Resumen ejecutivo

Consideramos que la ingeniería social se convertirá en uno de los métodos de intrusión más confiables, escalables e impactantes en 2025 por cinco razones clave:

En primer lugar, la ingeniería social siguió siendo el principal vector de acceso inicial en los casos de respuesta ante incidentes de Unit 42 entre mayo de 2024 y mayo de 2025. Estos ataques eludieron sistemáticamente los controles técnicos al centrarse en los flujos de trabajo humanos, aprovechando la confianza y manipulando los sistemas de identidad. Más de un tercio de los incidentes de ingeniería social involucraron técnicas que no eran de phishing, como el envenenamiento de la optimización de motores de búsqueda (SEO), mensajes falsos del sistema y manipulación del servicio de asistencia.

En segundo lugar, los ataques de alto contacto están aumentando. Los actores de amenazas como Muddled Libra eluden la autenticación multifactor (MFA) y aprovechan los procesos de asistencia de TI para escalar privilegios en cuestión de minutos, por lo general sin necesidad de utilizar malware. En un caso, un actor de amenazas pasó de tener acceso a administrador de dominio en menos de 40 minutos solo con herramientas integradas y pretextos sociales.

En tercer lugar, la baja cobertura de detección y la fatiga por alertas siguen siendo factores clave. En muchos casos, los ataques de ingeniería social tuvieron éxito no gracias a técnicas avanzadas, sino porque las organizaciones pasaron por alto o clasificaron erróneamente señales críticas. Esto era un problema particular para los flujos de trabajo de recuperación de identidad y las rutas de movimiento lateral.

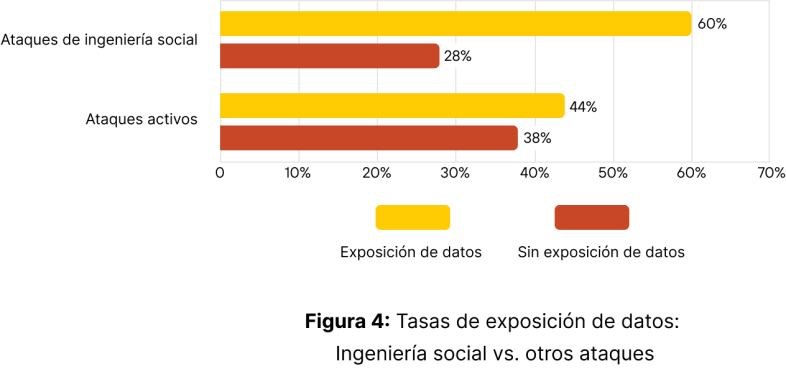

En cuarto lugar, las interrupciones en la actividad empresarial derivadas de estos ataques siguen aumentando. Más de la mitad de los incidentes de ingeniería social dieron lugar a la exposición de datos confidenciales, mientras que otros incidentes interrumpieron servicios críticos o afectaron al rendimiento general de la organización. Estos ataques de alta velocidad están diseñados para generar altos rendimientos financieros con una infraestructura y un riesgo mínimos.

En quinto lugar, la inteligencia artificial (IA) está acelerando tanto la escala como el realismo de las campañas de ingeniería social. Los actores de amenazas ahora están utilizando IA generativa para crear señuelos personalizados, clonar voces de ejecutivos en estafas de devolución de llamadas y mantener la interacción en directo durante campañas de suplantación de identidad.

Detrás de estas tendencias se esconden tres factores sistémicos: acceso excesivo, lagunas en la visibilidad del comportamiento y confianza no verificada de los usuarios en los procesos humanos. Los sistemas de identidad, los protocolos de asistencia y las aprobaciones por vía rápida suelen ser objeto de explotación por parte de los actores de amenazas que imitan las actividades rutinarias.

Para contrarrestar esto, los responsables de seguridad deben impulsar un cambio que vaya más allá de la concienciación tradicional de los usuarios y reconozca la ingeniería social como una amenaza sistémica centrada en la identidad. Esta transición requiere lo siguiente:

- Implementar análisis de comportamiento y detección y respuesta a amenazas de identidad (ITDR) para detectar de forma proactiva el uso indebido de credenciales.

- Garantizar los procesos de recuperación de identidad y aplicar el acceso condicional.

- Ampliar los principios de Confianza Cero para abarcar a los usuarios, no solo los perímetros de red.

La ingeniería social funciona no porque los atacantes sean sofisticados, sino porque la gente sigue confiando con demasiada facilidad, lo que compromete la seguridad de las organizaciones.

Introducción

La ingeniería social sigue dominando el panorama de amenazas. Durante el último año, más de un tercio de los casos de respuesta ante incidentes que nuestro equipo gestionó comenzaron con una táctica de ingeniería social. Estas intrusiones no se basaron en vulnerabilidades de día cero ni en malware sofisticado. Se aprovecharon de la confianza. Los atacantes eludieron los controles suplantando la identidad de los empleados, manipulando los flujos de trabajo y aprovechando las deficiencias en la forma en que las organizaciones gestionan la identidad y la interacción humana.

Lo que destaca este año es la rapidez con la que están evolucionando estos ataques. Unit 42 tiene detectados dos modelos distintos, ambos diseñados para eludir los controles imitando actividades de confianza:

- Compromiso de alto contacto que se dirige a personas específicas en tiempo real. Los actores de amenazas se hacen pasar por miembros del personal, se aprovechan de los servicios de asistencia y amplían su acceso sin necesidad de implementar malware, a veces mediante señuelos de voz, pretextos en tiempo real y datos de identidad robados.

- Engaños a gran escala, como campañas al estilo ClickFix, envenenamiento SEO, avisos falsos del navegador y señuelos combinados para provocar que el usuario comprometa varios dispositivos y plataformas.

Estos no son casos extremos. Son técnicas repetibles y eficaces que los adversarios perfeccionan semana tras semana. Una de las tendencias más reveladoras que hemos observado es el aumento de los vectores que no son de phishing. Esto incluye señuelos basados en voz, alertas falsas del navegador y manipulación directa de los equipos de asistencia. En muchos entornos, estas tácticas permiten a los atacantes pasar desapercibidos, extraer datos y causar un daño operativo significativo.

En este informe se recopila información de los investigadores de amenazas de Unit 42, datos telemétricos de intrusiones reales y conocimientos adquiridos en primera línea de nuestra práctica global de respuesta ante incidentes (IR). El objetivo de este informe es ayudarlo a comprender cómo funciona realmente la ingeniería social en 2025 y qué se necesita para detenerla.

Hay algo que está claro. Los adversarios no solo hackean sistemas: hackean a las personas.

Compromiso de alto contacto y alto impacto

Cómo vulneran la confianza los atacantes

Una clase creciente de ataques se dirige a personas mediante manipulaciones personalizadas en tiempo real, con frecuencia en grandes empresas donde los sistemas de identidad y los flujos de trabajo humanos son más complejos. Estas organizaciones presentan un conjunto más amplio de puntos de acceso, desde plataformas de identidad federadas hasta operaciones de asistencia distribuidas. Los atacantes aprovechan para escalar el acceso de forma discreta. El tamaño y la complejidad de las empresas facilitan que las actividades maliciosas se mezclen con las solicitudes rutinarias, lo que aumenta el tiempo necesario para su detección.

Las operaciones de alto contacto suelen estar motivadas por intereses económicos y las llevan a cabo actores de amenazas que invierten tiempo y recursos en investigar cómo vulnerar las defensas de identidad sin activar las alertas. Se hacen pasar por empleados, se aprovechan de la confianza y pasan rápidamente de tener acceso a nivel de usuario a tener control privilegiado. Hemos investigado varios casos de gran impacto en los que los atacantes eludieron la MFA y convencieron al personal del servicio de asistencia para que restableciera las credenciales. En un caso reciente, el atacante pasó de obtener acceso inicial a conseguir derechos de administrador de dominio en cuestión de minutos, sin necesidad de implementar ningún tipo de malware.

Grupos como Muddled Libra, una operación cibernética global motivada por intereses económicos, son un ejemplo de este modelo. En lugar de hacer ataques de phishing a gran escala, estos atacantes identifican al personal clave, crean un perfil a partir de datos públicos y se hacen pasar por ellos de forma convincente. Como resultado, estos grupos obtienen un acceso profundo, un amplio control del sistema y la capacidad de monetizar los ataques rápidamente.

No todas las operaciones de alto contacto tienen como objetivo generar beneficios. También hemos rastreado a actores de amenazas alineados con el Estado que utilizan tácticas parecidas para el espionaje y la infiltración estratégica. Las campañas atribuidas a actores de amenazas alineados con el Estado, como Agent Serpens, afiliado a Irán, y grupos de amenaza de Corea del Norte, se han basado en identidades institucionales falsificadas, señuelos personalizados y documentos falsificados para comprometer objetivos diplomáticos y del sector público.

Perfil n.º 1: Muddled Libra

Entre los actores con motivaciones financieras, pocos han demostrado la persistencia, la adaptabilidad y la fluidez técnica de Muddled Libra.

Muddled Libra opera dentro de un grupo más amplio de actores. Estos actores de amenazas tienen motivaciones económicas y eluden los controles técnicos mediante la explotación directa de los sistemas de identidad. Sin embargo, Muddled Libra destaca por su persistencia, rapidez y técnicas de espionaje dirigidas por humanos.

El grupo no solo se dedica a suplantar identidades para obtener credenciales. Se hace pasar por empleados en tiempo real, a veces enfocándose en el personal de asistencia para restablecer la MFA, tomar control de identidades y acceder a sistemas internos. Una vez dentro, Muddled Libra aprovecha las herramientas de supervisión y gestión remotas (RMM) para mantener un acceso persistente y establecer el control.

La infraestructura de este grupo es ligera y evasiva. En cuanto al mando y control (C2), hemos observado un uso indebido repetido de los servicios de tunelización, lo que permite al grupo operar desde fuera del perímetro de la red sin levantar sospechas inmediatas.

Los reinicios de la MFA, el intercambio de módulos de identidad de suscriptor (SIM) y el uso indebido de señales de confianza orientadas al público son patrones recurrentes. En varios casos, los atacantes recopilaron datos personales detallados de fuentes como LinkedIn para crear perfiles convincentes, lo que aumentó sus posibilidades de eludir los pasos de verificación de identidad.

|

Seis herramientas y técnicas clave empleadas por Muddled Libra:

|

|---|

Perfil n.º 2: actores de amenazad estatales

La ingeniería social de alto contacto no es exclusiva de los grupos de ciberdelincuentes. Los actores estatales han recurrido durante mucho tiempo a técnicas de espionaje centradas en las personas para lograr un acceso estratégico, ya sea con fines de espionaje, vigilancia o perturbación geopolítica. En las campañas recientes se demuestra que las intrusiones alineadas con el Estado reflejan cada vez más los mismos métodos centrados en la identidad que se observan en las operaciones con motivaciones financieras.

Campañas del Agente Serpens afiliado a Irán en las que el grupo afiliado a Irán se hizo pasar por instituciones de confianza, a menudo entregando malware a través de correos electrónicos falsificados que imitaban flujos de trabajo legítimos para compartir documentos.

Los actores de Corea del Norte desarrollaron una variante distintiva del compromiso de alto contacto conocida como personas internas sintéticas. Estas campañas consisten en que los atacantes se hacen pasar por solicitantes de empleo, utilizando currículos falsos y perfiles profesionales ficticios para conseguir un empleo a distancia en las organizaciones objetivo.

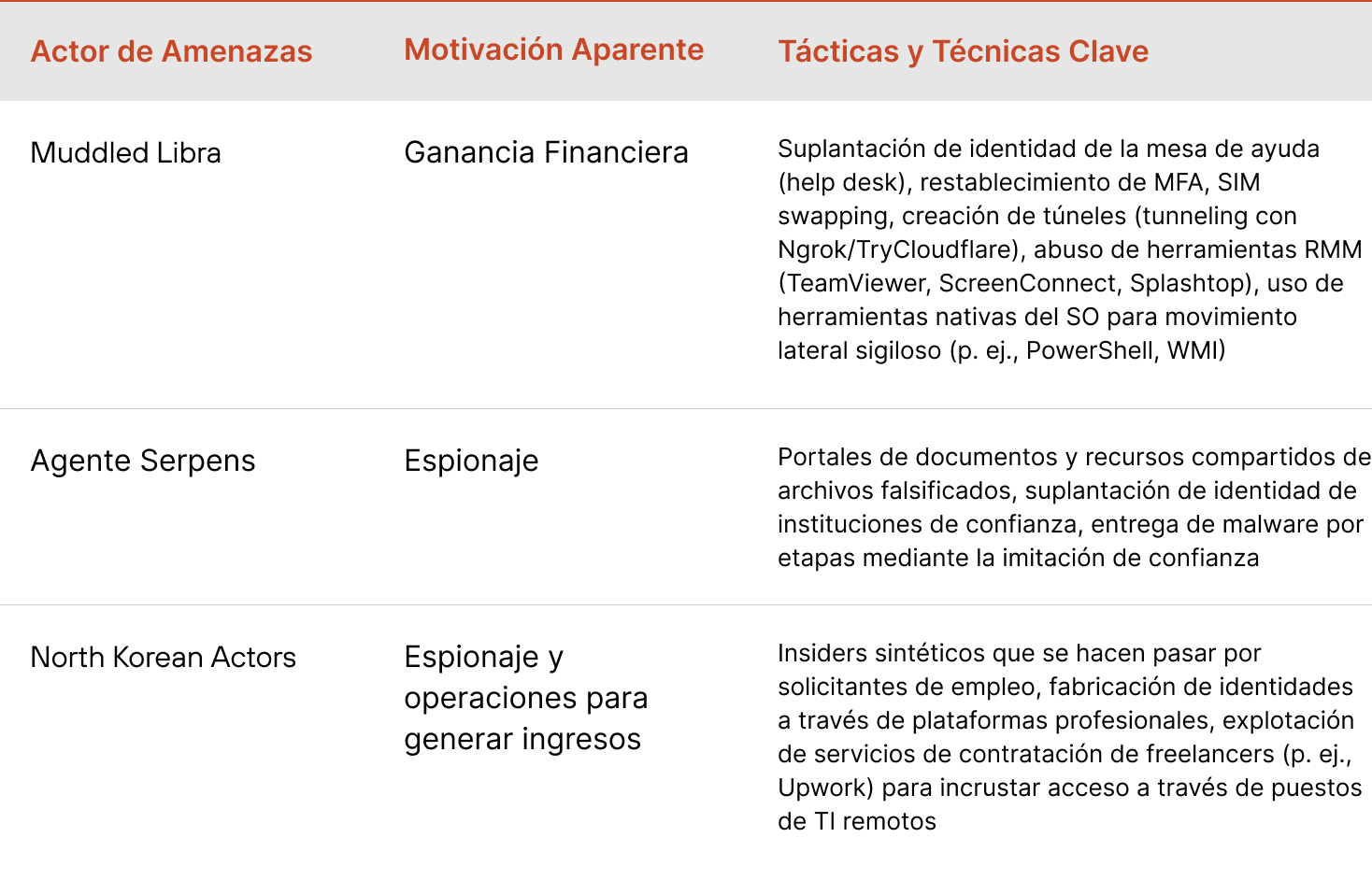

Actores de amenazas y sus tácticas, técnicas y procedimientos (TTP)

Desde las intrusiones con fines de lucro de Muddled Libra hasta los ataques estratégicos vistos en las campañas del Agente Serpens y de Corea del Norte, las estrategias de estos atacantes siguen siendo consistentes. Manipular a las personas, imitar la confianza y escalar el acceso sin activar la detección.

Intrusiones de alto contacto en entornos reales

En los siguientes casos prácticos extraídos de nuestra cartera de casos de IR se ilustra cómo los atacantes pueden eludir los controles no mediante exploits, sino navegando por los sistemas humanos con precisión e intención.

El engaño del servicio de asistencia desbloquea una vulneración de 350 GB

Objetivo: registros de clientes alojados en la nube, documentación propietaria y archivos internos. Un atacante manipuló y extrajo más de 350 GB de datos sin activar las alertas de los endpoints ni del sistema de detección y respuesta de endpoints (EDR). Los atacantes no utilizaron malware, solo credenciales legítimas y binarios "Living off the land" (vivir de la tierra): usar lo ya instalado.

Técnica: el atacante se puso en contacto con el servicio de asistencia de la organización, haciéndose pasar por un empleado que no podía acceder a su cuenta. A partir de una combinación de información filtrada y datos disponibles públicamente, el adversario superó los controles de identidad y se ganó la confianza del agente, lo que provocó un restablecimiento de las credenciales de la MFA. Una vez obtenido el acceso, el atacante inició sesión y se desplazó lateralmente mediante herramientas administrativas legítimas. Cada acción imitaba el comportamiento legítimo de los usuarios, evitando deliberadamente los desencadenantes que pudieran activar alertas.

Establecimiento de relaciones para evitar el servicio de asistencia

Objetivo: sistemas corporativos internos. El atacante buscaba obtener acceso a nivel de empleado para escalar privilegios y llevar a cabo un ataque más amplio. La intrusión se contuvo poco después del inicio de sesión.

Técnica: durante varios días, el atacante hizo repetidas llamadas de baja presión al servicio de asistencia, haciéndose pasar cada vez por un empleado que se había quedado fuera de la oficina. Recopilaron detalles del proceso y perfeccionaron su pretexto con cada intento. Una vez que la historia se ajustó a los protocolos internos de escalamiento, emitieron una solicitud urgente que provocó un restablecimiento de la MFA para conceder el acceso. El atacante inició sesión correctamente, pero fue detectado minutos después debido a anomalías geográficas.

Restablecimiento ejecutivo de la MFA bloqueado por acceso condicional

Objetivo: credenciales de ejecutivo de nivel medio con amplios permisos del sistema. El atacante pretendía utilizar estas credenciales para acceder a datos empresariales confidenciales y hacer reconocimientos a través de las API en la nube. El intento fue contenido antes de que se produjera la filtración de datos, gracias a los controles de acceso condicional.

Técnica: tras varios intentos fallidos de phishing, el atacante llamó al servicio de asistencia de TI, haciéndose pasar por el ejecutivo y alegando problemas de acceso relacionados con un viaje. El pretexto fue lo suficientemente convincente como para provocar un reinicio de la MFA. Con credenciales nuevas, el atacante inició consultas a la API de Graph para enumerar permisos, pertenencias a grupos y rutas de archivos. Sin embargo, la política de acceso condicional marcó la sesión debido a un inicio de sesión inusual desde un dispositivo y una ubicación no reconocidos, lo que impidió que se produjera una escalada adicional.

En estos estudios de casos se demuestra que los atacantes más hábiles no triunfan vulnerando los sistemas, sino comprendiéndolos. Manipulan procesos, personal y plataformas en todos los sectores de una forma que parece rutinaria hasta que es demasiado tarde.

Cómo la IA está configurando el panorama de amenazas de ingeniería social

En los últimos meses se ha producido un cambio en la forma en que se utilizan la inteligencia artificial y la automatización en las campañas de ingeniería social. Aunque las técnicas convencionales siguen siendo las predominantes, algunos atacantes están experimentando ahora con herramientas que ofrecen mayor velocidad, realismo y escalabilidad.

Los casos de respuesta ante incidentes de Unit 42 apuntan a tres capas distintas de herramientas habilitadas por IA:

- Automatización: las herramientas de esta categoría siguen reglas predefinidas para acelerar los pasos comunes de una intrusión, como la distribución de phishing, el envío de SMS falsificados y las pruebas básicas de credenciales. Estas capacidades no son nuevas, pero cada vez se configuran más para imitar los flujos de trabajo empresariales y eludir las medidas de detección habituales.

- IA Generativa (GenAI): se utiliza para producir contenido creíble y semejante al de un humano en distintos canales, como el correo electrónico, la voz y el chat en directo. En diversas investigaciones, los actores de amenazas utilizaron GenAI para crear señuelos muy personalizados a partir de información pública. Algunas campañas llegaron más lejos, utilizando voces clonadas de ejecutivos en estafas de devolución de llamadas para aumentar la credibilidad de las solicitudes urgentes por teléfono. En intrusiones más prolongadas, se utilizó la IA para perfeccionar los perfiles de los atacantes, generar seguimientos de phishing personalizados y redactar respuestas en tiempo real. Estas técnicas adaptativas permitieron a los actores de amenazas mantener la interacción a lo largo de numerosas etapas de la intrusión, con un nivel de tono y sincronización que anteriormente requería un operador en directo.

- IA autónoma: se refiere a sistemas basados en roles y conscientes del contexto, capaces de ejecutar de forma autónoma tareas de varios pasos con una intervención humana mínima y de aprender a partir de la retroalimentación. Aunque su adopción sigue siendo limitada hasta la fecha, hemos observado el uso de la IA autónoma en actividades encadenadas, como el reconocimiento multiplataforma y la distribución de mensajes. En un caso, los atacantes crearon identidades sintéticas multicapa (incluidos currículos falsos y perfiles en redes sociales) para respaldar solicitudes de empleo fraudulentas en una campaña dirigida a personas internas.

Este espectro de uso refleja una hibridación de tácticas, en la que los métodos convencionales de ingeniería social se ven cada vez más respaldados por componentes basados en la inteligencia artificial. La adopción de la IA por parte de los adversarios sigue siendo desigual, pero el cambio subyacente es evidente: la automatización y la IA están empezando a remodelar la escala, el ritmo y la adaptabilidad de los ataques de ingeniería social.

Ataques a gran escala

Engaño a gran escala: el auge de las campañas ClickFix

La ingeniería social se ha convertido en un ecosistema escalable y automatizado que imita señales de confianza y se aprovecha de flujos de trabajo familiares. Un ejemplo es ClickFix, una técnica que utiliza alertas falsas del navegador, avisos de actualización fraudulentos y descargas automáticas para iniciar el ataque. Entre mayo de 2024 y mayo de 2025, ClickFix fue el vector de acceso inicial en al menos ocho casos confirmados de IR.

Mecanismos de entrega: envenenamiento SEO, publicidad malintencionada e indicaciones fraudulentas

Las campañas de ClickFix no dependen de un único método de entrega. En cambio, se aprovechan de muchos puntos de entrada. Hemos observado que estas campañas utilizan el envenenamiento SEO, la publicidad malintencionada y las alertas fraudulentas del navegador para engañar a los usuarios y que ellos mismos inicien la cadena de ataques.

En un caso confirmado de IR, el actor de amenaza utilizó el envenenamiento SEO para colocar un enlace malintencionado en una posición destacada en los resultados de los motores de búsqueda. Cuando un empleado buscaba un instalador de software, era redirigido a una página de destino falsificada que activaba la descarga de una carga útil. La publicidad malintencionada desempeña un papel parecido, ya que muestra banners falsos del tipo “haga clic para solucionarlo” a través de redes publicitarias o ventanas emergentes que imitan marcas de software de confianza. Otro vector en aumento son las alertas fraudulentas del sistema, diseñadas para imitar las advertencias legítimas del navegador o del sistema operativo. En un ejemplo relacionado con la atención de salud, un empleado se encontró con lo que parecía ser una notificación auténtica de actualización de Microsoft mientras accedía a un sistema interno desde su casa. El enlace condujo a la descarga de un cargador, que ejecutó un infostealer (ladrón de información) y permitió la recopilación de credenciales. Estos mecanismos de entrega comparten tres atributos fundamentales:

- Imitar para ganar confianza

- Iniciación del usuario

- Agnosticismo de plataforma

Dado que el usuario inicia la acción (al hacer clic en un enlace, descargar un archivo o responder a una solicitud), el ataque suele eludir las defensas perimetrales tradicionales y eludir la detección temprana por parte de las herramientas de endpoint.

| De los ataques de ClickFix analizados por Unit 42, más del 60 % del acceso inicial se originó a través de la interacción web en lugar del correo electrónico. Esto marca un cambio distintivo con respecto al phishing tradicional y subraya la importancia de defender más allá de la bandeja de entrada. |

|---|

Cargas útiles y patrones de comportamiento comunes de ClickFix

Las campañas de ClickFix siguen un patrón de comportamiento consistente que prioriza la velocidad, el robo de credenciales y la monetización. Las cargas útiles varían, pero las campañas de ClickFix a menudo se centran en establecer un punto de apoyo, extraer valor y evitar la detección.

El malware de recopilación de credenciales es la carga útil más común en la primera etapa. En muchos casos, identificamos el uso de programas maliciosos disponibles en el mercado, como RedLine o Lumma, que se implementaban inmediatamente después de que un usuario descargara un instalador malicioso o respondiera a una solicitud de actualización falsa. Estas herramientas están configuradas para extraer las credenciales almacenadas en el navegador, los tokens guardados y las cookies de sesión.

Lampion, un troyano bancario analizado por los investigadores de Unit 42, ejemplifica la evolución de estas cargas útiles. Los señuelos y ataques para las variantes de Lampion utilizan envenenamiento de SEO y sitios web comprometidos para su distribución.

Hemos observado que organizaciones del sector minorista se ven afectadas por este tipo de ataques. Un ejemplo incluye una solicitud de actualización falsa que llevó a un empleado minorista a instalar sin saberlo un troyano de acceso remoto (RATs) que permitió al atacante observar y finalmente controlar el dispositivo de la víctima. En 90 minutos, el atacante había capturado las credenciales del sistema de gestión de pedidos de la organización y había preparado transferencias de datos salientes.

Cadenas de herramientas modulares y escalables

Los ataques de ClickFix a menudo utilizan cargas útiles que se intensifican por etapas:

- Comienzan con recolectores de credenciales ligeros para recopilar inteligencia.

- Implemente cargadores silenciosos para proporcionar herramientas adicionales solo si se confirma el acceso a sistemas confidenciales.

- Las cargas útiles complementarias pueden incluir lo siguiente:

- Troyanos de acceso remoto (RAT)

- Infostealers

- Wipers

Payloads rara vez son novedosas, pero los atacantes cambian su entrega y sincronización, calibradas para minimizar el riesgo y maximizar la utilidad. En muchos casos, los atacantes se basaron en técnicas bien conocidas (no en zero-days o exploits personalizados) porque los usuarios del sistema, no su software, eran el punto de entrada.

ClickFix no es sofisticado: es sistemático

La mayoría de las campañas de ClickFix utilizaban herramientas disponibles públicamente que se reutilizaban para el robo de credenciales o el acceso remoto. Lo que las diferenciaba no era la sofisticación del malware, sino la precisión en la entrega, las indicaciones de apariencia legítima, las rutas de entrega de alta confianza y la ejecución sin contratiempos.

| En el 75 % de los casos relacionados con ClickFix que examinamos, los atacantes reutilizaron las credenciales obtenidas durante el compromiso inicial en un plazo de 48 horas, ya sea para el acceso directo a servicios en la nube o para ponerlas a la venta en mercados ilícitos. |

|---|

Conclusiones estratégicas

ClickFix es un método de engaño escalable. Para defenderse contra ello, recomendamos a los responsables de seguridad que hagan lo siguiente:

- Supervisen los patrones de acceso en fase inicial, especialmente los recopiladores de credenciales y los cargadores sin archivos.

- Fortalezcan los endpoints contra las familias de malware más utilizadas indebidamente, incluso aquellas consideradas de uso común.

- Hagan un seguimiento y controlen los privilegios de instalación de software. Muchos incidentes comenzaron con descargas aprobadas por los usuarios.

- Extiendan la detección más allá del correo electrónico para incluir la entrega basada en la web, la manipulación del SEO y las indicaciones falsas del sistema.

- Establezcan prácticas de higiene de credenciales y limite la reutilización entre sistemas para evitar la exposición en cadena.

Ingeniería social en números

En esta sección, pasamos de las tácticas a la telemetría para examinar los patrones técnicos y organizativos que hay detrás de ese éxito.

En los casos en que la ingeniería social fue el vector de acceso inicial:

- El 66% de los ataques de ingeniería social se dirigieron a cuentas con privilegios.

- El 23% implicaba técnicas de devolución de llamada o basadas en voz.

- El 45% utilizó la suplantación de identidad de personal interno para generar confianza.

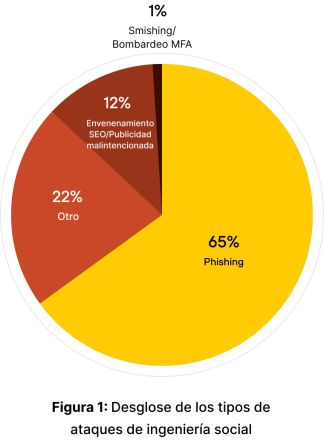

Como se informó en enero, el phishing representó el 23% de todas las intrusiones y ese número se mantiene constante en el conjunto de datos utilizado en este informe. Cuando se aíslan únicamente las intrusiones motivadas por ingeniería social, el phishing asciende al 65% de esos casos (ver Figura 1).

Nuestros datos revelan seis patrones clave detrás del éxito continuado de los ataques de ingeniería social, y cómo están eludiendo las defensas.

Acceso inicial: la ingeniería social sigue siendo la táctica principal

El 36 % de todos los incidentes en los casos de IR comenzaron con una táctica de ingeniería social.

Información clave

A diferencia de los exploits técnicos que se basan en sistemas sin parches o vulnerabilidades de día cero, la ingeniería social tiene éxito debido a controles de acceso débiles, una sensación de urgencia, cuentas con permisos excesivos y confianza mal depositada. Estas condiciones persisten en los entornos empresariales, incluso cuando se implementan herramientas de detección modernas.

Conclusiones estratégicas

La ingeniería social sigue siendo el vector de ataque más eficaz porque se aprovecha del comportamiento humano, no de fallos técnicos. Omite sistemáticamente los controles, independientemente de la madurez de la organización.

Es hora de ir más allá de la educación del usuario como principal defensa. Trate la ingeniería social como una vulnerabilidad sistémica que exige controles técnicos por capas y una verificación estricta de confianza cero.

Los vectores novedosos están ganando terreno

Un 35% de los casos de ingeniería social combinados implicaron métodos menos convencionales, como el envenenamiento SEO y la publicidad malintencionada, el smishing y el bombardeo MFA, así como un conjunto cada vez mayor de otras técnicas (ver Figura 1).

Aunque el phishing sigue siendo el principal mecanismo de distribución, estos métodos emergentes demuestran que los atacantes están adaptando la ingeniería social para llegar a los usuarios a través de plataformas, dispositivos y flujos de trabajo en los que la seguridad tradicional del correo electrónico ya no supone una barrera.

Información clave

El predominio del phishing oculta un cambio más profundo: los actores de amenazas están ampliando su manual de estrategias.

Conclusiones estratégicas

La defensa contra la ingeniería social debe abarcar más que la bandeja de entrada. Los responsables de seguridad deben asegurarse de que la detección se extienda a la mensajería móvil, las herramientas de colaboración, los vectores basados en navegadores y las interfaces de respuesta rápida (QR code).

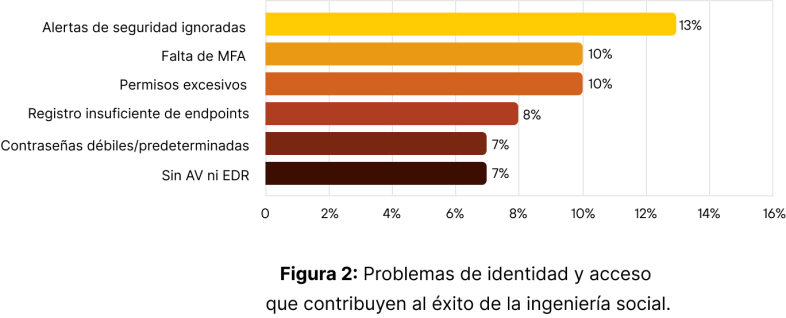

Las alertas perdidas, los controles débiles y el exceso de permisos alimentan las intrusiones de ingeniería social

Estas debilidades abarcan industrias, que incluyen:

- Manufactura

- Cuidado de la salud

- Finanzas

- Servicios profesionales

- Venta al por menor

- Gobierno estatal y federal

También afectan a organizaciones de todos los tamaños, desde pequeñas empresas hasta grandes corporaciones, lo que subraya cuán extendidos y sistémicos son estos problemas.

- En muchos casos, las alertas de seguridad pasaron desapercibidas. Los equipos sobrecargados pasaron por alto, restaron prioridad o descartaron inicios de sesión maliciosos, escaladas de privilegios o alertas activadas por accesos inusuales a dispositivos hasta que se confirmó la vulnerabilidad.

- Los permisos excesivos aumentaron el área de impacto. En muchos casos, las cuentas comprometidas tenían acceso mucho más allá de su función operativa.

- La falta o el uso insuficiente de la MFA fue una característica común en una gran parte de las intrusiones basadas en credenciales. Los atacantes a veces podían autenticarse sin problemas usando credenciales que habían conseguido sin tener que pasar por ninguna verificación secundaria.

Información clave

Los actores de amenazas aprovecharon las vulnerabilidades de control que podrían haberse solucionado.

Conclusiones estratégicas

La defensa contra la ingeniería social depende de la detección de indicadores en una fase temprana y de la limitación del acceso tras el compromiso. Muchos indicadores tempranos se pasan por alto, no porque se ignoren, sino porque se clasifican de forma errónea.

- Dé prioridad a la lógica de alertas para señalar como de alta prioridad los patrones de inicio de sesión anormales, el uso indebido de la MFA y el acceso inusual a software-as-a-service (SaaS).

- Los equipos de seguridad deben asegurarse de que las alertas críticas se revisen y se escalen.

- La MFA obligatoria debe aplicarse a todas las cuentas privilegiadas y externas.

- Los derechos de acceso deben tener un alcance estricto y revisarse periódicamente.

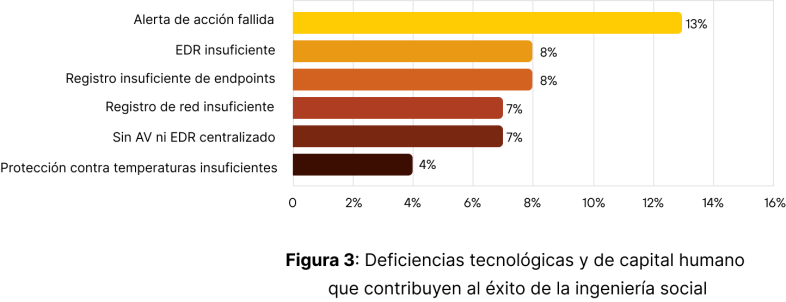

La tecnología con capacidad de detección deficiente y los equipos con recursos insuficientes amplifican los riesgos de ingeniería social

Las intrusiones de ingeniería social rara vez dependen únicamente de la sofisticación del atacante. Más a menudo, tienen éxito cuando las capacidades de detección limitadas se cruzan con equipos sobrecargados o poco capacitados. Nuestros datos de IR destacan cómo los puntos débiles técnicos y las limitaciones de personal crean oportunidades para la intrusión.

Los seis factores contribuyentes más citados reflejan más que deficiencias en las herramientas, revelan una tensión sistémica. Es fundamental destacar que pocas organizaciones habían implementado Identity Threat Detection and Response (ITDR) o análisis del comportamiento de usuarios y entidades (UEBA), dos capacidades que son cada vez más importantes para detectar ataques de ingeniería social y prevenir la apropiación de cuentas. Las empresas que dependen exclusivamente del registro convencional y la telemetría de endpoints probablemente pasen por alto los indicadores tempranos.

Estas deficiencias se manifestaron con mayor frecuencia en cuatro áreas clave:

- Falla al escalar las alertas: en varios casos, las señales de alerta temprana se registraron pero no se marcaron, lo que permitió a los atacantes avanzar sin control.

- Fallo en las alertas de acción: en muchos casos, se detectaron comportamientos anómalos, pero no se escalaron debido a la fatiga de las alertas, la falta de claridad en la responsabilidad o las deficiencias en las habilidades de los equipos de seguridad.

- Registro insuficiente de EDR y endpoints: sin indicadores claros ni puntos de referencia de comportamiento, los analistas tenían dificultades para distinguir entre la actividad rutinaria y los signos de compromiso.

- La falta de un antivirus/EDR centralizado y de protección contra manipulaciones dejó expuestos los activos no gestionados, lo que los actores de amenazas aprovecharon para moverse lateralmente o desactivar los controles sin ser detectados.

Información clave

Las fallas de seguridad se debieron a una telemetría deficiente, una asignación de alertas poco clara y una capacidad de primera línea sobrecargada, no a la sofisticación de los atacantes.

Conclusiones estratégicas

- Para fortalecer la capa humana es necesario fortalecer los sistemas que la sustentan.

- Asegúrese de que las alertas se clasifiquen con una responsabilidad clara y rutas de escalamiento.

- Dé prioridad a la ampliación de EDR a la detección y respuesta ampliadas (XDR) para lograr una detección centralizada con un contexto enriquecido.

- Abordar las brechas de herramientas que dejan expuestos los activos no administrados o los vectores de acceso.

El acceso inicial es solo el comienzo. En muchos casos, lo que comienza como una única interacción engañosa da lugar a una exposición de datos de gran alcance, y los atacantes están optimizando sus acciones para conseguir precisamente ese resultado.

La ingeniería social conduce a mayores índices de exposición de datos

Los ataques de ingeniería social llevaron a la exposición de datos en el 60% de los casos, según nuestros datos de RI. Eso es 16 puntos porcentuales más alto cuando consideramos los casos en general que incluyen:

- Exfiltración directa

- Exposición indirecta a través del robo de credenciales

- Acceso no autorizado a sistemas internos

- Despliegue de infostealers y Trojans de acceso remoto

Información clave

Aproximadamente la mitad de los casos de ingeniería social fueron compromisos de correo electrónico empresarial (BEC), y casi el 60% de todos los casos de BEC sufrieron exposición de datos, lo que demuestra que los actores de amenazas pasaron rápidamente de obtener acceso a exfiltrar datos o recopilar credenciales durante este tipo de incidentes. Además, las intrusiones generales en la red y el ransomware fueron los otros dos tipos de incidentes más frecuentes en los que se expusieron datos. De esos tipos de incidentes, la ingeniería social se situó entre los dos principales vectores de acceso inicial, lo que demuestra la popularidad de esta técnica en diferentes tipos de intrusiones y actores.

La exposición de credenciales también fue un precursor común de pérdidas de datos más amplias. En varios casos, los atacantes reutilizaron credenciales comprometidas para acceder a recursos compartidos de archivos, sistemas de clientes o entornos de nube. Este efecto de exposición en cadena amplifica el impacto de un solo señuelo exitoso, y convierte una identidad comprometida en un riesgo organizacional más amplio.

Conclusiones estratégicas

La ingeniería social no es solo un problema de acceso, sino también un riesgo significativo de pérdida de datos. Para reducir la exposición, los equipos de seguridad deben mejorar la visibilidad del comportamiento de los usuarios después de iniciar sesión, y no centrarse únicamente en prevenir el compromiso inicial. Las medidas clave incluyen lo siguiente:

- Restringir el acceso a activos confidenciales de forma predeterminada.

- Supervisar los movimientos laterales y el acceso a los archivos.

- Implementar el aprovisionamiento justo a tiempo para operaciones privilegiadas.

- Las políticas de prevención de pérdida de datos (DLP) y el etiquetado de datos también deben tener en cuenta la probabilidad de acceso impulsado por ingeniería social, especialmente a través de cuentas comprometidas.

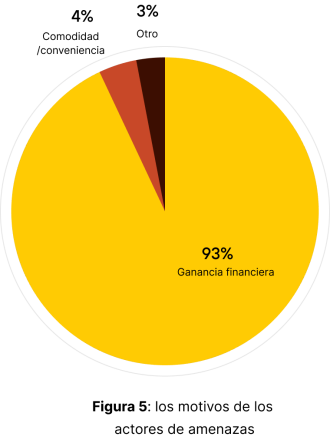

Las ganancias siguen siendo el principal motor

La ganancia económica es el motivo predominante en los casos de respuesta ante incidentes de la Unit 42, y los ataques de ingeniería social no son una excepción. Casi todas las intrusiones de ingeniería social entre mayo de 2024 y mayo de 2025 tuvieron motivaciones económicas (ver Figura 5), y los actores de amenazas buscaban monetizar el acceso mediante el robo de datos, la extorsión, el ransomware o la reventa de credenciales.

Información clave

Social engineering remains a preferred access method because it is easy to execute, requires little infrastructure and often avoids detection as attackers reuse proven tools such as phishing kits. The goal is to leverage trust-based access to bypass hardened controls.

Conclusiones estratégicas

Los atacantes continúan eligiendo la ingeniería social no por su sofisticación, sino por su facilidad, velocidad y confiabilidad. La detección y la respuesta deben ajustarse para detectar la preparación de datos, el movimiento de archivos y el acceso anormal al sistema.

|

Por qué funciona la ingeniería social:

|

|---|

Recomendaciones para los defensores

La ingeniería social sigue superando a otros vectores de acceso, no por su sofisticación técnica, sino por aprovechar las vulnerabilidades entre las personas, los procesos y las plataformas. Para contrarrestar esto, los defensores deben centrarse en la resiliencia de la identidad, la visibilidad en todos los flujos de trabajo y las operaciones basadas en la inteligencia. Funciones como UEBA e ITDR desempeñan un papel cada vez más importante en la identificación de actividades anómalas y el bloqueo de intentos de apropiación de cuentas.

Las siguientes ocho recomendaciones se basan directamente en los casos de respuesta ante incidentes y la investigación de amenazas de Unit 42:

Correlacionar señales de identidad para detectar abusos de forma más temprana

Los atacantes suelen parecer legítimos hasta que surgen comportamientos anómalos. La correlación de señales entre la identidad, el dispositivo y el comportamiento de la sesión ayuda a los equipos de operaciones de seguridad a detectar los ataques de ingeniería social antes de que se intensifiquen. Plataformas como Cortex XSIAM aceleran este proceso, permitiendo una detección y contención más rápidas de las amenazas sin depender de los indicadores tradicionales de compromiso (IOC).

Implementar el modelo de Confianza Cero en todas las vías de acceso

Una postura sólida de Confianza Cero limita los movimientos del atacante después del acceso inicial. Aplique políticas de acceso condicional que evalúen la confianza del dispositivo, la ubicación y el comportamiento de inicio de sesión antes de conceder el acceso. Combine los principios de privilegios mínimos, el acceso justo a tiempo y la segmentación de la red para restringir el movimiento lateral y reducir el radio de impacto.

Fortalecer el factor humano con detección y formación

Los empleados son parte de la superficie de detección. Reforzar los puntos de ataque comunes, como correo electrónico, navegadores y aplicaciones de mensajería, con controles basados en inteligencia. Capacitar a los equipos de primera línea, como RR. HH. y soporte de TI, para que reconozcan e informen sobre la suplantación de identidad, los señuelos de voz y los pretextos. Simular las técnicas de ataque actuales, incluida la suplantación de la mesa de ayuda y la manipulación de MFA.

Reforzar la detección con análisis de identidad y comportamiento

La detección de la ingeniería social requiere una visibilidad que va más allá de los indicadores tradicionales. Correlacione las señales entre la identidad, los endpoints, la red y la actividad SaaS para detectar a tiempo los intentos de escalada. Funciones como UEBA e ITDR ayudan a detectar anomalías como la suplantación de identidad, el abuso de sesiones y el uso indebido de credenciales.

Controlar y supervisar el uso ilegítimo de herramientas nativas y flujos de trabajo de procesos empresariales.

Los atacantes pueden utilizar utilidades integradas como PowerShell o WMI para moverse sin ser detectados. Establecer bases de referencia de comportamiento y alertar sobre anomalías. Asigne flujos de trabajo empresariales para descubrir dónde se puede aprovechar la confianza en los procesos, en particular los puntos de escalamiento que dependen de aprobaciones rápidas o identidades asumidas, como restablecimientos de credenciales del servicio de asistencia, anulaciones del sistema financiero o accesos privilegiados concedidos a través de mensajes informales en plataformas como Slack o Microsoft Teams.

Desarrollar la resiliencia mediante la simulación y la preparación de manuales de estrategias

La preparación reduce las deficiencias en la respuesta. Haga simulacros en directo basados en tácticas actuales de ingeniería social, como la suplantación de identidad o el uso encadenado de credenciales. Valide los manuales de estrategias, involucre a equipos multifuncionales e integre la inteligencia de amenazas de Unit 42 tanto en los ejercicios del equipo azul como en los programas de concienciación de los usuarios.

Aplicar controles en la capa de red

Implemente seguridad DNS avanzada y URL Filtering avanzado para bloquear el acceso a infraestructuras maliciosas. Estos controles ayudan a detectar y prevenir ataques de ingeniería social que se basan en dominios falsificados, typosquatting (ciberocupación por errores tipográficos), envenenamiento de SEO y robo de credenciales a través de enlaces. La visibilidad en la capa de red aporta una línea de defensa fundamental cuando falla la detección basada en identidades o en los endpoints.

Bloquear las rutas de recuperación de identidad

Los actores de amenazas se dirigen cada vez más a los servicios de asistencia de TI para restablecer credenciales y eludir la MFA. Refuerce los controles relacionados con la recuperación de cuentas mediante la aplicación de protocolos estrictos de verificación de identidad, la limitación de quién puede iniciar restablecimientos y la supervisión de patrones de solicitudes inusuales. El personal del servicio de asistencia debe recibir formación periódica basada en amenazas reales.

Reflexiones finales

La ingeniería social sigue evolucionando, pero su éxito sigue dependiendo de la confianza. Los defensores deben pensar más allá del malware y los controles de infraestructura. El nuevo perímetro lo conforman las personas, los procesos y las decisiones que toman en tiempo real. Las recomendaciones de esta sección están diseñadas para reforzar esas decisiones y crear un entorno en el que la confianza no pueda aprovecharse fácilmente.

Cómo puede ayudar Palo Alto Networks

Palo Alto Networks ofrece plataformas de seguridad unificadas que permiten a las organizaciones defenderse tanto de amenazas de ingeniería social altamente específicas como de amenazas generales.

Cortex XSIAM y Cortex XDR transforman el centro de operaciones de seguridad (SOC) con visibilidad y protección unificadas: bloquean las amenazas a los endpoints, incorporan funciones de seguridad para el correo electrónico y permiten la detección, investigación y respuesta basadas en inteligencia artificial en cualquier fuente de datos.

WildFire avanzado, URL Filtering avanzado y Seguridad DNS avanzada refuerzan aún más las defensas mediante el uso de análisis basados en inteligencia artificial para bloquear el phishing, el malware y el contenido web malicioso antes de que lleguen a los usuarios.

Prisma Access y Prisma AIRS amplían la protección a los trabajadores remotos, lo que permite una aplicación coherente de las políticas y la prevención de amenazas en cualquier lugar. El explorador Prisma Access permite navegar por Internet de forma segura y lo protege de las amenazas de la red en cualquier dispositivo.

Para ayudar a las organizaciones a mantener su resiliencia y proactividad, Palo Alto Networks Anticipo de Unit 42 y Servicios proactivos ofrecen respuesta ante incidentes las 24 horas del día, los 7 días de la semana, y acceso a la información más reciente sobre amenazas. Al integrar la inteligencia de Unit 42 en los programas de formación de los empleados, las organizaciones pueden ayudar a mantener a su personal alerta ante las nuevas tácticas de ingeniería social, reduciendo la brecha entre la innovación de los atacantes y la concienciación de los defensores. Este enfoque holístico ayuda a poner en práctica el modelo de Confianza Cero, proteger la superficie de ataque humana y permitir una respuesta rápida ante amenazas en constante evolución.

Datos y metodología

El objetivo de este informe es proporcionar a los lectores una comprensión estratégica de los escenarios de amenazas reales y previstos, lo que les permitirá implementar estrategias de protección más eficaces.

Recopilamos los datos para este informe a partir de más de 700 casos a los que respondió Unit 42 entre mayo de 2024 y mayo de 2025. Nuestros clientes abarcan desde pequeñas organizaciones con menos de 50 empleados hasta empresas de la lista Fortune 500 y Global 2000, así como organismos gubernamentales con más de 100,000 empleados.

Las organizaciones afectadas tenían su sede en 49 países diferentes. Aproximadamente el 73% de las organizaciones afectadas en estos casos se encontraban en América del Norte. Los casos relacionados con organizaciones con sede en Europa, Oriente Medio y Asia-Pacífico constituyen aproximadamente el 27% del trabajo restante. Los ataques suelen tener repercusiones más allá de las ubicaciones donde se encuentran las sedes de las organizaciones.

Los resultados pueden diferir de los publicados en el Informe global sobre respuesta ante incidentes de enero de 2025, que analizó los casos de respuesta ante incidentes entre octubre de 2023 y octubre de 2024. Las diferencias en los porcentajes reflejan tanto los distintos marcos temporales como la naturaleza específica de este informe, que hace hincapié en las intrusiones específicas de ingeniería social en todos los sectores verticales.

Se excluyeron algunos factores de los datos que podrían comprometer la integridad analítica. Por ejemplo, asistimos a clientes que investigaban los posibles efectos de CVE-2024-3400, lo que provocó que esta vulnerabilidad apareciera con una frecuencia inusual en nuestro conjunto de datos. Cuando fue necesario, recalibramos los datos para corregir cualquier desequilibrio estadístico.

Apéndice

Sectores más afectados por los ataques de ingeniería social

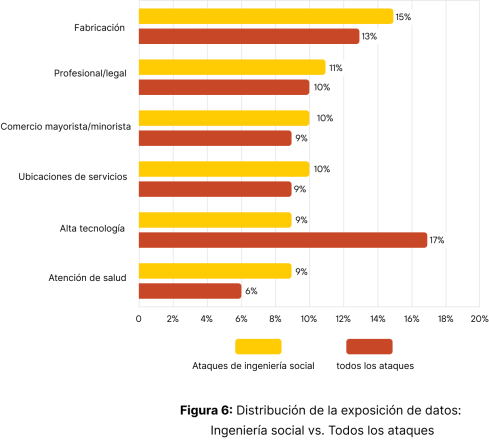

Según los datos del IR de Unit 42 entre mayo de 2024 y mayo de 2025, el sector de la alta tecnología fue el más afectado por todas las intrusiones confirmadas. Pero al aislar los casos de ingeniería social, el sector de fabricación resultó ser el más afectado. Este cambio resalta cómo las tácticas de los atacantes varían según el perfil de la industria. Consulte la Figura 6 para ver el desglose completo por sectores.

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42