Resumen ejecutivo

En el complejo panorama de la inteligencia y la investigación de amenazas, comprender las herramientas que utilizan los actores de amenazas es tan importante como identificar a los propios actores. ¿Cómo vinculamos un malware específico con sus operadores? Presentamos un caso práctico que muestra el proceso mediante el uso del Marco de atribución de Unit 42 para analizar un malware conocido y sus vínculos con un grupo de amenazas formalmente identificado.

Examinamos Bookworm, una notable familia de malware utilizada por Stately Taurus, un grupo chino de amenazas persistentes avanzadas (APT) activo desde al menos 2012. Este grupo lleva a cabo campañas de ciberespionaje dirigidas a entidades gubernamentales y comerciales de Europa y Asia.

En el caso práctico se ilustra cómo el Marco de atribución de Unit 42 nos ayuda a analizar y confirmar el vínculo operativo entre este malware específico y su uso constante por parte de Stately Taurus. Ofrecemos una visión transparente del proceso analítico, en la que se demuestra cómo pasamos del análisis del código del malware a la comprensión de las operaciones más amplias del adversario.

Exploramos las metodologías que utilizamos para analizar las características de Bookworm y examinamos su uso en las campañas de Stately Taurus. Por último, demostramos cómo nuestro marco estructurado mejora la precisión y la confianza a la hora de atribuir no solo la actividad, sino también las técnicas utilizadas por el actor. Este análisis en profundidad destaca la naturaleza iterativa de la atribución y cómo la confirmación de las asociaciones entre familias de malware refuerza nuestra visión global de la inteligencia.

Los clientes de Palo Alto Networks están mejor protegidos contra el malware Bookworm gracias a los siguientes productos:

- Cortex XDR y XSIAM

- Servicios de seguridad entregados en la nube para el firewall de nueva generación, que incluyen WildFire avanzado, prevención de amenazas avanzada, URL Filtering avanzado y Seguridad DNS avanzada.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Stately Taurus, Bookworm |

Una breve retrospectiva: el marco de atribución de Unit 42

Antes de profundizar en los detalles de Bookworm y Stately Taurus, conviene repasar brevemente los principios básicos del Marco de atribución de Unit 42. Desarrollamos este marco para introducir un enfoque sistemático y basado en pruebas en el mundo, a menudo complejo, de la atribución de actor de amenazas. Va más allá de las evaluaciones subjetivas y proporciona una metodología rigurosa para relacionar las actividades maliciosas observadas con grupos o individuos específicos.

A efectos de este estudio de caso, es importante recordar que nuestro marco evalúa diversas dimensiones de los datos sobre amenazas, entre las que se incluyen:

- análisis de tácticas, técnicas y procedimientos (TTP);

- examen de las características de las herramientas y el malware;

- examen de las prácticas de seguridad operativa (OPSEC);

- mapeo de la infraestructura de red;

- análisis de victimología;

- y análisis meticuloso de las líneas temporales.

A continuación, evaluamos cada prueba mediante el Sistema Admiralty, que asigna puntuaciones de confiabilidad y credibilidad, lo que garantiza que nuestras conclusiones se basen en fundamentos sólidos. Realizamos un seguimiento y almacenamos toda esta información y los datos en nuestra tabla de atribución, lo que nos ayuda a calcular una puntuación acumulativa para determinar la confianza en la atribución.

Además, el marco integra el modelo Diamante de análisis de intrusiones como herramienta fundamental para mapear y correlacionar actividades, especialmente a la hora de generar confianza para pasar de las observaciones iniciales a afirmaciones definitivas de atribución. El modelo ayuda a los analistas a organizar los datos brutos sobre un ataque en cuatro categorías clave:

- Adversario: el atacante.

- Capacidad: las herramientas y técnicas que utilizaron (como el malware).

- Infraestructura: los sistemas que utilizaron para lanzar el ataque (como servidores o direcciones IP).

- Víctima: el objetivo del ataque.

En esencia, el marco nos permite acumular y sopesar diversos datos de inteligencia, lo que conduce a una atribución de alta confianza y a una comprensión más profunda de las operaciones del adversario, precisamente lo que demostraremos con Bookworm.

Introducción a Bookworm: breve descripción

Para comprender plenamente los vínculos entre la familia de malware Bookworm y Stately Taurus, es esencial establecer primero una comprensión básica de la propia familia de malware Bookworm. Observado por primera vez en 2015, Bookworm funciona principalmente como un troyano de acceso remoto (RAT) avanzado, que otorga a sus operadores un amplio control sobre los sistemas comprometidos.

Sus capacidades suelen incluir:

- Ejecutar comandos arbitrarios.

- Manipular archivos (carga/descarga).

- Exfiltrar datos.

- Establecer un acceso persistente.

Bookworm es conocido por su arquitectura modular única, que permite ampliar su funcionalidad básica cargando módulos adicionales directamente desde su servidor de comando y control (C2). Esta modularidad dificulta el análisis estático, ya que el módulo Leader depende de otras DLL para proporcionar una funcionalidad específica.

Lo que hace que muchas de nuestras muestras de Bookworm analizadas sean especialmente dignas de mención desde la perspectiva de la atribución son algunas de sus características técnicas distintivas y los patrones operativos observados. Por ejemplo, nuestro análisis ha descubierto con frecuencia rutas específicas de bases de datos de programas (PDB) incrustadas en muestras de Bookworm. Un ejemplo notable es la ruta:

- C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb

Los desarrolladores suelen dejar estas rutas inadvertidamente durante la compilación. Sirven como indicadores de atribución, actuando como huellas digitales únicas que pueden vincular diferentes variantes de malware o incluso diferentes familias de malware desarrolladas por el mismo actor. Identificamos esta ruta PDB específica en muestras de ToneShell, otra herramienta personalizada que se ha asociado con Stately Taurus.

Las muestras de Bookworm muestran varios métodos para la comunicación C2, a menudo aprovechando dominios de apariencia legítima o infraestructura comprometida para mezclarse con el tráfico de red. Una técnica observada en variantes recientes de Bookworm, que imita a ToneShell, consiste en empaquetar código shell como cadenas de identificadores únicos universales (UUID). A continuación, el malware decodifica estos UUID codificados en ASCII o Base64 en datos binarios y los ejecuta a través de funciones API legítimas.

El análisis inicial de Bookworm de 2015 señaló principalmente la carga lateral de DLL para la ejecución de la carga útil. Sin embargo, las variantes más recientes han adoptado esta técnica UUID. Aunque el código fuente de este método UUID está disponible públicamente, su aplicación coherente en las cargas útiles de Bookworm y ToneShell ofrece otra similitud técnica a la que es importante prestar atención.

La comprensión de estas características técnicas de Bookworm proporciona la base para el análisis de atribución que sigue, en el que vincularemos directamente estas características con las actividades de Stately Taurus.

El vínculo: Bookworm y Stately Taurus a través de las lentes del marco.

Una vez establecido el plano técnico de Bookworm, podemos aplicar el Marco de atribución de Unit 42 para demostrar los vínculos operativos entre la familia de malware y Stately Taurus. En términos generales, estamos realizando la atribución basándonos en lo siguiente:

- TTP, herramientas y capacidades del actor de amenazas.

- Coherencia de OPSEC.

- Superposiciones de la infraestructura de red.

- Victimología y selección de objetivos.

- Plazos de actividad.

Examinaremos cada uno de estos aspectos con mayor detalle en las siguientes secciones.

Tácticas, técnicas y procedimientos (alineación del modelo Diamond: capacidad)

El seguimiento de las TTP de los actores de amenazas es un aspecto importante de la atribución. En este caso, el modus operandi observado en el uso de Bookworm suele coincidir con las TTP bien documentadas de Stately Taurus. Por ejemplo, el acceso inicial suele implicar campañas de spear phishing altamente personalizadas que utilizan documentos señuelo atractivos, un sello distintivo del enfoque de Stately Taurus.

Después del compromiso, Bookworm muestra comportamientos coherentes con el manual general de Stately Taurus, que incluye establecer la persistencia, así como recopilar y exfiltrar información confidencial. El enfoque del grupo en la recopilación encubierta de datos y el espionaje se refleja directamente en el diseño y el uso de Bookworm, especialmente como se ha visto en campañas de ataque anteriores contra un gobierno del sudeste asiático utilizando Bookworm.

La asignación de esta actividad a las técnicas MITRE ATT&CK es un mecanismo útil para realizar un seguimiento a lo largo del tiempo y también se puede utilizar durante el proceso de atribución. Por ejemplo, los atacantes han distribuido tanto Bookworm como ToneShell mediante spear phishing (T0865) y los han ejecutado mediante sideloading de DLL (T1574.001). Estas técnicas deben tenerse en cuenta durante la atribución con una ponderación muy baja, debido a la probabilidad de que varios actores diferentes utilicen las mismas técnicas.

Herramientas y capacidades (alineación del modelo Diamond: capacidad)

Además del propio Bookworm, la presencia de otras herramientas distintas en los entornos comprometidos refuerza el vínculo con Stately Taurus. ToneShell es una herramienta que Unit 42 y otros investigadores han observado que Stately Taurus utiliza en exclusiva (la entrada Capacidad (Herramientas) en la tabla de atribución que figura a continuación). También hemos observado el uso de herramientas disponibles públicamente, como Impacket, en incidentes relacionados con Bookworm. Esto refleja la tendencia conocida de Stately Taurus de incorporar herramientas legítimas o de código abierto en sus cadenas de ataque para el movimiento lateral y el reconocimiento (entrada Capacidad (Herramientas) en la tabla de atribución).

Coherencia en la seguridad operativa (OPSEC) (alineación del modelo Diamond: adversario)

Stately Taurus es avanzado, pero muestra ciertos patrones de OPSEC que resultan valiosos para la atribución. La ruta PDB compartida anteriormente (C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb) que se encuentra tanto en las muestras de Bookworm como en las de ToneShell es un ejemplo claro de consistencia OPSEC (la entrada Malware Artifact (única) en la tabla de atribución) que podría resultar valiosa para la atribución.

El descubrimiento de que estas muestras se compilaron con solo ocho semanas de diferencia (ToneShell el 1 de septiembre de 2022 y Bookworm el 26 de octubre de 2022) sugiere claramente la participación del mismo desarrollador. Estos artefactos de compilación únicos y los tiempos de compilación tan cercanos proporcionan una huella digital interna del entorno de desarrollo de Stately Taurus.

ToneShell y Bookworm son herramientas personalizadas que comparten técnicas específicas de carga de código shell, como el método UUID mencionado anteriormente, lo que constituye otro indicador de una metodología de desarrollo compartida.

Infraestructura de red (alineación del modelo Diamond: infraestructura)

Uno de los elementos más sólidos de la atribución reside en la infraestructura compartida. Es fundamental reconocer que los diferentes tipos de infraestructura tienen un peso analítico variable. Por ejemplo, aunque una dirección IPv4 puede proporcionar un enlace temporal, su valor de atribución es generalmente menor en comparación con una URL o un dominio, que suelen ser más persistentes.

Las direcciones IP suelen rotarse rápidamente como parte de la seguridad operativa de un actor. Esto las convierte en indicadores más transitorios desde el punto de vista de la atribución.

Los dominios, especialmente los que se utilizan de forma constante, suelen requerir una mayor inversión y planificación. Esto los convierte en marcadores más sólidos y estables a efectos de atribución.

A pesar de estos matices, en nuestras investigaciones se observaron coincidencias directas y significativas en la infraestructura C2 entre Bookworm y ToneShell. Por ejemplo, se observaron direcciones IP específicas como 103.27.202[.]68 y 103.27.202[.]87 que resolvían dominios C2 tanto para Bookworm (por ejemplo, update.fjke5oe[.]com, www.hbsanews[.]com) como para ToneShell (por ejemplo, www.uvfr4ep[.]com) (las entradas de Infraestructura (IPv4) en la tabla de atribución). Esta infraestructura compartida, especialmente cuando se trata de herramientas personalizadas que se sabe que son exclusivas de Stately Taurus, como ToneShell, demuestra de forma convincente la existencia de un control operativo unificado.

Además, observamos ciertas rutas URL (por ejemplo, /v11/2/windowsupdate/redir/v6-winsp1-wuredir) utilizadas por muestras de PUBLOAD (otro malware asociado a Stately Taurus) en campañas relacionadas con Bookworm, lo que indica la reutilización de la infraestructura entre herramientas (las entradas de Infraestructura (URL) en la tabla de atribución). Es importante señalar que la ruta URL tenía por objeto imitar una URL legítima de Windows Update, pero la escribieron mal, lo que aumentó su peso en las superposiciones de infraestructura.

Victimología y selección de objetivos (alineación del modelo Diamond: víctima)

La victimología asociada con Bookworm se alinea fuertemente con los objetivos de selección de Stately Taurus. Nuestra telemetría indica que Bookworm ha afectado a gobiernos del sudeste asiático y a múltiples organizaciones a nivel mundial. Esto concuerda con campañas anteriores de Stately Taurus, que tienen un historial bien documentado de centrarse en entidades gubernamentales e infraestructuras críticas en todo el sudeste asiático.

Si nos basamos en las coincidencias observadas en actividades recientes, ahora podemos asociar con seguridad los ataques no atribuidos anteriormente a gobiernos y organizaciones del sudeste asiático con Stately Taurus, que se remontan hasta hace nueve años.

Análisis cronológico (alineación del modelo Diamond: adversario)

Las líneas temporales operativas de las campañas de Bookworm encajan con los periodos de actividad conocidos de Stately Taurus. Observamos por primera vez a Bookworm atacando objetivos en un gobierno del sudeste asiático en julio de 2015. La evolución del malware, incluidos los cambios en la forma en que su código shell carga módulos adicionales, ha permitido a los atacantes empaquetarlo en diferentes formatos, con variantes observadas entre 2015 y 2021 y 2022.

Esta implementación y adaptación de Bookworm, que se ejecuta en paralelo con otras operaciones de Stately Taurus, pone de manifiesto su papel a largo plazo en el arsenal del actor. También apunta a un compromiso sostenido y a largo plazo con su desarrollo y uso por parte del grupo.

Puntuación de las pruebas y nivel de confianza en la tabla de atribución

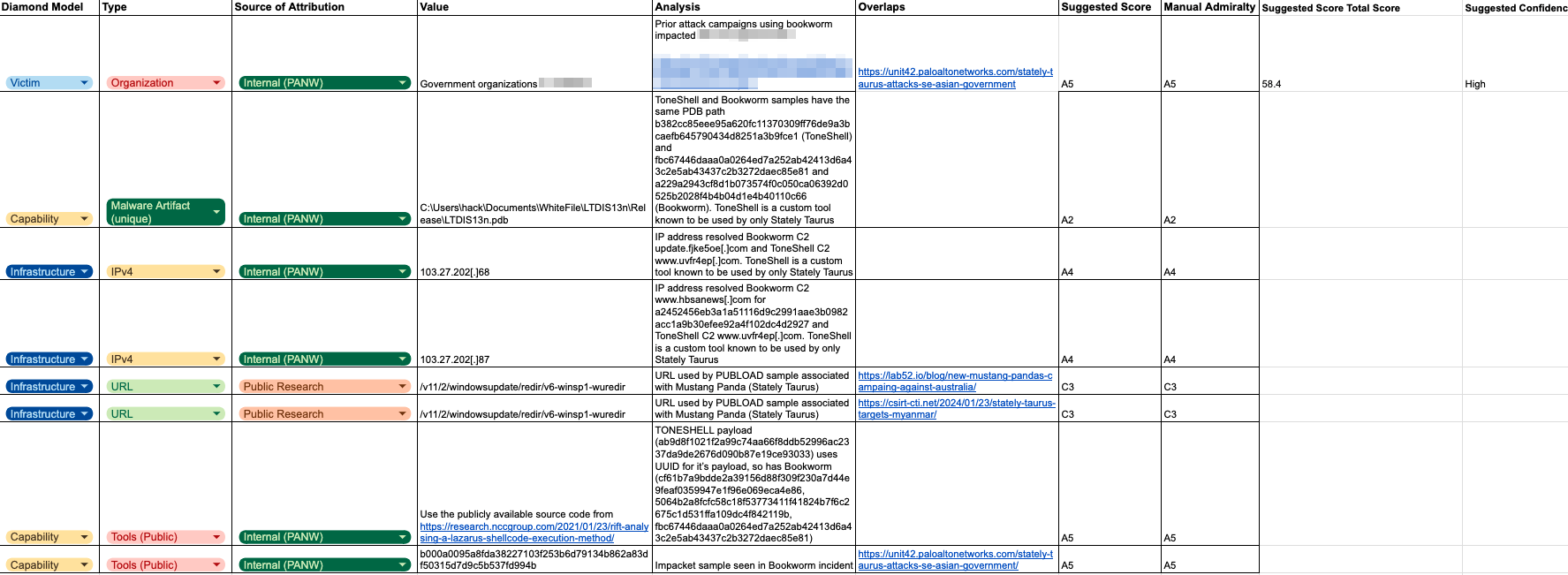

La recopilación y el análisis de pruebas, tal y como se detalla en las secciones anteriores, constituyen la columna vertebral del Marco de atribución de Unit 42. Sin embargo, no basta con enumerar las pruebas. Su verdadero valor se revela mediante una evaluación estructurada de su fiabilidad y credibilidad a través de nuestra tabla de atribución, que se muestra en la Figura 1 a continuación.

Es precisamente aquí donde el sistema Admiralty, tal y como se explica en nuestro artículo anterior, demuestra ser un componente fundamental del Marco de atribución de Unit 42. Proporciona un método estandarizado para evaluar cada dato, lo que nos permite construir una imagen completa de la confianza.

Como recordatorio, el sistema Admiralty asigna un código de dos caracteres a cada elemento probatorio: una letra (A-F) para la confiabilidad de la fuente y un número (1-6) para la credibilidad de la información.

- Confiabilidad de la fuente (A-F): evalúa la confiabilidad de la fuente en sí misma. Una A denota una fuente completamente confiable con un historial probado, mientras que una F indica una fuente poco confiable o sin evaluar. La telemetría interna de Palo Alto Networks (PANW), por ejemplo, suele comenzar con una puntuación de confiabilidad alta (por ejemplo, A) debido a su naturaleza directa y controlada. La investigación pública, dependiendo de la reputación de la entidad informante y la profundidad de su análisis, puede recibir una C o una B. Esto puede ajustarse según las preferencias del analista.

- Credibilidad de la información (1-6): evalúa la veracidad y coherencia de la información proporcionada. Un 1 significa que la información está confirmada por otras fuentes independientes y es lógica, mientras que un 6 significa que no se puede juzgar su veracidad.

Veamos cómo se interpretan las puntuaciones de nuestra tabla de atribución al aplicar el sistema Admiralty al análisis relativo a Stately Taurus. En la Figura 1 se muestra un ejemplo de tabla de atribución.

- A5 (Víctima - Organización): para la entrada sobre la organización víctima, la puntuación de A5 indica una fuente A (completamente confiable), que es nuestra telemetría interna de Palo Alto Networks. Sin embargo, la credibilidad de la información es de 5 (improbable). Esto puede parecer contradictorio. Sin embargo, refleja que, si bien la fuente es impecable, los detalles específicos de una interacción singular y continua con la víctima pueden ser difíciles de confirmar por completo en todos los aspectos. También podría tratarse de una observación general que es muy probable, pero que aún no se ha confirmado por completo con diversas líneas de evidencia independientes al más alto nivel. Establece una pista sólida basada en datos internos confiables, pero reconoce que hay margen para una mayor corroboración.

- A2 (Capacidad - Artefacto de malware (único)): la ruta PDB compartida (C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb) entre Bookworm y ToneShell recibe una A2. Esto significa una fuente interna A (completamente confiable) (PANW) e información 2 (probablemente verdadera). La coherencia de este artefacto único en diferentes muestras de malware, especialmente cuando se combina con tiempos de compilación cercanos, hace que la conclusión de un entorno de desarrollo compartido sea muy probable.

- A4 (Infraestructura - IPv4): para las direcciones IP 103.27.202[.]68 y 103.27.202[.]87 que resuelven tanto Bookworm como ToneShell C2, ambas reciben un A4. Esto significa una fuente interna A (completamente confiable) (PANW), pero la información es 4 (dudosa) en términos de su persistencia a largo plazo o exclusividad. Esto nos indica que, aunque los datos internos de Unit 42 confirman la resolución, las direcciones IP suelen rotarse rápidamente como parte de la actividad de los actores. Por lo tanto, sin pruebas adicionales que corroboren su uso sostenido o único, a menudo les asignamos una puntuación de credibilidad predeterminada de 4 (esto puede cambiarse basándose en una justificación válida del analista). Sigue siendo fuerte debido a la confiabilidad de la fuente, pero indica la necesidad de un seguimiento continuo y de nueva información para mantener su relevancia.

- C3 (Infraestructura - URL): las URL utilizadas por las muestras PUBLOAD asociadas con Stately Taurus, a las que hacen referencia investigaciones públicas, obtienen una puntuación C3. Esto implica una fuente C (bastante confiable) (investigación pública, como lab52.io o csirt-cti.net) e información 3 (posiblemente verdadera). Los informes públicos suelen ser confiables, pero requieren la validación y la verificación cruzada de Unit 42 para aumentar su credibilidad, por lo que se consideran “posiblemente veraces” en lugar de

“probablemente veraces” sin una corroboración interna adicional. - A5 (Capacidad - Herramientas (Públicas)): la observación de que las cargas útiles ToneShell y Bookworm utilizan UUID, aprovechando el código fuente disponible públicamente, recibe una A5. Una vez más, una fuente interna A (completamente confiable). Sin embargo, la información sobre el uso de UUID por parte de estas familias específicas de malware es 5 (improbable) en cuanto a que sea lo suficientemente única o definitiva por sí sola como para atribuirla con certeza, ya que la técnica subyacente es pública. Esto pone de relieve el matiz del marco: el hecho de que una herramienta sea pública no disminuye la confiabilidad de la fuente, pero puede afectar a la credibilidad de esa herramienta específica como punto de atribución único.

- A5 (Capacidad - Herramientas (Públicas)): Del mismo modo, la muestra de Impacket observada en un incidente de Bookworm, también procedente de una fuente interna de PANW, obtiene una puntuación de A5. Aunque Impacket es una herramienta habitual, su presencia constante en el contexto operativo específico de Stately Taurus es importante, pero su disponibilidad general la convierte en un indicador “improbable” por sí solo y de alta credibilidad sin otras pruebas que lo corroboren.

Sin embargo, la verdadera fortaleza del sistema Admiralty no reside en una puntuación concreta, sino en su efecto acumulativo y en los cálculos asociados en la tabla de atribución. Las pruebas o datos individuales pueden tener distintos niveles de certeza. Pero es el volumen y el patrón consistente de pruebas con puntuaciones altas en diversas categorías (es decir, TTPs, herramientas, OPSEC, infraestructura, victimología) lo que nos permite atribuir con confianza el uso de Bookworm a Stately Taurus.

Utilizando una fórmula propia en la tabla de atribución que agrega las puntuaciones ponderadas de Admiralty de la tabla de atribución, calculamos una puntuación de confianza global para la afirmación de atribución. Esto nos ayuda a crear un lenguaje estimativo que sea preciso y se base en hechos técnicos.

Nuestros rangos de confianza se definen de la siguiente manera:

- Confianza baja: 0-8

- Confianza moderada: 8-32

- Confianza alta: +32

Para este caso práctico específico, las pruebas presentadas en nuestra tabla de atribución arrojan una puntuación de 58,4. Esto sitúa definitivamente la atribución de las operaciones de Bookworm a Stately Taurus dentro del rango de confianza alta. La presencia de varias puntuaciones A2, A4 y A5, especialmente cuando se cruzan y corroboran con puntuaciones C3 externas, constituye un conjunto de pruebas suficiente. Este proceso de puntuación sistemático garantiza la transparencia, reduce el sesgo y proporciona un registro de auditoría claro para nuestras conclusiones de atribución, lo que nos permite ir más allá de las meras conjeturas.

Conclusión

Este caso práctico sobre Bookworm y Stately Taurus demuestra la potencia y precisión del marco de atribución de Unit 42. Hemos rastreado cómo un enfoque sistemático y basado en pruebas nos permitió ir más allá de las meras observaciones para vincular de forma definitiva la familia de malware Bookworm con las operaciones de Stately Taurus.

Mediante el análisis de:

- Rutas PDB compartidas.

- Herramientas coherentes (como ToneShell).

- Infraestructura superpuesta.

- Victimología histórica en el sudeste asiático.

- Cronologías sincronizadas.

Cada prueba, puntuada con el sistema Admiralty, contribuyó a una atribución de confianza alta de 58,4.

Este nivel de atribución detallada y confirmada no es meramente un ejercicio académico. Tiene profundas implicaciones para la comunidad más amplia de investigación en ciberseguridad e inteligencia de amenazas.

Al compartir abiertamente nuestra metodología y su aplicación práctica, nuestro objetivo es:

- Mejorar la colaboración y la coherencia: proporcionar un lenguaje y un marco comunes para los analistas de diferentes organizaciones, fomentando la elaboración de informes sobre amenazas más coherentes y menos ambiguos.

- Mejorar el rigor analítico: ofrecer un modelo para un análisis exhaustivo y basado en pruebas, elevando la calidad general y la defendibilidad de las afirmaciones de atribución.

- Facilitar la investigación proactiva: permitir a otros investigadores aprovechar los vínculos establecidos, centrando sus esfuerzos en profundizar en las capacidades de los actores, las TTP en evolución y las campañas emergentes.

- Fortalecer la inteligencia colectiva: contribuir a una comprensión global más precisa, unificada y viable de las operaciones de los actores de amenazas, en beneficio de todos los defensores.

La actividad persistente de Stately Taurus, junto con la continua evolución de malware como Bookworm, subraya la necesidad de una supervisión continua y una metodología de atribución sistemática. A medida que los adversarios se adaptan, también deben hacerlo nuestra recopilación y análisis de inteligencia y, lo que es más importante, nuestra capacidad para comunicar estos hallazgos con claridad y confianza.

Protección y mitigación de Palo Alto Networks

Los clientes de Palo Alto Networks están mejor protegidos contra el malware Bookworm gracias a los siguientes productos:

- El servicio de análisis de malware avanzado de WildFire, suministrado en la nube, identifica con precisión las muestras conocidas como maliciosas.

- URL Filtering avanzado y Advanced DNS Security identifican las URL y los dominios conocidos asociados con la actividad de Bookworm como maliciosos.

- El firewall de nueva generación con la prevención de amenazas avanzada puede ayudar a bloquear los ataques con las mejores prácticas. La prevención de amenazas avanzada cuenta con una detección integrada basada en aprendizaje automático que puede detectar exploits en tiempo real.

- Cortex XDR y XSIAM están diseñados para impedir la ejecución de malware conocido, así como la ejecución de malware desconocido mediante la protección contra amenazas basadas en el comportamiento y el aprendizaje automático basado en el módulo de análisis local.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00 800 050 45107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Recursos adicionales

- Presentamos el marco de atribución de Unit 42 - Unit 42, Palo Alto Networks

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42