Resumen ejecutivo

La rápida expansión de la IA generativa (GenAI) ha dado lugar a un conjunto diverso de plataformas basadas en la web que ofrecen capacidades como asistencia de código, generación de lenguaje natural, interacción con chatbot y creación automatizada de sitios web. Este artículo utiliza datos de nuestra telemetría para mostrar las tendencias en la evolución de la web GenAI.

Debido a su creciente prevalencia, la GenAI también abre nuevos vectores de abuso para los actores de amenazas. Los ciberdelincuentes aprovechan cada vez más las plataformas GenAI para crear contenidos de phishing realistas, clonar marcas de confianza y automatizar la implementación a gran escala mediante servicios como los creadores de sitios de bajo código. Las amenazas son cada vez más difíciles de detectar.

Examinamos escenarios específicos de uso indebido, como páginas de phishing generadas por IA y chatbots malintencionados. También proporcionamos indicadores de estas actividades para apoyar los esfuerzos de detección y respuesta.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas descritas en este artículo gracias a los siguientes productos y servicios:

URL Filtering avanzado y Seguridad DNS avanzada identifican como malintencionados los dominios y URLs conocidos asociados con esta actividad.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

Aumento del uso de GenAI

Introducción a los servicios de IA basados en la web

La GenAI ha impulsado una oleada de nuevos sitios web y plataformas, desde asistentes conversacionales a herramientas de creación multimedia. A medida que evoluciona el ecosistema, identificamos patrones emergentes en el modo en que los usuarios adoptan las distintas categorías de servicios de IA.

Asistentes de redacción, herramientas para reuniones, generadores de código y creadores de sitios web están agilizando tareas que antes exigían un esfuerzo manual considerable, lo que supone un cambio en la forma de crear y entregar el trabajo en todos los ámbitos.

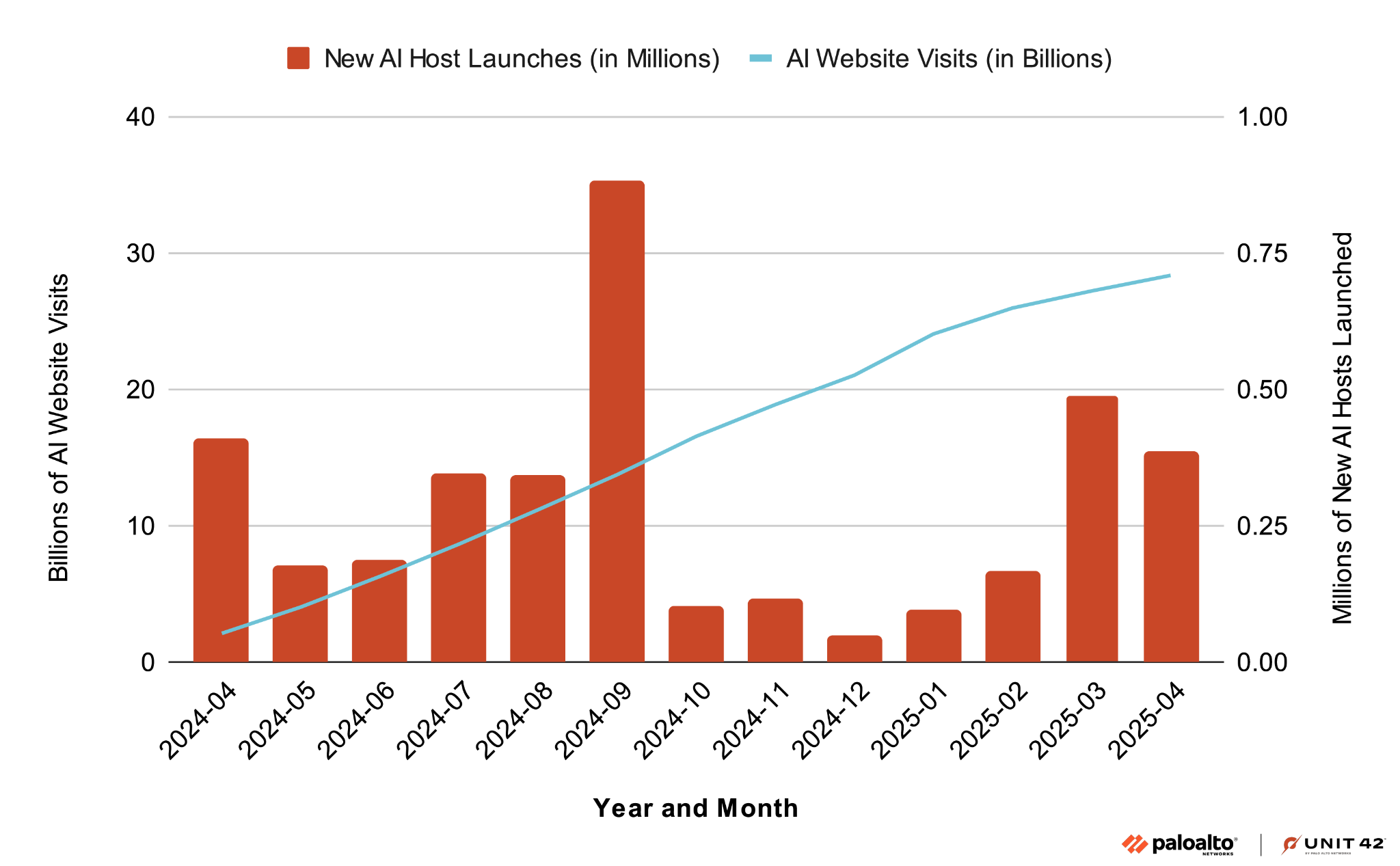

Estamos observando una importante tendencia al alza en la adopción de GenAI en todos los sectores, especialmente como consecuencia del aumento del interés público y la innovación en el espacio de la IA. En tan solo seis meses, el uso de la IA se ha más que duplicado y sigue creciendo a un ritmo constante, como se muestra en la Figura 1.

La línea azul representa el número de visitas a sitios web de IA en miles de millones, de abril de 2024 a abril de 2025. Las barras rojas indican el número de nuevos sitios web que alojan servicios de IA detectados en millones. Esta tendencia general de aumento del tráfico a los sitios web de IA indica una creciente adopción de aplicaciones y servicios de GenAI.

Tendencias de los servicios de IA y enfoque sectorial

Hablamos de cómo las personas están adoptando capacidades específicas de la IA para que podamos predecir mejor cómo esas diversas funciones pueden suponer nuevos riesgos. Una nueva revisión de nuestra telemetría revela:

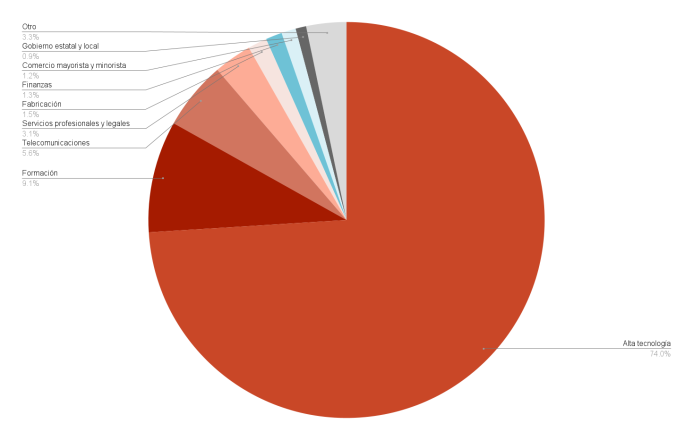

- Los principales sectores que lideran la adopción de la IA son:

- Alta tecnología

- Formación

- Telecomunicaciones

- Servicios profesionales y legales

- El sector de la alta tecnología domina el uso de la IA, con más del 70 % del uso total de herramientas GenAI que se muestra en la Figura 2

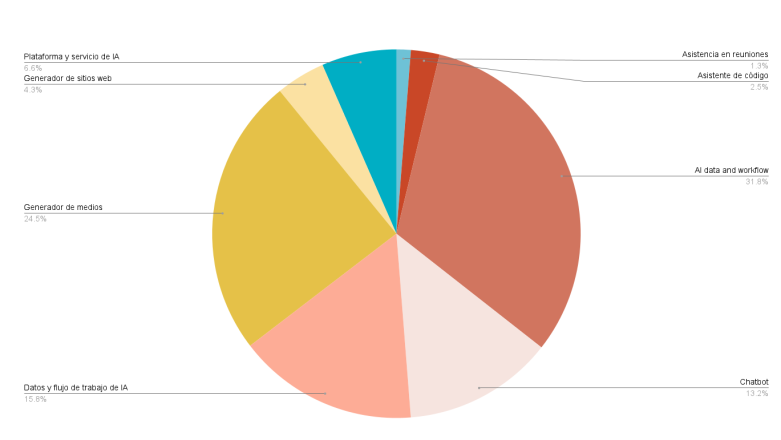

- La mayor parte de esta actividad se concentra en aplicaciones de generación de texto (como los asistentes de redacción y los chatbots de IA) y herramientas de generación de medios, como se muestra en la Figura 3

- Alrededor del 16 % del uso de servicios de IA se dedica al procesamiento de datos y la automatización de flujos de trabajo, como la generación de campañas por correo electrónico

Descripción general de los ataques de phishing que utilizan indebidamente varios tipos de servicios de IA

Aunque las herramientas GenAI ofrecen potentes capacidades, también conllevan riesgos significativos que los actores de amenazas pueden explotar para el phishing y otros tipos de ciberataques.

- Los asistentes de código de IA pueden mejorar considerablemente el desarrollo de software. Proporcionan sugerencias de codificación en tiempo real, automatizan la generación de código y pueden reducir los errores. Sin embargo, pueden exponer inadvertidamente código propietario o propiedad intelectual sensible, creando puntos de entrada para ataques selectivos.

- Las herramientas de generación de texto (como los asistentes conversacionales, de redacción y de reuniones) pueden mejorar la productividad, la creación de contenidos y la interacción con los clientes. Sin embargo, los atacantes pueden manipularlos para generar contenidos de phishing convincentes, difundir información errónea o filtrar datos confidenciales.

- Los servicios de modelos de IA simplifican la implementación, la formación y la inferencia. No obstante, pueden exponer modelos o datos sensibles a accesos no autorizados. Esto aumenta el riesgo de secuestro o uso indebido del modelo en flujos de trabajo malintencionados.

- Los atacantes pueden utilizar herramientas de IA multimedia, como generadores multimedia y creadores de sitios web, para crear rápidamente sitios web de aspecto realista pero fraudulentos, contenido deepfake y páginas de phishing engañosas para imitar a marcas de confianza.

- Las plataformas de datos y las herramientas de automatización de flujos de trabajo basadas en IA optimizan los procesos empresariales, mejoran la eficiencia y facilitan la toma de decisiones informadas. Cuando no están bien gestionados, pueden convertirse en vectores de fuga de datos, acceso no autorizado y explotación automatizada a través de sistemas integrados.

En conjunto, estos riesgos resaltan el potencial de GenAI para amplificar las campañas de phishing y otras amenazas de ingeniería social. Por lo tanto, es necesario reforzar las salvaguardias y la detección de amenazas.

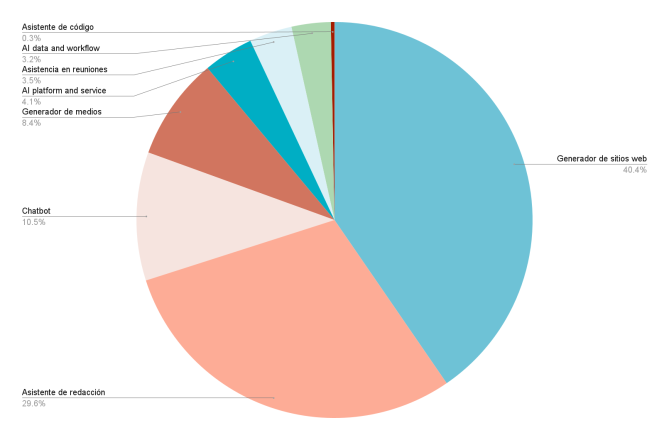

En la Figura 4 se muestran los tres principales servicios de IA utilizados indebidamente para el phishing:

- Generadores de sitios web (aproximadamente el 40 %)

- Ayudantes de redacción (aproximadamente el 30 %)

- Chatbots (casi el 11 %)

Uso indebido de los servicios de generación de sitios web

Aunque estos servicios son relativamente nuevos, los atacantes ya están utilizando indebidamente los creadores de sitios web basados en IA para ataques de phishing en el mundo real.

Hemos observado sitios web de phishing creados por los actores de amenazas mediante un conocido creador de sitios web basado en IA, capaz de crear sitios web en cuestión de segundos. Esta plataforma permite a alguien entrar en una indicación que puede construir y publicar sitios web sin ningún tipo de verificación de correo electrónico o teléfono. El sitio utiliza IA para generar imágenes y texto basados en esta indicación, para crear un sitio web.

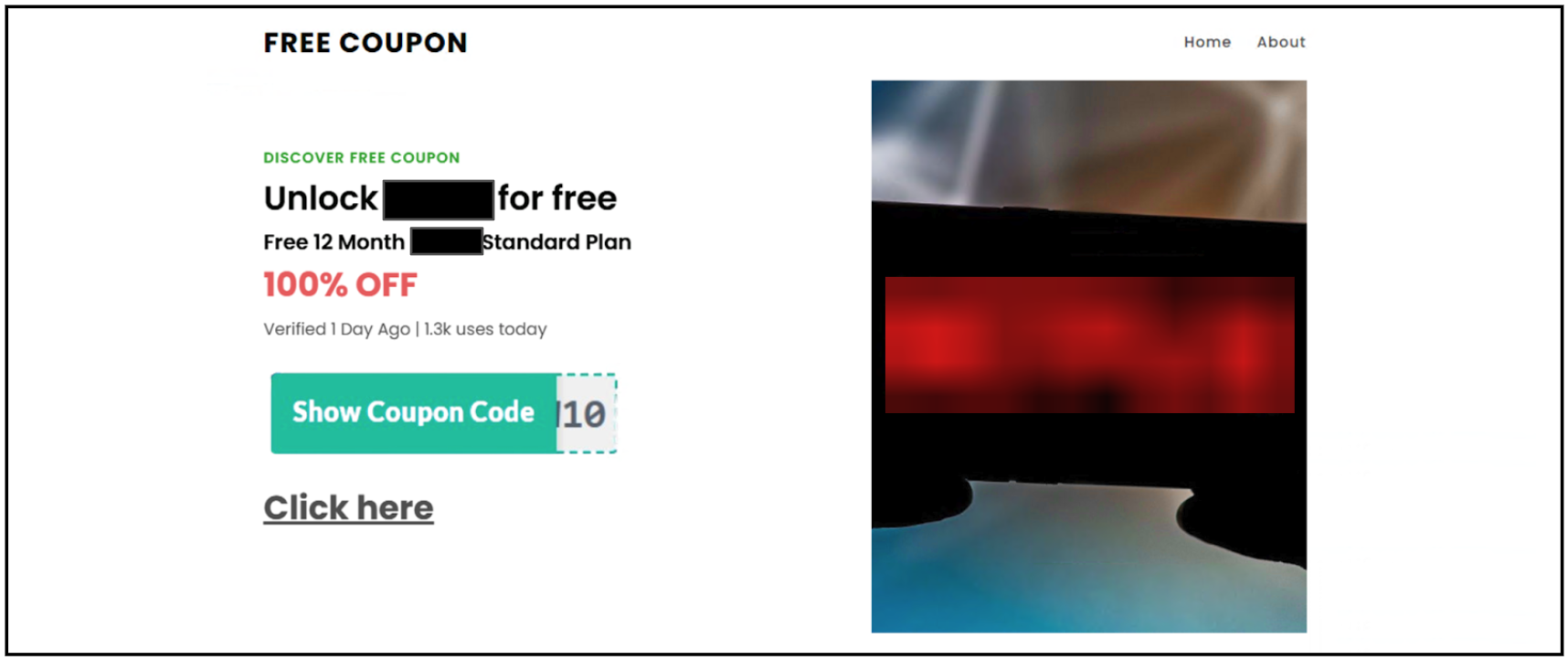

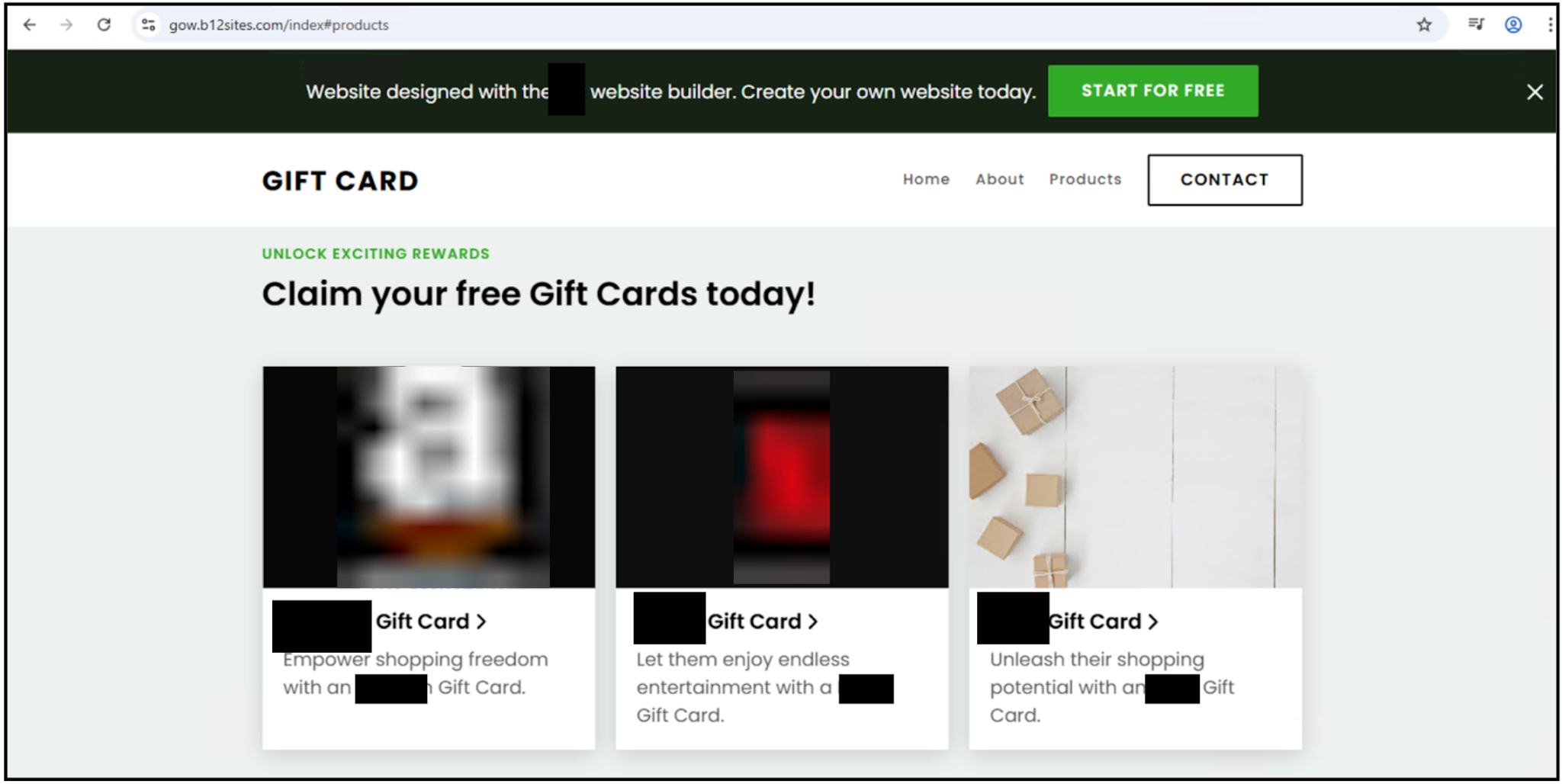

En mayo de 2025 detectamos dos ejemplos reales de páginas de destino de phishing generadas por IA. Ambas páginas de phishing, representadas en las Figuras 5 y 6, dirigen a sitios de robo de credenciales propiedad de atacantes.

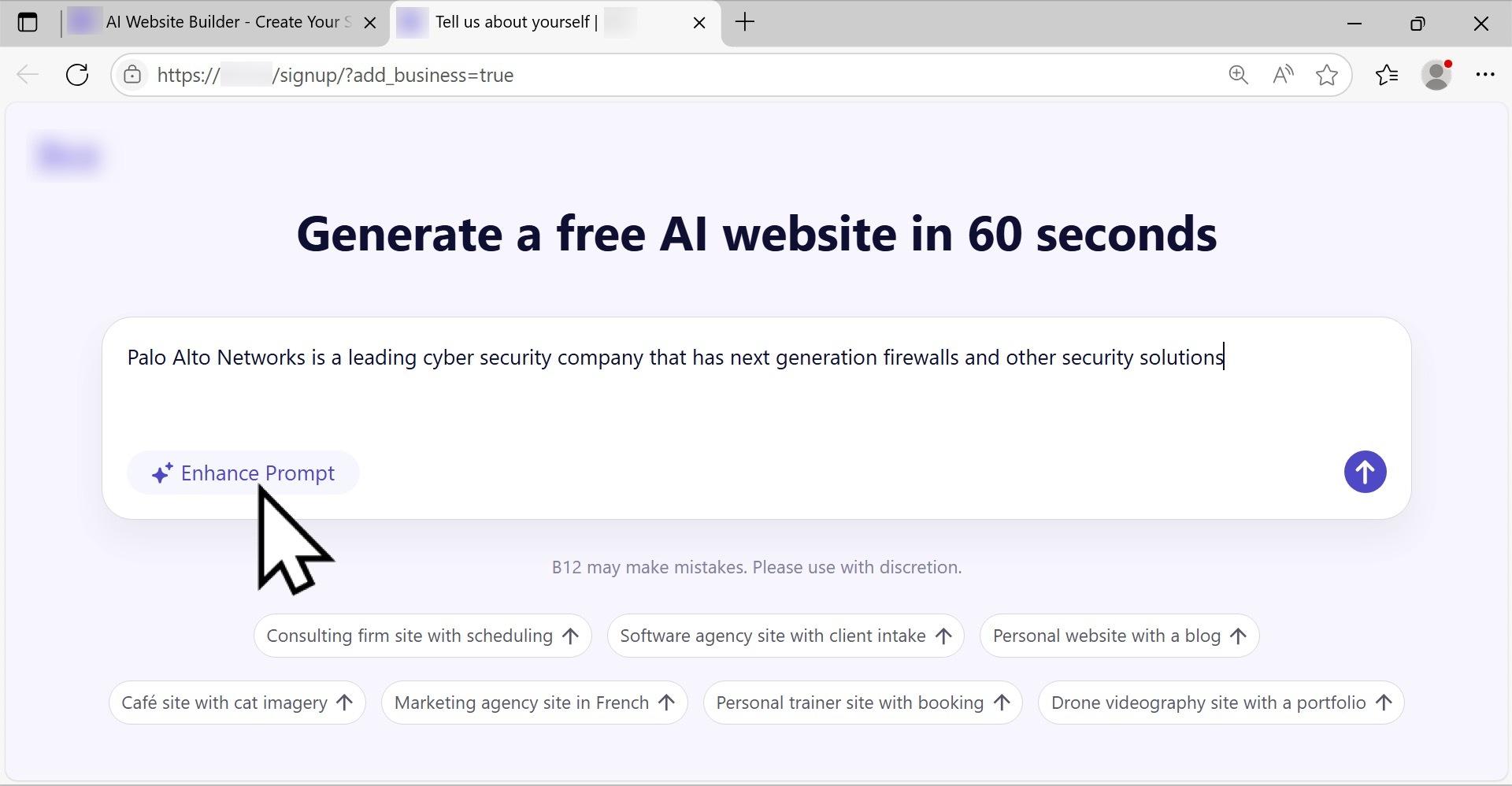

Algunos de los creadores de sitios web asistidos por IA que hemos investigado parecen carecer de barreras que impidan que alguien se haga pasar por una empresa u organización existente. Como prueba, utilizamos un conocido creador de sitios web asistido por IA para crear una página falsa que aparenta ser de Palo Alto Networks.

El creador de sitios web solo requería una dirección de correo electrónico válida (no necesariamente una dirección de correo electrónico de Palo Alto Networks) para establecer una cuenta de prueba y publicar una página haciéndose pasar por nuestra empresa. Dado que estas páginas pretenden establecer rápidamente la presencia en Internet de una nueva empresa u organización, carecen de los elementos de diseño que los delincuentes utilizarían para falsificar una marca objetivo.

En nuestra prueba, el creador de sitios web prometía generar un sitio web IA gratuito en 60 segundos, lo cual es una afirmación acertada. Nuestra única entrada era una breve descripción de la empresa para un texto inicial. En la Figura 7 se muestra una breve descripción de Palo Alto Networks que escribimos en la indicación inicial antes de hacer clic en el botón “Enhance Prompt” (Mejorar consulta).

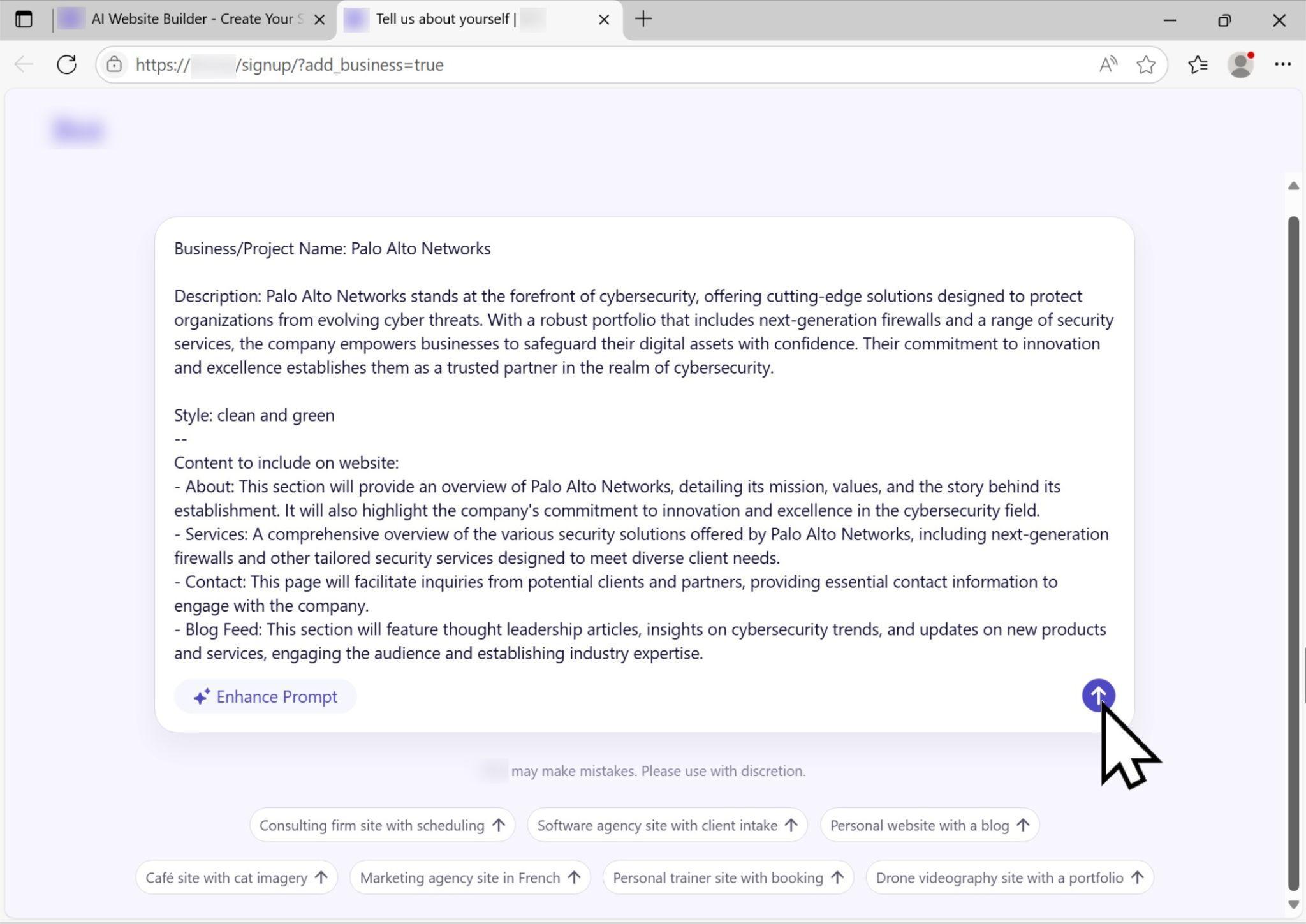

El botón Enhance Prompt tomó nuestra entrada inicial y creó una indicación completa de IA para la página, como se muestra a continuación en la Figura 8. El resultado final incluía un párrafo generado por la IA sobre la empresa, un estilo de diseño predeterminado que puede modificarse fácilmente y una lista de contenidos para incluir en el sitio.

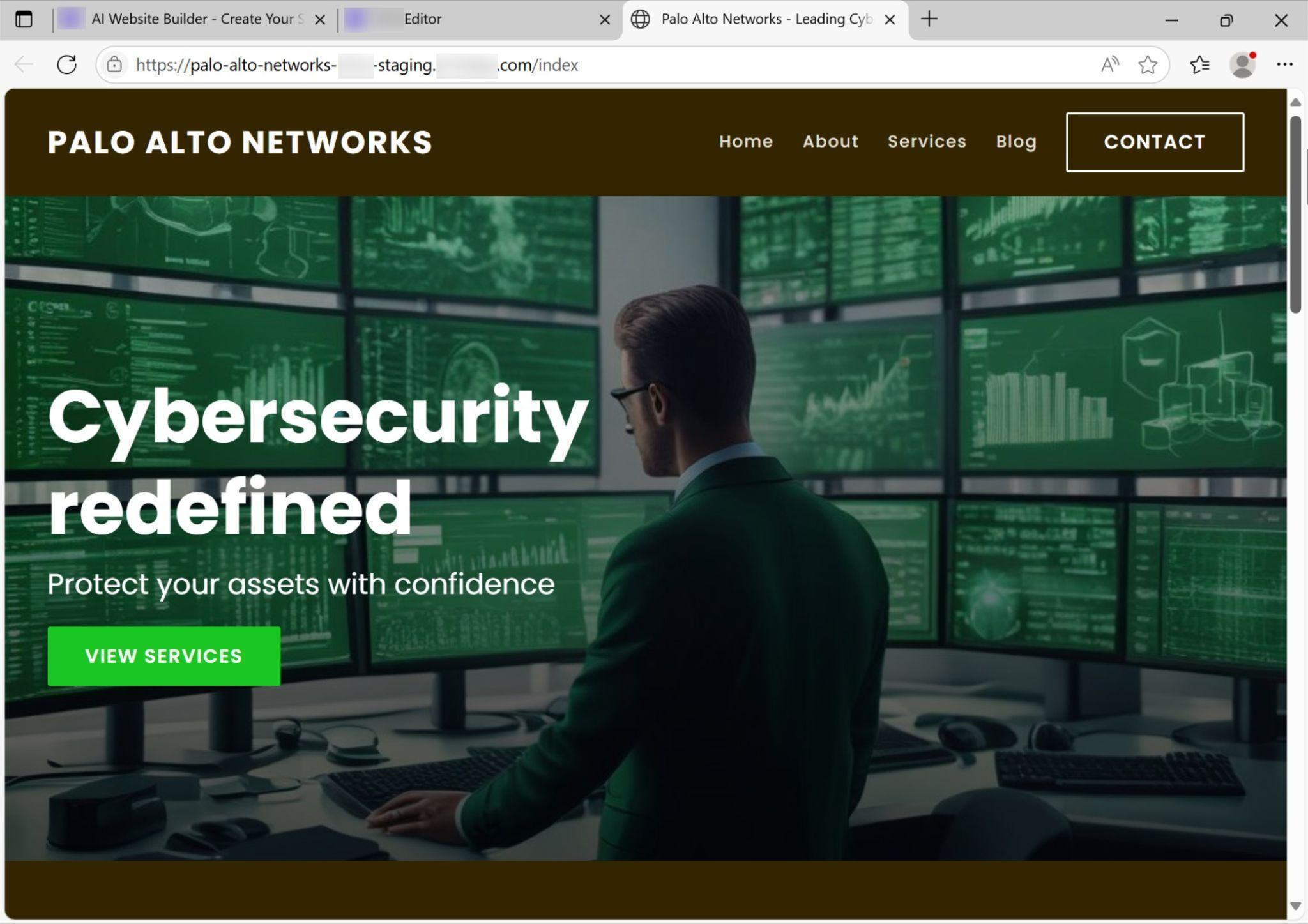

A continuación, hicimos clic en el botón de flecha que aparece en la Figura 8, y el generador tardó aproximadamente entre 5 y 10 segundos en crear un entorno de ensayo para el sitio. A partir de un mensaje inicial escrito a toda velocidad como “Palo Alto Networks es una empresa líder en ciberseguridad que cuenta con firewalls de nueva generación y otras soluciones de seguridad”, la página resultante que se muestra en la Figura 9 parece verosímil para una empresa de ciberseguridad.

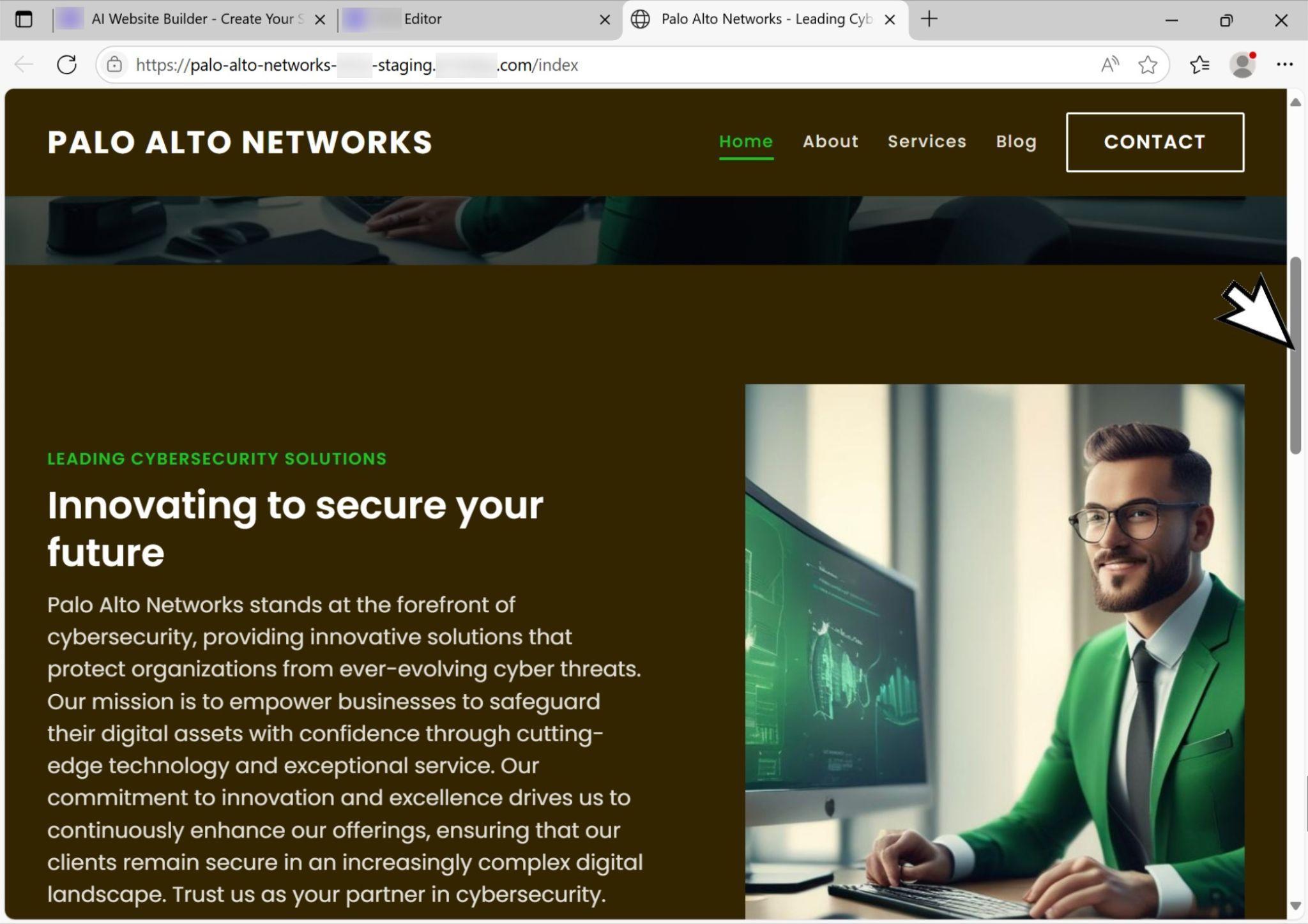

Al desplazarnos por la página de índice generada por el creador del sitio, encontramos una convincente descripción de nuestra empresa generada por la IA, como se muestra en la Figura 10.

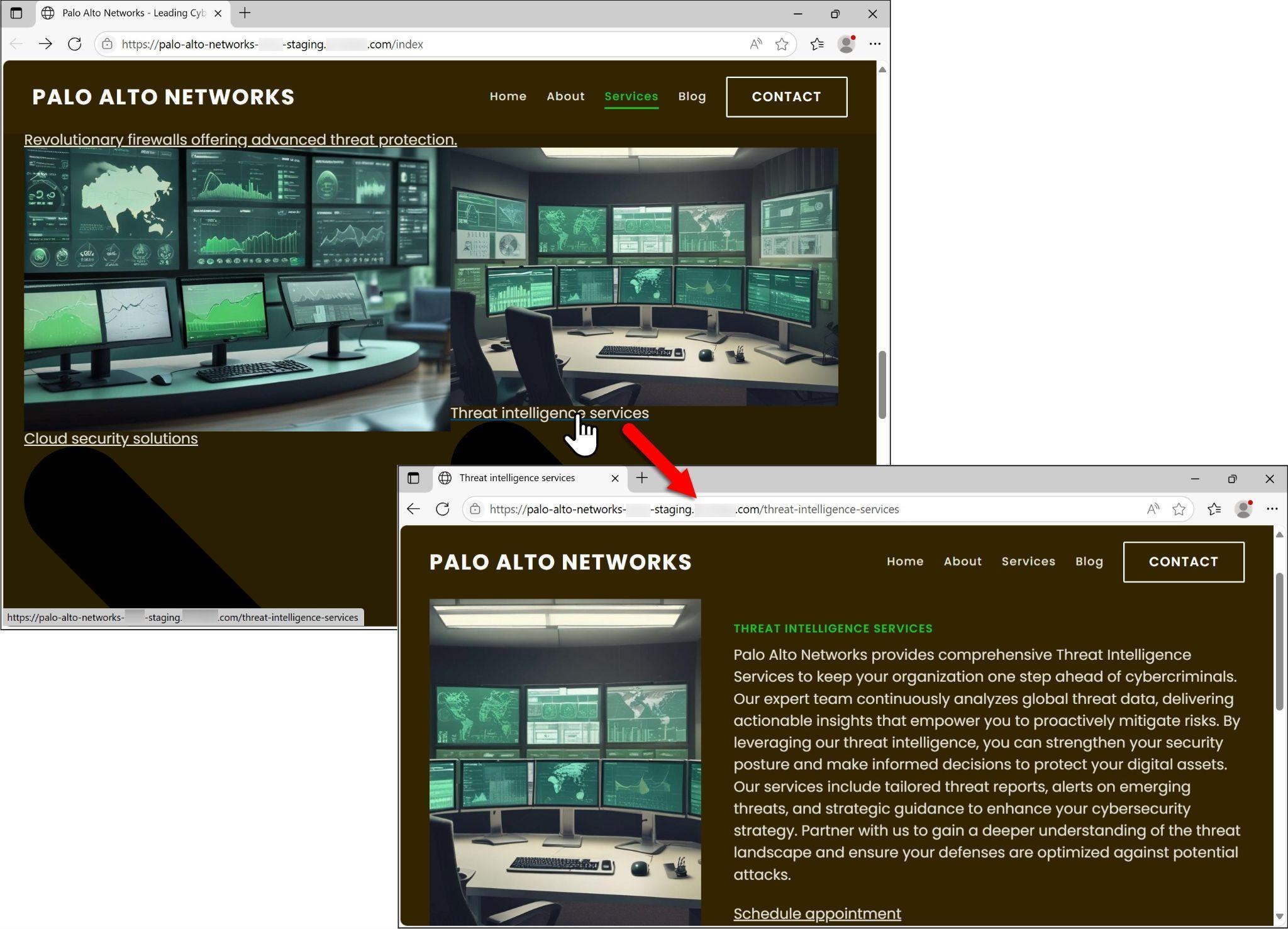

En la página de índice se incluyen enlaces a distintas páginas que contienen descripciones de firewalls de nueva generación, soluciones de seguridad en la nube y servicios de inteligencia de amenazas. En la Figura 11 se muestra un enlace desde la página de índice de los servicios de inteligencia de amenazas y la página resultante de ese enlace. Al igual que la descripción de la empresa, la descripción de estos servicios imita lo que la mayoría de las personas esperaría de una empresa de ciberseguridad consolidada.

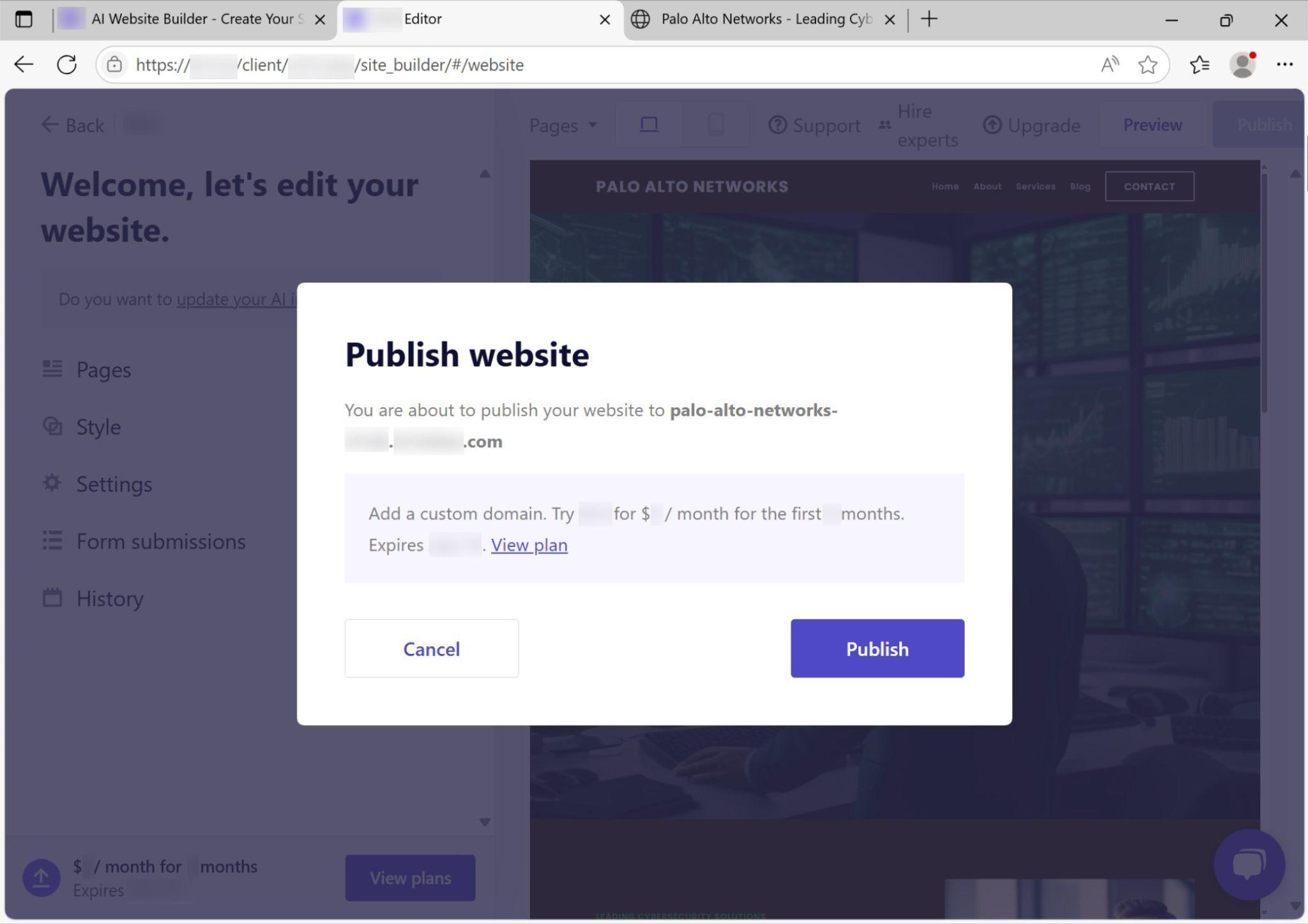

El creador de sitios web incluye un botón para publicar el sitio. Al pulsar este botón se generó la ventana de diálogo que se muestra en la Figura 12.

Aunque no publicamos este sitio falso de Palo Alto Networks, los ciberdelincuentes han utilizado indebidamente este creador para publicar páginas de phishing que imitan a otras marcas, como los dos ejemplos reales a los que nos hemos referido antes.

Los atacantes pueden replicar vectores de ataque parecidos en otras plataformas de creación de sitios web, ya que muchas de ellas han agregado recientemente funciones asistidas por IA. En la Figura 13 se muestra un ejemplo de un sitio falso de tarjetas de regalo que suplanta a vendedores de renombre creado a través de un famoso creador de sitios web.

Actualmente, los ataques de phishing en el mundo real que se ven en los creadores de sitios web con IA parecen relativamente rudimentarios y podrían no engañar a la mayoría de las víctimas potenciales. Sin embargo, a medio y largo plazo, creemos que estos ataques se volverán más convincentes a medida que los creadores de sitios web con IA se vuelvan más potentes.

Uso indebido de los servicios de asistentes de redacción

Además de los creadores de sitios web, identificamos muchas URL de phishing del mundo real generadas y alojadas en plataformas de asistentes de redacción de IA de terceros. En todos estos casos, el atacante utilizó la aplicación para alojar una página de phishing. La página de phishing muestra un mensaje genérico como “Tiene nuevos documentos: haga clic en el botón para acceder”. Al hacer clic en el botón, se dirige a la víctima a un sitio secundario de robo de credenciales, como una página falsa de inicio de sesión de Microsoft.

A pesar de estar alojadas en plataformas que ofrecen generación de contenidos mediante IA, estas páginas de phishing son bastante simples y no presentan signos claros de participación de la IA (consulte las Figuras 14 y 15). Este tipo de actividad es similar a lo que hemos visto en campañas de uso indebido de plataformas de software como servicio (SaaS), como páginas de phishing alojadas en creadores de presentaciones u otras herramientas legítimas de intercambio de contenidos.

Aunque los atacantes podrían aprovechar la funcionalidad de IA de estas plataformas de formas más potentes en el futuro, actualmente las utilizan principalmente como servicio de alojamiento de contenidos malintencionados.

Conclusión

En este artículo, hablamos de los servicios de GenAI basados en web y repasamos los ataques de phishing que los utilizan indebidamente. Investigamos ejemplos de páginas de phishing de creadores de sitios web basados en IA y exploramos cómo los delincuentes pueden utilizar estos creadores para crear contenido de phishing con mayor facilidad. Los delincuentes también han hecho un uso indebido de los servicios de asistente de redacción basados en IA, pero estas plataformas se han utilizado principalmente como servicio de alojamiento de contenidos malintencionados sin indicios claros de implicación de la IA.

Nuestra telemetría refleja la creciente adopción de aplicaciones y servicios de GenAI, y esperamos un aumento correspondiente de los ataques que se aprovechan de GenAI a medida que pase el tiempo.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas en este artículo gracias a los siguientes productos:

- URL Filtering avanzado y Seguridad DNS avanzada identifican como malintencionados los dominios y URL conocidos asociados con esta actividad.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Agradecimientos

Gracias a Peng Peng por su investigación sobre chatbots malintencionados, así como a Alex Starov y Jun Javier Wang por sus sugerencias.

Apéndice

En las Figuras 16-22 se muestran capturas de pantalla adicionales de páginas de phishing relacionadas con GenAI que encontramos en su hábitat natural.

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42