Resumen ejecutivo

Unit 42 ha rastreado y respondido a varias tandas de operaciones de intrusión llevadas a cabo por el grupo de ciberdelincuentes al que rastreamos como Muddled Libra (también conocido como Scattered Spider, UNC3944) en diferentes sectores en los últimos meses. En este artículo se incluyen observaciones sobre Muddled Libra en lo que va de 2025, basadas en nuestra experiencia en respuesta ante incidentes. Compartimos recomendaciones defensivas que hemos visto utilizar con éxito por parte de organizaciones contra esta amenaza. También incluimos lo que probablemente sea el siguiente paso de este prolífico adversario.

La última actividad de Muddled Libra se produce como consecuencia de una serie de operaciones policiales internacionales destinadas a desarticular el grupo terrorista a mediados y finales de 2024, entre las que se incluyen cargos federales presentados contra cinco presuntos miembros en noviembre de 2024. Desde entonces, Muddled Libra regresó con capacidades mejoradas, desarrollando sus técnicas para tener un mayor alcance, mayor rapidez y mayor impacto.

Los clientes de Palo Alto Networks gozan de una mayor protección frente a las amenazas descritas en este artículo a través de una arquitectura de seguridad moderna construida en torno a Cortex XSIAM en conjunto con Cortex XDR. Los servicios de seguridad entregados en la nube Advanced URL Filtering y Seguridad de DNS pueden servir de protección contra la infraestructura de mando y control (C2), mientras que App-ID puede limitar los servicios de anonimización que pueden conectarse a la red.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Muddled Libra (Scattered Spider, Scatter Swine), 0ktapus, Social Engineering |

Descripción general de la amenaza de Muddled Libra

Tal y como se documenta en publicaciones anteriores de Unit 42 sobre Muddled Libra, este grupo es muy hábil en el uso de diversas tácticas de ingeniería social (por ejemplo, smishing, vishing) para obtener acceso inicial a las organizaciones objetivo. Estas actividades pueden incluir el ataque a centros de llamadas operados por las propias víctimas, así como a aquellos tercerizados a firmas externas (por ejemplo, BPO y MSP), lo que amplía el rango de posibles objetivos del grupo.

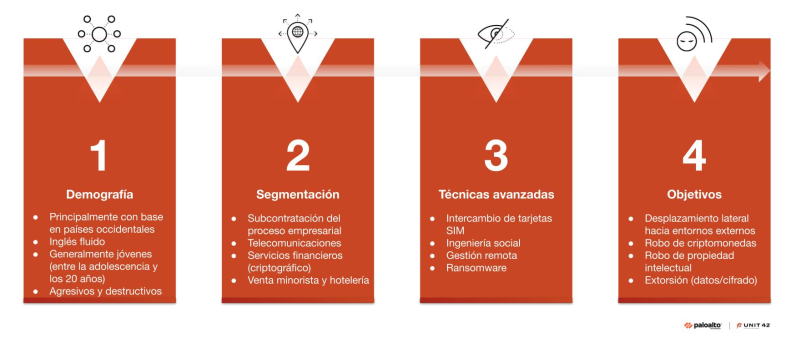

Los atacantes de Muddled Libra se han convertido en expertos en explotar la psicología humana al hacerse pasar por empleados para intentar restablecer contraseñas y la autenticación multifactor (MFA). En la Figura 1 se detalla la composición de Muddled Libra en términos de datos demográficos, técnicas avanzadas, selección de víctimas y acciones sobre los objetivos.

Aunque sus técnicas avanzadas han evolucionado con el tiempo, Muddled Libra sigue minimizando el uso de malware en toda la cadena de ataque. Siempre que sea posible, prefieren utilizar los propios activos de la víctima en su contra.

Cronología de la victimología: de mayor alcance

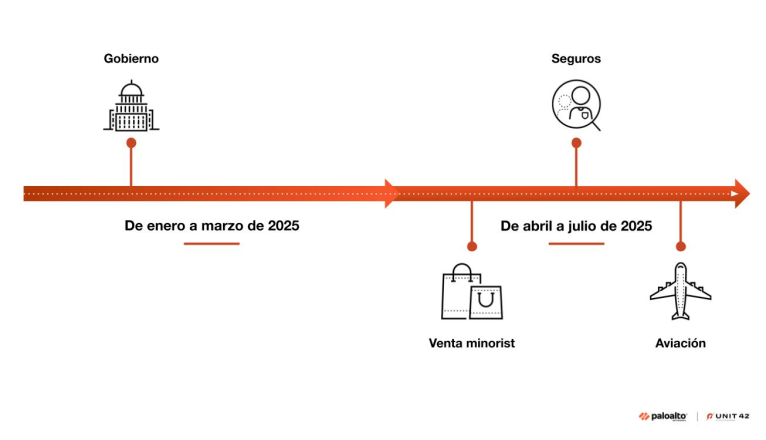

En 2025, hemos observado actividad intrusiva de Muddled Libra en los sectores gubernamental, minorista, de seguros y de aviación, como se muestra a continuación en la Figura 2. Este grupo ha demostrado una tendencia a atacar a muchas organizaciones del mismo sector en un tiempo relativamente corto. Sin embargo, los atacantes no siguen estrictamente este patrón y han atacado simultáneamente a organizaciones que operan en diferentes sectores.

La estrategia de Muddled Libra: mayor rapidez

En lo que va de 2025, el cambio de tácticas, dejando de lado el smishing y el phishing en favor de una interacción humana más directa, junto con la adopción del modelo de ransomware como servicio (RaaS), ha reducido drásticamente el tiempo que este actor permanece dentro del entorno. El promedio de tiempo transcurrido desde el acceso inicial hasta la contención fue de 1 día, 8 horas y 43 minutos.

Desde al menos abril de 2025, el grupo se ha asociado con el programa de RaaS DragonForce, operado por el grupo que identificamos como Slippery Scorpius, para extorsionar a sus víctimas. En un caso, observamos a los atacantes exfiltrar más de 100 GB de datos durante un período de dos días, seguido de la implementación del ransomware DragonForce para el cifrado.

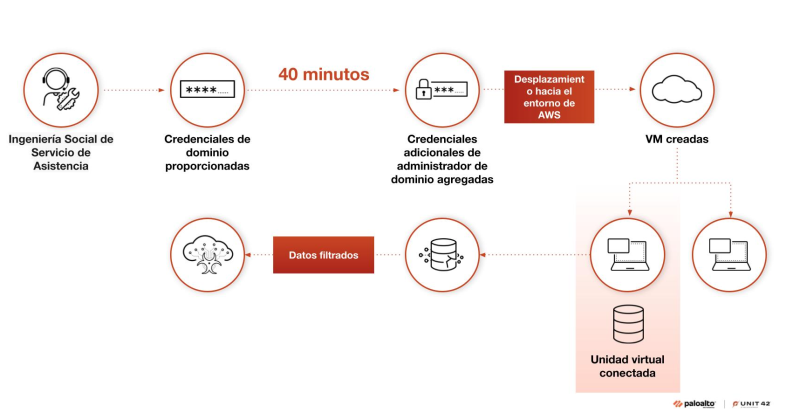

En la Figura 3 se explica que el grupo pudo pasar de tener acceso inicial a través de la ingeniería social de un empleado del servicio de asistencia a aumentar sus privilegios y conseguir derechos de administrador de dominio en unos 40 minutos, como ya se mencionó en nuestro Informe global de respuesta ante incidentes de 2025.

Evolución de Muddled Libra: mayor impacto

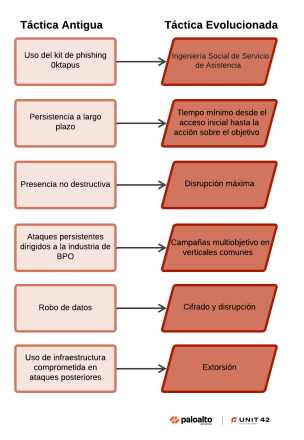

En la Figura 4 se muestran los cambios que hemos observado en las técnicas avanzadas de Muddled Libra que contribuyen a que el grupo tenga un mayor impacto.

A continuación, se detallan algunas de nuestras observaciones más destacadas.

Acceso inicial

Cambio hacia el phishing por voz (también conocido como vishing) como técnica principal de ingeniería social para manipular al personal del servicio de asistencia informática y lograr que restablezcan credenciales y la MFA del personal que los atacantes intentan imitar; más del 70 % de los números utilizados por este grupo en 2025 emplearon Google Voice como servicio de Voz sobre Protocolo de Internet (VoIP).

A modo de ejemplo, Muddled Libra suele llamar al servicio de asistencia de una organización haciéndose pasar por un usuario que no puede acceder a su dispositivo MFA. Aprovechando la tendencia natural de los empleados del servicio de asistencia de querer ayudar, los actores de amenazas los manipulan para que ignoren los controles de autenticación de la organización y restablezcan tanto las credenciales del usuario final como el método MFA. Otro ejemplo consiste en llamar directamente a la víctima y hacerse pasar por el servicio de asistencia de la organización. En este caso, los actores de amenazas manipulan a la víctima para que inicie o descargue un software de gestión remota y, a continuación, proceden con el ataque desde el escritorio de la víctima.

Movimiento lateral y persistente

Utilizar diversas herramientas de supervisión y gestión remotas (RMM) que permitan volver a entrar si se descubre a los actores de amenazas. Los ataques frecuentes a las herramientas de gestión de sistemas existentes e incluso a las plataformas de detección y respuesta en los endpoints (EDR), además de los hipervisores y las herramientas de gestión de la nube.

Acceso a credenciales

Volcado de credenciales de almacenes de contraseñas, incluido NTDS.dit, para lograr el almacenamiento completo de contraseñas de la empresa y comprometer Active Directory, respectivamente.

Colección

Acceder a las instancias de Microsoft 365 y SharePoint de la víctima como medio para llevar a cabo un reconocimiento interno.

Exfiltración

Transferencia de datos robados a servicios de almacenamiento en la nube, lo que en algunos casos incluye el envío directo desde los entornos de las víctimas.

La historia de dos víctimas: políticas de acceso condicional

Las organizaciones que utilizan Microsoft Entra ID para la gestión de acceso e identidad (IAM) basada en la nube pueden interrumpir significativamente las intrusiones de Muddled Libra mediante la implementación adecuada de políticas de acceso condicional (CAP).

Como parte de la actividad de amenazas de Muddled Libra, hemos observado una diferencia significativa en la capacidad de las organizaciones para frenar a los atacantes después de la intrusión y permitir acciones de contención más eficaces cuando se implementan las CAP, lo que limita el impacto general. En los casos en que las víctimas no habían implementado las CAP o estaban configuradas de forma incorrecta, Muddled Libra podía acelerar su ritmo operativo para implementar ransomware (el más reciente, DragonForce) con el fin de extorsionar el pago.

Algunos ejemplos específicos de CAP que lograron ralentizar Muddled Libra incluyen lo siguiente:

- Una CAP que impide que los dispositivos no gestionados accedan a recursos confidenciales.

- Una CAP que obliga a los empleados a estar en las instalaciones para configurar la MFA.

- Una CAP que bloquea los autenticadores en función de la ubicación geográfica (por ejemplo, países).

- Una CAP que requiere MFA para acceder a la infraestructura de escritorio virtual (VDI) o a las redes privadas virtuales (VPN).

De cara al futuro

Basándonos en observaciones recientes e históricas de Muddled Libra, evaluamos con gran certeza que este grupo seguirá aprovechando sus fortalezas en términos de actividades de ingeniería social. El grupo también seguirá haciendo un uso indebido de identidades excesivamente permisivas dentro de las organizaciones objetivo para cumplir los objetivos de su misión.

Además, es probable que el grupo mantenga su mentalidad de la nube primero. Esto significa que su éxito previo en la explotación del acceso dentro de las plataformas en la nube reforzará esta tendencia en el futuro, especialmente porque muchas organizaciones carecen de la visibilidad adecuada y los controles necesarios para supervisar y proteger estos entornos.

Además, dado el éxito de Muddled Libra en su asociación con varios programas de RaaS, es poco probable que se desvíe de este camino. Estos programas de RaaS incluyen lo siguiente:

- Akira (Howling Scorpius)

- ALPHV (Ambitious Scorpius)

- DragonForce (Slippery Scorpius)

- Play (Fiddling Scorpius)

- Qilin (Spikey Scorpius)

- RansomHub (Spoiled Scorpius)

Es probable que los miembros de este grupo sigan extorsionando a sus víctimas y monetizando sus operaciones de intrusión, ya que esto les proporciona un proceso optimizado para llevar a cabo dichos ataques y beneficiarse de ellos.

Por último, esperamos que el intercambio de información entre los sectores público y privado sobre Muddled Libra siga proporcionando a las organizaciones indicios tempranos de actividades de intrusión. Esto ayudará a interrumpir las operaciones del grupo. Las operaciones policiales internacionales, como las recientes detenciones de cuatro personas relacionadas con los ciberataques contra tres minoristas con sede en el Reino Unido, esperamos que sirvan como medida disuasoria. También debería servir de recordatorio a otras organizaciones dedicadas a la ciberdelincuencia de que sus acciones tienen consecuencias. En esencia, la ciberseguridad es un deporte de equipo y debemos trabajar juntos para obtener una ventaja operativa proactiva frente a este adversario en constante evolución.

Recomendaciones

Contamos con una lista de medidas de prevención, detección y contención que las organizaciones deberían implementar para enfrentar la amenaza en evolución que representa Muddled Libra. En la Figura 5 se ofrece una visión amplia de estas recomendaciones, seguidas de medidas más descriptivas.

Prevención:

- Impartir formación personalizada y basada en inteligencia para concienciar a los usuarios, especialmente al personal del servicio de asistencia informática, con el fin de que sean capaces de identificar posibles intentos de ingeniería social (vishing).

- Implementar procedimientos rigurosos para restablecer las credenciales de la cuenta y la MFA, que incluyan algún tipo de verificación, como la identificación por video o la validación por parte de un supervisor.

- Implementar políticas de MFA (sin SMS) y de acceso condicional, especialmente en cualquier portal de acceso remoto.

- Hacer cumplir de manera estricta el principio de mínimo privilegio.

- Bloquear el tráfico de red por App-ID a sitios de intercambio de archivos y a aquellos que proporcionan acceso a herramientas RMM no aprobadas.

Detección:

- Identificar cambios en la infraestructura de IAM de la empresa, como dispositivos recién registrados y conectados.

- Desarrollar capacidades sólidas de registro y supervisión en entornos de nube.

- Implementar el registro y poder identificar actividades sospechosas en el centro de llamadas.

Contención:

- Segmentar y restringir el acceso a los recursos virtuales, incluidas las máquinas virtuales (VM), los hosts ESXi y los servidores vCenter.

- Implementar canales de comunicación fuera de banda en caso de que un adversario pueda comprometer los medios tradicionales (por ejemplo, Slack, Teams).

- Implementar un plan integral de respuesta ante incidentes y considerar detenidamente la posibilidad de contar con un contrato de servicios activos para la asistencia de terceros en la respuesta ante incidentes.

Conclusión

La nueva era de Muddled Libra ha llegado, y la actividad de este grupo sigue multiplicándose.

Los clientes de Palo Alto Networks gozan de una mayor protección frente a las amenazas descritas en este artículo a través de una arquitectura de seguridad moderna construida en torno a Cortex XSIAM en conjunto con Cortex XDR. Los servicios de seguridad entregados en la nube Advanced URL Filtering y Seguridad de DNS pueden servir de protección contra la infraestructura de mando y control (C2), mientras que App-ID puede limitar los servicios de anonimización que pueden conectarse a la red.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Referencias adicionales

- Sesión informativa sobre amenazas: un análisis profundo de Muddled Libra - Unit 42, Palo Alto Networks

- Evaluación del grupo de amenazas: Muddled Libra - Unit 42, Palo Alto Networks

- Informe global de respuesta ante incidentes de 2025 - Unit 42, Palo Alto Networks

- Debate de Muddled Libra con Stephanie Regan, asesora principal de Unit 42: Podcast Threat Vector, Unit 42 en CyberWire Daily

- La exposición de las meticulosas tácticas de Muddled Libra con el investigador principal de Unit 42, Kristopher Russo: Podcast Threat Vector, Unit 42 en CyberWire Daily

- Evolución de Muddled Libra a la nube: Unit 42, Palo Alto Networks

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42