En octubre de 2025, publicamos dos blogs de Insights sobre la actividad de amenazas afiliada a la alianza cibercriminal conocida como Scattered LAPSUS$ Hunters (SLSH). Tras unas semanas de aparente inactividad, los actores de amenazas han regresado con fuerza, según informes de fuentes abiertas y conversaciones obtenidas a través de un nuevo canal de Telegram (scattered LAPSUS$ hunters part 7). Este último blog de amenazas de Insights detallará varias observaciones notables realizadas por Unit 42 desde mediados de noviembre y prepara a las organizaciones a medida que nos adentramos en la temporada navideña.

Nuevas acusaciones de robo de datos y fecha límite impuesta

El 20 de noviembre de 2025, Salesforce publicó un aviso de seguridad reconociendo que habían detectado "actividad inusual relacionada con aplicaciones publicadas por Gainsight". Esto llevó a la compañía a revocar "todos los accesos activos y tokens de actualización asociados con las aplicaciones publicadas por Gainsight", al tiempo que eliminaba temporalmente dichas aplicaciones de su AppExchange mientras llevaba a cabo una investigación.

Al momento de redactar este informe, Salesforce evalúa que la actividad no fue resultado de ninguna vulnerabilidad en su plataforma y que "esta actividad puede haber permitido el acceso no autorizado a los datos de Salesforce de ciertos clientes a través de la conexión de la aplicación". La compañía ha notificado a todos los clientes afectados y emitió un aviso adicional el 22 de noviembre de 2025 con una serie de indicadores de compromiso (IoC) relacionados con esta actividad.

Basándose en el informe de BleepingComputer, Bling Libra (también conocido como ShinyHunters) afirmó haber obtenido acceso a 285 instancias adicionales de Salesforce al vulnerar Gainsight. El grupo de amenazas aseguró haber logrado esto utilizando secretos obtenidos a través de su ataque a la cadena de suministro dirigido a Salesloft Drift en agosto de 2025, sobre el cual Unit 42 informó previamente el 10 de septiembre de 2025.

Gainsight reconoció el 3 de septiembre de 2025 que habían sido vulnerados a través de tokens OAuth robados vinculados al ataque de Salesloft Drift. En esta alerta de seguridad, la compañía confirmó que probablemente los actores de amenazas accedieron a los siguientes tipos de información:

- Nombres

- Direcciones de correo electrónico comerciales

- Números de teléfono

- Detalles regionales/de ubicación

- Información de licencias de productos Gainsight

- Contenido de texto plano de ciertos casos de soporte (sin incluir archivos adjuntos)

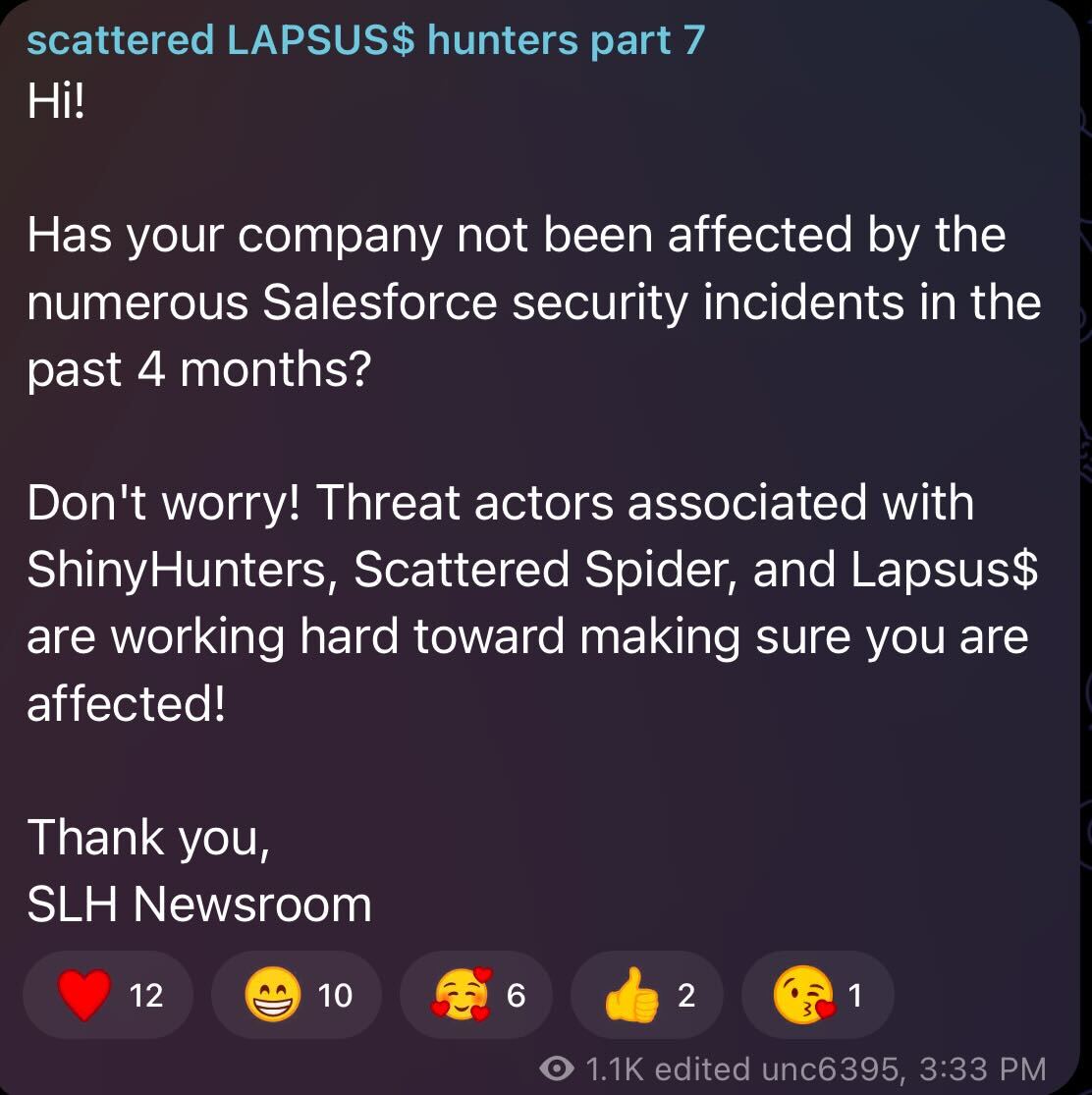

El 20 de noviembre de 2025, representantes de SLSH publicaron un mensaje en su canal de Telegram recién creado. Incluía una imagen que parece representar un nuevo sitio dedicado a filtraciones (DLS) con un texto que dice "24 de noviembre de 2025, manténganse al tanto", como se muestra en la Figura 1. Esto aparentemente implica una fecha límite establecida para que cualquier empresa afectada por esta última campaña de robo de datos pague un rescate.

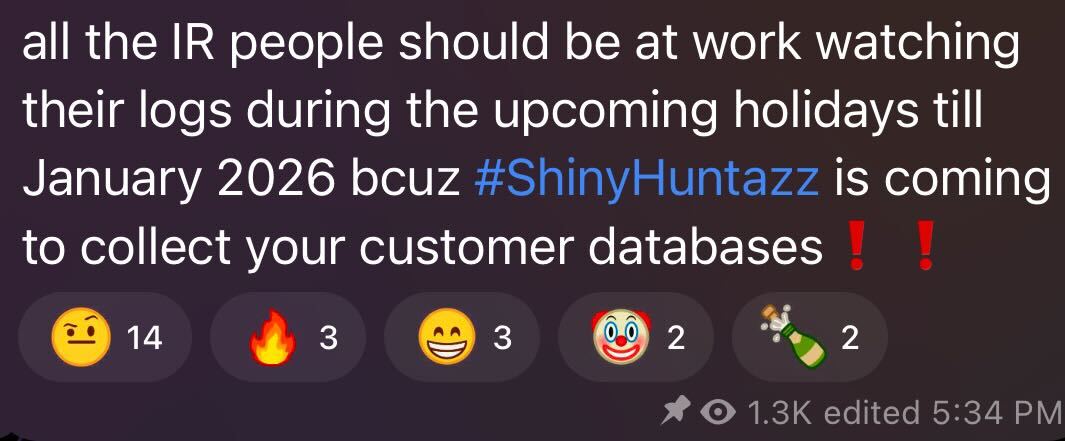

El 21 de noviembre de 2025, SLSH publicó otro mensaje que se muestra en la Figura 2, el cual funciona como una advertencia para las empresas que aún no se han visto afectadas por sus campañas de robo de datos de Salesforce.

Surgimiento del Ransomware como Servicio ShinySp1d3r

El 19 de noviembre de 2025, BleepingComputer informó sobre un nuevo programa de ransomware como servicio (RaaS) apodado "ShinySp1d3r", el cual supuestamente aún está en desarrollo activo por parte de SLSH. Actualmente, el ransomware solo funciona en sistemas Windows, pero los representantes del sindicato criminal dijeron a los reporteros que están cerca de producir versiones para sistemas Linux y ESXi.

Unit 42 aludió previamente al desarrollo del ransomware ShinySp1d3r en nuestro último blog de Insights sobre SLSH. Además, la semana pasada también publicamos inteligencia de amenazas oportuna sobre nuestra investigación de los IoC probablemente asociados con esta forma de ransomware. Las Figuras 3 y 4 proporcionan más información sobre la parte del encriptador de ShinySp1d3r tras una ejecución exitosa.

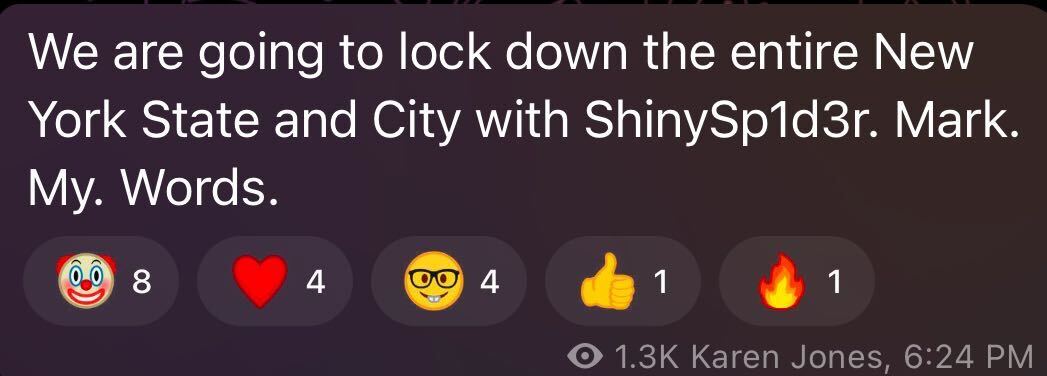

El 21 de noviembre de 2025, SLSH publicó otro mensaje en Telegram, mostrado en la Figura 5, donde amenazan con desplegar el ransomware ShinySp1d3r en toda la ciudad de Nueva York y el estado de Nueva York.

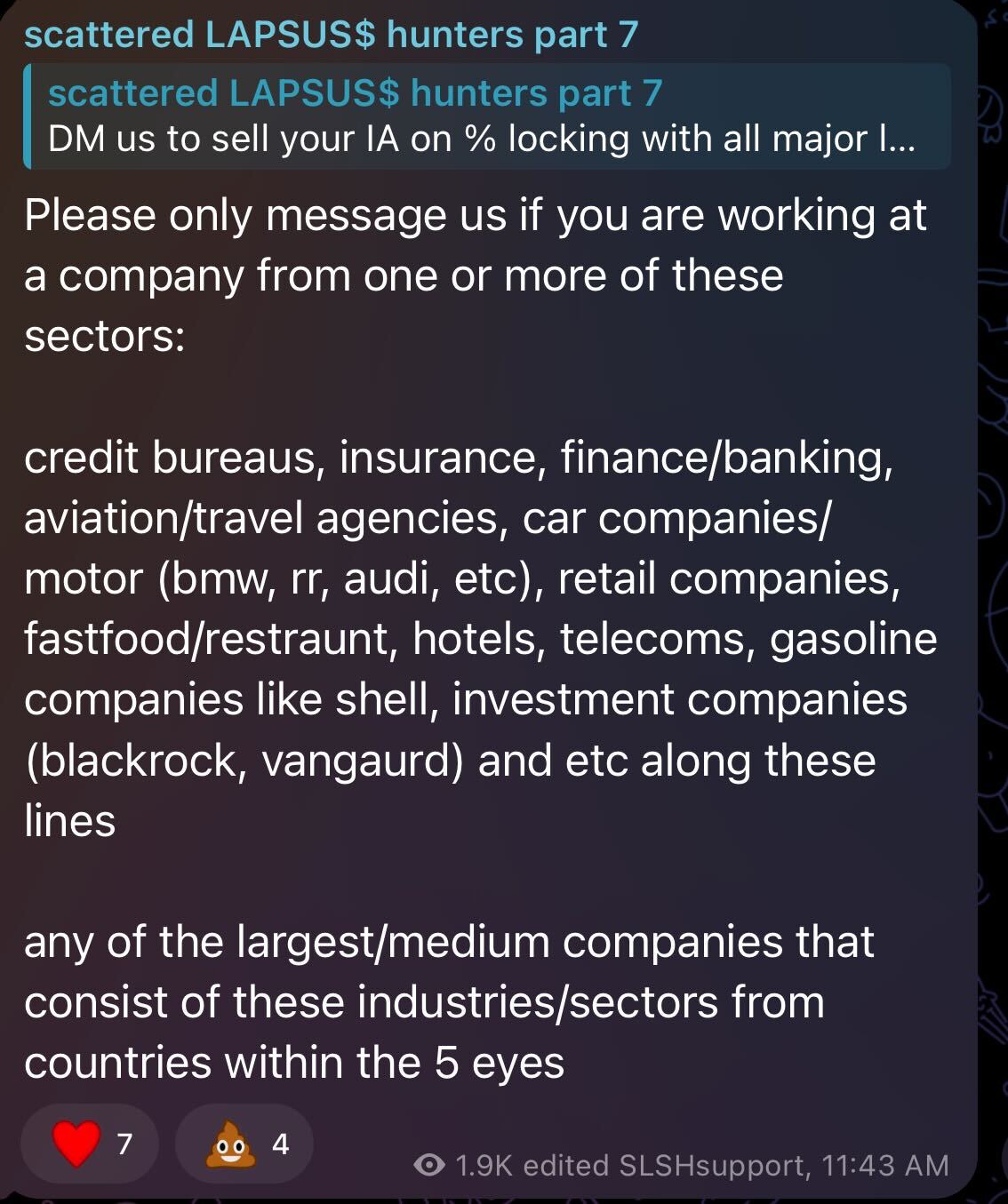

Últimos intentos de reclutamiento de acceso interno

El 21 de noviembre de 2025, CrowdStrike confirmó a BleepingComputer que un empleado había compartido capturas de pantalla de sistemas internos con SLSH, las cuales luego fueron publicadas en el canal de Telegram del grupo. CrowdStrike afirmó que el individuo fue despedido el mes pasado y que ninguno de sus sistemas fue vulnerado como resultado de esta actividad. Bling Libra confirmó a los reporteros que acordaron pagar al infiltrado $25,000 USD por el acceso a la red de CrowdStrike.

El mismo día, SLSH publicó varios mensajes más en Telegram, ilustrados en las Figuras 6 y 7. La primera imagen a continuación destaca las industrias de las que los actores de amenazas buscaban solicitar infiltrados, lo que incluye organizaciones minoristas y de hotelería.

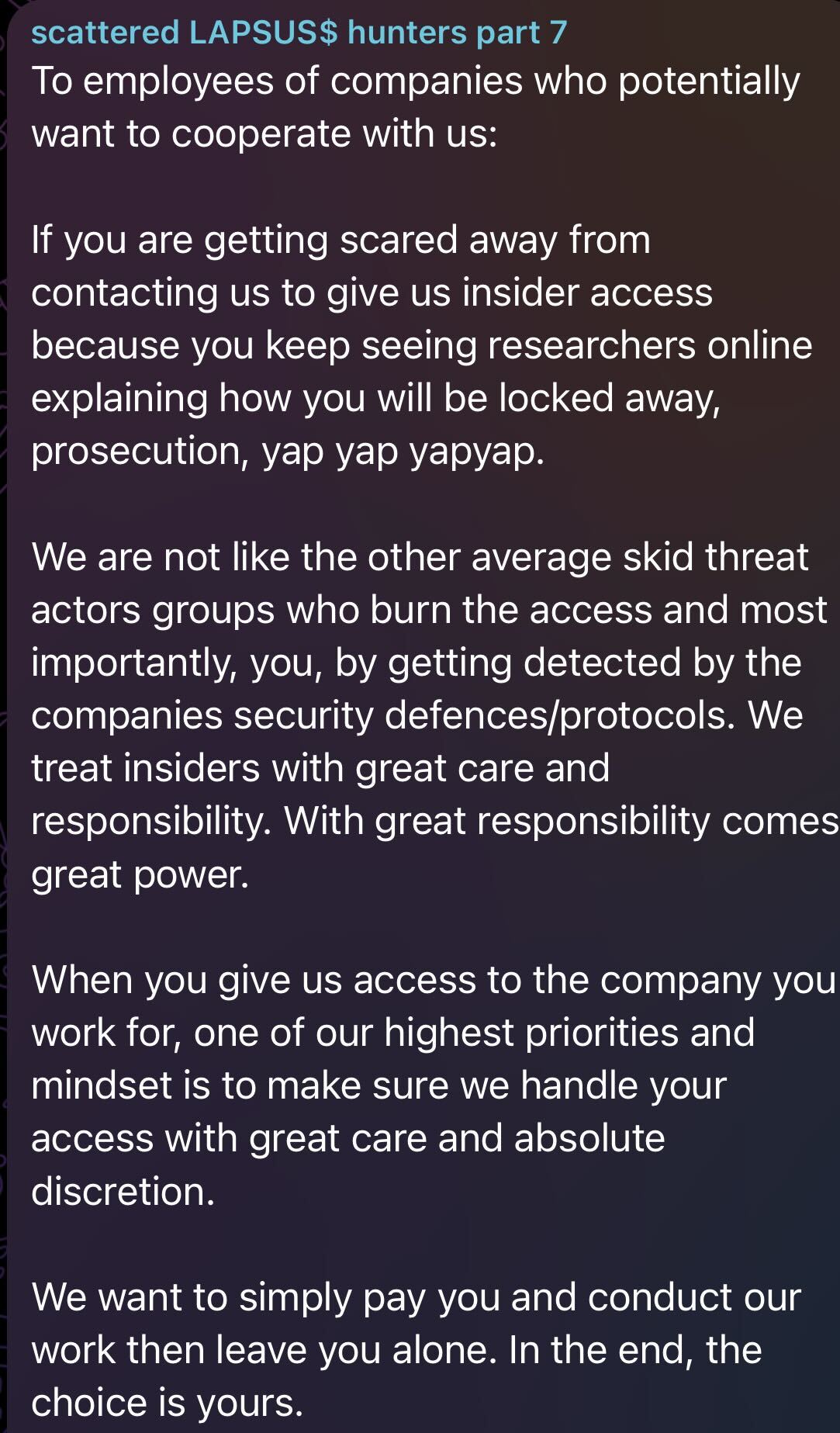

La segunda imagen a continuación ilustra cómo los actores de amenazas intentan calmar cualquier inquietud que los posibles infiltrados puedan sentir tras la detección del insider de CrowdStrike.

Mirando hacia el 2026

El 24 de noviembre de 2025, Gainsight anunció que las conexiones a otras plataformas SaaS como HubSpot y Zendesk estaban siendo suspendidas temporalmente debido al ataque a la cadena de suministro. La compañía también alentó a los clientes a rotar sus claves S3 como medida de precaución.

Al momento de esta publicación, Unit 42 aún no había identificado ninguna comunicación de los actores de amenazas afirmando haber filtrado información relacionada con su supuesta campaña de robo de datos de Gainsight. Sin embargo, publicaron el siguiente mensaje en su canal de Telegram el 24 de noviembre de 2025:

"estoy bastante seguro de que el recuento total de víctimas por nuestra parte en 2025 es de \~1.5k (1000 ya reportadas públicamente) y sigue aumentando"

Mi predicción general en lo que respecta a estos actores de amenazas motivados financieramente para 2026 y años posteriores es más de lo mismo: caos inquebrantable. Anteriormente esperábamos que SLSH se tomara un descanso y reapareciera a principios del nuevo año calendario con las actividades mencionadas, pero aparentemente han decidido acelerar ese cronograma basándose en estas últimas observaciones. El surgimiento de un programa de RaaS, junto con una oferta de EaaS (Extorsión como Servicio), convierte a SLSH en un adversario formidable en términos de la amplia red que pueden lanzar contra las organizaciones, utilizando múltiples métodos para monetizar sus operaciones de intrusión. Además, el elemento de reclutamiento de insiders añade otra capa más contra la cual las organizaciones deben defenderse.

El momento de estos desarrollos no podría ser peor para la mayoría de las organizaciones, especialmente para los minoristas, ya que se preparan para las semanas de compras más importantes del año. La Figura 8 ofrece más información sobre cómo los actores de amenazas planean operar en las próximas semanas, lo que aparentemente alude a que más datos de clientes podrían filtrarse potencialmente en su DLS.

Palo Alto Networks recientemente predijo que 2026 será el "Año del Defensor" con respecto a la aplicación de defensas impulsadas por IA para combatir ataques potenciados por IA. Creo firmemente que este sentimiento de que 2026 sea el año del defensor también debe cumplirse si queremos derrotar colectivamente los muchos frentes desde los cuales SLSH está atacando a las organizaciones.

Uno de los mejores regalos que puede dar a su organización en esta época del año es unirse y participar activamente en un Centro de Análisis e Intercambio de Información (ISAC) específico de su industria; esto permite a sus defensores de red aprender de otras instituciones pares y cambiar colectivamente el resultado para "anticiparse al incidente" (left of bang).

Unit 42 está listo para ayudar a respaldar a su organización con un compromiso activo o para proporcionar una evaluación proactiva para reducir el riesgo de su organización relacionado con esta actividad de amenazas en evolución.

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42