Resumen ejecutivo

Hemos descubierto tres vulnerabilidades en el firmware del enrutador TOTOLINK X6000R, versión V9.4.0cu.1360_B20241207, lanzado el 28 de marzo de 2025:

| CVE | Clasificación | Puntuación | Descripción |

| CVE-2025-52905 | Alto | CVSS-B 7.0 | Una vulnerabilidad de inyección de argumentos que los atacantes pueden utilizar para provocar una denegación de servicio (DoS), ya sea bloqueando el enrutador o saturando los servidores remotos. |

| CVE-2025-52906 | Crítico | CVSS-B 9.3 | Una vulnerabilidad de inyección de comandos no autenticados que permite a los atacantes ejecutar de forma remota comandos arbitrarios en el dispositivo. |

| CVE-2025-52907 | Alto | CVSS-B 7.3 | Una omisión de seguridad que los atacantes pueden aprovechar para corromper archivos del sistema, provocar una denegación de servicio persistente o lograr escrituras de archivos arbitrarias. Los ataques en cadena podrían dar lugar a la ejecución remota de código (RCE). |

TOTOLINK es un fabricante de productos de red, incluidos enrutadores y otros dispositivos del Internet de las cosas (IoT) utilizados por consumidores de todo el mundo. La adopción generalizada de estos productos hace que su seguridad sea un área crítica de interés.

Hemos colaborado con TOTOLINK para abordar este problema y ellos han lanzado una versión actualizada del firmware para resolverlo. Se recomienda a los usuarios que instalen el último firmware para proteger sus dispositivos.

En este artículo se ofrece un análisis técnico detallado de estas vulnerabilidades. Analizaremos la causa raíz y demostraremos las repercusiones.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas descritas gracias a los siguientes productos y servicios:

- El firewall de nueva generación con una suscripción de seguridad para la prevención de amenazas o la prevención de amenazas avanzadas puede ayudar a bloquear los ataques.

- La solución de seguridad de los dispositivos de Palo Alto Networks proporciona visibilidad inmediata, evaluación de riesgos y mitigación de riesgos en todo el entorno de dispositivos.

- Cortex Xpanse y el complemento ASM para XSIAM permiten detectar dispositivos de enrutador TOTOLINK expuestos a Internet que pueden ser accesibles inadvertidamente.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Vulnerabilidad del IoT |

Análisis de vulnerabilidades

La interfaz web del enrutador TOTOLINK X6000R depende en gran medida del endpoint /cgi-bin/cstecgi.cgi para su funcionalidad principal. Este endpoint actúa como un centro de procesamiento central, recibiendo las solicitudes de los usuarios y determinando la acción adecuada que se debe realizar. Cuando la interfaz web envía una solicitud a cstecgi.cgi, incluye un parámetro topicurl. El servidor HTTP del enrutador utiliza el valor de topicurl para determinar qué función interna llamar, lo que lo convierte efectivamente en un mecanismo de enrutamiento para controlar la configuración y las operaciones del enrutador.

Descubrimos varias vulnerabilidades en las funciones gestionadas por este endpoint /cgi-bin/cstecgi.cgi, lo que podría permitir a atacantes no autenticados explotar la interfaz web del enrutador. A continuación, analizaremos en profundidad cada vulnerabilidad, comenzando por una vulnerabilidad de inyección de argumentos.

CVE-2025-52905: inyección de argumentos

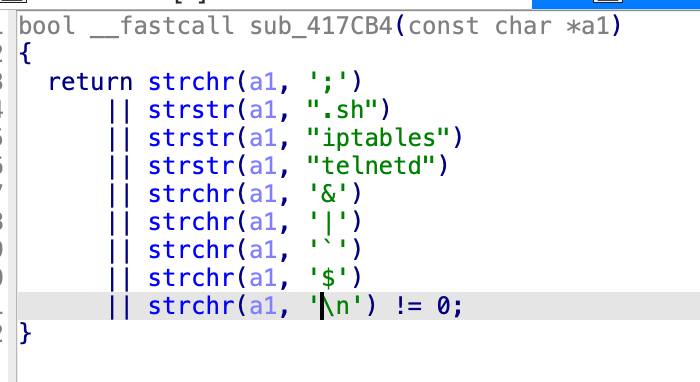

La versión de firmware V9.4.0cu.1360_B20241207 incluye una función de sanitización de entradas diseñada para evitar la inyección de comandos, como se muestra en la Figura 1.

La lista de bloqueos de esta función no filtra el carácter guion (-), lo que crea una vulnerabilidad de inyección de argumentos alta en varios componentes.

CVE-2025-52906: inyección de comandos no autenticados

La función setEasyMeshAgentCfg, responsable de configurar los ajustes del agente EasyMesh, es vulnerable a la inyección de comandos no autenticados. Esta vulnerabilidad se debe a que la función no valida ni limpia adecuadamente la entrada proporcionada por el usuario para el parámetro agentName. Como resultado, un atacante puede inyectar comandos arbitrarios que el enrutador ejecutará con los privilegios del proceso del servidor web.

Esta vulnerabilidad no requiere autenticación, lo que significa que cualquier atacante que pueda acceder a la interfaz web del enrutador puede explotarla.

Este tipo de vulnerabilidad representa una falla en la validación de entradas. Obtener acceso root permite al atacante:

- Interceptar el tráfico.

- Pasar a otros dispositivos de la red.

- Instalar malware persistente.

CVE-2025-52907: omisión de seguridad

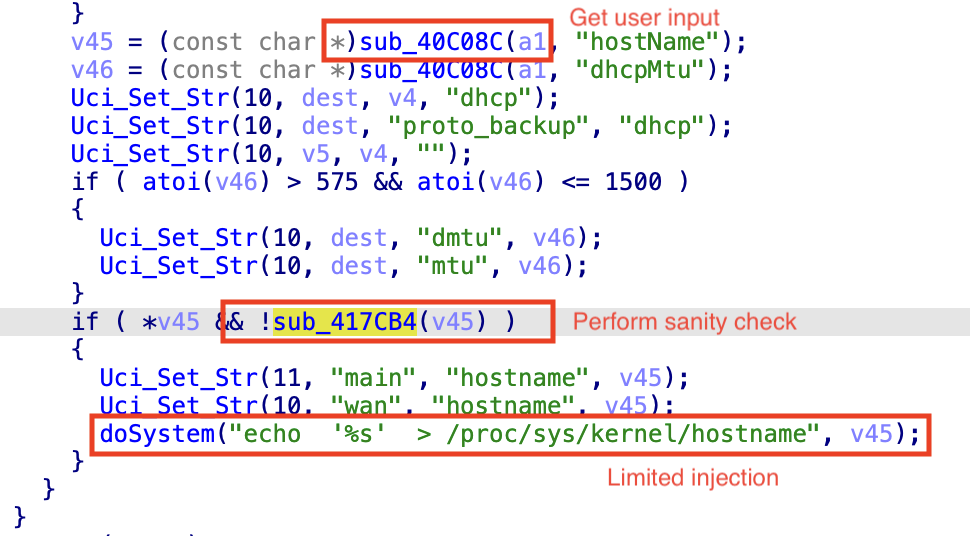

Como se ha establecido en la sección anterior, la función de desinfección del firmware se implementa en varios componentes, pero se basa en una lista de bloques de caracteres incompleta. Esto permite a un atacante no autenticado eludir la comprobación y manipular archivos arbitrariamente.

Esta misma vulnerabilidad se extiende a otros componentes, incluida la función setWizardCfg (Figura 2).

Esta vulnerabilidad permite escribir archivos arbitrarios al eludir la comprobación de confianza de la entrada del usuario, lo que permite a un atacante no autenticado intensificar su ataque. Esto incluye crear o modificar archivos críticos del sistema, como /etc/passwd, para añadir nuevos usuarios, o alterar scripts de arranque para lograr un RCE persistente.

Conclusión y recomendaciones

Los enrutadores domésticos son la puerta de entrada digital a Internet para millones de usuarios. Sirven como una defensa clave para los datos personales, los dispositivos domésticos inteligentes y los activos corporativos a los que se accede a través del trabajo remoto.

Los atacantes no autenticados podrían aprovechar estas vulnerabilidades para interrumpir los servicios de red, obtener acceso no autorizado a los dispositivos y, potencialmente, ejecutar código arbitrario. Las actualizaciones oportunas del firmware son cruciales para mitigar estos riesgos. Estas vulnerabilidades subrayan la importancia de contar con prácticas de seguridad sólidas en los dispositivos de IoT y la responsabilidad compartida de los proveedores, los investigadores de seguridad y los usuarios en el mantenimiento de un ecosistema digital seguro.

Para protegerse contra estas amenazas, los usuarios deben actualizar inmediatamente su enrutador TOTOLINK X6000R al último firmware disponible (V9.4.0cu.1498_B20250826).

Para los clientes de Palo Alto Networks, nuestros productos ofrecen protección proactiva contra estas vulnerabilidades a través de los siguientes servicios:

- Firewall de nueva generación con una suscripción de seguridad para la prevención de amenazas o la prevención de amenazas avanzadas puede ayudar a bloquear los ataques con las prácticas recomendadas mediante las firmas de prevención de amenazas 95097 y 96495.

- La plataforma de seguridad de los dispositivos de Palo Alto Networks puede aprovechar la información del tráfico de red para identificar el proveedor, el modelo y la versión de firmware de un dispositivo, así como identificar dispositivos específicos que se ven afectados por vulnerabilidades conocidas y aplicar políticas adaptadas al riesgo en dichos dispositivos.

- Cortex Xpanse y el complemento ASM para XSIAM permiten detectar dispositivos de enrutador TOTOLINK expuestos a Internet que pueden ser accesibles inadvertidamente.

Cronograma de divulgación

- 13 de junio de 2025: Palo Alto Networks informó a TOTOLINK sobre las vulnerabilidades.

- 19 de junio de 2025: TOTOLINK proporcionó una versión fija del firmware (V9.4.0cu.1454_B20250619) para que Palo Alto Networks la verificara.

- 20 de junio de 2025: Palo Alto Networks inició el proceso para asignar CVE a las vulnerabilidades.

- 25 de junio de 2025: TOTOLINK puso a disposición del público el firmware actualizado.

- 23 de septiembre de 2025: las CVE se fueron publicadas en el GitHub de Palo Alto Networks.

Recursos adicionales

- Último firmware para X6000R: TOTOLINK

- Nueva vulnerabilidad en el firmware QTS de QNAP: CVE-2023-50358 - Unit 42, Palo Alto Networks

- PANW-2025-0001: divulgación de vulnerabilidades de Palo Alto Networks GitHub

- PANW-2025-0002: divulgación de vulnerabilidades de Palo Alto Networks GitHub

- PANW-2025-0003: divulgación de vulnerabilidades de Palo Alto Networks GitHub

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42