Resumen ejecutivo

Los sistemas de alerta basados en la nube suelen tener dificultades para distinguir entre la actividad normal de la nube y las operaciones maliciosas dirigidas por actores de amenazas conocidos. La dificultad no radica en la incapacidad de identificar operaciones de alerta complejas en miles de recursos de la nube o en la imposibilidad de seguir los recursos de identidad, sino en la detección precisa de las técnicas conocidas de los grupos de actores maliciosos persistentes, específicamente en entornos de nube.

En esta investigación, planteamos la hipótesis de cómo se podría utilizar un nuevo método de análisis de alertas para mejorar la detección. En concreto, analizamos los eventos de alerta basados en la nube y su correspondencia con las tácticas y técnicas MITRE ATT&CK® que representan. Creemos que podemos mostrar una correlación entre los actores de amenazas y los tipos de técnicas que utilizan, lo que desencadenará tipos específicos de eventos de alerta dentro de los entornos de las víctimas. Este patrón distintivo y detectable podría utilizarse para identificar cuándo un grupo de actores maliciosos conocido compromete una organización.

Para demostrar este método de análisis de alertas, los investigadores de Unit 42 se centraron en dos grupos de actores de amenazas conocidos que utilizan dos tipos de técnicas operativas fundamentalmente diferentes para comprometer los entornos de nube de sus víctimas. Estos grupos son el grupo de ciberdelincuentes Muddled Libra y el grupo de estado-nación Silk Typhoon. Se sabe que ambos grupos de actores de amenazas tienen como objetivo las operaciones en la nube.

- Analizamos los eventos de alerta en la nube en 22 sectores entre junio de 2024 y junio de 2025.

- La investigación se llevó a cabo emparejando las técnicas MITRE ATT&CK relacionadas con la nube que se sabe que utilizan Muddled Libra y Silk Typhoon con las alertas de seguridad específicas que se sabe que activan en entornos de nube.

La prueba confirmó, como se verá en el resto de este artículo, que los equipos de seguridad pueden distinguir con éxito los patrones de alerta únicos entre Muddled Libra y Silk Typhoon basándose únicamente en los tipos de alertas observadas.

Además, los resultados muestran una clara relación entre las operaciones centradas en la nube de los actores de amenazas y los sectores a los que se dirigen esos grupos. Por lo tanto, en los momentos en que se sabía que uno de los grupos estaba atacando determinados sectores, podemos ver esos patrones aparecer en nuestros datos.

La confirmación de que nuestro método de detección funciona según lo previsto abre la puerta a la posibilidad de implementar capacidades de prevención automatizadas para arquitecturas complejas en la nube.

Cortex Cloud está diseñado para detectar y prevenir las operaciones maliciosas, las alteraciones de configuración y los exploits que se describen en este artículo, asociando los eventos con las tácticas y técnicas de MITRE. Estas capacidades ayudan a las organizaciones a mantener la detección de eventos en tiempo de ejecución.

Las organizaciones pueden obtener ayuda para evaluar la postura de seguridad de la nube a través de la Evaluación de la seguridad en la nube de Unit 42.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Muddled Libra (related to Scattered Spider), API, IAM |

Índice de contenidos

Otra perspectiva sobre las tendencias de alertas en la nube

Tras nuestro anterior artículo sobre las tendencias de alertas en la nube,hemos realizado otro análisis de las estadísticas de alertas en la nube.

Como parte del esfuerzo por determinar si podíamos identificar grupos de amenazas, esta vez hemos analizado los datos en función de los sectores en los que se activaron las alertas en la nube. Añadir la telemetría del sector al análisis nos permitió centrar nuestros esfuerzos en identificar las técnicas, y por lo tanto las alertas resultantes, utilizadas por estos actores de amenazas como parámetro de control. Utilizando los datos de alertas recopilados entre junio de 2024 y junio de 2025, identificamos los sectores que registraron el mayor número de tipos de alertas únicas, así como el mayor número medio de alertas diarias. A continuación, correlacionamos estas tendencias con las actividades y los objetivos de dos grupos de amenazas: Muddled Libra y Silk Typhoon.

En este artículo presentamos nuestro análisis de las técnicas operativas de Muddled Libra y Silk Typhoon y el análisis de alertas asociado.

Glosario: técnicas de mapeo a alertas

La investigación se llevó a cabo analizando las técnicas ATT&CK de MITRE relacionadas con la nube que se sabe que utilizan Muddled Libra y Silk Typhoon, emparejándolas con las alertas de seguridad específicas que se sabe que se activan en entornos de nube. El siguiente glosario ayudará a los lectores a comprender los resultados que presentamos.

- Asignación de técnicas MITRE a alertas: una sola técnica MITRE puede activar potencialmente múltiples alertas de seguridad únicas y, a la inversa, una sola alerta puede asignarse a una o más técnicas y tácticas MITRE. Por ejemplo, la alerta Uso remoto de la línea de comandos del token de la función sin servidor en la plataforma Cortex Cloud se correlaciona con la táctica MITRE Acceso a credenciales y las técnicas MITRE Robar token de acceso a la aplicación y Credenciales no seguras.

- Recuento de alertas únicas: hemos contado cada regla de alerta solo una vez como base para esta investigación. Por ejemplo, hemos identificado casi 70 reglas de alerta únicas que podrían atribuirse al menos a una de las 11 técnicas MITRE relacionadas con la nube que se sabe que utiliza Muddled Libra. En el caso de Silk Typhoon, encontramos algo más de 50 reglas de alerta únicas que podían atribuirse al menos a una de sus 12 técnicas MITRE relacionadas con la nube conocidas. Además, descubrimos que solo tres reglas de alerta únicas estaban presentes tanto en el conjunto de reglas de alerta de Muddled Libra como en el de Silk Typhoon. En algunos casos, estas reglas de alerta se activaron varias veces en nuestros datos en múltiples organizaciones, pero cuando nos referimos a alertas únicas dentro de un sector, solo tenemos en cuenta si se activó una alerta durante el período especificado.

- Incidencias diarias promedio: si un actor de amenazas utilizó la técnica MITRE Datos del almacenamiento en la nube (T1530), una de las reglas de alerta únicas de Cortex resultantes podría indicar una identidad sospechosa que descargó varios objetos de un depósito. Si esta alerta se activa 1000 veces en un solo día, cuenta como una única alerta, pero las 1000 ocurrencias de esa alerta en ese día se calcularán en el promedio diario de ocurrencias. Cuando informamos del promedio de alertas por día por sector en el artículo siguiente, tomamos el promedio de cada organización dentro de ese sector.

Para utilizar una metáfora que ayude a explicar cómo consideramos las alertas, si cada regla de alerta fuera un tipo de fruta, veríamos que Muddled Libra tiene una cesta de frutas muy diferente a la de Silk Typhoon. De hecho, las cestas son tan diferentes que, de los casi 70 tipos de fruta que tiene Muddled Libra y los más de 50 tipos de fruta que tiene Silk Typhoon, solo tienen 3 tipos de fruta en común.

Cuando observamos las alertas activadas dentro de un sector, podemos ver una variedad de frutas esparcidas, tal vez 10 naranjas, 14 limones, etc. Cuando analizamos el rastro de frutas en términos de los tipos de frutas que se encuentran dentro de un sector en particular, en comparación con los tipos de frutas que se encuentran en las cestas que sabemos que Muddled Libra o Silk Typhoon tienen, podemos determinar de manera razonable qué actor de amenazas estuvo involucrado.

Metodología

Recopilamos alertas entre junio de 2024 y junio de 2025 que se activaron en una combinación de plataformas, entre las que se incluyen:

- Proveedores de servicios en la nube

- Entornos de contenedores

- Aplicaciones alojadas en la nube

- Plataformas de SaaS

A continuación, analizamos las alertas en función de su nombre único, la plataforma de origen, la fecha de la alerta y metadatos como:

- Sector

- Región

- Frecuencia de aparición

- Número promedio de apariciones en cada organización

Como se ha descrito anteriormente, integramos la correlación del marco MITRE ATT&CK, emparejando cada alerta con su técnica MITRE correspondiente.

También analizamos la correlación entre el sector y la región de la organización afectada y el nivel de gravedad de las alertas que experimentaron. Esto ayudó a identificar los tipos de alertas más propensos a ocurrir, basándonos en estos factores.

Perfiles de actores de amenazas

Muddled Libra

Antecedentes

Muddled Libra (también conocido como Scattered Spider o UNC3944) es un grupo de ciberdelincuentes que está activo desde 2021.

Conocido por su uso de la ingeniería social,que incluye llamadas a los servicios de asistencia de las organizaciones, Muddled Libra también es conocido por asociarse con programas de ransomware como servicio (RaaS). Al actualizar su enfoque continuamente, el grupo ha utilizado con éxito técnicas de ingeniería social, como el smishing (phishing por SMS), el vishing (phishing por voz) y el spear phishing (dirigido directamente a un empleado).

Tras comprometer con éxito una organización, el grupo utiliza varias herramientas, entre ellas variantes de ransomware como DragonForce, un marco RaaS basado en suscripción creado por un grupo del mismo nombre, rastreado por Unit 42 como Slippery Scorpius. El grupo también utiliza herramientas de enumeración en la nube como ADRecon,una herramienta de reconocimiento de Active Directory de código abierto.

Sectores y técnicas objetivo

Aunque los sectores objetivo de Muddled Libra han evolucionado desde 2022, se han señalado de forma constante los siguientes:

- Espacio aéreo y defensa

- Servicios financieros

- Tecnología avanzada

- Hotelería

- Medios y entretenimiento

- Servicios profesionales y legales

- Telecomunicaciones

- Transporte y logística

- Comercio mayorista y minorista

Muddled Libra emplea múltiples técnicas ofensivas para comprometer y mantener el acceso dentro del entorno de la víctima. Analizamos las técnicas conocidas del grupo y extrajimos aquellas que se centran específicamente en la infraestructura de la nube, como se muestra en la Tabla 1. En conjunto, estas forman una especie de "huella digital" que podemos utilizar para identificar al grupo en los datos de alertas de la nube.

| Tácticas MITRE | Técnicas MITRE | Nombre de la técnica MITRE |

| Colección | T1530 | Datos del almacenamiento en la nube |

| Evasión de defensa | T1578.002 | Modificar la infraestructura informática en la nube: crear una instancia en la nube |

| Evasión de la defensa, persistencia, escalada de privilegios, acceso inicial | T1078.004 | Cuentas válidas: cuentas en la nube |

| Descubrimiento | T1069.003 | Detección de grupos de permisos: grupos en la nube |

| Descubrimiento | T1087.004 | Detección de cuenta: Cuenta en la nube |

| Descubrimiento | T1526 | Detección de servicios en la nube |

| Descubrimiento | T1538 | Panel de control de servicios en la nube |

| Descubrimiento | T1580 | Detección de infraestructura en la nube |

| Movimiento lateral | T1021.007 | Servicios remotos: servicios en la nube |

| Persistencia, escalada de privilegios | T1098.001 | Manipulación de la cuenta: roles adicionales en la nube |

| Persistencia, escalada de privilegios | T1098.003 | Manipulación de la cuenta: Roles adicionales en la nube |

Tabla 1. Tácticas y técnicas conocidas de Muddled Libra en la nube.

Descripción detallada de la metodología

Aunque cada técnica MITRE es relativamente granular en términos de alcance operativo, puede haber múltiples tipos de eventos computacionales de una plataforma en la nube o una aplicación de software como servicio (SaaS) que puedan entrar en el ámbito o alcance de una sola técnica MITRE.

Por ejemplo, la técnica MITRE T1078.004 - Cuentas válidas: cuentas en la nube se centra en el evento operativo de una cuenta válida en la nube. Esto puede tener un amplio alcance en cuanto a los tipos de eventos que se pueden contabilizar, tales como:

- Modificación inusual de recursos por parte de un usuario IAM recién visto.

- Eliminación de múltiples recursos en la nube por parte de un rol IAM recién creado.

- Una identidad sospechosa creada o una contraseña actualizada para un usuario IAM.

Cada uno de estos eventos puede estar vinculado a una cuenta válida en la nube, pero cada uno podría tener causas fundamentales muy diferentes.

Además, al analizar específicamente un tipo de alerta concreto, como la modificación inusual de recursos desde una función IAM recién creada, este evento podría considerarse alineado no solo con la táctica de acceso inicial de MITRE, sino también con las tácticas de evasión de la defensa o incluso de persistencia de MITRE.

Cuando ampliamos nuestro alcance para incluir posibles eventos de alerta que pudieran ser desencadenados por cualquiera de las técnicas MITRE que se sabe que utiliza Muddled Libra, encontramos casi 70 eventos de alerta que podían atribuirse al menos a una de estas técnicas MITRE.

Recopilamos todas estas alertas, que estaban asociadas a cada una de las técnicas MITRE que se sabe que utiliza Muddled Libra. A continuación, filtramos esas alertas para identificar el número de alertas únicas que estaban presentes en cada sector. También hicimos un seguimiento del número medio de incidencias diarias para cada organización dentro de esos sectores. Utilizando nuestra analogía con la fruta, identificamos el número de frutas únicas que los actores de amenazas dejaron en cada sector respectivo (alertas únicas) y, a continuación, también contamos cuántas de cada tipo de fruta estaban presentes en cada organización dentro de ese sector (recuento medio de alertas).

Como se explica en la sección Glosario, pudimos utilizar estos números para crear patrones.

Análisis de la industria y la técnica

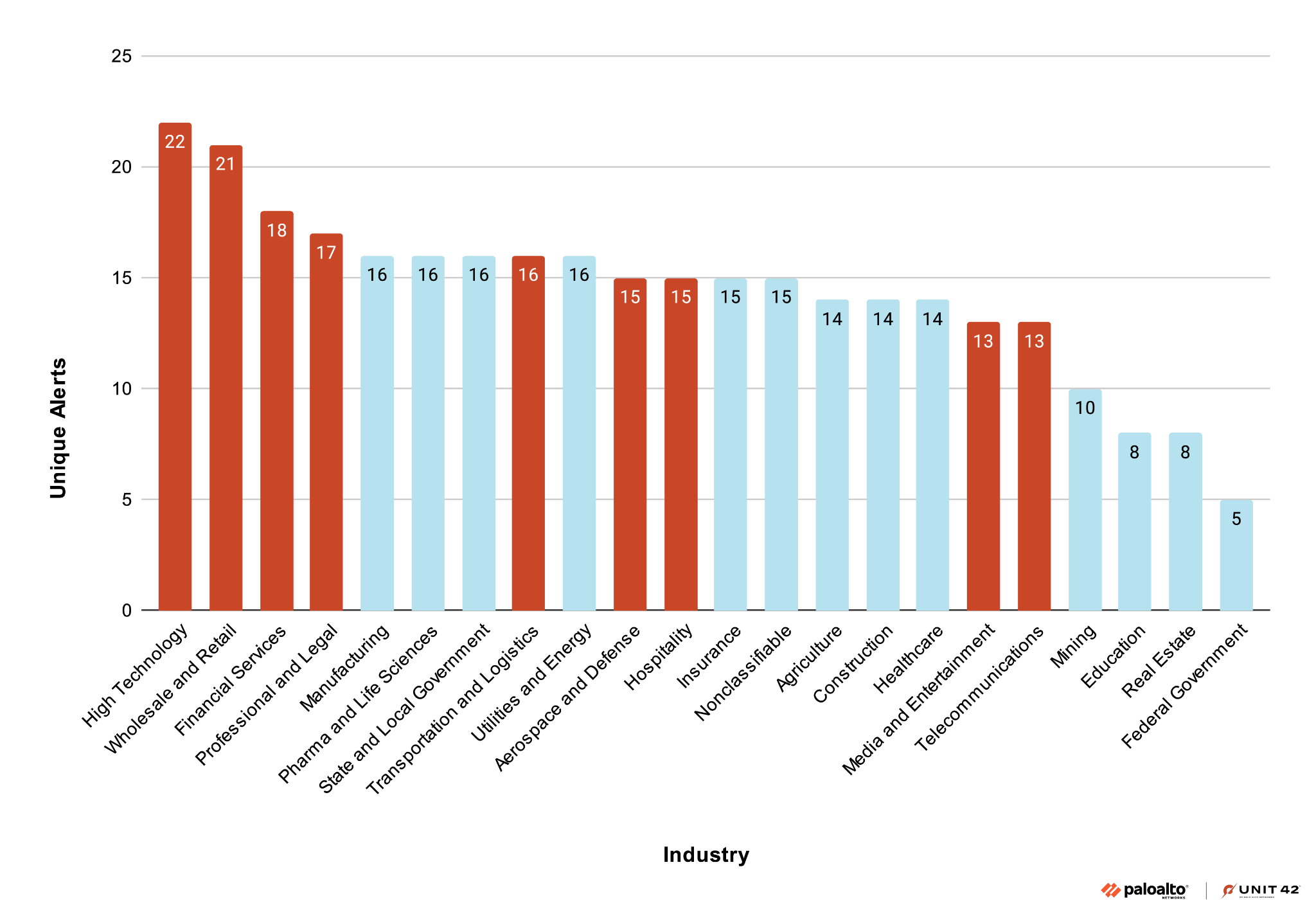

La comparación de las alertas activadas y sus técnicas MITRE asociadas con las industrias objetivo muestra una correlación entre las industrias objetivo según los informes públicos y las alertas activadas por las operaciones de Muddled Libra. En la Figura 1 se muestra esta correlación mediante la clasificación de las industrias de mayor a menor en función del número de alertas únicas relacionadas con las técnicas MITRE enumeradas en la tabla 1, entre junio de 2024 y julio de 2025. Las industrias que se informaron públicamente como objetivo se muestran en rojo.

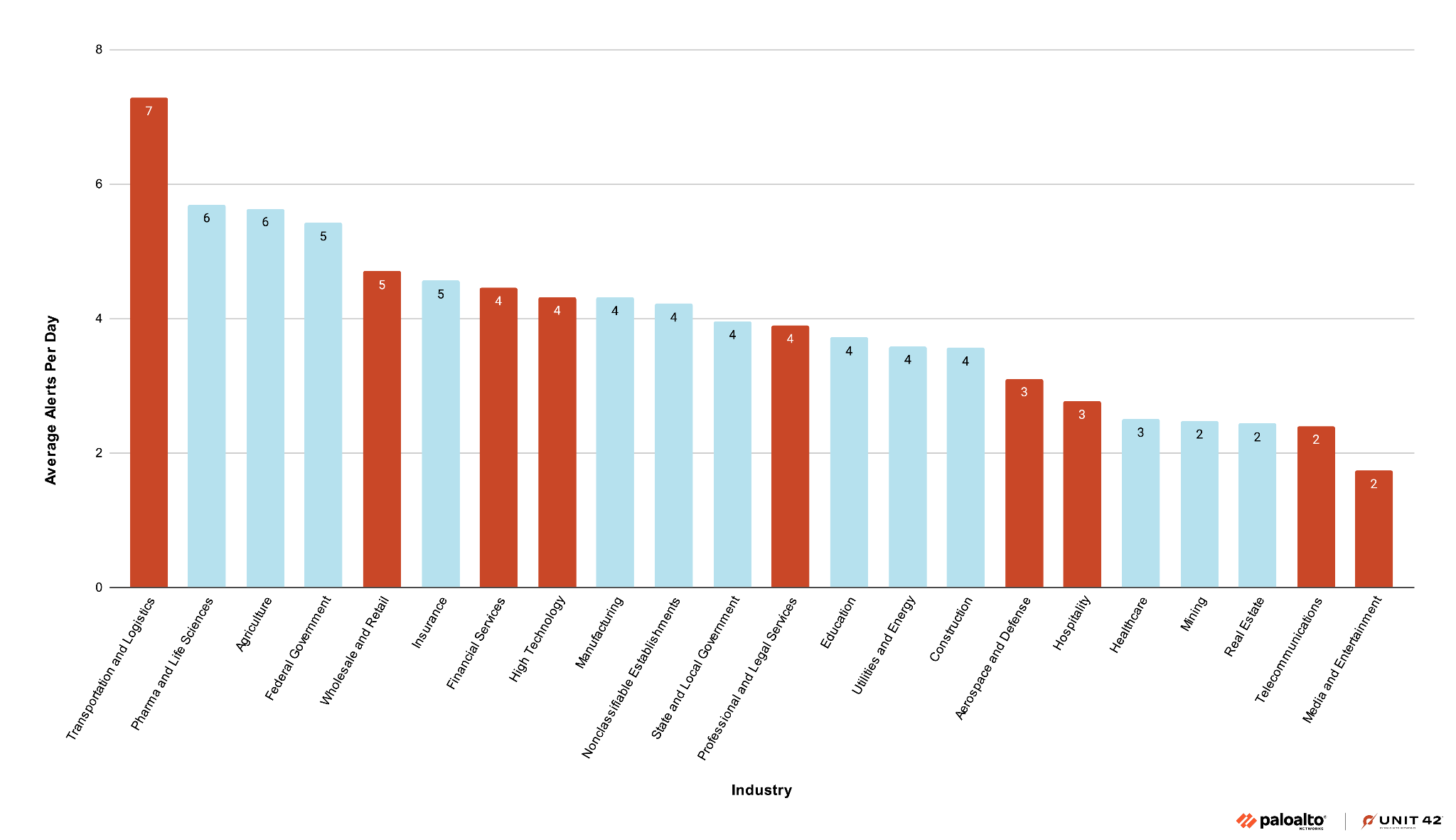

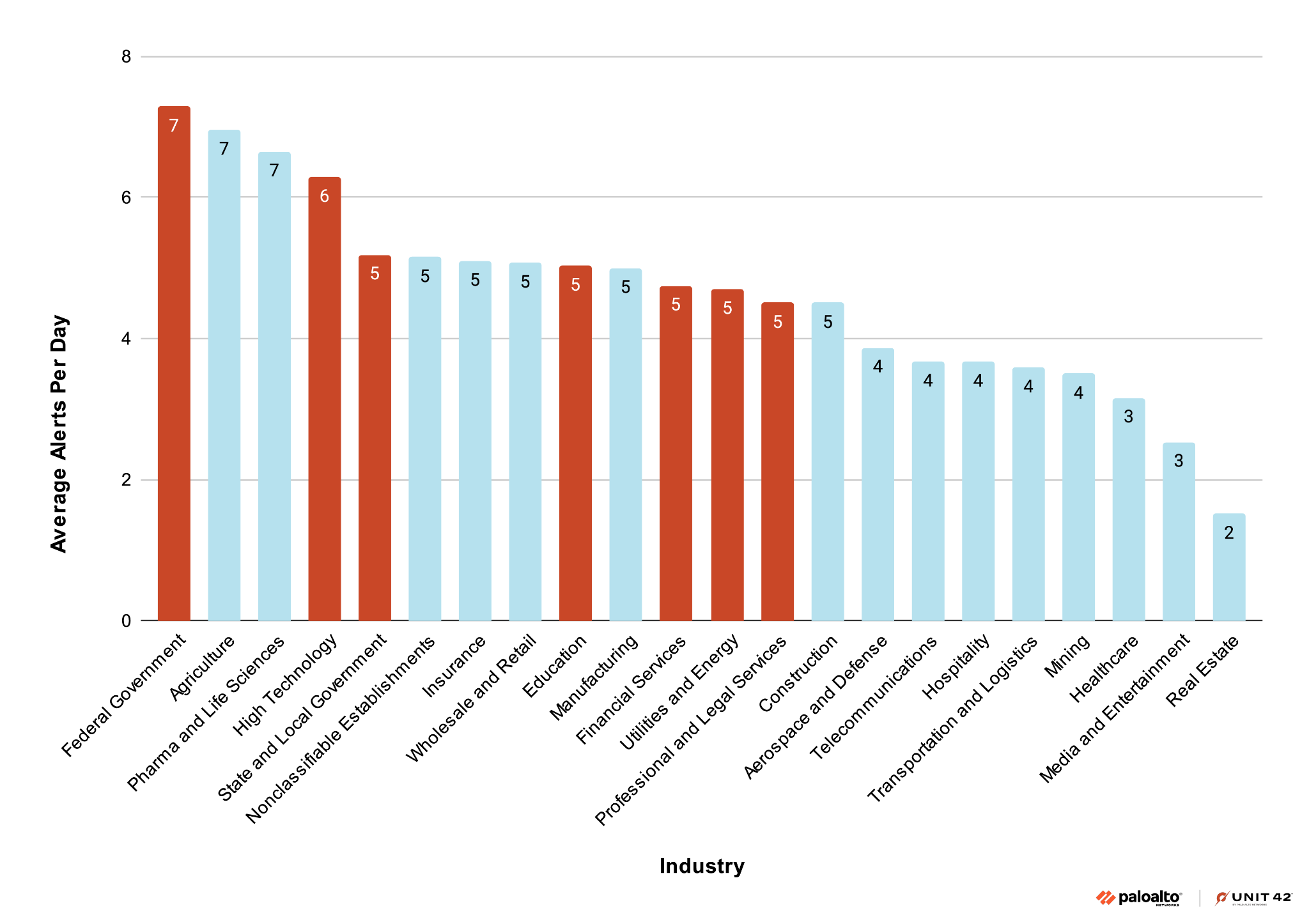

En la Figura 2 se muestra el número promedio diario de alertas que se produjeron durante el mismo período.

Si bien el mayor volumen de alertas únicas (que se muestra en la figura 1) coincide perfectamente con los objetivos más denunciados de Muddled Libra —concretamente, la alta tecnología, el comercio mayorista y minorista, los servicios financieros y los servicios profesionales y jurídicos—, no debe ignorarse la presencia de una serie de alertas características en otros sectores. Cuando un sector como el manufacturero, el farmacéutico y las ciencias de la vida o el gobierno estatal y local muestra un subconjunto significativo de la "huella digital" de Muddled Libra (por ejemplo, 16 o más tipos de alertas únicas), esto sugiere que el grupo podría tener un interés activo en estos entornos, aunque no hayamos visto titulares al respecto. Los equipos de seguridad de estas industrias de "nivel medio" deben tratar estos grupos de alertas únicas como señales de alerta temprana de que estas industrias están siendo testigos de un número significativo de las técnicas operativas conocidas del grupo.

Los datos de alertas únicas (Figura 1) deben considerarse junto con los datos de alertas diarias promedio (Figura 2) para distinguir entre el alcance estratégico de un agente malicioso y su persistencia operativa. Por ejemplo, el transporte y la logística son un ejemplo claro de objetivos de alta intensidad; ocupan el sexto lugar en variedad de alertas únicas, pero el primero en volumen diario medio, con un aumento del 25 % en las alertas únicas solo en junio de 2025. Esta combinación indica que Muddled Libra no solo está utilizando una amplia gama de sus técnicas características en este sector, sino que lo está haciendo con mayor frecuencia. En la siguiente sección profundizaremos en el transporte y la logística.

Por el contrario, las telecomunicaciones y los medios de comunicación y el entretenimiento fueron algunos de los primeros y más frecuentes objetivos de Muddled Libra en 2022 y 2023, pero su posición como las dos últimas en el ranking de alertas diarias medias en 2024-2025 sugiere que estas dos industrias en particular han experimentado un efecto de saturación. Es decir, es posible que los ataques a estos grupos estén quedando obsoletos. Ya no parecen ser el foco principal de los actores de Muddled Libra. Otras industrias que también podrían entrar en esta categoría son la hostelería y la aeroespacial y de defensa.

Para un defensor, estos datos proporcionan un umbral para la investigación proactiva. Un recuento elevado de alertas únicas (la "variedad" de la cesta de frutas) suele indicar un intento de intrusión sofisticado y en varias etapas, mientras que una media diaria elevada (la "cantidad" de fruta) puede apuntar a un escaneo automatizado o a un relleno persistente de credenciales. Si su organización detecta más de 10 alertas únicas asociadas a Muddled Libra en un plazo de 30 días, es hora de profundizar, independientemente de si su sector específico es actualmente "tendencia" en los círculos de inteligencia de amenazas. El objetivo es pasar de los parches reactivos a la defensa proactiva, identificando estos patrones específicos de los actores antes de que se conviertan en una filtración de datos.

Análisis específico: Aviación

Los informes que indicaban que Muddled Libra tenía como objetivo el sector de la aviación surgieron inicialmente en junio de 2025. Unit 42 no realiza un seguimiento de la aviación como categoría independiente. En su lugar, las organizaciones de aviación aparecen en nuestra categoría de transporte y logística.

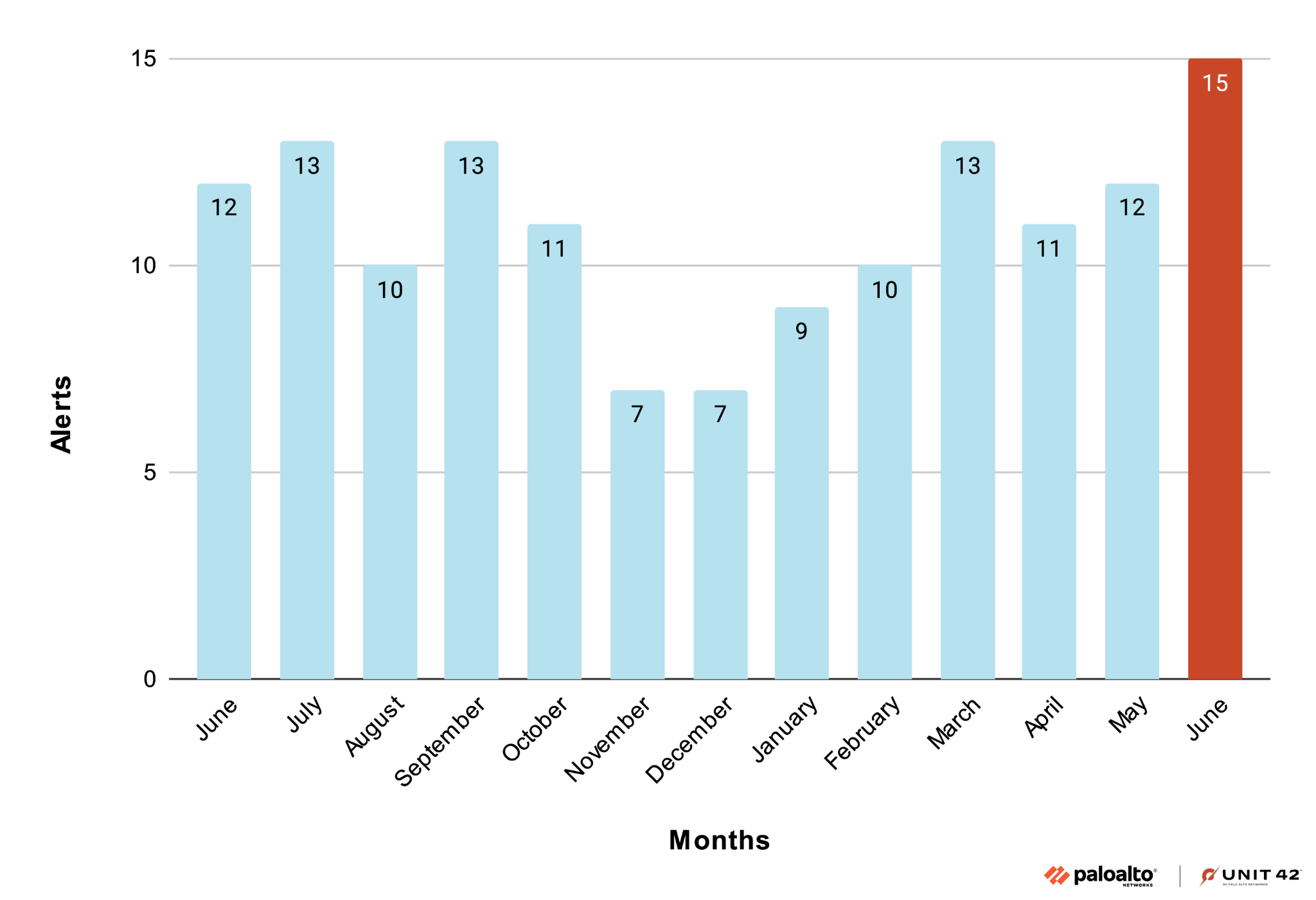

Al examinar las alertas del sector del transporte y la logística, observamos un aumento en el número de alertas únicas basadas en las técnicas MITRE utilizadas por Muddled Libra durante ese mismo período.

Es importante señalar que aquí estamos analizando el número de reglas de alerta únicas para este análisis y desglosándolas por mes, a diferencia de la vista de todo el año que se muestra en la Figura 1. Llegamos a las "alertas únicas" para el sector tomando el número medio de alertas únicas observadas para cada organización seguida en esa categoría durante un período mensual.

En la Figura 3 se muestra que el número promedio de alertas únicas por organización en el sector del transporte aumentó un 25 % entre mayo y junio de 2025. Lo que hace que este hallazgo sea importante es que Muddled Libra fue noticia en varias ocasiones durante junio de 2025 por sus operaciones dirigidas a organizaciones aéreas.

Como se ilustra en la Figura 3, en junio de 2025 se registró el mayor número de alertas únicas para el sector del transporte, con 15 alertas únicas.

El veredicto sobre la iniciativa de toma de huellas digitales

Al observar la correlación, parece existir una capacidad de huella digital que podría utilizarse como patrón de detección. Este patrón podría ayudar a las organizaciones a identificar si son potencialmente objeto de ataques y a tomar medidas paliativas. Además, también podría ayudar a las organizaciones a desarrollar un mecanismo de detección de alerta temprana. Por ejemplo, si los defensores observan un aumento en el número medio diario de alertas de técnicas conocidas de Muddled Libra, esto podría indicar que se están llevando a cabo actividades de reconocimiento o descubrimiento contra su infraestructura. Esto les brinda la oportunidad de prepararse de forma proactiva para futuras operaciones.

Las 10 alertas principales de las técnicas de Muddled Libra

En la Tabla 2 se enumeran las 10 alertas principales que observamos en relación con las técnicas MITRE de Muddled Libra.

| Nombres de alertas | Técnicas MITRE | Tácticas |

| Actividad de enumeración de recursos confidenciales de Azure mediante la API de Microsoft Graph | T1526 | Descubrimiento |

| Actividad de exfiltración de servicios de almacenamiento de Microsoft 365 | T1530 | Recopilación, exfiltración |

| Actividad de enumeración multirregional | T1580 | Descubrimiento |

| Actividad de enumeración de almacenamiento | T1619 | Descubrimiento, recopilación |

| Identidad en la nube que consulta información sobre costos o uso | T1087.004 | Descubrimiento |

| Una identidad en la nube invocó operaciones de persistencia relacionadas con IAM | T1098 | Evasión de la defensa, persistencia, escalada de privilegios, acceso inicial |

| Actividad de enumeración de infraestructura en la nube | T1580 | Descubrimiento |

| Una identidad sospechosa descargó varios objetos de un depósito. | T1530 | Recopilación, exfiltración |

| Actividad sospechosa de enumeración de la infraestructura en la nube | T1580 | Descubrimiento |

| Descubrimiento de modelo ML | T1526 | Descubrimiento |

Tabla 2. Las 10 alertas principales asociadas con las técnicas MITRE de Muddled Libra.

Como se describe en la Tabla 2, Muddled Libra tiene un amplio historial de ataques a entornos Microsoft Azure utilizando Graph API, una API RESTful que permite el acceso a los recursos en la nube de Azure. Este tipo de actividad se correlaciona con las técnicas MITRE utilizadas por Muddled Libra y las alertas activadas por sus operaciones. La alerta más frecuente entre junio de 2024 y junio de 2025, en relación con las técnicas MITRE utilizadas por Muddled Libra, fue la enumeración de recursos mediante Microsoft Graph API. La siguiente alerta más común fue la relativa a la actividad de exfiltración de los servicios de almacenamiento de Microsoft 365. Si bien las operaciones de descubrimiento representaron la mayor parte de los tipos de alertas restantes, las operaciones de recopilación y exfiltración fueron el segundo tipo de alerta más frecuente.

Silk Typhoon

Antecedentes

Silk Typhoon (también conocido como HAFNIUM) es un grupo de actores de amenazas vinculado con China que opera al menos desde 2021. Este grupo ha explotado históricamente múltiples vulnerabilidades en los servidores Microsoft Exchange. En los últimos años, el grupo parece estar cambiando sus objetivos hacia entornos de nube, utilizando credenciales comprometidas obtenidas a través de endpoints VPN vulnerables de cara al público para moverse lateralmente a través de entornos de nube. El grupo se basa en herramientas de supervisión y gestión remotas (RMM) para mantener un acceso persistente y aprovecha la API Graph de Microsoft para enumerar los recursos en la nube.

Sectores y técnicas objetivo

Los investigadores en ciberseguridad han identificado que los sectores más comúnmente atacados, ubicados principalmente en los Estados Unidos, incluyen:

- Formación

- Tecnología avanzada

- Gobiernos federales

- Servicios financieros

- Organizaciones no gubernamentales (ONG)

- Servicios profesionales y legales

- Gobiernos estatales y locales

- Servicios públicos y energía

Silk Typhoon ha empleado varias técnicas ofensivas para comprometer y mantener el acceso dentro del entorno de la víctima. Utilizando la misma metodología que se empleó durante el análisis de Muddled Libra anterior, analizamos las técnicas e identificamos aquellas que se centran en la infraestructura en la nube, como se muestra en la Tabla 3. Descubrimos que, entre las técnicas conocidas empleadas por Silk Typhoon y Muddled Libra, solo tres fueron utilizadas por ambos grupos de actores maliciosos: T1530, T1078.004 y T1098.001. Esto proporciona una base para comparar y contrastar los resultados entre las operaciones de ambos grupos y, lo que es más importante, los tipos de alertas observadas por las organizaciones de los sectores a los que se dirigen.

| Tácticas MITRE | Técnicas MITRE | Nombre de la técnica MITRE |

| Colección | T1119 | Recopilación automática |

| Colección | T1530 | Datos del almacenamiento en la nube |

| Acceso a credenciales | T1555.006 | Credenciales de almacenamiento de contraseñas: almacenes de gestión de secretos en la nube |

| Evasión de defensa

Movimiento lateral |

T1550.001 | Uso de material de autenticación alternativo: token de acceso a la aplicación |

| Evasión de defensa

Persistencia Elevación de privilegios Acceso inicial |

T1078.004 | Cuentas válidas: cuentas en la nube |

| Descubrimiento | T1619 | Detección de objetos de almacenamiento en la nube |

| Exfiltración | T1567.002 | Exfiltración sobre servicio web: exfiltración al almacenamiento en la nube |

| Impacto | T1485 | Destrucción de datos |

| Acceso inicial | T1190 | Aprovechar la aplicación orientada al público |

| Acceso inicial | T1199 | Relación de confianza |

| Persistencia | T1136.003 | Creación de cuentas: cuenta en la nube |

| Persistencia

Elevación de privilegios |

T1098.001 | Manipulación de la cuenta: credenciales adicionales en la nube |

Tabla 3. Tácticas y técnicas conocidas de Silk Typhoon en la nube.

Descripción detallada de la metodología

A modo de breve resumen de la metodología de nuestra investigación, analizamos los tipos de eventos de alerta que podrían estar asociados con cada una de las técnicas MITRE que se sabe que utiliza Silk Typhoon. Cuando incluimos los posibles eventos de alerta que podrían desencadenarse por cualquiera de las técnicas MITRE que se sabe que utiliza Silk Typhoon, encontramos algo más de 50 eventos de alerta que podrían atribuirse al menos a una de estas técnicas MITRE.

Recopilamos todas estas alertas y las filtramos para identificar el número de alertas únicas que estaban presentes en cada sector y el número promedio de ocurrencias diarias de esas alertas para cada organización dentro de esos sectores.

Utilizando la misma analogía que antes, queríamos identificar qué tipos de fruta traía Silk Typhoon a la fiesta y cuántas piezas de fruta solían implementar cuando atacaban.

Análisis de la industria y la técnica

Comparamos el número total de alertas únicas para cada mes desde junio de 2024 hasta junio de 2025 con las industrias desde las que se activaron dichas alertas. Esta comparación confirmó que pudimos ver las "huellas digitales" de Silk Typhoon en las alertas activadas en las industrias que se sabía que eran el objetivo del grupo.

Como se ha mencionado, Silk Typhoon tenía algo más de 50 alertas únicas asociadas con el uso conocido de sus técnicas, mientras que Muddled Libra tenía casi 70.

Por el contrario, al examinar nuestros datos de Silk Typhoon, observamos un mayor número de alertas únicas en cada industria que en nuestros datos de Muddled Libra.

En otras palabras, Silk Typhoon puede tener una cesta con menos tipos de fruta (50) que Muddled Libra (70), pero el actor malicioso parece utilizar más tipos de la cesta en sus operaciones (es decir, hasta 27 alertas únicas frente a 22).

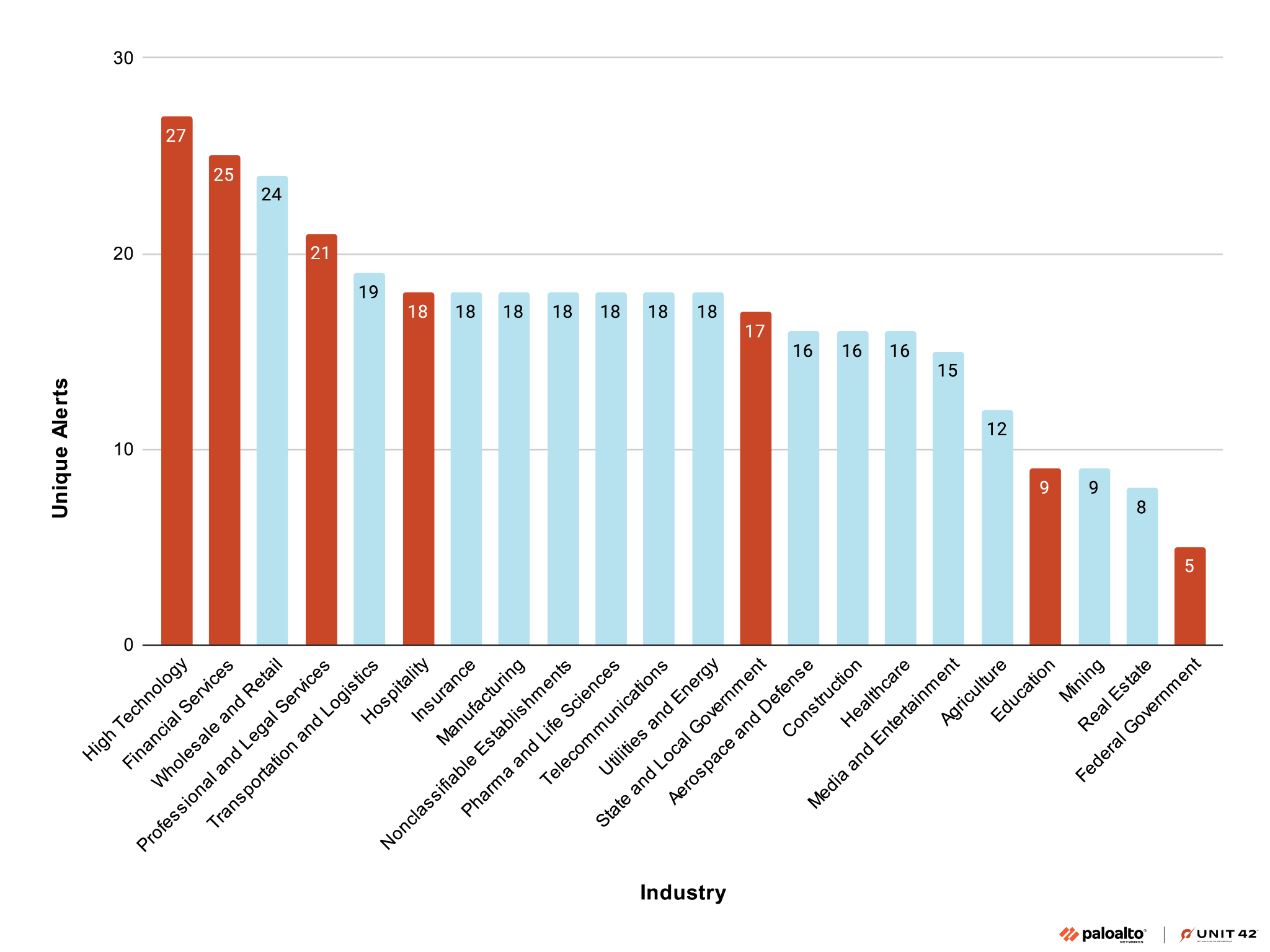

El gráfico de la Figura 4 muestra nuestras observaciones de las alertas por sector durante el período estudiado.

Si bien el mayor volumen de alertas únicas coincide con los objetivos más denunciados de Silk Typhoon —concretamente, la alta tecnología, los servicios financieros y los servicios profesionales y jurídicos—, la presencia de alertas características en otros sectores es igualmente reveladora. Cuando un sector como el mayorista y minorista o el manufacturero muestra un subconjunto significativo de la "huella digital" de Silk Typhoon (por ejemplo, 18 o más tipos de alertas únicas), esto indica que el grupo podría estar implementando activamente sus técnicas ofensivas contra estos entornos industriales. Esto podría estar ocurriendo incluso si los informes públicos son escasos o inexistentes en la fecha actual. Los equipos de seguridad de estas industrias de "nivel medio" deben tratar estos grupos de alertas únicas como evidencia de que están presenciando un amplio espectro de las técnicas operativas conocidas del grupo, en lugar de incidentes aislados.

Los datos de alerta únicos de Silk Typhoon (Figura 4) deben considerarse junto con los datos de alerta diarios promedio (Figura 5) para distinguir entre el alcance estratégico de un actor de amenazas y su persistencia operativa. Volviendo a nuestra metáfora, Silk Typhoon tiene una "cesta" con menos tipos de fruta (50) que Muddled Libra (70), pero tiende a utilizar más de lo que hay en su cesta en un momento dado. Por ejemplo, hemos observado hasta 27 alertas únicas en un solo sector, frente a las 22 de Muddled Libra.

El gobierno federal es un ejemplo paradigmático de objetivos de alta intensidad. Este sector ocupa el último lugar en cuanto al número de alertas únicas, o más bien en variedad, es decir, los "tipos de fruta" de su cesta, pero el primero en volumen medio diario, con un máximo de 7,28 alertas al día (la "cantidad de fruta observada"). Esto sugiere que, aunque Silk Typhoon puede utilizar un conjunto más reducido de técnicas contra objetivos gubernamentales, despliega esas tácticas específicas con una frecuencia implacable. Por el contrario, la alta tecnología muestra el "peor de los dos mundos", ocupando el primer lugar en variedad táctica única y cerca de la cima en volumen diario. Esto indica que se trata de campañas sofisticadas y persistentes.

Al igual que en nuestros comentarios sobre las alertas únicas, cuando observamos un alto nivel de actividad que podría estar relacionado con el grupo de amenazas, puede que valga la pena que los defensores busquen otras alertas conocidas relacionadas con Silk Typhoon, por precaución. Unos niveles altos de actividad media de alertas podrían indicar que los grupos de amenazas están intentando obtener acceso inicial, pero aún no han logrado implementar todo su conjunto de herramientas.

Para un defensor, estos datos proporcionan un umbral para la investigación proactiva: un número elevado de alertas únicas (la "variedad" de la cesta de frutas) suele indicar un intento de intrusión sofisticado y en varias etapas, mientras que un promedio diario elevado (la "cantidad" de fruta) puede apuntar a un escaneo automatizado o a la explotación persistente de vulnerabilidades específicas. Si una organización observa más de 10 alertas únicas asociadas a Silk Typhoon en un mes, es hora de profundizar, independientemente de si un sector específico está en los titulares como objetivo común.

Las 10 alertas principales de las técnicas de Silk Typhoon

En la Tabla 4 se enumeran las alertas más comunes en relación con las técnicas MITRE utilizadas por Silk Typhoon.

| Nombres de alertas | Técnicas MITRE | Tácticas |

| Actividad de exfiltración de los servicios de almacenamiento de Microsoft O365 | T1530 | Recopilación, exfiltración |

| Ejecución de procesos con una línea de comandos sospechosa indicativa del exploit Spring4Shell | T1190 | Acceso inicial |

| Actividad de enumeración de almacenamiento | T1619 | Descubrimiento |

| Una identidad en la nube invocó operaciones de persistencia relacionadas con IAM | T1098 | Persistencia, escalada de privilegios |

| Una identidad sospechosa descargó varios objetos de un depósito. | T1530 | Recopilación, exfiltración |

| Una identidad sospechosa descargó varios objetos de un depósito de almacenamiento de copias de seguridad | T1530 | Recopilación, exfiltración |

| Una identidad realizó una descarga sospechosa de varios objetos de almacenamiento en la nube | T1530 | Recopilación, exfiltración |

| Una identidad realizó una descarga sospechosa de varios objetos de almacenamiento en la nube desde varios depósitos | T1530 | Recopilación, exfiltración |

| Descargas masivas de archivos de código desde un servicio SaaS | T1530 | Colección |

| Eliminación de varios recursos en la nube | T1485 | Impacto |

Tabla 4. Las 10 alertas principales asociadas con las técnicas MITRE de Silk Typhoon.

Como se indica en la tabla 4, las técnicas de recopilación y exfiltración fueron las alertas más comunes asociadas con las técnicas MITRE de Silk Typhoon. La exfiltración de los servicios de almacenamiento de Microsoft 365 fue la alerta observada con mayor frecuencia. Otras alertas identificadas incluyen enumeraciones de almacenamiento en la nube y descargas sospechosas de objetos de almacenamiento en la nube.

Tendencias de alertas en la nube del sector

Quizás el resultado más llamativo de nuestra investigación salió a la luz cuando comparamos las tendencias generales de alertas en la nube con las tendencias que descubrimos al realizar el análisis de huellas digitales de Muddled Libra y Silk Typhoon.

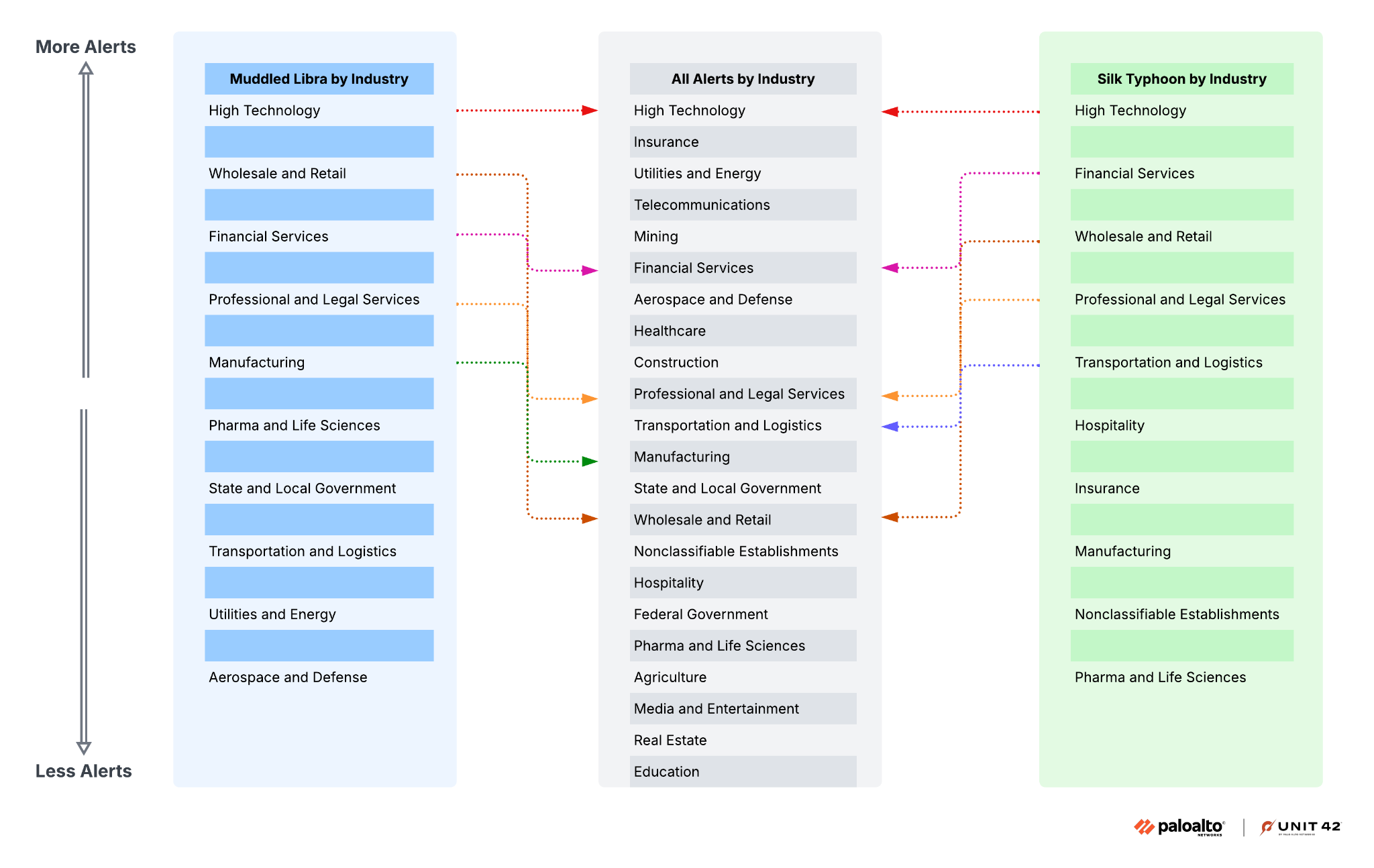

El sector de la alta tecnología ocupó sistemáticamente el primer puesto en las tendencias generales de alertas en la nube, así como en las tendencias de alertas de los dos grupos de actores de amenazas. Sin embargo, el resto de sectores que estudiamos no siguió un patrón uniforme. Como se muestra en la Figura 6, descubrimos que el orden de los sectores más atacados cambiaba cuando solo contábamos las alertas de las operaciones de Muddled Libra y Silk Typhoon.

Como se ha indicado anteriormente, el sector de la alta tecnología ocupa el primer lugar en los resultados de ambos grupos de actores maliciosos, así como el primer puesto en la clasificación de todos los sectores por número de alertas en la nube.

Sin embargo, el resto de sectores no refleja los mismos resultados. El análisis del sector mayorista y minorista pone de manifiesto una conclusión clave. Este sector es el segundo con mayor número de alertas de Muddled Libra y el tercero con mayor número de alertas de Silk Typhoon, pero ocupa el puesto 14 en la lista de sectores para todas las alertas.

Esto indica que el análisis de huellas digitales de estas operaciones de alerta no refleja el mismo patrón que el ruido general de todas las tendencias de alerta. Parece que las distintas operaciones realizadas por los actores de amenazas contra los sectores a los que se dirigen tienen sus propias tendencias únicas.

Conclusión

Nuestro análisis confirma la capacidad de aprovechar las alertas activadas como patrón de detección de huellas digitales para las técnicas maliciosas utilizadas por Muddled Libra y Silk Typhoon. Esta capacidad de detección distintiva ofrece una nueva vía para que las organizaciones implementen estrategias de defensa predictivas y proactivas en la nube.

Nuestra investigación ha logrado diferenciar las operaciones tácticas y técnicas de MITRE utilizadas por Muddled Libra, en particular el aumento del 25 % en el número de alertas únicas en el sector de la aviación en comparación con el mes anterior, y el aumento por encima del promedio del número de alertas diarias de Silk Typhoon en el sector de la administración federal y estatal.

Al identificar los patrones de alerta que las técnicas de cada agente malicioso tienen en los eventos de alerta dentro de los entornos de nube, los investigadores de amenazas pueden identificar a los actores de amenazas más propensos a atacar determinados sectores utilizando técnicas específicas. Esto puede ayudar a los defensores a preparar de forma proactiva las defensas contra ese tipo de amenazas. Mediante el análisis de las amenazas en función de los tipos de técnicas de ataque que utilizan, las organizaciones pueden crear una metodología de defensa diseñada específicamente para su sector vertical.

La implementación adecuada de estos controles de defensa puede ser eficaz para defenderse de escenarios de actores maliciosos específicos mediante la creación de alertas defensivas personalizadas. Además, estos controles pueden proporcionar la capacidad de detectar escenarios y técnicas de alerta temprana, como las operaciones de acceso inicial, lo que permite a las operaciones de prevención bloquear las operaciones maliciosas en la nube antes de que se intensifiquen hasta llegar a la ejecución, el impacto o la exfiltración.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

Los clientes de Cortex Cloud pueden ayudar a proteger y salvaguardar sus entornos de nube mediante medidas de cumplimiento normativo, técnicas de supervisión y prevención de la seguridad de las aplicaciones, y la ubicación adecuada del agente de endpoint Cortex Cloud XDR y los agentes sin servidor dentro de un entorno de nube. Cortex Cloud está diseñado para identificar los eventos de nube que se producen en las plataformas de nube, con el fin de proteger la postura de la nube y las operaciones en tiempo de ejecución. Al asociar los eventos con las tácticas y técnicas de MITRE, Cortex Cloud ayuda a detectar y prevenir las operaciones maliciosas, las alteraciones de la configuración y los exploits que se describen en este artículo.

Las organizaciones pueden obtener ayuda para evaluar la postura de seguridad de la nube a través de la Evaluación de la seguridad en la nube de Unit 42.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00 800 050 45107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Recursos adicionales

- Aviso actualizado sobre el grupo Scattered Spider- Agencia de Seguridad Cibernética y de Infraestructuras de EE. UU.

- Tácticas de Scattered Spider observadas en medio del cambio hacia objetivos estadounidenses - Halcyon

- Silk Typhoon apunta a la cadena de suministro de TI - Microsoft

- HAFNIUM apunta a servidores Exchange con exploits de día cero - Microsoft

- Scattered Spider - MITRE

- Técnicas de nube de MITRE - MITRE

- Aumento de las amenazas en la nube - Unit 42, Palo Alto Networks

- Evaluación de amenazas de Muddled Libra - Unit 42, Palo Alto Networks

- Muddled Libra: más lejos y más rápido - Unit 42, Palo Alto Networks

- Grupos de actores de amenazas rastreados por Unit 42 de Palo Alto Networks: Unit 42, Palo Alto Networks

- Explotación activa de múltiples vulnerabilidades de día cero de Microsoft Exchange - Volexity

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42