Resumen ejecutivo

La atribución de actores de amenazas se ha considerado tradicionalmente más un arte que una ciencia, y suele depender en gran medida de unos pocos investigadores de amenazas para confirmar la actividad observada. Este enfoque es insostenible y contribuye a la confusión a la hora de nombrar a los grupos que representan una amenaza. Hemos abordado esta cuestión creando el marco de atribución de Unit 42, al tiempo que aprovechamos el excelente trabajo del Modelo Diamante de análisis de intrusiones.

El marco de atribución de Unit 42 proporciona un enfoque sistemático para analizar los datos de amenazas. Este marco facilita la atribución de las actividades observadas a actores de amenazas formalmente identificados, grupos de amenazas temporales o clústeres de actividad. Un componente esencial es la integración del Sistema Admiralty en el que asignamos puntuaciones predeterminadas de confiabilidad y credibilidad a cada objeto probatorio. Esta metodología permite a los investigadores ajustar las puntuaciones según su criterio; es fundamental para el seguimiento de las amenazas y aumenta la eficacia de la recopilación y el análisis de información.

- Confiabilidad: evalúa la confiabilidad de la fuente, incluida su capacidad para proporcionar información precisa.

- Credibilidad: determina si hay otras fuentes que puedan confirmar la información.

Aplicamos este marco a una amplia gama de datos de amenazas, entre los que se incluyen:

- Tácticas, técnicas y procedimientos (TTP)

- Herramientas, comandos y configuraciones de conjuntos de herramientas

- Análisis de código malintencionado e ingeniería inversa

- Coherencia en la seguridad operativa (OPSEC)

- Análisis cronológico

- Infraestructura de red

- Victimología y selección de objetivos

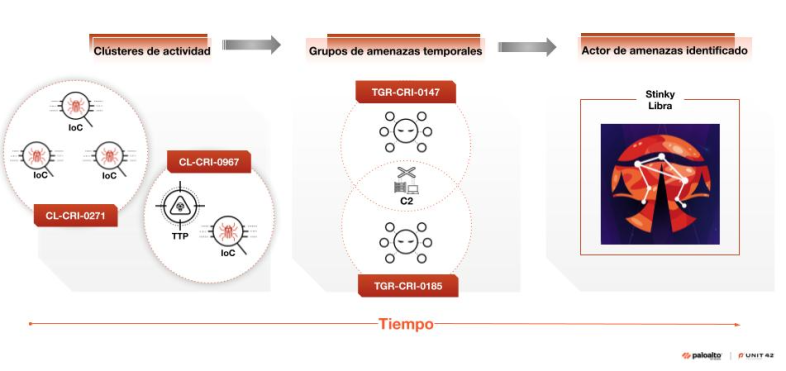

A medida que recopilamos y analizamos estos datos sobre amenazas, inicialmente los rastreamos como clústeres de actividad. Hacemos un seguimiento de estos grupos a lo largo del tiempo. Si identificamos superposiciones, las combinamos según corresponda. A medida que obtenemos más información, elevamos los clústeres a grupos de amenazas temporales. Declaramos un grupo de amenazas con nombre (mediante nuestro esquema de nomenclatura de constelaciones) solo cuando se alcanza una visibilidad suficiente. Esta progresión sistemática evita la asignación prematura de nombres y garantiza un modelo coherente para asignar nombres a los grupos.

| Temas relacionados con Unit 42 | Nomenclature, Bookworm, Stately Taurus |

Niveles de atribución

La inteligencia de amenazas es esencial para que las partes interesadas tomen decisiones informadas en materia de seguridad, ya que ofrece información tanto táctica como estratégica. La atribución aporta valor en numerosos niveles. Incluso sin identificar de forma definitiva al actor específico o al país de origen, los distintos grados de atribución pueden seguir arrojando resultados valiosos. El marco de atribución de Unit 42 describe tres niveles distintos:

- Clústeres de actividad

- Grupos de amenazas temporales

- Actores de amenazas identificados

En la Figura 1 se ilustran estos niveles de atribución en una línea temporal, desde los clústeres de actividad hasta un actor de amenazas identificado.

Nivel 1: Clústeres de actividad

La atribución comienza asignando la actividad observada a un clúster, ya sea creando uno nuevo o vinculando la actividad a uno ya existente. Durante la investigación de una actividad malintencionada o una intrusión, los analistas de amenazas recopilan diversos tipos de información, entre los que se incluyen:

- Infraestructura (por ejemplo, direcciones IP, dominios, URL)

- Capacidades (por ejemplo, malware, herramientas, TTP)

- Víctimas y objetivos (por ejemplo, organizaciones, industrias, regiones, superposiciones temporales)

Un único evento aislado no suele ser suficiente para formar un grupo de actividades. Aunque a veces permitimos que observaciones singulares sean clústeres de actividad, en la mayoría de los casos exigimos al menos dos o, preferiblemente, más eventos u observables relacionados. “Relacionado” podría significar:

- Indicadores de vulneración compartidos (IoC)

- TTP similares

- Dirigido a la misma organización o industria

- Que ocurre en un breve período de tiempo

A continuación, seguimos los siguientes pasos:

- Explicar claramente los motivos por los que se agrupan estos eventos en un clúster.

- Explicar las características comunes y por qué creemos que están relacionadas más allá de una simple coincidencia.

Esta justificación es fundamental para la transparencia y permite que otros comprendan nuestro razonamiento.

Por ejemplo, podríamos observar los siguientes eventos:

- Evento 1: un correo electrónico de phishing dirigido a una institución financiera que contiene un archivo adjunto malintencionado con un archivo que tiene un hash SHA256 específico.

- Evento 2: una institución financiera diferente que informa de una infección por malware con el mismo hash SHA256.

- Evento 3: Inteligencia de fuentes abiertas (OSINT) procedente de una entrada de blog que vincula este hash SHA256 con una supuesta campaña de phishing.

Estos eventos serían suficientes para crear un clúster de actividad. Este ejemplo contiene varios eventos relacionados (es decir, phishing e infección por malware) con IoC superpuestos (es decir, hash SHA256) y posibles víctimas superpuestas (es decir, instituciones financieras). La OSINT proporciona contexto adicional.

Nombramos los clústeres de actividad basándonos en su motivación evaluada por medio del prefijo CL-, seguido de una etiqueta de motivación y un número único. Las etiquetas de motivación son:

- UNK: motivación desconocida

- STA: motivación patrocinada por el Estado

- CRI: motivación delictiva

- MIX: una combinación de STA y CRI

Un ejemplo de nombre de clúster de actividad sospechosa de estar patrocinada por un Estado sería CL-STA-0001.

Lo que no es necesario para un clúster de actividades:

- Atribución de alta confianza: no necesitamos saber quién está detrás de la actividad para crear un clúster. Los clústeres de actividad sirven para agrupar actividades relacionadas, incluso si se desconoce el actor.

- Mapeo completo del ciclo de vida del ataque: no necesitamos comprender todo el ciclo de vida del ataque en la fase de clúster. Podemos formar clústeres de actividad basándonos en información parcial.

|

Nota: En inteligencia de amenazas, «clúster de actividad» y «campaña» son términos relacionados que se utilizan para describir la actividad del adversario. Estos términos denotan diferentes niveles de organización y comprensión. Un clúster de actividad se refiere a una colección de comportamientos observados, IoC y TTP que parecen estar conectados. En esta fase inicial del análisis, falta el contexto completo de un esfuerzo coordinado, lo que significa que no se comprende claramente el objetivo general ni el ciclo de vida completo del ataque. La atribución puede ser baja o incierta. Una campaña representa un mayor nivel de organización y comprensión. Implica una serie de actividades coordinadas, con frecuencia atribuidas a un actor o grupo específico que representa una amenaza, llevadas a cabo con un objetivo definido (por ejemplo, espionaje, beneficio económico, interrupción). Una campaña implica un esfuerzo deliberado y planificado con un objetivo claro. Esto suele abarcar un período de tiempo específico y comprende varias fases, como el reconocimiento, la intrusión y la explotación. Consideremos una analogía con un rompecabezas:

|

|---|

Nivel 2: Grupo de amenaza temporal

Los grupos de amenazas temporales representan el segundo nivel de atribución. Este concepto nos permite elevar los clústeres de actividad a una categoría más establecida cuando estamos seguros de que un único actor está involucrado en la actividad de amenazas. Esto es cierto incluso cuando no disponemos de información suficiente para atribuir la actividad a un actor de amenazas concreto.

El establecimiento de grupos de amenazas temporales permite un seguimiento y análisis más centrados de las operaciones de un actor de amenazas mientras desarrollamos aún más el panorama de inteligencia.

Antes de poder migrar un clúster de actividad a un grupo de amenazas temporal, es esencial realizar comprobaciones rigurosas de los datos de inteligencia recopilados para garantizar que la agrupación refleje con precisión un único actor de amenazas distinto. Un componente esencial para crear un grupo de amenazas temporal es el mapeo de la actividad de amenazas identificadas según el método formal de análisis de intrusiones conocido como el Modelo Diamante.

Una investigación exhaustiva permitirá comprender con mayor detalle la actividad de uno o varios clústeres, más allá de las similitudes superficiales. Este análisis más profundo es esencial para migrar con confianza un clúster de actividad a un grupo de amenazas temporal y sentar las bases para una posible atribución futura a un actor de amenazas identificado. La documentación meticulosa de los resultados y los fundamentos es esencial para garantizar la transparencia y la reproducibilidad.

Para minimizar la posibilidad de atribuir eventos oportunistas no relacionados al mismo actor de amenazas, observamos la actividad durante al menos seis meses. Esta duración proporciona, idealmente, suficientes observaciones directas a través del trabajo de casos para demostrar un comportamiento persistente y confirmar que la actividad observada pertenece al mismo grupo.

Denominamos a los grupos de amenazas temporales en función de su motivación evaluada con el prefijo TGR-, seguido de una etiqueta de motivación y un número único. Las etiquetas de motivación son las siguientes:

- UNK: motivación desconocida

- STA: motivación patrocinada por el Estado

- CRI: motivación delictiva

- MIX: una combinación de STA y CRI

Por ejemplo, el nombre de un grupo de amenazas temporal sospechoso de estar patrocinado por un Estado es similar a TGR-STA-0001.

Nivel 3: Actor/país responsable de la amenaza identificado

Cuando se produce una intrusión, solemos querer identificar a los autores. Sin embargo, la atribución requiere una cuidadosa consideración para mitigar los sesgos inherentes.

Asociar públicamente un ataque con un actor de amenazas específico o un país de origen puede tener repercusiones significativas. Por ejemplo, los actores de amenazas destructivas podrían lanzar ataques de represalia. Si una asociación es incorrecta, esto podría llevar a los consumidores de inteligencia a establecer prioridades erróneas en los controles de seguridad.

Cualquier mención pública de una asociación entre una actividad y un actor de amenazas identificado debe incluir un lenguaje estimativo adecuado para transmitir nuestros niveles de confianza con respecto a dicha conexión. Esto evita atribuciones erróneas dentro de la comunidad y el malgasto de recursos por parte de nuestros grupos de interés.

Promover un grupo de amenazas temporal a actor de amenazas con nombre (es decir, darle un nombre de Unit 42 Constellation) es un paso significativo que requiere una evaluación de alta confianza y pruebas convincentes. Esto requiere pruebas sólidas procedentes de varias fuentes confiables, entre ellas telemetría interna, socios de confianza e información de OSINT corroborada. Asignamos la actividad a los cuatro vértices del modelo Diamante (adversario, infraestructura, capacidad, víctima) con diversos elementos rastreados para cada uno de los vértices.

Determinación de la motivación: Ciberdelincuencia frente a estado-nación frente a mixto

Como parte del proceso de atribución, debemos tener en cuenta:

- Las motivaciones del actor de amenazas, cuando sea posible, basadas en sus actividades (por ejemplo, robo de datos confidenciales, destrucción de sistemas, exigencia de rescate).

- Victimología

- Posibles superposiciones con actividades conocidas

Determinar esta motivación proporciona la etiqueta dentro del clúster de actividad o el nombre del grupo de amenazas temporales, pasando del estado inicial desconocido (UNK) a ciberdelincuencia (CRI) o estado-nación (STA), o mixto (MIX) para una combinación de ambos. Las etiquetas CRI, STA y MIX se aplican a clústeres de actividad y grupos de amenazas temporales, ya que debemos conocer la motivación de un grupo antes de clasificarlo como un actor de amenazas con nombre.

Normas mínimas para los niveles de atribución

Aplicamos un conjunto de estándares mínimos para cada nivel de atribución con el fin de garantizar el rigor analítico, la credibilidad y la precisión de nuestros informes de inteligencia.

A continuación, describimos algunas de las consideraciones que hemos establecido para gestionar la promoción de la actividad a través de nuestro marco de atribución. Las agrupamos por tipo de análisis y luego describimos cómo se desarrollan las consideraciones en cada nivel de atribución.

Análisis TTP

- Clústeres de actividad

- Agrupaciones de TTP similares: esto incluye el uso de la misma familia de malware, técnicas de explotación o infraestructura de comando y control (C2).

- Grupos de amenazas temporales

- TTP en detalle: vamos más allá de las clasificaciones generales de tácticas y técnicas de MITRE ATT&CK® y nos centramos en los detalles y artefactos asociados al nivel procedimental: las herramientas, comandos y configuraciones concretas que se emplean.

- Herramientas de infraestructura personalizadas: herramientas o scripts personalizados utilizados para gestionar o interactuar con la infraestructura del grupo (por ejemplo, una herramienta propia para gestionar la infraestructura o una red de bots).

- Configuraciones de infraestructura únicas: configuraciones inusuales o únicas de componentes comunes de infraestructura (por ejemplo, una configuración específica y no estándar de un servidor web utilizado para la comunicación C2).

- Análisis cronológico de la evolución de TTP: examinamos el desarrollo cronológico del uso de TTP dentro del clúster. Un patrón TTP continuo y en constante evolución a lo largo del tiempo suele indicar que un único actor está perfeccionando sus métodos. En sentido contrario, los cambios repentinos o importantes podrían indicar la presencia de diferentes actores o campañas.

- Actores de amenazas identificados

- TTP distintas y bien definidas: El actor de amenazas identificado debe mostrar un conjunto de TTP distintas y bien definidas que lo diferencien de otros actores conocidos. Esto podría incluir malware único, herramientas personalizadas, técnicas de explotación específicas o un ciclo de vida de ataque característico. Cuanto más singulares y coherentes sean las TTP, más sólidos serán los argumentos a favor de un actor distinto.

Análisis de infraestructura y herramientas

- Clústeres de actividad

- IoC superpuestos: direcciones IP compartidas, nombres de dominio, hash de archivos u otros indicadores.

- Grupos de amenazas temporales

- Más allá de las direcciones IP y los dominios: nos centramos en las relaciones entre los elementos de infraestructura, como los proveedores de alojamiento compartido o los patrones de registro. Utilizamos estos desplazamientos de infraestructura para descubrir actividades relacionadas adicionales.

- Registros Whois y (p)DNS: analizamos los registros Whois y (p)DNS de los dominios sospechosos. Buscamos patrones en la información de los registrantes y los servidores de nombres, así como otros detalles que puedan vincular infraestructuras aparentemente dispares.

- Similitudes entre los códigos: si hay malware involucrado, vamos más allá de las comparaciones de hash. Analizamos el código en busca de similitudes en cuanto a estructura, funcionalidad y características únicas. Buscamos la reutilización de código, bibliotecas compartidas u otros indicios reveladores de un desarrollador o código base común.

- Configuración de la herramienta: Examinamos la configuración de cualquier herramienta utilizada por el actor. Las configuraciones únicas, los módulos personalizados o los ajustes específicos pueden ser indicadores claros de un único actor.

- Actores de amenazas identificados

- Análisis de infraestructura: realizamos un análisis exhaustivo de la infraestructura, en el que vinculamos la actividad del grupo con elementos específicos de la infraestructura (direcciones IP, dominios o servidores). Demostramos un uso constante de esta infraestructura a lo largo del tiempo y, en el mejor de los casos, la vinculamos exclusivamente a las operaciones del grupo.

- Análisis de malware: si hay malware involucrado, realizamos un análisis en profundidad para identificar características únicas del código, bases de código compartidas o vínculos con otras familias de malware conocidas utilizadas por el grupo.

Selección de objetivos y victimología

- Clústeres de actividad

- Víctimas comunes: dirigirse a organizaciones del mismo sector o región geográfica, o con perfiles similares.

- Grupos de amenazas temporales

- Un análisis más detallado de los perfiles de las víctimas: identificamos características organizativas específicas, tecnologías utilizadas o tipos de datos objetivo que conectan a las víctimas. Buscamos patrones que vayan más allá de las clasificaciones generales. Por ejemplo: ¿Existe alguna vulnerabilidad común que esté explotando un actor de amenazas y que pueda indicar que el ataque es oportunista, basándose en la superficie de ataque de las víctimas?

- Motivos de la selección de objetivos: investigamos los motivos subyacentes de la selección de objetivos. ¿La elección de las víctimas se ajusta a un objetivo concreto, como el espionaje, el beneficio económico o la interrupción? Comprender el motivo detrás de la selección de objetivos proporciona información crucial sobre la identidad y los objetivos del actor.

- Actores de amenazas identificados

- Motivación y patrones de selección: desarrollamos una comprensión clara de la motivación y los patrones de selección de objetivos del actor de amenazas. ¿Cuáles son sus objetivos (como espionaje, ganancia económica o interrupción)? ¿Cuáles son sus objetivos típicos (sectores, zonas geográficas, organizaciones)? Una comprensión bien definida de los motivos y objetivos del actor de amenazas refuerza la atribución y proporciona un contexto valioso.

Análisis temporal

- Clústeres de actividad

- Proximidad temporal: eventos que ocurren en un período de tiempo relativamente corto.

- Grupos de amenazas temporales

- Eventos geopolíticos o del sector: correlacionamos la cronología de actividades con eventos externos, como acontecimientos geopolíticos o conferencias específicas del sector. ¿Coincide la actividad con algún evento que pueda proporcionar contexto o sugerir un motivo?

- Actores de amenazas identificados

- Operaciones sostenidas: Observamos una actividad constante y sostenida por parte del actor de amenazas durante un prolongado período de tiempo en varias campañas. Esto demuestra un compromiso a largo plazo con las operaciones y reduce la probabilidad de atribuir erróneamente actividades oportunistas de corta duración u operaciones de bandera falsa.

Otras consideraciones para la atribución

Seguimiento OPSEC: analizamos las prácticas OPSEC de un actor de amenazas. ¿Cometen errores recurrentes o muestran patrones únicos en sus intentos por permanecer en el anonimato? Estas huellas digitales OPSEC pueden ser valiosas para la atribución. Entre los errores más destacados se incluyen:

- Errores tipográficos en el código y los comandos.

- Dejar el nombre de usuario de un desarrollador en el código o en los metadatos de un archivo.

- Infraestructura abierta.

Ausencia de pruebas contradictorias: Tenemos cuidado con la presencia de pruebas contradictorias que podrían refutar la hipótesis del actor de amenazas único. Por ejemplo, los cambios drásticos en las TTP o los objetivos de un clúster de actividades podrían indicar la presencia de varios actores de amenazas o un cambio en las operaciones. Estos casos merecen una investigación más profunda antes de promover un clúster de actividad a grupo de amenazas temporal.

Volumen de datos excepcionalmente alto: la promoción podría justificarse si se dispone de un volumen significativo de datos de amenazas de alta calidad antes de lo habitual. Esto podría suceder, por ejemplo, después de un incidente grave en el que un análisis forense exhaustivo o la recopilación de inteligencia de amenazas revelen una gran cantidad de información sobre un actor previamente desconocido. Este calendario acelerado se justifica cuando los datos proporcionan una comprensión exhaustiva de las tácticas, técnicas y procedimientos (TTP), la infraestructura y las motivaciones del actor. El clúster de actividad debe exhibir actividad en varios vértices del Modelo Diamante.

Escasez de datos: si los datos siguen siendo escasos después de un período de observación prolongado, la reclasificación como grupo de amenaza temporal podría ser prematura. El seguimiento continuo y la recopilación de datos son fundamentales en tales situaciones. Ejerce su criterio para determinar el plazo adecuado para continuar con la observación, ponderando factores como:

- La naturaleza de la amenaza

- Impacto potencial

- Fuentes de inteligencia disponibles

El objetivo es recopilar datos suficientes para atribuir con certeza la autoría a un único actor antes de designarlo formalmente como grupo de amenazas temporal.

Evaluación de la calidad, la validez y la confianza

A lo largo de todo el ciclo de vida de la inteligencia, reevaluamos periódicamente la calidad, la validez y los niveles de confianza de nuestra inteligencia de amenazas. Antes de crear un clúster de actividades, ascenderlo a grupo de amenazas temporal o nombrar formalmente a un actor de amenazas, reevaluamos nuestra investigación y realizamos varias comprobaciones para asegurarnos de que el clúster de actividad es válido, significativo y se basa en información confiable.

- Verificación de la fuente

- Confiabilidad de las fuentes: Evaluamos la confiabilidad de las fuentes de información. Damos prioridad a fuentes confiables, como telemetría interna, socios verificados e investigadores de seguridad de renombre. Somos cautelosos con la información procedente de fuentes poco confiables o con antecedentes de información inexacta. Siempre que es posible, pasamos de fuentes secundarias (por ejemplo, un artículo periodístico) a informes técnicos originales. A continuación, aplicamos calificaciones de confiabilidad de la fuente (A-F) y calificaciones de credibilidad (1-6).

- Corroboración: Buscamos la corroboración de varias fuentes independientes y externas siempre que sea posible. Si la información proviene de una sola fuente, especialmente si es poco confiable, la tratamos con escepticismo y buscamos pruebas adicionales.

- Validez del indicador

- Contexto de los IoC: evaluamos el contexto en el que se observaron los IoC. Los IoC sin contexto (por ejemplo, un hash de archivo sin conocer ninguna información adicional) tienen un valor limitado. Debemos comprender cómo se obtuvieron los IoC y qué representan.

- Exclusividad de los IoC: evaluamos la exclusividad de los IoC. Las herramientas comunes, los exploits disponibles públicamente o la infraestructura genérica son indicadores débiles. Damos prioridad a los IoC exclusivos o poco comunes, especialmente aquellos vinculados con actores de amenazas específicos o familias de malware.

- Volatilidad de los IoC: consideramos la volatilidad de los IoC. Las direcciones IP y los nombres de dominio pueden cambiar rápidamente, lo que los hace menos confiables para el seguimiento a largo plazo. Los hash de malware y las TTP suelen ser más persistentes.

- Consistencia TTP

- Patrones establecidos: Comparamos las TTP observadas con los patrones establecidos de los actores de amenazas conocidos. ¿Las TTP coinciden con algún grupo conocido? ¿Hay alguna desviación significativa que suscite dudas?

- Coherencia interna: Comprobamos la coherencia interna dentro de las TTP observadas. ¿Las tácticas y las técnicas tienen sentido juntas? ¿Hay alguna contradicción o incoherencia que sugiera que la actividad podría no estar relacionada?

- Análisis de víctimas

- Patrones de selección de objetivos: analizamos los patrones de selección de víctimas. ¿Las víctimas comparten alguna característica común (sector, ubicación geográfica, tamaño de la organización)? ¿Los patrones de selección de objetivos coinciden con los motivos u objetivos conocidos del presunto autor?

- Banderas falsas: consideramos la posibilidad de que se trate de una operación de bandera falsa. ¿Parece que la selección de víctimas está deliberadamente diseñada para engañar a los analistas y culpar a otro actor?

- Estimación de las evaluaciones de confianza

- Evaluaciones de confianza: resumimos estas consideraciones en una única y clara evaluación de confianza.

- Lenguaje estimativo: Seguimos el estándar de lenguaje estimativo establecido por la comunidad de inteligencia de los Estados Unidos.

Verificación de fuentes con el sistema Admiralty

El Sistema Admiralty proporciona los valores posibles para la confiabilidad de la fuente y la credibilidad de la información, así como palabras clave y descripciones de los valores que se pueden aprovechar al redactar informes de inteligencia. En la Tabla 1 se incluyen las calificaciones, palabras clave y descripciones utilizadas en nuestra implementación del Sistema Admiralty para la confiabilidad de las fuentes.

| Confiabilidad de la fuente | ||

| Clasificación | Palabras clave | Descripción |

| A | Confiable | No hay duda sobre la autenticidad, confiabilidad o competencia de la fuente. Historial de total confiabilidad. |

| B | Normalmente confiable | Dudas menores. Historial de información mayoritariamente válida. |

| C | Bastante confiable | Dudas. Proporcionó información válida en el pasado. |

| D | No suele ser confiable | Dudas importantes. Proporcionó información válida en el pasado. |

| E | Poco confiable | Carece de autenticidad, confiabilidad y competencia. Historial de información no válida. |

| F | Confiabilidad desconocida | No hay suficiente información para evaluar la confiabilidad. Puede que no sea confiable. |

Tabla 1. Escala Admiralty para determinar la confiabilidad de una fuente de información.

Internamente, definimos puntuaciones predeterminadas para fuentes rutinarias. Por ejemplo, establecemos los datos de telemetría con una puntuación de confiabilidad predeterminada de “A”. Podemos ajustar la puntuación a la baja en los casos en los que encontremos pruebas de una posible interferencia con el registro u otras omisiones defensivas que podrían haber afectado a la telemetría.

La credibilidad de la información puede oscilar entre 1 y 6 y se evalúa por separado de la confiabilidad de la fuente.

En la Tabla 2 se incluyen las calificaciones, palabras clave y descripciones utilizadas en nuestra implementación de la Escala Admiralty para la credibilidad de la información.

| Credibilidad de la información | ||

| Clasificación | Palabras clave | Descripción |

| 1 | Confirmado | Confirmado por otras fuentes independientes. Lógico en sí mismo. En coherencia con otra información sobre el tema. |

| 2 | Probablemente cierto | No confirmado. Lógico en sí mismo. En coherencia con otra información sobre el tema. |

| 3 | Posiblemente cierto | No confirmado. Razonablemente lógico en sí mismo. Coincide con otra información sobre el tema. |

| 4 | Dudosamente cierto | No confirmado. Posible, pero no lógico. No hay más información sobre el tema. |

| 5 | Improbable | No confirmado. No es lógico en sí mismo. Contradicho por otra información sobre el tema. |

| 6 | Difícil de decir | No existe ninguna base para evaluar la validez de la información. |

Tabla 2. Escala Admiralty para determinar la credibilidad de la información.

Internamente, establecimos puntuaciones de credibilidad predeterminadas para una amplia gama de artefactos de inteligencia, tales como:

- Los tipos de IoC estándar (por ejemplo, hash de archivos, dominios, direcciones IP, direcciones de correo electrónico)

- Elementos clave que utilizan los investigadores de amenazas para rastrear grupos (por ejemplo, información de registro, detalles del certificado TLS).

Una vez más, se trata de puntuaciones predeterminadas, y nuestros analistas pueden reducir o aumentar la puntuación de cada artefacto en función de sus conclusiones. Por ejemplo, una dirección IP tiene por defecto una calificación de credibilidad de 4 (Dudosamente cierto) porque las direcciones IP pueden alojar muchos servicios no relacionados y cambiar rápidamente su asociación con sitios y servicios específicos. Sin embargo, los investigadores de amenazas pueden aumentar la puntuación basándose en pruebas específicas, incluidas situaciones en las que la dirección IP está codificada de forma fija en una configuración de malware con telemetría C2 activa, en un caso de respuesta a incidentes activo.

Tanto la confiabilidad como el nivel de credibilidad de las fuentes influyen directamente en nuestro proceso de atribución. Por ejemplo, una fuente de información con clasificación “A2” tendrá una influencia mucho mayor en la confianza de la atribución que una fuente con confiabilidad “C3”.

Aplicación del marco de atribución

Nuestro seguimiento a largo plazo de la actividad de Stately Taurus nos permite vislumbrar la evolución de un clúster de actividad hasta convertirse en un grupo de amenazas identificado. En 2015, publicamos un artículo de investigación de amenazas en el que analizábamos nuestro descubrimiento del troyano Bookworm junto con un segundo artículo titulado Campaña de ataques contra el Gobierno de Tailandia distribuye el troyano Bookworm.

En aquel momento, no contábamos con el marco de atribución, por lo que los artículos no mencionan los clústeres de actividad. Sin embargo, mostramos esa evolución en nuestro artículo Stately Taurus de 2023, donde asignamos un clúster de actividad a la actividad de 2015 y lo vinculamos a Stately Taurus. A continuación, en 2025, aprovechando nuestro marco de atribución, completamos el vínculo entre Stately Taurus y el malware Bookworm.

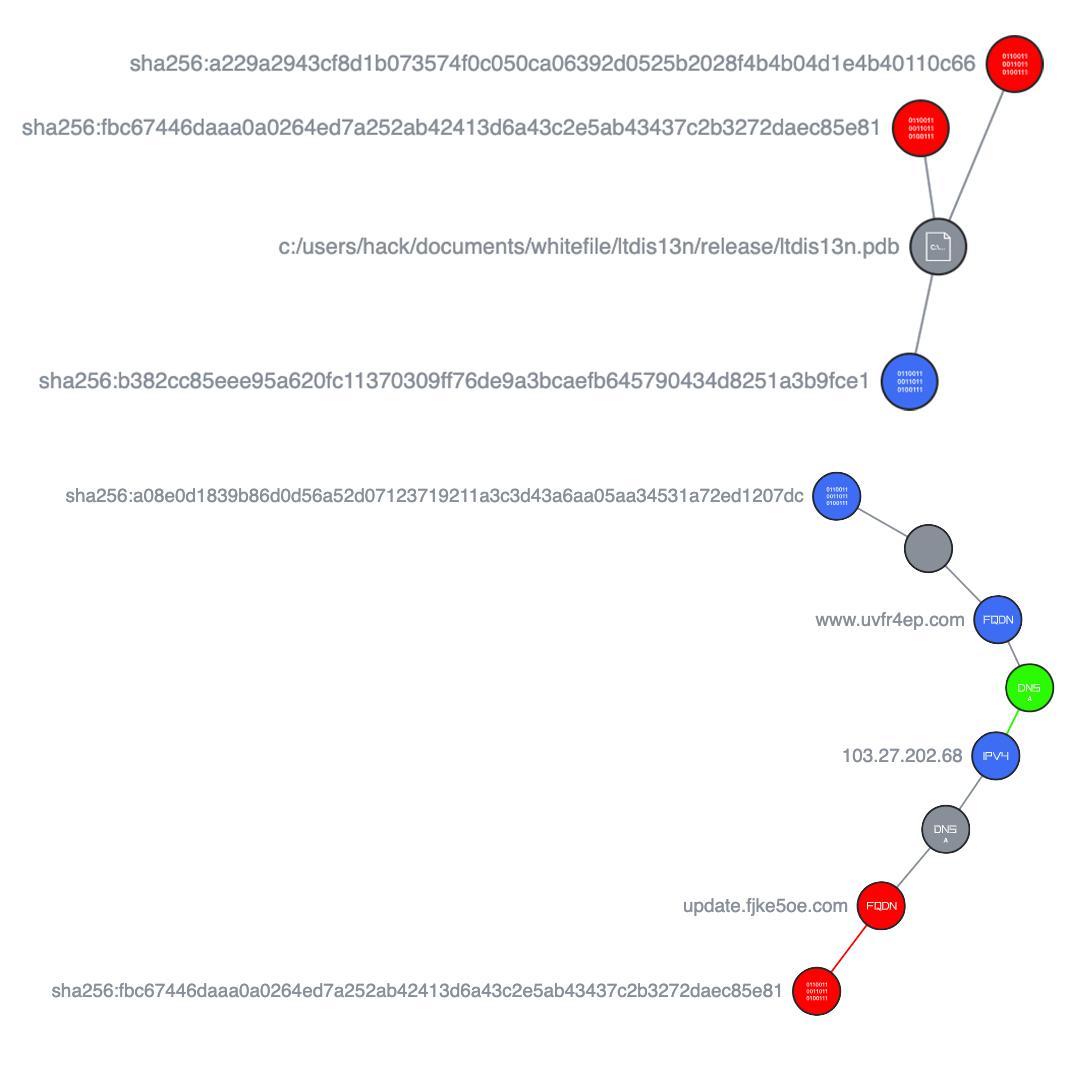

Al analizar Stately Taurus, observamos superposiciones entre partes de la infraestructura de los actores de amenazas y los sistemas utilizados por una variante del malware Bookworm. En la Figura 2 se muestran los hash SHA256 asociados con la variante del malware Bookworm en relación con la infraestructura utilizada por Stately Taurus.

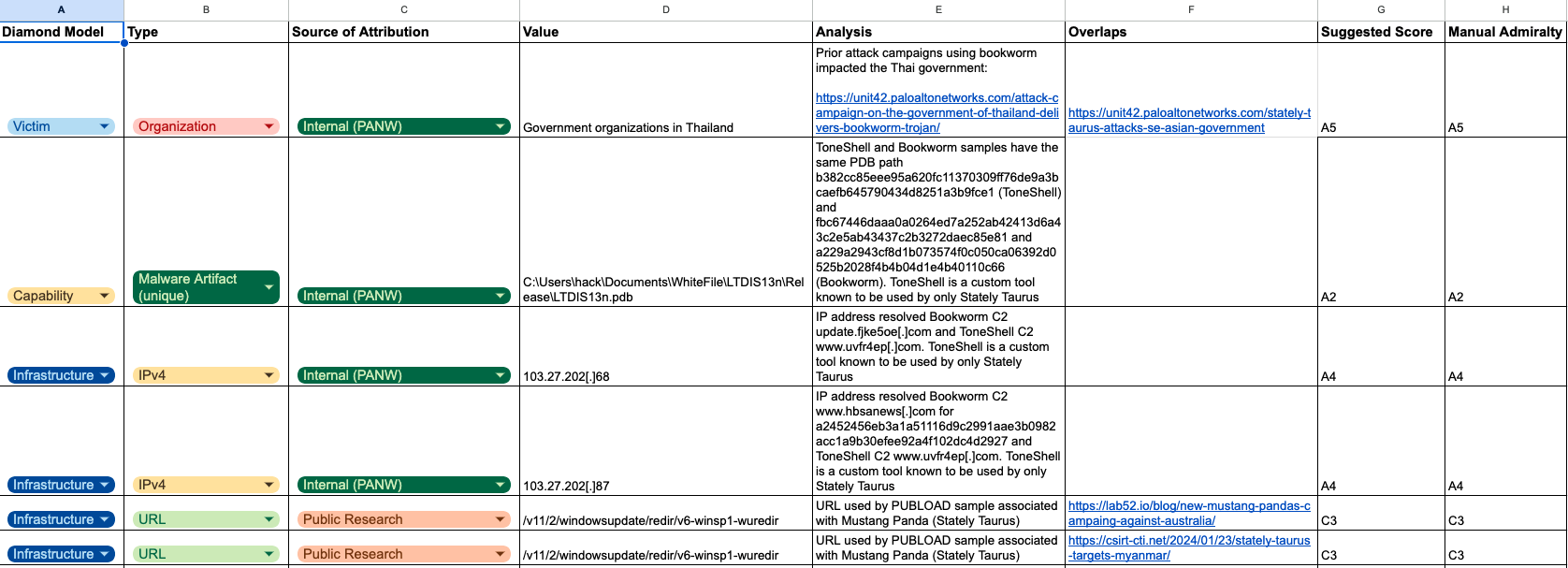

Agregamos todos los IoC, TTP y otros artefactos de inteligencia rastreados a nuestra hoja de puntuación del marco de atribución interno que se muestra en la Figura 3. También proporcionamos detalles en la columna de análisis, incluidas las justificaciones de cualquier cambio en la puntuación sugerida por defecto.

Implementamos un pequeño Comité de Revisión del marco de atribución para revisar los resultados. Este comité aprovecha los conocimientos de los miembros de varios equipos de investigación internos para debatir los resultados y garantizar su precisión. El comité de revisión también se asegura de que no hayamos pasado por alto ninguna oportunidad de ampliar el panorama de inteligencia antes de promover un clúster de actividad a un grupo de amenazas temporal o un grupo de amenazas temporal a un actor de amenazas identificado.

Conclusión

El marco de atribución de Unit 42 ofrece un enfoque estructurado para analizar los datos sobre amenazas. Esta metodología permite atribuir la actividad observada a actores de amenazas identificados, clústeres de actividad o grupos de amenazas temporales con diferentes niveles de confianza. Es esencial para el seguimiento a largo plazo y mejora la eficiencia de la recopilación y el análisis de inteligencia de amenazas.

Esperamos que este marco ofrezca a nuestros consumidores de inteligencia suficiente transparencia sobre nuestras prácticas internas. Además, esperamos que sirva de modelo para otros equipos de investigación de amenazas, contribuyendo a la continua maduración de la profesión de inteligencia de amenazas.

Para obtener más información sobre los grupos de amenazas formales de Unit 42, consulte nuestro artículo Grupos de actores de amenazas rastreados por Unit 42.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Recursos adicionales

- Mejore su inteligencia de ciberamenazas con el sistema Admiralty: blog de SANS

- El modelo Diamante de análisis de intrusiones: Centro de Información Técnica de Defensa (DTIC), Departamento de Defensa de los Estados Unidos (DoD)

- Taxonomías MISP: Lenguaje estimativo: proyecto de plataforma para el intercambio de información sobre malware (MISP)

- Grupos de actores de amenazas rastreados por Unit 42 de Palo Alto Networks: Unit 42, Palo Alto Networks

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42