Résumé

L'analyse des tendances en matière d'alertes de sécurité le montre : les attaques contre les infrastructures cloud se multiplient.. Une étude récente révèle que, fin 2024, les organisations ont identifié près de cinq fois plus d'alertes quotidiennes dans le cloud par rapport au début de l'année. En d’autres termes, les attaquants ont considérablement intensifié leurs efforts pour cibler et compromettre les infrastructures dans le cloud.

Et il ne s’agit pas simplement de bruit. Nous avons constaté la plus forte augmentation parmi les alertes de sévérité élevée. Le constat est sans appel : des indicateurs d'attaques montrent que des ressources critiques du cloud sont ciblées avec succès, comme expliqué dans le tableau 1.

| Ressources cloud | Risque |

| Gestion des identités et des accès (IAM) | Une fuite des informations d'identification ouvre l’accès à l'infrastructure cloud d'une organisation. |

| Stockage | Peut contenir des données métiers ou des données clients sensibles. |

| Machines virtuelles | Souvent connectées à d'autres services internes, elles permettent aux attaquants de se déplacer latéralement. |

| Conteneurs | L'exploitation de l'hôte du conteneur permet aux attaquants d'exécuter des conteneurs malveillants. |

| Serverless | Les fonctions « serverless » sont conçues à des fins automatisées et singulières. Aucune ligne de commande ne doit être exécutée à distance. |

Tableau 1. Criticité de certaines ressources cloud.

Les attaquants ont particulièrement ciblé les jetons IAM serverless, avec à la clé des exécutions de ligne de commande à distance. Cet aspect est déterminant, car ces jetons peuvent être utilisés pour accéder au reste de l'environnement cloud d'une organisation. En matière de recensement des alertes cloud, le constat est sans appel : le nombre d'accès en ligne de commande à distance utilisant des jetons IAM et des identifiants exploités par les fonctions serverless a été multiplié par trois.

Nous avons également identifié d'autres tendances en hausse en matière d’alertes :

- une augmentation de 116 % des alertes « de déplacements impossibles » basées sur l'IAM (c'est-à-dire des événements de connexion provenant de zones géographiques éloignées dans une fenêtre temporelle courte)

- Augmentation de 60 % des appels d'API d’IAM provenant de régions extérieures et gourmandes en ressources (machines virtuelles cloud).

- Un pic d’augmentation de 45 % du nombre d'exportations de snapshots au cours du mois de novembre 2024

- Augmentation de 305 % du nombre de téléchargements suspects de plusieurs objets stockés dans le cloud.

La bonne gestion des identités est l'un des remparts dans la défense des infrastructures cloud. Les attaquants ciblent les jetons et les identifiants IAM car ils ouvrent l’accès à l’ensemble de l’infrastructure, ce qui permet aux attaquants de se déplacer latéralement, d’élever leurs privilèges et d'effectuer d'autres opérations malveillantes. La hausse du nombre de tentatives d'accès et de l'utilisation de comptes de services IAM sensibles montre que partout dans le monde, les attaquants ciblent les ressources cloud.

La raison est simple : ces environnements contiennent souvent des données sensibles. Nous avons constaté une hausse notable du nombre de téléchargements suspects d'objets stockés dans le cloud et d'exportations de snapshots. Les alertes de ce type se déclenchent lorsqu'une seule identité IAM télécharge un grand nombre d'objets de stockage dans un laps de temps restreint, ce qui peut indiquer des opérations malveillantes telles qu’une attaque par ransomware ou une tentative d'extorsion. Si les attaquants ciblent ces snapshots, c’est parce qu’ils contiennent souvent des données sensibles. Citons notamment les identifiants IAM, grâce auxquels les attaquants peuvent élever leurs privilèges et se déplacer latéralement dans l'environnement cloud de la cible.

Il est donc indispensable de protéger les environnements cloud en combinant l’approche CSPM aux outils de détection qui permettent d’endiguer les attaques au moment où elles surviennent.

Grâce à Cortex Cloud, notre outil de CDR (détection et réponse dans le cloud), les équipes de sécurité sont en mesure d’identifier et d’anticiper les opérations malveillantes sur l’ensemble des environnements cloud.

Si vous pensez avoir été compromis ou si vous avez une question urgente, contactez l’équipe de réponse à incident de l’Unit 42.

Attaques cloud à grande échelle

Dans un récent article de l’Unit 42, nous avons publié les détails d'une campagne de ransomware et d'extorsion qui ciblait directement les fichiers de variables d'environnement exposés. L’acteur malveillant a réussi à récolter plus de 90 000 identifiants auprès de 110 000 domaines ciblés. Plus inquiétant encore, il a également récolté près de 1 200 identifiants IAM. Toutes ces données ont permis à l'attaquant de lancer des campagnes d'extorsion contre plusieurs organisations.

Cette opération est l'occasion de discuter des mécanismes de sécurité mis en place pour protéger les organisations, en particulier concernant les postures de sécurité ainsi que les solutions de surveillance du runtime. En se dotant d’un périmètre de sécurité cloud suffisamment robuste, les entreprises peuvent faire face à ces nouvelles formes d'attaques.

En réalisant cette enquête, nous avons découvert que les organisations étaient confrontées à une explosion des alertes de sécurité liées au cloud. Qu’elles proviennent de la gestion de la posture de sécurité ou des opérations de détection au niveau du runtime, le nombre total d’alertes a connu en moyenne une hausse de 388 % sur l’année 2024. .

Et si les alertes « informatives » constituent la majorité des alertes, il convient de souligner que le changement le plus significatif concerne le nombre d'alertes de sévérité « élevée », avec une hausse de 235 % pour 2024. Les alertes dites « moyennes » et « faibles » ont également augmenté de 21 % et de 10 %, respectivement.

Ce que signifient ces tendances d’alertes

Les changements que nous avons observés dans le nombre d'alertes s'alignent sur notre 2024 State of Cloud-Native Security Report, qui a révélé que 71 % des organisations attribuent l'augmentation de leur exposition aux vulnérabilités à l'accélération des déploiements. En outre, 45 % de ces organisations signalent une augmentation des attaques par des menaces persistantes et avancées (APT) au cours de l'année écoulée.

Un exemple concret est le récent article que Microsoft a consacré à Storm-2077, un groupe d'acteurs de la menace (CTAG) basé en Chine qui utilise des techniques complexes de collecte d’identifiants IAM pour obtenir (et conserver !) l'accès aux environnements cloud des victimes. La gestion de la posture de sécurité et le contrôle du runtime doivent donc impérativement opérer de concert pour assurer une protection adéquate contre la prochaine vague de menaces dans les environnements cloud. Vous trouverez ci-dessous, dans la section « Contexte », des informations supplémentaires sur la gestion de la posture de sécurité et les détections du contrôle du runtime.

L'une des principales missions des acteurs de la défense du cloud consiste à concevoir et à déployer une plateforme de sécurité renforçant les capacités de détection, ce qui permettra aux administrateurs de détecter les mauvaises configurations et les failles, tout en collectant et en analysant les événements d'exécution au sein de leurs environnements cloud. Les acteurs de la défense disposeront alors d’une visibilité accrue et pourront répondre plus rapidement aux alertes.

Si les capacités d’identification et de détection des événements malveillants ou suspects pourront été renforcées dans l'ensemble du secteur, c’est également valable pour la complexité des attaques des agents de la menace. En janvier 2024, seules deux alertes liées à l'utilisation en ligne de commande d'un jeton IAM de fonction serverless étaient détectées, en moyenne. Cette tendance s'est maintenue tout au long de l'année. Or, en décembre 2024, on recensait en moyenne plus de 200 alertes de ce type: un signe préoccupant de l’intensification de l’activité malveillante. Comme expliqué dans l’article Leaked Environment Variables, cette opération en temps réel correspond précisément à ce qui s’est produit lors de cet incident d’extorsion.

D'autres indicateurs viennent confirmer cette tendance, et notamment :

- L’augmentation de 116 % des alertes de déplacement impossible associées aux identités cloud

- L’augmentation de 60 % des appels d’API de workloads émis depuis une région coud différente de celle de l’instance concernée

- L’augmentation de 45 % du nombre d'exportations de snapshots cloud

- L’augmentation de 305 % du nombre de téléchargements suspects de plusieurs objets de stockage cloud.

Ces alertes indiquent clairement que l'objectif premier des CTAG consiste à cibler, collecter et utiliser un jeton ou un identifiant IAM dans le cloud. Ils révèlent également que ces éléments peuvent être utilisés par les attaquants pour mener des opérations potentiellement malveillantes.

Contexte

Les outils de gestion de la posture de sécurité dans le cloud (CSPM) constituent la base de la sécurité dans le cloud. Leur rôle principal consiste à surveiller les garde-fous de sécurité afin de garantir que les environnements cloud restent correctement configurés, sans vulnérabilités ni erreurs de configuration.

La surveillance de la gestion de la posture de sécurité est traditionnellement basée sur l'analyse de la sécurité des ressources et des configurations d'un environnement cloud dans le temps. Des alertes sont déclenchées lorsqu'une ressource cloud, nouvelle ou modifiée, semble présenter des risques potentiels pour la sécurité.

Par exemple, une alerte se déclenche si une politique IAM est trop permissive et autorise l'accès à d'autres ressources cloud. Elle l’est également si une instance de calcul du cloud ou une fonction serverless présente des vulnérabilités ou des erreurs de configuration.

Les opérations de scan de la gestion de la posture de sécurité sont effectuées de manière régulière, souvent toutes les heures ou tous les jours. Certains outils de sécurité CSPM permettent également de surveiller les journaux d'audit des plateformes cloud, ce qui contribue à la détection d’activités suspectes au sein d'une plateforme de services cloud (CSP). Les organisations doivent absolument configurer leur plateforme CSPM pour collecter les journaux d’audit de leurs applications SaaS tierces hébergées dans le cloud, et ce afin de garantir une visibilité complète.

Les outils de CDR assurent une surveillance en temps réel en détectant, identifiant, voire en empêchant certaines opérations au moment où elles se produisent. En collectant les journaux issus des instances de calcul cloud, des ressources de journalisation CSP et des applications SaaS tierces hébergées dans le cloud, les solutions de sécurité CDR permettent d’identifier les événements malveillants, de déclencher des alertes et de les endiguer.

Ces opérations comprennent, par exemple, l'exécution d'une requête d'API ciblant une plateforme ou une application cloud, telles que :

- La création de nouveaux utilisateurs ou comptes de service cloud

- L’attribution de politiques IAM à des utilisateurs ou rôles IAM, qu’ils soient nouveaux ou existants

- L’établissement de connexions réseau depuis un nœud de sortie Tor ou un hôte VPN

Contrairement aux outils de gestion de la posture de sécurité, les outils de contrôle du runtime surveillent en permanence l'environnement cloud et nécessitent souvent un agent dédié pour maintenir la visibilité des ressources. Une fois l’agent installé, les outils de surveillance de l'exécution cloud permettent de détecter - et même de prévenir - les opérations malveillantes dès qu'elles se produisent.

Tendances des alertes de sévérité élevée

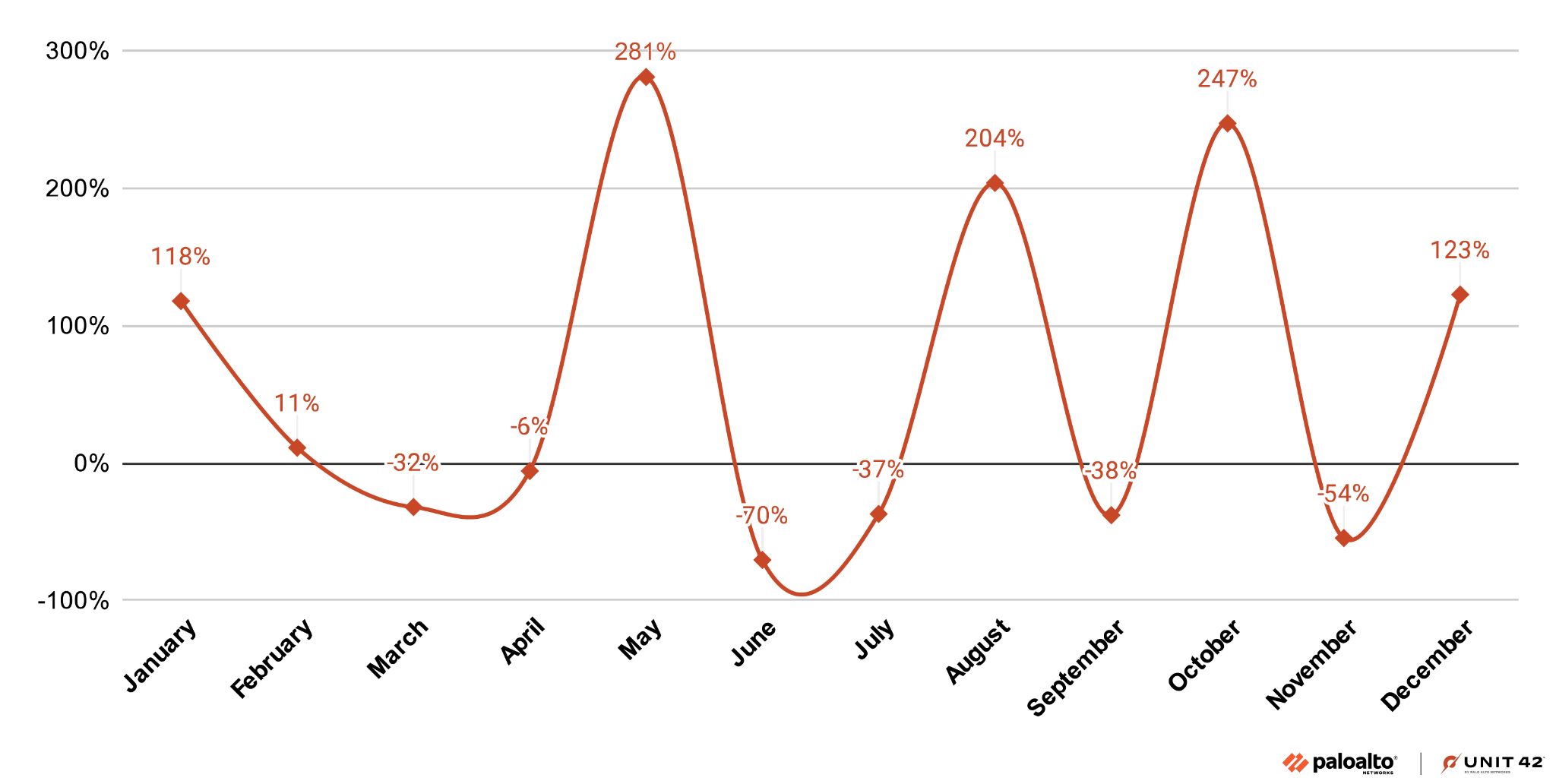

Nous avons observé une nette augmentation du nombre d'alertes en 2024, en corrélation avec l'augmentation des attaques contre les environnements cloud.

Les alertes de sévérité élevée ont augmenté de 235 % tout au long de l'année 2024.

Le pic le plus important sur un mois (281 %) s'est produit en mai, suivi des augmentations les plus importantes (204 %, 247 % et 1 232 %) en août, octobre et décembre, comme le montre la figure 1.

Les 10 alertes les plus importantes

Un examen plus approfondi des dix alertes quotidiennes les plus fréquentes révèle un nombre élevé d'alertes portant uniquement sur des événements liés au runtime. Ces alertes sont déclenchées par un événement isolé ou par une séquence d’événements liés entre eux. Cela implique une analyse en quasi temps réel, voire en temps réel dans certains cas, pour permettre leur détection.

Le tableau 2 ci-dessous montre que l'utilisation en ligne de commande à distance des jetons IAM serverless nécessite une analyse des journaux en temps réel pour être détectée et potentiellement évitée. À l'inverse, l'alerte « Protection contre la suppression du stockage cloud désactivée », peut être détectée et atténuée à l'aide d'un outil de gestion du cycle de vie des produits (CSPM).

| Nom de l'alerte | Contrôle du runtime ou de la posture | Moyenne d'occurrences par jour |

| Utilisation en ligne de commande à distance d'un jeton serverless | Runtime | 24.68 |

| Une identité a effectué un téléchargement suspect de plusieurs objets de stockage cloud | Runtime | 21.09 |

| Protection contre la suppression du stockage cloud désactivée | Posture et runtime | 20.19 |

| Allocation anormale de ressources de calcul dans un grand nombre de régions | Posture et runtime | 11.11 |

| Un compte de service de nœud Kubernetes a été utilisé en dehors du cluster à partir d'une IP non cloud | Posture | 11 |

| Allocation suspecte de ressources cloud dans plusieurs régions | Posture et runtime | 10 |

| Exportation de plusieurs snapshots cloud | Runtime | 9.33 |

| Utilisation de la ligne de commande à distance du rôle serverless | Runtime | 7.79 |

| Attribution inhabituelle de plusieurs ressources de calcul cloud | Posture et runtime | 7.73 |

| Allocation inhabituelle de ressources de calcul dans plusieurs régions | Posture et runtime | 6.42 |

Tableau 2. Alertes de sévérité élevée, nombre d’occurrences moyennes par jour.

Pour protéger les objets de stockage cloud situés dans un conteneur dont la protection contre la suppression a été désactivée, nous recommandons vivement de déployer un outil de CDR. Ces solutions permettent de détecter – et de bloquer – toute tentative de suppression d’objets de stockage liée à un événement de type « Protection désactivée ».

D'autres alertes notables de sévérité élevée portent sur les exportations multiples de snapshots cloud et sur l'utilisation suspecte d'un compte de service IAM. Ces deux éléments témoignent incontestablement d'une activité malveillante dans un environnement cloud.

Parmi les opérations malveillantes susceptibles de déclencher plusieurs de ces alertes, on peut citer les extorsions ou les ransomwares ciblant le cloud. Ces types d'événements ne peuvent être exploités qu'en désactivant d'abord les protections du stockage cloud, telles que la protection contre les suppressions et les sauvegardes automatiques. Une fois ces protections contournées, les acteurs malveillants peuvent supprimer ou exfiltrer les objets des conteneurs de stockage cloud, ce qui augmente les chances de réussite d'une opération d'extorsion.

Certaines de ces alertes de sévérité élevée pourraient également être déclenchées par la compromission de ressources serverless ou d'instances de calcul exposées ou vulnérables. Dans le cas précis où la ligne de commande à distance d'un jeton IAM serverless est utilisée, les fonctions serverless sont conçues pour fonctionner de manière autonome et indépendante.

L'utilisation à distance ou non autorisée du jeton IAM d'une fonction serverless indique une compromission et un éventuel mouvement latéral au sein de l'environnement cloud. Le même type d'événement pourrait indiquer l'utilisation malveillante d'un jeton IAM de compte de service. Étant donné que ces derniers sont généralement destinés à un usage unique, toute utilisation anormale doit être considérée comme suspecte.

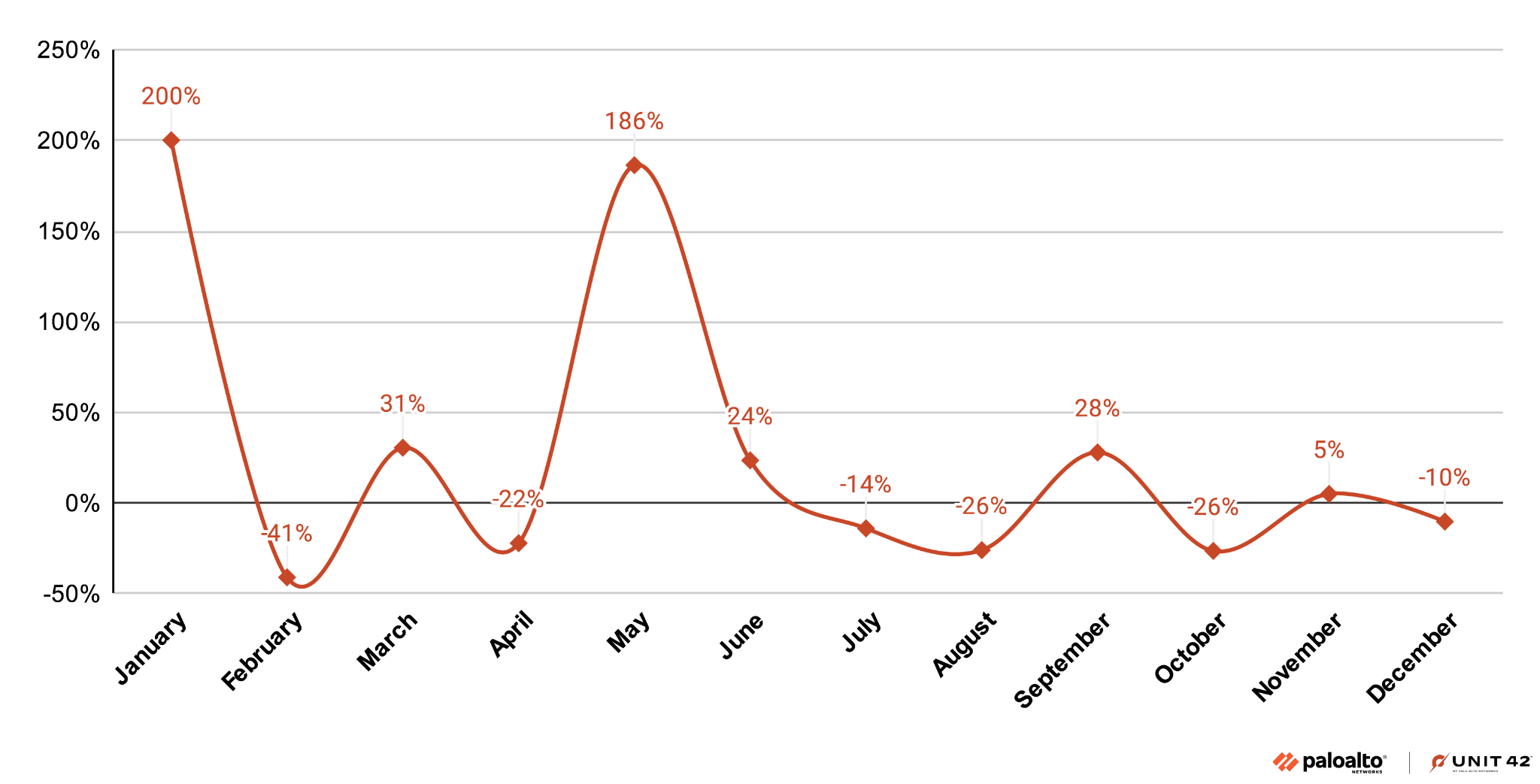

Tendances des alertes de sévérité moyenne

Contrairement au pic d'alertes de sévérité élevée constaté en fin d'année, nous avons observé un pic durable d'alertes de sévérité moyenne au milieu de l'année 2024. Ce pic s'est traduit par une augmentation initiale de 186 %, suivie d'une hausse de 24 %, avant de connaître une baisse jusqu'en décembre, comme le montre la figure 2.

Top 10 des alertes de sévérité moyenne

Le top 10 des alertes de sévérité moyenne , présenté dans le tableau 3 ci-dessous, se distingue du top 10 des alertes de sévérité élevée visible dans le tableau 2 ci-dessus. La principale différence est que pour toutes les alertes de sévérité moyenne (sauf une) les événements ne peuvent être détectés qu'au moyen d’une analyse de protection du runtime.

L’événement de type « Transfert inhabituel d’importants volumes de données » peut être détecté via les mécanismes classiques de CSPM appliqués aux ressources cloud. Cependant, à l’instar de l’alerte critique « Protection contre la suppression désactivée » mentionnée plus haut, un outil CDR est bien mieux adapté pour détecter ce type de transfert inhabituel en temps réel. Il est également capable d’identifier les types de fichiers concernés ainsi que leur emplacement précis dans le stockage cloud (fichier ou répertoire). Ces informations offrent aux équipes de sécurité les deux choses dont elles ont le plus besoin pour agir efficacement : du temps et de la visibilité.

| Nom de l'alerte | Contrôle du runtime ou de la posture | Moyenne d'occurrences par jour |

| Une identité IAM a tenté plusieurs actions sur des ressources qui lui ont été refusées | Runtime | 80 |

| Une identité attachée à un ordinateur a exécuté des appels d'API en dehors de la région de l'instance | Runtime | 36.32 |

| Tentative d'accès à une application cloud à partir d'un tenant inhabituel | Runtime | 21.69 |

| Une identité a effectué un téléchargement suspect de plusieurs objets de stockage du cloud à partir de plusieurs buckets | Runtime | 18.66 |

| Déplacement impossible d’une identité cloud | Runtime | 18.65 |

| Transfert inhabituel d’importants volumes de données | Runtime | 15 |

| Activité du compte de service Kubernetes en dehors du cluster à partir d'une IP non cloud | Runtime | 12.15 |

| Une application cloud a effectué plusieurs actions qui ont été refusées | Runtime | 12.02 |

| Exportation de plusieurs instantanés du cloud | Runtime | 10 |

| Une identité suspecte a téléchargé plusieurs objets à partir d'un bucket de stockage de sauvegarde | Runtime | 9.68 |

Tableau 3. Alertes de sévérité moyenne, nombre d’occurrences moyennes par jour.

Plusieurs des alertes répertoriées dans le tableau 3 pourraient indiquer que des acteurs malveillants ciblent des ressources cloud telles que des comptes de service Kubernetes en dehors du cluster, ou à partir d'une adresse IP externe au cloud. Ces deux alertes en particulier pourraient indiquer que les jetons d'authentification du cluster Kubernetes ont été compromis, car les jetons IAM des comptes de service sont conçus pour un usage unique. Toute opération utilisant ces informations d'identification en dehors du cluster – ou en dehors de l'environnement cloud connu –- doit être considérée comme une activité suspecte et être traitée comme telle.

Une autre alerte importante préoccupante concerne l’exportation de multiples snapshots cloud. Bien qu’un tel événement puisse avoir des justifications légitimes – comme le déploiement de snapshots ou la réalisation d’une sauvegarde externe – il est également exploité par les acteurs malveillants. Les snapshots cloud pouvant contenir des informations sensibles, ils constituent une cible fréquente dans le cadre d’opérations malveillantes.

Ce que les organisations peuvent faire

- Plusieurs mesures peuvent être mises en place pour renforcer la protection contre les opérations malveillantes dans le cloud :Mise en œuvre d'un contrôle efficace du runtime grâce à la CDR

- Déployer une solution de sécurité cloud CDR sur l’ensemble de vos environnements cloud

- Veiller à ce que tous les endpoints cloud critiques disposent d’agents en exécution pour détecter les opérations sur les charges de calcul et les conteneurs

- Veiller à ce que les journaux de surveillance du runtime soient disponibles.

- S’assurer que vos applications SaaS intégrées collectent les éléments suivants :

- Fournisseurs d'identité (IdP)

- Intégrations CI/CD

- Dépôts de code source

- Plateformes de gestion des tickets

- Limiter les régions du CSP autorisées à exécuter les fonctions de calcul ou serverless.

- Les cyberattaquants ont souvent recours à des régions étrangères pour créer des ressources cloud et masquer leurs activités

- Identifier et bloquer les comptes de service IAM qui réalisent des opérations en dehors de leur périmètre

- Appliquer une architecture de moindre privilège pour les identifiants IAM permet de limiter les mouvements latéraux et les élévations de privilèges en cas de compromission

- S'assurer que la gestion des versions et le chiffrement du stockage cloud sont mis en place pour tous les conteneurs de stockage

- Ces deux fonctionnalités sont disponibles gratuitement chez les trois principaux fournisseurs de services cloud

- Elles compliquent considérablement la tâche des attaquants cherchant à exfiltrer des données sensibles et critiques

En cas de doute, n’oubliez pas que les défenses de surveillance du runtime en temps réel de la CDR doivent être en place pour contrer efficacement la majorité des menaces qui ciblent les environnements cloud.

Conclusion

La surveillance du runtime de la CDR est un aspect essentiel pour tout environnement sécurisé, hybride et multicloud. Comme le montrent les données sur les alertes de gravité moyenne à élevée analysées dans cet article, les environnements cloud ont enregistré une hausse de 388 % du nombre moyen d’alertes en 2024.

Une part importante de ces alertes provient directement de la détection d'opérations en temps réel, qui ne peuvent être détectées par les seuls outils de gestion de la posture de sécurité (CSPM). Les solutions de CDR apportent cette capacité essentielle de détection du runtime dans le cloud, permettant d’identifier les événements malveillants sur les instances de calcul cloud, les hôtes de conteneurs ou les fonctions serverless.

Compte tenu de l'augmentation des menaces pesant sur les environnements cloud, la seule véritable défense consiste à exiger des agents pour les endpoints critiques et exposés publiquement, l'enregistrement des journaux du CSP et les applications SaaS tierces dans le cloud. L'utilisation d'un outil de CDR dédié à l'analyse permet aux défenseurs de collecter, de détecter et d'empêcher l'exécution d'opérations malveillantes susceptibles d'affecter l'une ou l'autre de ces ressources. La combinaison de la surveillance en temps réel, de l’analyse et de la réponse aux événements liés aux ressources cloud est essentielle pour empêcher toute exécution d’une opération malveillante dans un environnement cloud.

Si vous pensez avoir été compromis ou si vous avez une question urgente, contactez l’équipe de réponse à incident de l’Unit 42, ou appelez le

- Amérique du Nord : (Gratuit)+1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44.20.3743.3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81.50.1790.0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Palo Alto Networks a partagé ces résultats avec les membres de la Cyber Threat Alliance (CTA). Les membres de la CTA utilisent ces informations pour déployer rapidement des mesures de protection pour leurs clients et pour perturber systématiquement les cyberattaquants. En savoir plus sur la Cyber Threat Alliance.

Références

- Les variables d'environnement divulguées permettent des opérations d'extorsion à grande échelle dans les environnements cloud – Unit 42, Palo Alto Networks

- 2024 State of Cloud Native Security Report – Palo Alto Networks

- Microsoft partage les derniers renseignements sur les acteurs de la menace nord-coréenne et chinoise au CYBERWARCON - Threat Intelligence blog, Microsoft

- Qu'est-ce que la GPSC ? | La gestion de la posture de sécurité dans le cloud expliquée - Cyberpedia, Palo Alto Networks

- Qu'est-ce que la CDR (Cloud Detection and Response) ? - Cyberpedia, Palo Alto Networks

- Définition de la gestion des identités et des accès (IAM) - Glossaire des technologies de l'information de Gartner

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42