Avant-propos

En 2025, l’ingénierie sociale s’impose comme l’une des méthodes d’intrusion les plus fiables, évolutives et impactantes, pour cinq raisons clés :

- L’ingénierie sociale est restée le principal vecteur d’accès initial dans les cas d’intervention de Unit 42 entre mai 2024 et mai 2025. Ces attaques ont systématiquement contourné les contrôles techniques en ciblant les flux de travail humains, en exploitant la confiance et en manipulant les systèmes d’identité. Plus d’un tiers des incidents d’ingénierie sociale impliquaient des techniques autres que l’hameçonnage, telles que le référencement manipulé (empoisonnement SEO), de fausses invites système et la manipulation des services d’assistance.

- Les attaques à forte interaction humaine sont en hausse. Des acteurs de la menace comme Muddled Libra contournent l’authentification multifacteur (MFA) et exploitent les processus d’assistance informatique pour escalader les privilèges en quelques minutes, souvent sans utiliser de malwares. Dans un cas, un acteur de la menace est passé d’un accès initial à un compte administrateur de domaine en moins de 40 minutes, en utilisant uniquement des outils intégrés et des prétextes sociaux.

- Une faible couverture de détection et la fatigue liée aux alertes demeurent des facteurs clés facilitant ces attaques. Dans de nombreux cas, les attaques par ingénierie sociale ont réussi non pas grâce à des techniques métier sophistiquées, mais parce que les organisations ont manqué ou mal classifié des signaux critiques. Ce problème était particulièrement marqué dans les processus de récupération d’identité et les mouvements latéraux.

- Les perturbations commerciales résultant de ces attaques ne cessent de s’intensifier. Plus de la moitié des incidents d’ingénierie sociale ont entraîné une exposition de données sensibles, tandis que d’autres ont provoqué des interruptions de services critiques ou affecté la performance globale des organisations. Ces attaques à grande vitesse sont conçues pour générer des gains financiers importants tout en nécessitant une infrastructure minimale et en limitant les risques.

- L’intelligence artificielle (IA) accélère à la fois l’ampleur et le réalisme des campagnes d’ingénierie sociale. Les acteurs de la menace utilisent désormais l’IA générative pour créer des leurres personnalisés, cloner la voix des dirigeants lors d’arnaques par rappel et maintenir une interaction en direct lors des campagnes d’usurpation d’identité.

Sous ces tendances se cachent trois facteurs systémiques : l’accès surautorisé, les lacunes en matière de visibilité comportementale et la validation insuffisante de l’identité des utilisateurs dans les processus humains. Les systèmes d’identité, les protocoles du service d’assistance et les validations accélérées sont régulièrement exploités par des acteurs de la menace imitant des activités courantes.

Pour contrer ce phénomène, les responsables de la sécurité doivent aller au-delà de la simple sensibilisation des utilisateurs et reconnaître l’ingénierie sociale comme une menace systémique centrée sur l’identité. Cette transition requiert les éléments suivants :

- Mise en œuvre de l’analyse comportementale et de la détection et de la réponse aux menaces liées à l’identité (ITDR) pour détecter de manière proactive l’utilisation abusive des informations d’identification

- Sécurisation des processus de récupération de l’identité et application de l’accès conditionnel

- Expansion des principes Zero Trust pour englober les utilisateurs, et pas seulement les périmètres réseau

L’ingénierie sociale fonctionne non pas parce que les attaquants sont sophistiqués, mais parce que les individus accordent encore trop facilement leur confiance, mettant ainsi en péril la sécurité des organisations.

Introduction

L’ingénierie sociale continue de dominer le paysage des menaces. Au cours de l’année écoulée, plus d’un tiers des cas de réponse à incident traités par notre équipe ont commencé par une tactique d’ingénierie sociale. Ces intrusions ne reposaient ni sur des vulnérabilités zero-day ni sur des malwares sophistiqués. Elles ont exploité la confiance. Les attaquants ont contourné les contrôles en usurpant l’identité d’employés, en manipulant les workflows et en tirant parti des lacunes dans la gestion de l’identité et des interactions humaines au sein des organisations.

Ce qui frappe cette année, c’est la rapidité avec laquelle ces attaques évoluent. Unit 42 suit deux modèles distincts, tous deux conçus pour contourner les contrôles en imitant les activités de confiance :

- Compromis de haut niveau qui cible des individus spécifiques en temps réel. Les acteurs de la menace se font passer pour des employés, exploitent les services helpdesk et escaladent les privilèges sans déployer de malwares, souvent en utilisant des leurres vocaux, des prétextes en direct et des données d’identité volées.

- Tromperie à grande échelle, y compris les campagnes de type ClickFix, l’empoisonnement SEO, les fausses invites de navigateur et les leurres combinés pour déclencher des compromissions initiées par l’utilisateur sur plusieurs appareils et plateformes.

Ces cas ne sont pas des exceptions. Il s’agit de techniques reproductibles et fiables que les attaquants perfectionnent semaine après semaine. L’une des tendances les plus révélatrices que nous ayons observées est l’augmentation des vecteurs autres que l’hameçonnage. Il s’agit notamment de leurres vocaux, d’alertes de navigateur usurpées et de manipulation directe des équipes d’assistance. Dans de nombreux environnements, ces tactiques permettent aux attaquants de passer inaperçus, d’exfiltrer des données et de causer des dommages opérationnels importants.

Ce rapport rassemble les informations fournies par les chercheurs en menaces de Unit 42, les données télémétriques issues d’intrusions réelles et les analyses des premières lignes de notre pratique mondiale de réponse à incident (IR). L’objectif de ce rapport est de vous aider à comprendre comment l’ingénierie sociale fonctionne réellement en 2025 et ce qu’il faut faire pour la stopper.

Une chose est claire – les attaquants ne se contentent pas de pirater les systèmes : ils piratent des individus.

Compromis à fort impact et à forte interaction

Abus de confiance : comment les attaquants opèrent-ils ?

Une catégorie croissante d’attaques cible les individus en utilisant une manipulation sur mesure en temps réel, souvent au sein de grandes entreprises où les systèmes d’identité et les workflows humains sont plus complexes. Ces organisations présentent un ensemble plus riche de points d’accès, allant des plateformes d’identité fédérées aux opérations d’assistance décentralisées, que les attaquants exploitent pour escalader discrètement leurs privilèges. La taille et la complexité des entreprises font qu’il est plus facile pour les activités malveillantes de se fondre dans les demandes courantes, ce qui augmente le temps de détection.

Les opérations à fort impact sont souvent motivées par des raisons financières, par des acteurs de la menace qui investissent du temps et de la recherche pour franchir les défenses de l’identité sans déclencher d’alertes. Ils se font passer pour des employés, exploitent la confiance et passent rapidement d’un accès de niveau utilisateur à un contrôle privilégié. Nous avons enquêté sur de nombreux cas à fort impact où des attaquants ont contourné l’authentification multifacteur et convaincu le personnel du service d’assistance de réinitialiser les informations d’identification. Dans un cas récent, l’attaquant est passé de l’accès initial à l’obtention des droits d’administrateur de domaine en quelques minutes, sans déployer le moindre malware.

Des groupes tels que Muddled Libra, une organisation criminelle mondiale motivée financièrement, illustrent parfaitement ce modèle. Au lieu de procéder à un hameçonnage général, ces attaquants identifient le personnel clé, établissent un profil à l’aide de données publiques et se font passer pour eux de manière convaincante. Ces groupes obtiennent ainsi un accès en profondeur, un contrôle étendu des systèmes et la possibilité de rentabiliser rapidement les attaques.

Certaines opérations à forte intensité de contact ne sont pas axées sur le profit. Nous avons également repéré des acteurs étatiques qui utilisent des tactiques similaires pour l’espionnage et l’infiltration stratégique. Campagnes attribuées à des acteurs de la menace étatiques, tels que des agents affiliés à l’Iran. Agent Serpens et des groupes de menace de Corée du Nord se sont appuyés sur des identités institutionnelles usurpées, des leurres sur mesure et des documents contrefaits pour compromettre des cibles diplomatiques et du secteur public.

Profil n° 1 : Muddled Libra

Parmi les acteurs financièrement motivés, rares sont ceux qui ont fait preuve de la persévérance, de la capacité d’adaptation et de l’aisance technique de Muddled Libra.

Muddled Libra opère au sein d’un groupe d’acteurs plus large. Ces acteurs de la menace sont motivés financièrement et contournent les contrôles techniques en exploitant directement les systèmes d’identité. Muddled Libra se distingue toutefois par sa persévérance, sa rapidité et son savoir-faire humain.

Le groupe ne se contente pas d’hameçonner pour obtenir des informations d’identification. Il se fait passer pour un employé en temps réel, ciblant souvent le personnel du service d’assistance pour réinitialiser l’authentification multifacteur, s’approprier les identités et accéder aux systèmes internes. Une fois à l’intérieur, Muddled Libra s’appuie sur des outils de surveillance et de gestion à distance (RMM) pour maintenir un accès permanent et établir un contrôle.

L'infrastructure de ce groupe est légère et évasive. En ce qui concerne le serveur de commande et contrôle (C2), nous avons observé une utilisation abusive répétée des services de tunneling, permettant au groupe d’opérer depuis l’extérieur du périmètre du réseau sans déclencher de signaux d’alarme immédiats.

Les réinitialisations de l’authentification multifacteur, l’usurpation de cartes SIM et l’utilisation abusive de signaux de confiance exposés au public sont des schémas récurrents. Dans plusieurs cas, les attaquants ont recueilli des données personnelles détaillées à partir de sources telles que LinkedIn pour créer des identités convaincantes, augmentant ainsi leurs chances de contourner les étapes de vérification d’identité.

|

Six outils et techniques clés employés par Muddled Libra :

|

|---|

Profil n° 2 : Groupes étatiques

L’ingénierie sociale à forte interaction n’est pas l’apanage des groupes de cybercriminels. Les États-nations ont longtemps utilisé des techniques métier en priorité pour obtenir un accès stratégique, que ce soit pour l’espionnage, la surveillance ou la perturbation géopolitique. Les campagnes récentes montrent que les intrusions menées par les États reflètent de plus en plus les mêmes méthodes centrées sur l’identité que celles utilisées dans les opérations à motivation financière.

Campagnes de l'agent Serpens (Agent Serpens) affilié à l'Iran dans lesquelles le groupe affilié à l'Iran s'est fait passer pour des institutions de confiance, livrant souvent des logiciels malveillants par le biais de courriels falsifiés qui imitaient des flux de travail légitimes de partage de documents.

Les acteurs nord-coréens ont mis au point une variante distincte de la compromission de haut niveau, connue sous le nom de « synthetic insiders » (insiders synthétiques). Dans le cadre de ces campagnes, les attaquants se font passer pour des candidats à l’emploi et utilisent de faux curriculum vitae (CV) et de fausses identités professionnelles pour obtenir un emploi à distance dans les organisations cibles.

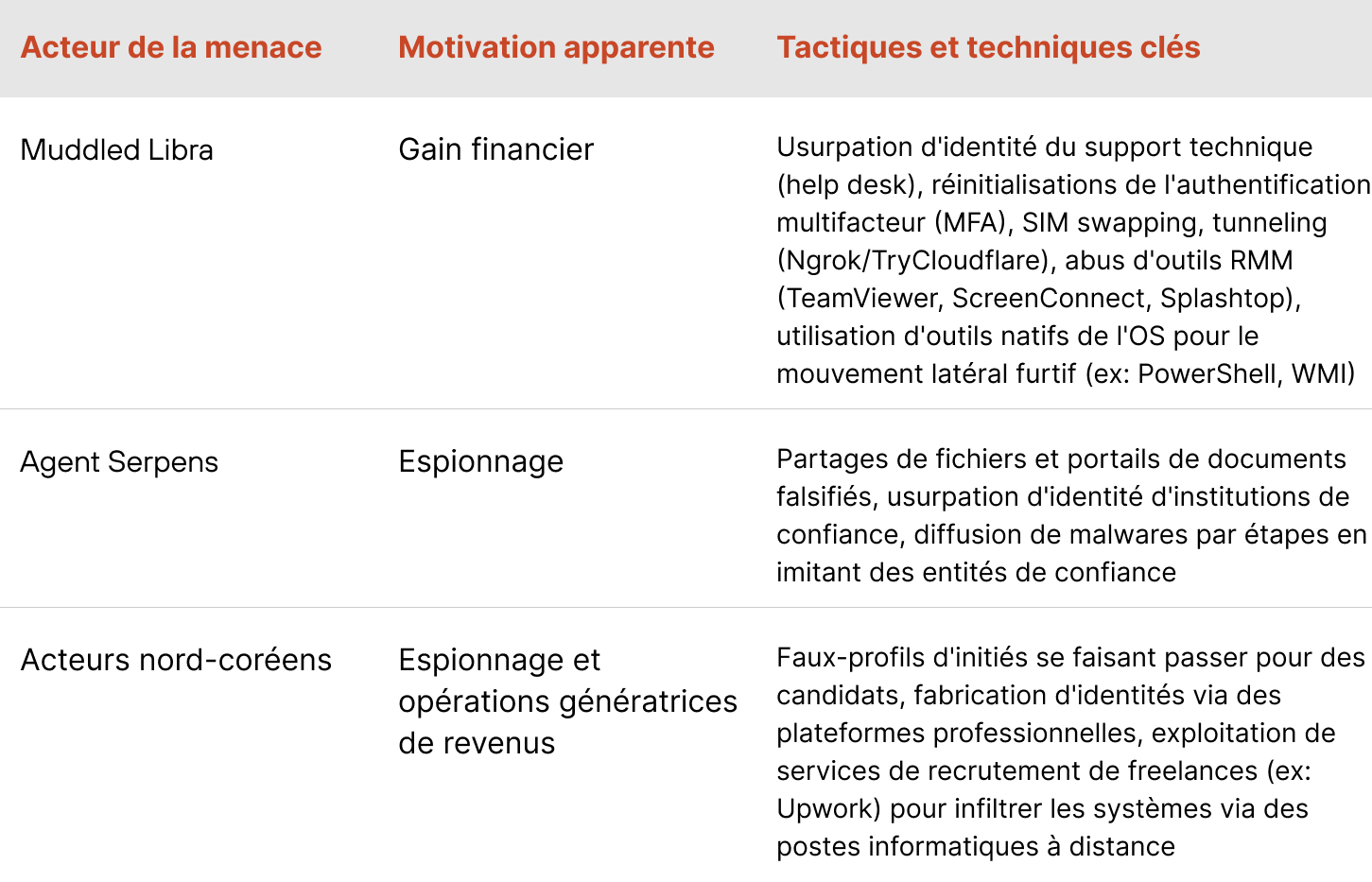

Acteurs de la menace et leurs tactiques, techniques et procédures (TTP)

Des intrusions à but financier de Muddled Libra au ciblage stratégique observé dans les campagnes de l'agent Serpens et de la Corée du Nord, les stratégies de ces attaquants restent cohérentes. Manipuler les gens, imiter la confiance et faire escalader l'accès sans déclencher de détection.

Intrusions à grande échelle sur le terrain

Les études de cas suivantes, tirées de nos dossiers de réponse à incident, illustrent la manière dont les attaquants peuvent contourner les contrôles non pas par des exploits, mais en naviguant dans les systèmes humains avec précision et intention.

Un abus du service d'assistance conduit à une violation de 350 Go

Cible : les dossiers des clients, documentation propriétaire et fichiers internes hébergés dans le cloud. Un attaquant a mis en scène et exfiltré plus de 350 Go de données sans déclencher d’alertes sur les terminaux ou dans l’outil de détection et réponse sur les terminaux (EDR). L’attaquant n’a pas utilisé de malware, mais uniquement des informations d’identification légitimes et des fichiers binaires de détournement d’outils légitimes.

Technique : l’attaquant a contacté le service d’assistance de l’organisation en se faisant passer pour un employé verrouillé. En combinant des informations volées et publiques, l’attaquant a contourné les vérifications d’identité, gagné la confiance de l’agent et réussi à provoquer une réinitialisation des identifiants MFA. Une fois l’accès sécurisé, il s’est connecté et s’est déplacé latéralement en utilisant des outils administratifs légitimes. Chaque action imite le comportement légitime de l’utilisateur, en évitant délibérément les déclencheurs susceptibles de lancer des alertes.

Reconnaissance pour contourner le service d’assistance

Cible : systèmes internes d’entreprise. L’attaquant visait un accès de niveau employé pour escalader les privilèges et préparer une compromission plus large. L’intrusion a été maîtrisée peu après la connexion.

Technique : pendant plusieurs jours, l’attaquant a multiplié les appels à faible pression au service d’assistance, se faisant à chaque fois passer pour un employé verrouillé. Il a recueilli des détails sur le processus et a affiné son prétexte à chaque tentative. Une fois l’histoire alignée sur les protocoles d’escalade internes, il a émis une demande sensible au temps qui a déclenché une réinitialisation de la MFA pour accorder l’accès. L’attaquant s’est connecté avec succès mais a été repéré quelques minutes plus tard en raison d’anomalies géographiques.

Réinitialisation de la MFA bloquée par l’accès conditionnel

Cible : des identifiants d’un cadre intermédiaire avec de larges permissions système. L’attaquant voulait utiliser ces informations d’identification pour accéder à des données commerciales sensibles et effectuer une reconnaissance via des API cloud. La tentative a été contenue avant l’exfiltration des données, grâce à des contrôles d’accès conditionnels.

Technique : après plusieurs tentatives infructueuses d’hameçonnage, l’attaquant a appelé le service d’assistance informatique en se faisant passer pour le dirigeant et en invoquant des problèmes d’accès liés à ses déplacements. Le prétexte était suffisamment convaincant pour déclencher une réinitialisation de la MFA. Avec de nouvelles informations d’identification, l’attaquant a lancé des requêtes Graph API pour énumérer les autorisations, les appartenances à des groupes et les chemins d’accès aux fichiers. Cependant, la politique d’accès conditionnel a signalé la session en raison d’une connexion inhabituelle à partir d’un appareil et d’un lieu non reconnus, bloquant ainsi toute escalade ultérieure.

Ces études de cas montrent que les attaquants de haut niveau réussissent non pas en détruisant les systèmes, mais en les maîtrisant parfaitement. Ils manipulent les processus, le personnel et les plateformes dans tous les secteurs d’activité, d’une manière qui semble routinière jusqu’à ce qu’il soit trop tard.

Comment l’IA façonne le paysage des menaces d’ingénierie sociale

Ces derniers mois, la manière dont l’IA et l’automatisation sont utilisées dans les campagnes d’ingénierie sociale a évolué. Si les techniques conventionnelles restent dominantes, certains attaquants expérimentent désormais des outils plus rapides, plus réalistes et plus évolutifs.

Les cas de réponse à incident de Unit 42 mettent en évidence trois couches distinctes d’outils basés sur l’IA :

- Automatisation : les outils de cette catégorie suivent des règles prédéfinies pour accélérer les étapes d’intrusion courantes, telles que la diffusion de messages d’hameçonnage, l’envoi de SMS frauduleux et les tests d’identification de base. Ces capacités ne sont pas inédites, mais elles sont désormais conçues pour reproduire les workflows des entreprises et contourner les mesures de détection habituelles.

- IA générative (GenAI) : utilisée pour produire un contenu crédible et humain sur tous les canaux, y compris les e-mails, la voix et le chat en direct. Dans de nombreuses enquêtes, les acteurs de la menace ont utilisé la GenAI pour créer des leurres hautement personnalisés à partir d’informations publiques. Certaines campagnes sont allées plus loin, en utilisant des voix de cadres clonées dans des escroqueries par rappel téléphonique afin d’accroître la plausibilité des demandes téléphoniques urgentes. Dans des intrusions plus prolongées, l’IA a été utilisée pour affiner les profils des attaquants, générer des relances d’hameçonnage personnalisées et rédiger des réponses en temps réel. Ces techniques adaptatives ont permis aux acteurs de la menace de maintenir l’engagement à travers plusieurs étapes de l’intrusion, avec un ton et un timing qui nécessitaient auparavant l’intervention d’un opérateur en direct.

- IA agentique : il s’agit de systèmes basés sur les rôles et le contexte, capables d’exécuter de manière autonome des tâches complexes en plusieurs étapes, avec un minimum d’intervention humaine, tout en apprenant des retours d’informations. Bien que son adoption reste encore limitée, nous avons observé l’utilisation de l’IA agentique pour enchaîner des activités telles que la reconnaissance multiplateforme et la distribution de messages. Dans un cas, les attaquants ont créé des identités synthétiques multi-couches (comprenant des CV fictifs et des profils sur les réseaux sociaux) pour soutenir des candidatures frauduleuses dans le cadre d’une campagne ciblée d’infiltration interne.

Ce spectre d’utilisation reflète une hybridation des tactiques, où les méthodes classiques d’ingénierie sociale sont de plus en plus renforcées par des composants pilotés par l’IA. L’adoption de l’IA par les attaquants reste inégale, mais l’évolution sous-jacente est claire : l’automatisation et l’IA commencent à remodeler l’ampleur, le rythme et la capacité d’adaptation des attaques par ingénierie sociale.

Attaques à grande échelle

Ingénierie sociale à grande échelle : l’essor des campagnes ClickFix

L’ingénierie sociale s’est transformée en un écosystème évolutif et automatisé qui imite les signaux de confiance et exploite les workflows familiers. Un exemple en est ClickFix, une technique qui utilise de fausses alertes de navigateur, des invites de mise à jour frauduleuses et des téléchargements involontaires pour déclencher la compromission. Entre mai 2024 et mai 2025, ClickFix a été le vecteur d’accès initial dans au moins huit cas confirmés de réponse à incident.

Mécanismes de mise en œuvre : empoisonnement du référencement, malvertising et messages frauduleux

Les campagnes ClickFix ne dépendent pas d’une seule méthode de diffusion. Au contraire, ils exploitent de multiples points d’entrée. Nous avons observé que ces campagnes utilisent l’empoisonnement du référencement, le malvertising et les alertes de navigateur frauduleuses pour inciter les utilisateurs à lancer eux-mêmes la chaîne d’attaque.

Dans un cas confirmé de réponse à incident, l’acteur de la menace a tiré parti de l’empoisonnement SEO pour placer un lien malveillant en tête des résultats des moteurs de recherche. Lorsqu’un employé cherchait un programme d’installation de logiciel, il était redirigé vers une page d’accueil falsifiée qui déclenchait le téléchargement d’un payload. Le malvertising joue un rôle similaire en diffusant de fausses bannières « cliquer pour réparer » via des réseaux publicitaires ou des fenêtres contextuelles imitant des marques de logiciels fiables. Les alertes système frauduleuses, conçues pour imiter les avertissements légitimes du navigateur ou du système d’exploitation, constituent un autre vecteur de plus en plus répandu. Dans un exemple de soins de santé, un employé a reçu ce qui semblait être une authentique notification de mise à jour de Microsoft en accédant à un système interne depuis chez lui. Le lien menait au téléchargement d’un chargeur, qui exécutait un infostealer et permettait la collecte de données d’identification. Ces mécanismes de distribution partagent trois caractéristiques essentielles :

- Imiter pour gagner la confiance

- Initiation des actions malicieuses par l’utilisateur

- Agnosticisme en matière de plateformes

L’utilisateur étant à l’origine de l’action (en cliquant sur un lien, en téléchargeant un fichier ou en répondant à une invite), l’attaque contourne souvent les défenses périmétriques traditionnelles et échappe à la détection précoce par des outils de sécurité des terminaux.

| Selon les analyses des attaques ClickFix par l'Unit 42, plus de 60 % des accès initiaux ont été réalisés via une interaction web plutôt que par e-mail. Cela marque une nette rupture avec le phishing traditionnel et souligne l'importance de défendre au-delà de la messagerie. |

|---|

Payloads et modèles comportementaux courants de ClickFix

Les campagnes ClickFix suivent un modèle de comportement cohérent qui privilégie la vitesse, le vol d’informations d’identification et la mise en scène pour la monétisation. Les charges utiles varient, mais les campagnes ClickFix se concentrent souvent sur l'établissement d'un point d'ancrage, l'extraction de valeur et l'évitement de la détection.

Les malwares de collecte d’informations d’identification constituent le payload de premier niveau le plus courant. Dans de nombreux cas, nous avons identifié l’utilisation de voleurs prêts à l’emploi tels que RedLine ou Lumma, déployés immédiatement après qu’un utilisateur a téléchargé un programme d’installation malveillant ou répondu à une invite de mise à jour falsifiée. Ces outils sont configurés pour extraire les informations d’identification stockées dans le navigateur, les jetons enregistrés et les cookies de session.

Lampion, un cheval de Troie bancaire analysé par les chercheurs de l'Unité 42, illustre l'évolution de ces charges utiles. Les attaques pour les variantes de Lampion utilisent l'empoisonnement SEO et des sites web compromis pour la distribution.

Nous avons observé des organisations du secteur de la vente au détail touchées par ce type d'attaque. Un exemple inclut une fausse invite de mise à jour qui a conduit un employé du commerce de détail à installer sans le savoir un cheval de Troie d'accès à distance (RATs) qui a permis à l'attaquant d'observer et finalement de contrôler l'appareil de la victime. En 90 minutes, l'attaquant avait capturé les informations d'identification du système de gestion des commandes de l'organisation et organisé des transferts de données sortants.

Chaînes d’outils modulaires et évolutives

Les attaques ClickFix utilisent souvent des charges utiles qui évoluent par étapes :

- Commencer par des collecteurs d'informations d'identification légers pour recueillir des renseignements.

- Déployez des chargeurs silencieux pour fournir des outils supplémentaires uniquement si l’accès aux systèmes sensibles est confirmé.

- Les payloads suivants peuvent inclure :

- Chevaux de Troie d’accès à distance

- Infostealers

- Wipers

Les payloads utiles sont rarement nouvelles, mais les attaquants modifient leur méthode de livraison et leur calendrier, calibrés pour minimiser les risques et maximiser l'utilité. Dans de nombreux cas, les attaquants se sont appuyés sur des techniques éprouvées (et non sur des exploits du jour zéro ou des exploits personnalisés) parce que les utilisateurs du système, et non son logiciel, étaient le point d'entrée.

ClickFix n’est pas sophistiqué : la faille est systémique

La plupart des campagnes ClickFix ont utilisé des outils accessibles au public, détournés à des fins de vol d’identifiants ou d’accès à distance. Ce qui les distinguait, ce n’était pas la sophistication des malwares, mais la précision de la diffusion, des invites d’apparence légitime, des canaux de confiance et une exécution sans friction.

| Dans 75 % des cas liés à ClickFix que nous avons examinés, les attaquants ont réutilisé les identifiants dérobés lors du compromis initial dans les 48 heures, soit pour un accès direct aux services cloud, soit en les mettant en vente sur des marchés illicites. |

|---|

Enseignements stratégiques à en tirer

ClickFix est une méthode de tromperie évolutive. Pour s'en défendre, nous conseillons aux responsables de la sécurité de :

- Surveiller les schémas d’accès précoces, en particulier les collecteurs d’informations d’identification et les chargeurs sans fichier.

- Protéger les points d’accès contre les familles de malwares les plus couramment utilisés, même ceux qui sont considérés comme de base.

- Suivre et contrôler les privilèges d’installation des logiciels. De nombreux incidents ont commencé par des téléchargements approuvés par l’utilisateur.

- Étendre la détection au-delà des e-mails pour inclure la diffusion sur le web, la manipulation du référencement et les invites système usurpées.

- Mettre en place des pratiques d’hygiène en matière d’informations d’identification et limiter la réutilisation des informations d’un système à l’autre afin d’éviter l’exposition en chaîne.

L’ingénierie sociale en chiffres

Dans cette section, nous passons de la tactique à la télémétrie pour examiner les modèles techniques et organisationnels à l’origine de ce succès.

Dans les cas où l'ingénierie sociale était le vecteur d'accès initial :

- 66 % des attaques par ingénierie sociale ont visé des comptes à privilèges.

- 23 % ont eu recours à des techniques de rappel ou à des techniques vocales.

- 45 % ont eu recours à l’usurpation d’identité du personnel interne pour instaurer la confiance.

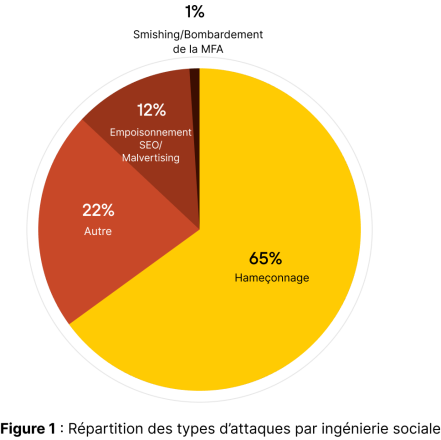

Comme indiqué en janvier, le hameçonnage représentait 23 % de toutes les intrusions et ce nombre reste constant pour l'ensemble des données utilisées dans ce rapport. Lorsqu'on isole uniquement les intrusions axées sur l'ingénierie sociale, le hameçonnage grimpe à 65 % de ces cas (voir la figure 1).

Nos données révèlent six modèles clés qui expliquent le succès continu des attaques par ingénierie sociale, ainsi que la manière dont elles contournent les défenses.

L’accès initial : l’ingénierie sociale reste la tactique la plus utilisée

36 % de tous les incidents survenus dans le cadre de l'IR ont commencé par une tactique d'ingénierie sociale.

Vue d’ensemble

Contrairement aux exploits techniques qui s’appuient sur des systèmes non corrigés ou des vulnérabilités zero-day, l’ingénierie sociale réussit grâce à des contrôles d’accès faibles, un sentiment d’urgence, des comptes surautorisés et une confiance mal placée. Ces conditions persistent dans les environnements d’entreprise, même lorsque des outils de détection modernes sont déployés.

Enseignements stratégiques à en tirer

L’ingénierie sociale reste le vecteur d’attaque le plus efficace car elle exploite le comportement humain et non les failles techniques. Elle contourne systématiquement les contrôles, quel que soit le degré de maturité de l’organisation.

Il est temps de ne plus se contenter d’une simple formation des utilisateurs et de renforcer les défenses. Considérez l’ingénierie sociale comme une vulnérabilité systémique nécessitant des contrôles techniques en couches et une vérification stricte selon le principe Zero Trust.

Les nouveaux vecteurs gagnent du terrain

Au total, 35 % des cas d’ingénierie sociale ont fait appel à des méthodes moins conventionnelles, notamment l’empoisonnement SEO et le malvertising, le smishing et le bombardement de la MFA, ainsi qu’un ensemble croissant d’autres techniques (voir figure 1).

Si l’hameçonnage reste le principal mécanisme de diffusion, ces méthodes émergentes montrent que les attaquants adaptent l’ingénierie sociale pour atteindre les utilisateurs à travers les plateformes, les appareils et les workflows où la sécurité traditionnelle de la messagerie n’est plus un obstacle.

Vue d’ensemble

La prédominance de l’hameçonnage masque un changement plus profond : les acteurs de la menace diversifient leurs tactiques.

Enseignements stratégiques à en tirer

La défense contre l’ingénierie sociale ne doit pas se limiter à la boîte de réception. Les responsables de la sécurité doivent veiller à ce que la détection s’étende à la messagerie mobile, aux outils de collaboration, aux vecteurs basés sur un navigateur et aux interfaces de réponse rapide (QR code).

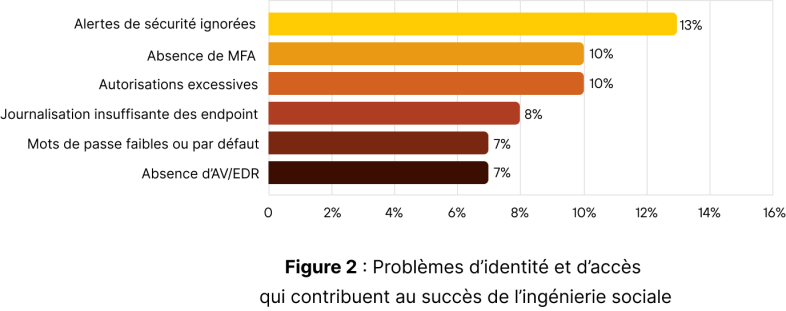

Les alertes manquées, les contrôles insuffisants et les autorisations excessives alimentent les intrusions par ingénierie sociale

Ces faiblesses couvrent plusieurs secteurs, notamment :

- la fabrication

- les soins de santé

- la finance

- les services professionnels

- la vente au détail

- le gouvernement d'État et fédéral

Elles touchent également des organisations de toutes tailles, des petites entreprises aux grandes entreprises, ce qui souligne à quel point ces problèmes sont répandus et systémiques.

Ces failles touchent tous les secteurs, de l’industrie manufacturière aux soins de santé, en passant par la finance, les services professionnels, le retail et les administrations nationales et fédérales. Elles touchent également des organisations de toutes tailles, des petites aux grandes entreprises, ce qui montre à quel point ces problèmes sont fréquents et systémiques.

- Dans de nombreux cas, les alertes de sécurité sont passées inaperçues. Des équipes surchargées ont manqué, dépriorisé ou rejeté des connexions malveillantes, des escalades de privilèges ou des alertes déclenchées par un accès inhabituel à un appareil jusqu'à ce que la compromission soit confirmée.

- Les autorisations excessives augmentent la zone d’impact. Dans de nombreux cas, les comptes compromis disposaient d’un accès allant bien au-delà de leur rôle opérationnel.

- L’absence ou le déploiement insuffisant de l’authentification multifacteur est à l’origine d’une grande partie des intrusions basées sur les informations d’identification. Les attaquants ont souvent été en mesure de s’authentifier avec succès en utilisant les informations d’identification récoltées sans rencontrer de vérification secondaire.

Vue d’ensemble

Les acteurs de la menace ont exploité des failles de contrôle qui auraient pu être corrigées.

Enseignements stratégiques à en tirer

La défense contre l’ingénierie sociale repose sur la détection précoce des signaux et la limitation des accès après compromission. De nombreux indicateurs précoces passent inaperçus, non pas parce qu’ils sont ignorés, mais parce qu’ils sont mal classés.

- Il est important de prioriser la logique d’alerte pour signaler en priorité les schémas de connexion anormaux, les abus de MFA et les accès software-as-a-service (SaaS) inhabituels.

- Les équipes de sécurité doivent veiller à ce que les alertes critiques soient examinées et transmises à un échelon supérieur.

- L’authentification multifacteur obligatoire doit être appliquée à tous les comptes à privilèges et exposés à l’extérieur.

- Les droits d’accès doivent être strictement définis et régulièrement réexaminés.

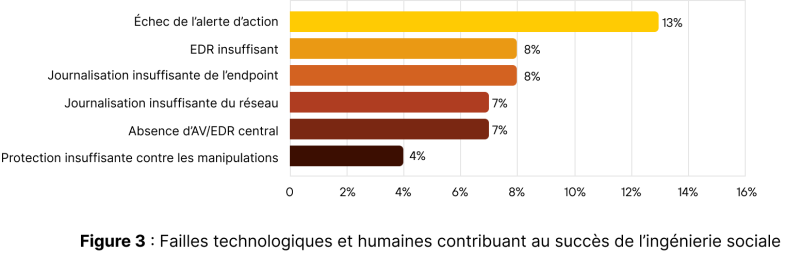

L’insuffisance de la technologie de détection et le manque de ressources des équipes amplifient les risques liés à l’ingénierie sociale

Les intrusions par ingénierie sociale reposent rarement sur la seule sophistication de l'attaquant. Le plus souvent, elles réussissent lorsque des capacités de détection limitées croisent des équipes surchargées ou sous-entraînées. Nos données sur la réponse aux incidents mettent en évidence la manière dont les faiblesses techniques et les contraintes de personnel créent des opportunités de compromission.

Les six facteurs contributifs les plus cités reflètent plus que des failles en matière d’outils, ils révèlent des tensions systémiques. Fait important, peu d’organisations avaient mis en place des solutions Identity Threat Detection and Response (ITDR) ou des analyses comportementales des utilisateurs et entités (UEBA), deux capacités devenues essentielles pour détecter les attaques par ingénierie sociale et prévenir les prises de contrôle de comptes. Les entreprises qui se fient uniquement à la journalisation conventionnelle et à la télémétrie des terminaux risquent de passer à côté des premiers signaux d’alerte.

Ces failles sont apparues le plus souvent dans quatre domaines clés :

- Échec de l'escalade des alertes : dans plusieurs cas, des signes avant-coureurs ont été enregistrés mais non signalés, ce qui a permis aux attaquants de progresser sans être inquiétés.

- Alertes pour défaut d’action : dans de nombreux cas, des comportements anormaux ont été signalés, mais n’ont pas été remontés en raison de la lassitude face aux alertes, d’un manque de clarté dans l’attribution des responsabilités ou de manque de compétences au sein des équipes de sécurité.

- EDR et journalisation insuffisants des terminaux : en l’absence d’indicateurs clairs ou de bases comportementales, les analystes ont eu du mal à distinguer les activités de routine des signes de compromission.

- L’absence d’antivirus/EDR centralisé et de protection contre les manipulations a exposé les ressources non gérées, que les acteurs de la menace ont exploitées pour se déplacer latéralement ou pour désactiver les contrôles sans être détectés.

Vue d’ensemble

Les pannes de sécurité étaient dues à une télémétrie insuffisante, à un manque de clarté quant à la propriété des alertes et à des capacités de première ligne limitées, et non à la sophistication des attaquants.

Enseignements stratégiques à en tirer

- Le renforcement de la couche humaine passe par le renforcement des systèmes qui la soutiennent.

- Veiller à ce que les alertes soient triées en précisant clairement les responsabilités et les voies d’escalade.

- Faire évoluer l’EDR vers la solution XDR (détection et réponse étendues), pour une détection centralisée avec un contexte riche.

- Combler les lacunes en matière d'outillage qui laissent des actifs non gérés ou des vecteurs d'accès exposés.

L’accès initial n’est qu’un début. Dans de nombreux cas, une simple interaction trompeuse suffit à déclencher une vaste exposition de données – un scénario que les attaquants affinent et exploitent méthodiquement.

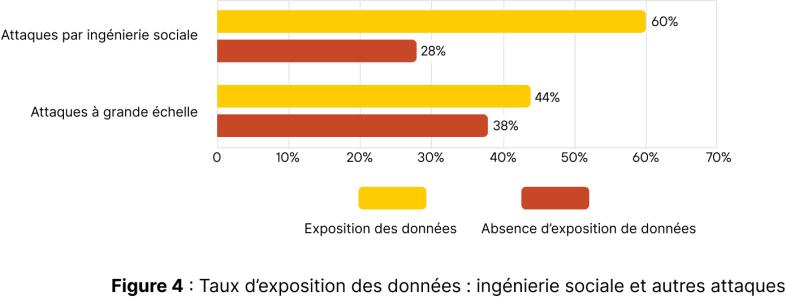

L’ingénierie sociale conduit à des taux plus élevés d’exposition des données

Les attaques d'ingénierie sociale ont entraîné une exposition des données dans 60 % des cas, selon nos données sur la réponse aux incidents. C'est 16 points de pourcentage de plus lorsque nous considérons les cas dans leur ensemble, notamment :

- l'exfiltration directe

- l'exposition indirecte par le vol d'informations d'identification

- l'accès non autorisé aux systèmes internes

- le déploiement de voleurs d'informations et de chevaux de Troie d'accès à distance

Vue d’ensemble

Environ la moitié des cas d’ingénierie sociale étaient des compromissions de messagerie professionnelle (BEC), et près de 60 % d’entre eux ont entraîné une fuite de données – preuve que les acteurs de la menace ont rapidement tiré parti de l’accès obtenu pour exfiltrer des informations ou collecter des identifiants. En outre, les intrusions générales dans le réseau et les ransomwares sont les deux autres types d’incidents les plus fréquents au cours desquels des données ont été exposées. Parmi ces types d’incidents, l’ingénierie sociale figurait parmi les deux premiers vecteurs d’accès initial, ce qui montre la popularité de cette technique pour différents types d’intrusions et d’acteurs.

L’exposition des identifiants s’est également révélée être un facteur précurseur fréquent de pertes de données plus étendues. Dans plusieurs cas, les attaquants ont réutilisé des identifiants compromis pour accéder à des partages de fichiers, aux systèmes clients ou aux environnements cloud. Cet effet d’exposition en chaîne amplifie l’impact d’un seul leurre réussi, transformant une identité compromise en un risque organisationnel plus large.

Enseignements stratégiques à en tirer

L’ingénierie sociale n’est pas seulement un problème d’accès, c’est un risque majeur de perte de données. Pour réduire l’exposition, les équipes de sécurité doivent améliorer la visibilité sur le comportement des utilisateurs après la connexion, et ne pas se limiter à prévenir la compromission initiale. Les principales mesures sont les suivantes :

- Restriction de l’accès aux ressources sensibles par défaut

- Surveillance des mouvements latéraux et de l’accès aux fichiers

- Mise en œuvre de l’approvisionnement juste à temps pour les opérations privilégiées

- Les politiques de prévention des pertes de données (DLP) et le marquage des données doivent également tenir compte de la probabilité d’un accès par ingénierie sociale, en particulier via des comptes compromis.

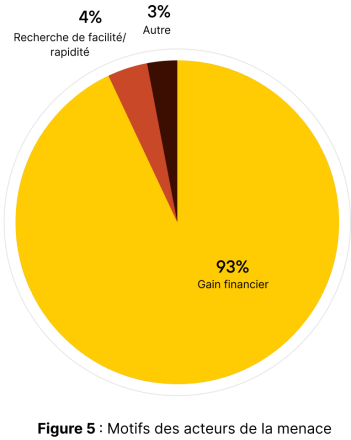

Le profit reste le principal motif

Le gain financier est le motif dominant dans les cas de réponse aux incidents traités par Unit 42, et les attaques par ingénierie sociale ne font pas exception. Presque toutes les intrusions par ingénierie sociale entre mai 2024 et mai 2025 étaient motivées par des raisons financières (voir figure 5), les acteurs de la menace cherchant à monnayer l’accès par le vol de données, l’extorsion, le ransomware ou la revente d’informations d’identification.

Vue d’ensemble

L'ingénierie sociale reste une méthode d'accès privilégiée car elle est facile à exécuter, légère en termes d'infrastructure et évite souvent la détection—les attaquants réutilisant des outils éprouvés comme les kits d'hameçonnage. L'objectif est de tirer parti de l'accès basé sur la confiance pour contourner les contrôles renforcés.

Enseignements stratégiques à en tirer

Les attaquants continuent de choisir l'ingénierie sociale non pas pour sa sophistication, mais pour sa facilité, sa rapidité et sa fiabilité. La détection et la réponse doivent être ajustées pour repérer la mise en scène des données, le mouvement des fichiers et l'accès anormal au système

|

Pourquoi l'ingénierie sociale fonctionne :

|

|---|

Recommandations pour les équipes de sécurité

L’ingénierie sociale continue de surpasser les autres vecteurs d’accès, non pas par sa sophistication technique, mais en exploitant les failles entre les personnes, les processus et les plateformes. Pour contrer ce phénomène, les équipes de sécurité doivent se concentrer sur la résilience de l’identité, la visibilité des workflows et les opérations basées sur le renseignement. Les capacités telles que l’UEBA et l’ITDR jouent un rôle de plus en plus crucial dans l’identification des activités anormales et le blocage des tentatives de prise de contrôle de comptes.

Les huit recommandations suivantes s’inspirent directement de la charge de travail de Unit 42 en matière de réponse à incident et de la recherche sur les menaces :

Corréler les signaux d’identité pour détecter plus tôt les abus

Les attaquants semblent souvent légitimes, jusqu’à ce que des comportements anormaux apparaissent. La corrélation des signaux entre l’identité, l’appareil et le comportement de la session permet aux équipes de sécurité de détecter les attaques par ingénierie sociale avant qu’elles ne s’aggravent. Les plateformes telles que Cortex XSIAM accélèrent ce processus, permettant une détection et un confinement plus rapides des menaces sans se fier aux indicateurs de compromission (IOC) traditionnels.

Appliquer le principe Zero Trust pour toutes les voies d’accès

Une position Zero Trust solide limite les mouvements des attaquants après l’accès initial. Mettez en œuvre des politiques d’accès conditionnel qui évaluent la confiance de l’appareil, la localisation et le comportement de connexion avant d’accorder l’accès. Combinez les principes de moindre privilège, l’accès juste à temps et la segmentation du réseau pour limiter les mouvements latéraux et réduire le champ d’action.

Renforcer la couche humaine grâce à la détection et à la formation

Les employés font partie de la surface de détection. Renforcez les points d'attaque courants tels que (le courrier électronique, les navigateurs et les applications de messagerie, avec des contrôles basés sur le renseignement). Formez les équipes de première ligne telles que les ressources humaines et le support informatique à reconnaître et à signaler l'usurpation d'identité, les leurres vocaux et les prétextes. Simulez les techniques d'attaque actuelles, y compris l'usurpation du service d'assistance et la manipulation de l'authentification multifacteur.

Renforcer la détection grâce à l’analyse de l’identité et du comportement

La détection de l’ingénierie sociale nécessite une visibilité allant au-delà des indicateurs traditionnels. Corrélez les signaux issus de l’identité, des terminaux, du réseau et des activités SaaS pour détecter rapidement les tentatives d’escalade. Des fonctionnalités telles que l’UEBA et l’ITDR aident à détecter les anomalies comme l’usurpation d’identité, l’abus de session et le mauvais usage des identifiants.

Contrôler et surveiller l’utilisation illégitime des outils natifs et des workflows des processus d’entreprise

Les attaquants peuvent utiliser des utilitaires intégrés tels que PowerShell ou WMI pour passer inaperçus. Établissez des profils comportementaux de référence et déclenchez des alertes en cas d’anomalies. Mappez les workflows métier pour déterminer où la confiance dans les processus peut être exploitée, en particulier aux points d’escalade qui reposent sur des validations rapides ou une identité présumée, comme les réinitialisations d’identifiants via le service d’assistance, les dérogations dans les systèmes financiers ou les accès privilégiés accordés via des messages informels sur Slack ou Teams.

Renforcer la résilience grâce à la simulation et à la préparation de playbooks

La préparation réduit la probabilité d’erreur. Organisez des exercices en conditions réelles basés sur les tactiques actuelles d’ingénierie sociale, comme l’usurpation d’identité ou l’utilisation en chaîne d’identifiants compromis. Validez les playbooks, faites participer les équipes interfonctionnelles et intégrez les renseignements sur les menaces de Unit 42 dans les exercices de l’équipe bleue et dans les programmes de sensibilisation des utilisateurs.

Appliquer les contrôles de la couche réseau

Déployez la sécurité DNS avancée et le filtrage URL avancé pour bloquer l’accès aux infrastructures malveillantes. Ces contrôles permettent de détecter et de prévenir les attaques par ingénierie sociale qui s’appuient sur des domaines usurpés, le « typo-squatting », l’empoisonnement SEO et le vol d’informations d’identification à partir de liens. La visibilité au niveau du réseau ajoute une ligne de défense critique lorsque la détection des points finaux ou des identités échoue.

Verrouiller les chemins de récupération d'identité

Les acteurs malveillants ciblent de plus en plus les services d’assistance informatique pour réinitialiser les identifiants et contourner la MFA. Renforcez les contrôles autour de la récupération de comptes en appliquant des protocoles stricts de vérification d’identité, en limitant les personnes autorisées à initier des réinitialisations, et en surveillant les comportements inhabituels dans les demandes. Le personnel du service d’assistance devrait recevoir une formation régulière basée sur des menaces réelles.

Conclusion

L’ingénierie sociale continue d’évoluer, mais son succès dépend toujours de la confiance. Les défenseurs doivent penser au-delà des contrôles des malwares et de l’infrastructure. Le nouveau périmètre est façonné par les personnes, les processus et les décisions qu’elles prennent en temps réel. Les recommandations formulées dans cette section visent à renforcer ces décisions et à créer un environnement dans lequel la confiance ne peut pas être facilement exploitée.

Palo Alto Networks vous accompagne

Palo Alto Networks propose des plateformes de sécurité unifiées qui permettent aux entreprises de se défendre contre les menaces par ingénierie sociale, qu’elles soient très ciblées ou de grande ampleur.

Cortex XSIAM et Cortex XDR transforment le centre des opérations de sécurité (SOC) avec une visibilité et une protection unifiées, en bloquant les menaces des terminaux, en ajoutant des fonctions de sécurité de la messagerie et en permettant une détection, une investigation et une réponse alimentées par l’IA, quelle que soit la source de données.

Advanced WildFire, Advanced URL Filtering et Advanced DNS Security renforcent davantage les défenses en utilisant l’analyse pilotée par l’IA pour bloquer l’hameçonnage, les malwares et les contenus web malveillants avant qu’ils n’atteignent les utilisateurs.

Prisma Access et Prisma AIRS étendent la protection aux collaborateurs distants, permettant une application cohérente des politiques et une prévention des menaces où qu’ils soient. Le Navigateur Prisma Access permet de naviguer en toute sécurité sur le web et de s’isoler des menaces basées sur le web sur n’importe quel appareil.

Pour aider les organisations à rester résilientes et proactives, le programme Unit 42 Retainer et Proactive Services de Palo Alto Networks offrent une réponse à incident 24 heures sur 24 et 7 jours sur 7, ainsi qu’un accès aux informations les plus récentes sur les menaces. En intégrant les informations de Unit 42 dans les programmes de formation des employés, les organisations peuvent aider à maintenir leur personnel vigilant face aux tactiques émergentes d’ingénierie sociale, réduisant ainsi l’écart entre l’innovation des attaquants et la vigilance des équipes de sécurité. Cette approche holistique permet de rendre opérationnel le principe Zero Trust, de sécuriser la surface d’attaque humaine et de réagir rapidement à l’évolution des menaces.

Données et méthodologie

L’objectif de ce rapport est de fournir aux lecteurs une compréhension stratégique des scénarios de menace existants et anticipés, leur permettant de mettre en œuvre des stratégies de protection plus efficaces.

Pour ce rapport, nous avons recueilli des données de plus de 700 cas auxquels Unit 42 a répondu entre mai 2024 et mai 2025. Nos clients vont des petites organisations comptant moins de 50 personnes aux sociétés Fortune 500 et Global 2000, en passant par les organisations gouvernementales comptant plus de 100 000 employés.

Les organisations concernées avaient leur siège dans 49 pays différents. Environ 73 % des organisations ciblées dans ces cas étaient situées en Amérique du Nord. Les cas concernant des organisations basées en Europe, au Moyen-Orient et dans la région Asie-Pacifique représentent environ 27 % du total des interventions. Les attaques ont souvent un impact au-delà des lieux où les organisations ont leur siège.

Les résultats peuvent différer de ceux publiés dans le rapport de janvier 2025, Rapport mondial sur les réponses à incident qui analyse les cas de réponse à incident entre octobre 2023 et octobre 2024. Les différences de pourcentages s’expliquent à la fois par les périodes analysées et par la nature ciblée de ce rapport, qui met l’accent sur les intrusions spécifiques à l’ingénierie sociale dans différents secteurs.

Nous avons exclu de nos données certains facteurs susceptibles de compromettre l’intégrité de notre analyse. Par exemple, nous avons assisté des clients enquêtant sur les éventuels impacts de la vulnérabilité CVE-2024-3400, ce qui explique la fréquence inhabituelle de cette faille dans notre ensemble de données. Le cas échéant, nous avons recalibré les données pour corriger les déséquilibres statistiques.

Annexe :

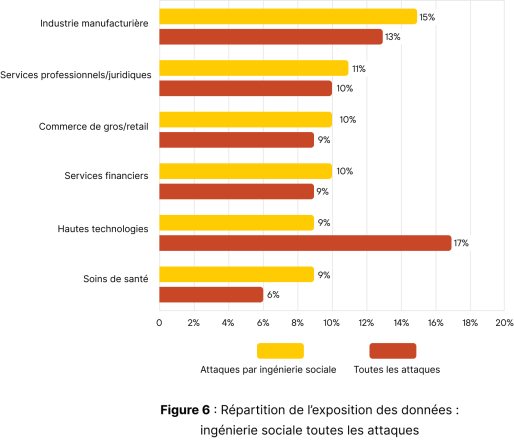

Les secteurs les plus touchés par les attaques d’ingénierie sociale

Selon les données de réponse à incident de Unit 42 de mai 2024 à mai 2025, le secteur de la haute technologie a été le plus ciblé parmi toutes les intrusions confirmées. Mais si l’on isole l’ingénierie sociale, c’est l’industrie manufacturière qui est la plus touchée. Cette évolution montre que les tactiques des attaquants varient en fonction du profil de l’industrie. Voir la figure 6 pour la répartition complète par secteur.

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42