Avant-propos

Dans le paysage complexe du renseignement sur les menaces et de la recherche, comprendre les outils employés par les acteurs de la menace est aussi crucial que d’identifier ces acteurs. Comment relie-t-on un malware donné à ses opérateurs ? Cette étude de cas illustre ce processus en appliquant le cadre d’attribution d’Unit 42 à l’analyse d’un logiciel connu et à ses liens avec un groupe de menace formellement identifié.

Nous examinons Bookworm, une famille de malwares notable utilisée par Stately Taurus, un groupe APT chinois actif depuis au moins 2012. Ce groupe mène des campagnes de cyberespionnage visant des organismes publics et des entreprises en Europe et en Asie.

Cette étude de cas montre comment le cadre d’attribution d’Unit 42 permet de disséquer et de confirmer le lien opérationnel entre ce malware et son usage récurrent par Stately Taurus. Nous offrons une présentation détaillée du processus analytique, qui démontre comment nous sommes passés de l’analyse du code malveillant à la compréhension des opérations à plus grande échelle de l’adversaire.

Nous passons en revue les méthodologies que nous employons pour analyser les caractéristiques de Bookworm et suivre son utilisation dans les campagnes de Stately Taurus. Nous démontrons enfin comment notre cadre structuré augmente la précision et la confiance lors de l’attribution – non seulement des activités observées, mais aussi des techniques de l’acteur. Cette analyse approfondie met en évidence le caractère itératif de l’attribution et la manière dont la confirmation des associations entre familles de malwares renforce notre panorama du renseignement.

Les clients de Palo Alto Networks sont mieux protégés face au malware Bookworm grâce aux produits suivants :

- Cortex XDR et XSIAM

- Cloud-Delivered Security Services pour Pare-feu nouvelle génération, qui incluent Advanced WildFire, Advanced Threat Prevention, Advanced URL Filtering et Advanced DNS Security

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 – Thématiques connexes | Stately Taurus, Bookworm |

Rappel : le cadre d’attribution d’Unit 42

Avant d’entrer dans le détail de Bookworm et de Stately Taurus, il est utile de rappeler brièvement les principes essentiels du cadre d’attribution d’Unit 42. Nous avons conçu ce cadre pour proposer une approche systématique et factuelle dans le domaine souvent complexe de l’attribution des acteurs de la menace. Il dépasse les appréciations subjectives en offrant une méthodologie rigoureuse permettant de relier des activités malveillantes observées à des groupes ou individus précis.

Pour les besoins de cette étude de cas, rappelez-vous que notre cadre évalue plusieurs dimensions du renseignement sur les menaces, parmi lesquelles :

- L’analyse des tactiques, techniques et procédures (TTP)

- L’examen des outils et caractéristiques des malwares

- L’étude des pratiques de sécurité opérationnelle (OPSEC)

- La cartographie de l’infrastructure réseau

- L’analyse de la victimologie

- L’analyse minutieuse des chronologies

Nous évaluons ensuite chaque élément de preuve à l’aide du système Admiralty, qui attribue des scores de fiabilité et de crédibilité afin de fonder nos conclusions sur une base robuste. Toutes ces informations sont consignées dans notre tableau d’attribution, qui permet de calculer un score cumulatif servant à apprécier le niveau de confiance de l’attribution.

Par ailleurs, le cadre intègre le Modèle en Diamant de l’analyse d’intrusion, un outil clé pour cartographier et corréler les activités – en particulier lorsque l’on doit passer d’observations initiales à des déclarations d’attribution plus affirmées. Grâce à ce modèle, les analystes peuvent organiser les données brutes d’une attaque autour de quatre catégories :

- L’adversaire : l’attaquant

- La fonctionnalité : les outils et techniques employés (comme les malwares)

- L’infrastructure : les systèmes mobilisés pour l’attaque (serveurs, adresses IP)

- La victime : la cible de l’attaque

En somme, ce cadre nous permet d’accumuler et de pondérer des éléments de renseignement hétérogènes pour parvenir à des attributions à haut niveau de confiance et approfondir notre compréhension des opérations adverses – ce que démontrera l’étude de Bookworm.

Comprendre Bookworm : son profil en bref

Pour bien saisir les liens entre la famille de malwares Bookworm et Stately Taurus, commençons par une brève présentation de Bookworm. Observé pour la première fois en 2015, Bookworm fonctionne essentiellement comme un cheval de Troie d’accès à distance (RAT) avancé, offrant à ses opérateurs un contrôle étendu sur les systèmes compromis.

Généralement, ses capacités incluent :

- L’exécution de commandes arbitraires

- La manipulation de fichiers (téléversement/téléchargement)

- L’exfiltration de données

- L’établissement d’un accès persistant

Bookworm se distingue par une architecture modulaire : son cœur peut être enrichi par le chargement de modules supplémentaires depuis son serveur de commande et contrôle (CnC). Cette modularité complique l’analyse statique, le module Leader s’appuyant sur d’autres DLL pour fournir des fonctionnalités spécifiques.

Ce qui rend de nombreux échantillons Bookworm que nous avons analysés particulièrement utiles pour l’attribution, ce sont certains traits techniques distinctifs et des schémas opérationnels récurrents. Par exemple, nos analyses ont souvent mis au jour des chemins de bases de données de programme (PDB) incrustés dans les binaires. Un exemple notable est le chemin suivant :

- C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb

Les développeurs laissent parfois involontairement ces chemins au moment de la compilation. Ils constituent des indices d’attribution – de véritables empreintes susceptibles de relier différentes variantes de malware, voire plusieurs familles développées par un même acteur. Nous avons identifié ce PDB précis dans des échantillons de ToneShell, un outil personnalisé associé à Stately Taurus.

Les échantillons de Bookworm utilisent diverses méthodes de communication CnC, souvent en recourant à des domaines apparemment légitimes ou à des infrastructures compromises pour se fondre dans le trafic réseau. Une technique observée dans des variantes récentes, et qui rappelle ToneShell, consiste à empaqueter du shellcode sous forme de chaînes UUID (universally unique identifier). Le malware décode ensuite ces UUID (encodées en ASCII ou en Base64) en données binaires, puis les exécute via des appels API légitimes.

Les premières analyses de Bookworm, réalisées en 2015, mettaient principalement en avant le sideloading de DLL pour l’exécution du payload. Les variantes plus récentes ont toutefois adopté la technique des UUID. Même si le code source de cette méthode est publiquement accessible, son utilisation récurrente dans des payloads Bookworm et ToneShell constitue une similarité technique supplémentaire qu’il convient de noter.

La compréhension de ces caractéristiques techniques constitue la base de l’analyse d’attribution qui suit : nous y relierons directement ces éléments aux activités de Stately Taurus.

Le lien : Bookworm et Stately Taurus via le prisme du cadre d’attribution

Après avoir établi le profil technique de Bookworm, nous appliquons le cadre d’attribution d’Unit 42 pour démontrer les liens opérationnels entre cette famille de malwares et Stately Taurus. De façon générale, notre attribution s’appuie sur les éléments suivants :

- les tactiques, techniques et procédures (TTP), ainsi que les outils et capacités de l’acteur

- la cohérence des pratiques OPSEC

- les recoupements d’infrastructures réseau

- la victimologie et le ciblage

- les périodes d’activité

Nous examinerons chacun de ces éléments plus en détail dans les sections qui suivent.

Tactiques, techniques et procédures (alignement sur le Modèle en Diamant : capacité)

Le suivi des TTP est un volet essentiel de l’attribution. Dans ce cas, le mode opératoire observé lors de l’utilisation de Bookworm correspond fréquemment aux TTP bien documentés de Stately Taurus. Par exemple, l’accès initial passe souvent par des campagnes d’hameçonnage hautement ciblées (spear-phishing) utilisant des documents leurres soignés – une marque de fabrique du groupe.

Après compromission, Bookworm affiche des comportements cohérents avec le playbook plus général de Stately Taurus : établissement de la persistance, collecte et exfiltration d’informations sensibles. L’orientation du groupe vers la collecte clandestine de données et l’espionnage se retrouve donc directement dans la conception et l’utilisation de Bookworm, comme l’illustrent des campagnes précédentes visant un gouvernement d’Asie du Sud-Est.

Le rattachement de ces activités aux techniques du référentiel MITRE ATT&CK facilite le suivi dans le temps et s’avère utile pendant le processus d’attribution. Par exemple, Bookworm et ToneShell ont été diffusés par spear-phishing (T0865) et exécutés via le sideloading de DLL (T1574.001). Ces techniques doivent toutefois recevoir un poids très faible dans l’évaluation d’attribution, car elles sont couramment employées par de nombreux autres acteurs.

Outils et capacités (alignement sur le Modèle en Diamant : capacité)

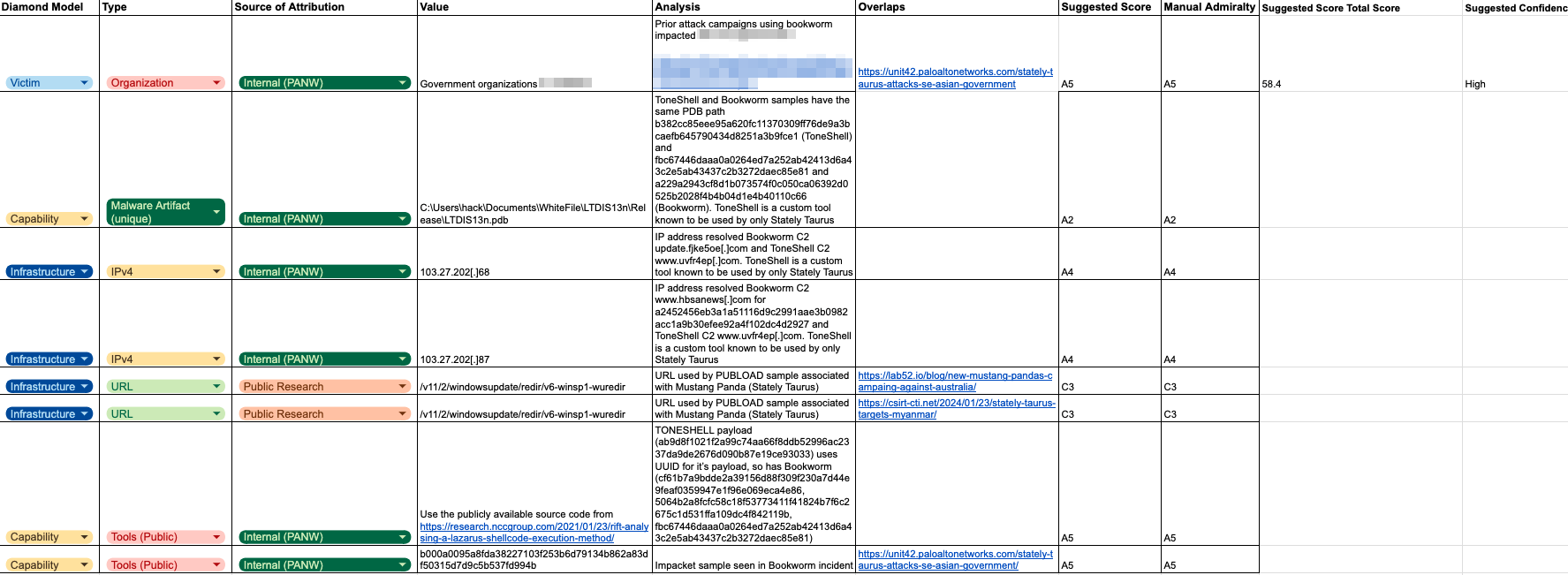

Au-delà de Bookworm en tant que tel, la présence d’autres outils distincts dans les environnements compromis renforce le lien avec Stately Taurus. Unit 42 et d’autres équipes ont observé que ToneShell était un outil employé exclusivement par Stately Taurus (voir l’entrée « Capacité (Outils) » dans le tableau d’attribution ci-dessous). Nous avons aussi constaté l’emploi d’outils publics comme Impacket dans des incidents liés à Bookworm, ce qui reflète la tendance connue du groupe à intégrer des outils légitimes ou open source dans ses chaînes d’attaque à des fins de mouvement latéral et de reconnaissance (voir l’entrée « Capacité (Outils) » dans le tableau d’attribution ci-dessous).

La cohérence de l’OPSEC (alignement sur le Modèle en Diamant : adversaire)

Stately Taurus est un groupe de haut niveau, mais il présente certains schémas OPSEC récurrents et utiles pour l’attribution. Le chemin PDB cité plus haut (C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb), retrouvé tant dans des échantillons de Bookworm que de ToneShell, illustre une cohérence des pratiques OPSEC susceptible d’être déterminante pour établir un lien (voir l’entrée « Artefact du malware (unique)» dans le tableau d’attribution).

Le fait que ces échantillons aient été compilés à seulement huit semaines d’intervalle (ToneShell le 1er septembre 2022 et Bookworm le 26 octobre 2022) vient renforcer l’hypothèse d’un même développeur. De tels artefacts de compilation et des temps de build rapprochés constituent une empreinte interne de l’environnement de développement de Stately Taurus.

ToneShell et Bookworm sont tous deux des outils sur-mesure partageant des techniques spécifiques de chargement de shellcode (avec notamment la méthode UUID mentionnée précédemment), ce qui constitue un indice supplémentaire d’une méthodologie de développement commune.

Infrastructure réseau (alignement sur le Modèle en Diamant : infrastructure)

L’un des éléments les plus probants pour l’attribution repose sur les infrastructures communes. Il convient toutefois de pondérer ces indices : toutes les formes d’infrastructure n’ont pas le même poids analytique. Par exemple, une adresse IPv4 peut établir un lien temporaire mais reste généralement moins probante qu’un domaine ou qu’une URL persistante.

Les adresses IP font sont souvent l’objet d’une rotation rapide dans le cadre des règles OPSEC d’un acteur, ce qui les rend des indicateurs plus volatils.

Les domaines nécessitent quant à eux davantage d’investissement et de planification, notamment ceux qui sont utilisés régulièrement. En matière d’attribution, ils sont donc des marqueurs plus forts et stables.

Cela étant, nos investigations ont mis en évidence des recoupements directs et significatifs de l’infrastructure CnC entre Bookworm et ToneShell. Nous avons observé des résolutions vers des adresses telles que 103.27.202[.]68 et 103.27.202[.]87 pour des domaines CnC utilisés par Bookworm (par ex. update.fjke5oe[.]com, www.hbsanews[.]com) et par ToneShell (par ex. www.uvfr4ep[.]com) – voir les entrées « Infrastructure (IPv4) » dans le tableau d’attribution. Cette infrastructure commune, surtout combinée aux outils sur-mesure connus rattachés à Stately Taurus comme ToneShell, constitue une preuve d’un contrôle opérationnel commun.

Nous avons aussi relevé la réutilisation de chemins d’URL (par ex. /v11/2/windowsupdate/redir/v6-winsp1-wuredir) observés sur des échantillons PUBLOAD utilisés dans des campagnes liées à Bookworm – un indice supplémentaire de réemploi inter-outils (voir « Infrastructure (URL) » dans le tableau d’attribution). Le fait que ce chemin mime une URL Windows Update mais comporte une faute d’orthographe renforce sa valeur comme marqueur distinctif dans les recoupements d’infrastructure.

Victimologie et ciblage (alignement sur le Modèle en Diamant : victime)

La victimologie associée à Bookworm correspond étroitement aux objectifs de ciblage de Stately Taurus. Nos données de télémétrie indiquent que Bookworm a affecté des gouvernements d’Asie du Sud-Est et plusieurs organisations à l’échelle mondiale. Cela s’aligne sur les campagnes antérieures de Stately Taurus, qui ont montré une focalisation récurrente sur des institutions gouvernementales et des infrastructures critiques en Asie du Sud-Est.

Au vu des recoupements observés dans les activités récentes, nous avons désormais associé avec confiance à Stately Taurus des attaques jusque-là non attribuées visant des gouvernements et des organisations en Asie du Sud-Est, remontant jusqu’à 10 ans.

Analyse de la chronologie (alignement sur le Modèle en Diamant : adversaire)

Les calendriers opérationnels des campagnes Bookworm s’inscrivent dans les périodes d’activité avérées de Stately Taurus. Nous avons observé pour la première fois Bookworm attaquer une administration d’Asie du Sud-Est en juillet 2015. L’évolution du malware – notamment les changements dans les modes de chargement des modules additionnels par le shellcode – a permis aux opérateurs de le décliner sous différentes formes : des variantes ont été observées entre 2015 et 2021, puis à nouveau en 2022.

Ce déploiement et cette adaptation, menés en parallèle avec d’autres opérations de Stately Taurus, confirment le rôle durable de Bookworm dans l’arsenal du groupe et témoignent d’un engagement à long terme en faveur de son développement et de son utilisation.

Notation des preuves et niveau de confiance dans le tableau d’attribution

La collecte et l’analyse des éléments de preuve présentés dans les sections précédentes constituent l’ossature du cadre d’attribution d’Unit 42. Mais l’énumération des preuves seule ne suffit pas : leur valeur réelle apparaît lorsqu’on les évalue de manière structurée selon leur fiabilité et leur crédibilité, via notre tableau d’attribution (figure 1 ci-dessous).

Et c’est précisément là que le système Admiralty, présenté dans notre précédent article, joue un rôle central au sein du cadre d’attribution d’Unit 42. Il propose une méthode normalisée pour noter chaque élément de donnée, ce qui nous permet d’établir un panorama complet du niveau de confiance.

Pour rappel, le système Admiralty attribue à chaque élément probant un code à deux caractères : une lettre (A–F) pour la fiabilité de la source et un chiffre (1–6) pour la crédibilité de l’information.

- Fiabilité de la source (A–F) : mesure la fiabilité de la source en tant que telle. Un A désigne une source entièrement fiable et éprouvée, tandis qu’un F signale une source peu fiable ou non évaluée. Par exemple, la télémétrie interne de Palo Alto Networks (PANW) obtient une note de fiabilité élevée (comme A) en raison de son caractère direct et contrôlé. Les recherches publiques, selon la réputation de l’entité et la profondeur de leur analyse, peuvent se voir attribuer la note de C ou B. Cette évaluation peut être ajustée par l’analyste en fonction de son appréciation.

- Crédibilité de l’information (1–6) : évalue la véracité et la cohérence de l’information fournie. Un 1 signifie que l’information est confirmée par d’autres sources indépendantes et paraît logique, alors qu’un 6 indique que sa véracité ne peut être jugée.

Voyons maintenant comment les scores de notre tableau d’attribution sont interprétés lorsqu’on applique le système Admiralty à l’analyse de Stately Taurus. La figure 1 ci-dessous montre un exemple de tableau d’attribution.

- A5 (Victime – Organisation) : la note A5 signifie que la source est considérée comme « entièrement fiable » (A) – en l’occurrence, notre télémétrie interne Palo Alto Networks – tandis que la crédibilité de l’information est évaluée à 5 (« improbable »). Cela peut sembler contre-intuitif : ici, la qualité de la source est excellente, mais les détails relatifs à un dossier victime particulier (notamment lorsqu’il s’agit d’un incident en cours ou d’observations isolées) peuvent rester difficiles à confirmer sur tous les points. Il peut également s’agir d’une observation générale, très vraisemblable mais qui n’a pas encore été confirmée de manière indépendante par plusieurs lignes de preuve convergentes. Elle établit une piste solide, fondée sur des données internes fiables, tout en reconnaissant la nécessité de corroborations complémentaires.

- A2 (Capacité – artefact de malware (unique)) : le chemin PDB (C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb) commun à Bookworm et ToneShell est noté A2, ce qui correspond à une source A (télémétrie interne de PANW – « entièrement fiable ») et une crédibilité de 2 (« probablement vraie »). La récurrence de cet artefact unique dans plusieurs échantillons, particulièrement lorsqu’elle s’accompagne de dates de compilation rapprochées, rend l’hypothèse d’un environnement de développement commun fortement probable.

- A4 (Infrastructure – IPv4) : les adresses 103.27.202[.]68 et 103.27.202[.]87, qui résolvent des CnC utilisés tant par Bookworm que par ToneShell, sont notées A4. Autrement dit, la source est considérée comme étant « entièrement fiable » (note de A, télémétrie interne de PANW), mais la crédibilité de l’information est « douteuse » (4) en raison de sa persistance ou de son caractère exclusif. Autrement dit, nos données internes Unit 42 confirment la résolution vers ces adresses, mais les adresses IP sont souvent rapidement réaffectées dans le cadre des pratiques de l’acteur. En l’absence d’éléments corroborants démontrant une persistance ou un usage exclusif, nous leur attribuons par défaut une crédibilité de 4 (note susceptible d’être révisée si un analyste présente des justifications solides). Ces corrélations conservent néanmoins de la valeur en raison de la fiabilité de la source, mais elles exigent une surveillance continue et la collecte de renseignements récents pour rester pertinentes.

- C3 (Infrastructure – URL) : les URL employées par les échantillons PUBLOAD associés à Stately Taurus, telles que rapportées dans des travaux publics, reçoivent la note de C3. Ici, la source est notée C (« assez fiable », p. ex. lab52.io, csirt-cti.net) et la crédibilité de l’information est de niveau 3 (« possiblement vraie »). Les rapports publics sont généralement fiables, mais ils doivent être validés et recoupés par Unit 42 pour renforcer leur crédibilité ; sans cette corroboration interne, on les considère comme « possiblement vrais »

plutôt que « probablement vrais ». - A5 (Capacité – Outils (public)) : l’observation selon laquelle les payloads de ToneShell et de Bookworm exploitent des UUID, en s’appuyant sur du code source accessible publiquement, reçoit la note de A5. À nouveau, la source interne est notée A (« entièrement fiable »), mais la crédibilité de l’information est évaluée à 5 (« improbable ») : l’usage des UUID par ces familles de malwares spécifiques n’est pas suffisamment unique ou déterminant à lui seul pour constituer un point d’attribution solide, la technique sous-jacente étant publique. Cela illustre la subtilité du cadre : le caractère public d’un outil n’affecte pas la fiabilité de la source, mais diminue la crédibilité de cet élément en tant qu’indicateur d’attribution exclusif.

- A5 (Capacité – Outils (public)) : de même, l’échantillon d’Impacket observé dans un incident lié à Bookworm et signalé via notre télémétrie interne (PANW) se voit attribuer la note de A5. Si Impacket est un outil largement répandu, sa récurrence dans le contexte opérationnel propre à Stately Taurus reste néanmoins significative ; en revanche, sa disponibilité publique le rend peu probant en tant qu’indicateur isolé (« improbable »), sauf s’il est corroboré par d’autres éléments.

La véritable force du système Admiralty ne réside pas dans une note isolée, mais dans son effet cumulatif et dans les calculs associés du tableau d’attribution. Les éléments de preuve pris isolément peuvent présenter des degrés de certitude variables ; c’est toutefois le volume et la cohérence d’indices bien notés, répartis sur plusieurs catégories (TTP, outils, OPSEC, infrastructure, victimologie) qui nous permettent d’attribuer avec confiance l’utilisation de Bookworm à Stately Taurus.

Nous utilisons une formule propriétaire dans le tableau d’attribution qui agrège les scores Admiralty pondérés pour calculer un score de confiance global de la demande d’attribution. Ce score nous permet d’employer un langage estimatif rigoureux, précis et fondé sur des éléments techniques vérifiables.

Nos plages de confiance sont définies ainsi :

- Confiance faible : de 0 à 8

- Confiance modérée : de 8 à 32

- Confiance élevée : + de 32

Pour cette étude de cas, les éléments consignés dans notre tableau d’attribution aboutissent à un score global de 58,4. Cela situe clairement l’attribution de l’utilisation de Bookworm par Stately Taurus dans la fourchette de confiance élevée. La présence simultanée de plusieurs notes A2, A4 et A5, croisées et corroborées par des scores externes C3, constitue un faisceau de preuves suffisant. Ce processus systématique accroît la transparence, limite les biais et fournit une piste d’audit claire pour nos décisions d’attribution, dépassant de loin la simple conjecture.

Conclusion

Cette étude de cas sur Bookworm et Stately Taurus illustre la robustesse et la précision du cadre d’attribution d’Unit 42. En adoptant une démarche systématique et factuelle, nous avons pu dépasser l’observation isolée et établir un lien opérationnel solide entre la famille de malwares Bookworm et les activités de Stately Taurus.

En analysant les éléments suivants :

- les chemins PDB partagés ;

- l’emploi cohérent d’outils (comme ToneShell) ;

- les recoupements d’infrastructures ;

- la victimologie historique en Asie du Sud-Est ;

- la synchronisation des périodes d’activité ;

et en leur attribuant une note via le système Admiralty, nous avons obtenu au score global de 58,4.

Ce degré d’attribution, à la fois détaillé et confirmé, dépasse le simple exercice académique : il a des répercussions concrètes pour la recherche en cybersécurité et la communauté du renseignement sur les menaces.

En partageant ouvertement notre méthodologie et son application pratique, nous poursuivons plusieurs objectifs :

- Renforcer la collaboration et la cohérence : fournir un langage et un cadre communs aux analystes de différentes organisations pour rendre les rapports de menace plus homogènes et moins ambigus.

- Soutenir la rigueur analytique : proposer un modèle d’analyse approfondi et factuel, afin d’élever la qualité et la fiabilité des attributions.

- Favoriser la recherche proactive : permettre aux équipes externes de s’appuyer sur des liens établis pour concentrer leurs efforts sur l’étude des capacités des acteurs, l’évolution des TTP et l’identification de nouvelles campagnes.

- Consolider l’intelligence collective : contribuer à une compréhension globale des opérations adverses plus précise, unifiée et exploitable, au bénéfice de l’ensemble des défenseurs.

L’activité soutenue de Stately Taurus, conjuguée à l’évolution continue de malwares comme Bookworm, souligne la nécessité d’une surveillance permanente et d’une méthodologie d’attribution systématique. À mesure que les adversaires s’adaptent, nos collectes de renseignements, nos analyses, et surtout notre capacité à communiquer ces conclusions avec clarté et assurance, doivent évoluer en conséquence.

Protection et atténuation des risques par Palo Alto Networks

Les clients de Palo Alto Networks sont mieux protégés face au malware Bookworm grâce aux produits suivants :

- Advanced WildFire, notre service cloud d’analyse de malwares, identifie avec précision les échantillons connus comme malveillants.

- Advanced URL Filtering et Advanced DNS Security permettent d’identifier les URL et domaines associés à l’activité de Bookworm comme étant malveillants.

- Le Pare-feu nouvelle génération, associé à l’abonnement de sécurité Advanced Threat Prevention, permet de bloquer ces attaques en appliquant les bonnes pratiques. Advanced Threat Prevention intègre une détection basée sur le machine learning pour identifier les exploits en temps réel.

- Cortex XDR et XSIAM sont conçus pour empêcher l’exécution de malwares connus, mais aussi de menaces inédites grâce à la protection comportementale et à l’analyse locale basée sur le machine learning.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 000 800 050 45107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Pour aller plus loin

- Présentation du cadre d’attribution d’Unit 42 – Unit 42, Palo Alto Networks

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42