Avant-propos

Unit 42 a suivi et répondu à plusieurs vagues d’intrusions menées par le groupe cybercriminel connu sous le nom de Muddled Libra (alias Scattered Spider, UNC3944) dans divers secteurs au cours de ces derniers mois. Ce blog présente les observations sur Muddled Libra en 2025, basées sur nos analyses issues de nos réponses aux incidents. Nous présentons des recommandations de défense éprouvées, déjà utilisées avec succès par plusieurs organisations face à cette menace. Nous évoquons également les perspectives d’avenir de cet adversaire prolifique.

Les activités récentes de Muddled Libra font suite à une série d’opérations menées par les forces de l’ordre internationales, visant à perturber le groupe à la mi-2024 et fin 2024, notamment par des inculpations fédérales contre cinq membres présumés en novembre 2024. Depuis lors, Muddled Libra est réapparu avec davantage de ressources, faisant évoluer ses techniques pour mener des opérations plus étendues, plus rapides et plus percutantes.

Les clients de Palo Alto Networks bénéficient d’une meilleure protection contre les menaces décrites dans ce blog grâce à une architecture de sécurité moderne reposant sur Cortex XSIAM combiné à Cortex XDR. En effet, le filtrage avancé d’URL et les services Cloud-Delivered Security Services de DNS Security peuvent contribuer à la protection contre les infrastructures de commande et contrôle (C2), tandis que la technologie App-ID peut limiter les services d’anonymisation autorisés à se connecter au réseau.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 - Thématiques connexes | Muddled Libra (Scattered Spider, Scatter Swine), 0ktapus, Social Engineering |

Vue d’ensemble des menaces de Muddled Libra

Comme le montrent les précédentes publications de Unit 42 sur Muddled Libra, ce groupe maîtrise parfaitement diverses techniques d’ingénierie sociale (notamment le smishing et le vishing) pour obtenir un accès initial aux organisations ciblées. Ces activités peuvent inclure le ciblage de centres d’appels exploités par les victimes elles-mêmes, mais aussi de ceux externalisés auprès de prestataires tiers (comme des BPO ou MSP), élargissant ainsi le champ d’action potentiel du groupe.

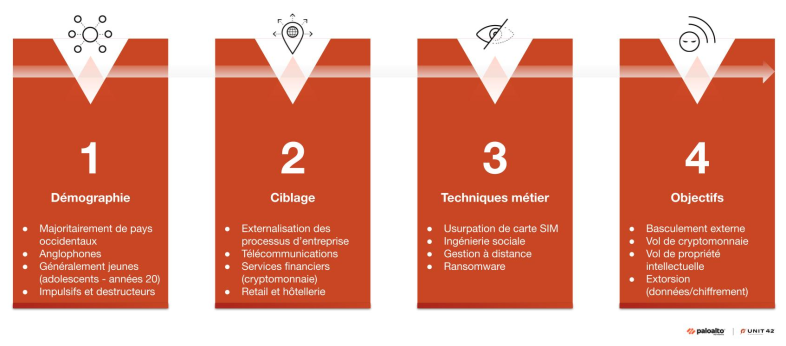

Les attaquants de Muddled Libra sont devenus experts dans l’exploitation de la psychologie humaine, en se faisant passer pour des employés afin de tenter de réinitialiser des mots de passe et des mécanismes d’authentification multifacteur (MFA). La figure 1 ci-dessous illustre plus en détail la composition de Muddled Libra en termes de profil démographique, de techniques métier, de ciblage des victimes et d’actions menées pour atteindre leurs objectifs.

Bien que ses techniques métier aient évolué au fil du temps, Muddled Libra continue de minimiser l’utilisation de malwares tout au long de la chaîne d’attaque. Dans la mesure du possible, les attaquants préfèrent utiliser les ressources propres de la victime contre elle.

Chronologie de la victimologie : un impact à plus grande portée

En 2025, nous avons observé des intrusions dans les secteurs publics, du retail, de l’assurance et de l’aviation, comme le montre la figure 2 ci-dessous. Ce groupe a montré une tendance à cibler plusieurs organisations au sein d’un même secteur sur une période relativement courte. Cependant, les attaquants ne suivent pas strictement ce schéma et ont simultanément visé des organisations évoluant dans des secteurs différents.

La stratégie de Muddled Libra : être plus rapide

Jusqu’à présent en 2025, les cas observés montrent un passage du smishing et de l’hameçonnage vers des interactions humaines plus directes, ainsi qu’une adoption du modèle ransomware-as-a-service (RaaS), ce qui a considérablement réduit la durée de présence de cet acteur dans les environnements compromis. Le temps moyen entre l’accès initial et le confinement était de 1 jour, 8 heures et 43 minutes.

Depuis au moins avril 2025, le groupe collabore avec le programme DragonForce RaaS, exploité par le groupe que nous suivons sous le nom de Slippery Scorpius, pour extorquer ses victimes. Dans un cas, nous avons observé des attaquants exfiltrer plus de 100 Go de données sur une période de deux jours, avec un chiffrement via le déploiement du ransomware DragonForce.

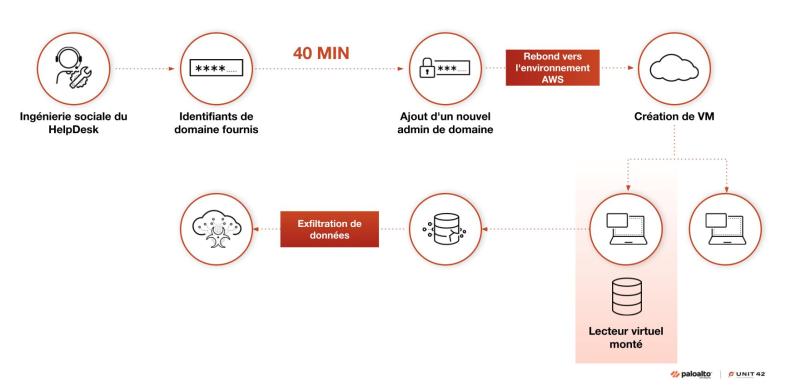

La figure 3 ci-dessous illustre comment le groupe a pu passer d’un accès initial via l’ingénierie sociale d’un employé du helpdesk, à une escalade des privilèges, puis aux droits d’administrateur de domaine en l’espace de 40 minutes environ, comme nous l’avons déjà indiqué dans notre Rapport mondial de réponse à incident 2025.

L’évolution de Muddled Libra : plus d’impact

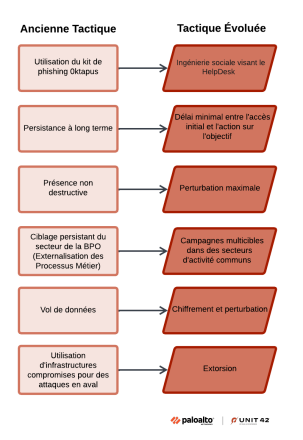

La figure 4 illustre les évolutions observées dans les techniques métier de Muddled Libra, qui renforcent l’impact du groupe.

Accès initial

Transition vers l’hameçonnage vocal (dit « vishing ») comme principale technique d’ingénierie sociale, visant à manipuler le personnel du helpdesk pour réinitialiser les identifiants et l’authentification multifacteur (MFA) des employés usurpés par les attaquants. Plus de 70 % des numéros utilisés par ce groupe en 2025 exploitaient Google Voice comme service VoIP.

Par exemple, Muddled Libra appelle généralement le helpdesk d’une organisation en se faisant passer pour un utilisateur ayant perdu l’accès à son dispositif MFA. En exploitant la tendance naturelle des agents du helpdesk à vouloir aider, les cybercriminels les manipulent pour contourner les contrôles d’authentification de l’organisation et réinitialiser à la fois les identifiants et la méthode MFA de l’utilisateur final. Un autre exemple consiste à appeler directement une victime en se faisant passer pour le helpdesk de son organisation. Dans ce cas, les cybercriminels manipulent la victime pour qu’elle lance ou télécharge un logiciel de gestion à distance, puis poursuivent l’attaque depuis le poste de travail de la victime.

Persistance et latéralisation

Les attaquants utilisent divers outils de gestion et de surveillance à distance (RMM) qui leur permettent de réintégrer le système en cas de détection. Leur ciblage porte fréquemment sur les outils de gestion des systèmes existants, ainsi que sur les plateformes de détection et réponse des points de terminaison (EDR), sans oublier les hyperviseurs et les outils de gestion cloud.

Accès aux identifiants

Extraction d’identifiants depuis des coffres-forts à mots de passe, y compris le fichier NTDS.dit, pour accéder aux magasins de mots de passe d’entreprise et compromettre l’Active Directory.

Collecte

Accès aux environnements Microsoft 365 et SharePoint des victimes pour mener des opérations de reconnaissance interne.

Exfiltration

Transfert des données volées vers des services de stockage cloud, parfois directement depuis les environnements des victimes.

Le témoignage de deux victimes : politiques d’accès conditionnel

Les organisations utilisant Microsoft Entra ID pour la gestion des identités et des accès dans le cloud (IAM) peuvent considérablement perturber les intrusions de Muddled Libra en mettant en œuvre correctement les politiques d’accès conditionnel (CAP).

Dans le cadre des activités malveillantes de Muddled Libra, nous avons constaté une nette différence dans la capacité des organisations à ralentir les attaquants après intrusion et à faciliter des actions de confinement plus efficaces lorsque les politiques d’accès conditionnel (CAP) sont en place, limitant ainsi leur impact global. Dans les cas où les victimes n’avaient pas mis en place de politiques d’accès conditionnel ou si celles-ci étaient mal configurées, Muddled Libra a pu accélérer son rythme opérationnel pour déployer des ransomwares (le plus récent étant DragonForce) et extorquer des paiements.

Voici quelques exemples spécifiques de politiques d’accès conditionnel qui ont permis de ralentir Muddled Libra :

- Une politique d’accès conditionnel empêchant les appareils non managés d’accéder aux ressources sensibles

- Une politique d’accès conditionnel qui impose aux employés d’être sur site pour configurer l’authentification multifacteur (MFA)

- Une politique d’accès conditionnel qui bloque les authentificateurs selon leur localisation géographique (par exemple, par pays)

- Une politique d’accès conditionnel exigeant une authentification multifacteur (MFA) pour accéder à l’infrastructure de bureau virtuel (VDI) et/ou aux réseaux privés virtuels (VPN)

Perspectives

Sur la base des observations récentes et historiques de Muddled Libra, nous estimons avec une grande confiance que ce groupe continuera de s’appuyer sur ses points forts en termes d’ingénierie sociale. Le groupe continuera également à exploiter des identités trop permissives au sein des organisations ciblées pour atteindre ses objectifs.

De plus, le groupe devrait poursuivre sa stratégie axée en priorité sur le cloud. Cela signifie que son succès antérieur dans l’exploitation des accès aux plateformes cloud renforcera cette tendance à l’avenir, d’autant plus que de nombreuses organisations manquent de visibilité et de contrôles adéquats pour surveiller et protéger ces environnements.

Par ailleurs, compte tenu du succès de Muddled Libra dans ses partenariats avec divers programmes de ransomware-as-a-service (RaaS), il est peu probable que le groupe s’en écarte. Ces programmes RaaS comprennent :

- Akira (Howling Scorpius)

- ALPHV (Ambitious Scorpius)

- DragonForce (Slippery Scorpius)

- Play (Fiddling Scorpius)

- Qilin (Spikey Scorpius)

- RansomHub (Spoiled Scorpius)

Les membres de ce groupe continueront probablement à extorquer leurs victimes et à monétiser leurs opérations d’intrusion, car cela leur offre un processus efficace pour mener de telles attaques et en tirer profit.

Enfin, nous prévoyons que le partage d’informations entre secteurs public et privé concernant Muddled Libra continuera de fournir aux organisations des signaux précoces d’activités d’intrusion. Cela contribuera à perturber les opérations du groupe. Les opérations internationales des forces de l’ordre, comme les récentes arrestations de quatre personnes liées aux cyberattaques visant trois détaillants britanniques, devraient, espérons-le, jouer un rôle dissuasif. Cela devrait également rappeler aux syndicats de la cybercriminalité que leurs actes ont des conséquences. Au fond, la cybersécurité est un sport d’équipe, et nous devons agir collectivement pour prendre une longueur d’avance proactive face à cet adversaire en constante évolution.

Recommandations

Nous avons dressé une liste de mesures de prévention, de détection et de confinement que les organisations devraient sérieusement envisager de mettre en place pour faire face à la menace évolutive représentée par Muddled Libra. La figure 5 ci-dessous offre une vue d’ensemble de ces recommandations, suivie de mesures plus détaillées présentées par la suite.

Prévention :

- Proposez une formation de sensibilisation des utilisateurs axée sur le renseignement, en particulier pour le personnel du helpdesk, afin qu’ils puissent identifier les tentatives potentielles d’ingénierie sociale (vishing).

- Mettez en place des procédures rigoureuses pour la réinitialisation des identifiants de compte et de l’authentification multifacteur (MFA), incluant une forme de vérification, comme une identification vidéo ou une validation par un superviseur.

- Mettez en œuvre une authentification multifacteur (hors SMS) et des politiques d’accès conditionnel, en particulier sur tous les portails d’accès à distance.

- Appliquez strictement le principe du moindre privilège.

- Bloquez le trafic réseau par App-ID vers les sites de partage de fichiers et ceux offrant l’accès à des outils RMM non approuvés.

Détection :

- Identifiez les modifications apportées à l’infrastructure IAM de l’entreprise, comme les nouveaux appareils inscrits et connectés.

- Développez des capacités solides de journalisation et de surveillance dans les environnements cloud.

- Mettez en place une journalisation et une détection des activités suspectes au sein des centres d’appels.

Confinement :

- Segmentez et limitez l’accès aux ressources virtuelles, notamment aux machines virtuelles (VM), aux hôtes ESXi et aux serveurs vCenter.

- Mettez en place des canaux de communication hors bande au cas où un adversaire réussirait à compromettre les moyens traditionnels (Slack et Teams, par exemple).

- Élaborez un plan complet de réponse à incident et envisagez sérieusement de souscrire un contrat de service actif avec un prestataire tiers pour de l’assistance en cas d’incident.

Conclusion

La nouvelle ère de Muddled Libra est arrivée, et les activités de ce groupe continuent de se multiplier.

Les clients de Palo Alto Networks bénéficient d’une meilleure protection contre les menaces décrites dans ce blog grâce à une architecture de sécurité moderne reposant sur Cortex XSIAM combiné à Cortex XDR. En effet, le filtrage avancé d’URL et les services Cloud-Delivered Security Services de DNS Security peuvent contribuer à la protection contre les infrastructures de commande et contrôle (C2), tandis que la technologie App-ID peut limiter les services d’anonymisation autorisés à se connecter au réseau.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Références complémentaires

- Briefing sécurité : Projection sur Muddled Libra – Unit 42, Palo Alto Networks

- Évaluation du groupe de menaces : Muddled Libra – Unit 42, Palo Alto Networks

- Rapport global 2025 sur la réponse à incident – Unit 42, Palo Alto Networks

- Discussion concernant Muddled Libra avec Stephanie Regan, Unit 42 Senior Consultant – Threat Vector Podcast, Unit 42 on CyberWire Daily

- Exposer les tactiques méticuleuses de Muddled Libra avec Kristopher Russo, Unit 42 Senior Researcher – Threat Vector Podcast, Unit 42 on CyberWire Daily

- L’évolution de Muddled Libra dans le cloud – Unit 42, Palo Alto Networks

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42