En octobre 2025, nous avons publié deux articles de blog Insights sur l'activité malveillante affiliée à l'alliance cybercriminelle connue sous le nom de Scattered LAPSUS$ Hunters (SLSH). Après quelques semaines d'inactivité apparente, les acteurs de la menace sont revenus en force, d'après des rapports en source ouverte (OSINT) et des conversations obtenues via un nouveau canal Telegram (*scattered LAPSUS$ hunters part 7*). Ce dernier article de blog Insights détaille plusieurs observations notables faites par Unit 42 depuis la mi-novembre et prépare les organisations à l'approche des fêtes de fin d'année.

Nouvelles allégations de vol de données et ultimatum imposé

Le 20 novembre 2025, Salesforce a publié un avis de sécurité reconnaissant avoir détecté « une activité inhabituelle impliquant des applications publiées par Gainsight ». Cela a conduit l'entreprise à révoquer « tous les accès actifs et les jetons d'actualisation (refresh tokens) associés aux applications publiées par Gainsight » tout en retirant temporairement ces applications de leur AppExchange le temps de mener une enquête.

Au moment de la rédaction de cet article, Salesforce estime que cette activité n'est pas le résultat d'une vulnérabilité de sa plateforme et que « cette activité a pu permettre un accès non autorisé aux données Salesforce de certains clients via la connexion de l'application ». L'entreprise a notifié tous les clients impactés et a émis un avis supplémentaire le 22 novembre 2025 avec un certain nombre d'indicateurs de compromission (IoC) liés à cette activité.

Selon les informations de BleepingComputer, Bling Libra (alias ShinyHunters) a affirmé avoir obtenu l'accès à 285 instances Salesforce supplémentaires en compromettant Gainsight. Le groupe de menace a déclaré avoir accompli cela en utilisant des secrets obtenus via leur attaque de la chaîne d'approvisionnement ciblant Salesloft Drift en août 2025, ce que Unit 42 avait précédemment signalé le 10 septembre 2025.

Gainsight a reconnu le 3 septembre 2025 avoir été compromis via des jetons OAuth volés liés à l'attaque de Salesloft Drift. Dans cette alerte de sécurité, l'entreprise a confirmé que les types d'informations suivants ont probablement été consultés par les acteurs de la menace :

- Noms

- Adresses e-mail professionnelles

- Numéros de téléphone

- Détails régionaux/de localisation

- Informations sur les licences de produits Gainsight

- Contenu en texte brut de certains dossiers de support (pièces jointes exclues)

Le 20 novembre 2025, des représentants de SLSH ont posté un message sur leur canal Telegram nouvellement créé. Il incluait une image semblant représenter un nouveau site dédié aux fuites de données (DLS) avec le texte « 24 novembre 2025, restez à l'écoute », comme le montre la Figure 1. Cela semble impliquer une date limite fixée pour que les entreprises touchées par cette dernière campagne de vol de données paient une rançon.

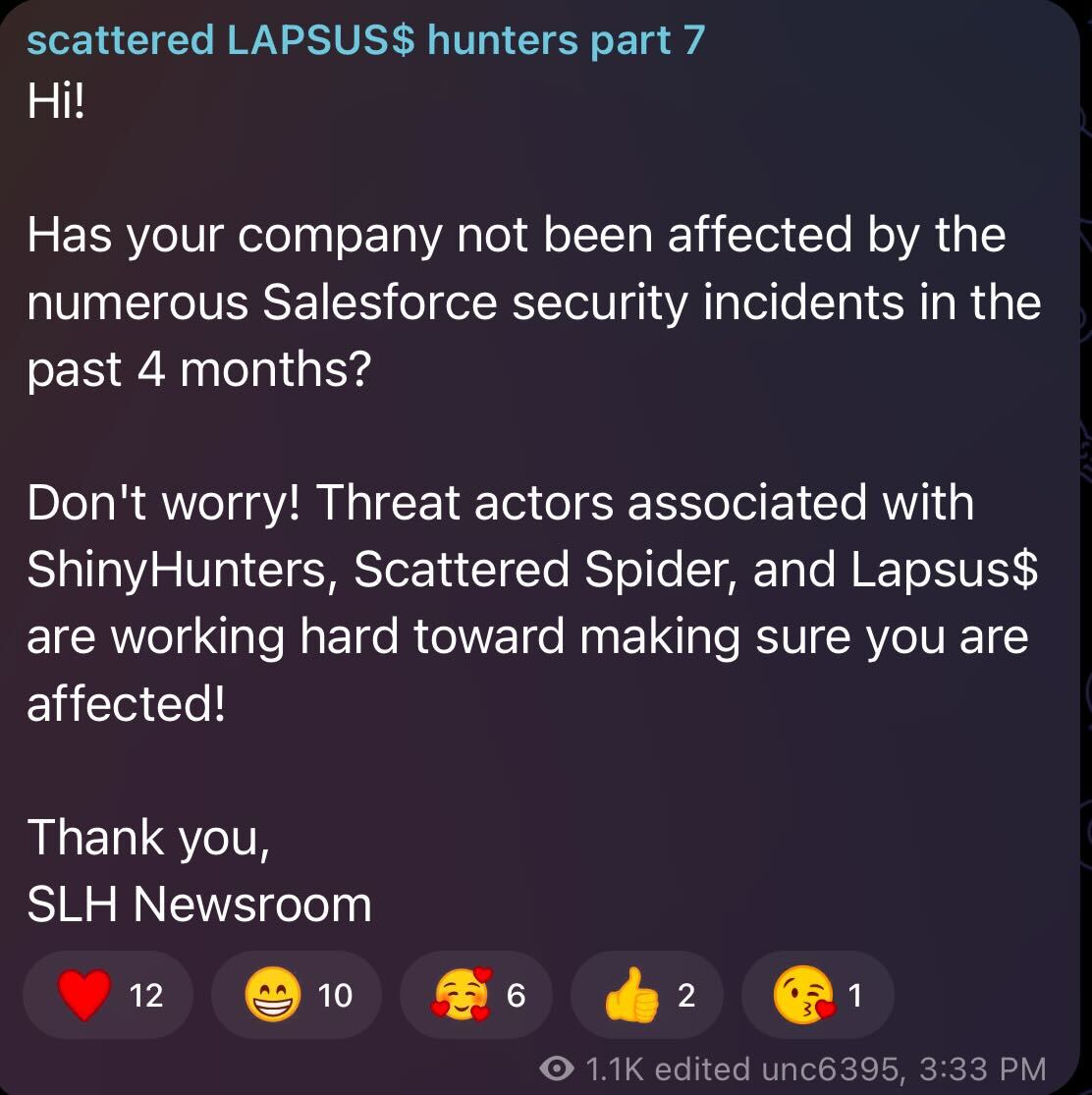

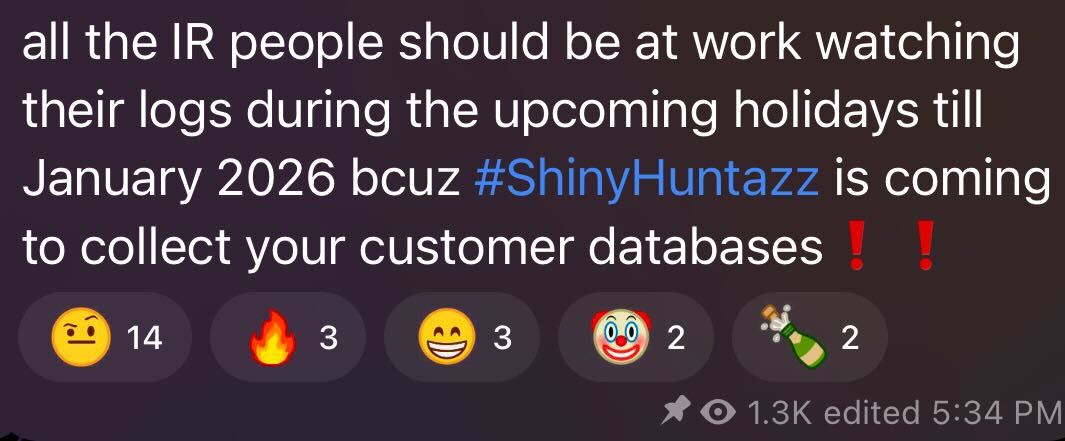

Le 21 novembre 2025, SLSH a posté un autre message, illustré en Figure 2, qui fait office d'avertissement aux entreprises n'ayant pas encore été affectées par leurs campagnes de vol de données Salesforce.

Émergence du Ransomware-as-a-Service ShinySp1d3r

Le 19 novembre 2025, BleepingComputer a signalé un nouveau programme de Ransomware-as-a-Service (RaaS) baptisé « ShinySp1d3r », qui serait apparemment toujours en cours de développement actif par SLSH. Le rançongiciel ne fonctionne actuellement que sur les systèmes Windows, mais les représentants du syndicat criminel ont déclaré aux journalistes qu'ils étaient proches de produire des versions pour les systèmes Linux et ESXi.

Unit 42 avait précédemment fait allusion au développement du rançongiciel ShinySp1d3r dans notre dernier blog Insights sur SLSH. De plus, la semaine dernière, nous avons également publié du renseignement sur les menaces (threat intelligence) issu de nos recherches sur les IoC probablement associés à cette forme de rançongiciel. Les Figures 3 et 4 fournissent plus d'informations sur la partie chiffrement de ShinySp1d3r lors d'une exécution réussie.

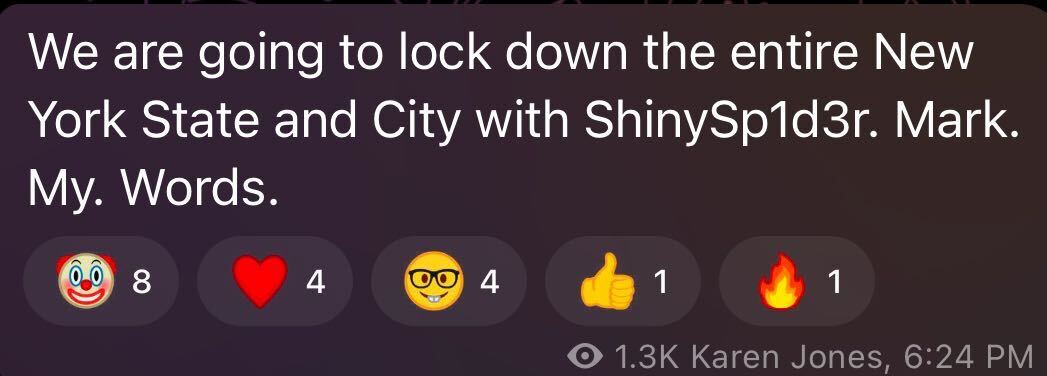

Le 21 novembre 2025, SLSH a posté un autre message Telegram illustré en Figure 5, où ils menacent de déployer le ransomware ShinySp1d3r sur l'ensemble de la ville de New York et de l'État de New York.

Tentatives récentes d’obtention d'accès internes

Le 21 novembre 2025, CrowdStrike a confirmé à BleepingComputer qu'un employé avait partagé des captures d'écran de systèmes internes avec SLSH, lesquelles ont ensuite été postées sur le canal Telegram du groupe. CrowdStrike a affirmé que l'individu avait été licencié le mois dernier et qu'aucun de ses systèmes n'avait été compromis à la suite de cette activité. Bling Libra a confirmé aux journalistes qu'ils avaient accepté de payer l'initié 25 000 $ pour l'accès au réseau de CrowdStrike.

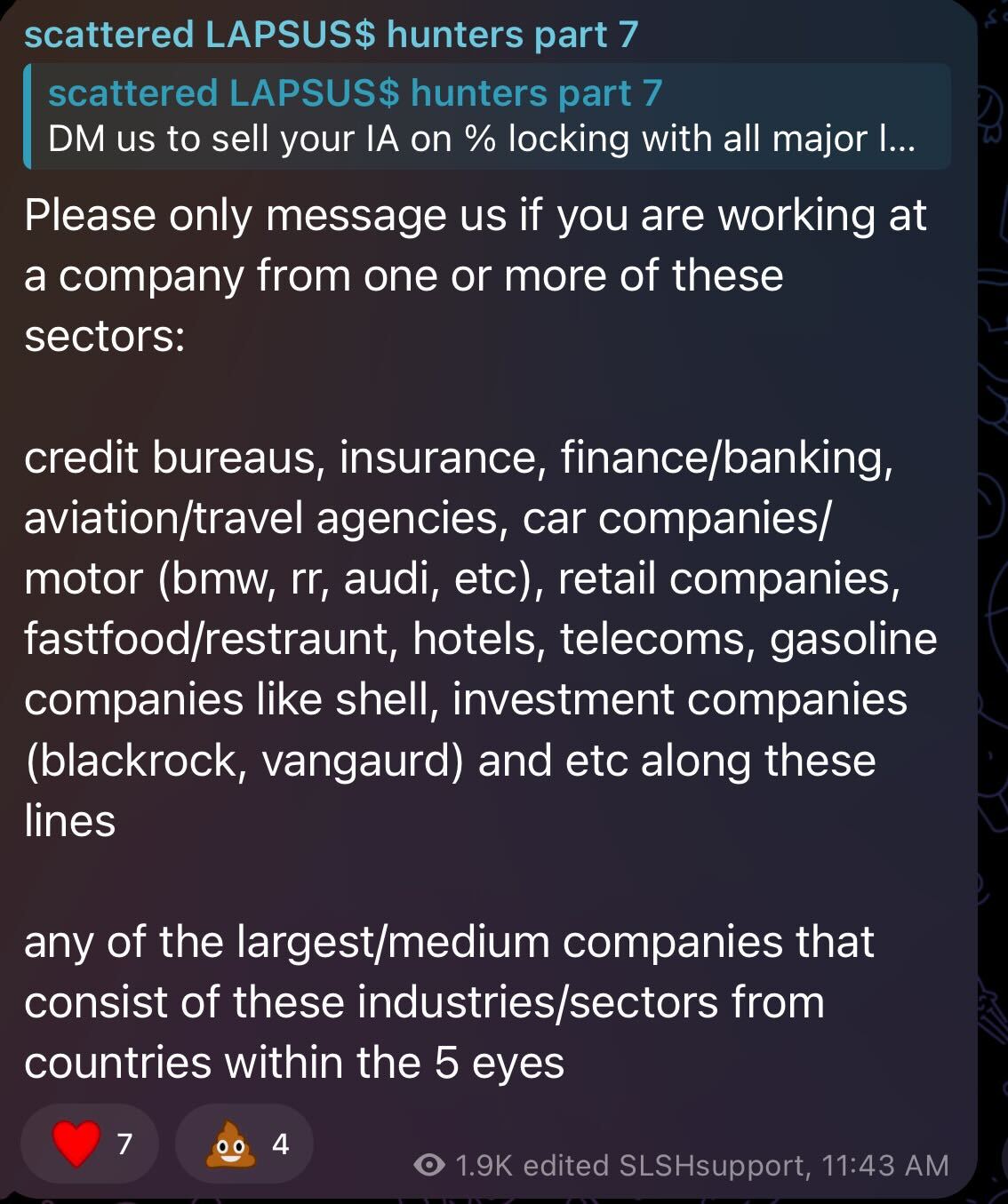

Le même jour, SLSH a posté plusieurs autres messages Telegram illustrés plus bas dans les Figures 6 et 7. La première image ci-dessous met en évidence les secteurs dans lesquels les acteurs de la menace cherchaient à solliciter des initiés, ce qui inclut les organisations de la vente au détail (retail) et de l'hôtellerie.

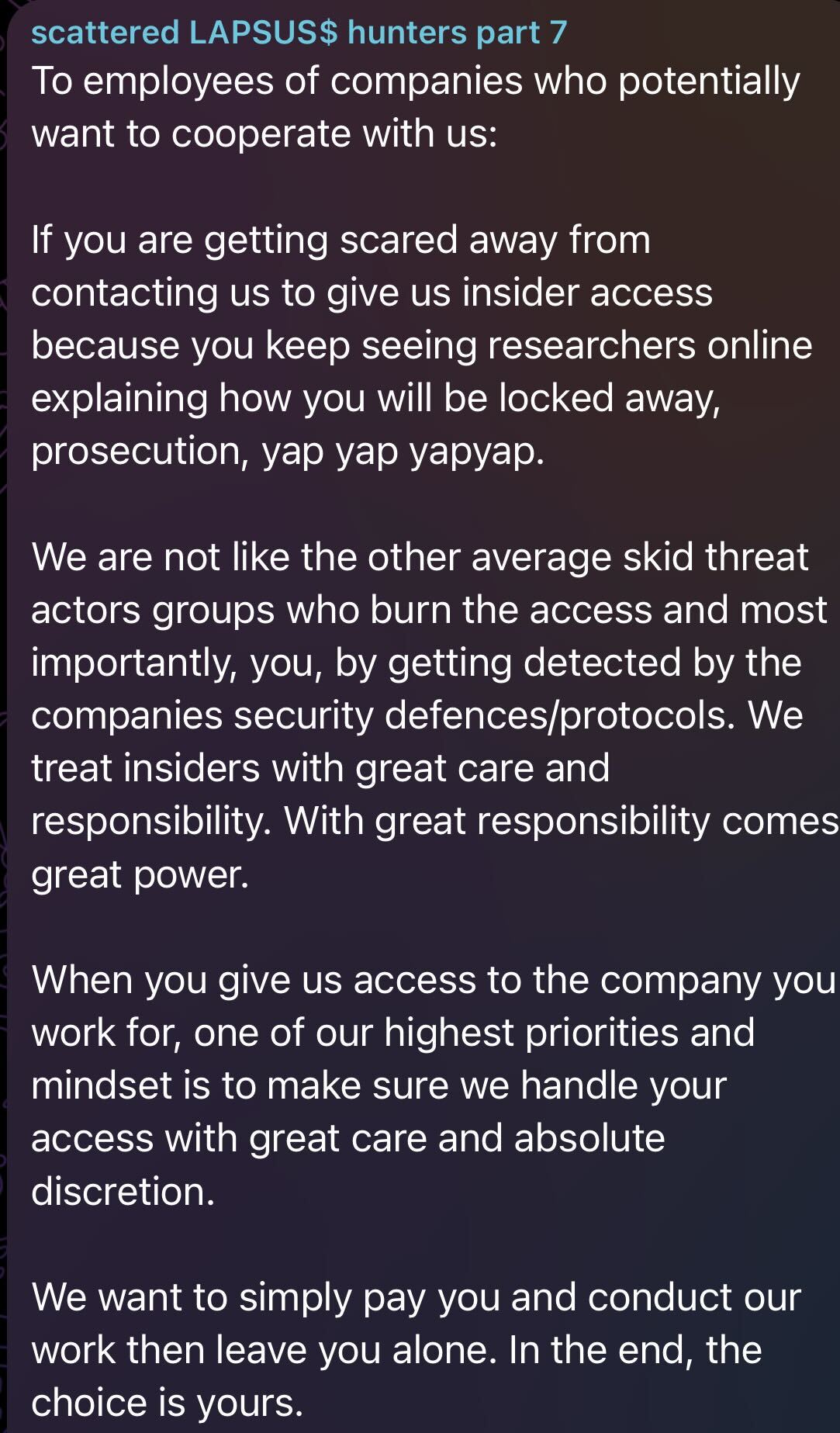

La seconde image ci-dessous illustre la manière dont les acteurs de la menace tentent d'apaiser toute inquiétude que pourraient ressentir les initiés potentiels suite à la détection de l'initié chez CrowdStrike.

Perspectives pour 2026

Le 24 novembre 2025, Gainsight a annoncé que les connexions vers d'autres plateformes SaaS telles que HubSpot et Zendesk étaient temporairement suspendues en raison de l'attaque de la chaîne d'approvisionnement. L'entreprise a également encouragé ses clients à effectuer une rotation de leurs clés S3 par mesure de précaution.

Au moment de la publication, Unit 42 n'avait pas encore identifié de communications des acteurs de la menace prétendant avoir divulgué des informations liées à leur présumée campagne de vol de données Gainsight. Cependant, ils ont posté le message suivant sur leur canal Telegram le 24 novembre 2025 :

« assez sûr que le nombre total de victimes pour 2025 de notre fait est d'environ 1,5k (1000 déjà rapportées publiquement) et continue d'augmenter »

Ma prédiction globale concernant ces acteurs de la menace motivés financièrement pour 2026 et au-delà est la continuité : un chaos inébranlable. Nous nous attendions précédemment à ce que SLSH fasse une pause et réapparaisse au début de la nouvelle année civile avec les activités susmentionnées, mais ils ont apparemment décidé d'accélérer ce calendrier au vu de ces dernières observations. L'émergence d'un programme RaaS, conjointement à une offre d'EaaS (Extortion-as-a-Service), fait de SLSH un adversaire redoutable quant à l'étendue du filet qu'ils peuvent jeter sur les organisations en utilisant de multiples méthodes pour monétiser leurs opérations d'intrusion. De plus, l'élément de recrutement d'initiés ajoute une couche supplémentaire contre laquelle les organisations doivent se défendre.

Le timing de ces développements ne pourrait être pire pour la plupart des organisations, en particulier les détaillants, alors qu'ils se préparent pour les semaines de shopping les plus importantes de l'année civile. La Figure 8 donne un meilleur aperçu de la manière dont les acteurs de la menace prévoient d'opérer dans les semaines à venir, ce qui semble faire allusion à davantage de données clients potentiellement divulguées sur leur DLS.

Palo Alto Networks a récemment prédit que 2026 sera « l'année du défenseur » en ce qui concerne l'application de défenses pilotées par l'IA pour combattre les attaques supportées par l'IA. Je crois fermement que ce sentiment faisant de 2026 l'année du défenseur doit également se vérifier si nous voulons vaincre collectivement les nombreux fronts sur lesquels SLSH cible les organisations.

L'un des meilleurs cadeaux que vous puissiez offrir à votre organisation en cette période de l'année est de rejoindre et de participer activement à un Centre de partage et d'analyse de l'information (ISAC) spécifique à votre secteur ; cela permet à vos défenseurs réseau d'apprendre de leurs pairs et de déplacer collectivement le résultat « en amont de l'incident » (left of bang).

Unit 42 est prêt à aider votre organisation face à une compromission active ou à fournir une évaluation proactive pour réduire les risques de votre organisation liés à cette activité de menace en évolution.

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42