Résumé

Il semblerait que les informaticiens nord-coréens utilisent la technologie Deepfake en temps réel pour infiltrer les organisations par le biais de postes de travail à distance. Tout ceci pose d’importants risques en matière de sécurité, de droit et de conformité. Les stratégies de détection que nous détaillons dans ce rapport fournissent aux équipes de sécurité et aux RH des conseils pratiques pour renforcer leurs processus de recrutement contre cette menace.

Lors de notre démonstration, il a fallu un peu plus d’une heure à une personne sans expérience pour comprendre comment créer un Deepfake en temps réel à l’aide d’outils facilement disponibles et de hardware grand public et bon marché. Les adversaires peuvent ainsi facilement créer des identités synthétiques convaincantes, ce qui leur permet d’opérer sans être détectés et de générer potentiellement des revenus pour les régimes sanctionnés.

Bien que nous puissions encore déceler des limites dans la technologie actuelle des Deepfakes, ces limites reculent rapidement. Les organisations doivent mettre en place des défenses à plusieurs niveaux combinant des procédures de vérification renforcées, des contrôles techniques et une surveillance continue tout au long du cycle de vie des employés.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces évoquées ci-dessus grâce à la solution Unit 42 Insider Threat Services

Les organisations peuvent faire appel à l’équipe de réponse à incident de l’Unit 42 pour obtenir une assistance adaptée face à cette menace et d’autres.

Entretiens avec des Nord-Coréens

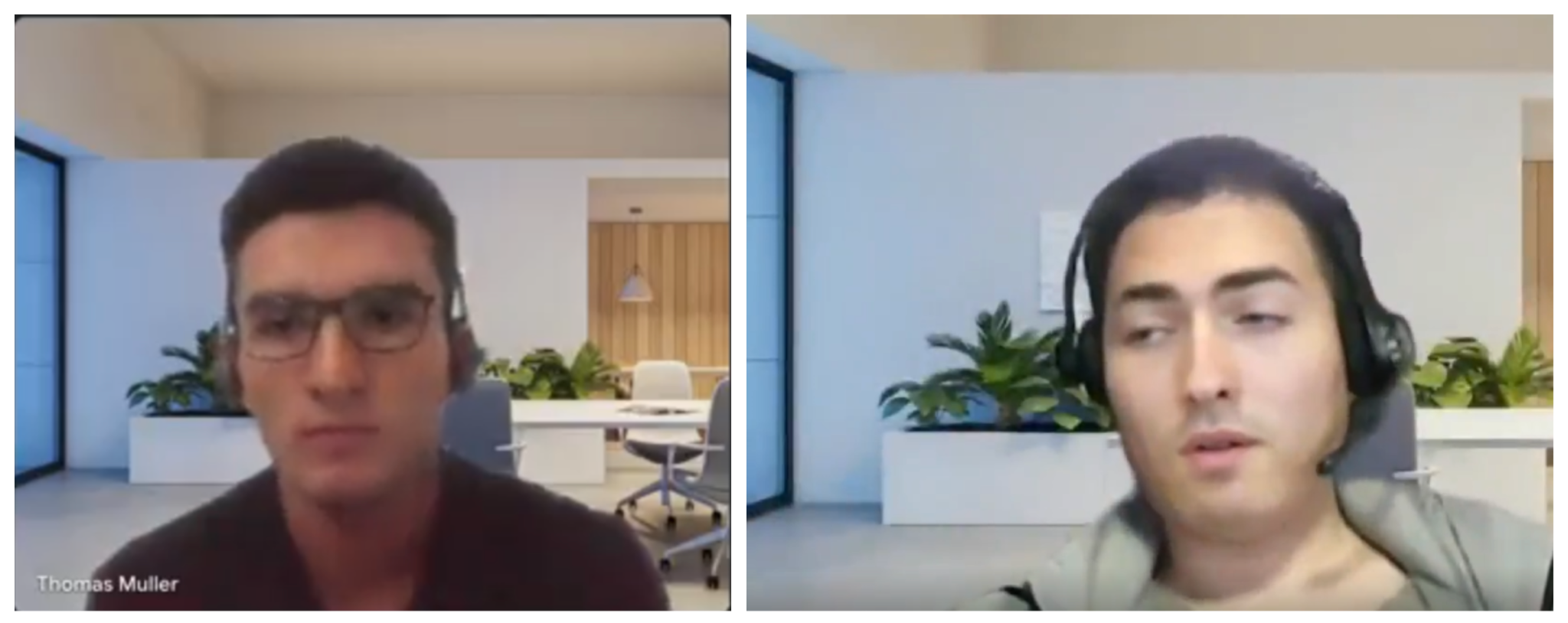

Les milieux de l’acquisition de talents et de la cybersécurité ont récemment fait état d’une augmentation du nombre de candidats utilisant des Deepfakes en temps réel lors d’entretiens d’embauche. Les enquêteurs ont documenté des cas où les personnes interrogées présentaient des flux vidéo synthétiques, en utilisant des arrière-plans virtuels identiques pour différents profils de candidats, comme le montre la figure 1.

La newsletter Pragmatic Engineer a publié une étude de cas concernant une entreprise polonaise spécialisée dans l’intelligence artificielle qui a été confrontée à deux candidats Deepfake distincts. Les enquêteurs ont soupçonné qu’il s’agissait de la même personne, en particulier lorsque l’opérateur a fait preuve d’une confiance accrue lors du deuxième entretien technique, alors qu’il connaissait déjà le format et les questions de l’entretien.

L’analyse par l’Unit 42 des indicateurs présentés dans le rapport de Pragmatic Engineer correspond aux tactiques, techniques et procédures (TTP) attribuées aux opérations travailleurs IT provenant de la République populaire démocratique de Corée (RPDC). Il s’agit d’une évolution logique de leur système d’infiltration frauduleuse du travail.

Les acteurs de la menace nord-coréens ont toujours manifesté un grand intérêt pour les techniques de manipulation de l’identité. Dans notre enquête de 2023, nous avons fait état de leurs tentatives de création d’identités synthétiques fondées sur des données personnelles compromises, ce qui les rend plus difficiles à détecter.

Nous avons trouvé d’autres preuves en analysant la violation de Cutout.pro, un service de manipulation d’images par l’IA, qui a révélé des dizaines d’adresses électroniques, vraisemblablement en lien avec les activités des acteurs de la RPDC. La figure 2 montre une telle manipulation d’image dans les photos de tête avec changement de visage.

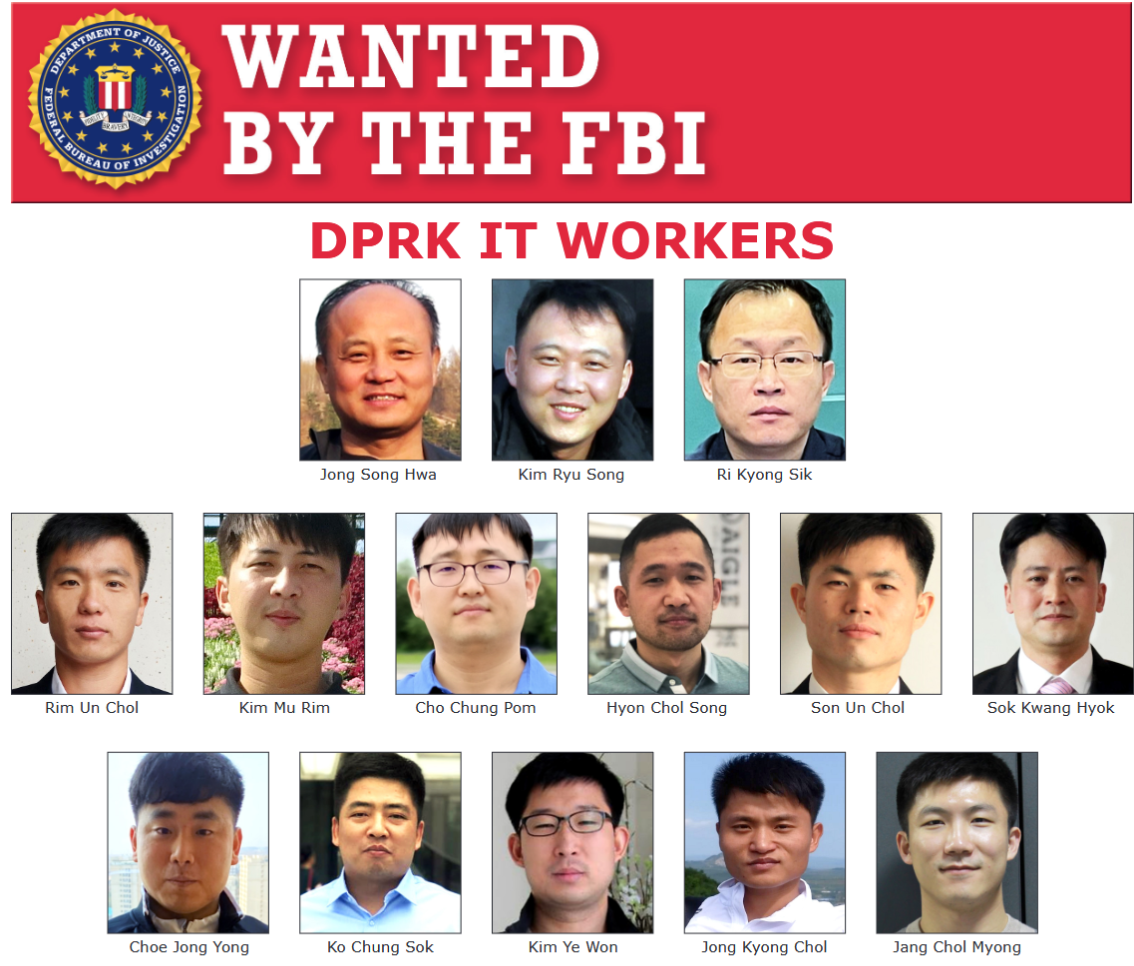

Les informaticiens de la RPDC ont progressivement perfectionné leur méthode d’infiltration en mettant en œuvre la technologie de Deepfake en temps réel. Cela présente deux avantages opérationnels essentiels. Tout d’abord, cela permet à un même opérateur de passer plusieurs entretiens pour le même poste en utilisant différentes identités synthétiques. Deuxièmement, cela permet aux agents d’éviter d’être identifiés et ajoutés aux bulletins de sécurité ou autres avis de recherche, tels que celui présenté en figure 3. L’ensemble permet aux travailleurs du secteur informatique de la RPDC de bénéficier d’une sécurité opérationnelle accrue et d’être moins détectables.

Des résultats convaincants en un clin d’œil

Un chercheur n’ayant aucune expérience de la manipulation d’images, des connaissances limitées en matière de Deepfake et un ordinateur vieux de cinq ans a créé une identité synthétique pour des entretiens d’embauche en 70 minutes. La facilité de création démontre à quel point cette technologie est devenue dangereusement accessible aux acteurs de la menace.

En utilisant uniquement un moteur de recherche d’IA, une connexion Internet passable et une unité de traitement graphique GTX 3070 achetée fin 2020, ils ont produit l’échantillon illustré en figure 4.

Figure 4. Démonstration d’un deepfake en temps réel sur du matériel bon marché et largement disponible.

Pour leurs Deepfakes, ils n’ont utilisé que des images uniques générées par thispersonnotexist[.]org, qui autorise l’utilisation des visages générés à des fins personnelles et commerciales, ainsi que des outils gratuits. Ils ont ainsi créé des identités multiples, comme le montre la figure 5.

Figure 5. Une démonstration de changement d’identité.

Un simple changement de garde-robe et d’image de fond peut suffire pour apparaître en tant que tout nouveau candidat devant un responsable du recrutement. En fait, la partie la plus fastidieuse de tout ce processus a été la création d’un flux de caméras virtuelles à capturer dans un logiciel de vidéoconférence.

Avec un peu plus de temps et une unité de traitement graphique beaucoup plus puissante, une version à plus haute résolution du même processus a donné des résultats plus convaincants, comme le montre la figure 6.

Figure 6. Deepfake de meilleure qualité utilisant une technique plus exigeante en ressources.

Possibilités de détection

Les systèmes de Deepfake en temps réel présentent plusieurs lacunes techniques qui créent des possibilités de détection :

- Problèmes de cohérence temporelle : Les mouvements rapides de la tête ont provoqué des artefacts notables, le système de suivi s’efforçant de maintenir un positionnement précis des points de repère

- Traitement des occlusions : Lorsque la main de l’opérateur est passée au-dessus de son visage, le système deepfake n’a pas réussi à reconstituer correctement le visage partiellement masqué.

- Adaptation de l’éclairage : Les changements soudains de l’éclairage ont révélé des incohérences dans le rendu, en particulier sur les bords du visage.

- Synchronisation audiovisuelle : De légers décalages entre les mouvements des lèvres et la parole ont pu être détectés grâce à une observation minutieuse

À l’heure actuelle, il existe plusieurs moyens de mettre des bâtons dans les roues des faussaires. Il semble que la méthode la plus efficace consiste à passer la main sur le visage, ce qui perturbe le suivi des repères faciaux.

Govind Mittal et al., de l’Université de New York, proposent des stratégies supplémentaires :

- Mouvements rapides de la tête

- Expressions faciales exagérées

- Changements soudains d’éclairage

Ces techniques exploitent les faiblesses des systèmes de Deepfake en temps réel et provoquent des artefacts visibles qui aident les humains à détecter les faux avec une grande précision.

Les figures 7 (a-c) présentent trois autres possibilités que tout recruteur doit ajouter à son répertoire.

Figure 7a. Oreilles - épaules.

Figure 7b. La traversée du nez

Figure 7c. Ciel et sol.

Stratégies de détection

La campagne des travailleurs IT de la RPDC exige une collaboration étroite entre les équipes des RH et de la sécurité informatique. Lorsque les deux travaillent de concert, l’organisation dispose de plus de possibilités de détection tout au long du cycle de vie du recrutement et de l’emploi.

Avis de non-responsabilité : Les stratégies d’atténuation présentées ci-dessous ont pour but d’offrir au lecteur des idées et des suggestions à prendre en considération. Elles sont fournies à titre d’information uniquement et ne sauraient être considérées comme des conseils juridiques. Avant de mettre en œuvre l’une ou l’autre de ces pratiques, consultez votre propre conseiller juridique pour vous assurer qu’elles sont conformes aux lois en vigueur.

Pour les équipes RH :

- Demandez aux candidats d’allumer leur appareil photo lors des entretiens, y compris lors des consultations initiales

- Enregistrez ces sessions (avec l’accord des intéressés) en vue d’une éventuelle analyse forensique

- Instaurez un processus complet de vérification de l’identité comprenant :

- La vérification de l’authenticité des documents à l’aide d’outils forensiques automatisés qui contrôlent les caractéristiques de sécurité, les indicateurs de falsification et la cohérence des informations dans les documents soumis

- La vérification de l’identité avec détection intégrée du comportement, qui exige des candidats qu’ils présentent leur pièce d’identité physique tout en effectuant des actions spécifiques en temps réel

- La mise en correspondance des documents d’identité et de la personne interrogée, afin de s’assurer que son identité est conforme

- La formation des recruteurs et des équipes techniques chargées des entretiens à l’identification des schémas suspects au cours des entretiens vidéo (mouvements oculaires non naturels, incohérences d’éclairage et problèmes de synchronisation audiovisuelle)

- La sensibilisation des intervieweurs, qui doivent se sentir à l’aise avec le fait de demander aux candidats d’effectuer des mouvements difficiles pour les logiciels de Deepfake (rotation de profil, gestes de la main près du visage ou mouvements rapides de la tête)

Pour les équipes de sécurité :

- Sécuriser le processus d’embauche en enregistrant les adresses IP des candidats et en vérifiant qu’elles ne proviennent pas d’une infrastructure d’anonymisation ou de régions géographiques suspectes.

- Analyser les numéros de téléphone fournis pour vérifier s’il s’agit d’opérateurs VoIP, en particulier ceux qui sont généralement associés à la dissimulation d’identité

- Passer des accords de partage d’informations avec des entreprises partenaires et participez aux centres de partage et d’analyse de l’information (ISAC) afin de rester informé des dernières techniques d’identité synthétique

- Identifier et bloquez les applications logicielles qui permettent l’installation d’une webcam virtuelle sur les appareils gérés par l’entreprise lorsque leur utilisation n’est pas justifiée par des raisons professionnelles légitimes.

Autres indicateurs :

- Surveiller les schémas d’accès anormaux au réseau après l’embauche, en particulier les connexions à des services d’anonymisation ou les transferts de données non autorisés

- Déployer des méthodes d’authentification multifactorielle qui nécessitent la détention physique des appareils, ce qui rend l’usurpation d’identité plus difficile

Considérations en matière de politique organisationnelle :

- Élaborer des protocoles clairs pour traiter les cas de suspicion d’identité synthétique, y compris des procédures d’escalade et des méthodes de conservation des preuves

- Créer un programme de sensibilisation à la sécurité qui informe tous les employés impliqués dans le recrutement sur les signaux d’alerte en matière d’identité synthétique

- Instaurer des contrôles techniques qui limitent l’accès des nouveaux employés jusqu’à ce que d’autres étapes de vérification soient franchies

- Documenter les échecs de la vérification et communiquez sur les indicateurs techniques appropriés avec les partenaires industriels et les agences gouvernementales concernées

En mettant en œuvre ces stratégies de détection et d’atténuation à plusieurs niveaux, les organisations peuvent réduire de manière significative le risque d’infiltration d’identité synthétique tout en maintenant un processus d’embauche efficace pour les candidats légitimes.

Conclusion

La menace de l’identité synthétique, caractérisée par les opérations des travailleurs informatiques nord-coréens, représente un défi en constante évolution pour les organisations du monde entier. Nos recherches démontrent l’accessibilité alarmante de la création d’identités synthétiques, avec des barrières techniques toujours plus basses à mesure que les visages générés par l’IA, les outils de falsification de documents et les technologies de manipulation de la voix et de la vidéo en temps réel gagnent en sophistication et en accessibilité.

Les technologies d’identité synthétique continuent d’évoluer. Les organisations doivent mettre en œuvre des stratégies de défense à plusieurs niveaux qui combinent :

- Des procédures de vérification renforcées

- Des contre-mesures assistées par l’IA pour la détection de Deepfake

- La vérification continue tout au long de l’emploi

Cette approche améliore considérablement la capacité d’une organisation à détecter et à atténuer non seulement les travailleurs informatiques nord-coréens, mais aussi toute une série de menaces similaires.

Aucune méthode de détection unique ne saurait garantir une protection contre les menaces liées aux identités synthétiques. Toutefois, une stratégie de défense à plusieurs niveaux améliore considérablement la capacité de votre organisation à identifier et à atténuer ces risques. En combinant les meilleures pratiques RH et les contrôles de sécurité, vous pouvez maintenir un processus d’embauche efficace tout en vous protégeant contre les tactiques sophistiquées employées par les informaticiens nord-coréens et d’autres acteurs de la menace.

Les clients de Palo Alto Networks peuvent mieux se prémunir contre les menaces mentionnées ci-dessus grâce à la solution Insider Threat Services de l’Unit 42, qui permet d’améliorer de manière globale la détection et la remédiation.

si vous pensez avoir été compromis ou en cas de question urgente, prenez contact avec l’équipe de réponse à incident de l’Unit 42 ou appelez les numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- ROYAUME-UNI : +44.20.3743.3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81.50.1790.0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Palo Alto Networks a partagé ces résultats avec les membres de la Cyber Threat Alliance (CTA). Les membres de la CTA utilisent ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et pour perturber systématiquement les cyberacteurs malveillants. En savoir plus sur la Cyber Threat Alliance.

Ressources complémentaires

- Un faux informaticien nord-coréen lié à l’attaque d’hameçonnage de Beavertail, l’application de vidéoconférence – Unit 42, Palo Alto Networks

- Sans le savoir, des multinationales rémunèrent des acteurs nord-coréens : Découvrez comment les démasquer – Unit 42, Palo Alto Networks

- Piratage des employeurs et recherche d’emploi : Deux campagnes liées à l’emploi portent les marques des acteurs de la menace de la RPDC – Unit 42, Palo Alto Networks

- Un entretien contagieux : Les acteurs de la menace de la RPDC incitent les demandeurs d’emploi du secteur technologique à installer de nouvelles variantes des logiciels malveillants BeaverTail et InvisibleFerret – Unit 42, Palo Alto Networks

- Bien compris : Détection de Deepfake vidéo en temps réel via Challenge Response – Govind Mittal, Chinmay Hegde, Nasir Memon

- Les faussaires de l’IA démasqués dans le recrutement des développeurs technologiques : postmortem – Gergely Orosz, The Pragmatic Engineer

- Voici ce qui se passe lors d’une interview deepfake – Billy Hurley, IT Brew

- La dynamique émergente des campagnes d’escroquerie Deepfake sur le web – Unit 42

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42