Avant-propos

Les systèmes d’alertes cloud peinent souvent à faire la différence entre une activité cloud normale et des opérations malveillantes ciblées menées par des acteurs de la menace connus. La difficulté ne réside pas dans l’incapacité à repérer des alertes complexes sur des milliers de ressources, ni dans un défaut de suivi des identités. Le véritable enjeu est la détection fiable, dans des environnements cloud, des techniques utilisées par des groupes d’acteurs de la menace persistants et déjà identifiés.

Dans cette étude, nous formulons l’hypothèse qu’une nouvelle méthode d’analyse des alertes pourrait améliorer la détection. Plus précisément, nous examinons des événements d’alerte en environnement cloud et leur correspondance avec les tactiques et techniques MITRE ATT&CK® qu’ils reflètent. Nous estimons pouvoir mettre en évidence une corrélation entre des acteurs de la menace et les techniques qu’ils privilégient, lesquelles déclenchent, dans les environnements des victimes, des types d’alertes bien spécifiques. Ce schéma distinct, détectable, pourrait permettre d’identifier la compromission d’une organisation par un groupe connu.

Pour valider cette méthode d’analyse des alertes, les chercheurs de Unit 42 se sont concentrés sur deux de ces groupes qui s’appuient sur des techniques d'attaque fondamentalement différentes pour compromettre les environnements cloud de leurs victimes : le groupe cybercriminel Muddled Libra et le groupe étatique Silk Typhoon. Ces deux entités sont connues pour cibler des opérations dans le cloud.

- Nous avons analysé des événements d’alerte cloud dans 22 secteurs d’activité, entre juin 2024 et juin 2025.

- Cette étude a consisté à associer les techniques MITRE ATT&CK liées au cloud – connues pour être utilisées par Muddled Libra et Silk Typhoon – aux alertes de sécurité spécifiques qu’elles déclenchent dans les environnements cloud.

Comme vous le verrez dans la suite de cet article, ce test confirme que les équipes de sécurité peuvent distinguer des schémas d’alertes uniques entre Muddled Libra et Silk Typhoon en se fondant uniquement sur les types d’alertes observés.

Les résultats mettent également en évidence un lien clair entre les opérations cloud menées par ces acteurs et les secteurs qu’ils ciblent. Ainsi, lorsque l’on sait que l’un de ces groupes attaque certains secteurs, ces schémas apparaissent dans nos données.

La validation du fait que notre méthode de détection fonctionne comme prévu ouvre la voie à des capacités de prévention automatisées, y compris dans des architectures cloud complexes.

Cortex Cloud a été conçu pour détecter et prévenir les opérations malveillantes, les modifications des configurations et les exploitations abordées dans cet article, en reliant les événements aux tactiques et techniques MITRE. Ces capacités aident les organisations à maintenir une détection continue des événements du runtime.

Les organisations peuvent bénéficier d’un accompagnement dans l’évaluation de leur posture de sécurité grâce à l’Évaluation de la sécurité du cloud de l’Unit 42.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 – Thématiques connexes | Muddled Libra (related to Scattered Spider), API, IAM |

Un autre regard sur les tendances des alertes cloud

Dans le prolongement de notre précédent article consacré aux tendances des alertes cloud, nous avons mené une nouvelle analyse des statistiques dans ce domaine.

Dans le cadre de nos travaux visant à déterminer si l’identification de groupes d’acteurs de la menace était possible, nous avons cette fois analysé les données au prisme des secteurs d’activité dans lesquels les alertes cloud étaient déclenchées. L’ajout d’une télémétrie sectorielle à l’analyse nous a permis de concentrer nos efforts sur l’identification des techniques – et donc des alertes qui en découlent – utilisées par ces acteurs de la menace, en l’employant comme paramètre de contrôle. À partir des données d’alertes collectées entre juin 2024 et juin 2025, nous avons identifié les secteurs affichant à la fois le plus grand nombre de types d’alertes uniques et la moyenne quotidienne la plus élevée. Nous avons ensuite corrélé ces tendances avec les activités et les cibles de deux groupes d’acteurs de la menace : Muddled Libra et Silk Typhoon.

Cet article présente notre analyse des techniques d'attaque de ces derniers, ainsi que l’analyse des alertes associées.

Glossaire : associer les techniques aux alertes

Cette étude a été menée en analysant les techniques MITRE ATT&CK liées au cloud, connues pour être utilisées par Muddled Libra et Silk Typhoon, puis en les associant aux alertes de sécurité spécifiques qu’elles sont connues pour déclencher dans des environnements cloud. Le glossaire ci-dessous aidera les lecteurs à comprendre les résultats que nous présentons.

- Association des techniques MITRE aux alertes : une même technique MITRE peut potentiellement déclencher plusieurs alertes de sécurité distinctes et, à l’inverse, une même alerte peut correspondre à une ou plusieurs tactiques et techniques MITRE. Par exemple, l’alerte « Remote command line usage of serverless function’s token » dans la plateforme Cortex Cloud est corrélée à la tactique MITRE « Credential Access » et aux techniques MITRE « Steal Application Access Token » et « Unsecured Credentials ».

- Nombre de types d’alertes uniques : pour les besoins de cette étude, chaque règle d’alerte n’a été comptabilisée qu’une seule fois. Nous avons ainsi identifié près de 70 règles d’alerte distinctes, rattachables à au moins une des 11 techniques MITRE liées au cloud connues pour être utilisées par Muddled Libra. Pour Silk Typhoon, nous avons recensé un peu plus de 50 règles d’alerte distinctes, rattachables à au moins une des 12 techniques MITRE liées au cloud associées à ce groupe. Autre point notable : seuls trois types d’alertes se retrouvent dans les deux ensembles de règles (Muddled Libra et Silk Typhoon). Enfin, même si certaines règles se déclenchent à plusieurs reprises – parfois au sein de plusieurs organisations –, notre indicateur « unique » par secteur ne retient qu’une seule chose : une alerte s’est-elle déclenchée au moins une fois sur la période étudiée ?

- Occurrences moyennes quotidiennes : si un acteur de la menace utilise la technique MITRE « Data from Cloud Storage » (T1530), l’une des règles d’alerte Cortex distinctes associées peut être « Suspicious identity downloaded multiple objects from a bucket ». Si cette alerte se déclenche 1 000 fois au cours d’une même journée, elle ne compte que pour une seule alerte distincte ; en revanche, ses 1 000 déclenchements ce jour-là sont pris en compte dans le calcul des occurrences moyennes quotidiennes. Lorsque nous présentons, dans la suite de l’article, la moyenne d’alertes par jour par secteur, nous calculons cette moyenne pour chaque organisation au sein du secteur concerné.

Pour illustrer la manière dont nous avons abordé les alertes, prenons une métaphore : si chaque règle d’alerte correspondait à un type de fruit, on constaterait que Muddled Libra et Silk Typhoon ne portent pas du tout le même panier. Les deux paniers sont même si différents que, sur près de 70 types de fruits pour Muddled Libra et plus de 50 pour Silk Typhoon, seuls trois types se recoupent.

Lorsqu’on observe les alertes déclenchées dans un secteur, on peut alors voir une variété de « fruits » éparpillés – par exemple 10 oranges, 14 citrons, etc. En analysant cette piste sous l’angle des types de fruits présents dans un secteur donné, puis en la comparant aux types de fruits contenus dans les paniers que nous savons être associés à Muddled Libra ou à Silk Typhoon, il devient possible d’estimer de manière raisonnable quel acteur de la menace est à l’origine de l’activité.

Méthodologie

Nous avons collecté, entre juin 2024 et juin 2025, des alertes déclenchées sur un ensemble de plateformes, notamment :

- Les fournisseurs de services cloud (CSP)

- Les environnements de conteneurs

- Les applications hébergées dans le cloud

- Les plateformes SaaS

Nous avons ensuite analysé ces alertes à partir de leurs noms uniques, de la plateforme d’origine, de la date de déclenchement et de métadonnées telles que :

- Le secteur d’activité

- La région

- La fréquence d’occurrence

- Le nombre moyen d’occurrences au sein de chaque organisation

Comme indiqué plus haut, nous avons intégré le cadre MITRE ATT&CK®, en associant chaque alerte à la technique MITRE correspondante.

Nous avons également analysé la corrélation entre, d’une part, le secteur d’activité et la région de l’organisation ciblée et d’autre part le niveau de sévérité des alertes observées. Cela nous a permis d’identifier les types d’alertes les plus susceptibles de se produire en fonction de ces facteurs.

Profils des acteurs de la menace

Muddled Libra

Contexte

Muddled Libra (également connu sous le nom de Scattered Spider, ou UNC3944) est un groupe cybercriminel actif depuis 2021.

Connu pour son recours à l’ingénierie sociale – notamment via des appels aux services d’assistance des organisations –, Muddled Libra est également réputé pour ses partenariats avec des programmes de ransomware-as-a-service (RaaS). En faisant évoluer en permanence ses méthodes, le groupe a utilisé avec succès différentes techniques d’ingénierie sociale, dont le smishing (hameçonnage par SMS), le vishing (hameçonnage vocal) et le spear phishing (ciblage direct d’un employé).

Après avoir compromis une organisation, le groupe déploie plusieurs outils, dont des variantes de ransomware comme DragonForce, un framework RaaS par abonnement, créé par un groupe du même nom, suivi par Unit 42 sous l’appellation Slippery Scorpius. Le groupe utilise également des outils de découverte de l’environnement cloud, comme ADRecon, un outil open source de reconnaissance Active Directory.

Secteurs ciblés et techniques

Si les secteurs ciblés par Muddled Libra ont évolué depuis 2022, les domaines ci-dessous sont régulièrement cités :

- Aérospatial et défense

- Services financiers

- Haute technologie

- Hôtellerie

- Médias et divertissements

- Services professionnels et juridiques

- Télécommunications

- Transport et logistique

- Retail et vente en gros

Muddled Libra s’appuie sur plusieurs techniques offensives pour compromettre l’environnement d’une victime et y maintenir l’accès. Nous avons analysé les techniques connues de ce groupe, puis extrait celles qui se concentrent spécifiquement sur l’infrastructure cloud, comme l’illustre le tableau 1. Ensemble, elles constituent une forme d’« empreinte » que nous pouvons utiliser pour identifier le groupe dans les données d’alertes cloud.

| Tactiques MITRE | Techniques MITRE | Nom de la technique MITRE |

| Collecte | T1530 | Data from Cloud Storage |

| Contournement des défenses | T1578.002 | Modify Cloud Compute Infrastructure: Create Cloud Instance |

| Contournement des défenses, Persistance, Escalade des privilèges, Accès initial | T1078.004 | Valid Accounts: Cloud Accounts |

| Découverte | T1069.003 | Permission Groups Discovery: Cloud Groups |

| Découverte | T1087.004 | Account Discovery : Cloud Account |

| Découverte | T1526 | Cloud Service Discovery |

| Découverte | T1538 | Cloud Service Dashboard |

| Découverte | T1580 | Cloud Infrastructure Discovery |

| Latéralisation | T1021.007 | Remote Services: Cloud Services |

| Persistance, Escalade des privilèges | T1098.001 | Account Manipulation: Additional Cloud Credentials |

| Persistance, Escalade des privilèges | T1098.003 | Account Manipulation: Additional Cloud Roles |

Tableau 1. Tactiques et techniques cloud connues de Muddled Libra.

Présentation de la méthodologie

Même si chaque technique MITRE est relativement granulaire en termes de périmètre opérationnel, une même technique peut recouvrir plusieurs types d’événements de calcul provenant d’une plateforme cloud ou d’une application software-as-a-service (SaaS).

Par exemple, la technique MITRE T1078.004 - Valid Accounts: Cloud Accounts porte sur l’événement opérationnel qu’est l’utilisation d’un compte cloud valide. Or, ce cadre peut englober une large variété d’événements comptabilisés, notamment :

- La modification inhabituelle de ressources par un utilisateur IAM nouvellement observé

- La suppression de multiples ressources cloud par un rôle IAM nouvellement créé

- Une identité suspecte a créé ou mis à jour le mot de passe d’un utilisateur IAM

Chacun de ces événements peut être rattaché à un compte cloud valide, mais leurs causes profondes peuvent être très différentes.

De plus, si l’on se concentre sur un type d’alerte précis – par exemple « Unusual resource modification from a newly created IAM role » –, l’événement peut relever non seulement de la tactique MITRE « Accès initial », mais aussi de « Contournement des défenses » ou même de « Persistance ».

Lorsque nous avons élargi notre périmètre pour inclure les événements d’alerte susceptibles d’être déclenchés par n’importe laquelle des techniques MITRE connues pour être utilisées par Muddled Libra, nous avons identifié près de 70 événements d’alerte pouvant être attribués à au moins une de ces techniques.

Nous avons collecté l’ensemble de ces alertes, associées aux différentes techniques MITRE attribuées à Muddled Libra. Nous avons ensuite affiné l’analyse afin de déterminer le nombre de types d’alertes uniques observés dans chaque secteur. Parallèlement, nous avons suivi, pour chaque organisation au sein de ces secteurs, la moyenne quotidienne d’occurrences. Pour reprendre notre métaphore des fruits, nous avons d’abord identifié le nombre de « fruits » distincts laissés par l’acteur de la menace dans chaque secteur (alertes uniques), puis comptabilisé combien d’exemplaires de chaque type de fruit apparaissaient, en moyenne, au niveau de chaque organisation du secteur (moyenne d’occurrences d’alertes).

Comme expliqué dans la section Glossaire, ces indicateurs nous ont permis d’élaborer des schémas.

Analyse par secteur et par technique

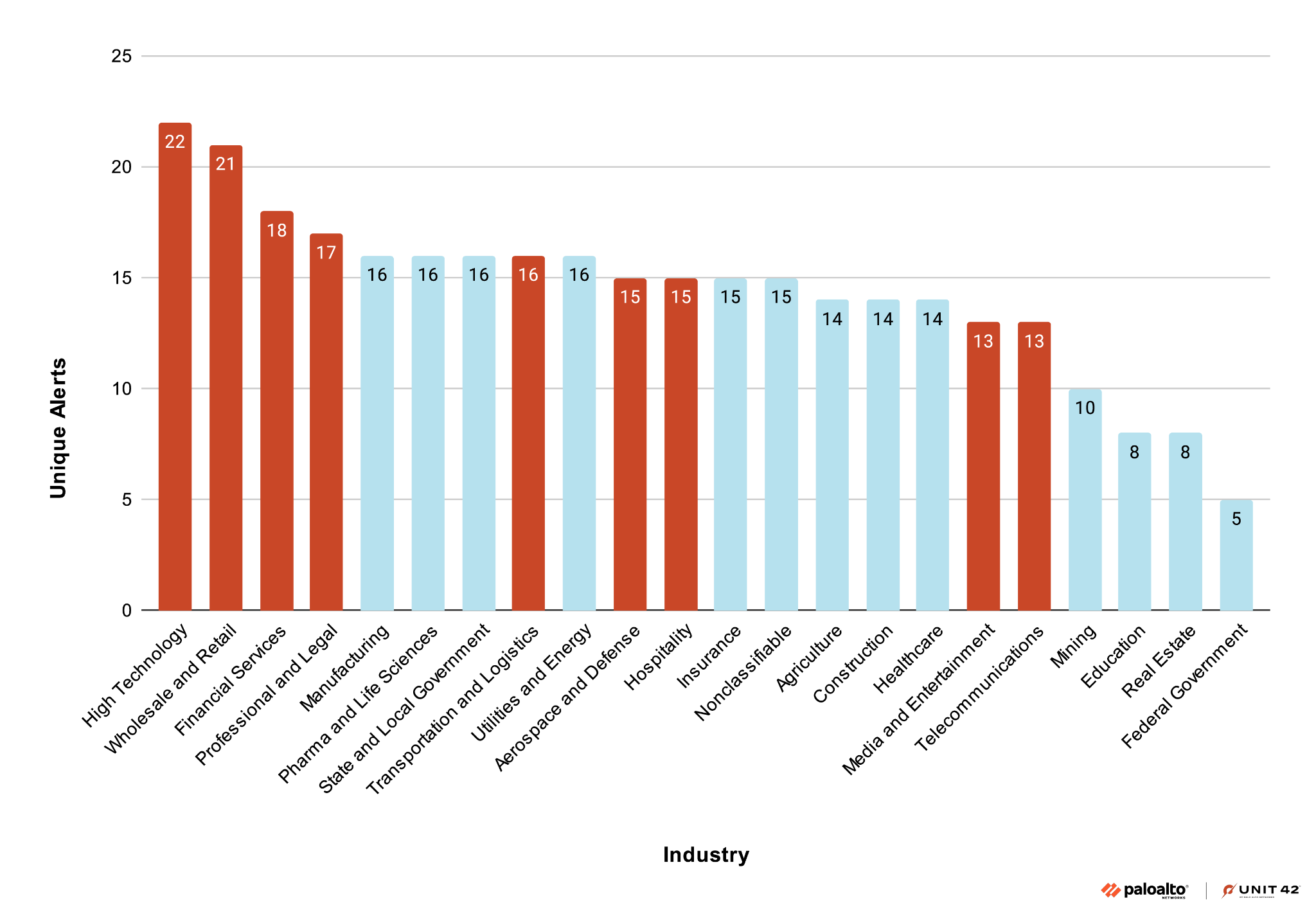

La comparaison des alertes déclenchées, des techniques MITRE qui leur sont associées et des secteurs ciblés met en évidence une corrélation entre les secteurs identifiés comme cibles dans des sources publiques, et les alertes déclenchées par les opérations de Muddled Libra. La figure 1 illustre cette corrélation en classant les secteurs du plus élevé au plus faible, selon le nombre de types d’alertes uniques liés aux techniques MITRE répertoriées dans le tableau 1, sur la période de juin 2024 à juin 2025. Les secteurs publiquement signalés comme ciblés apparaissent en rouge.

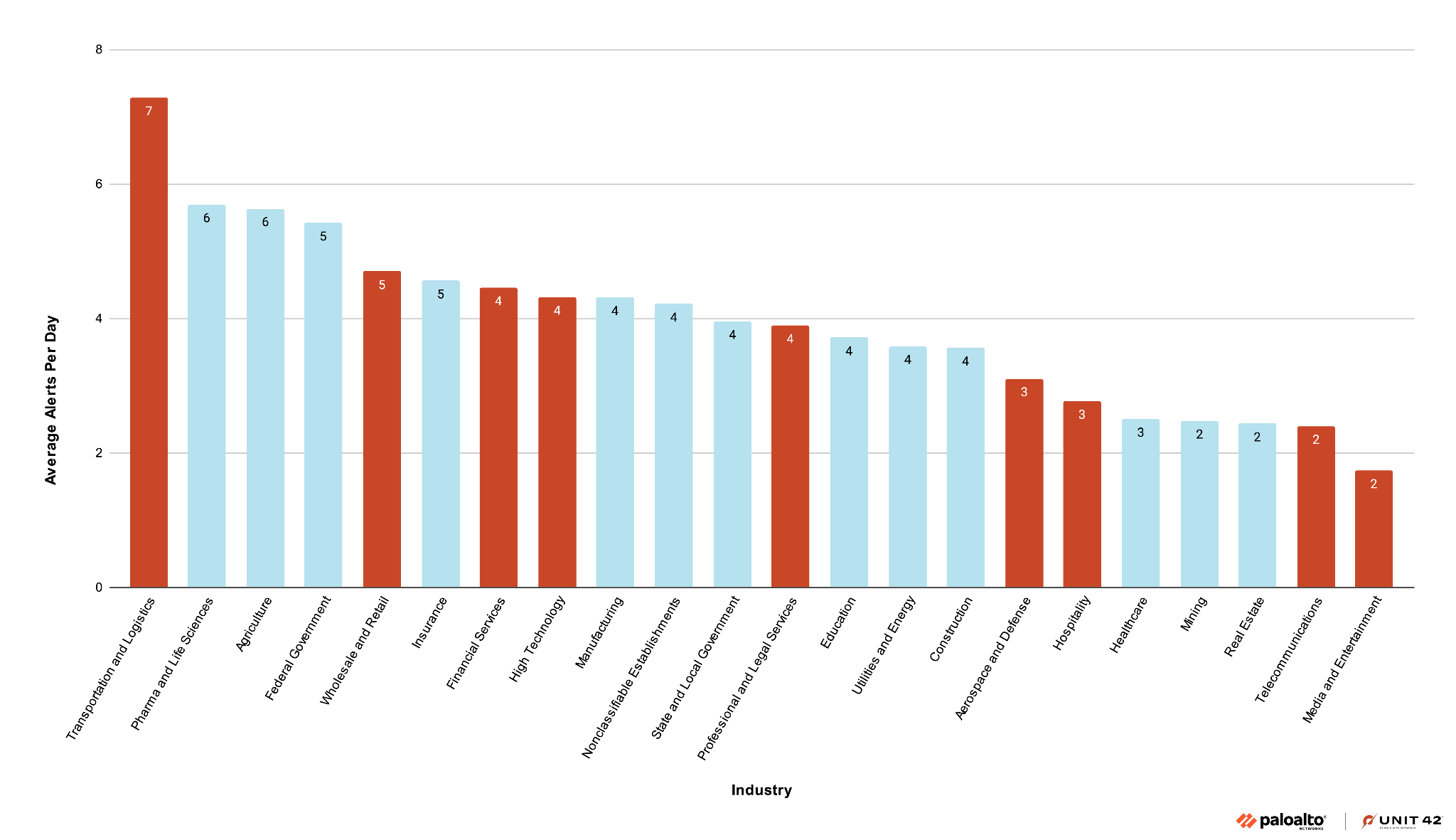

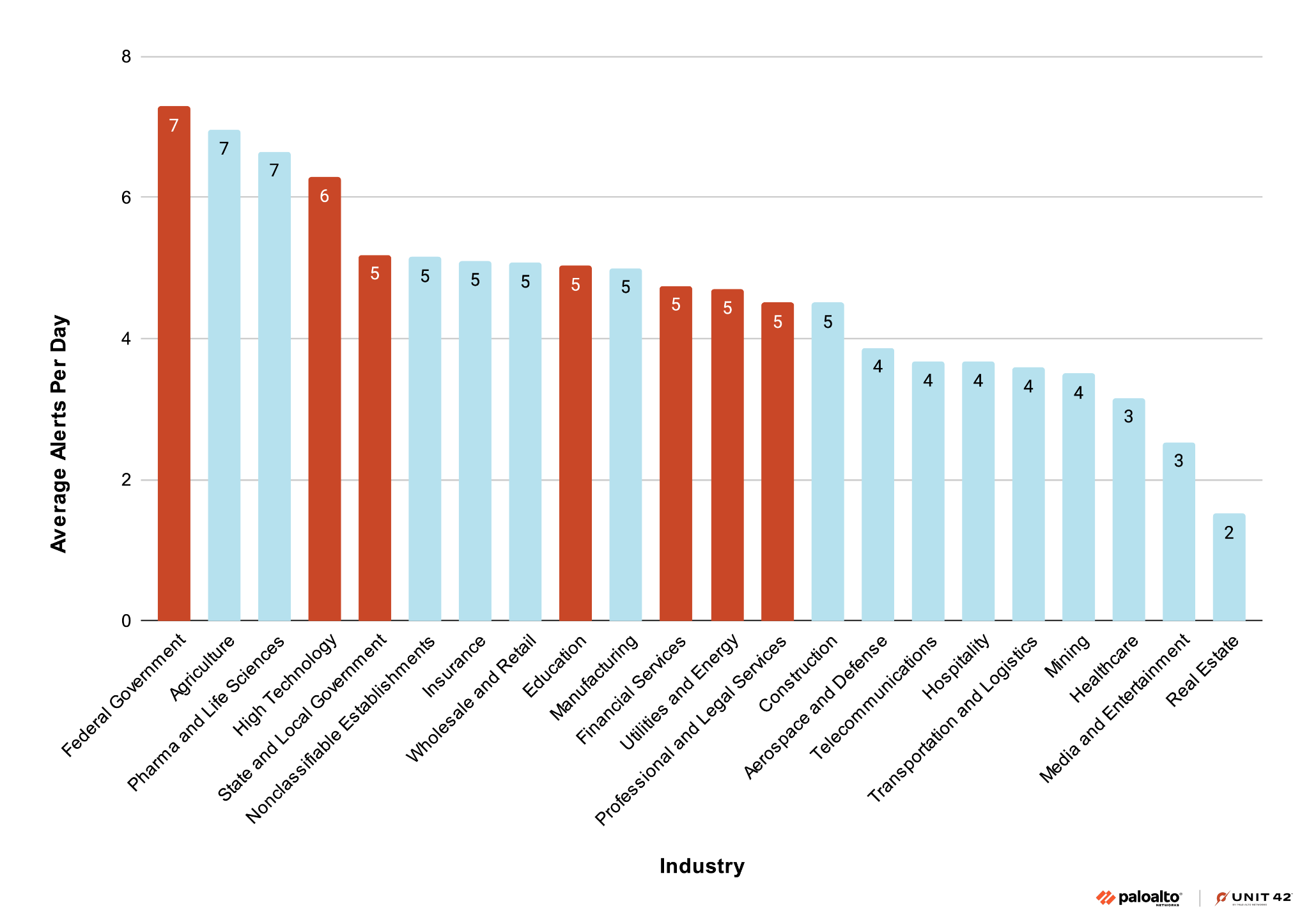

La figure 2 présente le nombre moyen quotidien d’alertes sur la même période.

Si les secteurs affichant le plus grand volume d’alertes uniques (figure 1) correspondent exactement aux cibles les plus souvent attribuées à Muddled Libra (haute technologie, retail et vente en gros, finance, services professionnels et juridiques), la présence d’un nombre non négligeable d’alertes caractéristiques dans d’autres secteurs ne doit pas être écartée. Lorsqu’un secteur comme l’industrie manufacturière, la pharmaceutique et les sciences de la vie, ou encore les collectivités locales et territoriales présente un sous-ensemble significatif de l’« empreinte » de Muddled Libra (p. ex. : 16 types d’alertes uniques ou plus), cela suggère que le groupe pourrait s’intéresser activement à ces environnements, même en l’absence d’échos médiatiques. Les équipes de sécurité de ces secteurs « intermédiaires » devraient traiter ces regroupements d’alertes uniques comme des signaux d’alerte précoce : ils indiquent que ces environnements observent un volume notable de techniques d'attaque connues du groupe.

Les données d’alertes uniques (figure 1) doivent être examinées conjointement avec la moyenne quotidienne d’alertes (figure 2), afin de distinguer l’ampleur stratégique d’un acteur de la menace de sa persistance opérationnelle. Le secteur du transport et de la logistique en est un exemple révélateur : il se classe au sixième rang pour la diversité des alertes uniques, mais au premier rang pour le volume moyen quotidien, avec une hausse de 25 % des types d’alertes uniques rien qu’en juin 2025. Cette combinaison indique que Muddled Libra ne se contente pas d’activer un large éventail de techniques caractéristiques dans ce secteur : il le fait aussi à une fréquence plus élevée. Nous approfondirons le cas du transport et de la logistique dans la section suivante.

À l’inverse, les télécommunications ainsi que les médias et le divertissement figuraient parmi les premières cibles – et les plus fréquemment visées – par Muddled Libra en 2022 et 2023. Or, leur positionnement aux deux derniers rangs en moyenne quotidienne d’alertes sur 2024-2025 suggère un ciblage moins intense. Autrement dit, le ciblage de ces secteurs semble s’essouffler : ils ne paraissent plus constituer une priorité pour les opérateurs de Muddled Libra. D’autres secteurs pourraient relever de la même dynamique, notamment l’hôtellerie, ainsi que l’aérospatiale et la défense.

Pour les défenseurs, ces données fournissent un seuil utile pour déclencher une investigation proactive. Un nombre élevé d’alertes uniques (la « variété » du panier de fruits) signale généralement une tentative d’intrusion sophistiquée, menée en plusieurs étapes, tandis qu’une moyenne quotidienne élevée (la « quantité » de fruits) peut indiquer des scans automatisés ou un bourrage d’identifiants persistant. Si votre organisation observe plus de 10 alertes uniques associées à Muddled Libra sur une fenêtre de 30 jours, il est temps d’aller plus loin, que votre secteur soit « tendance » ou non dans les cercles de Threat Intelligence. L’objectif est de passer d’une logique de correctifs réactifs à une défense proactive, en identifiant ces schémas propres à l’acteur de la menace avant qu’ils ne débouchent sur une exfiltration de données.

Analyse ciblée : l’aviation

Les premiers signalements indiquant que Muddled Libra ciblait le secteur de l’aviation ont émergé en juin 2025. Unit 42 ne suit pas l’aviation comme une catégorie distincte : les organisations du secteur apparaissent dans notre catégorie « Transport et logistique ».

En examinant les alertes du secteur Transport et logistique, nous avons observé, sur la même période, une hausse du nombre de types d’alertes uniques associées aux techniques MITRE utilisées par Muddled Libra.

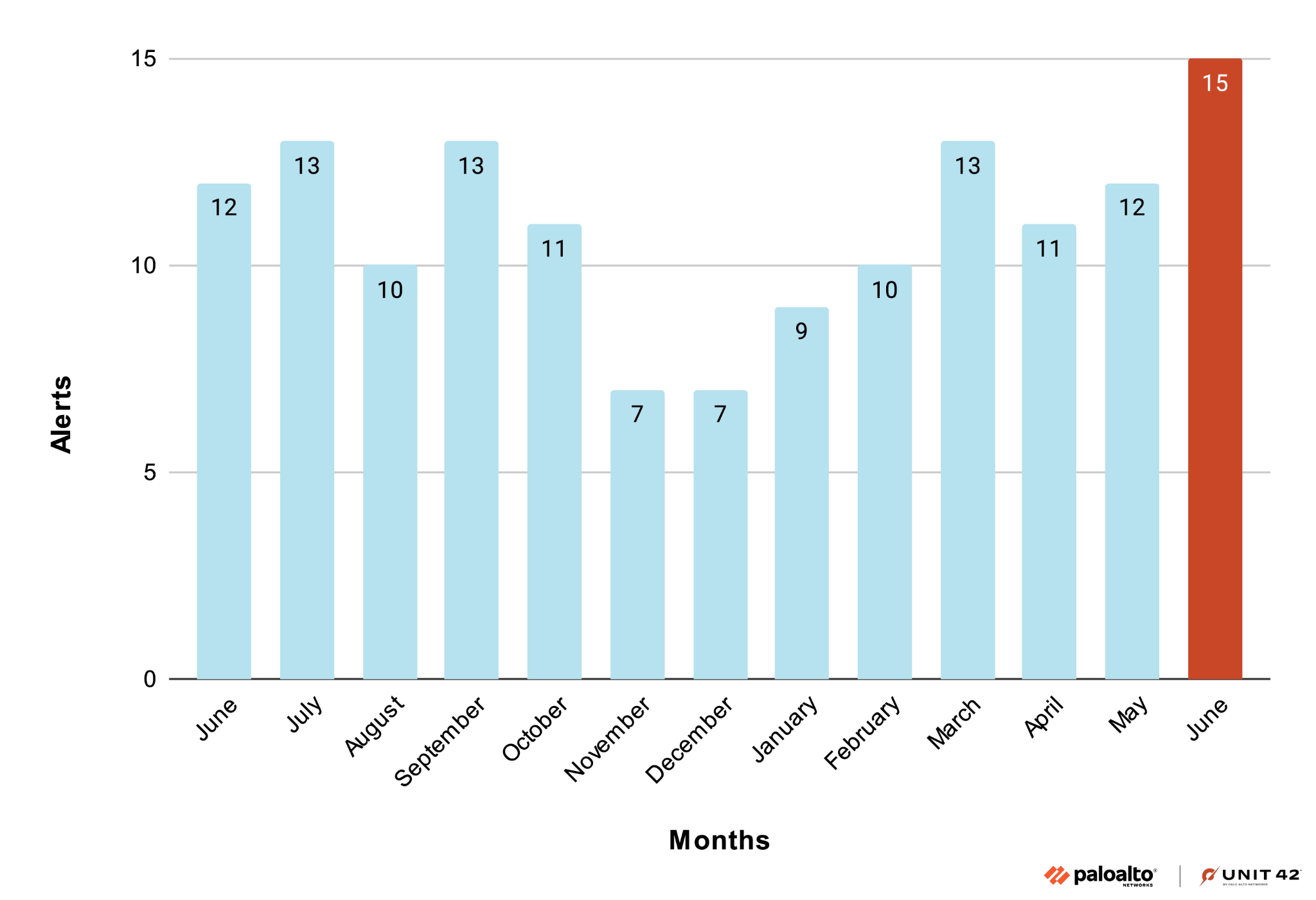

Il est important de préciser qu’ici, nous nous concentrons sur le nombre de règles d’alerte distinctes et que nous analysons ces données mois par mois, plutôt que sur l’année entière, comme dans la figure 1. Nous obtenons le nombre d’« alertes uniques » par secteur en calculant, sur une base mensuelle, la moyenne du nombre de types d’alertes uniques observés pour chaque organisation suivie dans cette catégorie.

La figure 3 montre que, dans le secteur du transport et de la logistique, le nombre moyen de types d’alertes uniques par organisation a augmenté de 25 % entre mai et juin 2025. Ce résultat est d’autant plus significatif que Muddled Libra a fait plusieurs fois la une en juin 2025 en raison d’opérations visant des acteurs du transport aérien.

Comme l’illustre la figure 3, juin 2025 enregistre le nombre le plus élevé de types d’alertes uniques pour le secteur Transport et logistique, avec 15 alertes uniques.

Conclusion sur l’approche par empreinte

Les corrélations observées indiquent qu’il est possible d’exploiter une forme d’« empreinte » comme schéma de détection. En pratique, ce schéma peut aider les organisations à repérer qu’elles sont potentiellement dans le viseur et à enclencher des mesures d’atténuation. Il peut aussi servir de déclencheur de détection précoce. Par exemple, une hausse de la moyenne quotidienne d’occurrences d’alertes associées à des techniques Muddled Libra connues peut traduire des activités de reconnaissance ou de découverte visant l’infrastructure. Cette lecture des signaux offre alors l’opportunité de se préparer de manière proactive à la suite de l’opération.

Top 10 des alertes liées aux techniques de Muddled Libra

Le tableau 2 présente les 10 principales alertes que nous avons observées en lien avec les techniques MITRE associées à Muddled Libra.

| Noms des alertes | Techniques MITRE | Tactiques |

| Azure sensitive resources enumeration activity using Microsoft Graph API | T1526 | Découverte |

| Microsoft 365 storage services exfiltration activity | T1530 | Collecte, Exfiltration |

| Multi region enumeration activity | T1580 | Découverte |

| Storage enumeration activity | T1619 | Découverte, Collecte |

| Cloud Identity Queried Cost or Usage Information | T1087.004 | Découverte |

| A cloud identity invoked IAM related persistence operations | T1098 | Contournement des défenses, Persistance, Escalade des privilèges, Accès initial |

| Cloud infrastructure enumeration activity | T1580 | Découverte |

| Suspicious identity downloaded multiple objects from a bucket | T1530 | Collecte, Exfiltration |

| Suspicious cloud infrastructure enumeration activity | T1580 | Découverte |

| ML model discovery | T1526 | Découverte |

Tableau 2. Top 10 des alertes associées aux techniques MITRE de Muddled Libra.

Comme le montre le tableau 2, Muddled Libra cible de longue date des environnements Microsoft Azure en s’appuyant sur Graph API, une Rest API qui permet d’accéder à des ressources cloud Azure. Ce type d’activité recoupe les techniques MITRE associées à Muddled Libra et les alertes déclenchées par ses opérations. Sur la période juin 2024-juin 2025, l’alerte la plus fréquente, au regard des techniques MITRE attribuées à Muddled Libra, concerne la découverte de ressources via Microsoft Graph API. L’alerte suivante, en volume, porte sur des activités d’exfiltration depuis des services de stockage Microsoft 365. Si les opérations de découverte constituent l’essentiel des autres types d’alertes, la collecte et l’exfiltration arrivent au deuxième rang des catégories les plus fréquentes.

Silk Typhoon

Contexte

Silk Typhoon (également connu sous le nom de HAFNIUM) est un groupe d’acteurs de la menace lié à la Chine, actif depuis au moins 2021. Historiquement, ce groupe a exploité plusieurs vulnérabilités affectant des serveurs Microsoft Exchange. Ces dernières années, il semble déplacer ses efforts vers des environnements cloud en s’appuyant sur des identifiants compromis – obtenus via des points d’accès VPN exposés et vulnérables – pour se déplacer latéralement dans ces environnements. Le groupe s’appuie sur des outils de suivi et gestion à distance (RMM) pour maintenir un accès persistant et utilise Microsoft Graph API pour recenser des ressources cloud.

Secteurs ciblés et techniques

Des chercheurs en cybersécurité ont établi que les secteurs ci-dessous, majoritairement situés aux États-Unis, étaient le plus souvent visés :

- Enseignement

- Haute technologie

- Administration d’État

- Services financiers

- Organisations non gouvernementales (ONG)

- Services professionnels et juridiques

- Collectivités locales et territoriales

- Services publics et énergie

Silk Typhoon s’appuie sur plusieurs techniques offensives pour compromettre l’environnement d’une victime et y maintenir l’accès. En appliquant la même méthodologie que celle utilisée plus haut pour l’analyse de Muddled Libra, nous avons examiné ces techniques et identifié celles qui se concentrent sur l’infrastructure cloud, comme le montre le tableau 3. Nous avons constaté que, parmi les techniques connues utilisées par Silk Typhoon et Muddled Libra, seules trois étaient communes aux deux groupes : T1530, T1078.004 et T1098.001. Cela offre une base de comparaison entre les résultats observés pour les opérations des deux groupes et, surtout, pour les types d’alertes observés par les organisations dans les secteurs qu’ils ciblent.

| Tactiques MITRE | Techniques MITRE | Nom de la technique MITRE |

| Collecte | T1119 | Automated Collection |

| Collecte | T1530 | Data from Cloud Storage |

| Accès aux identifiants | T1555.006 | Credentials from Password Stores: Cloud Secrets Management Stores |

| Contournement des défenses,

Latéralisation |

T1550.001 | Use Alternate Auth Material: Application Access Token |

| Contournement des défenses,

Persistence, Escalade de privilèges, Accès initial |

T1078.004 | Valid Accounts: Cloud Accounts |

| Découverte | T1619 | Cloud Storage Object Discovery |

| Exfiltration | T1567.002 | Exfiltration Over Web Service: Exfiltration to Cloud Storage |

| Impact | T1485 | Data Destruction |

| Accès initial | T1190 | Exploit Public-Facing Application |

| Accès initial | T1199 | Trusted Relationship |

| Persistence | T1136.003 | Create Account: Cloud Account |

| Persistence,

Escalade des privilèges |

T1098.001 | Account Manipulation: Additional Cloud Credentials |

Tableau 3. Tactiques et techniques cloud connues de Silk Typhoon.

Présentation de la méthodologie

Pour rappel, nous avons analysé les types d’événements d’alerte pouvant être associés à chacune des techniques MITRE connues pour être utilisées par Silk Typhoon. Lorsque nous avons inclus les événements d’alerte susceptibles d’être déclenchés par n’importe laquelle des techniques MITRE connues pour être utilisées par Silk Typhoon, nous avons identifié un peu plus de 50 événements d’alerte pouvant être attribués à au moins une de ces techniques.

Nous avons collecté l’ensemble de ces alertes, puis affiné l’analyse afin de déterminer, pour chaque secteur, le nombre de types d’alertes uniques observés, ainsi que la moyenne quotidienne d’occurrences de ces alertes pour chaque organisation au sein du secteur.

Pour reprendre la même analogie que précédemment, l’objectif était d’identifier les « fruits » que Silk Typhoon apporte – et d’estimer, en pratique, combien de fois chacun d’eux apparaît lors de ses opérations.

Analyse par secteur et par technique

Nous avons comparé, pour chaque mois de juin 2024 à juin 2025, le nombre total de types d’alertes uniques aux secteurs dans lesquels ces alertes se sont déclenchées. Cette comparaison a confirmé que nous étions en mesure d’observer les « empreintes » de Silk Typhoon dans les alertes déclenchées au sein de secteurs que le groupe est connu pour cibler.

Comme indiqué, Silk Typhoon présente un peu plus de 50 types d’alertes uniques associés à l’usage de techniques qui lui sont attribuées, contre près de 70 pour Muddled Libra.

À l’inverse, l’examen des données Silk Typhoon fait apparaître, au sein de chaque secteur, des volumes de types d’alertes uniques plus élevés que ceux observés dans les données Muddled Libra.

Autrement dit, Silk Typhoon peut disposer d’un panier avec moins de types de fruits (50) que celui de Muddled Libra (70), mais le groupe semble en mobiliser davantage dans ses opérations : jusqu’à 27 types d’alertes uniques, contre 22.

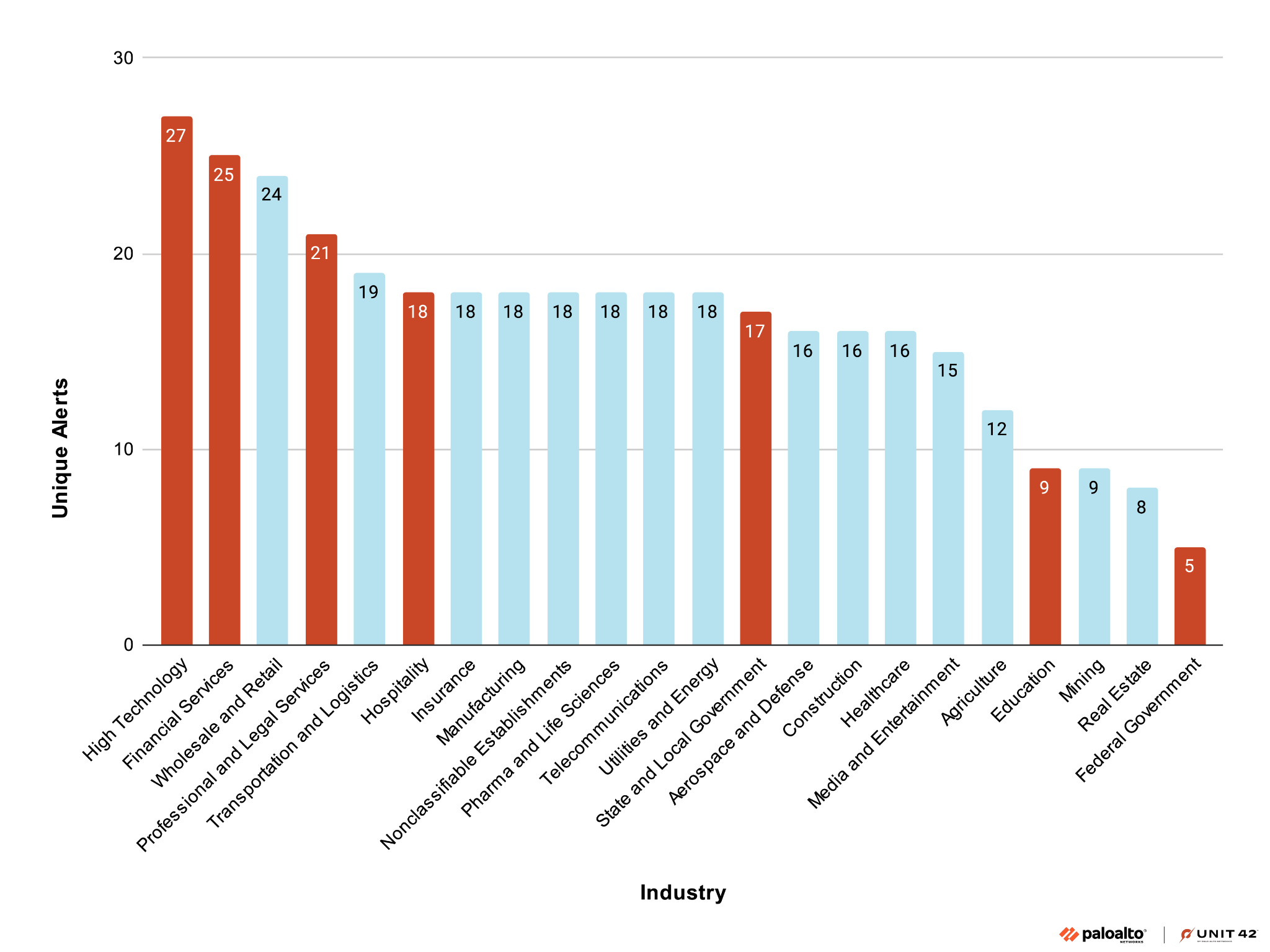

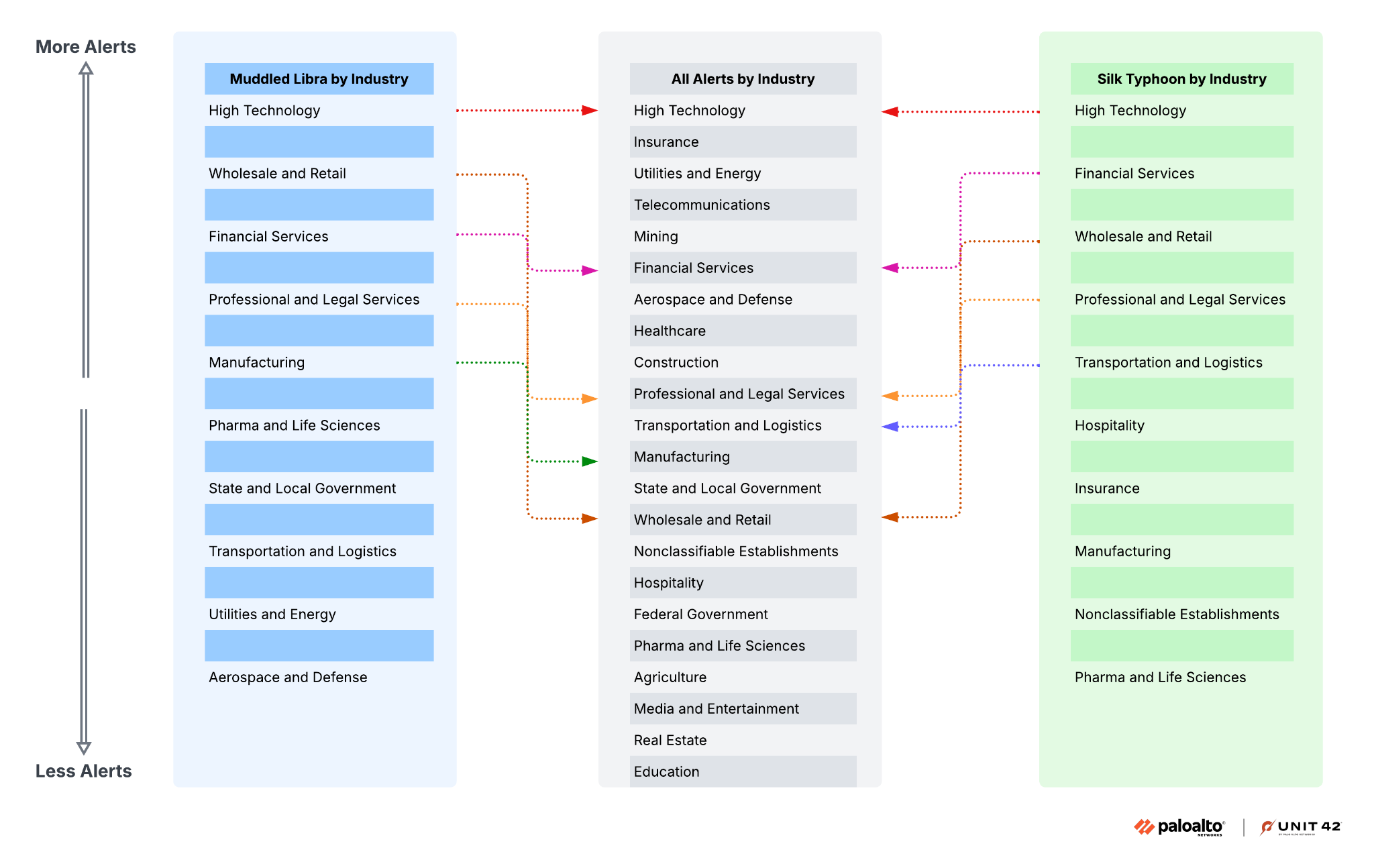

Le graphique de la figure 4 présente nos observations des alertes par secteur sur la période étudiée.

Si le plus grand volume de types d’alertes uniques correspond aux cibles le plus souvent attribuées à Silk Typhoon (haute technologie, services financiers,services professionnels et juridiques), la présence d’alertes caractéristiques dans d’autres secteurs est tout aussi révélatrice. Lorsqu’un secteur comme le retail et la vente en gros ou l’industrie manufacturière présente un sous-ensemble significatif de l’« empreinte » de Silk Typhoon (par exemple 18 types d’alertes uniques ou plus), cela suggère que le groupe pourrait déployer activement ses techniques offensives dans ces environnements, même si les signalements publics sont limités – voire inexistants – à ce stade. Les équipes de sécurité de ces secteurs « intermédiaires » devraient considérer ces regroupements d’alertes uniques comme l’indice qu’elles observent un large éventail de techniques d'attaque connues du groupe, et non des incidents isolés.

Pour Silk Typhoon, les données d’alertes uniques (figure 4) doivent être examinées conjointement avec la moyenne quotidienne d’alertes (figure 5), afin de distinguer l’ampleur stratégique d’un acteur de la menace de sa persistance opérationnelle. Pour reprendre notre métaphore, Silk Typhoon dispose d’un « panier » contenant moins de types de fruits (50) que Muddled Libra (70), mais il tend à mobiliser davantage de ce panier à un instant donné. Par exemple, nous avons observé jusqu’à 27 types d’alertes uniques au sein d’un même secteur, contre 22 pour Muddled Libra.

Les administrations d’État constituent un exemple emblématique de ciblage à forte intensité. Ce secteur se classe dernier en nombre de types d’alertes uniques (autrement dit, en « variété », c’est-à-dire en « types de fruits »), mais premier en volume moyen quotidien – avec un pic à 7,28 alertes par jour (la « quantité » de fruits observés). Cela suggère que, même si Silk Typhoon mobilise un éventail plus restreint de techniques contre des cibles gouvernementales, il déploie ces tactiques spécifiques à une fréquence soutenue. À l’inverse, le secteur des hautes technologies illustre un scénario « cumulatif » : il se classe premier en diversité tactique et figure également parmi les plus élevés en volume quotidien. Cela correspond à des campagnes à la fois sophistiquées et persistantes.

Comme pour notre analyse des alertes uniques, lorsqu’un niveau d’activité élevé semble pouvoir être lié à ce groupe d’acteurs de la menace, les défenseurs peuvent, par prudence, élargir leurs investigations et rechercher d’autres alertes connues associées à Silk Typhoon. Une moyenne d’alertes élevée peut indiquer qu’un groupe tente d’obtenir un accès initial, sans avoir encore réussi à déployer l’ensemble de ses outils et techniques.

Pour les défenseurs, ces données fournissent un seuil utile pour déclencher une investigation proactive : un nombre élevé de types d’alertes uniques (la « variété » du panier de fruits) signale généralement une tentative d’intrusion sophistiquée, menée en plusieurs étapes, tandis qu’une moyenne quotidienne élevée (la « quantité » de fruits) peut pointer vers des scans automatisés ou l’exploitation persistante de vulnérabilités spécifiques. Si une organisation observe plus de 10 types d’alertes uniques associés à Silk Typhoon sur un mois, il est temps d’aller plus loin – que le secteur concerné fasse ou non la une comme cible récurrente.

Top 10 des alertes liées aux techniques de Silk Typhoon

Le tableau 4 présente les alertes les plus fréquemment observées au regard des techniques MITRE attribuées à Silk Typhoon.

| Noms des alertes | Techniques MITRE | Tactiques |

| Microsoft O365 storage services exfiltration activity | T1530 | Collecte, Exfiltration |

| Process execution with a suspicious command line indicative of the Spring4Shell exploit | T1190 | Accès initial |

| Storage enumeration activity | T1619 | Découverte |

| A cloud identity invoked IAM related persistence operations | T1098 | Persistance, Escalade des privilèges |

| Suspicious identity downloaded multiple objects from a bucket | T1530 | Collecte, Exfiltration |

| Suspicious identity downloaded multiple objects from a backup storage bucket | T1530 | Collecte, Exfiltration |

| An identity performed a suspicious download of multiple cloud storage objects | T1530 | Collecte, Exfiltration |

| An identity performed a suspicious download of multiple cloud storage objects from multiple buckets | T1530 | Collecte, Exfiltration |

| Massive code file downloads from SaaS service | T1530 | Collecte |

| Deletion of multiple cloud resources | T1485 | Impact |

Tableau 4. Top 10 des alertes associées aux techniques MITRE de Silk Typhoon.

Comme le montre le tableau 4, les techniques de collecte et d’exfiltration sont celles qui génèrent le plus souvent des alertes associées à Silk Typhoon. L’exfiltration depuis des services de stockage Microsoft 365 est l’alerte la plus fréquemment observée. Parmi les autres alertes relevées figurent des activités de recensement de stockages cloud et des téléchargements suspects d’objets stockés dans le cloud.

Tendances sectorielles des alertes cloud

L’un des enseignements les plus marquants de cette étude est apparu lorsque nous avons comparé les tendances générales des alertes cloud à celles observées dans le cadre de l’analyse par empreinte menée sur Muddled Libra et Silk Typhoon.

Le secteur des hautes technologies arrive systématiquement en tête, que l’on considère les tendances globales d’alertes cloud ou celles associées aux deux groupes d’acteurs de la menace. En revanche, les autres secteurs étudiés ne suivent pas un schéma uniforme. Comme le montre la figure 6, l’ordre des secteurs les plus ciblés se modifie dès lors que l’on ne comptabilise que les alertes attribuées aux opérations de Muddled Libra et de Silk Typhoon.

Comme indiqué plus haut, le secteur des hautes technologies occupe la première place dans les résultats relatifs aux deux groupes, et figure également en tête lorsque l’on examine l’ensemble des alertes cloud par secteur.

En revanche, le classement des autres secteurs ne reflète pas les mêmes résultats. Le cas du retail et de la vente en gros met en évidence un point clé : ce secteur arrive au deuxième rang pour les alertes associées à Muddled Libra et au troisième pour Silk Typhoon, mais n’occupe que la 14e place si l’on considère l’ensemble des alertes.

Cela suggère que l’analyse par empreinte de ces opérations ne reproduit pas le même schéma que le « bruit » global des tendances d’alertes. Les opérations distinctes menées par les acteurs de la menace contre les secteurs qu’ils ciblent semblent obéir à leurs propres dynamiques et à des tendances spécifiques.

Conclusion

Notre analyse confirme que les alertes déclenchées peuvent servir d’« empreinte » : un schéma de détection permettant d’identifier les techniques malveillantes utilisées par Muddled Libra et Silk Typhoon. Cette capacité de détection, distincte, ouvre une nouvelle voie pour mettre en œuvre des stratégies de défense cloud prédictives et proactives.

Nos travaux ont permis de différencier les tactiques et techniques MITRE mobilisées par Muddled Libra – notamment la hausse de 25 % du nombre de types d’alertes uniques d’un mois sur l’autre dans le secteur du transport et de la logistique (dont l’aviation) – et par Silk Typhoon, avec une moyenne quotidienne d’alertes supérieure à la normale dans le secteur des administrations d’État.

En identifiant les schémas d’alertes que les techniques de chaque acteur de la menace impriment dans les environnements cloud, les chercheurs peuvent les profils les plus susceptibles de cibler certains secteurs, et avec quelles techniques. Ces informations permettent ensuite aux défenseurs de préparer leurs dispositifs de manière proactive face à ces menaces. En analysant les menaces au prisme des techniques d’attaque qu’elles privilégient, les organisations peuvent construire une méthodologie de défense spécifiquement adaptée à leur secteur.

Correctement mises en œuvre, ces mesures peuvent se révéler efficaces face à des scénarios de ciblage par des acteurs de la menace, grâce à la mise en place d’alertes défensives adaptées. Elles offrent également la capacité de détecter des signaux d’alerte précoce et des techniques en amont (comme des opérations d’accès initial), afin de bloquer des opérations malveillantes dans le cloud avant qu’elles n’évoluent vers l’exécution, l’impact ou l’exfiltration

Les clients de Palo Alto Networks sont mieux protégés contre les menaces décrites ci-dessus grâce aux produits suivants :

Les clients Cortex Cloud peuvent contribuer à sécuriser et protéger leurs environnements cloud grâce à des garde-fous de conformité, à des capacités de surveillance et de prévention de la sécurité applicative, ainsi qu’au déploiement adapté de l’agent XDR des terminaux et des agents serverless au sein de l’environnement cloud. Cortex Cloud est conçu pour identifier les événements observés sur les plateformes cloud, afin de protéger la posture cloud et les opérations du runtime. Cortex Cloud a été conçu pour détecter et prévenir les opérations malveillantes, les modifications des configurations et les exploitations abordées dans cet article, en reliant les événements aux tactiques et techniques MITRE.

Les organisations peuvent bénéficier d’un accompagnement dans l’évaluation de leur posture de sécurité grâce à l’Évaluation de la sécurité du cloud de l’Unit 42.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 000 800 050 45107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Pour aller plus loin

- Updated Advisory on Scattered Spider Group – U.S. Cybersecurity and Infrastructure Security Agency

- Scattered Spider Tactics Observed Amid Shift to US Targets – Halcyon

- Silk Typhoon targeting IT supply chain – Microsoft

- HAFNIUM targeting Exchange Servers with 0-day exploits – Microsoft

- Scattered Spider – MITRE

- MITRE Cloud Techniques – MITRE

- Cloud Threats on the Rise – Unit 42, Palo Alto Networks

- Muddled Libra Threat Assessment – Unit 42, Palo Alto Networks

- Muddled Libra - Further and Faster – Unit 42, Palo Alto Networks

- Threat Actor Groups Tracked by Palo Alto Networks Unit 42 – Unit 42, Palo Alto Networks

- Active Exploitation of Multiple Zero-Day Microsoft Exchange Vulnerabilities – Volexity

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42