Avant-propos

L’attribution des acteurs de la menace a longtemps été perçue comme un art plutôt que comme une science. En effet, la confirmation des activités observées repose souvent sur l’expertise de quelques chercheurs. Cette approche n’est pas durable et alimente la confusion dans la dénomination des groupes de menaces. Nous avons répondu à ce problème en créant le cadre d’attribution de l’Unit 42, tout en nous appuyant sur l’excellent travail du Modèle en Diamant appliqué à l’analyse des intrusions.

Le cadre d’attribution de l’Unit 42 propose une méthode systématique d’analyse des données liées aux menaces. Il facilite l’attribution des activités observées à des acteurs de la menace formellement identifiés, à des groupes temporaires ou à des clusters d’activités. Un élément central de ce cadre est l’intégration de l’Admiralty System, qui attribue à chaque élément de preuve des scores de fiabilité et de crédibilité par défaut. Cette méthodologie – qui laisse une marge d’appréciation aux chercheurs pour ajuster ces scores – est essentielle au suivi des menaces et renforce l’efficacité de la collecte et de l’analyse du renseignement.

- Fiabilité : elle évalue la confiance que l’on peut accorder à la source, y compris sa capacité à fournir des informations exactes.

- Crédibilité : elle détermine si l’information peut être corroborée par d’autres sources.

Nous appliquons ce cadre à un large spectre de données sur les menaces, parmi lesquelles :

- Les tactiques, techniques et procédures (TTP)

- L’outillage, ainsi que les commandes et configurations des ensembles d’outils

- L’analyse et la rétro-ingénierie du code malveillant

- La cohérence de l’OPSEC (sécurité opérationnelle)

- L’analyse de la chronologie

- L’infrastructure réseau

- La victimologie et le ciblage

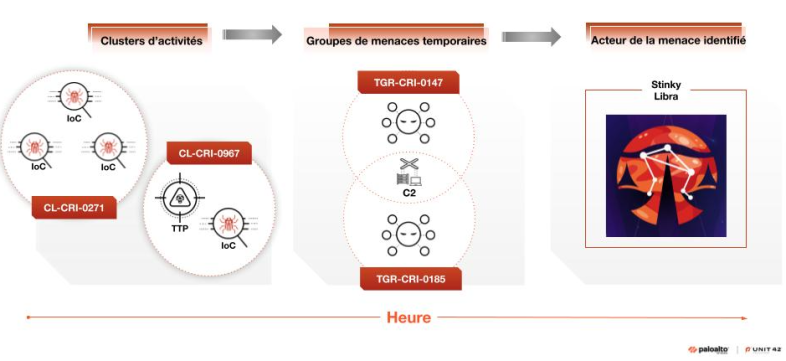

Au fur et à mesure que nous collectons et analysons ces données, nous les catégorisons d’abord sous forme de clusters d’activités. Cette démarche s’inscrit dans le temps. Ces clusters sont consolidés lorsqu’ils se chevauchent, puis sont définis en tant que groupes de menaces temporaires lorsque nous obtenons une meilleure visibilité. Un groupe est considéré comme étant formellement identifié (selon notre nomenclature en constellation) que lorsque la visibilité est suffisante. Cette progression méthodique empêche toute attribution prématurée et garantit un modèle cohérent pour identifier les groupes.

| Unit 42 – Thématiques connexes | Nomenclature, Bookworm, Stately Taurus |

Niveaux d’attribution

Source d’informations tant tactiques que stratégiques, le renseignement sur les menaces est essentiel pour permettre aux parties prenantes de prendre des décisions éclairées en matière de sécurité. L’attribution produit de la valeur à plusieurs niveaux. Même sans identifier de manière définitive l’acteur spécifique ou le pays d’origine, différents degrés d’attribution peuvent produire des résultats précieux. Le cadre d’attribution de l’Unit 42 prévoit trois niveaux distincts :

- Les clusters d’activités

- Les groupes de menaces temporaires

- Les acteurs de la menace identifiés

La figure 1 illustre ces niveaux d’attribution sur une chronologie allant des clusters d’activités à l’identification d’un groupe.

Niveau 1 : Clusters d’activités

L’attribution commence par l’affectation de l’activité observée à un cluster, qu’il soit nouveau ou déjà connu. Lors de l’analyse d’une activité malveillante ou d’une intrusion, les analystes collectent différents types d’informations. Citons notamment :

- L’infrastructure (par ex. adresses IP, domaines, URL)

- Les capacités (par ex. malwares, outils, TTP)

- Les victimes et le ciblage (par ex. organisations, secteurs, régions, chevauchements temporels)

Un événement isolé n’est généralement pas suffisant pour constituer un cluster d’activités. Bien que nous admettions parfois qu’une observation unique puisse être classée comme cluster, dans la plupart des cas nous exigeons au moins deux événements ou faits observables liés (et davantage, de préférence). Le terme « liés » peut s’appliquer :

- Aux indicateurs de compromission (IoC)

- Aux TTP similaires

- Au ciblage de la même organisation ou du même secteur

- À une manifestation dans un court laps de temps

Nous procédons ensuite aux étapes suivantes :

- Formuler clairement la logique qui justifie le regroupement de ces événements dans un cluster.

- Expliquer les caractéristiques communes et pourquoi nous considérons que leur lien va au-delà de la simple coïncidence.

Cette justification est essentielle pour garantir la transparence et permettre à d’autres de comprendre notre raisonnement.

Par exemple, nous pourrions observer les événements suivants :

- Événement 1 : un e-mail d’hameçonnage visant une institution financière, contenant une pièce jointe malveillante (fichier ayant un hachage SHA256 spécifique).

- Événement 2 : une autre institution financière signalant une infection par un malware présentant le même hachage SHA256.

- Événement 3 : des renseignements en source ouverte (OSINT), issus d’un billet de blog, reliant ce hachage SHA256 à une campagne d’hameçonnage présumée.

Ces événements seraient suffisants pour constituer un cluster d’activités. Cet exemple regroupe plusieurs événements liés (c’est-à-dire un hameçonnage et une infection par malware) avec des IoC qui se recoupent (même hachage SHA256) et un chevauchement potentiel des victimes (institutions financières). L’OSINT apporte un contexte supplémentaire.

Nous nommons les clusters d’activités en fonction du motif qui leur est attribué, en utilisant le préfixe CL- suivi d’une balise liée à la motivation et d’un numéro unique. Les balises de motivation sont les suivantes :

- UNK : motivation inconnue

- STA : motivation étatique

- CRI : motivation criminelle

- MIX : combinaison de motivations STA et CRI

Voici un exemple de nom pour un cluster d’activités suspecté d’être appuyé par un État : CL-STA-0001.

Ce qui n’est pas requis pour constituer un cluster d’activités :

- Attribution à haut niveau de confiance : il n’est pas nécessaire de savoir qui est à l’origine de l’activité pour créer un cluster. Les clusters d’activités servent à regrouper des activités liées, même si l’acteur reste inconnu.

- Cartographie complète du cycle de vie de l’attaque : il n’est pas nécessaire de comprendre l’ensemble du cycle de vie de l’attaque au stade du cluster. Il est possible de constituer des clusters d’activités à partir d’informations partielles.

|

Remarque : en matière de renseignements sur les menaces, les notions de cluster d’activités et de campagne sont des termes apparentés, utilisés pour décrire l’activité d’un adversaire. Ces termes renvoient cependant à différents niveaux d’organisation et de compréhension. Un cluster d’activités désigne un ensemble de comportements observés, d’IoC et de TTP qui semblent reliés entre eux. À ce stade initial de l’analyse, le contexte complet d’une opération coordonnée fait défaut : il n’existe donc pas de compréhension claire de l’objectif global ni du cycle de vie complet de l’attaque. Le niveau d’attribution peut être faible ou incertain. Une campagne correspond à un niveau plus élevé d’organisation et de compréhension. Elle implique une série d’activités coordonnées, souvent attribuées à un acteur ou à un groupe de menaces spécifique, menées dans le cadre d’un objectif défini (par exemple : espionnage, gain financier, perturbation). Une campagne suppose un effort délibéré et planifié avec un but clair. Elle s’étend généralement sur une période donnée et englobe plusieurs phases, comme la reconnaissance, l’intrusion et l’exploitation. Utilisons une analogie liée aux puzzles :

|

|---|

Niveau 2 : les groupes de menaces temporaires

Les groupes de menaces temporaires représentent le deuxième niveau d’attribution. Ce concept permet de faire évoluer des clusters d’activités vers une catégorie plus établie lorsque nous avons la certitude qu’un seul acteur est impliqué dans l’activité malveillante. Cela reste valable même si nous ne disposons pas encore d’informations suffisantes pour attribuer l’activité à un acteur identifié.

La mise en place de groupes de menaces temporaires permet un suivi et une analyse plus ciblés des opérations d’un acteur, tout en continuant à développer le corpus de renseignements.

Avant de définir un cluster d’activités en tant que groupe de menaces temporaire, il est essentiel de procéder à des vérifications rigoureuses des données de renseignement collectées afin de s’assurer que le regroupement correspond bien à un acteur de la menace unique et distinct. Un élément fondamental de la création d’un groupe de menaces temporaire consiste à cartographier l’activité malveillante, identifiée selon la méthode formelle d’analyse des intrusions connue sous le nom de Modèle en Diamant.

Une enquête approfondie permet d’obtenir une compréhension plus nuancée de l’activité issue d’un ou de plusieurs clusters, en allant au-delà des similitudes superficielles. Cette approche est essentielle pour définir en toute confiance un cluster d’activités en tant que groupe de menaces temporaire et poser les bases d’une éventuelle attribution ultérieure à un acteur identifié. Une documentation méticuleuse des conclusions et des justifications est indispensable pour garantir la transparence et la reproductibilité.

Afin de réduire le risque d’attribuer à tort des événements sans lien (ou opportunistes) à un même acteur de la menace, nous observons l’activité sur une période d’au moins six mois. Cette durée offre idéalement un volume suffisant d’observations directes issues de cas concrets pour démontrer un comportement persistant et confirmer que l’activité observée provient bien du même groupe.

Nous nommons les groupes de menaces temporaires en fonction du motif qui leur attribué, en utilisant le préfixe TGR- suivi d’une balise liée à la motivation et d’un numéro unique. Les balises de motivation sont les suivantes :

- UNK : motivation inconnue

- STA : motivation étatique

- CRI : motivation criminelle

- MIX : combinaison de motivations STA et CRI

Voici un exemple de nom pour un groupe de menace temporaire suspecté d’être appuyé par un État : TGR-STA-0001.

Niveau 3 : l’acteur de la menace/État identifié

En cas d’intrusion, il est naturel de chercher à identifier les responsables. Toutefois, l’attribution exige une analyse minutieuse afin d’atténuer les biais inhérents.

Associer publiquement une attaque à un acteur de la menace spécifique ou à un pays d’origine peut avoir des répercussions importantes. Par exemple, des acteurs de la menace destructeurs pourraient lancer des attaques de représailles. En cas d’association erronée, cela pourrait conduire les destinataires du renseignement à mal hiérarchiser leurs mesures de sécurité.

Toute mention publique d’un lien entre une activité et un acteur de la menace identifié doit impérativement être formulée avec prudence, et refléter notre niveau de confiance dans cette connexion. Cela permet d’éviter les erreurs d’attribution au sein de la communauté et d’éviter que nos parties prenantes ne gaspillent des ressources.

Le fait de « hisser » un groupe de menaces temporaire au rang d’acteur de la menace identifié (c’est-à-dire, l’attribution d’un nom issu de la constellation Unit 42) constitue une étape majeure qui exige une évaluation exigeante et des preuves solides. Cela requiert des éléments probants provenant de multiples sources fiables, incluant notre télémétrie interne, des partenaires de confiance et de l’OSINT corroboré. Nous cartographions l’activité sur les quatre sommets du Modèle en Diamant (adversaire, infrastructure, capacités, victime), avec plusieurs éléments suivis pour chacun d’entre eux.

Détermination de la motivation : cybercriminelle, étatique ou mixte

Dans le cadre du processus d’attribution, nous devons prendre en compte :

- Les motivations de l’acteur de la menace (dans la mesure du possible) sur la base de ses activités (par exemple, vol de données sensibles, destruction de systèmes, demande de rançon)

- La victimologie

- Les recoupements éventuels avec des activités déjà connues

La détermination de cette motivation fournit l’étiquette incluse dans le nom du cluster d’activités ou du groupe de menaces temporaire, en faisant évoluer l’état initial « UNK » (inconnue) vers « CRI » (cybercriminelle), « STA » (étatique) ou « MIX » pour une combinaison des deux. Les balises CRI, STA et MIX s’appliquent aux clusters d’activités comme aux groupes de menaces temporaires, car il est impératif de connaître la motivation d’un groupe avant de lui attribuer le statut d’acteur identifié.

Normes minimales pour les niveaux d’attribution

Nous appliquons un ensemble de normes minimales à chaque niveau d’attribution afin de garantir la rigueur analytique, la crédibilité et l’exactitude de nos rapports.

Ci-dessous, nous présentons certaines des considérations que nous avons définies pour encadrer la migration des activités au sein de notre cadre d’attribution. Nous les regroupons par type d’analyse, puis nous décrivons la manière dont ces considérations s’appliquent à chaque niveau d’attribution.

Analyse des TTP

- Les clusters d’activités

- Regroupements de TTP similaires : inclut l’utilisation de la même famille de malwares, de techniques d’exploitation ou d’une infrastructure de commande et contrôle (C2).

- Les groupes de menaces temporaires

- TTP détaillés : nous allons au-delà des classifications générales des tactiques et techniques du référentiel MITRE ATT&CK® et nous concentrons sur les détails procéduraux et artefacts associés, comme les outils, commandes et configurations spécifiques employés.

- Outils d’infrastructure personnalisés : outils ou scripts personnalisés utilisés pour gérer ou interagir avec l’infrastructure du groupe (par ex. un outil propriétaire de gestion d’infrastructure ou un botnet).

- Configurations d’infrastructure uniques : configurations inhabituelles ou uniques de composants d’infrastructure courants (par ex. un paramétrage non standard d’un serveur web utilisé pour la communication C2).

- Analyse chronologique de l’évolution des TTP : nous examinons le développement chronologique de l’usage des TTP au sein du cluster. Un schéma continu et évolutif de TTP dans le temps suggère souvent qu’un même acteur perfectionne ses méthodes. En revanche, des changements soudains ou majeurs peuvent indiquer l’implication d’autres acteurs ou de campagnes différentes.

- Les acteurs de la menace identifiés

- TTP distincts et bien définis : l’acteur de la menace identifié doit présenter un ensemble de TTP distincts et bien définis qui le différencient des autres acteurs connus. Il peut s’agir d’un malware unique, d’outils personnalisés, de techniques d’exploitation spécifiques ou d’un cycle d’attaque caractéristique. Plus les TTP sont uniques et cohérents, plus l’attribution à un acteur distinct est fiable.

Analyse de l’infrastructure et des outils

- Les clusters d’activités

- IoC qui se recoupent : adresses IP, noms de domaine, empreintes de fichiers ou autres indicateurs partagés.

- Les groupes de menaces temporaires

- Voir plus loin que les adresses IP et les domaines : nous nous concentrons sur les relations entre les éléments d’infrastructure, comme les fournisseurs d’hébergement partagés ou les schémas d’enregistrement. Nous utilisons ces pivots d’infrastructure pour mettre au jour d’autres activités connexes.

- Enregistrements Whois et (p)DNS : nous analysons les enregistrements Whois et (p)DNS pour détecter des domaines suspects. Nous recherchons des schémas dans les informations du titulaire du domaine et des serveurs de noms, ainsi que d’autres détails susceptibles de relier entre elles des infrastructures en apparence distinctes.

- Similitudes du code : si un malware est impliqué, nous allons au-delà de la comparaison des empreintes. Nous analysons le code pour repérer des similitudes de structure, de fonctionnalités et de caractéristiques uniques. Nous recherchons la réutilisation de code, des bibliothèques communes ou d’autres indices qui pointeraient vers un développeur unique ou une base de code commune.

- Configuration des outils : nous examinons la configuration des outils utilisés par l’acteur. Des configurations uniques, des modules personnalisés ou des paramètres spécifiques peuvent pointer de manière crédible vers un acteur unique.

- Les acteurs de la menace identifiés

- Analyse de l’infrastructure : nous réalisons une analyse approfondie de l’infrastructure, en reliant l’activité du groupe à des éléments d’infrastructure spécifiques (adresses IP, domaines ou serveurs). Nous démontrons une utilisation cohérente de cette infrastructure dans le temps et, idéalement, nous l’associons exclusivement aux opérations du groupe.

- Analyse des malwares : si des malwares sont impliqués, nous procédons à une analyse approfondie afin d’identifier des caractéristiques de code uniques, des bases de code partagées ou des liens avec d’autres familles de malwares connues et utilisées par le groupe.

Ciblage et victimologie

- Les clusters d’activités

- Victimes similaires : ciblage d’organisations appartenant au même secteur, implantées dans une même région géographique ou présentant des profils similaires.

- Les groupes de menaces temporaires

- Analyse approfondie des profils de victimes : nous identifions des caractéristiques organisationnelles spécifiques, des technologies utilisées ou des types de données visés qui relient les victimes entre elles. Nous recherchons des schémas allant au-delà des simples classifications générales. Par exemple : existe-t-il une vulnérabilité commune exploitée par un acteur de la menace, pouvant indiquer un ciblage opportuniste fondé sur la surface d’attaque des victimes ?

- Motifs du ciblage : nous étudions les motivations sous-jacentes au ciblage. Le choix des victimes s’aligne-t-il sur un objectif particulier, tel que l’espionnage, le gain financier ou la perturbation ? Comprendre la raison du ciblage permet d’obtenir des informations essentielles sur l’identité et les objectifs de l’acteur.

- Les acteurs de la menace identifiés

- Motivations et schémas de ciblage : nous mettons au point une compréhension claire des motivations et des schémas de ciblage de l’acteur de la menace. Quels sont ses objectifs (espionnage, gain financier ou perturbation) ? Quelles sont ses cibles typiques (secteurs, zones géographiques, organisations) ? Une compréhension précise des motivations et des cibles de l’acteur renforce l’attribution et apporte un contexte précieux.

Analyse temporelle

- Les clusters d’activités

- Proximité temporelle : événements se produisant dans un laps de temps relativement court.

- Les groupes de menaces temporaires

- Événements géopolitiques ou sectoriels : nous corrélons la chronologie de l’activité avec des événements externes, tels que des développements géopolitiques ou des conférences sectorielles. L’activité coïncide-t-elle avec des événements susceptibles d’apporter un contexte ou de suggérer un motif ?

- Les acteurs de la menace identifiés

- Opérations soutenues : nous observons une activité cohérente et prolongée de l’acteur de la menace sur une période étendue, couvrant plusieurs campagnes. Cela démontre un engagement opérationnel à long terme et réduit la probabilité d’attribuer à tort une activité opportuniste de courte durée ou une opération sous faux pavillon.

Autres considérations relatives à l’attribution

Suivi de l’OPSEC : nous analysons les pratiques OPSEC d’un acteur de la menace. Commet-il des erreurs récurrentes ou présente-t-il des schémas uniques dans ses tentatives de rester anonyme ? Ces empreintes OPSEC peuvent être précieuses pour l’attribution. Parmi les erreurs notables, citons :

- Les fautes de frappe dans le code et les commandes

- La présence d’un identifiant de développeur dans le code ou les métadonnées d’un fichier

- Une infrastructure ouverte

Absence de preuves contradictoires : nous nous montrons prudents en présence de preuves contradictoires pouvant invalider l’hypothèse d’un acteur unique. Par exemple, des changements radicaux dans les TTP ou dans les cibles d’un cluster d’activité peuvent indiquer l’implication de plusieurs acteurs de la menace ou un changement d’opérations. De tels cas nécessitent une enquête approfondie avant d’attribuer le statut de groupe de menaces temporaire à un cluster d’activité.

Volume de données exceptionnellement élevé : un changement de statut peut être justifié si un volume important et de haute qualité de données liées à une menace apparaît de manière précoce. Cela peut par exemple se produire à la suite d’un incident majeur au cours duquel une analyse forensique approfondie ou une collecte de renseignements sur les menaces met en lumière une masse d’informations sur un acteur jusqu’alors inconnu. Ce calendrier accéléré se justifie lorsque les données offrent une compréhension complète des TTP, de l’infrastructure et des motivations de l’acteur. Le cluster d’activité doit alors démontrer une activité couvrant plusieurs axes du Modèle en Diamant.

Rareté des données : si les données restent limitées après une période prolongée d’observation, la désignation en tant que groupe de menace temporaire pourrait s’avérer prématurée. Dans de tels cas, la poursuite de la surveillance et de la collecte d’informations demeure essentielle. Nous faisons preuve de discernement pour déterminer la durée d’observation adéquate, en tenant compte de facteurs tels que :

- La nature de la menace

- L’impact potentiel

- Les sources de renseignement disponibles

L’objectif est de réunir un volume de données suffisant pour permettre une attribution fiable à un acteur unique avant de procéder à sa désignation formelle en tant que groupe de menace temporaire.

Évaluation de la qualité, de la validité et du niveau de confiance

Tout au long du cycle de vie du renseignement, nous réévaluons régulièrement la qualité, la validité et le niveau de confiance de nos renseignements sur les menaces. Avant de créer un cluster d’activité, de lui attribuer le statut de groupe de menace temporaire ou d’identifier formellement un acteur, nous réexaminons nos recherches et procédons à plusieurs vérifications pour garantir que le cluster d’activité est valide, pertinent et qu’il repose sur des informations fiables.

- Vérification des sources

- Fiabilité des sources : nous évaluons la fiabilité des sources d’information. Nous privilégions les sources de confiance, telles que notre télémétrie interne, nos partenaires vérifiés et les chercheurs en sécurité établis. Nous restons prudents avec les informations provenant de sources non fiables ou ayant un historique de rapports inexacts. Dans la mesure du possible, nous faisons le lien entre des sources secondaires (par ex. un article de presse) et un rapport technique original. Nous appliquons ensuite des notations de fiabilité des sources (A-F) et de crédibilité (1-6).

- Corroboration : dans la mesure du possible, nous recherchons une corroboration auprès de plusieurs sources indépendantes et externes. Si une information provient d’une seule source – en particulier si elle est peu fiable – nous l’abordons avec scepticisme et cherchons des preuves complémentaires.

- Validité des indicateurs

- Contexte des IoC : nous évaluons le contexte dans lequel les IoC ont été observés. Dépourvus de contexte (par ex. un hachage de fichier sans information complémentaire), leur valeur est limitée. Il est essentiel de comprendre comment les IoC ont été obtenus et ce qu’ils représentent.

- Caractère unique des IoC : nous évaluons le caractère unique des IoC. Les outils courants, les exploits disponibles publiquement ou une infrastructure générique constituent des indicateurs faibles. Nous privilégions les IoC uniques ou rares, en particulier ceux associés à des acteurs de la menace spécifiques ou à des familles de malwares.

- Volatilité des IoC : nous tenons compte de la volatilité des IoC. Les adresses IP et les noms de domaine peuvent changer rapidement, ce qui les rend moins fiables pour un suivi à long terme. Les hachages de malwares et les TTP sont généralement plus persistants.

- Cohérence des TTP

- Schémas établis : nous comparons les TTP observés aux schémas établis d’acteurs de la menace connus. Les TTP correspondent-ils à ceux de groupes déjà identifiés ? Est-ce que des écarts significatifs permettent le doute ?

- Cohérence interne : nous vérifions la cohérence interne des TTP observés. Les tactiques et techniques forment-elles un ensemble logique ? Existe-t-il des contradictions ou incohérences suggérant que l’activité pourrait ne pas être liée ?

- Analyse des victimes

- Schémas de ciblage : nous analysons les schémas de ciblage des victimes. Les victimes présentent-elles des caractéristiques communes (secteur, zone géographique, taille de l’organisation) ? Ces schémas de ciblage correspondent-ils aux objectifs ou aux motivations connus de l’acteur suspecté ?

- Faux drapeaux : nous envisageons la possibilité de faux drapeaux. Le choix des victimes semble-t-il délibérément conçu pour induire les analystes en erreur et incriminer un autre acteur ?

- Évaluation des niveaux de confiance

- Évaluation de la confiance : nous synthétisons ces éléments pour aboutir à une évaluation unique et claire du niveau de confiance.

- Langage estimatif : nous appliquons le langage estimatif établi par la communauté américaine du renseignement.

Vérification des sources avec le système Admiralty

Le système Admiralty fournit les valeurs possibles de fiabilité des sources et de crédibilité des informations, ainsi que des mots-clés et des descriptions de ces valeurs, qui peuvent être utilisés lors de la rédaction de rapports de veille cyber. Le tableau 1 présente les cotes, les mots-clés et les descriptions employées dans notre mise en œuvre du système Admiralty pour évaluer la fiabilité d’une source.

| Fiabilité de la source | ||

| Cote | Mots clés | Description |

| A | Fiable | Aucun doute quant à l’authenticité, la fiabilité ou la compétence de la source. Historique de fiabilité totale. |

| B | Généralement fiable | Doutes mineurs. Historique d’informations globalement valides. |

| C | Assez fiable | Doutes. Informations valides fournies par le passé. |

| D | Peu fiable | Doutes importants. Informations valides fournies par le passé. |

| E | Non fiable | Manque d’authenticité, de fiabilité et de compétence. Historique d’informations invalides. |

| F | Fiabilité inconnue. | Informations insuffisantes pour évaluer la fiabilité. Pourrait ne pas être fiable. |

Tableau 1. Échelle Admiralty pour déterminer la fiabilité d’une source d’information.

En interne, nous définissons des scores par défaut pour les sources courantes. Par exemple, nous attribuons par défaut un score de fiabilité « A » aux données issues de la télémétrie. Ce score peut être abaissé si nous relevons des indices d’interférences possibles avec la journalisation ou d’autres contournements défensifs susceptibles d’avoir affecté la télémétrie.

La crédibilité de l’information peut varier de 1 à 6 et est évaluée séparément de la fiabilité de la source.

Le tableau 2 présente les cotes, mots-clés et descriptions utilisés dans notre mise en œuvre de l’échelle Admiralty pour évaluer la crédibilité de l’information.

| Crédibilité de l’information | ||

| Cote | Mots clés | Description |

| 1 | Confirmée | Confirmée par d’autres sources indépendantes. Logique en soi. Cohérente avec d’autres informations sur le sujet. |

| 2 | Probablement vraie | Non confirmée. Logique en soi. Cohérente avec d’autres informations sur le sujet. |

| 3 | Possiblement vraie | Non confirmée. Raisonnablement logique en soi. Concorde avec d’autres informations sur le sujet. |

| 4 | Douteuse | Non confirmée. Possible mais non logique. Aucune autre information sur le sujet. |

| 5 | Improbable | Non confirmée. Non logique en soi. Contredite par d’autres informations sur le sujet. |

| 6 | Difficile à dire | Aucun élément ne permet d’évaluer la validité de l’information. |

Tableau 2. Échelle Admiralty pour déterminer la crédibilité d’une information.

En interne, nous avons établi des scores de crédibilité par défaut pour un large éventail d’artefacts de renseignement, tels que :

- Les IoC standards (par ex. empreintes de fichiers, noms de domaine, adresses IP, adresses e-mail)

- Les artefacts clés utilisés par les chercheurs en cybersécurité pour suivre les groupes (par ex. informations d’enregistrement, détails des certificats TLS)

Là encore, il s’agit de scores par défaut que nos analystes peuvent ajuster à la hausse ou à la baisse en fonction de leurs constats. Par exemple, une adresse IP reçoit par défaut une cote de crédibilité de 4 (Douteuse), car elle peut héberger de nombreux services sans lien entre eux et changer rapidement d’association avec des sites ou services spécifiques. Toutefois, les chercheurs en cybersécurité peuvent relever ce score en s’appuyant sur des preuves précises, notamment dans les cas où l’adresse IP est codée en dur dans la configuration d’un logiciel malveillant, associée à de la télémétrie C2 active, dans le cadre d’une réponse à incident en cours.

Les niveaux de fiabilité et de crédibilité des sources exercent une influence directe sur notre processus d’attribution. Par exemple, une source d’information classée « A2 » aura un poids bien plus fort qu’une source notée « C3 ».

Application du cadre d’attribution

Notre suivi de longue durée des activités de Stately Taurus illustre la redéfinition d’un cluster d’activité en tant que groupe de menace identifié. En 2015, nous avions publié un article de recherche sur les menaces décrivant la découverte du cheval de Troie Bookworm, ainsi qu’un second article intitulé Attack Campaign on the Government of Thailand Delivers Bookworm Trojan.

À l’époque, le cadre d’attribution n’existait pas encore, et ces articles ne faisaient donc pas mention de clusters d’activité. Cependant, nous avons mis en évidence cette évolution dans notre article de 2023 sur Stately Taurus, où nous avons créé un cluster d’activité lié à l’activité de 2015 et établi un lien avec ce groupe. Puis, en 2025, en nous appuyant sur notre cadre d’attribution, nous avons complété la mise en relation entre Stately Taurus et le malware Bookworm.

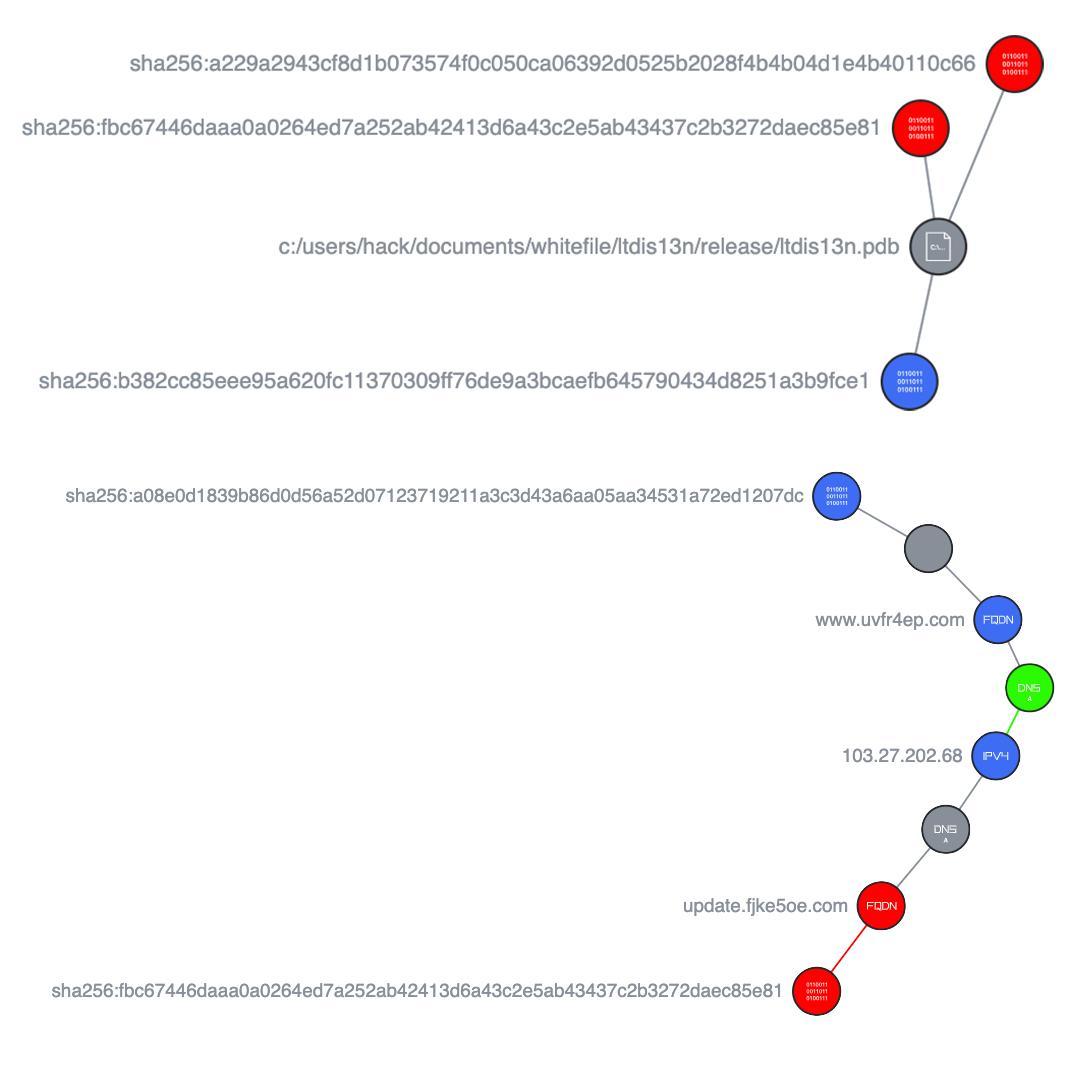

Lors de l’analyse, nous avons relevé des chevauchements entre certaines parties de l’infrastructure de l’acteur de la menace et des systèmes utilisés par une variante du malware Bookworm. La figure 2 associe des hachages SHA256 liés à cette variante de Bookworm à l’infrastructure utilisée par Stately Taurus.

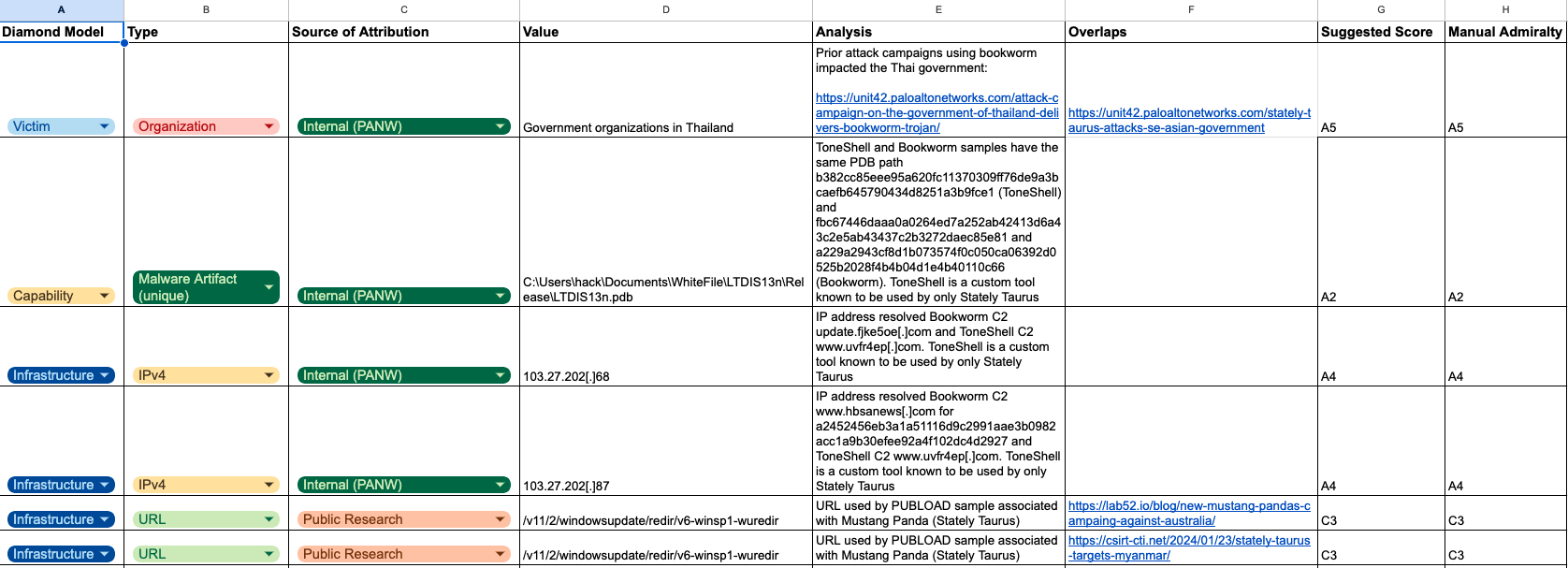

Nous avons intégré l’ensemble des IoC suivis, des TTP et des autres artefacts de renseignement dans notre grille interne du cadre d’attribution, présentée à la figure 3. Nous avons également renseigné des précisions dans la colonne d’analyse, y compris les justifications de toute modification apportée au score par défaut proposé.

Nous avons mis en place un comité de révision du cadre d’attribution chargé d’examiner les résultats. Ce comité réunit des membres issus de plusieurs équipes de recherche internes afin de discuter des conclusions et de garantir leur exactitude. Il veille également à ce qu’aucune opportunité d’enrichir davantage la vision du renseignement ne soit négligée avant de désigner un cluster d’activité en tant que groupe de menace temporaire, ou un groupe de menace temporaire en tant qu’acteur de la menace identifié.

Conclusion

Le cadre d’attribution de l’Unit 42 propose une approche structurée pour l’analyse des données relatives aux menaces. Cette méthodologie permet d’attribuer l’activité observée à des acteurs de la menace identifiés, à des clusters d’activité ou à des groupes de menace temporaires, avec différents niveaux de confiance. Elle est essentielle pour le suivi à long terme et améliore l’efficacité de la collecte et de l’analyse du renseignement sur les menaces.

Nous espérons que ce cadre offrira à nos destinataires du renseignement la transparence nécessaire sur nos pratiques internes. Nous espérons également qu’il pourra servir de référence à d’autres équipes de recherche et contribuer à l’évolution et à la professionnalisation continues de la discipline du renseignement sur les menaces.

Pour en savoir plus sur les groupes de menaces formels identifiés par l’Unit 42, consultez notre article Les groupes d’acteurs de la menace suivis par Unit 42 (en anglais).

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Pour aller plus loin

- Enhance your Cyber Threat Intelligence with the Admiralty System – SANS Blog

- The Diamond Model of Intrusion Analysis – Defense Technical Information Center (DTIC), United States Department of Defense (DoD)

- MISP Taxonomies: Estimative Language – Malware Information Sharing Platform (MISP) Project

- Threat Actor Groups Tracked by Palo Alto Networks Unit 42 – Unit 42, Palo Alto Networks

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42