エグゼクティブ サマリー

クラウドベースのアラート システムは、通常のクラウド アクティビティと、既知の脅威アクターによる標的型の悪意ある活動を区別するのに、しばし課題を持ちます。ここでの問題は、何千ものクラウド リソースにまたがる複雑なアラート操作を識別できないことや、アイデンティティ リソースを追跡できないことにあるのではなく、クラウド環境内で特に既知の永続的脅威アクター グループのテクニックを正確に検知することにあります。

本調査では、アラート解析の新しい方法を用いて、どのように検出を向上させることができるかという仮説を立てました。具体的には、クラウド ベースのアラートイベントと、それらが表すMITRE ATT&CK®の戦術やテクニックとの対応付けについて見ていきます。弊社では、脅威アクターと彼らが使用するテクニックの種類との相関関係を示すことができ、それによって被害者環境内で特定の種類のアラートイベントがトリガーされると考えています。この明確で検出可能なパターンは、既知の脅威アクター グループが組織を侵害したときに識別するために使用される可能性があります。

このアラート分析方法を証明するために、Unit 42の研究者は、標的のクラウド環境を侵害するうえで2つの基本的に異なるタイプの運用技術を使用している、2つの既知の脅威アクター グループに焦点を当てました。調査対象となるグループは、サイバー犯罪グループMuddled Libraと国家支援型グループSilk Typhoonであり、どちらの脅威グループもクラウド オペレーションを標的としていることが知られています。

- 2024年6月から2025年6月にかけて、22の業界におけるクラウド警告イベントを分析。

- 本調査は、Muddled LibraとSilk Typhoonが使用することが知られているクラウド関連のMITRE ATT&CKのテクニックと、クラウド環境でそれらがトリガーすることが知られている特定のセキュリティ アラートを組み合わせて実施。

本テストでは、本稿の続きで説明するように、セキュリティ チームが、観測されたアラートのタイプのみに基づいて、Muddled LibraとSilk Typhoonの間のユニークなアラートパターンをうまく区別できることが確認されました。

さらに、この結果を通して、脅威アクターのクラウドに焦点を当てた活動と、それらのグループが標的とする業界との間に明確な関連性があることが示されました。そのため、あるグループが特定の業界を攻撃していることが知られている時期には、データにそのようなパターンが現れることになります。

弊社の検出方法が期待通りに機能することが確認されたことは、複雑なクラウド アーキテクチャに対する自動予防機能の可能性が開かれたことを意味します。

Cortex Cloudは、イベントをMITREの戦術とテクニックに関連付けることで、この記事で取り上げた悪意のある操作、設定の変更、悪用を検出し、防止するように設計されています。これらの機能は、組織がイベントのランタイム検出を維持するのに有効です。

組織はUnit 42クラウド セキュリティ評価を通じて、自社のクラウド セキュリティ体制を評価する支援を得ることができます。

侵害を受けている可能性がある場合、または緊急を要する場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Muddled Libra (related to Scattered Spider), API, IAM |

クラウド アラート トレンドのもうひとつのレンズ

前回のクラウド アラートの動向に関する記事に続き、クラウド アラートの統計データを再度分析しました。

脅威グループを特定できるかどうかを判断する試みの一環として、今回はクラウド アラートが発動された業種の観点からデータを分析しました。業界のテレメトリを分析に加えることで、私たちは、これらの脅威アクターがコントロール パラメータとして使用するテクニック、ひいてはその結果としてのアラートを特定することに集中することができました。2024年6月から2025年6月の間に収集されたアラート データを使用して、ユニークなアラートタイプの数が最も多かった業界と、1日の平均アラート数が最も多かった業界を特定しました。そして、これらの傾向を2つの脅威グループの活動や標的と関連付けを行いました。そのグループは、Muddled LibraとSilk Typhoonです。

本稿では、「Muddled Libra」と「Silk Typhoon」の活動で確認されるテクニックと、それに関連するアラート分析について紹介します。

用語集アラートへのテクニックのマッピング

本調査は、Muddled LibraとSilk Typhoonが使用することが知られているクラウド関連のMITRE ATT&CKテクニックを分析し、クラウド環境でそれらがトリガーすることが知られている特定のセキュリティアラートと組み合わせることによって実施されました。以下の用語集をはじめにご一読頂くことで、本調査を理解に役立てることができます。

- MITREのテクニックをアラートにマッピング:一つのMITREの技法が複数の固有のセキュリティ アラートを引き起こす可能性があり、逆に一つのアラートが一つ以上のMITREの技法や戦術に対応することもあります。例えば、Cortex Cloudプラットフォームにおけるサーバーレス関数のトークンのリモート コマンドライン使用に関する警告は、MITRE戦術である「認証情報へのアクセス」、およびMITREテクニックである「アプリケーションアクセストークンの窃取」と「保護されていない認証情報」に該当します。

- ユニーク アラート カウント: 各警告ルールのカウントは1回のみとしました。例えば、Muddled Libraが使用していることが判明している11種類のクラウド関連MITREテクニックのうち、少なくとも1つに起因する70種類近くのユニークな警告ルールが特定されています。Silk Typhoonについては、既知の12のクラウド関連MITREテクニックのうち少なくとも1つに起因する可能性のあるユニークな警告ルールが50以上見つかっています。さらに、Muddled LibraとSilk Typhoonのアラート ルールセットには、3つのユニークなアラート ルールしか存在しないことがわかりました。場合によっては、これらのアラート ルールは、複数の組織にまたがるデータ内で複数回トリガーされることもありますが、業界内で固有のアラートという場合は、指定された期間中にアラートが全くトリガーされなかったかどうかだけを考慮しています。

- 1日の平均発生件数:もし脅威アクターがMITREのテクニッククラウド ストレージからのデータ(T1530)を使用した場合、結果として生じるCortex独自の警告ルールの1つは、バケツから複数のオブジェクトをダウンロードした疑わしいIDとなることが推察されます。このアラートが1日に1,000回トリガーされた場合、本調査では1つのユニークなアラートとしてカウントされるものとし、またその日のそのアラートの1,000回の発生は、1日の平均発生回数で計算されています。従って、以下の記事で業種別に1日あたりの平均アラートを報告する際は、その業種内の各組織の平均をとっていることを意味します。

警報の考え方を比喩で説明すると、各警報ルールを果物に例えた場合、Muddled Libraが持つ果物のバスケットは、Silk Typhoonのそれとは大きく異なることがわかります。実際、バスケットは実に多種多様で、Muddled Libraが持っている70種類近い果物のうち、Silk Typhoonが持っている50種類以上の果物のうち、共通しているのは3種類だけです。

ある業界のアラートを見ると、オレンジが10個、レモンが14個など、さまざまな果物が散らばっています。つまり、Muddled LibraやSilk Typhoonが持っていることが分かっているバスケットに入っている果物の種類と比較して、特定の業界で見られる果物の種類という観点から果物の痕跡を分析すれば、どの脅威アクターが関与していたかを合理的に判断することができるのです。

調査方法

弊社は、2024年6月から2025年6月にかけて、以下のようなプラットフォームの組み合わせで発生したアラートを収集しました。

- クラウド サービス プロバイダ

- コンテナ環境

- クラウド ホスト型アプリケーション

- SaaSプラットフォーム

そして、アラート独自のネーミング、発信元プラットフォーム、アラート日付、および以下のようなメタデータに基づいて、アラートを分析しました。

- 産業

- リージョン

- 発生頻度

- 各組織における平均発生数

上述したように、各警告を対応するMITREの技術とペアリングすることで、MITRE ATT&CKフレームワークの相関関係を統合しました。

また、対象となった組織の業種や地域と、彼らが経験したアラートの重大度レベルとの相関関係も分析しました。これにより、これらの要因に基づいて、発生しやすい警告のタイプを特定することに成功しました。

脅威アクターのプロファイル

Muddled Libra

背景

Muddled Libra(Scattered Spider、またはUNC3944としても知られる)は、2021年から活動しているサイバー犯罪グループです。

組織のヘルプデスクへの電話を含むソーシャル エンジニアリングの手法で知られるMuddled Libraは、ランサムウェア アズ ア サービス(RaaS)プログラムとの提携も確認されています。そのアプローチを絶えずアップデートすることで、このグループはソーシャル エンジニアリング技術で様々な種類のフィッシング(SMSフィッシング、音声フィッシング、特定従業員を直接標的とするスピア フィッシング)を成功裏に活用してきました。

組織への侵入に成功すると、同グループは複数のツールを使用します。これにはランサムウェアの亜種も含まれ、例えばDragonForce(同名のグループが開発したサブスクリプション型RaaSフレームワーク。Unit 42ではSlippery Scorpiusとして追跡)などが挙げられます。このグループはまた、オープンソースのActive Directory偵察ツールであるADReconなどのクラウド列挙ツールを使用していることが確認されています。

標的産業とテクニック

Muddled Libra’sが対象とする産業は2022年以降に変化してきたものの、以下の分野が一貫して報告されています。

- 航空宇宙・防衛

- 金融サービス

- ハイテク

- ホスピタリティ

- メディア・エンターテインメント

- 専門・法務サービス

- 情報通信

- 運輸・物流

- 卸売・小売

Muddled Libraは、標的となった組織の環境内でアクセス権を侵害し維持するために、複数の攻撃テクニックを駆使します。表1は、このグループの既知のテクニックを分析し、特にクラウド インフラに焦点を当てたテクニックを抽出したものです。これらを合わせて、クラウド アラート データ内のグループを特定するために使用できる一種の「フィンガープリント」を形成することができます。

| MITRE戦術 | MITREテクニック | MITREテクニック名 |

| 収集 | T1530 | クラウド ストレージからのデータ |

| 防御回避 | T1578.002 | クラウド コンピュート インフラストラクチャの変更:クラウド インスタンスの作成 |

| 防御回避、永続化、特権のエスカレーション、初期アクセス | T1078.004 | 有効なアカウント: クラウド アカウント |

| 検出 | T1069.003 | パーミッショングループのディスカバリ: クラウド グループ |

| 検出 | T1087.004 | アカウント ディスカバリ: クラウド アカウント |

| 検出 | T1526 | クラウド サービス ディスカバリ |

| 検出 | T1538 | クラウドサービス ダッシュボード |

| 検出 | T1580 | クラウド インフラストラクチャ ディスカバリ |

| 横方向の移動 | T1021.007 | リモートサービス: クラウドサービス |

| 永続化、特権のエスカレーション | T1098.001 | アカウント操作: 追加のクラウド クレデンシャル |

| 永続化、特権のエスカレーション | T1098.003 | アカウント操作: 追加のクラウドの役割 |

表1. 知られざるMuddled Libraの戦術とテクニック。

方法論ウォークスルー

MITREの各テクニックはその運用範囲が比較的細かいとはいえ、クラウド プラットフォームやsoftware-as-a-service (SaaS)アプリケーションから発生する計算イベントには、1つのMITREのテクニックの範囲に含まれるものが複数存在する可能性があります。

例えば、MITRE テクニック T1078.004 - 有効なアカウント: クラウド アカウント (T1078.004 - Valid Accounts: Cloud Accounts)は、有効なクラウド アカウントの運用イベントに焦点を当てています。カウントされるイベントの種類は以下の通り多岐にわたります。

- 新しくIAMユーザーになったユーザーによるリソースの異常な変更

- 新しく作成されたIAMロールによる複数のクラウド リソースの削除

- IAMユーザーのパスワードが作成または更新された不審なID

いずれも有効なクラウド アカウントにリンクすることができるが、根本的な原因はそれぞれ大きく異なる可能性があります。

さらに、新しく作成されたIAMの役割による「異常なリソースの変更」のような個々のアラート タイプを具体的に見ると、この事象はMITREの戦術である「初期アクセス」に合致するだけでなく、MITREの戦術である「防御回避」や「永続性」にも合致すると考えられます。

Muddled Libraが使用していることが判明しているMITREのテクニックのいずれかによってトリガーされる可能性のあるアラートイベントに範囲を拡大したところ、これらのMITREのテクニックの少なくとも1つに起因する可能性のあるアラートイベントが70件近く見つかりました。

私たちは、Muddled Libraが使用していることが分かっているMITREの各テクニックに関連するこれらのアラートをすべて収集し、次に、これらのアラートを抽出し、各業界に存在するユニークなアラートの数を特定しました。また、それらの業界内の各組織における平均的な日々の発生件数も追跡しました。果物の例えを用いると、脅威アクターが各業界に残した固有の果物の数(固有のアラート)を特定し、さらに各業界内の組織ごとに存在する各果物の種類ごとの数(平均アラート数)も計測しました。

用語集のセクションで説明したように、これらの数値を用いてパターンを構築することができました。

産業とテクニックの分析

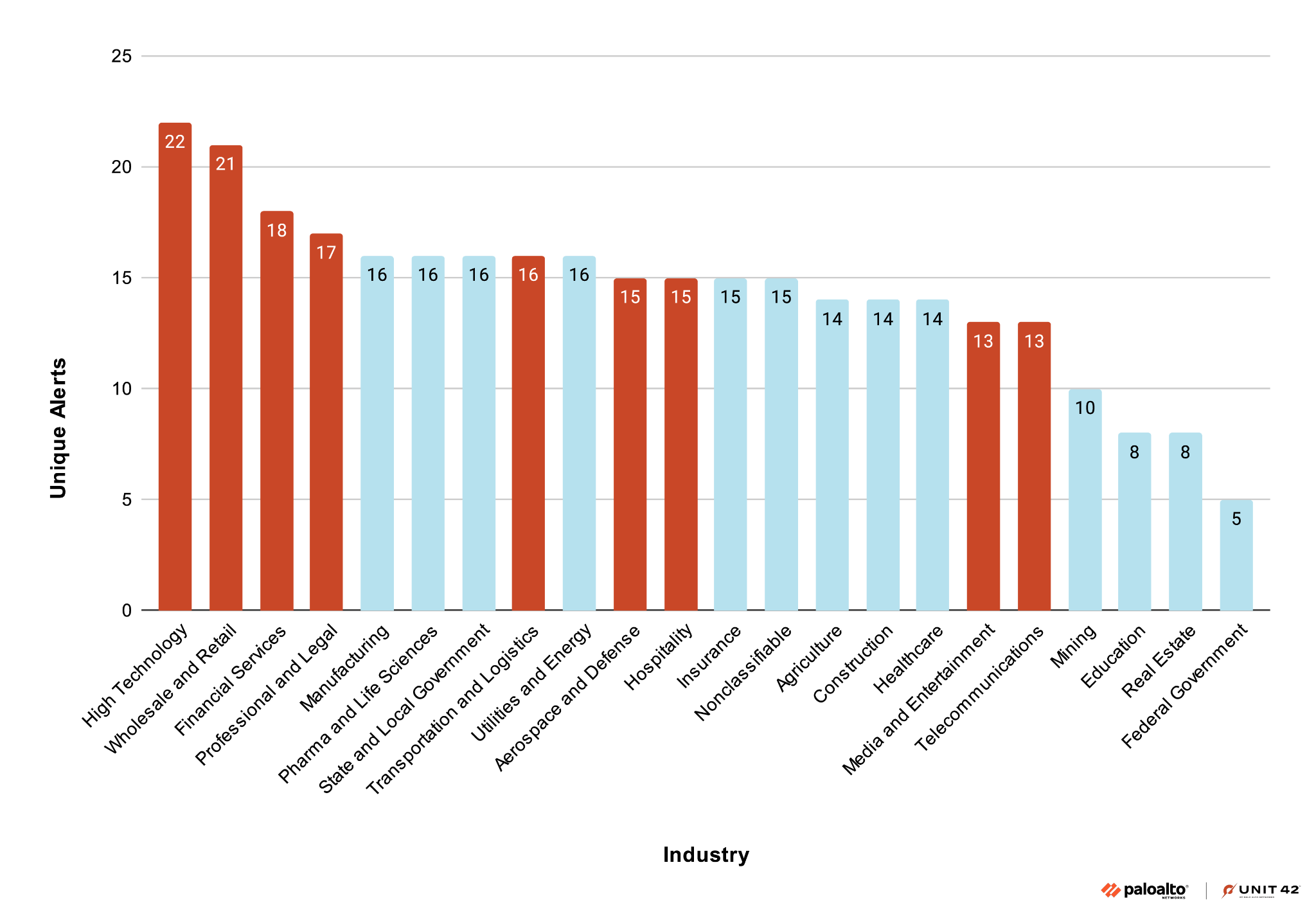

MITREのテクニックによって発動されたアラートとその関連テクニックを対象産業と比較すると、公表された報告書によると対象産業とMuddled Libraの操作によって発動されたアラートには相関関係があることが明らかになりました。図1は、この相関関係を示したものであり、2024年6月から2025年7月にかけて、表1に示したMITREのテクニックに関連するユニークなアラートの数に基づいて、最も多い産業から最も少ない産業へとランク付けすることで作成されています。対象として公表された業種は赤字で示されています。

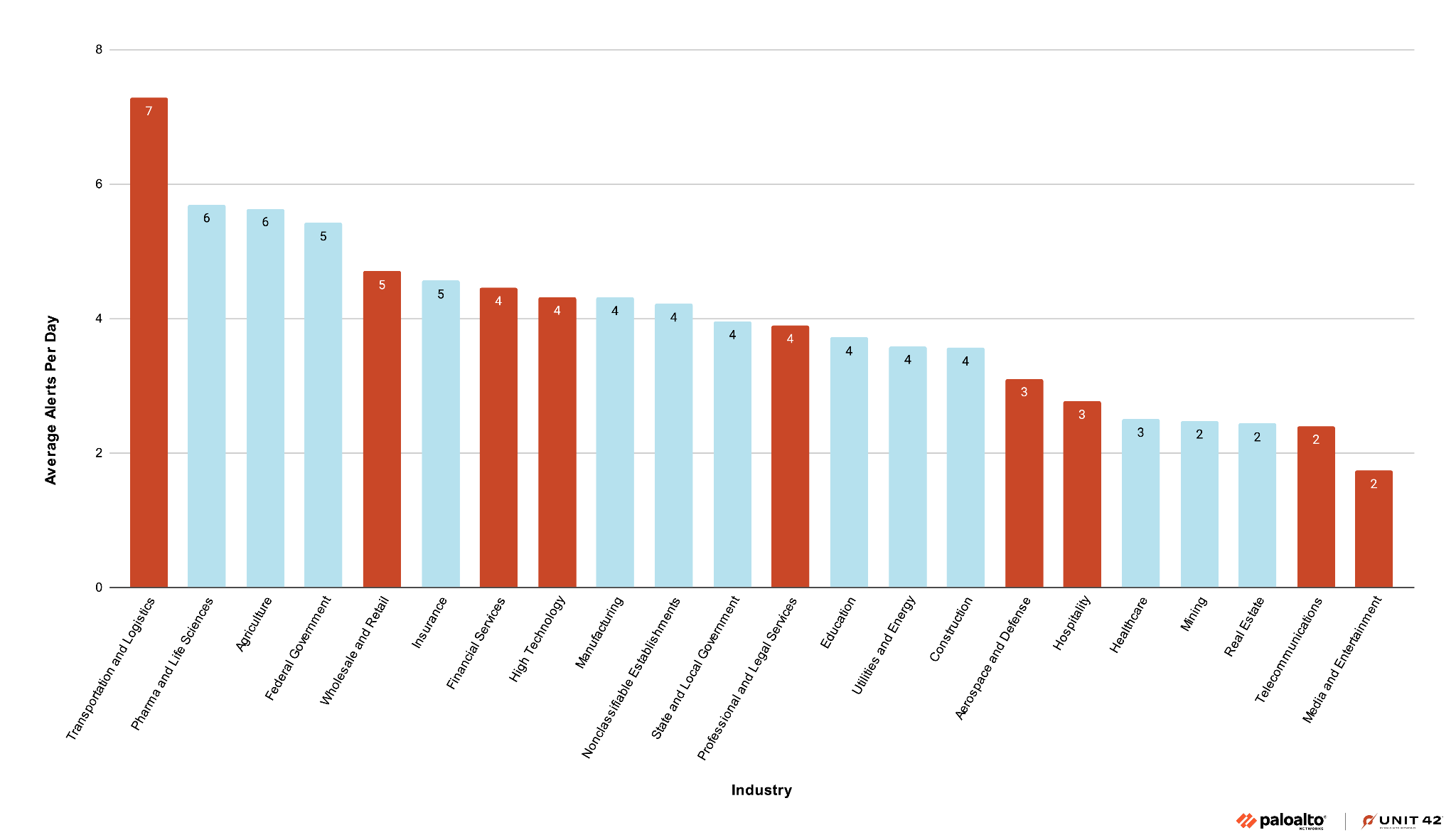

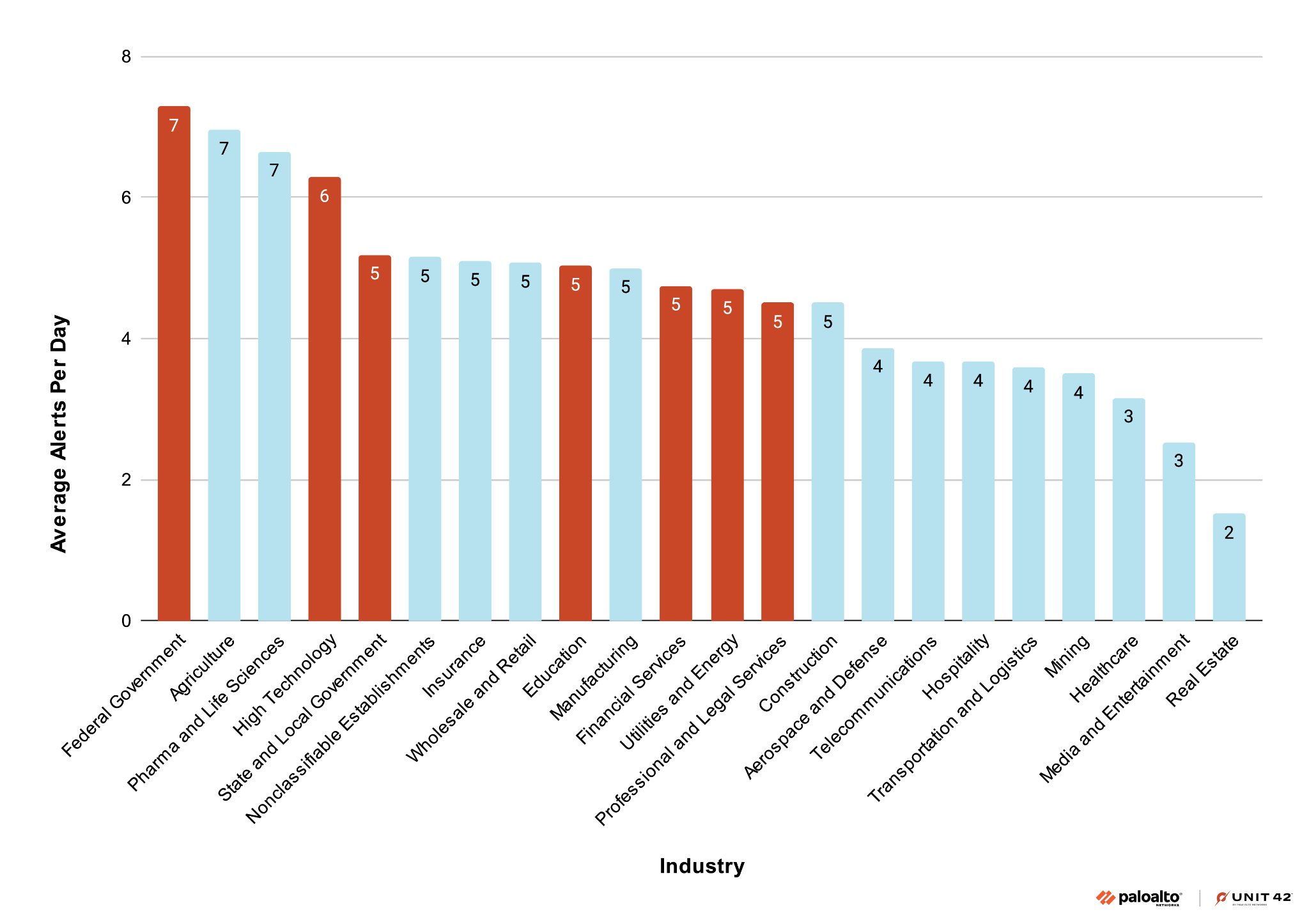

図2は、同じ期間に発生したアラートの1日平均件数を示したものです。

図1に示すように、最も多くのユニークな警告が発生した業種は、Muddled Libraが最も多く標的とした業種——具体的にはハイテク、卸売・小売、金融、専門・法務サービス——と完全に一致しています。しかし、他の業種でも多数のシグネチャ警告が存在している事実は無視すべきではありません。製造業、製薬・ライフサイエンス、州政府・地方自治体などの業界が、Muddled Libraの「フィンガープリント」の重要なサブセット(例えば、16種類以上のユニークなアラートタイプ)を示した場合、たとえヘッドラインを見たことがなくても、このグループがこれらの環境に積極的な関心を持っている可能性を示唆しています。このような「中堅」業界のセキュリティ チームは、このようなユニークなアラートのクラスターを、これらの業界がグループの既知の作戦テクニックを相当数目撃しているという早期警告サインとして扱うことが求められます。

ユニーク アラート データ(図1)は、脅威アクターの戦略的広がりと作戦上の持続性を区別するために、1日の平均アラート データ(図2)とともに考慮されるべきです。例えば、輸送・物流分野は高頻度ターゲティングの代表例であり、アラートの種類数では6位ながら、1日平均件数では首位を占め、2025年6月単月でアラート種類数が25%急増しています。この組み合わせは、Muddled Libraがこのセクターでその特徴的なテクニックを幅広く使っているだけでなく、より高い頻度で使っていることを示しています。次のセクションでは、輸送とロジスティクスについてさらに深く掘り下げます。

対照的に、通信・メディア・エンターテインメント分野は2022年と2023年に混乱したMuddled Libraの最も初期かつ頻繁な標的となったが、2024年から2025年にかけての平均日別アラート数で最下位2位を占める状況は、特にこれら2つの業界が飽和効果を経験したことを示唆しています。すなわち、これらのグループのターゲティングが高齢化している可能性があります。彼らはもはや、Muddled Libraの脅威アクターたちの重要な焦点ではないようです。このカテゴリーに入る可能性がある他の産業は、接客業と航空宇宙・防衛です。

防御者にとって、このデータは積極的な調査の閾値となります。ユニークなアラートの数が多い場合(果物バスケットの「種類」)には、通常、巧妙で多段階の侵入が試みられたことを示すが、1日平均の数が多い場合(フルーツの「量」)には、自動スキャンまたは持続的なクレデンシャル スタッフィングを示す可能性があります。30日以内にMuddled Libraに関連するアラートが10件以上発生した場合、その業界が脅威インテリジェンス界で現在「トレンド」になっているかどうかにかかわらず、さらに詳しく調べる必要があります。目標は、データ窃取へとエスカレートする前に、このようなアクター特有のパターンを特定することで、リアクティブなパッチからプロアクティブな防御へと移行することにあります。

焦点を絞った分析: 航空

Muddled Libraが航空業界を標的にしていたという報告は、2025年6月に初めて表面化しました。Unit 42は、航空を単独のカテゴリーとして追跡しておらず、航空組織は輸送・ロジスティクスのカテゴリーとして表示されています。

運輸・物流業界のアラートを分析した結果、同時期にMuddled Libraが使用したMITREテクニックに基づく独自のアラート件数が増加していることが判明しました。

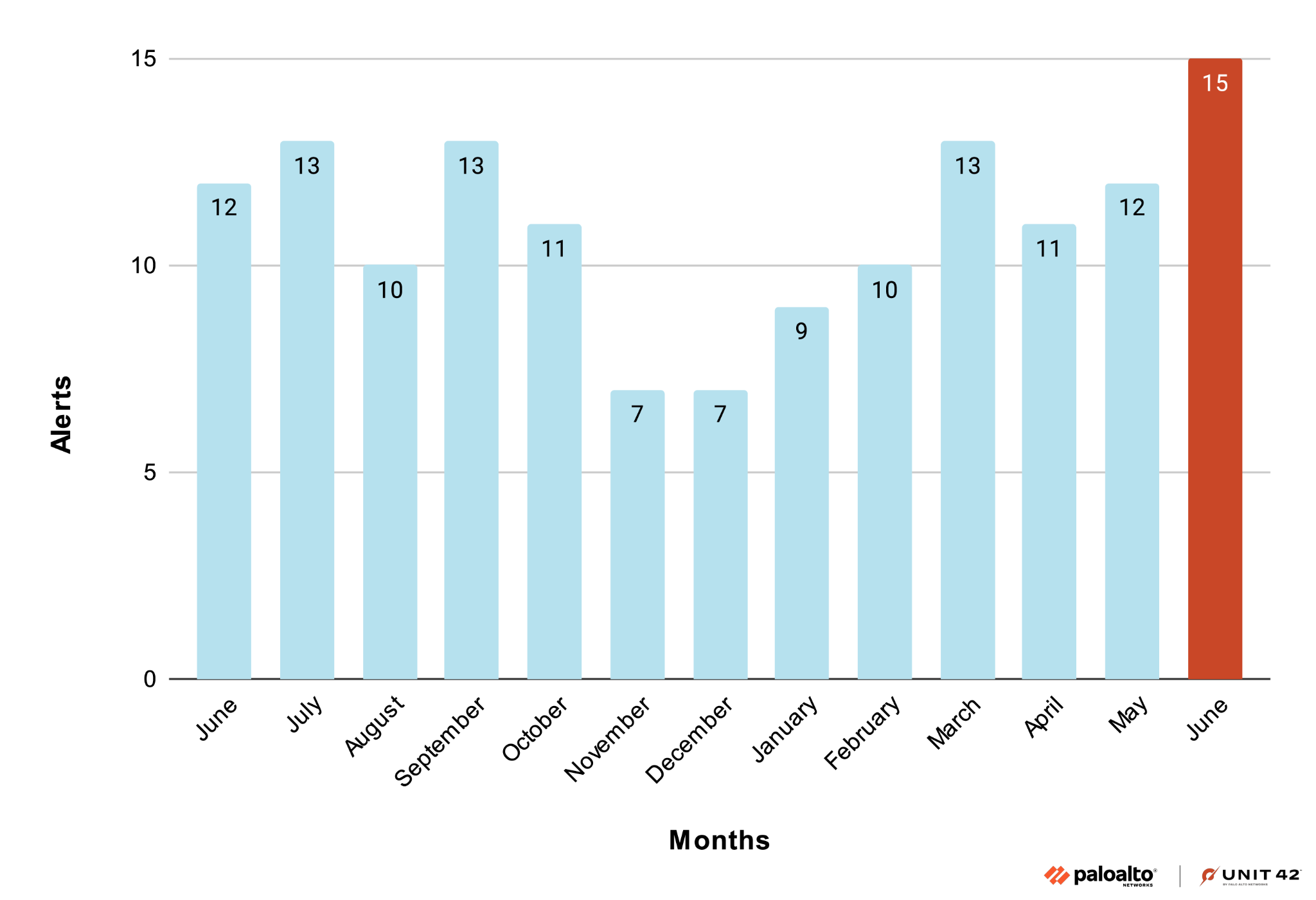

ここで重要なのは、図1に示した年間全体の見方とは異なり、本分析では月別に分類した一意のアラートルールの数を検討している点にあります。弊社は、そのカテゴリーで追跡している各組織について、毎月の時間枠の中で見られたユニークなアラートの平均数を取ることによって、業界の「ユニークアラート」を算出しました。

図3は、運輸業界における1組織あたりの平均ユニーク アラート数が、2025年5月から6月にかけて25%増加したことを示しています。この発見が重要なのは、Muddled Libraが2025年6月、航空会社を標的とした活動で複数の見出しを飾っていることです。

図3に示されるように、運輸業界でのユニーク アラートは2025年6月に最も多くなっています(15件)。

フィンガープリント作業への評決

相関関係を見ると、検出パターンとして使用できるフィンガープリントがあるように考えられます。またここに認められるパターンは、組織が標的とされる可能性があるかどうかを特定し、緩和策を講じるのに役立つことが推察されます。さらに、これは組織が早期警告の検出トリガーを開発する際にも有益な情報となると弊社は考えました。例えば、防御者がMuddled Libraの既知のテクニックによる1日平均発生アラート数の増加を目撃した場合、これはインフラに対する偵察または発見活動が発生していることが示唆されます。これは組織にとって、将来のオペレーションに積極的に備える機会となるものです。

Muddled Libraのテクニックによる警告トップ10

表2は、Muddled LibraのMITREテクニックに関連して観測された上位10件のアラートを示したものです。

| アラート名 | MITREテクニック | 戦術 |

| Microsoft Graph APIを使用したAzureセンシティブ リソースの列挙アクティビティ | T1526 | ディスカバリ |

| Microsoft 365ストレージ サービスのデータ流出活動 | T1530 | 収集、データ窃取 |

| 複数地域の列挙活動 | T1580 | 検出 |

| ストレージ列挙活動 | T1619 | ディスカバリ、収集 |

| クラウドアイデンティティが照会したコストまたは使用情報 | T1087.004 | ディスカバリ |

| クラウド アイデンティティによるIAM関連の永続化にむけた活動の呼び出し | T1098 | 防御回避、永続化、特権のエスカレーション、初期アクセス |

| クラウド インフラの列挙活動 | T1580 | 検出 |

| 疑わしいIDがバケットから複数のオブジェクトをダウンロード | T1530 | 収集、データ窃取 |

| 不審なクラウド インフラの列挙活動 | T1580 | 検出 |

| MLモデルのディスカバリ | T1526 | ディスカバリ |

表2. Muddled LibraのMITREテクニックに関連するアラート トップ10。

表2に概説されているように、Muddled Libraは、Azureクラウド リソースへのアクセスを可能にするRESTful APIであるGraph APIを使用して、Microsoft Azure環境を標的とする深い造詣を持っています。この種の活動は、Muddled Libraが使用しているMITREのテクニックや、その操作によって引き起こされるアラートと相関していることが特徴です。2024年6月から2025年6月にかけて、Muddled Libraが使用したMITRE手法に関連して最も頻繁に発生したアラートは、Microsoft Graph APIを使用したリソース列挙でした。次に多かったのは、Microsoft 365ストレージサービスからのデータ流出に関する警告です。残りのアラートタイプの大部分はディスカバリである反面、収集とデータ窃取は2番目に頻度の高いアラートタイプとなっています。

Silk Typhoon

背景

Silk Typhoon(HAFNIUM)は、少なくとも2021年から活動している中国と結びついた脅威アクター グループです。このグループは、これまでMicrosoft Exchangeサーバー上の複数の脆弱性を悪用してきた過去があります。近年、このグループは標的をクラウド環境へと移行させている模様であり、脆弱な公開VPNエンドポイント経由で入手した侵害された認証情報を利用して、クラウド環境内で横方向に移動しています。同グループは、永続的なアクセスを維持するためにリモート監視・管理(RMM)ツールに依存し、クラウド リソースを列挙するためにMicrosoftのグラフAPIを活用しています。

標的産業とテクニック

サイバーセキュリティの研究者は、主に米国内で最もよく狙われる業種は次のようなものであると指摘しています。

- 教育

- ハイテク

- 連邦政府

- 金融サービス

- 非政府組織(NGO)

- 専門・法務サービス

- 州・地方政府

- 公益事業・エネルギー

Silk Typhoonは、標的組織の環境内でアクセス権を侵害し維持するために、いくつかの攻撃的なテクニックを採用していることが特徴です。上記のMuddled Libra分析で採用したのと同じ手法を用いて、弊社は各テクニックを分析し、クラウド インフラ ストラクチャに焦点を当てたものを特定しました。その結果を示したのが表3です。結果として明らかとなったのは、Silk TyphoonとMuddled Libraの既知のテクニックのうち、T1530、T1078.004、T1098.001の3つのテクニックのみが両グループに採用されていることです。これは、両グループの事業間の結果を比較対照し、さらに重要なこととして、両グループが対象としている業界の組織が目撃した警告の種類について比較対照する根拠となります。

| MITRE戦術 | MITREテクニック | MITREテクニック名 |

| 収集 | T1119 | 自動収集 |

| 収集 | T1530 | クラウド ストレージからのデータ |

| 認証情報アクセス | T1555.006 | パスワード ストアからのクレデンシャル:クラウド秘密管理ストア |

| 防御回避

横方向の移動 |

T1550.001 | 代替認証材料の使用:アプリケーション アクセス トークン |

| 防御回避、

永続化、 権限昇格 初期アクセス |

T1078.004 | 有効なアカウント: クラウド アカウント |

| 検出 | T1619 | クラウド ストレージ オブジェクトのディスカバリ |

| 引き出し | T1567.002 | Webサービスを介した流出: クラウドストレージへの流出 |

| インパクト | T1485 | データ破棄 |

| 初期アクセス | T1190 | 公開アプリケーションを悪用 |

| 初期アクセス | T1199 | 信頼関係 |

| 永続化 | T1136.003 | アカウントの作成: クラウド アカウント |

| 永続化、

権限昇格 |

T1098.001 | アカウント操作: 追加のクラウド クレデンシャル |

表3. Silk Typhoonクラウドの戦術とテクニック。

方法論ウォークスルー

私たちの調査方法を簡単に振り返ると、まずSilk Typhoonが使用することが知られているMITREテクニックのそれぞれに関連する可能性のある警告イベントのタイプを分析しました。Silk Typhoonによって使用されることが判明しているMITREのテクニックのいずれかによって引き起こされる可能性のある警告イベントを含めると、これらのMITREの技法の少なくとも1つに起因する可能性のある警告イベントが50件強見つかりました。

これらすべてのアラートを収集し、アラートを抽出することで、各業界に存在する固有のアラート数と、各業界の各組織におけるアラートの1日平均発生件数を特定しました。

本稿で用いた例えを借りれば、弊社が行ったアプローチとは、Silk Typhoonがパーティーにどんな種類の果物を持参したのか、そして攻撃時に通常何個の果物を投入するのかを特定することにありました。

産業とテクニックの分析

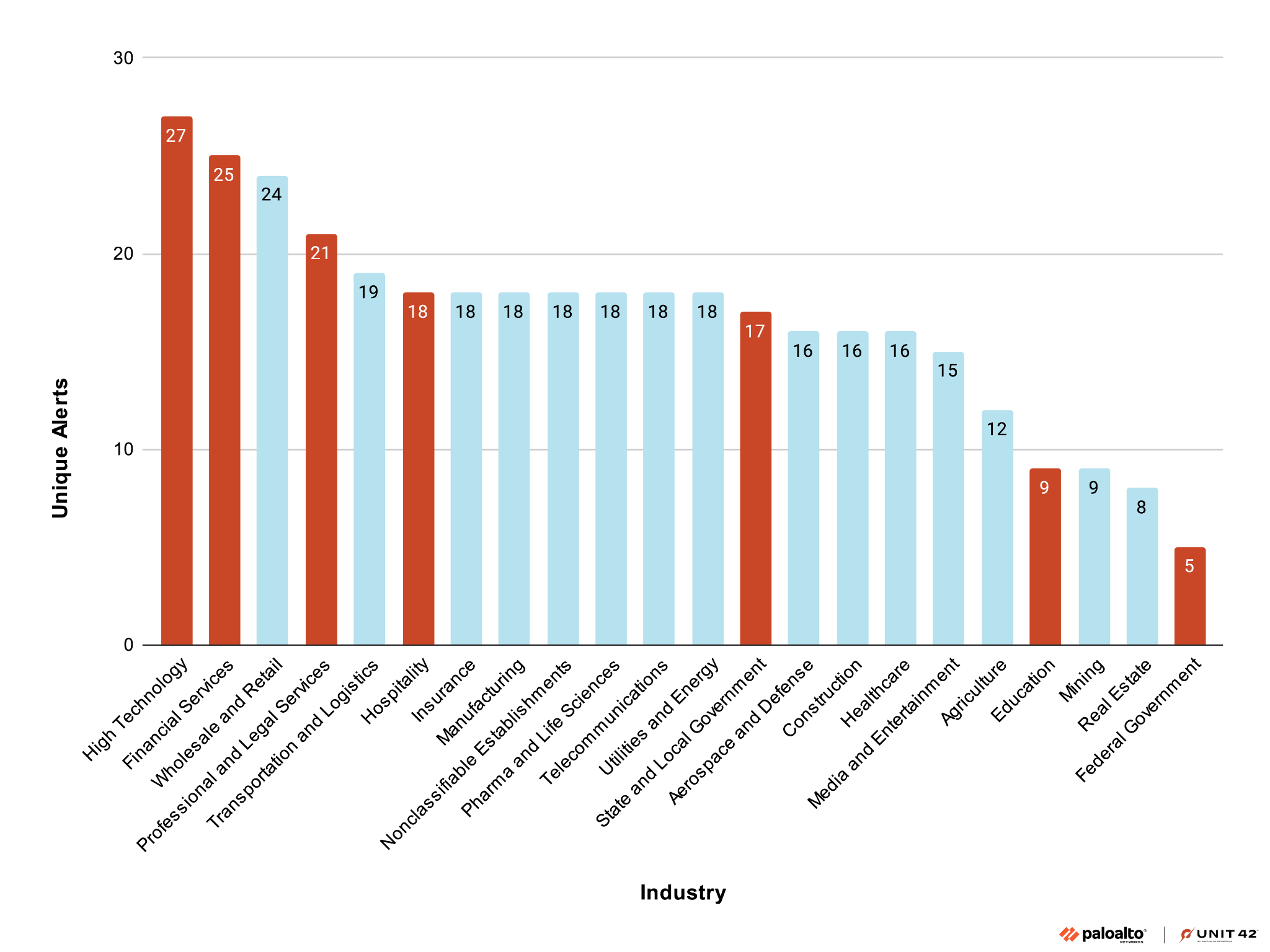

2024年6月から2025年6月までの各月のユニーク アラートの総数と、それらのアラートが発動された業種を比較しました。この比較により、Silk Typhoonが標的としていることが知られている業界で発動されたアラートに、Silk Typhoonの「フィンガープリント」を確認することができました。

前述したように、Silk Typhoonは技の使用に関連した独自の警告が50件強だったのに対し、Muddled Libraは70件近くありました。

一方、Silk Typhoonのデータでは、各業界におけるユニークなアラート数が、Muddled Libraのデータよりも多く確認されました。

言い換えれば、Silk TyphoonはMuddled Libra(70種類)よりも少ない種類の果物(50種類)をバスケットに収めている可能性がある一方で、脅威アクターは作戦においてバスケットからより多くの種類を活用していることが分かります(すなわち、22種類に対し最大27種類の固有アラートが発生している)。

図4のグラフは、調査期間中の業種別アラートの観測結果を示したものです。

ユニークなアラートの最多発生件数は、Silk Typhoonが最も多く報告されている標的——具体的にはハイテク、金融サービス、専門職・法務サービス——と一致しているものの、他のセクターにおけるシグネチャ アラートの存在も同様に無視できないものであることが分かります。卸売業や小売業、製造業のような業界で、Silk Typhoonの「フィンガープリント」の重要なサブセット(例えば、18種類以上のユニークなアラートタイプ)が見られる場合、このグループがこれらの業界環境に対して攻撃的なテクニックを積極的に展開している可能性があることが示唆されます。このことは、現時点での公的な報告がごくわずかであったり、存在しなかったりしても起こりうるものです。このような「中堅」業界のセキュリティ チームは、このようなユニークなアラートのクラスターを、孤立したインシデントではなく、グループの既知のオペレーション テクニックを幅広く目撃している証拠として扱うことが求められます。

Silk Typhoonに関する独自のアラートデータ(図4)は、脅威アクターの戦略的広がりと運用上の持続性を区別するために、平均的な日次アラートデータ(図5)と併せて考慮することが求められます。例えに戻ると、Silk Typhoonが持っている「バスケット」の中には、Muddled Libra(70個)よりも少ない種類の果物(50個)が入っている反面、いつでもバスケットの中のものを多く使う傾向が認められます。例えば、1つのセクターで27ものユニークなアラートを目撃したのに対し、Muddled Libraのそれは22でした。

連邦政府は、高強度ターゲティングの主要な例となります。この業界はユニークなアラートの数、つまり多様性において最下位です。すなわちバスケット内の「果物の種類」が最も少ないが、平均日量では首位を占め、ピークでは1日あたり7.28件のアラートに達しています(「目撃された果物の量」)。このことは、Silk Typhoonが政府の標的に対してより狭い範囲のテクニックを使用する一方で、特定の戦術を執拗な頻度で展開していることを示唆します。逆に、ハイテクは「最悪のシナリオ」を示しており、ユニークな戦術の多様性では1位、1日の出来高ではトップに近いです。これは、キャンペーンが巧妙かつ執拗であることを示しています。

ユニークなアラートに関するコメントと同様に、脅威グループに関連する可能性のある高レベルの活動が見られた場合、用心のため、Silk Typhoonに関連する他の既知のアラートについて、防御者が脅威を探索する価値があります。平均的なアラート活動のレベルが高いということは、脅威グループが最初のアクセスを得ようとしているものの、まだ完全なツールセットの展開に成功していないことを意味するからです。

防御側にとって、このデータは積極的な調査のための閾値となる。ユニークなアラートの数が多い場合(果物のバスケットの「品種」)は、通常、高度で多段階の侵入の試みを示す一方で、1日の平均が多い場合(フルーツの「量」)は、自動スキャンや特定の脆弱性の持続的な悪用を示す可能性があります。Silk Typhoonに関連したアラートが1ヶ月以内に10件以上観測された場合、特定のセクターが共通の標的として話題になっているかどうかにかかわらず、その組織を深く調査する必要があります。

Silk Typhoonのテクニックのトップ10アラート

表4は、Silk Typhoonが使用したMITREのテクニックに関連して最もよく見られたアラートの一覧です。

| アラート名 | MITREテクニック | 戦術 |

| Microsoft 365ストレージ サービスのデータ流出活動 | T1530 | 収集、データ窃取 |

| Spring4Shellエクスプロイトを示す不審なコマンドラインでのプロセス実行 | T1190 | 初期アクセス |

| ストレージ列挙活動 | T1619 | 検出 |

| クラウド アイデンティティによるIAM関連の永続化にむけた活動の呼び出し | T1098 | 永続化、特権のエスカレーション |

| 疑わしいIDがバケットから複数のオブジェクトをダウンロード | T1530 | 収集、データ窃取 |

| 疑わしいIDがバックアップ ストレージ バケットから複数のオブジェクトをダウンロード | T1530 | 収集、データ窃取 |

| IDが複数のクラウド ストレージ オブジェクトの不審なダウンロードを実行 | T1530 | 収集、データ窃取 |

| あるIDが複数のバケットから複数のクラウド ストレージ オブジェクトを不審な方法でダウンロード | T1530 | 収集、データ窃取 |

| SaaSサービスからの大量のコード ファイルのダウンロード | T1530 | 収集 |

| 複数のクラウド リソースの削除 | T1485 | インパクト |

表4. Silk TyphoonのMITREテクニックに関連するアラート トップ10。

表4に示すように、Silk Typhoonの MITREテクニックに関連するアラートで最も多かったのは、収集とデータ窃取に関するテクニックでした。Microsoft 365ストレージ サービスの流出は、最も頻繁に観測されたアラートとなっています。その他のアラートには、クラウド ストレージの列挙やクラウド ストレージ オブジェクトの不審なダウンロードが含まれます。

業界のクラウド アラート動向

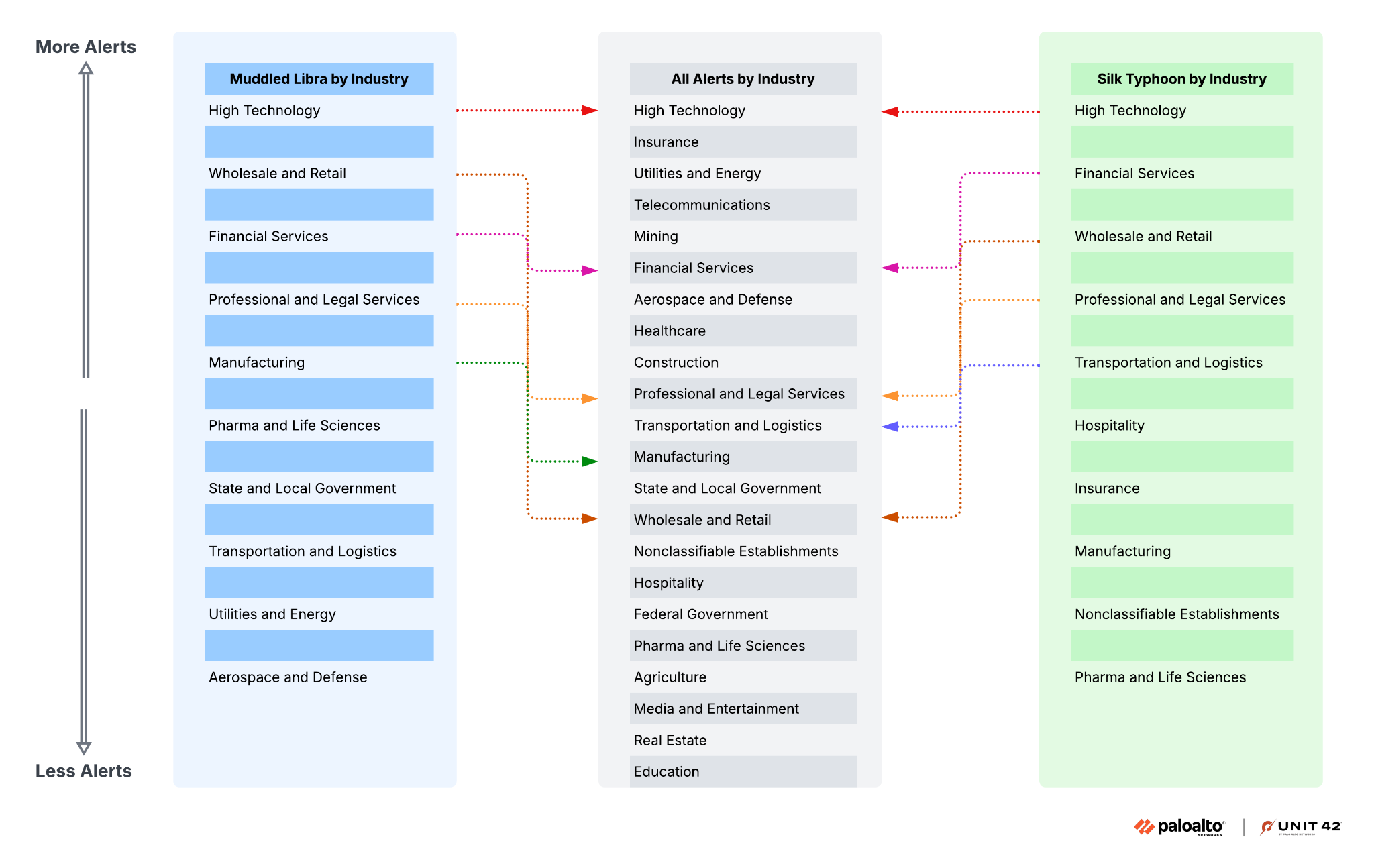

おそらく私たちの調査の最も顕著な結果は、一般的なクラウド警告の傾向と、Muddled LibraとSilk Typhoonのフィンガープリント分析を行った際に発見した傾向とを比較したときに明らかになりました。

ハイテク産業は、一般的なクラウドのアラート傾向、および2つの脅威アクター グループのアラート傾向を考慮すると、常に上位にランクされていましたが、私たちが調査した残りの産業では、一様なパターンをたどることはありませんでした。図6に示すように、Muddled LibraとSilk Typhoonのオペレーションからのアラートのみをカウントした場合、最もターゲットとされる業種の順番が入れ替わることが明らかとなりました。

前述したように、ハイテク産業は、脅威アクター グループの調査結果のいずれにおいても第1位であり、また、業種別の全クラウド警告を見た場合にも第1位となっています。

しかし、残りの産業ランクは同じ結果を反映していないことが分かります。なかでも卸売小売業界は、重要な調査結果となるものです。この業界は、Muddled Libraのアラートイベントでは第2位、Silk Typhoonでは第3位だが、全アラートでは業界第14位となっています。

このことは、これらの警告操作に関するフィンガープリント分析が、すべての警告傾向の一般的なノイズと同じパターンを反映していないことを示しています。つまり、脅威アクターがターゲットとする業界に対して行う明確な作戦には、それぞれ独自の傾向があることが示唆されるのです。

結論

弊社が行った分析では、Muddled LibraとSilk Typhoonが使用した悪意のあるテクニックのフィンガープリント検出パターンとしてトリガーされたアラートを活用できることが確認されました。この明確な検出能力は、企業が予測的かつプロアクティブなクラウド防御戦略を導入するうえでの新たな道筋につながるものです。

弊社が行った調査を通して、Muddled Libraによって使用されたMITREの戦術とテクニックに関する活動を差別化することに成功しました。特に、前月と比較してユニークなアラートの数が25%増加した航空業界と、連邦政府と州政府の業界内で1日のアラートの数が平均よりも増加したSilk Typhoonの事例が挙げられます。

各脅威アクターのテクニックがクラウド環境内のアラート イベントに与えるアラートパターンを特定することで、脅威リサーチャーは特定のテクニックから特定の業界を狙う可能性が最も高い脅威アクターを特定することができるようになります。この発見は、防御側がその種の脅威に対する防御策をプロアクティブに準備することを可能にするものです。攻撃手法の種類に基づく脅威分析を通じて、組織は自社の業界に特化した防御手法を構築できます。

これらの防御制御を適切に実施することで、カスタマイズされた防御アラートの作成を進め、標的型脅威アクターのシナリオに対する防御効果を高めることができると弊社は考えています。さらに、これらのコントロールは、初期アクセス操作のような早期警告シナリオやテクニックを検出する機能を構築し、悪意のあるクラウド操作が実行、影響、またはデータ窃取へとエスカレートする前に、防止オペレーションでブロックすることを可能にするものです。

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

Cortex Cloudのお客様は、コンプライアンス ガードレール、アプリケーション セキュリティの監視および防止技術、ならびにクラウド環境内へのCortex CloudのXDRエンドポイント エージェントおよびサーバーレス エージェントの適切な配置を通じて、クラウド環境のセキュリティ確保と保護を実現できます。Cortex Cloudは、クラウド プラットフォーム上で目撃されたクラウド イベントを特定し、クラウドの態勢とランタイム オペレーションを保護できるよう設計されています。MITREの戦術・テクニックとイベントを関連付けることで、Cortex Cloudは本稿で取り上げた悪意のある活動、設定変更、悪用を検知・防止します。

組織はUnit 42クラウド セキュリティ評価を通じて、自社のクラウド セキュリティ体制を評価する支援を得ることができます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください:

- 北米: フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

Palo Alto Networksは、本調査結果を Cyber Threat Alliance (CTA)のメンバーと共有しています。CTAの会員は、このインテリジェンス情報を利用して、その顧客に対して迅速に保護をデプロイし、悪意のあるサイバー アクターを組織的に阻止しています。サイバー脅威アライアンスについて詳細をご確認ください。

その他の資料

- 飛散したクモのグループに関するアドバイザリーを更新 – 米国サイバーセキュリティ&インフラセキュリティ庁

- 米国標的へのシフトの中、クモの戦術が散見される – Halcyon

- ITサプライチェーンを狙うSilk Typhoon – Microsoft

- HAFNIUMによるエクスチェンジサーバーへのゼロデイ攻撃 – Microsoft

- Scattered Spider – MITRE

- MITREクラウド テクニック – MITRE

- 増加するクラウド上の脅威 – Unit 42, パロアルトネットワークス

- Muddled Libraの脅威評価 – Unit 42, パロアルトネットワークス

- より高速に進化するMuddled Libra – Unit 42, パロアルトネットワークス

- パロアルトネットワークスUnit 42が追跡する脅威アクター グループ- Unit 42, パロアルトネットワークス

- 複数のMicrosoft Exchangeゼロデイ脆弱性の積極的な悪用 – Volexity

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得