エグゼクティブ サマリー

脅威インテリジェンスとリサーチの複雑な状況において、脅威アクターが使用するツールを理解することは、アクター自身を特定することと同じくらい重要です。どのようにして特定のマルウェアとそのオペレーターを結びつけるのか?この問いに対し、本稿では、Unit 42 アトリビューション フレームワークを使用して、よく知られたマルウェアと、正式に命名された脅威グループとの関連を分析するプロセスを示すケーススタディを紹介します。

弊社はBookwormを検証しました。これは、少なくとも2012年以降活動している中国の高度持続的脅威(APT)グループ、Stately Taurusが使用している注目すべきマルウェア ファミリーに属するものです。このグループは、ヨーロッパとアジア全域の政府機関や営利団体を標的としたサイバースパイ活動を行っていることで知られています。

ケーススタディでは、Unit 42のアトリビューション フレームワークが、この特定のマルウェアとStately Taurusが一貫して使用しているマルウェアとの運用上の関連性を分析し、確認するのに効果的であることが示されました。本稿では、マルウェアのコード解析から、敵対者の広範な作戦の理解へとどのように移行したかを説明しながら、解析プロセスの透明性を提供します。

Bookwormの特性を分析し、Stately Taurusのキャンペーンでの使用を検証する調査手法を紹介します。最後に、弊社の構造化されたフレームワークが、活動だけでなく、脅威アクターのトレードクラフトを帰属するうえで、その精度と信頼性をいかに高められるかを実証します。本ディープ ダイブでは、帰属の反復的な性質と、マルウェア ファミリーの関連性を確認することでインテリジェンス全体像がどのように強化されるかを明らかにします。

パロアルトネットワークスのお客様は、以下の製品を通じてBookwormマルウェアに対する保護を構築いただけます。

- Cortex XDRおよびXSIAM

- Advanced WildFire、Advanced Threat Prevention、Advanced URL Filtering、Advanced DNS Securityを含む、次世代ファイアウォール向けのクラウド提供型セキュリティサービス

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Stately Taurus, Bookworm |

簡単な振り返り: Unit 42のアトリビューション フレームワーク

BookwormとStately Taurusの具体的な説明に入る前に、便宜を図って、Unit 42のアトリビューション フレームワークの中核となる考え方を簡単に再確認します。私たちはこのフレームワークを開発し、複雑化しがちな脅威アクターの帰属の世界に、体系的で証拠に基づくアプローチを導入しました。主観的な評価を超えて、観察された悪質な活動を特定のグループや個人に結びつける厳密な方法論を提供するものです。

本ケーススタディの目的上、弊社のフレームワークが脅威データの複数の側面を評価することに留意することが重要です。

- 手法、戦術、手順(TTP)の分析

- ツールおよびマルウェアの特徴の調査

- オペレーショナル セキュリティ(OPSEC)の調査

- ネットワーク インフラのマッピング

- 被害者学の分析

- タイムラインの綿密な分析

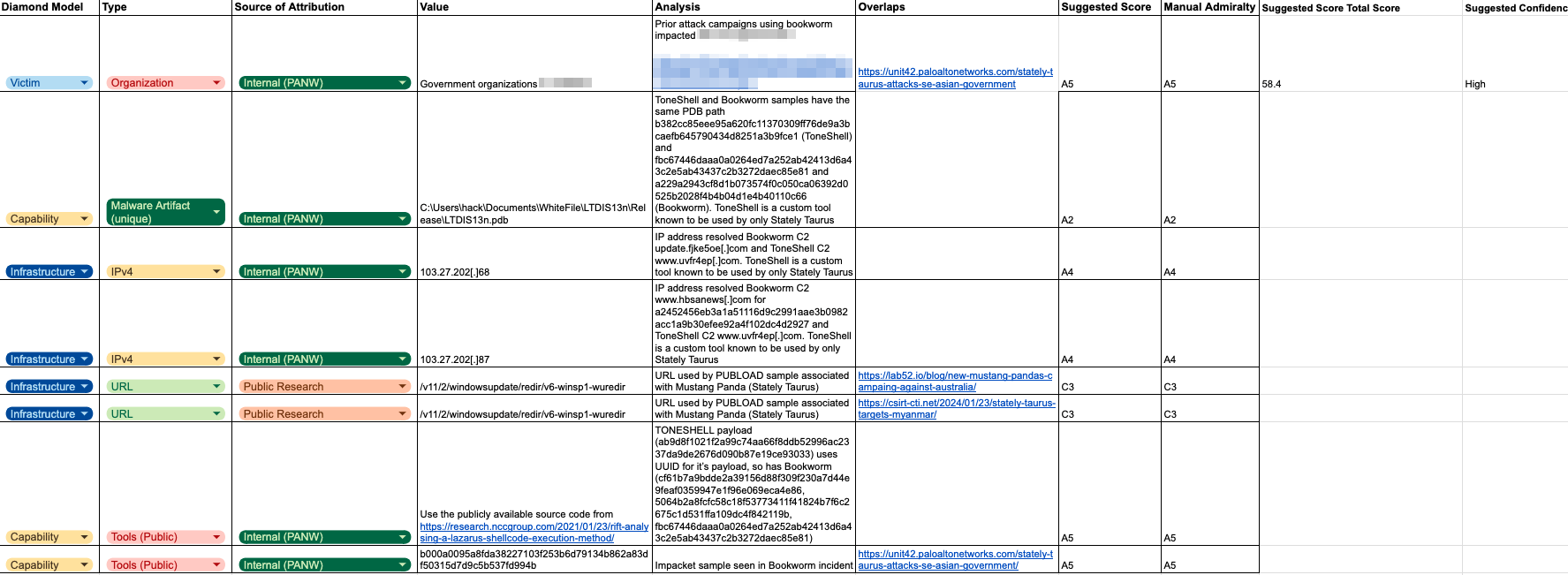

そして、アドミラルティ システムという信頼性と信憑性に点数をつけるシステムを用いて各証拠を評価し、強固な基盤の上に結論を構築するように設計されています。追跡調査されたすべての情報とデータは、アトリビューション テーブルに保存されます。アトリビューション テーブルは、アトリビューションの信頼性を判断するための累積スコアの算出に役立つものです。

さらに、フレームワークは 侵入分析のダイヤモンド モデルと統合されることで、特に最初の観察から決定的な帰属の主張に移行するための信頼性を構築する際に、活動のマッピングと相関のための重要なツールとして機能します。このモデルは、アナリストが攻撃に関する生データを以下の4つの重要なカテゴリーに整理するのに役立ちます。

- 敵対者攻撃者

- 能力: 使用されたツールやテクニック(マルウェアなど)

- インフラストラクチャ:攻撃に使用したシステム(サーバーやIPアドレスなど)

- 被害者: 攻撃目標

要するに、本フレームワークを活用することで、多様なインテリジェンス データを蓄積し、重み付けすることが可能になり、信頼性の高い帰属が行えるだけでなく、攻撃者の作戦をより深く理解することができるようになります。

Bookwormを理解する簡単なプロフィール

BookwormマルウェアファミリーとStately Taurusの関連性を十分に理解するためには、まずBookwormマルウェア ファミリー自体の基本的な理解を確立することが不可欠です。2015年に初めて観測されたBookwormは、主に高度なリモートアクセス型トロイの木馬(RAT)として機能し、侵害されたシステムをオペレーターが広範囲に制御できるようにするものでした。

その能力は基本的に以下を含むものです。

- 任意のコマンドの実行

- ファイルの操作(アップロード/ダウンロード)

- データ窃取

- 永続的アクセスの確立

Bookwormは独自のモジュラー アーキテクチャーで知られ、コマンド アンド コントロール(C2)サーバーから直接追加モジュールをロードすることでコア機能を拡張します。Leaderモジュールは、特定の機能を提供するために他のDLLに依存しているため、このモジュール性は静的解析をより困難なものにするものです。

私たちが分析したBookwormのサンプルの多くにおいて、アトリビューションの観点から特に際立ったのは、いくつかの特徴的な技術的特性と観察された運用パターンです。例えば、私たちの分析では、Bookwormサンプルに埋め込まれた特定のプログラムデータベース(PDB)パスが頻繁に発見されました。特筆すべき例としては、以下のパスが挙げられます。

- C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb

開発者は、コンパイル時にこうしたパスをうっかり残してしまうことがよくあります。これは、異なるマルウェアの亜種や、同じアクターによって開発された異なるマルウェア ファミリーを結びつける可能性のある、固有の指紋のような証拠として機能します。弊社では、Stately Taurusに関連する別のカスタムツールであるToneShellのサンプルで、この特定のPDBパスを特定しています。

Bookwormのサンプルは、C2通信のさまざまな手法を示し、多くの場合、ネットワーク トラフィックに紛れ込むために、正当なように見えるドメインや侵害されたインフラを活用していることが確認されています。最近のBookwormの亜種で確認されているテクニックは、ToneShellをミラーリングするもので、シェルコードをuniversally unique identifier(UUID)文字列としてパッケージ化するものです。そしてマルウェアは、これらのASCIIまたはBase64エンコードされたUUIDをバイナリデータにデコードし、正規のAPI関数を通じて実行します。

2015年に行われたBookwormの初期分析では、主にペイロードを実行するためのDLLのサイドローディングが指摘されましたが、新しい亜種ではこのUUID技術が採用されていることが確認されています。このUUIDメソッドのソースコードは公開されており、BookwormとToneShellのペイロードに一貫して適用されていることから、注目すべきもう一つの技術的共通点があるとされます。

Bookwormのこれらの技術的特徴を理解することは、これらの特徴をStately Taurusの活動に直結させるこの後の帰属分析で、ベースラインとなるものです。

リンク: フレームワークのレンズを通して見るBookwormとStately Taurus

Bookwormの技術的な青写真について理解できたことから、Unit 42のアトリビューション フレームワークを適用して、マルウェア ファミリーとStately Taurusのオペレーション上の関係を示していきます。大まかに私たちは以下に基づいて帰属を行っています。

- 脅威アクターのTTP、ツール、能力

- OPSECの一貫性

- ネットワーク インフラの重複

- 被害者学とターゲティング

- 活動期間

以下では、それぞれの項目について詳しく見ていきます。

手法、戦術、手順(ダイヤモンド モデル アラインメント: 能力)

脅威アクターのTTPを追跡することは、アトリビューションの重要な側面です。この場合、Bookwormの使用で観察される手口は、よく文書化されているStately TaurusのTTPと一致することが多いことが分かっています。例えば、最初のアクセスでは、しばしば、Stately Taurusのアプローチの特徴である、魅力的なおとり文書を使用した高度に調整されたスピア フィッシング攻撃キャンペーンが行われています。

情報漏洩後、BookwormはStately Taurusの広範なプレイブックに沿った行動をとり、機密情報の収集と流出だけでなく、持続性の確立も行っています。このグループの秘密データ収集と諜報活動への注力は、Bookwormの設計と使用法に直接反映されており、特に東南アジアの政府機関に対する過去の攻撃キャンペーンでBookwormが使用された事例に顕著に見られます。

この活動をMITREのATT&CK手法にマッピングすることは、長期的な追跡のための有用なメカニズムであり、帰属プロセスの間にも使用することができます。例えば、攻撃者はBookwormとToneShellの両方をスピアフィッシング(T0865)、DLLサイドローディング(T1574.001)によって実行しています。これらのテクニックは、複数の異なるアクターが同じテクニックを使用する可能性があるため、アトリビューション時に非常に低いウェイトで考慮されるべきものです。

ツールと能力(ダイヤモンド モデル アライメント: 能力)

Bookwormそのものだけでなく、妥協された環境の中にある他の特徴的なツールの存在が、Stately Taurusとの結びつきを強めています。ToneShellは、Unit 42と他の研究者がその観察によってStately Taurusが独占的に使用しているとされているツールです(以下のアトリビューション表の能力(ツール)の項目を参照)。また、Bookworm関連のインシデントでは、Impacketのような一般に入手可能なツールの使用も確認されています。これは、横方向の動きと偵察のために、正規のツールやオープンソースのツールを攻撃チェーンに組み込むStately Taurusの既知の傾向が反映されています(アトリビューション表の能力(ツール)の項目)。

オペレーショナル セキュリティ(OPSEC)の一貫性(ダイヤモンド モデル アラインメント: 敵対者)

Stately Taurusは先進的であり、ある種のOPSECパターンを示しています。これは帰属を証明する上で貴重な手掛かりとなります。BookwormとToneShellの両方のサンプルで見つかった以前に共有されたPDBパ (C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb)は、帰属のために貴重なOPSEC一貫性(アトリビューション表のマルウェア アーティファクト(一意)エントリ)発見の代表的な例です。

これらのサンプルがわずか8週間の間隔で発見されたこと(ToneShellは2022年9月1日、Bookwormは2022年10月26日)は、同一の開発者が関与していることを強く示唆するものです。このようなユニークなビルド アーティファクトと近いコンパイル時間は、Stately Taurusの開発環境の内部を示す証拠を提供するものです。

ToneShellとBookwormはどちらもカスタム ツールであり、前述のUUIDメソッドなど、特定のシェルコード ローディング テクニックが共有されています。これは、開発手法が共有されていることを示すもうひとつの指標となるものです。

ネットワーク インフラ(ダイヤモンド モデル アラインメント: インフラストラクチャ)

帰属を示す最も強固な要素のひとつは、インフラの共有です。インフラの種類によって、分析の重みが異なることを認識することが重要です。例えば、IPv4アドレスは一時的なリンクを提供することができるが、その帰属価値は一般的に、より永続的なURLやドメインに比べて低いとされます。

IPアドレスは一般的に、アクターの運用セキュリティの一環として、迅速にローテーションされます。そのため、アトリビューションの観点では、より一過性の指標となります。

ドメイン、特に一貫して使用されるドメインは、より大きな投資と計画を必要とすることが多いため、より強く、より安定した、アトリビューションを示すマーカーとなります。

このようなニュアンスの違いはあるものの、弊社が行った調査では、BookwormとToneShellのC2インフラが直接かつ大きく重複していることが明らかになりました。たとえば、103.27.202[.]68や 103.27.202[.]87といった特定のIPアドレスが、Bookworm(例: update.fjke5oe[.]com, www.hbsanews[.]com)とToneShell (例: www.uvfr4ep[.]com)の両方のC2ドメインを解決していることが確認されました(アトリビューション表のインフラ(IPv4)エントリ)。この共有インフラは、特にToneShellのようなStately Taurus専用であることが知られているカスタム ツールを含む場合、統一されたオペレーション コントロールが存在することを説得力をもって示す証拠となります。

また、Bookworm関連のキャンペーンでPUBLOADのサンプル(Stately Taurusに関連する別のマルウェア)が使用する特定のURLパス(例: /v11/2/windowsupdate/redir/v6-winsp1-wuredir)が確認されており、ツール間のインフラストラクチャの再利用が示されています(アトリビューション表のインフラ(URL)エントリ)。このURLパスは、正規のWindows UpdateのURLを模倣したものであり、スペルを間違えており、インフラの重複の比重を高めていることに注意する必要があります。

被害者学とターゲティング (ダイヤモンド モデル アラインメント: 被害者)

Bookwormにまつわる被害者学は、Stately Taurusの目標に強く合致していることが示されています。私たちの遠隔測定によれば、Bookwormは東南アジアの政府や世界中の複数の組織に影響を与えており、これは、東南アジア全域の政府機関や重要なインフラに焦点を当てた、十分に文書化された歴史を持つ、これまでのStately Taurusのキャンペーンと一致するものです。

最近の活動における重複を基に、私たちは東南アジアの政府や組織に対するこれまで未帰属だった攻撃を、最大9年前に遡ってStately Taurusと確信を持って関連付けました。

タイムライン分析(ダイヤモンド モデル アラインメント: 敵対者)

Bookwormのキャンペーンの活動スケジュールは、Stately Taurusの既知の活動期間内に収まることが確認されています。私たちは2015年7月、東南アジア政府の標的を攻撃するBookwormを初めて観測しました。このマルウェアは、そのシェルコードが追加モジュールをロードする方法を変更するなどの進化を遂げ、2015年から2021年、2022年にかけての亜種が確認されるなど、攻撃者はさまざまなフォーム ファクタでこのマルウェアをパッケージ化できるようになっています。

他のStately Taurusの作戦と並行して行われるBookwormの配備と適応は、アクターの武器庫における長期的な役割を示すものです。また、グループによる開発と使用への持続的かつ長期的なコミットメントも示唆されます。

証拠の採点とアトリビューション表における信頼度

前節で詳述した証拠の収集と分析は、Unit 42のアトリビューション フレームワークの骨格を形成するものです。しかし、単に証拠を列挙するだけでは不十分です。その真価は、以下の図1に示すアトリビューション表を通じて、その信頼性と信用性を構造的に評価することによって解き明かされます。

この点こそ、前回の記事で取り上げたアドミラルティ システムが、Unit 42のアトリビューション フレームワークの中核をなす要素である理由です。各データを評価するための標準化された方法を提供し、信頼性のある包括的なイメージを構築することを可能にします。

注: アドミラルティ システムでは、各証拠物件に2文字のコード(ソースの信頼性を表す文字(A~F)と情報の信憑性を表す数字(1~6))を割り当てています。

- ソースの信頼性(A-F): ここではソース自体の信頼性を評価します。Aは実績のある完全に信頼できる情報源を示し、Fは信頼できない、あるいは判断できない情報源を示します。例えば、パロアルトネットワークス(PANW)からの内部遠隔測定は、その直接的で管理された性質から、通常、高い信頼性スコア(例えばA)から始まります。公開調査は、報告主体の評判や分析の深さによっては、CまたはBの評価を受けることもあります(好みに応じて調整可)。

- 情報の信憑性(1-6): ここでは提供された情報の信憑性と一貫性を評価します。A1は、その情報が他の独立した情報源によって確認され、論理的であることを意味し、「6」は、その真偽が判断できないことを意味します。

Stately Taurusに関する分析にアドミラルティ システムを適用した場合、アトリビューション表のスコアがどのように解釈されるかを見てみましょう。下の図1はアトリビューション表の例です。

- A5 (被害者 - 組織): 被害組織のエントリについて、A5のスコアはA(完全に信頼できる)のソースを示しており、これはパロアルトネットワークス社内のテレメトリです。しかし、情報の信憑性は5(ありえない)となっています。これは直感に反するように思えるかもしれません。しかし、情報源は非の打ちどころがないものの、現在進行中の特異な被害者との係わり合いの具体的な詳細を、あらゆる面にわたって完全に確認することは難しいかもしれないことを反映しています。また、可能性は高いが、最高レベルの複数の独立した証拠によってまだ完全には確認されていない一般的な観測であることを意味します。信頼できる内部データに基づいて強力なリードを確立しているが、さらなる裏付けの余地があることを認めるものです。

- A2(能力 - マルウェア アーティファクト (ユニーク): BookwormとToneShellの間で共有されているPDBパス(C:\Users\hack\Documents\WhiteFile\LTDIS13n\Release\LTDIS13n.pdb)。これはA(完全に信頼できる)内部情報源(PANW)と2(おそらく真である)の情報となっています。異なるマルウェア サンプル間でこのユニークなアーティファクトが一貫していること、特にコンパイル時間が近いことから、開発環境が共有されている可能性が高いとされます。

- A4 (インフラ - IPv4): BookwormとToneShell C2の両方を解決するIPアドレス103.27.202[.]68と103.27.202[.]87に関しては、両方ともA4となっていますこれはA(完全に信頼できる)の内部情報源(PANW)を意味するが、その情報は長期的な持続性や独占性という点では4(疑わしい真実)であることを意味します。このことから、Unit 42の内部データでは解決は確認されているが、IPアドレスはアクターの活動の一環として一般的に素早くローテーションされていることがわかります。そのため、継続的または独自の使用に関する裏付けとなる証拠がない場合、デフォルトの信憑性スコアは4とすることが多いです(アナリストの正当な理由に基づき変更可能)。信頼できる情報源であるため、依然として強力であるものの、関連性を維持するためには継続的な監視と新鮮なインテリジェンスが必要であることが示されます。

- C3 (インフラ - URL): 公開調査によって参照されたPUBLOADサンプルが使用したStately Taurusに関連するURLのスコアはC3となっています。これは、C(やや信頼できる)情報源(lab52.ioやcsirt-cti.netのような公的研究)と3(真実の可能性)の情報を意味します。公表された報告書は一般的に信頼に足るものですが、信頼性を高めるためにはUnit 42による検証や相互参照が必要とされます。したがって、追加的な内部裏付けなしでは「たぶん真実」ではなく

「おそらく真実」とするのが妥当な評価とされます。 - A5 (能力 - ツール (パブリック)): ToneShellとBookwormのペイロードがUUIDを使用し、一般に入手可能なソースコードを利用しているという観測はA5の評価を受けています。またしても、A(完全に信頼できる)内部情報源です。しかし、これらの特定のマルウェアファミリーによるUUIDの使用に関する情報は、基礎となる技術が公開されているため、5(ありえない)となっています。これは、それだけでは強力な帰属を示すのに十分な独自性や決定的性を有しているとは言い難いからです。フレームワークの特性として、ツールが公開されたからといってソースの信頼性が低下するわけではありませんが、独自のアトリビューション ポイントとしての特定のツールの信憑性に影響があることはあります。

- A5 (能力 - ツール (パブリック)): 同じくPANWの内部情報源であるBookwormインシデントで確認されたインパケットのサンプルはA5となっています。インパケットは一般的なツールであり、Stately Taurus特有の運用状況において一貫して登場することは重要であるものの、一般的に入手可能であるため、他の裏付けとなる証拠がなければ、単独で信頼性の高い指標として利用することは「ありえない」からです。

アドミラルティ システムの真の強さは、単一の得点にあるのではなく、その累積効果と、それに関連する帰属表の計算にあります。個々の証拠やデータの確実性のレベルは様々です。しかし、複数のカテゴリー(すなわち、TTP、ツール、OPSEC、インフラ、被害者学)にまたがる高得点の証拠の量と一貫したパターンによって、はじめて自信をもってBookwormの使用をStately Taurusに帰属させることができるのです。

アトリビューション表の加重アドミラルティ スコアを集計する独自の計算式を用いて、弊社はアトリビューション クレームの総合的な信頼度スコアを算出しました。これは、技術的な事実に基づいた正確な見積もり表現を作成するのに役立ちます。

信頼範囲は以下のように定義されます。

- 信頼性が低い: 0-8

- 信頼度は中程度: 8-32

- 信頼度は高い: 32 +

この具体的なケーススタディでは、アトリビューション表に示されたエビデンスから58.4点が得られました。これにより、BookwormがStately Taurusに帰属していることは確定的となりました。複数のA2、A4、A5スコアの存在は、特に外部のC3スコアと相互参照し、裏付けを取ることで、十分な証拠となっています。この体系的な採点プロセスにより、透明性が確保され、バイアスが減少し、帰属結論の明確な監査証跡が提供されたことで、単なる推測の域を超えることに成功しています。

結論

BookwormとスStately Taurusに関する本ケーススタディは、Unit 42 アトリビューション フレームワークのパワーと正確さを実証するものです。私たちは、体系的で証拠に基づいたアプローチによって、単なる観察にとどまらず、Bookwormマルウェア ファミリーとStately Taurusの活動を決定的に結びつけることができた経緯をたどってきました。

分析材料:

- 共有PDBパス

- 一貫したツール(ToneShellなど)

- 重複するインフラ

- 東南アジアにおける過去の被害者学

- 重複するタイムライン

アドミラルティ システムで採点された各証拠をもとに、58.4という高信頼度の帰属が示されました。

このレベルの詳細な帰属確認は、単なる学術的なエクササイズではありません。より広範なサイバーセキュリティ研究と脅威インテリジェンス コミュニティにとって重大な意味を持つものです。

その方法論とその実践的な応用をオープンに共有することで、弊社は以下の実現を目指しています。

- コラボレーションと一貫性の向上: 異なる組織間のアナリストに共通の言語とフレームワークを提供することで、より一貫性のある、あいまいさの少ない脅威報告を促進する。

- 分析の厳密性の改善: 徹底した証拠に基づく分析のモデルを提供し、帰属の主張の全体的な質と擁護可能性を高める。

- 積極的な調査の促進: 仲間の研究者が、確立されたリンクの上に構築し、アクターの能力、進化するTTP、新たなキャンペーンをより深く掘り下げることに努力を集中できるようにする。

- 集団的知性の強化: 脅威アクターの活動をより正確に、統一的に、かつ実行可能な形でグローバルに把握することに貢献し、すべての防衛者に利益をもたらします。

Stately Taurusの永続的な活動は、Bookwormのようなマルウェアの継続的な進化と相まって、継続的な監視と体系的なアトリビューション手法の必要性を強調しています。敵が順応するにつれ、弊社の情報収集と分析、そして極めて重要なのは、これらの発見を明確かつ自信を持って伝える能力も順応していくことが求められます。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じてBookwormマルウェアに対する保護を構築いただけます。

- Advanced WildFire: クラウド提供型のマルウェア解析サービスは、既知のサンプルを悪意のあるものとして正確に識別します。

- Advanced URL FilteringとAdvanced DNS Securityは、Bookwormの活動に関連する既知のURLとドメインを悪意のあるものとして識別することが可能です。

- 次世代ファイアウォールとAdvanced Threat Preventionのセキュリティ サブスクリプションは、ベストプラクティスで攻撃をブロックするのに役立ちます。Advanced Threat Preventionには、エクスプロイトをリアルタイムで検出できる機械学習ベースの検出機能が組み込まれています。

- Cortex XDRおよび XSIAMは、既知のマルウェアの実行を防止し、振る舞い脅威防御とローカル分析モジュールに基づく機械学習によって未知のマルウェアの実行も阻止できるように設計されています。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

その他の資料

- Unit 42のアトリビューション フレームワークの紹介 – Unit 42, パロアルトネットワークス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得