エグゼクティブサマリー

我々は、モロッコを拠点とする金銭目的の脅威アクターによって展開されたキャンペーンを調査しました 。攻撃者が祝祭シーズン(festive seasons)にギフトカード詐欺を行う手口(modus operandi)から、我々はこのキャンペーンを「Jingle Thief」と呼んでいます 。Jingle Thief の攻撃者は、フィッシングやスミッシングを用いて認証情報を窃取し、ギフトカードを発行する組織を侵害します 。そのオペレーションは、主に小売・消費者サービス分野のグローバル企業を標的としています 。組織へのアクセス権を取得すると、彼らは不正なギフトカードを発行するために必要なアクセスタイプとレベルを追求します 。

このキャンペーンに関連する活動は、Unit 42によって「CL‑CRI‑1032」クラスターとして追跡されています 。この活動の背後にいる脅威アクターは、主にクラウドベースのサービスやインフラに依存する組織を標的にします 。そして、Microsoft 365 の機能を悪用して、偵察、長期的な永続性の維持、および大規模なギフトカード詐欺を実行します 。我々は、Unit 42がCL-CRI-1032として追跡している活動クラスターが、公に「Atlas Lion」および「STORM-0539」として追跡されている脅威アクターの活動と重複すると、中程度の確信(moderate confidence)をもって評価しています 。

この活動の背後にいる脅威アクターを特に危険なものは、組織内に長期間(時には1年以上にわたり)足がかり(foothold)を維持する能力です 。この間、彼らは重要なインフラへのアクセス方法を含む環境への深い知見を得るため、検知と修復が特に困難になります 。2025年4月と5月、Jingle Thief キャンペーンの背後にいる脅威アクターは、複数のグローバル企業に対して協調的な攻撃の波を仕掛けました 。

この記事は、実際のインシデントのテレメトリと検出結果に基づき、Jingle Thief キャンペーンのライフサイクルをエンドツーエンドで分析したものです 。我々は、この活動に関わる手法を明確に示し、クラウド環境におけるアイデンティティベースの脅威(ユーザーアカウントと認証情報を標的とする攻撃)を軽減するための実践的なガイダンスを提供します 。アイデンティティが従来の境界(ペリメター)に取って代わりつつあるなか、Jingle Thief のようなキャンペーンを理解することは、現代の企業インフラを保護するために不可欠です 。

この活動は、Cortex User Entity Behavior Analytics (UEBA) および Identity Threat Detection and Response (ITDR) によって検出された行動異常を通じて特定されました 。お客様は、新しい Cortex Advanced Email Security モジュール によって、この活動からより良く保護されます 。

万が一、侵害を受けた可能性または緊急の事態がございましたら、Unit 42 インシデントレスポンスチームまでご連絡ください 。

| 関連する Unit 42 のトピック | フィッシング, Smishing |

Jingle Thief キャンペーンの背後にいるのは誰か?

我々は、Jingle Thief キャンペーンが、2021年から活動しているモロッコ拠点の金銭目的の攻撃者によって作成されたと、中程度の確信をもって評価しています 。彼らのオペレーションは、主に小売・消費者サービス分野のグローバル企業を標的としています 。国家の支援は受けていませんが、我々が CL‑CRI‑1032 として追跡している活動には、高度な戦術、永続性、およびオペレーションへの集中が見られます 。

コモディティマルウェアやエンドポイントのエクスプロイトに依存する脅威アクターとは異なり、CL‑CRI‑1032 の背後にいる攻撃者は、フィッシングで認証情報を取得した後は、ほぼクラウド環境のみで活動します 。彼らはクラウドベースのインフラを悪用して正規のユーザーになりすまし、機密データへの不正アクセスを取得し、大規模なギフトカード詐欺を実行します 。

Jingle Thief キャンペーンの解剖

我々が観測したキャンペーンでは、脅威アクターは単一のグローバル企業内で約10ヶ月間にわたりアクセスを維持し、60以上のアカウントを侵害しました 。この活動には、SharePoint、OneDrive、Exchange、Entra ID といった Microsoft 365 サービスの使用が含まれていました 。これは、高度な適応性とオペレーション上の忍耐強さを示しています 。このアプローチを検出するには、長期間にわたる敵対者の行動を綿密に監視する必要があります 。Jingle Thief キャンペーンの背後にいる脅威アクターは、しばしば休暇期間に活動を合わせ、人員が手薄になりギフトカードの消費が増える時期にオペレーションを活発化させます 。

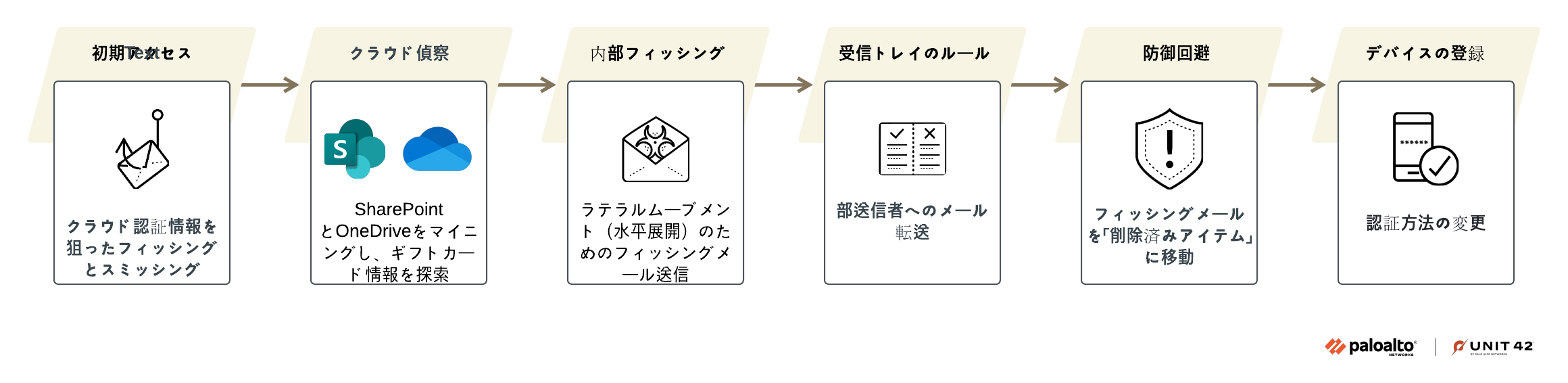

初期アクセス権を取得した後、脅威アクターは偵察を行って環境を把握し、より機密性の高い領域にラテラルムーブメント(水平展開)し、大規模な金融詐欺を実行する機会を特定しました 。図1は、Microsoft 365 全体にわたるエンドツーエンドの攻撃ライフサイクルを示しており、脅威アクターがフィッシングによる侵入からデバイス登録による永続的なアクセスへとどのように進行したかを示しています 。

デバイス登録という最終的な攻撃ステップにより、脅威アクターは足場を築き、それを悪用してギフトカードを発行し、金銭的利益を得ます 。

なぜギフトカードか?選ばれる標的

ギフトカードは、換金の容易さと迅速な収益化が可能なため、金銭目的のアクターにとって非常に魅力的です 。脅威アクターは、ギフトカードをグレーマーケットのフォーラムで割引価格で転売し、ほぼ即時のキャッシュフローを可能にします 。

ギフトカードが魅力的であるその他の要因は以下の通りです:

- 換金に必要な個人情報が最小限である

- 追跡が困難であり、詐欺の調査や回復が難しい

- 広く受け入れられており、正規の利用と見分けがつかないことが多い

- 特に管轄区域をまたいだ、低リスクのマネーロンダリングに有用である

- アクセス制御が弱く、広範な内部権限があり、監視やログ記録が限定的なシステムを通じて発行されることが多い

小売業の環境は、この種の攻撃に対して特に脆弱です。なぜなら、ギフトカードシステムは、店舗従業員など、広範な内部ユーザーがアクセスできることが多いためです 。これらのシステムは、複数のベンダーやプログラムをサポートしている場合があり、アクセス経路がより広く、制御が困難になっています 。

ギフトカード詐欺は、特に発行ワークフローが存在するクラウド環境へのアクセスと組み合わさると、ステルス性、スピード、スケーラビリティを兼ね備えています 。これらのシステムを悪用するために、脅威アクターは内部文書やコミュニケーションへのアクセスを必要とします 。彼らは、ギフトカードサービスを提供する標的組織の Microsoft 365 環境内で、認証情報を窃取し、静かで永続的なプレゼンスを維持することによって、これを確保することができます 。

我々が観測したキャンペーンでは、攻撃者は複数のギフトカード発行アプリケーションに対して繰り返しアクセスを試みました 。彼らは、それらを収益化するため、また、恐らくはマネーロンダリングスキームの担保としてカードを使用するために、異なるプログラムで高額なカードを発行しようとしました — 事実上、デジタル窃盗を追跡不可能な現金や短期ローンに変えていたのです 。これらのオペレーションは、ログ記録やフォレンジックの痕跡を最小限に抑える方法で行われ、迅速な検出の可能性を低減させていました 。

高度に標的化され、カスタマイズされた攻撃

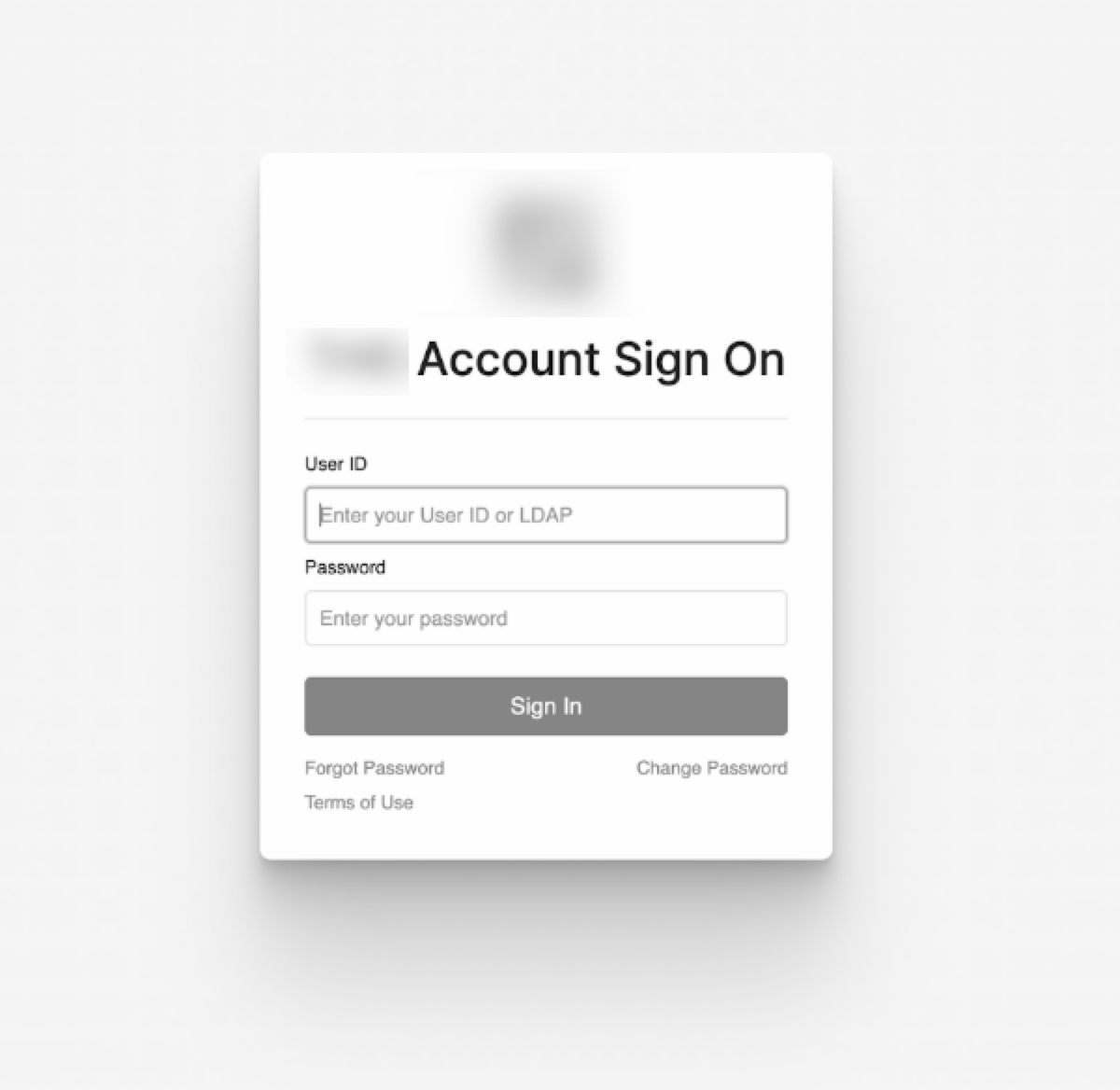

Jingle Thief キャンペーンの背後にいる脅威アクターは、攻撃を開始する前に偵察に多大なリソースを投じます 。彼らは、ブランディング、ログインポータル、メールテンプレート、ドメインの命名規則など、各標的に関する情報を収集します 。これにより、ユーザーとセキュリティツールの両方にとって本物に見える、非常に説得力のあるフィッシングコンテンツを作成できます 。

フィッシングURLには、組織名、信頼できるサードパーティのツールやソフトウェアが含まれることが多く、ランディングページは正規のログイン画面を酷似しています 。この高度にカスタマイズされたソーシャルエンジニアリングのアプローチは、侵害の可能性を高め、アクターが洗練された技術を使用していることを浮き彫りにしています 。

図2は、被害組織のブランディングに合わせて、正規の Microsoft 365 ログインポータルになりすますために脅威アクターが作成した認証情報フィッシングページです 。

初期アクセス: クラウド認証情報を狙ったフィッシングとスミッシング

Jingle Thief キャンペーンの背後にいる脅威アクターは、通常、カスタマイズされたフィッシングまたは SMS ベースのスミッシング攻撃からオペレーションを開始します 。これらのメッセージは、正規のサインインページを模倣した偽の Microsoft 365 ログインポータルに被害者をおびき寄せます 。一部のルアー(おとり)は、非営利団体や非政府組織(NGO)になりすましており、これは信頼性を装い、被害者のエンゲージメントを高めるためである可能性が高いです 。

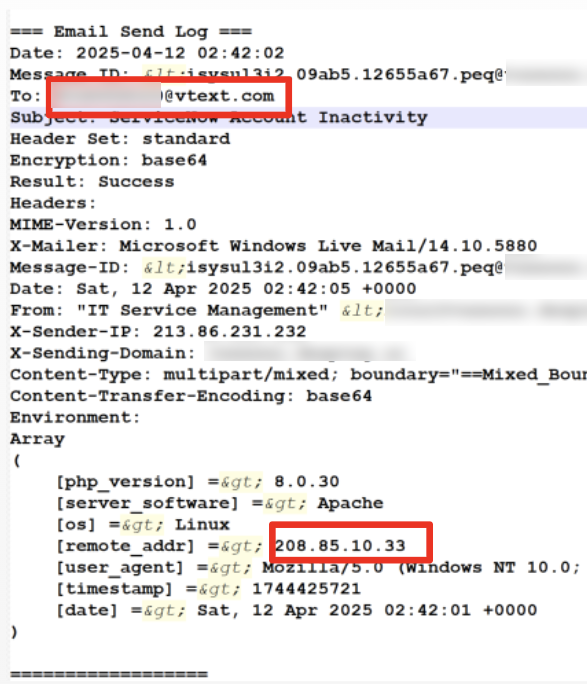

注目すべきは、多くのメッセージが自己ホスト型(セルフホスト)の PHP メーラースクリプトを使用して配信されており、多くの場合、侵害またはハイジャックされた WordPress サーバーから送信されていることです。これにより、攻撃者の発信元が難読化され、配信率が向上します 。

脅威アクターは、以下のような欺瞞的なURLフォーマットも採用しています:

https://organization[.]com@malicious.cl[/]workspace

上記のURLは、正規の組織のドメイン(organization.com)を指しているように見えますが、ブラウザは@より前のすべてをユーザー認証情報として解釈し、実際にはその後ろのドメイン(malicious.cl)に移動します 。この戦術は、リンクの真の宛先を偽装し、被害者がクリックする可能性を高めるのに役立ちます 。

我々が観測したキャンペーンでは、認証情報を収集した後、攻撃者は Microsoft 365 に直接認証し、マルウェアを必要とせずに環境内の探索を開始しました 。図3は、攻撃者のインフラからの悪意のある PHP メール送信ログからキャプチャされた、認証情報を収集するために使用されたスミッシングの試みを示しています 。メッセージはモロッコのIPアドレスから発信され、Verizon の SMS ゲートウェイ(vtext.com)に送信されていました。

クラウド偵察: SharePointとOneDriveをマイニングし、ギフトカード情報を探索

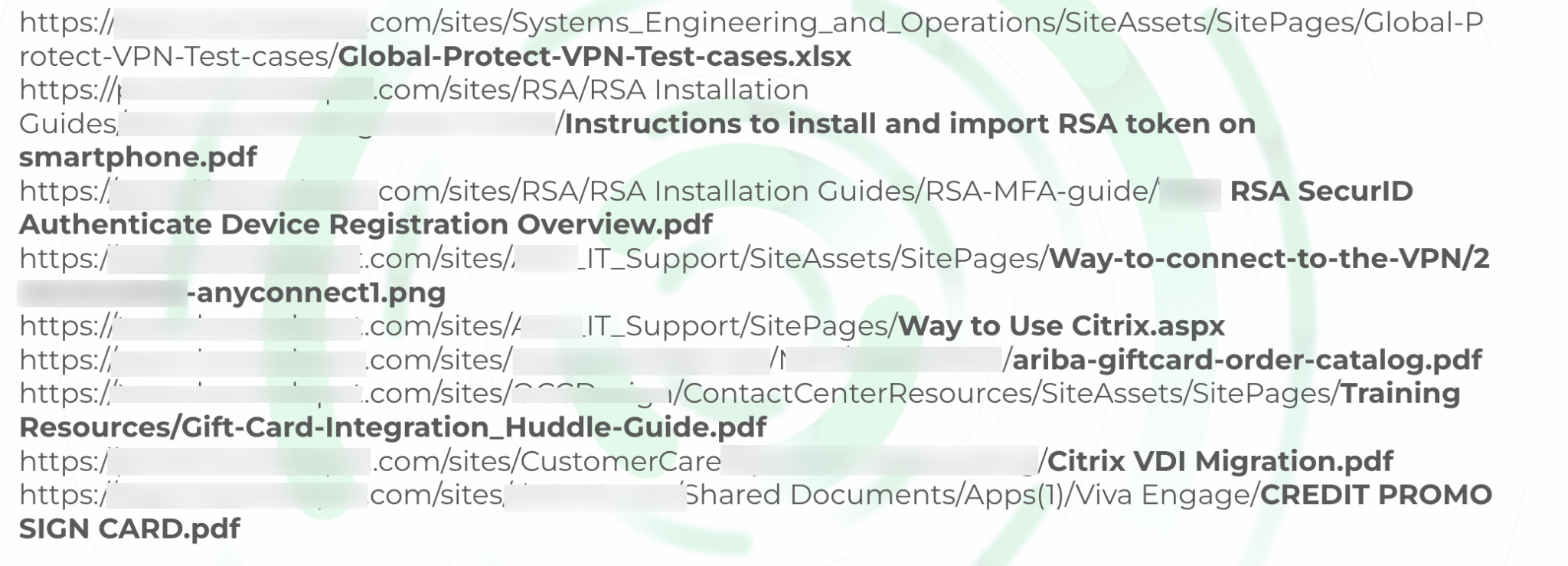

初期アクセスの後、Jingle Thief の攻撃者は Microsoft 365 環境内で広範な偵察を行い、特に SharePoint と OneDrive に焦点を当てます 。これらのサービスには、ビジネスオペレーション、財務プロセス、ITワークフローに関連する内部文書が頻繁に含まれています 。

脅威アクターは以下を検索します:

- ギフトカードの発行ワークフロー

- チケットシステムのエクスポートまたは指示書

- VPN の設定およびアクセスガイド

- ギフトカードの発行または追跡に使用されるスプレッドシートや内部ツール

- 組織の仮想マシン、Citrix 環境

図4は、アカウント侵害後に脅威アクターがアクセスした SharePoint ファイルを示しており、ギフトカードのワークフローとリモートアクセスインフラに関連する内部文書に彼らが焦点を当てていることが明らかです 。

脅威アクターは権限を昇格させるのではなく、侵害したユーザーがすぐに利用できるデータにアクセスすることで、状況認識(situational awareness)を構築します 。この目立たないアプローチは、将来の詐欺の土台を築きながら、検出を回避するのに役立ちます 。

ラテラルムーブメント(水平展開)のための内部フィッシング

Jingle Thief は、マルウェアやポストエクスプロイテーションのフレームワークを展開する代わりに、内部フィッシングに依存して、標的環境内での足場を拡大します 。我々の顧客の1人に対して試みられた攻撃では、攻撃者はユーザーの Microsoft 365 アカウントを侵害した後、その正規のアカウントから同じ組織内の担当者にフィッシングメールを送信しました 。これらのメッセージは、IT サービスの通知やチケットの更新を装っており、内部文書や以前のコミュニケーションから収集した情報を利用して、正当に見せかけることがよくありました 。

一般的なルアー(おとり):

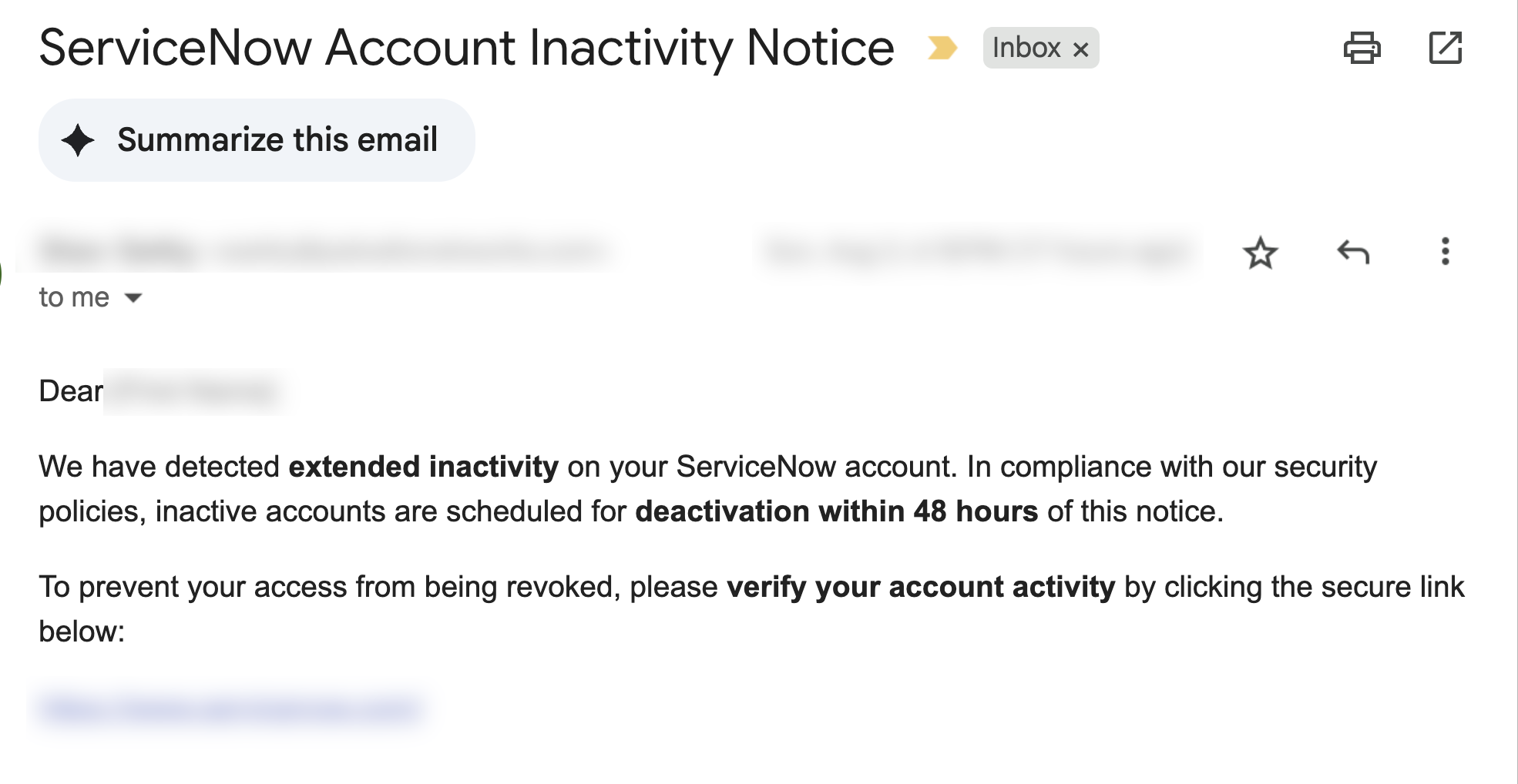

- 偽の ServiceNow アラート: "INCIDENT REQ07672026 Has been completed"(インシデント REQ07672026 は完了しました)

- IT アクセス通知: "ServiceNow Account Inactivity Notice"(ServiceNow アカウント非アクティブ通知)

- 一般的な承認プロンプト: "Incident pending your review"(インシデントがあなたのレビュー待ちです)

これらのメールは、組織のアイデンティティでブランディングされた偽のログインポータルにリンクしており、内部の信頼を悪用して疑いを回避し、水平的に拡散(ラテラルムーブメント)します 。

図5は、侵害されたアカウントから送信された内部フィッシングメールを示しており、ServiceNow の非アクティブ通知を装って、ユーザーに認証情報を入力させようとしています 。

静かなメール漏洩のための受信トレイの支配

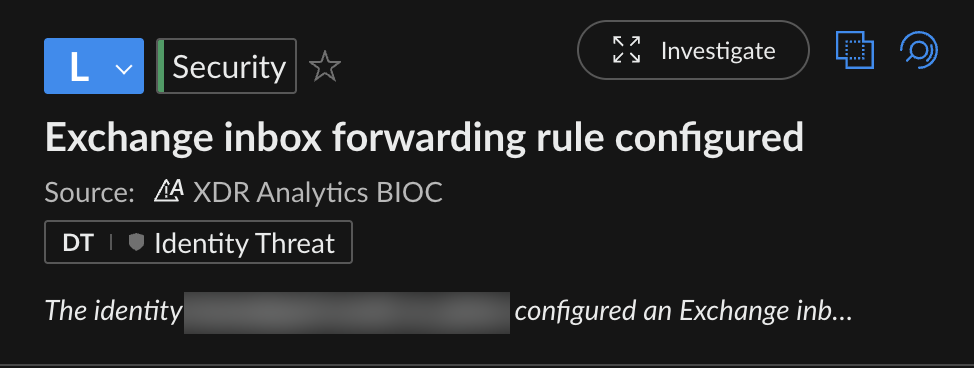

内部コミュニケーションを受動的に監視するため、Jingle Thief キャンペーンの攻撃者は、攻撃者が制御するアドレスにメールを自動転送する受信トレイのルールを作成することがよくあります 。

彼らが監視するもの:

- ギフトカードの承認

- 財務ワークフロー

- IT チケットやアカウントの変更

このアプローチにより、攻撃者が積極的に対話する必要性が減り、ステルス性を維持するのに役立ちます 。図6は、悪意のある受信トレイ転送ルールの作成をフラグ付けしたアラートを示しています。これは、内部コミュニケーションを監視するためにこれらの脅威アクターが採用するステルス戦術の1つです 。

ステルスなメール活動: 「灯台下暗し」の手口

足跡を消すため、攻撃者はメールボックスのフォルダを積極的に管理します:

- 送信済みのフィッシングメールを「送信済みアイテム」から「削除済みアイテム」に即座に移動する

- ユーザーからの返信を「受信トレイ」から「削除済みアイテム」に移動する

これにより、被害者がフィッシングメッセージや応答を目にすることがなくなり、被害者と防御者の両方による発見が遅れます 。

図7の Exchange 監査ログは、攻撃者がフィッシングメールの返信を「受信トレイ」フォルダから「削除済みアイテム」フォルダに移動している様子を示しています 。

![「Inbox」フォルダー内にあり、送信者がすべて「MoveToDeclassifiedItems」で、件名が「Automatic reply: INCIDENT [一連の番号] has been completed」となっている複数のメッセージが表示されている、Eメール受信トレイのスクリーンショット。](https://unit42.paloaltonetworks.com/wp-content/uploads/2025/10/word-image-741420-161618-7.png)

永続性のための不正デバイスの支配

我々が Jingle Thief キャンペーンで観測した侵入のほとんどは、一時的なアクセスのために盗まれた認証情報やセッショントークンに依存していました 。しかし、アクターは侵害された環境内でより長期的な永続性(persistence)を確立するための技術も示しました 。

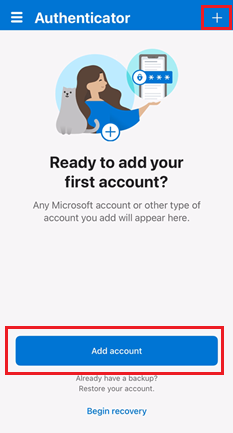

一部の侵入では、脅威アクターは Microsoft Entra ID の正規のユーザーセルフサービスとデバイス登録メカニズムを悪用することで、アイデンティティインフラを乗っ取りました 。これらの戦術により、パスワードがリセットされたり、セッションが失効したりした後でも、アクセスを維持することができました 。

戦術には以下が含まれます:

- MFAをバイパスするための不正な認証アプリの登録

- セルフサービスフローによるパスワードのリセット

- 攻撃者が制御するデバイスの Entra ID への登録

図8は、Authenticator アプリを使用して Microsoft Entra ID にデバイスを登録するためのユーザーインターフェースです 。攻撃者はこの正規のプロセスを悪用して、不正なデバイスを静かに登録し、MFA耐性のあるアクセスを維持しました 。

フィッシング、受信トレイの制御、メールの漏洩、不正なデバイスの登録といった、これらのさまざまな戦術の最終目的は、ギフトカードを大規模に取得し、収益化することです 。

Jingle Thief のモロッコのルーツをたどる

我々が観測したキャンペーン活動は、ほぼすべてモロッコに地理的に位置するIPアドレスから発信されていました 。インシデント全体で、Microsoft 365 のログは、これらのIPアドレスに関連する反復的なデバイスフィンガープリントとログイン行動を示しました 。VPNの背後に隠れる多くの

アクターとは異なり、これらの脅威アクターは発信元を隠そうとしないことが多く、侵害されたアカウントにアクセスする際に Mysterium VPN を時折使用するだけでした 。

接続元の自律システム番号(ASN)メタデータも、以下を含むモロッコの電気通信プロバイダーと一貫して一致していました:

- MT-MPLS

- ASMedi

- MAROCCONNECT

IPおよびASNインフラに加えて、Jingle Thief はキャンペーン全体で特徴的なドメインとURL構造を再利用しています 。ドメインの命名とインフラにおけるこれらの反復的なパターンは、モロッコを拠点とする脅威グループへのアトリビューション(帰属特定)をさらに裏付けています 。

結論

Jingle Thief キャンペーンは、大手小売業者のギフトカード発行システムに明確に焦点を当てていることを示しています 。攻撃者は、複数の発行アプリケーションを標的にして高額なカードを生成しました。これらは、グレーマーケットでの転売や、マネーロンダリングの連鎖における代替可能な資産(fungible assets)として利用された可能性が高いです 。ギフトカードシステムは、監視が不十分であり、内部から広くアクセス可能であることが多いため、アイデンティティベースの攻撃の魅力的な延長線上にあると言えます。適切なアカウントを侵害することにより、脅威アクターは、悪意のあるオペレーションの痕跡をほとんど残さずに、ギフトカードを発行し、盗むことができるのです 。

Jingle Thief キャンペーンの背後にある活動クラスターは、「Atlas Lion」として公に追跡されている脅威アクターの活動と重複しています 。このクラスター(Unit 42によって CL-CRI-1032 として追跡)は、マルウェアよりもアイデンティティの不正使用を好み、エンドポイントの侵害ではなく、信頼できるクラウドサービスを活用します 。彼らのキャンペーンは、攻撃者が完全にクラウド環境内で活動し、フィッシング、永続性、詐欺のために正規の機能をいかに悪用できるかを浮き彫りにしています 。

Jingle Thief キャンペーンで使用された戦術を理解することで、防御担当者はアイデンティティベースの監視をより適切に優先順位付けし、アイデンティティを「新たなセキュリティ境界(ペリメター)」として扱うという業界のシフトに適応することができます 。ユーザーの行動、ログインパターン、アイデンティティの不正使用を理解することは、早期の検出と対応のためにますます不可欠になっています 。

パロアルトネットワークスのお客様は、新しい Cortex Advanced Email Security モジュール、および Cortex UEBA と ITDR によって、この活動からより良く保護されます 。

万が一、侵害を受けた可能性または緊急の事態がございましたら、Unit 42 インシデントレスポンスチームまでご連絡いただくか、以下までお電話ください:

- 北米: トールフリー: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- 欧州・中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA) のメンバーと共有しています 。CTA メンバーはこのインテリジェンスを活用し、顧客への保護を迅速に展開するとともに、悪意のあるサイバーアクターを組織的に妨害します 。Cyber Threat Alliance の詳細をご覧ください 。

侵害の痕跡 (IoC)

モロッコのインフラストラクチャ(アトリビューションシグナル)

- 105.156.109[.]227

- 105.156.234[.]139

- 105.157.86[.]136

- 105.158.226[.]49

- 105.158.237[.]165

- 160.176.128[.]242

- 160.178.201[.]89

- 160.179.102[.]157

- 196.64.165[.]160

- 196.65.139[.]51

- 196.65.146[.]114

- 196.65.172[.]48

- 196.65.237[.]97

- 196.74.125[.]243

- 196.74.183[.]81

- 196.77.47[.]232

- 196.89.141[.]80

- 41.141.201[.]19

- 41.250.180[.]114

- 41.250.190[.]104

関連するASN組織(モロッコに地理的に位置)

- MT-MPLS

- ASMedi

- MAROCCONNECT

米国のインフラストラクチャ(プロキシまたは侵害されたホストの可能性)

- 70.187.192[.]236

- 72.49.91[.]23

フィッシングURLのパターン:

- hxxps://*.com.ng/*[brand-name].com/home/

- hxxps://*.[brand-name].servicenow.*/*access

- hxxps://[brand-name].com@*.*/portal/

- hxxps://[brand-name].com@*.*/workspace

- hxxps://*/home

- hxxps://*/workspace/home

追加リソース

- Cyber Signals: Into the Lion's Den – Microsoft

- Threat Actors Target Gift Card Issuing Systems – Intel471

Jingle Thief の活動に関する Cortex XDR/XSIAM アラート

表1は、行動侵害の痕跡(BIOC)や ITDR モジュールを含む Identity Analytics を使用した、この活動に関する Cortex アラートを示しています 。

| アラート名 | アラートソース | MITRE ATT&CK テクニック |

| Exchange 受信トレイの転送ルールが設定されました | XDR Analytics BIOC, Identity Threat Module (ITDR) | アーティファクトの隠蔽: メール非表示ルール (T1564.008) |

| ユーザーが Exchange の送信済みメッセージを削除済みアイテムに移動しました | XDR Analytics, Identity Threat Module (ITDR) | 痕跡の削除: メールボックスデータの消去 (T1070.008) |

| 組織内で初めての国からの接続 | XDR Analytics BIOC, Identity Analytics | アカウントの侵害 (T1586) |

| 組織内で初めてのASNからのSSOアクセス | XDR Analytics BIOC, Identity Analytics | 有効なアカウント: ドメインアカウント (T1078.002) |

| インポッシブルトラベラー - SSO | XDR Analytics, Identity Analytics | アカウントの侵害 (T1586) |

| ユーザーが新しい国から接続しました | XDR Analytics BIOC, Identity Analytics | アカウントの侵害 (T1586) |

| ユーザーにとって初めてのASNからのSSOアクセス | XDR Analytics BIOC, Identity Analytics | 有効なアカウント: ドメインアカウント (T1078.002) |

| ユーザーが新しい国から VPN に接続しました | XDR Analytics BIOC, Identity Analytics | アカウントの侵害 (T1586) |

| 異常なオペレーティングシステムによる VPN アクセス | XDR Analytics BIOC, Identity Analytics | 有効なアカウント: ドメインアカウント (T1078.002) |

| 組織内で初めてのASNからのVPNアクセス | XDR Analytics BIOC, Identity Analytics | 有効なアカウント: ドメインアカウント (T1078.002) |

| 組織内で初めてのSSOリソースアクセス | XDR Analytics BIOC, Identity Analytics | 有効なアカウント: ドメインアカウント (T1078.002) |

| 疑わしいASNからのSSOアクセス | XDR Analytics BIOC, Identity Analytics | 有効なアカウント: ドメインアカウント (T1078.002) |

| Azure へのリスキーなログインの可能性 | XDR Analytics BIOC, Identity Analytics | アカウントの侵害 (T1586) |

| ユーザーが疑わしい国から接続しようとしました | XDR Analytics BIOC, Identity Analytics | アカウントの侵害 (T1586) |

| 新しいオペレーティングシステムによる SSO | XDR Analytics BIOC, Identity Analytics | 有効なアカウント: ドメインアカウント (T1078.002) |

| SaaS サービスからの大量ファイルダウンロード | XDR Analytics, Identity Threat Module (ITDR) | クラウドストレージからのデータ (T1530) |

表1. Jingle Thief キャンペーンの活動に関する Cortex XDR/XSIAM アラート

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得