エグゼクティブサマリー

私たちは、現在進行中の不正な通行料金違反や荷物の誤配通知を装ったスミッシング(SMS経由のフィッシング)キャンペーンを、通称「Smishing Triad」として広く知られるグループによるものと特定しました。私たちの分析は、このキャンペーンが以前に報告されていたよりもはるかに広範で複雑な脅威であることを示しています。攻撃者は、さまざまな重要なセクターにわたる国際的なサービスになりすましています。

攻撃者は2024年4月以来、このキャンペーンで米国の居住者を標的にしてきました。この脅威アクターは、その範囲を世界的に拡大し、配送関連のスミッシングで使用されるソーシャルエンジニアリング戦術を改良することによって、戦術を進化させています。

また、脅威アクターは、なりすますサービスの範囲を、以下のような重要なセクターの多くの国際的サービスを含むように拡大しています:

- 銀行

- 暗号通貨プラットフォーム

- Eコマースプラットフォーム

- ヘルスケア

- 法執行機関

- ソーシャルメディア

このキャンペーンは高度に分散化されており、単一の管理ポイントを欠き、多数のドメインと多様なホスティングインフラのセットを使用しています。これは攻撃者にとって有利です。なぜなら、毎週数千のドメインを使い捨てることで、検出がより困難になるからです。

私たちのインテリジェンスフレームワークを使用して、2024年1月1日以降、このオペレーションに関連する194,000を超える悪意のあるドメインを特定しました。これらのドメインは香港拠点のレジストラを通じて登録され、中国のネームサーバーを使用していますが、攻撃インフラは主に人気のある米国のクラウドサービスでホストされています。

このキャンペーンは、SMSメッセージをソーシャルエンジニアリングに利用して切迫感を生み出し、被害者に即時の行動を促します。キャンペーンの世界的な規模、複雑なインフラ、そして現実的なフィッシングページは、大規模でリソースの豊富な「サービスとしてのフィッシング(PhaaS)」オペレーションによって支えられていることを強く示唆しています。これは、世界中の個人に対して広範な脅威をもたらします。これらのフィッシングページは、国民識別番号(社会保障番号など)、自宅住所、支払い詳細、ログイン認証情報などの機密情報を収集することを目的としています。

Palo Alto Networksのお客様は、以下の製品およびサービスによって、この活動からより強力に保護されています:

侵害された可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント対応チームにご連絡ください。

拡張された「Smishing Triad」キャンペーンの技術的分析

今年の初め、私たちはタイムリーな脅威インテリジェンスのソーシャル投稿を公開し、スミッシング詐欺に関与する10,000以上のドメインの発見を報告しました。その後、同じ詐欺に関与する91,500以上のドメインを発見し、ブロックしました。これらの脅威インテリジェンス投稿の公開以来、私たちはこれらのスミッシング詐欺の背後にいる脅威アクターとドメインを引き続き追跡・分析しています。

セキュリティベンダーのResecurityは、これらの攻撃をSmishing Triadによるものとしており、このグループがTelegramや他のサービスでフィッシングキットを共有していたと報告しています。この発見は、Silent Pushによる追跡レポートによって裏付けられています。しかし、私たちの分析によれば、このキャンペーンの範囲は以前知られていたよりもはるかに広く、速く進化していることが明らかになっています。

キャンペーンが常に進化していることを示唆する多くの指標があります。Fortinetの記事では、脅威アクターが「email-to-SMS」機能を使用していたという事実に焦点を当てていました。この記事は、任意のメールアドレスがiMessageを通じてメッセージを送信するために使用できると指摘していました。しかし、私たちは、より最近のスミッシングメッセージが電話番号を使用して送信され始めていることを観測しています。

これらのメッセージの多くは、フィリピンの国際国番号(+63)で始まる電話番号から受信されています。しかし、このキャンペーンでは米国の電話番号(+1)から受信されるメッセージも増加しています。

このキャンペーンのすべてのドメインを追跡することは、その分散型の性質のために困難です。攻撃ドメインは短命であり、毎日数千が登録され、絶えず入れ替わっています。急速に進化するこのキャンペーンは、単に字句パターンを使用してルートドメインを追跡するだけでは不十分であることを浮き彫りにしています。

私たちは、このキャンペーンを追跡するために、多角的なインテリジェンスフレームワークを開発しました。これは、以下のソースからのデータを統合します:

- WHOISおよびパッシブDNS(pDNS)のレピュテーションメトリクス

- 進化するドメインパターン

- スクリーンショットの視覚的クラスタリング

- グラフベースのインフラストラクチャ分析

この多角的なインテリジェンスフレームワークを使用して、2024年1月1日以降に登録された、このキャンペーンに関連する136,933のルートドメインにまたがる、合計194,345の完全修飾ドメイン名(FQDN)を発見しました。

これらのドメインの大半は、香港拠点のレジストラであるDominet (HK) Limitedを通じて登録され、中国のネームサーバーを使用しています。ドメイン登録とDNSインフラは中国に起因していますが、攻撃インフラ(ホスティングIPアドレス)は米国、特に人気のあるクラウドサービス内に集中しています。

このキャンペーンのドメインは、以下を含む多くのセクターでグローバルなサービスになりすましていることがわかります:

- 重要なサービス:銀行、ヘルスケア、法執行機関(例:多国籍の金融サービス・投資会社、中東の都市の警察)

- 広く使用されているサービス:Eコマース、ソーシャルメディア、オンラインゲーム、暗号通貨取引所(例:ロシア拠点のいくつかのEコマース市場、暗号通貨取引所)

- 以前に報告されたサービス:米国を超えて広がる通行料金および世界各国の国有郵便・荷物配送サービス(例:イスラエル、カナダ、フランス、ドイツ、アイルランド、オーストラリア、アルゼンチン)

攻撃者は、これらのURLを配信するためにSMSメッセージを作成します。これらは被害者に合わせて高度に調整されており、即時の行動を強制します。ソーシャルエンジニアリング技術を使用することで、切迫感を生み出します。ターゲットを絞った個人情報を利用し、技術的または法的な専門用語を組み込むことで、より正当に見せかけることができます。これらの要素は、模倣されるサービスの範囲と相まって、大規模なPhaaSオペレーションがこのキャンペーンの背後にあることを示唆しています。

地下(アングラ)の「サービスとしてのフィッシング」エコシステム

このセクションでは、地下のPhaaSエコシステムについて議論し、Smishing TriadのTelegramチャネルを調査します。過去6か月間で、このチャネルは専用のフィッシングキット市場から、PhaaSエコシステム内の多様な脅威アクターを集める非常に活発なコミュニティへと進化しました。

図1は、チャネル内のさまざまな参加者からのチャット記録を示しています。ほとんどの投稿は、ドメイン登録、データ販売、メッセージ配信など、さまざまな地下サービスを宣伝しています。このエコシステム内の激しい競争を浮き彫りにするように、複数の脅威アクターが同じサービス、特にリッチコミュニケーションサービス(RCS)およびインスタントメッセージ(IM)の配信を提供するために競い合っています。

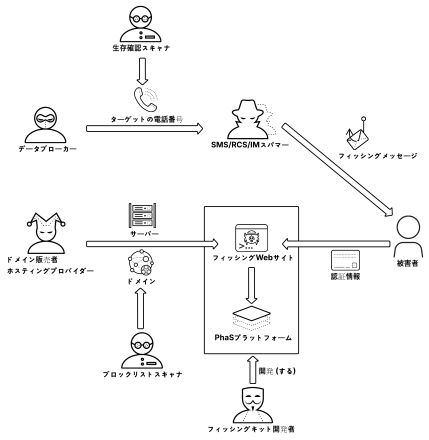

図2は、Smishing TriadのTelegramチャネルで活動しているさまざまな役割と、それらの相互作用を示しています。

脅威アクターは、スミッシングのサプライチェーンのさまざまな段階を専門としており、より効率的かつ大規模に攻撃を仕掛けることができます:

- 上流

- データブローカー:ターゲットの電話番号を販売

- ドメイン販売者:フィッシングWebサイトをホストするための使い捨てドメインを登録

- ホスティングプロバイダー:フィッシングのバックエンドを実行するためのサーバーを提供

- 中流

- フィッシングキット開発者:フィッシングWebサイト(フロントエンドとバックエンド)を構築し、盗まれた認証情報を収集・管理するためのダッシュボードを含むPhaaSプラットフォームを維持

- 下流

- SMS/RCS/IMスパマー:フィッシングメッセージを大規模に配信し、被害者をフィッシングWebサイトに誘導

- サポート

- 生存確認スキャナ:ターゲットの電話番号が有効でアクティブかどうかを検証

- ブロックリストスキャナ:フィッシングドメインをブロックリストと照合し、アセットのローテーションをトリガー

キャンペーンに関与するドメイン

このキャンペーンに関与するルートドメインの大半は、ハイフンで区切られた一連の文字列の後にトップレベルドメイン(TLD)が続く形式で作成されていました(例:[string1]-[string2].[TLD])。このセクションでは、最初のハイフンの前の部分をプレフィックス(接頭辞)と呼びます。よく知られたサブドメインと組み合わせることで、これらのプレフィックスは被害者を騙す可能性があります。例えば、ドメイン irs.gov-addpayment[.]info を一見すると、人々は irs[.]gov にナビゲートしていると思い込むかもしれません。

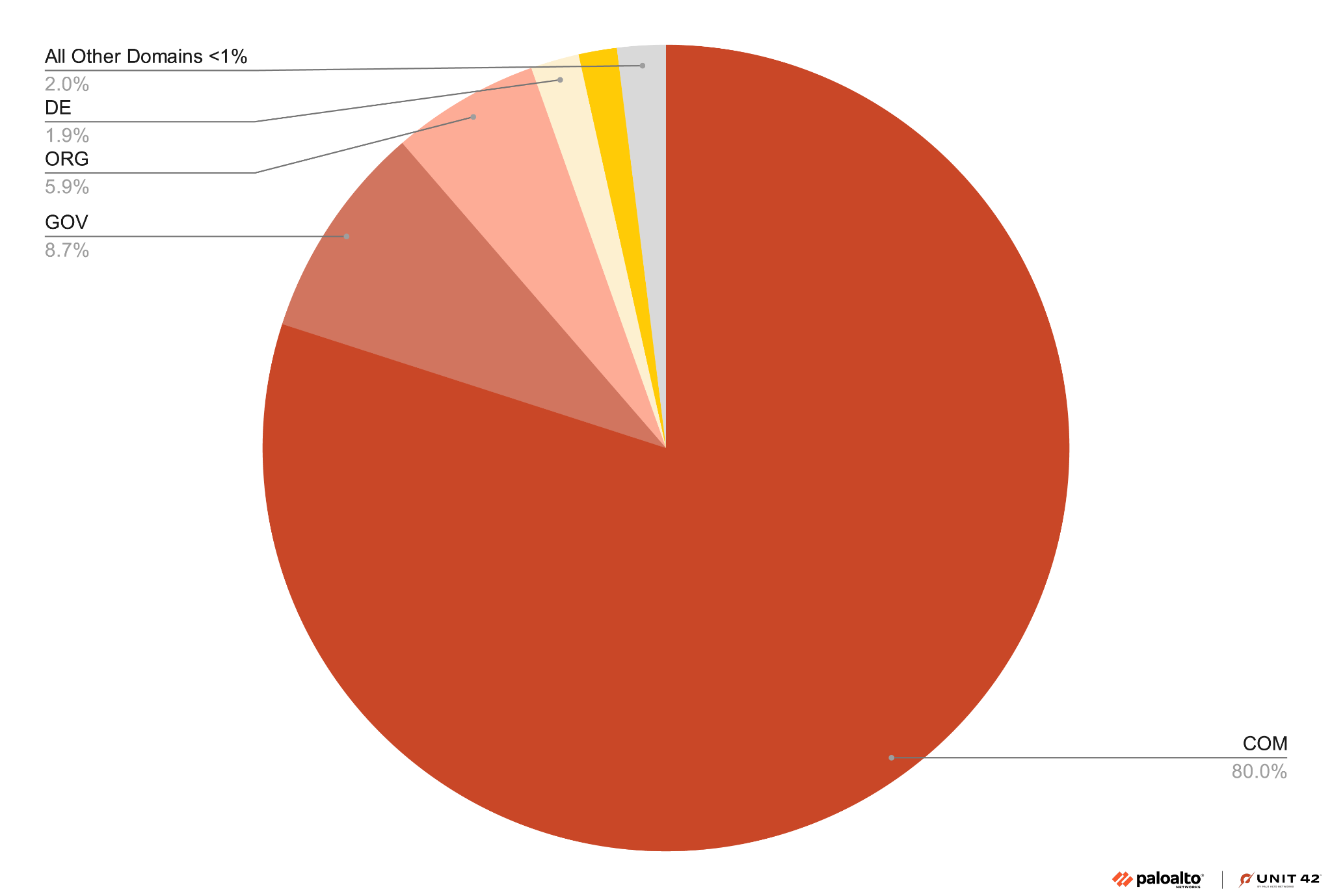

図3は、このキャンペーンで見つかった136,933のルートドメインで使用されているドメイン名の最も人気のあるプレフィックスを示しています。

これらのドメインはさまざまなレジストラを通じて登録されていますが、ルートドメインの大多数(68.06%または93,197)は、香港拠点のレジストラであるDominet (HK) Limitedの下で登録されています。次に人気のあるレジストラはNamesiloで11.85%(16,227)、Gnameで7.94%(10,873)のルートドメインを占めています。

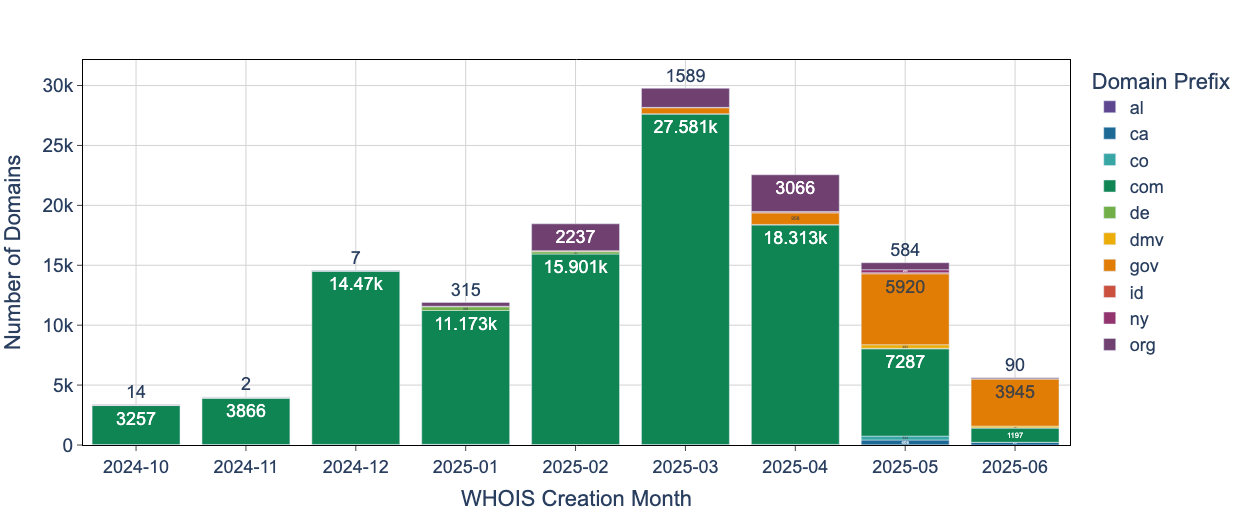

ドメイン登録の傾向

図4に示すWHOISの作成日は、興味深い変化を明らかにしています。私たちは、このキャンペーンで最も人気のあるドメインプレフィックスのトップ10を選びました。プレフィックスが com- のドメインは、2025年5月までこのキャンペーンで最も一般的に登録されていました。しかし、過去3か月間で、com- ドメインに比べて gov- ドメインの登録が大幅に増加していることを観測しました。これは、キャンペーンが偽装するサービスの種類に合わせて進化していることを示しています。

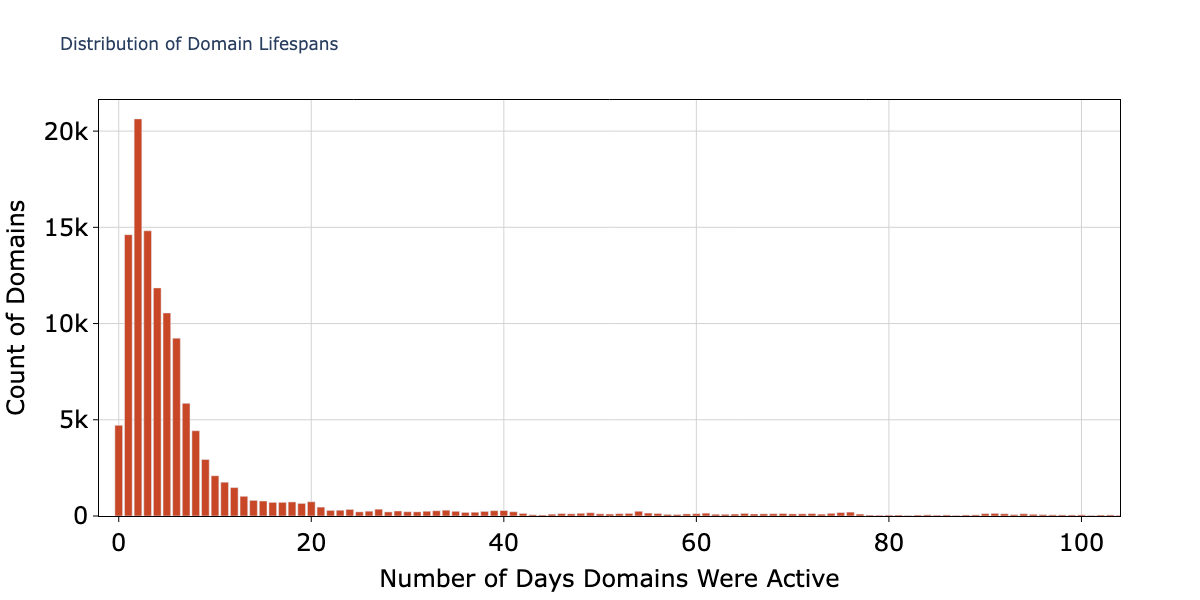

ドメインの有効期間

また、pDNSデータを使用して、このキャンペーンで使用されたドメインの有効期間を評価しました。ドメインの有効期間とは、その最も早い「first seen(初回確認)」と最も遅い「last seen(最終確認)」のタイムスタンプ間の期間です。

図5で詳述するように、39,964(29.19%)のドメインは2日以下しかアクティブではありませんでした。これらのドメインの71.3%は1週間未満、82.6%は2週間以下の有効期間であったことがわかります。

登録から最初の3か月を超えてアクティブなままのドメインは6%未満です。この急速な「チャーン」(使い捨て)は、キャンペーンの戦略が検出を回避するために新しく登録されたドメインの継続的なサイクルに依存していることを明確に示しています。

ネットワークインフラストラクチャ

前述のように、これらのキャンペーンに関与するドメインは高度に分散化されています。このセクションでは、キャンペーンのネットワークインフラストラクチャを調査します。

DNSインフラストラクチャ

このキャンペーンの194,345のFQDNは、約43,494のユニークなIPアドレスからなる大規模で多様なセットに解決されます。このキャンペーンは、自律システム(AS)AS13335でホストされている米国のIPアドレスの大半を使用しており、特に 104.21.0[.]0/16 サブネット内です。

対照的に、ネームサーバーのインフラストラクチャはより集中しており、ユニークなネームサーバールートドメインはわずか837です。FQDNの大部分は、AliDNS(45.6%)とCloudflare(34.6%)の2つのプロバイダーのみを使用しています。この集中化は、キャンペーンのWebホスティングは広く分散している一方で、そのDNS管理はいくつかの主要なサービスの下に統合されていることを示唆しています。

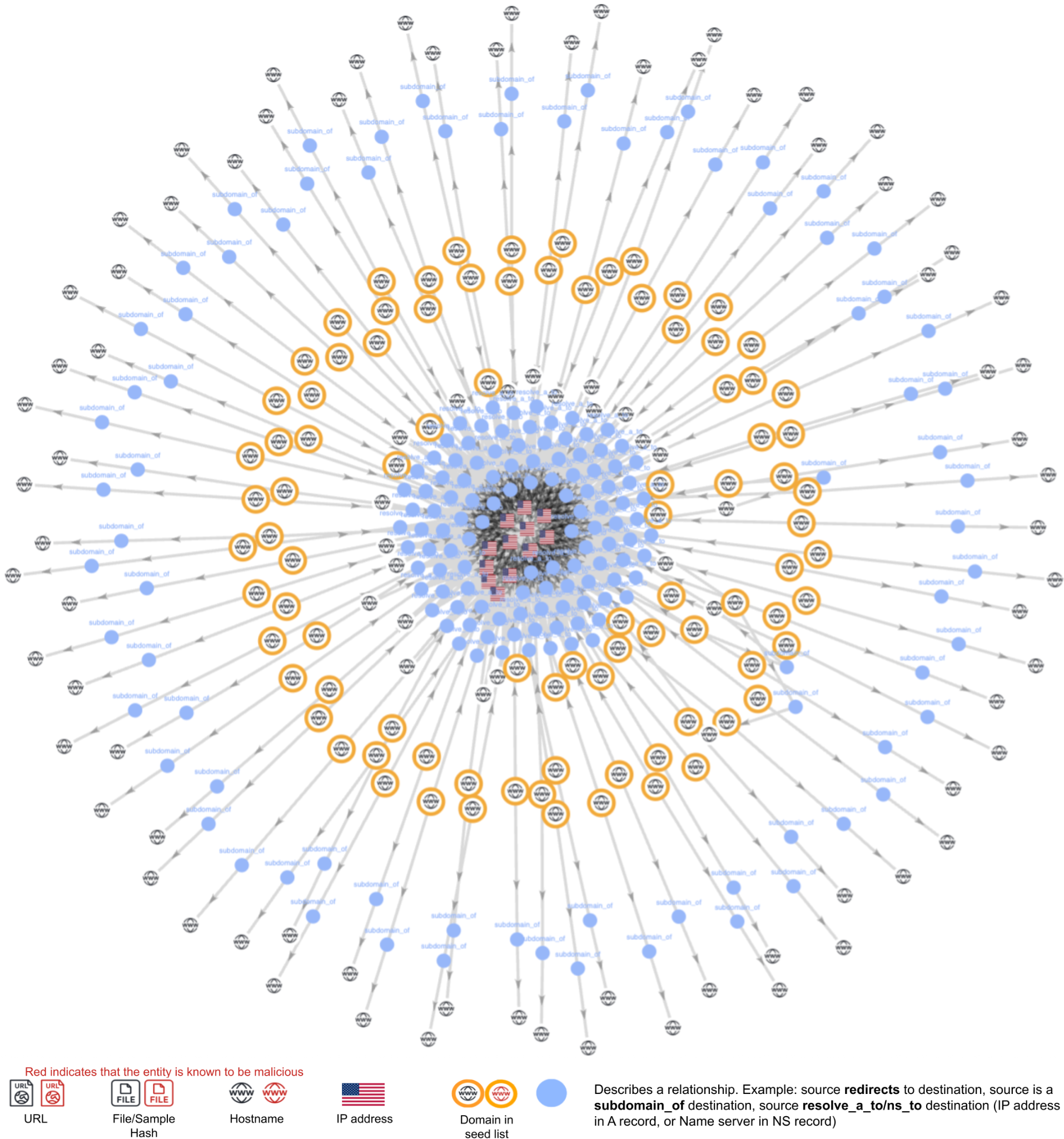

キャンペーンインフラストラクチャのグラフ

図6に、このキャンペーンを描写するグラフの例を示します。AS13335に属する 104.21.0[.]0/16 サブネット内の一連のIPアドレスを指す90の異なるルートドメインがあることがわかります。各IPアドレスとネームサーバーには、このような局所的なクラスターがいくつか存在します。

「偽装されたブランドとサービス」セクションで、さまざまな種類のサービスになりすますドメインの例を示します。

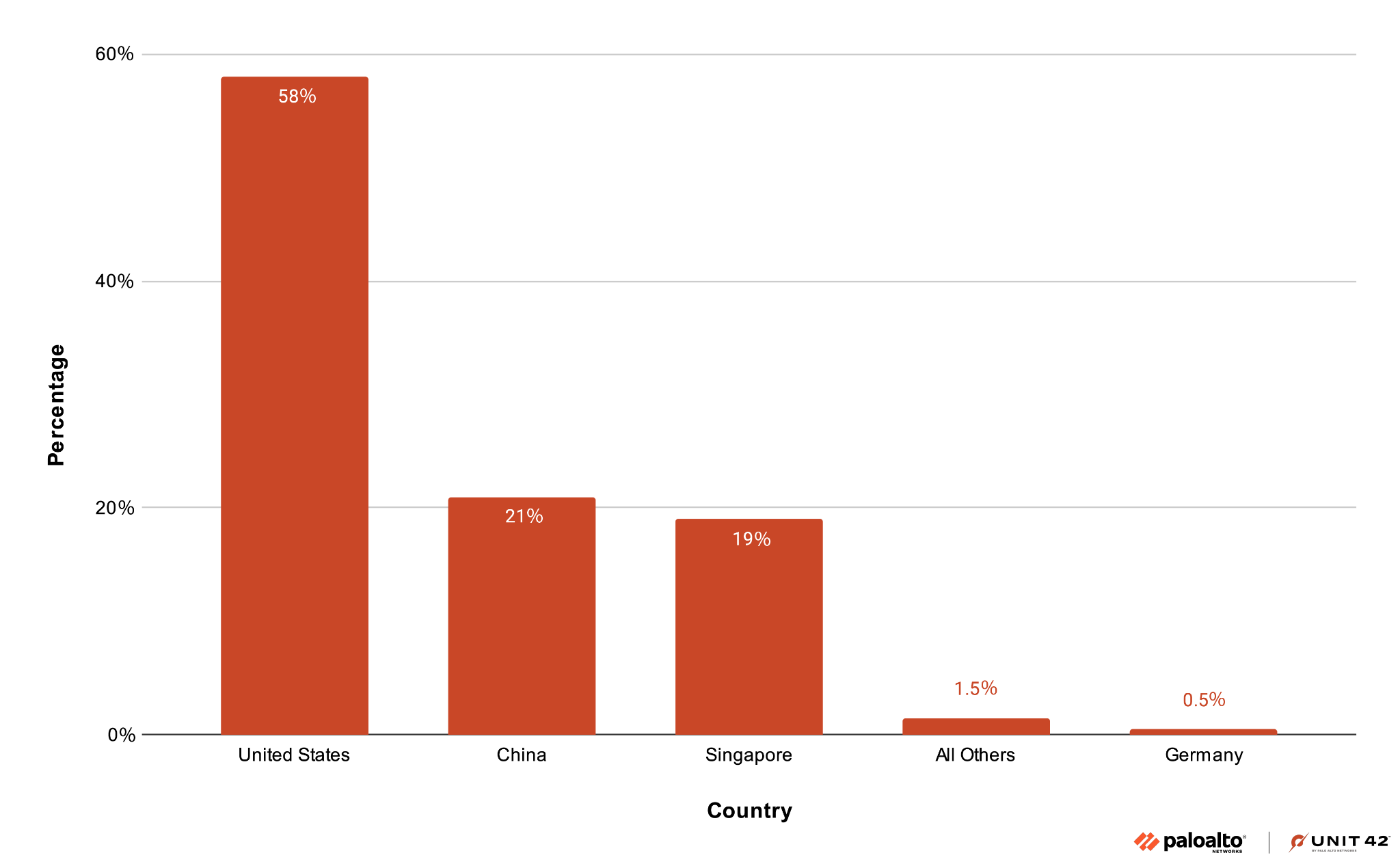

攻撃ドメインインフラの地理的位置

攻撃ドメインは、さまざまな国に地理的に配置された異なるIPアドレスでホストされています。最も多くのトラフィックを生成しているドメインを特定するために、pDNSクエリの分布を分析し、キャンペーン内のすべてのドメインのDNSクエリボリュームを調査しました。

ドメインごとのDNSレスポンス数を集計し、これらのレスポンスに含まれるIPアドレスを地理的に特定しました。図7に示すように、米国に所在するドメインへのクエリが、クエリボリュームの半分以上を占めています。最大のトラフィック量を生成しているドメインの攻撃インフラは米国にあり、次いで中国、シンガポールでした。

偽装されたブランドとサービス

私たちが見た攻撃インフラの大部分は米国に拠点を置いており、偽装されたサービスもそれを反映していました。しかし、攻撃者が他の国のサービスになりすましていることも確認しました。

米国への強い集中

このキャンペーンは個人を標的にしています。さまざまな営利団体や、州および米国の政府機関(次のような)から送信されたかのように装うメッセージを送信します:

- 商業および国営の郵便・荷物配送サービス

- 州の車両・免許機関

- 州および連邦の税務サービスまたは機関

また、FQDN内には米国の州名やその2文字の略語への言及も見つかりました。

グローバルなブランドとサービス

- 重要なサービス:このキャンペーンには、以下のような複数の国における郵便、通行料金支払いサービス、法執行機関、銀行などの重要なサービスから送られてくる可能性のあるメッセージを模倣したものがしばしば含まれます:

- 米国(銀行、郵便・配送、通行料金)

- ドイツ(郵便・配送サービス、投資銀行、貯蓄銀行)

- アラブ首長国連邦(複数の都市に属する警察)

- 英国(国営サービス)

- マレーシア、メキシコ(銀行)

- アルゼンチン、オーストラリア、カナダ、フランス、アイルランド、イスラエル、ロシア(電子通行料金、および郵便・配送サービス)

- 一般的なサービス:このキャンペーンは、以下のような多くの一般的なサービスからのメッセージの偽装を伴います:

- 相乗り(カープーリング)アプリケーション

- ホームシェアリングやホスピタリティサービスのためのオンラインプラットフォーム

- 人気のソーシャルメディアサイト

- タイポスクワッティング:このキャンペーンで使用されるいくつかのFQDNが、金融テクノロジーアプリケーションやパーソナルクラウドサービスなど、人気のあるサービスをタイポスクワッティングしていることを観測しました。

- Eコマースおよびオンライン決済プラットフォーム:このキャンペーンは、以下の国々のいくつかの大手Eコマースプラットフォームにもなりすましています:

- ロシア

- ポーランド

- リトアニア

- その他の国際的な国々

- 暗号通貨取引所:このキャンペーンが暗号通貨取引所、ウォレット、Web3プラットフォームにもなりすましていることを発見しました。

- ゲーム関連:このキャンペーンで使用されるFQDNには、オンラインゲームやゲーム内スキンの偽マーケットプレイスに関連するものが見つかりました。

どのようなコンテンツがホストされているか?

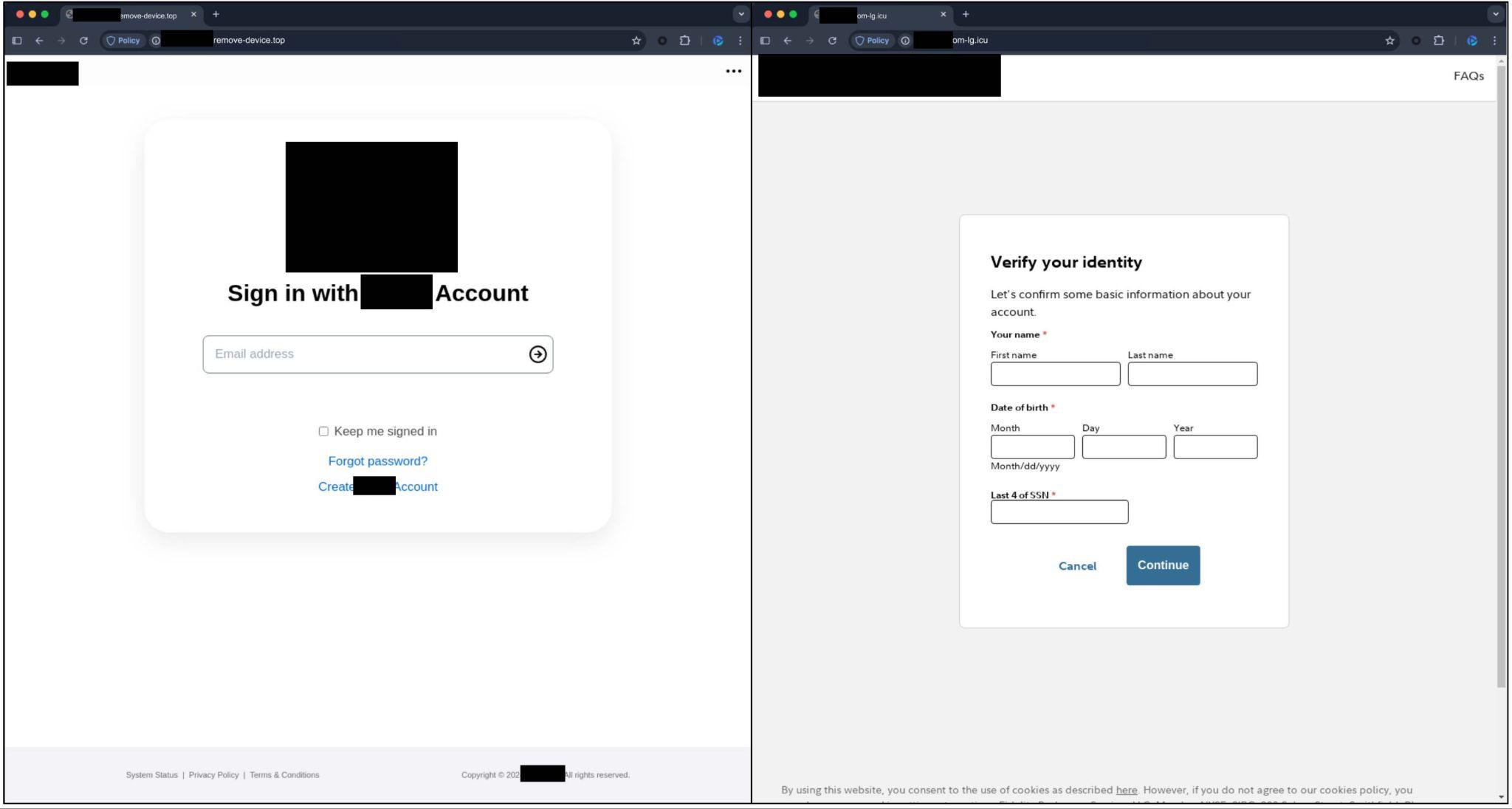

銀行や人気サービスを偽装したフィッシング

私たちが観測した最も一般的なランディングページには、FQDNによって示されるサービスになりすましたフィッシングコンテンツが含まれていました。図8は、ある家電メーカー(5,078 FQDN)と大手金融サービス会社(769 FQDN)のログインおよび本人確認を装って設計されたフィッシングページの例を示しています。これらは、被害者のログイン情報や社会保障番号などの他の機密情報を抜き取ることを目的としている可能性があります。

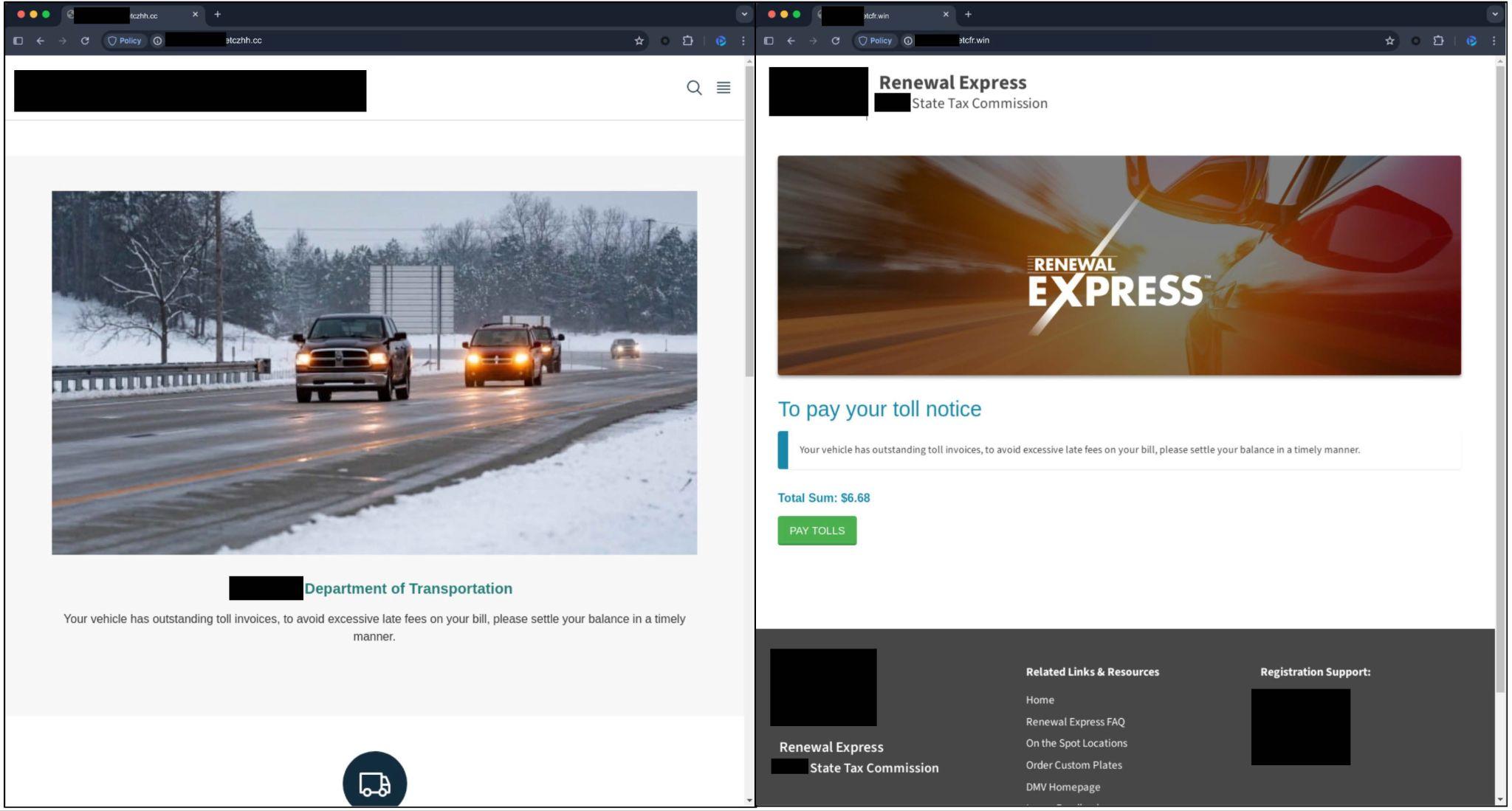

政府機関を偽装したフィッシング

IRS(内国歳入庁)や米国の州の車両局、その他の運輸関連機関などの政府サービスになりすましたフィッシングページを観測しています。

これらのランディングページは、しばしば未払いの通行料金やその他のサービス料金について言及しています。これらは、ログイン認証情報、個人情報、支払い情報を抜き取ることを目的としている可能性があります。

図9は、州固有の電子通行料金サービスになりすましたドメインのランディングページの例を示しています。これらは、サブドメイン名に州名とそのサービス名を使用し、フィッシングページ内で州のロゴや紋章を利用しています。

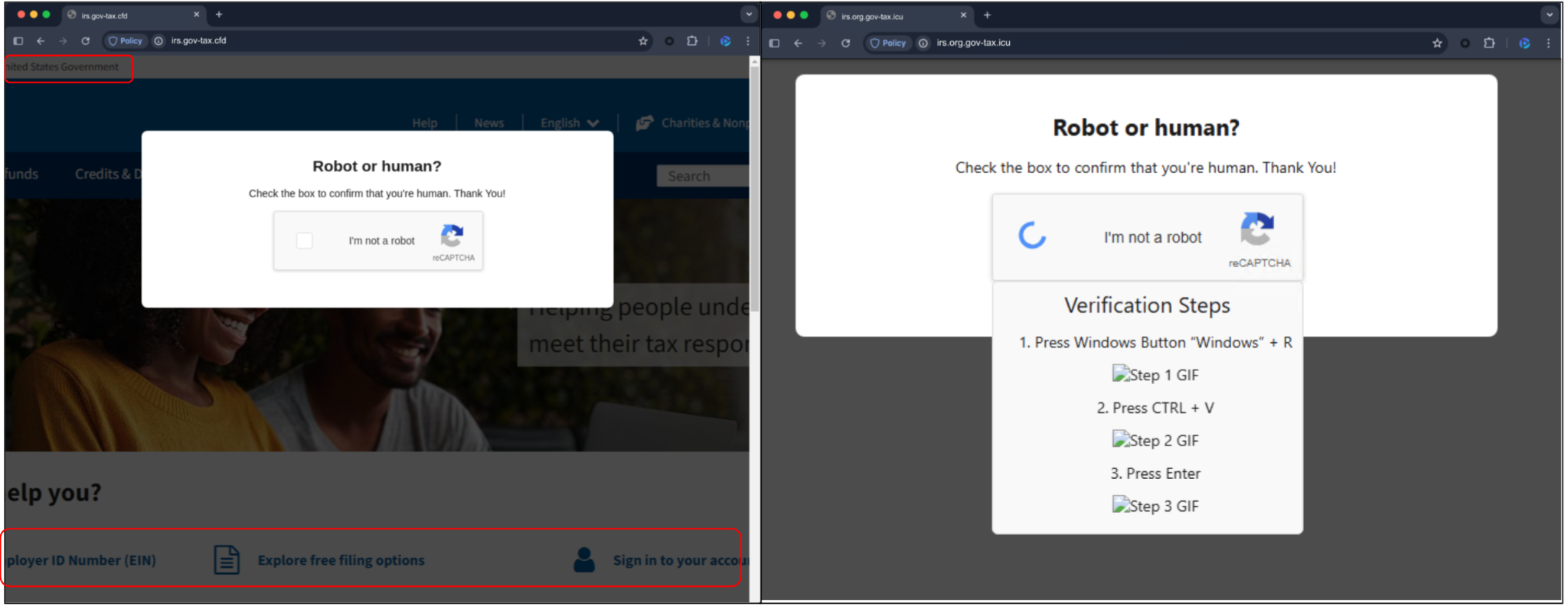

図10は、IRS(128 FQDN)などの米国政府機関になりすましたランディングページの例を示しています。このページには、ユーザーを操ってマシン上で悪意のあるスクリプトを実行させるように設計された、偽のCAPTCHAページが含まれています。

誤配と偽の税関手数料

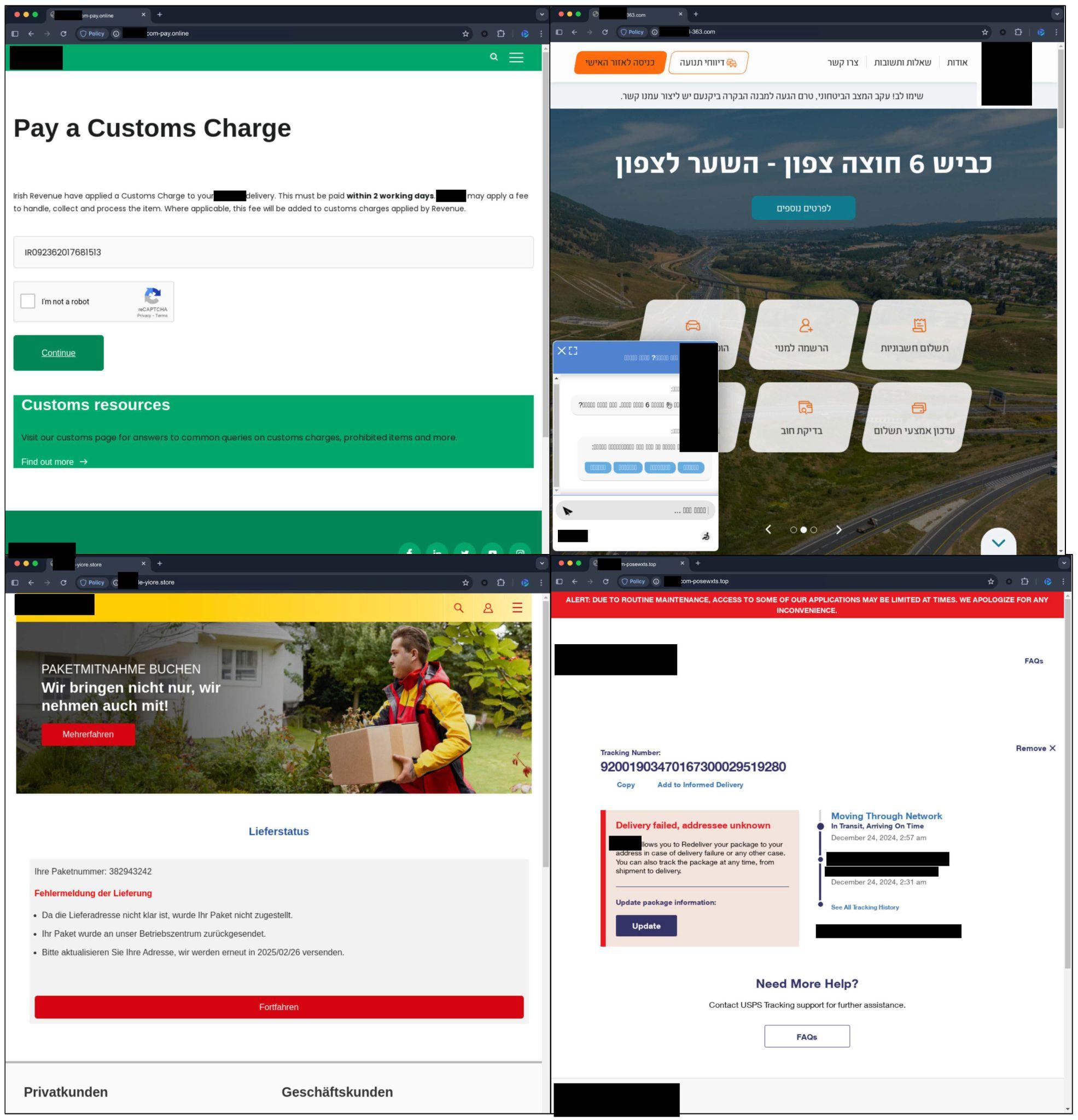

図11は、人気の郵便・荷物配送サービスや通行料金サービスに関連する、偽の配送失敗、通行料金違反、国際税関手数料の通知を含むランディングページのいくつかの例を示しています。これらは、被害者から自宅住所、連絡先詳細、支払い情報などの個人情報を抜き取ることを目的としている可能性があります。

結論

米国の通行料金サービスになりすましたスミッシングキャンペーンは、独立したものではないことを私たちは明らかにしました。それどころか、これは世界的な広がりを持つ大規模なキャンペーンであり、さまざまなセクターにわたる多くのサービスになりすましています。この脅威は高度に分散化されています。攻撃者は毎日数千のドメインを登録し、使い捨てています。

この急速に進化する活動を追跡するために、私たちはWHOISレコード、pDNS、進化するドメインパターン、ランディングページの視覚的クラスタリング、およびグラフベースのインフラストラクチャ分析からのデータを統合する、多角的なインテリジェンスフレームワークを開発しました。

私たちは、人々が警戒と注意を払うよう助言します。未知の送信者からの未承諾メッセージは、疑いを持って扱うべきです。緊急の行動を要求するいかなるリクエストも、疑わしいメッセージに含まれるリンクをクリックしたり電話番号に電話したりせず、公式のサービスプロバイダーのWebサイトやアプリケーションを使用して確認することを推奨します。

Palo Alto Networksによる保護と軽減策

Palo Alto Networksのお客様は、上記の脅威から、以下の製品によってより強力に保護されています:

Advanced URL Filtering および Advanced DNS Security は、この活動に関連する既知のドメインとURLを悪意のあるものとして識別します。

侵害された可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント対応チームにご連絡いただくか、下記までお電話ください:

- 北米:トールフリー:+1 (866) 486-4842 (866.4.UNIT42)

- 英国:+44.20.3743.3660

- ヨーロッパおよび中東:+31.20.299.3130

- アジア:+65.6983.8730

- 日本:+81.50.1790.0200

- オーストラリア:+61.2.4062.7950

- インド:00080005045107

Palo Alto Networksは、これらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しています。CTAメンバーは、このインテリジェンスを使用して、顧客への保護を迅速に展開し、悪意のあるサイバーアクターを体系的に妨害します。Cyber Threat Allianceの詳細をご覧ください。

侵害の痕跡 (IoC)

- icloud.com-remove-device[.]top

- flde-lity.com-lg[.]icu

- michigan.gov-etczhh[.]cc

- utah.gov-etcfr[.]win

- irs.gov-tax[.]cfd

- irs.org.gov-tax[.]icu

- anpost.com-pay[.]online

- kveesh6.il-363[.]com

- dhl.de-yiore[.]store

- usps.com-posewxts[.]top

- e-zpass.com-etcha[.]win

- usps.com-isjjz[.]top

- flde-lity.com-jw[.]icu

- e-zpass.com-tollbiler[.]icu

- e-zpassny.com-pvbfd[.]win

- e-zpass.com-statementzz[.]world

- e-zpass.com-emea[.]top

- pikepass.com-chargedae[.]world

- e-zpass.com-etcoz[.]win

- e-zpassny.com-kien[.]top

- e-zpassny.com-xxai[.]vip

- sunpass.com-hbg[.]vip

- usps.com-hzasr[.]bid

- e-zpassny.gov-tosz[.]live

- michigan.gov-imky[.]win

- e-zpass.org-yga[.]xin

- e-zpass.org-qac[.]xin

- ezpass.org-pvwh[.]xin

- ezpassnj.gov-mhmt[.]xin

- e-zpassny.gov-hzwy[.]live

- irs.gov-addpayment[.]info

- irs.gov-mo[.]net

- israeipost.co-ykk[.]vip

- canpost.id-89b98[.]com

- anpost.id-39732[.]info

追加リソース

- インターネット犯罪苦情センター(IC3)| 道路通行料金サービスの負債に関するスミッシング詐欺 – FBI 公共サービス発表、アラート番号:I-041224-PSA

- 通行料金および荷物配送サービスを偽装したスミッシングのために1万以上のドメインが登録される – Unit 42 タイムリー脅威インテリジェンス, GitHub

- スミッシング活動の更新 – Unit 42 タイムリー脅威インテリジェンス, GitHub

- Smishing Triad(脅威アクター) – Malpedia

- 米国の有料道路スミッシング詐欺を解明する – ブログ, Cisco Talos

- Smishing Triad:中国のeCrimeグループが121カ国以上を標的とし、新しい銀行フィッシングキットを導入 – Silent Push

- DMV詐欺テキストが偽の違反警告で人々を標的に:あなたがすべきこと – FOX 9 KMSP

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得