エグゼクティブ サマリー

ここ数ヶ月、アラビア語圏の政府機関に対するスパイ活動で知られる高度持続的脅威(APT)の活動を分析してきました。弊社は、この中東の脅威アクターを Ashen Lepus(別名:WIRTE)として追跡しています。

本稿は、中東全域の政府機関や外交機関を標的にした、長期にわたる、謎めいたスパイ活動の詳細を共有するものです。弊社は、グループが以前に記録されたカスタムローダーの新バージョンを作成しており、新たなマルウェアスイートを配布していることを発見しました。弊社ではこれを「AshTag」と命名しました。グループはまた、分析を回避し、合法的なインターネット トラフィックに紛れ込むために、コマンド アンド コントロール(C2)アーキテクチャを更新していることが確認されています。

Ashen Lepusはイスラエルとハマスの紛争期間にわたって、一貫して活動を続けており、同時期に活動が減少した他の関連グループとは一線を画していることが特徴です。Ashen Lepusは、2025年10月のガザ停戦後もキャンペーンを継続し、新たに開発したマルウェアの亜種を展開し、被害組織の環境内で実地活動を行っています。

この度のキャンペーンは、Ashen Lepusの作戦セキュリティと手法、戦術、手順(TTP)の具体的な進化を浮き彫りにするものです。長年にわたる彼らの作戦は中程度の洗練度を示してきましたが、最近では以下を含むより高度な戦術を採用しています。

- カスタム ペイロード暗号化の強化

- 正規のサブドメインを使用したインフラの難読化

- フォレンジック アーチファクトを最小限に抑えるインメモリ実行

パロアルトネットワークスのお客様は、以下の製品を通じて、本書で取り上げるツールに対する確実な保護を構築いただけます。

情報漏えいの可能性がある場合、または緊急を要する場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | マルウェア, 脅威アクターグループ |

Ashen Lepusの背景

弊社は、2018年から活動しているハマス系の脅威グループによる攻撃キャンペーンを調査しました。グループの活動の焦点は、中東全域の政府機関を標的にしたサイバースパイ活動と情報収集にあります。

弊社はこの活動がAshen Lepusに属すると高い確信をもって評価しています。弊社のアトリビューション分析はUnit 42のアトリビューション フレームワークに基づいており、当該グループがキャンペーン全体で使用してきたネットワークインフラ、手口、マルウェアを考慮に入れています。アトリビューション アーティファクトの詳細については、付録Aでご確認いただけます。

Ashen Lepusのオペレーション: 被害者学と動機

Ashen Lepusは、パレスチナ自治政府、エジプト、ヨルダンなど、地理的に近接する団体を標的にすることで知られています。VirusTotalへの最近のアップロードによると、グループは現在、オマーンやモロッコなど、他のアラビア語圏の国々をターゲットにしていることが確認されています。

最近の攻撃では地理的な広がりが見られるものの、グループのルアー テーマはほぼ一貫していることが特徴であり、テーマの大半は、中東の地政学的問題、主にパレスチナ自治区に関連するものとなっています。しかし、今回のキャンペーンでは、トルコとパレスチナ政権との関係に関連したルアーが増えていることが確認されました。表1は、これらのテーマの詳細です。

| ルアー テーマ | 機械翻訳 |

| اتفاقية الشراكة بين المغرب وتركيا | モロッコとトルコのパートナーシップ協定 |

| 1302 وزير الدفاع التركي غيرنا استراتيجيتنا في مكافحة التنظيمات الارهابية | 1302 トルコ国防相 テロ組織との闘いにおける戦略を変更 |

| أنباء عن تدريب عناصر من حماس في سوريا تحديدا في الجنوب بدعم تركي | トルコの支援を受け、ハマスがシリア、特に南部で訓練を行っているとの報道 |

| تقرير عن مقترح حماس لتوحيد السلاح الفلسطيني تحت مظلة السلطة | ハマスの提案に関するレポート。パレスチナ自治区政府傘下にパレスチナの武器を統一するハマスの提案に関する内容。 |

| مشاريع القرارات الخاصة بدولة فلسطين سري للغاية | パレスチナ国家に関する決議案 トップシークレット |

表1. 最近のAshen Lepusキャンペーンで使用されたルアー テーマ。

Ashen Lepusが展開する最近のキャンペーンの分析

おとりアーカイブ分析

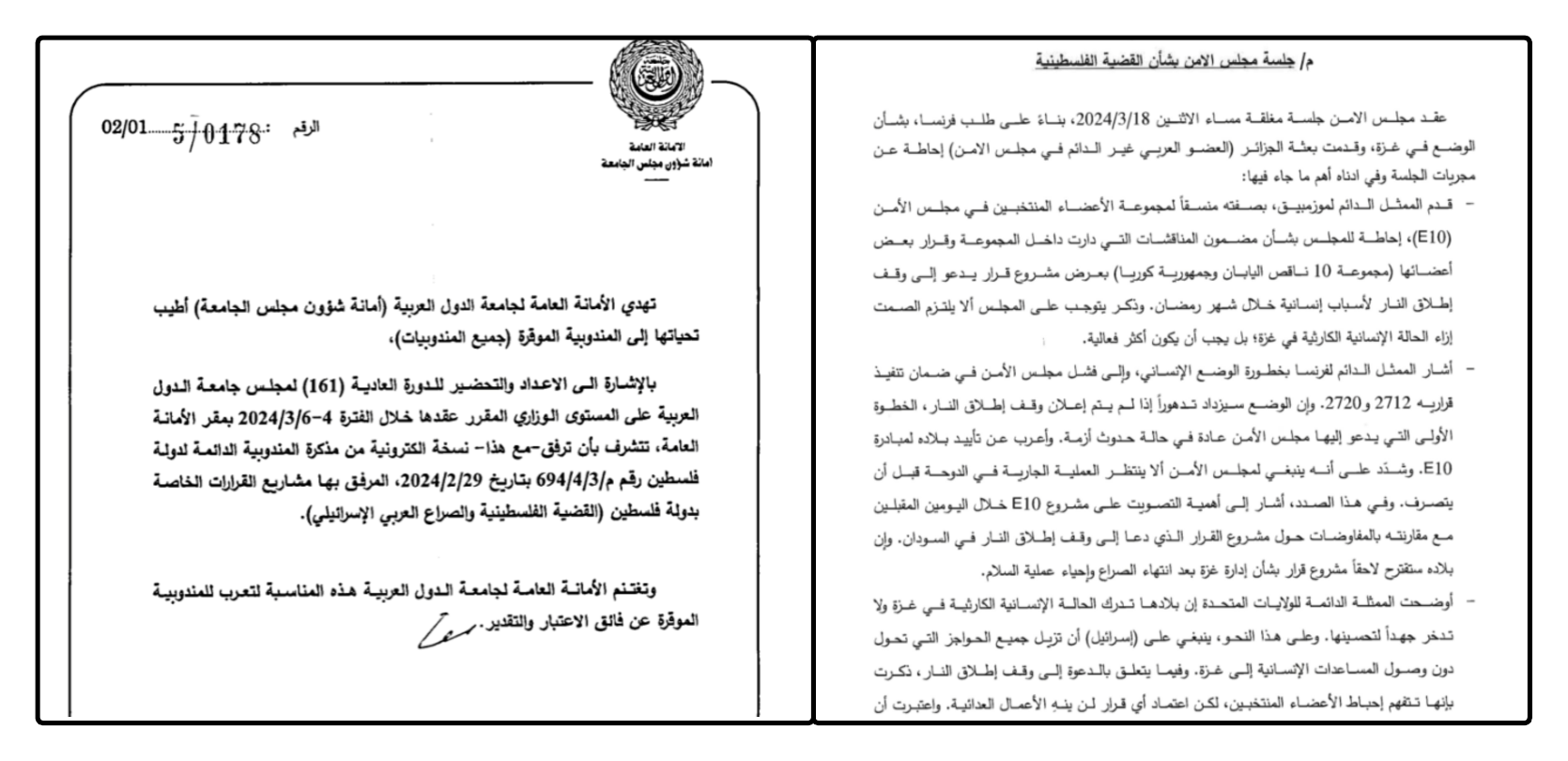

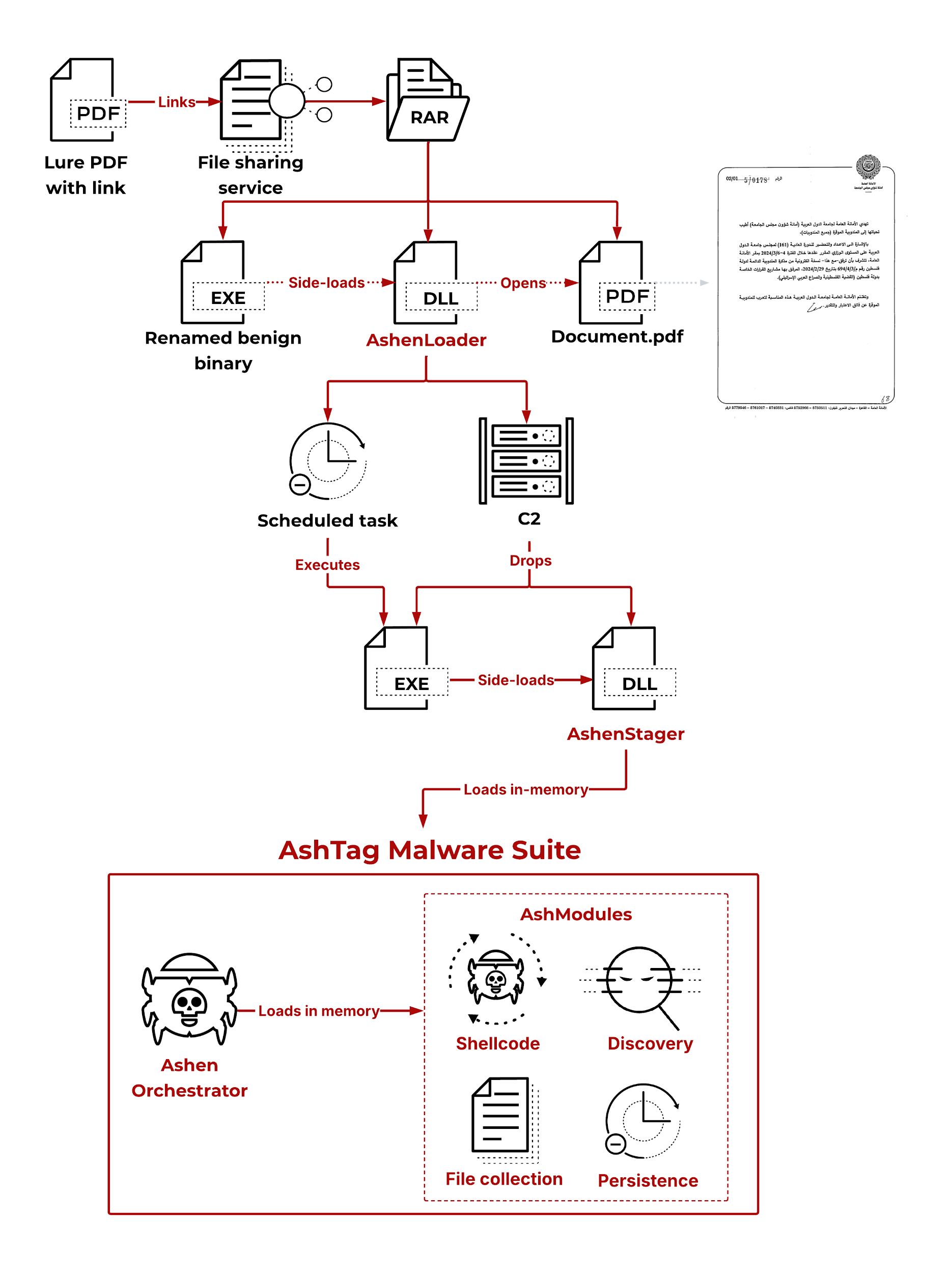

少なくとも2020年以降、Ashen Lepusによって、AshTagと呼ばれる新しいマルウェア スイートを提供する一貫した多段階感染チェーンが採用されていることが確認されています。この感染チェーンは通常、悪意のあるペイロードを含むRARアーカイブをダウンロードするために、標的をファイル共有サービスに誘導する良性のPDFおとりファイルから始まります。図1は、アラブ諸国連盟と国連安全保障理事会の議論に関連する2つのルアーの例を示したものです。

RARアーカイブをダウンロードして開くと、感染につながる一連のイベントが始まります。この感染には以下の3つのファイルが関与しています。

- 機密文書や政治文書を装ったバイナリ ファイル

- バック グラウンドで実行される悪意のあるローダー

- Document.pdfという名前の追加のおとりPDFファイル

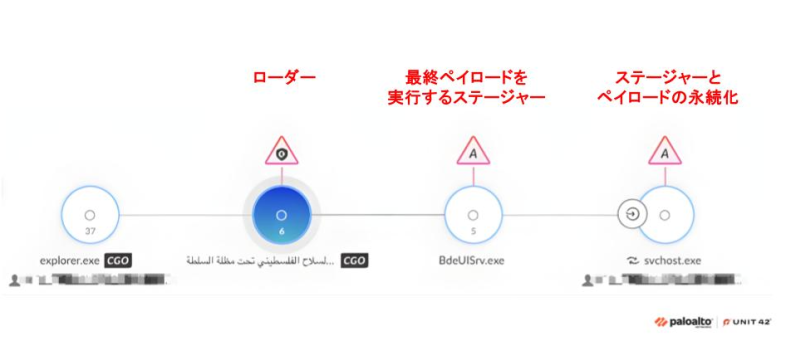

標的となった個人が記事を閲覧しようとバイナリを実行すると、バイナリは最初の悪意のあるローダ(netutils.dll)をサイドロードし、それが閲覧用のおとりPDFファイルを開きます。図2は、Cortex XDRにおける最初の感染チェーンを示したものです。DLLのサイドローディングと永続化を担うWindows実行可能ファイルによって引き起こされるアラートが示されています。

C2アーキテクチャの進化

今回のキャンペーンと過去のキャンペーンを比較すると、グループのC2ドメインの命名規則に変更があったことがわかります。同グループは現在、C2サーバーを独自ドメインでホストする代わりに、正規ドメインのサブドメインにAPIや認証関連のサブドメインを新たに登録しています。この変更は、より優れたオペレーショナル セキュリティ(OpSec)を採用するためのグループのシフトの一部であり、活動が良性のネットワーク活動に紛れ込む助けになっています。これらのドメインは、api.healthylifefeed[.]com、api.softmatictech[.]com、auth.onlinefieldtech[.]comなど、技術や医療をテーマとする場合が多いことが特徴です。

また、調査を行ううえで、実行チェーンの中で、ツールごとにサーバーが明確に分かれていることも確認されています。ドメインの形式はさまざまで、複数のASN(自律システム番号)でホストされています。サーバーはジオフェンスに囲まれているため、自動分析ツールは異なるステージ間をつなぐチェーン全体を実行することができません。

このキャンペーンでは、グループは検出と分析を回避すべく、いくつかの慎重な手段をとっています。例えば、一見良さそうに見えるWebページのHTMLタグの中にセカンダリーペイロードが埋め込まれています。また、C2サーバーは、サンドボックス環境にペイロードを送信しないように、被害者のエンドポイントで初期チェックを行います。サーバーは被害者のジオロケーションをチェックし、マルウェアに固有のトラフィック内の特定のUser-Agent文字列をチェックします。

新しいAshTagマルウェア スイートとキャンペーンの進化

AshTagキャンペーンは、グループの従来のツールを大幅にアップグレードしたものです。以前のキャンペーンでは、アクターは完全なペイロードを配信せず、代わりに単純な.NET DLLを使用して親プロセスを終了させていました。弊社では、野放しで観察された以前のキャンペーンは、攻撃チェーンの開発におけるテスト段階であったと評価しています。しかし、今回のキャンペーンでは、Ashen Lepusはより洗練された完全な機能を備えたマルウェア スイートを展開しており、弊社はこれをAshTagと名付けました。Unit 42では、パレスチナ自治区に関連する脅威グループに「Lepus」という名前を指定しており、これに加える形で、システム防御を阻害して完全な攻撃を可能にするために蓄積される基本的で粗雑な攻撃リソースを反映して、マルウェア コンポーネントを「Ash」と名付けました。

AshTagは、現在開発中のモジュール式.NETツールセットであり、ファイル窃取、コンテンツ ダウンロード、追加モジュールのインメモリ実行など、豊富な機能を備えています。

AshTagの感染チェーンは次のように展開されます。

- 標的にされた被害者が、文書を開こうとしてバイナリ ファイルをクリックする。

- バイナリーファイルがバックグラウンドでDLLをサイドロードする。このDLLが最初の悪意のあるローダー(AshenLoader)。

- AshenLoaderが、おとりPDF文書をデスクトップ上に開く。

- バックグラウンドでAshenLoaderが、サイドロードされた別のDLL(AshenStagerと呼ばれるステージャー)を取得し実行する。

- AshenStagerがAshTagペイロードを取得して実行する。

- AshenStagerはまた、svchost.exeによって実行されるスケジュール タスクによって、永続性を確立する。

図3は攻撃チェーンの全容を示したものです。

初期ローダー実行フロー

AshenLoaderが実行されると、最初の偵察データを収集し、攻撃者のC2サーバーへの送信を試みます。AshenStagerのペイロードは、C2のWebページ内に埋め込まれており、カスタムの<headerp> HTMLタグの間に配置されています。この埋め込み手法は、過去に報告されています。これらの類似点に加え、弊社ではAshenLoaderの新機能を特定することに成功しました。詳細は 付録 Bに掲載しています。

AshenLoaderは、AshenStagerと呼ぶステージャーを取得して実行します。過去のキャンペーンでは、このステージャーは、攻撃者による内部的な命名に従って「Stager-X64」と名付けられています。弊社は現在、AshTagマルウェア スイートの一部としてAshenStagerを追跡しています。AshenStagerは、wtsapi32.dllという悪意のあるカスタムDLLと対になった正規の実行ファイルによってサイドロードされます。

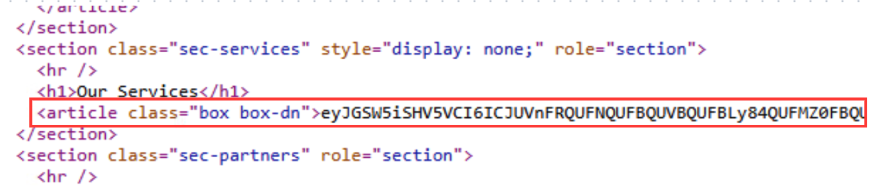

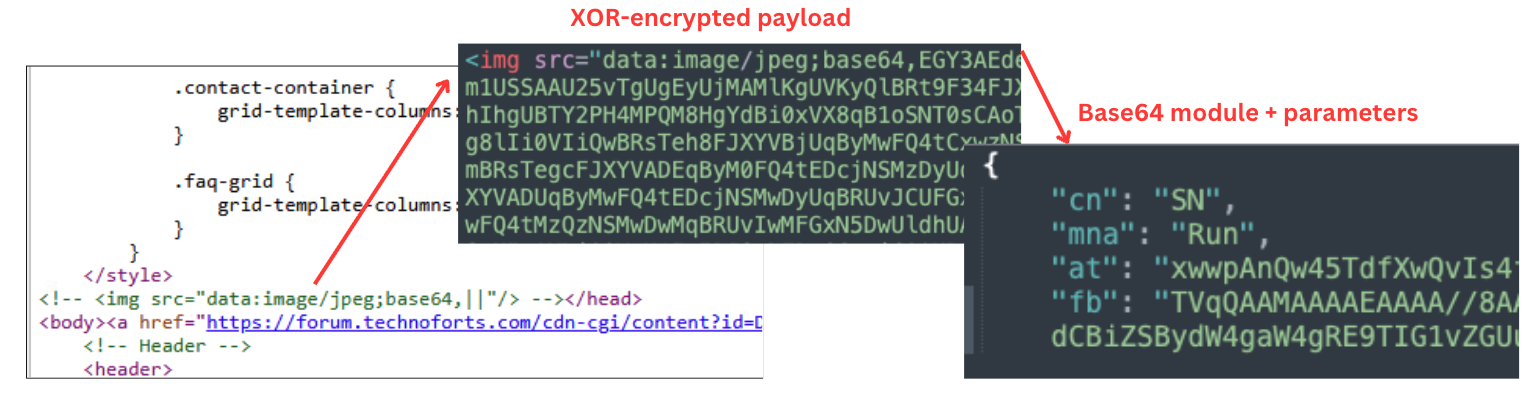

AshenStagerは、HTTPリクエストをC2サーバーに送り、そこでHTMLレスポンスを解析することで、<article>タグの中に隠された別の暗号化されたペイロードを取り出すように設計されています。ペイロードを抽出した後、AshenStagerはペイロードをデコード、パースし、メモリにインジェクションします。このチェーンの最後のペイロードはマルウェア スイートであり、AshenOrchestratorと呼ぶツールによって編成されています。図4は、C2サーバーからのHTMLコンテンツに埋め込まれたオーケストレーターのBase64エンコードされたペイロードを示したものです。

AshTagマルウェア スイート

AshTagは、ステルス性の高い永続化とリモート コマンド実行のために設計されたモジュール式の.NETバックドアです。AshTagは、正規のVisualServerユーティリティを装い、被疑を回避します。実際には、このバックドアは多機能マルウェア スイートであり、AshenOrchestratorを使用して通信を行い、メモリ内で他のペイロードを実行します。

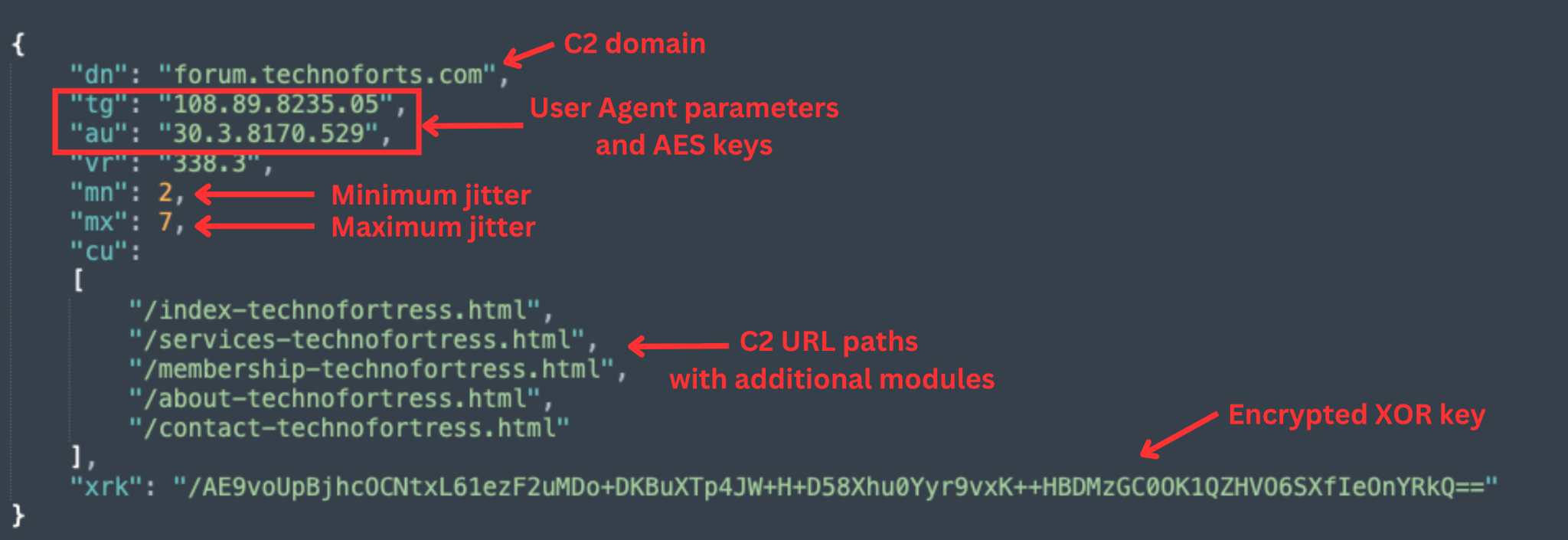

AshenStagerがAshenOrchestratorのペイロードを取得すると、Base64エンコードされたJSONファイルを受け取ります。JSONファイルには、ペイロードとペイロードのコンフィギュレーションが含まれており、これにはさまざまなモジュールにつながる特定のURLパス、暗号化キー、C2ドメインなどのパラメータが含まれています。また、このコンフィギュレーションには、C2のビーコン検出を回避するためのスリープ時間バッファ(ジッタ)mnとmxも含まれています。図5はそのようなコンフィギュレーションの一例を示したものです。

このキャンペーンで使用されたほとんどのツールと同様に、AshenOrchestratorは埋め込まれたHTMLタグから次のペイロードを抽出します。しかし、この場合、ペイロードはさらに巧妙に隠されていることが特徴です。ハードコードされたタグ名を使用する代わりに、ステージャーはHTMLページ内で該当するタグ名を含む特定のコメントアウトされたタグを検索します。図6は、ペイロード埋め込みスキームを示したものです。

AshenOrchestratorは、tgとauパラメータから一意のAESキーを作成し、xrk XOR暗号化キーを復号化します。復号化されたXORキーは、次にペイロードを含む埋め込みHTML値の復号化に使われます。ペイロード自体は、Base64エンコードされた別のJSONに含まれる特定のモジュールで、追加のコンフィギュレーション パラメーターを持ちます。これらのパラメータは、モジュールのロードメソッド名(mna)とクラス名(cn)を決定します。表2は、AshenOrchestratorが期待するさまざまなクラス名と、それらの推測される機能の一覧です。

| クラス名 (cn) | 推測される目的 |

| PR1, PR2, PR3 | 永続化

プロセス管理 |

| UN1, UN2, UN3 | アンインストール

アップデート 除去 |

| SCT | スクリーン キャプチャ |

| FE | ファイル エクスプローラ

ファイル管理 |

| SN | システム フィンガープリンティング |

表2.様々なアッシェン モジュールとその推測される目的。

mna値は、AshenOrchestratorが取得した各モジュールに対して実行するアクションを指示するものです。可能なアクションは以下の4つです

- 追加コンテンツのアップロード

- モジュールのディスクへのダウンロード

- モジュールの.NETアセンブリとしての実行

- モジュールのメモリへのインジェクション

インジェクション手法を分析したところ、そのコードは実際には実装されておらず、単にfalseを返すだけであることが判明しました。これは、AshTagマルウェア スイートの特定の側面がまだ開発中であることを示しています。

分析を進めるうえで様々なモジュールを取り出すのは困難でしたが、その理由のひとつは、Ashen LepusがWebページのコンテンツに隠れているモジュールを積極的にローテーションさせているように見えることにあります。これはすべてのモジュールが同時に利用できない理由を説明するものです。さらに、異なる暗号化キーは異なるタイプのモジュールを開くことが明らかになりました。

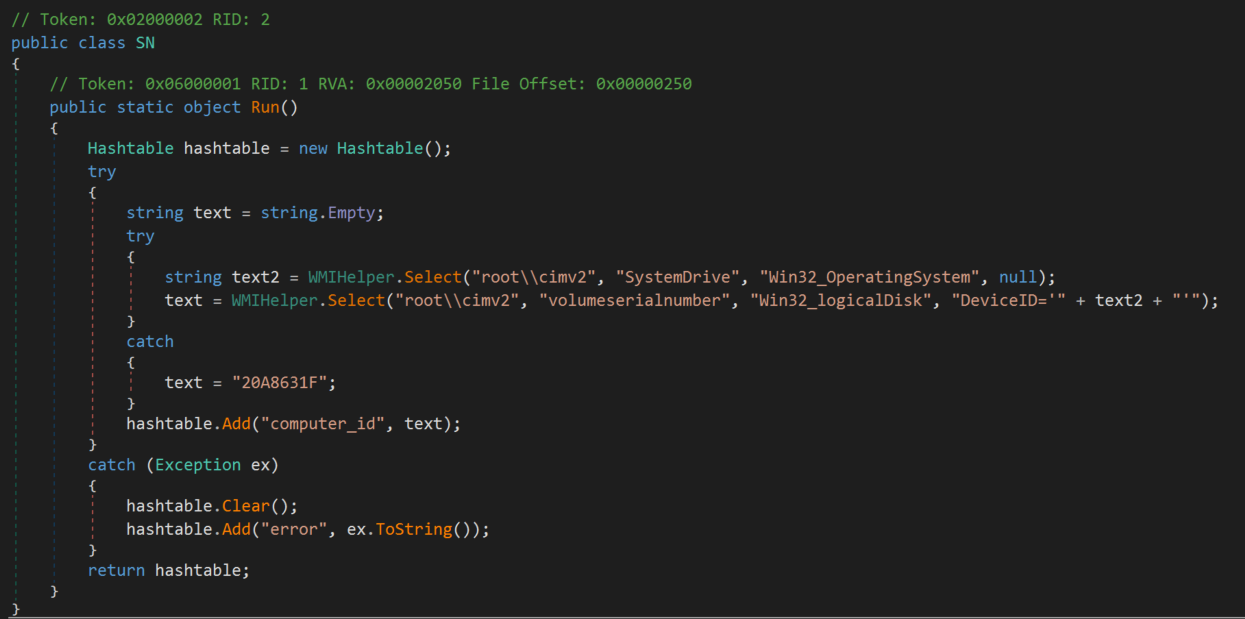

このような複雑な要因がありましたが、弊社チームはシステム フィンガープリントを担当するモジュールの1つ(内部的にはSNモジュールと呼ばれている)を取り出すことに成功しました。このモジュールは極めて単純な.NETプログラムで、WMIクエリーを実行し、一意の被害者IDを攻撃者に送り返すものです。図7は、SNモジュールの主な機能を示したものです。

弊社はテレメトリで脅威アクターのオペレーションを特定しました。これは脅威アクターが追加モジュールを使用してファイルをステージングし、盗み出していることを裏付けるものです。

Ashen Lepusのハンズオン アクティビティ

最初の自動感染の後、脅威アクターは侵害されたシステムにアクセスし、実際にデータを盗むことに成功しています。最初の感染から数日後、攻撃者はAshenOrchestrator経由でカスタムモジュールをロードし、C:\Users\Publicフォルダ内の特定のドキュメントのステージングを開始しています。

弊社の分析によると、脅威アクターは被害者のメールアカウントから直接これらの文書をダウンロードしており、外交関連の特定の文書を入手するというグループの主な目的が明らかになっています。これは、同グループが地域の地政学的紛争に関する情報を入手するという過去の報告と一致するものです。

ステージングされたファイルを窃取するうえで、Ashen LepusはRcloneオープンソース ツールをダウンロードし、攻撃者が管理するサーバーにデータを転送しています。この脅威グループがデータ窃取にRcloneを使用することが確認されたのは、今回が初めてです。Ashen Lepusはこれにより、合法的なファイル転送ツールを活用し、悪意のある活動を良性のネットワーク トラフィックに紛れ込ませ、検知を回避する、昨今急上昇中のアクターに加わったことになります。

結論

Ashen Lepus は、活動が大幅に減少した他の関連脅威グループとは異なり、最近の地域紛争の間も活動を継続する明確な意図を示していることが特徴であり、依然としてスパイ活動に執着しています。特に過去2年間の脅威アクターの活動は、絶え間ない情報収集への取り組みを浮き彫りにするものです。

キャンペーン中、Ashen Lepusは新しいマルウェア スイート、AshTagの配信を開始しています。AshTagはモジュール式の.NETスイートであり、データ窃取、コマンド実行、インメモリペイロード実行といった機能を備えます。

グループの核となるTTPはそれほど高度なものではないものの、今回のキャンペーンよりそのアプローチの進化が明らかになりました。ペイロードの暗号化を強化し、インフラを無害そうなサブドメインに移行し、ペイロードをメモリ内で実行することで、運用上のセキュリティを向上させようとする明らかな試みが確認されています。この「低コストで影響の大きな」手法は、脅威アクターが静的防御を効果的に回避し、また分析を妨害することを可能にするものです。

Ashen Lepusの被害者層が従来の地理的ターゲット以外にも広がっていることと、新たなルアーのテーマと相まって、その活動範囲が広がっていることが、この度の調査で明らかになりました。Ashen Lepusは、地政学的諜報活動の目的を追求するなかで、今後もそのツール セットとターゲティングを適応させ続けると弊社は予想しています。中東の組織、特に政府部門や外交部門は、この進化する脅威に対して警戒を怠らないことが求められます。

パロアルトネットワークスのお客様は、以下の製品を通じて、本書で取り上げるツールに対する確実な保護を構築いただけます。

- Advanced WildFireの機械学習モデルと分析技術は、本研究で共有されたインジケーターに照らして見直され、更新されています。

- Advanced URL FilteringとAdvanced DNS Securityは、この活動に関連する既知のドメインとURLを悪意のあるものとして識別することが可能です。

- Cortex XDRおよびXSIAM

- Cortex XDRは、マルウェア防御エンジンを採用することで、このブログで説明した脅威を防ぐことができます。このアプローチは、Advanced WildFire、Behavioral Threat Protection、Local Analysisモジュールなど、複数の保護レイヤーを組み合わせて、既知および未知のマルウェアがエンドポイントに害を及ぼすのを防ぐものです。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

マルウェア サンプルのSHA256ハッシュ

RARアーカイブ

- 3502c9e4896802f069ef9dcdba2a7476e1208ece3cd5ced9f1c4fd32d4d0d768

- 1f3bd755de24e00af2dba61f938637d1cc0fbfd6166dba014e665033ad4445c0

- 4e1f7b48249dd5bf3a857d5d017f0b88c0372749fa156f5456056767c5548345

- 3d445c25752f86c65e03d4ebed6d563d48a22e424ba855001ad2db2290bf564c

- 7e5769cd8128033fc933fbf3346fe2eb9c8e9fc6aa683546e9573e7aa01a8b6b

AshenLoader バリアント#1

- f554c43707f5d87625a3834116a2d22f551b1d9a5aff1e446d24893975c431bc - dwampi.dll

- a17858f40ff506d59b5ee1ba2579da1685345206f2c7d78cb2c9c578a0c4402b - dwampi.dll

- ebe3b6977f66be30a22c2aff9b50fec8529dfa46415ea489bd7961552868f6b5 - dwampi.dll

- 8870bd358d605a5685a5f9f7785b5fee5aebdcb20e4e62153623f764d7366a3c - dwampi.dll

- 2d71d7e6ffecab8eefa2d6a885bcefe639fca988bdcac99e9b057e61698a1fd6 - dwampi.dll

- 8c44fa9bf68341c61ccaca0a3723945543e2a04d9db712ae50861e3fa6d9cc98 - wtsapi32.dll

- f380bd95156fbfb93537f35941278778819df1629cb4c5a4e09fe17f6293b7b7 - wtsapi32.dll

AshenLoader バリアント#2

- f9816bc81de2e8639482c877a8defcaed9b15ffdce12beaef1cff3fea95999d4 - srvcli.dll

- e71a292eafe0ca202f646af7027c17faaa969177818caf08569bd77838e93064 - srvcli.dll

- 739a5199add1d970ba22d69cc10b4c3a13b72136be6d45212429e8f0969af3dc - netutils.dll

- b00491dc178a3d4f320951bccb17eb85bfef23e718b4b94eb597c90b5b6e0ba2 - netutils.dll

AshenStager

- 6bd3d05aef89cd03d6b49b20716775fe92f0cf8a3c2747094404ef98f96e9376 - wtsapi32.dll

AshenOrchestrator

- 30490ba95c42cefcca1d0328ea740e61c26eaf606a98f68d26c4a519ce918c99

「SN」と指定されたAshTagモジュール

- 66ab29d2d62548faeaeadaad9dd62818163175872703fda328bb1b4894f5e69e

AESキーとNonce(ノンス)

AshenLoader バリアント#1

- キー - {9a 20 51 98 4a 2b b1 76 ef 98 87 e3 be 87 f9 ca 44 ba 8c 19 a8 ef ba 55 62 98 e1 2a 39 21 ea 8b}

- Nonce - {44 ba 8c 19 a8 ef ba 55 62 98 e1 2a 39 21 ea 8b}

AshenLoader バリアント#2

- キー - {60 3d eb 10 15 ca 71 be 2b 73 ae f0 85 7d 77 81 1f 35 2c 07 3b 61 08 d7 2d 98 10 a3 09 14 df f4}(汎用デフォルトキー)

- Nonce - {f0 f1 f2 f3 f4 f5 f6 f7 f8 f9 fa fb fc fd fe ff}(汎用デフォルトnonce)

- AshenStager XOR Key - msasn1.dll

C2ドメイン

バックドア

- forum.techtg[.]com

- forum.technoforts[.]com

情報窃取サーバー

- api.technology-system[.]com

Loaders バリアント#1

- api.healthylifefeed[.]com

- api.softmatictech[.]com

- apiv2.onlinefieldtech[.]com

- auth.onlinefieldtech[.]com

- status.techupinfo[.]com

- api.medicinefinders[.]com

- account.techupinfo[.]com

Loaders バリアント#2

- api.systemsync[.]info

- api.widetechno[.]info

スケジュールされたタスク名

- C:\Windows\System32\Tasks\Windows\WindowsDefenderUpdate\Windows Defender Updater

- C:\Windows\System32\Tasks\Windows\WindowsServicesUpdate\Windows Services Updater

- C:\Windows\System32\Tasks\Automatic Windows Update

付録A: アトリビューション

弊社の評価では、Unit 42 アトリビューションフレームワークを活用しています。これは観測された悪意のある活動を、特定の脅威グループに結びつける体系的かつ証拠に基づく手法を提供するものです。このアプローチを採用することで、主観的な評価を超えて、TTP、ツール、OpSec、ネットワーク インフラ、被害者学など、脅威データの複数の側面を厳密に評価することができます。

手法、戦術、手順(TTP)

このキャンペーンとAshen Lepusが確立している手口には、かなりの重なりがあることが確認されています。グループは、一貫してアラビア語で、パレスチナ自治区を中心とした中東の政治・軍事情勢に焦点を当てたルアーを継続的に作っています。

同グループの情報漏洩後の活動に関する公的な報告は限られている反面、今回のインシデントで観察された実践的なスパイ行為(具体的には、標的を絞った外交文書の窃盗)は、同グループの既知の情報収集の関心と洗練されたレベルと強く相関するものです。

インフラの重複

弊社は、グループに関する過去の報告書と明らかに重複するインフラを特定することに成功しました。具体的には、このキャンペーンで確認されたURL構造は、Check Point社の調査結果と一致しています。例えば、彼らのレポートに引用されているURLは、以前のローダーバージョン(api/v1.0/account?token=)で観察されたのと同じサブドメインの命名スキームとURLパラメータ構造を持っています。

- hxxps://support-api.financecovers[.]com/api/v1.0/account?token={encrypted_recon_data}

同様のURLは、OWN Securityのレポートにも記載されています。

- https://cdn.techpointinfo.com/api/v1.0/account?token={encrypted_recon_data}

マルウェア アーティファクト

グループによる過去のキャンペーンと一致する主要な特徴が、ローダーの分析により明らかになりました。これはCheck Pointによって文書化されています。このローダーは、一見良さそうなWebページのHTMLタグの中に次の段階のペイロードを埋め込み続け、感染の連鎖を開始するために同様の構造の実行ルアーを利用するものです。グループはまた、ペイロードに同じファイル名を使用していることが確認されています。SharpStage .NETバックドアも、以前のバージョンのローダーも、wtsapi32.dllという名前でした。

付録B: 新しいローダー バージョンの開発

AshenLoaderは、同グループが以前発表した 以前のIronWindローダーです。大部分において同じ機能性を維持しているものの、2025年を通じてAshen LepusはAshenLoaderに積極的に手を加えていることが確認されています。AshenLoaderがC2サーバーと通信し、追加のペイロードをダウンロードして実行する機能に加え、以下の機能が更新されています。

- 暗号化アルゴリズム: 脅威アクターは、2025年初頭から後期にかけてコンパイルしたマルウェアのバージョンでは、以前の調査で言及されたTEAアルゴリズムとは対照的に、AES-CTR-256暗号を実装しています。2025年半ばから後半にかけてコンパイルされたサンプルでは、アクターは暗号化キーとカウンタ値(nonce)の値を変更し ています。どちらのバージョンでも、nonceとAESキーはバイナリにハードコードされています。

- 感染したエンドポイントからの追加データのフィンガープリント:新しいバリアントは、ProgramFilesディレクトリの下にあるファイルのリストなど、感染したエンドポイントについて、以前のバージョンよりも詳細な情報を脅威アクターに提供することができます。

- URIのアップデート: 以前の公開調査で議論されたバリアントは、最初のビーコンGETリクエストで送信されたトークン パラメータを使用していました。初期の2025年型は、id=とq=のパラメータを使う方向にシフトしています。2025年後半、バリアントは再びスキームを変更し、auth=を使い始めています。さらに、URIの一部が/v1/から/v2/に変更されています。

これらの機能は、ローダーの機能を大きく変えるものではないものの、静的検出エンジンを回避する簡単で効果的な方法とされます。

その他の資料

ハマス系スレット アクター「WIRTE」、中東での活動を継続し破壊活動へ移行- Check Point

クラウドにおけるMolerats - Cybereason

WIRTE脅威グループ カード- 電子取引開発機構(ETDA)

WIRTE: 失われた時を求めて - OWN CERT

TA402、複雑なIronWind感染チェーンを使用して中東ベースの政府機関を標的に - Proofpoint

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得