概要

2022 Unit 42 インシデント対応レポートによると、ソフトウェアの脆弱性は依然として攻撃者の初期アクセスの重要な手段となっています。このため、組織は明確なパッチ管理戦略を立てて運用する必要があります。しかしながら、注目を集めるゼロデイ脆弱性がまたたくまに攻撃者に悪用されるという傾向は強まっているので、新たな脆弱性が公表されたときに組織にかかる時間的プレッシャーもそれだけ強まっています。

「2022 Unit 42 インシデント対応レポート」は、弊社インシデントレスポンダーへの詳細なインタビューと、過去1年間にUnit 42が対応した600件以上のインシデント対応事例の分析から見えてきたパターンと傾向を明らかにするもので、防御側がどこにどのような保護を優先的に展開すべきかの目安とすることができます。

本稿では本レポートに掲載した事例のなかから、初期アクセスとして利用された疑いのある手法の統計や、攻撃者が最も悪用したソフトウェアの脆弱性、ゼロデイ脆弱性をめぐる攻撃者の行動変化の考察などの主な知見をご紹介します。より詳細な分析はレポート全文をダウンロードしてご確認ください。

パロアルトネットワークスのお客様は、Cortex XDR、Prisma Cloud、クラウド配信セキュリティサブスクリプションサービスそのほかの製品により、本稿で取り上げた脆弱性からの保護を受けています。またサイバーリスク マネジメント サービスを受けてランサムウェアへの備えをはじめることもできます。

| 本稿で扱うCVEカテゴリ | ProxyShell, Apache Log4j, SonicWall, ProxyLogon, Zoho ManageEngine ADSelfService Plus |

目次

ソフトウェアの脆弱性と初期アクセス

初期アクセスに最も多く悪用される脆弱性

パッチ適用までの猶予はますます短く

結論

保護と緩和

追加リソース

ソフトウェアの脆弱性と初期アクセス

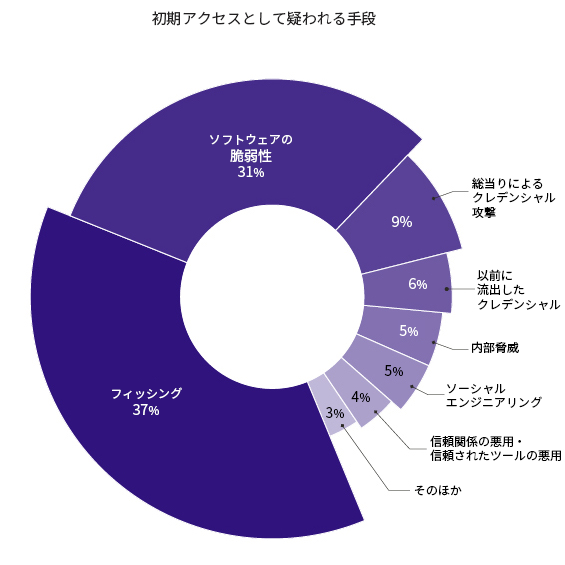

ソフトウェアの脆弱性は依然として脅威アクターにとっての最も重要なアクセス手段の1つです。37%をしめるフィッシングに次いで2番目の31%の事例でソフトウェアの脆弱性が初期侵入経路となっていた疑いがあることがわかりました。

初期アクセスに最も多く悪用される脆弱性

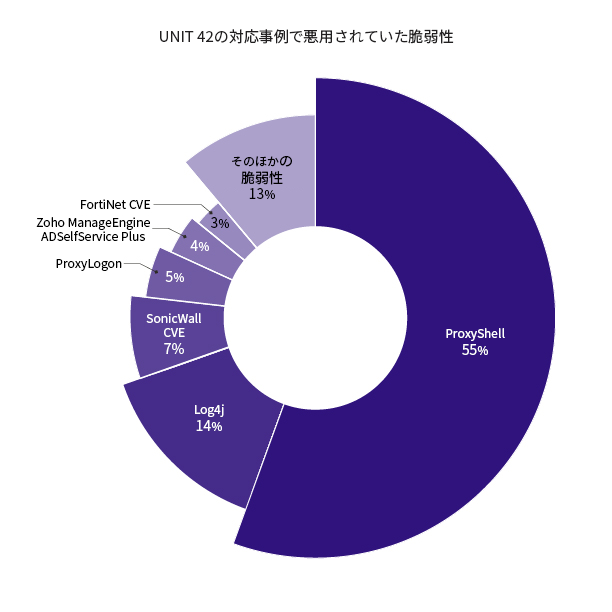

インシデントレスポンダーが脅威アクターの悪用した脆弱性を確定させたケースでは、87%以上の脆弱性が6つのCVEカテゴリのいずれかに分類されていました(図2参照)。

上位カテゴリに「Log4j」と「Zoho ManageEngine ADSelfService Plus」の両方がランクインしていることに注目してください。これらはどちらも2021年末にかけて公開された注目度の高いゼロデイ脆弱性でした。

新たな脆弱性が公開されるたび、弊社脅威インテリジェンスチームは、脆弱なシステムのスキャンが広く行われるようすを観測しています。弊社セキュリティコンサルタントによれば、高度な脅威アクターからスクリプトキディまで、さまざまな脅威アクターによる公開済みPoC(概念実証コード)を使った悪用の試みが活発になるとのことです。

パッチ適用までの猶予はますます短く

脅威アクターのなかにはパッチが適用されていない古い脆弱性にたよるものもいますが、脆弱性の悪用までの時間は短くなってきていることが分かっています。じっさい、脆弱性そのものと、それを悪用することで得られるアクセスに十分な意味があれば、ほぼ公開と同時に悪用されることもあります。たとえば弊社がF5 BIG-IP における認証バイパスの脆弱性(CVE-2022-1388)に対する脅威防御シグネチャをリリースしたさいは、わずか10時間のうちに、脆弱性のスキャンとアクティブな悪用の試みにより、このシグネチャが2,552回トリガーされました。

「2021 Cortex Xpanse 攻撃対象領域に関する脅威レポート」によると、攻撃者は概してCVE公開から15分以内に脆弱性スキャンを開始することが判明しています。

さらに、販売終了(End-o-Life: EoL)システムはパッチが当てられないまま、日和見的攻撃者が悪用できる状態になっています。たとえば同レポートによれば、露出している組織の約32%が販売終了バージョンのApache Web Serverを実行しており、脆弱性CVE-2021-41773およびCVE-2021-42013によるリモートコード実行の可能性があることが明らかになっています。

私たちは、この傾向は今後も続き、インターネットに露出した攻撃対象領域の増加でさらに拍車がかかるものと予測しています。

結論

これまで組織は脆弱性公開からパッチ適用までに時間をかけることが通例でした。パッチへのデューディリジェンス実施は依然求められるものの、脆弱なシステムを探してインターネットをスキャンする攻撃者の能力を考慮すると、パッチ適用までの時間短縮がこれまで以上に重要になっていることはたしかです。組織はパッチの管理とオーケストレーションを強化してこうした既知のセキュリティホールを早急にふさぐ必要があります。

攻撃対象領域管理(ASM)ソリューションは、インターネットに露出している脆弱なシステムを組織が特定するさいに役立ちます。これによりネットワーク上での稼働していることに気づいていなかったシステムを捕捉することもよくあります。

本稿の情報は「2022 Unit 42インシデント対応レポート」をもとにしています。本レポートには、何百ものインシデント対応事例と、経験豊富なインシデントレスポンダーへの一連のインタビューから集めた攻撃者の行動に関する詳細な情報を記載しています。防御側はこれらの知見により、リソース配分の優先順位を決めやすくなり、攻撃者につけいられやすいサイバーセキュリティギャップを埋められるようになります。

同レポートには以下も含まれています。

- 情報漏えいの発生で最も多くみられた7つの要因

- 初期ネットワーク侵害後の攻撃者が最もよく使う機能

- インシデントレスポンダーが予測する今年の攻撃トレンド

- 専門家が組織に推奨する6つの重要保護対策

詳しくは2022 Unit 42 インシデント対応レポートの完全版をダウンロードしてください。また2022 Unit 42 インシデント対応レポートのウェビナーに参加登録すると、弊社セキュリティ専門家がレポートでの主要な知見について説明し、お客様の質問にライブでお答えします。

保護と緩和策

パロアルトネットワークスのお客様は攻撃対象領域管理にCortex Xpanseを活用できます。このほか弊社のお客様は、Cortex XDR、Prisma Cloud、クラウド配信セキュリティサブスクリプションサービスなどの製品により、本稿で取り上げた脆弱性からの保護を受けています。

サイバーインシデントによる影響を受けた懸念がありUnit 42のチームメンバーにご相談されたい場合または本稿で説明した脆弱性について具体的な懸念がある場合は、Unit 42にご連絡ください。Unit 42のインシデントレスポンスチームは、24時間365日体制で対応しています。サイバー保険にご加入の場合はUnit 42を名前指定でリクエストできます。また弊社サイバーリスクマネジメントサービスをリクエストいただければ予防的措置を講じることもできます。

追加リソース

Today’s Cyberthreats: Ransomware, BEC Continue to Disrupt

If You Know What Attackers are After, You Know What to Protect Most

Key Considerations When Building an Incident Response Plan

Cloud Incident Response Readiness Evalutation

Unit 42 Incident Response Methodology

Unit 42 リテイナー データシート

最近のUnit 42レポート

Unit 42クラウド脅威レポートVol.6

2022 Unit 42 ランサムウェア脅威レポート

2022 Unit 42 Network Threat Trends Research Report

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得