エグゼクティブ サマリー

Unit 42は、ここ数ヶ月間、さまざまなセクターにおいてMuddled Libra (別名: Scattered Spider、UNC3944)として追跡しているサイバー犯罪グループによる侵入作戦の波を追跡し、対応してきました。本記事は、それらインシデント対応に関する洞察に基づく、2025年までのMuddled Libraに関する見解をまとめたものです。また本脅威に対する防御に成功した組織をもとに作成した推奨事項を共有すると共に、多彩な攻撃を武器とする本脅威グループの今後の動向を紹介します。

この度取り上げるMuddled Libraの最近の活動は、2024年中盤から後半にかけて、脅威グループの活動中止を目的とした一連の国際的な法執行活動のその後となります。これら法執行活動は、2024年11月に履行された容疑者5名に対する連邦告発を含みます。こうした法執行活動による鈍化以来、Muddled Libraは能力を強化し、より広範囲かつ、より迅速に、より影響力のある戦術を進化させて復活を成し遂げました。

パロアルトネットワークのお客様は、Cortex XSIAMとCortex XDRを中心に構築された最新のセキュリティ アーキテクチャをご活用いただくことで、この記事で説明されている脅威に対する確実な保護を構築いただけます。Advanced URL FilteringとDNS Securityのクラウド提供型セキュリティ サービスは、コマンド&コントロール(C2)インフラからの保護に効果的であり、またApp-IDはネットワークへの接続を許可する匿名化サービスを制限することができます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Muddled Libra (Scattered Spider, Scatter Swine), 0ktapus, Social Engineering |

Muddled Libraの脅威

Muddled Libraに関するUnit 42の以前の出版物に記載されているように、本グループは、標的とする組織への初期アクセスを獲得するうえで、さまざまなソーシャル エンジニアリング攻撃の手口(例えば、スミッシング攻撃、ビッシング攻撃)を使うことに非常に長けていることを特徴とします。このような活動には、標的となった組織が運営するコールセンターだけでなく、第三者企業(BPO、MSPなど)に委託されたコールセンターも標的となる可能性があり、グループの潜在的な標的の範囲を広げています。

Muddled Libraの攻撃者は、従業員になりすましてパスワードや多要素認証(MFA)のリセットを試みることを得意とする、人間の心理を悪用するエキスパートとなっています。以下の図1は、デモグラフィック、手口、被害者ターゲット、目的に対する行動という観点から、Muddled Libraの構成をさらに詳しく示したものです。

グループの手口は時代とともに進化しているものの、Muddled Libraは攻撃チェーン全体を通してマルウェアの使用を一貫して最小限に抑えていることを特徴とし、可能な限り標的組織の資産を悪用することを好んでいます。

被害者学のタイムライン: リーチの拡大

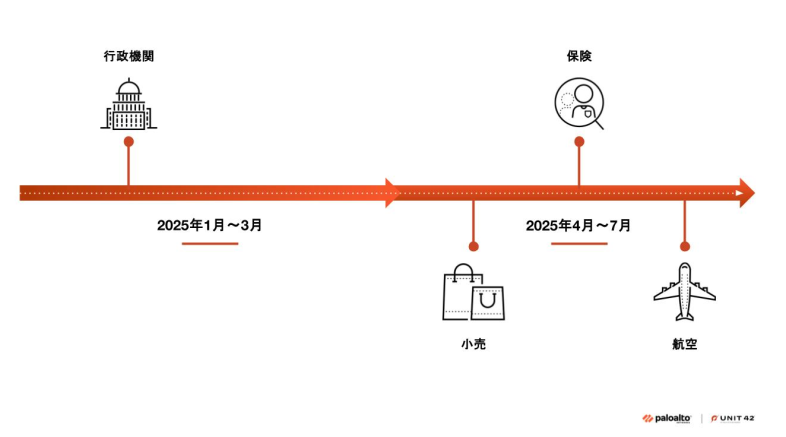

2025年には、以下の図2に示すように、政府機関、小売業、保険業、航空業界でMuddled Libraの侵入活動が確認されています。グループは比較的短期間に同じセクター内の複数の組織を標的にするパターンを示しているものの、攻撃者は厳密にこのパターンに従っているわけではなく、異なるセクターで活動する組織を同時に標的にしていることが確認されています。

Muddled Libraのゲームプラン: より速く

2025年のこれまでケースでは、スミッシング攻撃やフィッシング攻撃から、より直接的な人間との対話へとシフトが確認されており、またランサムウェア アズ ア サービス(RaaS)のプレイブックが採用されたことで、この脅威アクターが環境内に潜伏する時間が大幅に短縮されました。初期アクセスから封じ込めまでの平均時間は1日と8時間43分となっています。

少なくとも2025年4月以降、本グループは弊社が「Slippery Scorpius」として追跡しているグループが運営する「DragonForce RaaS」プログラムと提携し、標的となった組織を恐喝しています。あるケースでは、攻撃者が2日間で100GB以上のデータを窃取し、DragonForceランサムウェアで暗号化したことが確認されています。

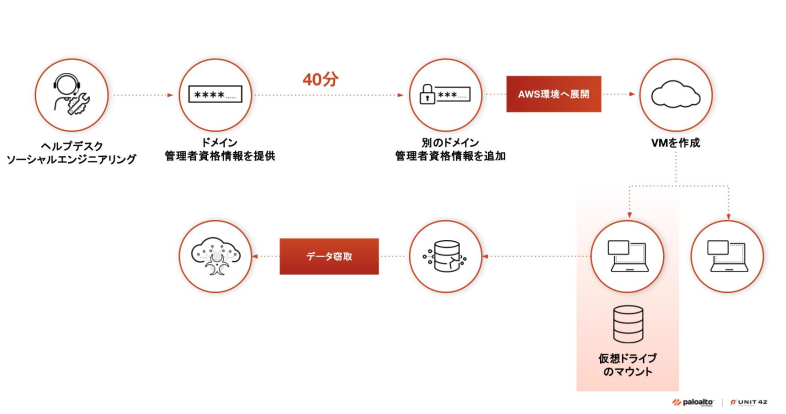

以下の図3は、ヘルプデスクの従業員に対して行われたソーシャル エンジニアリング攻撃による初期アクセスから、特権のエスカレーション、ドメイン管理者権限への移行を約40分で行うことができたことを示したものです。これは2025年年版グローバル インシデント レスポンス レポートで報告されています。

Muddled Libraの進化: より影響ある攻撃

図4は、Muddled Libraの戦術で確認された変化を示してたものであり、影響力を強めるように進化していることが分かります。

注目すべき見解のいくつかを、以下のセクションで概説します。

初期アクセス

攻撃者がなりすまそうとしているスタッフの認証情報やMFAをリセットを促すうえで、ITヘルプデスクの担当者を誘導するソーシャル エンジニアリングの主要な手法が、音声ベースのフィッシング攻撃(別名: ヴィッシング)にシフトしています。2025年にこのグループが利用した電話番号の70%以上で、VoIP(Voice Over Internet Protocol)サービスとしてGoogle Voiceが使用されています。

一例として、Muddled Libraは通常、MFAデバイスへのアクセスを失ったユーザーを装い、組織のヘルプデスクに電話をかけます。ヘルプ デスクの従業員が持つ「他者の役に立ちたい」という自然な傾向を利用して、脅威アクターは、組織の認証制御をバイパスし、エンド ユーザーの認証情報とMFA手法の両方をリセットするよう、従業員を誘導します。また、組織のヘルプデスクを名乗り、標的に直接電話をかける例も確認されています。この場合、脅威アクターは標的を操作してリモート管理ソフトウェアを起動またはダウンロードさせ、標的のデスクトップから攻撃を続行します。

継続性と横方向への移動

様々なリモート監視・管理(RMM)ツールを駆使することで、脅威アクターは発見された場合でも再侵入できるようになっています。ハイパーバイザーやクラウド管理ツールに加え、既存のシステム管理ツールやエンドポイント ディテクション&レスポンス(EDR)プラットフォームまでもが頻繁に標的となっています。

認証情報アクセス

NTDS.ditを含むパスワード保管庫から認証情報をダンプすることで、それぞれ完全なエンタープライズ パスワード ストアとアクティブ ディレクトリへの侵害を達成しています。

収集

内部偵察の手段として、標的のMicrosoft 365およびSharePointインスタンスにアクセスします。

データ窃取

窃取したデータをクラウド ストレージサービスに転送します(被害者の環境から直接送信されるケースもあり)。

標的となった2人の物語: 条件付きアクセス ポリシー

クラウドベースのIDおよびアクセス管理(IAM)にMicrosoft Entra IDを使用している組織は、条件付きアクセスポリシー(CAP)を適切に実装することで、Muddled Libraの侵入を大幅に阻止することができます。

Muddled Libraの脅威活動の一環として、侵入後の攻撃者の動きを鈍らせ、CAPが実施されている場合により効果的な封じ込め行動を可能にし、全体的な影響を抑える組織の能力に大きな違いがあることを確認しています。標的となった組織がCAPを導入していなかったり、CAPが不適切に設定されていたりするシナリオでは、Muddled Libraはランサムウェア(最近ではDragonForce)を展開し、恐喝にむけたその作戦スピードを速めることに成功しています。

Muddled Libraをスローダウンさせることに成功したCAPの具体例には、以下のようなものがあります。

- 管理されていないデバイスが機密リソースにアクセスできないようにするCAP

- オンプレミスにいる従業員にMFA設定を強制するCAP

- 地理的な位置(国など)に基づいて認証者をブロックするCAP

- 仮想デスクトップインフラ(VDI)や仮想プライベート ネットワーク(VPN)へのアクセスに MFA を必要とするCAP

今後の展望

Muddled Libraの最近および過去の観察に基づき、弊社ではグループが今後もソーシャル エンジニアリング活動という点でその強みを発揮し続けると高い確信を持って評価しています。グループはまた、その使命目的を達成するために、標的とする組織内で過度に寛容な身分を悪用し続けることが見込まれています。

また、クラウド ファーストの考え方は今後も変わらずあり続けると考えられます。 つまり、クラウド プラットフォーム内のアクセスを悪用することで、以前から成功しているクラウド プラットフォームが、今後もこの傾向を強めるということです。多くの組織では、こうした環境を監視し、保護するための適切な可視化や必要なコントロールが不足していることがその主な理由です。

さらに、Muddled LibraがさまざまなRaaSプログラムと提携して成功を収めていることから、この路線から外れることはないと考えられます。これらのRaaSプログラムには以下が含まれます。

- Akira (Howling Scorpius)

- ALPHV (Ambitious Scorpius)

- DragonForce (Slippery Scorpius)

- Play (Fiddling Scorpius)

- Qilin (Spikey Scorpius)

- RansomHub (Spoiled Scorpius)

グループのメンバーは、標的となった組織を恐喝し、侵入作戦を収益化し続けることが考えられます。恐喝をして利益を得るための合理的なプロセスがすでに確立されているからです。

最後に、「Muddled Libra」に関するパブリック/プライベートの情報共有は、今後も組織に対して侵入活動の早期兆候を提供し続けるものと考えられます。これはグループの活動を鈍化させることにつながるものです。英国を拠点とする小売業者3社に対するサイバー攻撃に関連する4人の人物の最近の逮捕劇のような、国際的な法執行活動は、抑止力の一形態として機能することが期待されます。これは他のサイバー犯罪組織に対しても、悪質な活動に対する相応の報いがあることを喚起するものです。サイバー セキュリティのその核心はチーム スポーツであるという点にあり、この進化し続ける脅威グループに対してプロアクティブな作戦上の優位性を獲得するために私たちは集団で取り組む必要があります。

推奨事項

弊社では、Muddled Libraがもたらす進化する脅威に対処するために、組織が導入を強く検討すべき予防、検出、封じ込めの対策をリストアップしました。以下の図5は、これらの提言をマクロ的に捉えたもので、その後に、より具体的な施策を記載しています。

予防対策:

- 特にITサポートデスク担当者に対し、ソーシャル エンジニアリング攻撃(ヴィッシング)の可能性を特定できるよう、カスタマイズされたインテリジェンス主導のユーザーの意識向上を目的とした訓練を実施する

- アカウント認証情報のリセットとMFAのための厳格な手順を導入する(ビデオによる本人確認や監督者による検証など、何らかの形式による検証も含む)

- MFA(非SMS)および条件付きアクセス ポリシーを特にリモートアクセス ポータルに導入する

- 最小特権の原則の厳格な実施

- ファイル共有サイトや承認されていないRMMツールへのアクセスを提供するサイトへのネットワーク トラフィックをApp-IDでブロックする

検出:

- 新しく登録されたデバイスや接続されたデバイスなど、企業のIAMインフラストラクチャの変更を特定する

- クラウド環境における堅牢なロギングとモニタリング機能を開発しり

- 不審なコールセンター活動のログを作成し、特定できるようにする

封じ込め:

- VM、ESXiホスト、vCenterサーバを含む仮想リソースのセグメント化とアクセス制限

- 攻撃者が従来のメディア(Slack、Teamsなど)を侵害できた場合に備えて、帯域外のコミュニケーション チャネルを実装する

- 包括的なインシデント対応計画を実施し、サードパーティのインシデント対応サポートに積極的なリテイナーを導入することを強く検討する

結論

Muddled Libraの新時代が到来し、このグループの活動はますます盛んになっています。

パロアルトネットワークのお客様は、Cortex XSIAMとCortex XDRを中心に構築された最新のセキュリティ アーキテクチャをご活用いただくことで、この記事で説明されている脅威に対する確実な保護を構築いただけます。Advanced URL FilteringとDNS Securityのクラウド提供型セキュリティ サービスは、コマンド&コントロール(C2)インフラからの保護に効果的であり、またApp-IDはネットワークへの接続を許可する匿名化サービスを制限することができます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107`

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

参考文献

- 脅威情報: Muddled Libraを徹底解剖 - Unit 42、パロアルトネットワークス

- 脅威グループの評価: Muddled Libra – Unit 42、パロアルトネットワークス

- 2025年版グローバル インシデント レスポンス レポート - Unit 42、パロアルトネットワークス

- Muddled Libraに関する議論、Unit 42シニア コンサルタントStephanie Regan氏を交えて - Threat Vectorポッドキャスト、Unit 42 on CyberWire Daily

- Unit 42のシニアリサーチャー、Kristopher Russoと共にMuddled Libraの巧妙な手口を暴く- Threat Vectorポッドキャスト、Unit 42 on CyberWire Daily

- Muddled Libraのクラウドへの進化 - Unit 42、パロアルトネットワークス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得