エグゼクティブ サマリー

脅威アクターのアトリビューション(攻撃者の特定)は、伝統的に科学というよりも一つの芸術と考えられており、観測された活動を確認するうえで少数の脅威研究者に大きく依存していることが多いとされています。このやり方は持続不可能であり、脅威グループの命名を混乱させる一因となるものです。弊社では、侵入分析のダイヤモンド モデルの優れた研究を活用しながら、ユニットUnit 42独自のアトリビューション フレームワークを作成することで、この問題に対処することに成功しました。

Unit 42のアトリビューション フレームワークは、脅威データを分析するための体系的なアプローチを提供するものです。このフレームワークを用いることで、観測された活動を、正式な指名脅威アクター、一時的な脅威グループ、またはアクティビティ クラスターに容易にアトリビューションさせることができます。この核となるのは アドミラルティ システムを統合したもので、証拠となる各オブジェクトに信頼性と信用性のデフォルト スコアを割り当てていきます。研究者の裁量でスコアを調整できるこの手法は、脅威追跡の基本であり、情報収集と分析の有効性を高めるものです。

- 信頼性: 正確な情報を提供する能力など、情報源の信頼性を評価します。

- 信憑性: 情報が他の情報源によって裏付けられるかどうかを判断します。

弊社ではこのフレームワークを、以下のような広範な脅威データに適用しています。

- 手法、戦術、手順(TTP)

- ツーリング、コマンド、ツールセットの設定

- マルウェアのコード解析とリバース エンジニアリング

- オペレーショナル セキュリティ(OPSEC)の一貫性

- •タイムライン分析

- ネットワーク インフラストラクチャ

- 被害者学とターゲティング

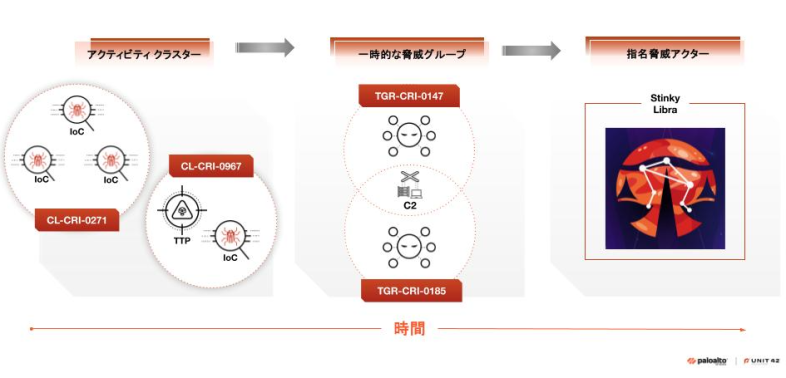

脅威データを収集・分析する際、弊社ではまずアクティビティ クラスターとして追跡しています。これらのクラスターは経時的な追跡対象となります。そして重複が確認された場合、それらを適切に組み合わせます。より多くの洞察を得るにつれて、これらクラスターを一時的な脅威グループへと昇格させます。十分な可視性が得られた場合にのみ、コンステレーション命名スキーマを使用して名前付きで脅威グループを宣言しています。この体系的なアプローチでは、早すぎる命名を防ぐとともに、グループ名を割り当てるための一貫したモデルを保証することができます。

| Unit 42の関連トピック | Nomenclature, Bookworm, Stately Taurus |

アトリビューションレベル

脅威インテリジェンスは、利害関係者が十分な情報に基づいたセキュリティ上の意思決定を行ううえで不可欠であり、戦術的および戦略的な洞察を提供するものです。アトリビューションは複数のレベルで有益な情報となるもので、特定の脅威アクターやその出身国を明確に特定しなくても、さまざまな度合いでそのアトリビューションを特定することで、価値ある結果を得ることができるとされています。Unit 42のアトリビューションフレームワークは、以下の3つの異なるレベルを概説します。

- アクティビティ クラスター

- 一時的な脅威グループ

- 指名脅威アクター

図1は、アクティビティ クラスターから指名脅威アクターまでの時系列で、これらのアトリビューションレベルを示したものです。

レベル1:アクティビティ クラスター

アトリビューションプロセスは、新しいクラスターを作成するか、既存のクラスターにアクティビティをリンクさせるかして、観測されたアクティビティをクラスターに割り当てることから始まります。脅威活動や侵入の調査中、脅威アナリストは以下のような様々な情報を収集することになります。

- インフラ(IPアドレス、ドメイン、URLなど)

- 能力(マルウェア、ツール、TTPなど)

- 被害者とターゲット(組織、産業、地域、時間的重複など)

通常、単独の出来事だけでは、アクティビティ クラスターを形成するには不十分です。単発の観察結果をアクティビティ クラスターとして認めることもあるが、ほとんどの場合、少なくとも2つ、できればそれ以上の関連するイベントや観察結果が必要です。ここでの「関連するイベントや観察結果」は以下を含みます。

- 共有された侵害インジケーター (IoC)

- 類似のTTP

- 同じ組織や業界をターゲットにしている

- 短期間での発生している

そして次のステップへと進みます。

- これらのイベントをクラスターにグループ分けする根拠を明確に示す

- 共通の特徴とそれらが偶然の一致を超えて結びついていると考える理由を説明する

この正当化プロセスは透明性を確保するために重要であり、発見に対する他者の理解を促進するものです。

例えば、次のようなイベントの観察が考えられます。

- イベント1:金融機関を狙ったフィッシング メールに、特定のSHA256ハッシュを持つファイルが悪意のある添付ファイルとして添付されていた

- イベント2:同じSHA256ハッシュのマルウェア感染を報告した別の金融機関

- イベント3:このSHA256ハッシュとフィッシング キャンペーン疑惑を結びつけるブログ記事から、オープンソース インテリジェンス(OSINT)が得られた

これらのイベントは、アクティビティ クラスターを作成するのに十分な根拠となります。この例では、IoC(すなわち、SHA256ハッシュ)が重複し、潜在的な被害者(すなわち、金融機関)が重複する複数の関連イベント(すなわち、フィッシングとマルウェア感染)が含まれています。OSINTはさらなる文脈を提供します。

次に、評価され動機に基づいてアクティビティ クラスターを命名します。命名するにあたって、CL-という接頭語の後に動機付けタグと一意の番号を付けます。以下は動機付けタグです。

- UNK: 動機不明

- STA: 国家による動機付け

- CRI: 犯罪動機

- MIX: STAとCRIのミックス

国家支援活動の疑いのあるクラスター名の例はCL-STA-0001となります。

アクティビティクラスターに不要なもの:

- 信頼度の高い帰アトリビューション: クラスターを作るのに、誰が活動の背後にいるのかを知る必要はありません。アクティビティ クラスターとは、関連するアクティビティをグループ化するためのもので、たとえアクターが不明であったとしても使用できます。

- 完全な攻撃ライフサイクルのマッピング: クラスターの段階で攻撃のライフサイクルを完全に理解する必要はありません。アクティビティ クラスターは、部分的な情報に基づいて形成することが可能です。

|

注意: 脅威インテリジェンスでは、アクティビティ クラスターとキャンペーンは、敵の活動を説明するために使われる関連用語です。これらの用語は、組織と理解の異なるレベルを意味します。 アクティビティ クラスターとは、観察された行動、IoC、TTPの集まりであり、つながっているように見えるものを指します。この分析の初期段階では、協調的な取り組みの完全なコンテキストが欠けており、包括的な目的や完全な攻撃ライフサイクルの明確な理解がないことを意味します。そのため帰属率は低いか、あるいは不確かとなります。 キャンペーンは、より高いレベルの組織と理解を意味するものです。これは、多くの場合、特定の脅威行為者またはグループに起因し、定義された目的(例えば、スパイ活動、金銭的利益、事業中断を目的とした工作)で実施される一連の協調的な活動を含みます。キャンペーンとは、明確な目標を持った意図的かつ計画的な取り組みを意味します。これは通常、特定の時間枠にまたがり、偵察、侵入、データ搾取といった複数の段階を含みます。 これらはジグソーパズルに例えて考えることができます。

|

|---|

レベル2:一時的な脅威グループ

一時的な脅威グループは、第二段階のアトリビューションを表すものです。このコンセプトにより、脅威活動に単一のアクターが関与していると確信できる場合、アクティビティ クラスターをより確立されたカテゴリーに昇格させることができます。これは、指名脅威アクターの活動と断定するのに十分な情報がない場合でも同様です。

一時的な脅威グループを設立することで、脅威アクターの活動をより集中的に追跡・分析することが可能になり、その間にインテリジェンス情報をさらに発展させることができます。

アクティビティ クラスターを一時的な脅威グループに移行する前に、収集したインテリジェンス データを厳密にチェックし、グループ分けが単一の明確な脅威アクターを正確に反映していることを確認することが不可欠です。一時的な脅威グループの作成に不可欠な要素は、侵入分析の正式な手法として知られるダイヤモンド モデルに従って、特定された脅威活動をマッピングすることです。

徹底的な調査によって、表面的な類似点を超えて、1つまたは複数のクラスターからの活動をよりニュアンス豊かに理解することが可能になります。このような深い分析は、アクティビティ クラスターを一時的な脅威グループに自信を持って移行し、将来的に指名脅威アクターにアトリビューションさせる可能性の基礎を確立するために極めて重要とされています。観察結果とその根拠を綿密に文書化することは、透明性と再現性のために不可欠です。

関連性のない日和見的な事象を同一の脅威アクターにアトリビューションさせる可能性を最小化するため、少なくとも6ヶ月間は活動を観察します。この期間を通して、理想的には、継続的な行動を実証し、観察された活動が同じグループに属することを確認するために、ケースワークを通じて十分な直接的な観察結果を得ます。

TGR-という接頭語の後に動機付けタグと一意の番号を付け、評価された動機に基づいて一時的な脅威グループへの命名を行います。以下は動機付けタグです。

- UNK: 動機不明

- STA: 国家による動機付け

- CRI: 犯罪動機

- MIX: STAとCRIの混合

例えば、国家による一時的な脅威が疑われるグループ名はTGR-STA-0001となります。

レベル3: 指名脅威アクター/国

侵入が発生すると、しばしば犯人を特定したくなるものです。しかし、アトリビューションするうえでは固有のバイアスを軽減するための慎重な配慮が必要です。

攻撃を特定の脅威アクターや出身国に関連付けることは、大きな反響を呼ぶ可能性があります。例えば、破壊的な脅威アクターは報復攻撃を仕掛けるかもしれません。関連付けが正しくない場合、インテリジェンス コンシューマーがセキュリティ管理の優先順位を誤る可能性も生まれます。

活動と指名脅威アクターとの関連性について公に言及する場合は、関連性に関する確信度を伝えるため、適切な推定表現を含めることが必要です。これにより、コミュニティ内での誤ったアトリビューションや、ステークホルダーからの誤ったリソースの支出を防ぐことができます。

一時的な脅威グループを指名脅威アクターに昇格させる(すなわち、Unit 42コンステレーション名前を与える)ことは、信頼性の高い評価と説得力のある証拠を必要とする重要なステップです。そのためには、内部テレメトリ、信頼できるパートナー、裏付けされたOSINTなど、複数の信頼できるソースからの強力な証拠が必要です。ダイヤモンド モデルの4つの頂点(敵、インフラ、能力、被害者)すべてに活動をマッピングし、それぞれの頂点に対して複数の追跡項目を設定します。

動機付けの決定: サイバー犯罪 vs 国家 vs 混合

アトリビューションプロセスの一環として、以下を考慮する必要があります。

- 脅威アクターの動機—脅威行為者の活動(機密データの窃取、システムの破壊、身代金の要求など)に基づく。

- 被害者学

- 既知の活動との重複の可能性

この動機を決定することで、アクティビティ クラスター内のラベルまたは一時的な脅威グループ名が提供され、最初の不明(UNK)状態から、サイバー犯罪(CRI)または国家(STA)のいずれか、あるいは2つの組み合わせのMIXに移行することができます。CRI、STA、MIXのラベルは、アクティビティ クラスターと一時的な脅威グループに適用されます。これは、指名脅威アクターとなる前に、グループの動機を知る必要があるからです。

アトリビューションレベルの最低基準

弊社では、分析の厳密性、信憑性、情報報告の正確性を確保するため、各レベルのアトリビューションに最低基準を設けています。

以下では、アトリビューション フレームワークを通じて活動のプロモーションを管理するために確立した考慮事項のいくつかを概説します。これらを分析のタイプ別に分類し、各レベルのアトリビューションでどのように考慮すべきかを説明します。

TTP分析

- アクティビティ クラスター

- 似たようなTTPのグループ分け: これには同じマルウェア ファミリー、エクスプロイト技術、コマンド アンド コントロール(C2)インフラを使用することも含まれます。

- 一時的な脅威グループ

- 詳細なTTP: 一般的なMITRE ATT&CKの戦術とテクニックの分類を超え、関連する手続きレベルの詳細と成果物、つまり採用された特定のツール、コマンド、設定に焦点を当てます。

- カスタム インフラストラクチャ ツール: グループのインフラストラクチャの管理または相互作用に使用されるカスタム ツールまたはスクリプト(インフラストラクチャまたはボットネットを管理するための独自のツールなど)。

- 独自のインフラ設定: 一般的なインフラ コンポーネントの通常とは異なる、あるいは独自の設定(例えば、C2通信に使用されるWebサーバーの標準とは異なる特定の設定)。

- TTP進化のタイムライン分析: クラスター内でのTTP使用の時系列的発展を検証します。TTPのパターンが長期にわたって継続的かつ進化している場合、多くの場合、単一のアクターがその手法を洗練させていることが示唆されます。対照的に、突然の変化や大きな変化は、異なるアクターやキャンペーンを示す可能性があります。

- 指名脅威アクター

- 明確に定義されたTTP: 指名脅威アクターは、他の既知の脅威アクターとは異なる明確に定義された TTP を示します。これには、独自のマルウェア、カスタムツール、特定のエクスプロイト技術、あるいは特徴的な攻撃ライフサイクルが含まれます。TTPがユニークで一貫していればいるほど、その脅威アクターが別個のものであることを強く示唆することになります。

インフラとツールの分析

- アクティビティ クラスター

- 重複するIoC:共有IPアドレス、ドメイン名、ファイルハッシュ、その他の指標。

- 一時的な脅威グループ

- IPアドレスやドメインを超える: 弊社では、共有ホスティング プロバイダーや登録パターンといったインフラ要素間の関係に注目しています。こうしたインフラストラクチャーのピボットを利用することで、さらに関連する活動を発見することができます。

- Whoisと(p)DNSレコード: Whoisと(p)DNSレコードを分析し、疑わしいドメインを探します。レジストラント情報とネームサーバーのパターンを探すだけでなく、一見ばらばらに見えるインフラを結びつける可能性のあるその他の詳細も探します。

- コードの類似性: マルウェアが関与している場合は、ハッシュ比較に留まらない調査を行います。弊社ではコードの構造、機能性、独自の特性における類似性を分析することで、コードの再利用、共有ライブラリ、その他共通の開発者やコード ベースの兆候を探します。

- ツール構成: アクターが使用するツールのコンフィギュレーションを調べます。ユニークなコンフィギュレーション、カスタム モジュール、特定の設定は、同一のアクターであることを示す強力な指標となり得ます。

- 指名脅威アクター

- インフラ分析: 徹底したインフラ分析を行い、グループの活動を特定のインフラ要素(IPアドレス、ドメイン、サーバー)に関連付けます。このインフラストラクチャーが長期にわたって一貫して使用されていることを実証し、理想的には、このインフラストラクチャーをグループの事業のみに結びつけます。

- マルウェア分析: マルウェアが関与している場合は、詳細な分析を行い、独自のコード特性、共有コード ベース、またはグループが使用する他の既知のマルウェア ファミリーへのリンクを特定します。

ターゲティングと被害者学

- アクティビティ クラスター

- 共通する被害者: 同じ業界や地域、または似たようなプロフィールの組織をターゲットにしています。

- 一時的な脅威グループ

- 被害者のプロファイルをより深く掘り下げる: 被害者を結びつける具体的な組織の特徴、使用された技術、標的とされたデータの種類を特定します。弊社では一般的な分類を超えたパターンを探しています。例: 被害者のアタックサーフェスに基づき、標的が日和見的であることを示すような、脅威アクターが悪用している共通の脆弱性はあるか?

- ターゲティングの動機: ターゲティングの根底にある動機を調査します。被害者の選択は、スパイ活動や金銭的利益、混乱など特定の目的に沿ったものなのか調査します。標的の背後にある理由を理解することで、脅威アクターのアイデンティティと目的に関する重要な洞察が得られます。

- 指名脅威アクター

- 動機とターゲティング パターン: 脅威アクターの動機と標的パターンの明確な理解に務めます。彼らの目的は何か(スパイ活動、経済的利益、混乱など)?典型的なターゲット(業界、地域、組織)は誰か?など、脅威アクターの動機と標的に関する明確な理解を得ることで、アトリビューションを強化し、貴重な文脈を提供することができます。

時間分析

- アクティビティ クラスター

- 時間的な近さ: 比較的短い時間内に起こっている出来事。

- 一時的な脅威グループ

- 地政学的または業界的な出来事: 地政学的な動きや業界特有の会議など、外部イベントと活動のタイムラインの関連付けを行います。その活動は背景となるような出来事や動機を示唆するような出来事と一致しているか調査します。

- 指名脅威アクター

- 持続的なオペレーション: 複数のキャンペーンにまたがる長期間にわたり、脅威アクターによる一貫した持続的な活動を観察します。これにより作戦への長期的なコミットメントを明らかとし、短期的で日和見的な活動や偽旗作戦を誤認する可能性を減らすことができます。

アトリビューションに関するその他の考慮事項

OPSECの追跡: 脅威アクターのOPSECの実践を分析します。彼らは一貫したミスを犯したり、匿名であろうとする際に独特のパターンを示しているか調査します。こうしたOPSECフィンガープリントは、アトリビューションを行ううえで価値ある情報です。以下はアクターが残す注目すべきミスです。

- コードとコマンドのタイプ ミス

- コードやファイルのメタ データに開発者のハンドルを残す

- オープン インフラストラクチャ

矛盾する証拠がないこと: 単一の脅威アクターであるという仮説を否定しうる矛盾した証拠が存在する場合には注意を払う必要があります。例えば、アクティビティ クラスターのTTPやターゲティングに劇的な変化があれば、複数の脅威アクターや活動の転換を示唆するかもしれません。このような場合、アクティビティ クラスターを一時的な脅威グループに昇格させる前に、さらなる調査が必要となります。

非常に多いデータ量:通常のスケジュールよりも早く、質の高い脅威のデータが大量に入手できるようになった場合、昇格が正当化されるケースがあります。これは例えば、大規模なフォレンジック分析や脅威情報収集によって、これまで知られていなかった脅威アクターに関する豊富な情報が発見されたような重大事件の後に起こります。このようにタイムラインを早めることが正当化されるのは、データによって情報主体のTTP、インフラ、動機が包括的に理解された場合です。アクティビティ クラスターは、ダイヤモンド モデルの複数の頂点にまたがるアクティビティを示すことが求められます。

データ不足: 観察期間が長くなってもデータが乏しい場合、一時的な脅威グループへの昇格は時期尚早となるケースがあります。このようなシナリオでは、継続的なモニタリングとデータ収集が重要となります。弊社では裁量権を行使し、以下のような要素を考慮しながら、さらなる観察のための適切な期間を決定しています。

- 脅威の性質

- 潜在的な影響

- 利用可能な情報源

その目的は、一時的な脅威グループとして正式に指定する前に、同一の脅威アクターに確実にアトリビューションさせるために十分なデータを収集することです。

品質、妥当性、信頼度の評価

インテリジェンスのライフサイクル全体を通じて、脅威インテリジェンスの品質、有効性、信頼度を定期的に再評価します。アクティビティ クラスターを作成したり、一時的な脅威グループに昇格させたり、脅威アクターを正式に指名したりする前に、調査を再評価し、アクティビティ クラスターが有効で、意味があり、信頼できる情報に基づいていることを確認するためにいくつかのチェックを行います。

- ソース検証

- 情報源の信頼性: 情報源の信頼性を評価します。弊社では、社内の遠隔測定、吟味されたパートナー、評判の高いセキュリティ研究者など、信頼できる情報源を優先しています。信頼できない情報源からの情報や、不正確な報道の過去がある情報源からの情報には慎重になるべきです。可能な限り、二次情報源(ニュース記事など)からオリジナルの技術報道へと軸足を移します。次に、情報源の信頼性評価(A~F)と信憑性評価(1~6)を適用します。

- 裏付け: 可能な限り、複数の独立した外部情報源からの裏付けを求めます。単一の情報源、特に信頼性の低い情報源からしか情報が得られない場合、弊社ではそれを懐疑的に扱い、追加の証拠を探すようにしています。

- 指標の妥当性

- IoCのコンテキスト: IoCが観測された文脈を評価します。コンテキストのないIoC(例えば、追加情報を知らないファイル ハッシュ)は、限られた価値しか持ちません。IoCがどのように入手されたのか、そしてそれが何を表しているのかを把握する必要があります。

- IoCの独自性: IoCの独自性を評価します。一般的なツール、公開されているエクスプロイト、汎用的なインフラは弱い指標です。 特に、特定の脅威行為者やマルウェア ファミリーに関連するユニークなIoCや希少なIoCを優先してください。

- IoCのボラティリティ: IoCのボラティリティを考慮します。IPアドレスやドメイン名はすぐに変更される可能性があり、長期的な追跡の信頼性が低くなります。マルウェアのハッシュとTTPは、一般的に持続性が高いとされます。

- TTPの一貫性

- 確立されたパターン: 観察されたTTPを、既知の脅威アクターの確立されたパターンと比較します。TTPは既知のグループと一致しているか、また疑念を抱かせるような重大な逸脱はあるか、確認します。

- 内部の一貫性: 観察されたTTPの内部一貫性をチェックします。戦術とテクニックは一緒になって意味をなすものなのか、また活動に関連性がないことを示唆する矛盾や不一致はないか、確認します。

- 被害者分析

- ターゲティング パターン: 被害者に認められるターゲティング パターンを分析します。被害者に共通する特徴(業種、地域、組織規模)はあるか、ターゲティングのパターンは、容疑者の既知の動機や目的と一致しているかを分析します。

- 偽旗: 弊社では偽旗の可能性も考慮しています。被害者の人選は、アナリストを欺き、別のアクターを関与させるために意図的に行われたように見えるか確認します。

- 信頼度評価の推定

- 信頼度評価: 弊社では、これらの検討事項を煮詰めて、ひとつの明確な信頼性評価を下すようにしています。

- 推定言語: 弊社では、米国の情報コミュニティが定めた推定言語基準に従っています。

アドミラルティ システムによる出典確認

アドミラルティ システムには、情報源の信頼性と情報の信憑性に関する可能な値、および情報報告書を作成する際に活用できるキーワードと値の説明が記載されています。表1は、出典の信頼性に関するアドミラルティ システムの実装で使用した評価、キーワードおよびその内容を示したものです。

| ソースの信頼性 | ||

| 評価 | キーワード | 内容 |

| A | 信頼できる | 情報源の信憑性、信頼性、能力に疑いの余地はない。完全な信頼性のレコード。 |

| B | 通常は信頼できる | マイナーな疑念。ほとんど有効な情報のレコード。 |

| C | やや信頼できる | 懸念あり。過去に有効な情報を提供している。 |

| D | 通常は信頼できない | 重大な懸念あり。過去に有効な情報を提供している。 |

| E | 信頼できない | 信憑性、信頼性、コンピテンシーに欠ける。無効な情報のレコード。 |

| F | 信頼性不明 | 信頼性を評価するための情報が不十分。信頼できないかもしれない。 |

表1.情報源の信頼性を判断するためのアドミラルティ スケール。

弊社では、内部的にルーチン ソースのデフォルト スコアを定義しています。例えば、テレメトリーデータをデフォルトの信頼性スコアを「A」に設定したとします。ロギングへの干渉の可能性や、テレメトリーに影響を与えた可能性のある他の防御的迂回の証拠が見つかった場合、都度スコアを低く調整することができるようになっています。

情報の信憑性は1~6の範囲で、情報源の信頼性とは別に評価されます。

表2は、情報の信憑性に関するアドミラルティ スケールの実装に使用された評価、キーワード、説明文です。

| 情報の信憑性 | ||

| 評価 | キーワード | 内容 |

| 1 | 確定 | 他の独立した情報源によって確認されている。それ自体が論理的である。このテーマに関する他の情報と一致している。 |

| 2 | おそらく真である | 確認されていない。それ自体が論理的である。このテーマに関する他の情報と一致している。 |

| 3 | 事実の可能性 | 確認されていない。それ自体は合理的な論理に基づいている。このテーマに関する他のいくつかの情報と一致している。 |

| 4 | 疑わしい真実 | 確認されていない。可能だが論理的ではない。それ以外の情報はない。 |

| 5 | ありえない | 確認されていない。それ自体が論理的ではない。このテーマに関する他の情報と矛盾している。 |

| 6 | 使用は難しい | 情報の妥当性を評価する根拠がない。 |

表2.情報の信憑性を判断するためのアドミラルティ スケール。

弊社では以下のようなさまざまなインテリジェンスの成果物について、デフォルトの信憑性スコアを設定しています。

- 標準的なIoCタイプ(ファイル ハッシュ、ドメイン、IPアドレス、メール アドレスなど)

- 脅威研究者がグループを追跡するために使用する主な成果物(登録情報、TLS証明書の詳細など)

繰り返しますが、これはデフォルトのスコアであり、アナリストは調査結果に基づいて各アーティファクトのスコアを下げたり上げたりすることができます。例えば、IPアドレスは多くの無関係なサービスをホストし、特定のサイトやサービスとの関連性をすぐに変更することができるため、IPアドレスの信憑性評価のデフォルトは4(疑わしい真実)です。しかし、脅威リサーチャーは、アクティブなインシデント レスポンス事例において、IPアドレスがアクティブなC2テレメトリを持つマルウェア構成にハードコードされている状況など、特定の証拠に基づいてスコアを上げることができます。

情報源の信頼性と信憑性のレベルはともに、アトリビューションプロセスに直接的な影響を与える存在です。例えば、分類が「A2」の情報源は、信頼性が「C3」の情報源よりも、信頼度においてはるかに強い影響力を持ちます。

アトリビューション フレームワークの適用

Stately Taurusの活動を長期的に追跡することで、アクティビティ クラスターから名前付き脅威グループへの進化を垣間見ることができます。2015年、弊社はBookworm トロイの木馬の発見について述べた脅威調査記事と、2番目の記事「タイ政府への攻撃キャンペーン、Bookwormトロイの木馬を配信」を発表しました。

当時はまだアトリビューション フレームワークがなかったので、記事にはアクティビティ クラスターについての記述はありません。しかし、2023年のStately Taurusの記事では、2015年の活動にアクティビティ クラスターを割り当てて「Stately Taurus」とリンクさせています。そして2025年、アトリビューション フレームワークを活用し、Stately TaurusとBookwormマルウェアのリンクを完成させました。

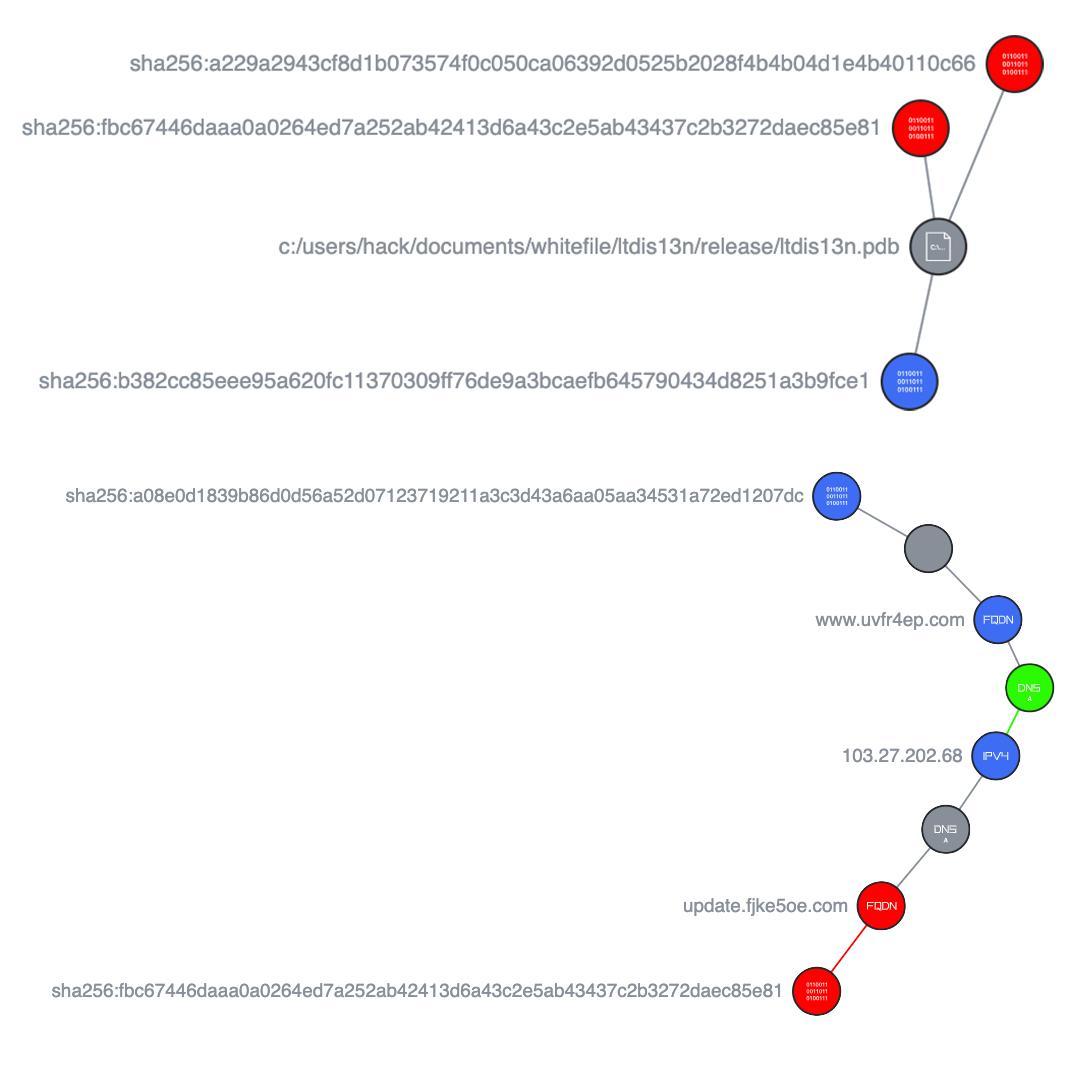

Stately Taurusを分析する中で、私たちは、脅威アクターのインフラの一部とBookwormマルウェアの亜種が使用するシステムとの間に重複があることに気づきました。図2は、Bookwormマルウェア亜種に関連するSHA256ハッシュを、Stately Taurusが使用するインフラにマッピングしたものです。

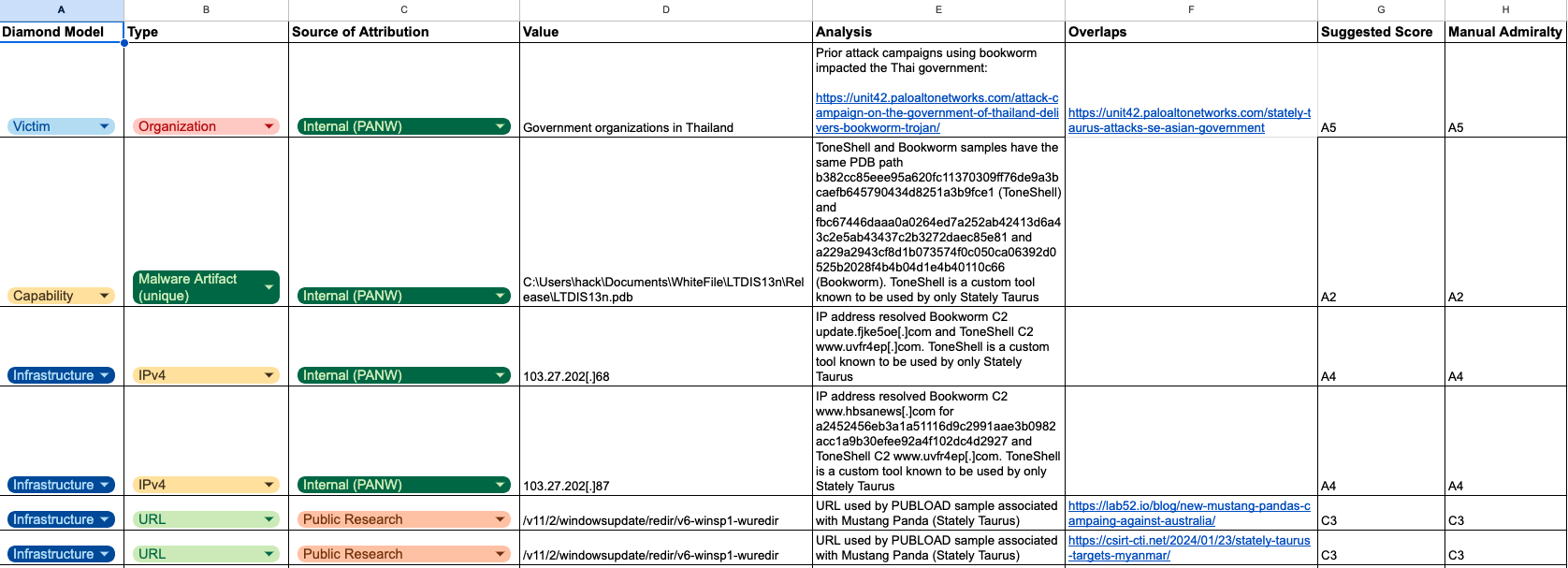

追跡されたすべてのIoC、TTP、その他のインテリジェンス アーティファクトを、図3に示すAttribution Frameworkの内部スコアシートに追加しました。また、分析欄には、デフォルトの提案スコアを変更した場合の正当性など、詳細を記載しました。

調査結果をのレビュー用に、弊社では小規模のアトリビューション フレームワーク レビュー ボードを設置しています。このレビュー ボードを活用することで、社内の複数の調査チームのメンバーを導入し、調査結果が正確であることを確認するために議論を行うことができます。レビュー ボードはまた、アクティビティ クラスターを一時的な脅威グループに、あるいは一時的な脅威グループを指名脅威アクターに昇格させる前に、インテリジェンス ピクチャーをさらに構築する機会を見落としていないことを確認するうえで役に立ちます。

結論

Unit 42のアトリビューション フレームワークは、脅威データを分析するための構造化されたアプローチを提供するものです。この方法論により、観測された活動を、信頼度の異なる、指名脅威アクター、アクティビティ クラスター、または一時的な脅威グループにアトリビューションさせることができます。長期的な追跡には不可欠であり、脅威情報の収集と分析の効率を向上させるうえで効果的です。

この枠組みが情報消費者の皆様に対して、弊社の内部慣行について十分な透明性を提供することを願っています。さらに、本モデルが他の脅威研究チームでも採用され、脅威インテリジェンスの専門家の継続的な成熟に貢献することを願っています。

Unit 42の正式な脅威グループについての詳細は、Unit 42が追跡する脅威アクター グループの記事をご覧ください。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

その他の資料

- アドミラルティ システムでサイバー脅威インテリジェンスを強化する- SANSブログ

- 侵入分析のダイヤモンド モデル- 米国国防総省国防技術情報センター(DTIC), 米国国防総省(DoD)

- MISPの分類法: 推定言語 - マルウェア情報共有プラットフォーム(MISP)プロジェクト

- パロアルトネットワークスUnit 42が追跡する脅威アクター グループ- Unit 42, パロアルトネットワークス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得