Resumo Executivo

Esta investigação revela um novo grupo de ciberespionagem que a Unit 42 rastreia como TGR-STA-1030. Referimo-nos à atividade do grupo como Shadow Campaigns ("Campanhas das Sombras"). Avaliamos com alta confiança que o TGR-STA-1030 é um grupo alinhado a um Estado que opera a partir da Ásia. No último ano, esse grupo comprometeu organizações governamentais e de infraestrutura crítica em 37 países. Isso significa que aproximadamente um em cada cinco países sofreu uma violação crítica por parte desse grupo no último ano. Além disso, entre novembro e dezembro de 2025, observamos o grupo conduzindo reconhecimento ativo contra infraestruturas governamentais associadas a 155 países.

Este grupo visa principalmente ministérios e departamentos governamentais. Por exemplo, o grupo comprometeu com sucesso:

- Cinco entidades de nível nacional de segurança pública/controle de fronteiras

- Três ministérios da fazenda e vários outros ministérios governamentais

- Departamentos globais alinhados com funções econômicas, comerciais, de recursos naturais e diplomáticas

Dada a escala do comprometimento e a importância dessas organizações, notificamos as entidades impactadas e oferecemos assistência por meio de protocolos de divulgação responsável.

Aqui descrevemos a sofisticação técnica dos atores, incluindo o phishing e as técnicas de exploração, ferramentas e infraestrutura utilizadas pelo grupo. Fornecemos indicadores defensivos para incluir infraestrutura que está ativa no momento desta publicação. Além disso, exploramos em profundidade a vitimologia por região com a intenção de demonstrar as supostas motivações do grupo. Os resultados indicam que esse grupo prioriza esforços contra países que estabeleceram ou estão explorando certas parcerias econômicas.

Além disso, também compartilhamos previamente esses indicadores com pares do setor para garantir defesas robustas em toda a indústria contra esse ator de ameaça.

Os clientes da Palo Alto Networks estão mais protegidos contra as ameaças descritas neste artigo por meio de produtos e serviços, incluindo:

- Advanced URL Filtering e Advanced DNS Security

- Advanced WildFire

- Advanced Threat Prevention

- Cortex XDR e XSIAM

Se você acredita que pode ter sido comprometido ou tem um assunto urgente, entre em contato com a equipe de Resposta a Incidentes da Unit 42.

| Tópicos Relacionados da Unit 42 | Ásia, Phishing |

Introdução ao Ator

A Unit 42 identificou pela primeira vez o TGR-STA-1030 (também conhecido como UNC6619) ao investigar um cluster de campanhas de phishing maliciosas (referidas aqui como Shadow Campaigns) visando governos europeus no início de 2025. Usamos o prefixo TGR-STA como um marcador para denotar um grupo temporário de atividade alinhada a um Estado, enquanto continuamos a refinar a atribuição a uma organização específica.

Desde nossa investigação inicial, identificamos infraestrutura do ator que remonta a janeiro de 2024, sugerindo que o grupo está ativo há pelo menos dois anos. No último ano, monitoramos a evolução e expansão do grupo à medida que ele comprometeu:

- Cinco entidades de nível nacional de segurança pública/controle de fronteiras

- Três ministérios da fazenda e vários outros ministérios governamentais

- Departamentos globais alinhados com funções econômicas, comerciais, de recursos naturais e diplomáticas

Avaliamos com alta confiança que o TGR-STA-1030 é um grupo alinhado a um Estado que opera a partir da Ásia. Baseamos essa avaliação nas seguintes descobertas:

- Uso frequente de ferramentas e serviços regionais

- Preferências de configuração de idioma

- Segmentação de alvos e cronogramas que se alinham rotineiramente com eventos e inteligência de interesse para a região

- Conexões upstream para infraestrutura operacional originária da região

- Atividade do ator alinhada rotineiramente com o fuso horário GMT+8

Além disso, descobrimos que um dos invasores usa o handle “JackMa”, que pode se referir ao empresário bilionário e filantropo que cofundou o Alibaba Group e a Yunfeng Capital.

Phishing

Em fevereiro de 2025, a Unit 42 investigou um cluster de campanhas de phishing maliciosas visando governos europeus. Essas campanhas seguiram um padrão de envio para destinatários de e-mail governamentais com uma isca de reorganização de ministério ou departamento e links para arquivos maliciosos hospedados no mega[.]nz. A Figura 1 abaixo mostra um exemplo.

Clicar no link baixa um arquivo compactado com idioma e nomenclatura consistentes com o país e ministério visados.

Avaliamos que uma entidade governamental da Estônia identificou a campanha e carregou um desses arquivos zip em um repositório público de malware. Neste caso, o nome do arquivo estoniano era:

Politsei- ja Piirivalveameti organisatsiooni struktuuri muudatused.zip

Isso se traduz como Mudanças na estrutura organizacional do Conselho de Polícia e Guarda de Fronteiras.zip

Loader Diaoyu

Ao analisar o arquivo compactado, descobrimos que o conteúdo foi modificado pela última vez em 14 de fevereiro de 2025. Além disso, o próprio arquivo contém um arquivo executável contendo um nome idêntico ao ZIP e um arquivo de zero byte chamado pic1.png.

Revisando os metadados do executável, descobrimos que a versão do arquivo é apresentada como 2025,2,13,0, sugerindo que o arquivo foi provavelmente criado um dia antes, em 13 de fevereiro. Essa data também corresponde ao timestamp de compilação PE.

Além disso, os metadados mostram que o nome original do arquivo era DiaoYu.exe. O termo Diaoyu traduz-se como pesca, ou phishing em um contexto de segurança cibernética.

O malware emprega um guardrail (medida de proteção) de execução de duplo estágio para frustrar a análise automatizada em sandbox. Além do requisito de hardware de uma resolução de tela horizontal maior ou igual a 1440, a amostra realiza uma verificação de dependência ambiental para um arquivo específico (pic1.png) em seu diretório de execução.

Nesse contexto, pic1.png atua como uma verificação de integridade baseada em arquivo. Se a amostra de malware for enviada para uma sandbox isoladamente, a ausência desse arquivo auxiliar faz com que o processo termine graciosamente antes da detonação, mascarando efetivamente seu comportamento malicioso. Somente após satisfazer esses pré-requisitos o malware prossegue para auditar o host em busca dos seguintes produtos de segurança cibernética:

- Avp.exe (Kaspersky)

- SentryEye.exe (Avira)

- EPSecurityService.exe (Bitdefender)

- SentinelUI.exe (Sentinel One)

- NortonSecurity.exe (Symantec)

Essa seleção restrita de produtos é interessante, e não está claro por que o ator escolheu procurar apenas esses produtos específicos. Embora várias famílias de malware verifiquem comumente a presença de produtos antivírus, os autores de malware normalmente incluem uma lista mais abrangente que engloba uma variedade de fornecedores globais.

Após verificar esses produtos, o malware baixa os seguintes arquivos do GitHub:

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/admin-bar-sprite[.]png

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Linux[.]jpg

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Windows[.]jpg

Deve-se notar que o projeto GitHub padeqav não está mais disponível.

Finalmente, o malware realiza uma série de ações nesses arquivos que resultam, em última instância, na instalação de um payload do Cobalt Strike.

Exploração

Além das campanhas de phishing, o grupo frequentemente combina tentativas de exploração com suas atividades de reconhecimento para obter acesso inicial às redes alvo. Até o momento, não observamos o grupo desenvolvendo, testando ou implantando quaisquer exploits de dia zero (zero-day). No entanto, avaliamos que o grupo se sente confortável testando e implantando uma ampla gama de ferramentas comuns, kits de exploração e código de prova de conceito para exploits de dia N (N-day).

Por exemplo, no último ano, nosso serviço Advanced Threat Prevention detectou e bloqueou tentativas do grupo de explorar os seguintes tipos de vulnerabilidades:

- Vulnerabilidade de escalonamento de privilégios do SAP Solution Manager

- Vulnerabilidade XXE de leitura remota de arquivos do Pivotal Spring Data Commons

- Vulnerabilidade de execução remota de código do Microsoft Open Management Infrastructure

- Vulnerabilidade de execução remota de código do Microsoft Exchange Server

- Vulnerabilidade de execução remota de código da D-Link

- Tentativa de solicitação de directory traversal HTTP

- Tentativa de injeção de SQL HTTP

- Vulnerabilidade de execução remota de código Struts2 OGNL

- Vulnerabilidade de execução remota de comando da Ruijieyi Networks

- Vulnerabilidade de execução remota de comando do Eyou Email System

- Vulnerabilidade de injeção de SQL do software Beijing Grandview Century eHR

- Vulnerabilidade de execução remota de código do Weaver Ecology-OA

- Tentativa de acesso ao win.ini do Microsoft Windows detectada

- Vulnerabilidade de bypass de autenticação de download de arquivo do Commvault CommCell CVSearchService

- Vulnerabilidade de execução remota de código do Zhiyuan OA

Em uma ocasião, observamos o ator se conectando a serviços de passaporte eletrônico e visto eletrônico associados a um ministério das relações exteriores. Como o servidor desses serviços estava configurado com o software Atlassian Crowd, o ator tentou explorar a CVE-2019-11580, carregando um payload chamado rce.jar. O código incluído no payload era semelhante à descrição do código de outra análise da CVE-2019-11580 fornecida pela Anquanke.

Ferramentas

Avaliamos que o grupo depende fortemente de uma combinação de frameworks de comando e controle (C2) e ferramentas comuns à região dos atores para se movimentar lateralmente e manter acesso persistente dentro de ambientes comprometidos.

Frameworks de C2

De 2024 até o início de 2025, observamos o grupo implantando comumente payloads do Cobalt Strike. No entanto, com o tempo, o grupo fez uma transição lenta para o VShell como sua ferramenta preferida.

O VShell é um framework de C2 baseado em Go. O grupo frequentemente configura seu acesso web em portas TCP efêmeras de 5 dígitos usando números ordenados. Em novembro de 2025, a NVISO publicou uma pesquisa abrangente sobre as origens dessa ferramenta, seus recursos e seu uso em larga escala por múltiplos grupos de ameaças e atores.

No último ano, avaliamos que o grupo também alavancou frameworks como Havoc, SparkRat e Sliver com variados graus de sucesso.

Web Shells

O TGR-STA-1030 implantou frequentemente web shells em servidores web voltados para a internet, bem como em servidores web internos, para manter o acesso e permitir a movimentação lateral. As três web shells mais comuns usadas pelo grupo são Behinder, Neo-reGeorg e Godzilla.

Além disso, notamos durante uma investigação que o grupo tentou ofuscar suas web shells Godzilla usando código do projeto GitHub Tas9er. Esse projeto ofusca o código criando funções e strings com nomes como Baidu. Ele também adiciona mensagens explícitas aos governos.

Túneis

Observamos o grupo utilizando o GO Simple Tunnel (GOST), Fast Reverse Proxy Server (FRPS) e IOX tanto em sua infraestrutura de C2 quanto em redes comprometidas para tunelar o tráfego de rede desejado.

Apresentando o ShadowGuard

Durante uma investigação, identificamos o grupo usando um novo rootkit de kernel Linux, ShadowGuard. A amostra que descobrimos (hash SHA-256 7808B1E01EA790548B472026AC783C73A033BB90BBE548BF3006ABFBCB48C52D) é um rootkit Extended Berkeley Packet Filter (eBPF) projetado para sistemas Linux. Neste momento, avaliamos que o uso deste rootkit é exclusivo deste grupo.

Backdoors eBPF são notoriamente difíceis de detectar porque operam inteiramente dentro do espaço altamente confiável de kernel. Programas eBPF não aparecem como módulos separados. Em vez disso, eles são executados dentro da máquina virtual BPF do kernel, tornando-os inerentemente furtivos. Isso permite que eles manipulem funções principais do sistema e logs de auditoria antes que ferramentas de segurança ou aplicativos de monitoramento do sistema possam ver os dados reais.

Este backdoor aproveita a tecnologia eBPF para fornecer os seguintes recursos de furtividade no nível do kernel:

- Ocultação no nível do kernel: Pode ocultar detalhes de informações de processo diretamente no nível do kernel.

- Ocultação de processo (interceptação de syscall): A ferramenta intercepta chamadas de sistema críticas, especificamente usando kill signals personalizados (pontos de entrada e saída) para identificar quais processos o invasor deseja ocultar.

- Oculta IDs de processo (PIDs) especificados, tornando-os invisíveis para ferramentas de análise padrão em espaço do usuário, como o comando ps aux padrão do Linux.

- Pode ocultar até 32 processos simultaneamente.

- Ocultação de arquivos e diretórios: Possui uma verificação hard-coded para ocultar especificamente diretórios e arquivos chamados swsecret.

- Lista de permissões (Allow-listing): O backdoor inclui um mecanismo de lista de permissões onde processos colocados na lista são deliberadamente excluídos e permanecem inalterados pela funcionalidade de ocultação.

Quando iniciado, o programa verificará automaticamente o seguinte:

- Privilégios de root

- Suporte a eBPF

- Suporte a Tracepoint

Exemplos de comandos uma vez que o ShadowGuard é iniciado são mostrados abaixo na Tabela 1.

| Comando | Visão Geral |

| kill -900 1234 | -900 = Adicionar PID alvo (1234) à lista de permissões |

| kill -901 1234 | -901 = Remover PID alvo (1234) da lista de permissões |

| touch swsecret_config.txt

mkdir swsecret_data * Nota: Por padrão, o ShadowGuard esconde/oculta quaisquer diretórios ou arquivos chamados swsecret. Isso pode ser um codinome interno abreviado usado pelos desenvolvedores do rootkit para marcar seus próprios arquivos. Exemplo: “Coloque toda a configuração e logs dentro de um diretório chamado swsecret.” |

ls -la arquivos/diretórios começando com swsecret devem aparecer como um ponto . (ou seja, devem estar ocultos) |

Tabela 1. Exemplos de comandos para o ShadowGuard.

Infraestrutura

Consistente com qualquer ator avançado conduzindo ciberespionagem, este grupo faz grandes esforços para mascarar e ofuscar a origem de suas operações. No entanto, apesar de todos os seus melhores esforços, é excepcionalmente difícil superar os dois desafios a seguir:

- Inspeção de Tráfego de Rede: É amplamente conhecido que várias nações empregam métodos para censurar e filtrar o tráfego que entra/sai de seus respectivos países. Como tal, é extremamente improvável que grupos de ciberespionagem estrangeiros encaminhem voluntariamente seu tráfego de rede através de qualquer nação que empregue essas capacidades de inspeção.

- Evolução da rede: Manter infraestrutura para operações de ciberespionagem é difícil. Requer a criação rotineira de novos domínios, servidores virtuais privados (VPS) e túneis de rede. Estudar a infraestrutura de um grupo ao longo do tempo quase sempre revela erros e falhas onde túneis colapsam ou talvez serviços de proteção de identidade expiram.

Estrutura de Rede

Avaliamos que o grupo aplica uma abordagem de infraestrutura em várias camadas para ofuscar suas atividades.

Voltada para a Vítima (Victim-Facing)

O grupo rotineiramente aluga e configura seus servidores C2 em infraestruturas pertencentes a uma variedade de provedores de VPS legítimos e comumente conhecidos. No entanto, ao contrário da maioria dos grupos que configuram sua infraestrutura maliciosa em provedores "bulletproof" ou em locais obscuros, este grupo prefere estabelecer sua infraestrutura em países que têm um forte estado de direito.

Por exemplo, o grupo escolhe frequentemente servidores virtuais nos EUA, Reino Unido e Cingapura. Avaliamos que essa preferência por locais provavelmente ajuda o grupo de três maneiras:

- A infraestrutura pode parecer mais legítima para os defensores de rede.

- Isso poderia permitir conexões de baixa latência nas Américas, Europa e Sudeste Asiático.

- Esses locais têm leis, políticas e prioridades distintas que regem as operações de suas organizações domésticas de aplicação da lei e inteligência estrangeira. Assim, ter infraestrutura nesses locais provavelmente exige esforços de cooperação entre agências para que seus governos investiguem e rastreiem efetivamente o grupo.

Relays

Para se conectar à infraestrutura de C2, o grupo aluga infraestrutura VPS adicional que usa para retransmitir o tráfego. Esses hosts são frequentemente configurados com SSH na porta 22 ou uma porta efêmera de número alto. Em alguns casos, também observamos hosts configurados com RDP na porta 3389.

Proxies

Com o tempo, o grupo aproveitou uma variedade de recursos para anonimizar suas conexões com a infraestrutura de relay. No início de 2025, observamos o grupo usando infraestrutura que associamos à DataImpulse, uma empresa que fornece serviços de proxy residencial. Desde então, observamos o grupo usando a rede Tor e outros serviços de proxy.

Upstream

Ao rastrear a infraestrutura upstream, é importante reconhecer que o objetivo principal de um grupo de espionagem é roubar dados. Para realizar essa tarefa, um grupo precisa construir um caminho da rede comprometida de volta para uma rede que possa acessar. Como tal, o fluxo de dados upstream normalmente se correlaciona geograficamente com a localização física do grupo.

Como observado acima, o ato de manter toda essa infraestrutura e suas conexões associadas é bastante desafiador. Ocasionalmente, o grupo comete erros, seja porque esquece de estabelecer um túnel ou porque um túnel colapsa. Quando isso acontece, o grupo se conecta diretamente de sua infraestrutura upstream.

Em várias ocasiões, observamos o grupo se conectando diretamente à infraestrutura de relay e voltada para a vítima a partir de endereços IP pertencentes ao Sistema Autônomo (AS) 9808. Esses endereços IP são de propriedade de um provedor de serviços de internet na região do grupo.

Domínios

Identificamos vários domínios usados pelo grupo para facilitar as comunicações C2 de malware. A maioria foi registrada com os seguintes domínios de nível superior (TLDs):

- me

- live

- help

- tech

Domínios notáveis incluem:

- gouvn[.]me

O grupo usou este domínio para atingir países francófonos que usam gouv para denotar domínios governamentais. Embora o ator tenha apontado consistentemente esse nome de domínio para infraestrutura VPS alugada voltada para a vítima, notamos uma anomalia no final de 2024. Embora o domínio nunca tenha apontado para ele, o ator parece ter copiado um certificado X.509 com o common name gouvn[.]me de um VPS voltado para a vítima para um servidor Tencent localizado na região dos atores. Aqui ele ficou visível por quatro dias em novembro de 2024.

- dog3rj[.]tech

O grupo usou este domínio para atingir nações europeias. É possível que o nome do domínio possa ser uma referência a “DOGE Jr”, que tem vários significados em um contexto ocidental, como o Departamento de Eficiência Governamental dos EUA ou o nome de uma criptomoeda. Este domínio foi registrado usando um endereço de e-mail associado ao domínio 888910[.]xyz.

- zamstats[.]me

O grupo usou este domínio para atingir o governo zambiano.

Visão Geral do Alvo Global

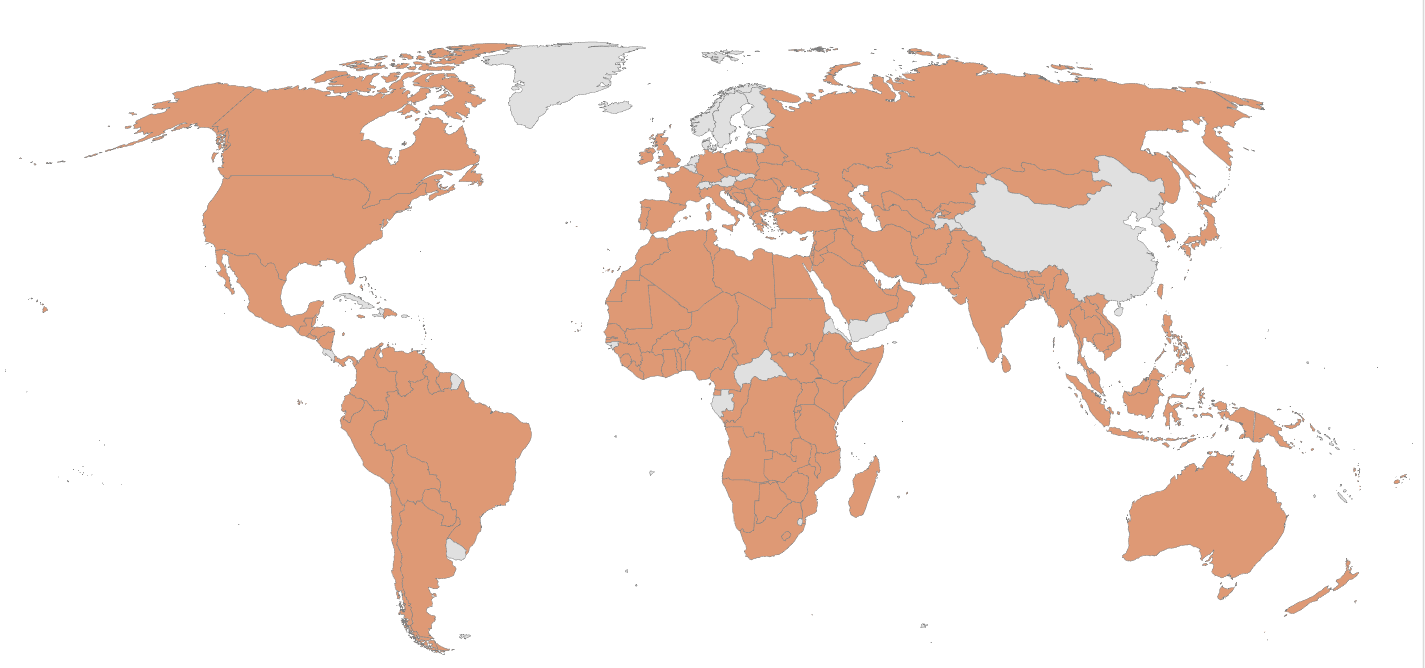

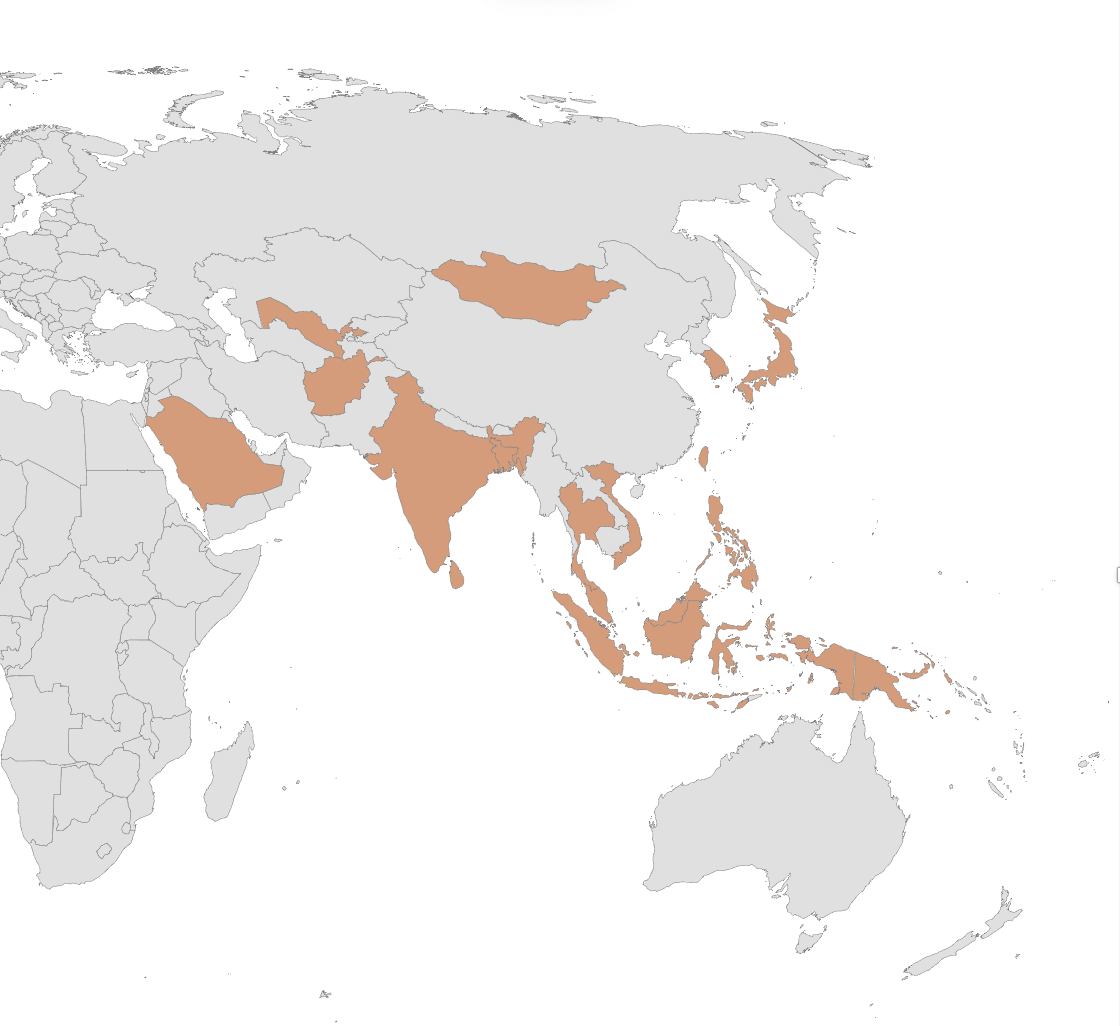

Ao longo do último ano, o grupo aumentou substancialmente seus esforços de varredura e reconhecimento. Essa mudança segue a evolução do grupo de e-mails de phishing para exploits para acesso inicial. Mais emblemático dessa atividade, observamos o grupo varrendo infraestrutura em 155 países entre novembro e dezembro de 2025, conforme observado na Figura 2.

Dada a natureza expansiva da atividade, alguns analistas podem assumir erroneamente que o grupo simplesmente lança varreduras amplas em todo o espaço IPv4 de 1.1.1[.]1 a 255.255.255[.]255, mas não é esse o caso. Com base em nossa observação, o grupo foca sua varredura estritamente na infraestrutura governamental e em alvos específicos de interesse em cada país.

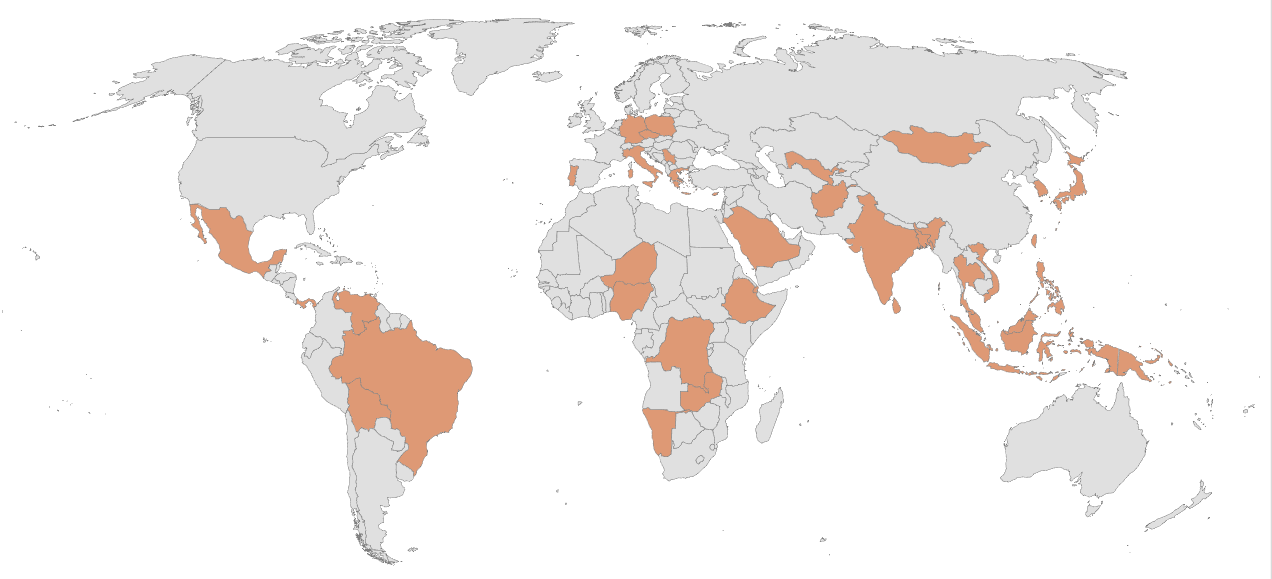

Os esforços de reconhecimento do grupo lançam luz sobre seus interesses globais. Também observamos o sucesso do grupo em comprometer várias organizações governamentais e de infraestrutura crítica globalmente. Avaliamos que, no último ano, o grupo comprometeu pelo menos 70 organizações em 37 países, conforme mostrado na Figura 3. Os invasores conseguiram manter o acesso a várias das entidades impactadas por meses.

As organizações impactadas incluem ministérios e departamentos do interior, relações exteriores, fazenda, comércio, economia, imigração, mineração, justiça e energia.

Este grupo comprometeu o parlamento de uma nação e um alto funcionário eleito de outra. Também comprometeu empresas de telecomunicações de nível nacional e várias organizações nacionais de polícia e contraterrorismo.

Embora este grupo possa estar perseguindo objetivos de espionagem, seus métodos, alvos e escala de operações são alarmantes, com potenciais consequências de longo prazo para a segurança nacional e serviços essenciais.

Monitorando de perto o timing das operações do grupo, traçamos correlações entre várias de suas campanhas e eventos do mundo real. Essas correlações informam avaliações quanto às potenciais motivações do grupo. As seções a seguir fornecem insights adicionais de situações notáveis por região geográfica.

Américas

Durante a paralisação do governo dos EUA (shutdown) que começou em outubro de 2025, o grupo começou a exibir maior interesse em organizações e eventos ocorrendo em países da América do Norte, Central e do Sul. Durante aquele mês, observamos varredura de infraestrutura governamental no Brasil, Canadá, República Dominicana, Guatemala, Honduras, Jamaica, México, Panamá e Trinidad e Tobago.

Talvez o reconhecimento mais pronunciado tenha ocorrido em 31 de outubro de 2025, quando observamos conexões com pelo menos 200 endereços IP hospedando infraestrutura do Governo de Honduras. O momento dessa atividade ocorre apenas 30 dias antes da eleição nacional, na qual ambos os candidatos sinalizaram abertura para restaurar relações diplomáticas com Taiwan.

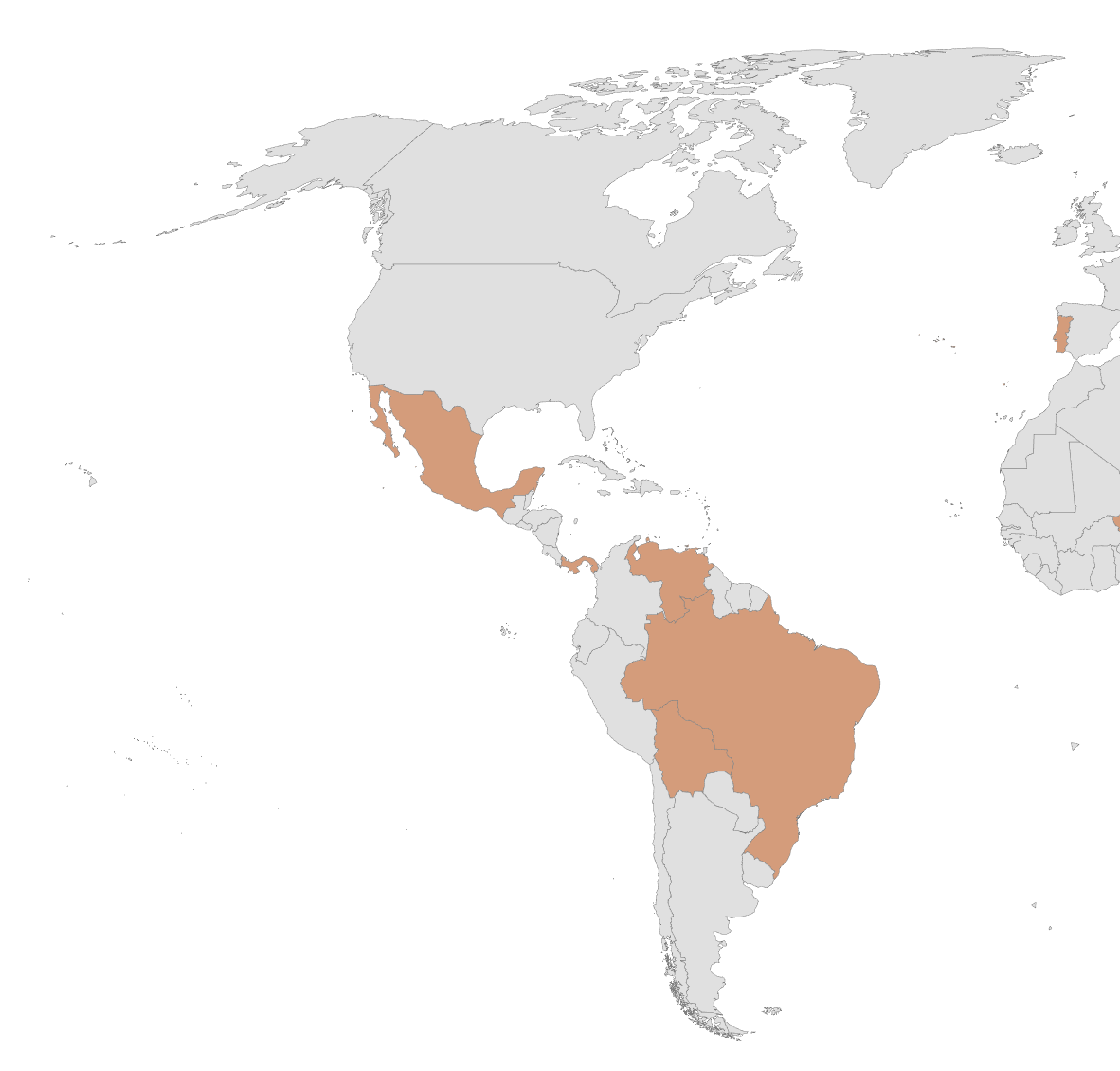

Além das atividades de reconhecimento, avaliamos que o grupo provavelmente comprometeu entidades governamentais na Bolívia, Brasil, México, Panamá e Venezuela, conforme observado na Figura 4.

Bolívia

Avaliamos que o grupo provavelmente comprometeu a rede de uma entidade boliviana associada à mineração. A motivação por trás dessa atividade pode estar associada ao interesse em minerais de terras raras.

Achamos notável que o tópico dos direitos de mineração tenha se tornado um foco central na recente eleição presidencial da Bolívia. No final de julho de 2025, o candidato Jorge Quiroga prometeu cancelar acordos de mineração multibilionários que o governo boliviano havia assinado anteriormente com duas nações.

Brasil

Avaliamos que o grupo comprometeu o Ministério de Minas e Energia do Brasil. O Brasil é considerado detentor da segunda maior reserva de minerais de terras raras do mundo.

De acordo com relatórios públicos, as exportações desses minerais triplicaram no primeiro semestre de 2025. À medida que as empresas asiáticas aumentam seu controle global sobre esses recursos, os EUA começaram a olhar para o Brasil para obter fontes alternativas.

Em outubro, o Encarregado de Negócios dos EUA no Brasil realizou reuniões com executivos de mineração no país. No início de novembro, a Corporação Financeira de Desenvolvimento Internacional dos EUA investiu US$ 465 milhões na Serra Verde (uma produtora brasileira de terras raras). Isso foi visto como um esforço para reduzir a dependência da Ásia para esses minerais essenciais.

México

Avaliamos que o grupo comprometeu dois ministérios do México. Essa atividade está muito provavelmente associada a acordos comerciais internacionais.

Em 25 de setembro de 2025, o Mexico News Daily relatou uma investigação sobre os planos mais recentes do México de impor tarifas sobre certos bens. Coincidentemente, o tráfego de rede malicioso foi visto pela primeira vez originando-se de redes pertencentes aos ministérios do México dentro de 24 horas após o anúncio da investigação comercial.

Panamá

Em dezembro de 2025, um relatório afirmou que as autoridades locais destruíram um monumento, provocando condenação imediata de alguns líderes e pedidos de investigação.

Coincidentemente, na mesma época, avaliamos que o TGR-STA-1030 provavelmente comprometeu a infraestrutura governamental que pode estar associada à investigação.

Venezuela

Em 3 de janeiro de 2026, os EUA lançaram a Operação Absolute Resolve. Essa operação resultou na captura do presidente venezuelano e sua esposa. Nos dias que se seguiram, o TGR-STA-1030 conduziu extensas atividades de reconhecimento visando pelo menos 140 endereços IP de propriedade do governo.

Avaliamos ainda que, já em 4 de janeiro de 2026, o grupo provavelmente comprometeu um endereço IP que geolocaliza para uma instalação da Venezolana de Industria Tecnológica, conforme visto na Figura 5. Essa organização foi originalmente fundada como uma joint venture entre o governo venezuelano e uma empresa de tecnologia asiática. O empreendimento permitiu a produção de computadores como um passo inicial para aprofundar os laços tecnológicos e econômicos entre as duas regiões.

Europa

Ao longo de 2025, o TGR-STA-1030 aumentou seu foco nas nações europeias. Em julho de 2025, aplicou um foco concentrado na Alemanha, onde iniciou conexões com mais de 490 endereços IP hospedando infraestrutura governamental.

Em agosto de 2025, o presidente tcheco Petr Pavel reuniu-se em privado com o Dalai Lama durante uma viagem à Índia. Nas semanas que se seguiram, observamos a varredura da infraestrutura governamental tcheca, incluindo:

- O Exército

- Polícia

- Parlamento

- Ministérios do Interior, da Fazenda e das Relações Exteriores

No início de novembro, uma fonte de notícias tibetana anunciou que o presidente tcheco também co-patrocinaria a gala do 90º aniversário do Dalai Lama. Pouco depois, testemunhamos uma segunda rodada de varreduras focada estritamente no site do presidente tcheco.

Separadamente, no final de agosto, o grupo aplicou um foco concentrado na infraestrutura da União Europeia. Observamos o grupo tentando se conectar a mais de 600 endereços IP hospedando domínios *.europa[.]eu.

Além das atividades de reconhecimento, avaliamos que o grupo provavelmente comprometeu entidades governamentais em países como Chipre, República Tcheca, Alemanha, Grécia, Itália, Polônia, Portugal e Sérvia, conforme mostrado na Figura 6. Ao fazer isso, o grupo comprometeu pelo menos um ministério da fazenda onde buscou coletar inteligência sobre desenvolvimento internacional tanto do país impactado quanto da União Europeia.

Chipre

Avaliamos que o grupo comprometeu a infraestrutura governamental no início de 2025. O momento dessa atividade coincidiu com os esforços de uma nação asiática para expandir certas parcerias econômicas em toda a Europa. Na época, Chipre também estava tomando medidas preparatórias para assumir a presidência do Conselho da União Europeia no final do ano, cargo que ocupa atualmente.

Grécia

Avaliamos que o grupo provavelmente comprometeu a infraestrutura associada ao Projeto Syzefxis. Esse projeto destinava-se a modernizar as organizações do setor público grego usando serviços de internet de alta velocidade.

Ásia e Oceania

Embora o grupo realize varreduras amplamente em ambos os continentes, o TGR-STA-1030 parece priorizar seus esforços de reconhecimento contra países nas regiões do Mar do Sul da China e do Golfo da Tailândia. Observamos rotineiramente a varredura de infraestrutura governamental na Indonésia, Tailândia e Vietnã. Por exemplo, no início de novembro de 2025, observamos conexões com 31 endereços IP hospedando infraestrutura governamental tailandesa.

Além disso, vale a pena notar que os esforços de reconhecimento do grupo frequentemente se estendem além das conexões com conteúdo voltado para a web nas portas 80 e 443. Em novembro de 2025, também observamos o grupo tentando iniciar conexões com a porta 22 (SSH) em infraestrutura pertencente a:

- Departamento do Tesouro da Austrália

- Ministério da Fazenda do Afeganistão

- Gabinete do Primeiro-Ministro e Conselho de Ministros do Nepal

Além das atividades de reconhecimento, avaliamos que o grupo provavelmente comprometeu entidades governamentais e de infraestrutura crítica em países como Afeganistão, Bangladesh, Índia, Indonésia, Japão, Malásia, Mongólia, Papua Nova Guiné, Arábia Saudita, Sri Lanka, Coreia do Sul, Taiwan, Tailândia, Uzbequistão e Vietnã, conforme mostrado na Figura 7.

Indonésia

Em março de 2024, a Indonésia prometeu aumentar certos esforços de coordenação de contraterrorismo. Em meados de 2025, o grupo comprometeu uma entidade de segurança pública indonésia.

Avaliamos que o grupo também comprometeu a infraestrutura associada a um oficial do governo indonésio. Essa atividade pode ter sido associada à extração de recursos naturais da província de Papua. Descobrimos que o oficial foi encarregado de supervisionar o desenvolvimento na província e o investimento estrangeiro no setor de mineração.

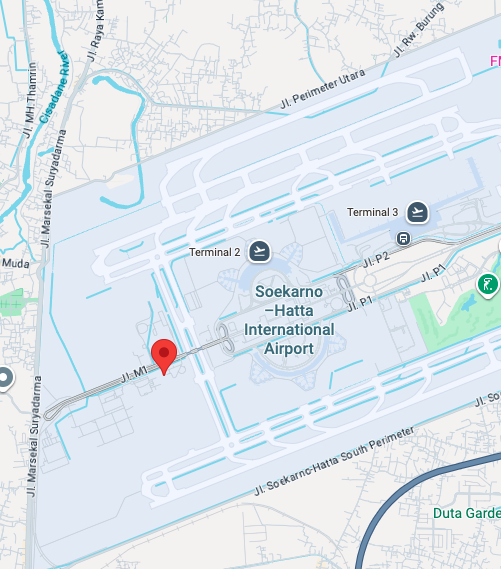

O grupo também comprometeu uma companhia aérea indonésia. A infraestrutura comprometida geolocaliza para instalações no Aeroporto Internacional Soekarno-Hatta, conforme mostrado na Figura 8. A companhia aérea estava em negociações com um fabricante aeroespacial dos EUA para comprar novas aeronaves como parte de seus planos de crescimento estratégico. Ao mesmo tempo, um interesse concorrente estava promovendo ativamente aeronaves de um fabricante com sede no Sudeste Asiático.

Malásia

Avaliamos que o grupo comprometeu vários departamentos e ministérios do governo malaio. Usando esse acesso, o grupo buscou extrair dados de inteligência econômica e de imigração.

Além disso, avaliamos que o grupo comprometeu uma grande entidade financeira privada na Malásia que fornece microempréstimos em apoio a famílias de baixa renda e pequenas empresas.

Mongólia

O grupo comprometeu uma entidade de segurança pública mongol em 15 de setembro de 2025. Pouco depois, o Ministro da Justiça e Assuntos Internos da Mongólia reuniu-se com uma contraparte de uma nação asiática. Após a reunião, ambos os países sinalizaram a intenção de expandir a cooperação para combater o crime transnacional.

Dado o timing, avaliamos que essa atividade estava provavelmente associada à coleta de inteligência em apoio à reunião inicial e às discussões de cooperação em andamento.

Taiwan

No início de 2025, o grupo comprometeu um grande fornecedor na indústria de equipamentos de energia de Taiwan. Com esse acesso, acreditamos que o grupo conseguiu acessar arquivos e diretórios de negócios pertinentes a projetos de geração de energia em Taiwan. Avaliamos ainda que, em meados de dezembro de 2025, o grupo recuperou o acesso a essa rede.

Tailândia

Avaliamos que em 5 de novembro de 2025, o grupo comprometeu um departamento governamental tailandês onde provavelmente buscou inteligência econômica e de comércio internacional. O momento dessa atividade se sobrepõe ao esforço do governo para expandir as relações diplomáticas com nações vizinhas. Como tal, avaliamos que a atividade foi provavelmente coleta de inteligência em apoio à visita e futuras discussões de cooperação.

África

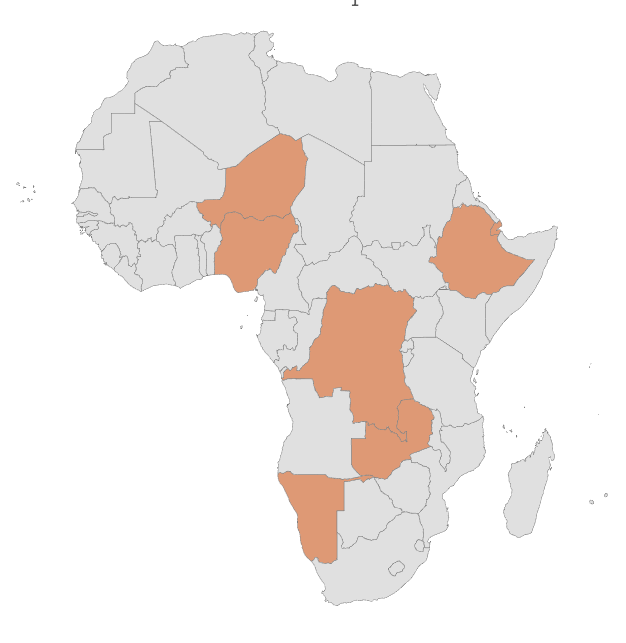

É nossa observação que, quando se trata de nações africanas, o foco do grupo permanece dividido entre interesses militares e o avanço de interesses econômicos, especificamente esforços de mineração.

Avaliamos que o grupo provavelmente comprometeu entidades governamentais e de infraestrutura crítica em países como República Democrática do Congo, Djibuti, Etiópia, Namíbia, Níger, Nigéria e Zâmbia, conforme mostrado na Figura 9:

República Democrática do Congo (RDC)

Avaliamos que em dezembro de 2025, o grupo comprometeu um ministério do governo neste país. Descobrimos que, no início do ano, uma empresa de mineração asiática foi responsável por um vazamento de ácido que causou impactos significativos em um rio na vizinha Zâmbia. Em novembro de 2025, um segundo vazamento por outra empresa asiática impactou os cursos d'água ao redor de Lubumbashi, a segunda maior cidade da RDC. Esse evento levou as autoridades a suspender as operações de mineração de uma subsidiária da Zhejiang Huayou Cobalt Co. Dado o timing e o foco único do grupo em operações de mineração, avaliamos que a atividade poderia estar relacionada a essa situação de mineração.

Djibuti

Várias nações mantêm bases militares em Djibuti. Essas bases permitem o combate à pirataria em alto mar, bem como outras funções de logística e defesa regionais através do Mar da Arábia, Golfo Pérsico e Oceano Índico.

Em meados de novembro, um novo Grupo de Escolta Naval de uma das nações assumiu responsabilidades na região. Durante sua estreia operacional, o grupo escoltou um graneleiro registrado no Panamá chamado Nasco Gem, que transporta cargas como carvão e minério. No contexto da atividade cibernética, isso poderia estar relacionado ao direcionamento dos setores de mineração que observamos do TGR-STA-1030.

Avaliamos que, no final de outubro de 2025, o grupo obteve acesso a uma rede do governo de Djibuti. Dado o momento da atividade, acreditamos que ela possa estar associada à coleta de inteligência em apoio às operações de transferência naval.

Zâmbia

Avaliamos que o grupo comprometeu uma rede do governo zambiano em 2025. Essa atividade está provavelmente associada à situação da Sino-Metals Leach Zambia.

Em fevereiro, uma barragem que continha resíduos de uma operação de mineração asiática entrou em colapso e poluiu um rio importante com cianeto e arsênico. A situação e os esforços de limpeza associados continuam sendo um ponto de discórdia política.

Conclusão

O TGR-STA-1030 continua sendo uma ameaça ativa ao governo e à infraestrutura crítica em todo o mundo. O grupo visa principalmente ministérios e departamentos governamentais para fins de espionagem. Avaliamos que ele prioriza esforços contra países que estabeleceram ou estão explorando certas parcerias econômicas.

No último ano, este grupo comprometeu organizações governamentais e de infraestrutura crítica em 37 países. Dada a escala do comprometimento e a importância das entidades governamentais impactadas, estamos trabalhando com pares da indústria e parceiros governamentais para aumentar a conscientização sobre a ameaça e interromper essa atividade.

Encorajamos os defensores de rede e pesquisadores de segurança a alavancar os indicadores de comprometimento (IoCs) fornecidos abaixo para investigar e implantar defesas contra este grupo.

Proteção e Mitigação da Palo Alto Networks

Os clientes da Palo Alto Networks estão mais protegidos contra as ameaças discutidas acima por meio dos seguintes produtos e serviços:

- Advanced URL Filtering e Advanced DNS Security identificam URLs e domínios conhecidos associados a esta atividade como maliciosos.

- Os modelos de machine learning e técnicas de análise do Advanced WildFire foram revisados e atualizados à luz dos indicadores compartilhados nesta pesquisa.

- Advanced Threat Prevention é projetado para defender redes contra ameaças comuns e ameaças direcionadas.

- O Cortex XDR e o XSIAM auxiliam na proteção contra as ameaças descritas neste blog ao utilizarem o Malware Prevention Engine. Essa abordagem combina diversas camadas de proteção, incluindo o Advanced WildFire, o Behavioral Threat Protection e o módulo Local Analysis, projetados para evitar que malwares conhecidos e desconhecidos causem danos aos endpoints.

Se você acha que pode ter sido comprometido ou tem um assunto urgente, entre em contato com a equipe de Resposta a Incidentes da Unit 42 ou ligue:

- América do Norte: Ligação gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa e Oriente Médio: +31.20.299.3130

- Ásia: +65.6983.8730

- Japão: +81.50.1790.0200

- Austrália: +61.2.4062.7950

- Índia: 000 800 050 45107

- Coreia do Sul: +82.080.467.8774

A Palo Alto Networks compartilhou essas descobertas com nossos colegas membros da Cyber Threat Alliance (CTA). Os membros da CTA usam essa inteligência para implantar rapidamente proteções para seus clientes e para interromper sistematicamente atores cibernéticos maliciosos. Saiba mais sobre a Cyber Threat Alliance.

Indicadores de Comprometimento

Endereços IP

- 138.197.44[.]208

- 142.91.105[.]172

- 146.190.152[.]219

- 157.230.34[.]45

- 157.245.194[.]54

- 159.65.156[.]200

- 159.203.164[.]101

- 178.128.60[.]22

- 178.128.109[.]37

- 188.127.251[.]171

- 188.166.210[.]146

- 208.85.21[.]30

Domínios

- abwxjp5[.]me

- brackusi0n[.]live

- dog3rj[.]tech

- emezonhe[.]me

- gouvn[.]me

- msonline[.]help

- pickupweb[.]me

- pr0fu5a[.]me

- q74vn[.]live

- servgate[.]me

- zamstats[.]me

- zrheblirsy[.]me

SHA256 de Phishing/Downloader

- 66ec547b97072828534d43022d766e06c17fc1cafe47fbd9d1ffc22e2d52a9c0

- 23ee251df3f9c46661b33061035e9f6291894ebe070497ff9365d6ef2966f7fe

SHA256 do Cobalt Strike

- 5175b1720fe3bc568f7857b72b960260ad3982f41366ce3372c04424396df6fe

- 358ca77ccc4a979ed3337aad3a8ff7228da8246eebc69e64189f930b325daf6a

- 293821e049387d48397454d39233a5a67d0ae06d59b7e5474e8ae557b0fc5b06

- c876e6c074333d700adf6b4397d9303860de17b01baa27c0fa5135e2692d3d6f

- b2a6c8382ec37ef15637578c6695cb35138ceab42ce4629b025fa4f04015eaf2

- 5ddeff4028ec407ffdaa6c503dd4f82fa294799d284b986e1f4181f49d18c9f3

- 182a427cc9ec22ed22438126a48f1a6cd84bf90fddb6517973bcb0bac58c4231

SHA256 do ShadowGuard

- 7808b1e01ea790548b472026ac783c73a033bb90bbe548bf3006abfbcb48c52d

SHA256 do Exploit CVE-2019-11580

- 9ed487498235f289a960a5cc794fa0ad0f9ef5c074860fea650e88c525da0ab4

Receba atualizações da Unit 42

Receba atualizações da Unit 42