Resumen Ejecutivo

Los ataques contra la infraestructura alojada en la nube están aumentando, y la prueba está en el análisis de las tendencias de las alertas de seguridad. Un estudio reciente revela que las organizaciones verán casi cinco veces más alertas diarias basadas en la nube a finales de 2024 que a principios de año. Esto significa que los atacantes han reforzado significativamente su enfoque para atacar y violar la infraestructura de la nube.

Estas alertas no son simplemente señales sin sentido. Hemos observado los mayores aumentos en las alertas de alta gravedad, lo que significa que los indicadores de ataques se dirigen con éxito a los recursos críticos de la nube, como se explica en la Tabla 1.

| Recursos en la Nube | Por qué es Fundamental |

| Gestión de identidades y accesos (IAM) | La filtración de credenciales puede abrir la puerta a la infraestructura en la nube de una organización. |

| Almacenamiento | Puede contener datos sensibles de la organización o de los clientes. |

| Máquinas virtuales | A menudo están conectadas a servicios internos adicionales, lo que ofrece oportunidades de movimiento lateral a los atacantes. |

| Contenedores | La explotación del host del contenedor puede permitir a los atacantes ejecutar contenedores maliciosos. |

| Sin servidor | Las funciones sin servidor están diseñadas para fines automatizados únicos. No deben producirse ejecuciones remotas de la línea de comandos. |

Tabla 1. Criticidad de determinados recursos de la nube.

Cabe destacar que los atacantes se dirigían con frecuencia a los tokens de IAM sin servidor, lo que provocaba el uso remoto de la línea de comandos. Esto es importante porque pueden utilizarse para obtener acceso al entorno de nube más amplio de una organización. Como parte del aumento de las alertas en la nube, hubo tres veces más eventos de acceso remoto a la línea de comandos utilizando tokens de acceso y gestión de identidades (IAM), y credenciales que son utilizadas por funciones sin servidor en la nube.

También identificamos otras tendencias al alza en cuanto a las alertas:

- Un aumento del 116% en las alertas de "sucesos de viaje imposibles" basadas en la IAM (es decir, inicios de sesión procedentes de zonas geográficas distantes dentro de un margen de tiempo acotado).

- Un aumento del 60% en las solicitudes de la interfaz de programación de aplicaciones (API) de IAM procedentes de regiones exteriores para recursos informáticos (máquina virtual en la nube).

- Un aumento máximo del 45% en el número de exportaciones de instantáneas en la nube durante noviembre de 2024

- Un aumento del 305% en el número de descargas sospechosas de múltiples objetos de almacenamiento en la nube

La identidad es el perímetro de defensa de la infraestructura de la nube. Los atacantes tienen como objetivo los tokens y las credenciales de IAM, ya que contienen las claves de la nube, lo que permite a los atacantes moverse lateralmente, escalar sus permisos y realizar otras operaciones maliciosas. El aumento del número de intentos de acceso y del uso de cuentas de servicios de IAM sensibles implica que los atacantes de todo el mundo tienen sus sitios puestos en los recursos de la nube.

El objetivo de los atacantes son los servicios de almacenamiento en la nube, ya que a menudo contienen datos confidenciales. Hemos observado un notable aumento del número de descargas sospechosas de objetos de almacenamiento en la nube y de exportaciones de instantáneas de imágenes. Las alertas de descarga sospechosa de objetos de almacenamiento en la nube se activan cuando una única identidad basada en IAM descarga un gran número de objetos de almacenamiento dentro de un margen de tiempo acotado. Esto puede implicar operaciones maliciosas como ransomware o extorsión. Las instantáneas de imágenes son el objetivo de los atacantes, ya que pueden contener datos sensibles relacionados con la infraestructura de la nube y credenciales de IAM que podrían permitir que el atacante escale permisos y se mueva lateralmente dentro de un entorno de nube víctima.

Estos ejemplos ilustran la necesidad inmediata de proteger los entornos de nube, no solo con herramientas fundacionales de gestión de la postura de seguridad en la nube (CSPM), sino en cooperación con herramientas que detecten y eviten las operaciones maliciosas en tiempo de ejecución a medida que se producen.

Al implementar las herramientas de seguridad en la nube en tiempo de ejecución de Cortex Cloud -también denominadas Detección y Respuesta en la Nube (CDR), los equipos de seguridad pueden identificar y prevenir eventos maliciosos dentro de los entornos de nube.

Si cree que puede haber estado en peligro o tiene un asunto urgente, póngase en contacto con el equipo de respuesta a incidentes de la Unit 42.

Ataques a la Nube a Escala

En una publicación reciente de Unit 42, detallamos una campaña de ransomware y extorsión que apuntaba directamente a archivos de variables de entorno expuestos. El actor de amenazas de la campaña cosechó con éxito más de 90,000 credenciales de 110,000 dominios objetivo. Y lo que es más preocupante, también cosecharon cerca de 1,200 credenciales de IAM de la nube. Estas credenciales permitieron al actor de amenazas realizar con éxito ataques de extorsión contra múltiples organizaciones.

Esta operación brinda la oportunidad de analizar los mecanismos de seguridad existentes para proteger a las organizaciones. En concreto, esto nos permite determinar cómo emplear sin problemas tanto las soluciones de seguridad de gestión de la postura como las de supervisión en tiempo de ejecución. Esto permite a las organizaciones construir un perímetro de defensa de la seguridad en la nube que sea lo suficientemente robusto y capaz de hacer frente a estas nuevas oleadas de atacantes.

Durante la investigación para este artículo, descubrimos que el número total medio de alertas en la nube que recibe una organización aumentó un 388% en 2024. Estas alertas proceden tanto de la gestión de la postura como de las operaciones de detección de la supervisión en tiempo de ejecución.

Si bien la mayoría de las alertas fueron de gravedad "informativa", es sumamente importante destacar que el cambio más significativo se produjo en el número de alertas de gravedad alta. Estas alertas aumentaron un 235% durante 2024. Las alertas de gravedad media y baja también aumentaron un 21% y un 10%, respectivamente.

Qué Significan Estas Alertas de Tendencia

Los cambios que observamos en el número de alertas se alinean con nuestro Informe sobre el estado de la seguridad nativa de la nube 2024, que descubrió que el 71% de las organizaciones atribuyen el aumento de la exposición a vulnerabilidades a la aceleración de las implementaciones. Además, el 45% de esas organizaciones informan de un aumento de los ataques de amenazas avanzadas persistentes (APT) en el último año.

Un ejemplo de ello es la reciente investigación de Microsoft sobre Storm-2077 un grupo de actores de amenazas en la nube (CTAG) con sede en China que emplea complejas técnicas de recolección de credenciales IAM en la nube para obtener y mantener el acceso a los entornos de nube de las víctimas. Rápidamente se hace evidente que tanto la gestión de la postura en la nube como la supervisión de la seguridad en tiempo de ejecución deben funcionar como una sola unidad para llevar a cabo una protección adecuada frente a la siguiente fase de amenazas en entornos de nube. La sección Antecedentes, a continuación proporciona información adicional sobre la administración de la postura y las detecciones de monitorización en tiempo de ejecución.

Una misión clave para los defensores de la nube es diseñar e implementar una plataforma de seguridad en la nube que mejore la capacidad de detección. Esto permitirá a los administradores no solo detectar errores de configuración y vulnerabilidades, sino también recopilar y analizar los eventos en tiempo de ejecución dentro de los entornos de nube. Una plataforma de este tipo proporciona a los defensores una mejor visibilidad y permite un tiempo de respuesta más rápido a la hora de gestionar las alertas.

Si bien la capacidad para identificar y detectar eventos maliciosos o sospechosos en la nube ha aumentado en todo el sector, también lo ha hecho la complejidad de las operaciones ofensivas en la nube de los actores de amenazas. Por ejemplo, en enero de 2024, el entorno de nube medio solo recibió dos alertas por el uso de la línea de comandos remota de un token de IAM de una función sin servidor. Esto se mantuvo constante durante todo el año. Sin embargo, en diciembre de 2024, el entorno de nube medio registró más de 200 de esas mismas alertas, una preocupante señal de aumento de la actividad. Como se compartió en el artículo Variables de entorno filtradas , esta operación en tiempo de ejecución es exactamente lo que ocurrió durante ese evento de extorsión maliciosa.

Otras pruebas que respaldan esta tendencia son las siguientes:

- Un aumento del 116% en las alertas de viajes imposibles relacionadas con las identidades en la nube

- Un aumento del 60% en el número de carga de trabajo informática llamadas a la API que se producen desde fuera de la región de la nube de esa instancia

- Un aumento del 45% en el número de exportaciones de instantáneas en la nube

- Un aumento del 305% en el número de descargas sospechosas de múltiples objetos de almacenamiento en la nube

Ambos hallazgos de alerta indican claramente que el objetivo principal de los CTAG es enfocarse, recopilar y utilizar un token o credencial de IAM en la nube. Esto también indica que los atacantes utilizarán estos tokens o credenciales para operaciones potencialmente maliciosas.

Antecedentes

Las herramientas de gestión de la postura de seguridad en la nube (CSPM) constituyen la base de la seguridad en la nube. Sus operaciones se centran en la supervisión del control de las protecciones para garantizar que los entornos de nube mantienen configuraciones seguras y están libres de vulnerabilidades y errores de configuración.

La supervisión de la gestión de la postura se basa tradicionalmente en el escaneo de la seguridad de los recursos y las configuraciones de un entorno de nube en función del tiempo. Las alertas se activan cuando un recurso de la nube nuevo o modificado parece plantear riesgos potenciales para la seguridad.

Por ejemplo, se activará una alerta si una política de IAM es demasiado permisiva y permite el acceso a otros recursos de la nube. También se activará si una instancia de computación en la nube o una función sin servidor contiene vulnerabilidades o errores de configuración.

Las operaciones de escaneo de gestión de la postura se realizan de forma rutinaria, a menudo cada hora o cada día. Algunas herramientas de seguridad de CSPM permiten también supervisar los registros de auditoría de la plataforma en nube, lo que puede ayudar a detectar actividades sospechosas a medida que se producen dentro de una plataforma de servicios en la nube (CSP). Es fundamental que las organizaciones configuren su plataforma CSPM para recopilar los registros de auditoría de sus aplicaciones de software como servicio (SaaS) de terceros basadas en la nube para garantizar la visibilidad.

Las herramientas de CDR proporcionan detecciones de supervisión en tiempo de ejecución mediante la recopilación, identificación e incluso prevención de las operaciones que se producen durante un evento concreto. Al recopilar los registros de las instancias de computación en la nube, los recursos de registro de los CSP y las aplicaciones SaaS en la nube de terceros, las herramientas de seguridad de CDR pueden identificar, alertar y prevenir eventos maliciosos en la nube.

Un ejemplo de estas operaciones puede ser la ejecución de una solicitud API contra una plataforma o aplicación en la nube como:

- Crear nuevos usuarios de la nube o cuentas de servicio

- Adjuntar políticas de IAM a usuarios o roles de IAM nuevos o establecidos

- Establecer conexiones de red desde un nodo de salida Tor o un host VPN

A diferencia de las herramientas de gestión de posturas, las herramientas de supervisión en tiempo de ejecución supervisan continuamente el entorno de nube y a menudo requieren un agente dedicado para mantener la visibilidad de los recursos de la nube. Cuando se instala un agente, las herramientas de seguridad de supervisión en tiempo de ejecución de la nube permiten detectar e incluso prevenir las operaciones maliciosas en la nube a medida que se producen.

Tendencias de las Alertas de Alta Gravedad

Hemos observado un claro aumento del número de alertas en 2024, en relación con el aumento de los ataques a entornos de nube.

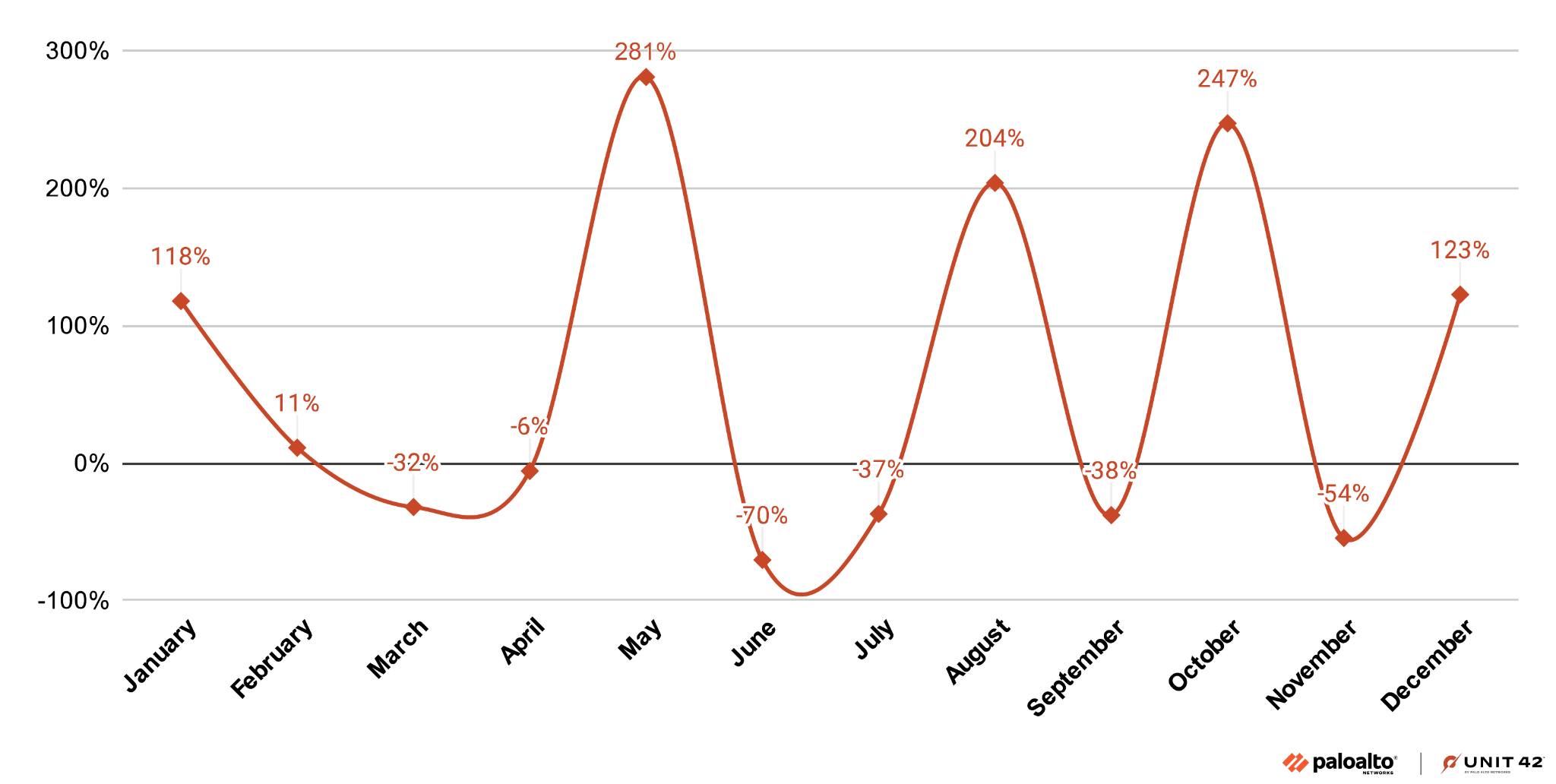

Las alertas por nubes de alta gravedad aumentaron un 235% a lo largo de 2024. El mayor pico en un solo mes (281%) se produjo en mayo, y observamos el aumento más sustancial de estas alertas (204%, 247% y 122%) en agosto, octubre y diciembre, como se muestra en la Figura 1.

Las 10 Principales Alertas

Un examen más detallado de las 10 alertas diarias de alta gravedad más frecuentes revela un elevado número de alertas que pertenecen únicamente a eventos centrados en el tiempo de ejecución. Estas alertas se activan por un acontecimiento singular o por una secuencia de acontecimientos conectados. Esto hizo necesario un análisis en tiempo casi real o, en algunos casos, en tiempo real para su detección.

En la Tabla 2 se muestra que el uso remoto de la línea de comandos de los tokens de IAM sin servidor es un evento que requiere un análisis de registros en tiempo real para detectarlo y, potencialmente, prevenirlo. Por el contrario, la alerta de alta gravedad más frecuente, "protección contra borrado de almacenamiento en la nube desactivada," puede detectarse y mitigarse con una herramienta CSPM.

| Nombre de la Alerta | Tiempo de Ejecución o Control de la Postura | Recuento Medio Diario |

| Uso de la línea de comandos remota del token sin servidor | Tiempo de ejecución | 24.68 |

| Una identidad realizó una descarga sospechosa de varios objetos de almacenamiento en la nube | Tiempo de ejecución | 21.09 |

| Protección contra eliminación de almacenamiento en la nube desactivada | Postura y tiempo de ejecución | 20.19 |

| Asignación anormal de recursos informáticos en un elevado número de regiones | Postura y tiempo de ejecución | 11.11 |

| Se utilizó una cuenta de servicio de nodo Kubernetes fuera del clúster desde una IP ajena a la nube | Postura | 11 |

| Asignación anormal sospechosa de recursos informáticos en varias regiones | Postura y tiempo de ejecución | 10 |

| Exportación de múltiples instantáneas en la nube | Tiempo de ejecución | 9.33 |

| Uso de la línea de comandos remota del rol sin servidor | Tiempo de ejecución | 7.79 |

| Asignación inusual de múltiples recursos de computación en la nube | Postura y tiempo de ejecución | 7.73 |

| Asignación anormal inusual de recursos informáticos en varias regiones | Postura y tiempo de ejecución | 6.42 |

Tabla 2. Alerta de alta gravedad por incidencia media.

Para garantizar la protección de los objetos de almacenamiento en la nube dentro de un contenedor de almacenamiento cuya protección contra la eliminación haya sido desactivada, recomendamos implementar una herramienta de CDR. Estas herramientas pueden detectar e impedir que se elimine un objeto de almacenamiento en la nube como resultado de un evento de "protección desactivada".

Otras alertas importantes de alta gravedad son las exportaciones múltiples de instantáneas de la nube y el uso sospechoso de una cuenta de servicio de IAM. Ambos son indicadores clave de actividad maliciosa en un entorno de nube.

Algunos ejemplos de operaciones maliciosas que podrían disparar varias de estas alertas son la extorsión centrada en la nube y los sucesos de ransomware. Este tipo de eventos solo pueden aprovecharse desactivando primero las protecciones del almacenamiento en la nube, como la protección contra eliminación y las copias de seguridad automáticas. Una vez eliminadas estas protecciones, los actores maliciosos pueden borrar o exfiltrar objetos contenedores de almacenamiento en la nube, lo que aumenta la probabilidad de que una operación de extorsión sea exitosa.

Algunas de estas alertas de alta gravedad también podrían activarse por el compromiso de recursos expuestos o vulnerables de instancias de computación o sin servidor. Específicamente en términos del uso de la línea de comandos remota de un token de IAM sin servidor, las funciones sin servidor están diseñadas para operar de forma autónoma e independiente.

El uso remoto o no autorizado del token de IAM de una función sin servidor indica un compromiso y un movimiento lateral potencial dentro del entorno de nube. El mismo tipo de evento podría indicar el uso malicioso de un token de IAM de una cuenta de servicio. Dado que los tokens de IAM de las cuentas de servicio suelen estar destinados para un único fin, cualquier uso poco frecuente de ese token debe considerarse sospechoso.

Tendencias de Alerta de Gravedad Media

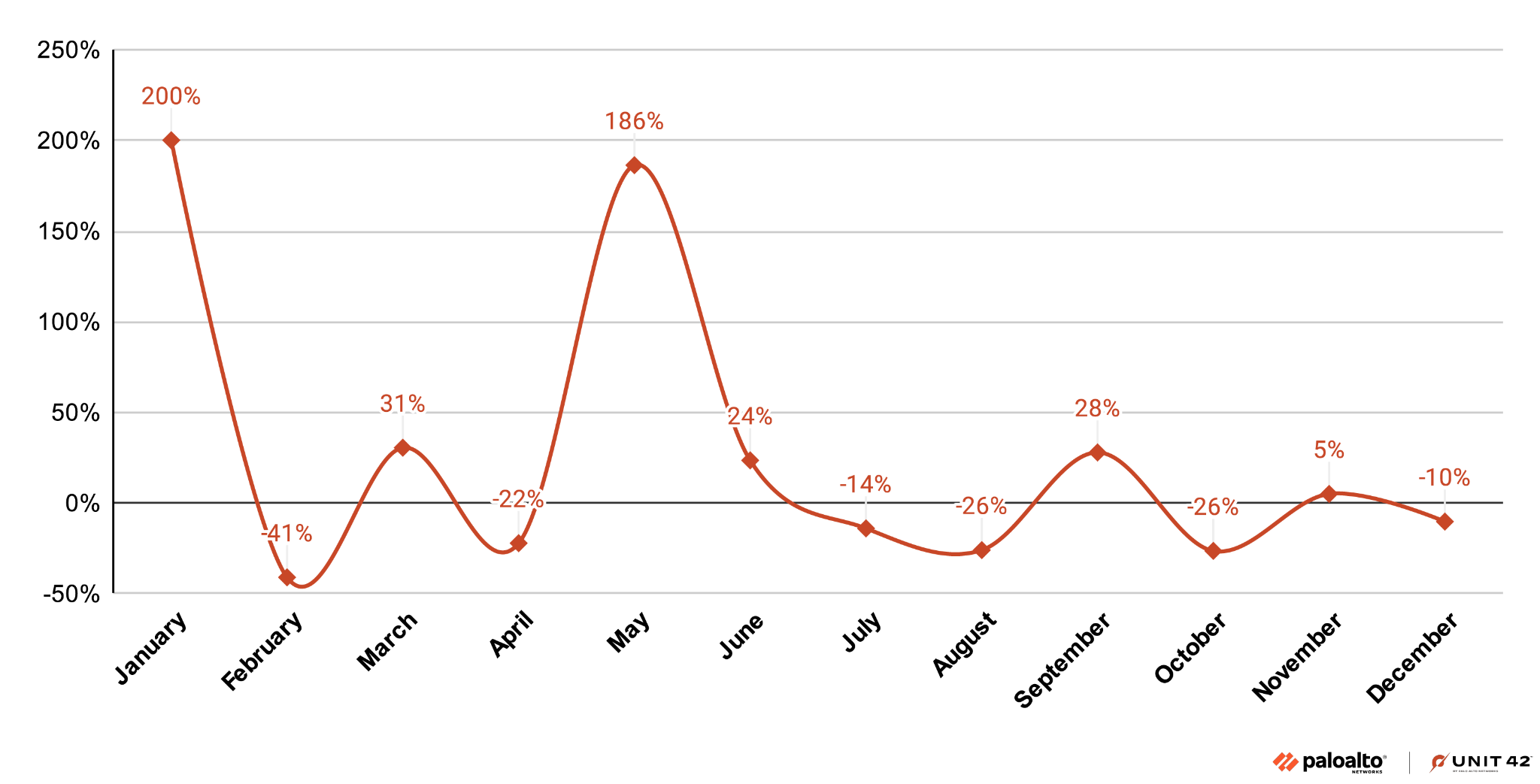

A diferencia del repunte de las alertas de gravedad alta de finales de año, a mediados de 2024 observamos un repunte sostenido de las alertas de gravedad media. Este pico incluyó un aumento inicial del 186% y otro posterior del 24%, antes de una tendencia a la baja hasta diciembre, como se muestra en la Figura 2.

Las 10 Principales Alertas de Gravedad Media

Las 10 principales alertas de gravedad media, que se muestran en la Tabla 3, difieren de las 10 principales alertas de gravedad alta que figuran en la Tabla 2. La diferencia clave es que para todas menos una de las 10 alertas de gravedad media, los sucesos solo pueden detectarse realizando algún tipo de análisis de protección en tiempo de ejecución.

El evento "transferencia inusual de grandes volúmenes de datos" puede activarse utilizando las detecciones tradicionales de CSPM de los recursos de la nube. Sin embargo, al igual que el evento de alta gravedad "protección contra borrado de almacenamiento en la nube desactivada" comentado anteriormente, una herramienta de CDR podría detectar mejor este evento inusual de transferencia de volumen mientras se estaba produciendo. También podría identificar los tipos de archivos y sus ubicaciones de archivos o directorios de almacenamiento en la nube. Estos detalles proporcionan a los equipos de seguridad los recursos que más quieren para realizar su trabajo: tiempo y conocimiento.

| Nombre de la Alerta | Tiempo de Ejecución o Control Postural | Recuento Medio Diario |

| Una identidad de IAM intentó realizar múltiples acciones sobre recursos que fueron denegados | Tiempo de ejecución | 80 |

| Una identidad adjunta informática ejecutó llamadas a la API fuera de la región de la instancia | Tiempo de ejecución | 36.32 |

| Intento de acceso a una aplicación en la nube por parte de un usuario inusual | Tiempo de ejecución | 21.69 |

| Una identidad realizó una descarga sospechosa de varios objetos de almacenamiento en la nube desde varios cubos | Tiempo de ejecución | 18.66 |

| Viaje imposible por parte de una identidad informática en la nube | Tiempo de ejecución | 18.65 |

| Almacenamiento inusual transferencia de grandes volúmenes de datos | Tiempo de ejecución | 15 |

| Actividad de la cuenta del servicio Kubernetes fuera del clúster desde una IP ajena a la nube | Tiempo de ejecución | 12.15 |

| Una aplicación en la nube realizó varias acciones que fueron denegadas | Tiempo de ejecución | 12.02 |

| Exportación de múltiples instantáneas en la nube | Tiempo de ejecución | 10 |

| Una identidad sospechosa descargó varios objetos de un cubo de almacenamiento de copias de seguridad | Tiempo de ejecución | 9.68 |

Tabla 3. Alerta de gravedad media por incidencia media.

Varias de las alertas enumeradas en la Tabla 3 podrían indicar que los actores maliciosos están atacando recursos de la nube, como cuentas de servicio de Kubernetes fuera del clúster o desde una dirección IP ajena a la nube. Estas dos alertas en particular podrían indicar que los tokens de autenticación del clúster Kubernetes han sido comprometidos, ya que los tokens de IAM de las cuentas de servicio están diseñados para un propósito en particular. Cualquier operación que utilice estas credenciales desde fuera del clúster o fuera del entorno de nube conocido debe considerarse una actividad sospechosa y debe mitigarse.

Otra alerta que es importante destacar es la exportación de múltiples instantáneas en la nube. Si bien puede haber un caso de uso legítimo para este tipo de eventos, como la implementación de instantáneas o una copia de seguridad externa, los actores de amenazas también exportan instantáneas. Las instantáneas en la nube pueden contener información sensible, lo que las convierte en objetivo habitual de operaciones maliciosas.

Qué Pueden Hacer las Organizaciones

Hay varias medidas que las organizaciones pueden implementar para protegerse mejor contra las operaciones maliciosas en la nube:

- Implementar una supervisión eficaz del tiempo de ejecución de CDR

- Implemente una seguridad de CDR en la nube para todos sus entornos de nube

- Asegúrese de que todos los endpoints de misión crítica en la nube disponen de agentes habilitados en tiempo de ejecución para detectar operaciones de computación y de contenedores en tiempo de ejecución.

- Asegúrese de que la supervisión del registro de auditoría de la nube en tiempo de ejecución está disponible en sus proveedores de CSP

- Asegúrese de que sus aplicaciones SaaS integradas en la nube recopilan:

- Proveedores de identidad (IdP)

- Integraciones CI/CD

- Repositorios de código fuente

- Plataformas de venta de entradas

- Limitar las regiones CSP en las que se permite operar a las funciones informáticas y sin servidor

- Es una práctica habitual que los actores de amenazas creen recursos en la nube dentro de regiones CSP extranjeras para llevar a cabo una forma básica de ofuscación de operaciones

- Identificar y evitar que las cuentas de servicio de IAM realicen operaciones fuera de sus funciones previstas

- Seguir el diseño de la arquitectura de privilegios mínimos para las credenciales de IAM puede ayudar en gran medida a combatir el movimiento lateral y las operaciones de escalada de privilegios si una credencial de IAM se ve comprometida

- Asegúrese de que la versión y el cifrado del almacenamiento en la nube estén implementados para todos los contenedores de almacenamiento en la nube.

- El control de versiones y el cifrado son configuraciones gratuitas para cada contenedor de almacenamiento en la nube de cada uno de los tres principales proveedores de servicios en la nube

- Estas dos características también aumentan significativamente las dificultades que encontrarán los actores de amenazas cuando intenten robar su valiosa y sensible información.

En caso de dudas, recuerde que las defensas de supervisión en tiempo de ejecución de CDR deben estar presentes para combatir eficazmente la mayoría de las amenazas a las que se enfrentan los entornos de nube.

Conclusión

La supervisión del tiempo de ejecución de CDR es un aspecto crítico para mantener un entorno de nube segura, híbrida y múltiple Como demuestran los datos de tendencias de alertas de gravedad alta y media analizados en este artículo, se produjo un aumento del 388% en el número de alertas medias que los entornos de nube recibieron durante 2024.

Un número significativo de estas alertas es el resultado directo de la detección de operaciones en tiempo de ejecución, que no puede detectarse únicamente con las herramientas de gestión de la postura (CSPM). Las herramientas de CDR proporcionan capacidades de detección en tiempo de ejecución en la nube, y habilitan la detección de eventos maliciosos que ocurren en instancias de computación en la nube, hosts de contenedores o funciones sin servidor.

Dadas las crecientes amenazas dirigidas a los entornos de nube, la única defensa real para estos entornos es exigir agentes basados en la nube para los endpoints críticos y expuestos públicamente en la nube, el registro de auditorías de los CSP y las aplicaciones SaaS de terceros en la nube. El uso de una herramienta de análisis de CDR permite a los defensores recopilar, detectar y prevenir la ejecución de operaciones maliciosas que puedan afectar cualquiera de estos recursos. La combinación de supervisión, análisis y respuesta en tiempo de ejecución para el registro de eventos de recursos en la nube es esencial para garantizar que no se permita el funcionamiento de operaciones maliciosas en entornos de nube.

Si cree que puede haber estado en peligro o quiere mencionar un asunto urgente, póngase en contacto con el Equipo de Respuesta a Incidentes de la Unit 42, o llame a:

- América del Norte: Llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha compartido estos hallazgos con nuestros colegas miembros de la Cyber Threat Alliance (CTA). Los miembros de la CTA utilizan esta inteligencia para implementar rápidamente protecciones a sus clientes y perturbar sistemáticamente a los ciberactores maliciosos. Obtenga más información sobre la Cyber Threat Alliance.

Referencias

- Las variables de entorno filtradas permiten la operación de extorsión a gran escala en entornos de nube – Unit 42, Palo Alto Networks

- Informe sobre el estado de la seguridad nativa de la nube 2024 – Palo Alto Networks

- Microsoft comparte los últimos datos de inteligencia sobre actores de amenazas norcoreanos y chinos en CYBERWARCON – Threat Intelligence blog, Microsoft

- ¿Qué es la CSPM? | Explicación de la administración de posturas de seguridad en la nube – Cyberpedia, Palo Alto Networks

- ¿Qué es la detección y respuesta en la nube (CDR)? – Cyberpedia, Palo Alto Networks

- Definición de la gestión de identidades y accesos (IAM) – Glosario de tecnologías de la información de Gartner

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42