エグゼクティブ サマリー

クラウドをホストとするインフラを標的とする攻撃は増加しており、セキュリティ アラートの傾向分析によって明らかになっています。最近の調査によると、2024年末にはクラウドベースのアラートが1日あたり年初の5倍近くにまで達しており、攻撃者がクラウド インフラストラクチャを標的とし、侵入することへの注力を著しく強めていることが示唆されています。

これらのアラートは単なるノイズではありません。深刻度の高いアラートが最も増加していることが確認されており、これは表1に示すように、重要なクラウドリソースを標的とすることに攻撃者が成功していることを意味します。

| クラウドリソース | なぜ重要なのか |

| アイデンティティとアクセス管理(IAM) | 流出した認証情報は、組織のクラウド インフラストラクチャへの侵入を許す足がかりとなる可能性があります。 |

| ストレージ | 組織や顧客の機密データを含んでいることがあります。 |

| 仮想マシン | 多くの場合、追加の内部サービスに接続されており、攻撃者に横方向の移動を許すことにつながります。 |

| コンテナ | コンテナホストを悪用することで、攻撃者は悪意のあるコンテナを実行することができます。 |

| サーバーレス | サーバーレス機能は、特定の自動化目的のために設計されていることから、リモートでのコマンドライン実行はあってはならないものとされています。 |

表1.特定のクラウドリソースの重要性。

特に注意すべきなのは、攻撃者がサーバーレスのIAMトークンを標的にし、リモートでコマンドラインを使用するケースが多いことです。これらは、組織の大規模なクラウド環境にアクセスするために使用できるため重大な攻撃とされています。クラウドアラートの増加の一部として特筆すべきは、アイデンティティ アクセス管理(IAM)トークン、およびクラウド サーバーレス機能で使用される認証情報を利用したリモート コマンドライン アクセス イベントが3倍多くなっていることです。

その他にも、以下のアラートで上昇傾向が確認されました。

- IAMベースの「不可能なトラベル イベント」アラートが116%増加(つまり、短時間での、離れた地理的エリアからのログインイベント)

- コンピュート リソース(クラウド仮想マシン)に対する外部リージョンからのIAMアプリケーション プログラミング インターフェース(API)リクエストが60%増加

- 2024年11月にクラウド スナップショットのエクスポート数がピークで45%増加

- 複数のクラウド ストレージ オブジェクトの不審なダウンロード数が305%増加

アイデンティティはクラウド インフラストラクチャの防衛境界です。攻撃者はクラウド王国への鍵となるこうしたIAMトークンと認証情報を標的にしており、これにより横方向の移動をはじめ、権限のエスカレーションを行う足がかりを得ることで、さらに悪意のある操作を実行できるようになります。アクセス試行回数の増加や機密性の高いIAMサービス アカウントの使用における増加は、世界中の攻撃者がクラウド リソースを標的としていることを裏付けます。

クラウド ストレージ サービスが攻撃者の標的となるのは、機密データが含まれていることが多いからです。調査では、疑わしいクラウド ストレージのオブジェクトのダウンロードとイメージ スナップショットのエクスポートの件数が顕著に増加していることが確認されました。不審なクラウド ストレージ オブジェクト ダウンロード アラートは、単一のIAMベースのIDによって短時間の内に大量のストレージ オブジェクトがダウンロードされた場合にトリガーされるもので、これはランサムウェアや恐喝などの悪意のある操作があったことを意味します。また、イメージ スナップショットには、クラウド インフラストラクチャやIAM認証情報に関する機密データが含まれている場合があり、こうした情報によって攻撃者は被害者のクラウド環境内で権限をエスカレートしたり、横方向に移動したりすることができるため、標的となっています。

これらは基礎的なクラウド セキュリティ体制管理(CSPM)ツールだけでなく、悪意のある実行時操作を検出 防止するツールと連携してクラウド環境を保護することが喫緊の課題であることを示す例証です。

Cortex Cloudのランタイムクラウドセキュリティツールであるクラウド ディテクション&レスポンス(CDR)を導入することで、セキュリティチームはクラウド環境内で悪意のあるイベントを特定し、防止することができます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

大規模なクラウド攻撃

Unit 42の最近の投稿では、露出した環境変数ファイルを直接狙ったランサムウェアと恐喝キャンペーンの詳細が発表されています。このキャンペーンの脅威者は、標的となった11万のドメインから9万件以上の認証情報を取得することに成功しました。さらに心配なことに、1,200近くのクラウドIAM認証情報も窃取されていることが明らかとなっています。これらの認証情報により、脅威者は複数の組織に対する恐喝攻撃を成功させたのです。

この作戦は、組織を守るために設けられているセキュリティの仕組みについて議論する機会を強調するものです。具体的には、体制管理とランタイム モニタリングの両方のセキュリティ ソリューションをシームレスに採用する方法を決定するものです。これにより、組織は十分に堅牢で、こうした新たな攻撃者の波にも対応できるクラウド セキュリティの防御境界を構築することができるようになります。

この記事のために調査を行うにあたって、組織が経験するクラウド アラートの平均総数は2024年に388%増加していることが明らかとなりました。これらのアラートは、体制管理とランタイム監視の両方の検出操作に由来するものです。

重大度「情報」のアラートがアラートの大半を占めてはいるが、特筆すべき最も大きな変化とは、重大度の高いアラートの数です。このアラートの分類では、2024年中に235%の増加が見られたのです。また、中程度と低重度のアラートもそれぞれ21%と10%増加しています。

アラートの傾向が意味するもの

アラート数に見られた変化は、「2024年クラウドネイティブセキュリティの現状」と一致しています。同レポートによると、71%の組織が、脆弱性のエクスポージャが増加したのは、導入の加速が原因としています。さらに、これらの組織の45%は、昨年1年間で高度持続的脅威(APT)攻撃が増加したと報告しています。

その一例が、中国を拠点とするクラウド脅威行為者グループ(CTAG)であるStorm-2077に関するMicrosoftの最近の調査です。Storm-2077は、複雑なクラウドIAM認証情報のハーベスティング技術を駆使して、被害者のクラウド環境へのアクセスを取得/維持することが特徴です。クラウド環境における次の段階の脅威から適切に保護するためには、クラウド体制管理とランタイムセキュリティ監視の両方が一体となって機能しなければならないことが自明です。以下の背景セクションでは、体制管理とランタイム モニタリングの検出に関する追加情報を提供します。

クラウドの防御者にとって重要な使命は、検知能力を向上させるクラウド セキュリティ プラットフォームを設計し、展開することとされています。これにより、管理者は設定ミスや脆弱性を検出できるだけでなく、クラウド環境内のランタイムイベントを収集 分析することができるるようになるのです。このようなプラットフォームは、防衛側により良い可視性を提供し、アラートに対処する際の迅速な対応を可能にします。

悪意のあるクラウドイベントや疑わしいクラウドイベントを特定・検出する能力が業界全体で向上する一方で、脅威者による攻撃的なクラウドオペレーションの複雑さも増しています。例えば、2024年1月、平均的なクラウド環境では、サーバーレス機能IAMトークンのリモートコマンドライン使用に関するアラートはわずか2件でした。これは年間を通じて一貫している。しかし、2024年12月までに、平均的なクラウド環境では、同じアラートが200件以上発生している。リークされた環境変数に関する記事に記載されているように、このランタイム操作は、まさに悪意のある恐喝イベントで発生したものです。

この傾向を裏付ける証拠としては、さらに以下のようなものがあります:

- クラウドIDに関連する渡航不可能なアラートが116%増加

- インスタンスのクラウド領域外から発生するコンピュートワークロードAPIコール数が60%増加

- クラウドスナップショットのエクスポート数が45%増加

- 複数のクラウドストレージオブジェクトの不審なダウンロード数が305%増加

これらのアラートはいずれも、CTAGの主な目的がクラウドIAMトークンまたは認証情報をターゲットにし、収集し、使用することであることを強く示したものです。これはまた、攻撃者がこれらのトークンまたは認証情報を潜在的に悪意のある操作に使用することを示しています。

背景

クラウド セキュリティ体制管理(CSPM)ツールは、クラウド セキュリティの基盤を形成するものです。同社の運用は、クラウド環境が安全な設定を維持し、脆弱性や設定ミスがないことを保証するためのガードレール制御監視が中心となっています。

体制管理の監視は、従来、クラウド環境のリソースと構成に対する時間ごとのセキュリティ スキャンに基づいていました。新規または変更されたクラウド リソースが潜在的なセキュリティ リスクをもたらすと思われる場合、アラートがトリガーされます。

例えば、IAMポリシーが過度に寛容で、他のクラウドリソースへのアクセスを許可している場合、アラートがトリガーされます。また、クラウドコンピュートインスタンスやサーバーレスファンクションに脆弱性や設定ミスがあった場合にもトリガーされます。

体制管理スキャンの操作は、多くの場合、1時間ごとまたは毎日、日常的なスケジュールで行われる。CSPMセキュリティ ツールの中には、クラウド プラットフォームの監査ログを監視できるものもあり、クラウド サービス プラットフォーム(CSP)内で発生した不審なアクティビティを検出するのに役立つ。企業は、可視性を確保するために、サードパーティのクラウドベースのSaaS(Software-as-a-Service)アプリケーションから監査ログを収集するようにCSPMプラットフォームを構成することが重要である。

CDRツールは、特定のイベント中に発生する操作を収集、特定、さらには防止することにより、ランタイム モニタリング検出を提供する。クラウドのコンピュート インスタンス、CSPのロギング リソース、サードパーティのクラウドSaaSアプリケーションからログを収集することで、CDRセキュリティ ツールは悪意のあるクラウドイベントを特定し、アラートを発し、防止することができます。

これらの操作の例としては、以下のようなクラウドプラットフォームやクラウドアプリケーションに対するAPIリクエストの実行があります:

-

- 新しいクラウドユーザーやサービスアカウントの作成

- 新規または確立されたIAMユーザーまたはロールにIAMポリシーをアタッチする

- Tor出口ノードまたはVPNホストからのネットワーク接続の確立

体制管理ツールとは対照的に、ランタイム監視ツールはクラウド環境を継続的に監視し、クラウドリソースの可視性を維持するために専用のエージェントを必要とすることが多い。エージェントがインストールされていれば、クラウド ランタイム モニタリング セキュリティ ツールによって、悪意のあるクラウド オペレーションが発生したときに、それを検出し、さらには防止することができます。

深刻度の高い警報の傾向

2024年には、クラウド環境に対する攻撃の増加と相関して、アラートの数が明らかに増加していることが確認されています。

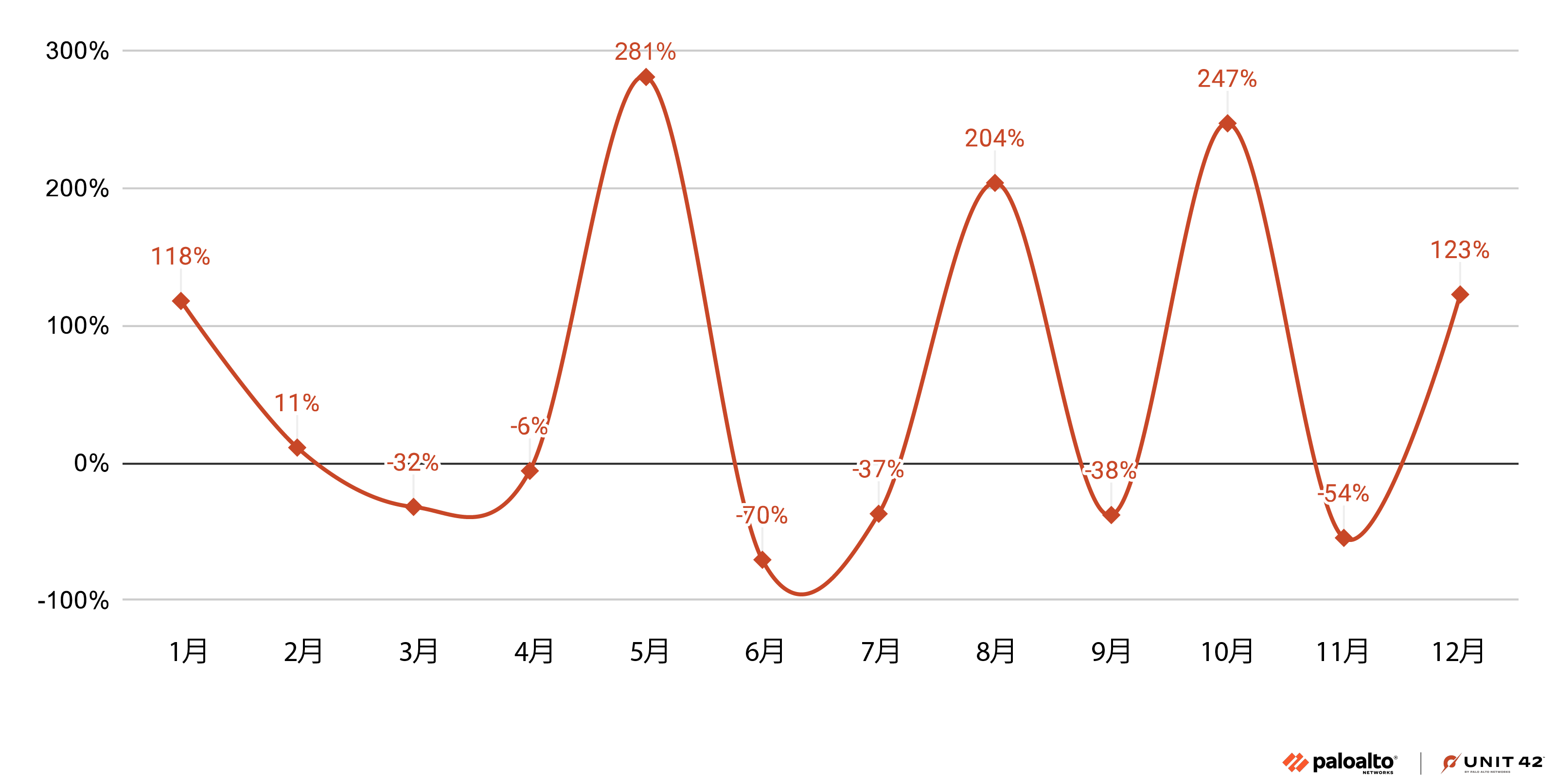

深刻度の高いクラウド警報は2024年を通じて235%増加しました。単月で最も急増したのは5月(281%)で、図1に示すように、8月、10月、12月にアラートが最も大幅に増加しています(204%、247%、122%)。

高アラート上位10

毎日最も頻繁に発生する重要度の高いアラート上位10件を詳しく見てみると、ランタイムに焦点を当てたイベントのみに関連するアラートが多いことがわかります。これらのアラートは、単一のイベントまたは一連の関連イベントによってトリガーされものです。このため、ほぼリアルタイムの分析か、場合によっては検出のためのリアルタイム分析が必要となります。

以下の表2は、サーバーレスIAMトークンのリモート コマンドライン使用は、リアルタイム ログ分析で検出し、潜在的に防止する必要があるイベントであることを示したものです。逆に、最も頻繁に発生する深刻度の高いアラートである「クラウドストレージの削除保護が無効」は、CSPMツールで検出し、緩和することができるとされています。

| アラート名 | ランタイムまたは体制制御 | 1日平均カウント |

| サーバーレス トークンのリモート コマンドライン使用 | ランタイム | 24.68 |

| IDが複数のクラウドストレージオブジェクトの不審なダウンロードを実行した | ランタイム | 21.09 |

| クラウドストレージ削除保護無効 | 体制とランタイム | 20.19 |

| 多数のリージョンにおけるコンピュートリソースの異常割り当て | 体制とランタイム | 11.11 |

| Kubernetesノードのサービスアカウントがクラウド以外のIPからクラスタ外で使用された | 体制 | 11 |

| 異常 複数のリージョンにおけるコンピュート リソースの不審な割り当て | 体制とランタイム | 10 |

| 複数のクラウドスナップショットのエクスポート | ランタイム | 9.33 |

| サーバーレス ロールのリモート コマンドライン使用 | ランタイム | 7.79 |

| 複数のクラウド コンピューティング リソースの異常な割り当て | 体制とランタイム | 7.73 |

| 異常 複数のリージョンにおけるコンピュート リソースの異常な割り当て | 体制とランタイム | 6.42 |

表2.平均発生率による重大度の高いアラート。

削除保護が無効になっているストレージ コンテナ内のクラウド ストレージ オブジェクトを確実に保護するには、CDRツールの導入を強くお勧めします。これらのツールは、「保護無効」イベントの結果としてクラウドストレージオブジェクトが削除されることを検出し、防止することができるからです。

その他の注目すべき重大度の高いアラートには、複数のクラウドスナップショットのエクスポートや、サービスアカウントIAMの疑わしい使用などがあります。これらはいずれも、クラウド環境内での悪意ある活動の重要な指標となるものです。

これらのアラートのいくつかをトリガーする可能性のある悪意のある操作の例としては、クラウドに焦点を当てた恐喝やランサムウェアのイベントがあります。この種のイベントは、まず削除保護や自動バックアップなどのクラウドストレージの保護を無効にしなければ活用できません。これらの保護が解除されると、悪意のある行為者はクラウドストレージのコンテナオブジェクトを削除または流出させることができ、恐喝作戦が成功する可能性が高まります。

これらの重大度の高いアラートの一部は、公開された、または脆弱なサーバーレスまたはコンピュート インスタンス リソースの侵害によってもトリガーされる可能性があります。具体的には、サーバーレスIAMトークンのリモート コマンドラインでの使用に関して言えば、サーバーレス機能は自律的かつ独立して動作するように設計されています。

サーバーレス機能のIAMトークンがリモートまたは不正に使用された場合、クラウド環境内での侵害や横方向の移動の可能性が示されます。同じタイプのイベントは、サービスアカウントIAMトークンの悪意ある使用を示すことができます。サービスアカウントのIAMトークンは通常、単一の目的のために意図されていることを考えると、そのトークンの異常な使用は疑わしいと考えるべきとされます。

中重度アラートの傾向

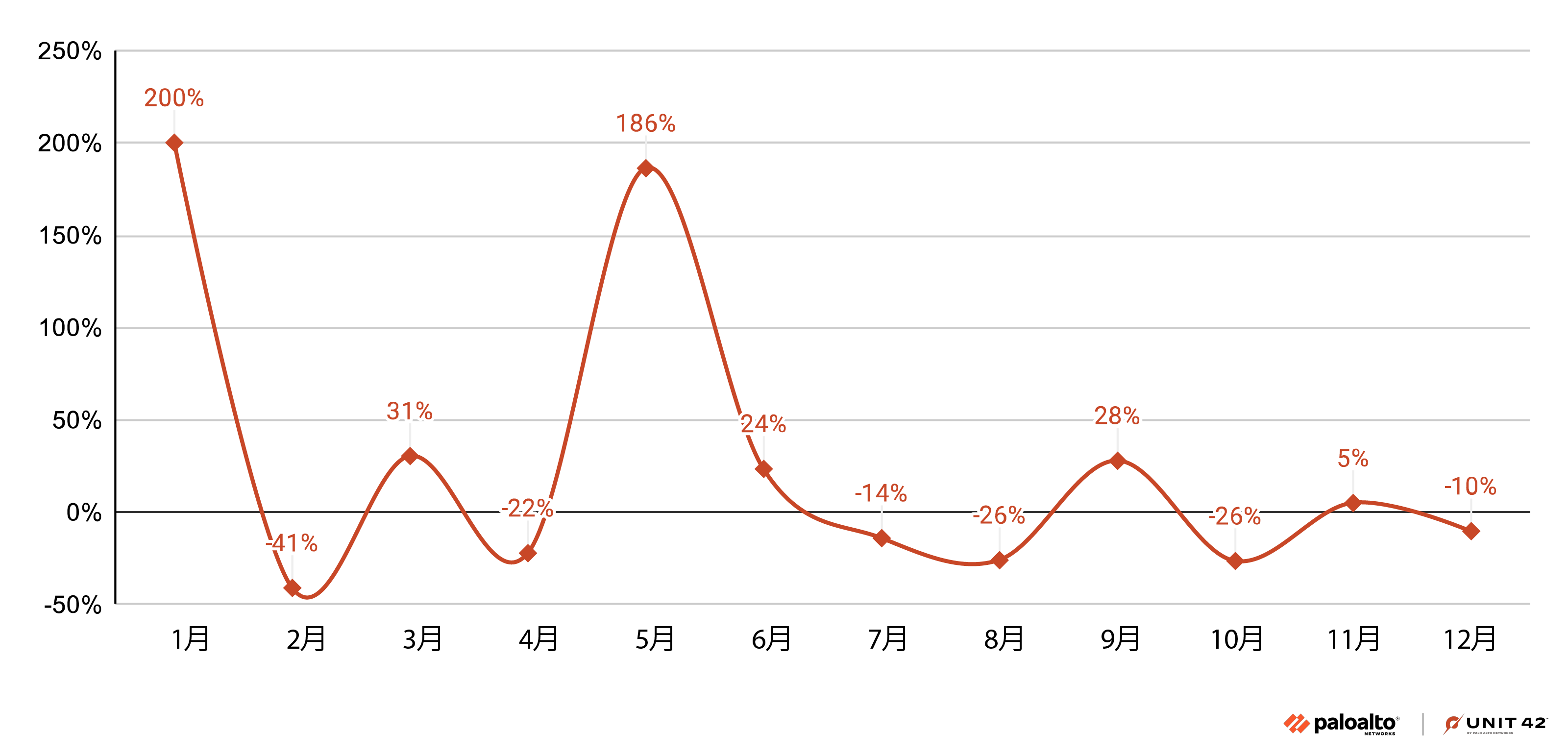

年末の高重度アラートの急増とは異なり、2024年半ばには中重度アラートが持続的に急増しました。図2が示すように、この急騰には当初186%、その後24%の上昇を経て、12月まで下降傾向にあったことが明らかになっています。

中度アラートの上位10件

以下の表3に示す中程度の重大度アラート上位10件は、上記の表2に示した重大度の高いアラート上位10件とは異なっています。重要な違いは、上位10件の中程度の重大度アラートのうち1件を除くすべてについて、何らかのランタイム保護分析を実行することによってのみイベントを検出できることです。

「異常な大量データ転送」イベントは、従来のCSPMによるクラウドリソースの検出を利用してトリガーすることができます。しかし、前述の深刻度の高い「クラウドストレージの削除保護が無効」イベントのように、CDRツールがあれば、この異常なボリューム転送イベントを発生時に検出することが現実的となります。また、ファイルの種類やクラウドストレージのファイルやディレクトリの場所を特定することも可能です。すなわち、これらの詳細は、セキュリティチームが仕事を遂行するために最も必要なリソース、すなわち時間と知識を提供するものなのです。

| アラート名 | ランタイムまたは体制制御 | 1日平均カウント |

| IAMアイデンティティが、拒否されたリソースに対して複数のアクションを試みた | ランタイム | 80 |

| コンピュートアタッチされたIDが、インスタンスのリージョン外でAPIコールを実行した | ランタイム | 36.32 |

| 異常なテナントからのクラウドアプリケーションアクセスの試み | ランタイム | 21.69 |

| あるIDが、複数のバケットから複数のクラウドストレージオブジェクトを不審なダウンロードを実行した | ランタイム | 18.66 |

| クラウド コンピュート アイデンティティによる不可能な移動 | ランタイム | 18.65 |

| 珍しいストレージの大容量データ転送 | ランタイム | 15 |

| 非クラウドIPからのクラスタ外でのKubernetesサービスアカウントのアクティビティ | ランタイム | 12.15 |

| クラウドアプリケーションが拒否された複数のアクションを実行した | ランタイム | 12.02 |

| 複数のクラウドスナップショットのエクスポート | ランタイム | 10 |

| 不審なIDがバックアップ ストレージ バケットから複数のオブジェクトをダウンロードした | ランタイム | 9.68 |

表3.平均発生率による中程度の重大度アラート。

表3に示したアラートのいくつかは、悪意のあるアクターがクラスター外やクラウド以外のIPアドレスからKubernetesサービスアカウントなどのクラウドリソースを標的にしていることを示している可能性があります。特にこれら2つのアラートは、Kubernetesクラスタの認証トークンが侵害されたことを示している可能性があります。これは、サービスアカウントのIAMトークンは特定の目的のために設計されているからです。クラスターの外部、または既知のクラウド環境の外部からこれらの認証情報を使用する操作は、疑わしい活動とみなされ、緩和されるべきものです。

もうひとつ、複数のクラウドスナップショットをエクスポートする際の注意喚起も重要です。スナップショットの展開や外部バックアップなど、この種のイベントには正当なユースケースがあり得ますが、脅威行為者はスナップショットをエクスポートすることもあります。クラウドのスナップショットには機密情報が含まれている可能性があり、悪意のある操作のターゲットになりやすいものです。

組織にできること

悪意のあるクラウド運用から組織を守るために、組織が実施できる対策がいくつかあります。

- 効果的なCDRランタイム モニタリングの実施

- すべてのクラウド環境にCDRクラウドセキュリティを導入する。

- すべてのミッションクリティカルなクラウドエンドポイントに、コンピュートとコンテナのランタイムオペレーションを検出するためのランタイムエージェントがあることを確認する。

- ランタイムのクラウド監査ログ監視がCSPプロバイダーから利用可能であることを確認する。

- 統合されたクラウドSaaSアプリケーションを確実に収集する。

- アイデンティティ プロバイダー(IdP)

- CI/CDインテグレーション

- ソースコード リポジトリ

- チケット販売プラットフォーム

- コンピュートおよびサーバーレス機能の動作が許可されるCSPリージョンに制限を設ける。

- 脅威行為者は、外国のCSPリージョン内にクラウド リソースを作成し、基本的な操作の難読化を行うのが一般的である。

- IAMサービスアカウントが意図された機能以外のオペレーションを実行するのを特定し、防止する。

- IAM認証情報の最小特権アーキテクチャ設計に従うことは、IAM認証情報が侵害された場合の横移動と特権昇格操作に対抗する上で大いに役立つ。

- すべてのクラウド ストレージ コンテナについて、クラウドストレージのバージョニングと暗号化が行われていることを確認する。

- バージョン管理と暗号化は、3大クラウド サービス プロバイダーのクラウド ストレージ コンテナごとに無料で設定できる。

- この2つの機能により、脅威行為者がお客様の貴重な機密情報を盗もうとする際に遭遇する困難も大幅に増加します。

疑わしい場合は、クラウド環境が直面する脅威の大部分に効果的に対処するために、CDRランタイム監視の防御が必須であることを覚えておいてください。

結論

CDRのランタイム モニタリングは、セキュアなクラウド、ハイブリッド クラウド、マルチクラウド環境を維持する上で非常に重要な要素です。本記事で取り上げた高・中重度アラートの傾向データが示すように、2024年中にクラウド環境が目撃したアラートの平均件数は388%増加しています。

これらのアラートのかなりの数は、体制管理(CSPM)ツールだけでは検出できない実行時操作の検出の直接的な結果です。CDRツールは、クラウドのランタイム検出機能を提供し、クラウドのコンピュートインスタンス、コンテナホスト、サーバーレス機能で発生した悪意のあるイベントの検出を可能にします。

クラウド環境を標的とする脅威が増加していることを考えると、これらの環境に対する唯一の真の防御策は、一般に公開されている重要なクラウドエンドポイント、CSPの監査ロギング、クラウド サードパーティのSaaSアプリケーションに対して、クラウドベースのエージェントを要求することです。CDR分析ツールを使用することで、防御者は、これらのリソースのいずれかに影響を与える可能性のある悪意のある操作を収集、検出、および実行を防止することができます。クラウドリソースイベントロギングのためのランタイムモニタリング、分析、応答の組み合わせは、悪意のあるオペレーションがクラウド環境内で機能することを許さないようにするために不可欠です。

情報漏えいの可能性がある場合、または緊急の用件がある場合は、Unit 42インシデント レスポンス チームまたは以下までご連絡ください。

- 北米:フリーダイヤル+1 (866) 486-4842 (866.4.unit42)

- イギリス+44.20.3743.3660

- ヨーロッパと中東+31.20.299.3130

- アジアだ:+65.6983.8730

- 日本だ:+81.50.1790.0200

- オーストラリア+61.2.4062.7950

- インドだ:00080005045107

パロアルトネットワークスは、この調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しました。CTAの会員は、このインテリジェンスを利用して、顧客に対する保護を迅速に展開し、悪意のあるサイバー行為者の根絶に尽力しています。サイバー脅威アライアンスについてはこちらから詳細をご確認ください。

参考文献

- 流出した環境変数により、クラウド環境で大規模な恐喝操作が可能に - Unit 42、パロアルトネットワークス

- 2024年クラウドネイティブセキュリティの現状報告 - パロアルトネットワークス

- Microsoft、CYBERWARCONで北朝鮮と中国の脅威行為者に関する最新のインテリジェンスを共有 – 脅威インテリジェンス ブログ, Microsoft

- CSPMとは何か? |クラウド セキュリティ体制管理の説明 - サイバーペディア、パロアルトネットワークス

- CDRとは何か(クラウド ディテクション レスポンス)? - サイバーペディア、パロアルトネットワークス

- アイデンティティおよびアクセス管理(IAM)の定義 – Gartner IT用語集

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得