エグゼクティブ サマリー

弊社は、2025年を通して活動する相互に関連した2つのマルウェア キャンペーンを特定しました。これは中国語を話すユーザーを標的とした、Gh0stリモート アクセス トロイの木馬(RAT)の亜種を配信する、大規模なブランド偽装を特徴とするものです。最初のキャンペーンから2回目のキャンペーンにかけて、攻撃者は単純なドロッパーから、最新の防御を回避するために正規の署名入りソフトウェアを悪用する複雑な多段階感染チェーンへと進化していることが確認されています。

本レポートでは、キャンペーンを詳細に分析し、攻撃者の作戦のプレイブックに関する新たな情報を提供します。2025年2月から3月にかけて行われた、2,000以上のドメインで3つのブランドを模倣した初期キャンペーンと、2025年5月から始まった、40以上のアプリケーションを模倣したより洗練されたキャンペーンを分析します。なりすまされたソフトウェアは主に、広く使われている企業向けツールをはじめ、安全なメッセージング アプリ、ゲーム プラットフォーム、人気のあるAIソフトウェアなどに及びます。

攻撃手法、インフラ、標的の進化を分析することで、弊社は明確な作戦のプレイブックを確立しました。ペイロードの配信にクラウドインフラを使用したり、DLLのサイドローディングを検出回避に使用したりするなど、攻撃者の適応的な戦術、技術、手順(Tactcs, Techniques and Procedures: TTP)を理解することは、セキュリティ体制を強化するための重要な洞察を提供します。

弊社の分析は、マルウェアの挙動や感染チェーンを可視化するAdvanced URL FilteringやAdvanced WildFireなどのパロアルトネットワークス製品のデータに基づいており、これら内部データは、パッシブDNS(pDNS)分析とオープンソース インテリジェンスによって補完されています。弊社は、この脅威を軽減するための侵害の指標(IoC)を組織に提供しています。

パロアルトネットワークスのお客様は、以下の製品およびサービスを通じて、この脅威活動に対する強固な保護を構築いただけます。

- Advanced WildFire

- Advanced URL FilteringおよびAdvanced DNS Security

- Advanced Threat Prevention

- Cortex XDRおよびXSIAM

- Cortex Cloud DSPM

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Gh0st RAT, Cybercrime |

大規模ななりすましの台頭: 中国語を話すユーザーへの根強い脅威

近年、中国語を話すユーザーをターゲットにしたマルウェアが世界各地で発生しており、脅威の傾向として注目されています。こうしたオペレーションは、ターゲット層のデジタル エコシステムとオンライン行動に対する複雑な理解に基づくものです。

使用されるルアーは一般的でないことが多いです。代わりに、攻撃者は特定の視聴者の目をひくために、慎重にルアーを選択しています。攻撃者は以下のようなアプリケーションになりすますことが多いとされています。

- コミュニティ内で広く普及しているソフトウェア(例えば、Youdao辞書やSogouブラウザなど)

- 国が課すインターネット規制を回避するためのツール(VPNや暗号化されたメッセージング アプリケーションなど)

正規のソフトウェアを装った悪質なサイトは、被害者となる潜在的な標的の関心をどのようにして得ているのでしょうか?攻撃側にはさまざまな選択肢があります。悪意のあるオンライン広告や検索エンジンのポイズニングによって、これらのサイトへのトラフィックを生成することも可能です。攻撃者はまた、ソーシャル メディアやその他のオンライン フォーラムに投稿し、これらのサイトを宣伝することもできます。電子メールもまた、潜在的な被害者をこうしたサイトに誘導するメディアとなります。

検閲を迂回するツールを求める人々をターゲットにする選択は、とりわけ戦略的です。このことは、敵がすでに監視されやすいチャンネルの外で活動しようとしている人々に興味を持っており、監視やスパイの格好の標的になっていることを示唆するものです。

このようなキャンペーンにおける最終的なペイロードは、攻撃者が侵害されたシステムを包括的に制御できるようにするRATであることが多いです。Gh0st RATとその多くの亜種は、特に10年以上にわたってこれらのツールを使用してきた中国系のサイバー犯罪やスパイ活動家にとって、有力な選択肢となっています。

最初のキャンペーンの分析Campaign Trio

弊社では、この最初の活動を、3つの異なるソフトウェアブランドになりすましたことから、Campaign Trio(キャンペーン トリオ)と呼んでいます。2025年2月から3月にかけて活動したこのフェーズでは、敵の基本作戦モデルを確立しました。このキャンペーンでは、膨大な数のドメインが関与し、インフラのデプロイに積極的なアプローチを用いることで、明確かつ焦点を絞ったターゲティング戦略が行われています。

このキャンペーンのマルウェア配信戦略は、被害者をおびき寄せるために、説得力のある正規のソフトウェア ダウンロード ポータルを模倣した悪意のあるWebサイトの広大なネットワークに依存するものです。

大量ドメイン登録

2025年2月から3月にかけて、攻撃者は2,000以上のドメインを登録し、2月上旬と3月上旬に活動が急増しています。攻撃者はドメイン登録を自動化しているようで、通常、なりすましたブランド名にランダムな英数字のサフィックスを組み合わせ、.topや.vipなどのTLDを使用していることが確認されています。

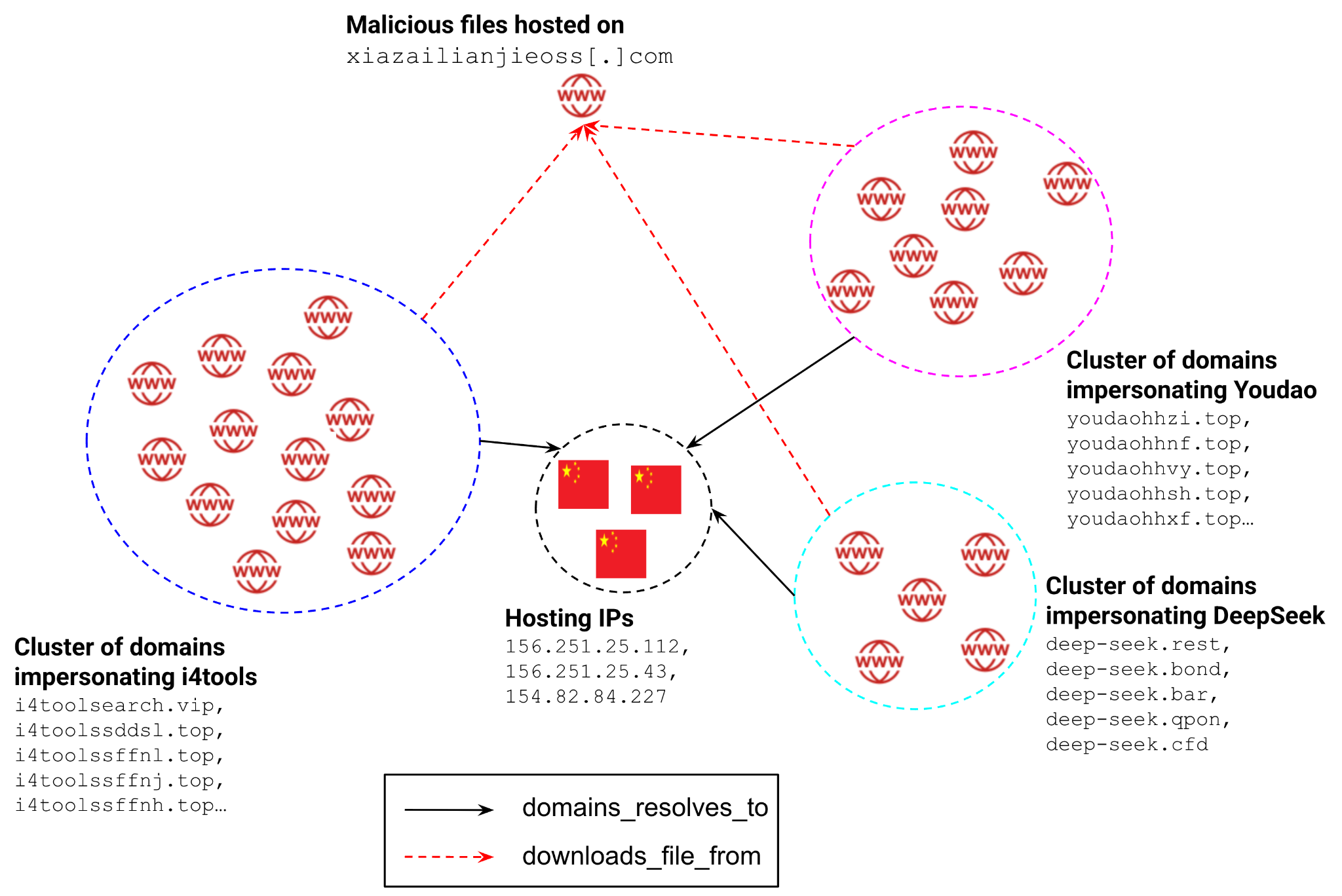

調査では、2,000を超えるドメインのネットワーク全体が、わずか3つのIPアドレスでホストされていました。

- 154.82.84[.]227

- 156.251.25[.]43

- 156.251.25[.]112

この大量のドメインにわたるアプローチは、レピュテーション ベースのブロッキング システムに直面しても持続できるように設計されています。一部のドメインが削除されても、他の多くのドメインが利用可能なままであることを保証することができます。

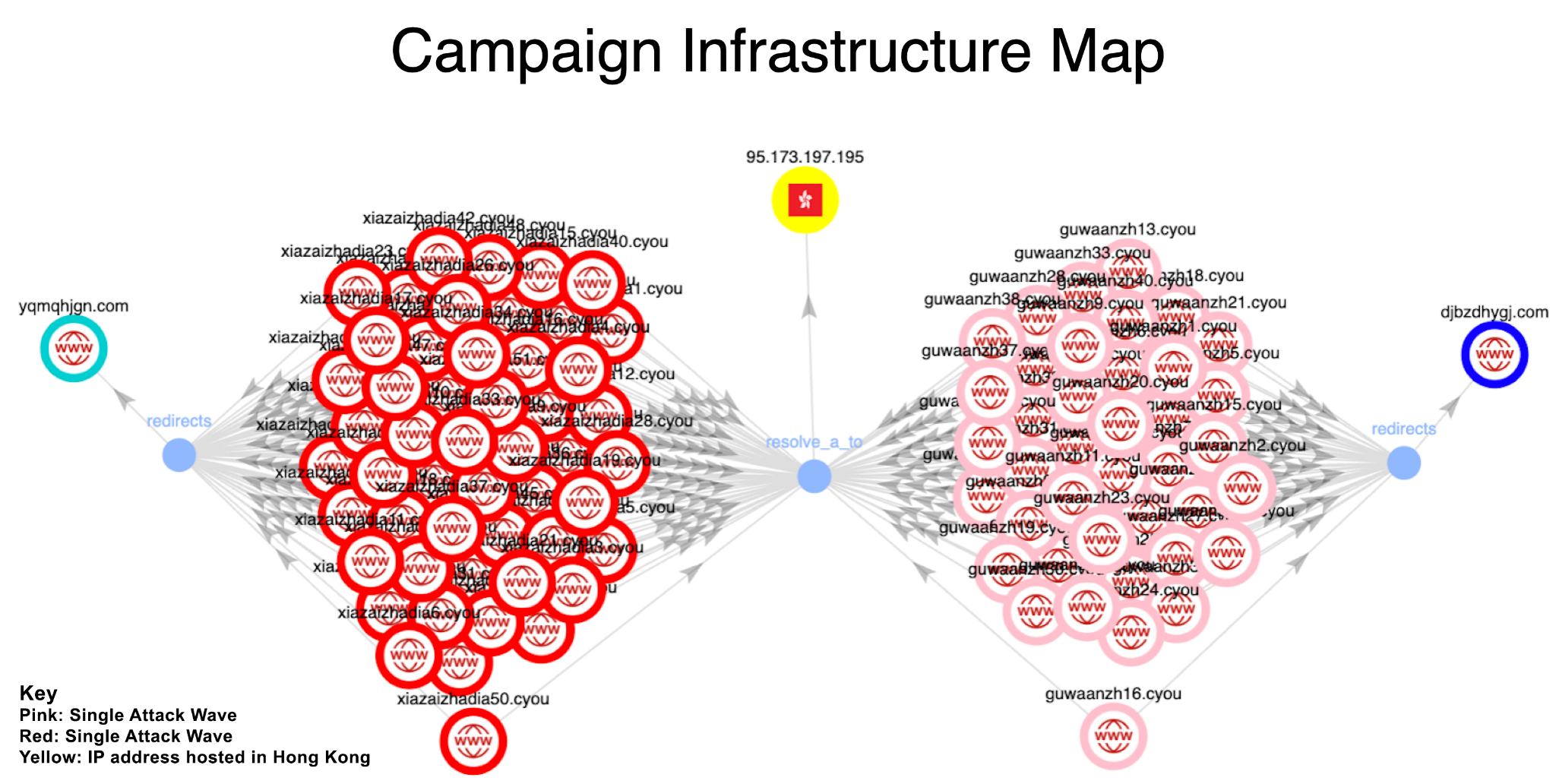

図1は、以下の情報を含むCampaign Trioの攻撃インフラのサンプルを示したものです。

- ブランド偽装ドメインの3つのクラスター

- WebサーバーのIPアドレスとの関連

- ダウンロード用マルウェアをホストする追加サーバー

2,000を超えるドメインがわずか3つのIPアドレスに解決されるこの集中型モデルが示唆するのは、攻撃者がインフラのコンポーネントを使い捨てと見なしていたということです。これはまた、攻撃者が迅速に新しいWebサイトを開設できるような、インフラの展開に対する積極的なアプローチを意味しています。

標的型なりすまし

このキャンペーンでなりすましブランドが選ばれているのは、意図的なターゲット戦略があることの裏付けです。

- i4tools: 1,400を超えるドメインがあり、最もなりすましの多いブランドとなっています。これは、Appleベースのモバイルデバイスとの間でファイルを管理および転送するための中国語の多機能ソフトウェアです。

- Youdao: 攻撃者は、この人気の高い中国語辞書および翻訳アプリケーションになりすますために600以上のドメインを作成し、中国語を話すユーザーに焦点を当てていることを強く示しています。

- DeepSeek: 弊社の調査では5つのドメインが特定されています。このAI企業へのなりすましは、攻撃者が現在の技術トレンドを利用することに関心を持っていることを示すものです。

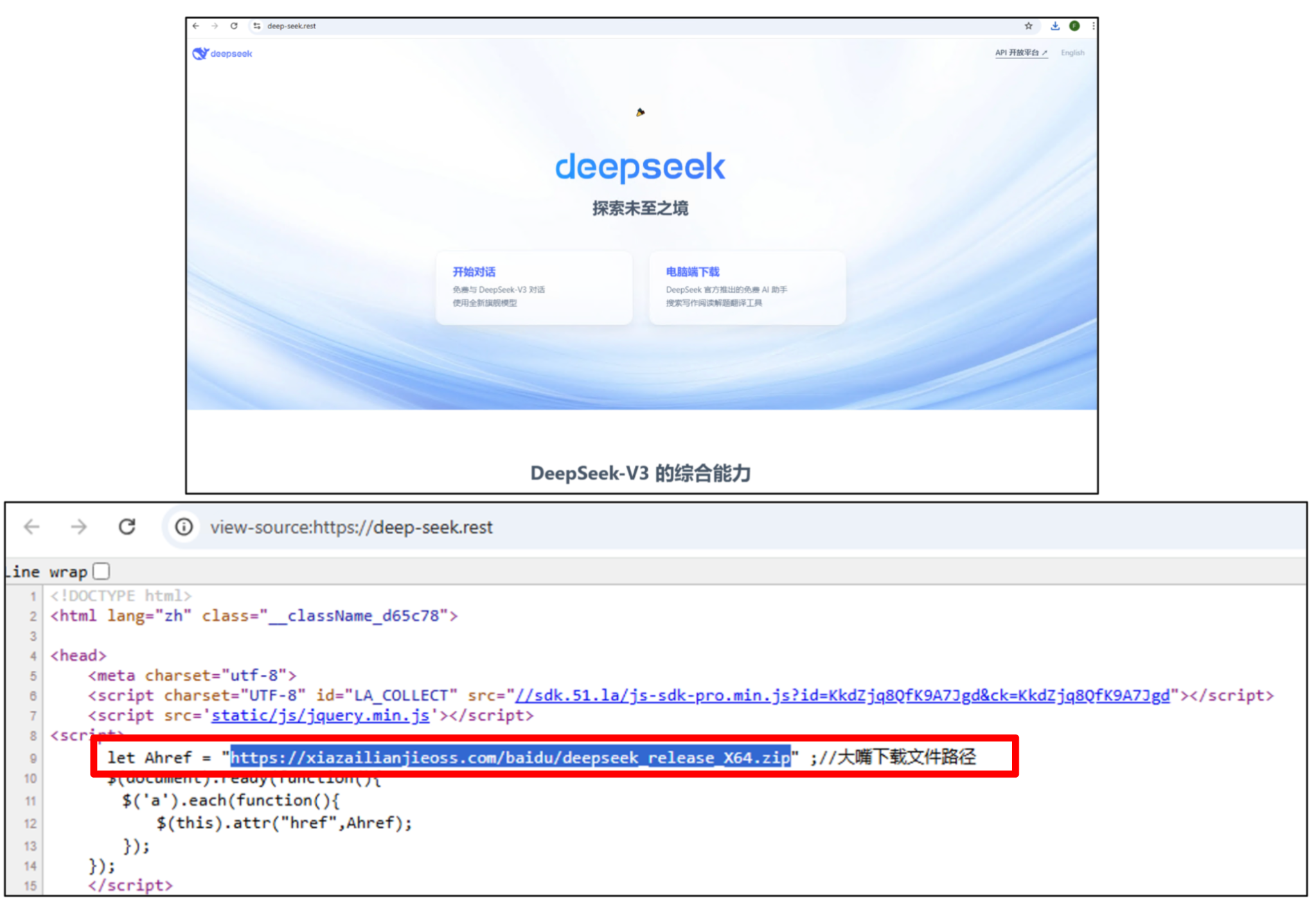

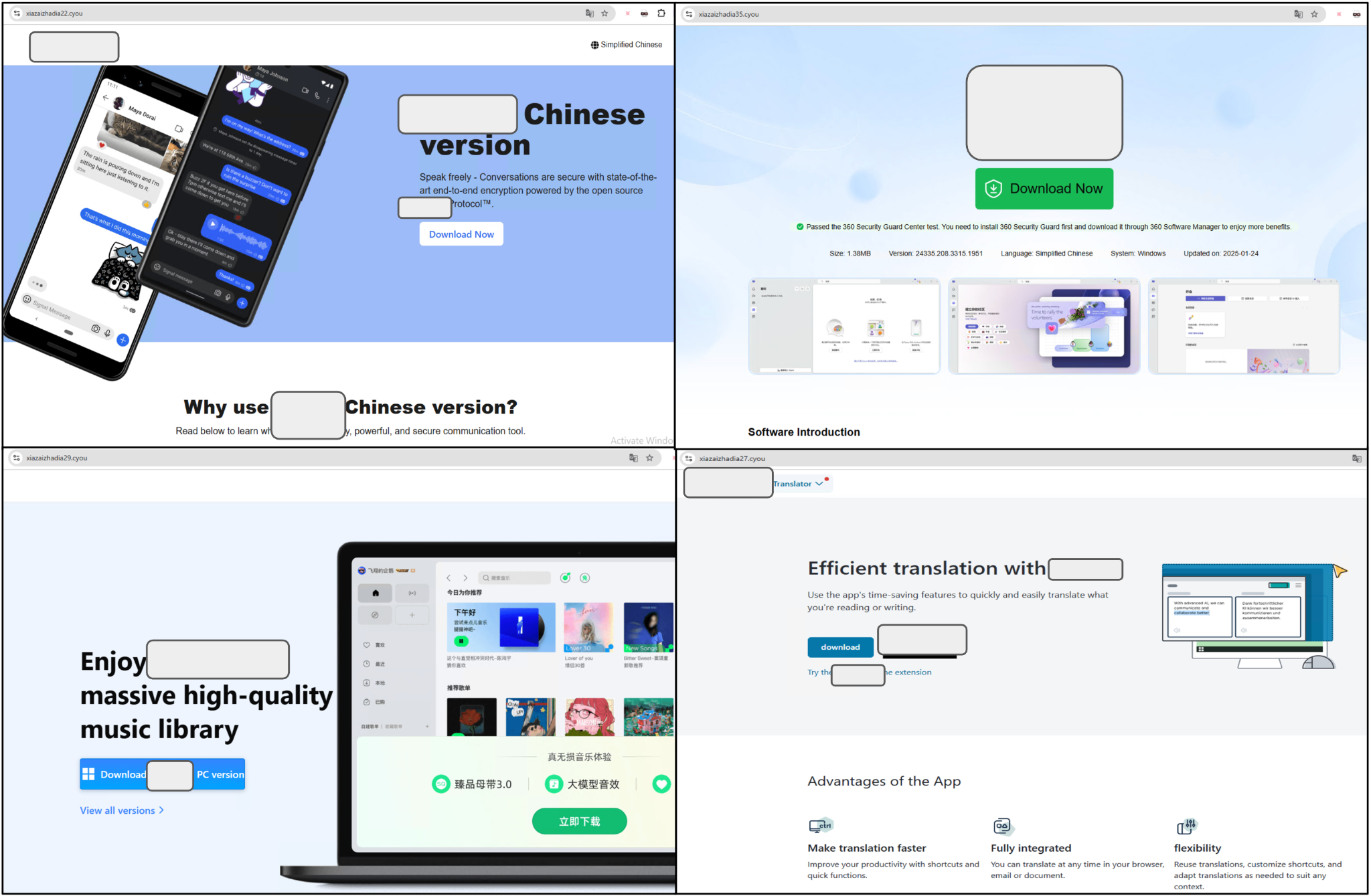

これらのドメインでホストされているランディング ページは、正規のサイトを忠実に模倣しており、被害者を欺いて図2、3、4に示すトロイの木馬化されたソフトウェアのインストーラーをダウンロードさせることに成功しています。

実行とペイロード配信: 集中型モデル

2,000を超えるドメインのWebページによって、hxxps[:]//xiazailianjieoss[.]com.という単一のソースから悪意のあるペイロードが送信されています。

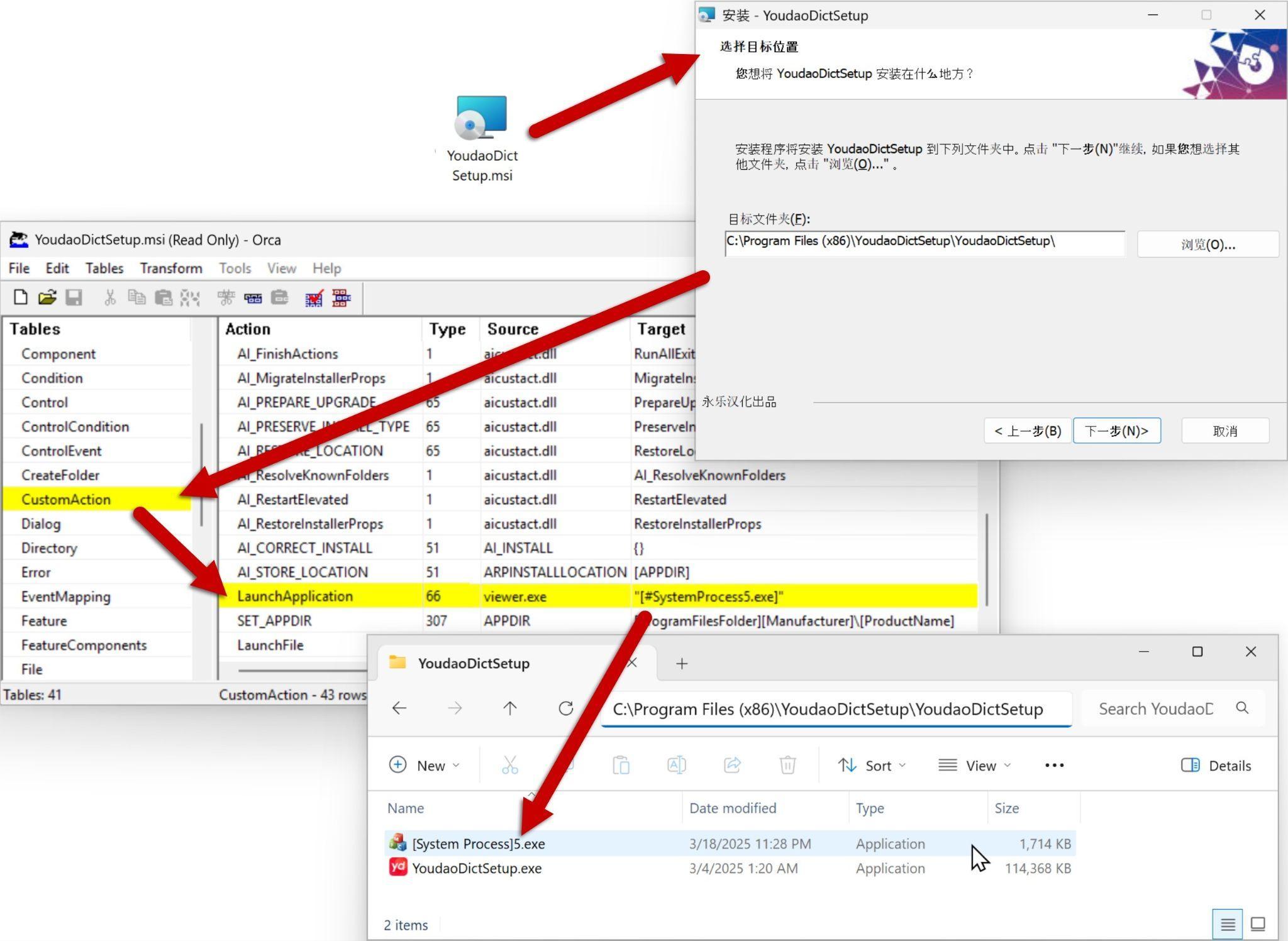

このドメインは、トロイの木馬化されたインストーラーを含むZIPアーカイブをホストしており、ダウンロードされたアーカイブには、悪意のあるMicrosoft Installer(MSI)ファイルまたはスタンドアロン実行ファイルが含まれていることが確認されています。MSIインストーラは、静的解析を回避するために、メインのインストーラから悪意のあるロジックを分離し、セカンダリのより小さな実行ファイルを実行するカスタムアクションを使用していました。

最終的なペイロード: Gh0st RAT

MSIベースのマルウェア配信には、良性のMSIファイルでも通常実行される、実にさまざまなアクションが含まれています。これにより、攻撃者のMSIファイルによって生成された多くの正当な操作の中に、悪意のある操作が隠れることを可能にしています。

図5は、このコンセプトを実際に示したものです。これは、Campaign Trioの悪意のあるMSIサンプルが、MSIパッケージ内に埋め込まれたマルウェアを実行していることを示しています。MicrosoftのOrcaツールを使って、悪意のあるMSIファイルのカスタムアクションを検索し、疑わしいものを探すことができます。悪意のある実行ファイルの実行は、MSIファイルによって生成されるすべての通常のアクションやプロセスを含まない、43のカスタムアクションの1つです。

図5のMSIファイルは、そのインストール手順に一見正当なグラフィカル ユーザー インターフェース(GUI)を採用しています。Orcaツールを使って、MSIファイルのカスタム アクション テーブルを明らかにしました。インストール中にバックグラウンドで実行される悪意のあるアクションを強調表示しています。この例では、LaunchApplicationというカスタムアクションが、[System Process]5.exeという1.7MBの実行ファイルである第2段階のマルウェアを実行します。

[System Process]5.exeの主な機能は以下のとおりです。

- ステージング サーバーから難読化バイナリをダウンロードする

- バイナリをデコードする

- 実行する

難読化されたバイナリは、fs-im-kefu.7moor-fs1[.]comのURL上でホストされており、これは過去のGh0st RAT活動に関連するマルウェア配信拠点です。

最終的なペイロードは、難読化解除されたバイナリとなります。最終的なペイロードは、攻撃者に以下の機能を提供するものであり、弊社はこれをGh0st RATと特定しています。

- キー入力のロギング

- スクリーンショットのキャプチャ

- リモート シェル アクセス

- 追加のマルウェアダウンロード

これらのGh0st RATサンプルは、永続化のためにスケジュールされたタスクを作成し、powershell.exeを使用してWindows Defenderに除外を追加するため、検出されずに実行することができます。アクティブになると、これらのGh0st RATサンプルは、ポート8080上で暗号化されたTCPトラフィックを介して、103.181.134[.]138に解決するxiaobaituziha[]comのようなドメインを持つサーバーとコマンド アンド コントロール(C2)通信を確立します。

2回目のキャンペーンの分析 Campaign Chorus(キャンペーン コーラス)

攻撃者は次に40以上の異なるソフトウェア アプリケーションになりすますためにルアーを拡大しており、私たちはこの2番目のキャンペーンをCampaign Chorusと呼んでいます。2025年5月に開始されたこのキャンペーンは、最初のキャンペーンを基礎とし、ターゲティングを大幅に拡大したものです。TTPは、回避を強化し、セキュリティ制御を回避するために進化しています。

ターゲットの拡大、TTPの精緻化

攻撃者は、中国語を話すユーザーに焦点を当てつつも、潜在的な標的を最大化するためにルアーの選択を広げています。攻撃者たちはCampaign Chorusをより組織的に編成しています。

より広い範囲と波状攻撃

Campaign Chorusでは、攻撃者は広く使用されている企業向けメッセージング ソフトウェア、セキュア メッセージング アプリの中国語版、人気のゲーム プラットフォームへのなりすましを行っています。また、QQ MusicやSogouブラウザなど、中国語圏の人々に人気のあるソフトウェアも引き続きターゲットにしていることが確認されています。これは、より幅広い層の中国語話者にリーチする戦略を示すものです。

図6 は、このキャンペーンによるなりすましアプリケーションの例を示したものです。

このキャンペーンは当初、ドメインの命名規則と登録日によって区別された2つの波で実行されました。

- ウェーブ1(2025年5月15日登録): 40のドメインで構成され、すべて接頭辞guwaanzhで始まっている

- ウェーブ2(2025年5月26日~28日登録): 51のドメインが含まれ、すべて接頭辞xiazaizhadiaで始っている

異なるドメイン接頭辞と対応するリダイレクトサーバー(ウェーブ1はdjbzdhygj[.]com、ウェーブ2はyqmqhjgn[.]com)を使用した構造化された波状ベースの攻撃は、より組織的で実験的なアプローチを示唆するものです。攻撃者がさまざまなルアーの有効性をテストしていた可能性のほか、テイクダウンに強くするためにインフラを区分化しようとしているといった可能性も考えられます。

図7は、2つの異なる攻撃の波、それぞれのリダイレクト サーバー、およびドメインが単一のIPアドレスでホストされている様子を示すインフラマップ図です。

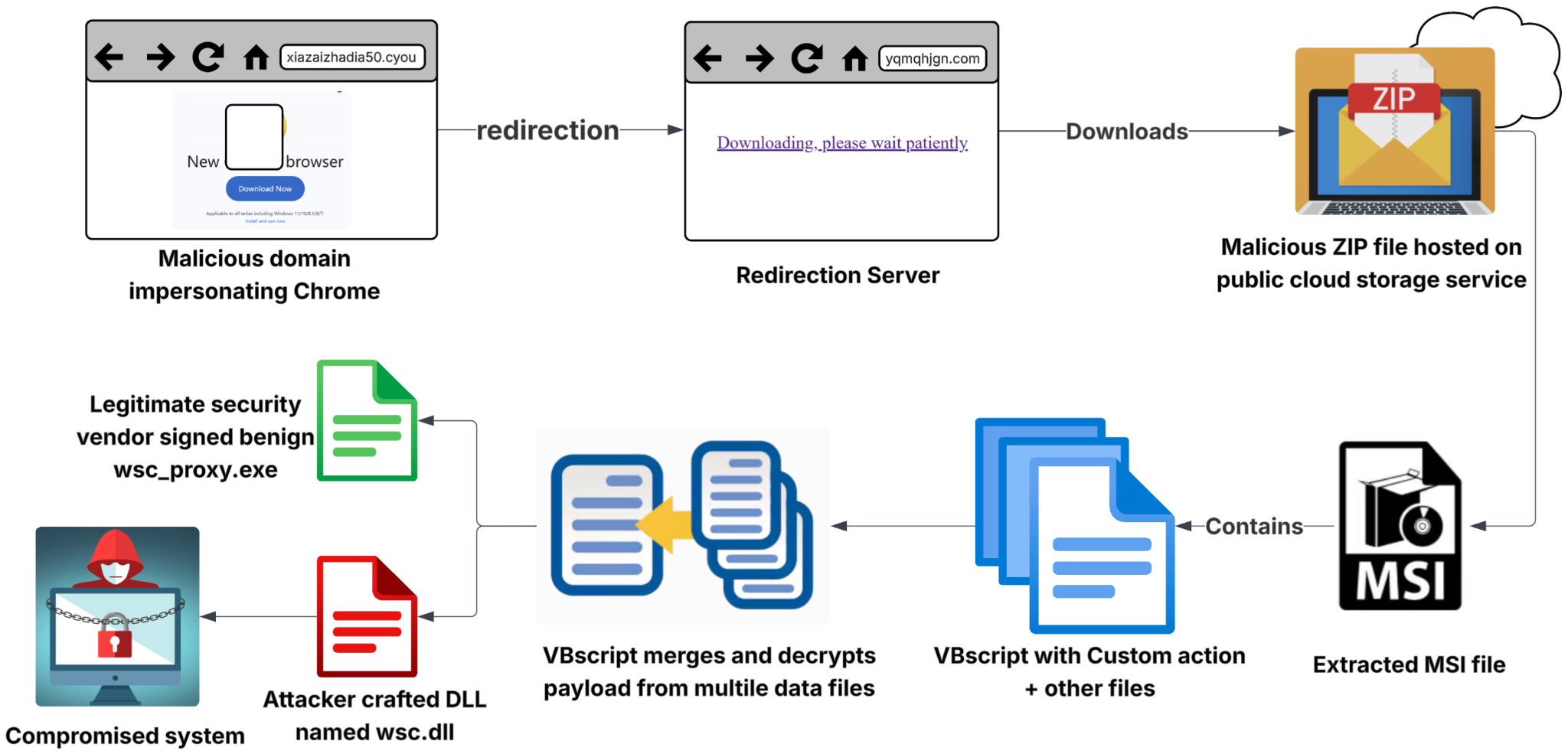

より回避的な感染チェーン

図8は、このキャンペーンにおける最も重要な進歩である、より複雑でとらえどころのない感染チェーンの採用をしめしたものです。前回のキャンペーンからこのように多段階に進化することで、MSIファイルに埋め込まれるマルウェアの複雑さが増しています。これは、検出を逃れるための努力が増していることを示しています。

以前のキャンペーンの感染チェーンは、エンドポイント検出および対応(EDR)ソリューションによってより容易に検出可能でしたが、この新しいチェーンは、こうした保護を回避するように明確に設計されているのが特徴です。

クラウドホスト型ペイロードによるリダイレクト

以前の活動から戦術的な転換を図り、Campaign Chorusの背後にいるアクターは、単一のセルフホスト型ペイロードサーバーから離れています。その代わりに、悪意のあるランディング ページは、中間リダイレクト ドメインを使用して、パブリック クラウドサービスのバケットから悪意のあるZIPアーカイブを取得しています。

この手口では、攻撃者はクラウドサービスを悪用し、信頼できる評判を利用して悪意のあるダウンロード トラフィックを良質に見せかけています。その結果、悪意のあるダウンロードは、未知のドメインや新しく登録されたドメインからのトラフィックをブロックするネットワークフィルターを回避する可能性があります。また、クラウドサービスのバケットを妨害することは、防御側にとって、単に悪意のあるIPアドレスをブロックリストに登録することよりも、より複雑なプロセスを要するため、アクターのオペレーショナル レジリエンスを高めることにもなります。

VBScriptドロッパー

図8で前述したように、この新しい感染チェーンの中核は、MSIインストーラによってカスタム アクションとして実行される埋め込み型のVBScriptファイルです。VBScriptファイルは、次の段階のマルウェアのファイル アセンブラおよびデクリプターとして機能します。

このネクスト ステージのペイロードは、MSIファイル内に格納されますが、エンコードされた単一のバイナリとしては格納されません。その代わり、MSIに埋め込まれた.cabアーカイブに含まれる複数のデータファイルに分割されます。

VBScriptファイルは、これらの別々のコンポーネントを読み取り、単一のバイナリにマージし、結合されたデータを復号化するために保存されたパスワードを使用するものです。このプロセスによって、次の段階のマルウェアが作られます。このテクニックは、MSI内の悪意のあるコンテンツを含む単一のバイナリを検出する可能性のある静的解析ツールを回避するように設計されています。

DLLサイドローディングによる実行

感染連鎖の最後の、そして最も複雑なステップは、ペイロードを実行するためにDLLのサイドローディングを使用することです。VBScriptファイルは、MSI内のデータ バイナリをデコードし、以下の2つのファイルをディスクに保存します。

- 最初のファイルは正規の署名付き実行ファイル(wsc_proxy.exe)のコピー

- 2つ目のファイルは、wsc.dllという悪意のある、攻撃者が作成したDLL

wsc_proxy.exeが実行されると、Windowsローダーは依存関係のあるwsc.dllを検索します。悪意のあるバージョンは同じディレクトリにあるため、システム ディレクトリにある正規のバージョンが見つかる前に、プロセスのメモリにロードされます。

これはDLLのサイドローディングの典型的な例です。回避テクニックとして、攻撃者のコードを、信頼され署名されたプロセスを装って実行させることを意図しており、正規の実行ファイルを悪用して、アプリケーションの許可リストやプロセスベースの監視を回避することが狙いです。悪意のある活動を開始する親プロセスは、それ自体が良性であり、信頼できるベンダーによってデジタル署名されていることから、セキュリティ ツールが悪意のある活動として警告を出すのはかなり難しくなります。

キャンペーンのプロファイル: 統一されたオペレーション プレイブック

Campaign TrioとCampaign Chorusのエビデンスを合わせて分析すると、一貫したオペレーション プレイブックが明らかになりました。これは明確な行動プロファイルを特定する手掛かりとなるものです。技術的な違いは、無関係な2つの作戦の成果としてではなく、1つのグループがその手法を適応させることで論理的に進化したものとして捉えるのがベストです。

キャンペーンには、戦略的な特徴を形成する以下の重要な特徴があることが分かっています。

- 大規模なプログラム インフラ: どちらのキャンペーンも、一貫した命名規則を用いたブランド偽装のためのドメインのプログラム生成に依存しています。

- 特定の人口動態に焦点を当てている: どちらのキャンペーンも、米国やシンガポールといった地域にインフラを展開する際にも、中国語を話すユーザーに人気のあるソフトウェアに重点を置いています。これは、広く一般的なネットワークを張る日和見的なアクターではなく、この層を深く具体的に理解しているアクターであることを示しています。

- “ビルド&スクラップ"作戦テンポ: どちらのキャンペーンも、集中型の使い捨てインフラモデルを採用しています。一握りのIPアドレスに何千ものドメインをホスティングする戦略は、攻撃者がインフラを消耗品と見なす迅速な展開アプローチを示すものです。アクターは、ステルス性や長期的な回復力よりも、展開のスピードと規模を優先しており、新しいドメインやサーバーに素早く移行する能力に自信を持っています。

- 二層構造のインフラ: アクターは、使い捨ての大量アクセスインフラ(何千ものなりすましドメイン)と、より重要な運用インフラ(ペイロードとC2サーバー)の間に明確な分離を示しています。アクセス レイヤーは焼失することを前提に設計されている一方で、運用レイヤーは(セルフ ホストからクラウド ホストへの)進化を示し、長寿命化と耐障害性の向上を目指しています。このアーキテクチャーの選択により、中核となるペイロードの運搬とC2能力を失うことなく、フロントエンド ドメインの損失を吸収することができます。

TTPプロファイル

表1は、敵の手法をMITREのATT&CKフレームワークにマッピングしたものです。敵の作戦戦術の標準的な見方を確認することができます。

| 戦術 | テクニックID | 技術名 | キャンペーンでの使用 |

| リソースの開発 | T1583 | インフラの取得 | 2,000以上のドメインと複数のIPアドレスを取得し、悪意のあるWebサイトやC2サーバーをホスト |

| 初期アクセス | T1566 | フィッシング攻撃 | 正規のソフトウェアになりすました悪質なWebサイトが、トロイの木馬に感染したインストーラーをダウンロードするようユーザーを誘うために使用 |

| 実行 | T1204.002 | ユーザーの実行: 悪意のあるファイル | 感染チェーンは、ユーザーがダウンロードしたMSIまたはEXEファイルを実行することに依存 |

| 実行 | T1059.001 | コマンドとスクリプトのインタープリタ: PowerShell | 感染後にPowerShellが使用され、マルウェアのペイロードに対してWindows Defenderの除外対象が追加された |

| 実行 | T1059.005 | コマンドとスクリプトのインタープリタ: Visual Basic | VBScriptがMSIインストーラのカスタムアクションとして組み込まれ、多段ドロッパーとして機能 |

| 実行 | T1218.007 | システムのバイナリ プロキシ実行: Msiexec | 悪意のあるMSIインストーラが、初期ドロッパーの主要な配信手段として使用 |

| 防御回避 | T1574.001 | ハイジャックの実行フロー: DLLサイド ローディング | 署名された正規のAVAST実行ファイル(wsc_proxy.exe)が悪意のあるDLL(wsc.dll)のロードに使用され、最終的なペイロードが実行 |

| 防御回避 | T1562.001 | 防御の弱体化:ツールの無効化/変更 | このマルウェアは、Windows Defenderに除外項目を追加し、そのコンポーネントの検出を防ぎます |

| コマンド&コントロール(C2) | T1071.001 | アプリケーション層のプロトコル: Webプロトコル | C2トラフィックは、標準的なTCPおよびHTTPプロトコルを使用して観測されている |

| コマンド&コントロール(C2) | T1573.001 | 暗号化されたチャンネル: 対称暗号 | TCPポート8080経由のC2通信は、ネットワーク検査を回避するために暗号化されていた |

表1.TTPプロファイルの概要(MITRE ATT&CKマッピング)。

観測されたキャンペーン活動とインフラの拡大

今回の調査結果により、こうしたキャンペーンが孤立した短期的な出来事ではないことが一段と確かとなりました。攻撃者は積極的にインフラを維持・拡大しており、長期にわたる持続的な活動を示しています。

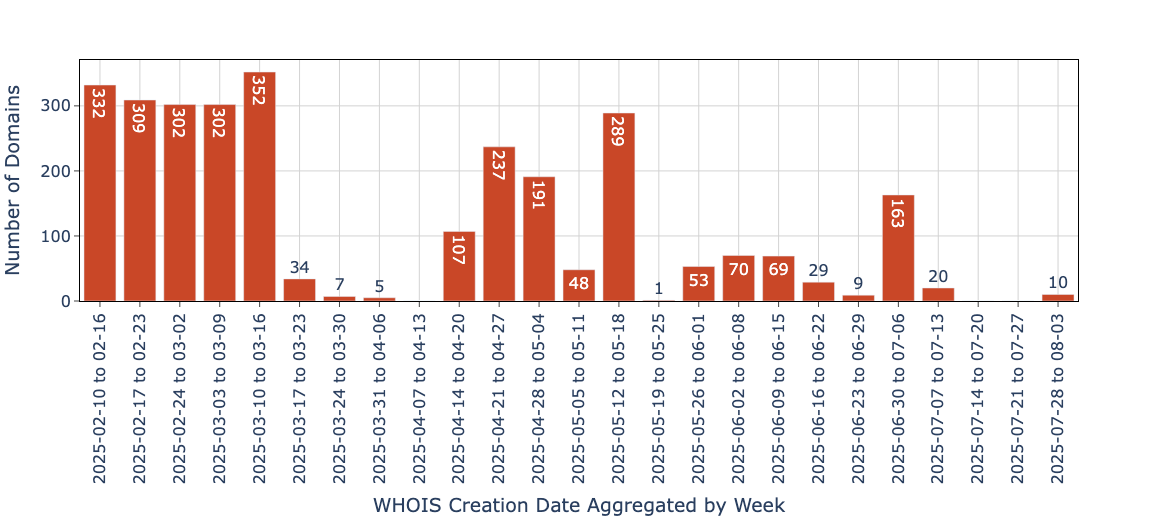

これらのキャンペーンに関連するドメインのWHOIS作成日を調査したところ、一貫して2025年2月~8月にドメインを登録していることが判明しました。

弊社の分析によると、2025年2月から5月にかけて活動が大幅に急増しています。この4ヶ月の間に、攻撃者は2,500以上のドメインを作成しており、これらのキャンペーンに関連して確認された悪意のあるドメイン全体の87.4%に相当します。

図9は、WHOISの作成日に応じて1週間あたりに作成されたキャンペーンに属するドメインの分布を示したものです。2025年2月と3月に、最初のキャンペーンに属する1,500以上のドメインが登録されたのを確認しました。

また、攻撃者が1ヶ月間、毎週100~200のドメインを登録するという興味深いパターンがあることも発見しました。

- このパターンは、2025年4月15日に登録された100のドメインから始まっています。

- 続いて4月21日から27日の週には237件が登録され、その大半は4月22日に登録されています。

- その後4月28日から5月4日の間に191のドメインが追加されています。このうち104は4月29日に登録されています。。

- その後1週間(2025年5月5日前後)は活動が停滞し、2025年5月13日から15日の間に261近いドメインが登録されて終了しています。

この規則性は、操作中にブロックされたドメインを置き換えるために、日常的なインフラストラクチャの補充のための自動化された、または高度に構造化されたプロセスがあることを示唆しています。

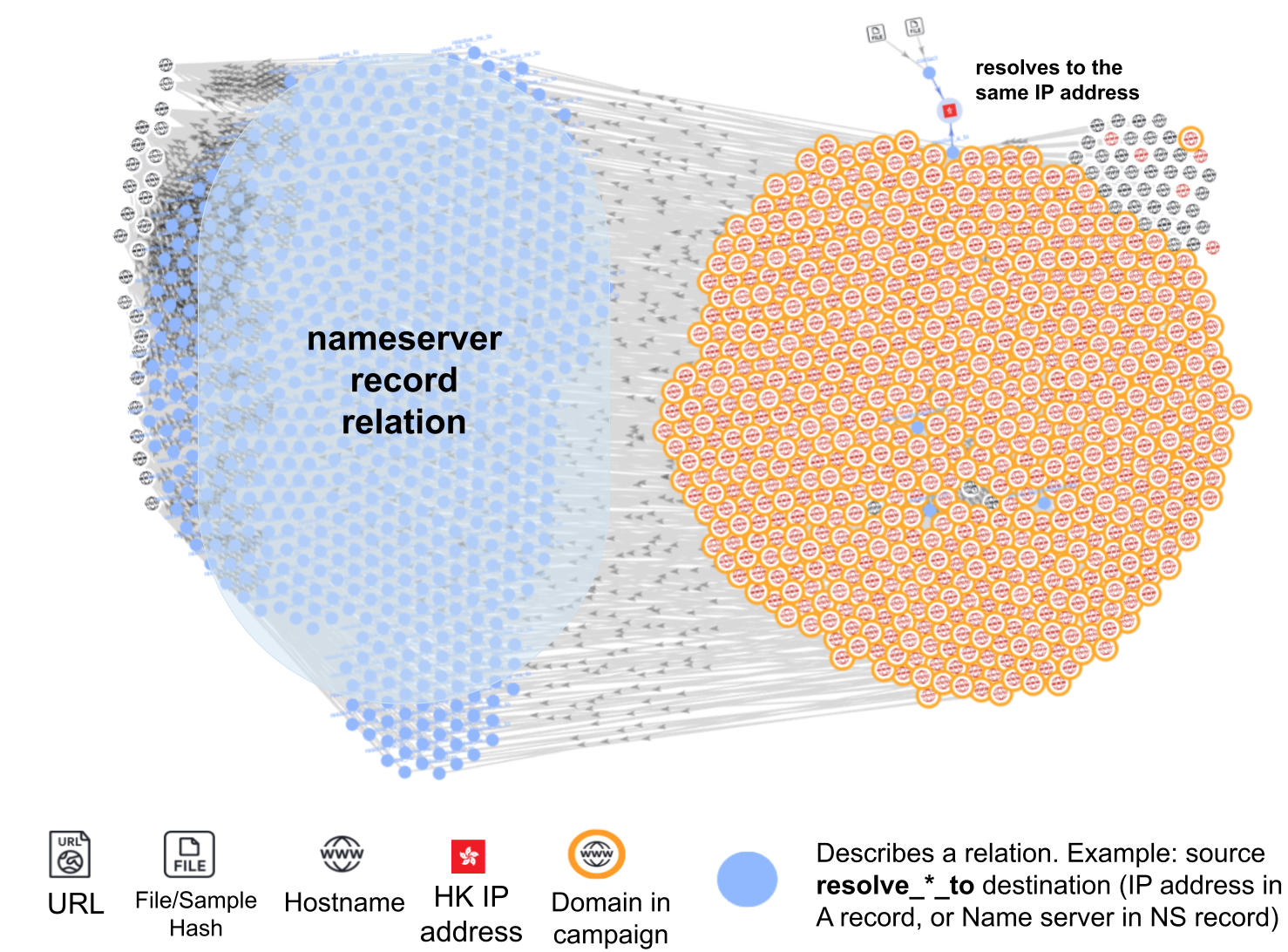

pDNSのデータから、これらの新しいドメインは、両方のキャンペーンで使用された同じコアIPアドレスに向けられ、2025年7月の時点で活動が確認されていることが分かりました。最初のキャンペーンのインフラに関連するドメインは、156.251.25[.]112に関連付けされ続けています。例えば、youdaxxyzr[.]topやi4toolscacsm[.]topのようなドメインがこのIPアドレスに積極的に関連付けられていることが確認されています。これは、アクターが最初のコアIPアドレスのインフラを単に放棄したのではなく、継続的な攻撃にIPアドレスを活用し続けたことを示しています。

同様に、第2次キャンペーンのためのインフラストラクチャーも依然としてアクティブです。IPアドレス95.173.197[.]195は、2025年10月初旬現在、新たな悪意のあるドメインを提供し続けています。継続的にドメインを登録し、更新することは、ブロック リストを回避するための明らかな戦術であり、キャンペーンを長続きさせるうえで有効です。これは攻撃者が、十分な資金と決意を持っていることを示します。

図10は最初のキャンペーンをグラフ化したものであり、両方のキャンペーンに関与したドメインを表わしています。どちらのキャンペーンも、ネームサーバーやホスティングIPアドレスなど、同じ要素を使用していることが分かります。このグラフは、同じネームサーバーのセットを共有し、同じホスティングIPアドレス156.251.25[.]112に関連付けを行う683のドメインを示しています。このIPアドレスは香港に位置するものです。

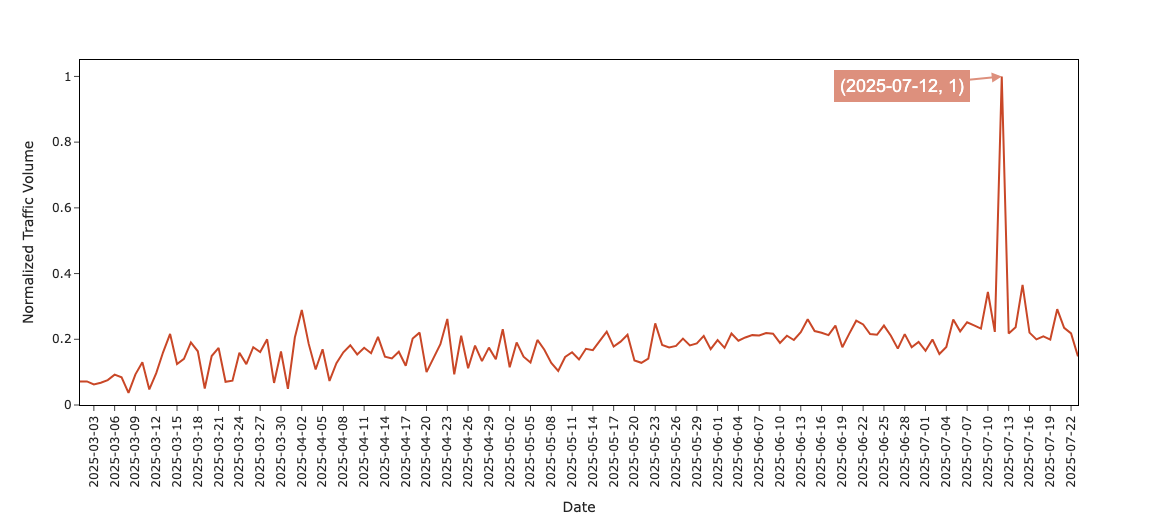

弊社はさらに、最初のキャンペーンに関連するドメインのpDNSクエリ量を分析し、長期にわたる持続的な活動を定量化しました。その結果、日々のクエリ量は変動しているものの、2025年3月から2025年7月にかけて、キャンペーンに関連するドメインへのクエリが徐々に増加傾向にあることが判明しました。

図11は、2025年7月12日にこれらのドメインに対するクエリー数が大きなピークを迎えたことを示したものです。このピークに寄与しているドメインを調査したところ、これらのクエリの68%以上が2025年3月6日から3月13日の間に登録されたドメインで生成されており、ちょうど4ヶ月のずれが生じていることが分かりました。このクエリ量の増加は、攻撃者のコンテンツや他のエンティティとの接続の変化によるものであることが予想されます。

持続的な活動を通じて新旧両方のインフラが並行して稼働していることは、単に進化しているのではなく、複数のインフラと異なるツールセットから同時に構成されていることを示唆するものです。これは、TTPのA/Bテスト、複雑さのレベルが異なる被害者セットの標的化、あるいは単に、古い資産を有効な限り活用し続けるという費用対効果の高い戦略を示しています。

結論

本稿で詳述したキャンペーンは、永続的かつ大規模であり、進化し続ける脅威です。TTPの継続的な適応と組み合わされた規模での作戦は、防衛側にとって大きな課題となります。

この2つのキャンペーンには明らかな進化があります。最初のキャンペーンであるCampaign Trioは、ダイレクト ドロッパーを使用しており、2つ目のキャンペーン「Campaign Chorus」では、より複雑な多段階感染チェーンを活用し、DLLのサイドローディングが使用されています。

特徴は以下の通りです。

- 中国語を話す層を一貫してターゲットにしている

- 何千ものドメインをプログラムで生成

- セルフホストと大手クラウドプロバイダーのインフラを戦略的に活用

これは、脅威アクターがますます合法的なクラウドサービスや署名されたソフトウェアを活用するようになり、防御の重点が既知の悪質な指標のブロックから高度な行動異常の検知に移行するという、より広範な傾向を示しています。

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する強固な保護を構築いただけます。

Advanced WildFireの機械学習モデルと分析技術は、本研究で共有されたインジケーターに照らして見直され、更新されています。

Advanced URL FilteringとAdvanced DNS Securityは、この活動に関連する既知のドメインとURLを悪意のあるものとして識別することが可能です。

Advanced Threat Preventionには、エクスプロイトをリアルタイムで検出できる機械学習ベースの検出機能が組み込まれています。

Cortex XDRおよび XSIAMは、既知の悪意のあるマルウェアの実行を防止し、振る舞い脅威防御とローカル分析モジュールに基づく機械学習によって未知のマルウェアの実行も阻止できるように設計されています。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 00080005045107

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細をご確認ください。

セキュリティ侵害インジケーター (IoC)

これらのキャンペーンに関連するIoCの包括的なリストは、以下の表でご確認いただけます。

Campaign TrioのIoC

| 指標タイプ | 指標値 |

| ホスティングIPアドレス | 156.251.25[.]112 |

| ホスティングIPアドレス | 156.251.25[.]43 |

| ホスティングIPアドレス | 154.82.84[.]227 |

| ペイロード ドメイン | xiazailianjieoss[.]com |

| C2ドメイン | fs-im-kefu.7moor-fs1[.]com |

| C2ドメイン | xiaobaituziha[.]com |

| C2 IPアドレス | 103.181.134[.]138 |

| SHA256ハッシュとファイルの名前または説明 | c37d0c9c9da830e6173b71a3bcc5203fbb66241ccd7d704b3a1d809cadd551b2 (deepseek_release_X64.exe) |

| SHA256ハッシュとファイルの名前または説明 | 495ea08268fd9cf52643a986b7b035415660eb411d8484e2c3b54e2c4e466a58 (i4Tools8_v8.33_Setup_x64.msi) |

| SHA256ハッシュとファイルの名前または説明 | 7267a303abb5fcae2e6f5c3ecf3b50d204f760dabdfc5600bd248fcfad3fc133 (YoudaoDictSetup.msi) |

| SHA256ハッシュとファイルの名前または説明 | 299e6791e4eb85617c4fab7f27ac53fb70cd038671f011007831b558c318b369 (svchos1.exe / Gh0st RAT) |

| SHA256ハッシュとファイルの名前または説明 | 1395627eca4ca8229c3e7da0a48a36d130ce6b016bb6da750b3d992888b20ab8 (svchos1.exe / Gh0st RAT) |

| SHA256ハッシュとファイルの名前または説明 | 2232612b09b636698afcdb995b822adf21c34fb8979dd63f8d01f0d038acb454 (com.qihoo.appstore_300101314.apk) |

Campaign ChorusのIoC

| タイプ | インジケータ |

| ホスティングIPアドレス | 95.173.197[.]195 |

| リダイレクション ドメイン | yqmqhjgn[.]com |

| リダイレクション ドメイン | djbzdhygj[.]com |

| C2ドメイン | xiaofeige[.]icu |

| C2ドメイン | 1235saddfs[.]icu |

| SHA256 | 18a21dbc327484b8accbd4a6d7b18608390a69033647099f807fdbfdcfff7e6d (aa84e841b4.zip) |

| SHA256 | dbe70991750c6dd665b281c27f7be40afea8b5718b097e43cd041d698706ade4 (f5c84e20eca5434a8f7661d26565.zip) |

| SHA256 | e8c058acfa2518ddc7828304cf314b6dd49717e9a291ca32ba185c44937c422b (f83acd4249e44e.zip) |

| SHA256 | 491872a50b8db56d6a5ef1ccabe8702fb7763da4fd3b474d20ae0c98969acfe5 (win64wsotusapdeuw.msi) |

| SHA256 | bc6fb2eab9ed8d9eb405f6186d08e85be8b1308d207970cc41cf90477aa79064 (WindowsX64sipwgwudtrsu.msi) |

| SHA256 | bd4635d582413f84ac83adbb4b449b18bac4fc87ca000d0c7be84ad0f9caf68e (wsc_proxy.exe) |

| SHA256 | 1c3f2530b2764754045039066d2c277dff4efabd4f15f2944e30b10e82f443c0 (wsc.dll) |

なりすましブランドの事例と対応ドメイン( Campaigns TrioとChorusより)

| 悪意のあるドメイン | ブランド/製品情報 |

| deep-seek[.]rest | 中国のAI企業 |

| i4toolsearch[.]vip | macOSデバイスでファイルを管理・転送するソフトウェア |

| youdaohhzi[.]top | 人気の中国語辞書・翻訳ソフト |

| xiazaizhadia9[.]cyou | 中国を拠点とする輸出入・電子商取引商社 |

| xiazaizhadia8[.]cyou | 翻訳ツール |

| xiazaizhadia51[.]cyou | 中国で人気のオフィス製品 |

| xiazaizhadia50[.]cyou | Webブラウザ |

| xiazaizhadia46[.]cyou | 探知防止ブラウザ |

| xiazaizhadia44[.]cyou | 多言語翻訳サービス |

| xiazaizhadia42[.]cyou | VPNサービス |

| xiazaizhadia41[.]cyou | 中国語Webブラウザ |

| xiazaizhadia40[.]cyou | VPNサービス |

| xiazaizhadia39[.]cyou | PCゲームのデジタル配信プラットフォーム |

| xiazaizhadia37[.]cyou | 中国語ピンイン入力方法エディタ |

| xiazaizhadia36[.]cyou | プライバシー重視のインスタント メッセージング アプリケーション |

| xiazaizhadia35[.]cyou | ビジネス コミュニケーションおよびコラボレーション プラットフォーム |

| xiazaizhadia34[.]cyou | ビデオゲーム配信プラットフォーム |

| xiazaizhadia33[.]cyou | サーバー管理Webパネル |

| xiazaizhadia30[.]cyou | タイピング練習ソフト |

| xiazaizhadia29[.]cyou | 音楽ストリーミング サービス |

| xiazaizhadia27[.]cyou | 翻訳サービス |

| xiazaizhadia24[.]cyou | 画像閲覧アプリケーション |

| xiazaizhadia22[.]cyou | メッセージング サービス |

| xiazaizhadia21[.]cyou | 写真編集・美化ソフト |

| xiazaizhadia20[.]cyou | 中国の定額制ビデオ オンデマンド ストリーミング サービス |

| xiazaizhadia2[.]cyou | 中国の音楽ストリーミング サービス |

| xiazaizhadia19[.]cyou | 中国の動画ライブストリーミング プラットフォーム |

| xiazaizhadia18[.]cyou | 中国の主要Webブラウザ |

| xiazaizhadia16[.]cyou | Windows PC上のハードウェア ドライバを自動的に検索し、更新するように設計されたソフトウェア |

| xiazaizhadia12[.]cyou | 中国の音楽ストリーミング サービス |

| xiazaizhadia10[.]cyou | 中国で人気のリモート デスクトップ コントロール ソフトウェア |

| xiazaizhadia1[.]cyou | 探知防止ブラウザ |

| guwaanzh8[.]cyou | 分散技術を使用したプライバシー重視のエンド ツー エンド暗号化メッセージング アプリケーション |

| guwaanzh35[.]cyou | 中国で広く使われているサーバー管理Webパネル |

| guwaanzh34[.]cyou | 中国におけるゲーム配信プラットフォーム |

| guwaanzh25[.]cyou | 軽量な中国製インターネット セキュリティ スイート |

| guwaanzh24[.]cyou | インスタント メッセージング アプリケーション |

| guwaanzh21[.]cyou | スクリーン キャプチャとビデオ録画ソフト |

| guwaanzh20[.]cyou | ソーシャルメディアと決済アプリケーション |

| guwaanzh2[.]cyou | 中国の大手音楽配信ダウンロード サービス |

観測されたドメイン活動(pDNSデータに基づく)

| ドメイン | 初回確認 (UTC) | 最終更新 (UTC) |

| ydbaoo52[.]cyou | 2025-06-16 13:11:39 | 2025-08-20 00:10:29 |

| i4toolscacvi[.]top | 2025-04-16 01:18:16 | 2025-08-19 23:04:08 |

| youdaqqaavw[.]top | 2025-04-29 19:19:45 | 2025-08-19 20:39:49 |

| i4toolsuuozp[.]top | 2025-04-22 09:04:45 | 2025-08-17 05:26:12 |

| i4toolsllsk[.]top | 2025-03-09 10:20:15 | 2025-08-15 23:00:12 |

| youdaovavxl[.]top | 2025-04-16 01:28:55 | 2025-08-14 03:20:36 |

| youdaxxddxk[.]top | 2025-04-26 13:42:59 | 2025-07-23 04:53:57 |

| youdaovavxk[.]top | 2025-04-16 01:28:55 | 2025-07-22 23:02:23 |

| ydbao11[.]cyou | 2025-06-10 05:08:35 | 2025-07-08 10:56:29 |

| youdaooosssj[.]top | 2025-06-10 09:16:41 | 2025-06-11 11:22:28 |

| qishuiyinyque-vip[.]top | 2025-05-18 04:06:29 | 2025-06-11 11:08:24 |

| i4toolsuuoxk[.]top | 2025-04-23 03:20:02 | 2025-06-11 09:22:28 |

| i4toolscacsm[.]top | 2025-04-15 18:06:37 | 2025-06-11 06:47:22 |

| youdaxxyzr[.]top | 2025-04-25 03:35:13 | 2025-06-11 03:17:04 |

| i4toolscaczu[.]top | 2025-04-16 01:18:17 | 2025-06-10 21:16:29 |

| youdaxxyzy[.]top | 2025-04-24 10:09:16 | 2025-06-10 13:28:26 |

| xiazaizhadia31[.]cyou | 2025-05-26 18:14:44 | 2025-06-10 03:46:14 |

|---|---|---|

| guwaanzh1[.]cyou | 2025-05-15 12:09:46 | 2025-06-09 22:06:13 |

| xiazaizhadia11[.]cyou | 2025-05-26 15:27:15 | 2025-06-09 14:56:12 |

| anydesk-www[.]cyou | 2025-05-03 03:12:06 | 2025-06-09 08:29:06 |

| i4.llllxiazai-web.vip | 2025-05-07 09:03:49 | 2025-05-19 01:33:38 |

謝辞

本稿で言及した調査成果を改善するために貴重な洞察とフィードバックを与えてくれたSehroze Farooqi、Bradley Duncan、Alex Starovに感謝を示します。

その他の資料

- トロイの木馬化インストーラ配布キャンペーン - Unit 42、パロアルトネットワークス

- 正規ソフトウェアなりすましキャンペーン - Unit 42、パロアルトネットワークス

- Ghost RAT(マルウェア ファミリー) - Malpedia

- Gh0st RAT: 15年前から活動しているマルウェアは、今も脅威の運営者に利用されている - サイドチャンネル ブログ

- 7m-sdk.7moor-fs1.com URL レポート - IBM X-Force Exchange

- ハイジャックの実行フロー: DLL サイドローディング、サブテクニック T1574.002 - MITRE

- 長城の向こうのアラクネ、中国語を話すユーザを狙う - TrendMicro

- 偽インストーラーで中国語圏ユーザーを狙うマルウェア キャンペーン - DigiAlert

- ミュージカル チェアーズ: マルウェア「Gh0st」の新しい亜種が関与する複数年にわたるキャンペーン - Unit 42, パロアルトネットワークス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得